Introduction

Este documento descreve como identificar se o certificado assinado pela Autoridade de Certificação (AC) corresponde à Solicitação de Assinatura de Certificado (CSR - Certificate Signing Request) existente para Cisco Unified Application Servers.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento do X.509/CSR.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Produtos Relacionados

Este documento também pode ser usado com as seguintes versões de hardware e software:

- Cisco Unified Communications Manager (CUCM)

- Cisco Unified IM e Presence

- Cisco Unified Unity Connection

- CUIS

- Cisco Meidasence

- Cisco Unified Contact Center Express (UCCX)

Informações de Apoio

Uma solicitação de certificação consiste em um nome distinto, uma chave pública e um conjunto opcional de atributos coletivamente assinados pela entidade que solicita a certificação. As solicitações de certificação são enviadas a uma autoridade de certificação que transforma a solicitação em um certificado X.509 de chave pública. De que forma a autoridade de certificação retorna o certificado recém-assinado está fora do escopo deste documento. Uma mensagem PKCS #7 é uma possibilidade. (RFC:2986).

Gerenciamento de certificado do Cisco Communications Manager

A intenção de incluir um conjunto de atributos é dupla:

- A fim de fornecer outras informações sobre uma determinada entidade, ou uma senha de desafio pela qual a entidade pode posteriormente solicitar a revogação de certificado.

- A fim de fornecer atributos para inclusão em certificados X.509. Os atuais servidores de Unified Communications (UC) não suportam uma senha de desafio.

Os servidores Cisco UC atuais exigem estes atributos em um CSR, como mostrado nesta tabela:

| Informações |

Descrição |

| órgão |

unidade organizacional |

| orgname |

nome da organização |

| localidade |

local da organização |

| estado |

estado de organização |

| país |

o código do país não pode ser alterado |

| nome de host alternativo |

nome de host alternativo |

Problema

Quando você oferece suporte a UC, você pode encontrar muitos casos em que o certificado assinado da CA não pode ser carregado nos servidores UC. Nem sempre é possível identificar o que ocorreu no momento da criação do certificado assinado, pois você não é a pessoa que usou o CSR para criar o certificado assinado. Na maioria dos cenários, assinar novamente um novo certificado leva mais de 24 horas. Os servidores UC, como o CUCM, não têm registro/rastreamento detalhado para ajudar a identificar por que o carregamento do certificado falha, mas apenas fornecem uma mensagem de erro. A intenção deste artigo é restringir o problema, seja um servidor UC ou um problema CA.

Prática geral para certificados assinados por CA no CUCM

O CUCM suporta a integração com CAs de terceiros com o uso de um mecanismo PKCS#10 CSR acessível na GUI do Cisco Unified Communications Operating System Certificate Manager. Os clientes que atualmente usam CAs de terceiros devem usar o mecanismo CSR para emitir certificados para Cisco CallManager, CAPF, IPSec e Tomcat.

Etapa 1. Altere o Identificador antes de gerar o CSR.

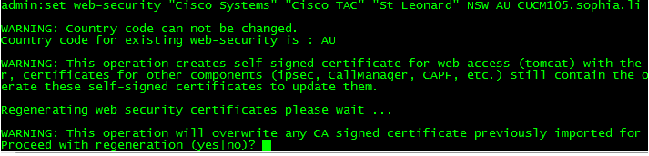

A identidade do servidor CUCM para gerar um CSR pode ser modificada com o uso do comando set web-security como mostrado nesta imagem.

Se você tiver espaço nos campos acima, use "" para obter o comando como mostrado na imagem.

Etapa 2. Gere CSR conforme mostrado na imagem.

Etapa 3. Baixe o CSR e obtenha-o assinado pela CA, como mostrado na imagem.

Etapa 4. Carregue o certificado assinado pela AC no servidor.

Quando o CSR é gerado e o certificado é assinado e você não consegue carregá-lo com uma mensagem de erro "Error reading the certificate" (como mostrado nesta imagem), você precisa verificar se o CSR é regenerado ou se o certificado assinado em si é a causa do problema.

Há três maneiras de verificar se o CSR está regenerado ou se o certificado assinado em si é a causa do problema.

Solução 1. Usar o comando OpenSSL na raiz (ou linux)

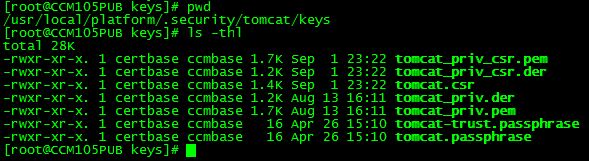

Etapa 1. Faça login na raiz e navegue até a pasta como mostrado na imagem.

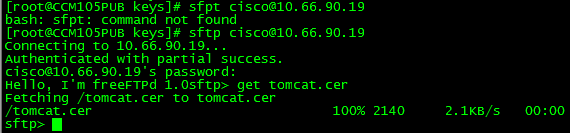

Etapa 2. Copie o certificado assinado para a mesma pasta com FTP seguro (SFTP). Se você não puder configurar um servidor SFTP, o carregamento na pasta TFTP também poderá obter o certificado no CUCM como mostrado na imagem.

3. Verifique o MD5 do CSR e o certificado assinado conforme mostrado na imagem.

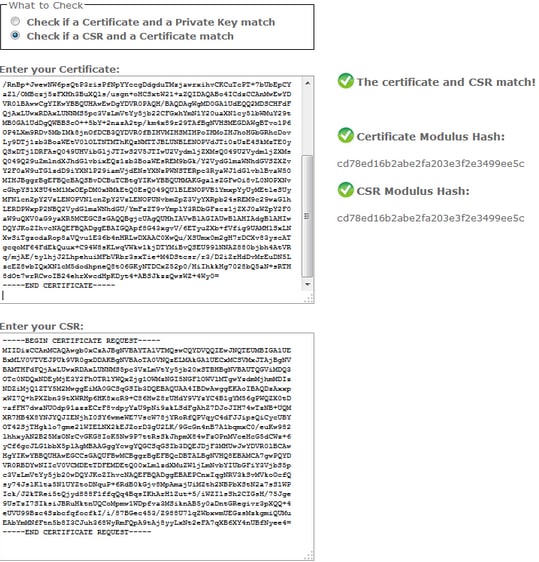

Solução 2. Usar qualquer correspondência de chave de certificado SSL da Internet

Solução 3. Comparar conteúdo de qualquer decodificador CSR da Internet

Etapa 1. Copie as Informações Detalhadas do Certificado da sessão para cada uma, conforme mostrado nesta imagem.

Etapa 2. Compare-os em uma ferramenta como o Notepad++ com o plug-in Comparar como mostrado nesta imagem.