Introdução

Este documento descreve como verificar e evitar a Vulnerabilidade de Ataque de Redefinição Rápida CVE-2023-44487 em Cisco Expressways.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas no Cisco Expressway x14.X.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Em 10 de outubro de 2023, a fraqueza no nível de protocolo HTTP/2, que permite uma nova técnica de ataque de negação de serviço distribuído (DDoS), foi divulgada como CVE-2023-44487: HTTP/2 Rapid Reset.

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

Com base na investigação realizada, observa-se que o Cisco Expressway é afetado por isso.

Este é o campo de defeito para avaliar o efeito no Cisco Expressway. A CVE-ID em discussão está atualmente sob avaliação. As informações fornecidas neste documento são resumidamente coletadas deste Defeito da Cisco. Consulte o link abaixo para se manter atualizado.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

Este documento explica as etapas para executar uma solução alternativa para esse defeito no Expressway para mitigar o efeito dessa vulnerabilidade.

Os produtos que executam a versão x14.0 ou posterior com a implantação de Acesso Remoto Móvel (MRA) são afetados.

Solução alternativa para o defeito CSCwh88665

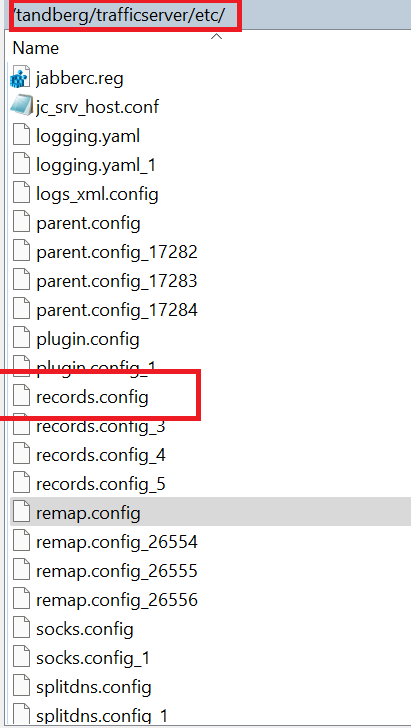

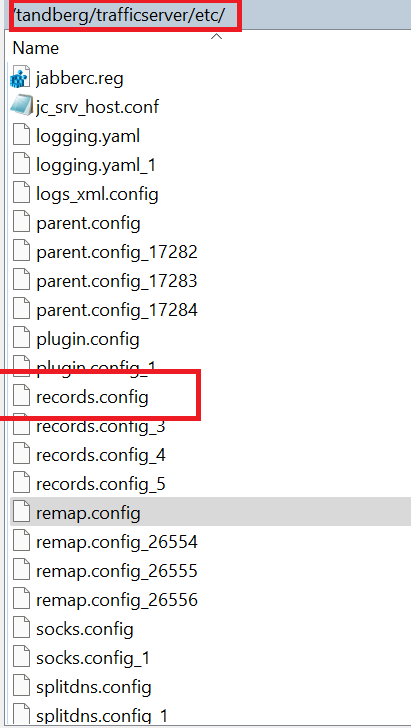

1. Acesse o sistema de arquivos do expressway usando o cliente SCP, (use credenciais raiz). Local /tandberg/trafficserver/etc/ conforme mostrado na imagem.

2. Crie um backup do arquivo e salve-o no PC. Em seguida, abra o arquivo original.

3. Abra esse arquivo no Bloco de Notas++ e procure a string, CONFIG proxy.config.http.server_ports STRING 8443

Você verá estas linhas realçadas:

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4. Modifique a linha:

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5. Salve o arquivo e carregue-o de volta no mesmo local na via expressa usando WinSCP. Local /tandberg/trafficserver/etc/

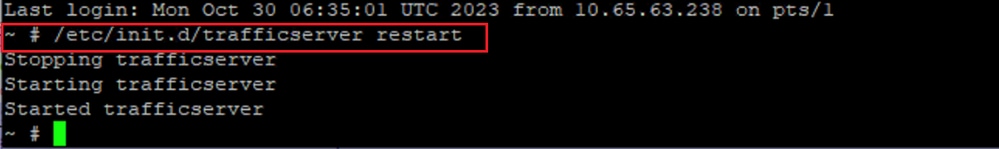

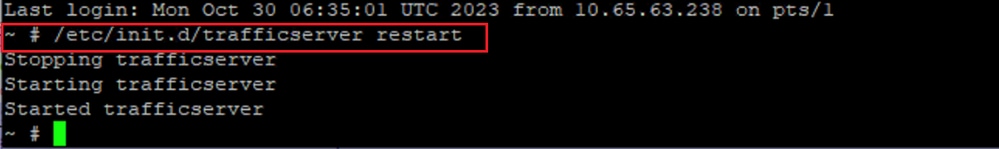

6. Agora, faça login na CLI do expressway usando credenciais raiz e reinicie o "Servidor de Tráfego" com este comando /etc/init.d/trafficserver restart

Observação: a reinicialização do sistema reverte a configuração de volta ao padrão e as alterações serão perdidas.

Observação: este documento será atualizado à medida que mais informações forem disponibilizadas.

Feedback

Feedback