Analisar e solucionar problemas de sniffing da rede sem fio 802.11

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve o processo de coleta de um bom rastreamento do sniffer sem fio, para analisar e solucionar problemas no comportamento do 802.11.

Informações de Apoio

Esse processo pode ser uma operação difícil e demorada. Há algumas coisas que devem ser lembradas para ajudar a simplificar e acelerar esse processo. Com o sniffing sem fio, é bom ter uma ideia do que você quer fazer. Você deseja capturar os quadros sem fio brutos do ar, conforme vistos pelo próprio dispositivo de farejamento sem fio.

Lista de verificação para uma captura bem-sucedida

Etapa 1: Como o dispositivo de farejamento, o dispositivo cliente e o AP estão usando rádios de geração de RF para transmissão ou recepção, é útil ter o farejador sem fio próximo ao dispositivo de destino (a máquina cliente). Isso permite que seu dispositivo de farejamento capture uma boa aproximação do que seu dispositivo cliente ouve pelo ar.

Etapa 2: Use um dispositivo separado para atuar como seu sniffer sem fio. Não é possível obter um bom rastreamento de farejador sem fio se ele estiver sendo executado no dispositivo em teste (a máquina cliente da qual você deseja obter um rastreamento sem fio).

Etapa 3: Entenda exatamente o que o canal 802.11 e a banda que seu dispositivo cliente usa antes de configurar sua captura. Bloqueie o seu farejador no canal de interesse - não use o modo de verificação de canais do farejador! (Com canais de varredura, o farejador efetua o ciclo de canal a canal aproximadamente a cada segundo. Isso é útil para uma pesquisa de site ou para encontrar invasores, mas não quando você tenta capturar um problema 802.11.)

Além disso, lembre-se de que o dispositivo cliente pode fazer roaming para outro AP que esteja em um canal de RF ou em uma banda diferente, portanto, você precisa planejar de acordo. Normalmente, no ambiente 802.11b/g (2,4 GHz), pode ser necessário um sniffer de três canais. Isso envolve o uso de 3 adaptadores sem fio em seu dispositivo de farejamento, com cada um configurado para os canais 1, 6 e 11. Os adaptadores sem fio USB funcionam melhor para esse tipo de configuração.

Etapa 4: Se você solucionar problemas de 5 GHz, o número de canais aumenta drasticamente. Como você não pode ter placas suficientes para capturar todos os canais, é uma boa prática para o teste operar em não mais do que 4 canais em seus Pontos de Acesso circundantes.

Etapa 5: se você puder reproduzir o problema quando um cliente faz roaming de um canal para outro, um sniff de 2 canais poderá ser suficiente. Se você tiver apenas um sniffer de canal único disponível, faça com que ele fareje o canal de roaming.

Etapa 6: sempre sincronize os sniffers com o NTP. A captura de pacotes precisa ser agrupada com capturas de depuração e com outras capturas com e/ou sem fio. Ter seus carimbos de data/hora apenas um segundo de folga torna o agrupamento muito mais difícil.

Etapa 7:Se estiver capturando por um longo período (horas), configure o farejador para cortar um novo arquivo de captura a cada 30 MB ou mais. Para não encher o disco rígido, é necessário colocar um limite máximo no número de arquivos gravados.

Observação: o Linksys USB600N não coleta de forma confiável pacotes 11n com intervalo de guarda curto. Ele perde de 20% a 30% dos pacotes de intervalo de guarda curta. Se necessário, a configuração da WLC pode ser alterada para usar apenas o intervalo de proteção longa mais lento. Isso só pode ser uma alteração de configuração temporária. O comando é config 802.11 {a | b}11nsuporte guard-interval {any | long}.

Ferramentas do farejador

Detecção sem fio com um Mac com OS X 10.6 e superior.

A farejamento sem fio no Mac funciona bem, pois o Mac OS X tem ferramentas integradas para capturar um rastreamento sem fio. No entanto, depende de quais versões do OS X você está executando, pois os comandos podem variar. Este documento aborda o OS X 10.6 até a versão mais recente. O diagnóstico de Wi-Fi é o método preferido nos últimos macbooks. É sempre bom lembrar que o farejador de macbook precisa ser pelo menos tão capaz quanto o cliente que você está farejando (farejar um smartphone 802.11ac com um macbook 802.11n não é o ideal).

Ferramentas de Detecção Sem Fio Mac OS X

- aeroporto (10.6-10.8)

- serviço de aeroporto (10.6 - 10.8)

- tcpdump (10.8)

- Diagnóstico de Wi-Fi (10.7->10.12)

- Wireshark (10,6 - 10,8)

- Ferramentas de terceiros: Airtool

Aeroportuário

Se você executar o OS X 10.6 (Snow Leopard) ou superior, poderá usar facilmente o utilitário de linha de comando airport.

Siga estas etapas:

- Use a combinação de teclas command + Barra de espaço para exibir a caixa de diálogo de pesquisa no canto superior direito da tela e digite a palavra terminal. Isso pode procurar o aplicativo de terminal. Escolha este aplicativo para executá-lo. Uma janela de terminal pode ser exibida.

- Quando uma janela de terminal estiver aberta, você poderá executar este comando para capturar um farejador de rastreamento sem fio no canal 11 de RF (802.11b/g):

sudo /usr/libexec/airportd en1 sniff 11

Algumas coisas para lembrar:

- Você será solicitado a digitar a senha de sua conta para verificação.

- Você não pode especificar o nome do arquivo de captura ou onde você coloca a saída.

- Você perde a conectividade sem fio com a rede enquanto ocorre a captura.

- Se você usar um Air, o adaptador sem fio será en0 em vez de en1.

Após concluir o rastreamento, pressione Ctrl-C para interromper o rastreamento e o utilitário exibirá o nome e o local do arquivo de captura. O formato de arquivo é o seu arquivo PCAP padrão do Wireshark que pode ser lido no MAC ou no Windows via Wireshark.

Utilitário do aeroporto

O utilitário de aeroporto não é um programa farejador; no entanto, ele pode fornecer informações sobre a LAN sem fio. Além disso, ele tem a capacidade de definir o canal sem fio padrão, que é crucial para os programas farejadores (tcpdump, Wireshark) que são eles mesmos incapazes de definir o canal.

Observação: como o caminho para o utilitário do aeroporto é tão feio, pode ser uma boa ideia definir um link simbólico para ele a partir de um diretório no caminho. Por exemplo, # sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport /usr/sbin/airport.

Defina o canal sem fio

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport —channel=48

Descartar informações sobre os SSIDs/BSSIDs vistos

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s

SSID BSSID RSSI CHANNEL HT CC SECURITY (aut/unicast/group)

Teste 00:24:97:89:cb:41 -53 11 Y — WPA(PSK/TKIP/TKIP) WPA2(PSK/AES/TKIP)

Test2 00:24:97:89:cb:40 -53 11 N — WPA(PSK/TKIP/TKIP)

Convidado 00:22:75:e6:73:df -64 6,-1 Y — WPA(PSK/AES,TKIP/TKIP) WPA2(PSK/AES,TKIP/TKIP)

Informações detalhadas sobre a associação atual

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -I

agrCtlRSSI: -54

agrExtRSSI: 0

agrCtlNoise: -89

agrExtNoise: 0

estado: executando

modo op: estação

lastTxRate: 300

maxRate: 300

lastAssocStatus: 0

Autenticação 802.11: aberta

autenticação de link: wpa2-psk

BSSID: 0:24:97:95:47:60

SSID: GuestNet

MCS: 15

canal: 36,1

tcpdump

Tcpdump é um utilitário de linha de comando fornecido com o OS X que pode executar a captura de pacotes (o utilitário tshark fornecido com o Wireshark é muito semelhante). Para executar uma captura de pacote sem fio com tcpdump:

- Primeiro, defina o canal e use o utilitário airport como mostrado anteriormente.

- Em seguida, execute uma captura de pacote sem fio e salve em um arquivo. Ao terminar, digite Control/C para sair.

Exemplo:

bash-3.2# tcpdump -I -P -i en1 -w /tmp/channel-11.pcap

tcpdump: AVISO: en1: nenhum endereço IPv4 atribuído

tcpdump: ouvindo em en1, tipo de link IEEE802_11_RADIO (802.11 mais cabeçalho de radiotap), tamanho de captura 65535 bytes

^C

897 pacotes capturados

968 pacotes recebidos pelo filtro

0 pacotes descartados pelo kernel

bash-3.2#

Diagnóstico de Wi-Fi

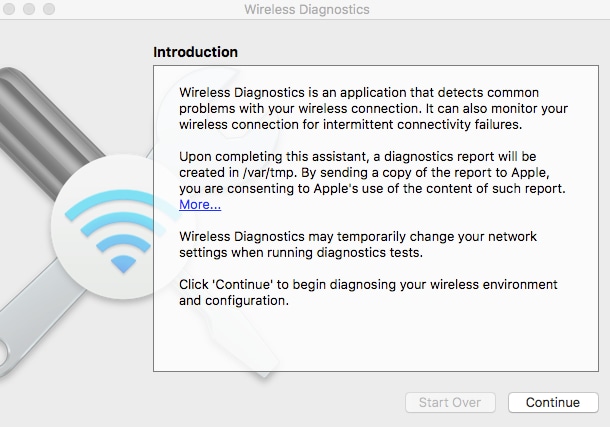

O método de captura mais fácil é usar o programa gráfico chamado Wi-Fi Diagnostics.

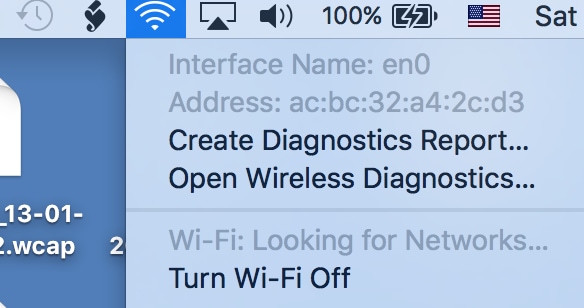

Ele pode ser acessado mantendo pressionada a tecla ALT e clicando no ícone wifi no canto superior direito (aquele no qual você normalmente escolhe o SSID ao qual deseja se conectar).

Clique na opção Open Wireless diagnostics na lista.

Ele abre uma janela que executa um relatório padrão sobre solução de problemas. Normalmente, isso NÃO é do seu interesse.

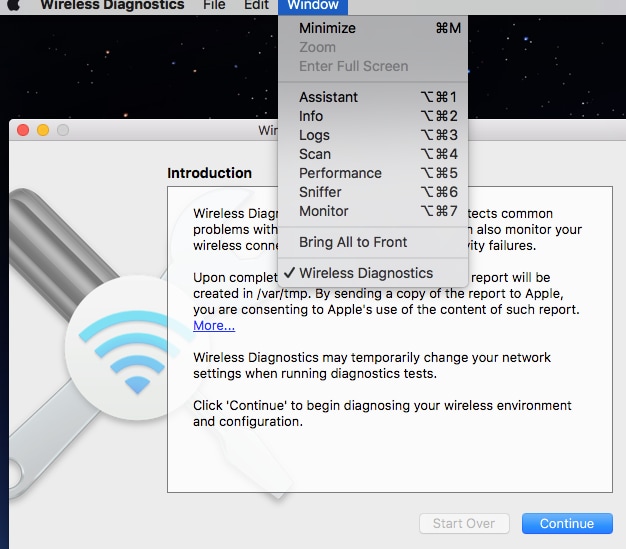

Mantenha essa janela aberta e navegue até a barra de menus na parte superior da tela. Clique em Janela. Você verá uma lista de várias ferramentas (úteis para pesquisa de site ou análise de sinal). No escopo da captura de farejador sem fio, você está interessado na opção Sniffer, clique nela.

Em seguida, basta escolher o canal principal, bem como a largura do canal.

A captura do farejador salva no desktop ou em /var/tmp/ como do Mac Os Sierra.

Airtool

Algumas ferramentas de terceiros também existem que suportam muitas versões do mac os x e aprimoram os recursos de sniffing incorporados com opções mais fáceis de escolher canais. Um exemplo é o Airtool.

Detecção sem fio usando o Windows 7 com 3.4 (método preterido)

Introdução

Com o Microsoft Network Monitor ( 3.4), agora você pode realizar uma farejamento sem fio decente do 802.11a/b/g (e talvez do 11n) no Windows 7, com o seu adaptador sem fio padrão. O arquivo salvo do pode ser lido pelo Wireshark mais recente (1.5 e posterior), mas não no OmniPeek. É importante observar que o não é mais suportado pela Microsoft e, na maioria das vezes, não funciona corretamente nos adaptadores 11n e 11ac (a maioria dos quadros está faltando).

O Netmon 3.4 é suportado com o XP SP3; no entanto, ele não suporta farejamento sem fio ao executar o XP. Quanto ao Vista, a experiência é mista.

A seção detalhada do Netmon deste documento foi removida, pois foi preterida e não captura quadros 802.11ac de forma confiável.

Você pode ver os detalhes em: Wireless Sniffing in Windows with Netmon (Detecção sem fio no Windows com Netmon)

Detecção sem fio usando o Cisco Lightweight Access Point (LAP) no modo farejador

Introdução

Você pode usar o Cisco WLC e os LAPs no modo de farejador, em conjunto com um farejador com fio (Melhores resultados com o Wireshark. O Omnipeek descriptografa o protocolo de forma diferente a partir da versão 10).

Um único sniffer com fio pode coletar pacotes de vários APs, portanto, este método é muito útil para executar rastreamentos multicanal. Para cenários estáticos, se for possível mover o AP farejador, isso pode ser usado como uma alternativa eficaz para outras opções de farejamento.

Para cenários de roaming, os APs farejadores são geralmente instalados nas proximidades dos APs pelos quais o cliente faz roaming, e isso pode relatar o "ponto de vista" dos APs estáticos em vez do cliente.

Para ver a RF do ponto de vista do cliente durante o roaming, um rastreamento sem fio multicanal pode ser capturado com um laptop com várias placas de rede sem fio que podem usar o cliente de teste.

Configuration Steps

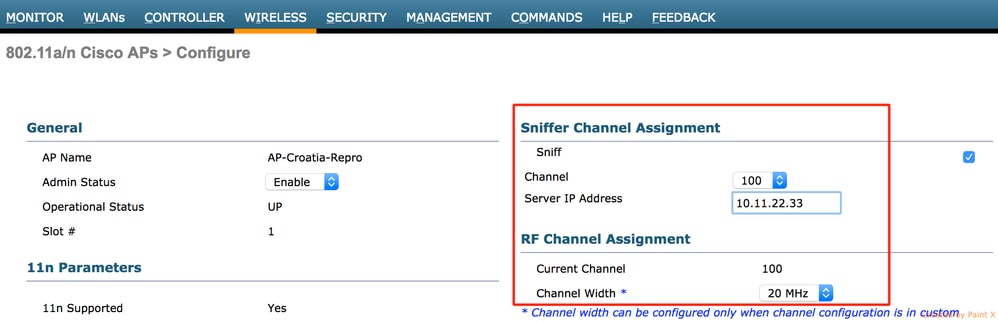

Etapa1. Lado de WLC/AP

Aqui estão as etapas para coletar um rastreamento que usa um LAP de modo de farejador.

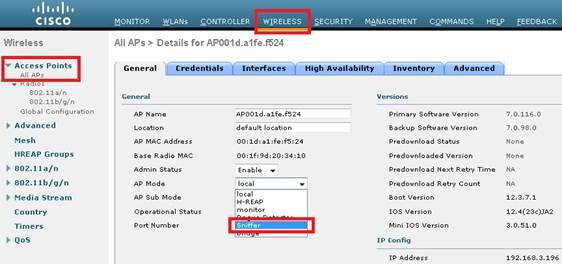

Configure o AP no modo farejador:

O AP pode ser reinicializado e não pode atender clientes. Uma vez que o AP tenha se unido novamente à WLC, configure o rádio do AP (802.11b/g/n ou 802.11a/n):

- especificar o endereço IP do farejador

- escolha o canal

- habilitar farejamento

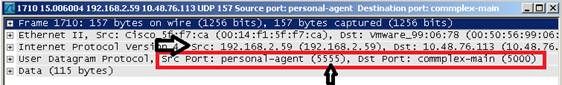

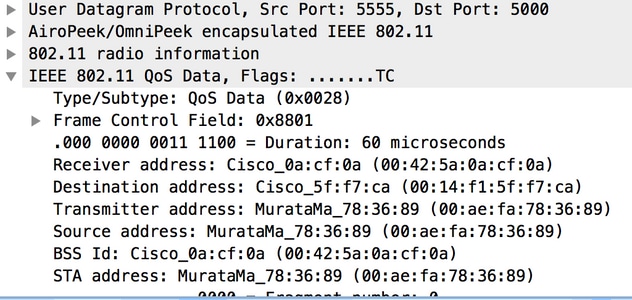

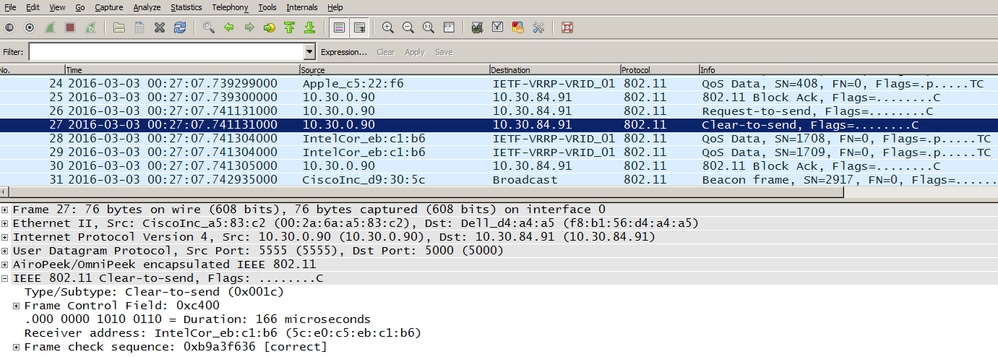

O farejador recebe o tráfego 802.11 encapsulado e usa o protocolo airopeek, do endereço IP de gerenciamento da WLC com a porta de origem UDP/5555 e o destino UDP/5000.

Etapa 2. Lado do farejador: Wireshark

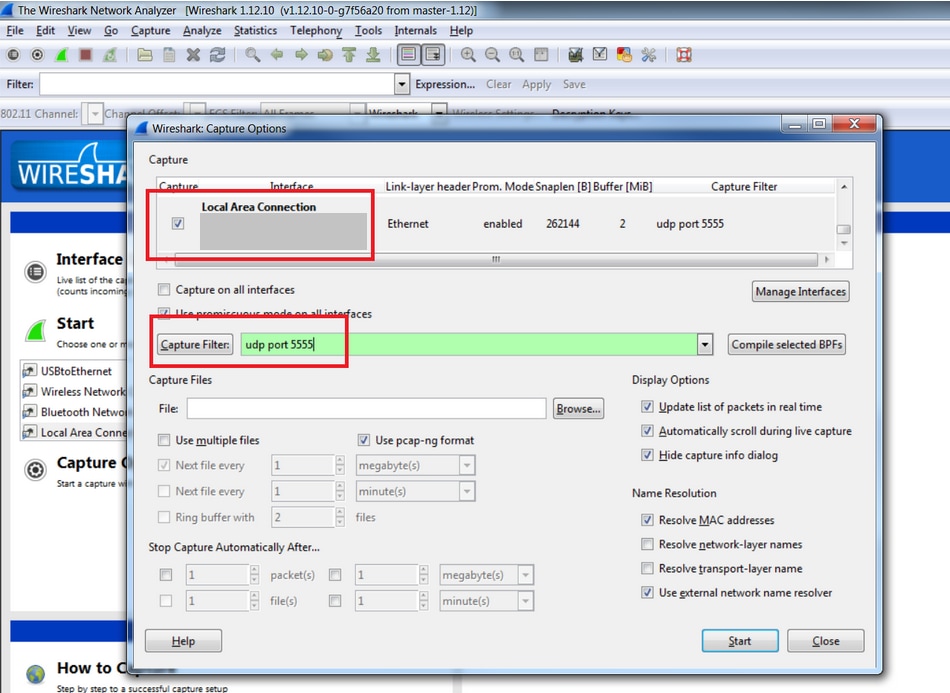

Se você usa o Wireshark para receber o tráfego, execute estas etapas:

- Defina as opções de captura para receber apenas o tráfego que vem do AP farejador. Se você definir o filtro somente para a porta UDP 5000, você perderá fragmentos IP na captura se o AP tiver que fragmentar o pacote (o que acontece se ele farejou um quadro longo de 1500 bytes ao qual precisa adicionar encapsulamento PEEKREMOTE):

Esse filtro é opcional, mas altamente recomendável, pois exclui da captura todo o tráfego relacionado a dispositivos sem fio. Considere que a WLC envia tráfego para uma porta UDP e que não há nenhum aplicativo escutando no lado do farejador; isso resulta em uma resposta de porta inalcançável ICMP para cada pacote recebido da WLC.

Embora isso seja esperado, o filtro também ajuda a excluir esse tráfego, que é inútil, e só pode fazer com que o rastreamento seja maior e mais difícil de ler.

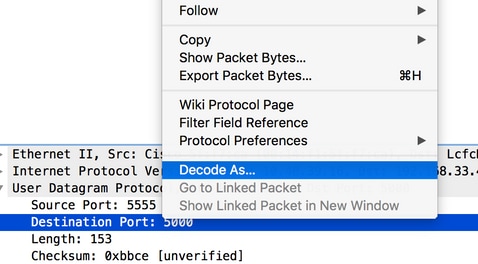

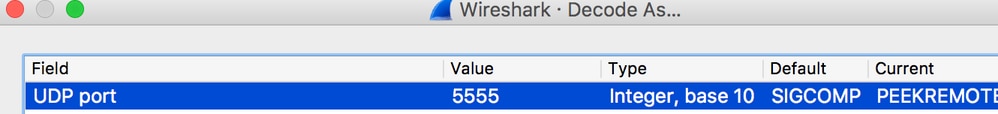

Em seguida, inicie a captura:

O tráfego capturado deve ser decodificado como.. PEEKREMOTE para poder ver o tráfego 802.11:

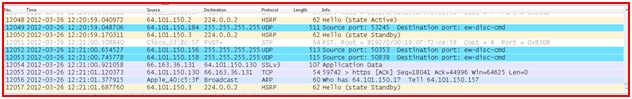

- O tráfego 802.11 agora pode estar visível:

As informações de RF mostradas na imagem (em outras palavras, o canal, a intensidade do sinal, o ruído e assim por diante) são adicionadas pelo AP.

Etapa 3. Sniffer: OmniPeek

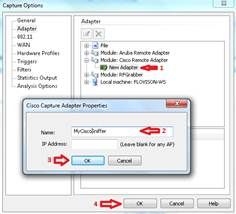

Quando você usa o OmniPeek como o receptor do fluxo de tráfego do WLC/AP no modo farejador, é primeiro necessário criar um Cisco Remote Adapter no menu Adapter da janela Capture Options:

Pelo menos um adaptador é necessário; o nome é um campo obrigatório, enquanto o campo Endereço IP pode ser deixado em branco se você não quiser que o OmniPeek filtre o tráfego de entrada de uma WLC específica.

Nesse caso, não é necessário filtrar nenhum tráfego (como a porta ICMP inalcançável) à medida que o OmniPeek escuta na porta UDP para capturar especificamente o fluxo de dados da controladora Wireless LAN.

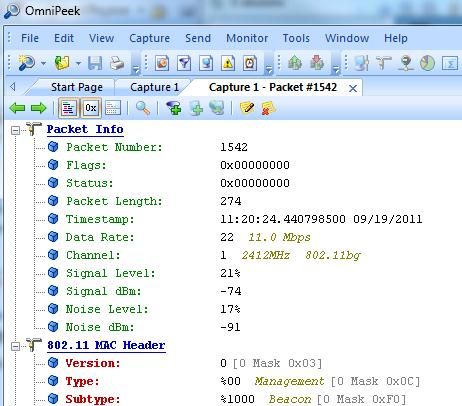

Antes de iniciar a captura, confirme as configurações na janela principal do OmniPeek:

Neste ponto, a captura pode ser iniciada e o resultado é um rastreamento que inclui as informações de RF relatadas pelo AP:

Observação: por padrão, o adaptador remoto OmniPeek seleciona o carimbo de data/hora enviado pelo próprio AP. Essas informações não têm nada a ver com o relógio do AP, portanto, o carimbo de data/hora resultante pode estar incorreto. Se você usa um único sniffer AP, os timestamps podem estar errados, mas pelo menos consistentes. Isso não é mais verdade se você usa vários APs como sniffers (pois cada AP envia suas próprias informações de carimbo de data/hora, causando saltos de tempo estranhos na captura mesclada).

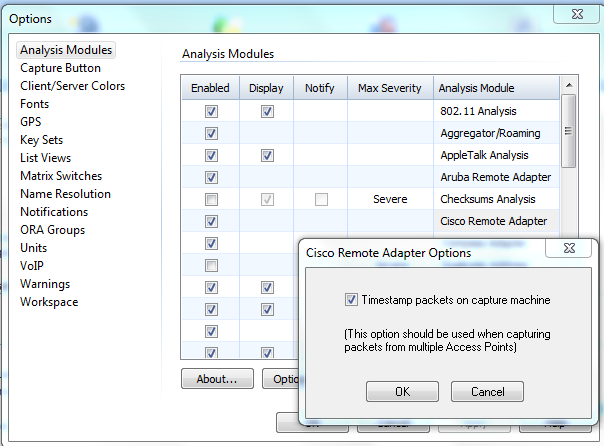

Solução

Você pode dizer explicitamente ao OmniPeek para usar o relógio local do PC farejador para definir o carimbo de data/hora do pacote.

Isso resolve o cenário de AP único e múltiplo e tem carimbos de data/hora corretos e consistentes, desde que o PC que executa o OmniPeek tenha um relógio sincronizado com NTP.

Etapas "como":

No OmniPeek, siga estes passos:

1. Navegue até Ferramentas > Opção > Módulos de Análise.

2. Procure o adaptador remoto da cisco e clique duas vezes para exibir as opções.

3. Clique na opção Timestamp, em seguida, clique em OK e teste a captura novamente.

Detecção sem fio usando o AP Cisco® Autonomous (IOS)

Um AP autônomo pode ser usado para coletar capturas de pacotes de ar. Estas instruções listam como executar a captura de ar.

1. Insira a interface de rádio dot11 na qual deseja executar a captura. Defina station-role como sniffer (farejador), adicione o IP do servidor/PC que pode executar o Wireshark, colete as capturas e selecione o canal. A porta especificada com o comando monitor frames pode ser a porta UDP de destino para a qual o AP envia as capturas.

|

|

|

|

|---|---|---|

| Passo 1 |

int {d0 | d1} |

Entre no modo de comando de configuração de interface para configurar as interfaces de rádio. |

| Passo 2 |

farejador de função de estação |

Altere a função da estação para sniffer. |

| Etapa 3 |

número do canal |

Selecione o canal no qual operar no modo farejador. |

| Passo 4 |

no shut |

Reverta o desligamento da interface. |

| Etapa 5 |

sair |

Saia do modo de comando de configuração de interface. |

| Etapa 6 |

sniffer ip-address destination-ip port-number |

Defina o endereço IP e o número da porta para os quais o AP redireciona todos os pacotes. Você pode especificar um endereço IP em qualquer número de porta entre 1024 e 65535. |

| Etapa 7 |

wireshark enable |

Se você usar o Wireshark no ponto final, isso adicionará um cabeçalho do Wireshark aos pacotes. |

Configuração de exemplo:

ap(config)# int d0

ap(config)-if# station-role sniffer

ap(config)#channel 11

ap(config)# no shut

ap(config)# exit

ap(config)# sniffer ip-address 10.10.10.1 30 port 5555

ap(config)# wireshark enable

2. Inicie o Wireshark no servidor/PC. Navegue até Capturar > Opções. Escolha a Ethernet NIC (LAN) e adicione um filtro para capturar apenas o tráfego com a porta UDP especificada na etapa 1.

3. Inicie a captura Wireshark.

Carregando arquivos de captura para a solicitação de serviço do TAC

Se o(s) arquivo(s) de captura for(em) muito grande(s) para e-mail, você poderá carregá-lo(s) em sua solicitação de serviço do TAC:

https://tools.cisco.com/ServiceRequestTool/query/

Insira seu Número SR e clique em Upload de arquivo.

Análise do farejador

Para analisar as capturas sem fio, consulte os links listados. Eles são projetados para serem lidos em ordem, já que cada documento se baseia no documento anterior. Lembre-se de que, ao ler qualquer rastreamento sem fio, é recomendável entender as especificações sem fio 802.11. Esses documentos fazem um excelente trabalho para ajudá-lo a entender o fluxo de pacotes e o que procurar em um rastreamento sem fio. Eles não foram feitos para ensinar as especificações sem fio 802.11.

Análise de captura do farejador 802.11 - Camada física

Introdução: Informações da camada física em capturas de pacotes sem fio

Um pacote capturado contém uma cópia dos dados do quadro, mas anexado a cada quadro está um cabeçalho de metadados que fornece informações sobre como o quadro foi capturado. Com pacotes com fio, os metadados não são muito importantes. É o número do quadro, a data em que o pacote foi capturado e o comprimento do pacote. Ao fazer a análise de pacotes com fio, você raramente se preocupa demais com a camada física - com uma taxa de erro de bit de 1010, você normalmente supõe que os bits capturados são o que eles dizem ser.

A tecnologia sem fio é inteiramente outra história. A camada física é mais complexa e traiçoeira do que a cabeada. Antes de mergulhar em uma tentativa de analisar uma captura com base nas camadas superiores, geralmente é uma boa ideia obter uma compreensão da camada física na qual a captura foi feita. Se a camada física não estiver funcionando corretamente, as camadas superiores nunca terão uma chance.

As qualidades da camada física são particularmente importantes para estar ciente de:

Intensidade do sinal (RSSI, intensidade do sinal, razão sinal/ruído). Em geral, é melhor focar no RSSI, se disponível. O nível de potência em dBm no qual o adaptador de farejamento recebeu o pacote é:

- RSSI < -90 dBm: esse sinal é extremamente fraco, na extremidade do que um receptor pode receber.

- RSSI -67dBm: este é um sinal bastante forte - a borda do que a Cisco considera ser adequado para suportar Voz sobre WLAN.

- RSSI > -55dBm: este é um sinal muito forte.

- RSSI > -30dBm: seu farejador está posicionado bem ao lado do transmissor.

Canal (frequência). Como uma LAN sem fio pode suportar de 3 a 25 canais diferentes, é crucial saber exatamente de quais canais sua captura foi obtida. Se sua intenção é obter um sniff de um AP específico, bloqueie seu sniff para o canal desse AP e valide se a captura estava nesse canal, caso contrário, a captura pode ser inútil.

.

A taxa de dados pode variar de 1 Mbps até 300 Mbps ou mais. Para entender por que as transmissões de dados nem sempre passam de transmissor a receptor, você deve saber quais taxas de dados estão sendo usadas. Um RSSI "marginal" de -80dBm pode funcionar horrivelmente para um pacote modulado a 54 Mbps, mas pode ser bastante satisfatório a 6 Mbps.

Cabeçalhos de pacotes sem fio - Exemplos

Diferentes sniffers sem fio podem usar diferentes formatos de cabeçalho de metadados para codificar a camada física sem fio. Esteja ciente de que a precisão das informações depende do hardware do adaptador específico e do driver em uso. Alguns valores, como o ruído, são geralmente tidos em conta.

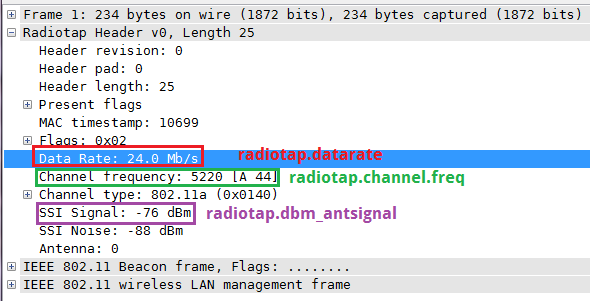

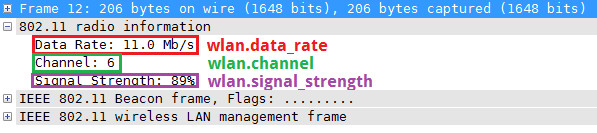

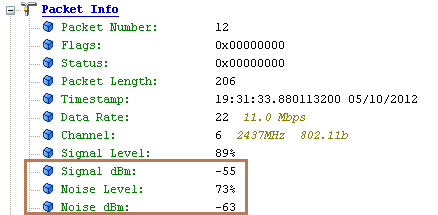

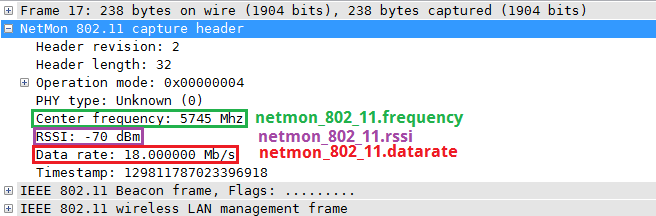

Esses exemplos têm os campos data rate, frequency e RSSI destacados.

Diagnóstico sem fio do Mac OS X 10.7 (Adaptador Broadcom)

O OS X 10.7 usa um cabeçalho Radiotap v0, que se parece com o seguinte no Wireshark:

OmniPeek 6.8 (Adaptador USB Ralink)

No Wireshark, uma captura OmniPeek usa um cabeçalho Airopeek, que se parece com isto:

O Wireshark (desde 1.6.x) não sabe como decodificar todos os metadados sem fio em uma captura OmniPeek - o mesmo quadro visualizado no próprio OmniPeek mostra Signal dBm, Noise Level e Noise dBm:

Netmon 3.4

Aplicando arquivos sem fio como colunas do Wireshark.

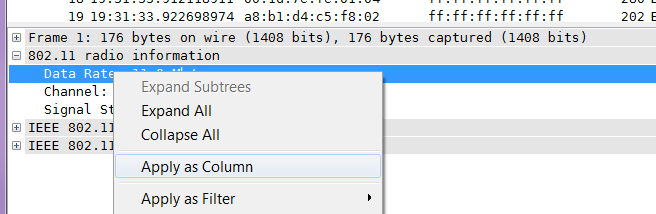

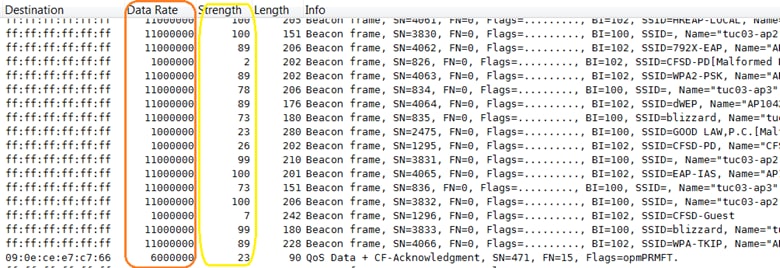

Geralmente, é muito mais fácil entender o que está acontecendo com um sniff sem fio se você tiver aplicado os campos sem fio como colunas. Veja como fazer isso:

1. Localize o campo de interesse na seção de detalhes do pacote (expandindo primeiro a seção do cabeçalho aplicável, se necessário) e clique com o botão direito do mouse nele. Escolha Aplicar como Coluna:

2. A nova coluna é exibida. Agora você pode redimensionar, renomear (clicando com o botão direito do mouse no cabeçalho da coluna e selecionando Editar detalhes da coluna) e mover a coluna conforme desejado.

3. Repita para outras colunas de interesse. Agora você tem um controle melhor dos aspectos da camada física de sua captura.

4. Depois de aplicar a nova coluna, na próxima vez que você executar o Wireshark, a coluna estará disponível (se você não vê-la, clique com o botão direito do mouse nos cabeçalhos da coluna e selecione Colunas exibidas.)

Análise de Captura do Sniffer 802.11 - Filtragem do Wireshark

Introdução

'Análise de Captura do Sniffer 802.11 - filtragem Wireshark

Wireshark Filtering-wlan

Objetivo

Este documento pode ajudar a guiá-lo em como configurar o wireshark e analisar os pacotes interessantes que usam uma ferramenta versátil dentro do programa do wireshark chamada filtros do wireshark.

Pré-requisitos

A ferramenta do Wireshark em si não ajuda você a passar pelo processo de solução de problemas, a menos que você tenha um bom conhecimento e compreenda o protocolo, a topologia da rede e quais pontos de dados considerar para tomar farejadores de rastreamento. Isso é verdade, seja para uma rede com fio ou sem fio, onde capturamos os pacotes pelo ar antes de colocá-los na rede. A remoção do endereço mac sem fio é feita pelo AP.

Por que precisamos capturar o farejador de rastreamento sem fio?

Quando você inspeciona um tráfego ou dados em uma rede com fio que usa o rastreamento de farejador com fio e não consegue encontrar nossos pacotes interessantes, você precisa saber onde ele falha. Sua suspeita pode levá-lo a verificar se ele até mesmo fez através do primeiro ponto da fonte de origem que sendo sem fio, funciona bem ou não (sendo perdido no ar). Se ele não o fez corretamente pelo ar, então obviamente ele não está lá, ou não pode ser traduzido, ou enviado para o lado com fio pelo AP para o DS ou sistema de distribuição. Em seguida, torna-se crítico para você identificar e localizar o problema da rede sem fio usando o rastreamento de farejador sem fio.

Por que precisamos usar o filtro de captura do farejador sem fio?

Quando se trata de solucionar problemas relacionados à rede, há muitas dependências e todo o trabalho é feito em um modelo de camadas, e cada camada de dados depende de sua camada inferior. Há muitos componentes, ou elementos de rede, e a configuração e a operação adequada dos dispositivos que nos ajudam a alcançar uma rede de execução tranquila. Quando uma rede em funcionamento para de funcionar, uma abordagem lógica é necessária para localizar o problema. Uma vez identificado, o ponto exato da falha é difícil de ser localizado. Nessas situações, o sniffer vem em nosso auxílio. Esse processo de solução de problemas pode se tornar complicado, apesar da melhor abordagem e mesmo quando você tem um bom conhecimento de habilidades de solução de problemas. O problema é que se você capturar os pacotes que trafegam por um dispositivo de rede, poderá ter arquivos enormes e até mesmo terminar em 1G se capturar o suficiente com muitos detalhes de pacotes nele. Com uma quantidade tão grande de dados, pode ser muito demorado apontar o problema e chegar a ser uma tarefa muito difícil. A filtragem ajuda você a detectar problemas rapidamente, eliminar o tráfego indesejado e reduzir as variáveis nas quais se concentrar ao mesmo tempo. Isso ajuda a descobrir rapidamente se o tráfego interessante está presente ou ausente do tráfego coletado.

- Filtros de exibição - depois que você captura muitas informações, eles ajudam a visualizar apenas os pacotes nos quais você está interessado.

- Capturar filtros - desde o início, você sabe qual é o pacote de seu interesse e captura apenas esses pacotes.

- Filtros para colorir os pacotes - usados como auxílio visual para aprimorar o filtro de exibição ou o filtro de captura, ou podem ser usados sem qualquer filtro para classificar os vários pacotes diferentes como várias cores para abordagem de alto nível.

Quando usar filtros de exibição e filtros de captura

É recomendável usar os filtros de captura quando você souber o que procurar e tentar verificar isso ao executar o tráfego para esse evento. Ela é capturada quando você a executa por mais de duas horas em um ambiente de tráfego intenso. Isso ajuda a manter os dados coletados em uma quantidade razoável em termos de tamanho do arquivo.

Se você estiver em um ponto em que não tenha certeza do que pode causar o problema e ele for mais de natureza aleatória comportamental, execute a captura de pacotes por menos tempo dentro da janela provável do padrão de ocorrência do problema, como uma ou duas horas, e capture todo o tráfego. Em seguida, use Exibir filtros para visualizar apenas as informações que você está procurando. Além desse uso, pode-se ver toda a captura e usar regras de coloração para chamar a atenção de certos tipos de pacotes atribuídos a cores diferentes para fácil classificação ou fluxo de pacotes de distinção.

Como filtrar

Você deve entender os vários campos dentro de um típico farejador de rastreamento do Wireshark. Divida-o e defina cada campo.

Você se concentra em 3 itens que precisa entender para usar a Filtragem.

- Filtro de captura

- Filtro de exibição

- Filtro de regras de coloração

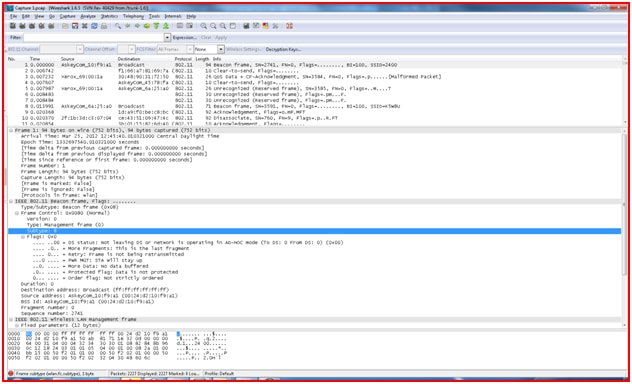

Antes de entrar nos detalhes, aqui está o exemplo da janela de captura do farejador para o wireshark.

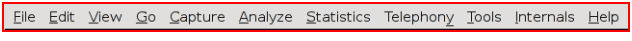

BARRA DE MENUS

Esta é a barra de menus da janela do Wire Shark.

Ele contém estes itens:

- Arquivo - Este menu contém itens para abrir e mesclar arquivos de captura, salvar / imprimir / exportar captura

arquivos no todo ou em parte e para sair do Wireshark.

- Editar - Este menu contém itens para localizar um pacote, referência de tempo ou marcar um ou mais

pacotes, manipular perfis de configuração e definir suas preferências; (recortar, copiar e colar

não estão implementados no momento).

- Exibir - Este menu controla a exibição dos dados capturados, incluindo a colorização de

função de zoom para a fonte, mostra um pacote em uma janela separada, expande e

recolhe árvores nos detalhes do pacote.

- Ir - Este menu contém itens para ir para um pacote específico.

- Capturar - Esse menu permite iniciar e interromper capturas e editar filtros de captura.

- Analisar - Esse menu contém itens para manipular filtros de exibição, ativar ou desativar o

dissecação de protocolos, configurar decodificações especificadas pelo usuário e usar um fluxo TCP.

- Estatísticas - Este menu contém itens para exibir várias janelas de estatísticas que incluem um resumo

dos pacotes que foram capturados, exibem estatísticas de hierarquia de protocolo e muitos

mais.

- Telefonia - Este menu contém itens para exibir várias janelas de estatísticas relacionadas à telefonia,

que incluem análise de mídia, diagramas de fluxo, estatísticas de hierarquia de protocolo de exibição e

muito mais.

- Ferramentas - Este menu contém várias ferramentas disponíveis no Wireshark, como como criar o Firewall

Regras da ACL.

- Internas - Este menu contém itens que mostram informações sobre as internas do Wireshark.

- Ajuda - Este menu contém itens para ajudar o usuário, por exemplo, acesso a alguma ajuda básica, manual

páginas das várias ferramentas de linha de comando, acesso em linha a algumas

e o usual sobre diálogo.

A barra de ferramentas principal

A barra de ferramentas principal fornece acesso rápido aos itens usados com mais frequência a partir do menu. Esta barra de ferramentas não pode ser personalizada por você, mas pode ser ocultada com o menu Exibir, se o espaço na tela for necessário para mostrar ainda mais dados de pacote. Como no menu, somente os itens úteis no estado atual do programa podem estar disponíveis. Os outros podem ficar esmaecidos. (Por exemplo, não é possível salvar um arquivo de captura se você não tiver carregado um).

A Barra de Ferramentas do Filtro

A barra de ferramentas de filtros permite editar e aplicar filtros de exibição rapidamente.

Filtro: Abre o diálogo de construção do filtro, As caixas de diálogo Capturar Filtros e Exibir Filtros.

- Filtre a entrada na área para inserir ou editar uma expressão de sequência de caracteres de filtro de exibição. Uma verificação de sintaxe da sequência de caracteres de filtro é feita enquanto você digita. O plano de fundo ficará vermelho se você inserir uma sequência de caracteres inválida ou incompleta e ficará verde quando você inserir uma sequência de caracteres válida. Você pode clicar na seta suspensa para selecionar uma sequência de caracteres de filtro inserida anteriormente em uma lista. As entradas na lista suspensa permanecem disponíveis mesmo após a reinicialização de um programa.

- Depois de ter alterado algo neste campo, não se esqueça de pressionar o botão Aplicar (ou a tecla Enter/Return), para aplicar esta sequência de caracteres de filtro à tela. Esse campo também é onde o filtro atual em vigor é exibido.

- Expressão: O botão do meio chamado Adicionar Expressão... abre uma caixa de diálogo que permite editar um filtro de exibição de uma lista de campos de protocolo descritos em, A Expressão do Filtro caixa de diálogo.

- Limpar redefine o filtro de exibição atual e limpa a área de edição.

- Aplique o valor atual na área de edição como o novo filtro de exibição.

O painel Lista de pacotes

O painel da lista de pacotes exibe todos os pacotes no arquivo de captura atual.

Cada linha na lista de pacotes corresponde a um pacote no arquivo de captura. Se você selecionar uma linha neste painel, mais detalhes serão exibidos nos painéis Detalhes do pacote e Bytes do pacote.

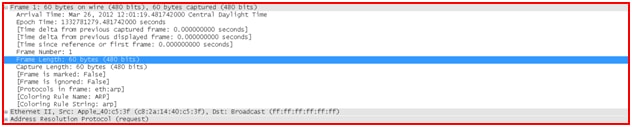

O Painel de Detalhes do Pacote

A seção de detalhes do pacote mostra o pacote atual (selecionado na seção de Lista de Pacotes) de uma forma mais detalhada.

A Área de Bytes de Pacotes

A seção de bytes do pacote mostra os dados do pacote atual (selecionados na seção de Lista de Pacotes) em uma

estilo hexdump.

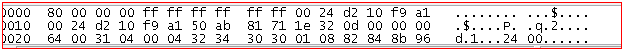

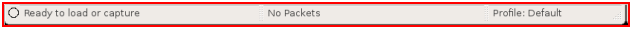

A Barra de Estado

A barra de status exibe mensagens informativas. Em geral, o lado esquerdo mostra informações relacionadas ao contexto, a parte do meio mostra o número atual de pacotes e o lado direito mostra o perfil de configuração selecionado. Arraste as alças entre as áreas de texto para alterar o tamanho.

A barra de estado inicial

Esta barra de status é mostrada enquanto nenhum arquivo de captura é carregado. Por exemplo, quando o Wireshark é iniciado.

O menu de contexto (clique com o botão direito do mouse) dos rótulos da guia mostra uma lista de todas as páginas disponíveis. Isso pode ser útil se o tamanho no painel for muito pequeno para todos os rótulos de guia.

A Barra de Estado

A barra de status exibe mensagens informativas. Em geral, o lado esquerdo mostra informações relacionadas ao contexto, a parte do meio mostra o número atual de pacotes e o lado direito mostra o perfil de configuração selecionado. Arraste as alças entre as áreas de texto para alterar o tamanho.

A Barra de status com um arquivo de captura carregado.

- O lado esquerdo mostra informações sobre o arquivo de captura, seu nome, seu tamanho e o tempo decorrido enquanto ele foi capturado.

- O marcador colorido à esquerda mostra o nível mais alto de informações do especialista encontrado no arquivo de captura carregado no momento. Passar o mouse sobre esse ícone mostra uma descrição textual do nível de informações do especialista e, quando você clica no ícone, a caixa de diálogo Informações do especialista é exibida.

- A parte do meio mostra o número atual de pacotes no arquivo de captura.

Estes valores são exibidos:

- Pacotes - o número de pacotes capturados

- Exibido - o número de pacotes sendo exibidos no momento

- Marcado - o número de pacotes marcados

- Descartado - o número de pacotes descartados (exibido somente se o Wireshark não conseguiu capturar todos os pacotes)

- Ignorado - o número de pacotes ignorados (exibido somente se os pacotes forem ignorados)

- O lado direito mostra o perfil de configuração selecionado. Clique nesta parte da barra de estado para mostrar um menu com todos os perfis de configuração disponíveis e para selecionar desta lista irá alterar o perfil de configuração.

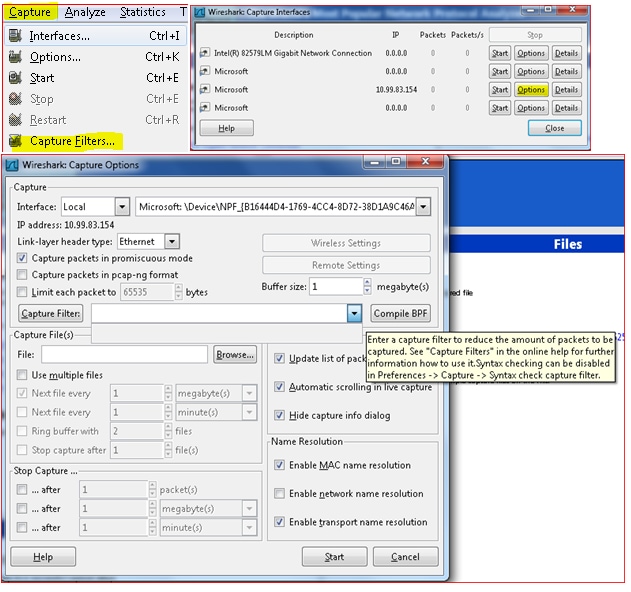

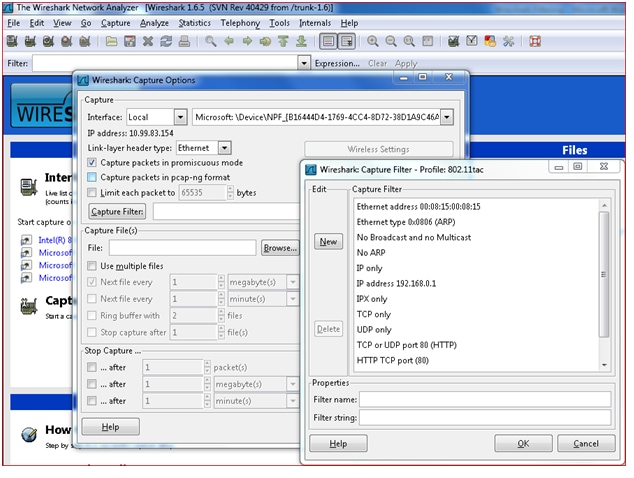

Usar Filtros de Captura

Clique nas opções Capture Interfaces (Capturar interfaces) e escolha o adaptador de rede no menu suspenso que é usado para capturar pacotes em execução na rede no PC. Clique em Capture Filters (Capturar filtros) e insira o nome do filtro e a sequência de filtro ou insira diretamente a sequência de filtro conhecida na caixa. Em seguida, aperte o botão. Agora o programa farejador de tubarão-fio captura pacotes que são de seu interesse apenas entre o enorme fluxo de pacotes em tempo real de todos os tipos de protocolos .

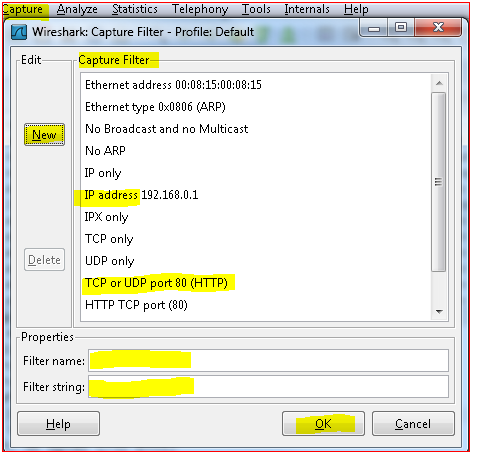

Filtro de exibição

Depois de carregar o arquivo capturado, você agora configura filtros para exibir os pacotes nos quais está interessado ou para evitar pacotes nos quais não está interessado. Isso pode ser feito por meio de uma expressão de filtro simples ou uma combinação de expressões que use operadores lógicos para formar uma cadeia de caracteres de filtro complexa.

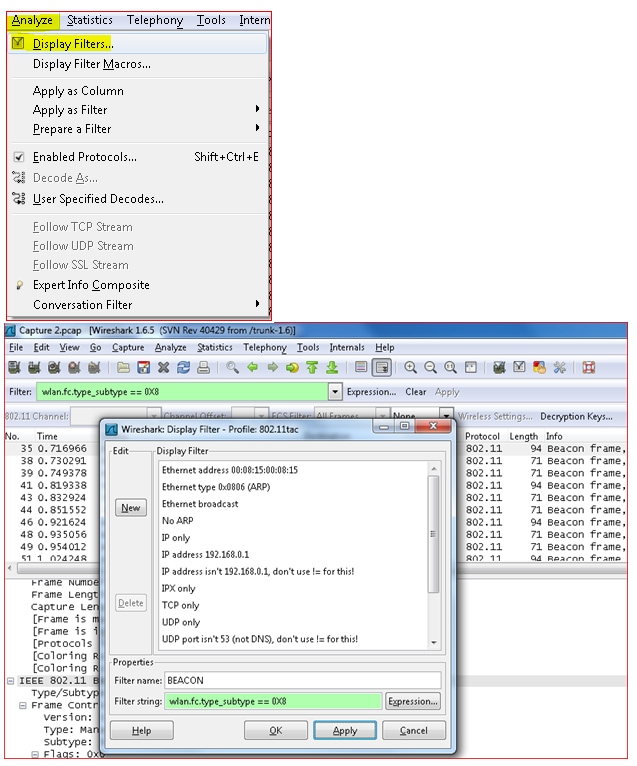

Clique em Analisar. Escolha Filtro de exibição.

Neste exemplo, você está criando um filtro para filtrar apenas os pacotes Beacon de um rastreamento de captura de pacote sem fio 802.11, conforme visto nas áreas destacadas em amarelo.

Semelhante ao filtro de exibição, você pode encontrar um pacote específico aplicando o filtro depois de clicar em Localizar pacote.

Localize o botão Filtro e insira o valor do filtro na caixa de filtro. Se você não souber a string, poderá escavar mais e clicar em filtro e clicar no botão Novo e nomear as strings de filtro e aplicar ou digitar a string de filtro na caixa. Se você não souber a mola de filtro específica, poderá formá-la e escolher o botão Expressão, que tem várias opções de protocolo.

Escolha a opção desejada, expanda e você terá mais opções para escolher.

Você também tem uma caixa de operador Lógico a ser escolhida para usar o para corresponder ao valor que você deseja colocar e aplicar completando o filtro.

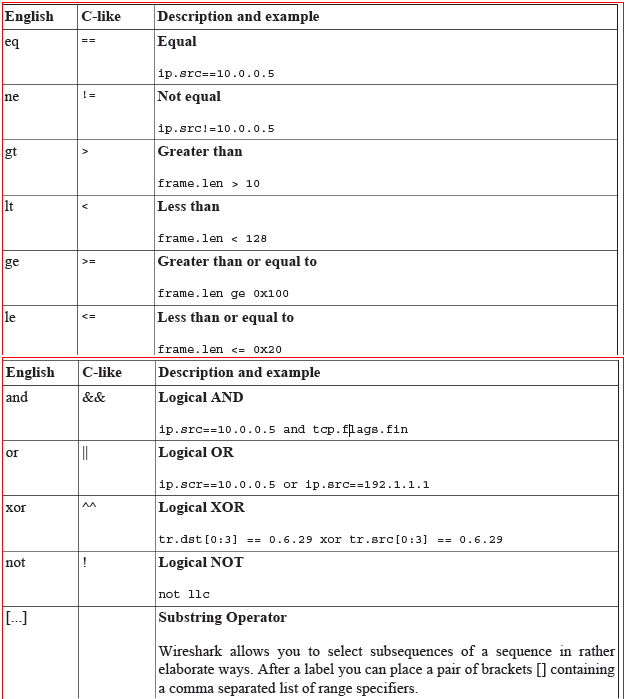

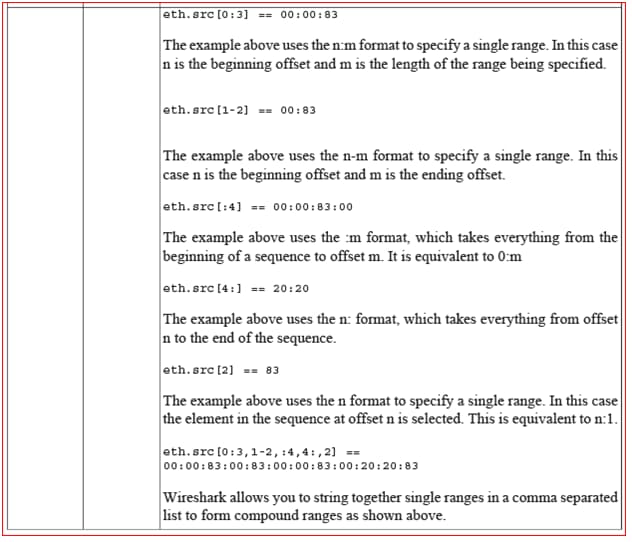

Você pode criar filtros de exibição que comparem valores que usam vários operadores de comparação diferentes.

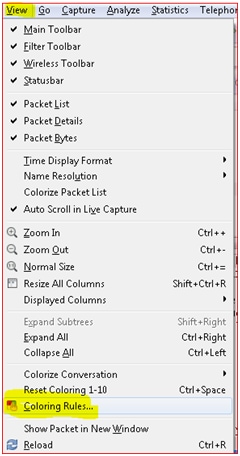

Usar Regra de Filtro de Cores

Um mecanismo muito útil disponível no Wireshark é a colorização de pacotes. Você pode configurar o Wireshark de modo que ele colorirá os pacotes de acordo com um filtro. Isso permite que você enfatize os pacotes nos quais está interessado. Você pode configurar o Wireshark para que ele possa colorir os pacotes de acordo com um filtro que você escolher criar. Isso permite que você enfatize os pacotes nos quais está (normalmente) interessado.

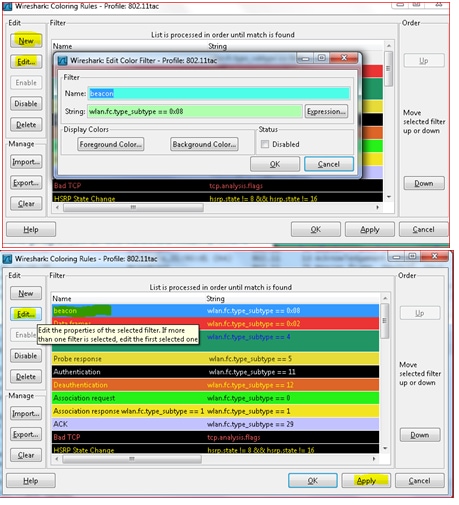

No exemplo, os pacotes são coloridos para Beacons, Acknowledgement, Probe Response e Deauthentication com base nos filtros mencionados.

Clique em Exibir. EscolhaRegras de coloração ou Editar regras de coloração na barra de ferramentas principal.

Isso abre as regras de coloração e você pode adicionar um novo filtro de coloração usando New ou Edit. Escolha o pacote ou edite a sequência de caracteres do filtro e atribua ou ajuste a cor desejada.

Na caixa de diálogo Editar cor, basta digitar um nome para o filtro de cor e digitar uma sequência de caracteres de filtro no campo de texto Filtro. A caixa de diálogo Editar Filtro de Cores mostra os valores beacon e wlan.fc.type_subtype == 8, o que significa que o nome do filtro de cores é Beacon e o filtro pode selecionar protocolos do tipo wlan.fc.type_subtype == 8, que é a sequência de caracteres do filtro de beacon. Depois de inserir esses valores, você pode escolher uma cor de primeiro plano e de plano de fundo para pacotes que correspondam à expressão do filtro. Clique em Cor do primeiro plano... ou Cor do plano de fundo.. para conseguir isto.

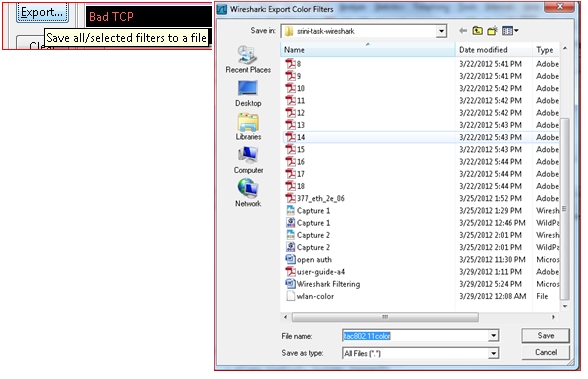

Um recurso muito útil é exportar ou formar o filtro de cores e salvá-lo exportando o filtro para um arquivo "tac80211color", como visto no exemplo. Isso pode ser importado. Você pode criar vários arquivos de regras de cores em sua pasta de solução de problemas e usá-los como um modelo para sua conveniência toda vez que solucionar problemas.

Você pode pensar de forma inovadora e personalizar os arquivos de modelo de filtro de cores, como roteamento, wlan, comutação e assim por diante. Filtre os arquivos com cores e importe-os de acordo com o problema que deseja solucionar.

Há um bom download de regras de coloração que você pode baixar e usar Fórum de suporte - Regras de coloração

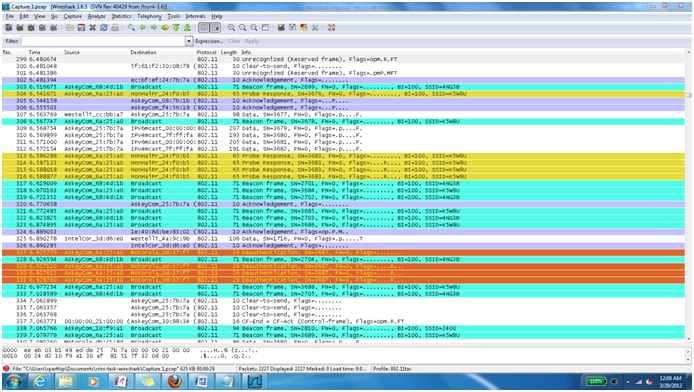

Esta é a aparência final da janela de pacotes do Wireshark após o arquivo de filtro de cores

tac80211color é importado e aplicado.

Análise de Captura do Sniffer 802.11 - Quadros de Gerenciamento e Autenticação Aberta

Introdução

Análise de Captura do Sniffer 802.11 - Quadros de Gerenciamento e Autenticação Aberta

802.11 - Quadros e Autenticação Aberta

Quando você tenta analisar ou solucionar problemas de uma rede LAN sem fio que usa o analisador de pacotes 802.11, é necessário ter um entendimento completo dos diferentes tipos de quadros 802.11 como base para encontrar ponteiros para localizar as causas da área com problema em uma rede wlan . Use rastreamentos de farejador de wlan que usam ferramentas como omnipeek e/ou wireshark, onde você pode monitorar as comunicações entre placas de interface de rede (NICs) de rádio e pontos de acesso. Você precisa compreender cada tipo de quadro que ocorre na operação de uma LAN sem fio e resolver problemas de rede. Em um ambiente de RF de WLAN, as condições de transmissão de rádio podem mudar tão dinamicamente, que a coordenação se torna um grande problema nas WLANs. Os pacotes de gerenciamento e controle são dedicados a essas funções de coordenação.

Para encontrar a causa dos problemas de wlan que ocorrem na rede wlan relacionados ao ambiente de RF, seria melhor testar a rede wlan usando a autenticação aberta sem qualquer segurança. Quando você adota essa abordagem, os problemas de conectividade de RF surgem na superfície e podem ser corrigidos antes que você possa passar para uma criptografia mais forte e camadas mais altas da camada OSI. A autenticação na especificação 802.11 é baseada na autenticação de uma estação ou dispositivo sem fio em vez da autenticação de um usuário.

De acordo com o processo de autenticação do cliente da especificação 802.11, essas são as transações mencionadas.

- Os pontos de acesso enviam continuamente quadros de beacon que são captados pelos clientes wlan próximos.

- O cliente também pode fazer broadcast em seu próprio quadro de solicitação de sondagem em cada canal.

- Os pontos de acesso dentro da faixa respondem com um quadro de resposta de sonda.

- O cliente decide qual ponto de acesso (AP) é o melhor para acesso e envia uma solicitação de autenticação.

- O ponto de acesso envia uma resposta de autenticação.

- Após a autenticação bem-sucedida, o cliente envia um quadro de solicitação de associação ao ponto de acesso.

- O ponto de acesso responde com uma resposta de associação.

- O cliente agora pode passar o tráfego para o ponto de acesso.

Processo de autenticação do cliente 802.11

Há três tipos de quadros usados nas comunicações da camada 2 do MAC 802.11 que acontecem pelo ar, que gerencia e controla o link sem fio.

São eles: Quadros de Gerenciamento, Quadros de Controle e Quadros de Dados. Você pode saber em que consistem esses quadros em detalhes para ajudá-lo a analisar melhor os problemas de wlan enquanto trabalha com rastreamentos de farejador de wlan.

Quadros de gerenciamento

Os quadros de gerenciamento 802.11 permitem que as estações estabeleçam e mantenham comunicações. Os pacotes de gerenciamento são usados para suportar autenticação, associação e sincronização.

Estes são os subtipos comuns de quadros de gerenciamento 802.11:

- Quadro de autenticação: este é um quadro que significa a associação da rede dentro da topologia da wlan. As autenticações 802.11 são um processo pelo qual o ponto de acesso aceita ou rejeita a identidade de uma placa de rede de rádio para criar recursos. A autenticação restringe a capacidade de enviar e receber na rede. É a primeira etapa para um dispositivo tentar se conectar a uma WLAN 802.11. A função é tratada por uma troca de pacotes de gerenciamento. A autenticação é tratada por uma troca de solicitação/resposta de pacotes de gerenciamento. O número de pacotes trocados depende do método de autenticação empregado.

wlan.fc.type_subtype == 0x0b

A placa de rede inicia o processo enviando um quadro de autenticação contendo sua identidade ao ponto de acesso. Com a autenticação de sistema aberto (o padrão), a placa de rede de rádio envia apenas um quadro de autenticação e o ponto de acesso responde com um quadro de autenticação como uma resposta indicando aceitação (ou rejeição). Há uma ID de autenticação associada, que é o nome sob o qual a estação atual é autenticada ao se unir à rede.

- Quadro de desautenticação: este é um pacote de anúncio de uma estação que envia um quadro de desautenticação para outra estação se desejar encerrar comunicações seguras. É uma comunicação unidirecional da estação de autenticação (um BSS ou equivalente funcional) e deve ser aceita. Entra em vigor imediatamente.

wlan.fc.type_subtype == 0x0c

- Quadro de solicitação de associação: as associações 802.11 permitem que o ponto de acesso aloque recursos para uma placa de rede de rádio e sincronize com ela. Uma placa de rede inicia o processo de associação enviando uma solicitação de associação a um ponto de acesso. Esse quadro transporta informações sobre a placa de rede (por exemplo, taxas de dados suportadas) e o SSID da rede à qual deseja se associar. Após receber a solicitação de associação, o ponto de acesso considera a associação com a placa de rede e (se aceita) reserva espaço de memória e estabelece uma ID de associação para a placa de rede. Os pacotes podem mostrar a associação atual do remetente. A associação e a reassociação são manipuladas por pacotes de gerenciamento de solicitação/resposta.

wlan.fc.type_subtype == 0x0

- Quadro de resposta de associação: um ponto de acesso envia um quadro de resposta de associação que contém um aviso de aceitação ou rejeição para a placa de rede do rádio que solicita a associação e inclui o ID de associação do solicitante. Se o ponto de acesso aceitar a placa de rede de rádio, o quadro incluirá informações sobre a associação, como ID da associação e taxas de dados suportadas. Se o resultado da associação for positivo, a placa de rede de rádio poderá utilizar o ponto de acesso para se comunicar com outras placas de rede na rede e sistemas no lado da distribuição do ponto de acesso.

wlan.fc.type_subtype == 0x01

- Quadro de pedido de reassociação: este quadro é semelhante a um pedido de associação, mas tem uma finalidade diferente e é principalmente útil em roaming de cliente, onde em Se uma placa de rede de rádio se afasta do ponto de acesso atualmente associado e encontra outro ponto de acesso que tem um sinal de beacon mais forte, a placa de rede de rádio e envia um quadro de reassociação para o novo ponto de acesso. Em seguida, o novo ponto de acesso coordena o encaminhamento de quadros de dados que ainda podem estar no buffer do ponto de acesso anterior aguardando a transmissão para a placa de rede de rádio. O remetente já deve estar autenticado para obter uma associação bem-sucedida.

wlan.fc.type_subtype == 0x02

- Quadro de resposta de reassociação: um ponto de acesso envia um quadro de resposta de reassociação contendo um aviso de aceitação ou rejeição à placa de rede do rádio solicitando a reassociação. Semelhante ao processo de associação, o quadro inclui informações sobre a associação, como ID de associação e taxas de dados suportadas.

- Quadro de desassociação: Uma estação envia um quadro de desassociação para outra estação se desejar encerrar a associação. Por exemplo, uma placa de rede de rádio que é desligada normalmente pode enviar um quadro de desassociação para alertar o ponto de acesso de que a placa de rede está desligando. O ponto de acesso pode, então, ceder alocações de memória e remover a placa de rede de rádio da tabela de associação. A desassociação é uma declaração simples de um ponto de acesso ou de um dispositivo.

O filtro usado para aplicar e localizar somente os pacotes de desassociação é wlan.fc.type_subtype == 0x0a.

- Quadro de beacon: O ponto de acesso envia periodicamente um quadro de beacon para anunciar sua presença e informações de retransmissão, como timestamp para ajudar a sincronizar as estações membro com o BSS, SSID e outros parâmetros relacionados ao ponto de acesso para as NICS de rádio que estão dentro da faixa. A finalidade deste quadro é anunciar o início de um período sem contenção (CF), e que o direito de transmissão é conferido pelo ponto de acesso por sondagem. As placas de rede de rádio verificam continuamente todos os canais de rádio 802.11 e escutam os beacons como base para escolher qual ponto de acesso tem o melhor sinal e a melhor disponibilidade para ser associado.

O filtro usado para aplicar e localizar somente os pacotes Beacon é wlan.fc.type_subtype == 0x08.

- Quadro de solicitação de sondagem: uma estação ou um cliente se torna ativo ou em um PC quando a placa de wlan por ele ativada se torna ativa e envia um quadro de solicitação de sondagem quando precisa obter informações de outra estação ou ponto de acesso. Depois que uma placa de rede de rádio envia uma solicitação de sonda para determinar quais pontos de acesso estão dentro do intervalo, o quadro de solicitação de sonda é enviado em cada canal que o cliente suporta na tentativa de encontrar todos os pontos de acesso no intervalo que correspondam às taxas de dados solicitadas pelo cliente e SSID. Cabe ao cliente determinar a qual ponto de acesso associar pesando vários fatores, como taxas de dados suportadas e carga do ponto de acesso, para selecionar o ponto de acesso ideal e, assim, passar para a fase de autenticação da rede 802.11 depois de obter respostas de AP como resposta de sonda. Esse mecanismo de suporte também ajuda a estação de roaming a se mover entre as células enquanto ela permanece conectada na busca por um novo ponto de acesso.

O filtro usado para aplicar e localizar somente os pacotes de solicitação de sondagem é wlan.fc.type_subtype ==0x04.

- Quadro de resposta de sondagem: em resposta à solicitação de sondagem, os APS com critérios correspondentes respondem com um quadro de resposta de sondagem que contém informações de sincronização e carga do ponto de acesso e contém informações de capacidade, taxas de dados suportadas e assim por diante.

O filtro usado para aplicar e localizar somente os pacotes de solicitação de sondagem é wlan.fc.type_subtype ==0x05.

Quadros de Controle

Os quadros de controle 802.11 ajudam na entrega de quadros de dados entre estações. Estes são os subtipos de quadros de controle 802.11 comuns:

- Quadro RTS (Request to Send): a função RTS/CTS é opcional e reduz as colisões de quadros presentes quando as estações ocultas têm associações com o mesmo ponto de acesso. Uma estação envia um quadro RTS para outra estação como a primeira fase de um handshake bidirecional necessário antes de enviar um quadro de dados.

wlan.fc.type_subtype == 0x1B

- Quadro de confirmação (ACK): depois de receber um quadro de dados, a estação receptora utiliza um erro para verificar processos para detectar a presença de erros. A estação receptora envia um quadro ACK à estação emissora se nenhum erro for encontrado. Se a estação de envio não receber um ACK após um período de tempo, ela poderá retransmitir o quadro.

wlan.fc.type_subtype == 0x1D

Quadros de Dados

Esses são os quadros que vêm mais adiante no jogo depois que a comunicação básica da WLAN já está estabelecida entre a estação móvel e o ponto de acesso. Você sempre alcança o quadro de dados 802.11 para análise, normalmente para verificar e analisar pelo ar se os protocolos e os dados das camadas superiores dentro do corpo do quadro chegam ao fio. Esses quadros transportam pacotes de dados de camadas superiores, como páginas da Web, dados de controle da impressora etc. dentro do corpo do quadro.

wlan.fc.type_subtype == 0x20

Em um analisador de pacotes, você pode observar o conteúdo do corpo do quadro dentro dos quadros de dados 802.11 para o tráfego interessante em questão.

Referências

Análise de captura do farejador 802.11 - WPA/WPA2 com PSK ou EAP

WPA-PSK(TKIP)

1.Os quadros de beacon são transmitidos periodicamente para anunciar a presença da rede sem fio e conter todas as informações sobre ela (taxas de dados, canais, cifras de segurança, gerenciamento de chaves e assim por diante):

![]()

2.A solicitação de sondagem é enviada pelo STA para obter informações do AP:

3.Resposta da sonda. O AP responde com um quadro de resposta de sonda que contém informações de capacidade, taxas de dados suportadas e assim por diante depois que recebe um quadro de solicitação de sonda do STA:

A autenticação 4.802.11 é um processo pelo qual o ponto de acesso aceita ou rejeita a identidade de uma placa de rede de rádio. A placa de rede inicia o processo enviando um quadro de autenticação que contém sua identidade ao ponto de acesso. Com a autenticação de sistema aberto (o padrão), a placa de rede de rádio envia apenas um quadro de autenticação e o ponto de acesso responde com um quadro de autenticação como uma resposta que indica aceitação (ou rejeição).:

a.Solicitação de autenticação Dot11:

b.Resposta de autenticação Dot11:

5. 8A associação 02.11 permite que o ponto de acesso aloque recursos para uma placa de rede de rádio e sincronize com ela. Uma placa de rede inicia o processo de associação enviando uma solicitação de associação a um ponto de acesso. Esse quadro transporta informações sobre a placa de rede (por exemplo, taxas de dados suportadas) e o SSID da rede à qual deseja se associar.

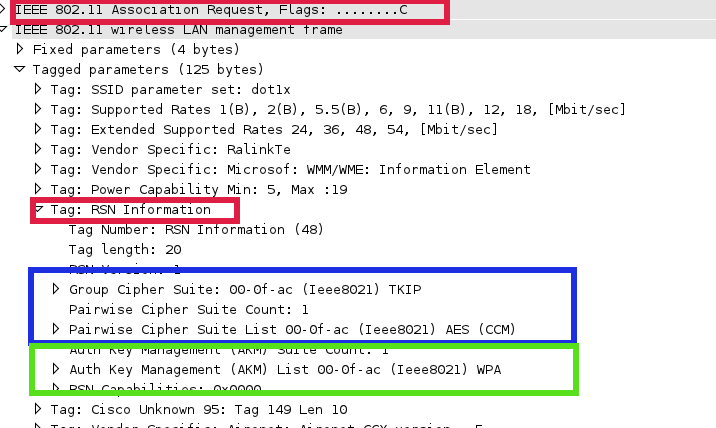

a.Solicitação de associação Dot11:

Após receber a solicitação de associação, o ponto de acesso considera a associação com a placa de rede e (se aceita) reserva espaço de memória e estabelece uma ID de associação para a placa de rede.

b.Resposta da associação Dott11:

Handshake de 6,4 vias. Durante essa fase, o PTK é criado e a PSK é usada como PMK para construir esses valores:

a.O AP envia o quadro de autenticação 802.1x com uma única vez. O STA agora tem todas as informações para construir o PTK:

b.STA responde com quadro de autenticação 802.1x com SNonce e MIC:

c.AP constrói o quadro 802.1x com o novo MIC e GTK com o número de sequência. Esse número de sequência é usado no próximo quadro multicast ou broadcast, para que o STA receptor possa executar a detecção básica de repetição:

d.STA envia ACK:

A partir desse ponto, todos os dados são enviados criptografados.

WPA2-PSK(AES/TKIP)

O processo é praticamente o mesmo da seção anterior. Somente as informações diferentes são destacadas.

1.O quadro de gerenciamento de AP WPA2 inclui o elemento RSN que incluía o conjunto de cifras unicast, as informações AKM e o conjunto de cifras GTK (se AES e TKIP forem selecionados, um método de criptografia menos forte poderá ser usado para GTK).

2. Durante o handshake de 4 vias, os quadros contêm informações de versão para WPA2 nos campos Type (Tipo).

Observação: você pode descriptografar o tráfego sem fio criptografado WEP/WPA-PSK/WPA2-PSK se os quadros de troca de chave de handshake de 4 vias estiverem incluídos no trace e a PSK for conhecida.

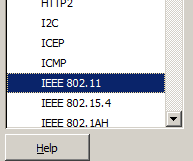

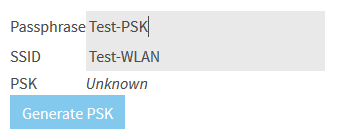

Para criptografar o tráfego sem fio no Wireshark, navegue para Preferences-> Protocols->IEEE 802.11 e forneça informações de PSK e escolha Enable decryption option.

Para descriptografar o tráfego criptografado WPA/WPA2, especifique Key no formato:

wpa-psk:PSK:SSI

Observação: para filtrar o tráfego de WLAN de STA específico no Wireshark, você pode usar a opção de estatística de WLAN.

Para filtrar o tráfego de STA específico, navegue para Statistics > WLAN Traffic. Na lista de SSIDs, escolha o SSID correspondente ao qual o STA está associado e aplique o filtro com base no STA.

Como descriptografar dados AES WPA2 em capturas de pacote pelo ar com o Wireshark

Requisitos:

- A captura está no formato .pcap.

- Os quadros são apresentados no formato 802.11.

- Saiba o nome SSID e a PSK da WLAN da qual a Captura pelo ar foi coletada.

- Legenda: Capture o handshake de 4 vias EAPOL 4.

O processo mais preciso para fazer isso é iniciar a captura e, em seguida, desautenticar o cliente para capturar o processo de zero, o que significa que o handshake EAPOL de 4 vias pode ser incluído.

Se os quadros estiverem em outro formato, como PEEKREMOTE, pode ser necessário decodificá-los. Consulte a seção sobre como decodificar quadros PEEKREMOTE.

Processo

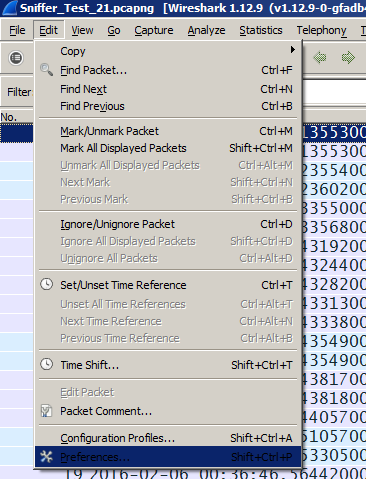

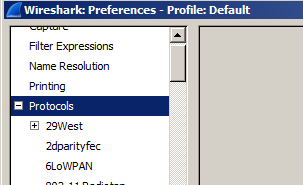

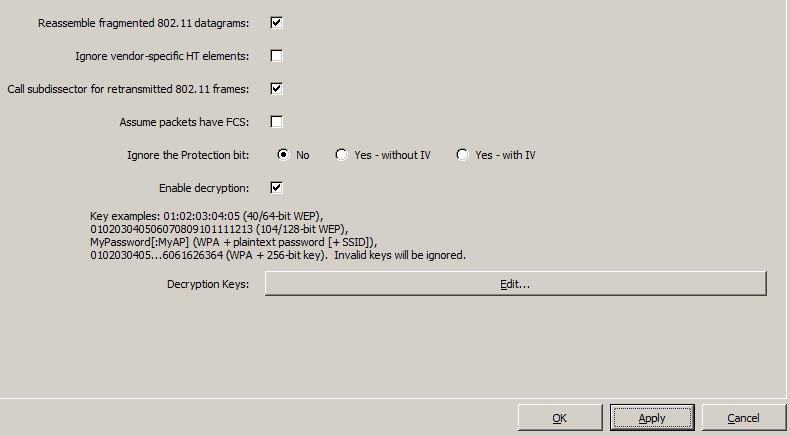

Depois que a captura for aberta no Wireshark, navegue para o menu Edit > Preferences.

Vá para o menu Protocols e procure por IEEE 802.11.

Na seção IEEE 802.11, marque a caixa de seleção Habilitar descriptografia e clique no botão Editar... ao lado do rótulo Chaves de descriptografia.

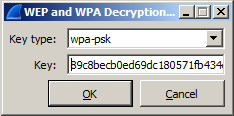

No menu Edit, clique no botão New no lado esquerdo da janela.

No tipo de chave, escolha wpa-psk.

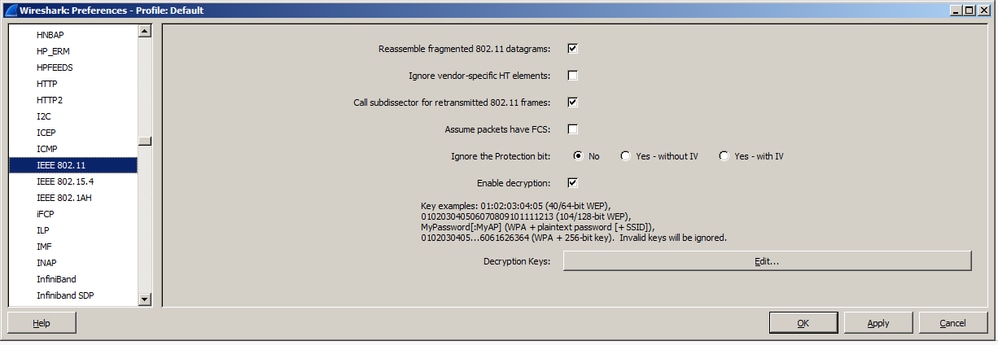

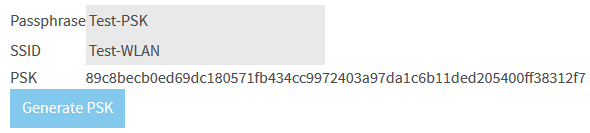

Para obter a chave, é importante saber o nome exato do SSID e da PSK para os quais o processo de descriptografia é realizado.

Tenha esses dois valores e navegue até o próximo site para gerar a chave com base nesses dois elementos.

Digite o nome SSID e a PSK nos campos especificados. A sequência digitada nos campos deve ser exata, conforme definido para SSID e PSK.

Depois de definir os valores, clique em Generate PSK. Isso gera a chave, copia-a e volta para o Wireshark.

Cole a chave que foi gerada no campo Key. Click OK.

Em seguida, clique em Aplicar na tela Preferências. A captura começa a ser decodificada.

Uma vez decodificado, é possível ver o conteúdo dos pacotes 802.11 que foram previamente cifrados.

Empresa WPA/WPA2

1. WPA(TKIP)/WPA2(AES) com dot1x (PEAP)

Esse processo usa as mesmas etapas como a anterior, exceto para o método AKM e os atributos anunciados PTK/GTK e AP nos quadros de gerenciamento 802.11.

- Neste exemplo, o AP anuncia WPA(TKIP)/WPA2(AES) com autenticação dot1x, os atributos de tag RSN e WPA para AKM contêm valor WPA, se no caso da autenticação PSK este campo contém PSK. Também neste exemplo, o TKIP é usado para WPA e o AES é usado para WPA2.

b. O STA escolhe um dos métodos de autenticação e conjuntos de cifras anunciados pelo AP. Nesse caso, WPA2 com AES foi selecionado. Isso pode ser visto nos parâmetros do IE RSN.

c. Após a associação dot11 bem-sucedida, ocorre a autenticação dot1x. Nesse processo, podemos ver qual método EAP é usado pelo STA para autenticação e troca de informações de certificado(s) entre o solicitante e o servidor AAA.

d. Após a autenticação dot1x bem-sucedida, o PMK é transmitido ao AP na mensagem Access-Accept do servidor AAA e o mesmo PMK é derivado no cliente. O próximo handshake de 4 vias ocorre e o PTK e o GTK são estabelecidos.

Troca de raio entre WLC e servidor AAA:

Diagrama de fluxo geral:

WPA(TKIP)/WPA2(AES) com dot1x (EAP-TLS)

A diferença entre esse tipo de autenticação em comparação com a anterior é que o cliente fornece seu certificado na mensagem "Client Hello" e a autenticação mútua é executada entre o cliente e o servidor AAA com base nos certificados.

Troca de EAP entre STA e WLC:

Troca de raio entre WLC e servidor AAA:

Diagrama de fluxo geral:

2.WPA(TKIP)/WPA2(AES) com dot1x (FAST)

Somente o estágio de autenticação dot1x é um pouco diferente do exemplo anterior. Depois que a autenticação dot1x de associação dot11 bem-sucedida ocorre, o AP envia a solicitação de identidade dot1x ao STA e o STA fornece a resposta de identidade. A resposta depende do provisionamento de PAC que tem sido usado (fornecimento de PAC in-band (fase 0) ou fornecimento de PAC out-of-band). No caso do provisionamento em banda, a PAC é enviada ao cliente do servidor AAA. Quando o cliente tiver a PAC, ele irá para a fase 1 EAP-FAST a partir desse ponto, o estabelecimento do túnel TLS começará (fase 1).

Depois que o túnel TLS é estabelecido, o método de autenticação interna (fase 2) começa dentro do túnel criptografado. Na autenticação bem-sucedida, a PMK é enviada na mensagem Access-Accept para o AP do servidor AAA. A mesma chave é derivada com base na troca dot1x em STA. Essa chave (PMK) é usada para calcular o PTK durante o handshake de 4 vias que pode ser usado para proteger a comunicação entre STA e AP.

Diagrama de fluxo geral:

Análise de Captura do Sniffer 802.11 - Multicast

Introdução

Detecção de multicast

Solução

O controlador executa o multicast de duas formas:

- Modo Unicast — Nesse modo, o controlador envia por unicast cada pacote multicast para cada AP associado ao controlador. Esse modo é ineficiente, mas pode ser exigido em redes que não suportam multicast.

- Modo multicast — Nesse modo, o controlador envia pacotes multicast a um grupo multicast do LWAPP. Esse método reduz a sobrecarga no processador do controlador e desloca o trabalho de replicação de pacotes para sua rede, que é muito mais eficiente que o método unicast.

- Você pode ativar o modo multicast que usa a GUI ou a CLI do controlador.

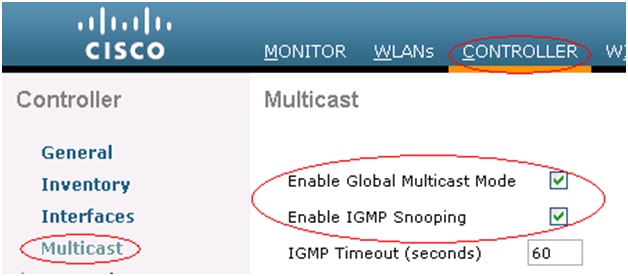

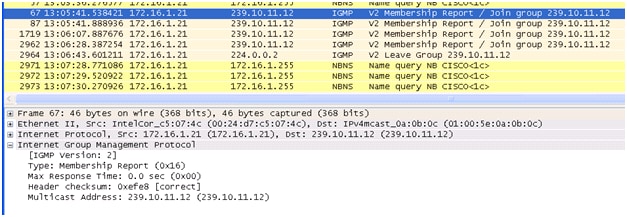

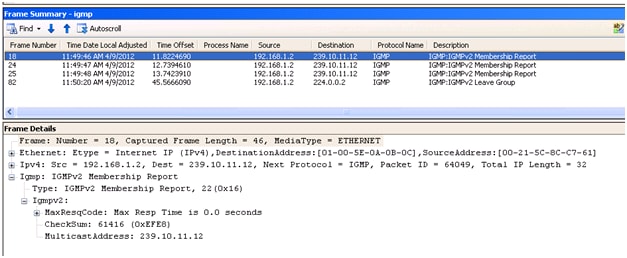

Snooping de IGMP no WLC

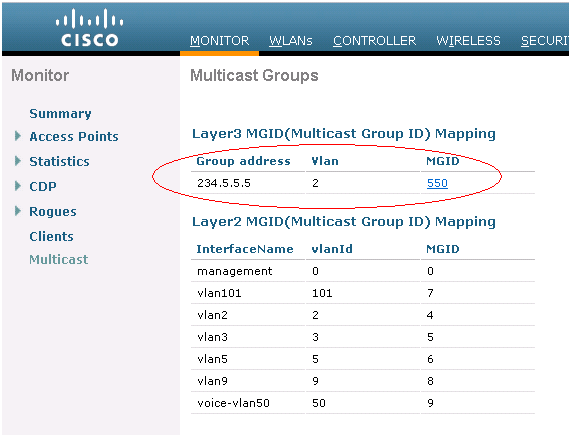

Na versão 4.2 do software do controlador, o snooping IGMP é introduzido para direcionar melhor os pacotes multicast. Quando esse recurso é habilitado, o controlador coleta relatórios IGMP dos clientes, processa os relatórios, cria IDs de grupo de multicast (MGIDs) exclusivos a partir dos relatórios IGMP depois de verificar o endereço de multicast da camada 3 e o número da VLAN, e envia os relatórios IGMP ao switch de infraestrutura. O controlador envia esses relatórios com o endereço de origem como o endereço de interface em que recebeu os relatórios dos clientes.

O controlador atualiza a tabela MGID do access point no AP com o endereço MAC do cliente. Quando o controlador recebe o tráfego multicast para um grupo multicast específico, ele o encaminha para todos os access points. No entanto, somente aqueles APs que têm clientes ativos que escutam ou assinam esse grupo multicast enviam tráfego multicast nessa WLAN específica. Os pacotes IP são encaminhados com um MGID exclusivo para uma VLAN de entrada e o grupo de multicast de destino. Os pacotes multicast da Camada 2 são encaminhados com um MGID exclusivo para a interface de ingresso.

Observação: o rastreamento de IGMP não é suportado nos controladores da série 2000, nos controladores da série 2100 ou no Cisco Wireless LAN Controller Network Module para Cisco Integrated Services Routers.

Diretrizes para usar o modo multicast

Use estas diretrizes ao habilitar o modo multicast na rede:

A solução Cisco Unified Wireless Network usa alguns intervalos de endereços IP para fins específicos. Lembre-se desses intervalos ao configurar um grupo multicast. Embora não seja recomendado, qualquer endereço multicast pode ser atribuído ao grupo multicast LWAPP; isso inclui os endereços multicast locais de link reservados usados por OSPF, EIGRP, PIM, HSRP e outros protocolos multicast.

A Cisco recomenda que endereços multicast sejam atribuídos a partir do bloco de escopo administrativo 239/8. A IANA reservou o intervalo de 239.0.0.0 a 239.255.255.255 como endereços restritos administrativamente para uso em domínios de multicast privados. Consulte a nota para obter restrições adicionais. Esses endereços são semelhantes em natureza aos intervalos unicast IP privados reservados, como 10.0.0.0/8, definidos no RFC 1918. Os administradores de rede são livres para usar os endereços multicast nesse intervalo dentro de seu domínio sem medo de conflito com outros em qualquer lugar da Internet. Esse espaço de endereço administrativo ou privado deve ser usado dentro da empresa e sua licença ou entrada deve ser bloqueada no domínio autônomo (AS).

Observação: não use o intervalo de endereços 239.0.0.X ou 239.128.0.X. Os endereços nesses intervalos se sobrepõem aos endereços MAC locais do link e inundam todas as portas do switch, mesmo com o snooping IGMP ativado.

A Cisco recomenda que os administradores de rede empresarial subdividam ainda mais esse intervalo de endereços em escopos administrativos geográficos menores dentro da rede corporativa para limitar o escopo de aplicativos multicast específicos. Isso evita o tráfego multicast de alta taxa que sai de um campus (onde a largura de banda é abundante) e congela os links da WAN. Ele também permite uma filtragem eficiente do multicast de alta largura de banda para acessar o controlador e a rede sem fio.

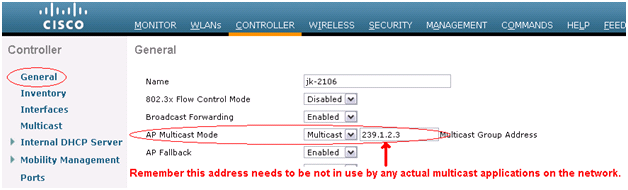

Ao habilitar o modo multicast no controlador, você deve configurar um endereço de grupo multicast LWAPP no controlador. Os APs assinam o grupo multicast do LWAPP usando o Internet Group Management Protocol (IGMP).

- Os APs Cisco 1100, 1130, 1200, 1230 e 1240 usam as versões 1, 2 e 3 do IGMP. No entanto, os APs Cisco 1000 Series usam apenas o IGMP v1 para ingressar no grupo multicast.

- O modo multicast funciona somente no modo LWAPP da camada 3.

- Os APs no modo de monitor, no modo de farejador ou no modo de detector de invasor não ingressam no endereço do grupo de multicast do LWAPP.

- Quando você usa controladores que executam a versão 4.1 ou anterior, você pode usar o mesmo endereço multicast em todos os controladores. Se você usar controladoras que executam a versão 4.2 ou posterior, o grupo multicast do LWAPP configurado nas controladoras deverá ser diferente para cada controladora usada na rede.

- Se você usar controladores com a versão 4.1 ou anterior, o modo multicast não funcionará em eventos de mobilidade de intersubnet, como tunelamento de convidado, VLANs específicas do site ou substituição de interface que use RADIUS. O modo multicast funciona nesses eventos de mobilidade de sub-rede quando você desabilita os recursos de rastreamento IGMP/CGMP de Camada 2 na LAN com fio.

Em versões posteriores, ou seja, 4.2 ou posterior, o modo multicast não opera em eventos de mobilidade de intersubnet, como o tunelamento de convidado. No entanto, ele opera com substituições de interface que usam RADIUS (mas somente quando o rastreamento de IGMP está habilitado) e com VLANs específicas do site (VLANs de grupo de ponto de acesso).

- O controlador descarta todos os pacotes multicast enviados aos números de porta UDP 12222, 12223 e 12224. Certifique-se de que os aplicativos multicast da rede não usem esses números de porta.

- O tráfego multicast é transmitido a 6 Mbps em uma rede 802.11a. Portanto, se várias WLANs tentarem transmitir a 1,5 Mbps, ocorre perda de pacotes. Isso interrompe a sessão de multicast.

Configurando o multicast (usando o modo multicast-multicast)

Selecione Multicast - Multicast e configure seu grupo; cada WLC do seu grupo de mobilidade pode usar um endereço exclusivo.

Ative o roteamento multicast no dispositivo L3 e ative o PIM nessas VLANs. Gerenciamento, Gerenciador de AP, VLAN na qual o AP está e também a VLAN na qual os clientes que recebem o fluxo multicast.

Exemplo:

A VLAN 40 é o gerenciamento de WLC, a VLAN 40 é para AP e a VLAN 50 é onde seus clientes estão. Em todas essas SVI, você precisa emitir os comandos multicast.

Emita todos os comandos show Multicast para verificar, por exemplo, show ip mroute, show ip igmp groups para validar se o grupo do AP foi criado corretamente.

Você também pode ativar o IGMP Snoping no WLC. A WLC mantém sua própria tabela de rastreamento para as mensagens IGMP que recebe, para que saiba quem solicita o fluxo.

No controlador de LAN sem fio

Ative o Multicast global na WLC e ative o modo Multicast - Multicast na WLC.

Uma vez que o cliente envia a junção multicast, você a vê no MGID da WLC.

Configuração multicast em rede com fio

Configure o roteamento Multicast globalmente e ative o PIM em cada interface.

6504-WLCBUG#sh run | i multicast

ip multicast-routing

6504-WLCBUG#sh run int vla 50

Criando configuração...

Configuração atual : 119 bytes

!

interface Vlan50

description // WLAN DHCP pool VLAN //

endereço ip 172.16.1.1 255.255.255.0

ip pim dense-mode

fim

6504-WLCBUG#sh run int vla 40

Criando configuração...

Configuração atual : 121 bytes

!

interface Vlan40

description // Management Vlan //

ip address 10.105.135.136 255.255.255.128

ip pim dense-mode

fim

6504-WLCBUG#sh ip pim interface vlan 40

Interface de Endereço Ver/ Nbr Consultar DR

Intervalo de Contagem de Modo DR Anterior

10.105.135.136 Vlan40 v2/D 0 30 1 10.105.135.136

6504-WLCBUG#sh ip pim interface vlan 50

Interface de Endereço Ver/ Nbr Consultar DR DR

Intervalo de Contagem de Modo Anterior

172.16.1.1 Vlan50 v2/D 0 30 1 172.16.1.1

6504-WLCBUG#sh ip mroute

Tabela de Roteamento Multicast IP

Sinalizadores: D - Denso, S - Esparso, B - Grupo Bidir, s - Grupo SSM, C - Conectado,

L - Local, P - Poda, R - conjunto de bits RP, F - flag de registro,

T - conjunto de bits SPT, J - entrada criada SPT de junção, M - MSDP,

X - Temporizador de junção de proxy em execução, A - candidato para anúncio MSDP,

U - URD, I - Relatório de host específico de origem recebido,

Z - Túnel Multicast, z - Remetente de grupo de dados MDT,

Y - Grupo de dados MDT associado, y - Enviando ao grupo de dados MDT

V - RD e Vetor, v - Vetor

Sinalizadores de interface de saída: H - Hardware comutado, A - Afirmar vencedor

Temporizadores: Tempo de atividade/Expira

Estado da interface: Interface, Next-Hop ou VCD, Estado/Modo

(*, 239.255.255.255), 4d17h/00:02:03, RP 0.0.0.0, flags: DC

Interface de entrada: Null, RPF nbr 0.0.0.0

Lista de interfaces de saída:

Vlan40, Encaminhamento/Denso, 4d17h/00:00:00

(*, 239.254.0.3), 2w1d/00:02:07, RP 0.0.0.0, sinalizadores: DC

Interface de entrada: Null, RPF nbr 0.0.0.0

Lista de interfaces de saída:

Vlan40, Encaminhar/Densa, 3d10h/00:00:00

(*, 224.0.1.40), 2w1d/00:02:13, RP 0.0.0.0, sinalizadores: DCL

Interface de entrada: Null, RPF nbr 0.0.0.0

Lista de interfaces de saída:

Vlan11, Forward/Dense, 2w1d/00:00:00

Capturas de pacotes

Topologia

Switch ----------- 6500 com fio -------- WISM ------- AP ))) (((( Cliente sem fio

Vlan 50 Vlan 40 Vlan 40 Vlan 40 Vlan 50

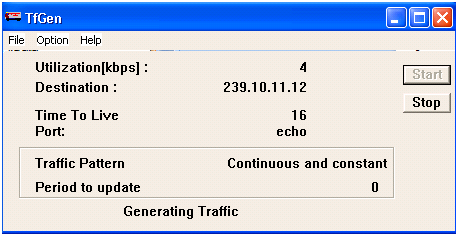

Ferramenta de Gerador de Tráfego MCAST

Usado no PC com fio para gerar pacotes UDP de fluxo multicast contínuo.

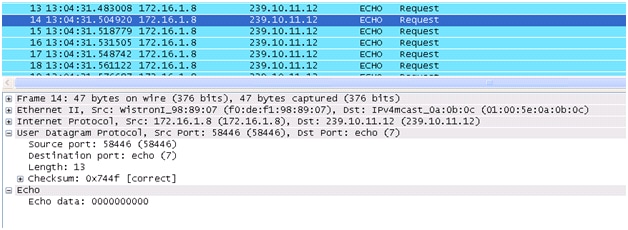

Captura de pacotes Wireshark com fio no gerador de MCAST

Captura Netmon do Windows no Gerador de Pacote Mcast</h=5>

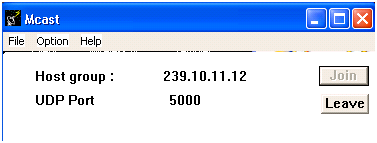

A ferramenta MCAST Receiver é usada no cliente sem fio para receber o tráfego Multicast da origem (PC com fio).

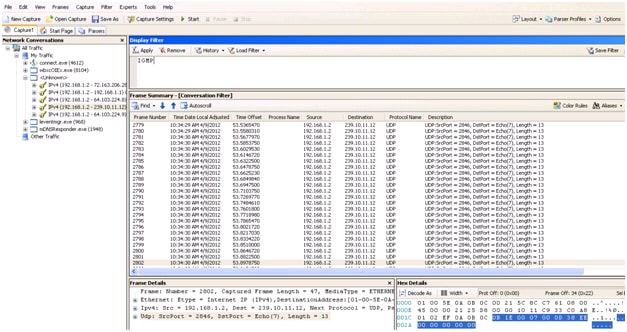

Capturas do Wireshark na Interface Sem Fio do cliente Wireless

Captura Netmon na Interface Sem Fio do Cliente Sem Fio

Referência:

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

16-Jan-2024 |

SEO atualizado, requisitos de estilo, tradução automática, ortografia e formatação. |

2.0 |

10-Nov-2022 |

O artigo exigia atualizações principais e múltiplas para cumprir com PII, linguagem tendenciosa, tradução automática, SEO, requisitos de estilo e outros itens necessários. |

1.0 |

20-Jun-2016 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Aaron LeonardLíder técnico de engenharia de entrega ao cliente

- Shankar RamanathanEngenheiro Principal

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback