Configurar a atribuição dinâmica de VLAN com NGWC e ACS 5.2

Contents

Introdução

Este documento descreve o conceito de atribuição de VLAN dinâmica. Ele também descreve como configurar a controladora Wireless LAN (WLC) e um servidor RADIUS para atribuir dinamicamente clientes Wireless LAN (WLAN) a uma VLAN específica. Neste documento, o servidor RADIUS é um Access Control Server (ACS) que executa o Cisco Secure Access Control System Versão 5.2.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico da WLC e dos Lightweight Access Points (LAPs)

- Conhecimento funcional do servidor de autenticação, autorização e contabilização (AAA)

- Conhecimento completo da rede Wireless e problemas de segurança Wireless

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco 5760 Wireless LAN Controller com Cisco IOS® XE Software Release 3.2.2 (Next Generation Wiring Closet, ou NGWC)

- Access point Cisco Aironet 3602 Series Lightweight

- Microsoft Windows XP com o solicitante Intel Proset

- Cisco Secure Access Control System Versão 5.2

- Switch Cisco Catalyst 3560 Series

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Atribuição da VLAN (Rede local virtual) dinâmica com servidor Radius

Na maioria de sistemas de WLAN, cada WLAN tem uma política estática que se aplica a todos os clientes associados com um Service Set Identifier (SSID), ou o WLAN na terminologia do controlador. Embora poderoso, este método tem limitações porque exige que os clientes se associem com os diferentes SSID para herdar diferentes QoS e políticas de segurança.

Mas a solução de Cisco WLAN suporta identidades na rede. Isso permite que a rede anuncie um único SSID, mas permite que usuários específicos herdem diferentes QoS, atributos de VLAN e/ou políticas de segurança com base nas credenciais do usuário.

A atribuição da VLAN dinâmica é um recurso que coloca um usuário wireless em uma VLAN específica baseado nas credenciais fornecidas pelo usuário. Essa tarefa de atribuição de usuário a uma VLAN específica é tratada por um servidor de autenticação RADIUS, como um Cisco Secure ACS. Esse recurso pode ser usado, por exemplo, para permitir que o host sem fio permaneça na mesma VLAN à medida que se move dentro de uma rede de campus.

Como resultado, quando um cliente tenta se associar a um LAP registrado com um controlador, o LAP passa as credenciais do usuário ao servidor RADIUS para validação. Quando a autenticação é bem sucedida, o servidor Radius passa determinados atributos da Internet Engineering Task Force (IETF) ao usuário. Estes atributos RADIUS decidem a ID da VLAN que deve ser atribuído ao cliente wireless. O SSID do cliente (a WLAN, em termos da WLC) não importa porque o usuário é sempre atribuído a essa ID de VLAN predeterminada.

Os atributos do usuário do RADIUS usados para a atribuição de ID da VLAN são:

- IETF 64 (Tipo de túnel) - Definido como VLAN.

- IETF 65 (tipo de meio de túnel) - Definido como 802.

- IETF 81 (Tunnel-Private-Group-ID) - Definido como o ID da VLAN.

O ID da VLAN tem 12 bits e tem um valor entre 1 e 4094, inclusive. Como o Tunnel-Private-Group-ID é do tipo string, conforme definido no RFC 2868, Atributos RADIUS para Suporte ao Protocolo de Túnel para uso com o IEEE 802.1X, o valor inteiro da ID da VLAN é codificado como uma string. Quando estes atributos de túnel são enviados, é necessário preencher o campo Tag.

Como é explicado na RFC2868 , seção 3.1:

"O campo Tag tem um octeto de comprimento e tem a intenção de fornecer um meio de agrupar atributos no mesmo pacote que se referem ao mesmo túnel."

Os valores válidos para o campo Tag são de 0x01 a 0x1F, inclusive. Se o campo Tag não for utilizado, ele deve ser zero (0x00). Consulte na RFC 2868 mais informações sobre todos os atributos de RADIUS.

Configurar

A configuração de uma atribuição de VLAN dinâmica consiste em duas etapas distintas:

- Configure a WLC com a interface de linha de comando (CLI) ou com a GUI.

- Configure o servidor RADIUS.

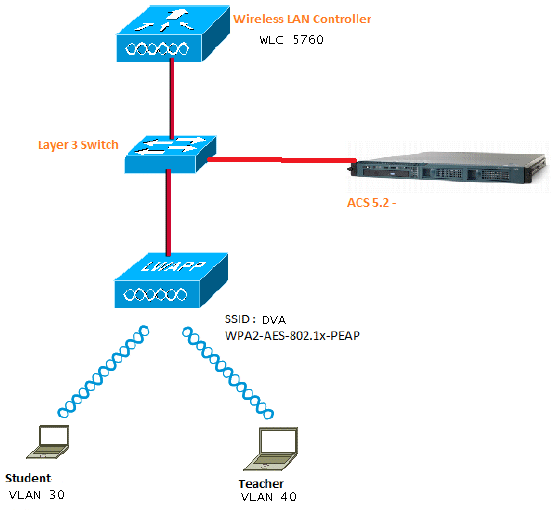

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Este documento usa 802.1X com Protected Extensible Authentication Protocol (PEAP) como mecanismo de segurança.

Hipóteses

- Os switches são configurados para todas as VLANs de Camada 3 (L3).

- O servidor DHCP recebe um escopo DHCP.

- Existe conectividade de L3 entre todos os dispositivos na rede.

- O LAP já está unido à WLC.

- Cada VLAN tem uma máscara /24.

- O ACS 5.2 tem um certificado autoassinado instalado.

Configurar a WLC com CLI

Configurar a WLAN

Este é um exemplo de como configurar uma WLAN com o SSID de DVA:

wlan DVA 3 DVA

aaa-override

client vlan VLAN0020

security dot1x authentication-list ACS

session-timeout 1800

no shutdown

Configurar o servidor RADIUS no WLC

Este é um exemplo da configuração do servidor RADIUS no WLC:

aaa new-model

!

!

aaa group server radius ACS

server name ACS

!

aaa authentication dot1x ACS group ACS

radius server ACS

address ipv4 10.106.102.50 auth-port 1645 acct-port 1646

key Cisco123

dot1x system-auth-control

Configurar o pool DHCP para a VLAN do cliente

Este é um exemplo da configuração do pool DHCP para a VLAN 30 e a VLAN 40 do cliente:

interface Vlan30

ip address 30.30.30.1 255.255.255.0

!

interface Vlan40

ip address 40.40.40.1 255.255.255.0

ip dhcp pool vla30

network 30.30.30.0 255.255.255.0

default-router 30.30.30.1

!

ip dhcp pool vlan40

network 40.40.40.0 255.255.255.0

default-router 40.40.40.1

ip dhcp snooping vlan 30,40

ip dhcp snooping

Configurar a WLC com GUI

Configurar a WLAN

Este procedimento descreve como configurar a WLAN.

- Navegue até a guia Configuration > Wireless > WLAN > NEW.

- Clique na guia General para ver se a WLAN está configurada para WPA2-802.1X e mapeie o Interface/Interface Group(G) para a VLAN 20 (VLAN0020).

- Clique na guia Advanced e marque a caixa de seleção Allow AAA Override. A substituição deve estar ativada para que este recurso funcione.

- Clique nas guias Security e Layer2, marque a caixa de seleção WPA2 Encryption AES e selecione 802.1x na lista suspensa Auth Key Mgmt.

Configurar o servidor RADIUS no WLC

Este procedimento descreve como configurar o servidor RADIUS no WLC.

- Navegue até a guia Configuração > Segurança.

- Navegue para AAA > Server Groups > Radius para criar os grupos de servidores Radius. Neste exemplo, o grupo de servidores Radius é chamado ACS.

- Edite a entrada do servidor Radius para adicionar o endereço IP do servidor e o segredo compartilhado. Esse segredo compartilhado deve corresponder ao segredo compartilhado na WLC e no servidor RADIUS.

Este é um exemplo de uma configuração completa:

Configurar servidor RADIUS

Este procedimento descreve como configurar o servidor RADIUS.

- No servidor RADIUS, navegue até Users and Identity Stores > Internal Identity Stores > Users.

- Crie os nomes de usuário e grupos de identidade apropriados. Neste exemplo, são Aluno e Todos os grupos:Alunos e Professor e Todos os grupos:Professores.

- Navegue até Policy Elements > Authorization and Permissions > Network Access > Authorization Profiles e crie os Authorization Profiles para substituição de AAA.

- Edite o Perfil de Autorização para Aluno.

- Defina o VLAN ID/Name como Static com um valor de 30 (VLAN 30).

- Edite o Perfil de Autorização do Professor.

- Defina VLAN ID/Name como Static com um valor de 40 (VLAN 40).

- Navegue até Access Policies > Access Services > Default Network Access e clique na guia Allowed Protocols. Marque a caixa de seleção Permitir PEAP.

- Navegue até Identity e defina as regras para permitir usuários PEAP.

- Navegue até Authorization e mapeie Student e Teacher para a Authorization Policy; neste exemplo, o mapeamento deve ser Student para VLAN 30 e Teacher para VLAN 40.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente. Estes são os processos de verificação:

- Monitore a página no ACS que mostra quais clientes estão autenticados.

- Conecte-se à WLAN DVA com o grupo de alunos e examine o Utilitário de Conexão WiFi do cliente.

- Conecte-se à WLAN DVA com o Grupo de professores e examine o Utilitário de Conexão WiFi do cliente.

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

As depurações úteis incluem debug client mac-address mac, bem como estes comandos de rastreamento do NGWC:

- set trace group-wireless-client level debug

- set trace group-wireless-client filter mac xxxx.xxxx.xxxx

- show trace sys-filtered-traces

O rastreamento de NGWC não inclui dot1x/AAA, portanto, use esta lista inteira de rastreamentos combinados para dot1x/AAA:

- set trace group-wireless-client level debug

- set trace wcm-dot1x event level debug

- set trace wcm-dot1x aaa level debug

- set trace aaa wireless events level debug

- set trace access-session core sm level debug

- set trace access-session method dot1x level debug

- set trace group-wireless-client filter mac xxxx.xxxx.xxxx

- set trace wcm-dot1x event filter mac xxxx.xxxx.xxxx

- set trace wcm-dot1x aaa filter mac xxxx.xxxx.xxxx

- set trace aaa wireless events filter mac xxxx.xxxx.xxxx

- set trace access-session core sm filter mac xxxx.xxxx.xxxx

- set trace access-session method dot1x filter mac xxxx.xxxx.xxxx

- show trace sys-filtered-traces

Quando a atribuição de VLAN dinâmica estiver funcionando corretamente, você deverá ver este tipo de saída das depurações:

09/01/13 12:13:28.598 IST 1ccc 5933] 0021.5C8C.C761 1XA: Received Medium tag (0)

Tunnel medium type (6) and Tunnel-Type tag (0) and Tunnel-type (13)

Tunnel-Private-Id (30)

[09/01/13 12:13:28.598 IST 1ccd 5933] 0021.5C8C.C761 Tunnel-Group-Id is 30

[09/01/13 12:13:28.598 IST 1cce 5933] 0021.5C8C.C761 Checking Interface

Change - Current VlanId: 40 Current Intf: VLAN0040 New Intf: VLAN0030 New

GroupIntf: intfChanged: 1

[09/01/13 12:13:28.598 IST 1ccf 5933] 0021.5C8C.C761 Incrementing the

Reassociation Count 1 for client (of interface VLAN0040)

--More-- [09/01/13 12:13:28.598 IST 1cd0 5933] 0021.5C8C.C761

Clearing Address 40.40.40.2 on mobile

[09/01/13 12:13:28.598 IST 1cd1 5933] 0021.5C8C.C761 Applying new AAA override

for station 0021.5C8C.C761

[09/01/13 12:13:28.598 IST 1cd2 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

[09/01/13 12:13:28.598 IST 1cd3 5933] 0021.5C8C.C761 Clearing Dhcp state for

station ---

[09/01/13 12:13:28.598 IST 1cd4 5933] 0021.5C8C.C761 Applying WLAN ACL policies

to client

[09/01/13 12:13:28.598 IST 1cd5 5933] 0021.5C8C.C761 No Interface ACL used for

Wireless client in WCM(NGWC)

[09/01/13 12:13:28.598 IST 1cd6 5933] 0021.5C8C.C761 Inserting AAA Override

struct for mobile

MAC: 0021.5C8C.C761 , source 4

[09/01/13 12:13:28.598 IST 1cd7 5933] 0021.5C8C.C761 Inserting new RADIUS

override into chain for station 0021.5C8C.C761

[09/01/13 12:13:28.598 IST 1cd8 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

--More-- [09/01/13 12:13:28.598 IST 1cd9 5933] 0021.5C8C.C761

Applying override policy from source Override Summation:

[09/01/13 12:13:28.598 IST 1cda 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

[09/01/13 12:13:28.598 IST 1cdb 5933] 0021.5C8C.C761 Applying local bridging

Interface Policy for station 0021.5C8C.C761 - vlan 30, interface 'VLAN0030'

[09/01/13 12:13:28.598 IST 1cdc 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds from WLAN config

[09/01/13 12:13:28.598 IST 1cdd 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds

[09/01/13 12:13:28.598 IST 1cde 5933] 0021.5C8C.C761 1XK: Creating a PKC PMKID

Cache entry (RSN 1)

[09/01/13 12:13:28.598 IST 1cdf 5933] 0021.5C8C.C761 1XK: Set Link Secure: 0

[09/01/13 12:08:59.553 IST 1ae1 5933] 0021.5C8C.C761 1XA: Received Medium tag (0)

Tunnel medium type (6) and Tunnel-Type tag (0) and Tunnel-type (13)

Tunnel-Private-Id (40)

[09/01/13 12:08:59.553 IST 1ae2 5933] 0021.5C8C.C761 Tunnel-Group-Id is 40

--More-- [09/01/13 12:08:59.553 IST 1ae3 5933] 0021.5C8C.C761

Checking Interface Change - Current VlanId: 20 Current Intf: VLAN0020 New Intf:

VLAN0040 New GroupIntf: intfChanged: 1

[09/01/13 12:08:59.553 IST 1ae4 5933] 0021.5C8C.C761 Applying new AAA override for

station 0021.5C8C.C761

[09/01/13 12:08:59.553 IST 1ae5 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

[09/01/13 12:08:59.553 IST 1ae6 5933] 0021.5C8C.C761 Clearing Dhcp state for

station ---

[09/01/13 12:08:59.553 IST 1ae7 5933] 0021.5C8C.C761 Applying WLAN ACL policies

to client

[09/01/13 12:08:59.553 IST 1ae8 5933] 0021.5C8C.C761 No Interface ACL used for

Wireless client in WCM(NGWC)

[09/01/13 12:08:59.553 IST 1ae9 5933] 0021.5C8C.C761 Inserting AAA Override struct

for mobile

MAC: 0021.5C8C.C761 , source 4

[09/01/13 12:08:59.553 IST 1aea 5933] 0021.5C8C.C761 Inserting new RADIUS override

into chain for station 0021.5C8C.C761

[09/01/13 12:08:59.553 IST 1aeb 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

--More--

[09/01/13 12:08:59.553 IST 1aec 5933] 0021.5C8C.C761 Applying override policy

from source Override Summation:

[09/01/13 12:08:59.553 IST 1aed 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

[09/01/13 12:08:59.553 IST 1aee 5933] 0021.5C8C.C761 Applying local bridging

Interface Policy for station 0021.5C8C.C761 - vlan 40, interface 'VLAN0040'

[09/01/13 12:08:59.553 IST 1aef 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds from WLAN config

[09/01/13 12:08:59.553 IST 1af0 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds

[09/01/13 12:08:59.553 IST 1af1 5933] 0021.5C8C.C761 1XK: Creating a PKC PMKID

Cache entry (RSN 1)

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

03-Oct-2013 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback