Configurar a Autenticação da Web do AireOS Wireless LAN Controller

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar um Cisco 4400 Series Wireless LAN (WLAN) Controller (WLC) para suportar uma autenticação interna da Web.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha uma configuração inicial no 4400 WLC.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Um WLC 4400 Series que execute a versão 7.0.116.0

-

Cisco Secure Access Control Server (ACS) versão 4.2 instalado em um servidor Microsoft® Windows 2003

-

Access point leve Cisco Aironet 1131AG Series

-

Adaptador sem fio Cisco Aironet 802.11 a/b/g CardBus que execute a versão 4.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Consulte Usar convenções de formato para obter dicas técnicas e outros conteúdos para saber mais sobre as convenções do documento.

Autenticação da Web

A autenticação da Web é um recurso de segurança da camada 3 que faz com que o controlador não permita o tráfego IP (exceto pacotes relacionados a DHCP e DNS) de um cliente específico até que esse cliente tenha fornecido corretamente um nome de usuário e uma senha válidos. É um método de autenticação simples em que não é necessário um utilitário cliente ou suplicante. A autenticação da Web é usada tipicamente por clientes que desejam implantar uma rede com acesso de convidados. As implantações típicas podem incluir locais de "hot spot", como os fornecidos pela T-Mobile® ou Starbucks®.

Tenha em mente que a autenticação da Web não proporciona a criptografia de dados. A autenticação da Web é usada como acesso simples de convidado para um ambiente de hot spot ou campus, onde a única preocupação é a conectividade.

A autenticação da Web pode ser executada com:

-

Janela de login padrão na WLC

-

Versão modificada da janela de logon padrão no WLC

-

Uma janela de logon personalizada configurada em um servidor Web externo (Autenticação Web externa)

-

Uma janela de login personalizada que você transfere para o controlador

Neste documento, o Controlador de LAN sem fio para Autenticação interna da Web é configurado.

Processo de autenticação da Web

Abaixo, segue a descrição do que ocorre quando um usuário se conecta a uma WLAN configurada para a autenticação da Web:

-

O usuário abre um navegador da Web e digita um URL, por exemplo, http://www.cisco.com. O cliente envia uma solicitação DNS para esse URL a fim de obter o IP de destino. O WLC ignora a solicitação do servidor DNS, e o servidor DNS envia uma resposta que contém o endereço IP do destino www.cisco.com. Por sua vez, essa resposta é encaminhada aos clientes sem fio.

-

Então, o cliente tenta então estabelecer uma conexão TCP com o endereço IP de destino. Ele envia um pacote TCP SYN destinado ao endereço IP do www.cisco.com.

-

O WLC tem regras configuradas para o cliente e, portanto, pode agir como um proxy para www.cisco.com. Ele responde enviando um pacote TCP SYN-ACK ao cliente com a fonte como o endereço IP de www.cisco.com. Em resposta, o cliente envia um pacote TCP ACK para concluir o handshake de três vias do TCP e, com isso, a conexão TCP é plenamente estabelecida.

-

O cliente envia um pacote HTTP GET destinado a www.cisco.com. O WLC intercepta esse pacote e o envia para o processamento de redirecionamento. O gateway de aplicativo HTTP prepara um corpo HTML e o envia de volta como resposta ao HTTP GET solicitado pelo cliente. Esse HTML leva o cliente ao URL padrão da página da Web do WLC, por exemplo, http://<Virtual-Server-IP>/login.html.

-

O cliente encerra a conexão TCP com o endereço IP, por exemplo, www.cisco.com.

-

Agora, o cliente deseja acessar http://10.1.1.1/login.html. Assim, o cliente tenta estabelecer uma conexão TCP com o endereço IP virtual do WLC. Ele envia um pacote SYN TCP ao WLC para 10.1.1.1.

-

O WLC responde com um TCP SYN-ACK, e o cliente envia de volta um TCP ACK ao WLC para concluir o handshake.

-

O cliente envia um HTTP GET para /login.html destinado a 10.1.1.1 para solicitar a página de login.

-

Essa solicitação é permitida até o Servidor Web da WLC, e o servidor responde de volta com a página de login padrão. O cliente recebe a página de logon na janela do navegador, onde o usuário pode prosseguir e fazer logon.

Para obter uma explicação sobre o processo de autenticação da Web, consulte Autenticação da Web em Cisco Wireless LAN Controllers (WLCs).

Instalação de rede

Este documento utiliza a seguinte configuração de rede:

Instalação de rede

Instalação de rede

Configurar a Controladora para a Autenticação da Web

Neste documento, uma WLAN é configurada para realizar autenticação da Web e mapeada para uma VLAN dedicada. Estas são as etapas envolvidas na configuração de uma WLAN para autenticação da Web:

Esta seção se concentra em como configurar a controladora para autenticação da Web.

Estes são os endereços IP usados neste documento:

-

O endereço IP do WLC é 10.77.244.204.

-

O endereço IP do servidor ACS é 10.77.244.196.

Criar uma Interface de VLAN

Conclua estes passos:

-

Na GUI do controlador da LAN sem fio, selecione Controller (Controlador) no menu na parte superior, selecione Interfaces no menu à esquerda e, então, clique em New (Novo) no lado superior direito da janela para criar uma nova interface dinâmica.

A janela Interfaces > New (Novo) é exibida. Este exemplo usa o nome de interface vlan90 com ID de VLAN 90:

Interface > Nova janela é aberta

Interface > Nova janela é aberta -

Cique em Apply para criar a interface de VLAN.

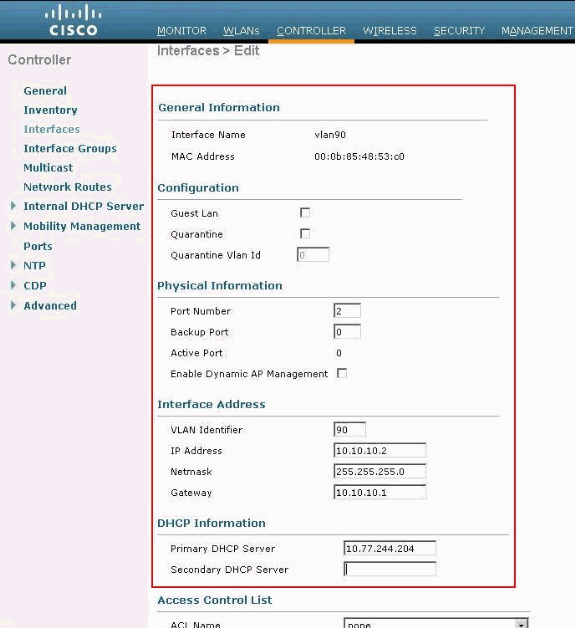

A janela Interfaces > Edit (Editar) , que solicita informações específicas sobre a interface, é exibida.

-

Este documento usa estes parâmetros:

-

Endereço IP — 10.10.10.2

-

Máscara de rede — 255.255.255.0 (24 bits)

-

Gateway — 10.10.10.1

-

Número da porta — 2

-

Servidor DHCP primário — 10.77.244.204

Observação: esse parâmetro deve ser o endereço IP do seu servidor RADIUS ou DHCP. Neste exemplo, o endereço de gerenciamento da WLC é usado como o servidor DHCP porque o escopo de DHCP interno é configurado na WLC.

-

Servidor DHCP secundário — 0.0.0.0

Observação: o exemplo não tem um servidor DHCP secundário, portanto usa 0.0.0.0. Se sua configuração possuir um servidor DHCP secundário, adicione o endereço IP do servidor neste campo.

-

Nome da ACL — Nenhum

Informações gerais na janela Interfaces > Editar

Informações gerais na janela Interfaces > Editar -

-

Clique em Aplicar para salvar as alterações.

Configuração do WLC para Autenticação interna da Web

A próxima etapa é configurar o WLC para Autenticação interna da Web. A Autenticação interna da Web é o tipo de autenticação da Web padrão em WLCs. Se esse parâmetro não foi alterado, não é necessário realizar nenhuma configuração para ativar a Autenticação interna da Web. Se o parâmetro de autenticação da Web foi alterado anteriormente, cumpra as seguintes etapas para configurar o WLC para a Autenticação interna da Web:

-

Na GUI do controlador, escolha Security > Web Auth >Web Login Page para acessar a Web Login Page.

-

Na caixa suspensa Web Authentication Type (Tipo de autenticação da Web), selecione Internal Web Authentication (Autenticação interna da Web).

-

No campo Redirect URL after login, digite o URL da página para a qual o usuário final é redirecionado após a autenticação bem-sucedida.

Redirecionar URL após logon

Redirecionar URL após logonObservação: nas versões 5.0 e posteriores da WLC, a página de logoff para autenticação da Web também pode ser personalizada.

Adicionar uma Instância de WLAN

Agora que a Autenticação interna da Web foi ativada e que há uma interface de VLAN dedicada para a autenticação da Web, é preciso disponibilizar um novo WLAN/SSID para atender aos usuários da autenticação da Web.

Conclua estes passos para criar um WLAN/SSID:

-

Na GUI do WLC, clique em WLAN no menu na parte superior e, em seguida, clique em New (Nova) no lado superior direito.

Escolha WLAN na opção Type. Escolha um nome de perfil e um SSID de WLAN para a autenticação da Web. Este exemplo usa Guestpara o Nome do perfil e o SSID da WLAN.

Nome do perfil e SSID da WLAN

Nome do perfil e SSID da WLAN -

Clique em Apply.

Uma nova janela WLANs > Edit (Editar) é exibida.

WLANs > Edit Window (A janela Editar WLANs > Editar é exibida)

WLANs > Edit Window (A janela Editar WLANs > Editar é exibida) -

Marque a caixa de status da WLAN para habilitar a WLAN. No menu Interface, selecione o nome da interface de VLAN que você criou anteriormente. Neste exemplo, o nome da interface é vlan90.

Observação: Deixe o valor default para outros parâmetros nesta tela.

-

Clique na guia Security.

Conclua estes passos para configurar a autenticação da Web:

-

Clique na guia Layer 2 e defina a segurança como None.

Observação: não é possível configurar a passagem da Web como segurança da camada 3 com 802.1x ou WPA/WPA2 como segurança da camada 2 para uma WLAN. Consulte Matriz de Compatibilidade de Segurança da Camada 3 e Camada 2 da Controladora Wireless LAN para obter mais informações sobre a compatibilidade de segurança da Camada 2 e da Camada 3 da Controladora Wireless LAN

-

Clique na guia Layer 3. Selecione a caixa Web Policy (Política da Web) e escolha a opção Authentication (Autenticação), como mostrado a seguir:

Guia Layer 3 e marque a caixa Web Policy

Guia Layer 3 e marque a caixa Web Policy -

Clique em Apply para salvar a WLAN.

-

Você voltará para a janela de resumo da WLAN. Certifique-se de que a opção Web-Auth esteja habilitada sob a coluna Security Policies da tabela WLAN para o SSID convidado.

-

Três maneiras de autenticar usuários na autenticação da Web

Ao usar a autenticação da Web, há três maneiras de autenticar usuários. A autenticação local permite que você autentique o usuário na Cisco WLC. Além disso, é possível usar um servidor RADIUS externo ou um servidor LDAP como um banco de dados de back-end para autenticar os usuários.

Este documento disponibiliza um exemplo de configuração para todos os três métodos.

Autenticação Local

O banco de dados de usuários convidados é armazenado no banco de dados local da WLC. Os usuários são autenticados pelo WLC com base nesse banco de dados:

-

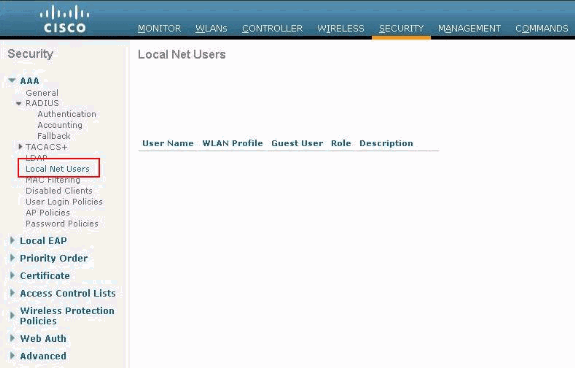

Na GUI do WLC, selecione Security (Segurança).

-

Clique em Local Net Users (Usuários da rede local) no menu AAA à esquerda.

Clique em Local Net User no menu à esquerda.

Clique em Local Net User no menu à esquerda. -

Clique em Novo para criar um novo usuário.

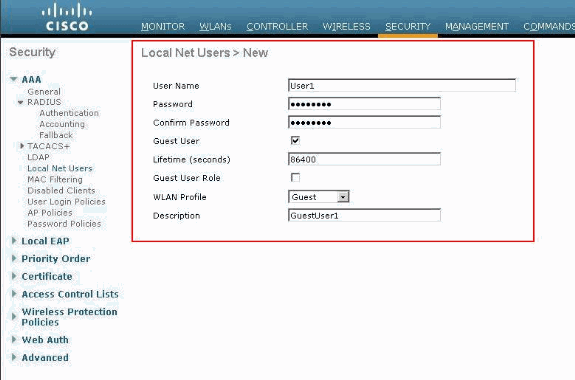

É exibida uma nova janela, que solicita o nome de usuário e a senha.

-

Insira um nome de usuário e uma senha para criar um novo usuário e confirme a senha que deseja usar.

Neste exemplo, é criado o usuário nomeado User1 (Usuário1).

-

Adicione uma descrição.

Neste exemplo, é usada a descrição Guest User1 (Usuário1 convidado).

-

Clique em Aplicar para salvar a nova configuração de usuário.

Aplicar para salvar a nova configuração de usuário

Aplicar para salvar a nova configuração de usuário

Usuários de rede local

Usuários de rede local

7. Repita as etapas de 3 a 6 para adicionar mais usuários ao banco de dados.

Servidor RADIUS para a Autenticação da Web

Este original usa um ACS wireless no Windows 2003 Server como o servidor RADIUS. Você pode usar qualquer servidor RADIUS disponível implantado em sua rede.

Observação: o ACS pode ser configurado no Windows NT ou no Windows 2000 Server. Para baixar o ACS de Cisco.com, consulte Software Center (Downloads) - Cisco Secure Software. Você precisa uma conta da Web da Cisco para baixar o software.

Observação: somente os usuários registrados da Cisco têm acesso às ferramentas e informações internas da Cisco.

A seção Configuração do ACS mostra como configurar o ACS para o RADIUS. Você deve ter uma rede completamente funcional com um Domain Name System (DNS) e um servidor RADIUS.

Configuração do ACS

Esta seção apresenta as informações necessárias para configurar o ACS para o RADIUS.

Configure o ACS em seu servidor e, então, cumpra as etapas a seguir para criar um usuário para autenticação:

-

Quando o ACS perguntar se você quer abrir o ACS em uma janela de navegador para configurá-lo, clique em Yes.

Observação: depois de configurar o ACS, você também terá um ícone em sua área de trabalho.

-

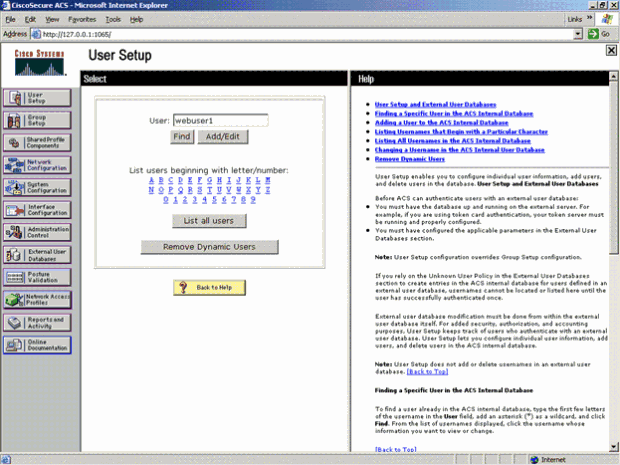

No menu à esquerda, clique em User Setup.

Esta ação leva à tela User Setup (Configuração de usuário), como mostrado abaixo:

Tela Configuração do usuário

Tela Configuração do usuário -

Insira o usuário que você deseja usar para a autenticação da Web e clique em Add/Edit.

Após a criação do usuário, uma segunda janela é exibida, como mostrado abaixo:

Depois que o usuário é criado, uma segunda janela é aberta

Depois que o usuário é criado, uma segunda janela é aberta -

Certifique-se de que a caixa Account Disabled (Conta desativada), localizada na parte superior, não está selecionada.

-

Selecione Internal Database (Banco de dados interno) ACS para a opção Password Authentication (Autenticação de senha).

-

Digite a senha. O administrador tem uma opção para configurar a autenticação PAP/CHAP ou MD5-CHAP e adicionar um usuário no banco de dados interno do ACS. PAP é o tipo de autenticação padrão para usuários da autenticação da Web em controladores. O administrador tem a flexibilidade de alterar o método de autenticação para chap/md5-chap com este comando CLI:

config custom-web radiusauth <auth method>

7. Clique em Submeter.

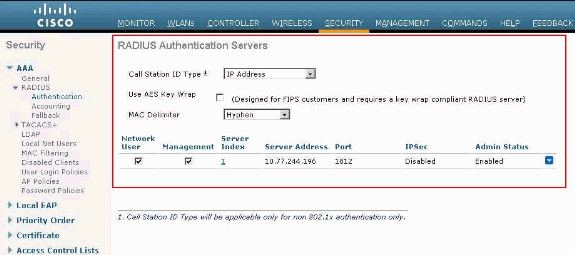

Insira sua informações de servidor RADIUS na Cisco WLC

Conclua estes passos:

-

Clique em Security no menu da parte superior.

-

Clique em Radius Authentication no menu à esquerda.

-

Clique em New e insira o endereço IP do servidor ACS/RADIUS. Neste exemplo, o endereço IP do servidor ACS é 10.77.244.196.

-

Insira o segredo compartilhado para o servidor Radius. Certifique-se de que essa chave secreta é a mesma que foi inserida no servidor RADIUS para o WLC.

-

Mantenha o número da porta no valor padrão, 1812.

-

Certifique-se de que a opção Server Status esteja habilitada.

-

Marque a caixa Network User Enable para que esse servidor RADIUS seja usado para autenticar os usuários da rede sem fio.

-

Clique em Aplicar.

Caixa de ativação do usuário de rede

Caixa de ativação do usuário de rede

Verifique se a caixa Network User está marcada e se Admin Status está habilitado.

Marque a caixa Network User e Habilite o status administrativo

Marque a caixa Network User e Habilite o status administrativo

Configurar a WLAN com o servidor RADIUS

Agora que o servidor RADIUS está configurado na WLC, você precisa configurar a WLAN para usar este servidor RADIUS para a autenticação da Web. Conclua estes passos para configurar a WLAN com o servidor RADIUS.

-

Abra seu navegador WLC e clique em WLANs. Com isso, é exibida a lista de WLANs configuradas no WLC. Clique no Guest (Convidado) da WLAN que foi criado para autenticação da Web.

-

Na página WLANs > Edit, clique na guia Security. Em Security (Segurança), clique na guia AAA Servers (Servidores AAA). Em seguida, selecione o servidor RADIUS que, neste exemplo, é o 10.77.244.196:

Clique na guia Security e depois na guia AAA Servers

Clique na guia Security e depois na guia AAA Servers -

Clique em Apply.

Verificar o ACS

Ao configurar o ACS, lembre-se de fazer o download de todas as correções atuais e do código mais recente. Isso pode resolver problemas iminentes. Caso você use a autenticação RADIUS, certifique-se de que sua WLC esteja listada como um dos clientes AAA. Para verificar, clique no menu Network Configuration (Configuração de rede) , localizado no lado esquerdo. Clique no cliente AAA e, em seguida, verifique a senha e o tipo de autenticação configurados.

A WLC está listada como um cliente AAA

A WLC está listada como um cliente AAA

Ao selecionar User Setup (Configuração de usuários), verifique novamente se os usuários existem. Clique em List All Users (Listar todos os usuários). Uma janela, como a demonstrada a seguir, é exibida. Certifique-se que o usuário que foi criado exista na lista.

Listar todos os usuários

Listar todos os usuários

Servidor LDAP

Esta seção explica como configurar um servidor LDAP (Lightweight Directory Access Protocol ou Protocolo leve de acesso a diretórios) como um banco de dados back-end, semelhante a um banco de dados de usuário local ou RADIUS. Um banco de dados back-end LDAP permite que o controlador solicite as credenciais (nome de usuário e senha) de um usuário específico a um servidor LDAP. Essas credenciais são, então, usadas para autenticar o usuário.

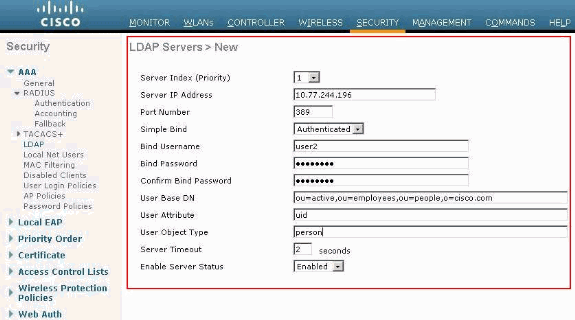

Conclua estas etapas para configurar o LDAP com a GUI do controlador:

-

Clique em Security (Segurança) > AAA > LDAP para acessar os servidores LDAP.

Esta página lista todos os servidores LDAP que já foram configurados.

-

Se quiser excluir um servidor LDAP atual, mova o cursor sobre a seta suspensa azul desse servidor e escolha Remover.

-

Se você quiser certificar-se de que o controlador é capaz de se comunicar com um servidor específico, coloque o cursor sobre a seta azul suspensa do servidor em questão e selecione Ping.

-

-

Execute uma destas opções:

-

Para editar um servidor LDAP atual, clique no número de índice desse servidor. A página LDAP Servers (Servidores LDAP) > Edit (Editar) é exibida.

-

Para adicionar um servidor LDAP, clique em New (Novo). A página LDAP Servers (Servidores LDAP) > New (Novo) é exibida.

Adicionar servidor LDAP

Adicionar servidor LDAP

-

-

Se você adicionar um novo servidor, escolha um número na caixa suspensa Server Index (Priority) (Índice de servidor (Prioridade)) para especificar a ordem de prioridade desse servidor em relação a quaisquer outros servidores LDAP configurados. É possível configurar até dezessete servidores. Se o controlador não consegue se comunicar com o primeiro servidor, ele tenta se comunicar com o segundo da lista e assim por diante.

-

Se você adicionar um novo servidor, insira o endereço IP do servidor LDAP no campo Server IP Address (Endereço IP do servidor).

-

Se você adicionar um novo servidor, insira o número da porta TCP do servidor LDAP no campo Número da porta. O intervalo válido é de 1 a 65535, e o valor padrão é 389.

-

Marque a caixa de seleção Habilitar status do servidor para habilitar este servidor LDAP ou desmarque-a para desabilitá-lo. O valor padrão é desativado.

-

Na caixa suspensa Simple Bind (Associação simples), selecione Anonymous (Anônimo) ou Authenticated (Autenticado) para especificar o método de associação da autenticação local do servidor LDAP. O método Anonymous (Anônimo) permite o acesso anônimo ao servidor LDAP, já o método Authenticated (Autenticado) exige nome de usuário e senha para permitir o acesso. O valor padrão é Anonymous (Anônimo).

-

Se você escolheu Authenticated (Autenticado) na Etapa 7, cumpra as seguintes etapas:

-

No campo Bind Username (Nome de usuário de associação), digite um nome de usuário para ser utilizado na autenticação local do servidor LDAP.

-

Nos campos Bind Password (Senha de associação) e Confirm Bind Password (Confirmar senha de associação), digite uma senha para ser utilizada na autenticação local do servidor LDAP.

-

-

No campo User Base DN (Nome diferenciado da base de usuários), digite o nome diferenciado (DN) da subárvore do servidor LDAP que contém uma lista de todos os usuários. Por exemplo, ou=unidade organizacional, .ou=próxima unidade organizacional e o=corporation.example. Se a árvore que contém usuários for o DN base, digite o=corporation.example ou dc=corporation, dc=com.

-

No campo User Attribute (Atributo de usuário), digite o nome do atributo no registro do usuário que contém o nome de usuário. É possível obter esse atributo do servidor de diretório.

-

No campo User Object Type (Tipo de objeto de usuário), insira o valor do atributo objectType do LDAP que identifica o registro como um usuário. Frequentemente, os registros de usuário têm diversos valores para o atributo objectType, sendo que alguns são exclusivos e outros são compartilhados com diversos tipos de objeto.

-

No campo Server Timeout (Tempo limite do servidor), insira o tempo em segundos entre retransmissões. O intervalo válido é de 2 a 30 segundos, e o valor padrão é de 2 segundos.

-

Clique em Apply (Aplicar) para confirmar as alterações.

-

Clique em Save Configuration (Salvar configuração) para salvar as alterações.

-

Cumpra as seguintes etapas se desejar atribuir servidores LDAP específicos a uma WLAN:

-

Clique em WLANpara abrir a página WLANs.

-

Clique no número da ID da WLAN desejada.

-

Quando a página WLANs > Edit (Editar) for exibida, clique nas guias Security (Segurança) > AAA Servers (Servidores AAA) para abrir a página WLANs > Edit (Security > AAA Servers [Editar (Segurança > Servidores AAA)].

Clique em Security > AAA Servers Guias

Clique em Security > AAA Servers Guias -

Nas caixas suspensas LDAP Servers (Servidores LDAP), selecione o(s) servidor(es) LDAP que deseja utilizar com essa WLAN. É possível escolher até três servidores LDAP, que passarão por tentativas de conexão em ordem de prioridade.

-

Clique em Apply (Aplicar) para confirmar as alterações.

-

Clique em Save Configuration (Salvar configuração) para salvar as alterações.

-

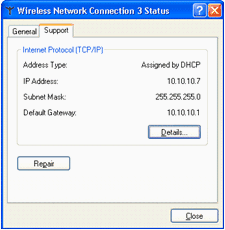

Configuração do cliente WLAN para utilizar autenticação da Web

Após a configuração do WLC, o cliente deve ser configurado adequadamente para autenticação da Web. Nesta seção, serão apresentadas as informações necessárias para a configuração do sistema Windows para a autenticação da Web.

Configuração do Cliente

A configuração do cliente wireless da Microsoft permanece praticamente inalterada para este assinante. Você precisa somente adicionar as informações de configuração da WLAN/SSID apropriada. Conclua estes passos:

-

No menu Start do Windows, escolha Settings > Control Panel > Network and Internet Connections.

-

Clique no ícone Network Connections.

-

Clique com o botão direito no ícone LAN Connection e escolha Disable.

-

Clique com o botão direito no ícone Wireless Connection e escolha Enable.

-

Clique com o botão direito no ícone Wireless Connection novamente e escolha Properties.

-

Na janela Wireless Network Connection Properties, clique na guia Wireless Networks.

-

Sob as redes preferidas, clique em Add para configurar o SSID da autenticação da Web.

-

Sob a guia Associação, insira o valor de Network Name (WLAN/SSID) que deseja usar para a autenticação da Web.

Na guia Associação, insira o nome da rede

Na guia Associação, insira o nome da redeObservação: a criptografia de dados é WEP (Wired Equivalent Privacy) por padrão. Desabilite a criptografia de dados para que a autenticação da Web funcione.

-

Clique em OK na parte inferior da janela para salvar a configuração.

Ao se comunicar com a WLAN, você verá um ícone de sinalização na caixa Preferred Network.

Essa sinalização demonstra haver uma conexão sem fio bem-sucedida com a autenticação da Web. A WLC forneceu ao seu cliente Windows wireless um endereço IP.

Endereço IP fornecido pela WLC

Endereço IP fornecido pela WLC

Observação: se o seu cliente sem fio também for um ponto final de VPN e você tiver a autenticação da Web configurada como um recurso de segurança para WLAN, o túnel VPN não será estabelecido até que você passe pelo processo de autenticação da Web explicado aqui. Para estabelecer um túnel VPN, o cliente precisa, em primeiro lugar, concluir com êxito o processo de autenticação da Web. Somente então um túnel VPN tem êxito.

Observação: após um login bem-sucedido, se os clientes sem fio estiverem ociosos e não se comunicarem com nenhum dos outros dispositivos, o cliente será desautenticado após um período de timeout ocioso. O período de timeout é de 300 segundos por default e pode ser alterado com este comando da CLI: config network usertimeout <seconds>. Quando isso ocorre, a entrada do cliente é removida do controlador. Se o cliente se associar novamente, ele poderá voltar ao estado Webauth_Reqd.

Observação: se os clientes estiverem ativos após o login bem-sucedido, eles poderão ser desautenticados e a entrada ainda poderá ser removida do controlador após o período de timeout de sessão configurado nessa WLAN (por exemplo, 1800 segundos por padrão e pode ser alterada com este comando da CLI: config wlan session-timeout <WLAN ID> <segundos> ). Quando isso ocorre, a entrada do cliente é removida do controlador. Se o cliente se associar novamente, ele poderá voltar ao estado Webauth_Reqd.

Se os clientes estiverem no estado Webauth_Reqd, independentemente de estarem ativos ou ociosos, eles poderão ser desautenticados após um período de tempo limite necessário para autenticação da Web (por exemplo, 300 segundos e esse tempo não pode ser configurado pelo usuário). Todo o tráfego do cliente (permitido via ACL de pré-autenticação) é interrompido. Se o cliente se associar novamente, ele retornará ao estado Webauth_Reqd.

Login do cliente

Conclua estes passos:

-

Abra uma janela do navegador e digite qualquer URL ou endereço IP. Com isso, a página de autenticação da Web é levada ao cliente.

Se a controladora executar qualquer versão anterior à 3.0, o usuário precisará digitar https://10.1.1.1/login.html para abrir a página de autenticação da Web.

Uma janela de alerta de segurança é exibida.

-

Clique em Sim para continuar.

-

Quando a página de login aparecer, digite o nome de usuário e a senha do Local Net User (Usuário da rede local) criado.

Janela Logon

Janela LogonSe o login for bem-sucedido, você verá duas janelas do navegador. A janela maior indica que o login foi bem-sucedido e você pode usar essa janela para navegar na Internet. Use a janela menor para encerrar a sessão quando seu uso da rede guest estiver concluído.

A imagem anterior mostra um redirecionamento bem-sucedido para a autenticação da Web.

A imagem a seguir mostra a janela Login Bem-sucedido, que é exibida quando a autenticação ocorreu.

Login bem-sucedido!

Login bem-sucedido!

Os controladores Cisco 4404/WiSM podem suportar 125 logins simultâneos de Usuários com Autenticação da Web e podem ser expandidos para até 5000 clientes com Autenticação da Web.

Os controladores Cisco 5500 podem suportar 150 logins simultâneos de Usuários de Autenticação da Web.

Solução de problemas de autenticação da Web

Troubleshooting do ACS

Se você enfrentar problemas com a autenticação de senha, clique em Reports and Activity no lado esquerdo inferior do ACS a fim de abrir todos os relatórios disponíveis. Depois de abrir a janela de relatórios, você tem a opção de abrir a Contabilidade RADIUS, Tentativas de logon com falha, Autenticações aprovadas, Usuários conectados e outros relatórios. Esses relatórios são arquivos .CSV, e você pode abri-los localmente em seu computador. Os relatórios ajudam a descobrir problemas de autenticação, como nome de usuário e/ou senha incorretos. O ACS também possui documentação on-line. Se você não estiver conectado a uma rede ativa e não definiu a porta de serviço, o ACS usará o endereço IP da sua porta Ethernet como a porta de serviço. Se sua rede não estiver conectada, você provavelmente terminará com o endereço IP padrão do Windows 169.254.x.x.

Janela Relatórios e atividade

Janela Relatórios e atividade

Observação: se você digitar qualquer URL externa, a WLC conectará você automaticamente à página de autenticação da Web interna. Se a conexão automática não funcionar, é possível inserir o endereço IP de gerenciamento do WLC na barra de URL para solucionar problemas. Observe a parte superior do navegador em busca da mensagem sobre redirecionamento para a autenticação da Web.

Consulte Solução de problemas de autenticação da Web em uma controladora Wireless LAN (WLC )para obter mais informações sobre como solucionar problemas de autenticação da Web.

Autenticação da Web com ponte IPv6

Para configurar uma WLAN para uma ponte IPv6, acesse WLANs na GUI controlador. A seguir, escolha a WLAN desejada e selecione Advanced (Avançado) na página WLANs > Edit (Editar) .

Se desejar que os clientes que se conectem a essa WLAN possam aceitar pacotes IPv6, selecione a caixa de seleção IPv6 Enable (Ativar IPv6) . Caso contrário, deixe a caixa de seleção desmarcada, que é o valor padrão. Se você desabilitar (ou desmarcar) a caixa de seleção IPv6, o IPv6 só será permitido após a autenticação. Ao ativar o IPv6, o controlador libera o tráfego IPv6 sem precisar de autenticação do cliente.

Selecione a WLAN desejada e escolha Advanced

Selecione a WLAN desejada e escolha Advanced

Informações Relacionadas

- Solucionar problemas de autenticação da Web em uma controladora Wireless LAN (WLC)

- Cisco Wireless LAN

- Exemplo de Configuração de Acesso para Convidado com Fio com Controladores WLAN da Cisco

- Aviso de desativação do controlador de LAN sem fio da Cisco

- Autenticação do administrador de lobby da controladora Wireless LAN via servidor RADIUS

- Suporte técnico e downloads da Cisco

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

19-Jul-2011 |

Versão inicial |

Colaborado por engenheiros da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback