Configurar uma WLC e um ACS para autenticar usuários de gerenciamento

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar uma WLC e um Cisco Secure ACS para que o servidor AAA possa autenticar usuários de gerenciamento no controlador.

Pré-requisitos

Requisitos

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

-

Conhecimento de como configurar parâmetros básicos em WLCs

-

Conhecimento de como configurar um servidor RADIUS como o Cisco Secure ACS

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Controlador de LAN sem fio Cisco 4400 que executa a versão 7.0.216.0

-

Um Cisco Secure ACS que executa a versão 4.1 do software e é usado como um servidor RADIUS nesta configuração.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Este documento explica como configurar um Controller de LAN Wireless (WLC) e um Access Control Server (Cisco Secure ACS) para que o servidor de Autenticação, Autorização e Contabilização (AAA) possa autenticar usuários de gerenciamento no controlador. O documento também explica como diferentes usuários de gerenciamento podem receber privilégios diferentes com Atributos específicos do Fornecedor (VSAs) retornados do servidor RADIUS Cisco Secure ACS.

Configurar

Nesta seção, você verá informações sobre como configurar a WLC e o ACS para a finalidade descrita neste documento.

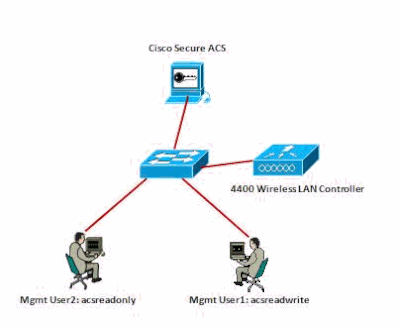

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Diagrama de Rede

Diagrama de Rede

Este exemplo de configuração usa estes parâmetros:

-

Endereço IP do Cisco Secure ACS —172.16.1.1/255.255.0.0

-

Endereço IP da interface de gerenciamento do controlador—172.16.1.30/255.255.0.0

-

Chave secreta compartilhada que é usada no ponto de acesso (AP) e no servidor RADIUS—asdf1234

-

Estas são as credenciais dos dois usuários que este exemplo configura no ACS:

-

Nome de usuário - acsreadwrite

Senha - acsreadwrite

-

Nome de usuário - acsreadonly

Senha - acsreadonly

-

Você precisa configurar o WLC e o Cisco Secure Cisco Secure ACS para:

-

Qualquer usuário que se conecta à WLC com o nome de usuário e a senha asacsreadwrite recebe acesso administrativo total à WLC.

-

Qualquer usuário que se conecta à WLC com o nome de usuário e a senha como acsreadonly recebe acesso somente leitura à WLC.

Configurações

Este documento utiliza as seguintes configurações:

Configuração de WLC

Configurar a WLC para aceitar o gerenciamento por meio do servidor Cisco Secure ACS

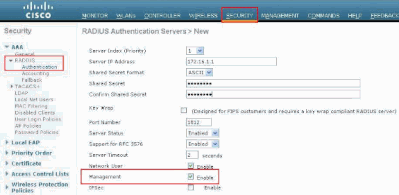

Conclua estes passos para configurar o WLC de modo que ele se comunique com o servidor RADIUS:

-

Na GUI da WLC, clique em Security. No menu à esquerda, clique em RADIUS > Authentication. A página Servidor de autenticação RADIUS é exibida. Para adicionar um novo servidor RADIUS, clique em Novo. Na página Servidores de autenticação RADIUS > Novo, digite os parâmetros específicos do servidor RADIUS. Exemplo:

-

Marque o botão de opção Management para permitir que o servidor RADIUS autentique os usuários que fazem login na WLC.

Observação: certifique-se de que o segredo compartilhado configurado nesta página corresponda ao segredo compartilhado configurado no servidor RADIUS. Somente então a WLC pode se comunicar com o servidor RADIUS.

-

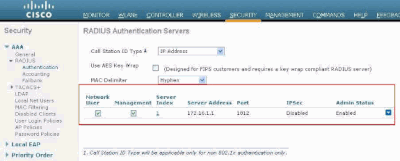

Verifique se a WLC está configurada para ser gerenciada pelo Cisco Secure ACS. Para fazer isso, clique em Security na GUI da WLC. A janela resultante da GUI é semelhante a este exemplo.

Você pode ver que a caixa de seleção Gerenciamento está ativada para o servidor RADIUS 172.16.1.1. Isso ilustra que o ACS tem permissão para autenticar os usuários de gerenciamento na WLC.

Configuração do Cisco Secure ACS

Conclua as etapas nestas seções para configurar o ACS:

Adicione a WLC como um cliente AAA ao servidor RADIUS

Conclua estes passos para adicionar a WLC como um cliente AAA no Cisco Secure ACS:

-

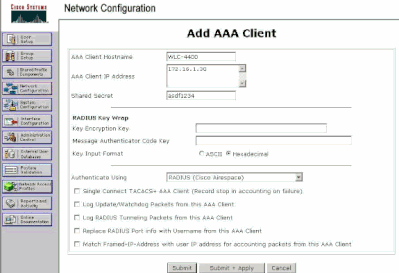

Na interface gráfica do usuário do ACS, clique em Network Configuration.

-

Em AAA Clients, clique em Add Entry.

-

Na janela Add AAA Client, insira o nome de host da WLC, o endereço IP da WLC e uma chave secreta compartilhada.

Neste exemplo, estas são as configurações:

-

O nome de host do cliente AAA é WLC-4400.

-

172.16.1.30/16 é o endereço IP do cliente AAA, que, neste caso, é o WLC.

-

A chave secreta compartilhada é asdf1234.

Janela Adicionar Cliente AAA

Janela Adicionar Cliente AAA

Essa chave secreta compartilhada deve ser a mesma que você configura na WLC.

-

-

No menu suspenso Authenticate Using, escolha RADIUS (Cisco Airespace).

-

Clique em Submit + Restart para salvar a configuração.

Configurar usuários e seus atributos RADIUS IETF apropriados

Para autenticar um usuário por meio de um servidor RADIUS, para logon e gerenciamento do controlador, você deve adicionar o usuário ao banco de dados RADIUS com o atributo IETF RADIUS Service-Typeset ao valor apropriado com base nos privilégios do usuário.

-

Para definir privilégios de leitura-gravação para o usuário, defina Service-Type Attribute como Administrative.

-

Para definir privilégios somente leitura para o usuário, defina Service-TypeAttribute como NAS-Prompt.

Configurar um usuário com acesso de leitura-gravação

O primeiro exemplo mostra a configuração de um usuário com acesso total à WLC. Quando este usuário tenta fazer login na controladora, o servidor RADIUS autentica e fornece a este usuário acesso administrativo completo.

Neste exemplo, o nome de usuário e a senha são acsreadwrite.

Conclua estas etapas no Cisco Secure ACS.

-

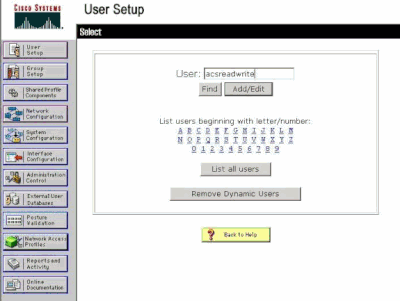

Na interface gráfica do usuário do ACS, clique em User Setup.

-

Digite o nome de usuário a ser adicionado ao ACS conforme mostrado nesta janela de exemplo.

Janela Configuração do usuário

Janela Configuração do usuário -

Clique em Add/Edit para ir para a página User Edit.

-

Na página User Edit, forneça os detalhes Real Name, Description e Password desse usuário.

-

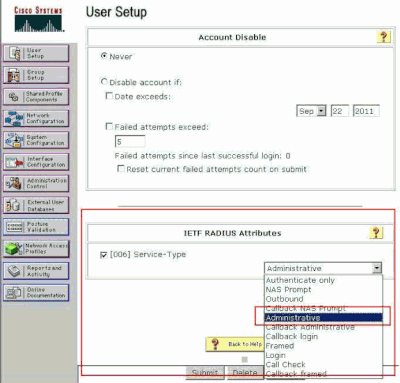

Role para baixo até a configuração IETF RADIUS Attributes e marque Service-Type Attribute.

-

Como, neste exemplo, o usuário acsreadwrite precisa ter acesso total, escolha Administrative no menu suspenso Service-Type e clique em Submit.

Isso garante que esse usuário específico tenha acesso de leitura-gravação à WLC.

Configurações de Atributos RADIUS ETF

Configurações de Atributos RADIUS ETF

Às vezes, esse atributo Service-Type não fica visível nas configurações do usuário. Nesses casos, conclua estas etapas para torná-la visível.

-

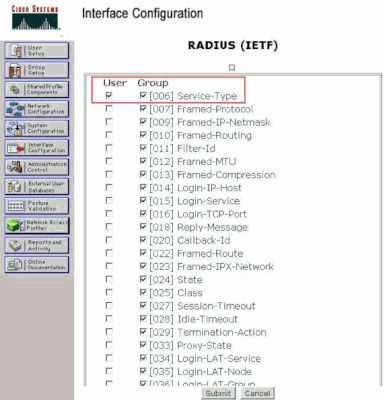

Na GUI do ACS, navegue para Interface Configuration > RADIUS (IETF) para habilitar os atributos IETF na janela User Configuration.

Isso o levará para a página de Configurações do RADIUS (IETF).

-

Na página Configurações do RADIUS (IETF), você pode ativar o atributo IETF que precisa estar visível nas configurações do usuário ou do grupo. Para essa configuração, marque Service-Type para a coluna User e clique em Submit. Essa janela mostra um exemplo.

Página de Configurações do RADIUS (IETF)

Página de Configurações do RADIUS (IETF)

Observação: este exemplo especifica a autenticação por usuário. Você também pode executar a autenticação com base no grupo ao qual um usuário específico pertence. Nesses casos, ative a caixa de seleção Grupo para que esse atributo fique visível nas Configurações do grupo. Além disso, se a autenticação for em grupo, você precisará atribuir usuários a um grupo específico e definir a configuração de grupo dos atributos IETF para fornecer privilégios de acesso aos usuários desse grupo. Consulte Gerenciamento de grupos para obter informações detalhadas sobre como configurar e gerenciar grupos.

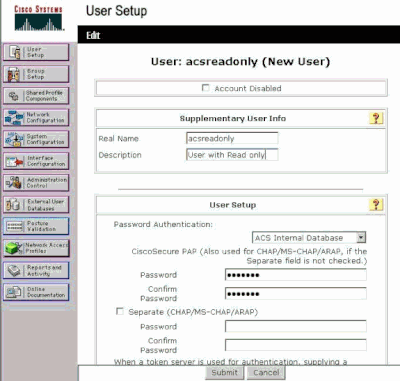

Configurar um usuário com acesso somente leitura

Este exemplo mostra a configuração de um usuário com acesso somente leitura à WLC. Quando este usuário tenta fazer login na controladora, o servidor RADIUS autentica e fornece a este usuário acesso somente leitura.

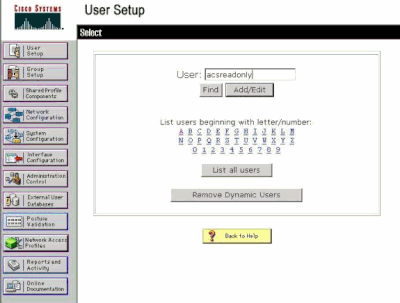

Neste exemplo, o nome de usuário e a senha são acsreadonly.

Conclua estas etapas no Cisco Secure ACS:

-

Na interface gráfica do usuário do ACS, clique em User Setup.

-

Digite o nome de usuário que deseja adicionar ao ACS e clique em Add/Edit para ir para a página User Edit.

Adicionar um nome de usuário

Adicionar um nome de usuário -

Forneça o nome real, descrição e senha deste usuário. Essa janela mostra um exemplo.

Forneça o nome real, a descrição e a senha do usuário adicionado

Forneça o nome real, a descrição e a senha do usuário adicionado -

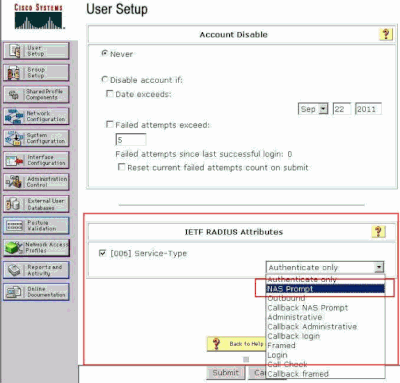

Role para baixo até a configuração IETF RADIUS Attributes e marque Service-Type Attribute.

-

Como, neste exemplo, o usuário acsreadonly precisa ter acesso somente leitura, escolha Prompt NAS no menu suspenso Tipo de serviço e clique em Enviar.

Isso garante que esse usuário específico tenha acesso somente leitura à WLC.

Verificar Atributo de Tipo de Serviço

Verificar Atributo de Tipo de Serviço

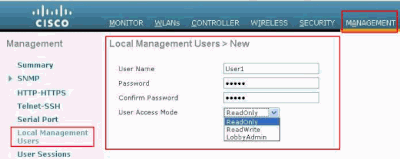

Gerenciar a WLC localmente e através do servidor RADIUS

Você também pode configurar os usuários de gerenciamento localmente no WLC. Isso pode ser feito na GUI do controlador, em Gerenciamento > Usuários de gerenciamento local.

Configurar os usuários de gerenciamento localmente no WLC

Configurar os usuários de gerenciamento localmente no WLC

Suponha que a WLC esteja configurada com usuários de gerenciamento tanto localmente quanto no servidor RADIUS com a caixa de seleção Gerenciamento ativada. Nesse cenário, por padrão, quando um usuário tenta fazer login na WLC, a WLC se comporta desta maneira:

-

Primeiro, a WLC examina os usuários de gerenciamento local definidos para validar o usuário. Se o usuário existir em sua lista local, ele permitirá a autenticação para esse usuário. Se esse usuário não aparecer localmente, ele procurará o servidor RADIUS.

-

Se o mesmo usuário existir localmente, assim como no servidor RADIUS, mas com privilégios de acesso diferentes, a WLC autentica o usuário com os privilégios especificados localmente. Em outras palavras, a configuração local na WLC sempre tem precedência quando comparada ao servidor RADIUS.

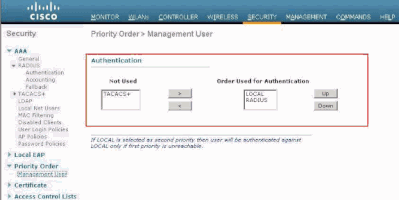

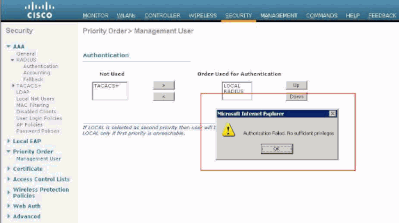

A ordem de autenticação para usuários de gerenciamento pode ser alterada na WLC. Para fazer isso, na página Security na WLC, clique em Priority Order > Management User. Nessa página, você pode especificar a ordem da autenticação. Exemplo:

Ordem de Prioridade > Seleção de Usuário de Gerenciamento

Ordem de Prioridade > Seleção de Usuário de Gerenciamento

Nota: se LOCAL for selecionado como segunda prioridade, então o usuário será autenticado com este método somente se o método definido como primeira prioridade (RADIUS/ TACACS) estiver inacessível.

Verificar

Para verificar se sua configuração funciona corretamente, acesse a WLC através do modo CLI ou GUI (HTTP/HTTPS). Quando o prompt de login for exibido, digite o nome de usuário e a senha configurados no Cisco Secure ACS.

Se as configurações estiverem corretas, você será autenticado com êxito na WLC.

Você também pode garantir que o usuário autenticado receba restrições de acesso conforme especificado pelo ACS. Para fazer isso, acesse a GUI da WLC por meio de HTTP/HTTPS (certifique-se de que a WLC esteja configurada para permitir HTTP/HTTPS).

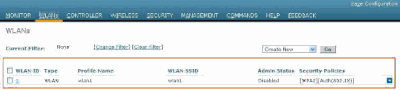

Um usuário com acesso de leitura-gravação definido no ACS tem vários privilégios configuráveis no WLC. Por exemplo, um usuário de leitura-gravação tem o privilégio de criar uma nova WLAN na página WLANs da WLC. Essa janela mostra um exemplo.

Privilégios configuráveis no WLC

Privilégios configuráveis no WLC

Quando um usuário com privilégios somente leitura tenta alterar a configuração no controlador, o usuário vê esta mensagem.

Não é possível alterar o controlador com acesso somente leitura

Não é possível alterar o controlador com acesso somente leitura

Essas restrições de acesso também podem ser verificadas através da CLI da WLC. Esta saída mostra um exemplo.

(Cisco Controller) >? debug Manages system debug options. help Help linktest Perform a link test to a specified MAC address. logout Exit this session. Any unsaved changes are lost. show Display switch options and settings. (Cisco Controller) >config Incorrect usage. Use the '?' or <TAB> key to list commands.

Como mostra este exemplo, um?na CLI do controlador exibe uma lista de comandos disponíveis para o usuário atual. Observe também que o config comando não está disponível neste exemplo de saída. Isso ilustra que um usuário somente leitura não tem o privilégio de fazer configurações na WLC. Por outro lado, um usuário de leitura-gravação tem os privilégios para fazer configurações no controlador (modo GUI e CLI).

Observação: mesmo depois de autenticar um usuário WLC através do servidor RADIUS, à medida que você navega de página em página, o servidor HTTP[S] ainda autentica totalmente o cliente toda vez. A única razão pela qual você não é solicitado a fazer a autenticação em cada página é que seu navegador armazena em cache e reproduz suas credenciais.

Troubleshooting

Há certas circunstâncias em que um controlador autentica usuários de gerenciamento através do ACS, a autenticação é concluída com êxito (access-accept) e você não vê nenhum erro de autorização no controlador.Mas, o usuário é solicitado novamente para a autenticação.

Nesses casos, você não pode interpretar o que está errado e por que o usuário não pode fazer login na WLC apenas com o debug aaa events enable comando. Em vez disso, o controlador exibe outro prompt para autenticação.

Uma possível razão para isso é que o ACS não está configurado para transmitir o atributo Service-Type para esse usuário ou grupo específico, mesmo que o nome de usuário e a senha estejam configurados corretamente no ACS.

A saída do debug aaa events enable comando não indica que um usuário não tem os atributos necessários (para este exemplo, o atributo Service-Type) mesmo que um access-accept seja enviado de volta do servidor AAA. Neste exemplo, a saída do debug aaa events enable comando mostra um exemplo.

(Cisco Controller) >debug aaa events enable

Mon Aug 13 20:14:33 2011: AuthenticationRequest: 0xa449a8c

Mon Aug 13 20:14:33 2011: Callback.....................................0x8250c40

Mon Aug 13 20:14:33 2011: protocolType.................................0x00020001

Mon Aug 13 20:14:33 2011: proxyState......................1A:00:00:00:00:00-00:00

Mon Aug 13 20:14:33 2011: Packet contains 5 AVPs (not shown)

Mon Aug 13 20:14:33 2011: 1a:00:00:00:00:00 Successful transmission of

Authentication Packet (id 8) to 172.16.1.1:1812, proxy state

1a:00:00:00:00:00-00:00

Mon Aug 13 20:14:33 2011: ****Enter processIncomingMessages: response code=2

Mon Aug 13 20:14:33 2011: ****Enter processRadiusResponse: response code=2

Mon Aug 13 20:14:33 2011: 1a:00:00:00:00:00 Access-Accept

received from RADIUS server 172.16.1.1 for mobile 1a:00:00:00:00:00 receiveId = 0

Mon Aug 13 20:14:33 2011: AuthorizationResponse: 0x9802520

Mon Aug 13 20:14:33 2011: structureSize................................28

Mon Aug 13 20:14:33 2011: resultCode...................................0

Mon Aug 13 20:14:33 2011: protocolUsed.................................0x00000001

Mon Aug 13 20:14:33 2011: proxyState.......................1A:00:00:00:00:00-00:00

Mon Aug 13 20:14:33 2011: Packet contains 0 AVPs:

Neste primeiro exemplo de saída de debug aaa events enable comando, você vê que Access-Accept é recebido com êxito do servidor RADIUS, mas o atributo Service-Type não é passado para o WLC. Isso ocorre porque o usuário específico não está configurado com esse atributo no ACS.

O Cisco Secure ACS precisa ser configurado para retornar o atributo Service-Type após a autenticação do usuário. O valor do atributo Service-Type deve ser definido como Administrative ou NAS-Prompt com base nos privilégios do usuário.

Este segundo exemplo mostra a saída do debug aaa events enablecomando novamente. No entanto, desta vez o atributo Service-Type é definido como Administrative no ACS.

(Cisco Controller)>debug aaa events enable

Mon Aug 13 20:17:02 2011: AuthenticationRequest: 0xa449f1c

Mon Aug 13 20:17:02 2011: Callback.....................................0x8250c40

Mon Aug 13 20:17:02 2011: protocolType.................................0x00020001

Mon Aug 13 20:17:02 2011: proxyState.......................1D:00:00:00:00:00-00:00

Mon Aug 13 20:17:02 2011: Packet contains 5 AVPs (not shown)

Mon Aug 13 20:17:02 2011: 1d:00:00:00:00:00 Successful transmission of

Authentication Packet (id 11) to 172.16.1.1:1812, proxy state

1d:00:00:00:00:00-00:00

Mon Aug 13 20:17:02 2011: ****Enter processIncomingMessages: response code=2

Mon Aug 13 20:17:02 2011: ****Enter processRadiusResponse: response code=2

Mon Aug 13 20:17:02 2011: 1d:00:00:00:00:00 Access-Accept received

from RADIUS server 172.16.1.1 for mobile 1d:00:00:00:00:00 receiveId = 0

Mon Aug 13 20:17:02 2011: AuthorizationResponse: 0x9802520

Mon Aug 13 20:17:02 2011: structureSize................................100

Mon Aug 13 20:17:02 2011: resultCode...................................0

Mon Aug 13 20:17:02 2011: protocolUsed.................................0x00000001

Mon Aug 13 20:17:02 2011: proxyState.......................1D:00:00:00:00:00-00:00

Mon Aug 13 20:17:02 2011: Packet contains 2 AVPs:

Mon Aug 13 20:17:02 2011: AVP[01] Service-Type...........0x00000006 (6) (4 bytes)

Mon Aug 13 20:17:02 2011: AVP[02] Class.........

CISCOACS:000d1b9f/ac100128/acsserver (36 bytes)

Você pode ver nesta saída de exemplo anterior que o atributo Service-Type é passado para a WLC.

Informações Relacionadas

Informações Relacionadas- Configurar controladora de LAN sem fio - Guia de configuração

- Configurar VLANs em controladores de LAN sem fio

- Configurar um servidor RADIUS e uma WLC para atribuição de VLAN dinâmica

- Configurar o Wireless LAN Controller e o Lightweight Access Point Basic

- Configurar as VLANs do grupo AP com controladores de LAN sem fio

- Suporte técnico e downloads da Cisco

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

08-Aug-2024 |

Otimização de mecanismo de pesquisa e formatação atualizados. |

2.0 |

24-Mar-2023 |

Links corrigidos, alertas do CCW, formatação. Recertificação. |

1.0 |

07-Feb-2014 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Engenheiros do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback