Autenticação do Administrador do Lobby de Controladoras Wireless LAN via servidor RADIUS

Contents

Introdução

Este documento explica as etapas de configuração envolvidas para autenticar um administrador de lobby da controladora Wireless LAN (WLC) com um servidor RADIUS.

Pré-requisitos

Requisitos

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

-

Conhecimento de como configurar parâmetros básicos em WLCs

-

Conhecimento de como configurar um servidor RADIUS, como o Cisco Secure ACS

-

Conhecimento de usuários convidados na WLC

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Controlador de LAN sem fio Cisco 4400 que executa a versão 7.0.216.0

-

Um Cisco Secure ACS que executa a versão 4.1 do software e é usado como um servidor RADIUS nesta configuração.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Um administrador de lobby, também conhecido como embaixador de lobby de uma WLC, pode criar e gerenciar contas de usuário convidado na controladora Wireless LAN (WLC). O embaixador do lobby tem privilégios de configuração limitados e pode acessar apenas as páginas da Web usadas para gerenciar as contas de convidado. O embaixador do lobby pode especificar a quantidade de tempo que as contas de usuário convidado permanecem ativas. Após o tempo especificado, as contas de usuário convidado expiram automaticamente.

Consulte o Guia de implantação: Cisco Guest Access Using the Cisco Wireless LAN Controller para obter mais informações sobre usuários convidados.

Para criar uma conta de usuário convidado na WLC, você precisa fazer login no controlador como um administrador de lobby. Este documento explica como um usuário é autenticado na WLC como um administrador de lobby com base nos atributos retornados pelo servidor RADIUS.

Observação: a autenticação do administrador do lobby também pode ser executada com base na conta do administrador do lobby configurada localmente na WLC. Consulte Como criar uma conta do Lobby Ambassador para obter informações sobre como criar uma conta de administrador de lobby localmente em um controlador.

Configurar

Nesta seção, você verá informações sobre como configurar o WLC e o Cisco Secure ACS para a finalidade descrita neste documento.

Configurações

Este documento utiliza as seguintes configurações:

-

O endereço IP da interface de gerenciamento do WLC é 10.77.244.212/27.

-

O endereço IP do servidor RADIUS é 10.77.244.197/27.

-

A chave secreta compartilhada que é usada no ponto de acesso (AP) e no servidor RADIUS é cisco123.

-

O nome de usuário e a senha do administrador do lobby configurado no servidor RADIUS são ambos lobbyadmin.

No exemplo de configuração neste documento, qualquer usuário que faça login no controlador com nome de usuário e senha como lobbyadmin recebe a função de administrador de lobby.

Configuração de WLC

Antes de iniciar a configuração WLC necessária, certifique-se de que seu controlador execute a versão 4.0.206.0 ou posterior. Isso ocorre devido ao bug da Cisco ID CSCsg89868 (somente clientes registrados) no qual a interface da Web do controlador exibe páginas da Web incorretas para o usuário LobbyAdmin quando o nome de usuário é armazenado em um banco de dados RADIUS. O LobbyAdmin é apresentado com a interface ReadOnly em vez da interface LobbyAdmin.

Esse bug foi resolvido na versão 4.0.206.0 da WLC. Portanto, verifique se a versão da sua controladora é 4.0.206.0 ou posterior. Consulte Wireless LAN Controller (WLC) Software Upgrade para obter instruções sobre como fazer o upgrade do seu controlador para a versão apropriada.

Para executar a autenticação de gerenciamento do controlador com o servidor RADIUS, certifique-se de que o sinalizador Admin-auth-via-RADIUS esteja habilitado no controlador. Isso pode ser verificado na saída do comando show radius summary.

A primeira etapa é configurar as informações do servidor RADIUS no controlador e estabelecer o alcance da camada 3 entre o controlador e o servidor RADIUS.

Configure as informações do servidor RADIUS no controlador

Conclua estes passos para configurar o WLC com detalhes sobre o ACS:

-

Na GUI da WLC, escolha a guia Security e configure o endereço IP e o segredo compartilhado do servidor ACS.

Esse segredo compartilhado precisa ser o mesmo no ACS para que a WLC se comunique com o ACS.

Observação: o segredo compartilhado ACS diferencia maiúsculas de minúsculas. Portanto, certifique-se de inserir as informações de segredo compartilhado corretamente.

Esta figura mostra um exemplo:

-

Marque a caixa de seleção Management para permitir que o ACS gerencie os usuários da WLC como mostrado na figura na etapa 1. Em seguida, clique em Apply.

-

Verifique a acessibilidade da Camada 3 entre o controlador e o servidor RADIUS configurado com a ajuda do comando ping. Essa opção de ping também está disponível na página do servidor RADIUS configurado na GUI da WLC na guia Security>RADIUS Authentication.

Este diagrama mostra uma resposta de ping bem-sucedida do servidor RADIUS. Portanto, a acessibilidade da camada 3 está disponível entre o controlador e o servidor RADIUS.

Configuração de servidor RADIUS

Conclua as etapas destas seções para configurar o servidor RADIUS:

Adicione a WLC como um cliente AAA ao servidor RADIUS

Conclua estes passos para adicionar a WLC como um cliente AAA no servidor RADIUS. Como mencionado anteriormente, este documento usa o ACS como o servidor RADIUS. Você pode usar qualquer servidor RADIUS para essa configuração.

Conclua estes passos para adicionar a WLC como um cliente AAA no ACS:

-

Na GUI do ACS, escolha a guia Network Configuration.

-

Em AAA Clients, clique em Add Entry.

-

Na janela Add AAA Client, insira o nome de host da WLC, o endereço IP da WLC e uma chave secreta compartilhada. Consulte o diagrama de exemplo na etapa 5.

-

No menu suspenso Authenticate Using, selecione RADIUS (Cisco Aironet).

-

Clique em Submit + Restart para salvar a configuração.

Configurar o Atributo Service-Type RADIUS IETF apropriado para um Administrador de Lobby

Para autenticar um usuário de gerenciamento de um controlador como um administrador de lobby através do servidor RADIUS, você deve adicionar o usuário ao banco de dados RADIUS com o atributo Service-Type do IETF RADIUS definido como Callback Administrative. Este atributo atribui ao usuário específico a função de administrador de lobby em um controlador.

Este documento mostra o exemplo de usuário lobbyadmin como um administrador de lobby. Para configurar esse usuário, conclua estas etapas no ACS:

-

Na GUI do ACS, escolha a guia User Setup.

-

Digite o nome de usuário a ser adicionado ao ACS como mostra esta janela de exemplo:

-

Clique em Add/Edit para ir para a página User Edit.

-

Na página User Edit, forneça os detalhes de Nome real, Descrição e Senha desse usuário.

Neste exemplo, o nome de usuário e a senha usados são lobbyadmin.

-

Role para baixo até a configuração IETF RADIUS Attributes e marque a caixa de seleção Service-Type Attribute.

-

Escolha Callback Administrative no menu suspenso Service-Type e clique em Submit.

Este é o atributo que atribui a este usuário a função de administrador de lobby.

Às vezes, esse atributo Service-Type não fica visível nas configurações do usuário. Nesses casos, conclua estas etapas para torná-la visível:

-

Na GUI do ACS, escolha Interface Configuration > RADIUS (IETF) para habilitar os atributos IETF na janela User Configuration.

Isso o levará para a página de Configurações do RADIUS (IETF).

-

Na página Configurações do RADIUS (IETF), você pode ativar o atributo IETF que precisa estar visível nas configurações do usuário ou do grupo. Para essa configuração, marque Service-Type para a coluna User e clique em Submit.

Essa janela mostra um exemplo:

Observação: este exemplo especifica a autenticação por usuário. Você também pode executar a autenticação com base no grupo ao qual um usuário específico pertence. Nesses casos, marque a caixa de seleção Grupo para que esse atributo fique visível em Configurações do grupo.

Observação: Além disso, se a autenticação for em grupo, você precisará atribuir usuários a um grupo específico e definir a configuração de grupo dos atributos IETF para fornecer privilégios de acesso aos usuários desse grupo. Consulte Gerenciamento de Grupo de Usuários para obter informações detalhadas sobre como configurar e gerenciar grupos.

-

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Para verificar se sua configuração funciona corretamente, acesse a WLC através do modo GUI (HTTP/HTTPS).

Observação: um embaixador do lobby não pode acessar a interface CLI do controlador e, portanto, pode criar contas de usuário convidado somente na GUI do controlador.

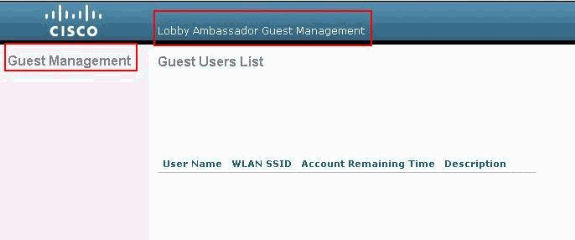

Quando o prompt de login for exibido, insira o nome de usuário e a senha conforme configurados no ACS. Se as configurações estiverem corretas, você será autenticado com êxito na WLC como administrador de lobby. Este exemplo mostra como a GUI de um administrador de lobby se parece após a autenticação bem-sucedida:

Observação: você pode ver que um administrador de lobby não tem outra opção além do gerenciamento de usuários convidados.

Para verificá-lo a partir do modo CLI, faça Telnet no controlador como um administrador de leitura-gravação. Emita o comando debug aaa all enable na CLI do controlador.

(Cisco Controller) >debug aaa all enable (Cisco Controller) > *aaaQueueReader: Aug 26 18:07:35.072: ReProcessAuthentication previous proto 28, next proto 20001 *aaaQueueReader: Aug 26 18:07:35.072: AuthenticationRequest: 0x3081f7dc *aaaQueueReader: Aug 26 18:07:35.072: Callback.....................................0x10756dd0 *aaaQueueReader: Aug 26 18:07:35.072: protocolType.................................0x00020001 *aaaQueueReader: Aug 26 18:07:35.072: proxyState...................................00:00:00:40: 00:00-00:00 *aaaQueueReader: Aug 26 18:07:35.072: Packet contains 5 AVPs (not shown) *aaaQueueReader: Aug 26 18:07:35.072: apfVapRadiusInfoGet: WLAN(0) dynamic int attributes srcAddr: 0x0, gw:0x0, mask:0x0, vlan:0, dpPort:0, srcPort:0 *aaaQueueReader: Aug 26 18:07:35.073: 00:00:00:40:00:00 Successful transmission of Authentication Packet (id 39) to 10.77.244.212:1812, proxy state 00:00:00:40:00:00-00:01 *aaaQueueReader: Aug 26 18:07:35.073: 00000000: 01 27 00 47 00 00 00 00 00 00 00 00 00 00 00 00 .'.G............ *aaaQueueReader: Aug 26 18:07:35.073: 00000010: 00 00 00 00 01 0c 6c 6f 62 62 79 61 64 6d 69 6e ......lobbyadmin *aaaQueueReader: Aug 26 18:07:35.073: 00000020: 02 12 5f 5b 5c 12 c5 c8 52 d3 3f 4f 4f 8e 9d 38 .._[\...R.?OO..8 *aaaQueueReader: Aug 26 18:07:35.073: 00000030: 42 91 06 06 00 00 00 07 04 06 0a 4e b1 1a 20 09 B..........N.... *aaaQueueReader: Aug 26 18:07:35.073: 00000040: 57 4c 43 34 34 30 30 WLC4400 *radiusTransportThread: Aug 26 18:07:35.080: 00000000: 02 27 00 40 7e 04 6d 533d ed 79 9c b6 99 d1 f8 .'.@~.mS=.y..... *radiusTransportThread: Aug 26 18:07:35.080: 00000010: d0 5a 8f 4f 08 06 ff ffff ff 06 06 00 00 00 0b .Z.O............ *radiusTransportThread: Aug 26 18:07:35.080: 00000020: 19 20 43 41 43 53 3a 302f 61 65 32 36 2f 61 34 ..CACS:0/ae26/a4 *radiusTransportThread: Aug 26 18:07:35.080: 00000030: 65 62 31 31 61 2f 6c 6f62 62 79 61 64 6d 69 6e eb11a/lobbyadmin *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processIncomingMessages: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processRadiusResponse: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: 00:00:00:40:00:00 Access-Accept received from RADIUS server 10.77.244.212 for mobile 00:00:00:40:00:00 receiveId = 0 *radiusTransportThread: Aug 26 18:07:35.080: AuthorizationResponse: 0x13c73d50 *radiusTransportThread: Aug 26 18:07:35.080: structureSize................................118 *radiusTransportThread: Aug 26 18:07:35.080: resultCode...................................0 *radiusTransportThread: Aug 26 18:07:35.080: protocolUsed.................................0x00000001 *radiusTransportThread: Aug 26 18:07:35.080: proxyState...................................00:00:00:40:00:00-00:00 *radiusTransportThread: Aug 26 18:07:35.080: Packet contains 3 AVPs: *radiusTransportThread: Aug 26 18:07:35.080: AVP[01] Framed-IP-Address........................0xffffffff (-1) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[02] Service-Type.............................0x0000000b (11) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[03] Class.................................... CACS:0/ae26/a4eb11a/lobbyadmin (30 bytes) *emWeb: Aug 26 18:07:35.084: Authentication succeeded for lobbyadmin

Nas informações destacadas nesta saída, você pode ver que o atributo de tipo de serviço 11 (Retorno de chamada administrativo) é passado para o controlador a partir do servidor ACS e o usuário está conectado como um administrador de lobby.

Esses comandos podem ser de ajuda adicional:

-

debug aaa details enable

-

debug aaa events enable

-

debug aaa packets enable

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

Troubleshooting

Quando você faz login em um controlador com privilégios de embaixador do lobby, não é possível criar uma conta de usuário convidado com um valor de tempo de vida "0", que é uma conta que nunca expira. Nessas situações, você recebe a mensagem de erro O valor de vida não pode ser 0.

Isso se deve ao bug da Cisco ID CSCsf32392 (somente clientes registrados) , encontrado principalmente na versão 4.0 da WLC. Esse bug foi resolvido na versão 4.1 da WLC.

Informações Relacionadas

- Exemplo de Autenticação de Servidor RADIUS de Usuários de Gerenciamento no Controlador

- Configuração do Cisco Unified Wireless Network TACACS+

- Versão 4.0 do Guia de configuração do controlador de LAN sem fio da Cisco - Gerenciamento de contas de usuários

- Exemplo de configuração de ACLs nos Wireless LAN Controllers

- Perguntas frequentes sobre a controladora Wireless LAN (WLC)

- ACLs em controladores de LAN sem fio: regras, limitações e exemplos

- Exemplo de configuração de autenticação de web externa com Wireless LAN Controllers

- Exemplo de configuração de autenticação da Web para o controlador da LAN sem fio

- WLAN de convidado e WLAN interna usando o exemplo de configuração de WLCs

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

22-Jun-2007 |

Versão inicial |

Feedback

Feedback