Perguntas frequentes sobre acesso de convidado sem fio

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve informações para as perguntas mais frequentes (FAQs) sobre o recurso Acesso sem fio para convidados, que faz parte da rede sem fio Cisco Unified.

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

O que é um túnel Ethernet sobre IP (EoIP) para a área de rede não segura?

A Cisco recomenda o uso de um controlador dedicado ao tráfego de convidados. Esse controlador é conhecido como controlador âncora de convidado.

O controlador de âncora de convidado geralmente está localizado em uma área de rede não segura, geralmente chamada de zona desmilitarizada (DMZ). Outros controladores de WLAN internos de onde o tráfego se origina estão localizados na LAN corporativa. Um túnel EoIP é estabelecido entre os controladores de WLAN internos e o controlador âncora de convidado para garantir o isolamento do caminho do tráfego de convidado do tráfego de dados da empresa. O isolamento de caminho é um recurso de gerenciamento de segurança crítico para acesso de convidados. Ele garante que as políticas de segurança e qualidade de serviço (QoS) possam ser separadas e sejam diferenciadas entre tráfego de convidados e tráfego corporativo ou interno.

Um recurso importante da arquitetura Cisco Unified Wireless Network é a capacidade de usar um túnel EoIP para mapear estaticamente uma ou mais WLANs provisionadas (ou seja, SSIDs) para um controlador âncora de convidado específico dentro da rede. Todo o tráfego - de e para uma WLAN mapeada - atravessa um túnel EoIP estático que é estabelecido entre um controlador remoto e o controlador âncora convidado.

Usando essa técnica, todo o tráfego de convidado associado pode ser transportado de forma transparente pela rede corporativa para um controlador âncora de convidado que reside na área de rede não segura.

Como seleciono o controlador certo para implantar como um controlador âncora convidado?

A seleção do controlador âncora de convidado é uma função da quantidade de tráfego de convidado conforme definido pelo número de sessões de cliente convidado ativas, ou conforme definido pela capacidade da interface de uplink no controlador, ou ambos.

As limitações de taxa de transferência total e cliente por controlador âncora de convidado são as seguintes:

-

Controlador de LAN sem fio Cisco 2504 - 4 * interfaces de 1 Gbps e 1000 clientes convidados

-

Cisco 5508 Wireless LAN Controller (WLC) - 8 Gbps e 7.000 clientes convidados

-

Cisco Catalyst 6500 Series Wireless Services Module (WiSM-2) - 20 Gbps e 15.000 clientes

-

Controlador de LAN sem fio (WLC) Cisco 8500 - 10 Gbps e 64.000 clientes

Note: As WLCs Cisco 7500 não podem ser configuradas como um controlador âncora convidado. Consulte Quais controladores podem ser usados para suportar o acesso de convidados na área de rede não segura? para obter a lista de WLCs que suportam a função de âncora de convidado.

Um máximo de 2048 nomes de usuário e senhas de convidado podem ser armazenados no banco de dados de cada controlador. Portanto, se o número total de credenciais de convidado ativo exceder esse número, mais de um controlador será necessário. Como alternativa, as credenciais de convidado podem ser armazenadas em um servidor RADIUS externo.

O número de pontos de acesso na rede não afeta a seleção do controlador âncora convidado.

Quantos túneis Ethernet sobre IP (EoIP) podem ser terminados em um controlador âncora convidado?

Um controlador âncora convidado pode terminar até 71 túneis EoIP de controladores internos de WLAN. Essa capacidade é a mesma em qualquer modelo do Cisco Wireless LAN Controller, exceto o WLC-2504. O controlador 2504 pode terminar até 15 túneis EoIP. Mais de um controlador âncora convidado pode ser configurado se túneis adicionais forem necessários.

Os túneis EoIP são contados por controlador de WLAN, independentemente do número de WLANs encapsuladas ou identificadores de conjuntos seguros (SSIDs) em cada EoIP.

Um túnel EoIP é configurado entre o controlador âncora convidado e cada controlador interno que suporta pontos de acesso com associações de cliente convidado.

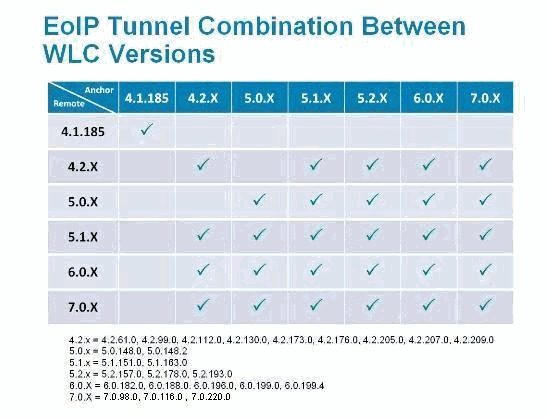

Posso criar túneis Ethernet sobre IP (EoIP) entre controladores que executam versões de software diferentes?

Nem todas as versões de software do controlador de LAN sem fio oferecem suporte a isso. Nesses casos, o controlador remoto e o controlador âncora devem executar a mesma versão do software WLC. No entanto, as versões recentes de software permitem que os controladores remoto e de ancoragem tenham versões diferentes.

Esta matriz lista as versões de software da controladora Wireless LAN com as quais você pode criar os túneis EoIP.

O Cisco 2100/2500 Series Wireless LAN Controller pode ser usado como um controlador âncora convidado na área de rede não segura?

Sim, a partir do Cisco Unified Wireless Network Software Release 7.4, o Cisco 2500 Series Wireless LAN Controller pode terminar (até 15 túneis EoIP) o tráfego de convidados fora do firewall. O Cisco 2000 Series Wireless LAN Controller só pode originar túneis de convidados.

O Cisco Wireless LAN Controller Module para Integrated Services Routers (WLCM ou WLCM2) pode ser usado como um controlador âncora convidado na área de rede não segura?

Não, o WLCM ou o WLCM2 não podem terminar túneis de convidado. O WLCM só pode originar túneis de convidado.

Quais controladores podem ser usados para oferecer suporte ao acesso de convidados na área de rede não segura?

A função âncora de túnel convidado, que inclui terminação de túnel EoIP, autenticação da Web e controle de acesso de clientes convidados, é suportada nestas plataformas Cisco Wireless LAN Controller com a versão 4.0 ou imagens de software posteriores:

-

Módulo de serviços sem fio Cisco Catalyst 6500 Series (WiSM2)

-

Controlador LAN sem fio Cisco WiSM-2 Series

-

Controlador de LAN sem fio integradod do Catalyst 3750

-

Controladores de LAN sem fio Cisco 5508 Series

-

Controlador de LAN sem fio Cisco 2500 Series (suporte introduzido no Software Release 7.4)

Se um controlador âncora de convidado for usado fora do firewall, quais portas do firewall estarão abertas para que o acesso de convidado funcione?

Em qualquer firewall entre o controlador âncora convidado e os controladores remotos, estas portas precisam estar abertas:

-

Mobilidade antiga: Protocolo IP 97 para tráfego de dados de usuário, porta UDP 16666

-

Nova mobilidade: 16666 de porta UDP e 16667

Para gerenciamento opcional, estas portas de firewall precisam estar abertas:

-

SSH/Telnet - Porta TCP 22/23

-

TFTP - Porta UDP 69

-

NTP - Porta UDP 123

-

SNMP - Portas UDP 161 (obtenções e conjuntos) e 162 (interceptações)

-

HTTPS/HTTP - Porta TCP 443/80

-

Syslog - Porta TCP 514

-

Autenticação RADIUS/Porta UDP da conta 1812 e 1813

O tráfego de convidados pode passar por um firewall com a conversão de endereço de rede (NAT) configurada?

Um para um NAT deve ser usado no túnel EoIP que passa por um firewall.

Em um cenário Anchor - Foreign WLC, qual WLC envia a contabilidade do RADIUS?

Neste cenário, a autenticação é sempre feita pela WLC âncora. Portanto, a contabilização de RADIUS é enviada pela WLC âncora.

Observação: em uma implantação de Central Web Authentication (CWA) e/ou Change of Authorization (CoA), a Contabilização RADIUS deve ser DESATIVADA na Âncora e usada apenas na WLC externa.

O túnel de convidado entre o controlador interno e o controlador âncora falha. Eu vejo estes logs no WLC: mm_listen.c:5373 MM-3-INVALID_PKT_RECVD: Pacote inválido recebido de 10. 40.220.18. Membro de origem:0.0.0.0. membro de origem desconhecido.. Por quê?

Você verifica o status do túnel a partir da GUI da WLC na página WLANs. Clique na caixa suspensa próxima a uma WLAN e escolha Âncoras de mobilidade, que contém o status do controle e o caminho dos dados. A mensagem de erro é vista devido a um destes motivos:

-

Os controladores interno e de âncora estão em diferentes versões do código. Certifique-se de que eles executem as mesmas versões do código.

-

Configurações incorretas na configuração da âncora de mobilidade. Verifique se a DMZ está configurada como a âncora de mobilidade e se as WLCs internas têm a DMZ WLC configurada como a âncora de mobilidade. Para obter mais informações sobre como configurar a âncora de Mobilidade, consulte a seção Configuração da Mobilidade da Âncora Automática do Guia de Configuração da Cisco Wireless LAN Controller. Isso impediria que os usuários convidados passassem o tráfego.

Em uma configuração de acesso de convidado Wireless, os clientes não recebem o endereço IP do servidor DHCP. The Thu Jan 22 16:39:09 2009: A mensagem de erro XX:XX:XX:XX:XX:XX DHCP drop REPLY from Export-Foreign STA é exibida no controlador interno. Por quê?

Em uma configuração de acesso para convidado Wireless, a configuração do proxy DHCP nos controladores Guest Anchor e no controlador interno deve ser correspondente. Caso contrário, a solicitação DHCP dos clientes será descartada e você verá esta mensagem de erro no controlador interno:

Thu Jan 22 16:39:09 2009: XX:XX:XX:XX:XX:XX DHCP dropping REPLY from Export-Foreign STA

Use este comando para alterar a configuração do proxy dhcp no WLC:

(Cisco Controller) >config dhcp proxy ? enable Enable DHCP processing's proxy style behaviour. disable Disable DHCP processing's proxy style behaviour.

Use o comando show dhcp proxy em ambos os controladores para verificar se ambos os controladores têm a mesma configuração de proxy DHCP.

(Cisco Controller) >show dhcp proxy DHCP Proxy Behaviour: enabled (Cisco Controller) >

Se o tráfego de convidados é enviado por túnel para a área de rede não segura, onde os clientes convidados obtêm um endereço IP?

O tráfego de convidados é transportado dentro da empresa na Camada 3 por EoIP. Portanto, o primeiro ponto em que os serviços DHCP (Dynamic Host Configuration Protocol) podem ser implementados é localmente no controlador âncora convidado ou o controlador âncora convidado pode retransmitir solicitações DHCP clientes para um servidor externo. Esse também é o método pelo qual a resolução de endereços do Sistema de Nomes de Domínio (DNS) é tratada.

O Cisco Wireless LAN Controller oferece suporte a portais da Web para autenticação de convidados?

Os Cisco Wireless LAN Controllers, versão de software 3.2 ou posterior, fornecem um portal da Web integrado que captura credenciais de convidado para autenticação e oferece recursos de marca simples, juntamente com a capacidade de exibir informações de isenção de responsabilidade e política de uso aceitável.

Como personalizar o portal da Web?

Para obter informações sobre como personalizar um portal da Web, consulte Como escolher a página de login da autenticação da Web.

Como as credenciais de convidado são gerenciadas?

As credenciais de convidado podem ser criadas e gerenciadas centralmente usando o Cisco Wireless Control System (WCS) versão 7.0 e/ou o Network Control System (NCS) versão 1.0. Um administrador de rede pode estabelecer uma conta administrativa com privilégios limitados no WCS que permita o acesso de "embaixador de lobby" com a finalidade de criar credenciais de convidado. No WCS ou no NCS, a pessoa com uma conta de embaixador do lobby pode criar, atribuir, monitorar e excluir credenciais de convidado para o controlador que serve como um controlador âncora de convidado.

O embaixador do lobby pode inserir o nome de usuário convidado (ou ID de usuário) e a senha, ou as credenciais podem ser geradas automaticamente. Há também um parâmetro de configuração global que permite o uso de um nome de usuário e uma senha para todos os convidados, ou um nome de usuário e uma senha exclusivos para cada convidado.

Para configurar a conta do embaixador do lobby no WCS, consulte a seção Criação de Contas de Usuário Convidado do Guia de Configuração do Cisco Wireless Control System.

A função de embaixador do lobby está disponível no Cisco Wireless LAN Controller, além do Wireless Control System (WCS) ou do NCS?

Yes. Se o WCS ou o NCS não for implantado, um administrador de rede pode estabelecer uma conta de embaixador do lobby no controlador âncora convidado. Uma pessoa que faz login no controlador âncora de convidado usando a conta do embaixador do lobby tem acesso somente às funções de gerenciamento de usuário convidado.

Se houver vários controladores âncora de convidado, um WCS ou NCS deverá ser usado para configurar simultaneamente nomes de usuário em vários controladores âncora de convidado.

Para obter informações sobre como criar contas de embaixador do lobby usando Controladores de LAN sem fio, consulte a seção Criação de uma Conta de Embaixador do Lobby do Guia de Configuração da Controladora Cisco Wireless LAN.

Os convidados podem ser autenticados com um servidor externo de autenticação, autorização e contabilização (AAA)?

Yes. As solicitações de autenticação de convidado podem ser retransmitidas para um servidor RADIUS externo.

O que ocorre quando um convidado faz logon?

Quando um convidado sem fio faz login através do portal da Web, o controlador âncora do convidado lida com a autenticação executando estas etapas:

-

O controlador âncora de convidado verifica o nome de usuário e a senha em seu banco de dados local e, se estiverem presentes, concede acesso.

-

Se nenhuma credencial de usuário estiver presente localmente no controlador âncora convidado, o controlador âncora convidado verificará as definições de configuração da WLAN para ver se um servidor RADIUS externo foi configurado para a WLAN convidada. Em caso afirmativo, a controladora cria um pacote de solicitação de acesso RADIUS com o nome de usuário e a senha e o encaminha ao servidor RADIUS selecionado para autenticação.

-

Se nenhum servidor RADIUS específico tiver sido configurado para a WLAN, o controlador verificará as definições de configuração do servidor RADIUS global. Qualquer servidor RADIUS externo configurado com a opção de autenticar "usuário de rede" é consultado com as credenciais do usuário convidado. Caso contrário, se nenhum servidor tiver selecionado "usuário de rede" e o usuário não tiver sido autenticado através das etapas 1 ou 2, a autenticação falhará.

É possível ignorar a autenticação de usuário convidado e exibir apenas a opção de isenção de responsabilidade da página da Web?

Yes. Outra opção de configuração do acesso para convidado sem fio é ignorar completamente a autenticação de usuário e permitir o acesso aberto. No entanto, pode ser necessário apresentar uma política de uso aceitável e uma página de isenção de responsabilidade aos convidados antes de conceder o acesso. Para fazer isso, uma WLAN de convidado pode ser configurada para a passagem de política da Web. Neste cenário, um usuário convidado é redirecionado para uma página do portal da Web que contém informações de isenção de responsabilidade. Para permitir a identificação do usuário convidado, o modo de passagem também tem uma opção para que um usuário insira um endereço de e-mail antes de se conectar.

Precisamos ter o controlador remoto e o controlador âncora de convidado no mesmo grupo de mobilidade?

Não. O controlador âncora de convidado e o controlador remoto podem estar em grupos de mobilidade separados.

Se houver mais de um SSID convidado, cada WLAN (SSID) pode ser direcionada a um portal de página da Web exclusivo?

Yes. Todo o tráfego de convidado, em uma única WLAN ou em várias WLANs, é redirecionado para uma página da Web. A partir da versão 4.2 ou posterior da WLC, cada WLAN pode ser direcionada para uma página exclusiva do portal da Web. Consulte a seção Atribuição de Páginas de Login, Falha de Login e Logoff por WLAN do Guia de Configuração da Cisco Wireless LAN Controller.

Qual é a funcionalidade da nova configuração na versão 7.0 da WLC, WebAuth on Mac Filter Failure?

Se uma WLAN tiver uma segurança de Camada 2 (mac-filter) e de Camada 3 (webauth-on-macfilter-failure) configuradas, o cliente passará para o estado RUN se algum for passado. E se falhar na segurança da camada 2 (mac-filter), o cliente é movido para a segurança da camada 3 (webauth-on-macfilter-failure).

O cliente opera corretamente se o navegador estiver configurado para o servidor proxy?

Antes da versão 7.0, o cliente não podia estabelecer uma conexão TCP quando o servidor proxy era configurado no navegador. Após a versão 7.0, esse suporte ao servidor WebAuth Proxy é adicionado e o endereço IP e a porta do servidor Proxy podem ser configurados no controlador.

Existe um guia de implantação para acesso de convidado sem fio?

Este é o link para o guia de implantação:

guia de implantação: Acesso de convidado da Cisco usando o Cisco Wireless LAN Controller

Existe um guia de design para acesso de convidados com e sem fio?

Estes são os links para os guias de design:

- Serviços Cisco Unified Wireless Guest Access

- Exemplo de Configuração de Acesso Convidado com Fio usando Cisco WLAN Controllers

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

12-Jun-2008 |

Versão inicial |

Colaborado por engenheiros da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback