Guia de implantação de BYOD sem fio para FlexConnect

Contents

Introduction

Os dispositivos móveis estão se tornando mais poderosos computacionalmente e populares entre os consumidores. Milhões desses dispositivos são vendidos para consumidores com Wi-Fi de alta velocidade para que os usuários possam se comunicar e colaborar. Os clientes estão acostumados com o aumento de produtividade que esses dispositivos móveis trazem para suas vidas e buscam trazer sua experiência pessoal para o espaço de trabalho. Isso cria as necessidades de funcionalidade de uma solução de consumerização de TI (BYOD) no local de trabalho.

Este documento fornece a implantação da filial para a solução BYOD. Um funcionário se conecta a um identificador de conjunto de serviços (SSID) corporativo com seu novo iPad e é redirecionado para um portal de autorregistro. O Cisco Identity Services Engine (ISE) autentica o usuário no Ative Diretory (AD) corporativo e faz o download de um certificado com um endereço MAC do iPad incorporado e nome de usuário para o iPad, juntamente com um perfil suplicante que impõe o uso do Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) como um método para conectividade dot1x. Com base na política de autorização no ISE, o usuário pode se conectar com o uso do dot1x e obter acesso aos recursos apropriados.

As funcionalidades do ISE nas versões do software Cisco Wireless LAN Controller anteriores à 7.2.110.0 não suportavam clientes de switching locais que se associam através de pontos de acesso (APs) FlexConnect. A versão 7.2.110.0 oferece suporte a essas funcionalidades do ISE para APs FlexConnect para switching local e clientes autenticados centralmente. Além disso, a versão 7.2.110.0 integrada ao ISE 1.1.1 fornece (mas não se limita a) esses recursos da solução BYOD para redes sem fio:

- Criação de perfis e postura de dispositivos

- Registro de dispositivos e provisionamento de solicitantes

- Integração de dispositivos pessoais (provisionar dispositivos iOS ou Android)

Prerequisites

Requirements

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Switches Cisco Catalyst

- Controladores Cisco Wireless LAN (WLAN)

- Software Cisco WLAN Controller (WLC) versão 7.2.110.0 e posterior

- APs 802.11n no modo FlexConnect

- Software Cisco ISE versão 1.1.1 e posterior

- Windows 2008 AD com CA (Autoridade de Certificação)

- Servidor DHCP

- Servidor DNS (Domain Name System)

- Network Time Protocol (NTP)

- Laptop sem fio, smartphone e tablet do cliente (Apple iOS, Android, Windows e Mac)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

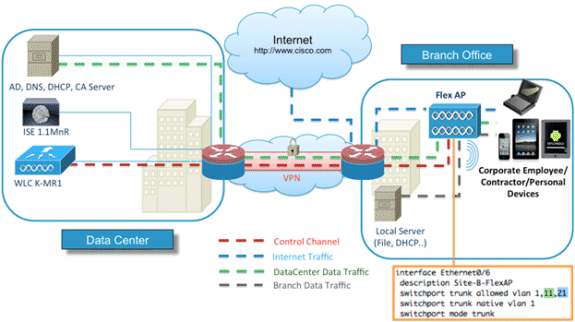

Topologia

Uma configuração de rede mínima, como mostrado neste diagrama, é necessária para implementar e testar corretamente estes recursos:

Para esta simulação, você precisa de uma rede com um AP FlexConnect, um site local/remoto com DHCP local, DNS, WLC e ISE. O AP FlexConnect é conectado a um tronco para testar a comutação local com várias VLANs.

Registro de dispositivos e provisionamento de solicitantes

Um dispositivo deve ser registrado para que seu solicitante nativo possa provisionar a autenticação dot1x. Com base na política de autenticação correta, o usuário é redirecionado para a página de convidado e autenticado pelas credenciais do funcionário. O usuário vê a página de registro do dispositivo, que solicita as informações do dispositivo. O processo de provisionamento do dispositivo é iniciado. Se o sistema operacional (SO) não tiver suporte para provisionamento, o usuário será redirecionado para o Asset Registration Portal para marcar esse dispositivo para acesso MAC Authentication Bypass (MAB). Se o SO for suportado, o processo de registro é iniciado e configura o solicitante nativo do dispositivo para autenticação dot1x.

Portal de registro de ativos

O Portal de registro de ativos é o elemento da plataforma ISE que permite que os funcionários iniciem a integração de endpoints por meio de um processo de autenticação e registro.

Os administradores podem excluir ativos da página de identidades de endpoints. Cada funcionário pode editar, deletar e colocar na lista negra os ativos que registrou. Os pontos finais da lista negra são atribuídos a um grupo de identidade da lista negra e uma política de autorização é criada para impedir o acesso à rede por pontos finais da lista negra.

Portal de autorregistro

No fluxo de Autenticação da Web Central (CWA), os funcionários são redirecionados para um portal que permite que eles insiram suas credenciais, autentiquem e insiram as especificações do ativo específico que desejam registrar. Esse portal é chamado de Portal de autoprovisionamento e é semelhante ao Portal de registro de dispositivos. Ele permite que os funcionários insiram o endereço MAC, bem como uma descrição significativa do endpoint.

Autenticação e provisionamento

Depois que os funcionários selecionam o portal de autorregistro, eles são solicitados a fornecer um conjunto de credenciais válidas de funcionário para prosseguir para a fase de provisionamento. Após a autenticação bem-sucedida, o ponto final pode ser provisionado no banco de dados de pontos finais e um certificado é gerado para o ponto final. Um link na página permite que o funcionário faça o download do Assistente do Piloto Requerente (SPW).

Provisionamento para iOS (iPhone/iPad/iPod)

Para a configuração EAP-TLS, o ISE segue o processo de inscrição do Apple Over-the-Air (OTA):

- Após a autenticação bem-sucedida, o mecanismo de avaliação avalia as políticas de provisionamento do cliente, o que resulta em um perfil do solicitante.

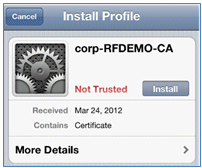

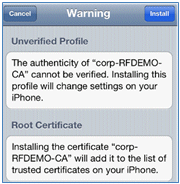

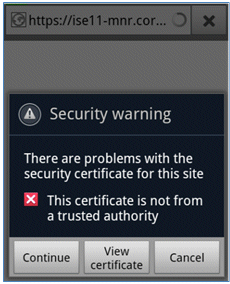

- Se o perfil do solicitante for para a configuração EAP-TLS, o processo OTA determinará se o ISE está usando autoassinado ou assinado por uma CA desconhecida. Se uma das condições for verdadeira, o usuário será solicitado a baixar o certificado do ISE ou da CA antes do início do processo de registro.

- Para outros métodos EAP, o ISE envia o perfil final após a autenticação bem-sucedida.

Provisionamento para Android

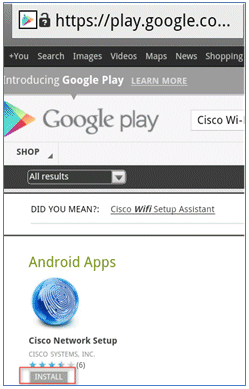

Devido a considerações de segurança, o agente Android deve ser baixado do site do Android Marketplace e não pode ser provisionado do ISE. A Cisco faz o upload de uma versão candidata a lançamento do assistente no Android Marketplace por meio da conta do editor do Cisco Android Marketplace.

Este é o processo de provisionamento do Android:

- A Cisco usa o Software Development Kit (SDK) para criar o pacote Android com a extensão .apk.

- A Cisco carrega um pacote no mercado Android.

- O usuário configura a política no provisionamento do cliente com os parâmetros apropriados.

- Após o registro do dispositivo, o usuário final é redirecionado para o serviço de provisionamento do cliente quando a autenticação dot1x falha.

- A página do portal de provisionamento fornece um botão que redireciona o usuário para o portal do marketplace Android, onde ele pode baixar o SPW.

- O Cisco SPW é iniciado e executa o provisionamento do solicitante:

- O SPW descobre o ISE e faz download do perfil do ISE.

- O SPW cria um par de certificado/chave para EAP-TLS.

- O SPW faz uma chamada de solicitação de proxy SCEP (Simple Certificate Enrollment Protocol) para o ISE e obtém o certificado.

- O SPW aplica os perfis wireless.

- O SPW acionará uma nova autenticação se os perfis forem aplicados com êxito.

- O SPW é encerrado.

Autorregistro de SSID Wireless BYOD duplo

Este é o processo para o autorregistro duplo de SSID sem fio BYOD:

- O usuário se associa ao SSID convidado.

- O usuário abre um navegador e é redirecionado para o ISE CWA Guest Portal.

- O usuário insere um nome de usuário e uma senha de funcionário no Portal do convidado.

- O ISE autentica o usuário e, com base no fato de que ele é um funcionário e não um convidado, redireciona o usuário para a página de convidado do Registro de dispositivo do funcionário.

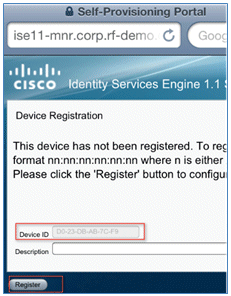

- O endereço MAC é preenchido previamente na página de convidado Device Registration da DeviceID. O usuário insere uma descrição e aceita a Política de Uso Aceitável (AUP), se necessário.

- O usuário seleciona Aceitar e começa a baixar e instalar o SPW.

- O suplicante para o dispositivo desse usuário é fornecido junto com todos os certificados.

- CoA ocorre, e o dispositivo se reassocia ao SSID corporativo (CORP) e se autentica com EAP-TLS (ou outro método de autorização em uso para aquele suplicante).

Registro automático de BYOD sem fio de SSID único

Neste cenário, há um único SSID para acesso corporativo (CORP) que oferece suporte a PEAP (Protected Extensible Authentication Protocol) e EAP-TLS. Não há SSID de convidado.

Este é o processo para o autorregistro SSID sem fio BYOD:

- O usuário se associa à CORP.

- O usuário insere um nome de usuário e uma senha de funcionário no solicitante para a autenticação PEAP.

- O ISE autentica o usuário e, com base no método PEAP, fornece uma política de autorização de aceitação com redirecionamento para a página de convidado do Registro de dispositivos de funcionários.

- O usuário abre um navegador e é redirecionado para a página de convidado do Registro de Dispositivo de Funcionário.

- O endereço MAC é preenchido previamente na página de convidado Device Registration da DeviceID. O usuário insere uma descrição e aceita a AUP.

- O usuário seleciona Aceitar e começa a baixar e instalar o SPW.

- O suplicante para o dispositivo desse usuário é fornecido junto com todos os certificados.

- CoA ocorre, e o dispositivo se reassocia ao SSID CORP e se autentica com EAP-TLS.

Configuração de recurso

Conclua estas etapas para iniciar a configuração:

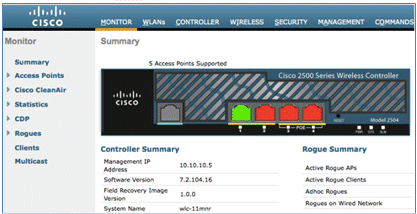

- Para este guia, certifique-se de que a versão da WLC seja 7.2.110.0 ou posterior.

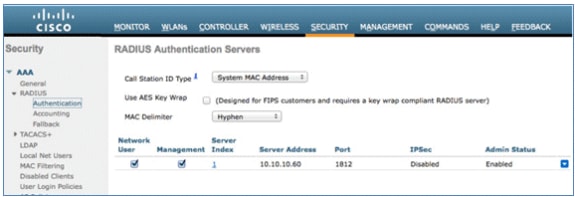

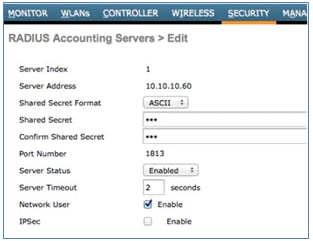

- Navegue para Security > RADIUS > Authentication e adicione o servidor RADIUS ao WLC.

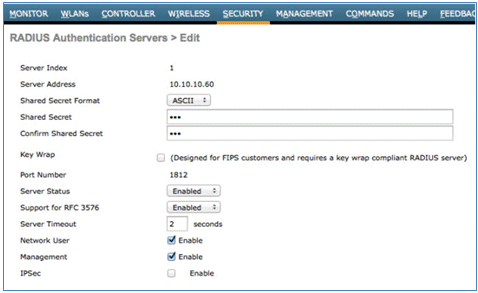

- Adicione o ISE 1.1.1 ao WLC:

- Insira um segredo compartilhado.

- Defina Suporte para RFC 3576 como Habilitado.

- Adicione o mesmo servidor ISE como um servidor de contabilização RADIUS.

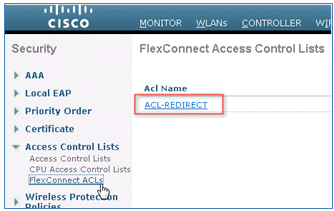

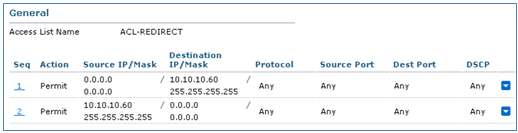

- Crie uma ACL de pré-autenticação de WLC para usar na política do ISE posteriormente. Navegue até WLC > Security > Access Control Lists > FlexConnect ACLs e crie uma nova ACL FlexConnect chamada ACL-REDIRECT (neste exemplo).

- Nas regras da ACL, permita todo o tráfego de/para o ISE e permita o tráfego do cliente durante o provisionamento do requerente.

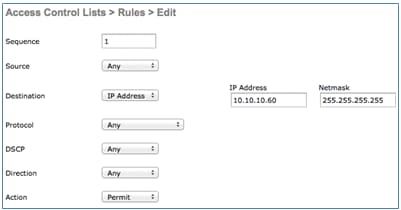

- Para a primeira regra (sequência 1):

- Defina Source como Any.

- Defina o IP (endereço ISE)/máscara de rede 255.255.255.255.

- Defina a ação como Permit.

- Para a segunda regra (sequência 2), defina o IP de origem (endereço ISE)/máscara 255.255.255.255 como Any e Action para Permit.

- Para a primeira regra (sequência 1):

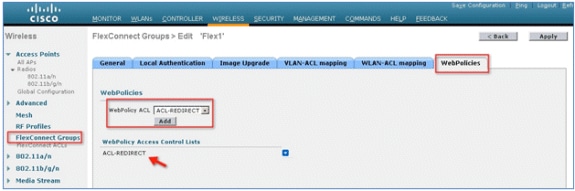

- Crie um novo Grupo FlexConnect chamado Flex1 (neste exemplo):

- Navegue até a guia FlexConnect Group > WebPolicies.

- No campo WebPolicy ACL, clique em Add e selecione ACL-REDIRECT ou a ACL FlexConnect criada anteriormente.

- Confirme se ele preenche o campo WebPolicy Access Control Lists.

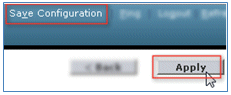

- Clique em Aplicar e Salvar configuração.

Configuração de WLAN

Conclua estes passos para configurar a WLAN:

- Crie um SSID de WLAN aberta para o exemplo de SSID duplo:

- Insira um nome de WLAN: DemoCWA (neste exemplo).

- Selecione a opção Enabled para Status.

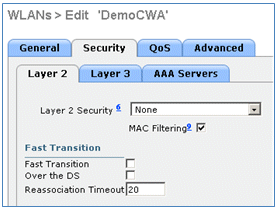

- Navegue até a guia Security > Layer 2 e defina estes atributos:

- Segurança da camada 2: nenhuma

- MAC Filtering (Filtragem de endereços MAC): Enabled (Habilitado) (caixa marcada)

- Transição Rápida: Desabilitada (caixa não marcada)

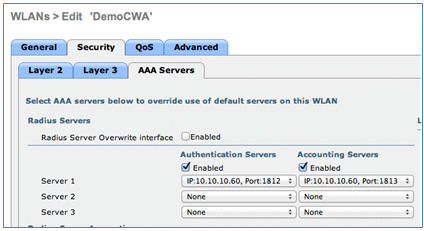

- Vá até a guia AAA Servers e defina estes atributos:

- Servidores de Autenticação e Conta: Habilitado

- Servidor 1: <endereço IP do ISE>

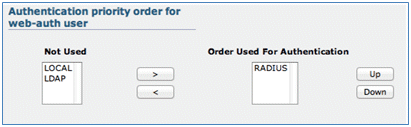

- Role para baixo a partir da guia AAA Servers. Em Authentication priority order for web-auth user, certifique-se de que RADIUS seja usado para autenticação e que os outros não sejam usados.

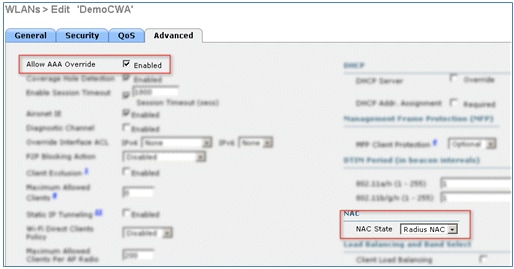

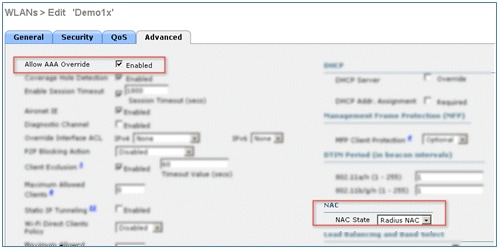

- Vá até a guia Avançado e defina estes atributos:

- Permitir Substituição de AAA: Habilitado

- Estado do NAC: Radius NAC

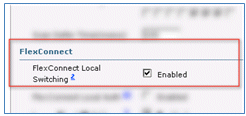

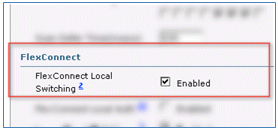

- Role para baixo na guia Avançado e defina o FlexConnect Local Switching como Enabled.

- Clique em Aplicar e Salvar configuração.

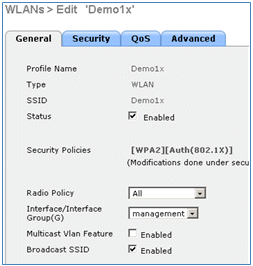

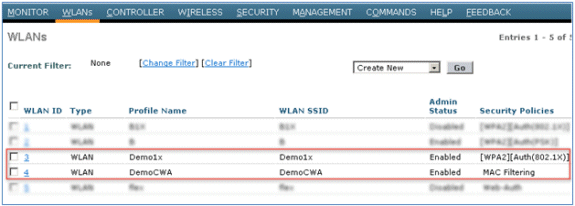

- Crie um SSID de WLAN 802.1X chamado Demo1x (neste exemplo) para cenários de SSID simples e duplos.

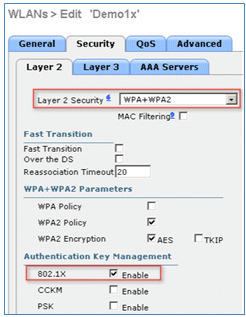

- Navegue até a guia Security > Layer 2 e defina estes atributos:

- Segurança da camada 2: WPA+WPA2

- Transição Rápida: Desabilitada (caixa não marcada)

- Gerenciamento de chave de autenticação: 802.lX: Habilitar

- Vá até a guia Avançado e defina estes atributos:

- Permitir Substituição de AAA: Habilitado

- Estado do NAC: Radius NAC

- Role para baixo na guia Advanced e defina o FlexConnect Local Switching como Enabled.

- Clique em Aplicar e Salvar configuração.

- Confirme se as duas novas WLANs foram criadas.

Configuração do AP FlexConnect

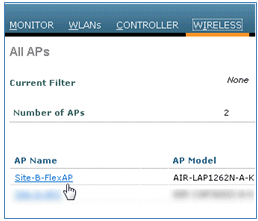

Conclua estas etapas para configurar o AP FlexConnect:

- Navegue até WLC > Wireless e clique no AP FlexConnect de destino.

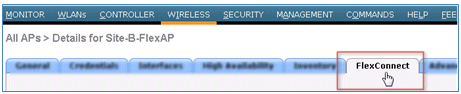

- Clique na guia FlexConnect.

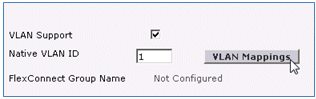

- Habilite o suporte à VLAN (caixa marcada), defina o ID da VLAN nativa e clique em Mapeamentos de VLAN.

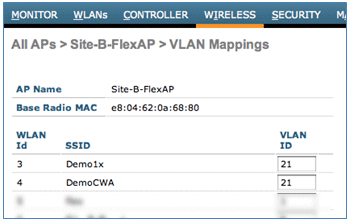

- Defina o VLAN ID como 21 (neste exemplo) para o SSID para switching local.

- Clique em Aplicar e Salvar configuração.

Configuração do ISE

Conclua estas etapas para configurar o ISE:

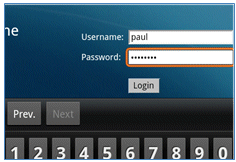

- Faça login no servidor ISE: <https://ise>.

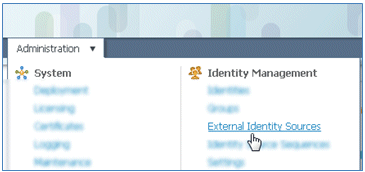

- Navegue até Administração > Gerenciamento de identidades > Fontes de identidade externas.

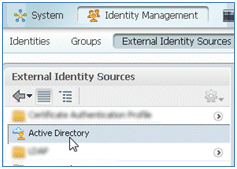

- Clique em Ative Diretory.

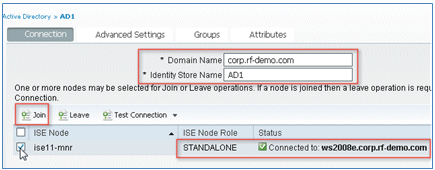

- Na guia Conexão:

- Adicione o Nome de domínio de corp.rf-demo.com (neste exemplo) e altere o padrão do Nome de armazenamento de identidade para AD1.

- Clique em Save Configuration.

- Clique em Ingressar e forneça o nome de usuário e a senha da conta de Administrador do AD necessários para ingressar.

- O Status deve ser verde. Habilitar Conectado a: (caixa marcada).

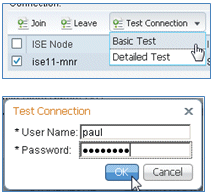

- Execute um teste de conexão básico com o AD com um usuário de domínio atual.

- Se a conexão com o AD for bem-sucedida, uma caixa de diálogo confirmará que a senha está correta.

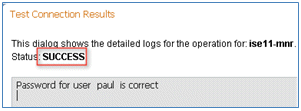

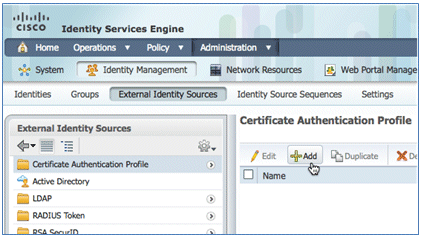

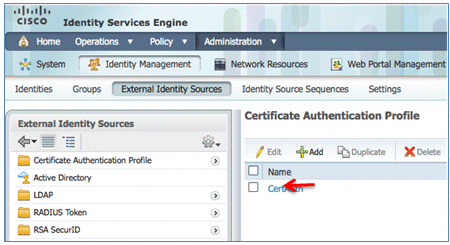

- Navegue até Administração > Gerenciamento de identidades > Fontes de identidade externas:

- Clique em Certificate Authentication Profile.

- Clique em Add para obter um novo perfil de autenticação de certificado (CAP).

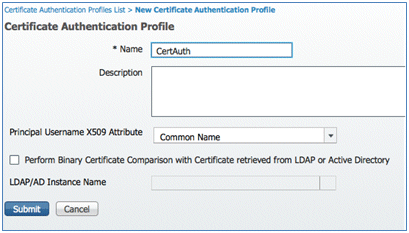

- Insira um nome de CertAuth (neste exemplo) para o CAP; para o Atributo Username X509 Principal, selecione Common Name; em seguida, clique em Submit.

- Confirme se a nova CAP foi adicionada.

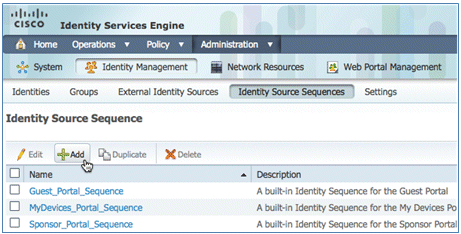

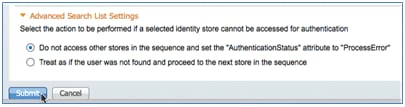

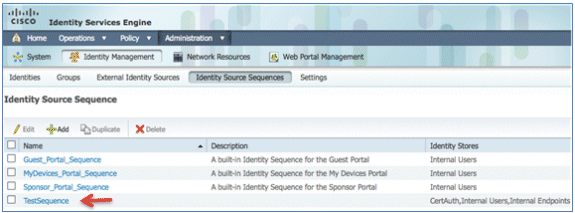

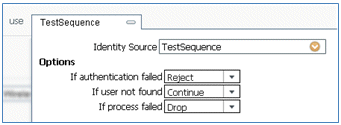

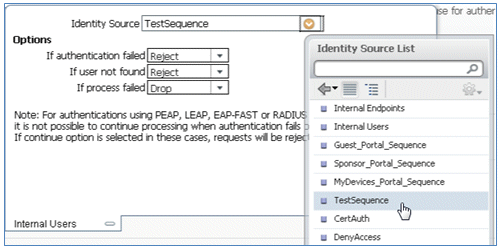

- Navegue até Administração > Gerenciamento de identidades > Sequências de origem de identidade e clique em Adicionar .

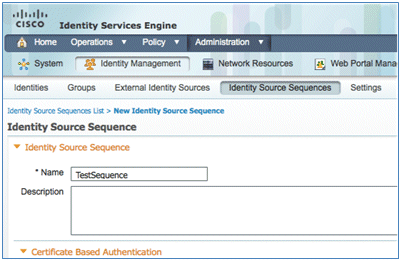

- Dê à sequência um nome de TestSequence (neste exemplo).

- Role para baixo até Certificate Based Authentication:

- Enable Select Certificate Authentication Profile (caixa marcada).

- Selecione CertAuth (ou outro perfil CAP criado anteriormente).

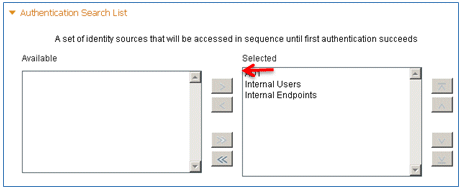

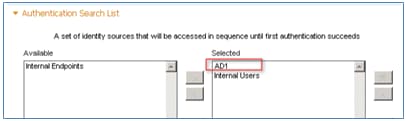

- Role para baixo até Authentication Search List:

- Mova o AD1 de Disponível para Selecionado.

- Clique no botão para cima para mover AD1 para a prioridade superior.

- Clique em Submit para salvar.

- Confirme se a nova Sequência de origem de identidade foi adicionada.

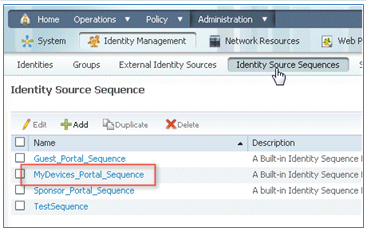

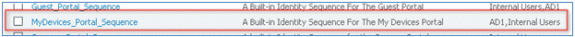

- Use o AD para autenticar o portal Meus dispositivos. Navegue até ISE > Administração > Gerenciamento de identidades > Sequência de origem de identidade e edite MyDevices_Portal_Sequence.

- Adicione AD1 à lista Selecionado e clique no botão para cima para mover AD1 para a prioridade superior.

- Click Save.

- Confirme se a sequência do Repositório de Identidades para MyDevices_Portal_Sequence contém AD1.

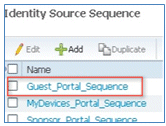

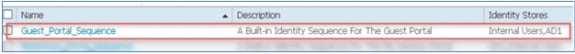

- Repita as etapas 16-19 para adicionar AD1 para Guest_Portal_Sequence e clique em Save.

- Confirme se Guest_Portal_Sequence contém AD1.

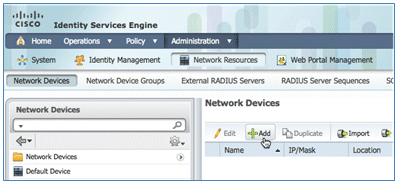

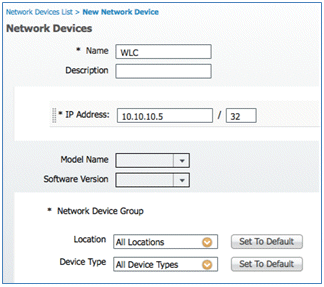

- Para adicionar a WLC ao dispositivo de acesso à rede (WLC), navegue para Administração > Recursos de rede > Dispositivos de rede e clique em Adicionar.

- Adicione o nome da WLC, o endereço IP, a máscara de sub-rede, etc.

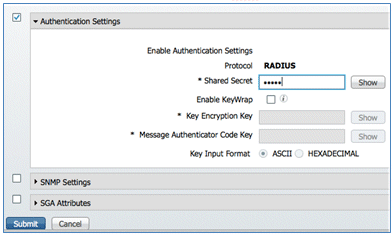

- Role para baixo até Authentication Settings (Configurações de autenticação) e digite Shared Secret (Segredo compartilhado). Isso deve corresponder ao segredo compartilhado do RADIUS da WLC.

- Clique em Submit.

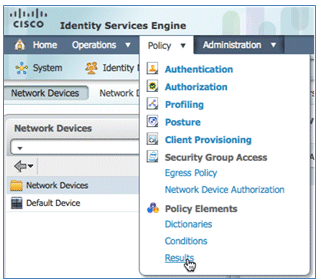

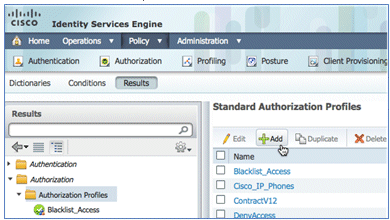

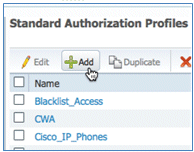

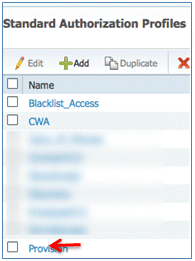

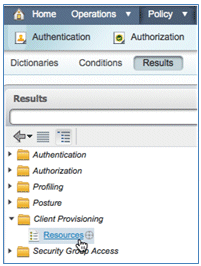

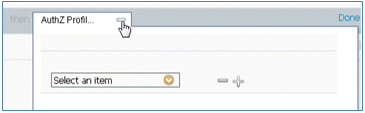

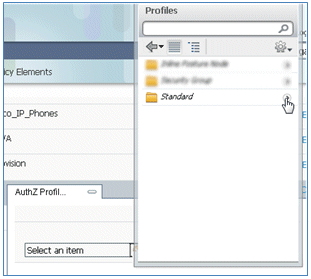

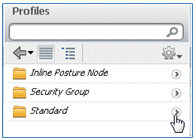

- Navegue até ISE > Policy > Policy Elements > Results.

- Expanda Results e Authorization, clique em Authorization Profiles e clique em Add para obter um novo perfil.

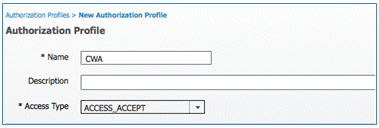

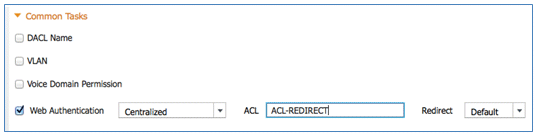

- Dê a este perfil estes valores:

- Nome: CWA

- Habilitar autenticação da Web (caixa marcada):

- Autenticação da Web: centralizada

- ACL: ACL-REDIRECT (Isso deve corresponder ao nome da ACL de pré-autenticação da WLC.)

- Redirecionar: Padrão

- Nome: CWA

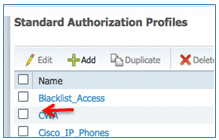

- Clique em Enviar e confirme se o perfil de autorização do CWA foi adicionado.

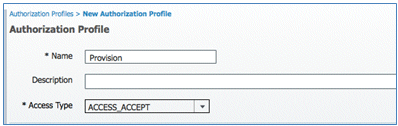

- Clique em Add para criar um novo perfil de autorização.

- Dê a este perfil estes valores:

- Nome: Provisionar

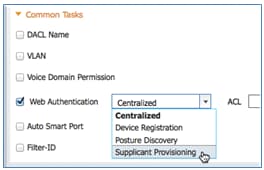

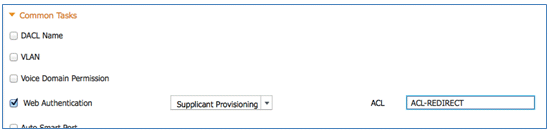

- Habilitar autenticação da Web (caixa marcada):

- Valor de Autenticação da Web: Provisionamento do Requerente

- ACL: ACL-REDIRECT (Isso deve corresponder ao nome da ACL de pré-autenticação da WLC.)

- Valor de Autenticação da Web: Provisionamento do Requerente

- Nome: Provisionar

- Clique em Enviar e confirme se o perfil de autorização Provisionar foi adicionado.

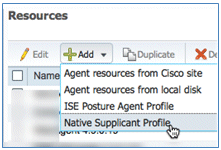

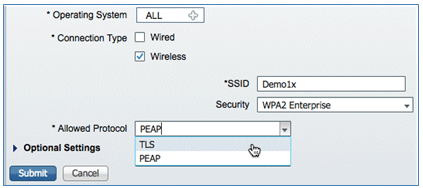

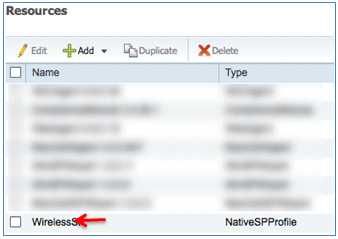

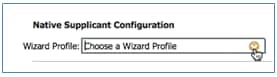

- Role para baixo em Resultados, expanda Provisionamento de cliente e clique em Recursos.

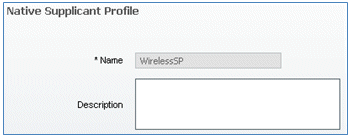

- Selecione Perfil do Requerente Nativo.

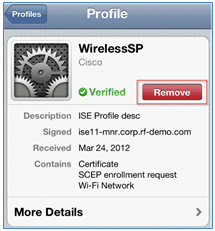

- Dê ao perfil o nome WirelessSP (neste exemplo).

- Insira estes valores:

- Tipo de conexão: sem fio

- SSID: Demo1x (este valor é da configuração WLAN do WLC 802.1x)

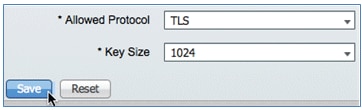

- Protocolo permitido: TLS

- Tamanho da chave: 1024

- Clique em Submit.

- Click Save.

- Confirme se o novo perfil foi adicionado.

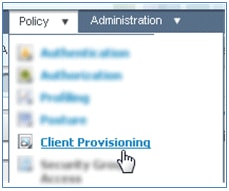

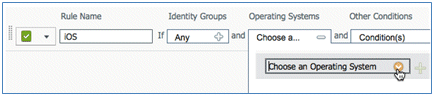

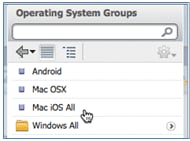

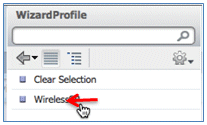

- Navegue até Policy > Client Provisioning.

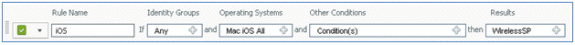

- Insira estes valores para a regra de provisionamento de dispositivos iOS:

- Nome da regra: iOS

- Grupos de Identidade: Qualquer

- Sistemas Operacionais: Mac iOS All

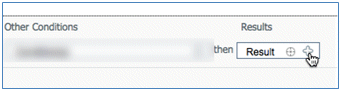

- Resultados: WirelessSP (este é o perfil de requerente nativo criado anteriormente)

- Navegue até Results > Wizard Profile (lista suspensa) > WirelessSP.

- Navegue até Results > Wizard Profile (lista suspensa) > WirelessSP.

- Confirme se o perfil de provisionamento do iOS foi adicionado.

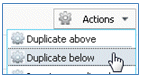

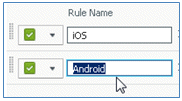

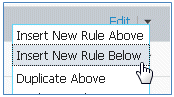

- No lado direito da primeira regra, localize a lista suspensa Ações e selecione Duplicar abaixo (ou acima).

- Altere o Nome da nova regra para Android.

- Altere os Sistemas Operacionais para Android.

- Deixe outros valores inalterados.

- Clique em Save (Salvar) (tela inferior esquerda).

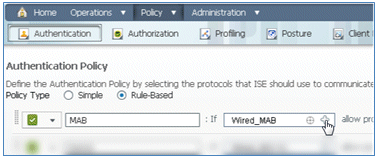

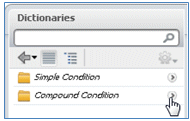

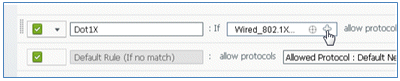

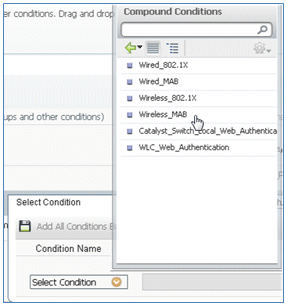

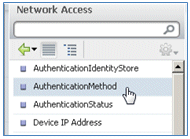

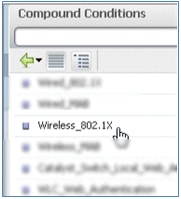

- Navegue até ISE > Política > Autenticação.

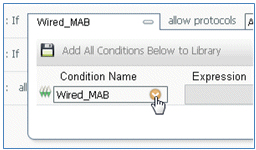

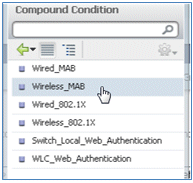

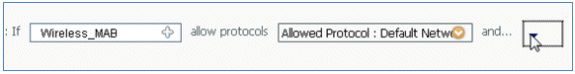

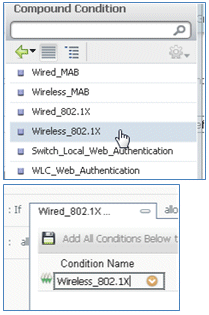

- Modifique a condição para incluir Wireless_MAB e expanda Wired_MAB.

- Clique na lista suspensa Nome da condição.

- Selecione Dicionários > Condição composta.

- Selecione Wireless_MAB.

- À direita da regra, selecione a seta a ser expandida.

- Selecione estes valores na lista suspensa:

- Origem da Identidade: TestSequence (esse é o valor criado anteriormente)

- Se a autenticação falhou: Rejeitar

- Se o usuário não for encontrado: Continuar

- Se o processo falhar: Descartar

- Vá para a regra Dot1X e altere estes valores:

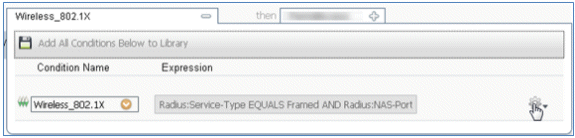

Condição: Wireless_802.1X

- Origem da Identidade: TestSequence

- Click Save.

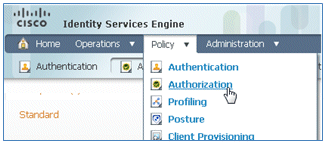

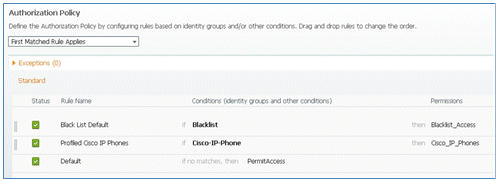

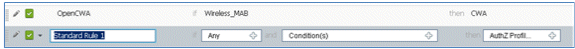

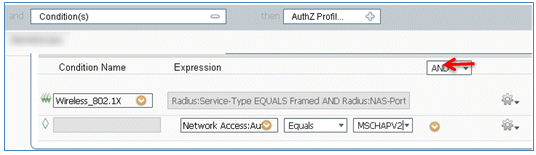

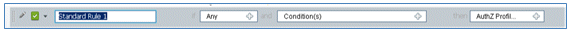

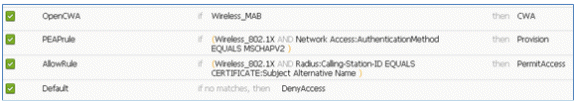

- Navegue até ISE > Política > Autorização.

- As regras padrão (como Padrão da lista negra, Com perfil e Padrão) já estão configuradas a partir da instalação; as duas primeiras podem ser ignoradas; a regra padrão será editada posteriormente.

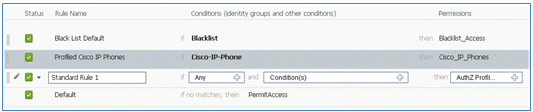

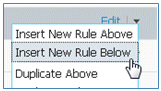

- À direita da segunda regra (Profiled Cisco IP Phones), clique na seta para baixo ao lado de Edit (Editar) e selecione Insert New Rule Below (Inserir nova regra abaixo).

Um novo número de regra padrão é adicionado.

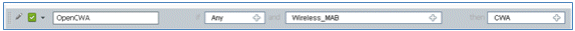

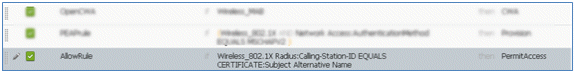

- Altere o Nome da regra de Número da regra padrão para OpenCWA. Esta regra inicia o processo de registro na WLAN aberta (SSID duplo) para usuários que vêm para a rede de convidado para ter dispositivos provisionados.

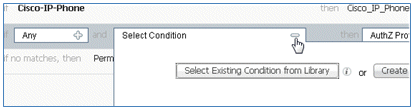

- Clique no sinal de mais (+) para Condição(ões) e clique em Selecionar condição existente na biblioteca.

- Selecione Compound Conditions > Wireless_MAB.

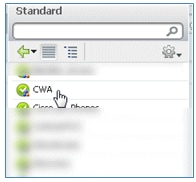

- No Perfil de AuthZ, clique no sinal de mais (+) e selecione Padrão.

- Selecione o CWA padrão (este é o perfil de autorização criado anteriormente).

- Confirme se a regra foi adicionada com as Condições e Autorização corretas.

- Clique em Concluído (à direita da regra).

- À direita da mesma regra, clique na seta para baixo ao lado de Editar e selecione Inserir nova regra abaixo.

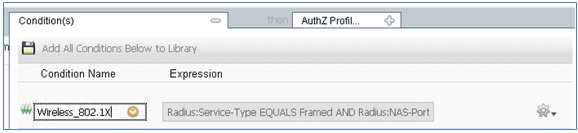

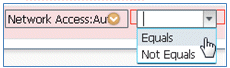

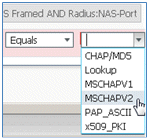

- Altere o Rule Name de Standard Rule # para PEAPrule (neste exemplo). Esta regra serve para que o PEAP (também usado para um único cenário de SSID) verifique se a autenticação do 802.1X sem o Transport Layer Security (TLS) e se o provisionamento de solicitante de rede é iniciado com o perfil de autorização Provision criado anteriormente.

- Altere a condição para Wireless_802.1X.

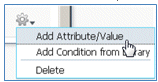

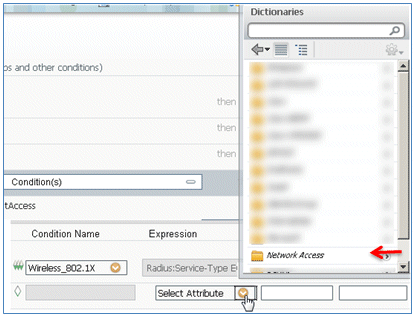

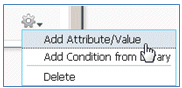

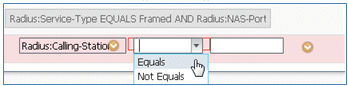

- Clique no ícone de engrenagem no lado direito da condição e selecione Adicionar atributo/valor. Esta é uma condição 'and', não uma condição 'or'.

- Localize e selecione Network Access.

- Selecione AuthenticationMethod e insira estes valores:

- AuthenticationMethod: igual a

- Selecione MSCHAPV2.

Este é um exemplo da regra; certifique-se de confirmar que a Condição é um AND.

- AuthenticationMethod: igual a

- Em Perfil de Autorização, selecione Padrão > Provisionar (este é o Perfil de Autorização criado anteriormente).

- Clique em Concluído.

- À direita da regra PEAP, clique na seta para baixo ao lado de Editar e selecione Inserir nova regra abaixo.

- Altere o Nome da regra de Número da regra padrão para AllowRule (neste exemplo). Esta regra será usada para permitir o acesso a dispositivos registrados com certificados instalados.

- Em Condições, selecione Condições Compostas.

- Selecione Wireless_802.1X.

- Adicione um atributo AND.

- Clique no ícone de engrenagem no lado direito da condição e selecione Adicionar atributo/valor.

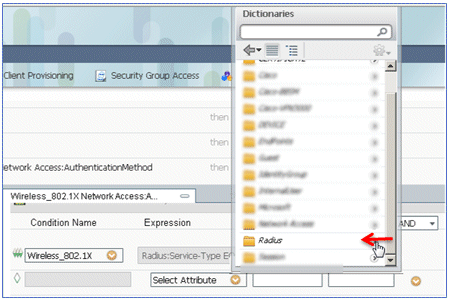

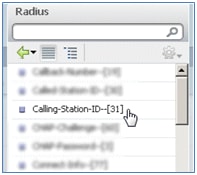

- Localize e selecione Radius.

- Selecione Calling-Station-ID—[31].

- Selecione Iguais.

- Vá para CERTIFICATE e clique na seta para a direita.

- Selecione Nome Alternativo do Assunto.

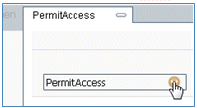

- Para o perfil AuthZ, selecione Standard.

- Selecione Permit Access.

- Clique em Concluído.

Este é um exemplo da regra:

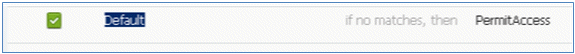

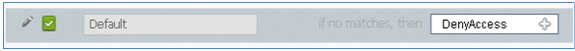

- Localize a regra padrão para alterar PermitAccess para DenyAccess.

- Clique em Edit para editar a regra Default.

- Vá para o perfil AuthZ existente de PermitAccess.

- Selecione Padrão.

- Selecione DenyAccess.

- Confirme se a regra padrão tem DenyAccess se nenhuma correspondência for encontrada.

- Clique em Concluído.

Este é um exemplo das principais regras necessárias para este teste; elas são aplicáveis a um único SSID ou a um cenário de SSID duplo.

- Click Save.

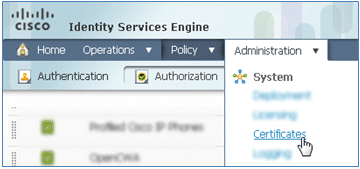

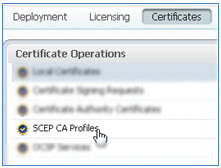

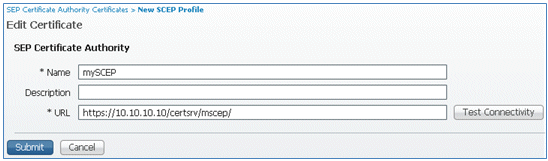

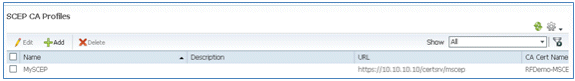

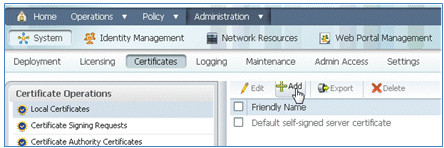

- Navegue até ISE > Administração > Sistema > Certificados para configurar o servidor ISE com um perfil SCEP.

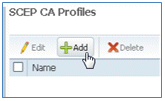

- Em Operações de Certificado, clique em Perfis de CA SCEP.

- Clique em Add.

- Digite estes valores para este perfil:

- Nome: mySCEP (neste exemplo)

- URL: https://<ca-server>/CertSrv/mscep/ (Verifique a configuração do servidor de CA para obter o endereço correto.)

- Clique em Testar conectividade para testar a conectividade da conexão SCEP.

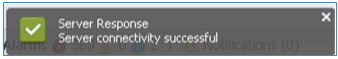

- Essa resposta mostra que a conectividade do servidor foi bem-sucedida.

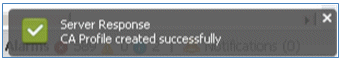

- Clique em Submit.

- O servidor responde que o perfil da autoridade de certificação foi criado com êxito.

- Confirme se o perfil de CA SCEP foi adicionado.

Experiência do usuário - Provisionamento do iOS

SSID duplo

Esta seção aborda o SSID duplo e descreve como conectar-se ao convidado a ser provisionado e como conectar-se a uma WLAN 802.1x.

Conclua estas etapas para provisionar o iOS no cenário de SSID duplo:

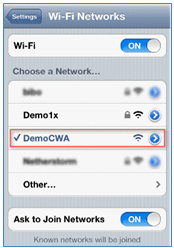

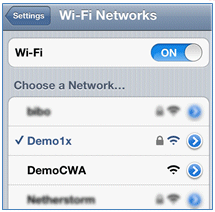

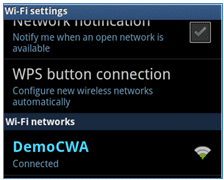

- No dispositivo iOS, vá para Wi-Fi Networks e selecione DemoCWA (WLAN aberta configurada no WLC).

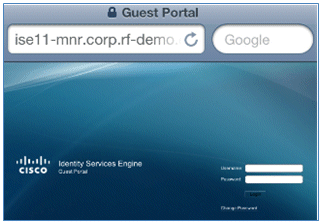

- Abra o navegador Safari no dispositivo iOS e visite um URL acessível (por exemplo, servidor web interno/externo). O ISE o redireciona para o portal. Clique em Continuar.

- Você será redirecionado ao Portal do Convidado para fazer login.

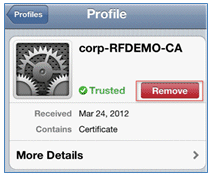

- Faça login com uma conta de usuário e senha do AD. Instale o CA Profile quando solicitado.

- Clique em Instalar certificado confiável do servidor de autoridade de certificação.

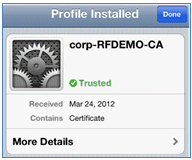

- Clique em Done quando o perfil estiver completamente instalado.

- Retorne ao navegador e clique em Registrar. Anote a ID do dispositivo que contém o endereço MAC do dispositivo.

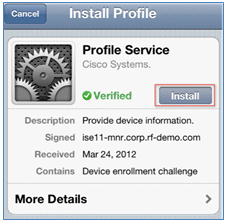

- Clique em Install para instalar o perfil verificado.

- Clique em Instalar agora.

- Após a conclusão do processo, o perfil do WirelessSP confirma que o perfil está instalado. Clique em Concluído.

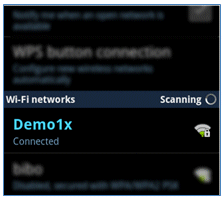

- Vá para Wi-Fi Networks e altere a rede para Demo1x. Seu dispositivo agora está conectado e usa TLS.

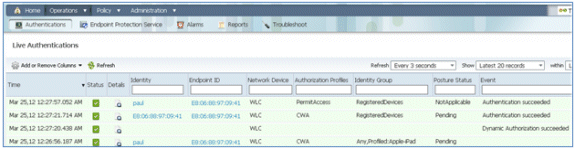

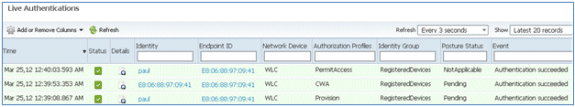

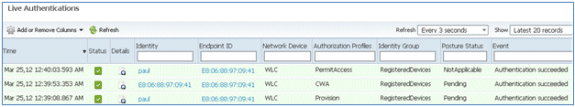

- No ISE, navegue até Operações > Autenticações. Os eventos mostram o processo no qual o dispositivo está conectado à rede de convidado aberta, passa pelo processo de registro com provisionamento do solicitante e tem permissão de acesso após o registro.

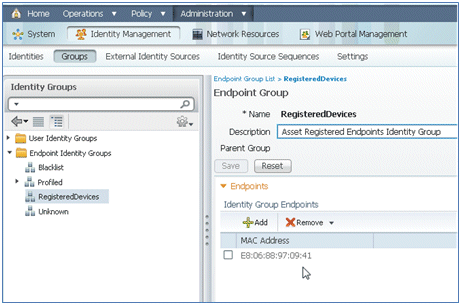

- Navegue até ISE > Administração > Gerenciamento de identidades > Grupos > Grupos de identidade de endpoint > Dispositivos registrados. O endereço MAC foi adicionado ao banco de dados.

SSID único

Esta seção aborda o SSID único e descreve como se conectar diretamente a uma WLAN 802.1x, fornecer nome de usuário/senha do AD para autenticação PEAP, provisionar por meio de uma conta de convidado e reconectar com TLS.

Conclua estas etapas para provisionar o iOS no cenário de SSID único:

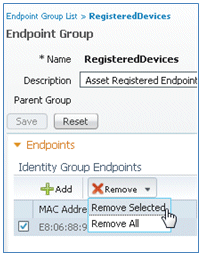

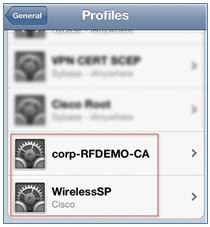

- Se você estiver usando o mesmo dispositivo iOS, remova o ponto de extremidade dos Dispositivos registrados.

- No dispositivo iOS, navegue para Configurações > Generais > Perfis. Remova os perfis instalados neste exemplo.

- Clique em Remove para remover os perfis anteriores.

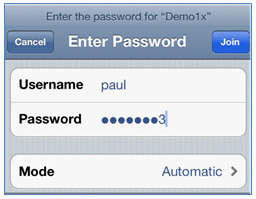

- Conecte-se diretamente ao 802.1x com o dispositivo existente (limpo) ou com um novo dispositivo iOS.

- Conecte-se a Dot1x, insira um nome de usuário e uma senha e clique em Ingressar.

- Repita as etapas 90 e seguintes na seção Configuração do ISE até que os perfis apropriados estejam completamente instalados.

- Navegue até ISE > Operations > Authentications para monitorar o processo. Este exemplo mostra o cliente que está conectado diretamente à WLAN 802.1X quando é provisionado, desconecta e reconecta à mesma WLAN com o uso de TLS.

- Navegue para WLC > Monitor > [Client MAC]. Nos detalhes do cliente, observe que o cliente está no estado EXECUTAR, sua Comutação de dados está definida como local e a Autenticação é Central. Isso vale para clientes que se conectam ao AP FlexConnect.

Experiência do usuário - Provisionamento do Android

SSID duplo

Esta seção aborda o SSID duplo e descreve como conectar-se ao convidado a ser provisionado e como conectar-se a uma WLAN 802.1x.

O processo de conexão para o dispositivo Android é muito semelhante ao de um dispositivo iOS (SSID único ou duplo). No entanto, uma diferença importante é que o dispositivo Android requer acesso à Internet para acessar o Google Marketplace (agora Google Play) e baixar o agente suplicante.

Conclua estes passos para provisionar um dispositivo Android (como o Samsung Galaxy neste exemplo) no cenário SSID duplo:

- No dispositivo Android, use Wi-Fi para se conectar ao DemoCWA e abra a WLAN de convidado.

- Aceite qualquer certificado para se conectar ao ISE.

- Insira um nome de usuário e uma senha no Portal do convidado para fazer login.

- Clique em Registrar. O dispositivo tenta acessar a Internet para acessar o Google Marketplace. Adicione quaisquer regras adicionais à ACL de pré-autenticação (como ACL-REDIRECT) no controlador para permitir o acesso à Internet.

- O Google lista a configuração de rede da Cisco como um aplicativo Android. Clique em Instalar.

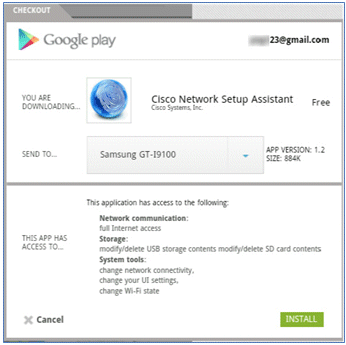

- Entre no Google e clique em INSTALAR.

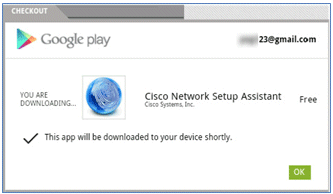

- Click OK.

- No dispositivo Android, localize o aplicativo Cisco SPW instalado e abra-o.

- Verifique se você ainda está conectado ao Portal do convidado em seu dispositivo Android.

- Clique em Iniciar para iniciar o Assistente de configuração Wi-Fi.

- O Cisco SPW começa a instalar certificados.

- Quando solicitado, defina uma senha para o armazenamento de credenciais.

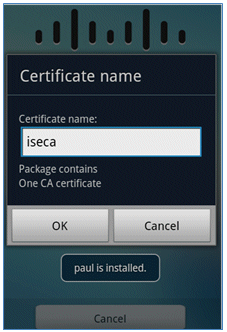

- O Cisco SPW retorna com um nome de certificado, que contém a chave do usuário e o certificado do usuário. Clique em OK para confirmar.

- O Cisco SPW continua e solicita outro nome de certificado, que contém o certificado CA. Insira o nome iseca (neste exemplo) e clique em OK para continuar.

- O dispositivo Android agora está conectado.

Portal Meus dispositivos

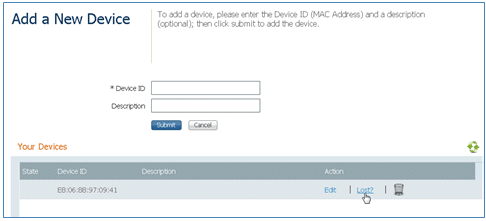

O portal Meus dispositivos permite que os usuários façam uma lista negra de dispositivos registrados anteriormente caso um dispositivo seja perdido ou roubado. Ele também permite que os usuários se reinscrevam, se necessário.

Conclua estes passos para fazer uma lista negra de um dispositivo:

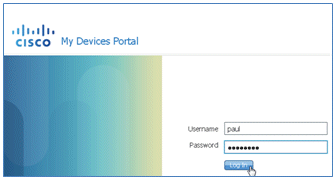

- Para fazer login no portal Meus dispositivos, abra um navegador, conecte-se a https://ise-server:8443/mydevices (observe o número de porta 8443) e faça login com uma conta do AD.

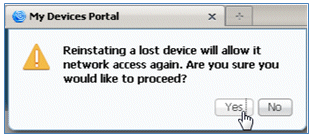

- Localize o dispositivo em ID do dispositivo e clique em Lost? para iniciar a lista negra de um dispositivo.

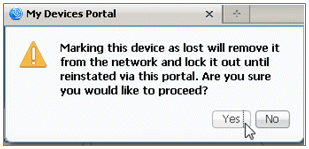

- Quando o ISE solicitar um aviso, clique em Yes para continuar.

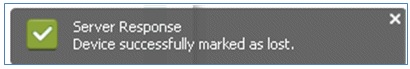

- O ISE confirma que o dispositivo está marcado como perdido.

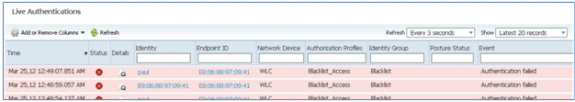

- Qualquer tentativa de se conectar à rede com o dispositivo registrado anteriormente será bloqueada agora, mesmo que haja um certificado válido instalado. Este é um exemplo de um dispositivo na lista negra que falha na autenticação:

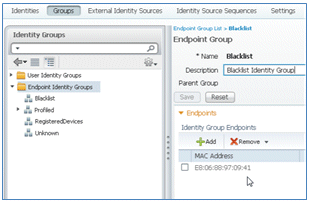

- Um administrador pode navegar para ISE > Administração > Gerenciamento de identidades > Grupos, clicar em Grupos de identidade de endpoint > Lista negra e ver se o dispositivo está na lista negra.

Conclua estes passos para reintegrar um dispositivo na lista negra:

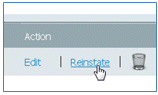

- No portal Meus dispositivos, clique em Reintegrar para esse dispositivo.

- Quando o ISE solicitar um aviso, clique em Yes para continuar.

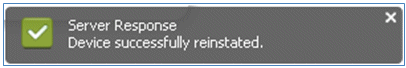

- O ISE confirma que o dispositivo foi restabelecido com êxito. Conecte o dispositivo reintegrado à rede para testar se o dispositivo agora será permitido.

Referência - Certificados

O ISE não só requer um certificado raiz de CA válido, mas também precisa de um certificado válido assinado por CA.

Conclua estas etapas para adicionar, associar e importar o novo certificado CA confiável:

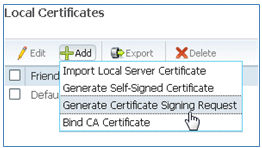

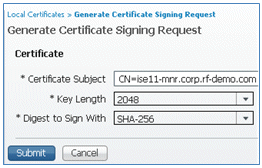

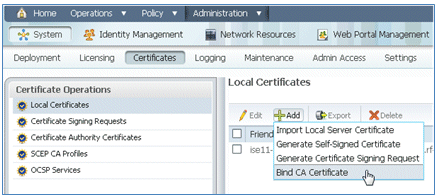

- Navegue até ISE > Administration > System > Certificates, clique em Local Certificates e clique em Add.

- Selecione Gerar CSR (Certificate Signing Request).

- Insira o assunto do certificado CN=<ISE-SERVER hostname.FQDN>. Para os outros campos, você pode usar o padrão ou os valores exigidos pela configuração da CA. Clique em Submit.

- O ISE verifica se o CSR foi gerado.

- Para acessar o CSR, clique nas operações Certificate Signing Requests.

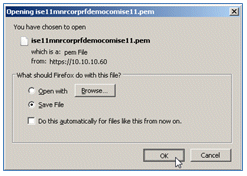

- Selecione o CSR criado recentemente e clique em Export.

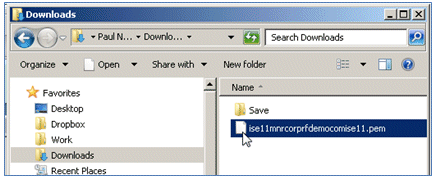

- O ISE exporta o CSR para um arquivo .pem. Clique em Save File e, em seguida, clique em OK para salvar o arquivo na máquina local.

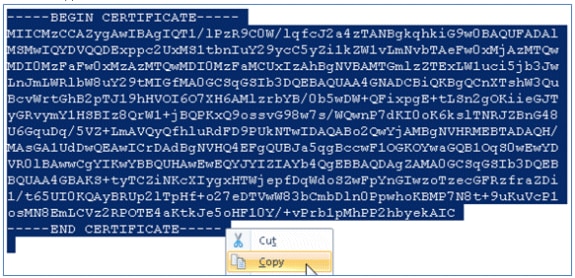

- Localize e abra o arquivo de certificado do ISE com um editor de texto.

- Copiar todo o conteúdo do certificado.

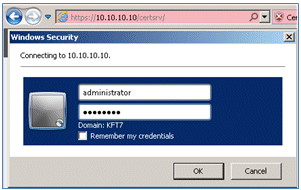

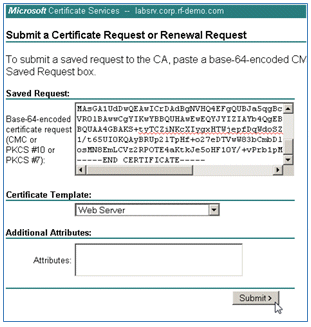

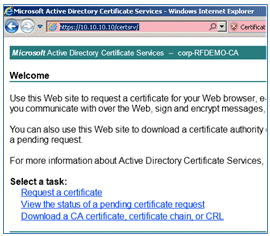

- Conecte-se ao servidor da autoridade de certificação e faça logon com uma conta de administrador. O servidor é uma autoridade de certificação Microsoft 2008 em https://10.10.10.10/certsrv (neste exemplo).

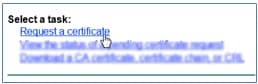

- Clique em Solicitar um certificado.

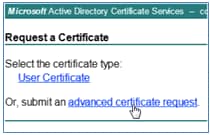

- Clique em solicitação de certificado avançado.

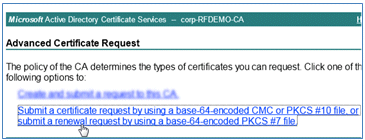

- Clique na segunda opção para Enviar uma solicitação de certificado usando um CMC codificado na base 64 ou ... .

- Cole o conteúdo do arquivo de certificado do ISE (.pem) no campo Solicitação salva, verifique se o Modelo de certificado é Servidor Web e clique em Enviar.

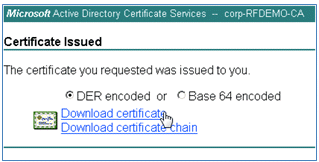

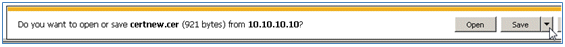

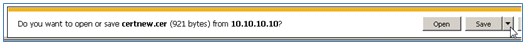

- Clique em Download certificate.

- Salve o arquivo certnew.cer; ele será usado mais tarde para vincular-se ao ISE.

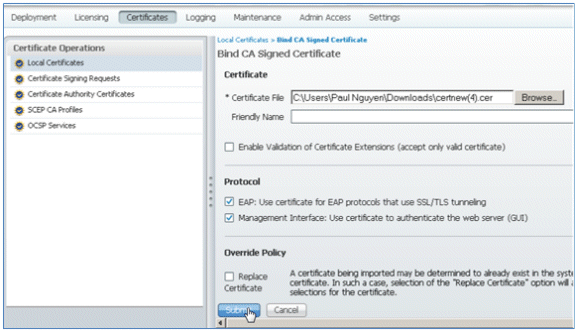

- Em Certificados ISE, navegue para Certificados locais e clique em Adicionar > Vincular certificado CA.

- Navegue até o certificado que foi salvo na máquina local na etapa anterior, ative os protocolos EAP e Management Interface (as caixas estão marcadas) e clique em Submit. O ISE pode levar vários minutos ou mais para reiniciar os serviços.

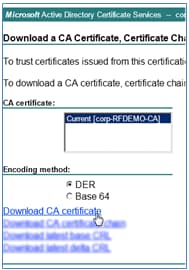

- Retorne à página inicial da CA (https://CA/certsrv/) e clique em Download a CA certificate, certificate chain, or CRL.

- Clique em Baixar certificado de CA.

- Salve o arquivo na máquina local.

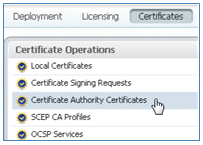

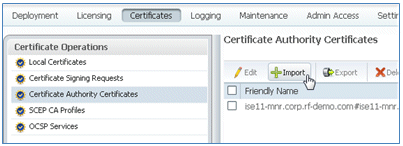

- Com o servidor ISE on-line, vá para Certificates e clique em Certificate Authority Certificates.

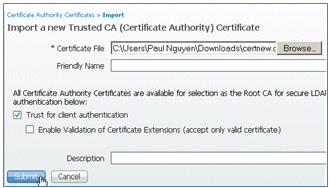

- Clique em Importar.

- Procure o certificado da autoridade de certificação, habilite Confiar para autenticação do cliente (caixa marcada) e clique em Enviar.

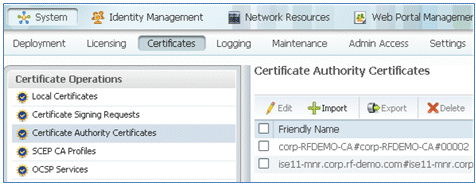

- Confirme se o novo certificado CA confiável foi adicionado.

Informações Relacionadas

- Guia de Instalação de Hardware do Cisco Identity Services Engine, Versão 1.0.4

- Cisco 2000 Series Wireless LAN Controllers

- Cisco 4400 Series Wireless LAN Controllers

- Cisco Aironet 3500 Series

- Guia de implantação do controlador sem fio de ramificações Flex 7500

- Traga seu próprio dispositivo - Autenticação de dispositivo unificada e experiência de acesso consistente

- BYOD sem fio com Identity Services Engine

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

12-Sep-2013 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback