Autenticações de depuração

Contents

Introduction

Uma comunicação Wireless usa a autenticação de várias maneiras. O tipo do autenticação mais comum é o Extensible Authentication Protocol (EAP) em tipos e formatos diferentes. Outros tipos do autenticação incluem a autenticação por endereço MAC e a autenticação administrativa. Este documento descreve como debugar e interpretar a saída das autenticações de depuração. As informações destas depurações são importantes ao resolver problemas de instalações sem fio.

Observação: as partes deste documento que se referem a produtos que não são da Cisco baseiam-se na experiência do autor, e não no treinamento formal. Eles são destinados à sua conveniência e não como suporte técnico. Para obter suporte técnico autorizado para produtos que não sejam da Cisco, entre em contato com o suporte técnico para esse produto.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

-

Autenticação relacionada a redes sem fio

-

Interface da linha de comando (CLI) do Cisco IOS® Software

-

Configuração de servidor RADIUS

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Produtos sem fio baseados no software Cisco IOS de qualquer modelo e versão

-

Hilgraeve HyperTerminal

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Capturar depurações

Se você não puder capturar e analisar informações de depuração, as informações serão inúteis. A maneira mais fácil de capturar esses dados é com uma função de captura de tela integrada ao Telnet ou ao aplicativo de comunicação.

Este exemplo descreve como capturar a saída com o aplicativo Hilgraeve HyperTerminal ![]() . A maioria dos sistemas operacionais Microsoft Windows inclui HyperTerminal, mas você pode aplicar os conceitos a qualquer aplicativo de emulação de terminal. Para obter informações mais completas sobre o aplicativo, consulte Hilgraeve

. A maioria dos sistemas operacionais Microsoft Windows inclui HyperTerminal, mas você pode aplicar os conceitos a qualquer aplicativo de emulação de terminal. Para obter informações mais completas sobre o aplicativo, consulte Hilgraeve ![]() .

.

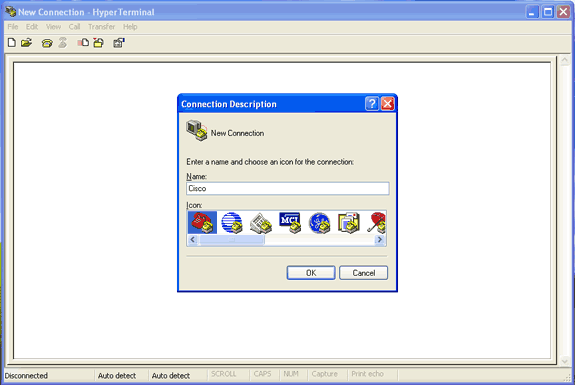

Conclua estes passos para configurar o HyperTerminal para se comunicar com seu ponto de acesso (AP) ou ponte:

-

Para abrir o HyperTerminal, escolha Iniciar > Programas > Ferramentas do sistema > Comunicações > HyperTerminal.

Figura 1 - Lançamento do HyperTerminal

-

Quando o HyperTerminal abrir, faça o seguinte:

-

Insira um nome para a conexão.

-

Escolha um ícone.

-

Click OK.

-

-

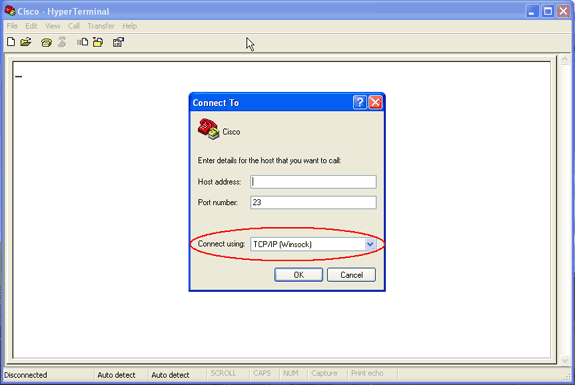

Para conexões Telnet, faça o seguinte:

-

No menu suspenso Conectar usando, escolha TCP/IP.

-

Insira o endereço IP do dispositivo onde deseja executar as depurações.

-

Click OK.

Figura 2: Conexão Telnet

-

-

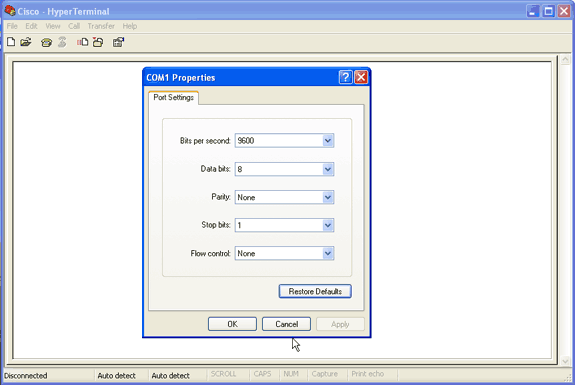

Para conexões de console, faça o seguinte:

-

No menu suspenso Conectar usando, escolha a porta COM onde o cabo do console está conectado.

-

Click OK.

A folha de propriedades da ligação é apresentada.

-

Defina a velocidade da conexão com a porta do console.

-

Para restaurar as configurações de porta padrão, clique em Restaurar padrões.

Observação: a maioria dos produtos Cisco segue as configurações de porta padrão.

As configurações de porta padrão são:

-

Bits por segundo—9600

-

Bits de dados — 8

-

Paridade — Nenhum

-

Bits de parada — 1

-

Controle de fluxo — Nenhum

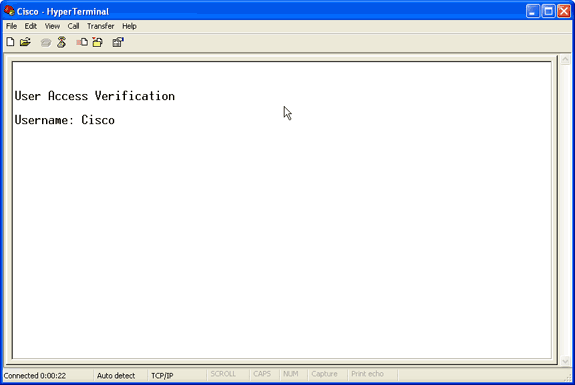

Neste ponto, a conexão Telnet ou console é estabelecida e você é solicitado a inserir um nome de usuário e uma senha.

Observação: o equipamento Cisco Aironet atribui um nome de usuário e uma senha padrão da Cisco (diferencia maiúsculas de minúsculas).

-

-

-

Para executar depurações, faça o seguinte:

-

Execute o comando enable para entrar no modo privilegiado.

-

Digite a senha de ativação (enable password).

Observação: lembre-se de que a senha padrão para o equipamento Aironet é Cisco (diferencia maiúsculas de minúsculas).

Observação: para ver a saída de depurações de uma sessão Telnet, use o comando terminal monitor ou term mon para ativar o monitor terminal.

Figura 4: Sessão Telnet conectada

-

-

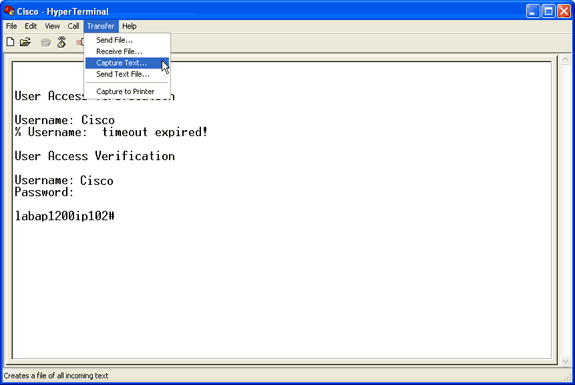

Depois de estabelecer uma conexão, faça o seguinte para coletar uma captura de tela:

-

Escolha Capturar Texto no menu Transferir.

Figura 5: Salvar uma captura de tela

-

Quando uma caixa de diálogo abrir solicitando um nome de arquivo para a saída, digite um nome de arquivo.

-

-

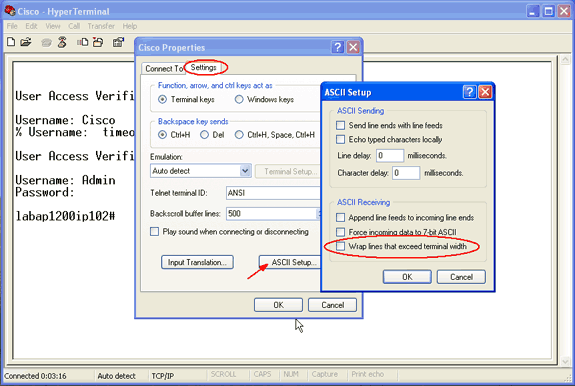

Conclua estes passos para desativar a quebra de tela:

Observação: você pode ler as depurações mais facilmente quando desabilita a quebra de tela.

-

No menu do HyperTerminal, escolha Arquivo.

-

Escolha Propriedades.

-

Na folha de propriedades da ligação, clique na guia Definições.

-

Clique em ASCII Setup.

-

Desmarque Linhas de finalização que excedem a largura do terminal.

-

Para fechar as Configurações ASCII, clique em OK.

-

Para fechar a folha de propriedades da ligação, clique em OK.

Figura 6 - Configurações ASCII

-

Agora que você pode capturar qualquer saída de tela em um arquivo de texto, as depurações executadas dependem do que é negociado. As próximas seções deste documento descrevem o tipo de conexão negociada fornecida pelas depurações.

EAP

Essas depurações são as mais úteis para autenticações EAP:

-

debug radius authentication — As saídas desta depuração começam com esta palavra: RADIUS.

-

debug dot11 aaa authenticator process — As saídas desta depuração começam com este texto: dot11_auth_dot1x_.

-

debug dot11 aaa authenticator state-machine — As saídas desta depuração começam com este texto: dot11_auth_dot1x_run_rfsm.

Estas depurações mostram:

-

O que é relatado durante as partes RADIUS de uma caixa de diálogo de autenticação

-

As ações executadas durante esse diálogo de autenticação

-

Os vários estados através dos quais o diálogo de autenticação passa

Este exemplo mostra uma autenticação Light EAP (LEAP) bem-sucedida:

| Exemplo de autenticação EAP bem-sucedida |

|---|

Apr 8 17:45:48.208: dot11_auth_dot1x_start: in the dot11_auth_dot1x_start

Apr 8 17:45:48.208: dot11_auth_dot1x_send_id_req_to_client:

sending identity request for 0002.8aa6.304f

Apr 8 17:45:48.208: dot11_auth_dot1x_send_id_req_to_client:

Started timer client_timeout 30 seconds

Apr 8 17:45:48.210: dot11_auth_parse_client_pak:

Received EAPOL packet from 0002.8aa6.304f

Apr 8 17:45:48.210: dot11_auth_dot1x_run_rfsm:

Executing Action(CLIENT_WAIT,EAP_START) for 0002.8aa6.304f

Apr 8 17:45:48.210: dot11_auth_dot1x_send_id_req_to_client:

sending identity request for 0002.8aa6.304f

Apr 8 17:45:48.210: dot11_auth_dot1x_send_id_req_to_client:

Started timer client_timeout 30 seconds

Apr 8 17:45:48.212: dot11_auth_parse_client_pak:

Received EAPOL packet from 0002.8aa6.304f

Apr 8 17:45:48.212: dot11_auth_parse_client_pak:

id is not matching req-id:1resp-id:2, waiting for response

Apr 8 17:45:48.213: dot11_auth_parse_client_pak:

Received EAPOL packet from 0002.8aa6.304f

Apr 8 17:45:48.213: dot11_auth_dot1x_run_rfsm:

Executing Action(CLIENT_WAIT,CLIENT_REPLY) for 0002.8aa6.304f

Apr 8 17:45:48.214: dot11_auth_dot1x_send_response_to_server:

Sending client 0002.8aa6.304f data to server

Apr 8 17:45:48.214: dot11_auth_dot1x_send_response_to_server:

tarted timer server_timeout 60 seconds

Apr 8 17:45:48.214: RADIUS: AAA Unsupported [248] 14

Apr 8 17:45:48.214: RADIUS: 6C 61 62 61 70 31 32 30 30 69 70 31

[labap1200ip1]

Apr 8 17:45:48.215: RADIUS: AAA Unsupported [150] 2

Apr 8 17:45:48.215: RADIUS(0000001C): Storing nasport 17 in rad_db

Apr 8 17:45:48.215: RADIUS(0000001C): Config NAS IP: 10.0.0.102

Apr 8 17:45:48.215: RADIUS/ENCODE(0000001C): acct_session_id: 28

Apr 8 17:45:48.216: RADIUS(0000001C): Config NAS IP: 10.0.0.102

Apr 8 17:45:48.216: RADIUS(0000001C): sending

Apr 8 17:45:48.216: RADIUS(0000001C): Send Access-Request

to 10.0.0.3:1645 id 21645/93, len 139

Apr 8 17:45:48.216: RADIUS: authenticator 92 26 A8 31 ED 60 6A 88

- 84 8C 80 B2 B8 26 4C 04

Apr 8 17:45:48.216: RADIUS: User-Name [1] 9 "aironet"

Apr 8 17:45:48.216: RADIUS: Framed-MTU [12] 6 1400

Apr 8 17:45:48.217: RADIUS: Called-Station-Id [30] 16 "0005.9a39.0374"

Apr 8 17:45:48.217: RADIUS: Calling-Station-Id [31] 16 "0002.8aa6.304f"

Apr 8 17:45:48.217: RADIUS: Service-Type [6] 6 Login [1]

Apr 8 17:45:48.217: RADIUS: Message-Authenticato[80] 18 *

Apr 8 17:45:48.217: RADIUS: EAP-Message [79] 14

Apr 8 17:45:48.218: RADIUS: 02 02 00 0C 01 61 69 72 6F 6E 65 74

[?????aironet]

Apr 8 17:45:48.218: RADIUS: NAS-Port-Type [61] 6 802.11

wireless [19]

Apr 8 17:45:48.218: RADIUS: NAS-Port [5] 6 17

Apr 8 17:45:48.218: RADIUS: NAS-IP-Address [4] 6 10.0.0.102

Apr 8 17:45:48.218: RADIUS: Nas-Identifier [32] 16 "labap1200ip102"

Apr 8 17:45:48.224: RADIUS: Received from id 21645/93 10.0.0.3:1645,

Access-Challenge, len 69

Apr 8 17:45:48.224: RADIUS: authenticator C8 6D 9B B3 67 60 44 29

- CC AB 39 DE 00 A9 A8 CA

Apr 8 17:45:48.224: RADIUS: EAP-Message [79] 25

Apr 8 17:45:48.224: RADIUS: 01 43 00 17 11 01 00 08 63 BB E7 8C 0F AC EB 9A

[?C??????c???????]

Apr 8 17:45:48.225: RADIUS: 61 69 72 6F 6E 65 74

[aironet]

Apr 8 17:45:48.225: RADIUS: Session-Timeout [27] 6 20

Apr 8 17:45:48.225: RADIUS: Message-Authenticato[80] 18 *

Apr 8 17:45:48.226: RADIUS(0000001C): Received from id 21645/93

Apr 8 17:45:48.226: RADIUS/DECODE: EAP-Message fragments, 23, total 23 bytes

Apr 8 17:45:48.226: dot11_auth_dot1x_parse_aaa_resp:

Received server response: GET_CHALLENGE_RESPONSE

Apr 8 17:45:48.226: dot11_auth_dot1x_parse_aaa_resp: found eap pak in

server response

Apr 8 17:45:48.226: dot11_auth_dot1x_parse_aaa_resp: found session timeout

20 sec

Apr 8 17:45:48.227: dot11_auth_dot1x_run_rfsm:

Executing Action(SERVER_WAIT,SERVER_REPLY) for

0002.8aa6.304f

Apr 8 17:45:48.227: dot11_auth_dot1x_send_response_to_client:

Forwarding server message to client 0002.8aa6.304f

Apr 8 17:45:48.227: dot11_auth_dot1x_send_response_to_client:

Started timer client_timeout 20 seconds

Apr 8 17:45:48.232: dot11_auth_parse_client_pak:

Received EAPOL packet from 0002.8aa6.304f

Apr 8 17:45:48.232: dot11_auth_dot1x_run_rfsm: Executing Action

(CLIENT_WAIT,CLIENT_REPLY) for 0002.8aa6.304f

Apr 8 17:45:48.232: dot11_auth_dot1x_send_response_to_server:

Sending client 0002.8aa6.304f data to server

Apr 8 17:45:48.232: dot11_auth_dot1x_send_response_to_server:

Started timer server_timeout 60 seconds

Apr 8 17:45:48.233: RADIUS: AAA Unsupported [248] 14

Apr 8 17:45:48.234: RADIUS: 6C 61 62 61 70 31 32 30 30 69 70 31

[labap1200ip1]

Apr 8 17:45:48.234: RADIUS: AAA Unsupported [150] 2

Apr 8 17:45:48.234: RADIUS(0000001C): Using existing nas_port 17

Apr 8 17:45:48.234: RADIUS(0000001C): Config NAS IP: 10.0.0.102

Apr 8 17:45:48.234: RADIUS/ENCODE(0000001C): acct_session_id: 28

Apr 8 17:45:48.234: RADIUS(0000001C): Config NAS IP: 10.0.0.102

Apr 8 17:45:48.234: RADIUS(0000001C): sending

Apr 8 17:45:48.234: RADIUS(0000001C): Send Access-Request to

10.0.0.3:1645 id 21645/94, len 166

Apr 8 17:45:48.235: RADIUS: authenticator 93 B5 CC B6 41 97 A0 85

- 1B 4D 13 0F 6A EE D4 11

Apr 8 17:45:48.235: RADIUS: User-Name [1] 9 "aironet"

Apr 8 17:45:48.235: RADIUS: Framed-MTU [12] 6 1400

Apr 8 17:45:48.236: RADIUS: Called-Station-Id [30] 16 "0005.9a39.0374"

Apr 8 17:45:48.236: RADIUS: Calling-Station-Id [31] 16 "0002.8aa6.304f"

Apr 8 17:45:48.236: RADIUS: Service-Type [6] 6 Login [1]

Apr 8 17:45:48.236: RADIUS: Message-Authenticato[80] 18 *

Apr 8 17:45:48.236: RADIUS: EAP-Message [79] 41

Apr 8 17:45:48.236: RADIUS: 02 43 00 27 11 01 00 18 30 9F 55 AF 05 03 71 7D

[?C?'????0?U???q}]

Apr 8 17:45:48.236: RADIUS: 25 41 1B B0 F4 A9 7C EE F5 51 24 9A FC 6D 51 6D

[?A????|??Q$??mQm]

Apr 8 17:45:48.237: RADIUS: 61 69 72 6F 6E 65 74 [aironet]

Apr 8 17:45:48.237: RADIUS: NAS-Port-Type [61] 6 802.11

wireless [19]

Apr 8 17:45:48.237: RADIUS: NAS-Port [5] 6 17

Apr 8 17:45:48.238: RADIUS: NAS-IP-Address [4] 6 10.0.0.102

Apr 8 17:45:48.238: RADIUS: Nas-Identifier [32] 16 "labap1200ip102"

Apr 8 17:45:48.242: RADIUS: Received from id 21645/94 10.0.0.3:1645,

Access-Challenge, len 50

Apr 8 17:45:48.243: RADIUS: authenticator 59 2D EE 24 CF B2 87 AF

- 86 D0 C9 00 79 BE 6E 1E

Apr 8 17:45:48.243: RADIUS: EAP-Message [79] 6

Apr 8 17:45:48.243: RADIUS: 03 43 00 04

[?C??]

Apr 8 17:45:48.244: RADIUS: Session-Timeout [27] 6 20

Apr 8 17:45:48.244: RADIUS: Message-Authenticato[80] 18 *

Apr 8 17:45:48.244: RADIUS(0000001C): Received from id 21645/94

Apr 8 17:45:48.244: RADIUS/DECODE: EAP-Message fragments, 4, total 4 bytes

Apr 8 17:45:48.244: dot11_auth_dot1x_parse_aaa_resp:

Received server response: GET_CHALLENGE_RESPONSE

Apr 8 17:45:48.245: dot11_auth_dot1x_parse_aaa_resp:

found eap pak in server response

Apr 8 17:45:48.245: dot11_auth_dot1x_parse_aaa_resp:

found session timeout 20 sec

Apr 8 17:45:48.245: dot11_auth_dot1x_run_rfsm:

Executing Action(SERVER_WAIT,SERVER_REPLY)

for 0002.8aa6.304f

Apr 8 17:45:48.245: dot11_auth_dot1x_send_response_to_client:

Forwarding server message to client 0002.8aa6.304f

Apr 8 17:45:48.246: dot11_auth_dot1x_send_response_to_client:

Started timer client_timeout 20 seconds

Apr 8 17:45:48.249: dot11_auth_parse_client_pak:

Received EAPOL packet from 0002.8aa6.304f

Apr 8 17:45:48.250: dot11_auth_dot1x_run_rfsm:

Executing Action(CLIENT_WAIT,CLIENT_REPLY) for 0002.8aa6.304f

Apr 8 17:45:48.250: dot11_auth_dot1x_send_response_to_server:

Sending client 0002.8aa6.304f data to server

Apr 8 17:45:48.250: dot11_auth_dot1x_send_response_to_server:

Started timer server_timeout 60 seconds

Apr 8 17:45:48.250: RADIUS: AAA Unsupported [248] 14

Apr 8 17:45:48.251: RADIUS: 6C 61 62 61 70 31 32 30 30 69 70 31

[labap1200ip1]

Apr 8 17:45:48.251: RADIUS: AAA Unsupported [150] 2

Apr 8 17:45:48.251: RADIUS(0000001C): Using existing nas_port 17

Apr 8 17:45:48.252: RADIUS(0000001C): Config NAS IP: 10.0.0.102

Apr 8 17:45:48.252: RADIUS/ENCODE(0000001C): acct_session_id: 28

Apr 8 17:45:48.252: RADIUS(0000001C): Config NAS IP: 10.0.0.102

Apr 8 17:45:48.252: RADIUS(0000001C): sending

Apr 8 17:45:48.252: RADIUS(0000001C): Send Access-Request to

10.0.0.3:1645 id 21645/95, len 150

Apr 8 17:45:48.252: RADIUS: authenticator 39 1C A5 EF 86 9E BA D1

- 50 FD 58 80 A8 8A BC 2A

Apr 8 17:45:48.253: RADIUS: User-Name [1] 9 "aironet"

Apr 8 17:45:48.253: RADIUS: Framed-MTU [12] 6 1400

Apr 8 17:45:48.253: RADIUS: Called-Station-Id [30] 16 "0005.9a39.0374"

Apr 8 17:45:48.253: RADIUS: Calling-Station-Id [31] 16 "0002.8aa6.304f"

Apr 8 17:45:48.254: RADIUS: Service-Type [6] 6 Login [1]

Apr 8 17:45:48.254: RADIUS: Message-Authenticato[80] 18 *

Apr 8 17:45:48.254: RADIUS: EAP-Message [79] 25

Apr 8 17:45:48.254: RADIUS: 01 43 00 17 11 01 00 08 50 9A 67 2E 7D 26 75 AA

[?C??????P?g.}&u?]

Apr 8 17:45:48.254: RADIUS: 61 69 72 6F 6E 65 74

[aironet]

Apr 8 17:45:48.254: RADIUS: NAS-Port-Type [61] 6 802.11

wireless [19]

Apr 8 17:45:48.254: RADIUS: NAS-Port [5] 6 17

Apr 8 17:45:48.255: RADIUS: NAS-IP-Address [4] 6 10.0.0.102

Apr 8 17:45:48.255: RADIUS: Nas-Identifier [32] 16 "labap1200ip102"

Apr 8 17:45:48.260: RADIUS: Received from id 21645/95 10.0.0.3:1645,

Access-Accept, len 206

Apr 8 17:45:48.260: RADIUS: authenticator 39 13 3C ED FC 02 68 63

- 24 13 1B 46 CF 93 B8 E3

Apr 8 17:45:48.260: RADIUS: Framed-IP-Address [8] 6 255.255.255.255

Apr 8 17:45:48.261: RADIUS: EAP-Message [79] 41

Apr 8 17:45:48.261: RADIUS: 02 00 00 27 11 01 00 18 FA 53 D0 29 6C 9D 66 8E

[???'?????S?)l?f?]

Apr 8 17:45:48.262: RADIUS: C4 A3 CD 54 08 8C 35 7C 74 0C 6A EF D4 6D 30 A4

[???T??5|t?j??m0?]

Apr 8 17:45:48.262: RADIUS: 61 69 72 6F 6E 65 74 [aironet]

Apr 8 17:45:48.262: RADIUS: Vendor, Cisco [26] 59

Apr 8 17:45:48.262: RADIUS: Cisco AVpair [1] 53

"leap:session-key=G:3asil;mwerAEJNYH-JxI,"

Apr 8 17:45:48.262: RADIUS: Vendor, Cisco [26] 31

Apr 8 17:45:48.262: RADIUS: Cisco AVpair [1] 25

"auth-algo-type=eap-leap"

Apr 8 17:45:48.262: RADIUS: Class [25] 31

Apr 8 17:45:48.263: RADIUS: 43 49 53 43 4F 41 43 53 3A 30 30 30 30 31 64 36

[CISCOACS:00001d6]

Apr 8 17:45:48.263: RADIUS: 33 2F 30 61 30 30 30 30 36 36 2F 31 37

[3/0a000066/17]

Apr 8 17:45:48.263: RADIUS: Message-Authenticato[80] 18 *

Apr 8 17:45:48.264: RADIUS(0000001C): Received from id 21645/95

Apr 8 17:45:48.264: RADIUS/DECODE: EAP-Message fragments, 39, total 39 bytes

Apr 8 17:45:48.264: found leap session key

Apr 8 17:45:48.265: dot11_auth_dot1x_parse_aaa_resp:

Received server response: PASS

Apr 8 17:45:48.265: dot11_auth_dot1x_parse_aaa_resp:

found eap pak in server response

Apr 8 17:45:48.265: dot11_auth_dot1x_parse_aaa_resp:

found leap session key in server response

Apr 8 17:45:48.265: dot11_auth_dot1x_parse_aaa_resp:

leap session key length 16

Apr 8 17:45:48.266: dot11_auth_dot1x_run_rfsm:

Executing Action(SERVER_WAIT,SERVER_PASS) for 0002.8aa6.304f

Apr 8 17:45:48.266: dot11_auth_dot1x_send_response_to_client:

Forwarding server message to client 0002.8aa6.304f

Apr 8 17:45:48.266: dot11_auth_dot1x_send_response_to_client:

Started timer client_timeout 20 seconds

Apr 8 17:45:48.266: %DOT11-6-ASSOC: Interface Dot11Radio0,

Station RKIBBE-W2K4 0002.8aa6.304f Associated KEY_MGMT[NONE] |

Observe o fluxo nas depurações de estado da máquina. Há uma progressão através de vários estados:

-

EAP_START

-

CLIENT_WAIT

-

CLIENT_REPLY

-

SERVER_WAIT

-

SERVER_REPLY

Observação: à medida que as duas negociam, pode haver várias iterações de CLIENT_WAIT e CLIENT_REPLY, assim como SERVER_WAIT e SERVER_REPLY.

-

SERVER_PASS

A depuração do processo mostra cada etapa individual através de cada estado. As depurações radius mostram a conversação real entre o servidor de autenticação e o cliente. A maneira mais fácil de trabalhar com depurações EAP é observar o progresso das mensagens de estado da máquina através de cada estado.

Quando algo falha na negociação, as depurações de máquina de estado mostram por que o processo parou. Observe mensagens semelhantes a estes exemplos:

-

CLIENT TIMEOUT —Este estado indica que o cliente não respondeu dentro de um período de tempo apropriado. Essa falha de resposta pode ocorrer devido a um destes motivos:

-

Há um problema com o software cliente.

-

O valor de tempo limite do cliente EAP (na subguia Autenticação EAP em Segurança avançada) expirou.

Alguns EAPs, particularmente o PEAP (Protected EAP), demoram mais de 30 segundos para concluir a autenticação. Defina esse temporizador para um valor mais alto (entre 90 e 120 segundos).

Este é um exemplo de uma tentativa CLIENT TIMEOUT:

Exemplo de TIMEOUT do CLIENTE Apr 12 17:51:09.373: dot11_auth_dot1x_start: in the dot11_auth_dot1x_start Apr 12 17:51:09.373: dot11_auth_dot1x_send_id_req_to_client: sending identity request for 0040.96a0.3758 Apr 12 17:51:09.374: dot11_auth_dot1x_send_id_req_to_client: Started timer client_timeout 30 seconds Apr 12 17:51:39.358: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,TIMEOUT) for 0040.96a0.3758 Apr 12 17:51:39.358: dot11_auth_dot1x_send_client_fail: Authentication failed for 0040.96a0.3758 Apr 12 17:51:39.358: %DOT11-7-AUTH_FAILED: Station 0040.96a0.3758 Authentication failedObservação: verifique se há mensagens de erro do sistema semelhantes a esta mensagem:

%DOT11-4-MAXRETRIES: Packet to client xxxx.xxxx.xxxx reached max retries, removing the client

Observação: essas mensagens de erro podem indicar um problema de radiofrequência (RF).

-

-

Incompatibilidade de segredo compartilhado entre o AP e o servidor RADIUS — Neste registro de exemplo, o servidor RADIUS não aceita a solicitação de autenticação do AP. O AP continua a enviar a solicitação ao servidor RADIUS, mas o servidor RADIUS rejeita a solicitação porque o segredo compartilhado não corresponde.

Para resolver esse problema, verifique se o segredo compartilhado no AP é o mesmo usado no servidor RADIUS.

Incompatibilidade de segredo compartilhado entre o AP e o servidor RADIUS Jun 2 15:58:13.553: %RADIUS-4-RADIUS_DEAD: RADIUS server 10.10.1.172:1645, 1646 is not responding. Jun 2 15:58:13.553: %RADIUS-4-RADIUS_ALIVE: RADIUS server 10.10.1.172:1645,1646 has returned. Jun 2 15:58:23.664: %DOT11-7-AUTH_FAILED: Station 0040.96a0.3758 Authentication failed -

server_timeout — Este estado indica que o servidor de autenticação não respondeu em uma quantidade de tempo apropriada. Essa falha de resposta ocorre devido a um problema no servidor. Verifique se essas situações são verdadeiras:

-

O AP tem conectividade IP com o servidor de autenticação.

Observação: você pode usar o comando ping para verificar a conectividade.

-

Os números de porta de autenticação e tarifação estão corretos para o servidor.

Observação: você pode verificar os números de porta na guia Gerenciador de servidores.

-

O serviço de autenticação está em execução e funcional.

Este é um exemplo de uma tentativa server_timeout:

Exemplo server_timeout Apr 8 20:02:55.469: dot11_auth_dot1x_start: in the dot11_auth_dot1x_start Apr 8 20:02:55.469: dot11_auth_dot1x_send_id_req_to_client: sending identity request for 0002.8aa6.304f Apr 8 20:02:55.469: dot11_auth_dot1x_send_id_req_to_client: Started timer client_timeout 30 seconds Apr 8 20:02:55.470: dot11_auth_parse_client_pak: Received EAPOL packet from 0002.8aa6.304f Apr 8 20:02:55.470: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,EAP_START) for 0002.8aa6.304f Apr 8 20:02:55.470: dot11_auth_dot1x_send_id_req_to_client: sending identity request for 0002.8aa6.304f Apr 8 20:02:55.470: dot11_auth_dot1x_send_id_req_to_client: Started timer client_timeout 30 seconds Apr 8 20:02:55.471: dot11_auth_parse_client_pak: Received EAPOL packet from 0002.8aa6.304f Apr 8 20:02:55.472: dot11_auth_parse_client_pak: id is not matching req-id:1resp-id:2, waiting for response Apr 8 20:02:55.474: dot11_auth_parse_client_pak: Received EAPOL packet from 0002.8aa6.304f Apr 8 20:02:55.474: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,CLIENT_REPLY) for 0002.8aa6.304f Apr 8 20:02:55.474: dot11_auth_dot1x_send_response_to_server: Sending client 0002.8aa6.304f data to server Apr 8 20:02:55.475: dot11_auth_dot1x_send_response_to_server: Started timer server_timeout 60 seconds Apr 8 20:02:55.476: RADIUS: AAA Unsupported [248] 14 Apr 8 20:02:55.476: RADIUS: 6C 61 62 61 70 31 32 30 30 69 70 31 [labap1200ip1] Apr 8 20:02:55.476: RADIUS: AAA Unsupported [150] 2 Apr 8 20:02:55.476: RADIUS(00000031): Storing nasport 32 in rad_db Apr 8 20:02:55.476: RADIUS(00000031): Config NAS IP: 10.0.0.102 Apr 8 20:02:55.476: RADIUS/ENCODE(00000031): acct_session_id: 49 Apr 8 20:02:55.477: RADIUS(00000031): Config NAS IP: 10.0.0.102 Apr 8 20:02:55.477: RADIUS(00000031): sending Apr 8 20:02:55.477: RADIUS(00000031): Send Access-Request to 10.0.0.3:1234 id 21645/145, len 139 Apr 8 20:02:55.478: RADIUS: authenticator B6 F7 BB 41 0E 9F 44 D1 - 9A F8 E2 D7 5D 70 F2 76 Apr 8 20:02:55.478: RADIUS: User-Name [1] 9 "aironet" Apr 8 20:02:55.478: RADIUS: Framed-MTU [12] 6 1400 Apr 8 20:02:55.478: RADIUS: Called-Station-Id [30] 16 "0005.9a39.0374" Apr 8 20:02:55.478: RADIUS: Calling-Station-Id [31] 16 "0002.8aa6.304f" Apr 8 20:02:55.478: RADIUS: Service-Type [6] 6 Login [1] Apr 8 20:02:55.478: RADIUS: Message-Authenticato[80] 18 * Apr 8 20:02:55.478: RADIUS: EAP-Message [79] 14 Apr 8 20:02:55.479: RADIUS: 02 02 00 0C 01 61 69 72 6F 6E 65 74 [?????aironet] Apr 8 20:02:55.479: RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19] Apr 8 20:02:55.479: RADIUS: NAS-Port [5] 6 32 Apr 8 20:02:55.479: RADIUS: NAS-IP-Address [4] 6 10.0.0.102 Apr 8 20:02:55.480: RADIUS: Nas-Identifier [32] 16 "labap1200ip102" Apr 8 20:03:00.478: RADIUS: Retransmit to (10.0.0.3:1234,1234) for id 21645/145 Apr 8 20:03:05.475: RADIUS: Retransmit to (10.0.0.3:1234,1234) for id 21645/145 Apr 8 20:03:10.473: RADIUS: Retransmit to (10.0.0.3:1234,1234) for id 21645/145 Apr 8 20:03:15.470: RADIUS: No response from (10.0.0.3:1234,1234) for id 21645/145 Apr 8 20:03:15.470: RADIUS/DECODE: parse response no app start; FAIL Apr 8 20:03:15.470: RADIUS/DECODE: parse response; FAIL Apr 8 20:03:15.470: dot11_auth_dot1x_parse_aaa_resp: Received server response: FAIL Apr 8 20:03:15.470: dot11_auth_dot1x_parse_aaa_resp: found eap pak in server response Apr 8 20:03:15.470: dot11_auth_dot1x_parse_aaa_resp: detailed aaa_status 1 Apr 8 20:03:15.471: dot11_auth_dot1x_run_rfsm: Executing Action(SERVER_WAIT,SERVER_FAIL) for 0002.8aa6.304f Apr 8 20:03:15.471: dot11_auth_dot1x_send_client_fail: Authentication failed for 0002.8aa6.304f Apr 8 20:03:15.471: %DOT11-7-AUTH_FAILED: Station 0002.8aa6.304f Authentication failed -

-

SERVER_FAIL — Este estado indica que o servidor deu uma resposta de autenticação malsucedida com base nas credenciais do usuário. A depuração RADIUS que precede esta falha mostra o nome de usuário que foi apresentado ao servidor de autenticação. Certifique-se de verificar o log de Tentativas com Falha no servidor de autenticação para obter detalhes adicionais sobre por que o servidor negou o acesso do cliente.

Este é um exemplo de uma tentativa SERVER_FAIL:

Exemplo de SERVER_FAIL Apr 8 17:46:13.604: dot11_auth_dot1x_send_response_to_server: Sending client 0002.8aa6.304f data to server Apr 8 17:46:13.604: dot11_auth_dot1x_send_response_to_server: Started timer server_timeout 60 seconds Apr 8 17:46:13.605: RADIUS: AAA Unsupported [248] 14 Apr 8 17:46:13.605: RADIUS: 6C 61 62 61 70 31 32 30 30 69 70 31 [labap1200ip1] Apr 8 17:46:13.606: RADIUS: AAA Unsupported [150] 2 Apr 8 17:46:13.606: RADIUS(0000001D): Using existing nas_port 18 Apr 8 17:46:13.606: RADIUS(0000001D): Config NAS IP: 10.0.0.102 Apr 8 17:46:13.606: RADIUS/ENCODE(0000001D): acct_session_id: 29 Apr 8 17:46:13.606: RADIUS(0000001D): Config NAS IP: 10.0.0.102 Apr 8 17:46:13.606: RADIUS(0000001D): sending Apr 8 17:46:13.607: RADIUS(0000001D): Send Access-Request to 10.0.0.3:1645 id 21645/97, len 176 Apr 8 17:46:13.607: RADIUS: authenticator 88 82 8C BB DC 78 67 76 - 36 88 1D 89 2B DC C9 99 Apr 8 17:46:13.607: RADIUS: User-Name [1] 14 "unknown_user" Apr 8 17:46:13.607: RADIUS: Framed-MTU [12] 6 1400 Apr 8 17:46:13.608: RADIUS: Called-Station-Id [30] 16 "0005.9a39.0374" Apr 8 17:46:13.608: RADIUS: Calling-Station-Id [31] 16 "0002.8aa6.304f" Apr 8 17:46:13.608: RADIUS: Service-Type [6] 6 Login [1] Apr 8 17:46:13.608: RADIUS: Message-Authenticato[80] 18 * Apr 8 17:46:13.608: RADIUS: EAP-Message [79] 46 Apr 8 17:46:13.608: RADIUS: 02 44 00 2C 11 01 00 18 02 69 C3 F1 B5 90 52 F7 [?D?,?????i????R?] Apr 8 17:46:13.609: RADIUS: B2 57 FF F0 74 8A 80 59 31 6D C7 30 D3 D0 AF 65 [?W??t??Y1m?0???e] Apr 8 17:46:13.609: RADIUS: 75 6E 6B 6E 6F 77 6E 5F 75 73 65 72 [unknown_user] Apr 8 17:46:13.609: RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19] Apr 8 17:46:13.609: RADIUS: NAS-Port [5] 6 18 Apr 8 17:46:13.610: RADIUS: NAS-IP-Address [4] 6 10.0.0.102 Apr 8 17:46:13.610: RADIUS: Nas-Identifier [32] 16 "labap1200ip102" Apr 8 17:46:13.622: RADIUS: Received from id 21645/97 10.0.0.3:1645, Access-Reject, len 56 Apr 8 17:46:13.622: RADIUS: authenticator 55 E0 51 EF DA CE F7 78 - 92 72 3D 97 8F C7 97 C3 Apr 8 17:46:13.622: RADIUS: EAP-Message [79] 6 Apr 8 17:46:13.623: RADIUS: 04 44 00 04 [?D??] Apr 8 17:46:13.623: RADIUS: Reply-Message [18] 12 Apr 8 17:46:13.623: RADIUS: 52 65 6A 65 63 74 65 64 0A 0D [Rejected??] Apr 8 17:46:13.623: RADIUS: Message-Authenticato[80] 18 * Apr 8 17:46:13.624: RADIUS(0000001D): Received from id 21645/97 Apr 8 17:46:13.624: RADIUS/DECODE: EAP-Message fragments, 4, total 4 bytes Apr 8 17:46:13.624: RADIUS/DECODE: Reply-Message fragments, 10, total 10 bytes Apr 8 17:46:13.624: dot11_auth_dot1x_parse_aaa_resp: Received server response: FAIL Apr 8 17:46:13.625: dot11_auth_dot1x_parse_aaa_resp: found eap pak in server response Apr 8 17:46:13.625: dot11_auth_dot1x_run_rfsm: xecuting Action(SERVER_WAIT,SERVER_FAIL) for 0002.8aa6.304f Apr 8 17:46:13.625: dot11_auth_dot1x_send_response_to_client: Forwarding server message to client 0002.8aa6.304f Apr 8 17:46:13.626: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 20 seconds Apr 8 17:46:13.626: dot11_auth_dot1x_send_client_fail: Authentication failed for 0002.8aa6.304f Apr 8 17:46:13.626: %DOT11-6-DISASSOC: Interface Dot11Radio0, Deauthenticating Station 0002.8aa6.304f Apr 8 17:46:13.626: %DOT11-7-AUTH_FAILED: Station 0002.8aa6.304f Authentication failed -

Sem resposta do cliente — Neste exemplo, o servidor radius envia uma mensagem de passagem para o AP que o AP encaminha e, em seguida, associa o cliente. Eventualmente, o cliente não responde ao AP. Portanto, o AP o desautentica depois de atingir o máximo de novas tentativas.

Nenhuma resposta do cliente Sep 22 08:42:04: dot11_auth_dot1x_run_rfsm: Executing Action(SERVER_WAIT,SERVER_PASS) for 0040.96a0.3758 Sep 22 08:42:04: dot11_auth_dot1x_send_response_to_client: Forwarding server message to client 0040.96a0.3758 Sep 22 08:42:04: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 30 seconds Sep 22 08:42:04: %DOT11-6-ASSOC: Interface Dot11Radio0, Station arlit1ad1hd6j91 0040.96a0.3758 Associated KEY_MGMT[NONE] Sep 22 10:35:10: %DOT11-4-MAXRETRIES: Packet to client 0040.96a0.3758 reached max retries, removing the client Sep 22 10:35:10: %DOT11-6-DISASSOC: Interface Dot11Radio0, Deauthenticating Station 0040.96a0.3758 Reason: Previous authentication no longer validO AP encaminha uma resposta de desafio get do raio para o cliente. O cliente não responde e atinge o máximo de novas tentativas, o que faz com que o EAP falhe e o AP desautentique o cliente.

Nenhuma resposta do cliente Sep 22 10:43:02: dot11_auth_dot1x_parse_aaa_resp: Received server response: GET_CHALLENGE_RESPONSE Sep 22 10:43:02: dot11_auth_dot1x_parse_aaa_resp: found eap pak in server response Sep 22 10:43:02: dot11_auth_dot1x_run_rfsm: Executing Action(SERVER_WAIT,SERVER_REPLY) for 0040.96a0.3758 Sep 22 10:43:02: dot11_auth_dot1x_send_response_to_client: Forwarding server message to client 0040.96a0.3758 Sep 22 10:43:02: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 30 seconds Sep 22 10:43:05: %DOT11-4-MAXRETRIES: Packet to client 0040.96a0.3758 reached max retries, removing the client Sep 22 10:43:05: Client 0040.96a0.3758 failed: reached maximum retriesO RADIUS envia uma mensagem de passagem para o AP, o AP encaminha a mensagem de passagem para o cliente e o cliente não responde. O AP o desautentica depois de atingir o máximo de novas tentativas. Em seguida, o cliente tenta uma nova solicitação de identidade para o AP, mas o AP rejeita essa solicitação porque o cliente já atingiu o máximo de novas tentativas.

Nenhuma resposta do cliente Sep 22 10:57:08: dot11_auth_dot1x_run_rfsm: Executing Action(SERVER_WAIT,SERVER_PASS) for 0040.96a0.3758 Sep 22 10:57:08: dot11_auth_dot1x_send_response_to_client: Forwarding server message to client 0040.96a0.3758 Sep 22 10:57:08: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 30 seconds Sep 22 10:57:08: %DOT11-6-ASSOC: Interface Dot11Radio0, Station arlit1ad1hd6j91 0040.96a0.3758 Reassociated KEY_MGMT[NONE] Sep 22 10:57:10: %DOT11-4-MAXRETRIES: Packet to client 0040.96a0.3758 reached max retries, removing the client Sep 22 10:57:10: %DOT11-6-DISASSOC: Interface Dot11Radio0, Deauthenticating Station0040.96a0.3758 Reason: Previous authentication no longer valid Sep 22 10:57:15: AAA/BIND(00001954): Bind i/f Sep 22 10:57:15: dot11_auth_dot1x_start: in the dot11_auth_dot1x_start Sep 22 10:57:15: dot11_auth_dot1x_send_id_req_to_client: Sending identity request to 0040.96a0.3758 Sep 22 10:57:15: dot11_auth_dot1x_send_id_req_to_client: Client 0040.96a0.3758 timer started for 30 seconds Sep 22 10:57:15: %DOT11-4-MAXRETRIES: Packet to client 0040.96a0.3758 reached max retries, removing the client Sep 22 10:57:15: Client 0040.96a0.3758 failed: reached maximum retries

O processo e/ou radius debugs que precedem a mensagem da máquina de estado mostram os detalhes da falha.

Para obter mais informações sobre como configurar o EAP, consulte Autenticação EAP com servidor RADIUS.

Autenticação MAC

Essas depurações são as mais úteis para autenticação MAC:

-

debug radius authentication —Quando um servidor de autenticação externa é usado, as saídas desta depuração começam com esta palavra: RADIUS.

-

debug dot11 aaa authenticator mac-authen — As saídas desta depuração começam com este texto: dot11_auth_dot1x_.

Estas depurações mostram:

-

O que é relatado durante as partes RADIUS de uma caixa de diálogo de autenticação

-

A comparação entre o endereço MAC fornecido e o endereço autenticado em relação ao

Quando um servidor RADIUS externo é usado com autenticação de endereço MAC, as depurações RADIUS se aplicam. O resultado dessa conjunção é uma exibição da conversação real entre o servidor de autenticação e o cliente.

Quando uma lista de endereços MAC é criada localmente para o dispositivo como um banco de dados de nome de usuário e senha, somente as depurações mac-authen mostram saídas. À medida que a correspondência de endereço ou a incompatibilidade é determinada, essas saídas são exibidas.

Observação: sempre insira qualquer caractere alfabético em um endereço MAC em letras minúsculas.

Este exemplo mostra uma autenticação MAC bem-sucedida em um banco de dados local:

| Exemplo de autenticação de MAC bem-sucedida |

|---|

Apr 8 19:02:00.109: dot11_auth_mac_start: method_list: mac_methods

Apr 8 19:02:00.109: dot11_auth_mac_start: method_index: 0x4500000B, req: 0xA7626C

Apr 8 19:02:00.109: dot11_auth_mac_start: client->unique_id: 0x28

Apr 8 19:02:00.110: dot11_mac_process_reply: AAA reply for 0002.8aa6.304f PASSED

Apr 8 19:02:00.145: %DOT11-6-ASSOC: Interface Dot11Radio0, Station RKIBBE-W2K4

0002.8aa6.304f Associated KEY_MGMT[NONE] |

Este exemplo mostra uma autenticação MAC com falha em um banco de dados local:

| Exemplo de autenticação de MAC com falha |

|---|

Apr 8 19:01:22.336: dot11_auth_mac_start: method_list: mac_methods

Apr 8 19:01:22.336: dot11_auth_mac_start: method_index: 0x4500000B,

req: 0xA7626C

Apr 8 19:01:22.336: dot11_auth_mac_start: client->unique_id: 0x27

Apr 8 19:01:22.337: dot11_mac_process_reply:

AAA reply for 0002.8aa6.304f FAILED

Apr 8 19:01:22.337: %DOT11-7-AUTH_FAILED:

Station 0002.8aa6.304f Authentication failed |

Quando uma autenticação de endereço MAC falhar, verifique a precisão dos caracteres inseridos no endereço MAC. Certifique-se de ter digitado qualquer caractere alfabético em um endereço MAC em letras minúsculas.

Para obter mais informações sobre como configurar a autenticação MAC, consulte Configuração de Tipos de Autenticação (Cisco IOS Software Configuration Guide for Cisco Aironet Access Points, 12.2(13)JA).

WPA

Embora o WPA (Wi-Fi Protected Access) não seja um tipo de autenticação, é um protocolo negociado.

-

A WPA negocia entre o AP e a placa do cliente.

-

O gerenciamento de chaves WPA negocia depois que um cliente é autenticado com êxito por um servidor de autenticação.

-

A WPA negocia uma Pairwise Transient Key (PTK) e uma Groupwise Transient Key (GTK) em um handshake de quatro vias.

Observação: como o WPA exige que o EAP subjacente seja bem-sucedido, verifique se os clientes podem autenticar com êxito esse EAP antes de você envolver o WPA.

Essas depurações são as mais úteis para negociações de WPA:

-

debug dot11 aaa authenticator process — As saídas desta depuração começam com este texto: dot11_auth_dot1x_.

-

debug dot11 aaa authenticator state-machine — As saídas desta depuração começam com este texto: dot11_auth_dot1x_run_rfsm.

Em relação às outras autenticações neste documento, as depurações WPA são simples de ler e analisar. Uma mensagem PTK deve ser enviada e uma resposta apropriada deve ser recebida. Em seguida, uma mensagem GTK deve ser enviada e outra resposta apropriada recebida.

Se as mensagens PTK ou GTK não forem enviadas, a configuração ou o nível de software no AP pode estar em falha. Se as respostas PTK ou GTK do cliente não forem recebidas, verifique o nível de configuração ou software no suplicante WPA da placa cliente.

| Exemplo de negociação WPA bem-sucedida |

|---|

labap1200ip102#

Apr 7 16:29:57.908: dot11_dot1x_build_ptk_handshake:

building PTK msg 1 for 0030.6527.f74a

Apr 7 16:29:59.190: dot11_dot1x_verify_ptk_handshake:

verifying PTK msg 2 from 0030.6527.f74a

Apr 7 16:29:59.191: dot11_dot1x_verify_eapol_header: Warning:

Invalid key info (exp=0x381, act=0x109

Apr 7 16:29:59.191: dot11_dot1x_verify_eapol_header: Warning:

Invalid key len (exp=0x20, act=0x0)

Apr 7 16:29:59.192: dot11_dot1x_build_ptk_handshake:

building PTK msg 3 for 0030.6527.f74a

Apr 7 16:29:59.783: dot11_dot1x_verify_ptk_handshake:

verifying PTK msg 4 from 0030.6527.f74a

Apr 7 16:29:59.783: dot11_dot1x_verify_eapol_header: Warning:

Invalid key info (exp=0x381, act=0x109

Apr 7 16:29:59.783: dot11_dot1x_verify_eapol_header: Warning:

Invalid key len (exp=0x20, act=0x0)

Apr 7 16:29:59.788: dot11_dot1x_build_gtk_handshake:

building GTK msg 1 for 0030.6527.f74a

Apr 7 16:29:59.788: dot11_dot1x_build_gtk_handshake:

dot11_dot1x_get_multicast_key len 32 index 1

Apr 7 16:29:59.788: dot11_dot1x_hex_dump: GTK:

27 CA 88 7D 03 D9 C4 61 FD 4B BE 71 EC F7 43 B5 82 93 57 83

Apr 7 16:30:01.633: dot11_dot1x_verify_gtk_handshake:

verifying GTK msg 2 from 0030.6527.f74a

Apr 7 16:30:01.633: dot11_dot1x_verify_eapol_header:

Warning: Invalid key info (exp=0x391, act=0x301

Apr 7 16:30:01.633: dot11_dot1x_verify_eapol_header: Warning:

Invalid key len (exp=0x20, act=0x0)

Apr 7 16:30:01.633: %DOT11-6-ASSOC: Interface Dot11Radio0,

Station 0030.6527.f74a Associated KEY_MGMT[WPA]

labap1200ip102# |

Para obter mais informações sobre como configurar a WPA, consulte Visão geral da configuração da WPA.

Autenticação administrativa/HTTP

Você pode restringir o acesso administrativo ao dispositivo a usuários que estão listados em um banco de dados de nome de usuário e senha local ou em um servidor de autenticação externo. O acesso administrativo é suportado com RADIUS e TACACS+.

Essas depurações são as mais úteis para autenticação administrativa:

-

debug radius authentication ou debug tacacs authentication —As saídas desta depuração começam com uma destas palavras: RADIUS ou TACACS.

-

debug aaa authentication —As saídas desta depuração começam com este texto: AAA/AUTHEN.

-

debug aaa authorization — As saídas destas depurações começam com este texto: AAA/AUTOR.

Estas depurações mostram:

-

O que é relatado durante as partes RADIUS ou TACACS de um diálogo de autenticação

-

As negociações reais para autenticação e autorização entre o dispositivo e o servidor de autenticação

Este exemplo mostra uma autenticação administrativa bem-sucedida quando o atributo RADIUS de tipo de serviço está definido como Administrativo:

| Exemplo de autenticação administrativa bem-sucedida com atributo de tipo de serviço |

|---|

Apr 13 19:43:08.030: AAA: parse name=tty2 idb type=-1 tty=-1

Apr 13 19:43:08.030: AAA: name=tty2 flags=0x11 type=5 shelf=0 slot=0

adapter=0 port=2 channel=0

Apr 13 19:43:08.031: AAA/MEMORY: create_user (0xA1BB6C) user='NULL' ruser='NULL'

ds0=0 port='tty2' rem_addr='10.0.0.25' authen_type=ASCII service=LOGINN

Apr 13 19:43:08.031: AAA/AUTHEN/START (3200017540): port='tty2'

list='' action=LOGIN service=LOGIN

Apr 13 19:43:08.031: AAA/AUTHEN/START (3200017540): using "default" list

Apr 13 19:43:08.031: AAA/AUTHEN/START (3200017540):

Method=tac_admin (tacacs+)

Apr 13 19:43:08.032: TAC+: send AUTHEN/START packet ver=192 id=3200017540

Apr 13 19:43:08.032: AAA/AUTHEN(3200017540): Status=ERROR

Apr 13 19:43:08.032: AAA/AUTHEN/START (3200017540):

Method=rad_admin (radius)

Apr 13 19:43:08.032: AAA/AUTHEN(3200017540): Status=GETUSER

Apr 13 19:43:08.032: AAA/AUTHEN/CONT (3200017540):

continue_login (user='(undef)')

Apr 13 19:43:08.032: AAA/AUTHEN(3200017540): Status=GETUSER

Apr 13 19:43:08.032: AAA/AUTHEN(3200017540): Method=rad_admin (radius)

Apr 13 19:43:08.032: AAA/AUTHEN(3200017540): Status=GETPASS

Apr 13 19:43:08.033: AAA/AUTHEN/CONT (3200017540):

continue_login (user='aironet')

Apr 13 19:43:08.033: AAA/AUTHEN(3200017540): Status=GETPASS

Apr 13 19:43:08.033: AAA/AUTHEN(3200017540): Method=rad_admin (radius)

Apr 13 19:43:08.033: RADIUS: Pick NAS IP for u=0xA1BB6C tableid=0

cfg_addr=10.0.0.102 best_addr=0.0.0.0

Apr 13 19:43:08.033: RADIUS: ustruct sharecount=1

Apr 13 19:43:08.034: Radius: radius_port_info() success=1 radius_nas_port=1

Apr 13 19:43:08.034: RADIUS(00000000): Send Access-Request to 10.0.0.3:1645

id 21646/48, len 76

Apr 13 19:43:08.034: RADIUS: authenticator 91 A0 98 87 C1 FC F2 E7

- E7 E4 57 DF 20 D0 82 27

Apr 13 19:43:08.034: RADIUS: NAS-IP-Address [4] 6 10.0.0.102

Apr 13 19:43:08.034: RADIUS: NAS-Port [5] 6 2

Apr 13 19:43:08.035: RADIUS: NAS-Port-Type [61] 6 Virtual [5]

Apr 13 19:43:08.035: RADIUS: User-Name [1] 9 "aironet"

Apr 13 19:43:08.035: RADIUS: Calling-Station-Id [31] 11 "10.0.0.25"

Apr 13 19:43:08.035: RADIUS: User-Password [2] 18 *

Apr 13 19:43:08.042: RADIUS: Received from id 21646/48 10.0.0.3:1645,

Access-Accept, len 62

Apr 13 19:43:08.042: RADIUS: authenticator C9 32 E7 8F 97 5F E6 4C

- 6B 90 71 EE ED 2C 2B 2B

Apr 13 19:43:08.042: RADIUS: Service-Type [6] 6

Administrative [6]

Apr 13 19:43:08.042: RADIUS: Framed-IP-Address [8] 6 255.255.255.255

Apr 13 19:43:08.042: RADIUS: Class [25] 30

Apr 13 19:43:08.043: RADIUS: 43 49 53 43 4F 41 43 53 3A 30 30 30 30 33 36 36

[CISCOACS:0000366]

Apr 13 19:43:08.043: RADIUS: 39 2F 30 61 30 30 30 30 36 36 2F 32

[9/0a000066/2]

Apr 13 19:43:08.044: RADIUS: saved authorization data for user A1BB6C at B0C260

Apr 13 19:43:08.044: AAA/AUTHEN(3200017540): Status=PASS

Apr 13 19:43:08.044: tty2 AAA/AUTHOR/HTTP(1763745147):

Port='tty2' list='' service=EXEC

Apr 13 19:43:08.044: AAA/AUTHOR/HTTP: tty2(1763745147) user='aironet'

Apr 13 19:43:08.044: tty2 AAA/AUTHOR/HTTP(1763745147): send AV service=shell

Apr 13 19:43:08.044: tty2 AAA/AUTHOR/HTTP(1763745147): send AV cmd*

Apr 13 19:43:08.045: tty2 AAA/AUTHOR/HTTP(1763745147): found list "default"

Apr 13 19:43:08.045: tty2 AAA/AUTHOR/HTTP(1763745147): Method=tac_admin (tacacs+)

Apr 13 19:43:08.045: AAA/AUTHOR/TAC+: (1763745147): user=aironet

Apr 13 19:43:08.045: AAA/AUTHOR/TAC+: (1763745147): send AV service=shell

Apr 13 19:43:08.045: AAA/AUTHOR/TAC+: (1763745147): send AV cmd*

Apr 13 19:43:08.046: AAA/AUTHOR (1763745147): Post authorization status = ERROR

Apr 13 19:43:08.046: tty2 AAA/AUTHOR/HTTP(1763745147):

Method=rad_admin (radius)

Apr 13 19:43:08.046: AAA/AUTHOR (1763745147):

Post authorization status = PASS_ADD

Apr 13 19:43:08.443: AAA/MEMORY: free_user (0xA1BB6C) user='aironet'

ruser='NULL' port='tty2' rem_addr='10.0.0.25' authen_type=ASCII service=LOGIN |

Este exemplo mostra uma autenticação administrativa bem-sucedida quando você usa atributos específicos do fornecedor para enviar uma instrução "priv-level":

| Exemplo de autenticação administrativa bem-sucedida com atributo específico do fornecedor |

|---|

Apr 13 19:38:04.699: RADIUS: cisco AVPair ""shell:priv-lvl=15""

not applied for shell

Apr 13 19:38:04.699: AAA/AUTHOR (380584213): Post authorization status

= PASS_ADD

Apr 13 19:38:04.802: AAA/MEMORY: free_user (0xAA0E38) user='aironet'

ruser='NULL' port='tty3' rem_addr='10.0.0.25' authen_type=ASCII

service=LOGIN

Apr 13 19:38:04.901: AAA: parse name=tty3 idb type=-1 tty=-1

Apr 13 19:38:04.901: AAA: name=tty3 flags=0x11 type=5 shelf=0 slot=0

adapter=0 port=3 channel=0

Apr 13 19:38:04.902: AAA/MEMORY: create_user (0xAA23BC) user='NULL'

ruser='NULL' ds0=0 port='tty3' rem_addr='10.0.0.25'

authen_type=ASCII service=LOGIN

Apr 13 19:38:04.902: AAA/AUTHEN/START (1346300140): port='tty3' list=''

action=LOGIN service=LOGIN

Apr 13 19:38:04.902: AAA/AUTHEN/START (1346300140): using "default" list

Apr 13 19:38:04.902: AAA/AUTHEN/START (1346300140): Method=tac_admin (tacacs+)

Apr 13 19:38:04.902: TAC+: send AUTHEN/START packet ver=192 id=1346300140

Apr 13 19:38:04.902: AAA/AUTHEN(1346300140): Status=ERROR

Apr 13 19:38:04.902: AAA/AUTHEN/START (1346300140): Method=rad_admin (radius)

Apr 13 19:38:04.902: AAA/AUTHEN(1346300140): Status=GETUSER

Apr 13 19:38:04.903: AAA/AUTHEN/CONT (1346300140): continue_login

(user='(undef)')

Apr 13 19:38:04.903: AAA/AUTHEN(1346300140): Status=GETUSER

Apr 13 19:38:04.903: AAA/AUTHEN(1346300140): Method=rad_admin (radius)

Apr 13 19:38:04.904: AAA/AUTHEN(1346300140): Status=GETPASS

Apr 13 19:38:04.904: AAA/AUTHEN/CONT (1346300140): continue_login

(user='aironet')

Apr 13 19:38:04.904: AAA/AUTHEN(1346300140): Status=GETPASS

Apr 13 19:38:04.904: AAA/AUTHEN(1346300140): Method=rad_admin (radius)

Apr 13 19:38:04.904: RADIUS: Pick NAS IP for u=0xAA23BC tableid=0

cfg_addr=10.0.0.102 best_addr=0.0.0.0

Apr 13 19:38:04.904: RADIUS: ustruct sharecount=1

Apr 13 19:38:04.904: Radius: radius_port_info() success=1 radius_nas_port=1

Apr 13 19:38:04.925: RADIUS(00000000): Send Access-Request to

10.0.0.3:1645 id 21646/3, len 76

Apr 13 19:38:04.926: RADIUS: authenticator 0C DD 2B B7 CA 5E 7C B9

- 46 90 FD 7A FD 56 3F 07

Apr 13 19:38:04.926: RADIUS: NAS-IP-Address [4] 6 10.0.0.102

Apr 13 19:38:04.926: RADIUS: NAS-Port [5] 6 3

Apr 13 19:38:04.926: RADIUS: NAS-Port-Type [61] 6 Virtual [5]

Apr 13 19:38:04.926: RADIUS: User-Name [1] 9 "aironet"

Apr 13 19:38:04.926: RADIUS: Calling-Station-Id [31] 11 "10.0.0.25"

Apr 13 19:38:04.926: RADIUS: User-Password [2] 18 *

Apr 13 19:38:04.932: RADIUS: Received from id 21646/3 10.0.0.3:1645,

Access-Accept, len 89

Apr 13 19:38:04.933: RADIUS: authenticator FA A4 31 49 51 87 9D CA

- 9D F7 B3 9B EF C2 8B 7E

Apr 13 19:38:04.933: RADIUS: Vendor, Cisco [26] 27

Apr 13 19:38:04.933: RADIUS: Cisco AVpair [1] 21 ""shell:priv-lvl=15""

Apr 13 19:38:04.934: RADIUS: Service-Type [6] 6 Login [1]

Apr 13 19:38:04.934: RADIUS: Framed-IP-Address [8] 6 255.255.255.255

Apr 13 19:38:04.934: RADIUS: Class [25] 30

Apr 13 19:38:04.934: RADIUS: 43 49 53 43 4F 41 43 53 3A 30 30 30 30 33 36 33

[CISCOACS:0000363]

Apr 13 19:38:04.934: RADIUS: 61 2F 30 61 30 30 30 30 36 36 2F 33

[a/0a000066/3]

Apr 13 19:38:05.634: AAA/AUTHOR (3854191802): Post authorization

status = PASS_ADD

Apr 13 19:38:05.917: AAA/MEMORY: free_user (0xA9D054) user='aironet'

ruser='NULL' port='tty2' rem_addr='10.0.0.25' authen_type=ASCII

service=LOGIN priv=0 |

O problema mais comum com a autenticação administrativa é a falha em configurar o servidor de autenticação para enviar os atributos de nível de privilégio ou tipo de serviço administrativo apropriados. Esta tentativa de exemplo falhou na autenticação administrativa porque nenhum atributo de nível de privilégio ou atributo de tipo de serviço administrativo foi enviado:

| Sem atributos específicos do fornecedor ou de tipo de serviço |

|---|

Apr 13 20:02:59.516: tty3 AAA/AUTHOR/HTTP(2007927065): Port='tty3'

list='' service=EXEC

Apr 13 20:02:59.516: AAA/AUTHOR/HTTP: tty3(2007927065) user='aironet'

Apr 13 20:02:59.516: tty3 AAA/AUTHOR/HTTP(2007927065): send AV service=shell

Apr 13 20:02:59.516: tty3 AAA/AUTHOR/HTTP(2007927065): send AV cmd*

Apr 13 20:02:59.516: tty3 AAA/AUTHOR/HTTP(2007927065): found list "default"

Apr 13 20:02:59.516: tty3 AAA/AUTHOR/HTTP(2007927065): Method=tac_admin (tacacs+)

Apr 13 20:02:59.516: AAA/AUTHOR/TAC+: (2007927065): user=aironet

Apr 13 20:02:59.516: AAA/AUTHOR/TAC+: (2007927065): send AV service=shell

Apr 13 20:02:59.516: AAA/AUTHOR/TAC+: (2007927065): send AV cmd*

Apr 13 20:02:59.516: AAA/AUTHOR (2007927065): Post authorization status = ERROR

Apr 13 20:02:59.517: tty3 AAA/AUTHOR/HTTP(2007927065): Method=rad_admin (radius)

Apr 13 20:02:59.517: AAA/AUTHOR (2007927065): Post authorization status = PASS_ADD

Apr 13 20:02:59.561: AAA/MEMORY: free_user (0xA756E8) user='aironet'

ruser='NULL' port='tty2' rem_addr='10.0.0.25' authen_type=ASCII

service=LOGIN priv=0 vrf= (id=0)

Apr 13 20:02:59.620: AAA/MEMORY: free_user (0x9E5B04) user='aironet'

ruser='NULL' port='tty3' rem_addr='10.0.0.25' authen_type=ASCII

service=LOGIN priv=0 vrf= (id=0)

Apr 13 20:03:04.501: AAA: parse name=tty2 idb type=-1 tty=-1

Apr 13 20:03:04.501: AAA: name=tty2 flags=0x11 type=5 shelf=0 slot=0 adapter=0

port=2 channel=0

Apr 13 20:03:04.502: AAA/MEMORY: create_user (0xA9C7A4) user='NULL'

ruser='NULL' ds0=0 port='tty2' rem_addr='10.0.0.25' authen_type=ASCII

service=LOGIN priv=0

Apr 13 20:03:04.502: AAA/AUTHEN/START (377202642): port='tty2' list=''

action=LOGIN service=LOGIN

Apr 13 20:03:04.502: AAA/AUTHEN/START (377202642): using "default" list

Apr 13 20:03:04.503: AAA/AUTHEN/START (377202642): Method=tac_admin (tacacs+)

Apr 13 20:03:04.503: TAC+: send AUTHEN/START packet ver=192 id=377202642

Apr 13 20:03:04.503: AAA/AUTHEN(377202642): Status=ERROR

Apr 13 20:03:04.503: AAA/AUTHEN/START (377202642): Method=rad_admin (radius)

Apr 13 20:03:04.503: AAA/AUTHEN(377202642): Status=GETUSER

Apr 13 20:03:04.503: AAA/AUTHEN/CONT (377202642): continue_login (user='(undef)')

Apr 13 20:03:04.503: AAA/AUTHEN(377202642): Status=GETUSER

Apr 13 20:03:04.503: AAA/AUTHEN(377202642): Method=rad_admin (radius)

Apr 13 20:03:04.503: AAA/AUTHEN(377202642): Status=GETPASS

Apr 13 20:03:04.504: AAA/AUTHEN/CONT (377202642): continue_login (user='aironet')

Apr 13 20:03:04.504: AAA/AUTHEN(377202642): Status=GETPASS

Apr 13 20:03:04.504: AAA/AUTHEN(377202642): Method=rad_admin (radius)

Apr 13 20:03:04.504: RADIUS: Pick NAS IP for u=0xA9C7A4 tableid=0

cfg_addr=10.0.0.102 best_addr=0.0.0.0

Apr 13 20:03:04.505: RADIUS: ustruct sharecount=1

Apr 13 20:03:04.505: Radius: radius_port_info() success=1 radius_nas_port=1

Apr 13 20:03:04.505: RADIUS(00000000): Send Access-Request to 10.0.0.3:1645

id 21646/59, len 76

Apr 13 20:03:04.505: RADIUS: authenticator 0F BD 81 17 8F C5 1C B4

- 84 1C 66 4D CF D4 96 03

Apr 13 20:03:04.505: RADIUS: NAS-IP-Address [4] 6 10.0.0.102

Apr 13 20:03:04.506: RADIUS: NAS-Port [5] 6 2

Apr 13 20:03:04.506: RADIUS: NAS-Port-Type [61] 6 Virtual [5]

Apr 13 20:03:04.506: RADIUS: User-Name [1] 9 "aironet"

Apr 13 20:03:04.506: RADIUS: Calling-Station-Id [31] 11 "10.0.0.25"

Apr 13 20:03:04.507: RADIUS: User-Password [2] 18 *

Apr 13 20:03:04.513: RADIUS: Received from id 21646/59 10.0.0.3:1645,

Access-Accept, len 56

Apr 13 20:03:04.513: RADIUS: authenticator BB F0 18 78 33 D0 DE D3

- 8B E9 E0 EE 2A 33 92 B5

Apr 13 20:03:04.513: RADIUS: Framed-IP-Address [8] 6 255.255.255.255

Apr 13 20:03:04.513: RADIUS: Class [25] 30

Apr 13 20:03:04.514: RADIUS: 43 49 53 43 4F 41 43 53 3A 30 30 30 30 33 36 38

[CISCOACS:0000368]

Apr 13 20:03:04.514: RADIUS: 33 2F 30 61 30 30 30 30 36 36 2F 32

[3/0a000066/2]

Apr 13 20:03:04.515: RADIUS: saved authorization data for user A9C7A4 at A9C99C

Apr 13 20:03:04.515: AAA/AUTHEN(377202642): Status=PASS

Apr 13 20:03:04.515: tty2 AAA/AUTHOR/HTTP(2202245138): Port='tty2' list=''

service=EXEC

Apr 13 20:03:04.515: AAA/AUTHOR/HTTP: tty2(2202245138) user='aironet'

Apr 13 20:03:04.515: tty2 AAA/AUTHOR/HTTP(2202245138): send AV service=shell

Apr 13 20:03:04.515: tty2 AAA/AUTHOR/HTTP(2202245138): send AV cmd*

Apr 13 20:03:04.515: tty2 AAA/AUTHOR/HTTP(2202245138): found list "default"

Apr 13 20:03:04.516: tty2 AAA/AUTHOR/HTTP(2202245138): Method=tac_admin (tacacs+)

Apr 13 20:03:04.516: AAA/AUTHOR/TAC+: (2202245138): user=aironet

Apr 13 20:03:04.516: AAA/AUTHOR/TAC+: (2202245138): send AV service=shell

Apr 13 20:03:04.516: AAA/AUTHOR/TAC+: (2202245138): send AV cmd*

Apr 13 20:03:04.517: AAA/AUTHOR (2202245138): Post authorization status = ERROR

Apr 13 20:03:04.517: tty2 AAA/AUTHOR/HTTP(2202245138): Method=rad_admin (radius)

Apr 13 20:03:04.517: AAA/AUTHOR (2202245138): Post authorization status

= PASS_ADD

Apr 13 20:03:04.619: AAA/MEMORY: free_user (0xA9C7A4) user='aironet'

ruser='NULL' port='tty2' rem_addr='10.0.0.25' authen_type=ASCII

service=LOGIN priv=0 vrf= |

Para obter mais informações sobre como configurar a autenticação administrativa, consulte Administração do Ponto de Acesso (Guia de Configuração do Software Cisco IOS para Pontos de Acesso Cisco Aironet, 12.2(13)JA).

Para obter mais informações sobre como configurar privilégios administrativos para usuários no servidor de autenticação, consulte Exemplo de configuração: Autenticação local para usuários do servidor HTTP. Verifique a seção que corresponde ao protocolo de autenticação usado.

Informações Relacionadas

- Manual de configuração do Cisco IOS Software para pontos de acesso do Cisco Aironet, 12.2(13)JA

- Autenticação de EAP com servidor RADIUS

- LEAP Authentication with Local RADIUS Server

- Perguntas frequentes sobre o Cisco Aironet Wireless Security

- Exemplo de Configuração de AP de Serviços de Domínio Wireless como um Servidor AAA

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

01-Feb-2007 |

Versão inicial |

Feedback

Feedback