Introdução

Este documento descreve como configurar uma LAN sem fio CWA em uma WLC Catalyst 9800 e ISE.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento da configuração de 9800 Wireless LAN Controllers (WLC).

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- 9800 WLC Cisco IOS® XE Gibraltar v17.6.x

- Identity Service Engine (ISE) v3.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

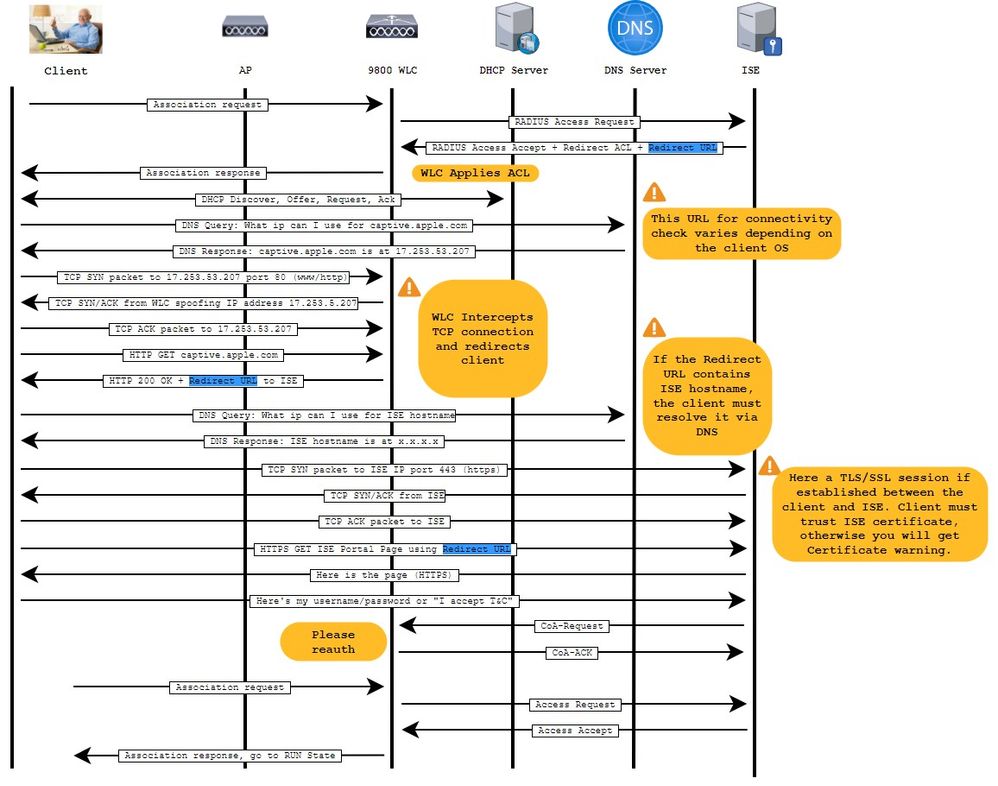

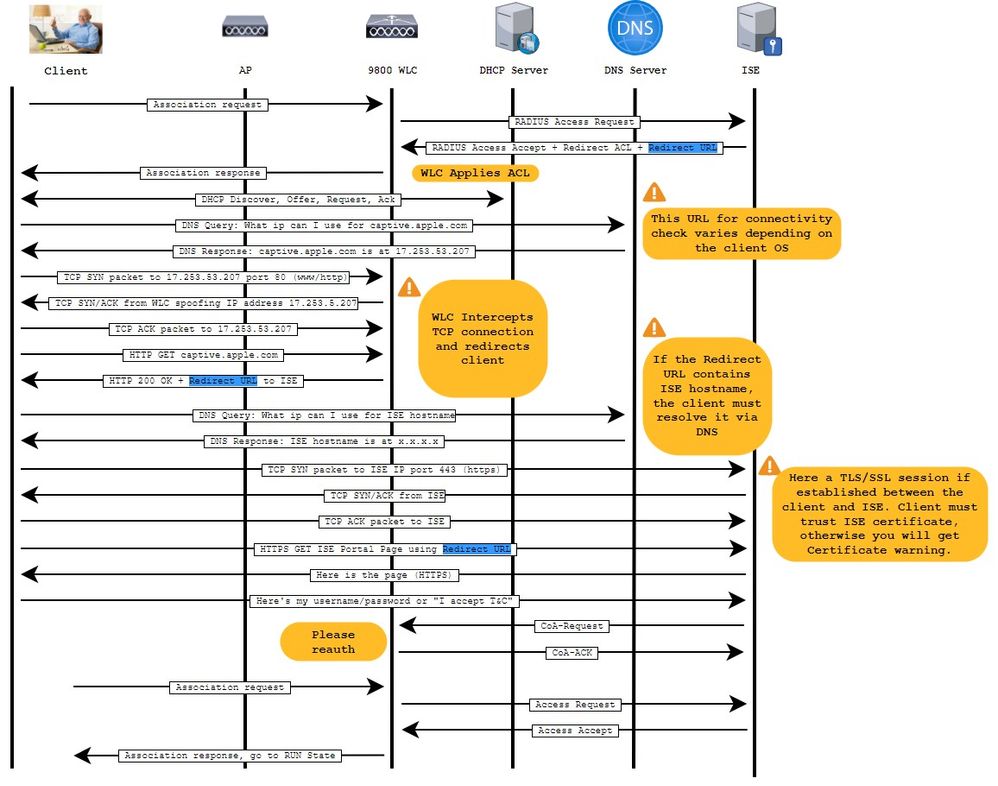

O processo do CWA é mostrado aqui, onde você pode ver o processo do CWA de um dispositivo Apple como exemplo:

Configurar

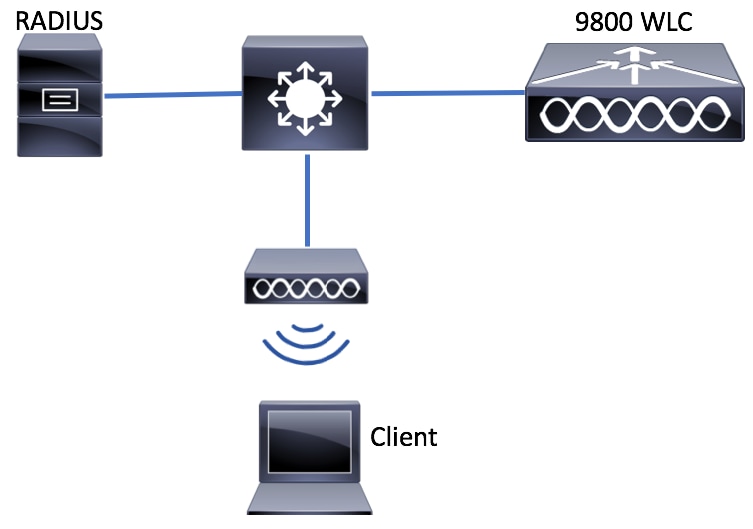

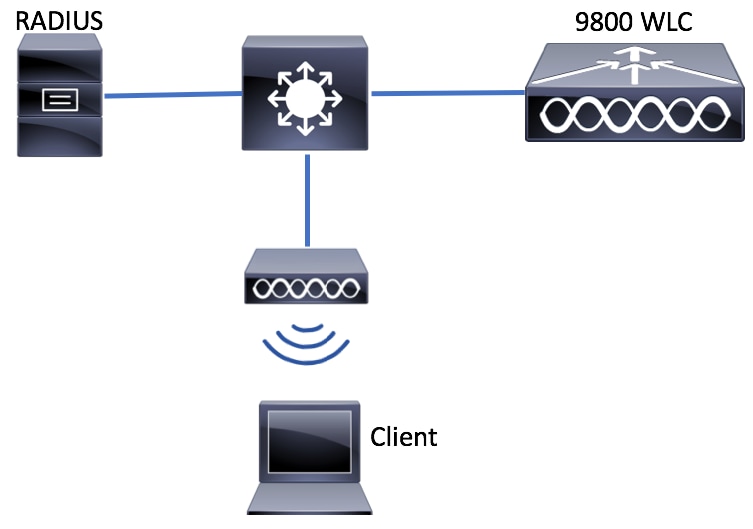

Diagrama de Rede

Configuração de AAA no 9800 WLC

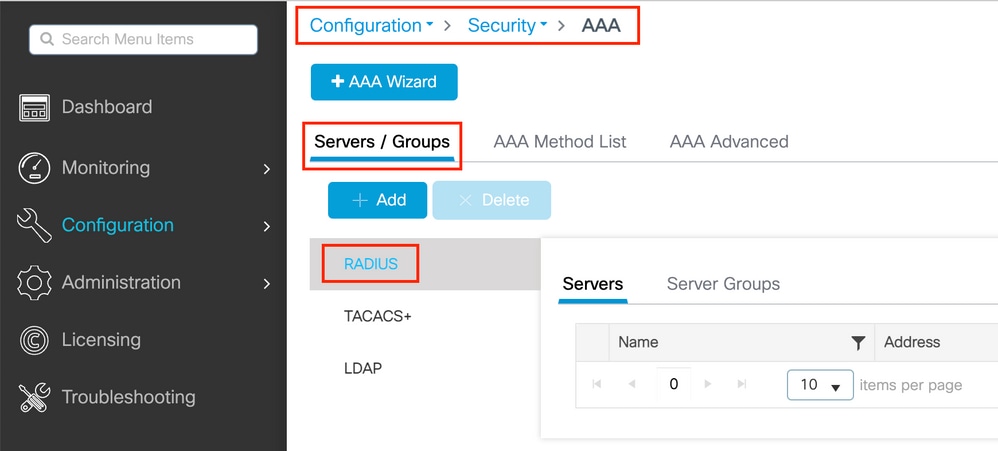

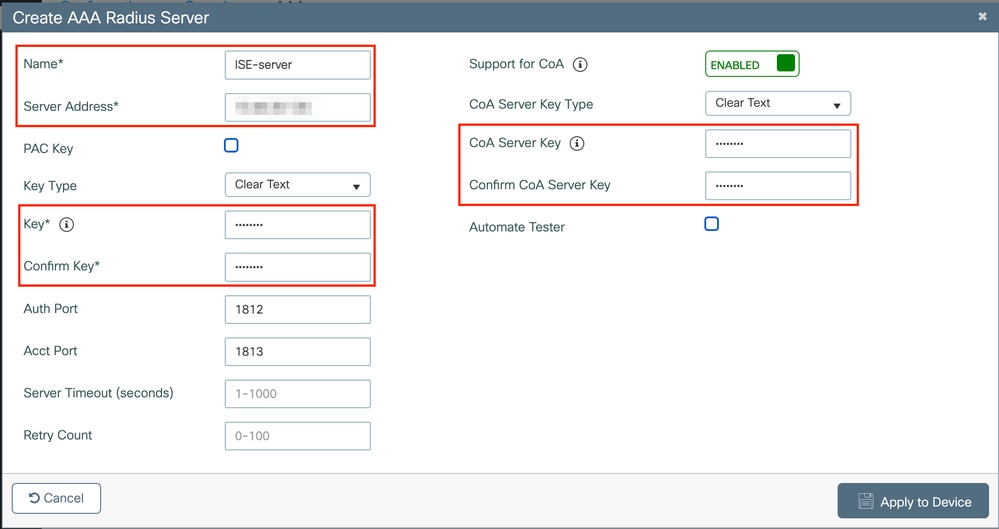

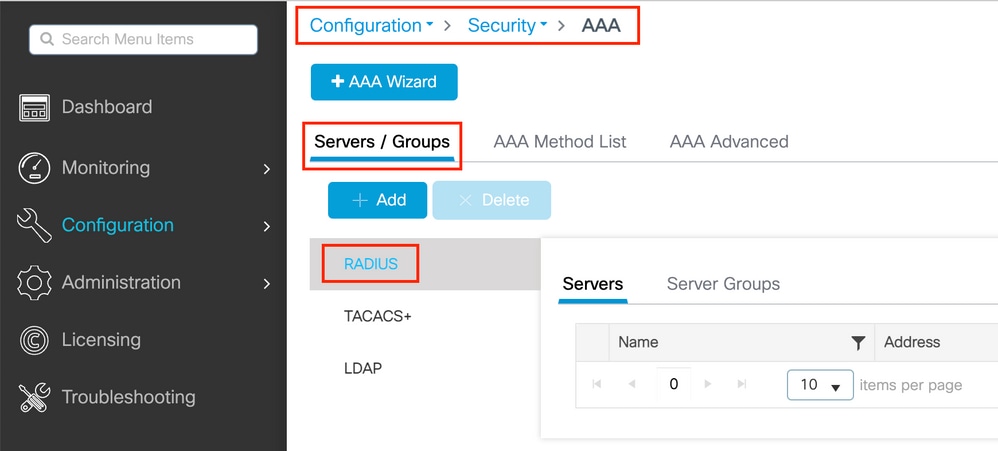

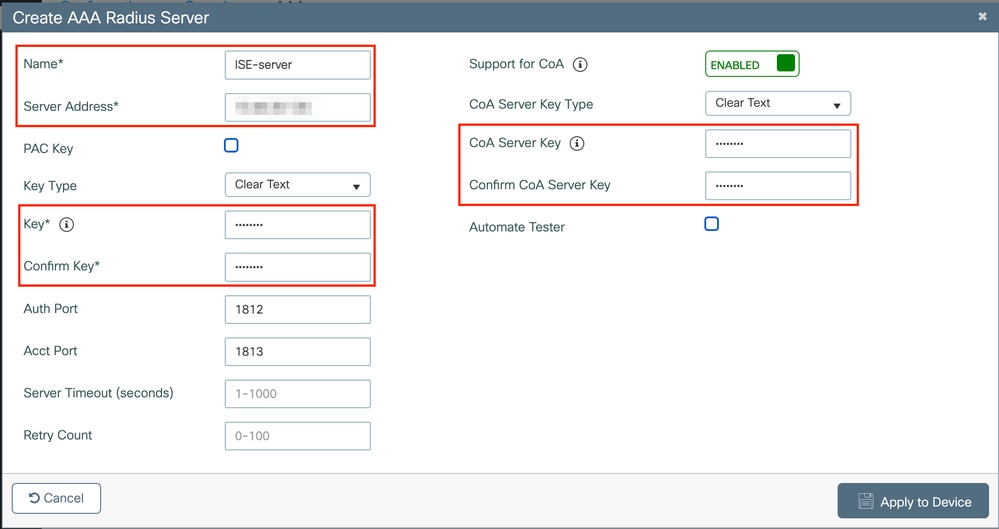

Etapa 1. Adicionar o servidor ISE à configuração da WLC 9800.

Navegue atéConfiguration > Security > AAA > Servers/Groups > RADIUS > Servers > + Adde insira as informações do servidor RADIUS conforme mostrado nas imagens.

Verifique se o suporte para CoA está ativado, caso você planeje usar a autenticação da Web central (ou qualquer tipo de segurança que exija o CoA) no futuro.

Note: Na versão 17.4.X e posterior, certifique-se de configurar também a chave do servidor CoA ao configurar o servidor RADIUS. Use a mesma chave que o segredo compartilhado (eles são os mesmos por padrão no ISE). A finalidade é, opcionalmente, configurar uma chave para CoA diferente do segredo compartilhado, se for isso que o servidor RADIUS configurou. No Cisco IOS XE 17.3, a interface do usuário da Web simplesmente usava o mesmo segredo compartilhado que a chave de CoA.

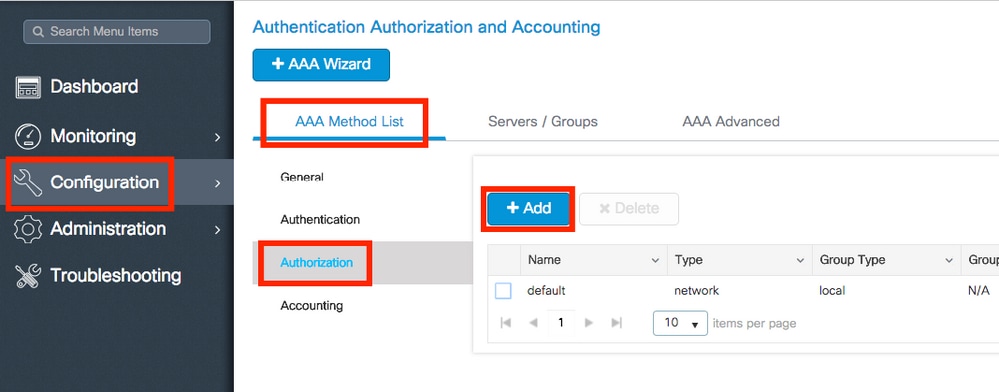

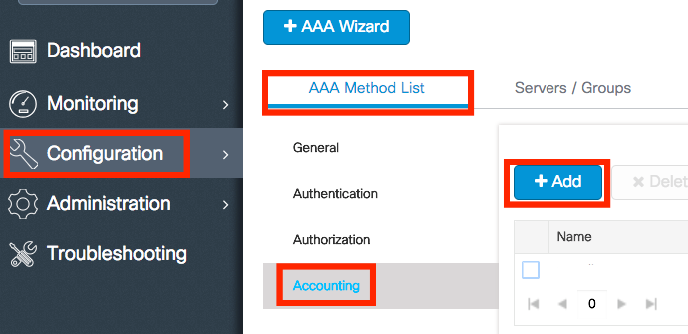

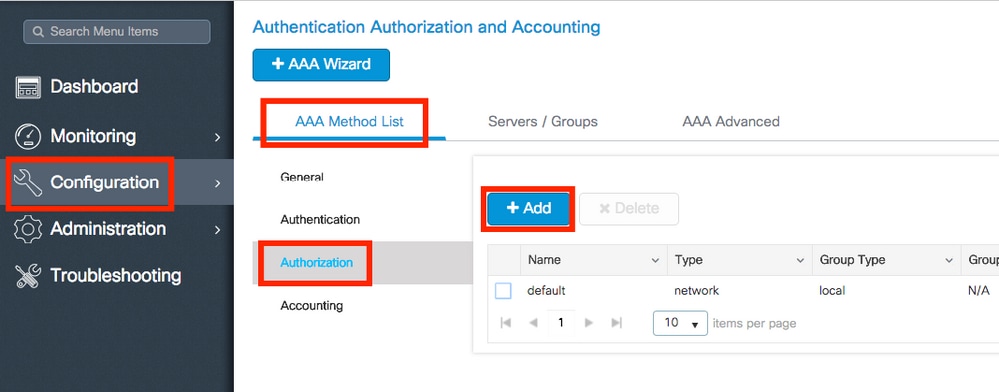

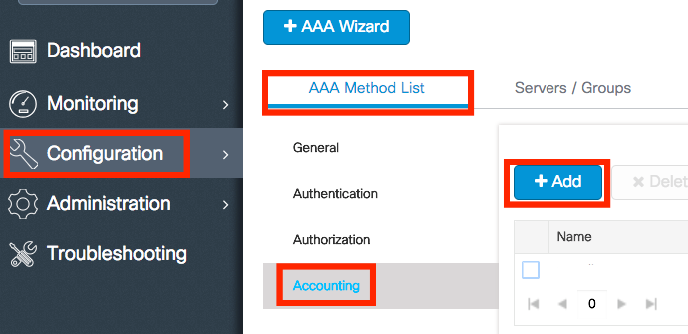

Etapa 2. Criar uma lista de métodos de autorização.

Navegue atéConfiguration > Security > AAA > AAA Method List > Authorization > + Addcomo mostrado na imagem.

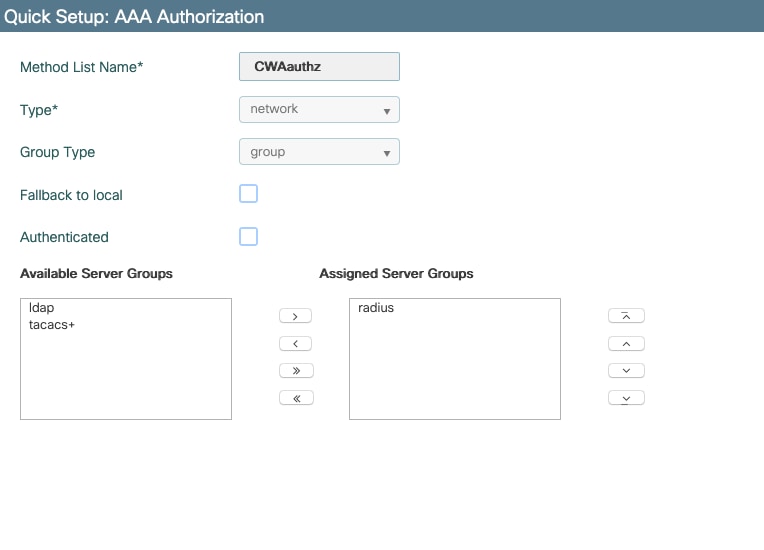

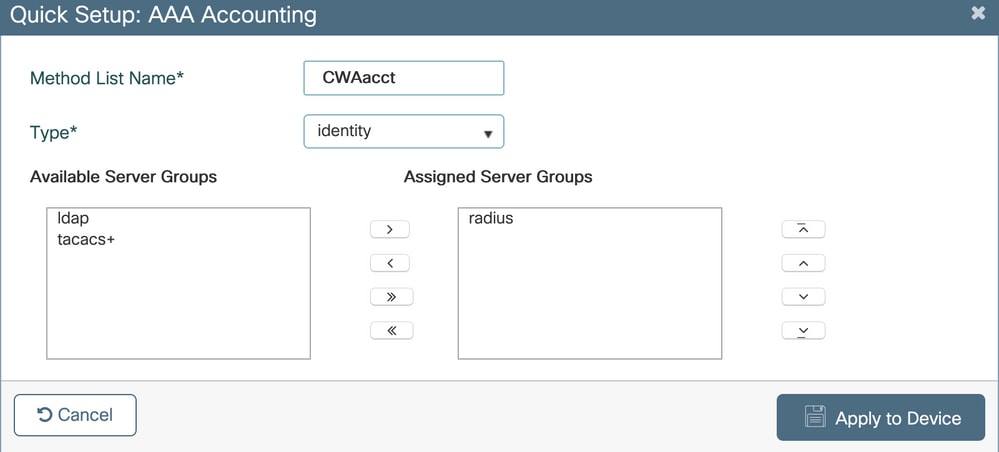

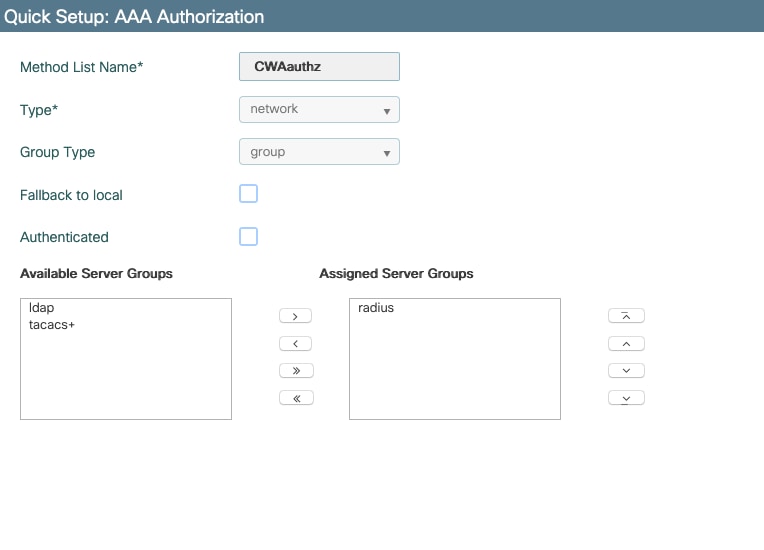

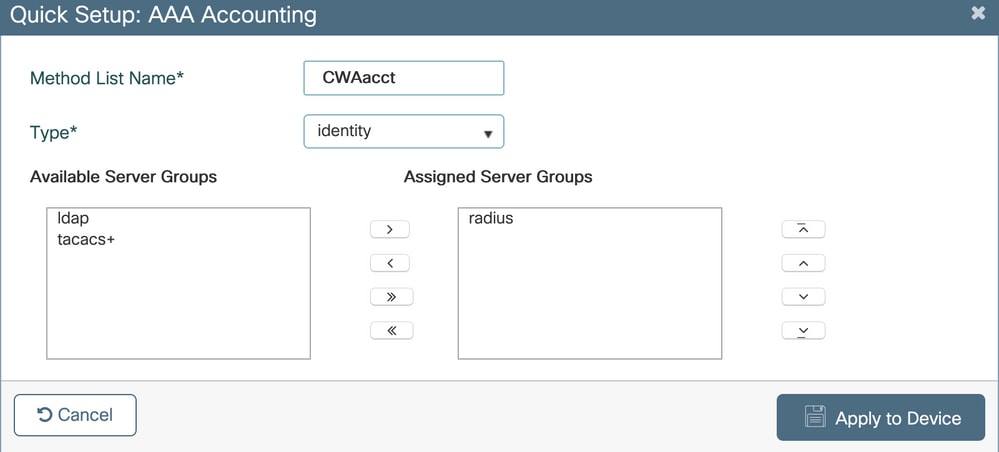

Etapa 3. (Opcional) Crie uma lista de métodos contábeis, conforme mostrado na imagem.

Note: O CWA não funcionará se você decidir fazer o balanceamento de carga (a partir da configuração CLI do Cisco IOS XE) de seus servidores radius devido ao bug da Cisco ID CSCvh03827. O uso de balanceadores de carga externos está correto. No entanto, certifique-se de que o balanceador de carga funcione por cliente usando o atributo RADIUS calling-station-id. Depender da porta de origem UDP não é um mecanismo suportado para equilibrar solicitações RADIUS do 9800.

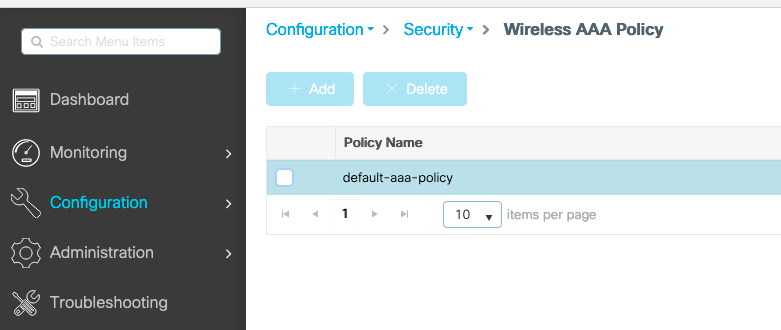

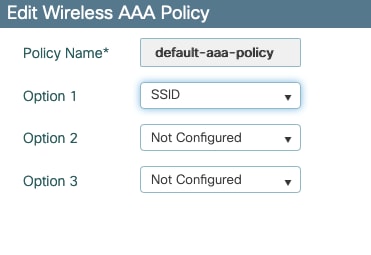

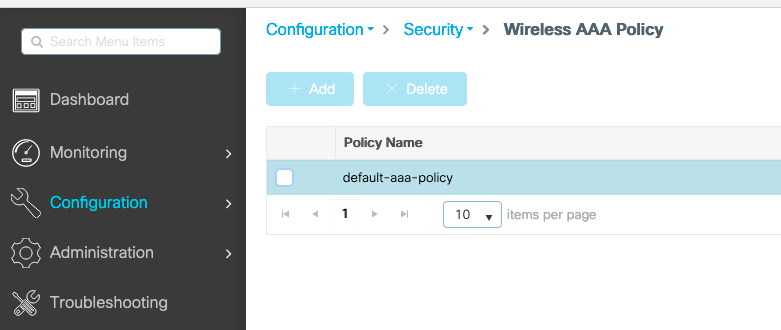

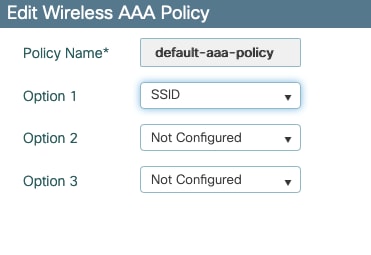

Etapa 4. (Opcional) Você pode definir a política AAA para enviar o nome SSID como um atributo Called-station-id, que pode ser útil se você quiser aproveitar essa condição no ISE posteriormente no processo.

Navegue atéConfiguration > Security > Wireless AAA Policye edite a política AAA padrão ou crie uma nova.

Você pode escolherSSIDcomo a Opção 1. Tenha em mente que mesmo quando você escolhe apenas o SSID, o ID da estação chamada ainda anexa o endereço MAC do AP ao nome do SSID.

Configuração de WLAN

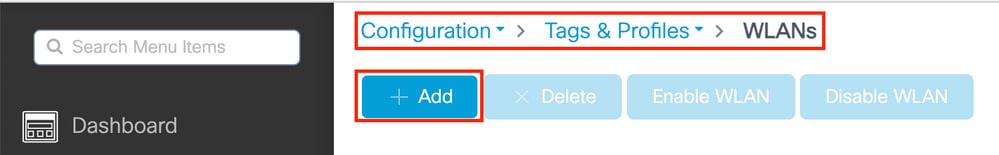

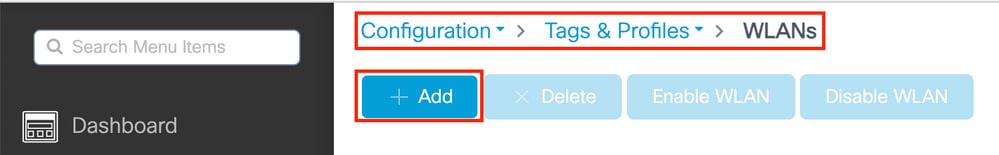

Etapa 1. Criar a WLAN.

Navegue até a redeConfiguration > Tags & Profiles > WLANs > + Adde configure-a conforme necessário.

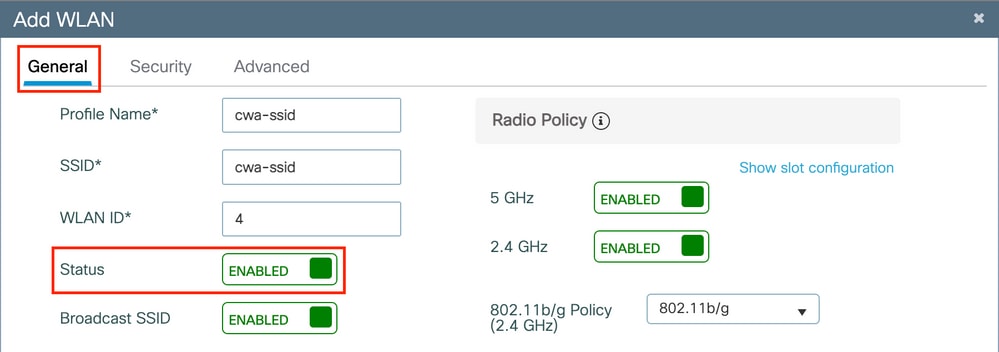

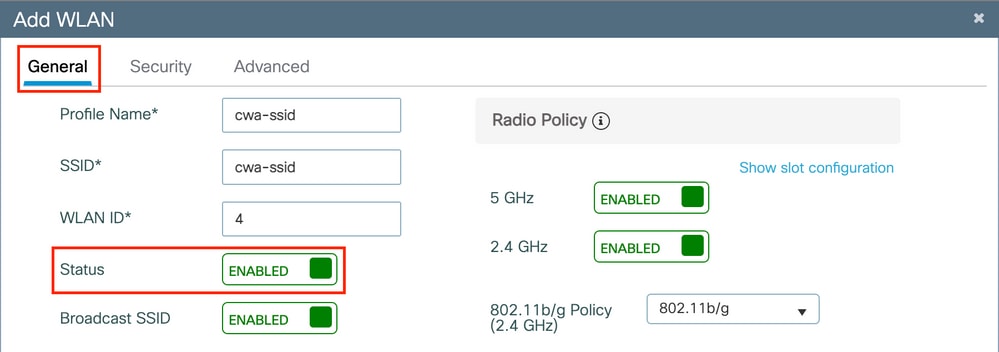

Etapa 2. Inserir as informações gerais da WLAN.

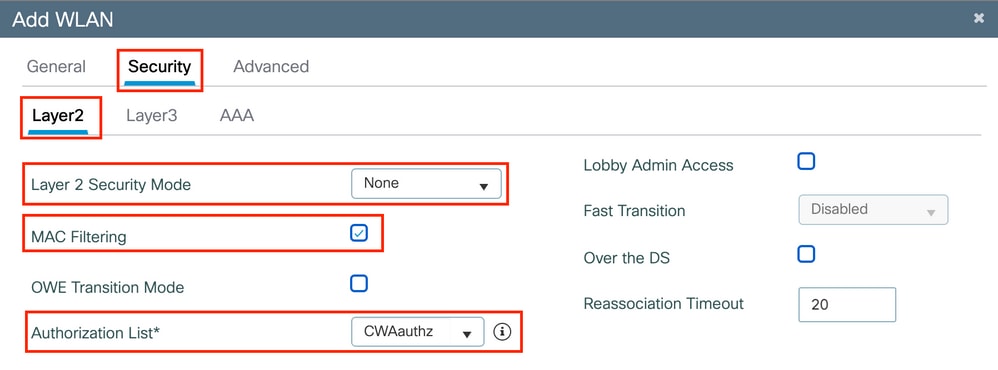

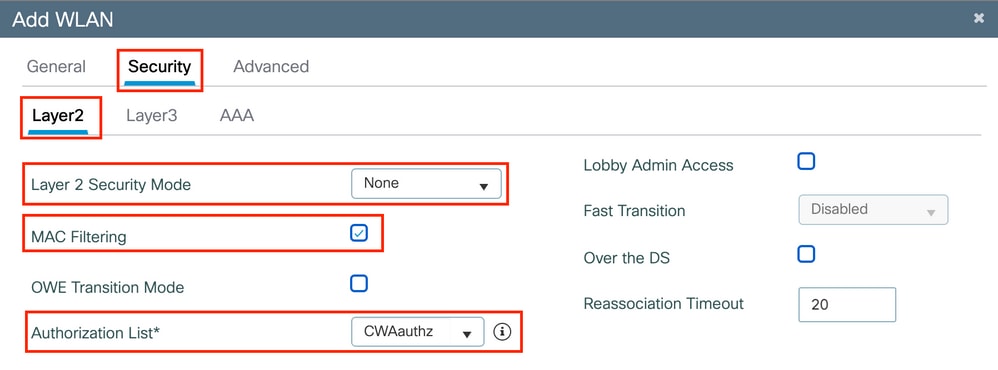

Etapa 3. Navegue até aSecurityguia e escolha o método de segurança necessário. Nesse caso, somente 'MAC Filtering' e a lista de autorização AAA (que você criou na Etapa 2. naAAA Configurationseção) são necessários.

CLI:

#config t

(config)#wlan cwa-ssid 4 cwa-ssid

(config-wlan)#mac-filtering CWAauthz

(config-wlan)#no security ft adaptive

(config-wlan)#no security wpa

(config-wlan)#no security wpa wpa2

(config-wlan)#no security wpa wpa2 ciphers aes

(config-wlan)#no security wpa akm dot1x

(config-wlan)#no shutdown

Configuração de perfil de política

Dentro de um Perfil de política, você pode decidir atribuir os clientes a qual VLAN, entre outras configurações (como Lista de controles de acesso (ACLs), Qualidade de serviço (QoS), Âncora de mobilidade, Temporizadores, etc.).

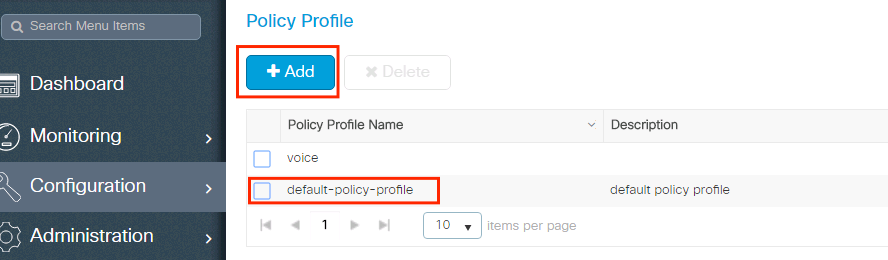

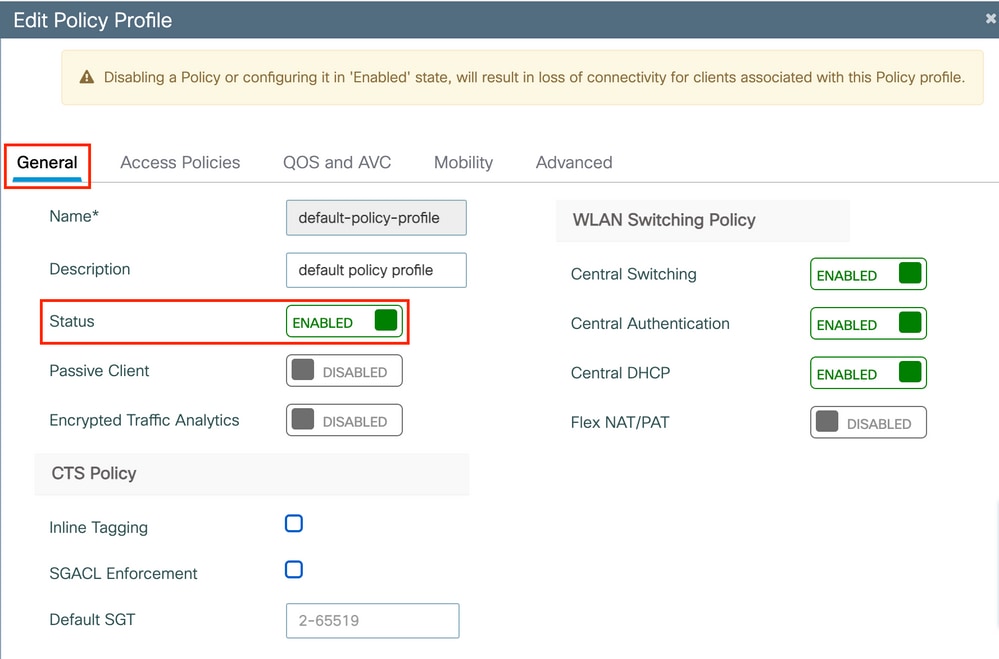

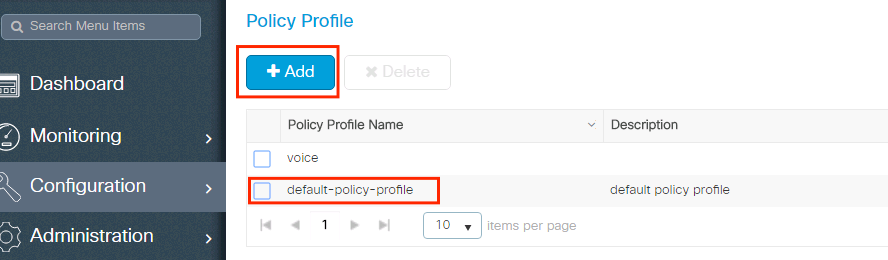

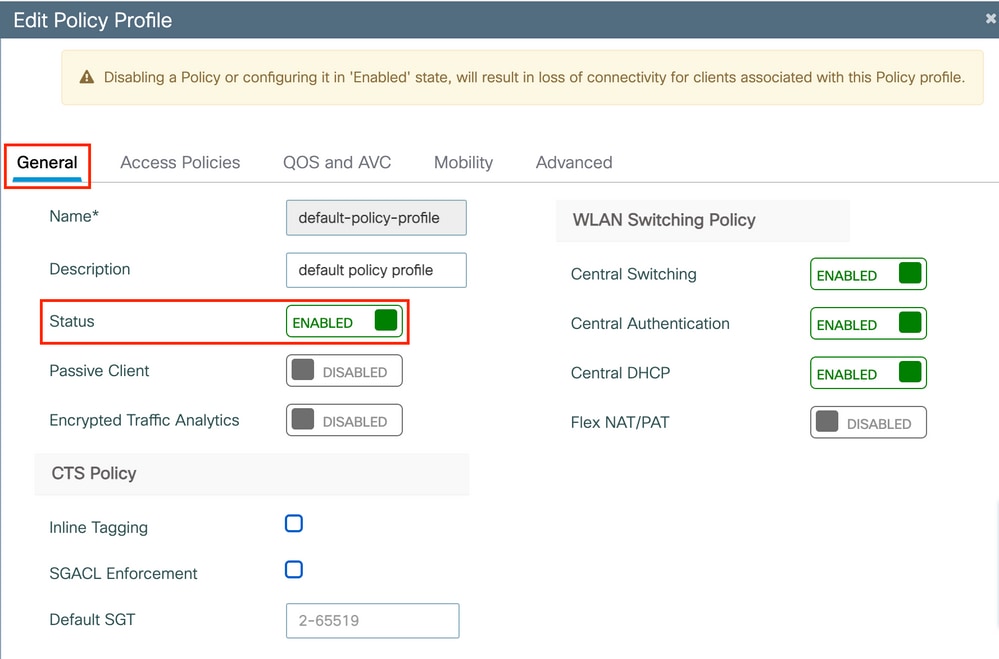

Você pode usar o perfil de política padrão ou criar um novo.

GUI:

Etapa 1. Crie um novoPolicy Profile.

Navegue atéConfiguration > Tags & Profiles > Policye configure odefault-policy-profileou crie um novo.

Verifique se o perfil está ativado.

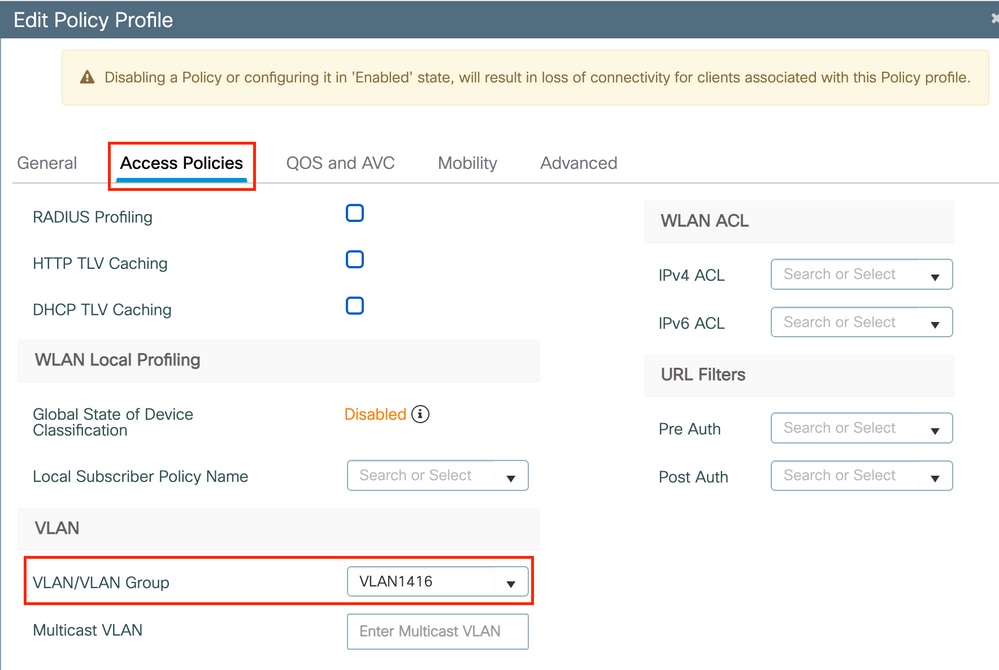

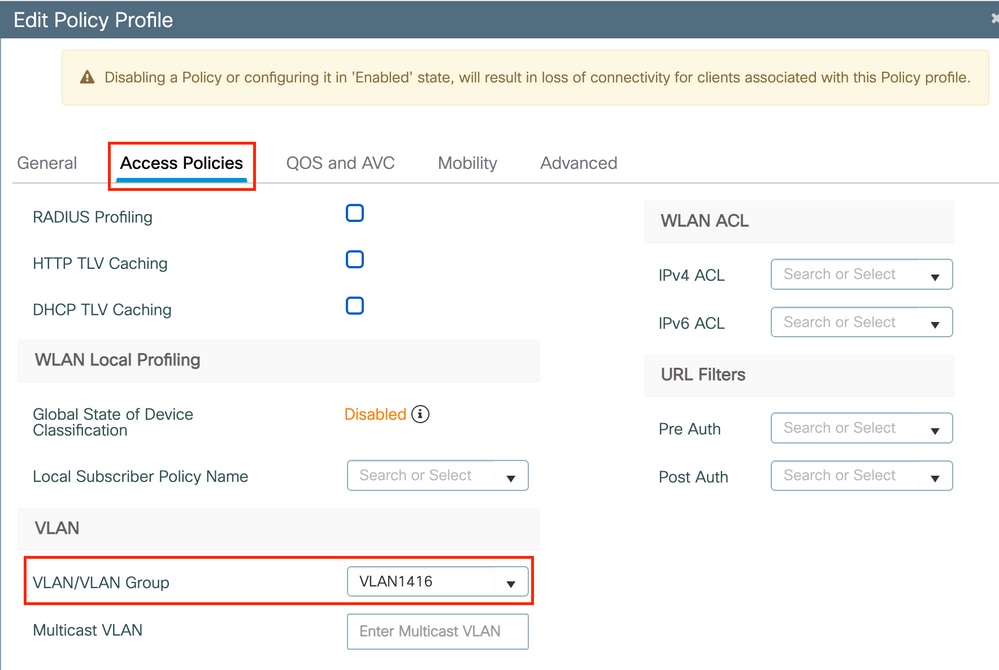

Etapa 2. Escolher a VLAN.

Navegue até aAccess Policiesguia e escolha o nome da VLAN na lista suspensa ou digite manualmente a VLAN-ID. Não configure uma ACL no perfil de política.

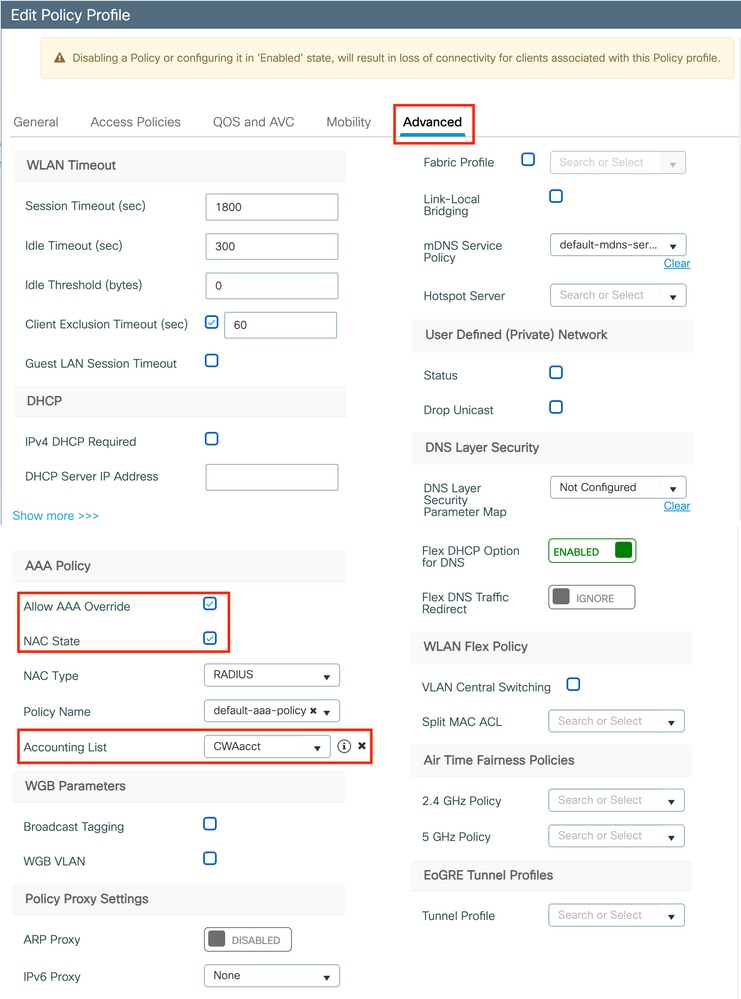

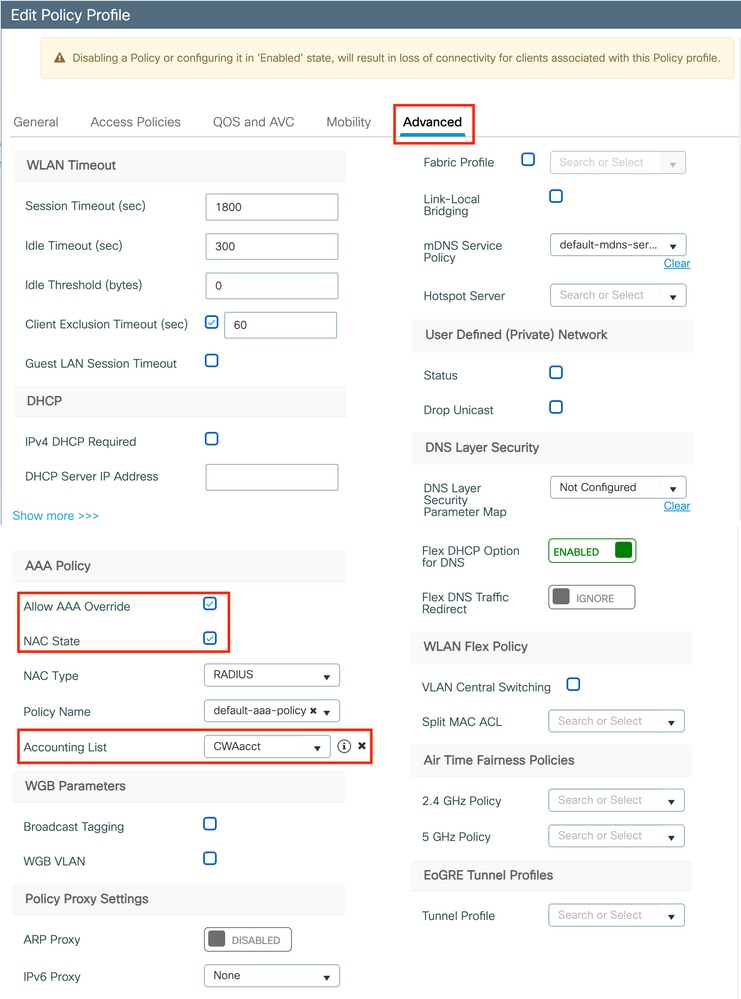

Etapa 3. Configurar o perfil de política para aceitar substituições ISE (permitir substituição de AAA) e Alteração de Autorização (CoA) (Estado NAC). Como opção, você também pode especificar um método de auditoria.

CLI:

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# nac

# vlan <vlan-id_or_vlan-name>

# accounting-list <acct-list>

# no shutdown

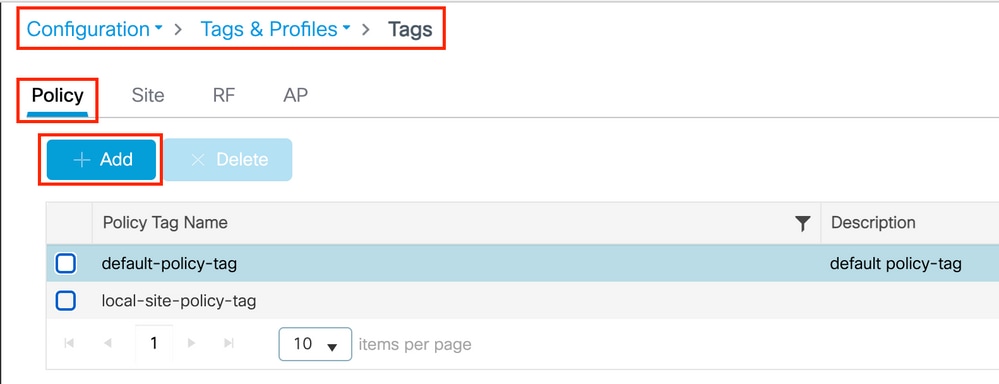

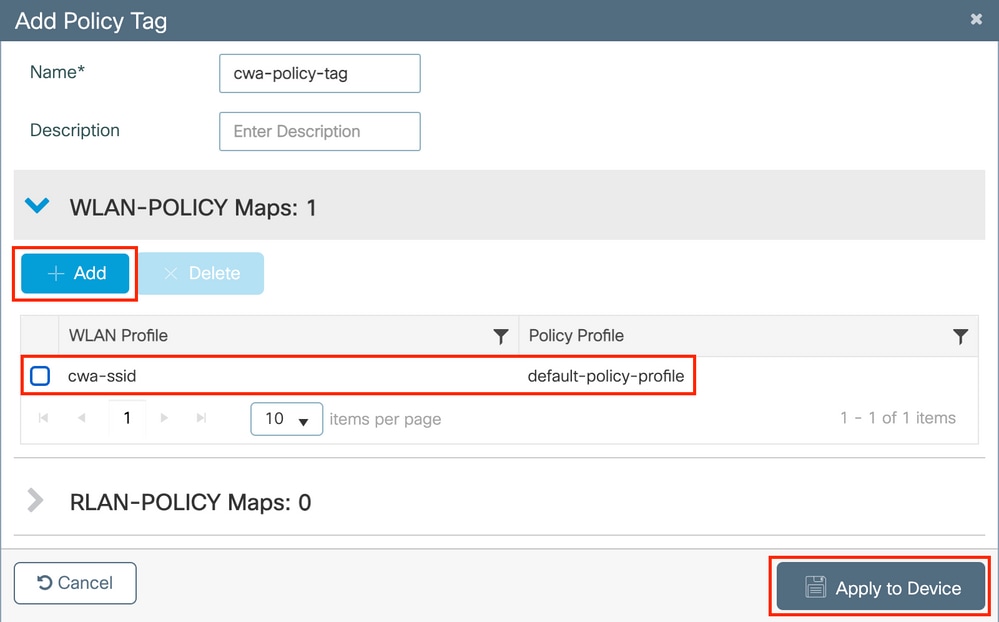

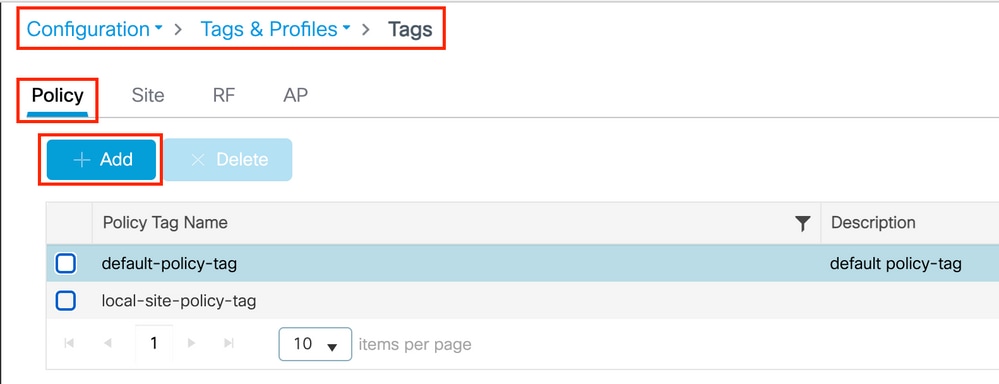

Configuração de marca de política

Dentro da marca de política, você vincula a SSID ao perfil de política. Você pode criar uma nova marca de política ou usar a marca default-policy.

Note: A tag default-policy mapeia automaticamente qualquer SSID com um ID de WLAN entre 1 e 16 para o perfil de política padrão. Ele não pode ser modificado nem excluído. Se você tiver uma WLAN com ID 17 ou posterior, a tag default-policy não poderá ser usada.

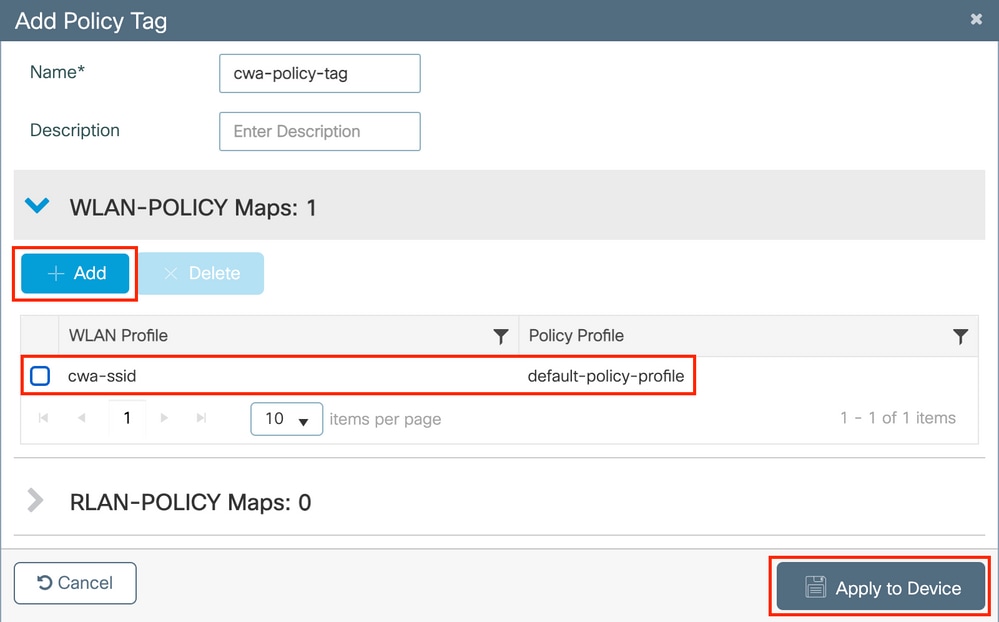

GUI:

Navegue atéConfiguration > Tags & Profiles > Tags > Policye adicione um novo, se necessário, como mostrado na imagem.

Vincule o perfil de WLAN ao perfil de política desejado.

CLI:

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

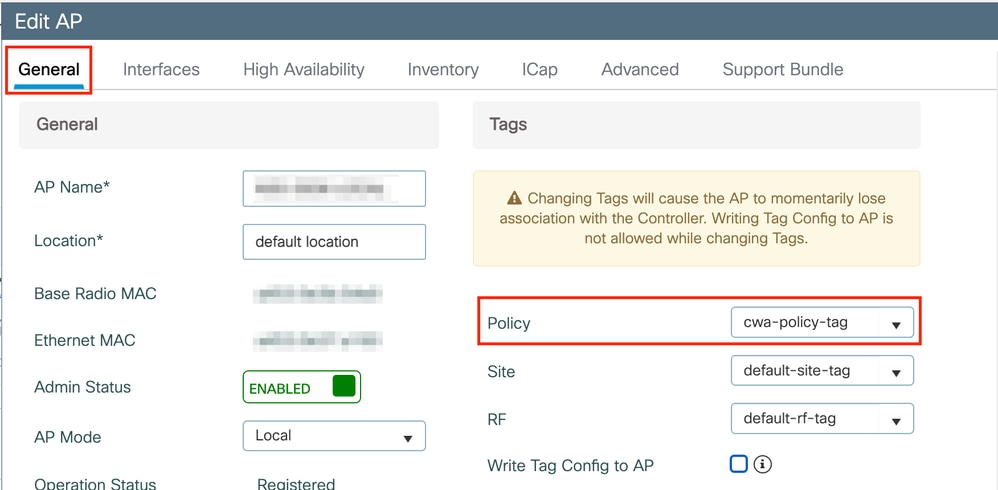

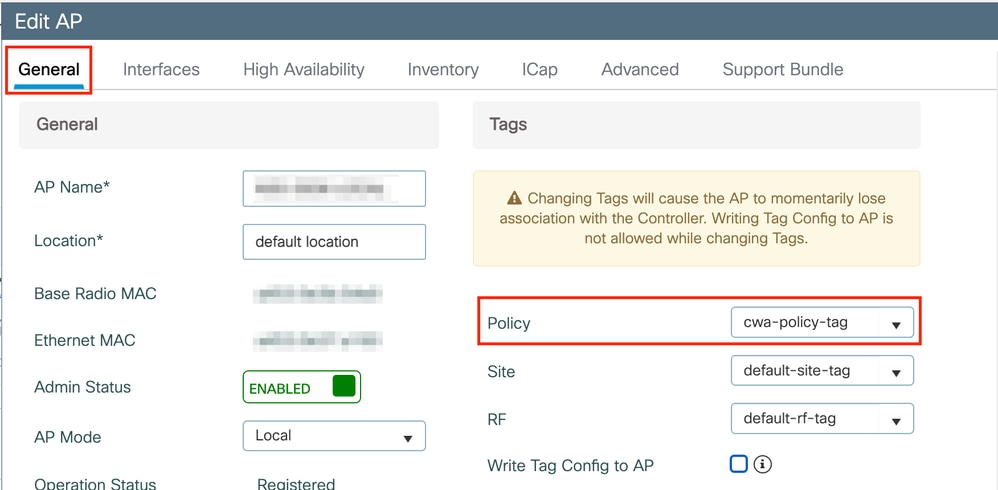

Atribuição de marca de política

Atribua a marca de política aos APs necessários.

GUI:

Para atribuir a marca a um AP, navegue atéConfiguration > Wireless > Access Points > AP Name > General Tags, faça a atribuição necessária e clique emUpdate & Apply to Device.

Note: Lembre-se de que depois que você altera a tag de política em um AP, ele perde sua associação com a WLC 9800 e se junta novamente em cerca de 1 minuto.

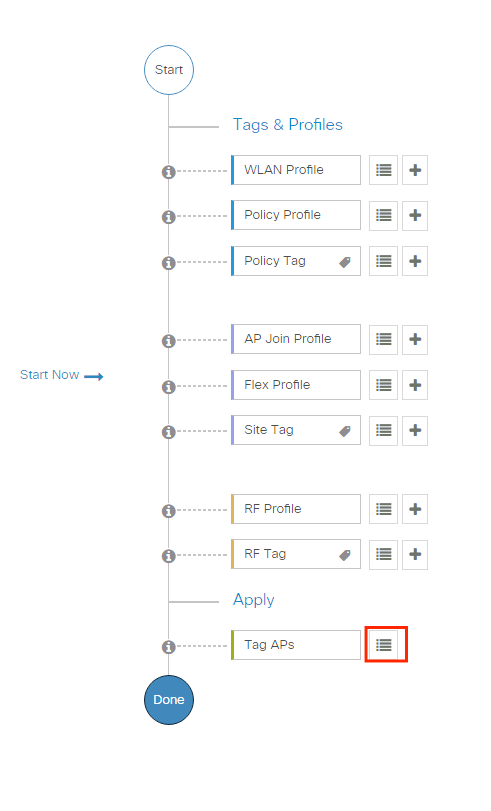

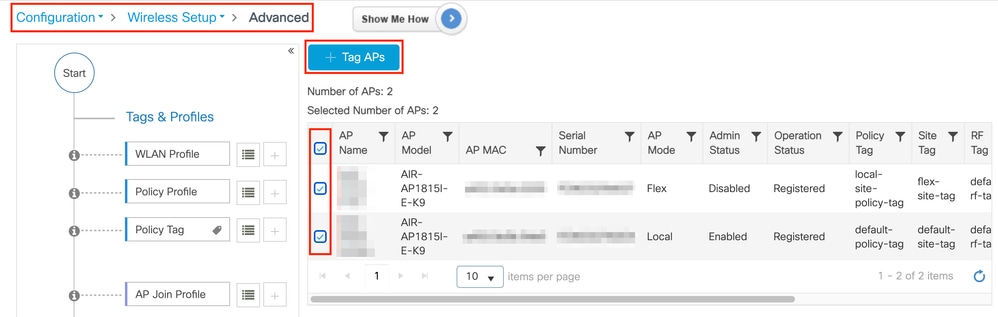

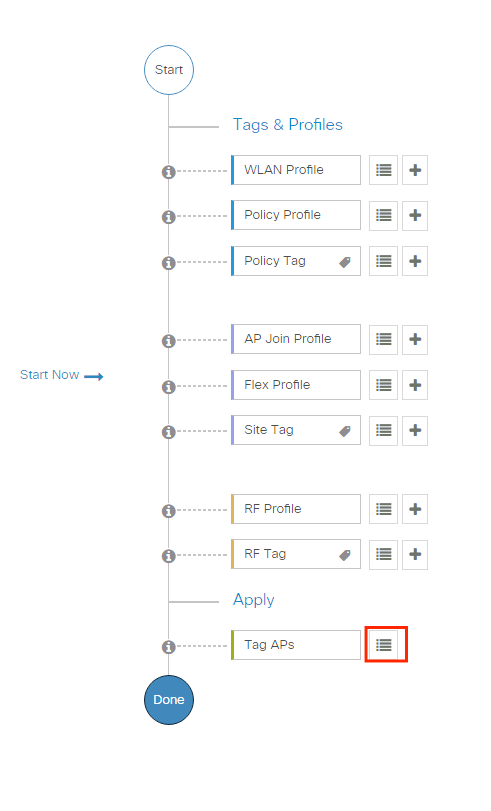

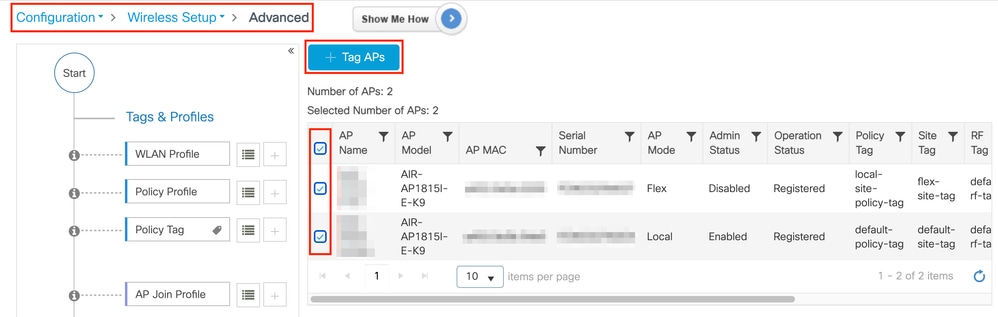

Para atribuir a mesma etiqueta de política a vários APs, navegue atéConfiguration > Wireless > Wireless Setup > Advanced > Start Now.

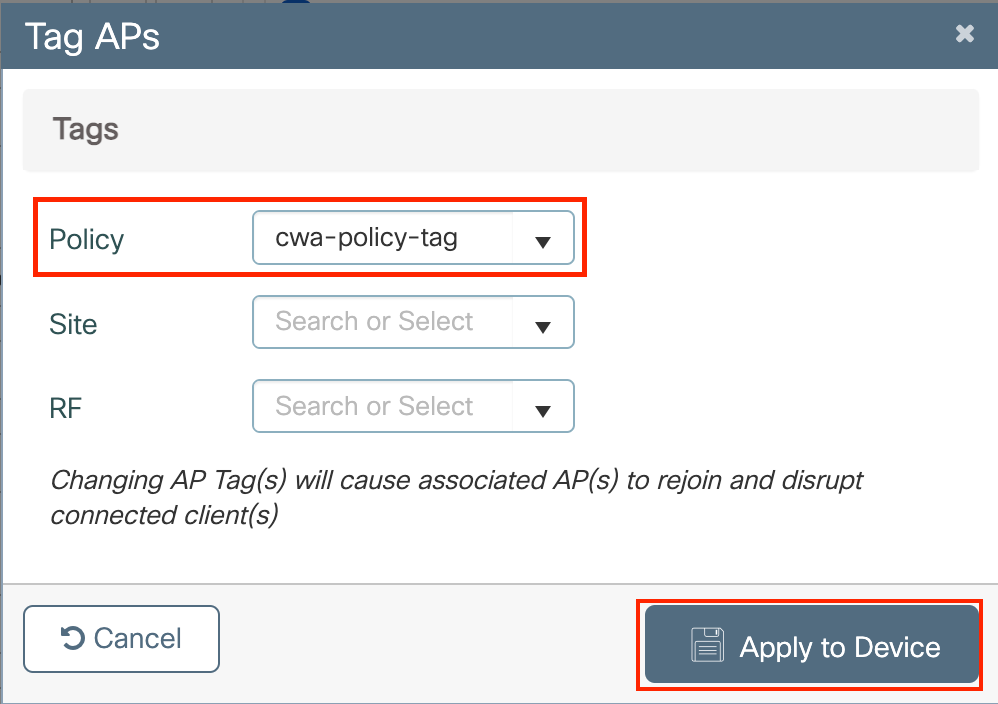

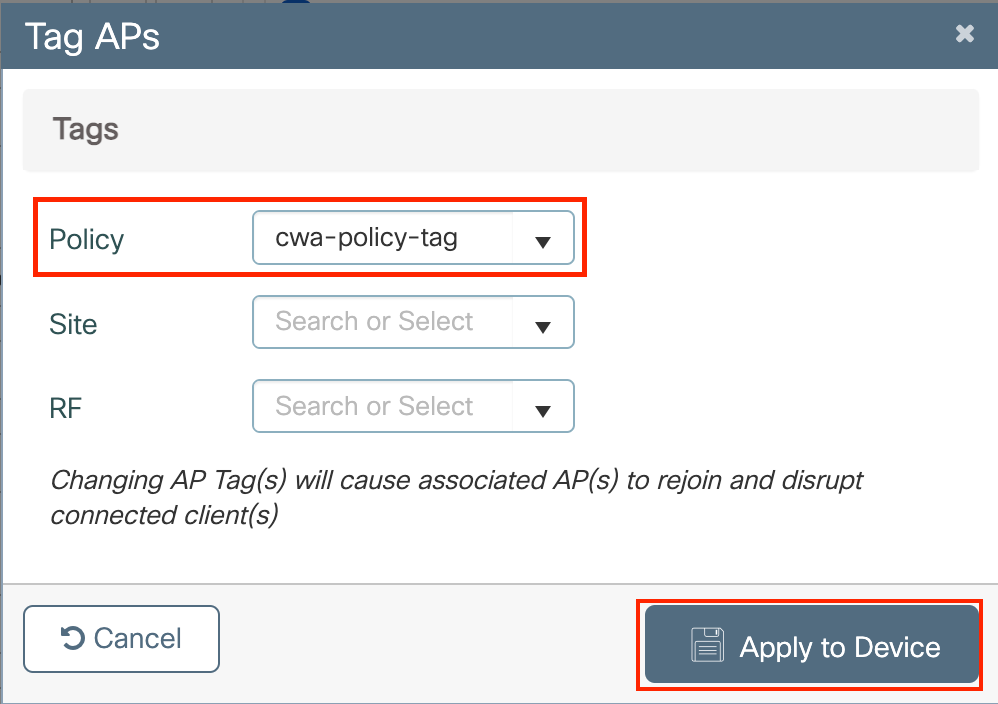

Escolha os APs aos quais você deseja atribuir a tag e clique+ Tag APscomo mostrado na imagem.

Escolha a Tag desejada e cliqueSave & Apply to Devicecomo mostrado na imagem.

CLI:

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

Configuração de ACL de redirecionamento

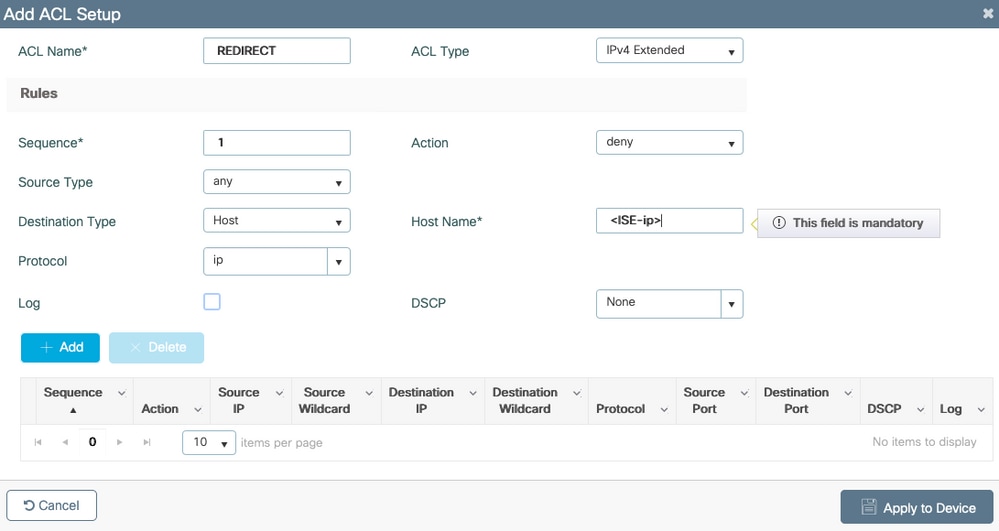

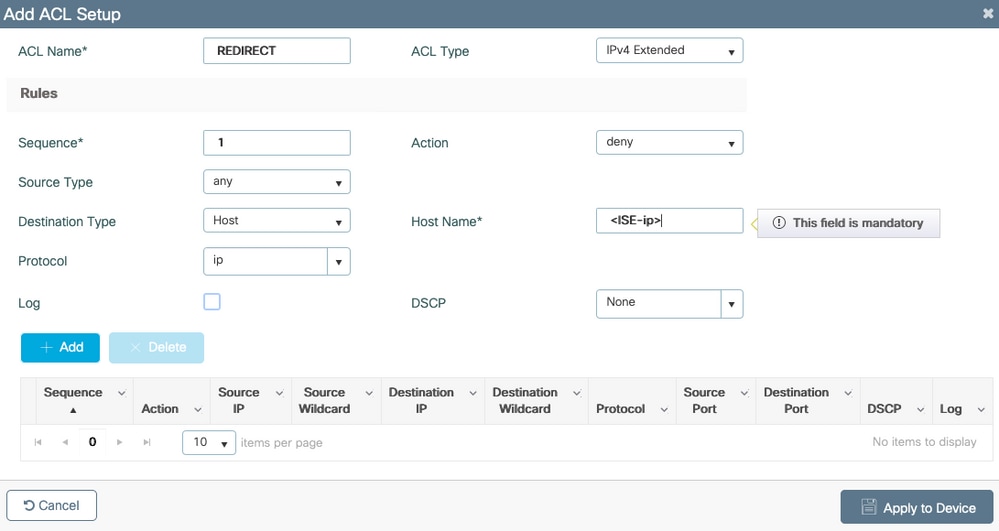

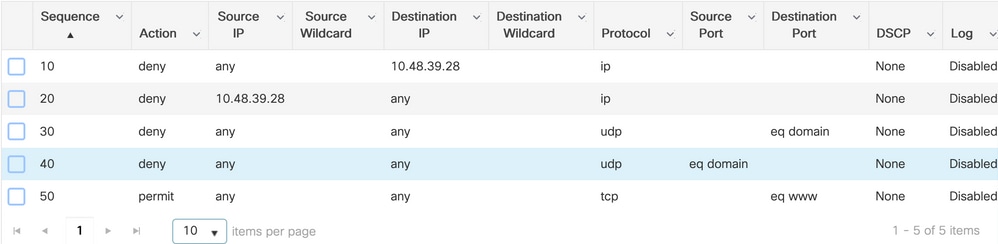

Etapa 1. Navegue atéConfiguration > Security > ACL > + Addpara criar uma nova ACL.

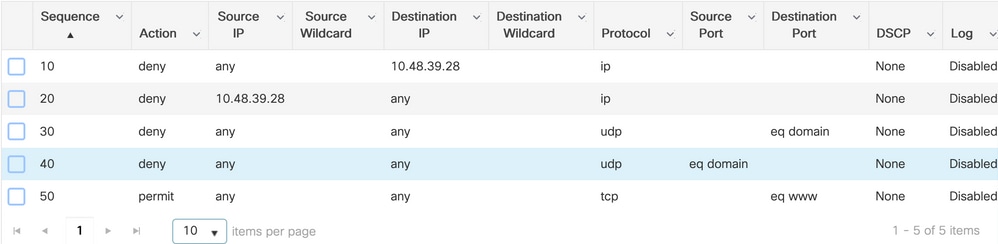

IPv4 ExtendedEscolha um nome para a ACL, faça com que ela digite e adicione cada regra como uma sequência, como mostrado na imagem.

Você precisa negar o tráfego para os nós de ISE PSNs, bem como negar o DNS e permitir todo o restante. Essa ACL de redirecionamento não é uma ACL de segurança, mas uma ACL de punt que define qual tráfego vai para a CPU (em permissões) para tratamento posterior (como redirecionamento) e qual tráfego permanece no plano de dados (em negação) e evita o redirecionamento (mas não é necessariamente descartado).

A ACL deve ser semelhante a esta (substitua 10.48.39.28 pelo endereço IP do ISE neste exemplo):

Neste exemplo, decidimos permitir todo o tráfego em direção ao nó ISE. Essa não é uma boa prática, pois pode permitir acesso à interface de administração do ISE para clientes convidados. É mais ideal restringir à porta 8443, que normalmente é a porta usada pelo portal de convidados (embora em alguns casos específicos, outras portas possam estar envolvidas).

Você também precisa negar o tráfego DNS (possivelmente apenas para os IPs do servidor DNS) e DHCP e NTP em determinados casos.

Note: Para a ACL de redirecionamento, pense na açãodenycomo um redirecionamento de negação (não tráfego de negação) e na açãopermitcomo redirecionamento de permissão. A WLC examina apenas o tráfego que pode redirecionar (portas 80 e 443 por padrão).

CLI:

ip access-list extended REDIRECT

deny ip any host <ISE-IP>

deny ip host<ISE-IP> any

deny udp any any eq domain

deny udp any eq domain any

permit tcp any any eq 80

Note: Se você terminar a ACL com umapermit ip any anyem vez de uma permissão focada na porta 80, a WLC também redirecionará o HTTPS, que geralmente é indesejável, pois tem que fornecer seu próprio certificado e sempre cria uma violação de certificado. Esta é a exceção à instrução anterior que diz que você não precisa de um certificado no WLC no caso do CWA: você precisará de uma se a interceptação HTTPS estiver habilitada, mas nunca for considerada válida de qualquer forma.

Você pode melhorar a ACL negando somente a porta de convidado 8443 ao servidor ISE.

Habilitar redirecionamento para HTTP ou HTTPS

A configuração do portal do administrador da Web está vinculada à configuração do portal de autenticação da Web e precisa escutar na porta 80 para ser redirecionada. Portanto, o HTTP precisa ser habilitado para que o redirecionamento funcione corretamente. Você pode optar por ativá-lo globalmente (com o uso do comandoip http server) ou pode ativar o HTTP somente para o módulo de autenticação da Web (com o uso do comandowebauth-http-enableno mapa de parâmetros).

Note: O redirecionamento do tráfego HTTP acontece dentro do CAPWAP, mesmo no caso do FlexConnect Local Switching. Como é a WLC que faz o trabalho de interceptação, o AP envia os pacotes HTTP(S) dentro do túnel CAPWAP e recebe o redirecionamento da WLC de volta no CAPWAP

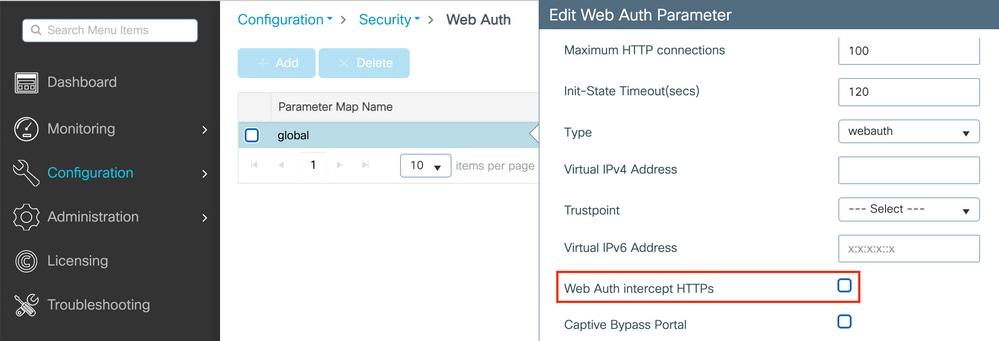

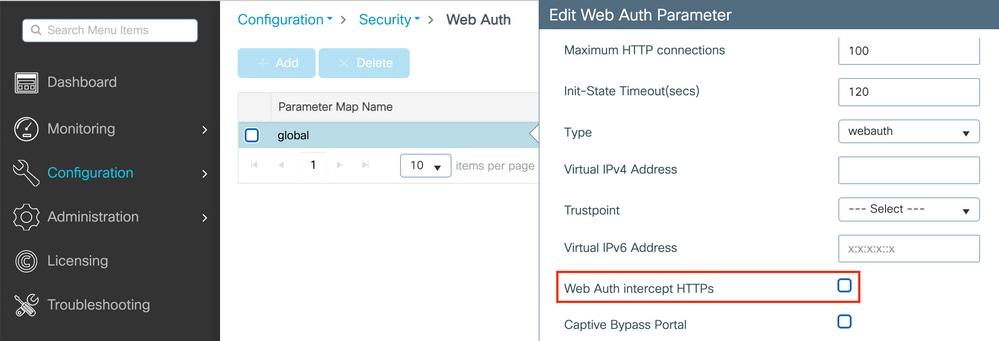

Se você quiser ser redirecionado ao tentar acessar um URL HTTPS, adicione o comandointercept-https-enablesob o mapa de parâmetros, mas observe que essa não é uma configuração ideal, que tem um impacto na CPU da WLC e gera erros de certificado de qualquer forma:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

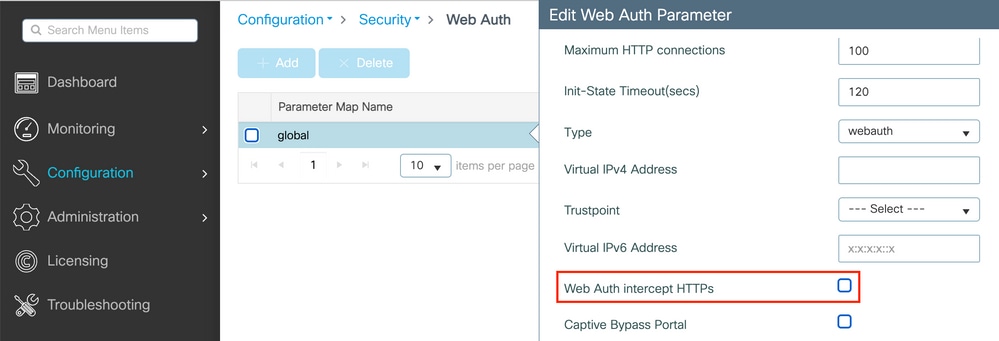

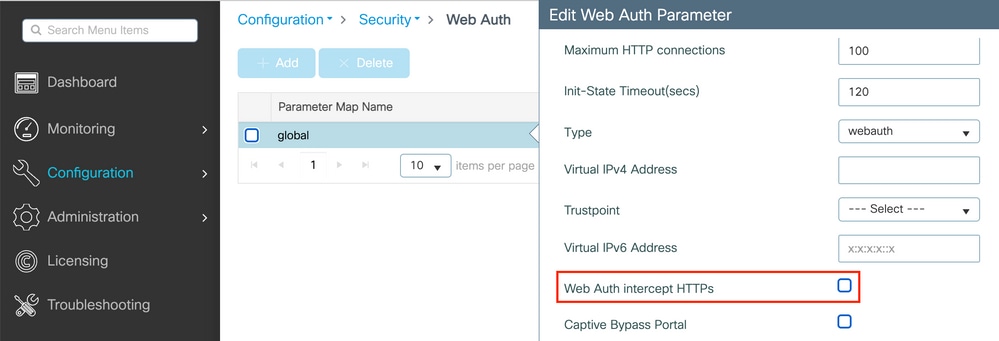

Você também pode fazê-lo através da GUI com a opção 'Web Auth intercept HTTPS' marcada no Mapa de Parâmetros (Configuration > Security > Web Auth).

Note: Por padrão, os navegadores usam um site HTTP para iniciar o processo de redirecionamento; se o redirecionamento HTTPS for necessário, então a interceptação de Web Auth HTTPS deverá ser verificada; no entanto, essa configuração não é recomendada, pois aumenta o uso da CPU.

Configuração do ISE

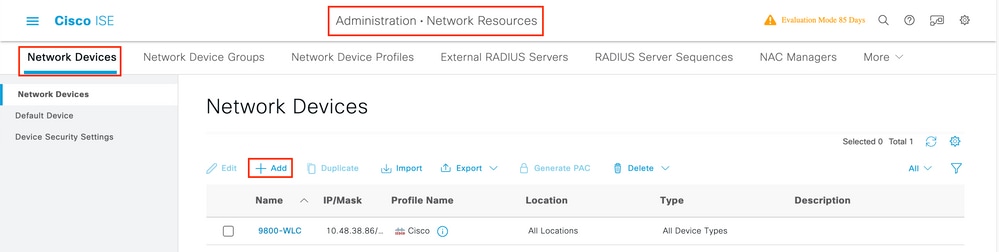

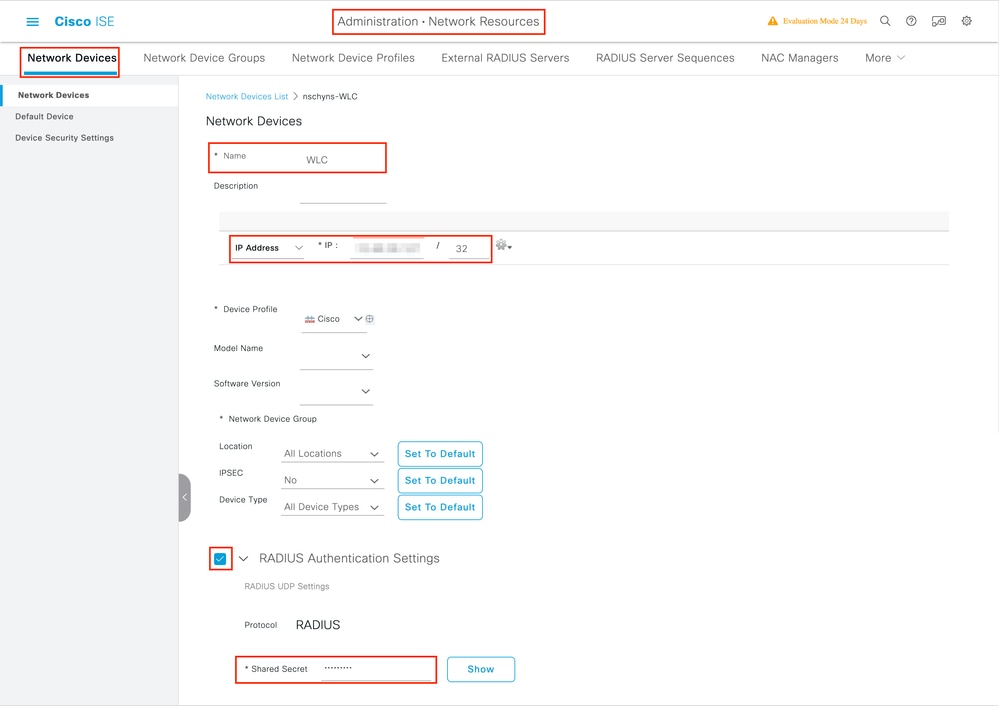

Adicionar o 9800 WLC ao ISE

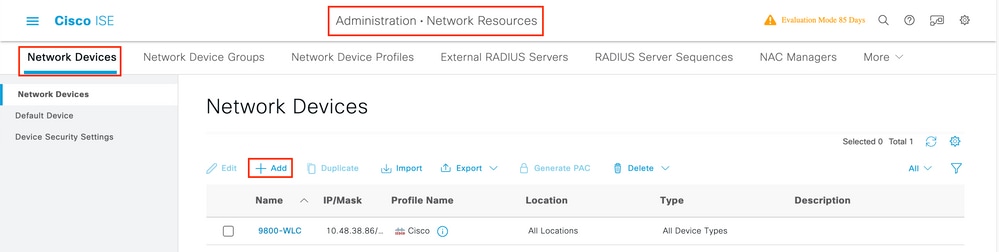

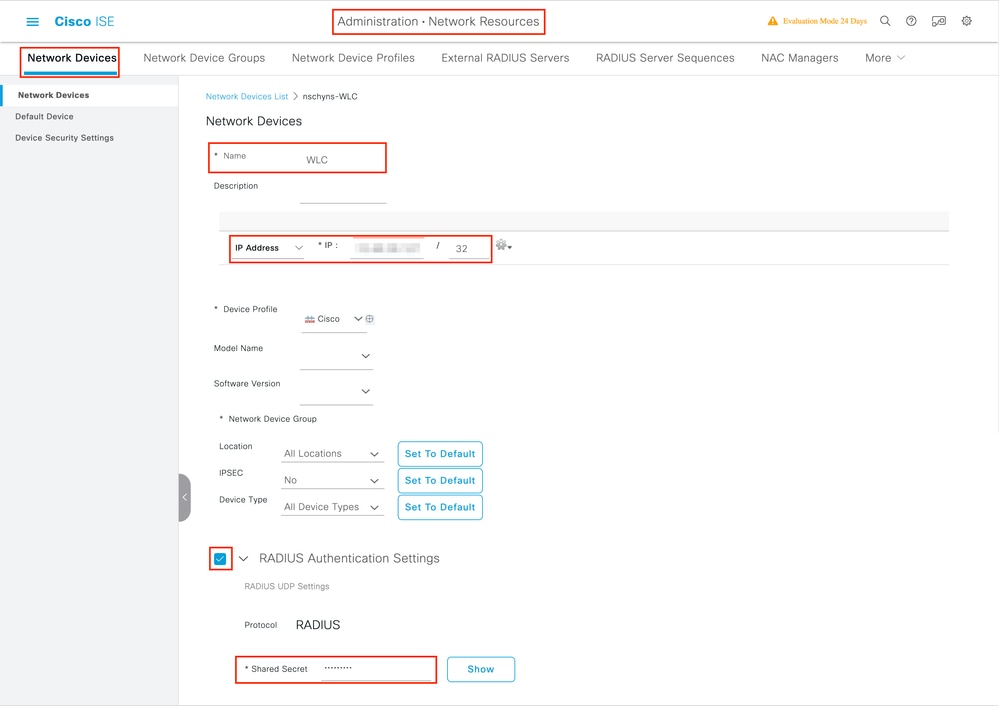

Etapa 1. Abra o console do ISE e navegue atéAdministration > Network Resources > Network Devices > Add

Etapa 2. Configurar o dispositivo de rede.

Opcionalmente, pode ser um nome de Modelo, versão de software e descrição especificados e atribuir grupos de Dispositivos de Rede com base em tipos de dispositivo, localização ou WLCs.

O endereço IP aqui corresponde à interface da WLC que envia as solicitações de autenticação. Por padrão, é a interface de gerenciamento, como mostrado na imagem:

Para obter mais informações sobre Grupos de dispositivos de rede, consulte o Capítulo do guia do administrador do ISE: Gerenciar dispositivos de rede: ISE - Grupos de dispositivos de rede.

Criar novo usuário no ISE

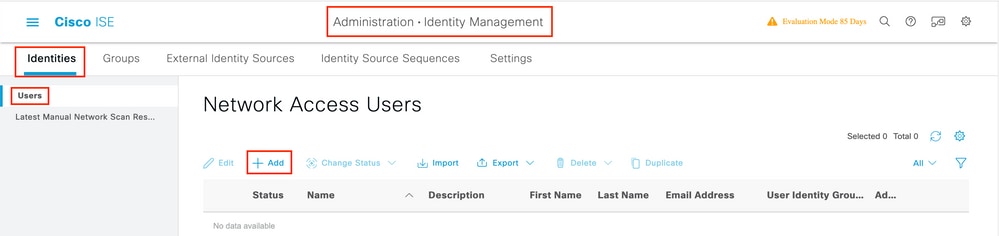

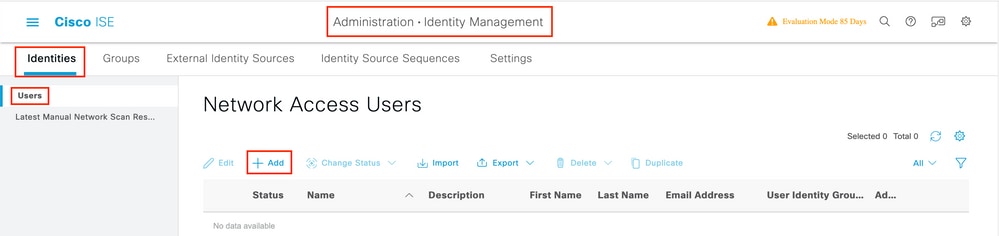

Etapa 1. Navegue atéAdministration > Identity Management > Identities > Users > Addconforme mostrado na imagem.

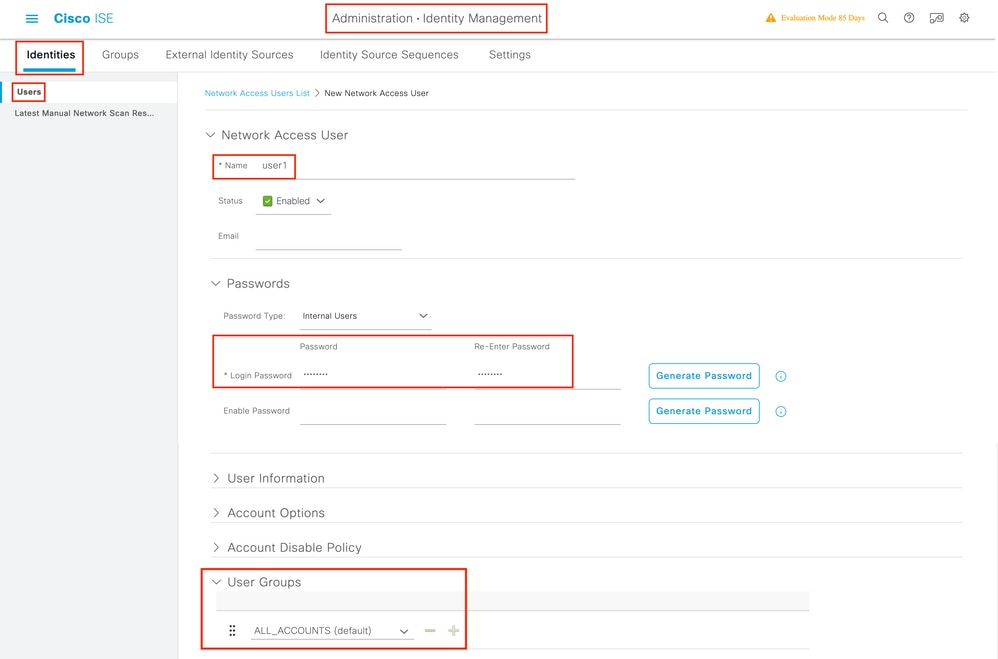

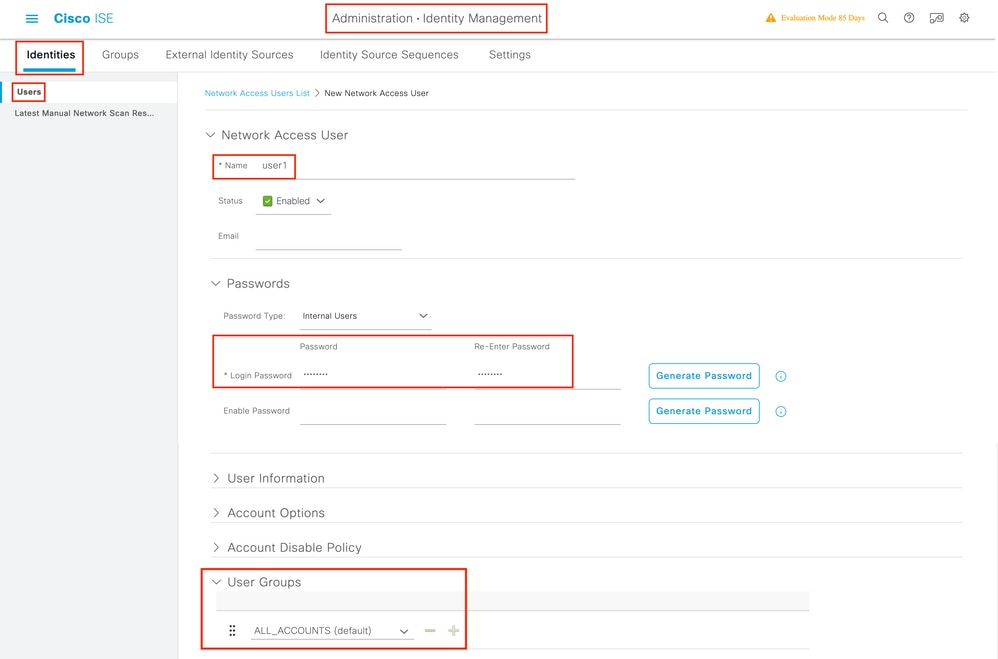

Etapa 2. Insira as informações.

Neste exemplo, esse usuário pertence a um grupo chamadoALL_ACCOUNTS, mas pode ser ajustado conforme necessário, como mostrado na imagem.

Criar perfil de autorização

O perfil de política é o resultado atribuído a um cliente com base em seus parâmetros (como endereço MAC, credenciais, WLAN usada etc.). Ele pode atribuir configurações específicas, como VLAN (Virtual Local Area Network, rede local virtual), ACLs (Access Control Lists, listas de controle de acesso), redirecionamentos de URL (Uniform Resource Locator, localizador uniforme de recursos) etc.

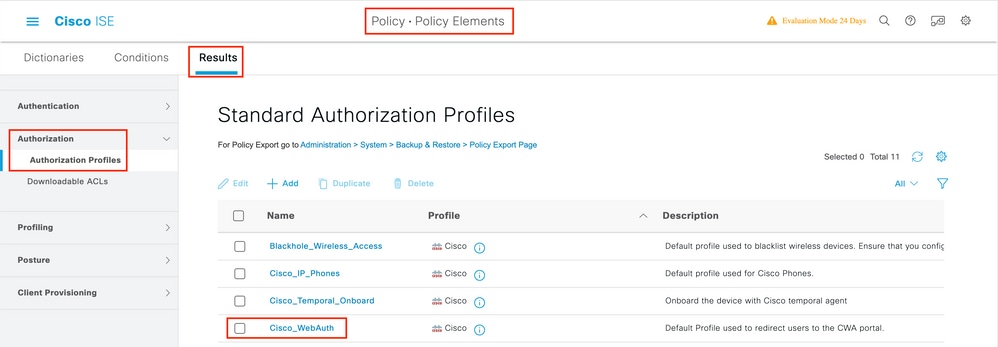

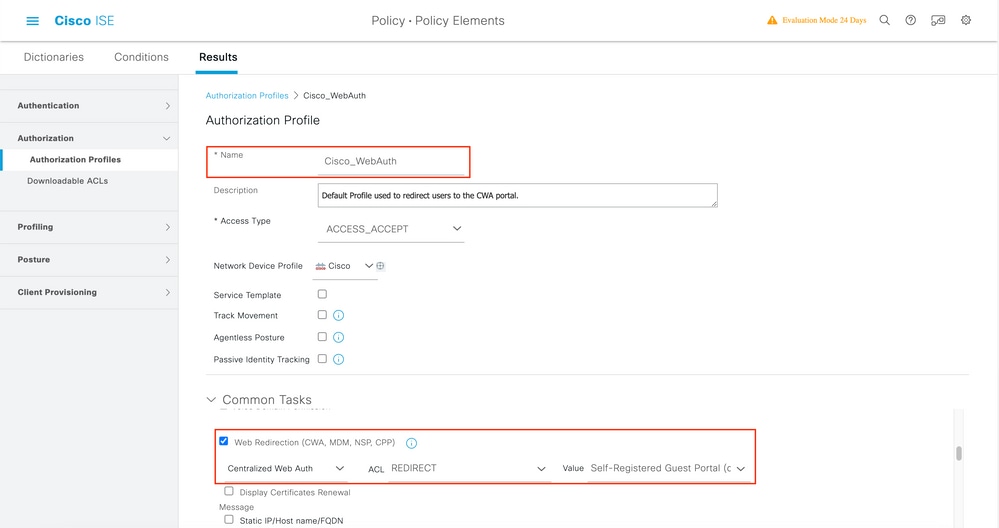

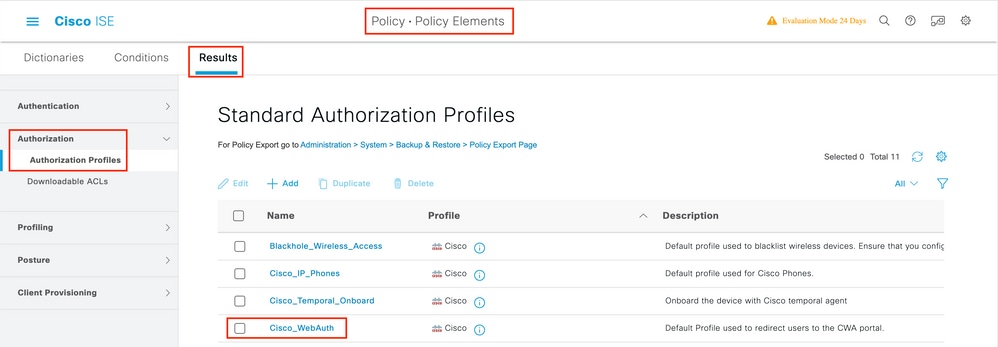

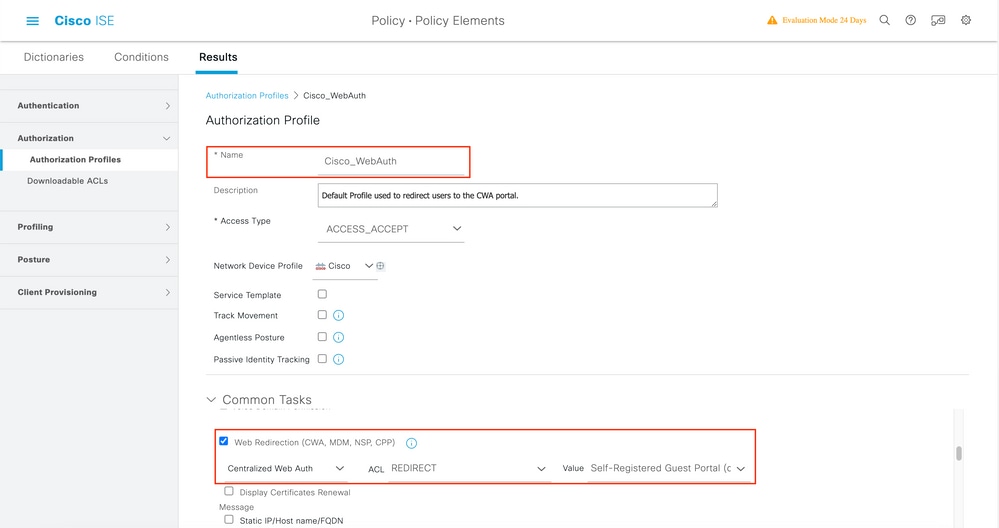

Observe que, nas versões recentes do ISE, já existe um resultado de autorização Cisco_Webauth. Aqui, você pode editá-lo para modificar o nome da ACL de redirecionamento para corresponder à que você configurou no WLC.

Etapa 1. Navegue atéPolicy > Policy Elements > Results > Authorization > Authorization Profiles. Cliqueaddpara criar seu próprio resultado ou editar o resultado padrãoCisco_Webauth.

Etapa 2. Insira as informações de redirecionamento. Certifique-se de que o nome da ACL seja o mesmo que foi configurado na WLC 9800.

Configurar regra de autenticação

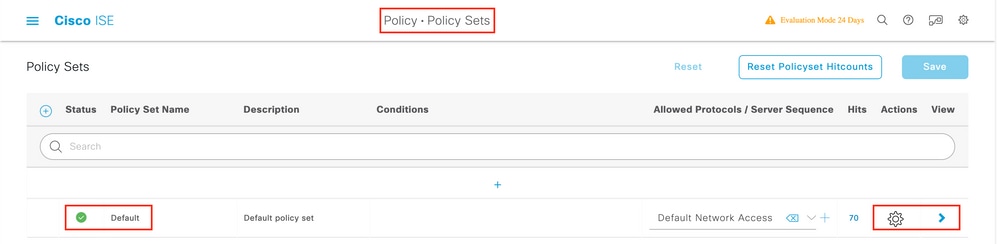

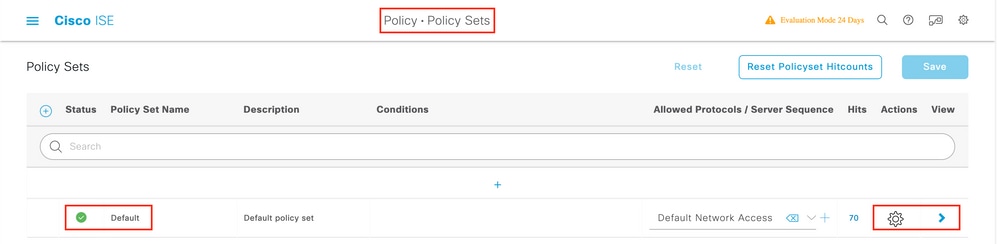

Etapa 1. Um conjunto de políticas define um conjunto de regras de autenticação e autorização. Para criar um, navegue atéPolicy > Policy SetsInsert new row or click the blue arrow on the right to choose the defaut Policy Set.

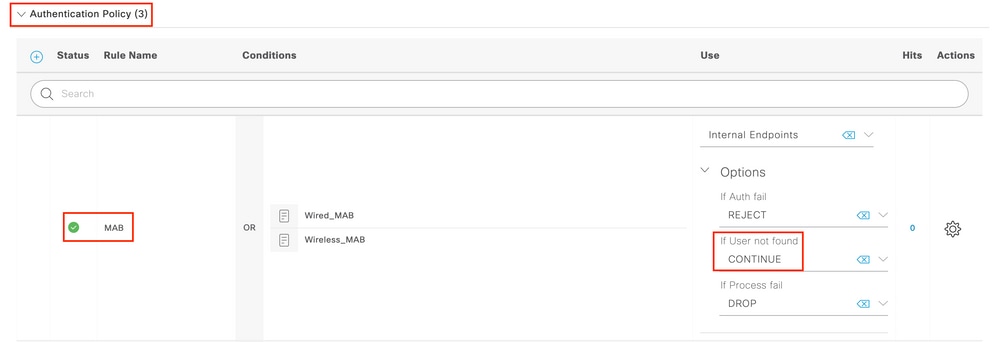

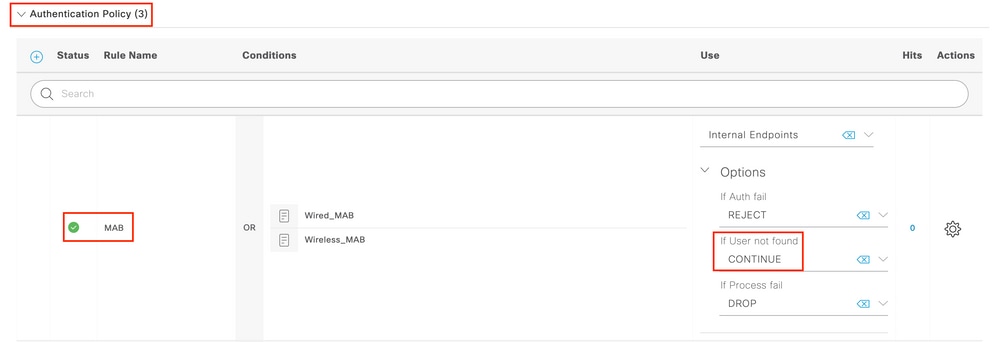

Etapa 2. ExpandaAuthenticationa política. Para a regraMAB(corresponder no MAB com ou sem fio), expandaOptionse escolha aCONTINUEopção caso veja 'Se o usuário não for encontrado'.

Etapa 3. CliqueSavepara salvar as alterações.

Configurar regras de autorização

A regra de autorização é responsável por determinar qual resultado de permissões (qual perfil de autorização) é aplicado ao cliente.

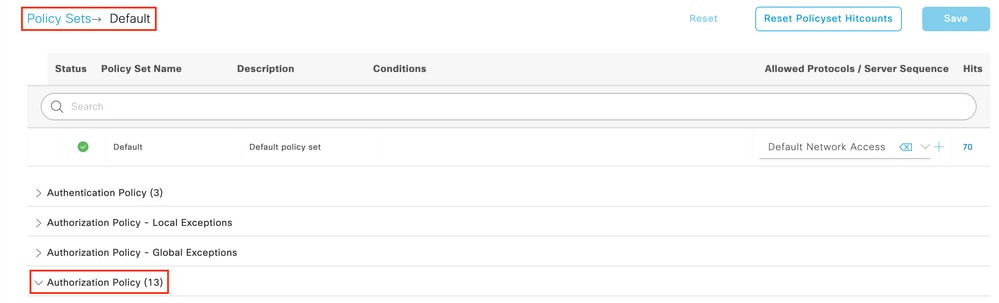

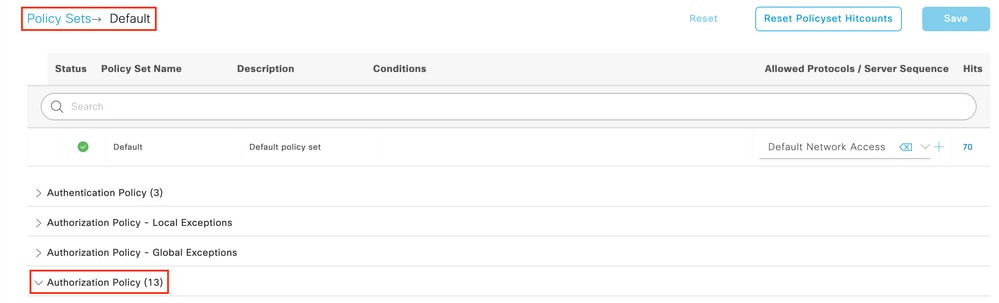

Etapa 1. Na mesma página Conjunto de políticas, feche oAuthentication Policye expandaAuthorziation Policyconforme mostrado na imagem.

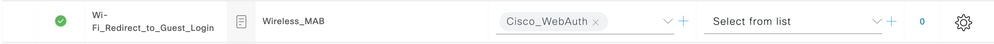

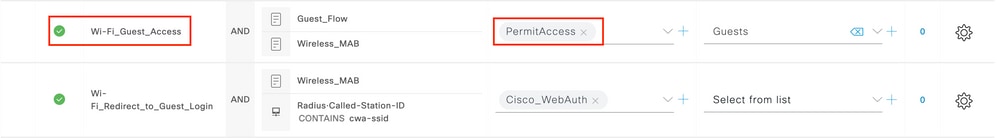

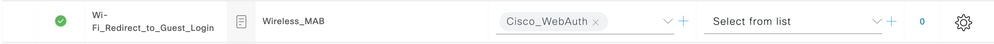

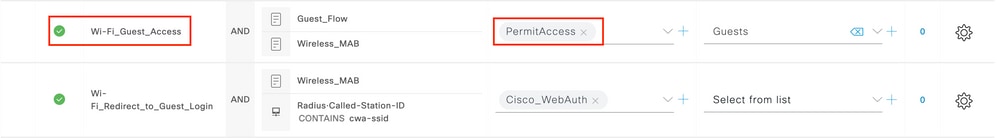

Etapa 2. As versões recentes do ISE começam com uma regra pré-criada chamadaWifi_Redirect_to_Guest_Loginque atende principalmente às nossas necessidades. Vire o sinal cinza da esquerda paraenable.

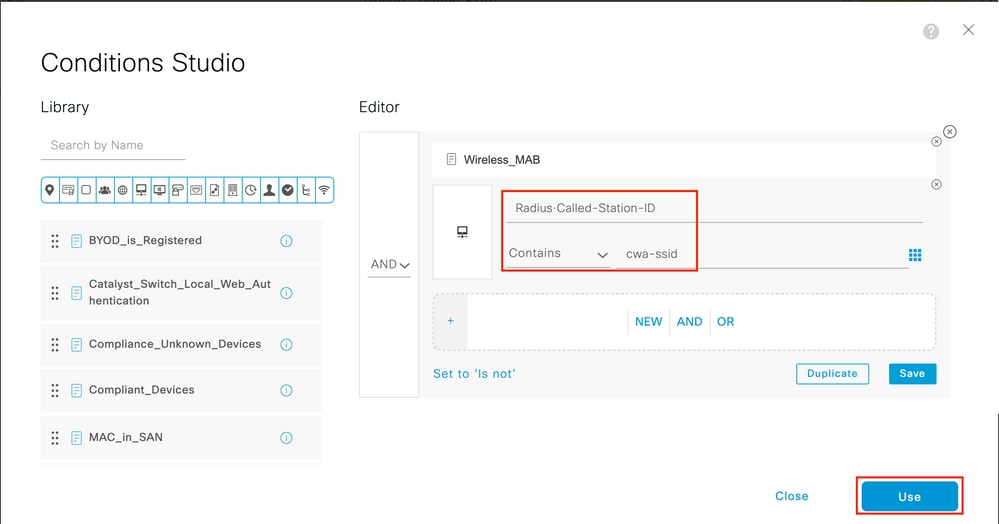

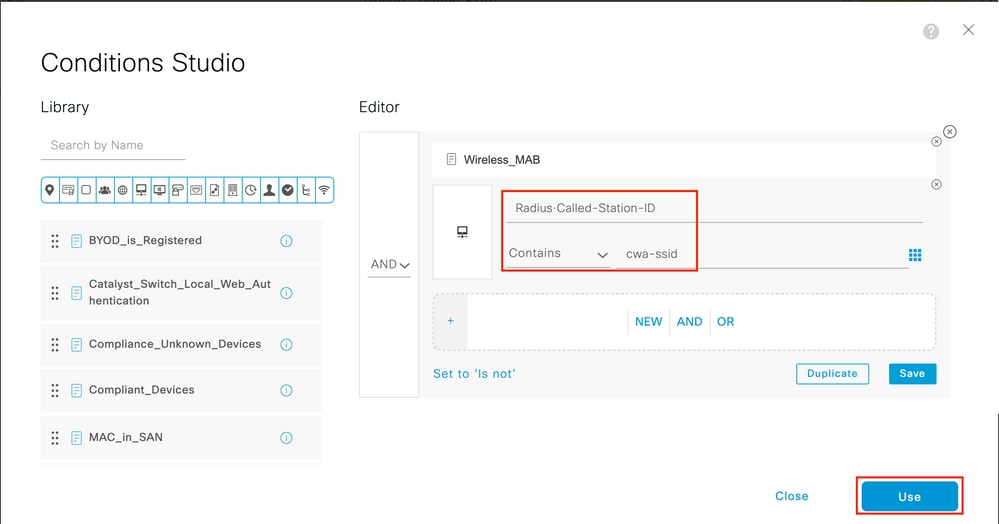

Etapa 3. Essa regra corresponde somente a Wireless_MAB e retorna os atributos de redirecionamento do CWA. Agora, você pode, opcionalmente, adicionar uma pequena torção e fazê-la corresponder apenas ao SSID específico. Escolha a condição (Wireless_MAB a partir de agora) para fazer com que o Estúdio de Condições seja exibido. Adicione uma condição à direita e escolha o dicionárioRadiuscom oCalled-Station-IDatributo. Faça com que ele corresponda ao nome da SSID. Valide com oUsena parte inferior da tela como mostrado na imagem.

Etapa 4. Agora você precisa de uma segunda regra, definida com uma prioridade mais alta, que corresponda àGuest Flowcondição para retornar os detalhes de acesso à rede depois que o usuário tiver se autenticado no portal. Você pode usar a regra queWifi Guest Accesstambém é pré-criada por padrão em versões recentes do ISE. Basta ativar a regra com uma marca verde à esquerda. Você pode retornar o padrão PermitAccess ou configurar restrições de lista de acesso mais precisas.

Etapa 5. Salvar as regras.

CliqueSavena parte inferior das regras.

SOMENTE access points de switching local do FlexConnect

E se você tiver WLANs e access points de switching local do FlexConnect? As seções anteriores ainda serão válidas. No entanto, você precisa de uma etapa extra para enviar a ACL de redirecionamento aos APs com antecedência.

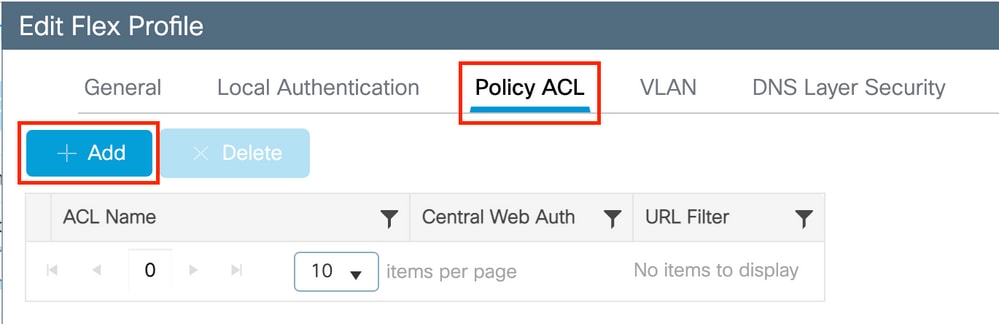

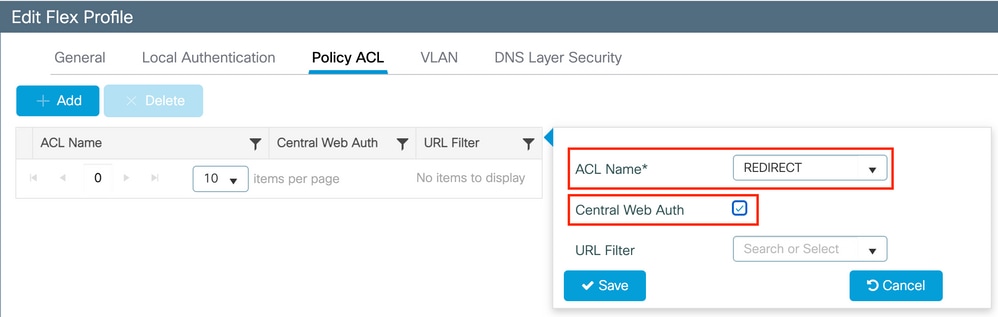

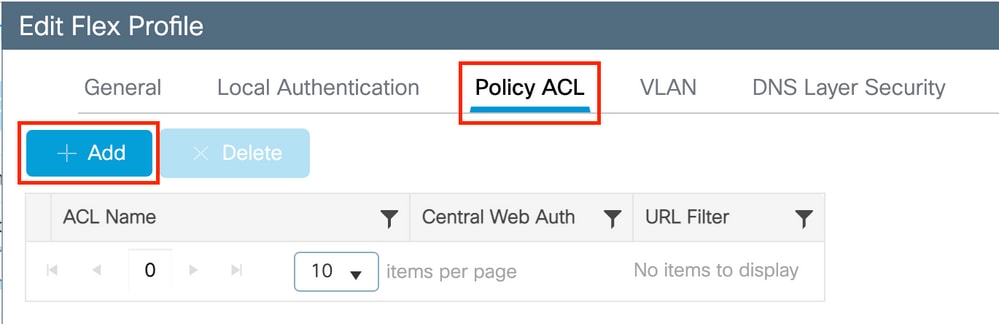

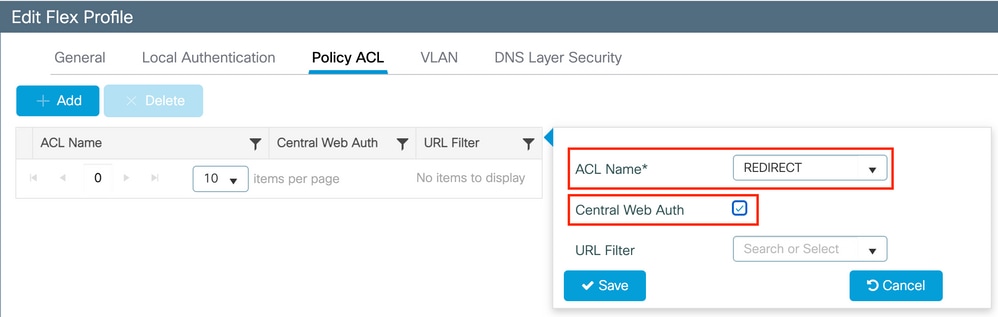

Navegue atéConfiguration > Tags & Profiles > Flexe escolha seu perfil do Flex. Em seguida, navegue até aPolicy ACLguia.

CliqueAddconforme mostrado na imagem.

Escolha o nome da ACL de redirecionamento e habilite a autenticação da Web Central. Essa caixa de seleção inverte automaticamente a ACL no próprio AP (isso ocorre porque uma instrução 'deny' significa 'não redirecione para esse IP' na WLC no Cisco IOS XE. No entanto, no AP, a instrução 'deny' significa o oposto. Portanto, essa caixa de seleção troca automaticamente todas as permissões e as nega quando faz o envio para o AP. Você pode verificar isso com umshow ip access listdo AP (CLI).

Note: No cenário de switching local do Flexconnect, a ACL deve mencionar especificamente instruções de retorno (que não são necessariamente necessárias no modo local), portanto, certifique-se de que todas as regras da ACL abranjam os dois modos de tráfego (de e para o ISE, por exemplo).

Não se esqueça de baterSavee depoisUpdate and apply to the device.

Certificados

Para que o cliente confie no certificado de autenticação da Web, não é necessário instalar nenhum certificado na WLC, pois o único certificado apresentado é o certificado ISE (que deve ser confiável para o cliente).

Verificar

Você pode usar estes comandos para verificar a configuração atual.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

Aqui está a parte relevante da configuração da WLC que corresponde a este exemplo:

aaa new-model

!

aaa authorization network CWAauthz group radius

aaa accounting identity CWAacct start-stop group radius

!

aaa server radius dynamic-author

client <ISE-IP> server-key cisco123

!

aaa session-id common

!

!

radius server ISE-server

address ipv4 <ISE-IP> auth-port 1812 acct-port 1813

key cisco123

!

!

wireless aaa policy default-aaa-policy

wireless cts-sxp profile default-sxp-profile

wireless profile policy default-policy-profile

aaa-override

nac

vlan 1416

no shutdown

wireless tag policy cwa-policy-tag

wlan cwa-ssid policy default-policy-profile

wlan cwa-ssid 4 cwa-ssid

mac-filtering CWAauthz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no shutdown

ip http server (or "webauth-http-enable" under the parameter map)

ip http secure-server

Troubleshooting

Pontos de atenção

Não é aconselhável fazer a atribuição de VLAN na aceitação de acesso RADIUS final quando a autenticação for bem-sucedida. A WLC e a infraestrutura de rede não têm meios adequados para garantir que o cliente renove seu endereço IP e, portanto, você está sujeito a comportamentos incorretos aleatórios, dependendo dos dispositivos de cliente em sua rede. É mais seguro projetar a atribuição de uma ACL restritiva quando o cliente ainda não passou na autenticação e substituí-la por uma ACL por usuário adequada quando a autenticação for bem-sucedida.

Lista de verificação

- Verifique se o cliente se conecta e obtém um endereço IP válido.

- Se o redirecionamento não for automático, abra um navegador e tente um endereço IP aleatório. Por exemplo, 10.0.0.1. Se o redirecionamento funcionar, é possível que você tenha um problema de resolução DNS. Verifique se você tem um servidor DNS válido fornecido via DHCP e se ele pode resolver nomes de host.

- Certifique-se de que o comando

ip http serveresteja configurado para que o redirecionamento em HTTP funcione. A configuração do portal de administração da Web está vinculada à configuração do portal de autenticação da Web e precisa estar listada na porta 80 para ser redirecionada. Você pode optar por habilitá-la globalmente (com o uso do comandoip http server) ou pode habilitar HTTP somente para o módulo de autenticação da Web (com o uso do comandowebauth-http-enableno mapa de parâmetros).

- Se você não for redirecionado ao tentar acessar um URL HTTPS e isso for necessário, verifique se você tem o comando

intercept-https-enableno mapa de parâmetros:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

Você também pode verificar, através da GUI, se a opção 'Web Auth intercept HTTPS' está marcada no Mapa de parâmetros:

Suporte de porta de serviço para RADIUS

O Cisco Catalyst 9800 Series Wireless Controller tem uma porta de serviço que é chamada deGigabitEthernet 0porta. A partir da versão 17.6.1, o RADIUS (que inclui CoA) é suportado por meio dessa porta.

Se quiser usar a Porta de serviço para RADIUS, você precisará desta configuração:

aaa server radius dynamic-author

client 10.48.39.28 vrf Mgmt-intf server-key cisco123

interface GigabitEthernet0

vrf forwarding Mgmt-intf

ip address x.x.x.x x.x.x.x

!if using aaa group server:

aaa group server radius group-name

server name nicoISE

ip vrf forwarding Mgmt-intf

ip radius source-interface GigabitEthernet0

Coletar depurações

O WLC 9800 fornece recursos de rastreamento sempre conectados. Isso garante que todos os erros, avisos e mensagens de nível de aviso relacionados à conectividade do cliente sejam constantemente registrados e que você possa exibir registros de uma condição de incidente ou falha após sua ocorrência.

Note: Você pode retornar de algumas horas para vários dias nos logs, mas isso depende do volume de logs gerados.

Para visualizar os rastreamentos que a WLC 9800 coletou por padrão, você pode se conectar via SSH/Telnet à WLC 9800 e executar estas etapas (certifique-se de registrar a sessão em um arquivo de texto).

Etapa 1. Verifique a hora atual do WLC para que você possa rastrear os logs no tempo de volta até quando o problema ocorreu.

# show clock

Etapa 2. Colete syslogs do buffer da WLC ou do syslog externo, conforme ditado pela configuração do sistema. Isso fornece uma visão rápida da integridade do sistema e dos erros, se houver.

# show logging

Etapa 3. Verificar se as condições de depuração estão ativadas.

# show debugging

Cisco IOS XE Conditional Debug Configs:

Conditional Debug Global State: Stop

Cisco IOS XE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Note: Se você vir qualquer condição listada, isso significa que os rastreamentos são registrados no nível de depuração para todos os processos que encontram as condições ativadas (endereço mac, endereço IP e assim por diante). Isso aumenta o volume de registros. Portanto, é recomendável limpar todas as condições quando você não depurar ativamente.

Etapa 4. Com a suposição de que o endereço mac em teste não foi listado como uma condição na Etapa 3., colete os rastreamentos de nível de aviso sempre ativo para o endereço mac específico.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Você pode exibir o conteúdo da sessão ou copiar o arquivo para um servidor TFTP externo.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Depuração condicional e rastreamento radioativo

Se os rastreamentos sempre ativos não fornecerem informações suficientes para determinar o disparador do problema sob investigação, você poderá habilitar a depuração condicional e capturar o rastreamento de Radio Ative (RA), que fornece rastreamentos em nível de depuração para todos os processos que interagem com a condição especificada (endereço mac do cliente, neste caso). Para habilitar a depuração condicional, continue com estas etapas.

Etapa 5. Certifique-se de que não haja condições de depuração ativadas.

# clear platform condition all

Etapa 6. Ative a condição de depuração para o endereço mac do cliente sem fio que você deseja monitorar.

Estes comandos começam a monitorar o endereço MAC fornecido por 30 minutos (1.800 segundos). Como alternativa, você pode aumentar esse tempo para até 2.085.978.494 segundos.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Observação: para monitorar mais de um cliente por vez, execute o comando debug wireless mac

por endereço mac.

Note: Você não vê a saída da atividade do cliente na sessão do terminal, pois tudo é armazenado em buffer internamente para ser visualizado posteriormente.

Etapa 7". Reproduza o problema ou comportamento que você deseja monitorar.

Etapa 8. Interrompa as depurações se o problema for reproduzido antes que o tempo de monitoramento padrão ou configurado seja atingido.

# no debug wireless mac <aaaa.bbbb.cccc>

Quando o tempo do monitor tiver decorrido ou a depuração sem fio tiver sido interrompida, a WLC 9800 gerará um arquivo local com o nome:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Etapa 9. Colete o arquivo da atividade do endereço MAC. Você pode copiar ora trace .logpara um servidor externo ou exibir a saída diretamente na tela.

Verifique o nome do arquivo de rastreamentos de RA.

# dir bootflash: | inc ra_trace

Copie o arquivo para um servidor externo:

# copy bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Mostre o conteúdo:

# more bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Etapa 10. Se a causa raiz ainda não for óbvia, colete os logs internos, que são uma visão mais detalhada dos logs de depuração. Não é necessário depurar o cliente novamente, pois examinamos detalhadamente os logs de depuração já coletados e armazenados internamente.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Note: Essa saída de comando retorna rastros para todos os níveis de log de todos os processos e é bastante volumosa. Envolva o Cisco TAC para ajudar a analisar esses rastreamentos.

Você pode copiar ora-internal-FILENAME.txtpara um servidor externo ou exibir a saída diretamente na tela.

Copie o arquivo para um servidor externo:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Mostre o conteúdo:

# more bootflash:ra-internal-<FILENAME>.txt

Etapa 11. Remova as condições de depuração.

# clear platform condition all

Note: Certifique-se de sempre remover as condições de depuração após uma sessão de solução de problemas.

Examples

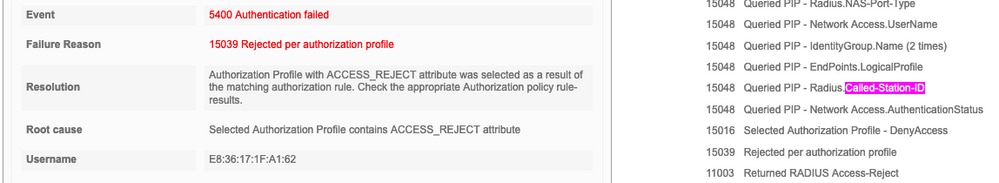

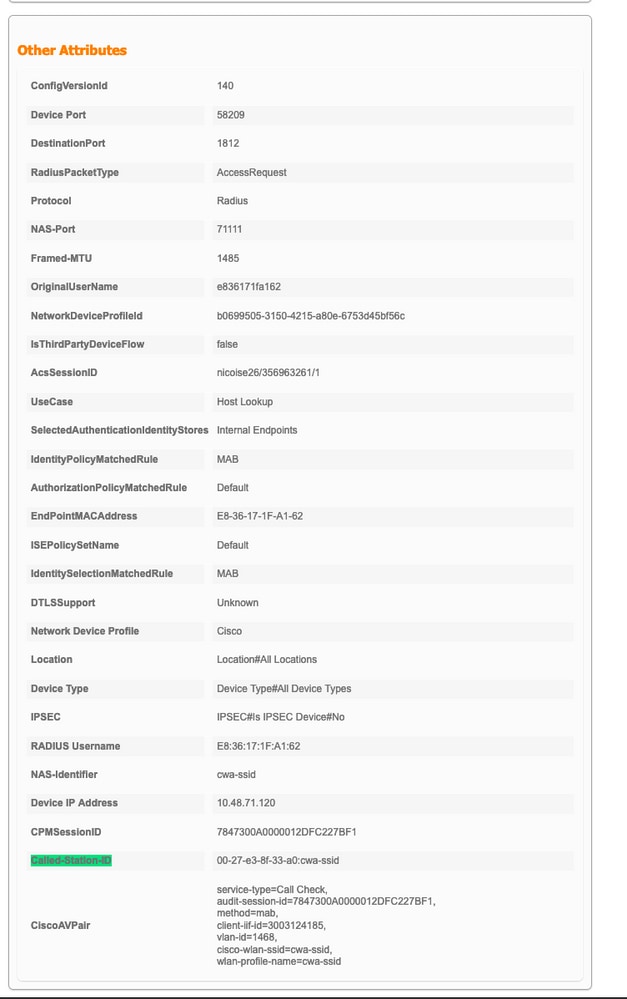

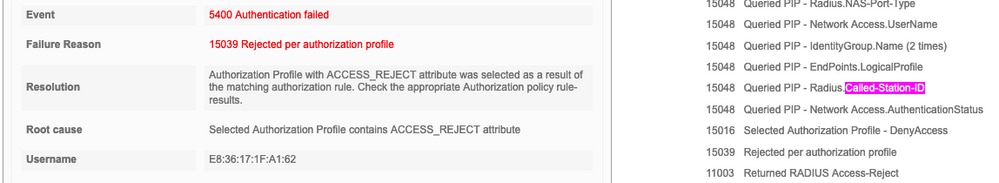

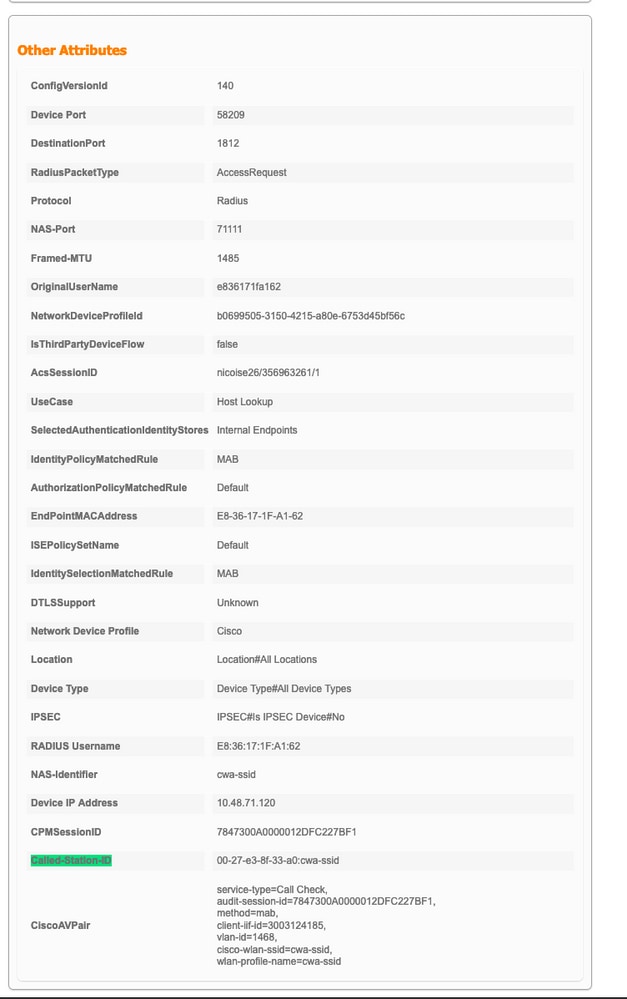

Se o resultado da autenticação não for o esperado, é importante navegar até a página do ISEOperations > Live logse obter os detalhes do resultado da autenticação.

Você verá o motivo da falha (se houver uma falha) e todos os atributos Radius recebidos pelo ISE.

No próximo exemplo, o ISE rejeitou a autenticação porque nenhuma regra de autorização correspondeu. Isso ocorre porque você vê o atributo Called-station-ID enviado como o nome SSID anexado ao endereço MAC do AP, enquanto a autorização é uma correspondência exata ao nome SSID. Ele é corrigido com a alteração dessa regra para 'contém' em vez de 'igual'.

Depois que você resolver isso, o cliente WiFi ainda não poderá se associar ao SSID enquanto o ISE afirmar que a autorização foi bem-sucedida e retornou os atributos corretos do CWA.

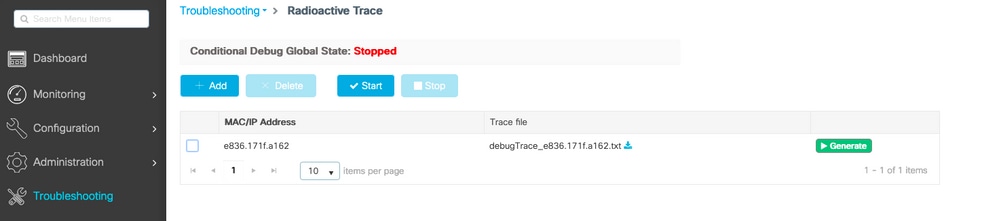

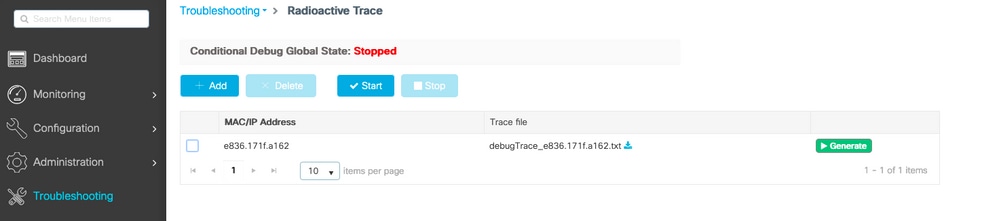

Você pode navegar para a páginaTroubleshooting > Radioactive traceda IU da Web da WLC.

na maioria dos casos, você pode confiar nos logs sempre ativos e até mesmo obter logs de tentativas de conexão anteriores sem a reprodução do problema mais uma vez.

Adicione o endereço mac do cliente e cliqueGenerateconforme mostrado na imagem.

Nesse caso, o problema está no fato de que você cometeu um erro de digitação quando criou o nome da ACL e ele não corresponde ao nome da ACL retornado pelos ISEs ou a WLC reclama que não há nenhuma ACL como a solicitada pelo ISE:

2019/09/04 12:00:06.507 {wncd_x_R0-0}{1}: [client-auth] [24264]: (ERR): MAC: e836.171f.a162 client authz result: FAILURE

2019/09/04 12:00:06.516 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [24264]: (ERR): SANET_AUTHZ_FAILURE - Redirect ACL Failure username E8-36-17-1F-A1-62, audit session id 7847300A0000012EFC24CD42,

2019/09/04 12:00:06.518 {wncd_x_R0-0}{1}: [errmsg] [24264]: (note): %SESSION_MGR-5-FAIL: Authorization failed or unapplied for client (e836.171f.a162) on Interface capwap_90000005 AuditSessionID 7847300A0000012EFC24CD42. Failure Reason: Redirect ACL Failure. Failed attribute name REDIRECT.

Feedback

Feedback