Introdução

Este documento descreve como configurar o FlexConnect com autenticação central ou local no Catalyst 9800 Wireless LAN Controller.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Modelo de configuração Catalyst Wireless 9800

- FlexConnect

- 802.1x

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- C9800-CL, Cisco IOS-XE® 17.3.4

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

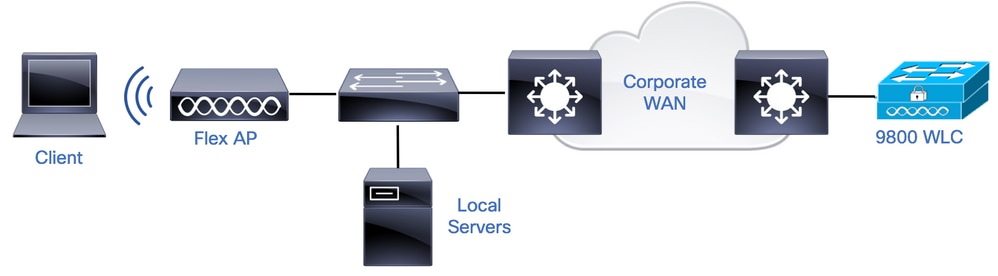

Informações de Apoio

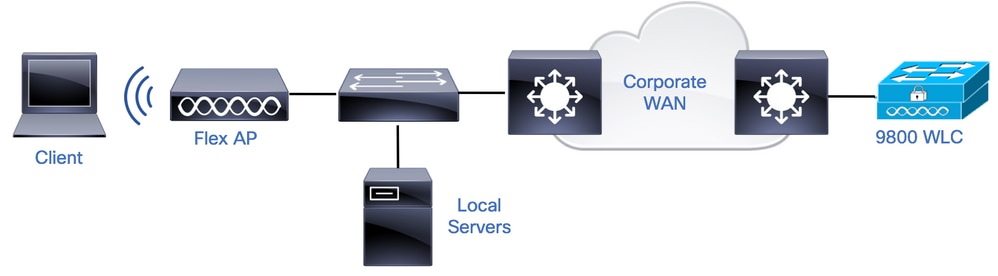

O FlexConnect é uma solução sem fio para implantação em escritórios remotos. Ele permite configurar pontos de acesso (APs) em locais remotos a partir do escritório corporativo por meio de um link de rede de longa distância (WAN) sem a necessidade de implantar um controlador em cada local. Os APs FlexConnect podem comutar o tráfego de dados do cliente localmente e executar a autenticação do cliente localmente quando a conexão com o controlador é perdida. No modo conectado, os APs FlexConnect também podem executar autenticação local.

Configurar

Diagrama de Rede

Configurações

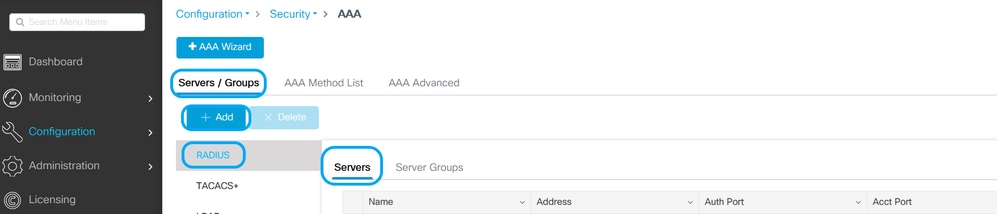

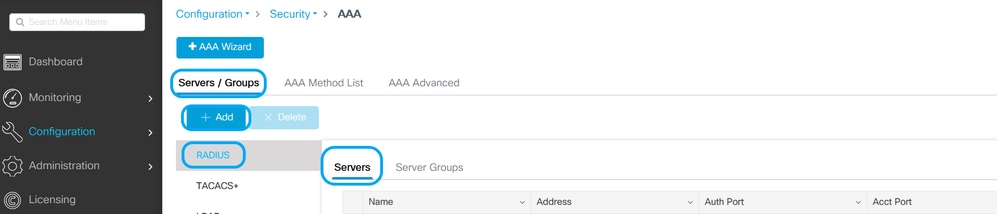

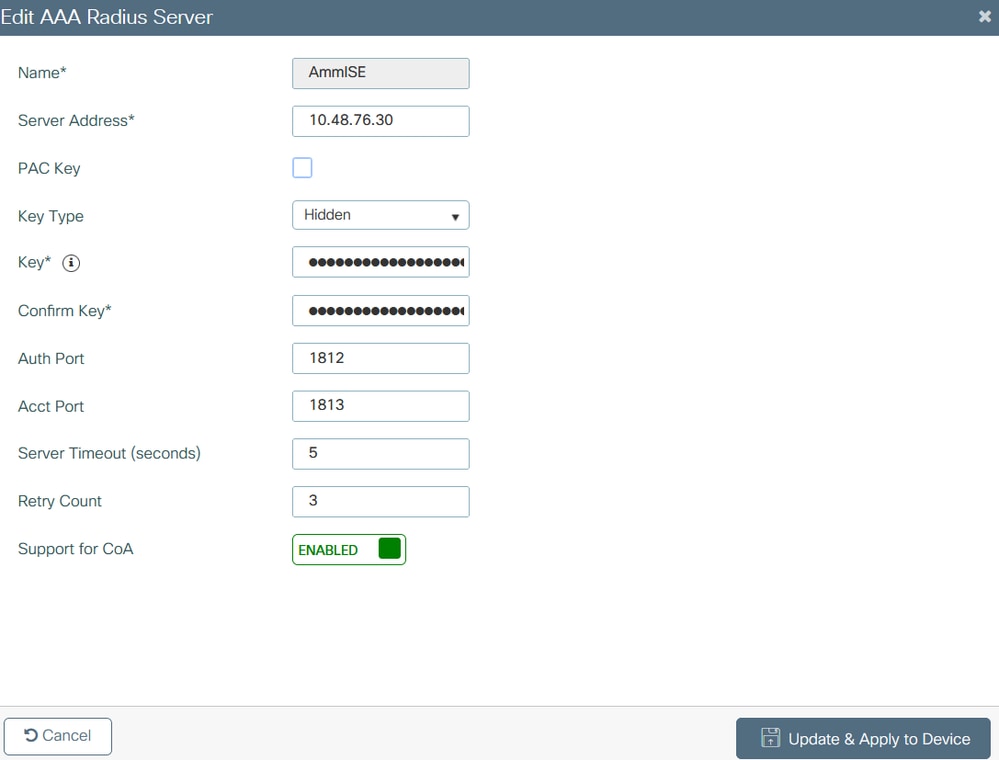

Configuração de AAA em 9800 WLCs

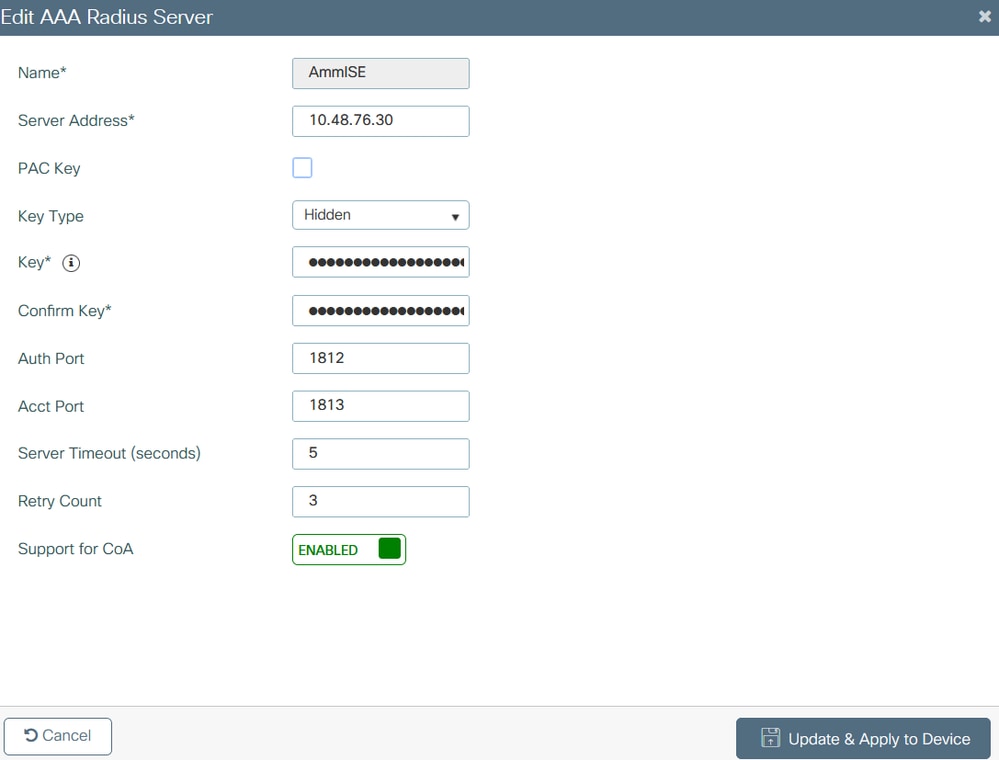

Etapa 1. Declarar servidor RADIUS. Na GUI: Navegue até Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Addand enter the RADIUS server information.

Certifique-se de que o Suporte para CoA esteja habilitado se você planeja usar qualquer tipo de segurança que exija CoA no futuro.

Observação: Observação: Radius CoA não é suportado na implantação de autenticação local do Flex connect. .

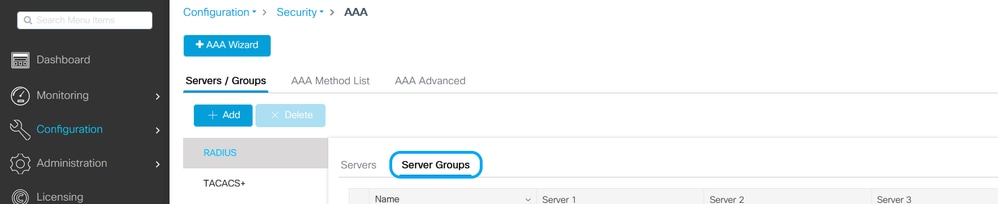

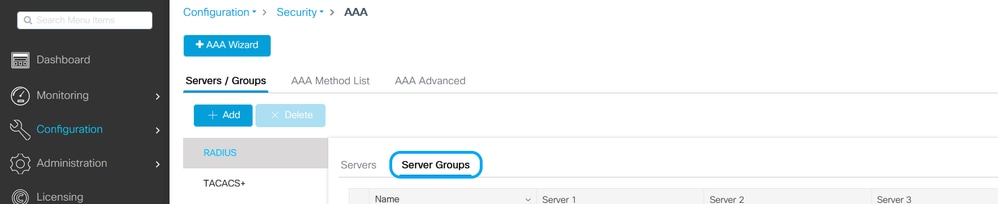

Etapa 2. Adicione o servidor RADIUS a um grupo RADIUS. Na GUI: Navegue até Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add.

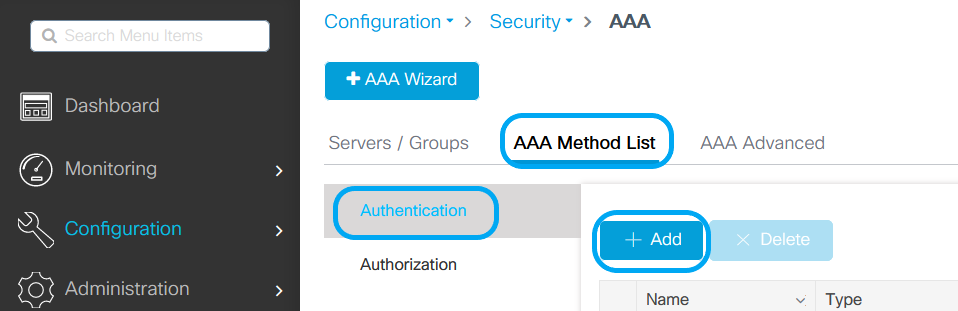

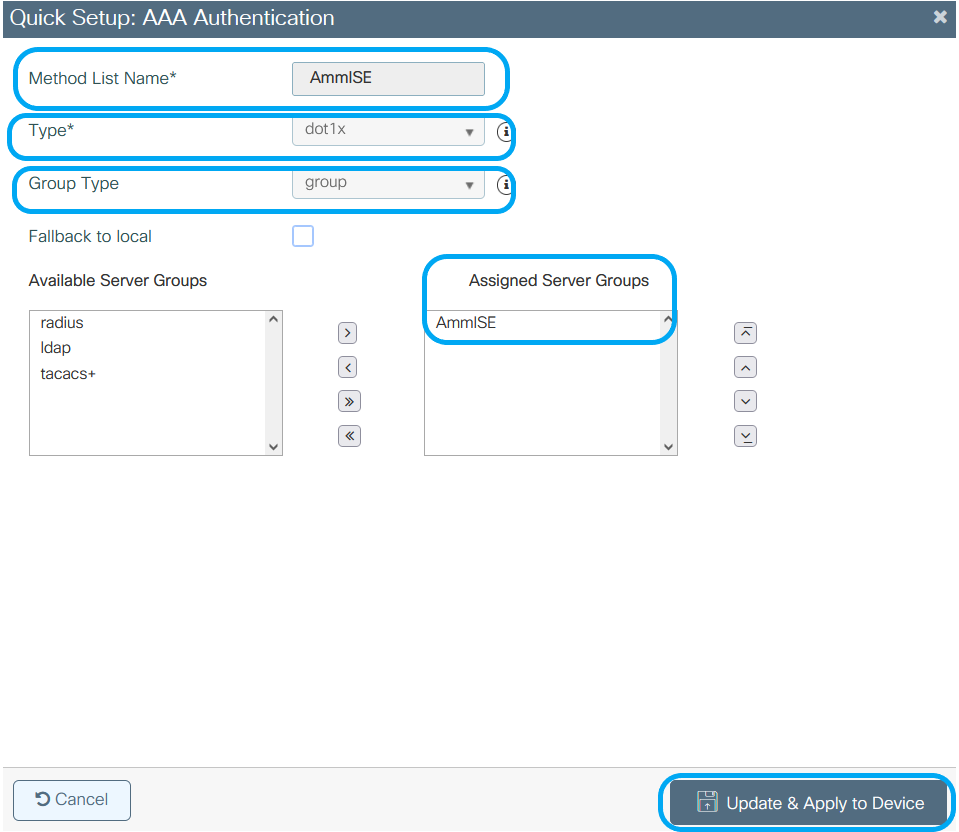

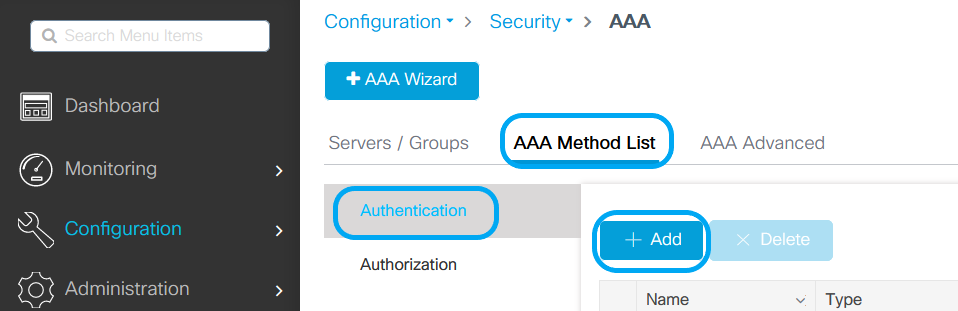

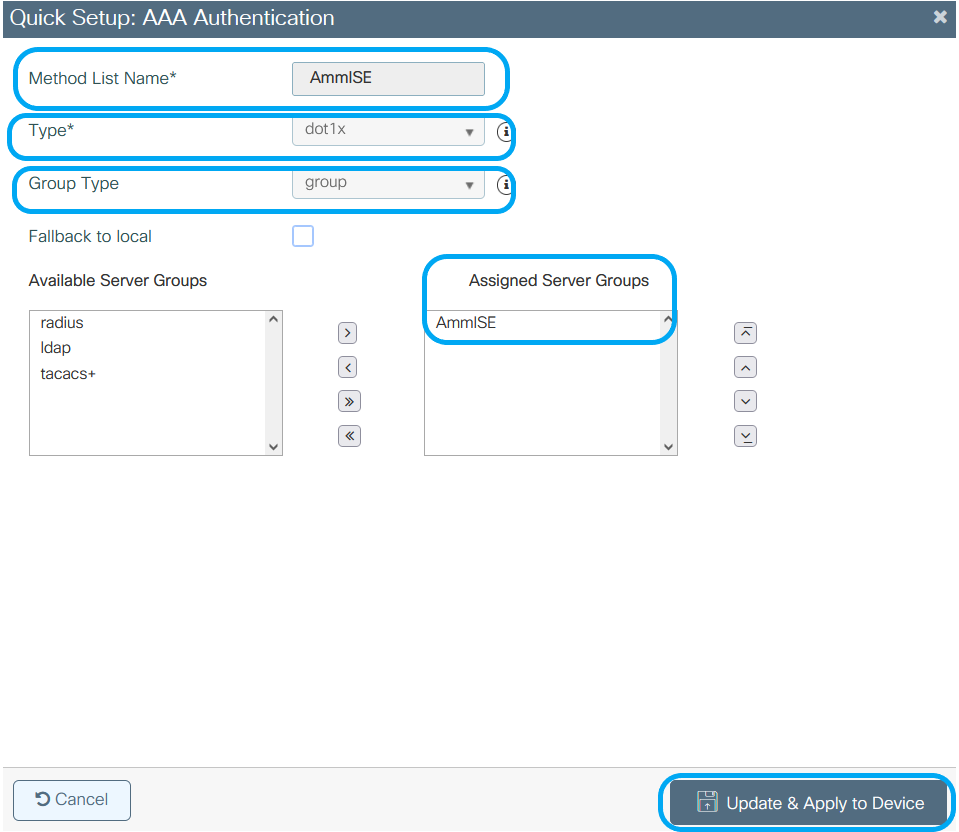

Etapa 3. Crie uma lista de métodos de autenticação. Na GUI: Navegue até Configuration > Security > AAA > AAA Method List > Authentication > + Add

Do CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authentication dot1x <dot1x-list-name> group <radius-grp-name>

Configuração de WLAN

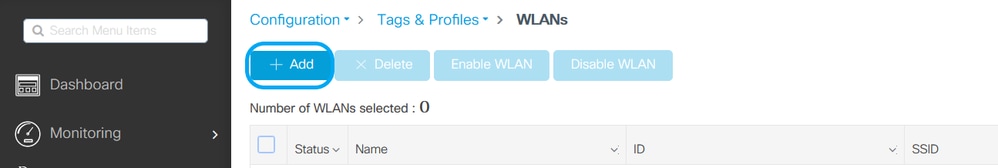

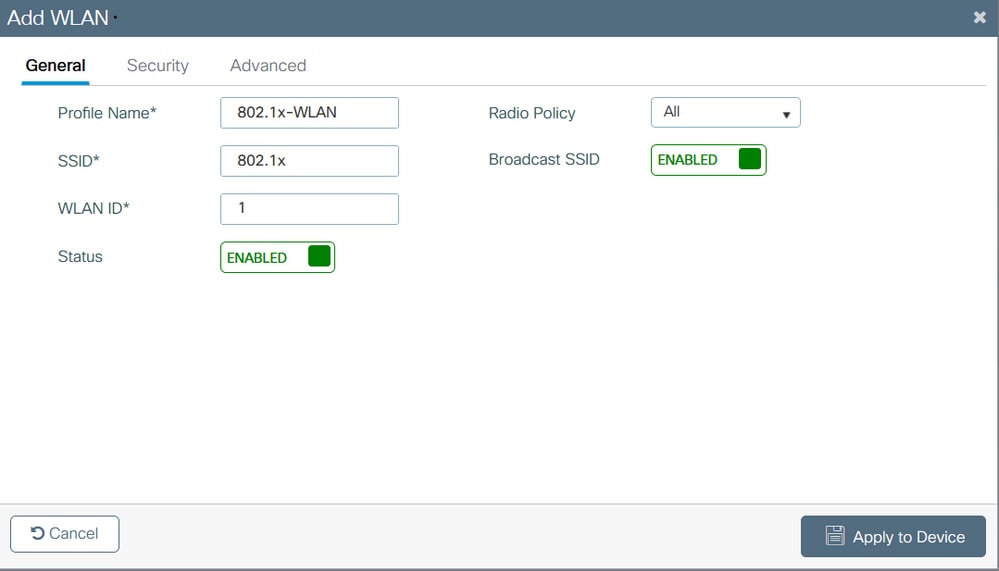

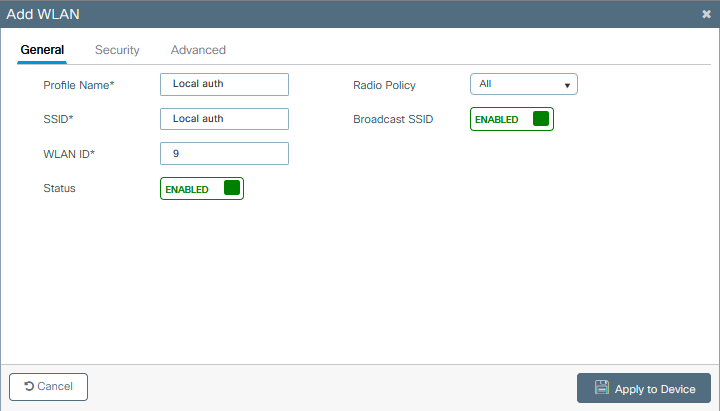

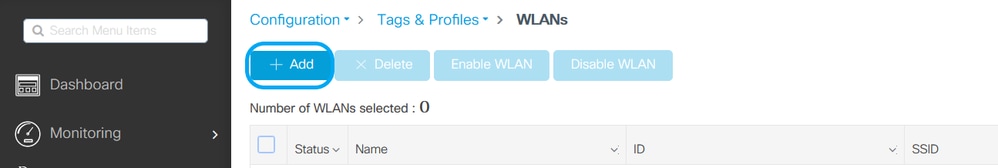

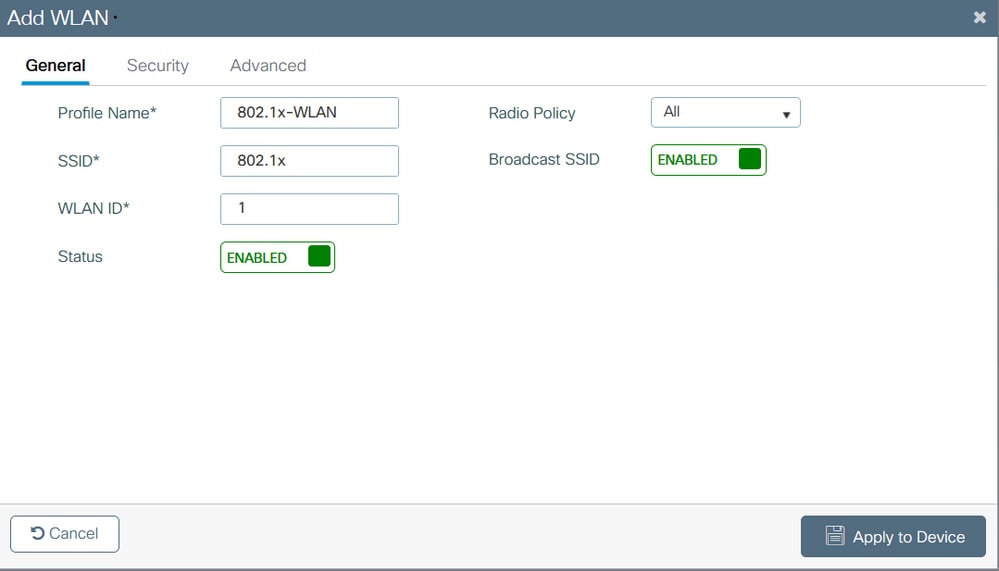

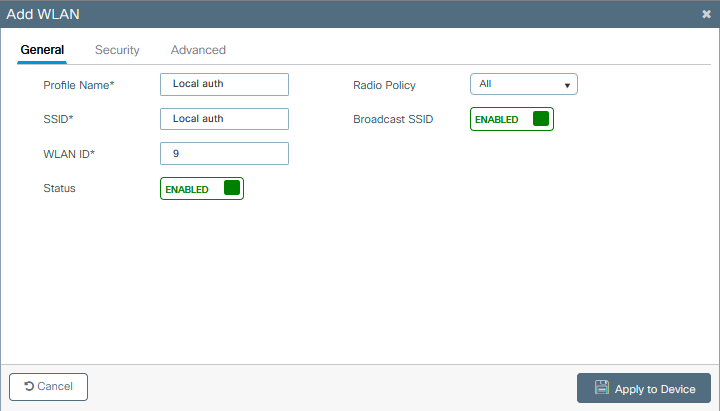

Etapa 1. Na GUI: Navegue até Configuration > Wireless > WLANs e clique em +Add para criar uma nova WLAN e insira as informações da WLAN. Em seguida, clique em Apply to Device (Aplicar ao dispositivo).

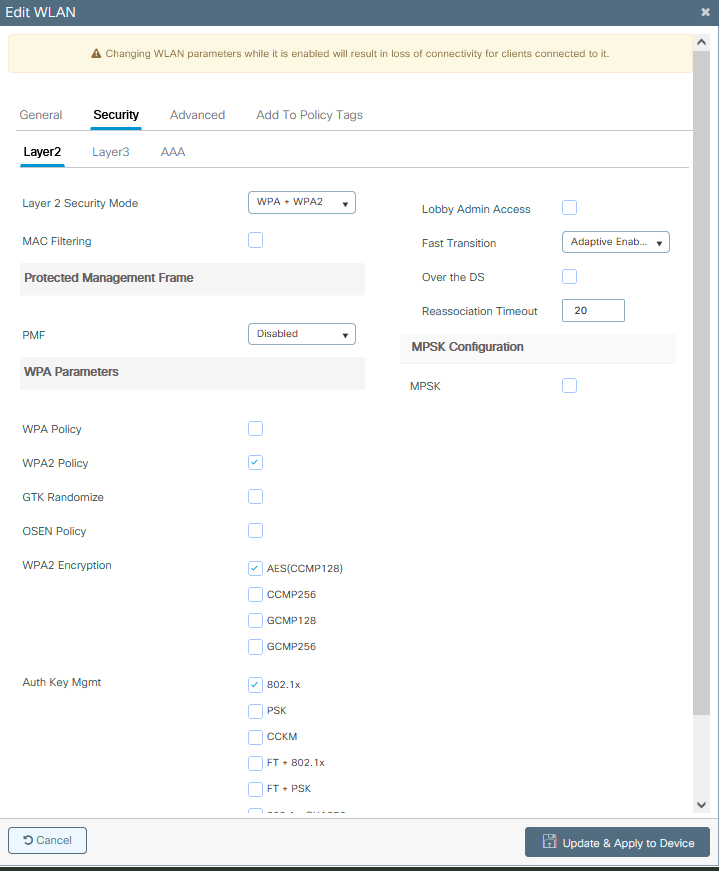

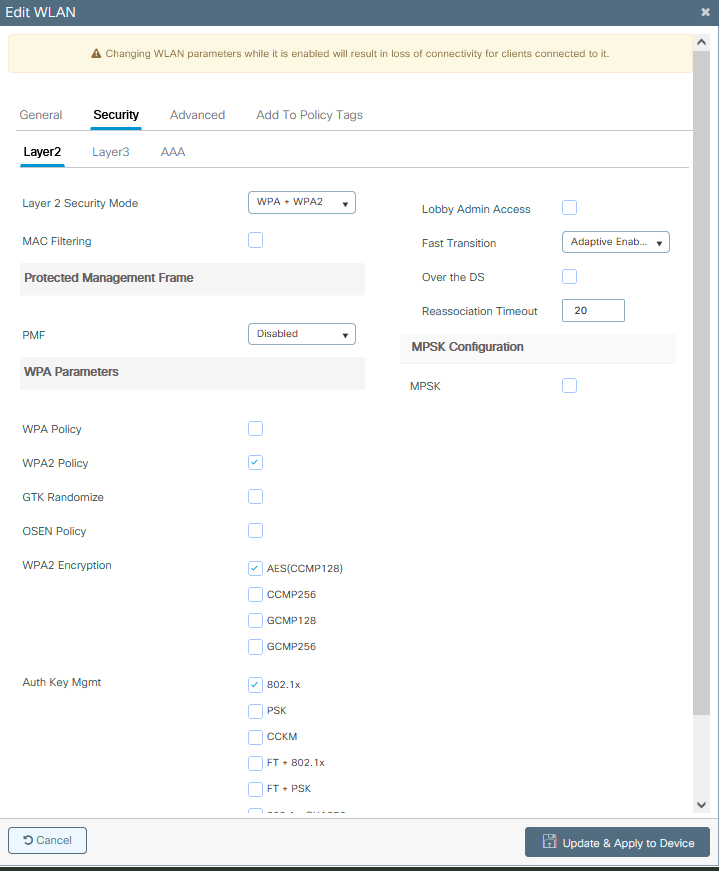

Etapa 2. Na GUI: navegue até a guia Security para configurar o modo de segurança de Camada 2/Camada 3, contanto que o método de criptografia e a Authentication List, caso 802.1x esteja em uso. Em seguida, clique em Update & Apply to Device.

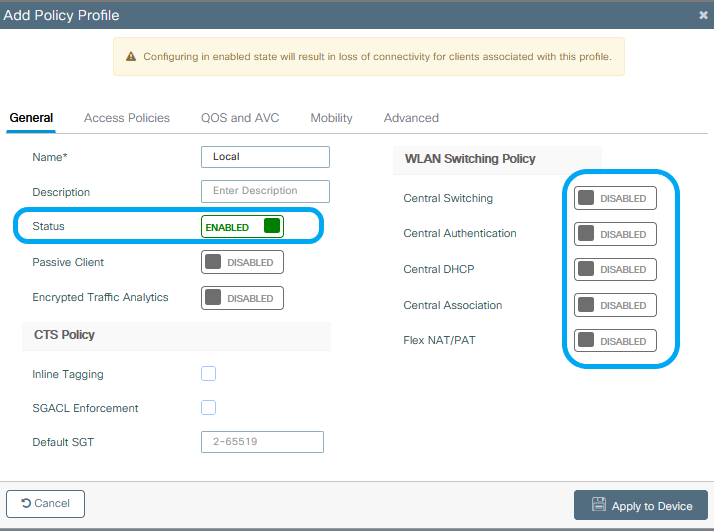

Configuração de perfil de política

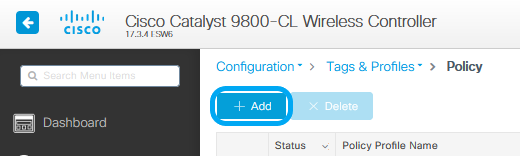

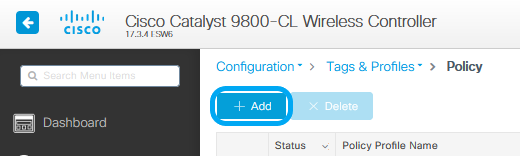

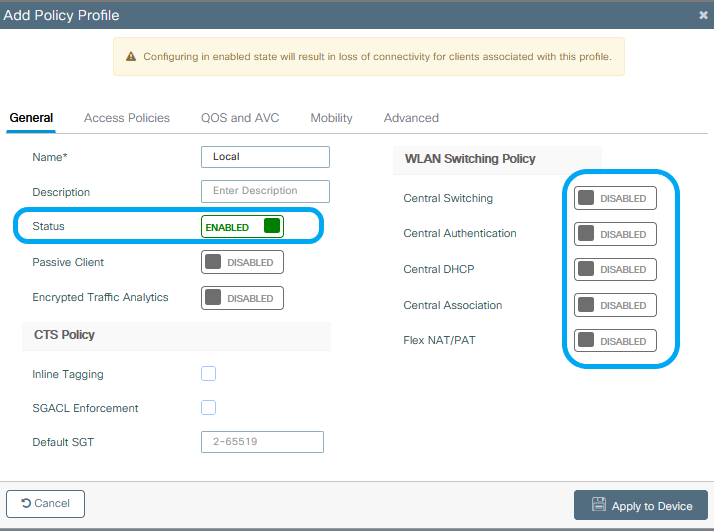

Etapa 1. Na GUI: Navegue até Configuration > Tags & Profiles > Policy e clique em +Add para criar um Policy Profile.

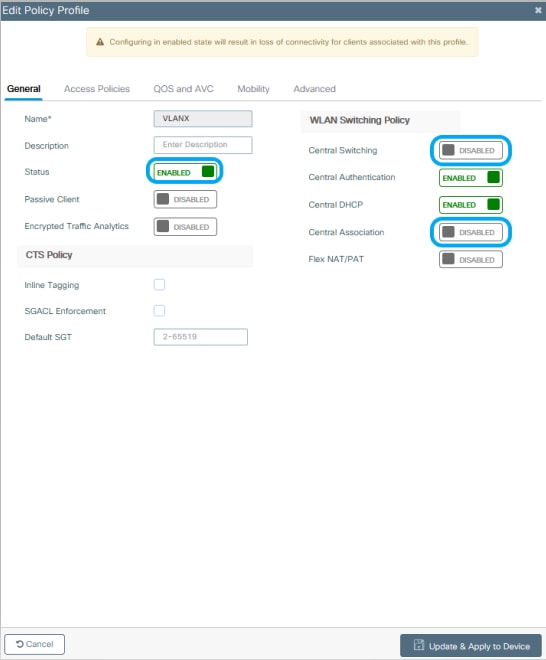

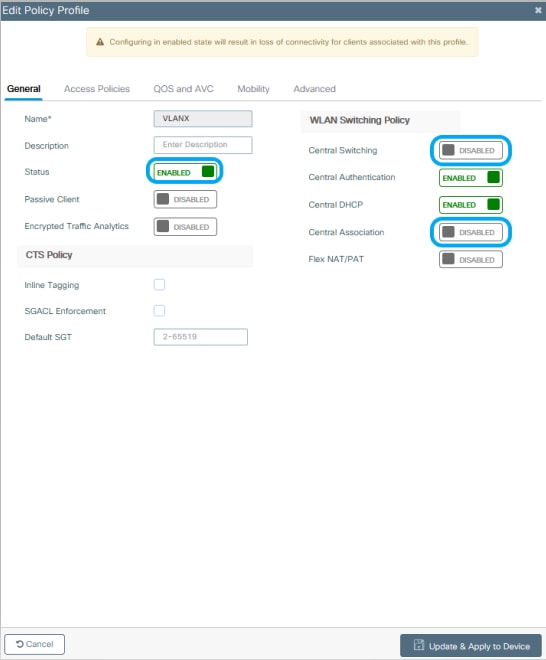

Etapa 2. Adicione o nome e desmarque a caixa Central Switching. Com essa configuração, o controlador processa a autenticação do cliente e o ponto de acesso FlexConnect comuta os pacotes de dados do cliente localmente.

Observação: a associação e a comutação devem estar sempre emparelhadas; se a comutação central estiver desativada, a associação central também deverá ser desativada em todos os perfis de política quando os APs Flexconnect forem usados.

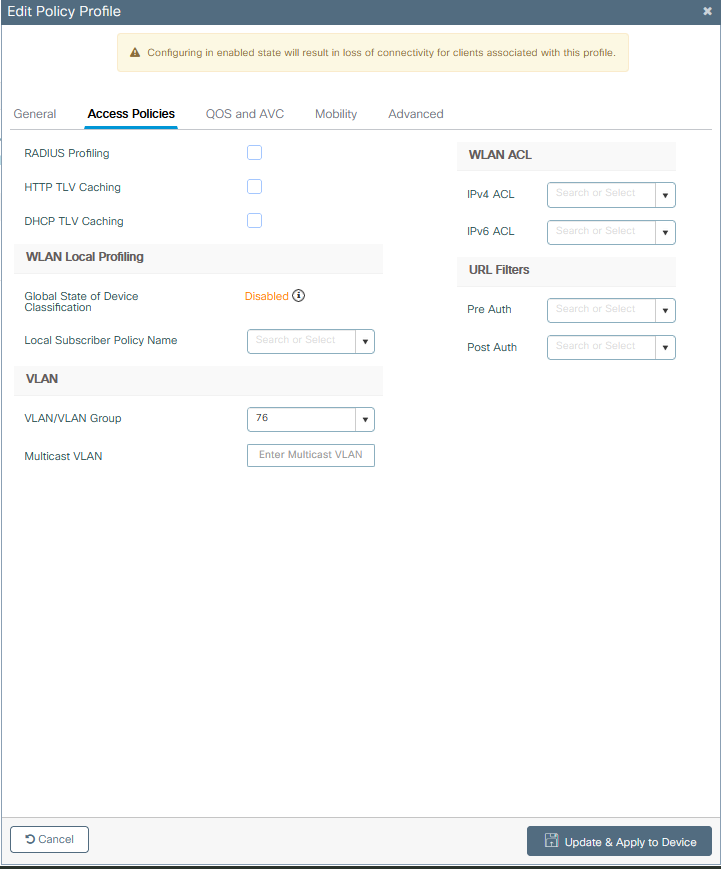

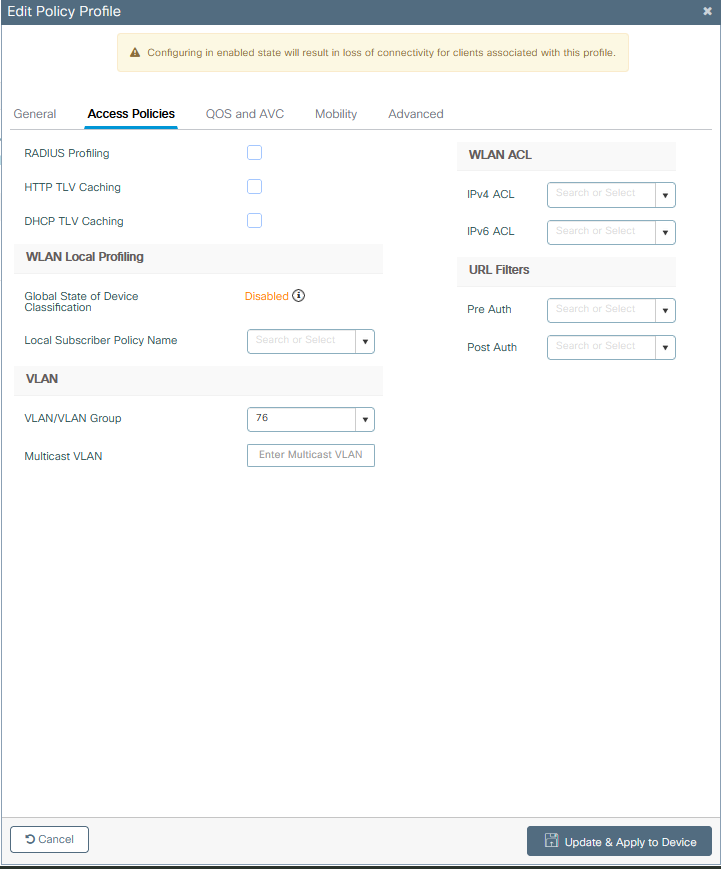

Etapa 3. Na GUI: navegue até a guia Access Policies (Políticas de acesso) para atribuir a VLAN à qual os clientes sem fio podem ser atribuídos quando se conectam a essa WLAN por padrão.

Você pode selecionar um nome de VLAN no menu suspenso ou, como prática recomendada, digitar manualmente uma ID de VLAN.

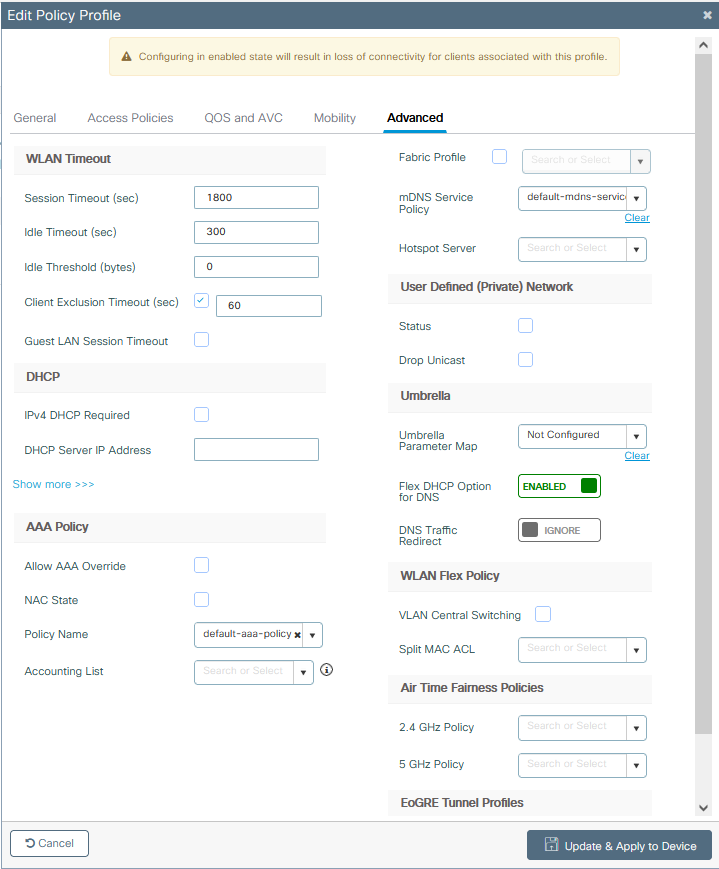

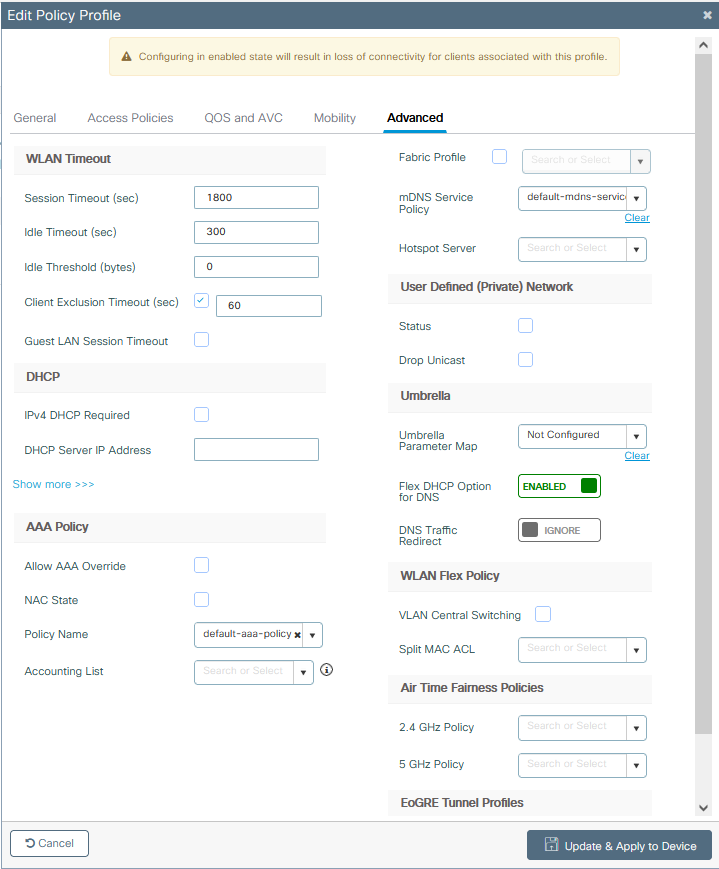

Etapa 4. Na GUI: navegue até a guia Advanced para configurar os timeouts de WLAN, DHCP, WLAN Flex Policy e a política AAA caso estejam em uso. Em seguida, clique em Update & Apply to Device (Atualizar e aplicar ao dispositivo).

Configuração de marca de política

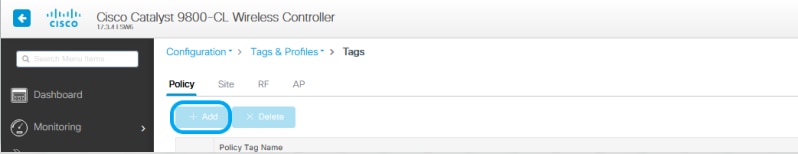

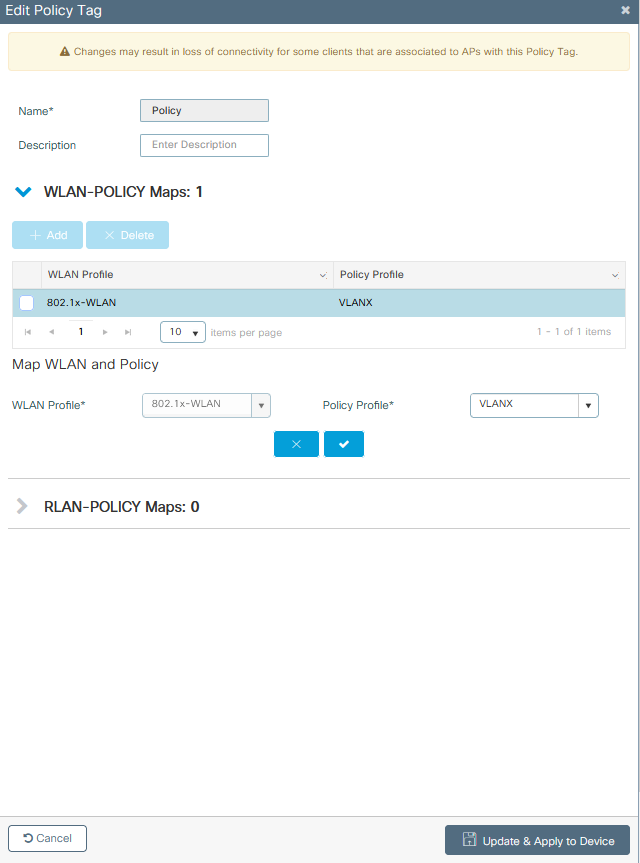

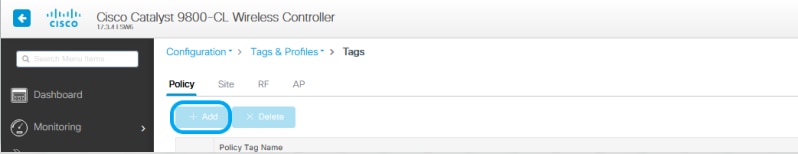

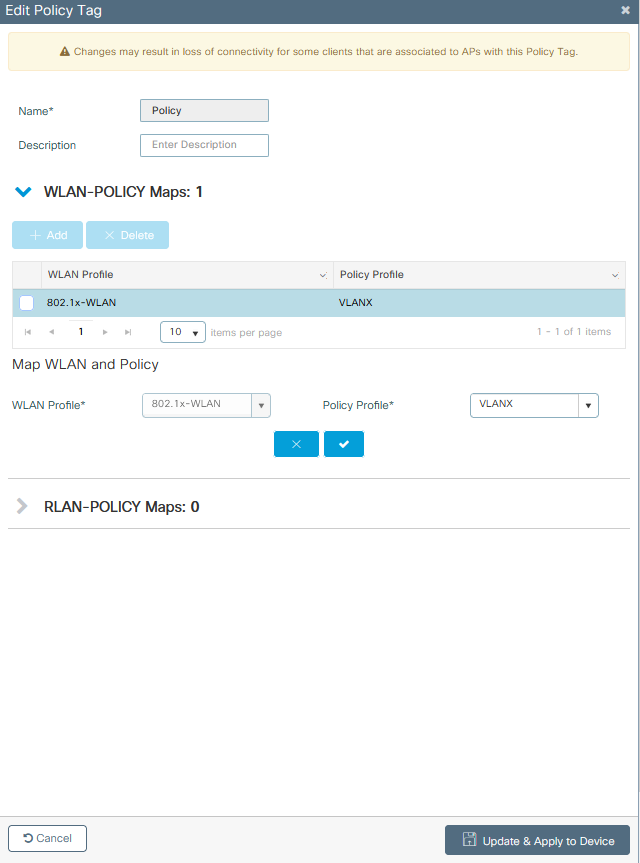

Etapa 1. Na GUI: Navegue até Configuração > Marcas e perfis > Marcas > Política > +Adicionar.

Etapa 2. Atribua um nome e mapeie o perfil de política e o perfil de WLAN criados antes.

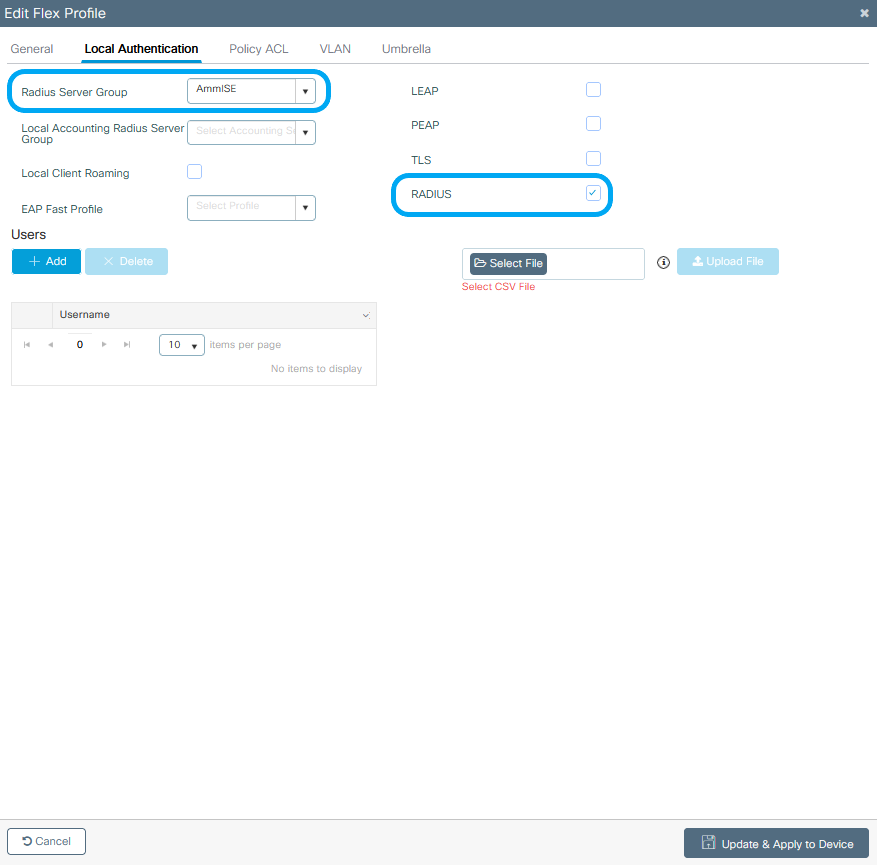

Configuração do Perfil Flex

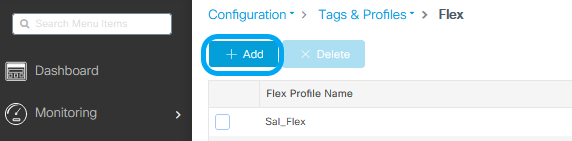

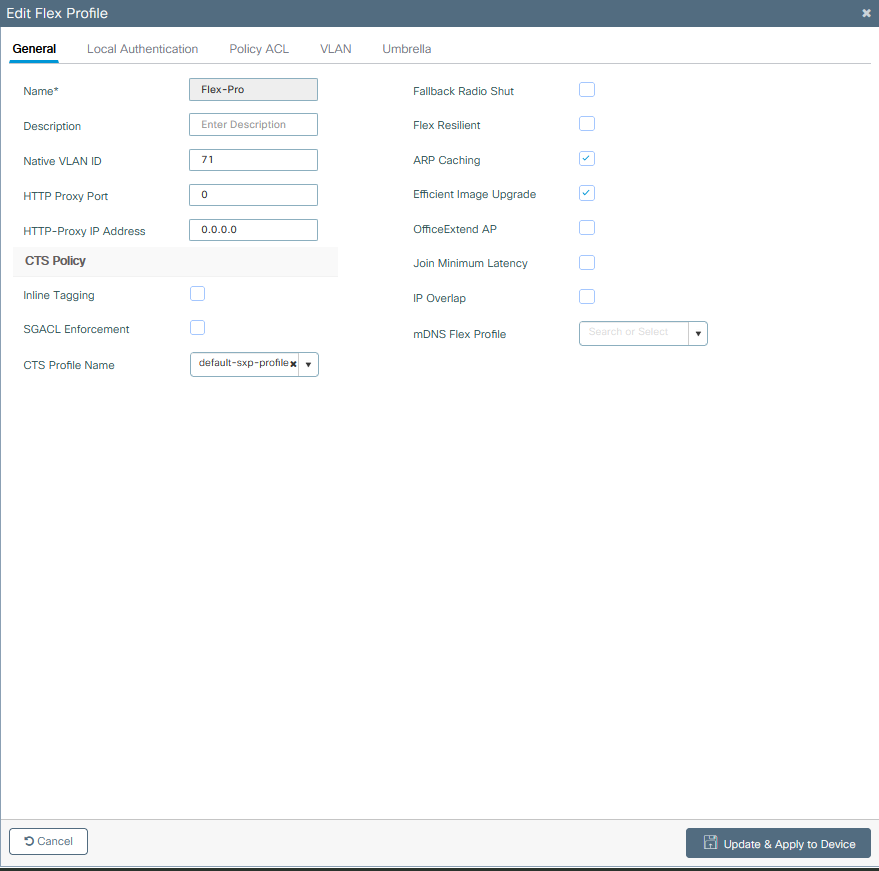

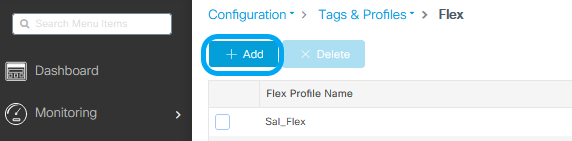

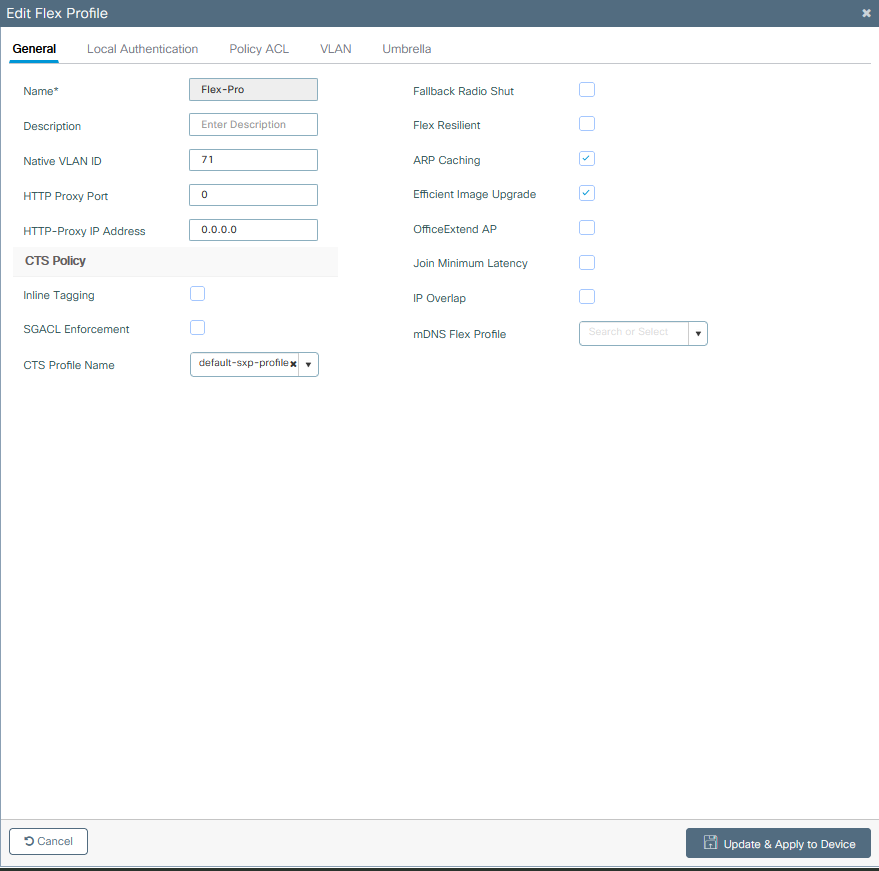

Etapa 1. Da GUI: Navegue até Configuration > Tags & Profiles > Flex e clique em +Add para criar uma nova.

Observação: o ID da VLAN nativa se refere à VLAN usada pelos APs que podem ter esse perfil Flex atribuído e deve ser o mesmo ID de VLAN configurado como nativo na porta do switch onde os APs estão conectados.

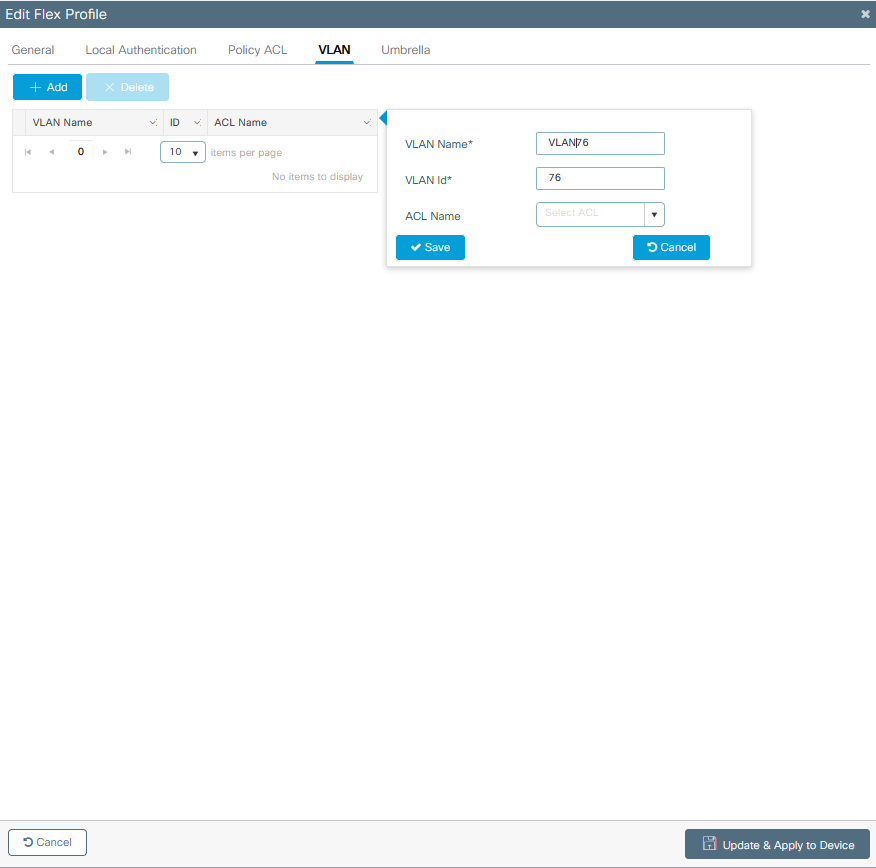

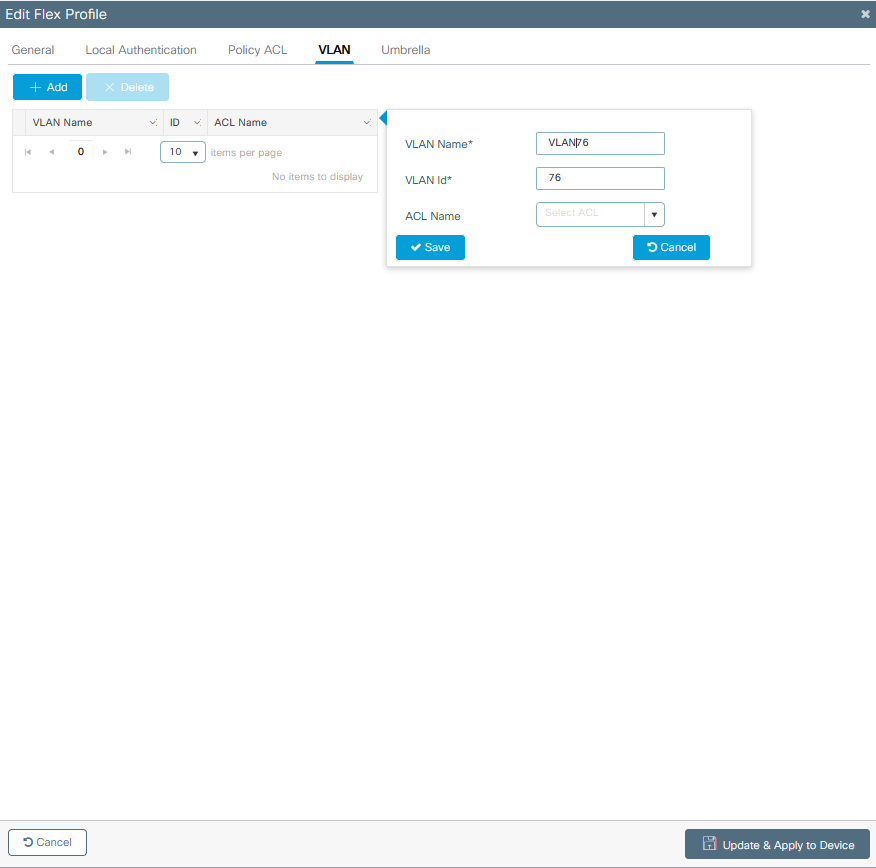

Etapa 2. Na guia VLAN, adicione as VLANs necessárias, aquelas atribuídas por padrão à WLAN através de um Policy Profile ou aquelas enviadas por um servidor RADIUS. Em seguida, clique em Update & Apply to Device (Atualizar e aplicar ao dispositivo).

Observação: para Policy Profile, quando você seleciona a VLAN padrão atribuída ao SSID. Se você usar um nome de VLAN nessa etapa, certifique-se de usar o mesmo nome de VLAN na configuração do perfil Flex, caso contrário, os clientes não poderão se conectar à WLAN.

Observação: para configurar uma ACL para flexConnect com substituição de AAA, configure-a apenas em "ACL de política", se a ACL estiver atribuída a uma VLAN específica, adicione a ACL ao adicionar a VLAN e adicione a ACL à "ACL de política".

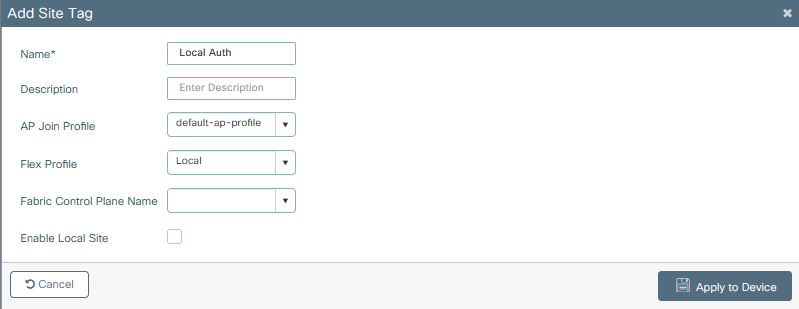

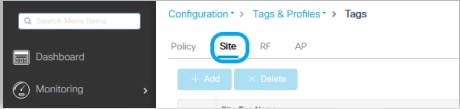

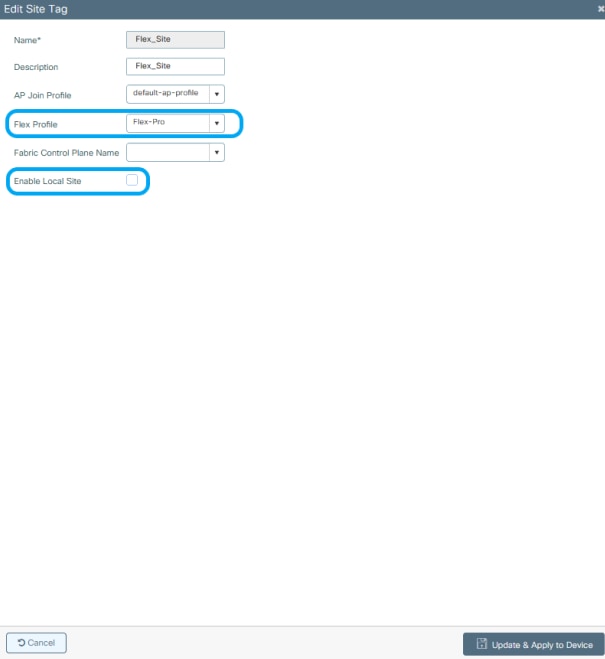

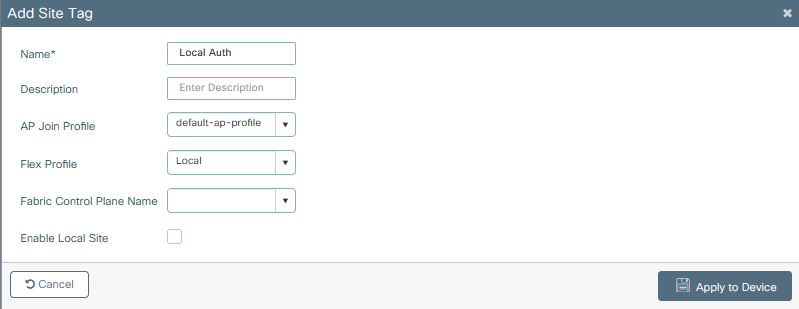

Configuração da Marca do Site

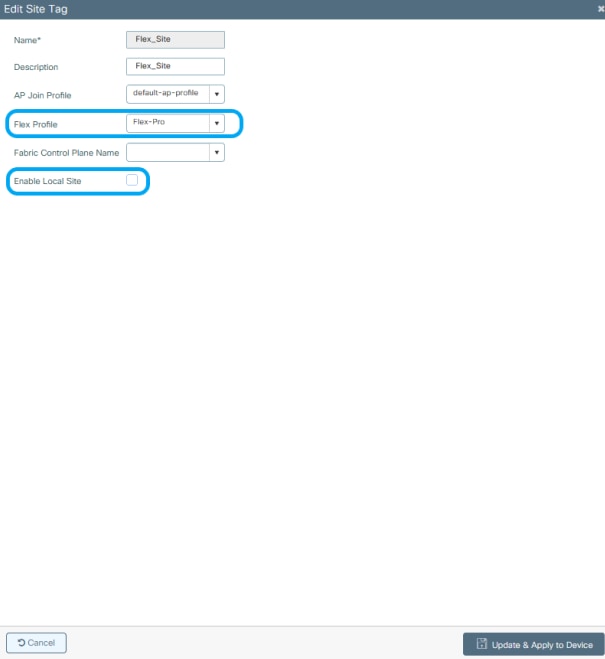

Etapa 1. Na GUI: Navegue até Configuration > Tags & Profiles > Tags > Site e clique em +Add para criar uma nova tag Site. Desmarque a caixa Enable Local Site para permitir que os APs troquem o tráfego de dados do cliente localmente e adicione o Flex Profile criado anteriormente.

Observação: como Habilitar site local está desabilitado, os APs que recebem essa marca de site podem ser configurados como modo FlexConnect.

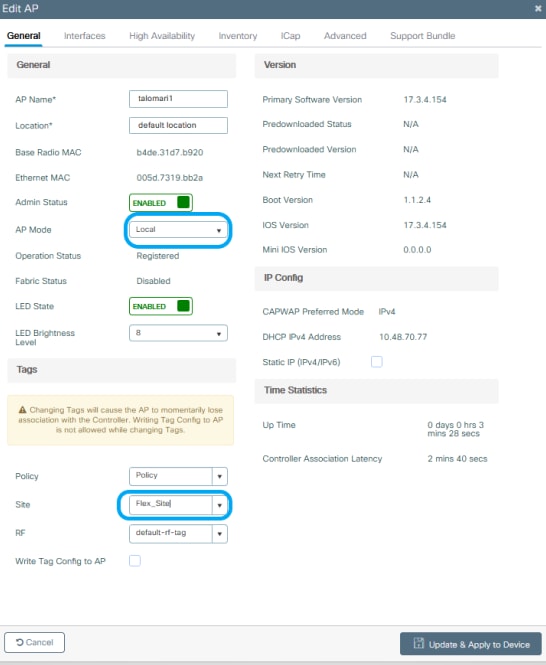

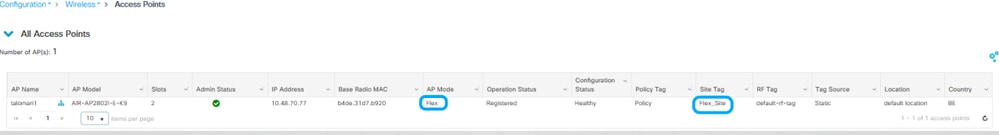

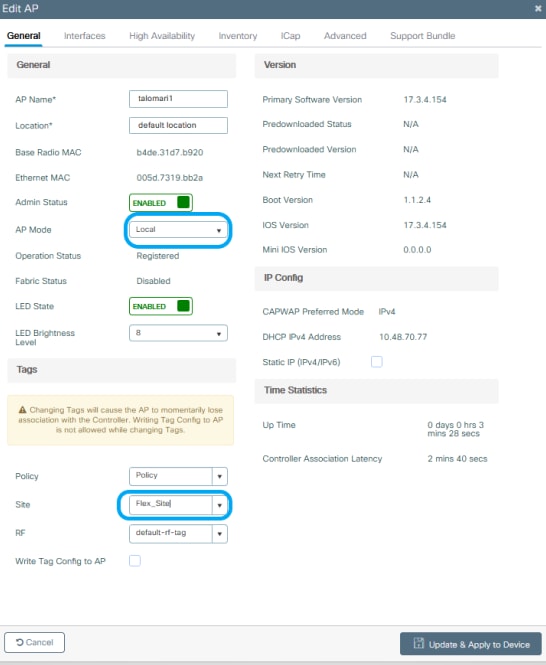

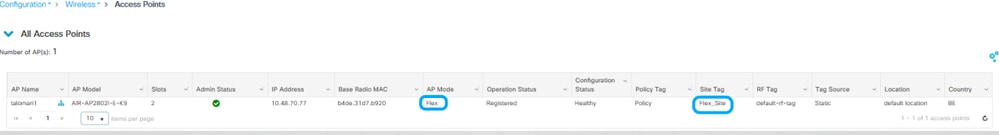

Etapa 2. Na GUI: Navegue até Configuration > Wireless > Access Points > AP name para adicionar a tag de site e a tag de política a um AP associado. Isso pode fazer com que o AP reinicie seu túnel CAPWAP e junte-se novamente à WLC 9800.

Quando o AP entrar novamente, observe que o AP está agora no modo FlexConnect.

Autenticação local com servidor RADIUS externo

Etapa 1. Adicione o AP como um dispositivo de rede no servidor RADIUS. Para obter um exemplo, consulte Como usar o Identity Service Engine (ISE) como o servidor RADIUS

Etapa 2. Crie uma WLAN.

A configuração pode ser a mesma que a configurada anteriormente.

Etapa 3. Configuração de perfil de política.

Você pode criar um novo ou usar o configurado anteriormente. Desta vez, desmarque as caixas Central Switching, Central Authentication, Central DHCP e Central Association Enable.

Etapa 4. Configuração de marca de política.

Associe a WLAN configurada e o perfil de política criado.

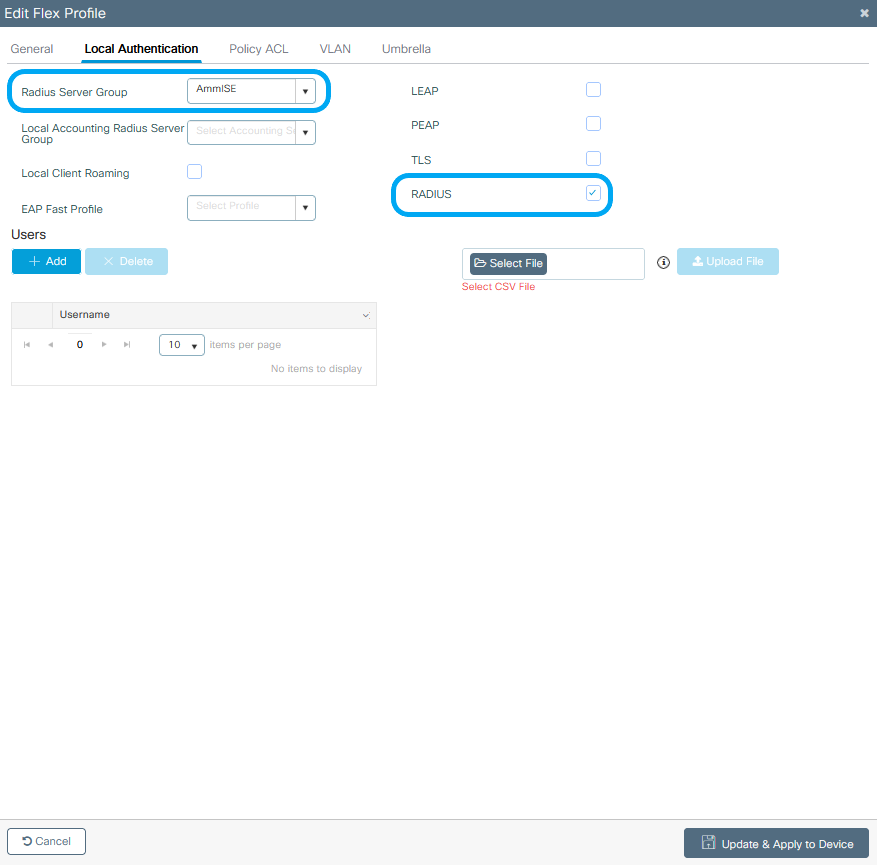

Etapa 5. Configuração do Perfil Flex.

Crie um perfil Flex, navegue até a guia Autenticação local, configure o Grupo de servidores Radius e marque a caixa RADIUS.

Etapa 6. Configuração de marca de site.

Configure o perfil Flex configurado na etapa 5 e desmarque a caixa Habilitar site local.

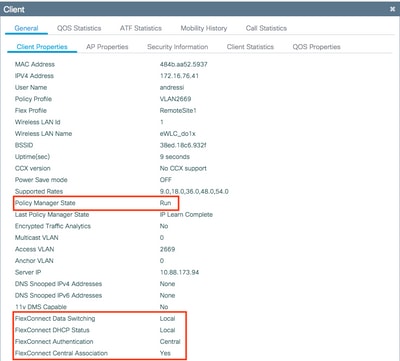

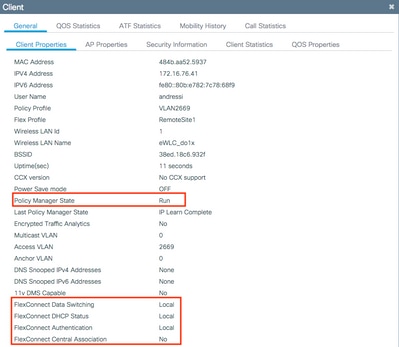

Verificar

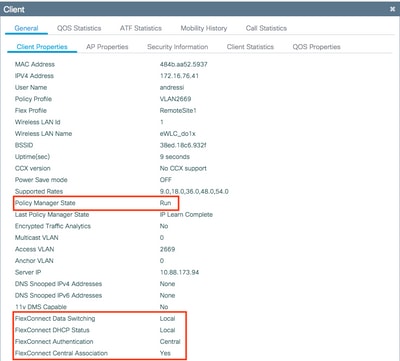

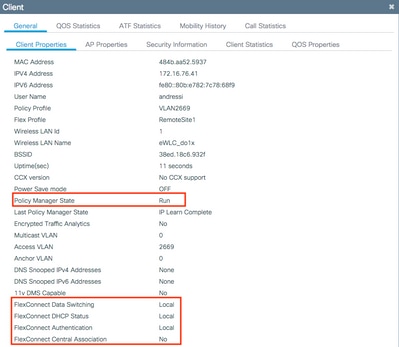

Na GUI: Navegue até Monitoring > Wireless > Clients e confirme o Policy Manager State e os parâmetros do FlexConnect.

Autenticação Central:

Autenticação Local:

Você pode usar estes comandos para verificar a configuração atual:

Do CLI:

# show wlan { summary | id | name | all }

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

Troubleshooting

A WLC 9800 fornece recursos de rastreamento SEMPRE ATIVOS. Isso garante que todos os erros, avisos e mensagens de nível de aviso relacionados à conectividade do cliente sejam constantemente registrados e que você possa exibir registros de uma condição de incidente ou falha após sua ocorrência.

Observação: com base no volume de logs gerados, você pode voltar de algumas horas a vários dias.

Para visualizar os rastreamentos que a WLC 9800 coletou por padrão, você pode se conectar via SSH/Telnet à WLC 9800 e passar por essas etapas (certifique-se de registrar a sessão em um arquivo de texto).

Etapa 1. Verifique a hora atual do controlador para que você possa acompanhar os registros no tempo de volta até quando o problema ocorreu.

Do CLI:

# show clock

Etapa 2. Colete syslogs do buffer do controlador ou do syslog externo, conforme ditado pela configuração do sistema. Isso fornece uma visão rápida da integridade do sistema e dos erros, se houver.

Do CLI:

# show logging

Etapa 3. Verifique se as condições de depuração estão ativadas.

Do CLI:

# show debugging

IOSXE Conditional Debug Configs:

Conditional Debug Global State: Stop

IOSXE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Observação: se você encontrar alguma condição listada, isso significa que os rastreamentos são registrados no nível de depuração para todos os processos que encontram as condições ativadas (endereço mac, endereço ip e assim por diante). Isso aumentaria o volume de registros. Portanto, recomenda-se limpar todas as condições quando não estiver depurando ativamente

Etapa 4. Se você presumir que o endereço mac em teste não foi listado como uma condição na Etapa 3, colete os rastreamentos de nível de aviso sempre ativo para o endereço mac específico.

Do CLI:

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Você pode exibir o conteúdo da sessão ou copiar o arquivo para um servidor TFTP externo.

Do CLI:

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Depuração condicional e rastreamento ativo de rádio

Se os rastreamentos sempre ativos não fornecerem informações suficientes para determinar o disparador do problema sob investigação, você poderá habilitar a depuração condicional e capturar o rastreamento de Radio Ative (RA), que pode fornecer rastreamentos no nível de depuração para todos os processos que interagem com a condição especificada (endereço mac do cliente, neste caso). Para habilitar a depuração condicional, siga estas etapas.

Etapa 5. Verifique se não há condições de depuração ativadas.

Do CLI:

# clear platform condition all

Etapa 6. Ative a condição de depuração para o endereço MAC do cliente sem fio que você deseja monitorar.

Esse comando começa a monitorar o endereço mac fornecido por 30 minutos (1800 segundos). Como alternativa, você pode aumentar esse tempo para até 2.085.978.494 segundos.

Do CLI:

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Observação: para monitorar mais de um cliente de cada vez, execute o comando debug wireless mac<aaaa.bbbb.cccc> por endereço MAC.

Observação: você não vê a saída da atividade do cliente na sessão do terminal, pois tudo é armazenado em buffer internamente para ser visualizado posteriormente.

Passo 7. Reproduza o problema ou comportamento que você deseja monitorar.

Etapa 8. Interrompa as depurações se o problema for reproduzido antes que o tempo de monitoramento padrão ou configurado acabe.

Do CLI:

# no debug wireless mac <aaaa.bbbb.cccc>

Depois que o monitor-time tiver passado ou a conexão sem fio de depuração for interrompida, o 9800 WLC gerará um arquivo local com o nome:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Etapa 9. Colete o arquivo da atividade do endereço MAC. Você pode copiar o registro de rastreamento de RA para um servidor externo ou exibir a saída diretamente na tela.

Verifique o nome do arquivo de rastreamentos de RA

Do CLI:

# dir bootflash: | inc ra_trace

Copie o arquivo para um servidor externo:

Do CLI:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Mostre o conteúdo:

Do CLI:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Etapa 10. Se a causa do problema ainda não for evidente, colete os registros internos, que são uma visualização mais detalhada dos registros de nível de depuração. Não é necessário depurar o cliente novamente, pois você examinou detalhadamente os logs de depuração já coletados e armazenados internamente.

Do CLI:

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Observação: a saída desse comando retorna rastros para todos os níveis de registro de todos os processos e é bastante volumosa. Entre em contato com o Cisco TAC para ajudar a analisar esses rastreamentos.

Você pode copiar o ra-internal-FILENAME.txt para um servidor externo ou exibir a saída diretamente na tela.

Copie o arquivo para um servidor externo:

Do CLI:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Mostre o conteúdo:

Do CLI:

# more bootflash:ra-internal-<FILENAME>.txt

Etapa 11. Remova as condições de depuração.

Do CLI:

# clear platform condition all

Observação: certifique-se de sempre remover as condições de depuração após uma sessão de Troubleshooting.

Feedback

Feedback