Configurar RADIUS & TACACS+ para GUI & CLI Auth em WLCs 9800

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar um Catalyst 9800 para autenticação externa RADIUS ou TACACS+.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Modelo de configuração Catalyst Wireless 9800

- Conceitos AAA, RADIUS e TACACS+

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- C9800-CL v17.9.2

- ISE 3.2.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Quando um usuário tenta acessar a CLI ou a GUI da WLC, ele é solicitado a inserir um nome de usuário e uma senha. Por padrão, essas credenciais são comparadas com o banco de dados local de usuários, que está presente no próprio dispositivo. Como alternativa, a WLC pode ser instruída a comparar as credenciais de entrada com um servidor AAA remoto: a WLC pode se comunicar com o servidor com o uso de RADIUS ou TACACS+.

Configurar

Neste exemplo, dois tipos de usuários no servidor AAA (ISE), respectivamente o adminuser e o são configuradoshelpdeskuser. Esses usuários fazem parte dos grupos admin-group e dos helpdesk-group grupos, respectivamente. Espera-se que o usuárioadminuser, parte da admin-group, receba acesso total à WLC. Por outro lado, o helpdeskuser, parte do helpdesk-group, deve receber somente privilégios de monitor para o WLC. Portanto, não há acesso à configuração.

Este artigo primeiro configura a WLC e o ISE para autenticação RADIUS e depois executa o mesmo para TACACS+.

Restrições de Usuário Somente Leitura

Restrições de Usuário Somente LeituraQuando TACACS+ ou RADIUS é usado para a autenticação WebUI 9800, estas restrições existem:

- Os usuários com nível de privilégio 0 existem, mas não têm acesso à GUI

-

Os usuários com níveis de privilégio de 1 a 14 podem apenas exibir a guia Monitor (isso equivale ao nível de privilégio de um usuário autenticado localmente somente leitura)

-

Usuários com nível de privilégio 15 têm acesso total

-

Usuários com nível de privilégio 15 e um conjunto de comandos que permite apenas comandos específicos não são suportados. O usuário ainda pode executar alterações de configuração por meio da WebUI

Essas considerações não podem ser alteradas nem modificadas.

Configurar a autenticação RADIUS para a WLC

Configurar a autenticação RADIUS para a WLCEtapa 1. Declare o servidor RADIUS.

Da GUI:

Primeiro, crie o servidor ISE RADIUS no WLC. Isso pode ser feito a partir da guia Servers/Groups > RADIUS > Servers da página da GUI WLC acessível no https://<WLC-IP>/webui/#/aaa, ou se você navegar para Configuration > Security > AAA , como mostrado nesta imagem.

Para adicionar um servidor RADIUS na WLC, clique no botão Add (Adicionar) emoldurado em vermelho na imagem. Isso abre a janela pop-up descrita na captura de tela.

Nessa janela pop-up, você deve fornecer:

- O nome do servidor (observe que ele não precisa corresponder ao nome do sistema ISE)

- O endereço IP do servidor

- O segredo compartilhado entre a WLC e o servidor RADIUS

Outros parâmetros podem ser configurados, como as portas usadas para autenticação e contabilização, mas eles não são obrigatórios e são deixados como padrão para esta documentação.

Do CLI:

WLC-9800(config)#radius server ISE-lab WLC-9800(config-radius-server)#address ipv4 10.48.39.134 auth-port 1812 acct-port 1813

WLC-9800(config-radius-server)#key Cisco123

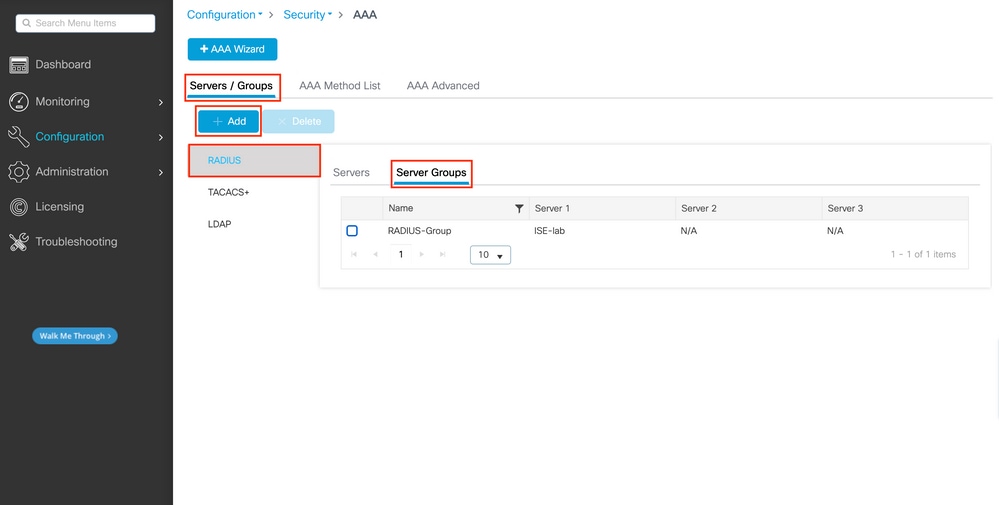

Etapa 2. Mapeie o servidor RADIUS para um grupo de servidores.

Da GUI:

Caso você tenha vários servidores RADIUS que possam ser usados para autenticação, é recomendável mapear todos esses servidores para o mesmo grupo de servidores. A WLC cuida do balanceamento de carga de diferentes autenticações entre os servidores no grupo de servidores. Os grupos de servidores RADIUS são configurados na guiaServers/Groups > RADIUS > Server Groups na mesma página da GUI que a mencionada na Etapa 1, como mostrado na imagem.

Quanto à criação do servidor, uma janela pop-up aparece quando você clica no botão Adicionar (enquadrado na imagem anterior), que é descrito aqui.

No pop-up, forneça um nome para o grupo e mova os servidores desejados para a lista Servidores Atribuídos.

Do CLI:

WLC-9800(config)# aaa group server radius RADIUS-Group

WLC-9800(config-sg-radius)# server name ISE-lab

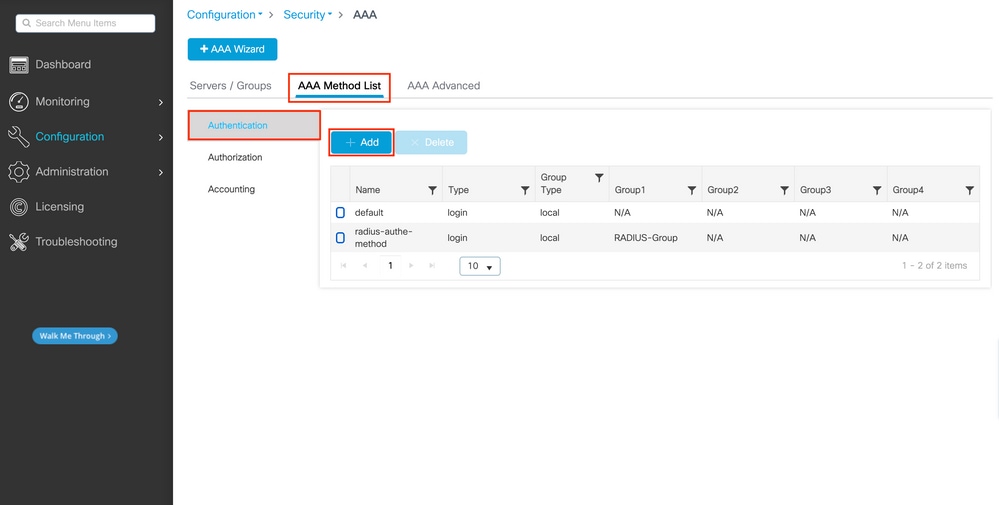

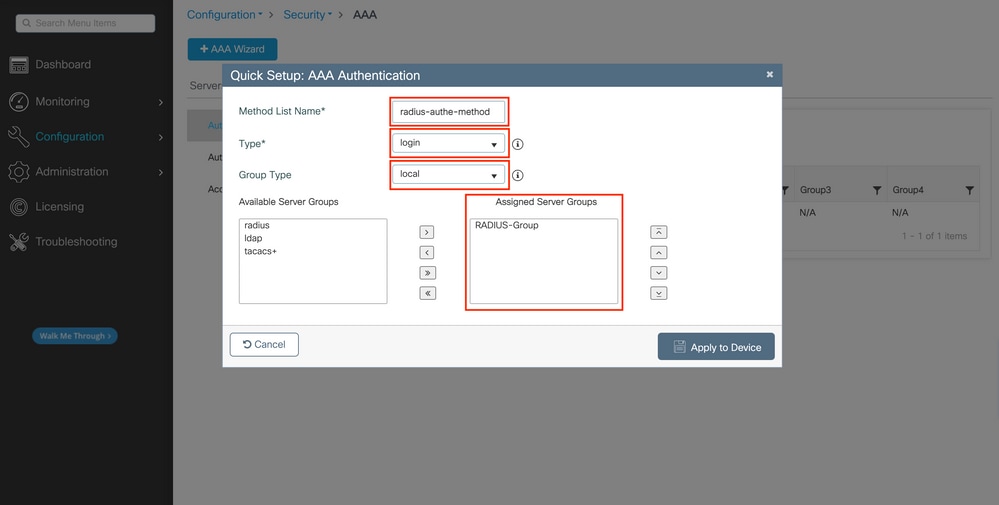

Etapa 3. Crie um método de logon de autenticação AAA que aponte para o grupo de servidores RADIUS.

Da GUI:

Ainda na páginahttps://<WLC-IP>/webui/#/aaa GUI, navegue até a guiaAAA Method List > Authentication e crie um método de autenticação como mostrado nesta imagem.

Como de costume, quando você usa o botão Adicionar para criar um método de autenticação, uma janela pop-up de configuração é exibida, semelhante àquela descrita nesta imagem.

Nessa janela pop-up, forneça um nome para o método. Escolha Type como login e adicione o servidor de grupo criado na etapa anterior à listaAssigned Server Groups. Com relação ao campo Tipo de grupo, várias configurações são possíveis.

- Se você escolher Tipo de grupo como local, a WLC primeiro verifica se as credenciais do usuário existem localmente e depois volta para o grupo de servidores.

- Se você escolher o Tipo de grupo como um grupo e não marcar a opção Fall back to local, a WLC simplesmente verificará as credenciais do usuário em relação ao grupo de servidores.

- Se você escolher o Tipo de grupo como um grupo e marcar a opção Fallback to local, o WLC verificará as credenciais do usuário em relação ao grupo de servidores e consultará o banco de dados local somente se o servidor não responder. Se o servidor enviar uma rejeição, o usuário será autenticado, mesmo que possa existir no banco de dados local.

Do CLI:

Se quiser que as credenciais do usuário sejam verificadas com um grupo de servidores somente se não forem localmente primeiro, use:

WLC-9800(config)#aaa authentication login radius-authe-method local group RADIUS-Group

Se quiser que as credenciais do usuário sejam verificadas apenas com um grupo de servidores, use:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group

Se quiser que as credenciais do usuário sejam verificadas com um grupo de servidores e se este último não responder com uma entrada local, use:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group local

Neste exemplo de configuração, há alguns usuários que são criados apenas localmente, e alguns usuários somente no servidor ISE, portanto, faça uso da primeira opção.

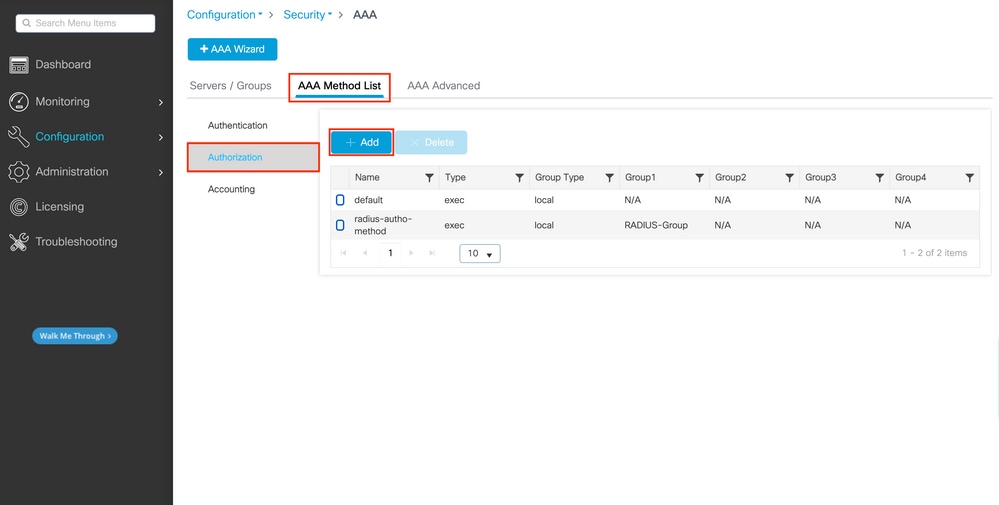

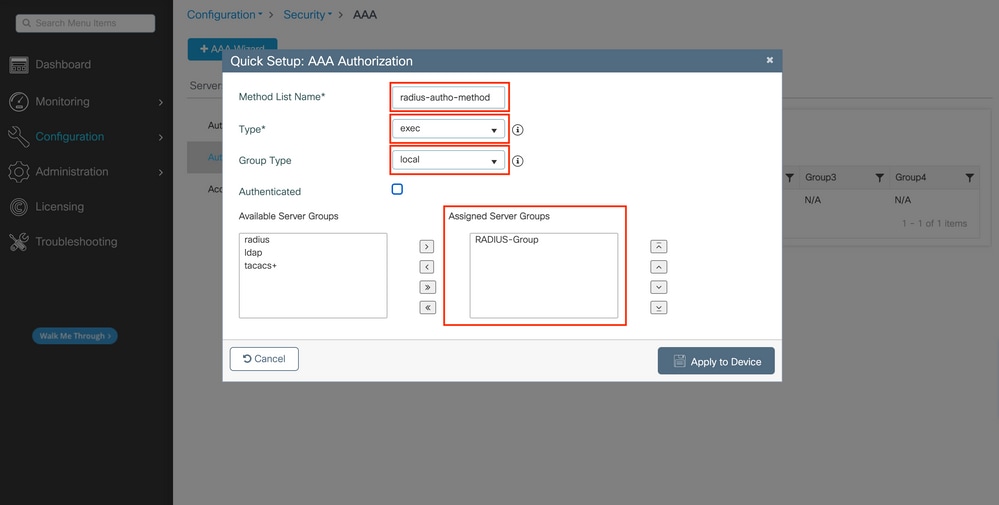

Etapa 4. Crie um método de execução de autorização AAA que aponte para o grupo de servidores RADIUS.

Da GUI:

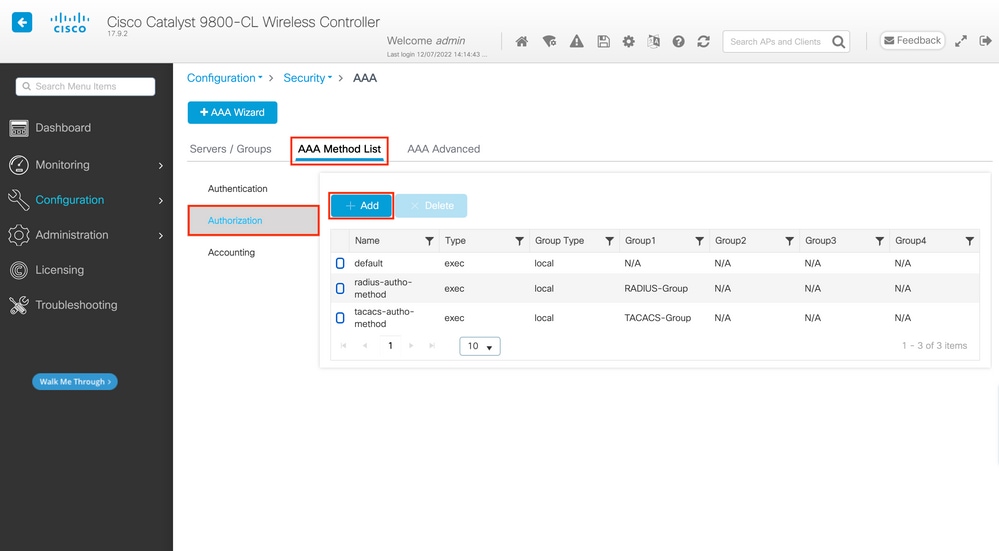

O usuário também precisa ser autorizado para receber acesso. Ainda no GUI Page Configuration > Security > AAA, navegue até a guiaAAA Method List > Authorization e crie um método de autorização como mostrado nesta imagem.

Criação de método de autorização

Criação de método de autorização

Um pop-up de configuração de método de autorização semelhante ao descrito é exibido quando você adiciona um novo com o botão Adicionar.

Nessa janela pop-up de configuração, forneça um nome para o método de autorização, escolha o Tipo como exec e use a mesma ordem do Tipo de grupo que a usada para o método de autenticação na Etapa 3.

Do CLI:

Quanto ao método de autenticação, a autorização é atribuída primeiro para verificar os usuários em relação às entradas locais e, em seguida, em relação às entradas em um grupo de servidores.

WLC-9800(config)#aaa authorization exec radius-autho-method local group RADIUS-Group

Etapa 5. Atribua os métodos às configurações HTTP e às linhas VTY usadas para Telnet/SSH.

Da GUI:

Os métodos de autenticação e autorização criados podem ser usados para conexão de usuário HTTP e/ou Telnet/SSH, que é configurável a partir da AAA Advanced > AAA Interface guia ainda da página da GUI WLC acessível em https://<WLC-IP>/webui/#/aaa, como mostrado nesta imagem:

CLI para autenticação de GUI:

WLC-9800(config)#ip http authentication aaa login-authentication radius-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization radius-autho-method

CLI para autenticação Telnet/SSH:

WLC-9800(config)#line vty 0 15 WLC-9800(config-line)#login authentication radius-authe-method

WLC-9800(config-line)#authorization exec radius-autho-method

Observe que quando são feitas alterações nas configurações HTTP, é melhor reiniciar os serviços HTTP e HTTPS. Isso pode ser obtido com estes comandos:

WLC-9800(config)#no ip http server WLC-9800(config)#no ip http secure-server WLC-9800(config)#ip http server WLC-9800(config)#ip http secure-server

Configurar ISE para RADIUS

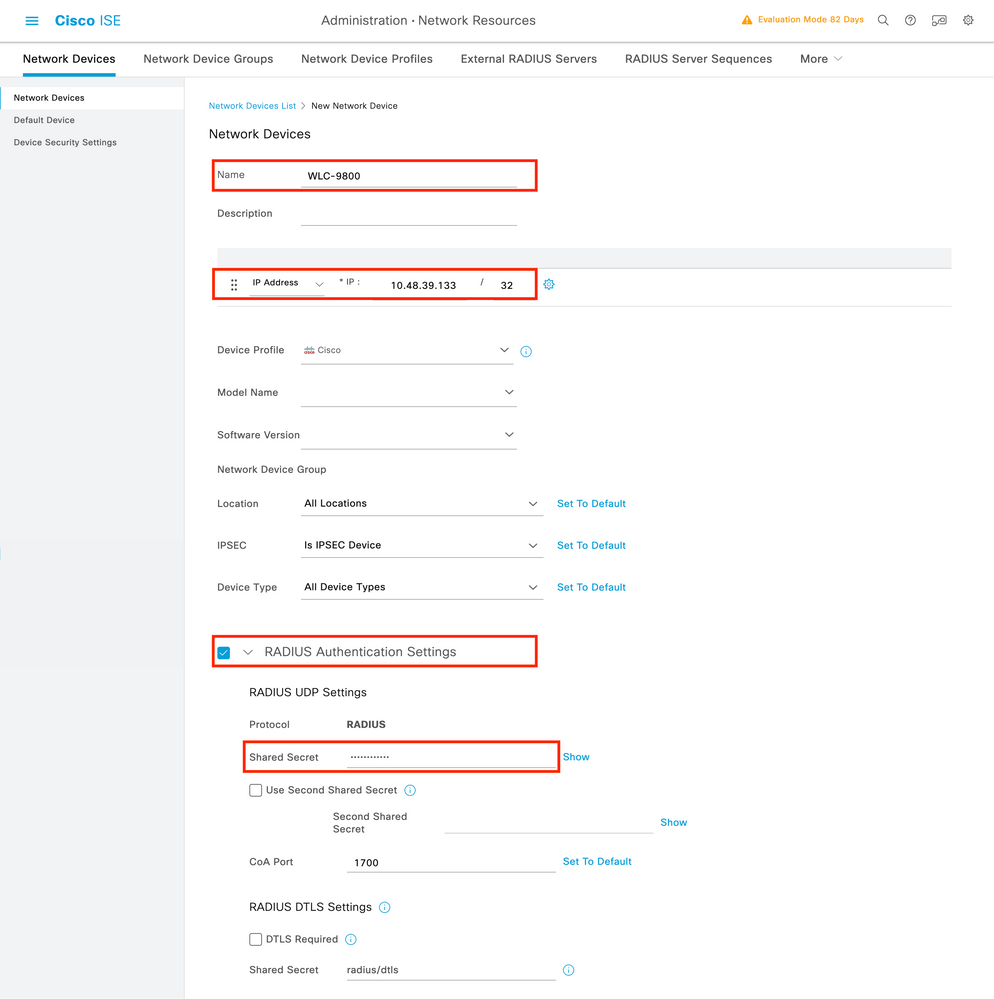

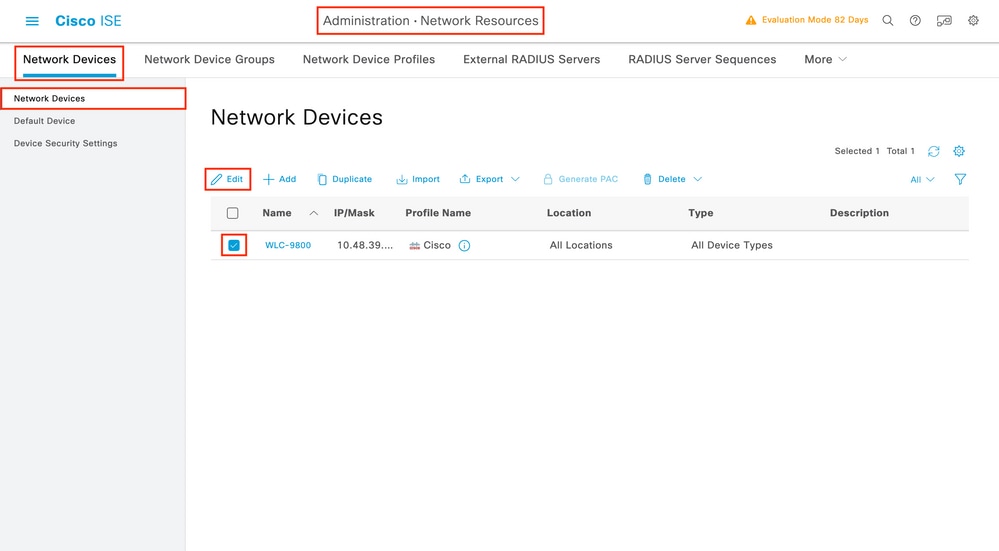

Etapa 1. Configure a WLC como um dispositivo de rede para o RADIUS.

Da GUI:

Para declarar a WLC usada na seção anterior como um dispositivo de rede para o RADIUS no ISE, navegue até Administration > Network Ressources > Network Devices e abra a guia Network devices (Dispositivos de rede), conforme mostrado na imagem a seguir.

Para adicionar um dispositivo de rede, use o botão Add (Adicionar), que abre o formulário de configuração do novo dispositivo de rede.

Na nova janela, forneça um nome para o dispositivo de rede e adicione seu endereço IP. Escolha as Configurações de Autenticação RADIUS e configure o mesmo Segredo Compartilhado RADIUS que o usado no WLC.

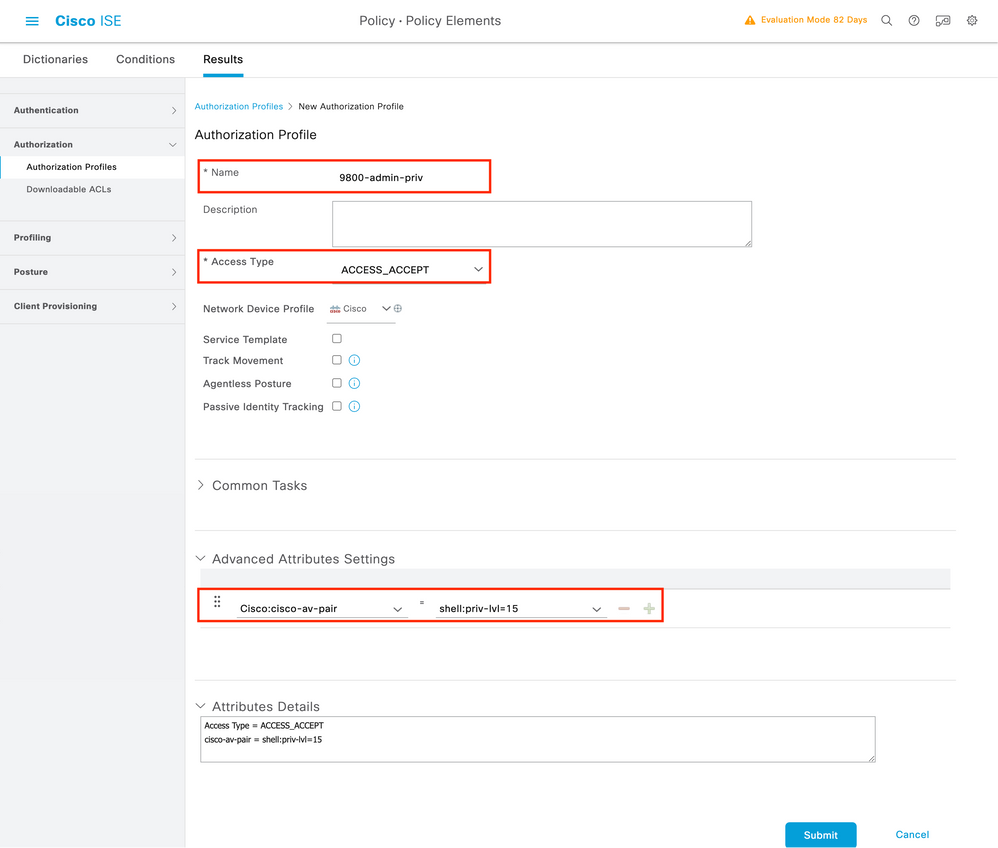

Etapa 2. Crie um resultado de autorização para retornar o privilégio.

Da GUI:

Para ter direitos de acesso de administrador, o adminuser precisa ter um nível de privilégio de 15, que permite acessar o shell de prompt exec. Por outro lado, o helpdeskuser não precisa de acesso ao shell de prompt de exec e, portanto, pode ser atribuído com um nível de privilégio inferior a 15. Para atribuir o nível de privilégio adequado aos usuários, os perfis de autorização podem ser usados. Eles podem ser configurados no ISE GUI Page Policy > Policy Elements > Results, na guia Authorization > Authorization Profiles mostrada na imagem a seguir.

Para configurar um novo perfil de autorização, use o botão Adicionar, que abre o formulário de configuração do novo perfil de autorização. Este formulário deve ser especialmente semelhante a este para configurar o perfil atribuído ao adminuser.

A configuração mostrou que o concede o nível de privilégio 15 a qualquer usuário ao qual ele esteja associado. Como mencionado anteriormente, esse é o comportamento esperado para o adminuser que é criado durante a próxima etapa. No entanto, o helpdeskuser deve ter um nível de privilégio inferior e, portanto, um segundo elemento de política deve ser criado.

O elemento de política para o helpdeskuser é semelhante ao criado logo acima, exceto que a string shell:priv-lvl=15 deve ser alterada para shell:priv-lvl=X e substituir X pelo nível de privilégio desejado. Neste exemplo, 1 é usado.

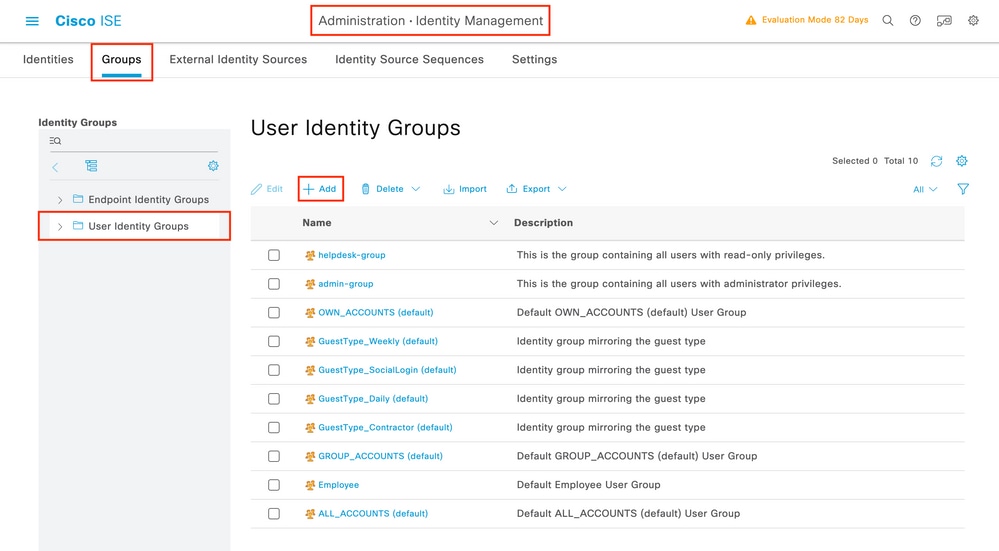

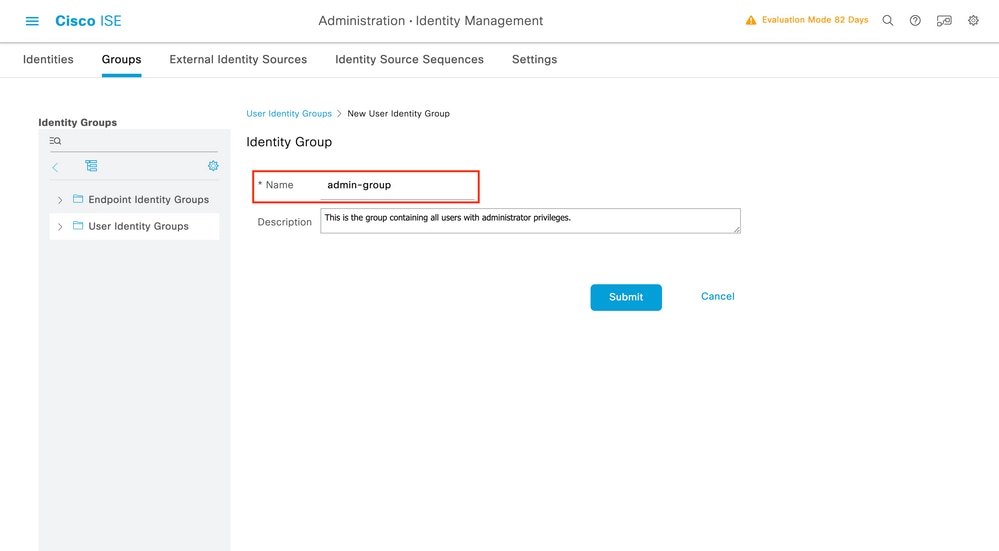

Etapa 3. Crie grupos de usuários no ISE.

Na GUI:

Os grupos de usuários do ISE são criados na guia User Identity Groups do Administration > Identity Management > Groups GUI Page, que é mostrada na captura de tela.

Para criar um novo usuário, use o botão Adicionar, que abre o formulário de configuração de grupo de identidade do novo usuário, conforme mostrado.

Forneça o nome do grupo criado. Crie os dois grupos de usuários discutidos acima, ou seja, o admin-group e helpdesk-group.

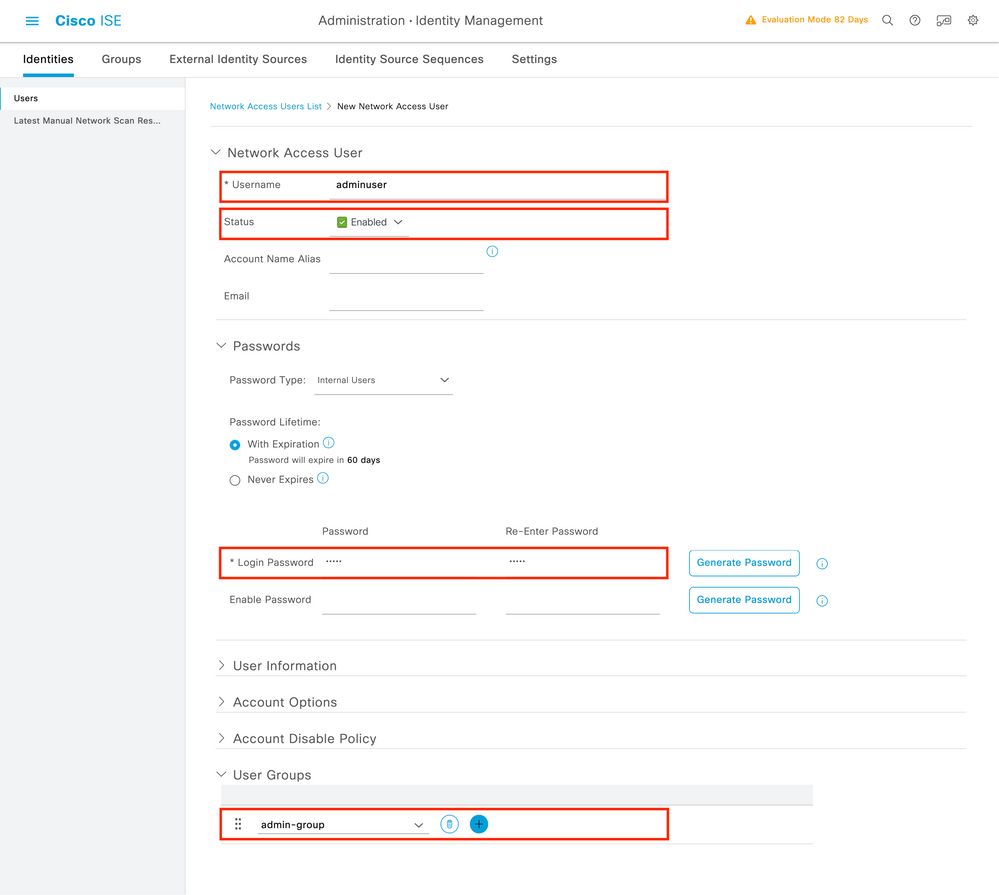

Etapa 4. Crie usuários no ISE.

Na GUI:

Os usuários do ISE são criados na guia Usuários do Administration > Identity Management > Identities GUI Page, exibida na captura de tela.

Para criar um novo usuário, use o botão Add (Adicionar) para abrir o formulário de configuração do novo usuário de acesso à rede, conforme mostrado.

Forneça as credenciais aos usuários, ou seja, seu nome de usuário e senha, que são os usados para autenticação no WLC. Além disso, certifique-se de que o Status do usuário seja Enabled. Por fim, adicione o usuário ao seu grupo relacionado, que foi criado na Etapa 4., com o menu suspenso User Groups (Grupos de usuários) no final do formulário.

Crie os dois usuários discutidos acima, ou seja, o adminuser e helpdeskuser.

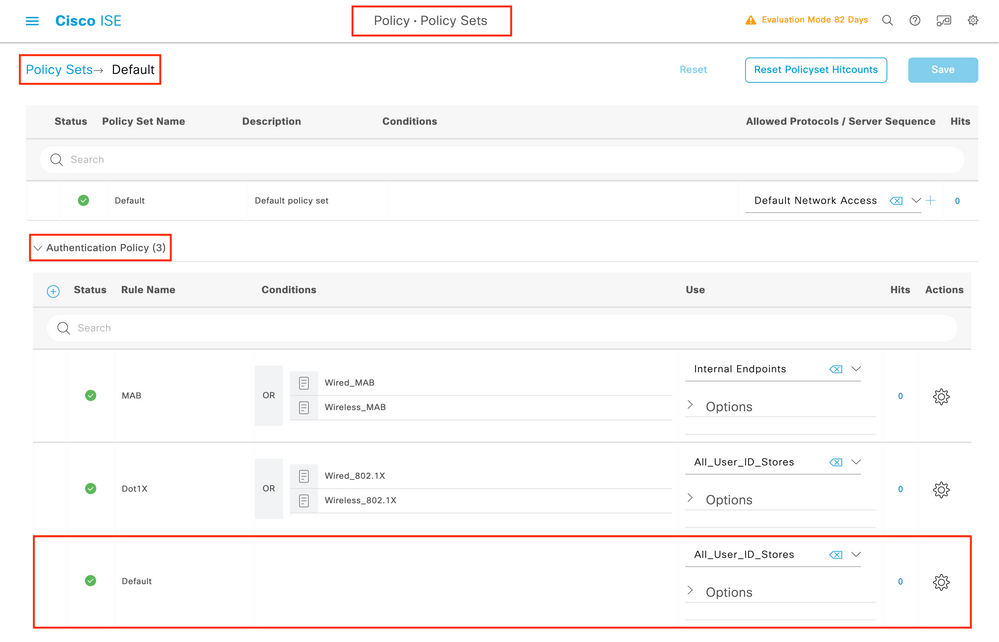

Etapa 5. Autentique os usuários.

Da GUI:

Neste cenário, a política de autenticação dos conjuntos de políticas padrão do ISE, que já está pré-configurada, permite o acesso padrão à rede. Esse conjunto de políticas pode ser visto na páginaPolicy > Policy Sets da GUI do ISE, como mostrado nesta imagem. Por isso, não há necessidade de alterá-lo.

Etapa 6. Autorize os usuários.

Da GUI:

Depois que o log in tenta passar pela política de autenticação, ele precisa ser autorizado e o ISE precisa retornar o perfil de autorização criado anteriormente (permitir aceitação, junto com o nível de privilégio).

Neste exemplo, as tentativas de login são filtradas com base no endereço IP do dispositivo (que é o endereço IP da WLC) e distinguem o nível de privilégio a ser concedido com base no grupo ao qual o usuário pertence. Outra abordagem válida é filtrar usuários com base em seus nomes de usuário, já que cada grupo contém apenas um único usuário neste exemplo.

Depois que essa etapa for concluída, as credenciais configuradas para adminuser e helpdesk usuário podem ser usadas para autenticar na WLC através da GUI ou através de Telnet/SSH.

Configurar TACACS+ WLC

Etapa 1. Declare o servidor TACACS+.

Da GUI:

Primeiro de tudo, crie o servidor Tacacs+ ISE no WLC. Isso pode ser feito a partir da guia Servers/Groups > TACACS+ > Servers da página GUI WLC acessível no https://<WLC-IP>/webui/#/aaa ou se você navegar para Configuration > Security > AAA, como mostrado nesta imagem.

Para adicionar um servidor TACACS na WLC, clique no botão Add (Adicionar) emoldurado em vermelho na imagem acima. Isso abre a janela pop-up descrita.

Quando a janela pop-up abrir, forneça o nome do servidor (ele não precisa corresponder ao nome do sistema ISE), seu endereço IP, a chave compartilhada, a porta usada e o tempo limite.

Nessa janela pop-up, você deve fornecer:

- O nome do servidor (observe que ele não precisa corresponder ao nome do sistema ISE)

- O endereço IP do servidor

- O segredo compartilhado entre o WLC e o servidor TACACS+

Outros parâmetros podem ser configurados, como as portas usadas para autenticação e contabilização, mas eles não são obrigatórios e são deixados como padrão para esta documentação.

Do CLI:

WLC-9800(config)#tacacs server ISE-lab WLC-9800(config-server-tacacs)#address ipv4 10.48.39.134 WLC-9800(config-server-tacacs)#key Cisco123

Etapa 2. Mapeie o servidor TACACS+ para um grupo de servidores.

Da GUI:

Caso você tenha vários servidores TACACS+ que possam ser usados para autenticação, é recomendável mapear todos esses servidores para o mesmo grupo de servidores. A WLC então cuida do balanceamento de carga de diferentes autenticações entre os servidores no grupo de servidores. Os grupos de servidores TACACS+ são configurados na guiaServers/Groups > TACACS > Server Groups da mesma página da GUI que a mencionada na Etapa 1., que é mostrada na imagem.

Quanto à criação do servidor, uma janela pop-up aparece quando você clica no botão Adicionar enquadrado na imagem anterior, que é representada na imagem.

Na janela pop-up, dê um nome ao grupo e mova os servidores desejados para a lista Servidores atribuídos.

Do CLI:

WLC-9800(config)#aaa group server tacacs+ TACACS-Group WLC-9800(config-sg-tacacs+)#server name ISE-lab

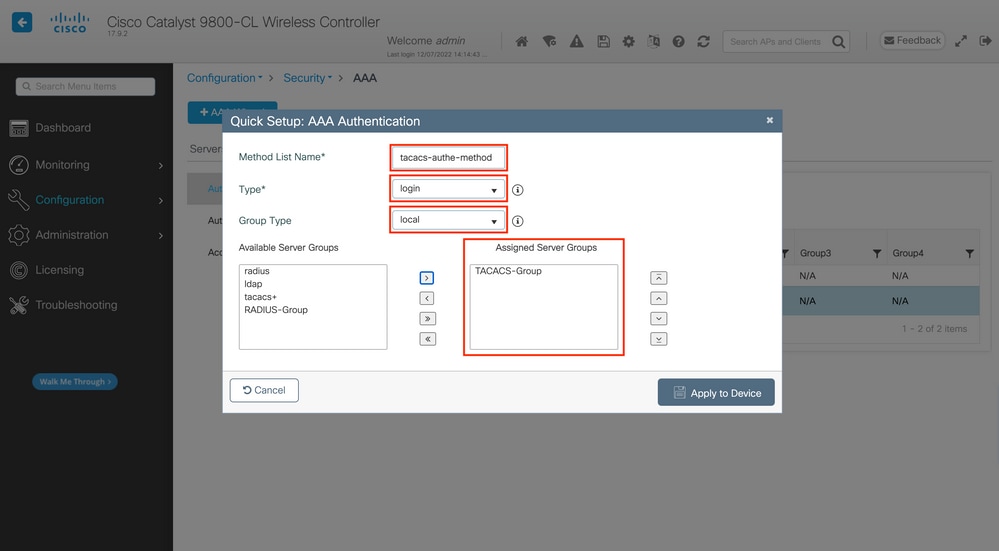

Etapa 3. Crie um método de login de autenticação AAA que aponte para o grupo de servidores TACACS+.

Da GUI:

Ainda na páginahttps://<WLC-IP>/webui/#/aaa GUI, navegue até a guiaAAA Method List > Authentication e crie um método de autenticação como mostrado na imagem.

Como de costume, quando você usa o botão Adicionar para criar um método de autenticação, uma janela pop-up de configuração é exibida, semelhante àquela descrita nesta imagem.

Nessa janela pop-up, forneça um nome para o método, escolha Digitar como login e adicione o servidor de grupo criado na etapa anterior à lista Grupos de servidores atribuídos. Com relação ao campo Tipo de grupo, várias configurações são possíveis.

- Se você escolher Tipo de grupo como local, a WLC primeiro verifica se as credenciais do usuário existem localmente e depois volta para o grupo de servidores.

- Se você escolher o Tipo de grupo como um grupo e não marcar a opção Fall back to local, a WLC simplesmente verificará as credenciais do usuário em relação ao grupo de servidores.

- Se você escolher o Tipo de grupo como um grupo e marcar a opção Fallback to local, o WLC verificará as credenciais do usuário em relação ao grupo de servidores e consultará o banco de dados local somente se o servidor não responder. Se o servidor enviar uma rejeição, o usuário será autenticado, mesmo que possa existir no banco de dados local.

Do CLI:

Se quiser que as credenciais do usuário sejam verificadas com um grupo de servidores somente se não forem localmente primeiro, use:

WLC-9800(config)#aaa authentication login tacacs-authe-method local group TACACS-Group

Se quiser que as credenciais do usuário sejam verificadas apenas com um grupo de servidores, use:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group

Se quiser que as credenciais do usuário sejam verificadas com um grupo de servidores e se este último não responder com uma entrada local, use:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group local

Neste exemplo de configuração, há alguns usuários que são criados apenas localmente, e alguns usuários apenas no servidor ISE, portanto, faça uso da primeira opção.

Etapa 4. Crie um método de execução de autorização AAA que aponte para o grupo de servidores TACACS+.

Da GUI:

O usuário também precisa ser autorizado para receber acesso. Ainda na página GUI, Configuration > Security > AAA navegue até a guiaAAA Method List > Authorization e crie um método de autorização como mostrado na imagem.

Um pop-up de configuração de método de autorização semelhante ao descrito é exibido quando você adiciona um novo com o botão Adicionar.

Nessa janela pop-up de configuração, forneça um nome para o método de autorização, escolha Tipo como exec e use a mesma ordem de Tipo de grupo que a usada para o método de autenticação na etapa anterior.

Do CLI:

WLC-9800(config)#aaa authorization exec tacacs-autho-method local group TACACS-Group

Etapa 5. Atribua os métodos às configurações HTTP e às linhas VTY usadas para Telnet/SSH.

Da GUI:

Os métodos de autenticação e autorização criados podem ser usados para conexão de usuário HTTP e/ou Telnet/SSH, que é configurável a partir da AAA Advanced > AAA Interface guia ainda da página WLC da GUI acessível no https://<WLC-IP>/webui/#/aaa, como mostrado na imagem.

Do CLI:

Para a autenticação da GUI:

WLC-9800(config)#ip http authentication aaa login-authentication tacacs-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization tacacs-autho-method

Para autenticação Telnet/SSH:

WLC-9800(config)#line vty 0 15

WLC-9800(config-line)#login authentication tacacs-authe-method

WLC-9800(config-line)#authorization exec tacacs-autho-method

Observe que quando são feitas alterações nas configurações HTTP, é melhor reiniciar os serviços HTTP e HTTPS. Isso pode ser obtido com esses comandos.

WLC-9800(config)#no ip http server

WLC-9800(config)#no ip http secure-server

WLC-9800(config)#ip http server

WLC-9800(config)#ip http secure-server

Configuração do TACACS+ ISE

Etapa 1. Configure a WLC como um dispositivo de rede para TACACS+.

Da GUI:

Para declarar a WLC usada na seção anterior como um dispositivo de rede para o RADIUS no ISE, navegue até Administration > Network Resources > Network Devices e abra a guia Network devices (Dispositivos de rede), conforme mostrado nesta imagem.

Neste exemplo, a WLC já foi adicionada para a autenticação RADIUS (consulte a Etapa 1 da seção Configure RADIUS ISE). Portanto, sua configuração simplesmente precisa ser modificada para configurar a autenticação TACACS, que pode ser feita quando você escolhe a WLC na lista de dispositivos de rede e clica no botão Editar. Isso abre o formulário de configuração do dispositivo de rede como mostrado nesta imagem.

Depois que a nova janela for aberta, role para baixo até a seção Configurações de autenticação TACACS, habilite essas configurações e adicione o segredo compartilhado inserido durante a Etapa 1 da seção Configurar TACACS+ WLC.

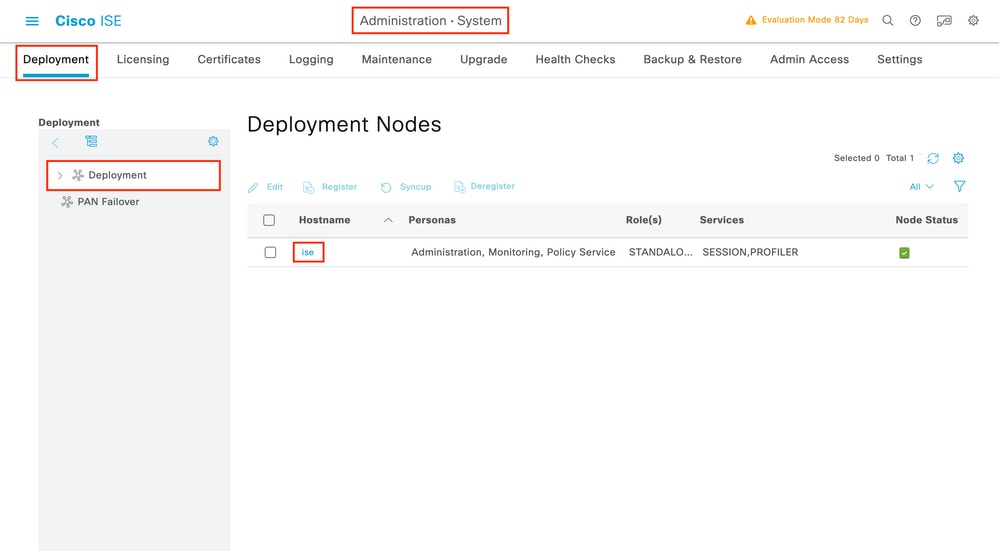

Etapa 2. Ative o recurso Device Admin para o nó.

Observação: para usar o ISE como o servidor TACACS+, você deve ter um pacote de licença de Administração de dispositivo e uma licença Base ou Mobility.

Da GUI:

Depois que as licenças de Administração do dispositivo estiverem instaladas, você deve habilitar o recurso Administrador do dispositivo para o nó para poder usar o ISE como o servidor TACACS+. Para fazer isso, edite a configuração do nó de implantação do ISE usado, que pode ser encontrado em Administrator > Deployment, e clique em seu nome ou faça isso com a ajuda do Edit botão.

Quando a janela de configuração do nó for aberta, marque a opção Enable Device Admin Service na seção Policy Service, como mostrado nesta imagem.

Etapa 3. Crie perfis TACACS para retornar o privilégio.

Da GUI:

Para ter direitos de acesso de administrador, o adminuser precisa ter um nível de privilégio de 15, que permite acessar o shell de prompt exec. Por outro lado, o helpdeskuser não precisa de acesso ao shell de prompt de exec e, portanto, pode ser atribuído com um nível de privilégio inferior a 15. Para atribuir o nível de privilégio adequado aos usuários, os perfis de autorização podem ser usados. Eles podem ser configurados na páginaWork Centers > Device Administration > Policy Elements da GUI do ISE, na guiaResults > TACACS Profiles, como mostrado na imagem a seguir.

Para configurar um novo perfil TACACS, use o botão Add (Adicionar), que abre o formulário de configuração do novo perfil semelhante ao mostrado na imagem. Este formulário deve ser especialmente semelhante a este para configurar o perfil atribuído ao adminuser (ou seja, com privilégios de shell de nível 15).

Repita a operação para o perfilhelpdesk. Para este último, o Privilégio Padrão, assim como o Privilégio Máximo, são definidos como 1.

Etapa 4. Crie grupos de usuários no ISE.

Isso é o mesmo apresentado na Etapa 3 da seção Configure RADIUS ISE deste documento.

Etapa 5. Crie os usuários no ISE.

Isso é o mesmo apresentado na Etapa 4 da seção Configurar ISE RADIUS deste documento.

Etapa 6. Crie um Conjunto de Políticas Administrativas do Dispositivo.

Da GUI:

Quanto ao acesso RADIUS, uma vez que os usuários são criados, suas políticas de autenticação e autorização ainda precisam ser definidas no ISE para conceder a eles os direitos de acesso apropriados. A autenticação TACACS usa os Device Admin Policy Sets para esse fim, que podem ser configurados a partir do Work Centers > Device Administration > Device Admin Policy Sets GUI Page como mostrado.

Para criar um conjunto de políticas de administração de dispositivos, use o botão adicionar com quadros em vermelho na imagem anterior. Isso adiciona um item à lista de conjuntos de políticas. Forneça um nome para o conjunto recém-criado, uma condição sob a qual ele deve ser aplicado e a Sequência de Protocolos/Servidor Permitidos (aqui, o Default Device Admin é suficiente). Use o botãoSave para finalizar a adição do conjunto de políticas e use a ponta de seta à sua direita para acessar sua página de configuração, como ela se parece na ilustrada.

O conjunto de políticas específico 'WLC TACACS Authentication' neste exemplo filtra solicitações com o endereço IP igual ao endereço IP da WLC C9800 do exemplo.

Como uma política de autenticação, a regra padrão foi deixada, pois atende às necessidades do caso de uso. Foram criadas duas regras de autorização:

- O primeiro é acionado quando o usuário pertence ao grupo definido

admin-group. Ele permite todos os comandos (por meio da regra padrãoPermit_all) e atribui o privilégio 15 (por meio do perfil TACACS definidoIOS_Admin ). - O segundo é acionado quando o usuário pertence ao grupo definido

helpdesk-group. Permite todos os comandos (através da Permit_all regra padrão) e atribui o privilégio 1 (através do perfil TACACS definidoIOS_Helpdesk).

Após esta etapa ser concluída, as credenciais configuradas para adminuser e helpdesk usuários podem ser usadas para autenticar na WLC através da GUI ou com Telnet/SSH.

Troubleshooting

Se o servidor RADIUS espera que o atributo service-type RADIUS seja enviado, você pode adicionar na WLC :

radius-server attribute 6 on-for-login-auth

Solucionar problemas de acesso RADIUS/TACACS+ de GUI ou CLI de WLC via CLI de WLC

Para solucionar problemas de acesso TACACS+ à GUI ou CLI da WLC, emita o debug tacacs comando, juntamente com terminal monitor um e veja a saída ao vivo quando uma tentativa de login é feita.

Por exemplo, um login bem-sucedido seguido por um logout do adminuser usuário gera essa saída.

WLC-9800#terminal monitor

WLC-9800#debug tacacs

TACACS access control debugging is on

WLC-9800#

Dec 8 11:38:34.684: TPLUS: Queuing AAA Authentication request 15465 for processing

Dec 8 11:38:34.684: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:34.684: TPLUS: processing authentication start request id 15465 Dec 8 11:38:34.685: TPLUS: Authentication start packet created for 15465(adminuser) Dec 8 11:38:34.685: TPLUS: Using server 10.48.39.134 Dec 8 11:38:34.685: TPLUS(00003C69)/0/NB_WAIT/7FD29013CA68: Started 5 sec timeout Dec 8 11:38:34.687: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:34.688: TPLUS(00003C69)/0/NB_WAIT: wrote entire 45 bytes request Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 15 bytes data) Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 27 bytes response Dec 8 11:38:34.701: TPLUS(00003C69)/0/7FD29013CA68: Processing the reply packet Dec 8 11:38:34.701: TPLUS: Received authen response status GET_PASSWORD (8) Dec 8 11:38:38.156: TPLUS: Queuing AAA Authentication request 15465 for processing Dec 8 11:38:38.156: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.156: TPLUS: processing authentication continue request id 15465 Dec 8 11:38:38.156: TPLUS: Authentication continue packet generated for 15465 Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE: wrote entire 29 bytes request Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 6 bytes data) Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 18 bytes response Dec 8 11:38:38.183: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.183: TPLUS: Received authen response status PASS (2) Dec 8 11:38:38.184: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: adminuser] [Source: 10.61.80.151] [localport: 22] at 12:38:38 CET Thu Dec 8 2022 Dec 8 11:38:38.259: TPLUS: Queuing AAA Authorization request 15465 for processing Dec 8 11:38:38.260: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.260: TPLUS: processing authorization request id 15465 Dec 8 11:38:38.260: TPLUS: Protocol set to None .....Skipping Dec 8 11:38:38.260: TPLUS: Sending AV service=shell Dec 8 11:38:38.260: TPLUS: Sending AV cmd* Dec 8 11:38:38.260: TPLUS: Authorization request created for 15465(adminuser) Dec 8 11:38:38.260: TPLUS: using previously set server 10.48.39.134 from group TACACS-Group Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: wrote entire 64 bytes request Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 18 bytes data) Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 30 bytes response Dec 8 11:38:38.285: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.285: TPLUS: Processed AV priv-lvl=15 Dec 8 11:38:38.285: TPLUS: received authorization response for 15465: PASS Dec 8 11:38:44.225: %SYS-6-LOGOUT: User adminuser has exited tty session 7(10.61.80.151) Dec 8 11:38:44.225:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT Dec 8 11:38:44.226: %HA_EM-6-LOG: catchall: logout Dec 8 11:39:18.689: %SYS-6-LOGOUT: User admin has exited tty session 5(10.61.80.151) Dec 8 11:39:18.690:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT

Pode ser visto nesses logs que o servidor TACACS+ retorna o privilégio correto (que é AV priv-lvl=15).

Quando você faz a autenticação RADIUS, uma saída de depuração semelhante é mostrada, que diz respeito ao tráfego RADIUS.

Os comandos debug aaa authentication e debug aaa authorization, em vez disso, mostram qual lista de métodos é escolhida pela WLC quando o usuário tenta fazer login.

Solucionar problemas de acesso TACACS+ de GUI ou CLI de WLC através da GUI do ISE

Na página Operations > TACACS > Live Logs, cada autenticação de usuário feita com o TACACS+ até as últimas 24 horas pode ser visualizada. Para expandir os detalhes de uma autorização ou autenticação TACACS+, use o botão Detalhes relacionado a este evento.

Quando expandida, uma tentativa de autenticação bem-sucedida para o helpdeskuser tem a seguinte aparência:

A partir disso, você pode ver que o usuário helpdeskuser foi autenticado com êxito no dispositivo de rede WLC-9800 com a ajuda da política de autenticação WLC TACACS Authentication > Default. Além disso, o perfilIOS Helpdesk de autorização foi atribuído a esse usuário e recebeu o privilégio de nível 1.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

4.0 |

28-Mar-2024 |

Recertificação |

3.0 |

24-Feb-2023 |

Atualização principal sobre autenticação RADIUS e TACACS, incluindo CLI. |

2.0 |

15-Nov-2021 |

Adicionada uma observação sobre níveis de privilégio e interface do usuário da Web |

1.0 |

04-Jun-2019 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Paolo FusconiEngenheiro do Cisco TAC

- Guilian DeflandreEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback