Introdução

Este documento descreve como configurar um ponto de acesso (AP) Cisco como um solicitante 802.1x para ser autorizado em uma porta de switch contra um servidor RADIUS.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Controlador de LAN sem fio (WLC) e LAP (Lightweight Access Point).

- 802.1x em switches Cisco e ISE

- Protocolo de autenticação extensível (EAP)

- Serviço de Usuário de Autenticação Discada Remota (RADIUS)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- WS-C3560CX, Cisco IOS® XE,15.2(3r)E2

- C9800-CL-K9, Cisco IOS® XE,17.6.5

- ISE 3.0

- AIR-CAP3702

- AIR-AP3802

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Nesta configuração, o ponto de acesso (AP) atua como o solicitante 802.1x e é autenticado pelo switch no ISE com o método EAP EAP-FAST.

Depois que a porta é configurada para autenticação 802.1X, o switch não permite que nenhum tráfego diferente de 802.1X passe pela porta até que o dispositivo conectado à porta seja autenticado com êxito.

Um AP pode ser autenticado antes de ingressar em uma WLC ou depois de ingressar em uma WLC; nesse caso, configure 802.1X no switch depois que o LAP ingressar na WLC.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

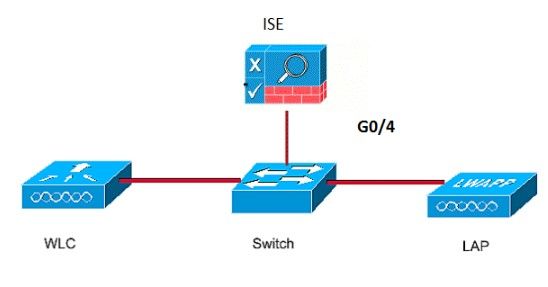

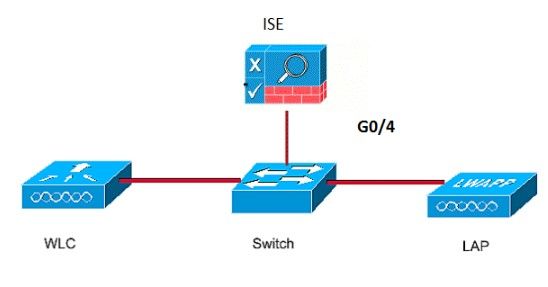

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Configure o LAP como um solicitante 802.1x

Se O AP Já Estiver Associado À WLC:

Configurar o tipo de autenticação 802.1x e o tipo de autenticação de AP de LSC (Locally Significant Certificate):

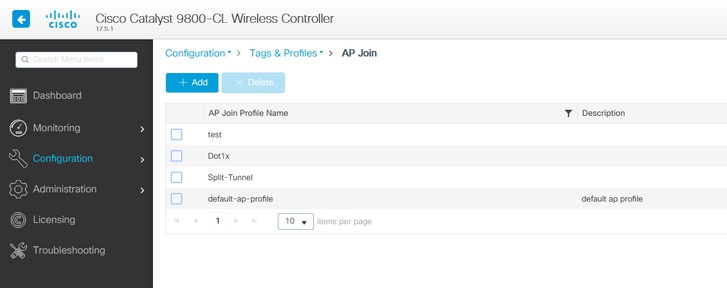

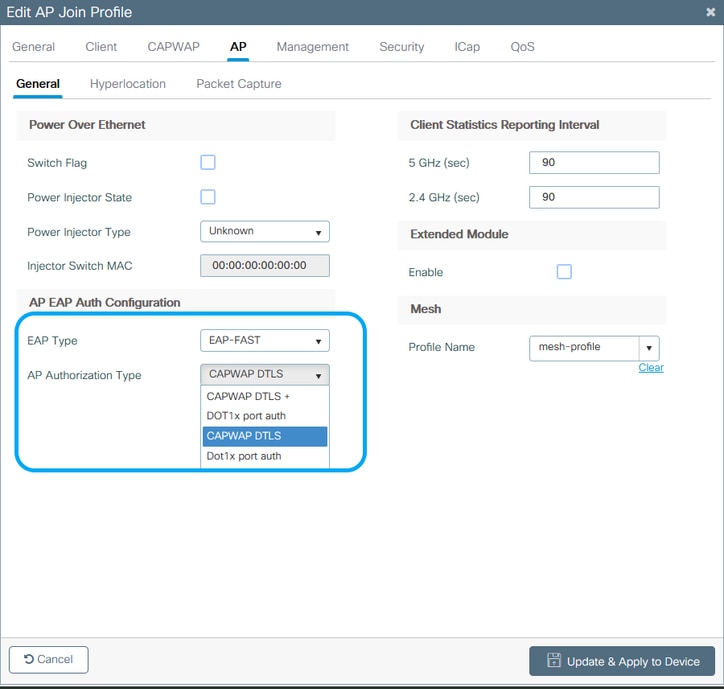

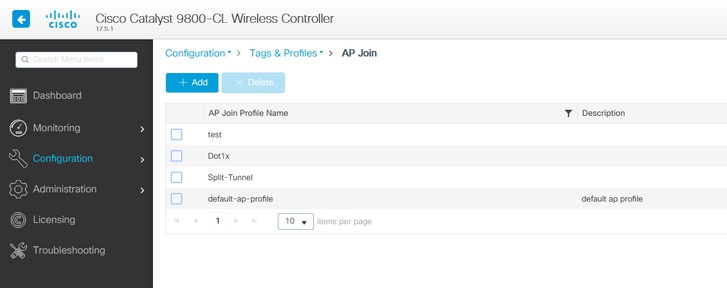

Etapa 1. Navegue até Configuração > Tags e perfis > Junção AP > Na página Perfil de junção AP, clique em Adicionar para adicionar um novo perfil de junção ou editar um perfil de junção AP quando clicar em seu nome.

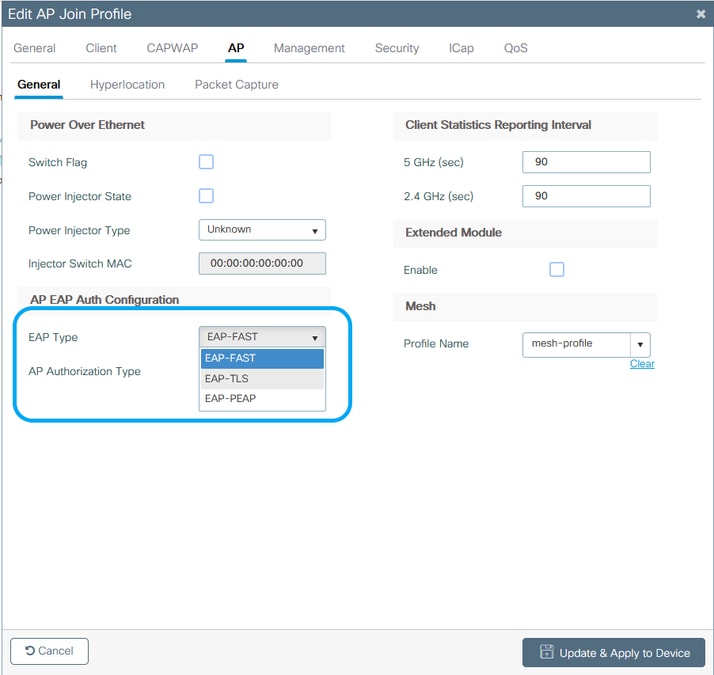

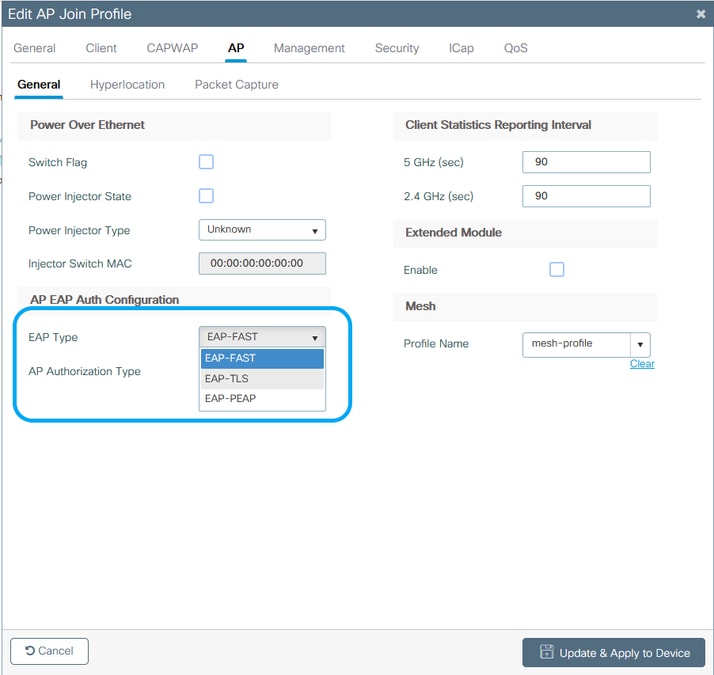

Etapa 2. Na página AP Join Profile, em AP > General, navegue até a seção AP EAP Auth Configuration. Na lista suspensa EAP Type, escolha o tipo de EAP como EAP-FAST, EAP-TLS ou EAP-PEAP para configurar o tipo de autenticação dot1x. EAP-FAST é o único tipo de autenticação que usa apenas nome de usuário e senhas e é o mais fácil de configurar. O PEAP e o EAP-TLS exigem o provisionamento de certificados nos access points por meio do fluxo de trabalho do LSC (consulte a seção de referências).

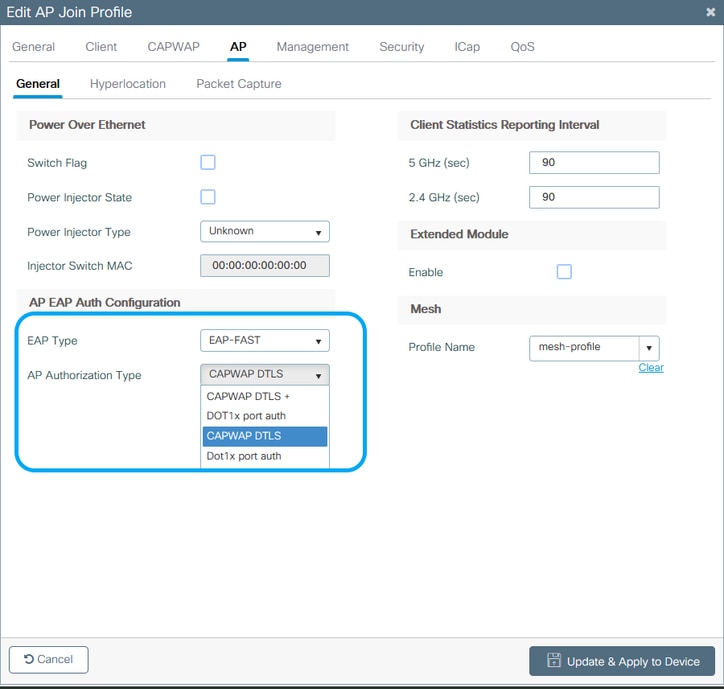

Etapa 3. Na lista suspensa AP Authorization Type, escolha o tipo CAPWAP DTLS + ou CAPWAP DTLS > Clique em Update & Apply to Device.

Configure o nome de usuário e a senha do 802.1x:

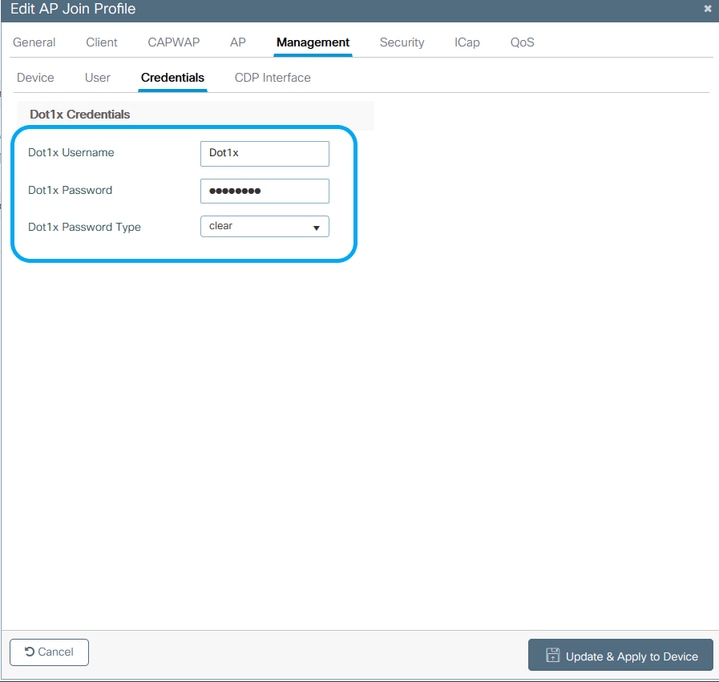

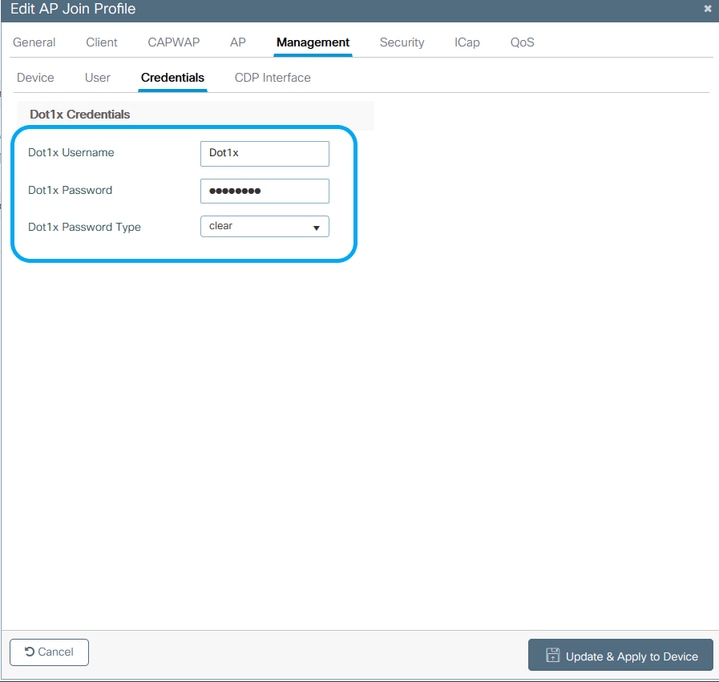

Etapa 1. Em Management > Credentials > Enter Dot1x username and password details > Escolha o tipo de senha 802.1x apropriado > Clique em Update & Apply to Device

Se O AP Ainda Não Se Uniu A Uma WLC:

Use o console para se conectar ao LAP para definir as credenciais e usar estes comandos CLI: (para SO Cheetah e APs Cisco IOS®)

CLI:

LAP# debug capwap console cli

LAP# capwap ap dot1x username

password

Para Limpar As Credenciais Dot1x No AP (Se Necessário)

Para APs Cisco IOS®, depois disso, recarregue o AP:

CLI:

LAP# clear capwap ap dot1x

Para APs Cisco COS, depois disso, recarregue o AP:

CLI:

LAP# capwap ap dot1x disable

Configurar o switch

Ative globalmente o dot1x no switch e adicione o servidor ISE ao switch.

CLI:

Enable

Configure terminal

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

dot1x system-auth-control

Radius-server host

auth-port

acct-port

key 7

Configure a porta do switch AP.

CLI:

configure terminal

interface GigabitEthernet

switchport access vlan <>

switchport mode access

authentication order dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

end

Se o AP estiver no modo Flex Connect, switching local, uma configuração adicional deverá ser feita na interface do switch para permitir vários endereços MAC na porta, já que o tráfego do cliente é liberado no nível do AP:

authentication host-mode multi-host

Note: O modo de vários hosts autentica o primeiro endereço MAC e, em seguida, permite um número ilimitado de outros endereços MAC. Ative o modo de host nas portas do switch se o AP conectado tiver sido configurado com o modo de switching local. Permite que o tráfego do cliente passe pela porta do switch. Se quiser um caminho de tráfego seguro, habilite dot1x na WLAN para proteger os dados do cliente

Configurar o servidor ISE

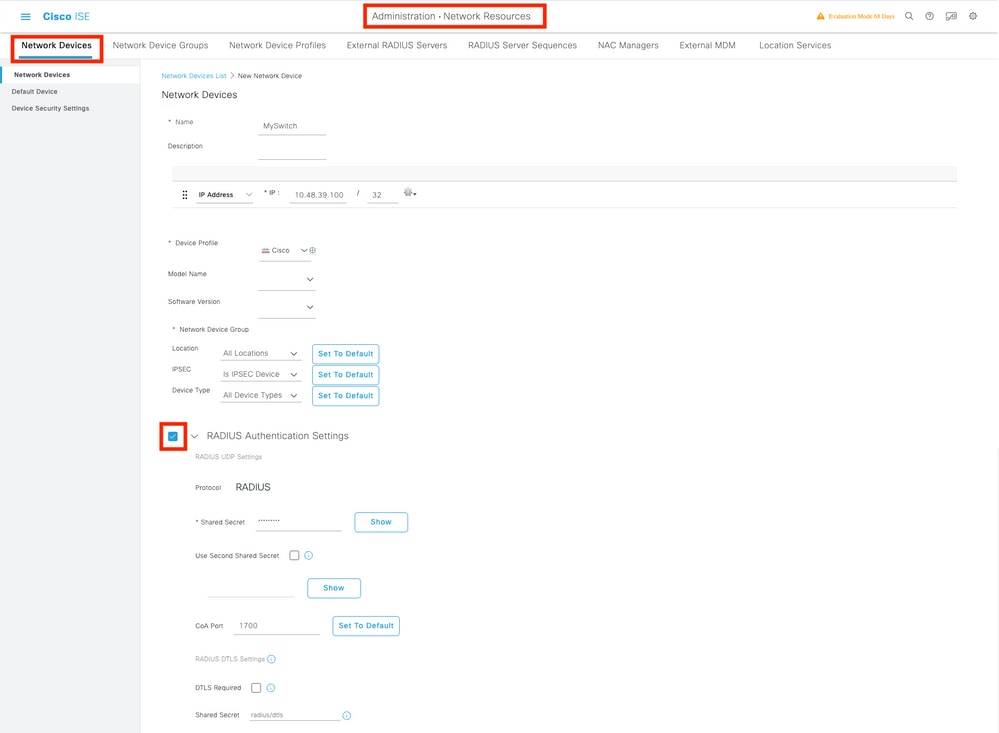

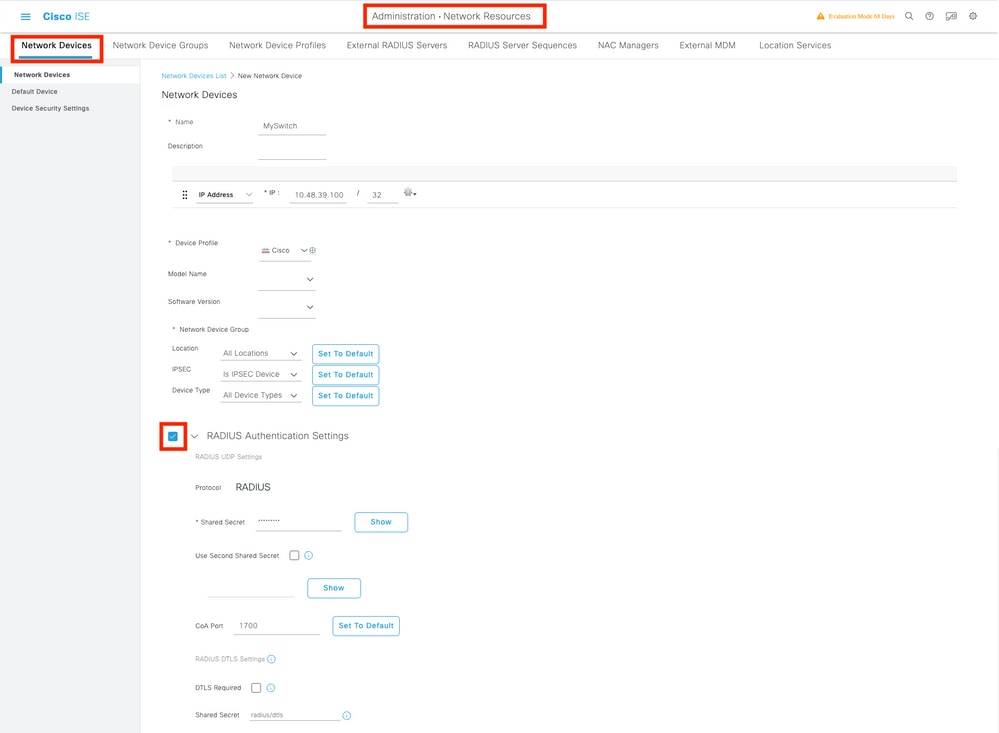

Etapa 1. Adicione o switch como um dispositivo de rede no servidor ISE. Navegue até Administração > Recursos de rede > Dispositivos de rede > Clique em Adicionar > Insira o nome do dispositivo, o endereço IP, habilite as Configurações de autenticação RADIUS, Especifique o valor de segredo compartilhado, porta COA (ou deixe como padrão) > Enviar.

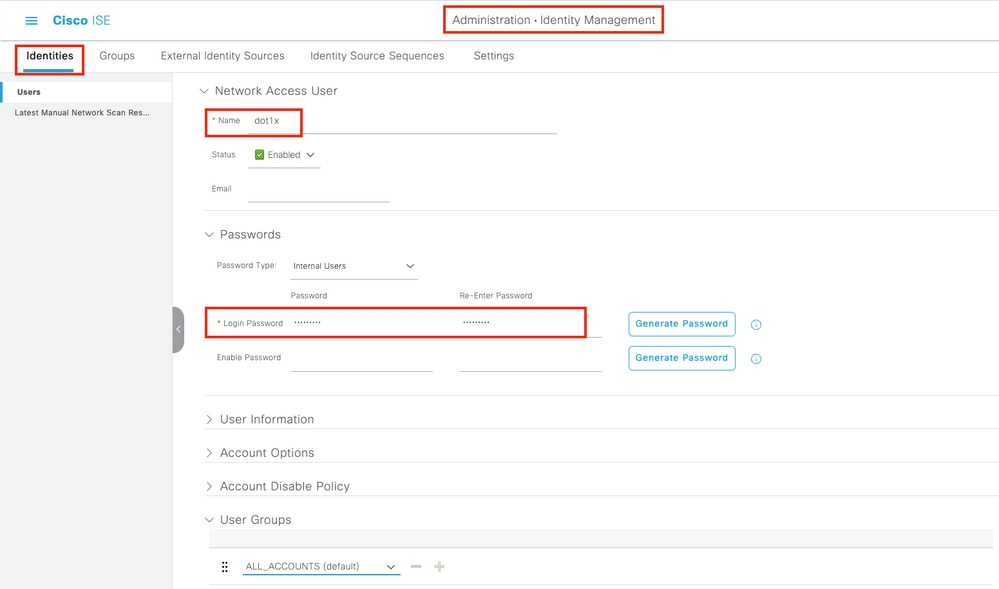

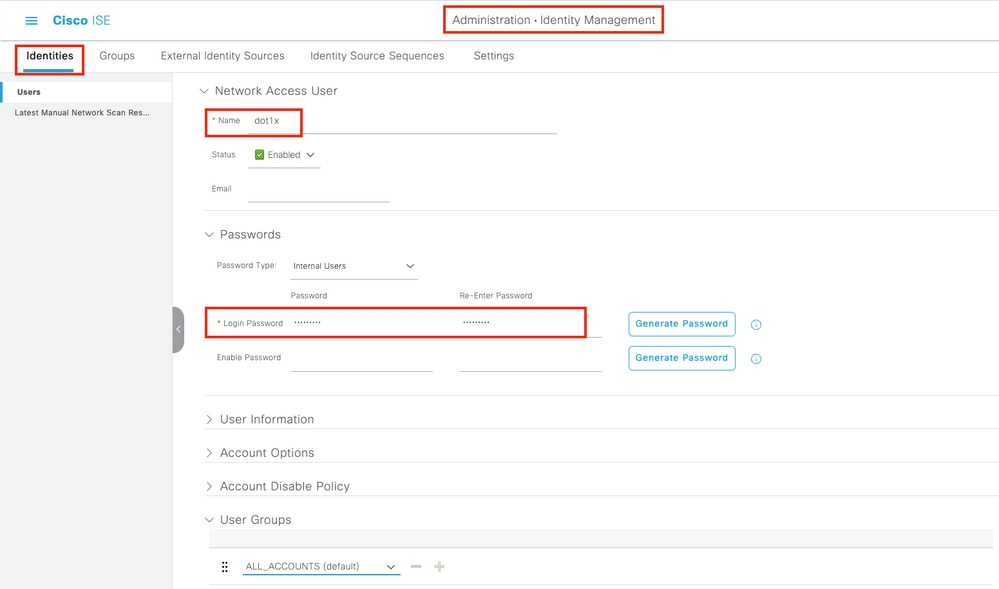

Etapa 2. Adicione as credenciais do AP ao ISE. Navegue até Administração > Gerenciamento de identidades > Identidades > Usuários e clique no botão Adicionar para adicionar um usuário. Digite as credenciais que você configurou no seu perfil de ingresso AP no seu WLC. Observe que o usuário é colocado no grupo padrão aqui, mas isso pode ser ajustado de acordo com seus requisitos.

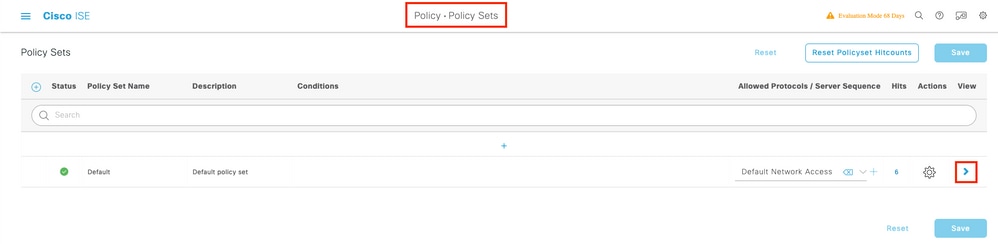

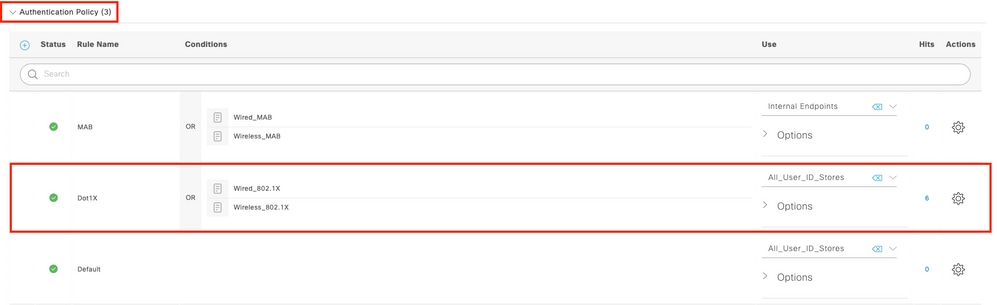

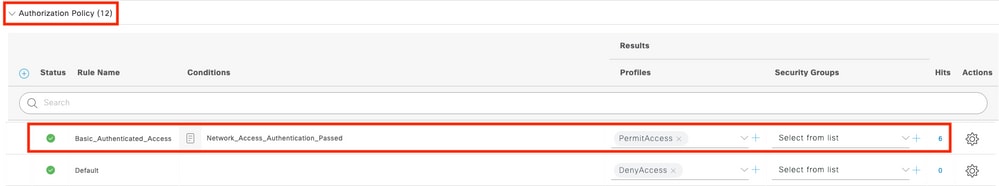

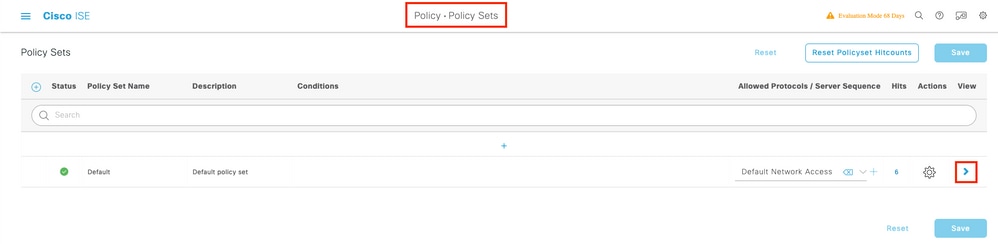

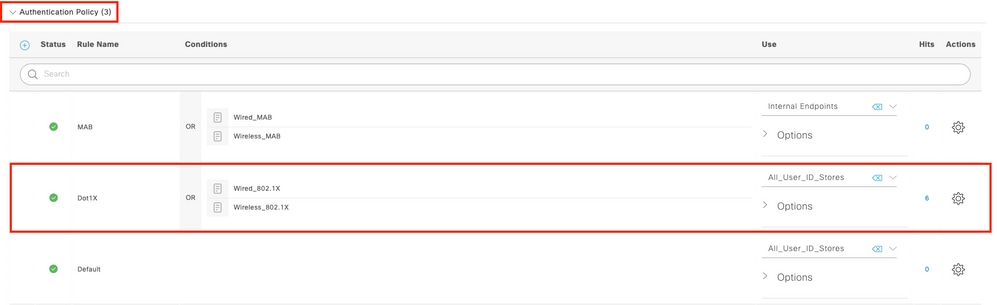

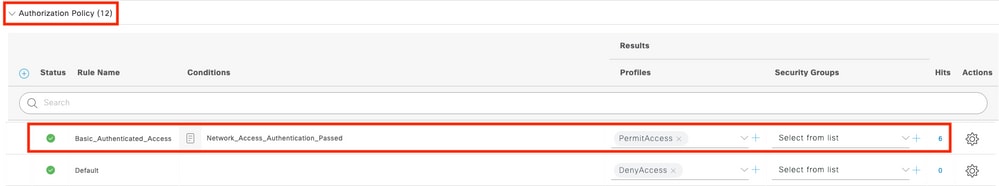

Etapa 3. No ISE, configure a Política de autenticação e a Política de autorização. Vá para Política > Conjuntos de políticas e selecione o conjunto de políticas a ser configurado e a seta azul à direita. Nesse caso, o conjunto de políticas padrão é usado, mas é possível personalizá-lo de acordo com o requisito.

Em seguida, configure a Authentication Policy e a Authorization Policy. As políticas mostradas aqui são as políticas padrão criadas no servidor ISE, mas podem ser adaptadas e personalizadas de acordo com sua necessidade.

Neste exemplo, a configuração pode ser convertida em : "Se 802.1X com fio for usado e o usuário for conhecido no servidor ISE, permitiremos o acesso aos usuários para os quais a autenticação foi bem-sucedida". O AP é então autorizado no servidor ISE.

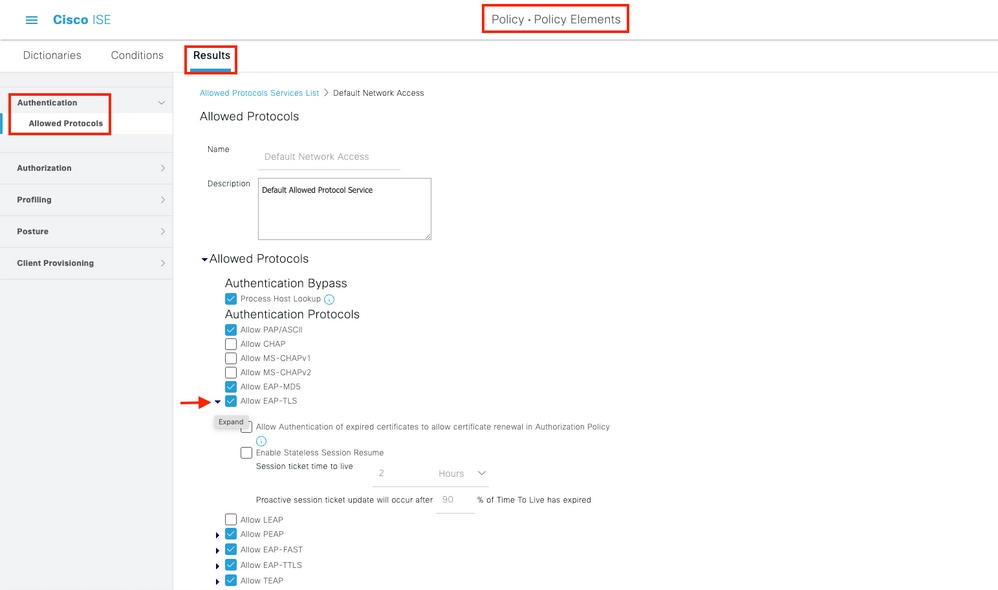

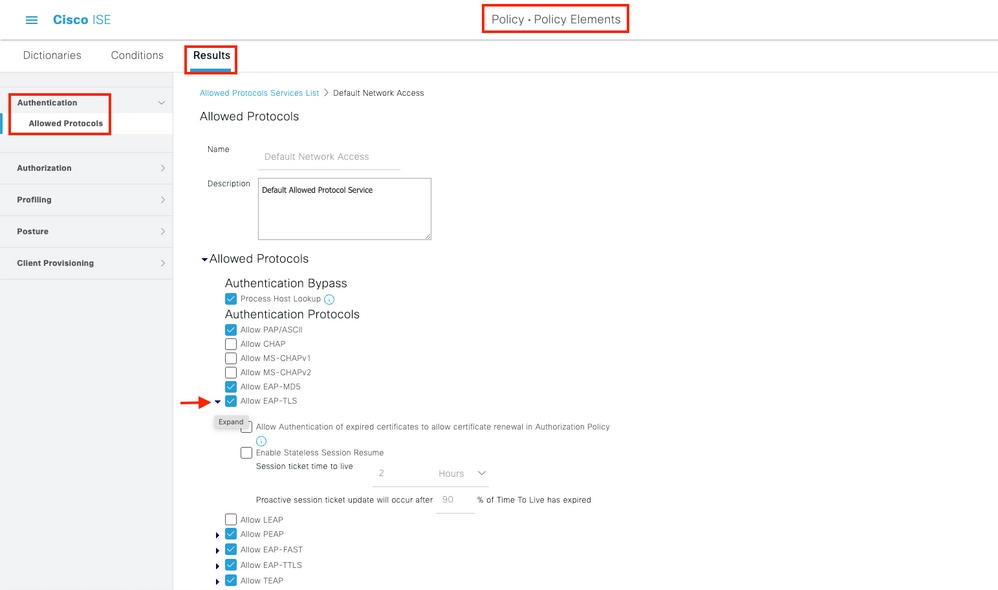

Etapa 4. Certifique-se de que, nos protocolos permitidos que definem o acesso padrão à rede, o EAP-FAST seja permitido. Navegue até Política > Elementos de política > Autenticação > Resultados > Protocolos permitidos > Acesso padrão à rede > Ativar Permitir EAP-TLS > Salvar.

aviso: Você precisa habilitar o fornecimento de PAC anônimo dentro da banda no ISE. Não é possível importar/exportar manualmente uma PAC no ponto de acesso.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Verifique o tipo de autenticação

O comando show exibe as informações de autenticação de um perfil de AP:

CLI:

9800WLC#show ap profile name <profile-name> detailed

Exemplo:

9800WLC#show ap profile name default-ap-profile detailed

AP Profile Name : Dot1x

…

Dot1x EAP Method : [EAP-FAST/EAP-TLS/EAP-PEAP/Not-Configured]

LSC AP AUTH STATE : [CAPWAP DTLS / DOT1x port auth / CAPWAP DTLS + DOT1x port auth]

Verifique 802.1x na porta do switch

O comando show exibe o estado de autenticação de 802.1x na porta do switch:

CLI:

Switch# show dot1x all

Exemplo de saída:

Sysauthcontrol Enabled

Dot1x Protocol Version 3

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Verifique se a porta foi autenticada ou não

CLI:

Switch#show dot1x interface <AP switch port number> details

Exemplo de saída:

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Dot1x Authenticator Client List

-------------------------------

EAP Method = FAST

Supplicant = f4db.e67e.dd16

Session ID = 0A30279E00000BB7411A6BC4

Auth SM State = AUTHENTICATED

Auth BEND SM State = IDLE

ED

Auth BEND SM State = IDLE

Do CLI:

Switch#show authentication sessions

Exemplo de saída:

Interface MAC Address Method Domain Status Fg Session ID

Gi0/8 f4db.e67e.dd16 dot1x DATA Auth 0A30279E00000BB7411A6BC4

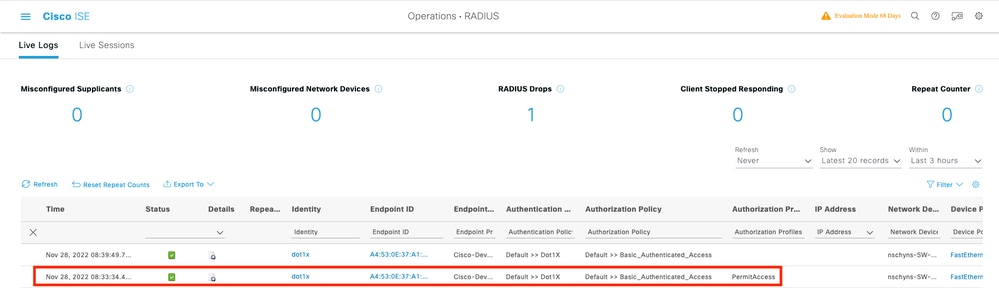

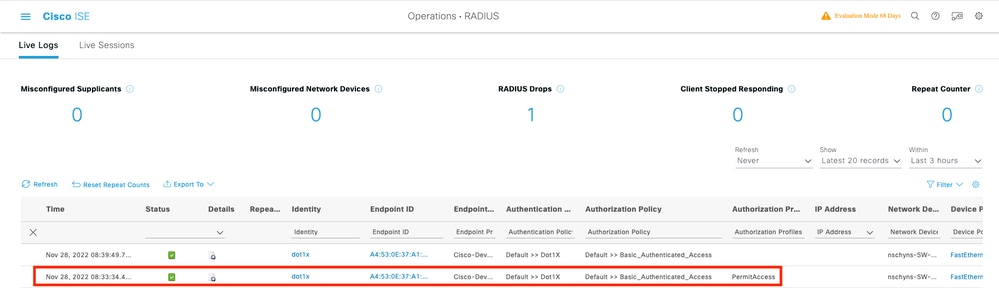

No ISE, escolha Operations > Radius Livelogs e confirme se a autenticação foi bem-sucedida e se o perfil de autorização correto foi enviado por push.

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

- Insira o comando ping para verificar se o servidor ISE pode ser acessado do switch.

- Certifique-se de que o switch esteja configurado como um cliente AAA no servidor ISE.

- Certifique-se de que o segredo compartilhado seja o mesmo entre o switch e o servidor ISE.

- Verifique se EAP-FAST está habilitado no servidor ISE.

- Verifique se as credenciais 802.1x estão configuradas para o LAP e se são as mesmas no servidor ISE.

Note: O nome de usuário e a senha fazem distinção entre maiúsculas e minúsculas.

- Se a autenticação falhar, digite estes comandos no switch: debug dot1x e debug authentication.

Observe que os pontos de acesso baseados no Cisco IOS (onda 1 do 802.11ac) não suportam TLS versão 1.1 e 1.2. Isso pode causar um problema se o seu servidor ISE ou RADIUS estiver configurado para permitir apenas TLS 1.2 dentro da autenticação 802.1X.

Referências

Configuração do 802.1X em APs com PEAP e EAP-TLS

Feedback

Feedback