Entender o fluxo do CWA em um cliente

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve o fluxo pelo qual o cliente final passa ao se conectar a uma WLAN do CWA.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento básico de:

- Controladora de LAN sem fio (WLC) 9800 Series da Cisco

- Compreensão geral da Central Web Authentication (CWA) e sua configuração no Identity Services Engine (ISE)

Componentes Utilizados

As informações neste documento são baseadas nas seguintes versões de software e hardware:

- WLC 9800-CL

- Cisco AP 3802

- 9800 WLC Cisco IOS® XE v17.3.6

- Identity Service Engine (ISE) v3.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O CWA é um tipo de autenticação SSID que pode ser configurado na WLC onde o cliente final que está tentando se conectar é solicitado a inserir seu nome de usuário e senha em um portal da Web que é apresentado a ele. Resumindo, o fluxo do cliente final passa ao conectar-se à WLAN é:

- O cliente final se conecta ao SSID que é mostrado no dispositivo

- O cliente final é redirecionado ao portal da Web para inserir suas credenciais

- O cliente final é autenticado pelo ISE com as credenciais que foram inseridas

- O ISE responde à WLC dizendo que o cliente final foi autenticado. O ISE pode enviar alguns atributos adicionais que o cliente deve cumprir ao acessar a rede (como ACLs específicas)

- O cliente final é reassociado e reautenticado e, por fim, obtém acesso à rede

Observação: é importante observar que o cliente final que está sendo autenticado duas vezes é transparente para ele

O processo subjacente pelo qual o cliente deve passar é basicamente dividido em dois: uma conexão do cliente ao servidor ISE e, uma vez autenticada, outra conexão do cliente à própria rede. O controlador e o ISE sempre se comunicam entre si através do protocolo RADIUS. Abaixo, uma análise detalhada de um rastreamento de Radioative (RA) e de um Embedded Packet Capture (EPC).

Fluxo do CWA - Rastreamento radioativo (RA)

Um rastreamento de RA é um conjunto de logs capturados para um cliente específico. Ele mostra todo o processo pelo qual o cliente está passando ao se conectar a uma WLAN. Para obter mais informações sobre o que eles são e como recuperar rastreamentos de RA, visite Compreender depurações sem fio e coleta de logs em controladores de LAN sem fio Catalyst 9800.

Primeira conexão: cliente para servidor ISE

A WLC não permite uma conexão com a rede se o cliente não tiver sido autorizado pelo ISE antes.

Associação à WLAN

A WLC detecta que o cliente deseja associar à WLAN "cwa", que está vinculada ao perfil de política "cwa-policy-profile" e está se conectando ao AP "BC-3802"

[client-orch-sm] [17558]: (note): MAC: 4203.9522.e682 Association received. BSSID dc8c.37d0.83af, WLAN cwa, Slot 1 AP dc8c.37d0.83a0, BC-3802

[client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Received Dot11 association request. Processing started,SSID: cwa, Policy profile: cwa-policy-profile, AP Name: BC-3802, Ap Mac Address: dc8c.37d0.83a0 BSSID MAC0000.0000.0000 wlan ID: 1RSSI: -46, SNR: 40

[client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [17558]: (info): MAC: 4203.9522.e682 WiFi direct: Dot11 validate P2P IE. P2P IE not present.

Filtragem MAC

Testar a conectividade do servidor ISE

Depois que a WLC receber a solicitação de associação do cliente, a primeira etapa é executar a filtragem MAC (também conhecida como MAB). A filtragem de endereços MAC é um método de segurança no qual o endereço MAC do cliente é comparado a um banco de dados para validar se eles têm permissão para ingressar na rede ou não.

[dot11] [17558]: (info): MAC: 4203.9522.e682 DOT11 state transition: S_DOT11_INIT -> S_DOT11_MAB_PENDING <-- The WLC is waiting for ISE to authenticate the user. It does not send an "Association Response" until the client is accepted by ISE.

[client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_ASSOCIATING -> S_CO_MACAUTH_IN_PROGRESS

[client-auth] [17558]: (note): MAC: 4203.9522.e682 MAB Authentication initiated. Policy VLAN 0, AAA override = 1, NAC = 1 <-- no VLAN is assigned as ISE can do that

[sanet-shim-translate] [17558]: (ERR): 4203.9522.e682 wlan_profile Not Found : Device information attributes not populated

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Session Start event called from SANET-SHIM with conn_hdl 14, vlan: 0

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Wireless session sequence, create context with method MAB

[auth-mgr-feat_wireless] [17558]: (info): [4203.9522.e682:capwap_90000005] - authc_list: cwa_authz <-- Authentication method list used

[auth-mgr-feat_wireless] [17558]: (info): [4203.9522.e682:capwap_90000005] - authz_list: Not present under wlan configuration

[client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_INIT -> S_AUTHIF_AWAIT_MAB_AUTH_START_RESP

[auth-mgr] [17558]: (info): [4203.9522.e682:unknown] auth mgr attr change notification is received for attr (952)

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (1263)

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (220)

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (952)

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Retrieved Client IIF ID 0x530002f1

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Allocated audit session id 0E1E140A0000000C8E2DA642

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Applying policy for WlanId: 1, bssid : dc8c.37d0.83af, slotid: 1 bssid hdl : 12364632849490379189

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Wlan vlan-id from bssid hdl 0

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] SM Reauth Plugin: Received valid timeout = 1800

[mab] [17558]: (info): [4203.9522.e682:capwap_90000005] MAB authentication started for 4203.9522.e682

[client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_AWAIT_MAB_AUTH_START_RESP -> S_AUTHIF_MAB_AUTH_PENDING

[ewlc-infra-evq] [17558]: (note): Authentication Success. Resolved Policy bitmap:11 for client 4203.9522.e682

[client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_PENDING

[mab] [17558]: (info): [4203.9522.e682:capwap_90000005] Received event 'MAB_CONTINUE' on handle 0x8A000002 <-- ISE server connectivity has been tested, the WLC is about to send the MAC address to ISE

[caaa-author] [17558]: (info): [CAAA:AUTHOR:92000002] DEBUG: mlist=cwa_authz for type=1

WLC envia solicitação ao ISE

A WLC envia um pacote RADIUS Access-Request ao ISE contendo o endereço MAC do cliente que deseja autenticar na WLAN.

[radius] [17558]: (info): RADIUS: Send Access-Request to

:1812

id 0/28, len 415 <-- The packet is traveling via RADIUS port 1812. The "28" is the session ID and it is unique for every connection attempt

[radius] [17558]: (info): RADIUS: authenticator e7 85 1b 08 31 58 ee 91 - 17 46 82 79 7d 3b c4 30

[radius] [17558]: (info): RADIUS: User-Name [1] 14 "42039522e682" <-- MAC address that is attempting to authenticate

[radius] [17558]: (info): RADIUS: User-Password [2] 18 *

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check" <-- This indicates a MAC filtering process

[radius] [17558]: (info): RADIUS: Framed-MTU [12] 6 1485

[radius] [17558]: (info): RADIUS: Message-Authenticator[80] 18 ...

[radius] [17558]: (info): RADIUS: EAP-Key-Name [102] 2 *

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=0E1E140A0000000C8E2DA642"

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab" <-- Controller sends an AVpair with MAB method

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 26 "client-iif-id=1392509681"

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 14 "vlan-id=1000"

[radius] [17558]: (info): RADIUS: NAS-IP-Address [4] 6

<-- WLC WMI IP address

[radius] [17558]: (info): RADIUS: NAS-Port-Id [87] 17 "capwap_90000005"

[radius] [17558]: (info): RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19]

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 30 "cisco-wlan-ssid=cwa" <-- SSID and WLAN the client is attempting to connect

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 32 "wlan-profile-name=cwa"

[radius] [17558]: (info): RADIUS: Called-Station-Id [30] 32 "dc-8c-37-d0-83-a0:cwa"

[radius] [17558]: (info): RADIUS: Calling-Station-Id [31] 19 "42-03-95-22-e6-82"

[radius] [17558]: (info): RADIUS: Airespace-WLAN-ID [1] 6 1

[radius] [17558]: (info): RADIUS: Nas-Identifier [32] 9 "BC-9800"

[radius] [17558]: (info): RADIUS: Started 5 sec timeout

Observação: um par AV é "valor de atributo" usado pelo ISE. É uma estrutura de valor-chave de informações predefinidas que podem ser enviadas para a WLC. Esses valores são aplicados nesse cliente específico para essa sessão específica.

Exemplos de pares AV:

- nome da ACL

- Redirecionar URL

- atribuição de VLAN

- Temporizadores de tempo limite de sessão

- Temporizadores de reautenticação

O ISE responde à solicitação da WLC

Se o endereço MAC enviado pela WLC for aceito pelo ISE, o ISE enviará um pacote RADIUS Access-Accept. Dependendo da configuração do ISE, se for um endereço MAC desconhecido, o ISE deverá aceitá-lo e continuar com o fluxo. Se você vir um Access-Reject, há algo não configurado corretamente no ISE que precisa ser verificado.

[radius] [17558]: (info): RADIUS: Received from id 1812/28

[radius] [17558]: (info): RADIUS: authenticator 14 0a 6c f7 01 b2 77 6a - 3d ba f0 ed 92 54 9b d6

[radius] [17558]: (info): RADIUS: User-Name [1] 19 "42-03-95-22-E6-82" <-- MAC address of the client that was authorized by ISE

[radius] [17558]: (info): RADIUS: Class [25] 51 ...

[radius] [17558]: (info): RADIUS: Message-Authenticator[80] 18 ...

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 31 "url-redirect-acl=cwa-acl" <-- ACL to be applied to the client

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 183 "url-redirect=https://

:8443/portal/[...]

" <-- Redirection URL for the client

[radius] [17558]: (info): Valid Response Packet, Free the identifier

[eap-auth] [17558]: (info): SUCCESS for EAP method name: Identity on handle 0xB0000039

[mab] [17558]: (info): [4203.9522.e682:capwap_90000005] MAB received an Access-Accept for 0x8A000002

[mab] [17558]: (info): [4203.9522.e682:capwap_90000005] Received event 'MAB_RESULT' on handle 0x8A000002

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Authc success from MAB, Auth event success

Processos de WLC de informações recebidas do ISE

A WLC processa todas as informações recebidas do ISE. Com ele, ele aplica o perfil de usuário que criou originalmente com os dados enviados pelo ISE. A WLC atribui uma nova ACL ao usuário, por exemplo. Se AAA Override não estiver habilitado na WLAN, esse processamento pela WLC não ocorrerá.

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< username 0 "42-03-95-22-E6-82">> <-- Processing username received from ISE

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< class 0 43 41 43 53 3a 30 45 31 45 31 34 30 41 30 30 30 30 30 30 30 43 38 45 32 44 41 36 34 32 3a 62 63 2d 69 73 65 2f 34 33 36 37 33 31 34 32 37 2f 33 38 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<<Message-Authenticator 0 <hidden>>>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< url-redirect-acl 0 "cwa-acl">> <-- Processing ACL redirection received from ISE

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< url-redirect 0 "https://

:8443/portal/[...]"

>> <-- Processing URL redirection received from ISE

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< dnis 0 "DC-8C-37-D0-83-A0">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< formatted-clid 0 "42-03-95-22-E6-82">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< audit-session-id 0 "0E1E140A0000000C8E2DA642">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< method 0 2 [mab]>>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< clid-mac-addr 0 42 03 95 22 e6 82 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< intf-id 0 2415919109 (0x90000005)>>

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (450)

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Received User-Name 42-03-95-22-E6-82 for client 4203.9522.e682

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] User profile is to be applied. Authz mlist is not present, Authc mlist cwa_authz ,session push flag is unset

{wncd_x_R0-0}{1}: [webauth-dev] [17558]: (info): Central Webauth URL Redirect, Received a request to create a CWA session for a mac [42:03:95:22:e6:82]

{wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [17558]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632849490379189

{wncd_x_R0-0}{1}: [webauth-dev] [17558]: (info): No parameter map is associated with mac 4203.9522.e682

{wncd_x_R0-0}{1}: [epm-redirect] [17558]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = cwa-acl

{wncd_x_R0-0}{1}: [epm-redirect] [17558]: (info): [0000.0000.0000:unknown] URL-Redirect = https://

:8443/portal/[...]

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] User Profile applied successfully for 0x92000002 - REPLACE <-- WLC replaces the user profile it had originally created

Autenticação MAB concluída

Após a modificação bem-sucedida do perfil de usuário do cliente, a WLC conclui a autenticação do endereço MAC do cliente. Se a ACL recebida do ISE não existir na WLC, a WLC não saberá o que fazer com essas informações e, portanto, a ação REPLACE falhará completamente, fazendo com que a autenticação MAB também falhe. O cliente não pode se autenticar.

{wncd_x_R0-0}{1}: [mm-client] [17558]: (debug): MAC: 0000.0000.0000 Sending pmk_update of XID (0) to (MobilityD[0])

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 MAB Authentication success.

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_DONE

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Processing MAB authentication result status: 0, CO_AUTH_STATUS_SUCCESS

WLC envia resposta de associação ao cliente

Agora que o cliente foi autenticado pelo ISE e a ACL correta foi aplicada, a WLC finalmente envia uma resposta de associação ao cliente. Agora, o usuário pode continuar se conectando à rede.

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_MACAUTH_IN_PROGRESS -> S_CO_ASSOCIATING

{wncd_x_R0-0}{1}: [dot11] [17558]: (debug): MAC: 4203.9522.e682 dot11 send association response. Sending association response with resp_status_code: 0

{wncd_x_R0-0}{1}: [dot11] [17558]: (debug): MAC: 4203.9522.e682 Dot11 Capability info byte1 1, byte2: 11

{wncd_x_R0-0}{1}: [dot11-frame] [17558]: (info): MAC: 4203.9522.e682 WiFi direct: skip build Assoc Resp with P2P IE: Wifi direct policy disabled

{wncd_x_R0-0}{1}: [dot11] [17558]: (info): MAC: 4203.9522.e682 dot11 send association response. Sending assoc response of length: 137 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

{wncd_x_R0-0}{1}: [dot11] [17558]: (note): MAC: 4203.9522.e682 Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

{wncd_x_R0-0}{1}: [dot11] [17558]: (info): MAC: 4203.9522.e682 DOT11 state transition: S_DOT11_MAB_PENDING -> S_DOT11_ASSOCIATED

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Station Dot11 association is successful.

Autenticação L2

Conforme o processo pelo qual um cliente deve passar quando se associa a uma WLAN, a autenticação L2 "inicia". No entanto, na realidade, a autenticação L2 já foi realizada devido à autenticação MAB executada antes. O cliente conclui imediatamente a autenticação L2.

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Starting L2 authentication. Bssid in state machine:dc8c.37d0.83af Bssid in request is:dc8c.37d0.83af

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 L2 WEBAUTH Authentication Successful

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 L2 Authentication of station is successful., L3 Authentication : 1

Plumb de dados

A WLC atribui recursos ao cliente de conexão para que o tráfego possa fluir pela rede.

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (note): MAC: 4203.9522.e682 Mobility discovery triggered. Client mode: Local

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

{wncd_x_R0-0}{1}: [mm-transition] [17558]: (info): MAC: 4203.9522.e682 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

{wncd_x_R0-0}{1}: [mm-client] [17558]: (info): MAC: 4203.9522.e682 Invalid transmitter ip in build client context

{wncd_x_R0-0}{1}: [mm-client] [17558]: (debug): MAC: 4203.9522.e682 Sending mobile_announce of XID (0) to (MobilityD[0])

{mobilityd_R0-0}{1}: [mm-client] [18482]: (debug): MAC: 4203.9522.e682 Received mobile_announce, sub type: 0 of XID (0) from (WNCD[0])

{mobilityd_R0-0}{1}: [mm-transition] [18482]: (info): MAC: 4203.9522.e682 MMFSM transition: S_MC_INIT -> S_MC_ANNOUNCE_PROCESSED_NEW_CLIENT_TR on E_MC_ANNOUNCE_RCVD from WNCD[0]

{mobilityd_R0-0}{1}: [mm-client] [18482]: (debug): MAC: 4203.9522.e682 Add MCC by tdl mac: client_ifid 0xa0000001 is assigned to client

{mobilityd_R0-0}{1}: [mm-client] [18482]: (debug): MAC: 4203.9522.e682 Sending capwap_msg_unknown (100) of XID (5) to (WNCD[0])

{mobilityd_R0-0}{1}: [mm-client] [18482]: (debug): MAC: 0000.0000.0000 Sending mobile_announce_nak of XID (5) to (WNCD[0])

{wncd_x_R0-0}{1}: [mm-client] [17558]: (debug): MAC: 4203.9522.e682 Received mobile_announce_nak, sub type: 1 of XID (5) from (MobilityD[0])

{wncd_x_R0-0}{1}: [mm-transition] [17558]: (info): MAC: 4203.9522.e682 MMIF FSM transition: S_MA_INIT_WAIT_ANNOUNCE_RSP -> S_MA_NAK_PROCESSED_TR on E_MA_NAK_RCVD

{wncd_x_R0-0}{1}: [mm-client] [17558]: (info): MAC: 4203.9522.e682 Roam type changed - None -> None

{wncd_x_R0-0}{1}: [mm-client] [17558]: (info): MAC: 4203.9522.e682 Mobility role changed - Unassoc -> Local

{wncd_x_R0-0}{1}: [mm-client] [17558]: (note): MAC: 4203.9522.e682 Mobility Successful. Roam Type None, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000001, Client Role: Local PoA: 0x90000005 PoP: 0x0

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Processing mobility response from MMIF. Client ifid: 0xa0000001, roam type: None, client role: Local

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 Client QoS add mobile cb

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:0. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:1. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 ADD MOBILE sent. Client state flags: 0x72 BSSID: MAC: dc8c.37d0.83af capwap IFID: 0x90000005

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_DPATH_PLUMB_IN_PROGRESS

{wncd_x_R0-0}{1}: [dot11] [17558]: (note): MAC: 4203.9522.e682 Client datapath entry params - ssid:training_cwa,slot_id:1 bssid ifid: 0x0, radio_ifid: 0x90000003, wlan_ifid: 0xf0400001

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 Client QoS dpath create params

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:0. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:1. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [avc-afc] [17558]: (debug): AVC enabled for client 4203.9522.e682

{wncd_x_R0-0}{1}: [dpath_svc] [17558]: (note): MAC: 4203.9522.e682 Client datapath entry created for ifid 0xa0000001

Foi atribuído um endereço IP ao usuário

O usuário final precisa de um endereço IP para navegar pela rede. Ele passa pelo processo DHCP. Se o usuário já estiver conectado e se lembrar de seu endereço IP, o processo DHCP será ignorado. Se o usuário não puder receber um endereço IP, o usuário final não poderá exibir o portal da Web. Caso contrário, ele passará pelas próximas etapas:

- Um pacote DISCOVER é enviado do cliente de conexão como um broadcast para encontrar todos os servidores DHCP disponíveis

- Se houver um servidor DHCP disponível, o servidor DHCP responderá com uma OFERTA. A oferta contém informações como o endereço IP a ser atribuído ao cliente de conexão, o tempo de aluguel e assim por diante. Pode haver muitas OFERTAS recebidas de vários servidores DHCP

- O cliente aceita uma OFERTA de um dos servidores e responde com uma SOLICITAÇÃO do endereço IP selecionado

- Finalmente, o servidor DHCP envia um pacote ACKNOWLEDGMENT ao cliente com seu novo endereço IP atribuído

A WLC registra o método pelo qual o cliente recebeu seu endereço IP.

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

{wncd_x_R0-0}{1}: [client-iplearn] [17558]: (info): MAC: 4203.9522.e682 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

{wncd_x_R0-0}{1}: [auth-mgr-feat_dsensor] [17558]: (info): [4203.9522.e682:capwap_90000005] Skipping DHCP TLVs for further processing. DHCP based classification isn't enabled

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPDISCOVER, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPDISCOVER, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [auth-mgr-feat_dsensor] [17558]: (info): [4203.9522.e682:capwap_90000005] Skipping DHCP TLVs for further processing. DHCP based classification isn't enabled

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPDISCOVER, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPDISCOVER, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPOFFER, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPOFFER, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPOFFER, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPOFFER, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [auth-mgr-feat_dsensor] [17558]: (info): [4203.9522.e682:capwap_90000005] Skipping DHCP TLVs for further processing. DHCP based classification isn't enabled

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [client-iplearn] [17558]: (note): MAC: 4203.9522.e682 Client IP learn successful. Method: DHCP IP: <end-user-ip-addr>

{wncd_x_R0-0}{1}: [epm] [17558]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 1000 fail count 0 dirty_counter 0 is_dirty 0

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (8)

{wncd_x_R0-0}{1}: [client-iplearn] [17558]: (info): MAC: 4203.9522.e682 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Received ip learn response. method: IPLEARN_METHOD_DHCP

Autenticação L3 Iniciada

Agora que o usuário final recebeu um endereço IP, a autenticação da L3 começa com o CWA detectado como o método desejado de autenticação.

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Triggered L3 authentication. status = 0x0, Success

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 L3 Authentication initiated. CWA

Testes de endereços IP de sanidade

Para continuar com a conexão, o cliente deve executar duas solicitações ARP:

1. Confirme que ninguém mais tem seu endereço IP. Se houver uma resposta ARP para o endereço IP do usuário final, é o endereço IP duplicado

2. Valide o acesso ao gateway. Isso serve para garantir que o cliente possa sair da rede. A resposta ARP deve ser do gateway

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <default-gateway-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <default-gateway-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 64cc.2284.ae10 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 64cc.2284.ae10 ARP target MAC: 4203.9522.e682 ARP sender IP: <default-gateway-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 64cc.2284.ae10 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 64cc.2284.ae10 ARP target MAC: 4203.9522.e682 ARP sender IP: <default-gateway-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <dhcp-server-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <dhcp-server-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: dca6.32d2.e93f Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: dca6.32d2.e93f ARP target MAC: 4203.9522.e682 ARP sender IP: <dhcp-server-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: dca6.32d2.e93f Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: dca6.32d2.e93f ARP target MAC: 4203.9522.e682 ARP sender IP: <dhcp-server-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <default-gateway-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <default-gateway-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 64cc.2284.ae10 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 64cc.2284.ae10 ARP target MAC: 4203.9522.e682 ARP sender IP: <default-gateway-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 64cc.2284.ae10 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 64cc.2284.ae10 ARP target MAC: 4203.9522.e682 ARP sender IP: <default-gateway-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: 10.20.30.17,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: 10.20.30.17,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 000c.290e.1c37 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 000c.290e.1c37 ARP target MAC: 4203.9522.e682 ARP sender IP: 10.20.30.17, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 000c.290e.1c37 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 000c.290e.1c37 ARP target MAC: 4203.9522.e682 ARP sender IP: 10.20.30.17, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: dca6.32d2.e93f Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: dca6.32d2.e93f ARP target MAC: 0000.0000.0000 ARP sender IP: <dhcp-server-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: dca6.32d2.e93f Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: dca6.32d2.e93f ARP target MAC: 0000.0000.0000 ARP sender IP: <dhcp-server-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: dca6.32d2.e93f ARP REPLY, ARP sender MAC: 4203.9522.e682 ARP target MAC: dca6.32d2.e93f ARP sender IP: <end-user-ip-addr>, ARP target IP: <dhcp-server-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: dca6.32d2.e93f ARP REPLY, ARP sender MAC: 4203.9522.e682 ARP target MAC: dca6.32d2.e93f ARP sender IP: <end-user-ip-addr>, ARP target IP: <dhcp-server-ip-addr>,

Segunda Conexão: Cliente para Rede

Neste ponto, o usuário final foi autenticado no ISE por meio de seu endereço MAC, mas ainda não foi totalmente autorizado. A WLC deve consultar o ISE mais uma vez para autorizar o cliente a se conectar à rede. Nesse ponto, o portal é apresentado ao usuário no qual o nome de usuário deve inserir seu nome de usuário e senha. Na WLC, o usuário final é visto no estado "Web Auth Pending".

Alteração de autorização (CoA)

Aqui é onde o "Suporte para CoA" na configuração da WLC entra em vigor. Até esse ponto, a ACL foi usada. Depois que o cliente final vê o portal, a ACL não é mais usada, pois tudo o que ela fez foi redirecionar o cliente para o portal. Nesse ponto, o cliente digita suas credenciais para fazer login para iniciar o processo de CoA e autenticar novamente o cliente. A WLC prepara o pacote para ser enviado e o encaminha para o ISE

Dica: o CoA usa a porta 1700. Verifique se não está bloqueado pelo firewall.

{wncd_x_R0-0}{1}: [caaa-ch] [17558]: (info): [CAAA:COMMAND HANDLER:92000002] Processing CoA request under CH-ctx. <-- ISE requests the client to reauthenticate

{wncd_x_R0-0}{1}: [caaa-ch] [17558]: (info): [CAAA:COMMAND HANDLER:92000002] Reauthenticate request (0x55de3f898b88)

{wncd_x_R0-0}{1}: [mab] [17558]: (info): [4203.9522.e682:capwap_90000005] MAB re-authentication started for 2315255810 (4203.9522.e682) <-- ISE requests the WLC to reauthenciate the CoA

{wncd_x_R0-0}{1}: [aaa-coa] [17558]: (info): radius coa proxy relay coa resp(wncd)

{wncd_x_R0-0}{1}: [aaa-coa] [17558]: (info): CoA Response Details

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): << ssg-command-code 0 32 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): << formatted-clid 0 "4203.9522.e682">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): << error-cause 0 1 [Success]>> <-- The WLC responds with a sucess after processing the packet to be sent to ISE

[aaa-coa] [17558]: (info): server:10.20.30.14 cfg_saddr:10.20.30.14 udpport:64016 sport:0, tableid:0iden:30 rad_code:43 msg_auth_rcvd:TRUE coa_resp:ACK

[caaa-ch] [17558]: (info): [CAAA:COMMAND HANDLER] CoA response sent <-- The WLC sends the CoA response to ISE

Segunda autenticação para ISE

A segunda autenticação não começa do zero. Esse é o poder do CoA. Novas regras e/ou paris AV podem ser aplicadas ao usuário. A ACL e a URL de redirecionamento recebida no primeiro Access-Accept não são mais enviadas ao usuário final.

WLC envia solicitação ao ISE

A WLC envia um novo pacote RADIUSAccess-Request para o ISE com a combinação de nome de usuário/senha inserida. Isso dispara uma nova autenticação MAB e, como o ISE já conhece o cliente, um novo conjunto de políticas deve ser aplicado (por exemplo, Acesso concedido).

{wncd_x_R0-0}{1}: [mab] [17558]: (info): [4203.9522.e682:capwap_90000005] Received event 'MAB_REAUTHENTICATE' on handle 0x8A000002

{wncd_x_R0-0}{1}: [caaa-author] [17558]: (info): [CAAA:AUTHOR:92000002] DEBUG: mlist=cwa_authz for type=1

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Send Access-Request to

:1812

id 0/29, len 421 <-- The packet is traveling via RADIUS port 1812. The "29" is the session ID and it is unique for every connection attempt

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: authenticator c6 ae ab d5 55 c9 65 e2 - 4d 28 01 75 65 54 df 4d

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: User-Name [1] 14 "42039522e682" <-- MAC address that is attempting to authenticate

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: User-Password [2] 18 *

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check" <-- This indicates a MAC filtering process

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Framed-MTU [12] 6 1485

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Message-Authenticator[80] 18 ...

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: EAP-Key-Name [102] 2 *

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=0E1E140A0000000C8E2DA642"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab" <-- Controller sends an AVpair with MAB method

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 26 "client-iif-id=1392509681"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 14 "vlan-id=200"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: NAS-IP-Address [4] 6

<-- WLC WMI IP address

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: NAS-Port-Id [87] 17 "capwap_90000005"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19]

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 30 "cisco-wlan-ssid=cwa" <-- SSID and WLAN the client is attempting to connect

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 32 "wlan-profile-name=cwa"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Called-Station-Id [30] 32 "dc-8c-37-d0-83-a0:cwa"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Calling-Station-Id [31] 19 "42-03-95-22-e6-82"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Airespace-WLAN-ID [1] 6 1

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Nas-Identifier [32] 9 "BC-9800"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Started 5 sec timeout

O ISE responde à solicitação da WLC

O ISE executa uma pesquisa de sua política e, se o nome de usuário recebido corresponder ao perfil da política, o ISE responderá à WLC mais uma vez, aceitando a conexão do cliente com a WLAN. Retorna o nome de usuário do usuário final. Se configuradas no ISE, regras adicionais e/ou pares AV podem ser aplicados ao usuário e são vistos no Access-Accept.

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Received from id 1812/29

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: authenticator a3 b0 45 d6 e5 1e 38 4a - be 15 fa 6b f4 67 62 8a

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: User-Name [1] 14 "cwa-username" <-- Username entered by the end client on the portal that was shown

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Class [25] 51 ...

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Message-Authenticator[80] 18 ...

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 22 "profile-name=Unknown"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): Valid Response Packet, Free the identifier

{wncd_x_R0-0}{1}: [eap-auth] [17558]: (info): SUCCESS for EAP method name: Identity on handle 0xEE00003B

{wncd_x_R0-0}{1}: [mab] [17558]: (info): [4203.9522.e682:capwap_90000005] MAB received an Access-Accept for 0x8A000002

{wncd_x_R0-0}{1}: [mab] [17558]: (info): [4203.9522.e682:capwap_90000005] Received event 'MAB_RESULT' on handle 0x8A000002

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Authc success from MAB, Auth event success

Processos de WLC de informações recebidas do ISE

Mais uma vez, a WLC processa as informações recebidas pelo ISE. Ele executa outra ação REPLACE no usuário com os novos valores recebidos do ISE.

[aaa-attr-inf] [17558]: (info):

<< username 0 "cwa-username">> <-- Processing username received from ISE

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< class 0 43 41 43 53 3a 30 45 31 45 31 34 30 41 30 30 30 30 30 30 30 43 38 45 32 44 41 36 34 32 3a 62 63 2d 69 73 65 2f 34 33 36 37 33 31 34 32 37 2f 34 30 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<<Message-Authenticator 0 <hidden>>>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< dnis 0 "DC-8C-37-D0-83-A0">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< formatted-clid 0 "42-03-95-22-E6-82">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< audit-session-id 0 "0E1E140A0000000C8E2DA642">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< method 0 2 [mab]>>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< clid-mac-addr 0 42 03 95 22 e6 82 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< intf-id 0 2415919109 (0x90000005)>>

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (450)

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (450)

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Received User-Name cwa-username for client 4203.9522.e682

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] User profile is to be applied. Authz mlist is not present, Authc mlist cwa_authz ,session push flag is unset

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] User Profile applied successfully for 0x92000002 - REPLACE <-- WLC replaces the user profile it had originally created

Autenticação L3 Concluída

O usuário final foi autenticado com os dados fornecidos. A autenticação L3 (autenticação da Web) foi concluída.

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 L3 Authentication Successful. ACL:[]

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 Client QoS add mobile cb

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:0. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:1. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 ADD MOBILE sent. Client state flags: 0x78 BSSID: MAC: dc8c.37d0.83af capwap IFID: 0x90000005

{wncd_x_R0-0}{1}: [errmsg] [17558]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (cwa-username) joined with ssid (cwa) for device with MAC: 4203.9522.e682 <-- End user "cwa-username" has joined the WLAN "cwa"

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): [ Applied attribute : username 0 "cwa-username" ]

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): [ Applied attribute : class 0 43 41 43 53 3a 30 45 31 45 31 34 30 41 30 30 30 30 30 30 30 43 38 45 32 44 41 36 34 32 3a 62 63 2d 69 73 65 2f 34 33 36 37 33 31 34 32 37 2f 34 30 ]

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "MGMT" ]

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 Client QoS run state handler

O usuário final alcança o estado de EXECUÇÃO no WLC

Finalmente, o usuário é autenticado e associado à WLAN.

{wncd_x_R0-0}{1}: [rog-proxy-capwap] [17558]: (debug): Managed client RUN state notification: 4203.9522.e682

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

Fluxo do CWA - Captura de pacotes incorporada (EPC)

Um EPC é uma captura de pacotes que pode ser recuperada diretamente da WLC, mostrando todos os pacotes que estão passando pela WLC ou sendo originados a partir dela. Para obter mais informações sobre o que eles são e como recuperá-los, visite Compreender depurações sem fio e Coleção de logs em controladores de LAN sem fio Catalyst 9800.

Primeira conexão: cliente para servidor ISE

Aviso: os endereços IP nas imagens da captura do pacote foram excluídos. Eles são mostrados como e

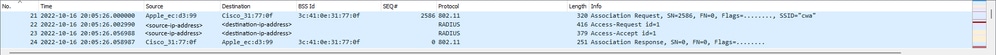

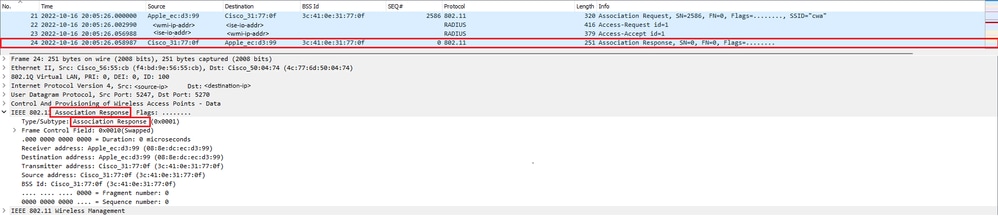

Associação à WLAN e solicitação enviada ao servidor ISE

Primeiros Pacotes

Primeiros Pacotes

Solicitação de associação da WLC ao cliente

Olhando para o primeiro pacote "Solicitação de Associação", você pode ver os endereços MAC dos dispositivos que estão envolvidos nesse processo.

Solicitação de Associação

Solicitação de Associação

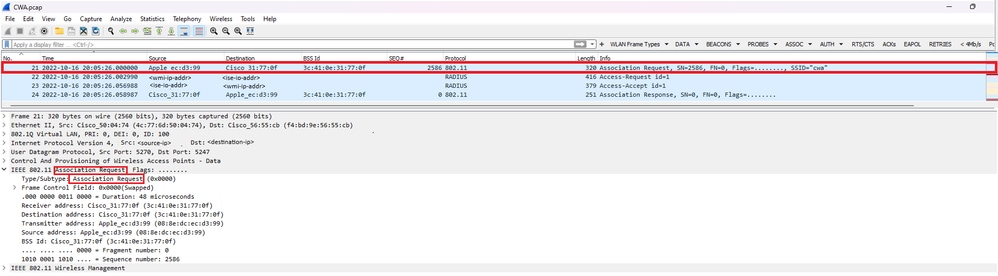

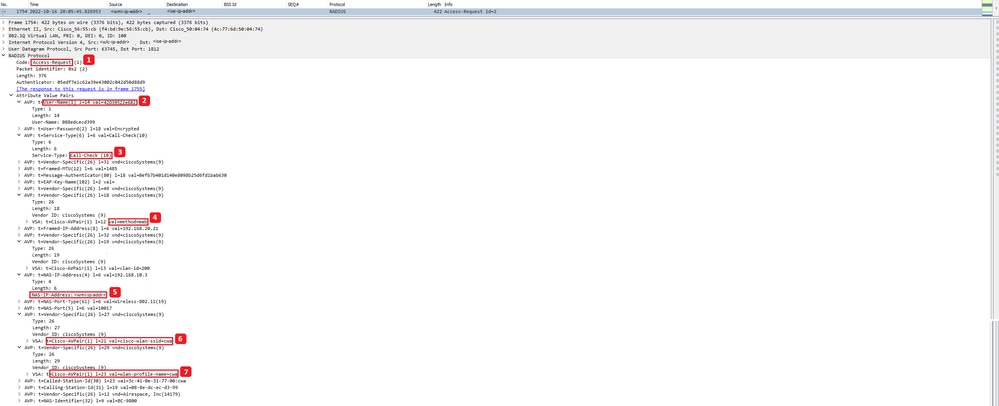

Pacote de solicitação de acesso enviado do WLC para o ISE

Depois que a solicitação de associação for processada pela WLC, a WLC enviará um pacote de solicitação de acesso ao servidor ISE.

Análise do pacote de solicitação de acesso

Análise do pacote de solicitação de acesso

- Nome do pacote.

- O endereço MAC que está tentando se autenticar.

- Indica uma filtragem de MAC.

- O par AV enviado pelo controlador ao ISE para indicar um processo de filtragem de MAC.

- O endereço IP WMI da WLC.

- O SSID que o cliente está tentando conectar.

- O nome da WLAN que o cliente está tentando conectar.

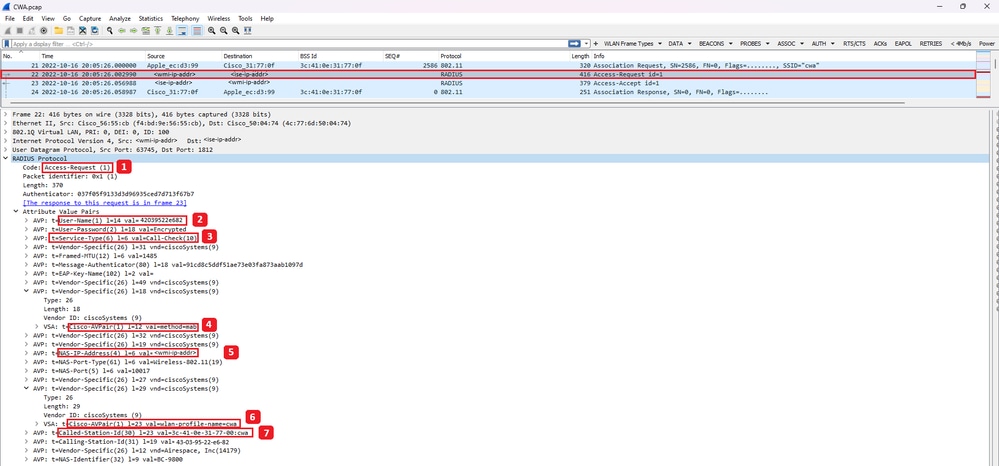

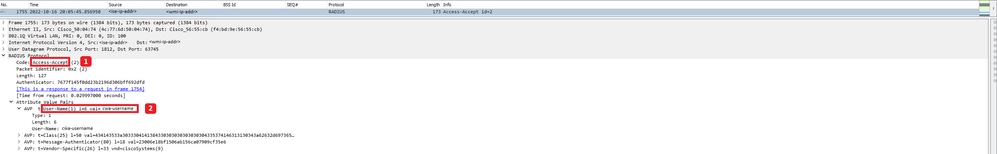

Pacote de aceitação de acesso enviado do WLC para o ISE

Depois que o ISE tiver processado o pacote Access-Accept, ele responderá com um Access-Accept se bem-sucedido ou com um Access-Reject se não tiver.

Análise do pacote de aceitação de acesso

Análise do pacote de aceitação de acesso

- Nome do pacote.

- O endereço MAC autenticado.

- A ACL a ser aplicada.

- A URL para a qual redirecionar o usuário.

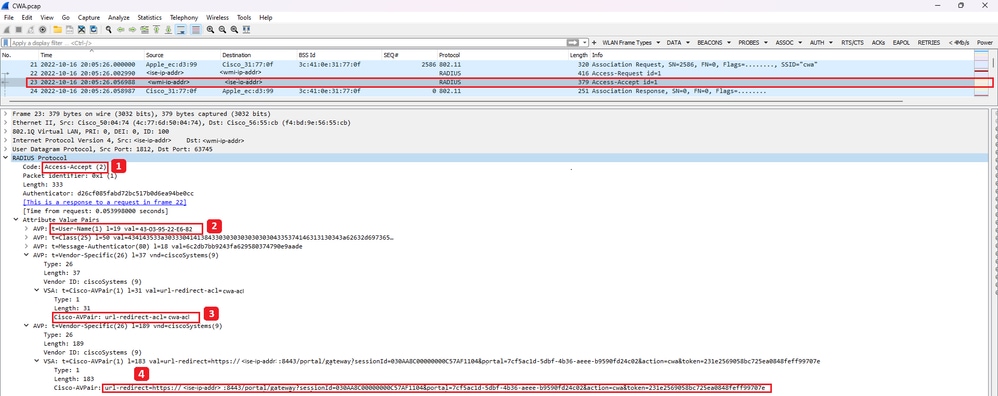

Resposta de associação da WLC ao cliente

Resposta da associação

Resposta da associação

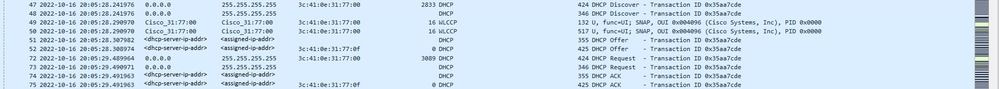

Processo DHCP

Processo DHCP

Processo DHCP

Observação: de agora em diante, os pacotes são vistos duplicados, mas isso ocorre apenas porque um é encapsulado pelo CAPWAP e o outro não

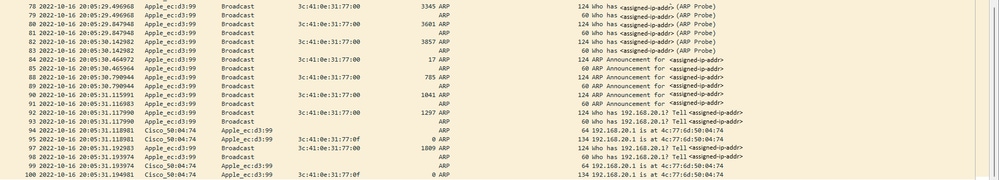

ARP

ARP do cliente para seu próprio endereço IP e para o Gateway

ARP do cliente para seu próprio endereço IP e para o Gateway

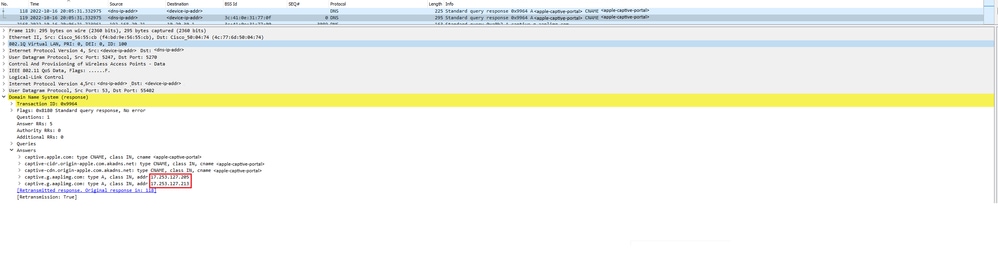

Teste de conectividade

Quando o processo ARP tiver terminado, o dispositivo que está tentando se conectar executa uma verificação para validar se um portal é acionado, isso também é conhecido como sondagem. Se o dispositivo informar que não há conexão com a Internet, significa que o processo ARP falhou (por exemplo, o gateway nunca respondeu) ou que o dispositivo não conseguiu fazer a sondagem.

Esta sondagem é algo que não é visto nos rastreamentos RA, apenas o EPC é capaz de fornecer essa informação. A consulta de sondagem depende do dispositivo que está tentando uma conexão, neste exemplo, o dispositivo de teste era um dispositivo Apple, então a sondagem foi feita diretamente para o portal cativo da Apple.

À medida que a sondagem é feita usando um URL, o DNS é necessário para resolver esse URL. Portanto, se o servidor DNS não puder responder às consultas do cliente, o cliente continuará a consultar a URL e o portal nunca será visto. Nesse ponto, se o endereço IP do servidor ISE for inserido no navegador da Web do dispositivo final, o portal deverá estar visível. Nesse caso, há um problema com o servidor DNS.

Teste de conectividade do cliente - Consulta e resposta DNS

Teste de conectividade do cliente - Consulta e resposta DNS

Endereço IP DNS Resolvido

Ao inspecionar a resposta de consulta DNS, você pode ver o endereço IP que foi resolvido pelo servidor DNS.

Endereço IP resolvido pelo servidor DNS

Endereço IP resolvido pelo servidor DNS

Estabelecer handshake triplo

Agora que o endereço IP do DNS foi resolvido, um handshake triplo do TCP é estabelecido entre o portal e o cliente. O endereço IP usado é qualquer um dos endereços IP resolvidos.

Estabelecimento de handshake triplo

Estabelecimento de handshake triplo

GET Hotspot

Uma vez estabelecida a sessão TCP, o cliente faz uma sondagem e tenta acessar o portal.

GET Hotspot

GET Hotspot

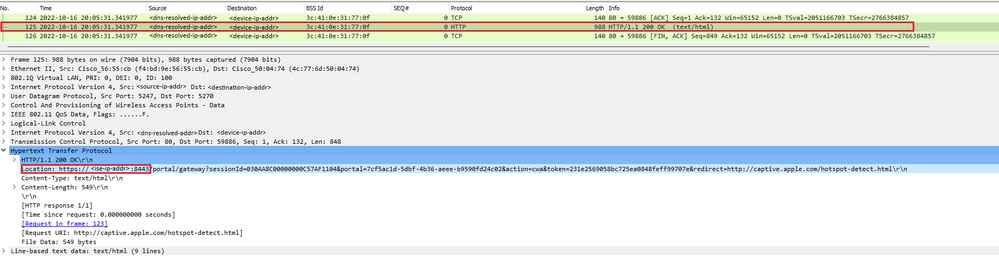

Pacote OK

O pacote OK contém o portal do ISE para o qual o cliente deve ser redirecionado.

Pacote OK

Pacote OK

Observação: a maioria das pessoas tem outra URL retornada no pacote OK. Portanto, outra consulta DNS precisa ser feita para obter o endereço IP final.

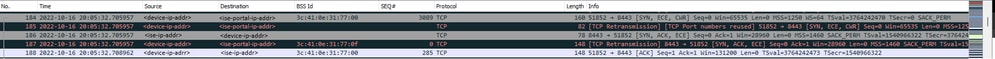

Nova sessão TCP estabelecida

Agora que o endereço IP do portal foi descoberto, muitos pacotes são trocados, mas no final um pacote com o IP de destino que foi retornado no pacote OK (ou resolvido pelo DNS) que corresponde ao endereço IP do ISE, mostra uma nova sessão TCP sendo estabelecida para o portal.

Segunda conexão e nova sessão TCP para o portal ISE

Segunda conexão e nova sessão TCP para o portal ISE

O portal é exibido para o usuário

Nesse ponto, o portal do ISE é finalmente exibido no navegador do navegador do cliente. Como antes, muitos pacotes são trocados entre o ISE e o dispositivo; coisas como hello de cliente e hello de servidor, e assim por diante. Aqui é onde o ISE solicita o nome de usuário e a senha ao cliente, aceita termos e condições ou o que quer que tenha sido configurado no servidor ISE.

Solicitação de CoA / Confirmação de CoA

Depois que o usuário tiver inserido todos os dados solicitados, o ISE enviará uma solicitação de CoA ao controlador para alterar a autorização do usuário. Se tudo na WLC estiver configurado como esperado, como ter o estado NAC, suporte para CoA e assim por diante, a WLC enviará um CoA Acknowledgement (CoA ACK). Caso contrário, a WLC pode enviar um CoA Non-Acknowledgement (CoA NACK) ou simplesmente não envia o CoA ACK.

Solicitação e confirmação de CoA

Solicitação e confirmação de CoA

Segunda Conexão: Cliente para Rede

Nova solicitação de acesso

A WLC envia um novo pacote de solicitação de acesso ao ISE.

Análise do novo pacote de solicitação de acesso

Análise do novo pacote de solicitação de acesso

- Nome do pacote.

- O endereço MAC que está tentando se autenticar.

- Indica uma filtragem de MAC.

- O par AV enviado pelo controlador ao ISE para indicar um processo de filtragem de MAC.

- O endereço IP WMI da WLC.

- O SSID que o cliente está tentando conectar.

- O nome da WLAN que o cliente está tentando conectar.

Novo Access-Accept

A WLC envia um novo pacote de solicitação de acesso ao ISE.

Análise do novo pacote de aceitação de acesso

Análise do novo pacote de aceitação de acesso

- Nome do pacote.

- O nome de usuário inserido pelo cliente final no portal mostrado.

Novamente, um novo teste de conectividade de sondagem é feito no cliente. Depois que o cliente confirmar que tem conectividade com a Internet, o portal poderá ser fechado (ele poderá ser fechado automaticamente, dependendo do dispositivo usado). O cliente agora está conectado à rede.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

06-Oct-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Daniela Vignau LeonEngenheiro de consultoria técnica da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback