Configurar o Spaces Captive Portal com o Catalyst 9800 WLC

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar portais cativos no Cisco Spaces.

Pré-requisitos

Este documento permite que os clientes no Catalyst 9800 Wireless LAN Controller (C9800 WLC) usem o Spaces como uma página de login de autenticação da Web externa.

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Acesso à Interface de Linha de Comando (CLI - Command Line Interface) ou à Interface Gráfica de Usuário (GUI - Graphic User Interface) dos controladores sem fio 9800

- Espaços Cisco

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Controlador 9800-L versão 16.12.2s

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

A Autenticação da Web é um método simples de autenticação da Camada 3 sem a necessidade de um suplicante ou utilitário cliente. Isso pode ser feito

a) Com a página interna na WLC C9800 como está ou modificações posteriores.

b) Com pacote de login personalizado carregado para a WLC C9800.

c) Página de login personalizada hospedada em um servidor externo.

Utilizar o portal cativo fornecido pelo Spaces é essencialmente uma maneira de implementar a autenticação da Web externa para clientes no C9800 WLC.

O processo de webauth externo é descrito em detalhes em: Autenticação baseada na Web em Cisco Catalyst 9800 Series Controllers

Na WLC C9800, o endereço ip virtual é definido como o mapa de parâmetros global e é tipicamente 192.0.2.1

Configurar

Diagrama de Rede

Conecte o controlador 9800 ao Cisco Spaces

O controlador precisa ser conectado ao Spaces com qualquer uma dessas opções - Direct Connect, via Spaces Connector ou com CMX Tethering.

Neste exemplo, a opção Direct Connect está em uso, embora os portais cativos sejam configurados da mesma forma para todas as configurações.

Para conectar o controlador ao Cisco Spaces, ele deve conseguir acessar o Cisco Spaces Cloud via HTTPS. Para obter mais informações sobre como conectar a controladora 9800 ao Spaces, consulte este link: Spaces - 9800 Controller Direct Connect

Criar o SSID no Spaces

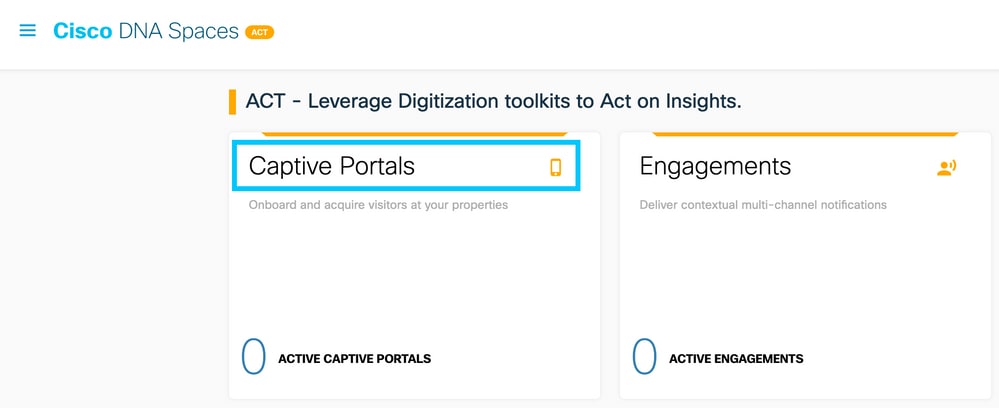

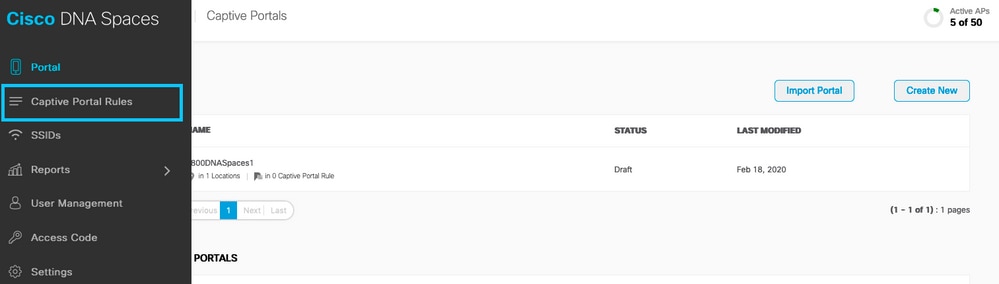

Etapa 1. Clique em Portais cativos no painel do Spaces:

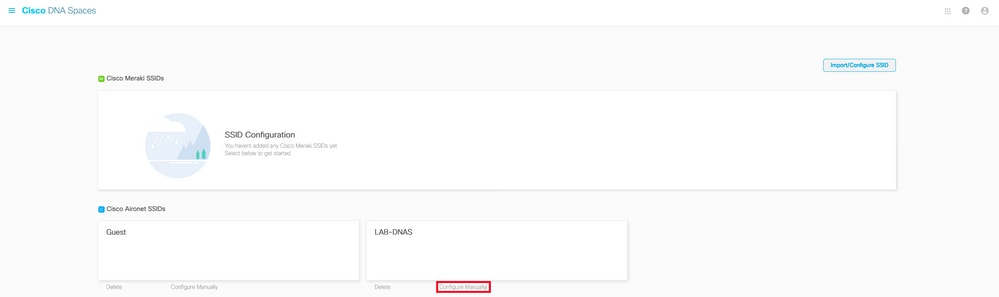

Etapa 2. Abra o menu específico do portal cativo, clique no ícone de três linhas no canto superior esquerdo da página e clique em SSIDs:

Etapa 3. Clique em Import/Configure SSID, selecione CUWN (CMX/WLC) como o tipo de rede sem fio e insira o nome do SSID:

Configuração de ACL e filtro de URL no controlador 9800

O tráfego de um cliente sem fio não é permitido na rede até que a autenticação seja concluída. No caso da autenticação da Web, para concluí-la, um cliente sem fio se conecta a esse SSID, recebe um endereço IP e o estado do gerenciador de políticas do cliente é movido para o estado Webauth_reqd. Como o cliente ainda não foi autenticado, toda a origem de tráfego do endereço IP do cliente é descartada, exceto DHCP, DNS e HTTP (que são interceptados e redirecionados).

Por padrão, o 9800 cria ACLs de pré-autenticação codificadas quando você configura uma WLAN de autenticação da Web. Essas ACLs codificadas permitem DHCP, DNS e tráfego para o servidor de autenticação da Web externo. Todo o restante é redirecionado como qualquer tráfego http.

No entanto, se você precisar permitir o tipo de tráfego não-HTTP específico através do, você pode configurar uma ACL de pré-autenticação. Você precisaria então imitar o conteúdo da ACL pré-autenticação codificada existente (a partir da etapa 1 desta seção) e aumentá-la de acordo com suas necessidades.

Etapa 1. Verifique as ACLs codificadas atualmente.

Configuração de CLI:

Andressi-9800L#show ip access list

Extended IP access list WA-sec-10.235.248.212

10 permit tcp any host 10.235.248.212 eq www

20 permit tcp any host 10.235.248.212 eq 443

30 permit tcp host 10.235.248.212 eq www any

40 permit tcp host 10.235.248.212 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any

Extended IP access list WA-v4-int-10.235.248.212

10 deny tcp any host 10.235.248.212 eq www

20 deny tcp any host 10.235.248.212 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

WA-sec-10.235.248.212 é chamado dessa forma porque é uma ACL de segurança (seg) de autenticação da Web automática ou ip de portal 10.235.248.212. As ACLs de segurança definiram o que é permitido (na permissão) ou descartado (na negação). Wa-v4-int é uma ACL de interceptação, ou seja, uma ACL de punt ou de redirecionamento, e define o que é enviado à CPU para redirecionamento (na permissão) ou o que é enviado ao painel de dados (na negação).

O WA-v4-int10.235.248.212 é aplicado primeiro no tráfego que vem do cliente e mantém o tráfego HTTP(s) em direção ao IP 10.235.248.212 do portal do Spaces no dataplane (não a ação de derivação ou encaminhamento ainda, simplesmente passe para o dataplane). Envia para a CPU (para redirecionamento, exceto para o tráfego IP virtual, que é atendido pelo servidor Web) todo o tráfego HTTP(s). Outros tipos de tráfego são fornecidos ao plano de dados.

O WA-sec-10.235.248.212 permite o tráfego HTTP e HTTPS para o espaço IP 10.235.248.212 do Cisco DNA que você configurou no mapa de parâmetros de autenticação da Web e também permite o tráfego DNS e DHCP e descarta o restante. O tráfego HTTP a ser interceptado já foi interceptado antes de atingir essa ACL e, portanto, não precisa ser coberto por essa ACL.

Observação: para obter os endereços IP dos espaços a serem permitidos na ACL, clique na opção Configure Manually do SSID criado na etapa 3 da seção Create the SSID on Spaces na seção de configuração da ACL. Um exemplo está localizado na seção Quais são os endereços IP que os Espaços usam, no final do documento.

O Spaces usa 2 endereços IP e o mecanismo da etapa 1 permite apenas que um IP do portal seja permitido. Para permitir o acesso de pré-autenticação a mais recursos HTTP, você precisa usar filtros de URL que dinamicamente fazem buracos nas ACLs de interceptação (redirecionamento) e segurança (pré-autenticação) para os IPs relacionados ao site cuja URL você digita no filtro de URL. As solicitações DNS são rastreadas dinamicamente para que o 9800 aprenda o endereço IP desses URLs e adicione-o às ACLs dinamicamente.

Etapa 2. Configure o filtro de URL para permitir o domínio do Spaces.

Navegue até Configuration > Security > URL Filters. Clique em +Adicionar e configure o nome da lista. Selecione PRE-AUTH como o tipo, PERMIT como a ação e o URL splash.dnaspaces.io (ou .eu se você usar o portal EMEA):

Configuração de CLI:

Andressi-9800L(config)#urlfilter list <url-filter name>

Andressi-9800L(config-urlfilter-params)#action permit

Andressi-9800L(config-urlfilter-params)#url splash.dnaspaces.io

O SSID pode ser configurado para usar um servidor RADIUS ou sem ele. Se a Duração da sessão, o Limite de largura de banda ou o Provisionamento contínuo da Internet for configurado na seção Ações da configuração Regra de portal cativo, o SSID precisará ser configurado com um servidor RADIUS; caso contrário, não haverá necessidade de usar o servidor RADIUS. Todos os tipos de portais no Spaces têm suporte em ambas as configurações.

Portal cativo sem servidor RADIUS em espaços

Configuração do mapa de parâmetro de autenticação da Web no controlador 9800

Etapa 1. Navegue até Configuration > Security > Web Auth. Clique em +Adicionar para criar um novo mapa de parâmetros. Na janela pop-up, configure o nome do mapa de parâmetros e selecione Consentimento como o tipo:

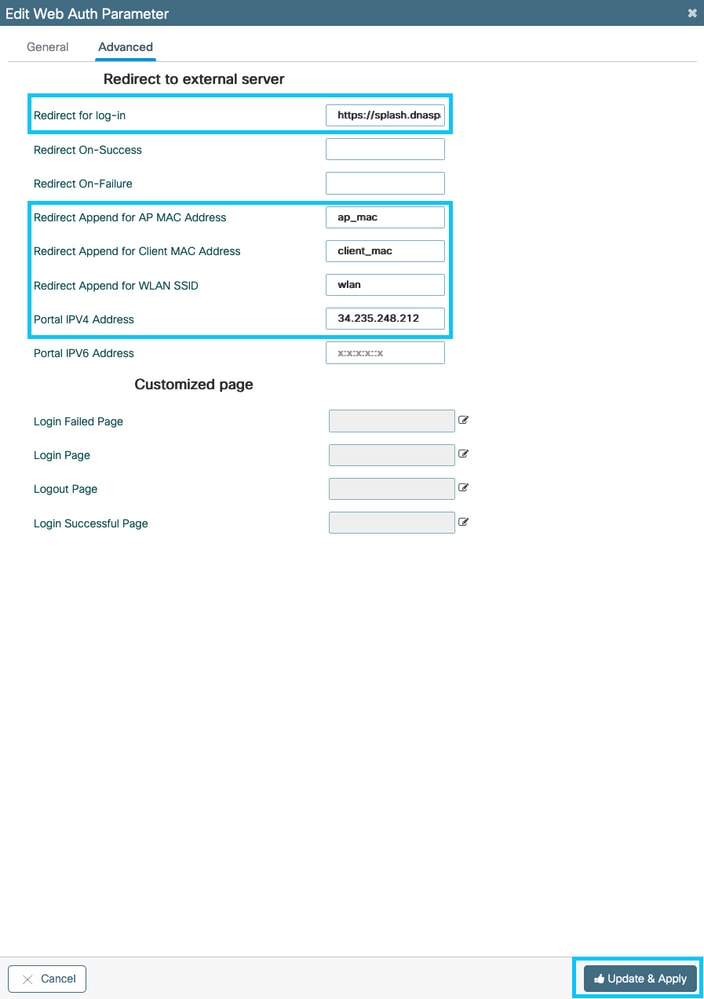

Etapa 2. Clique no mapa de parâmetros configurado na etapa anterior, navegue até a guia Advanced e insira o Redirect for log-in URL, Append for AP MAC Address, Append for Client MAC Address, Append for WLAN SSID e portal IPv4 Address, conforme ilustrado. Clique em Atualizar e aplicar:

Observação: para obter o URL da página inicial e o endereço de redirecionamento IPv4, clique na opção Configurar manualmente na página SSID do Spaces. Isso é ilustrado no, Qual é o URL que o portal do Spaces usa, no final do documento.

Observação: o portal Cisco Spaces pode resolver para dois endereços IP, mas o controlador 9800 permite que apenas um endereço IP seja configurado. Escolha qualquer um desses endereços IP e configure-o no mapa de parâmetros como Endereço IPv4 do portal.

Observação: verifique se os endereços IPv4 e IPv6 virtuais estão configurados no mapa de parâmetros de autenticação da Web global. Se o IPv6 virtual não estiver configurado, os clientes às vezes são redirecionados para o portal interno em vez do portal do Spaces configurado. É por isso que um IP virtual deve sempre ser configurado. 192.0.2.1 pode ser configurado como Virtual IPv4 e FE80:0:0:0:903A::11E4 como Virtual IPV6. Há poucos ou nenhum motivo para usar outros IPs além desses.

Configuração de CLI:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type consent

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

Crie o SSID no controlador 9800

Etapa 1. Navegue até Configuration > Tags & Profiles > WLANs. Clique em +Adicionar. Configure o Nome do perfil, SSID e ative a WLAN. Certifique-se de que o nome SSID seja igual ao nome configurado na etapa 3 da seção Criar o SSID em Espaços.

Etapa 2. Navegue até Security > Layer2. Defina Layer 2 Security Mode (Modo de Segurança da Camada 2) como None. Certifique-se de que a filtragem MAC esteja desativada.

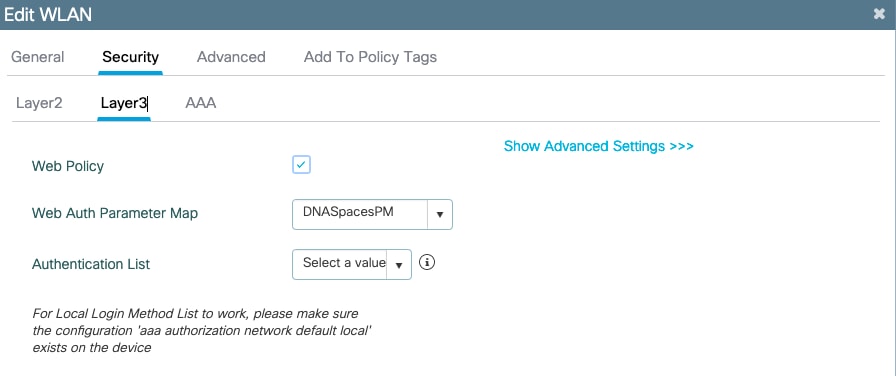

Etapa 3. Navegue até Segurança > Camada 3. Habilite a Diretiva da Web e configure o mapa de parâmetros de autenticação da Web. Clique em Apply to Device.

Configure o perfil de política no controlador 9800

Etapa 1. Navegue até Configuration > Tags & Profiles > Policy e crie um novo Policy Profile ou use o Policy Profile padrão. Na guia Access Policies (Políticas de acesso), configure a VLAN cliente e adicione o filtro de URL.

Configure a etiqueta de política no controlador 9800

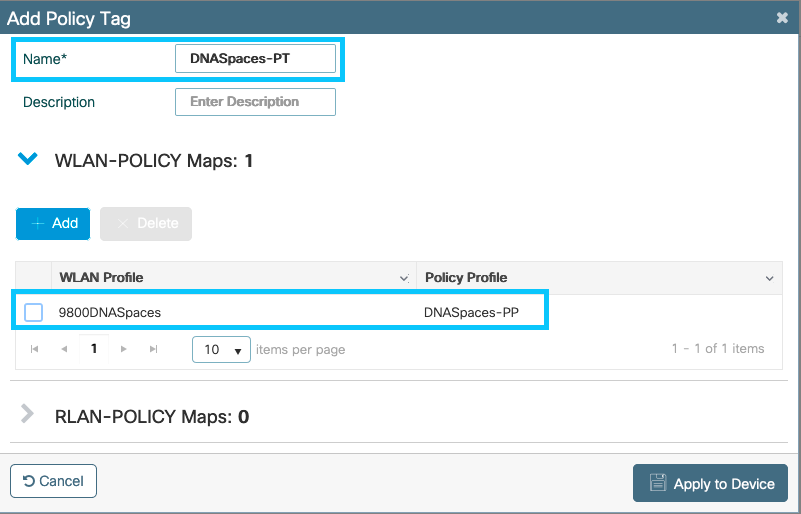

Etapa 1. Navegue até Configuration > Tags & Profiles > Policy. Crie uma nova Marca de Diretiva ou use a marca de diretiva padrão. Mapeie a WLAN para o perfil de política na etiqueta de política.

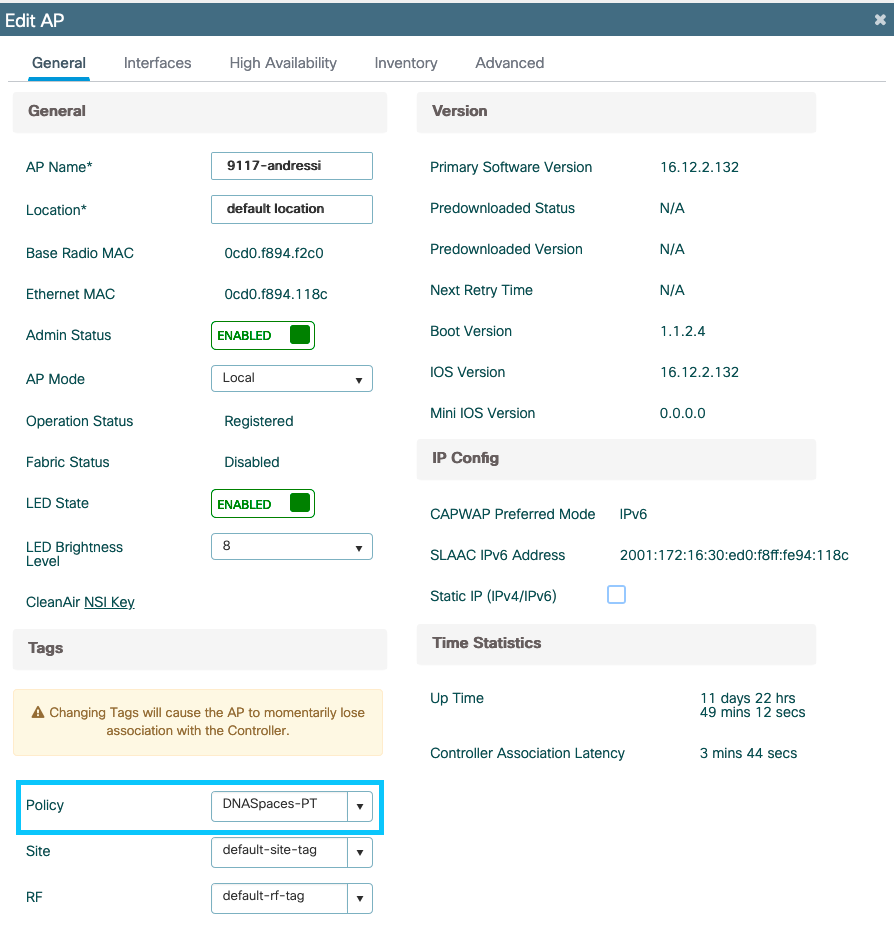

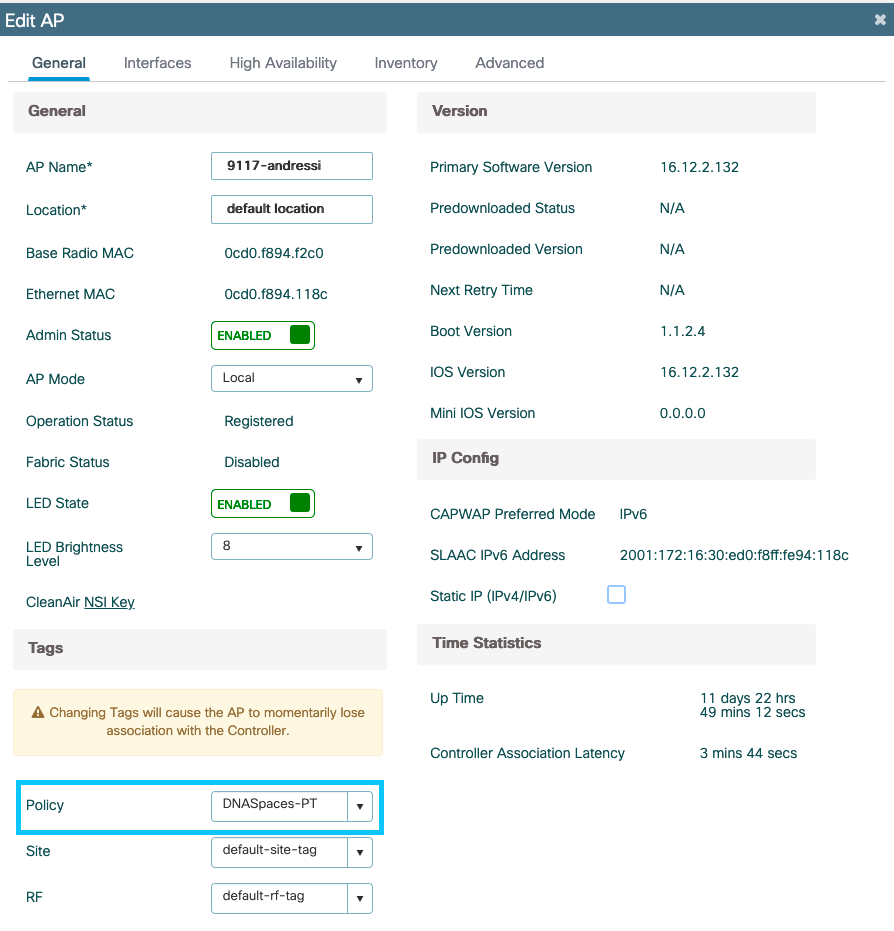

Etapa 2. Aplique a etiqueta de política ao AP para transmitir o SSID. Navegue até Configuration > Wireless > Access Points. Selecione o AP em questão e adicione a tag Policy. Isso faz com que o AP reinicie seu túnel CAPWAP e junte-se de volta ao controlador 9800:

Configuração de CLI:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Portal cativo com servidor RADIUS em espaços

Observação: o servidor RADIUS do Spaces oferece suporte apenas à autenticação PAP proveniente do controlador.

Configuração do mapa de parâmetro de autenticação da Web no controlador 9800

Etapa 1. Crie um mapa de parâmetros de autenticação da Web. Navegue até Configuration > Security > Web Auth. Clique em +Add, configure o nome do mapa de parâmetros e selecione webauth como o tipo:

Etapa 2. Clique no mapa de parâmetros configurado na etapa 1. Clique em Advanced e insira o Redirect for log-in, Append for AP MAC Address, Append for Client MAC Address, Append for WLAN SSID and portal IPv4 Address. Clique em Atualizar e aplicar:

Observação: para obter o URL da página inicial e o endereço de redirecionamento IPv4, clique na opção Configurar manualmente do SSID criado na etapa 3 da seção Criar o SSID em espaços sob a seção Criando os SSIDs na Conexão direta da WLC Criando a configuração da Lista de Controle de Acesso respectivamente.

Observação: o portal Cisco Spaces pode resolver para dois endereços IP, mas o controlador 9800 permite que apenas um endereço IP seja configurado. Em um caso, escolha qualquer um desses endereços IP a ser configurado no mapa de parâmetros como o Endereço IPv4 do portal.

Observação: verifique se os endereços IPv4 e IPv6 virtuais estão configurados no mapa de parâmetros de autenticação da Web global. Se o IPv6 virtual não estiver configurado, os clientes às vezes são redirecionados para o portal interno em vez do portal do Spaces configurado. É por isso que um IP Virtual deve sempre ser configurado como 192.0.2.1 e pode ser configurado como IPv4 Virtual e FE80:0:0:0:903A::11E4 como IPV6 Virtual. Há poucos ou nenhum motivo para usar outros IPs além desses.

Configuração de CLI:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type webauth

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

Configuração de servidores RADIUS no controlador 9800

Etapa 1. Configure os servidores RADIUS. O Cisco Spaces atua como o servidor RADIUS para autenticação de usuário e pode responder a dois endereços IP. Navegue até Configuration > Security > AAA. Clique em +Adicionar e configure os dois servidores RADIUS:

Observação: para obter o endereço IP RADIUS e a chave secreta para servidores primários e secundários, clique na opção Configurar manualmente do SSID criado na etapa 3 da seção Criar o SSID em espaços e navegue até a seção Configuração do servidor RADIUS.

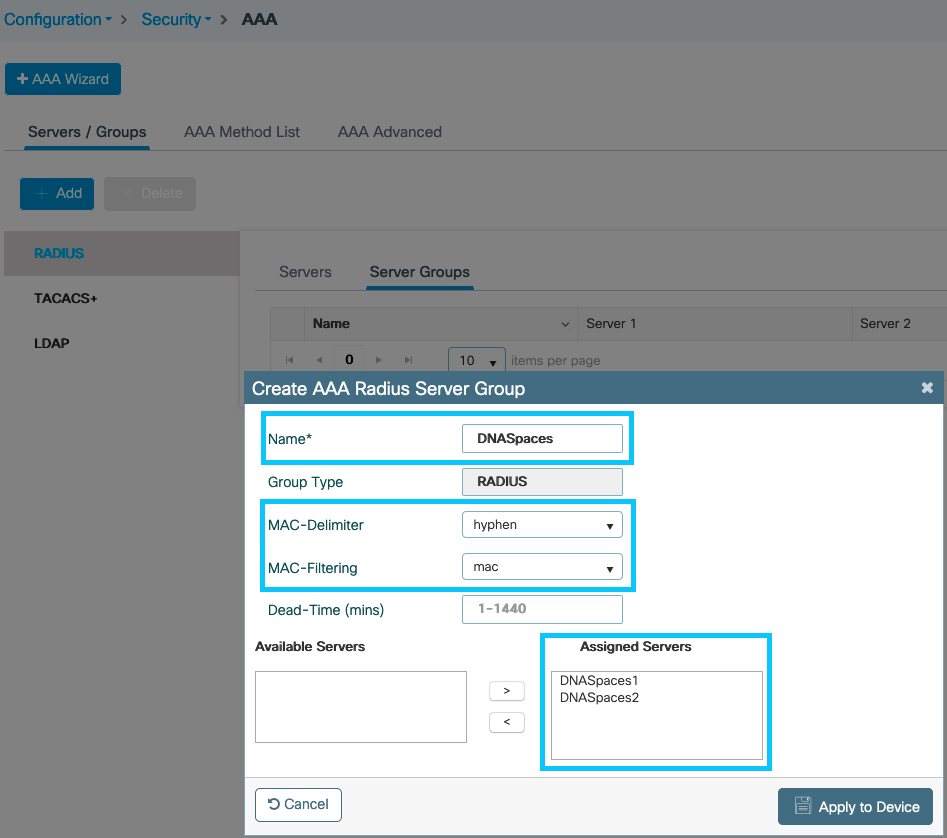

Etapa 2. Configure o grupo de servidores RADIUS e adicione ambos os servidores RADIUS. Navegue para Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups, clique em +add, configure o nome do Server Group, MAC-Delimiter como Hyphen, MAC-Filtering como MAC e atribua os dois servidores RADIUS:

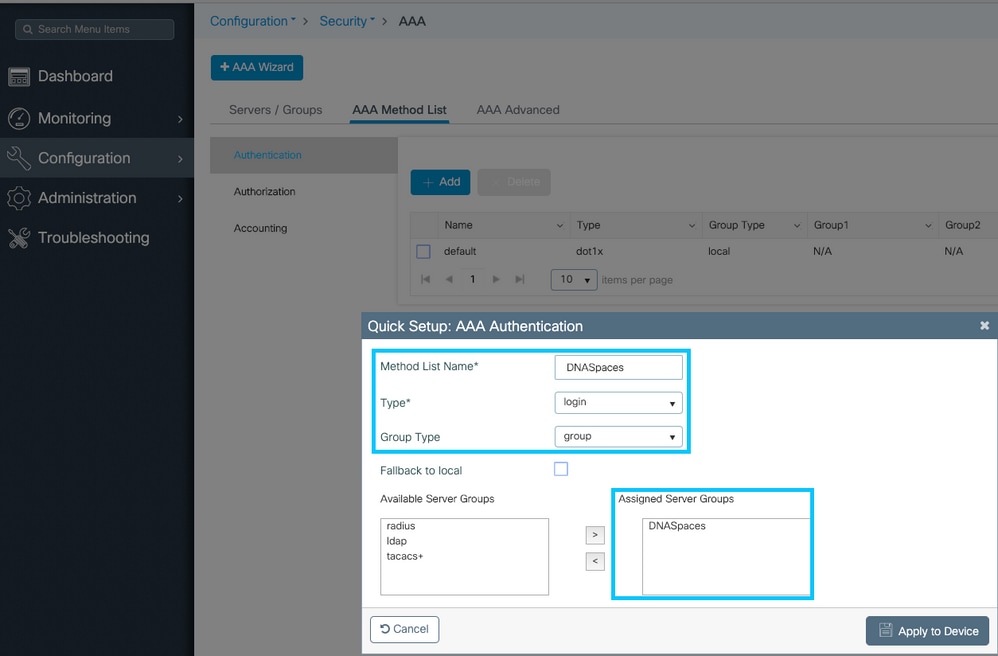

Etapa 3. Configure uma lista de Método de autenticação. Navegue até Configuration > Security > AAA > AAA Method List > Authentication. Clique em +adicionar. Configure o nome da Lista de métodos, selecione login como o tipo e atribua o Grupo de servidores:

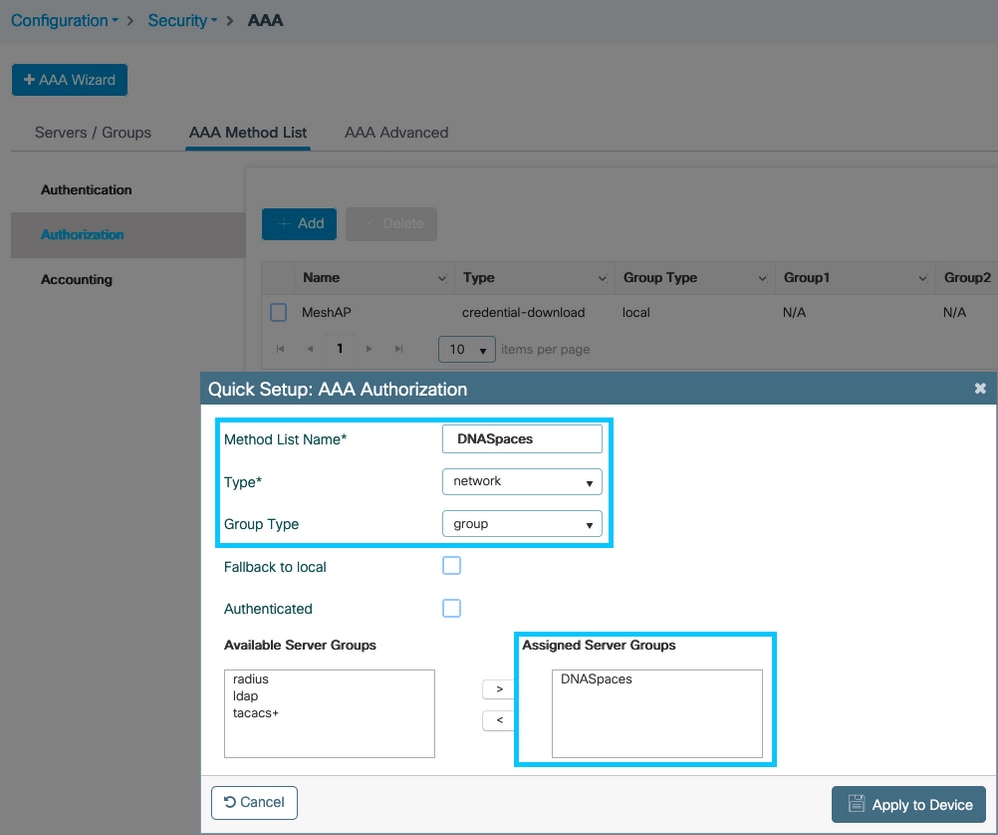

Etapa 4. Configure uma lista de Método de Autorização. Navegue até Configuration > Security > AAA > AAA Method List > Authorization e clique em +add. Configure o nome da Lista de métodos, selecione network como o tipo e atribua o Grupo de servidores:

Crie o SSID no controlador 9800

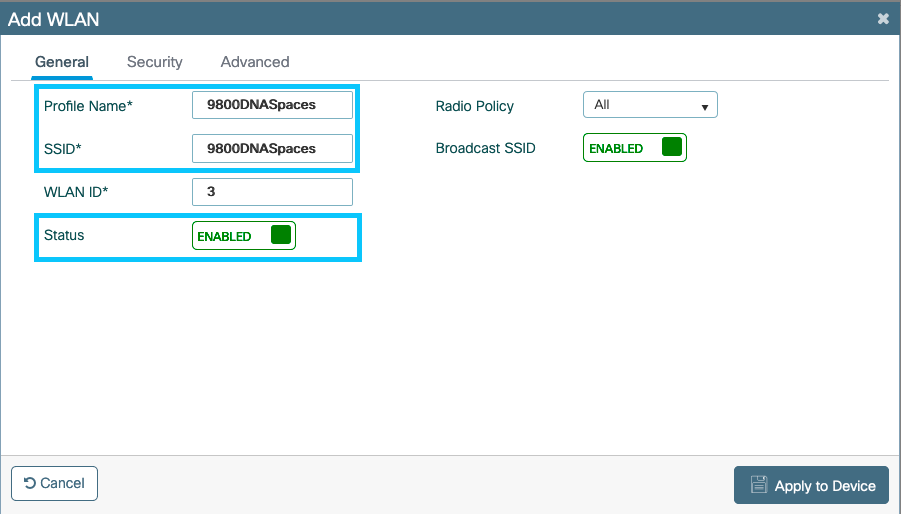

Etapa 1. Navegue até Configuration > Tags & Profiles > WLANs e clique em +Add. Configure o Nome do perfil, SSID e ative a WLAN. Certifique-se de que o nome SSID seja igual ao nome configurado na etapa 3 da seção Criar o SSID em Espaços.

Etapa 2. Navegue até Security > Layer2. Defina o modo de segurança da camada 2 como None, habilite MAC Filtering e adicione a Authorization List:

Etapa 3. Navegue até Segurança > Camada 3. Habilite a Política da Web, configure o mapa do parâmetro de autenticação da Web e a Lista de Autenticação. Habilite On Mac Filter Failure e adicione a ACL de pré-autenticação. Clique em Apply to Device.

Configure o perfil de política no controlador 9800

Etapa 1. Navegue até Configuration > Tags & Profiles > Policy e crie um novo Policy Profile ou use o Policy Profile padrão. Na guia Access Policies (Políticas de acesso), configure a VLAN cliente e adicione o filtro de URL.

Etapa 2. Na guia Advanced, habilite AAA Override e, opcionalmente, configure a lista de métodos de contabilidade:

Configure a etiqueta de política no controlador 9800

Etapa 1. Navegue até Configuration > Tags & Profiles > Policy. Crie uma nova Marca de Diretiva ou use a marca de diretiva padrão. Mapeie a WLAN para o perfil de política na etiqueta de política.

Etapa 2. Aplique a etiqueta de política ao AP para transmitir o SSID. Navegue até Configuration > Wireless > Access Points, selecione o AP em questão e adicione a Policy Tag. Isso faz com que o AP reinicie seu túnel CAPWAP e junte-se de volta ao controlador 9800:

Configuração de CLI:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#ip access-group web <ACL Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#mac-filtering <authz name>

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth authentication-list <auth name>

Andressi-9800L(config-wlan)#security web-auth on-macfilter-failure

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#aaa-override

Andressi-9800L(config-wireless-policy)#accounting-list <acct name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Configurar o mapa de parâmetros globais

Etapa não recomendada : execute esses comandos para permitir o redirecionamento de HTTPS, mas observe que o redirecionamento no tráfego HTTPS do cliente não é necessário se o sistema operacional do cliente fizer a detecção cativa do portal e causar utilização mais intensa da CPU e sempre emitir um aviso de certificado. É recomendável evitar configurá-lo, a menos que seja necessário para um caso de uso muito específico.

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#intercept-https-enable

Observação: você deve ter um certificado SSL válido para o IP virtual instalado no Cisco Catalyst 9800 Series Wireless Controller.

Etapa 1. Copie o arquivo de certificado assinado com a extensão .p12 para um servidor TFTP e execute este comando para transferir e instalar o certificado no controlador 9800:

Andressi-9800L(config)#crypto pki import <name> pkcs12 tftp://<tftp server ip>:/ password <certificate password>

Etapa 2. Para mapear o certificado instalado para o mapa de parâmetros de autenticação da Web, execute estes comandos:

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#trustpoint <installed trustpool name>

Criar o Portal no Spaces

Etapa 1. Clique em Portais cativos no painel do Spaces:

Etapa 2. Clique em Criar novo, insira o nome do portal e selecione os locais que podem usar o portal:

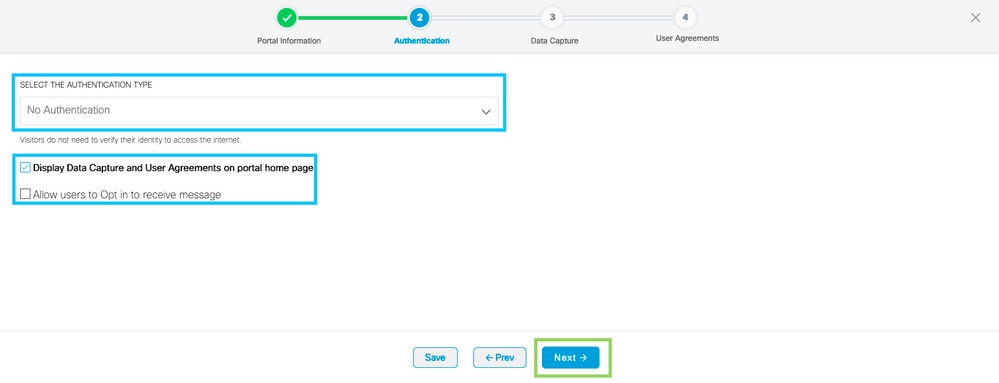

Etapa 3. Selecione o tipo de autenticação, escolha se deseja exibir a captura de dados e os contratos de usuário na home page do portal e se os usuários têm permissão para optar por receber uma mensagem. Clique em Next:

Etapa 4. Configurar elementos de captura de dados. Se quiser capturar dados dos usuários, marque a caixa Habilitar captura de dados e clique em +Adicionar elemento de campo para adicionar os campos desejados. Clique em Next:

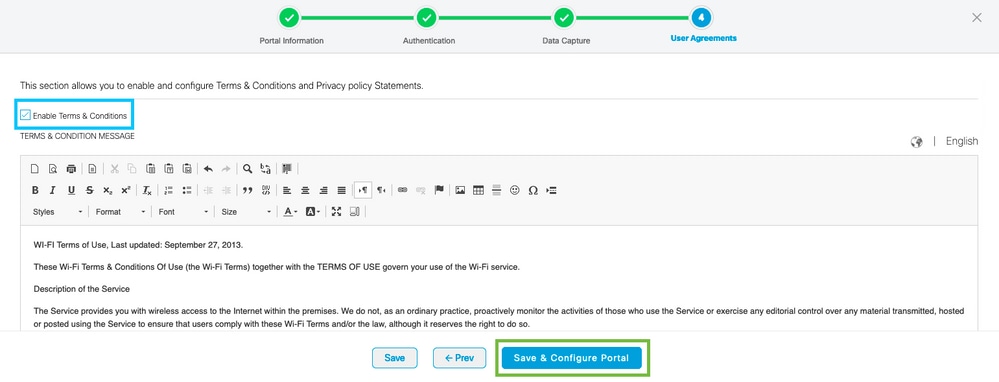

Etapa 5. Marque Ativar termos e condições e clique em Salvar e configurar o portal:

Etapa 6. Edite o portal conforme necessário. Clique em Salvar:

Configurar as regras do portal cativo nos espaços

Etapa 1. Clique em Portais cativos no painel do Spaces:

Etapa 2. Abra o menu do portal cativo e clique em Regras do portal cativo:

Etapa 3. Clique em + Criar nova regra. Insira o nome da regra e escolha o SSID configurado anteriormente.

Etapa 4. Selecione os locais em que o portal está disponível. Clique em + Adicionar locais na seção LOCAIS . Escolha o desejado na Hierarquia de locais.

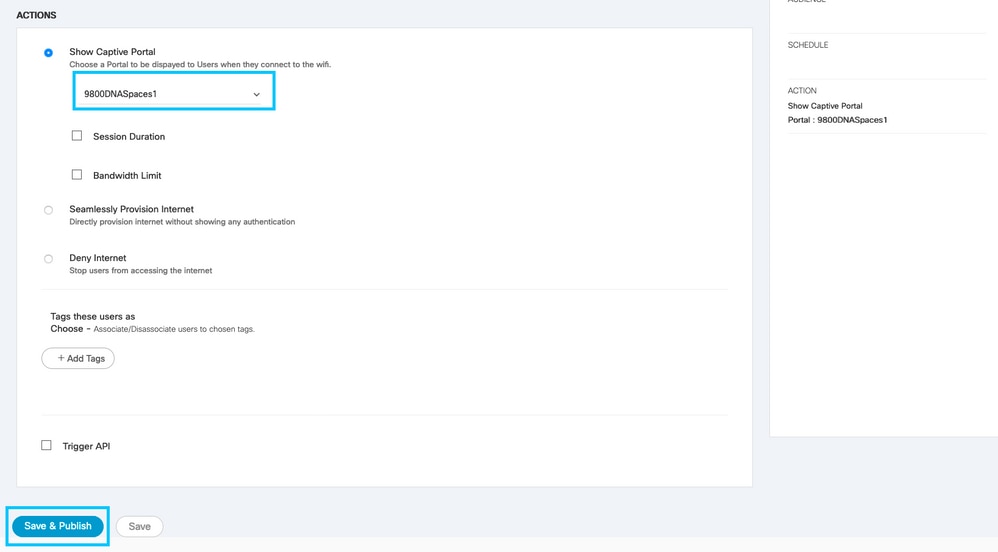

Etapa 5. Escolha a ação do portal cativo. Nesse caso, quando a regra é atingida, o portal é mostrado. Clique em Salvar e publicar.

Obter informações específicas do Spaces

Quais são os endereços IP que os espaços usam

Para verificar quais endereços IP os Espaços usam para o portal em sua região, navegue até a página do Portal Captival na página inicial do Cisco DNA Space. Clique em SSID no menu esquerdo e, em seguida, clique em Configurar manualmente em seu SSID. Os endereços IP são mencionados no exemplo da ACL. Esses são os endereços IP do portal para uso nas ACLs e no mapa de parâmetros de autenticação da Web. Os espaços usam outro endereço IP para a conectividade geral de NMSP/nuvem do plano de controle.

Na primeira seção do pop-up exibido, a etapa 7 mostra os endereços IP mencionados na definição da ACL. Você não precisa seguir essas instruções e criar qualquer ACL, apenas anote os endereços IP. Esses são os IPs usados pelo portal na sua área

Qual é a URL usada pelo Portal de Logon do Spaces

Para verificar qual log no portal os espaços de URL usam para o portal em sua região, navegue para a página Portal Captival na página inicial do Cisco DNA Space. Clique em SSID no menu esquerdo e, em seguida, clique em Configurar manualmente em seu SSID.

Role para baixo até a janela pop-up exibida e, na segunda seção, a etapa 7 mostra o URL que você precisa configurar em seu mapa de parâmetros no 9800.

Quais são os Detalhes do Servidor RADIUS para Espaços

Para descobrir quais são os endereços IP do servidor RADIUS que você precisa usar, bem como o segredo compartilhado, navegue até a página do Portal Captival na página inicial do Cisco DNA Space. Clique em SSID no menu esquerdo e, em seguida, clique em Configurar manualmente em seu SSID.

Na janela pop-up exibida, role para baixo na 3ª seção (RADIUS) e a etapa 7 fornece o IP/porta e o segredo compartilhado para autenticação radius. A contabilidade é opcional e é abordada na etapa 12.

Verificar

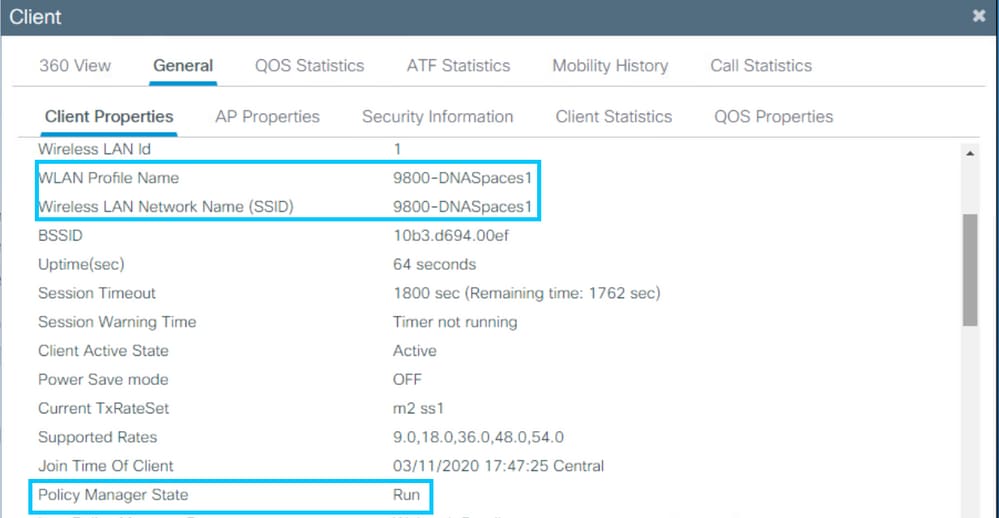

Para confirmar o status de um cliente conectado ao SSID, navegue até Monitoring > Clients. Clique no endereço MAC do dispositivo e procure Policy Manager State (Estado do Policy Manager):

Troubleshooting

Problemas comuns

1. Se a interface virtual no controlador não tiver endereço IP configurado, os clientes serão redirecionados para o portal interno em vez do portal de redirecionamento configurado no mapa de parâmetros.

2. Se os clientes receberem um erro 503 ao serem redirecionados para o portal no Spaces, verifique se o controlador está configurado na Hierarquia de Locais no Spaces.

Rastreamento sempre ativo

O WLC 9800 fornece recursos de rastreamento sempre conectados. Isso garante que todos os erros relacionados à conectividade do cliente, avisos e mensagens de nível de aviso sejam constantemente registrados e que você possa exibir registros de uma condição de incidente ou falha após sua ocorrência.

Observação: Dependendo do volume de logs que está sendo gerado, você pode voltar de algumas horas a vários dias.

Para visualizar os rastreamentos que a WLC 9800 coletou por padrão, você pode se conectar via SSH/Telnet à WLC 9800 e executar estas etapas. Verifique se você está registrando a sessão em um arquivo de texto.

Etapa 1. Verifique a hora atual do controlador para que você possa acompanhar os registros no tempo de volta até quando o problema ocorreu.

# show clock

Etapa 2. Colete syslogs do buffer do controlador ou do syslog externo, conforme ditado pela configuração do sistema. Isso fornece uma visão rápida da integridade do sistema e dos erros, se houver.

# show logging

Etapa 3. Verifique se as condições de depuração estão ativadas.

# show debugging Cisco IOS XE Conditional Debug Configs: Conditional Debug Global State: Stop Cisco IOS XE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

Observação: se você vir qualquer condição listada, significa que os rastreamentos estão sendo registrados no nível de depuração para todos os processos que encontram as condições habilitadas (endereço mac, endereço IP e em breve). Isso aumentaria o volume de registros. Portanto, recomenda-se limpar todas as condições quando não estiver depurando ativamente

Etapa 4. Se o endereço mac em teste não foi listado como uma condição na Etapa 3, colete os rastreamentos de nível de aviso sempre ativo para o endereço mac específico.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Você pode exibir o conteúdo da sessão ou copiar o arquivo para um servidor TFTP externo.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Depuração condicional e rastreamento radioativo

Se os rastreamentos sempre ativos não fornecerem informações suficientes para determinar o disparador do problema sob investigação, você poderá habilitar a depuração condicional e capturar o rastreamento de Radio Ative (RA), que fornece rastreamentos no nível de depuração para todos os processos que interagem com a condição especificada (endereço mac do cliente, neste caso). Para habilitar a depuração condicional, siga estas etapas.

Etapa 1. Verifique se não há condições de depuração ativadas.

# clear platform condition all

Etapa 2. Ative a condição de depuração para o endereço MAC do cliente sem fio que você deseja monitorar.

Estes comandos começam a monitorar o endereço MAC fornecido por 30 minutos (1.800 segundos). Você pode aumentar esse tempo para até 2.085.978.494 segundos.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Observação: para monitorar mais de um cliente de cada vez, execute o comando debug wireless mac<aaaa.bbbb.cccc> por endereço MAC.

Observação: você não vê a saída da atividade do cliente na sessão do terminal, pois tudo é armazenado em buffer internamente para ser visualizado posteriormente.

Etapa 3. Reproduza o problema ou comportamento que você deseja monitorar.

Etapa 4. Interrompa as depurações se o problema for reproduzido antes do padrão ou se o tempo de monitoramento configurado estiver ativo.

# no debug wireless mac <aaaa.bbbb.cccc>

Quando o tempo do monitor tiver decorrido ou a depuração sem fio tiver sido interrompida, a WLC 9800 gerará um arquivo local com o nome:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Etapa 5. Colete o arquivo da atividade do endereço MAC. Você pode copiar o arquivo ra trace.log para um servidor externo ou exibir a saída diretamente na tela.

Verifique o nome do arquivo de rastreamentos de RA

# dir bootflash: | inc ra_trace

Copie o arquivo para um servidor externo:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Mostre o conteúdo:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Etapa 6. Se a causa do problema ainda não for evidente, colete os registros internos, que são uma visualização mais detalhada dos registros de nível de depuração. Não é necessário depurar o cliente novamente, pois você só precisa dar uma olhada mais detalhada nos logs de depuração que já foram coletados e armazenados internamente.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Observação: a saída desse comando retorna rastros para todos os níveis de registro de todos os processos e é bastante volumosa. Entre em contato com o Cisco TAC para ajudar a analisar esses rastreamentos.

Você pode copiar o ra-internal-FILENAME.txt para um servidor externo ou exibir a saída diretamente na tela.

Copie o arquivo para um servidor externo:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Mostre o conteúdo:

# more bootflash:ra-internal-<FILENAME>.txt

Passo 7. Remova as condições de depuração.

# clear platform condition all

Observação: certifique-se de sempre remover as condições de depuração após uma sessão de Troubleshooting.

Exemplo de uma tentativa bem-sucedida

Esta é a saída de RA_traces de uma tentativa bem-sucedida de identificar cada uma das fases durante o processo de associação/autenticação durante a conexão a um SSID sem servidor RADIUS.

Associação/autenticação 802.11:

Association received. BSSID 10b3.d694.00ee, WLAN 9800DNASpaces, Slot 1 AP 10b3.d694.00e0, 2802AP-9800L

Received Dot11 association request. Processing started,SSID: 9800DNASpaces1, Policy profile: DNASpaces-PP, AP Name: 2802AP-9800L, Ap Mac Address: 10b3.d694.00e0 BSSID MAC0000.0000.0000 wlan ID: 1RSSI: 0, SNR: 32

Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

dot11 send association response. Sending association response with resp_status_code: 0

dot11 send association response. Sending assoc response of length: 144 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

Station Dot11 association is successful

Processo de aprendizado de IP:

IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

Client IP learn successful. Method: ARP IP: 10.10.30.42

IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

Received ip learn response. method: IPLEARN_METHOD_AR

Autenticação da camada 3:

Triggered L3 authentication. status = 0x0, Success

Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

L3 Authentication initiated. LWA

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in INIT state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.107.4.52] url [http://www.msftconnecttest.com/connecttest.txt]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Microsoft NCSI

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in LOGIN state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.101.24.81] url [http://www.bbc.com/]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]POST rcvd when in LOGIN state

Autenticação de Camada 3 bem-sucedida. Mova o cliente para o estado EXECUTAR:

[34e1.2d23.a668:capwap_90000005] Received User-Name 34E1.2D23.A668 for client 34e1.2d23.a668

L3 Authentication Successful. ACL:[]

Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

%CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (34E1.2D23.A668) joined with ssid (9800DNASpaces) for device with MAC: 34e1.2d23.a668

Managed client RUN state notification: 34e1.2d23.a668

Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RU

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

6.0 |

18-Mar-2024 |

PII removido.

Requisitos de marca atualizados, texto alternativo, ortografia e formatação. |

5.0 |

06-Feb-2023 |

Reformulação secundária da seção de redirecionamento https |

4.0 |

29-Mar-2022 |

Visibilidade de imagens aprimorada |

3.0 |

15-Mar-2022 |

IPs virtuais esclarecidos |

2.0 |

21-Sep-2021 |

alterações de formatação |

1.0 |

19-Aug-2021 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Andres SilvaEngenheiro do Cisco TAC

- Nicolas DarchisLíder técnico de engenharia de entrega ao cliente

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback