WLAN 802.1x + substituição de VLAN com Mobility Express (ME) 8.2 e ISE 2.1

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar uma WLAN (Wireless Local Area Network) com a segurança Wi-Fi Protected Access 2 (WPA2) Enterprise com um controlador Mobility Express e um servidor externo Remote Authentication Dial-In User Service (RADIUS). O Identity Service Engine (ISE) é usado como exemplo de servidores RADIUS externos.

O EAP (Extensible Authentication Protocol) usado neste guia é o PEAP (Protected Extensible Authentication Protocol). Além disso, o cliente é atribuído a uma VLAN específica (diferente daquela atribuída à WLAN por padrão).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- 802.1x

- PEAP

- Autoridade de Certificação (CA)

- Certificados

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

ME v8.2

ISE v2.1

Notebook Windows 10

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configurar

Diagrama de Rede

Configurações

As etapas gerais são:

- Crie o Service Set Identifier (SSID) no ME e declare o servidor RADIUS (ISE neste exemplo) no ME

- Declare-me no servidor RADIUS (ISE)

- Criar a regra de autenticação no ISE

- Criar a regra de autorização no ISE

- Configurar o ponto final

Configuração em ME

Para permitir a comunicação entre o servidor RADIUS e o ME, é necessário registrar o servidor RADIUS no ME e vice-versa. Esta etapa mostra como registrar o servidor RADIUS em MIM.

Etapa 1. Abra a GUI do ME e navegue até Configurações sem fio > WLANs > Adicionar nova WLAN.

Etapa 2. Selecione um nome para a WLAN.

Etapa 3. Especifique a configuração Security na guia WLAN Security.

Escolha WPA2 Enterprise; para o servidor de autenticação, escolha External RADIUS. Clique na opção de edição para adicionar o endereço IP do RADIUS e selecione uma chave Shared Secret.

<a.b.c.d> corresponde ao servidor RADIUS.

Etapa 4. Atribua uma VLAN ao SSID.

Se o SSID precisar ser atribuído à VLAN do AP, essa etapa pode ser ignorada.

Para atribuir os usuários desse SSID a uma VLAN específica (diferente da VLAN do AP), habilite Use VLAN Tagging e atribua a VLAN ID desejada.

Observação: se a marcação de VLAN for usada, certifique-se de que a porta do switch à qual o Ponto de acesso está conectado esteja configurada como porta de tronco e que a VLAN do AP esteja configurada como nativa.

Etapa 5. Clique em Apply para concluir a configuração.

Etapa 6. Opcional, configure a WLAN para aceitar a substituição de VLAN.

Ative a substituição de AAA na WLAN e adicione as VLANs necessárias. Para fazer isso, você precisará abrir uma sessão CLI na interface de gerenciamento ME e emitir estes comandos:

>config wlan disable <wlan-id> >config wlan aaa-override enable <wlan-id> >config wlan enable <wlan-id>

>config flexconnect group default-flexgroup vlan add <vlan-id>

Declare-me no ISE

Etapa 1. Abra o console do ISE e navegue até Administração > Recursos de rede > Dispositivos de rede > Adicionar.

Etapa 2. Inserir informações.

Opcionalmente, pode ser especificado um nome de Modelo, versão de software, descrição e atribuir grupos de Dispositivos de Rede com base em tipos de dispositivo, localização ou WLCs.

a.b.c.d corresponde ao endereço IP do ME.

Para obter mais informações sobre Grupos de dispositivos de rede, revise este link:

ISE – Grupos de dispositivos de rede

Criar um novo usuário no ISE

Etapa 1. Navegue até Administração > Gerenciamento de Identidades > Identidades > Usuários > Adicionar.

Etapa 2. Inserir informações.

Neste exemplo, esse usuário pertence a um grupo chamado ALL_ACCOUNTS, mas pode ser ajustado conforme necessário.

Criar a regra de autenticação

As regras de autenticação são usadas para verificar se as credenciais dos usuários estão corretas (verificar se o usuário realmente é quem diz ser) e limitar os métodos de autenticação que podem ser usados por ele.

Etapa 1. Navegar para Política > Autenticação.

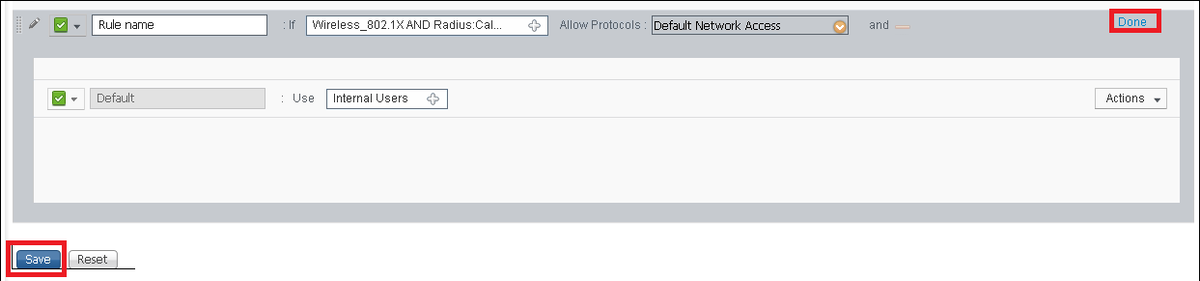

Etapa 2. Inserir uma nova regra de autenticação.

Para fazer isso, navegue para Política > Autenticação > Inserir nova linha acima/abaixo.

Etapa 3. Insira as informações necessárias

Este exemplo de regra de autenticação permite todos os protocolos listados na lista Acesso de rede padrão, aplica-se à solicitação de autenticação para clientes Wireless 802.1x e com ID de estação chamada e termina com ise-ssid.

Além disso, escolha a fonte de identidade para os clientes que correspondem a esta regra de autenticação, neste exemplo, ela é usada por usuários internos

Quando terminar, clique em Concluído e Salvar

Para obter mais informações sobre as Políticas de Permitir Protocolos, consulte este link:

Serviço de protocolos permitidos

Para obter mais informações sobre fontes de identidade, consulte este link:

Criar um grupo de identidade de usuário

Criar a regra de Autorização

A regra de autorização é a responsável por determinar se o cliente tem permissão para ingressar na rede ou não

Etapa 1. Navegue até Política > Autorização.

Etapa 2. Inserir uma nova regra. Navegue até Política > Autorização > Inserir nova regra acima/abaixo.

Etapa 3. Inserir informações.

Primeiro escolha um nome para a regra e os grupos de Identidade onde o usuário está armazenado. Neste exemplo, o usuário é armazenado no grupo ALL_ACCOUNTS.

Depois disso, escolha outras condições que fazem com que o processo de autorização caia nesta regra. Neste exemplo, o processo de autorização atingirá esta regra se usar 802.1x Wireless e for chamado de ID da estação termina com ise-ssid.

Por fim, escolha o perfil de autorização que permite aos clientes se associarem à rede, clique em Concluído e Salvar.

Opcionalmente, crie um novo perfil de autorização que atribuirá o cliente sem fio a uma VLAN diferente:

Inserir informações:

Configuração do dispositivo final

Configure um laptop com Windows 10 para se conectar a um SSID com Autenticação 802.1x usando PEAP/MS-CHAPv2 (versão da Microsoft do Challenge-Handshake Authentication Protocol versão 2).

Neste exemplo de configuração, o ISE usa seu certificado autoassinado para executar a autenticação.

Para criar o perfil WLAN na máquina com Windows, há duas opções:

- Instale o certificado autoassinado no computador para validar e confiar no servidor ISE para concluir a autenticação

- Ignorar a validação do servidor RADIUS e confiar em qualquer servidor RADIUS usado para executar a autenticação (não recomendado, pois pode se tornar um problema de segurança)

A configuração dessas opções é explicada em Configuração do dispositivo final - Criar o perfil de WLAN - Etapa 7.

Configuração do dispositivo final - Instalar certificado autoassinado do ISE

Etapa 1. Exportar certificado autoassinado do ISE.

Faça login no ISE e navegue até Administration > System > Certificates > System Certificates.

Em seguida, selecione o certificado usado para Autenticação EAP e clique em Exportar.

Salve o certificado no local necessário. Este certificado está instalado na máquina Windows.

Etapa 2. Instale o certificado na máquina Windows.

Copie o certificado exportado antes para a máquina Windows, mude a extensão do arquivo de .pem para .crt, depois clique duas vezes nele e selecione Instalar certificado....

Escolha instalá-lo na máquina local e clique em Avançar.

Selecione Place all certificates in the following store e, em seguida, procure e escolha Trusted Root Certification Authorities. Depois disso, clique em Avançar.

Em seguida, clique em Finish (Concluir).

No final, clique em Yes para confirmar a instalação do certificado.

Finalmente, clique em OK.

Configuração do dispositivo final - Criar o perfil de WLAN

Etapa 1. Clique com o botão direito do mouse no ícone Iniciar e selecione Painel de controle.

Etapa 2. Navegue até Rede e Internet e, em seguida, para Central de Rede e Compartilhamento e clique em Configurar uma nova conexão ou rede.

Etapa 3. Selecione Manually connect to a wireless network (Conectar manualmente a uma rede sem fio) e clique em Next (Avançar).

Etapa 4. Insira as informações com o nome do SSID e o tipo de segurança WPA2-Enterprise e clique em Avançar.

Etapa 5. Selecione Change connection settings para personalizar a configuração do perfil de WLAN.

Etapa 6. Navegue até a guia Segurança e clique em Configurações.

Passo 7. Escolha se o servidor RADIUS está validado ou não.

Se sim, habilite Verificar a identidade do servidor validando o certificado e na lista Autoridades de Certificação Raiz Confiáveis: selecione o certificado autoassinado do ISE.

Depois disso, selecione Configure e disable Automatically use my Windows logon name and password... e clique em OK

Etapa 8. Configurar as credenciais do usuário

Voltando à guia Segurança, selecione Configurações avançadas, especifique o modo de autenticação como Autenticação do usuário e salve as credenciais configuradas no ISE para autenticar o usuário.

Verificar

O fluxo de autenticação pode ser verificado da WLC ou da perspectiva do ISE.

Processo de autenticação em ME

Execute este comando para monitorar o processo de autenticação para um usuário específico:

> debug client <mac-add-client>

Exemplo de uma autenticação bem-sucedida (parte da saída foi omitida):

*apfMsConnTask_0: Nov 25 16:36:24.333: 08:74:02:77:13:45 Processing assoc-req station:08:74:02:77:13:45 AP:38:ed:18:c6:7b:40-01 thread:669ba80

*apfMsConnTask_0: Nov 25 16:36:24.333: 08:74:02:77:13:45 Association received from mobile on BSSID 38:ed:18:c6:7b:4d AP 1852-4

*apfMsConnTask_0: Nov 25 16:36:24.334: 08:74:02:77:13:45 Applying site-specific Local Bridging override for station 08:74:02:77:13:45 - vapId 3, site 'FlexGroup', interface 'management'

*apfMsConnTask_0: Nov 25 16:36:24.334: 08:74:02:77:13:45 Applying Local Bridging Interface Policy for station 08:74:02:77:13:45 - vlan 0, interface id 0, interface 'management'

*apfMsConnTask_0: Nov 25 16:36:24.334: 08:74:02:77:13:45 Set Clinet Non AP specific apfMsAccessVlan = 2400

*apfMsConnTask_0: Nov 25 16:36:24.334: 08:74:02:77:13:45 This apfMsAccessVlan may be changed later from AAA after L2 Auth

*apfMsConnTask_0: Nov 25 16:36:24.334: 08:74:02:77:13:45 Received 802.11i 802.1X key management suite, enabling dot1x Authentication

*apfMsConnTask_0: Nov 25 16:36:24.335: 08:74:02:77:13:45 0.0.0.0 START (0) Change state to AUTHCHECK (2) last state START (0)

*apfMsConnTask_0: Nov 25 16:36:24.335: 08:74:02:77:13:45 0.0.0.0 AUTHCHECK (2) Change state to 8021X_REQD (3) last state AUTHCHECK (2)

*apfMsConnTask_0: Nov 25 16:36:24.335: 08:74:02:77:13:45 0.0.0.0 8021X_REQD (3) DHCP required on AP 38:ed:18:c6:7b:40 vapId 3 apVapId 3for this client

*apfMsConnTask_0: Nov 25 16:36:24.335: 08:74:02:77:13:45 apfPemAddUser2:session timeout forstation 08:74:02:77:13:45 - Session Tout 0, apfMsTimeOut '0' and sessionTimerRunning flag is 0

*apfMsConnTask_0: Nov 25 16:36:24.335: 08:74:02:77:13:45 Stopping deletion of Mobile Station: (callerId: 48)

*apfMsConnTask_0: Nov 25 16:36:24.335: 08:74:02:77:13:45 Func: apfPemAddUser2, Ms Timeout = 0, Session Timeout = 0

*apfMsConnTask_0: Nov 25 16:36:24.335: 08:74:02:77:13:45 Sending assoc-resp with status 0 station:08:74:02:77:13:45 AP:38:ed:18:c6:7b:40-01 on apVapId 3

*apfMsConnTask_0: Nov 25 16:36:24.335: 08:74:02:77:13:45 Sending Assoc Response to station on BSSID 38:ed:18:c6:7b:4d (status 0) ApVapId 3 Slot 1

*spamApTask0: Nov 25 16:36:24.341: 08:74:02:77:13:45 Sent dot1x auth initiate message for mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:24.342: 08:74:02:77:13:45 reauth_sm state transition 0 ---> 1 for mobile 08:74:02:77:13:45 at 1x_reauth_sm.c:47

*Dot1x_NW_MsgTask_0: Nov 25 16:36:24.342: 08:74:02:77:13:45 EAP-PARAM Debug - eap-params for Wlan-Id :3 is disabled - applying Global eap timers and retries

*Dot1x_NW_MsgTask_0: Nov 25 16:36:24.342: 08:74:02:77:13:45 Disable re-auth, use PMK lifetime.

*Dot1x_NW_MsgTask_0: Nov 25 16:36:24.342: 08:74:02:77:13:45 Station 08:74:02:77:13:45 setting dot1x reauth timeout = 1800

*Dot1x_NW_MsgTask_0: Nov 25 16:36:24.342: 08:74:02:77:13:45 dot1x - moving mobile 08:74:02:77:13:45 into Connecting state

*Dot1x_NW_MsgTask_0: Nov 25 16:36:24.342: 08:74:02:77:13:45 Sending EAP-Request/Identity to mobile 08:74:02:77:13:45 (EAP Id 1)

*Dot1x_NW_MsgTask_0: Nov 25 16:36:24.401: 08:74:02:77:13:45 Received EAPOL EAPPKT from mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:24.401: 08:74:02:77:13:45 Received Identity Response (count=1) from mobile 08:74:02:77:13:45

.

.

.

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.978: 08:74:02:77:13:45 Processing Access-Accept for mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.978: 08:74:02:77:13:45 Username entry (user1) created in mscb for mobile, length = 253

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.978: 08:74:02:77:13:45 Station 08:74:02:77:13:45 setting dot1x reauth timeout = 1800

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.978: 08:74:02:77:13:45 Creating a PKC PMKID Cache entry for station 08:74:02:77:13:45 (RSN 2)

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 Adding BSSID 38:ed:18:c6:7b:4d to PMKID cache at index 0 for station 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: New PMKID: (16)

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: [0000] 80 3a 20 8c 8f c2 4c 18 7d 4c 28 e7 7f 10 11 03

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 Adding Audit session ID payload in Mobility handoff

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 0 PMK-update groupcast messages sent

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 PMK sent to mobility group

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 Disabling re-auth since PMK lifetime can take care of same.

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 Sending EAP-Success to mobile 08:74:02:77:13:45 (EAP Id 70)

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 Freeing AAACB from Dot1xCB as AAA auth is done for mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 Found an cache entry for BSSID 38:ed:18:c6:7b:4d in PMKID cache at index 0 of station 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 Found an cache entry for BSSID 38:ed:18:c6:7b:4d in PMKID cache at index 0 of station 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: Including PMKID in M1 (16)

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: [0000] 80 3a 20 8c 8f c2 4c 18 7d 4c 28 e7 7f 10 11 03

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: M1 - Key Data: (22)

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: [0000] dd 14 00 0f ac 04 80 3a 20 8c 8f c2 4c 18 7d 4c

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: [0016] 28 e7 7f 10 11 03

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.979: 08:74:02:77:13:45 Starting key exchange to mobile 08:74:02:77:13:45, data packets will be dropped

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.980: 08:74:02:77:13:45 Sending EAPOL-Key Message to mobile 08:74:02:77:13:45

state INITPMK (message 1), replay counter 00.00.00.00.00.00.00.00

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.980: 08:74:02:77:13:45 Reusing allocated memory for EAP Pkt for retransmission to mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.980: 08:74:02:77:13:45 Entering Backend Auth Success state (id=70) for mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.980: 08:74:02:77:13:45 Received Auth Success while in Authenticating state for mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.980: 08:74:02:77:13:45 dot1x - moving mobile 08:74:02:77:13:45 into Authenticated state

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.983: 08:74:02:77:13:45 Received EAPOL-Key from mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.983: 08:74:02:77:13:45 Received EAPOL-key in PTK_START state (message 2) from mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.983: 08:74:02:77:13:45 Successfully computed PTK from PMK!!!

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.983: 08:74:02:77:13:45 Received valid MIC in EAPOL Key Message M2!!!!!

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.984: 00000000: 30 14 01 00 00 0f ac 04 01 00 00 0f ac 04 01 00 0...............

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.984: 00000010: 00 0f ac 01 0c 00 ......

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.984: 00000000: 01 00 00 0f ac 04 01 00 00 0f ac 04 01 00 00 0f ................

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.984: 00000010: ac 01 0c 00 ....

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.984: 08:74:02:77:13:45 PMK: Sending cache add

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.984: 08:74:02:77:13:45 Stopping retransmission timer for mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.984: 08:74:02:77:13:45 Sending EAPOL-Key Message to mobile 08:74:02:77:13:45

state PTKINITNEGOTIATING (message 3), replay counter 00.00.00.00.00.00.00.01

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.984: 08:74:02:77:13:45 Reusing allocated memory for EAP Pkt for retransmission to mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Received EAPOL-key in PTKINITNEGOTIATING state (message 4) from mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Stopping retransmission timer for mobile 08:74:02:77:13:45

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 0.0.0.0 8021X_REQD (3) Change state to L2AUTHCOMPLETE (4) last state 8021X_REQD (3)

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Mobility query, PEM State: L2AUTHCOMPLETE

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Building Mobile Announce :

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Building Client Payload:

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Client Ip: 0.0.0.0

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Client Vlan Ip: 172.16.0.136, Vlan mask : 255.255.255.224

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Client Vap Security: 16384

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Virtual Ip: 192.0.2.1

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 ssid: ise-ssid

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Building VlanIpPayload.

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 0.0.0.0 L2AUTHCOMPLETE (4) DHCP required on AP 38:ed:18:c6:7b:40 vapId 3 apVapId 3for this client

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 Not Using WMM Compliance code qosCap 00

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 0.0.0.0 L2AUTHCOMPLETE (4) Plumbed mobile LWAPP rule on AP 38:ed:18:c6:7b:40 vapId 3 apVapId 3 flex-acl-name:

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 0.0.0.0 L2AUTHCOMPLETE (4) Change state to DHCP_REQD (7) last state L2AUTHCOMPLETE (4)

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 0.0.0.0 DHCP_REQD (7) pemAdvanceState2 6623, Adding TMP rule

*Dot1x_NW_MsgTask_0: Nov 25 16:36:25.988: 08:74:02:77:13:45 0.0.0.0 DHCP_REQD (7) Adding Fast Path rule

type = Airespace AP - Learn IP address

on AP 38:ed:18:c6:7b:40, slot 1, interface = 1, QOS = 0

IPv4 ACL ID = 255, IPv

*apfReceiveTask: Nov 25 16:36:25.989: 08:74:02:77:13:45 0.0.0.0 DHCP_REQD (7) mobility role update request from Unassociated to Local

Peer = 0.0.0.0, Old Anchor = 0.0.0.0, New Anchor = 172.16.0.136

*apfReceiveTask: Nov 25 16:36:25.989: 08:74:02:77:13:45 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=Local, client state=APF_MS_STATE_ASSOCIATED

*apfReceiveTask: Nov 25 16:36:25.989: 08:74:02:77:13:45 0.0.0.0 DHCP_REQD (7) pemAdvanceState2 6261, Adding TMP rule

*apfReceiveTask: Nov 25 16:36:25.989: 08:74:02:77:13:45 0.0.0.0 DHCP_REQD (7) Replacing Fast Path rule

type = Airespace AP - Learn IP address

on AP 38:ed:18:c6:7b:40, slot 1, interface = 1, QOS = 0

IPv4 ACL ID = 255,

*apfReceiveTask: Nov 25 16:36:25.989: 08:74:02:77:13:45 0.0.0.0 DHCP_REQD (7) Successfully plumbed mobile rule (IPv4 ACL ID 255, IPv6 ACL ID 255, L2 ACL ID 255)

*pemReceiveTask: Nov 25 16:36:25.990: 08:74:02:77:13:45 0.0.0.0 Added NPU entry of type 9, dtlFlags 0x0

*pemReceiveTask: Nov 25 16:36:25.990: 08:74:02:77:13:45 0.0.0.0 Added NPU entry of type 9, dtlFlags 0x0

*apfReceiveTask: Nov 25 16:36:27.835: 08:74:02:77:13:45 WcdbClientUpdate: IP Binding from WCDB ip_learn_type 1, add_or_delete 1

*apfReceiveTask: Nov 25 16:36:27.835: 08:74:02:77:13:45 IPv4 Addr: 0:0:0:0

*apfReceiveTask: Nov 25 16:36:27.835: 08:74:02:77:13:45 In apfRegisterIpAddrOnMscb_debug: regType=1 Invalid src IP address, 0.0.0.0 is part of reserved ip address range (caller apf_ms.c:3593)

*apfReceiveTask: Nov 25 16:36:27.835: 08:74:02:77:13:45 IPv4 Addr: 0:0:0:0

*apfReceiveTask: Nov 25 16:36:27.840: 08:74:02:77:13:45 WcdbClientUpdate: IP Binding from WCDB ip_learn_type 1, add_or_delete 1

*apfReceiveTask: Nov 25 16:36:27.841: 08:74:02:77:13:45 172.16.0.16 DHCP_REQD (7) Change state to RUN (20) last state DHCP_REQD (7)

Para obter uma maneira fácil de ler as saídas do cliente de depuração, use a ferramenta Wireless debug analyzer:

Processo de autenticação no ISE

Navegue para Operations > RADIUS > Live Logs para ver qual política de autenticação, política de autorização e perfil de autorização foi atribuído ao usuário.

Para obter mais informações, clique em Details para ver um processo de autenticação mais detalhado.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

05-Apr-2017 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Karla Cisneros GalvanEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback