Introduction

Este documento descreve como configurar uma Work Group Bridge (WGB) para se conectar a um Service Set Identifier (SSID) 802.1X que usa o Protected Extensible Authentication Protocol (PEAP) com um Wireless LAN Controller (WLC) 9800.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- WLC C9800

- WGB

- Protocolo 802.1X

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco IOS® versão 15.3(3)JPN1 para WGB

- Cisco IOS XE versão 17.9.2 para WLC

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

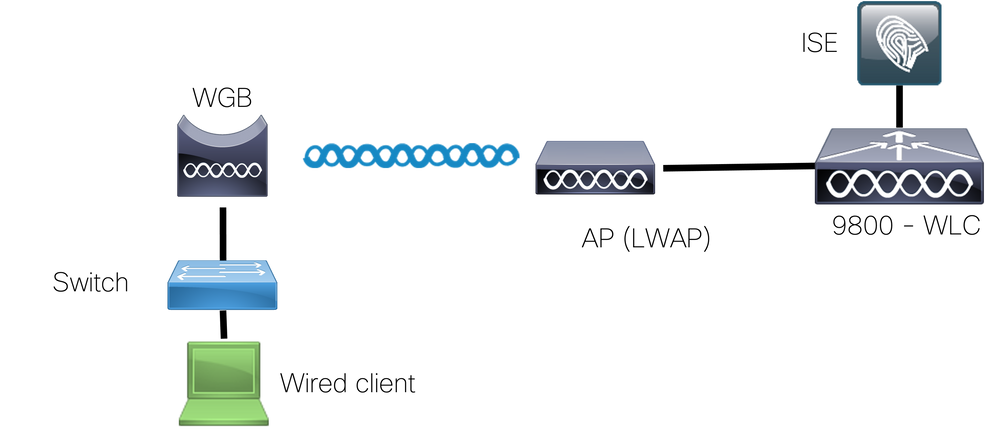

Diagrama de Rede

Neste exemplo, o Ponto de Acesso Autônomo (AP) IW3702 é configurado como um WGB e se conecta à rede de Ponto de Acesso Lightweight. Use este SSID, dot1XSSID-R, para a conexão à WLAN e use o PEAP para a autenticação da WGB na rede.

Configurar WGB

Para configurar o WGB, siga estas etapas:

- Defina o nome do host.

configure terminal

hostname WGB-Client

- Configure a hora. A hora deve estar correta para que o certificado possa ser instalado no WGB.

clock set hh:mm:ss dd Month yyyy

example: clock set 15:33:00 15 February 2023

- Configure o ponto de confiança para a Autoridade de Certificação (CA):

- Baixe o certificado do autenticador.

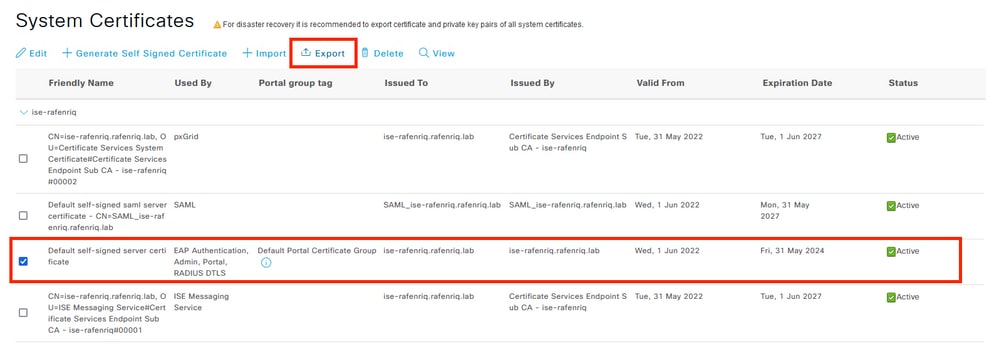

- Obtenha uma cópia do certificado CA. Para este exemplo, usamos o ISE como o servidor Autenticador. Navegue até Administração > Sistema > Certificados.

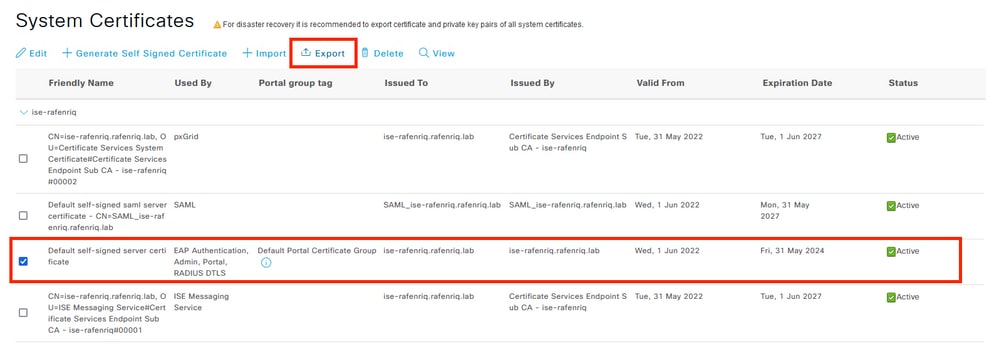

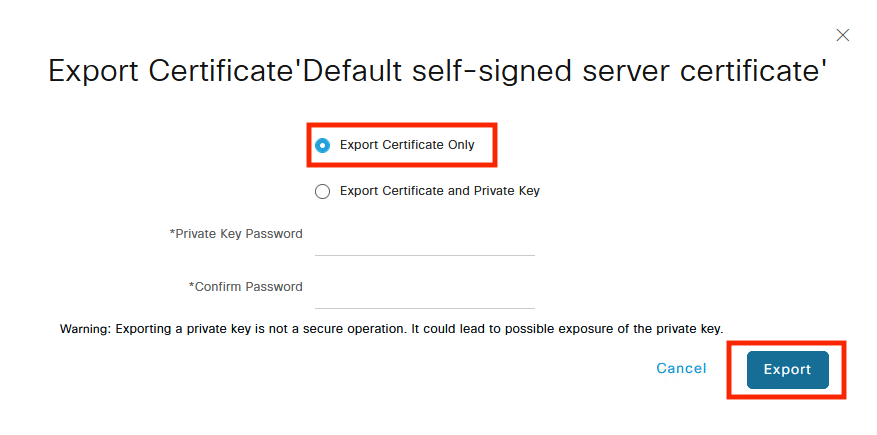

- Identifique o certificado que o ISE usa para autenticação EAP (a coluna Usar por tem Autenticação EAP) e faça o download, como mostrado nas capturas de tela.

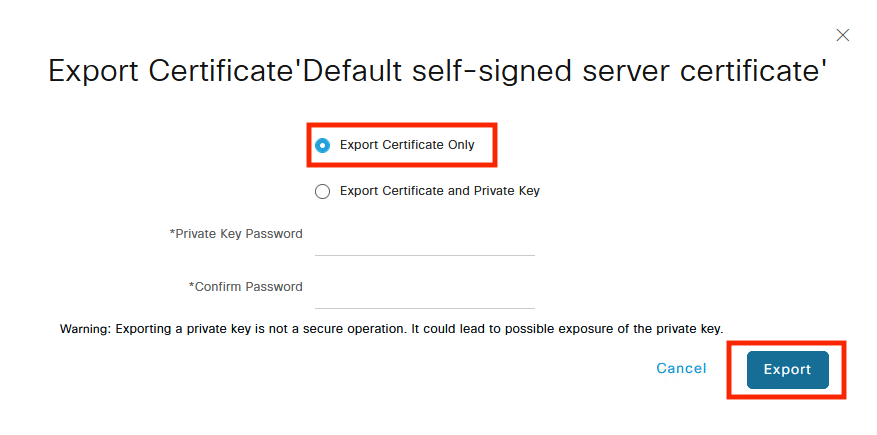

- As etapas anteriores resultam em uma

.pem arquivo. Este é o certificado a ser instalado no WGB para que o túnel possa ser estabelecido e dentro dele as credenciais sejam trocadas.

- Instale o certificado de CA:

- Digite o

crypto pki authenticate isecert comando.

- Abra o

.pem em um editor de texto e copie a sequência de caracteres. O formato é o seguinte: -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE-----

- Copie/cole o certificado CA > pressione a linha em branco

Enter > enter quit na última linha sozinha.

- Cole o texto da caixa de diálogo

.cer arquivo baixado na etapa anterior. -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE----

(hit enter)

quit

(hit enter)

Certificate has the following attributes:

Fingerprint: 45EC6866 A66B4D8F 2E05960F BC5C1B76

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

- Definir o método de autenticação no WGB, neste caso

peap. conf terminal

eap profile peap

method peap

end

- Configurar credenciais para WGB, neste caso

cred. Certifique-se de adicionar o ponto de confiança que criamos, neste caso isecert. dot1x credentials CRED

username userWGB

password 7 13061E010803

pki-trustpoint isecert

- Configure o SSID em WGB e certifique-se de usar a string correta para o perfil e as credenciais EAP, neste caso

peap e cred,respectivamente.

Observação: para o authentication open eap <string> , você pode digitar qualquer coisa. Essa configuração não está relacionada a outros comandos no WGB.

configure terminal

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

Neste ponto, a configuração do AP se parece com este exemplo. Digite o show run comando.

Building configuration...

version 15.3

!

hostname WGB-Client

!

.....

!

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

!

eap profile PEAP

method peap

!

crypto pki token default removal timeout 0

!

crypto pki trustpoint isecert

enrollment terminal

revocation-check none

!

crypto pki certificate chain isecert

certificate ca 5CC74BD9508B78AF4AB5C5F84C32AC2A

...

C3B7249C F75C4525 D02A40AB 50E19196 9D1C2853 8BAEFDFC 1CE1945E 1CABC51B AFF5

quit

!

dot1x credentials PEAP

username userWGB

password 7 13061E010803

pki-trustpoint isecert

!

....

!

interface Dot11Radio1

no ip address

no ip route-cache

!

encryption mode ciphers aes-ccm

!

ssid dot1XSSID-R

!

antenna gain 0

station-role workgroup-bridge

bridge-group 1

bridge-group 1 spanning-disabled

!

.....

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Para verificar a associação em WGB, mostre as associações dot11.

A associação WGB da WLC é semelhante a este exemplo:

9800#show wireless client summary

Number of Clients: 3

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 WLAN 3 RUN 11ac Dot1x Local

9800-rafenriq#show wireless wgb summary

Number of WGBs: 1

MAC Address AP Name WLAN State Clients

---------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 3 RUN 2

9800-rafenriq#show wireless wgb mac-address 843d.c6e8.76e0 detail

Work Group Bridge

MAC Address : 843d.c6e8.76e0

AP Name : AP687D.B45C.46E8

WLAN ID : 3

State : RUN

Number of Clients: 2

Troubleshoot

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

Depurar a ligação do grupo de trabalho

Para depurar o WGB, insira estes comandos:

debug aaa authentication

debug dot11 supp-sm-dot1

Depurar o WGB no WLC

Como o WGB se comporta como outro cliente sem fio, consulte Troubleshooting do Catalyst 9800 Client Connectivity Issues Flow para coletar rastreamentos e capturas no 9800 WLC.

Feedback

Feedback