Cisco路由器作为使用SDM的远程VPN服务器配置示例

简介

本文档介绍如何使用 Cisco Security Device Manager (SDM) 来配置 Cisco 路由器,以使其充当 Easy VPN 服务器。通过 Cisco SDM,您可以使用基于 Web 的简单易用管理界面将路由器配置为适用于 Cisco VPN 客户端的 VPN 服务器。完成 Cisco 路由器配置后,可以使用 Cisco VPN 客户端对其进行验证。

先决条件

要求

本文档假设 Cisco 路由器处于完全运行状态,并配置为允许使用 Cisco SDM 进行配置更改。

注意: 为了允许使用 SDM 配置路由器,请参阅允许 SDM 进行 HTTPS 访问。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

配备 Cisco IOS® 软件版本 12.3(14T) 的 Cisco 3640 路由器

-

Security Device Manager 2.31 版

-

Cisco VPN 客户端 4.8 版

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

配置

在本部分中,您将了解有关配置 Easy VPN 服务器功能的信息,该功能允许远程终端用户使用 IPsec 与任何 Cisco IOS® 网关通信。

注意: 使用命令查找工具(仅限注册用户)可获取有关本部分所使用命令的详细信息。

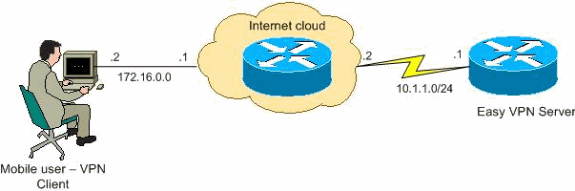

网络图

本文档使用以下网络设置:

配置过程

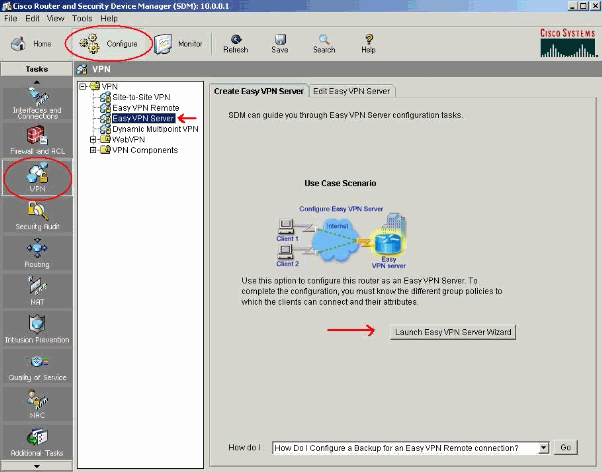

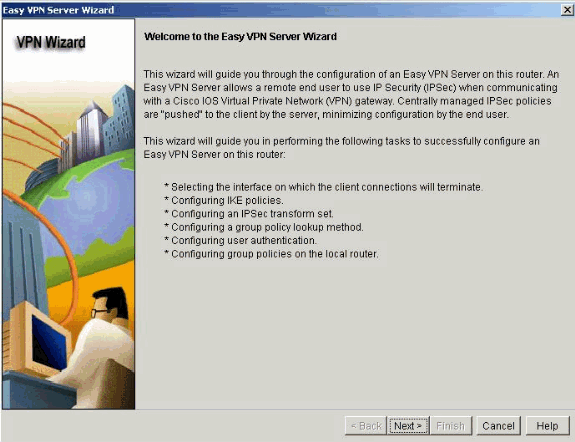

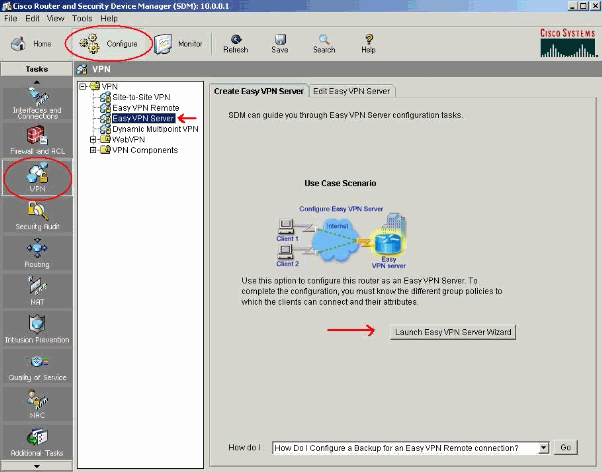

要使用 SDM 将 Cisco 路由器配置为远程 VPN 服务器,请完成以下步骤:

-

在主窗口中选择 Configure > VPN > Easy VPN Server,然后单击 Launch Easy VPN Server Wizard。

-

开始配置 Easy VPN 服务器之前,必须先在路由器上启用 AAA。单击 Yes 继续配置。

窗口中将显示“AAA has been successfully enabled on the router”消息。单击 OK 启动 Easy VPN 服务器配置。

-

单击 Next 启动 Easy VPN Server Wizard。

-

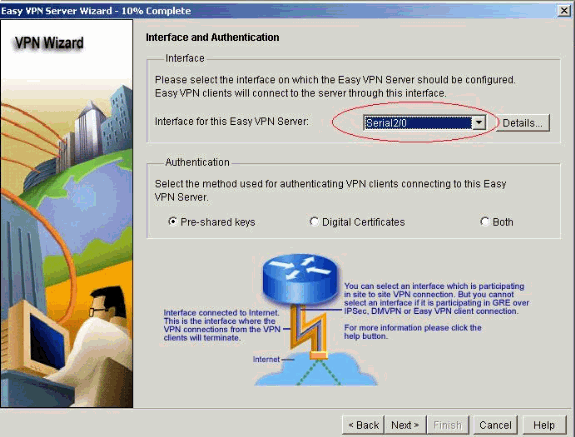

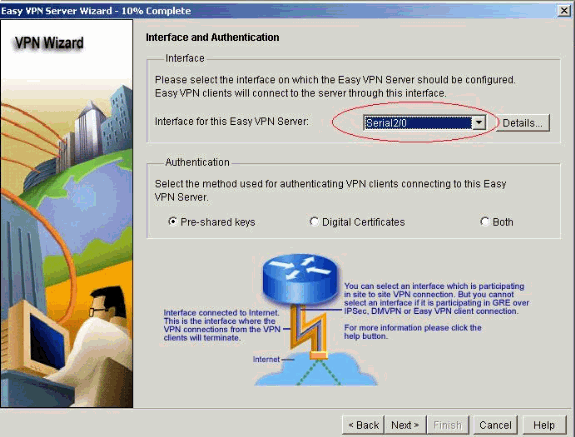

选择客户连接终端所在的接口和认证类型。

-

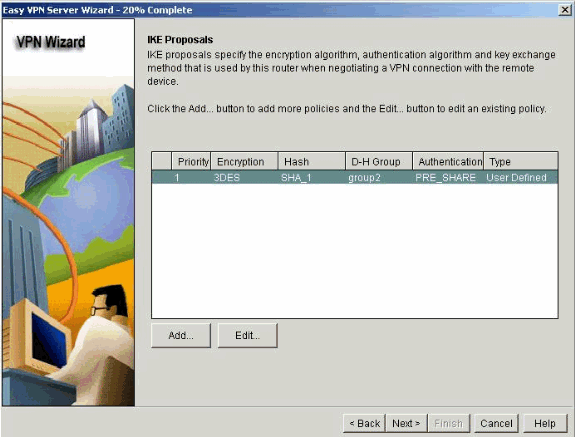

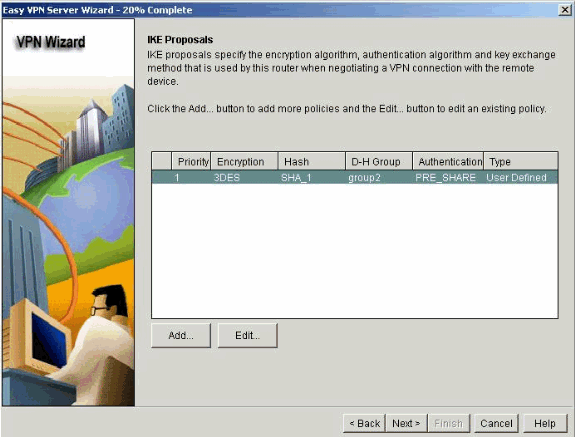

单击 Next to 配置 Internet 密钥交换 (IKE) 策略,再用 Add 按钮创建新策略。

隧道两端的配置必须完全一致。但 Cisco VPN 客户端会自动为自己选择正确的配置。因此,无需在客户端 PC 上执行 IKE 配置。

-

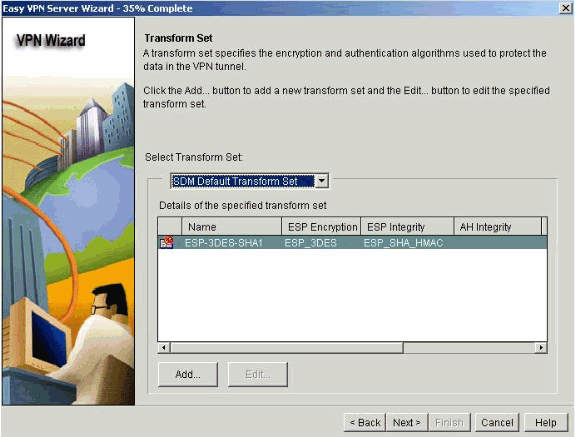

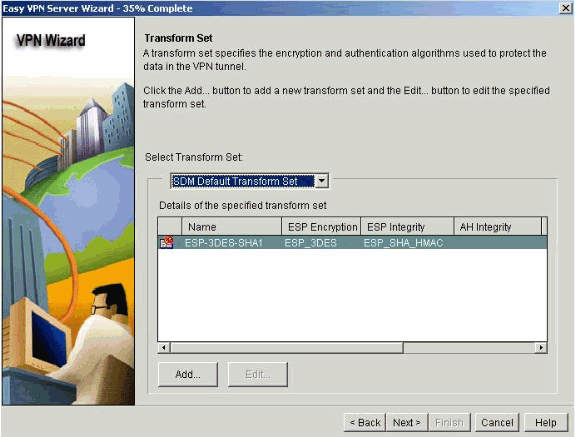

单击 Next to 选择默认转换集或添加新转换集,以指定加密和认证算法。这种情况下,使用默认转换集。

-

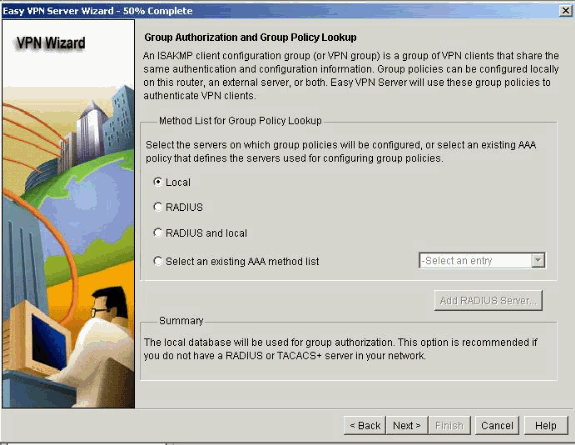

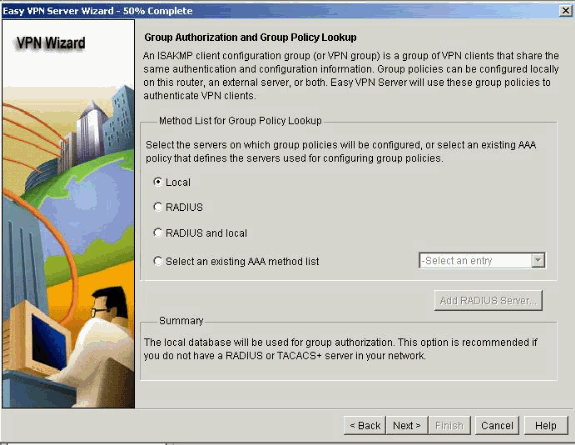

单击 Next to 为组策略查找创建新的认证、授权和记帐 (AAA) 授权网络方法列表,或选择用于组授权的现有网络方法列表。

-

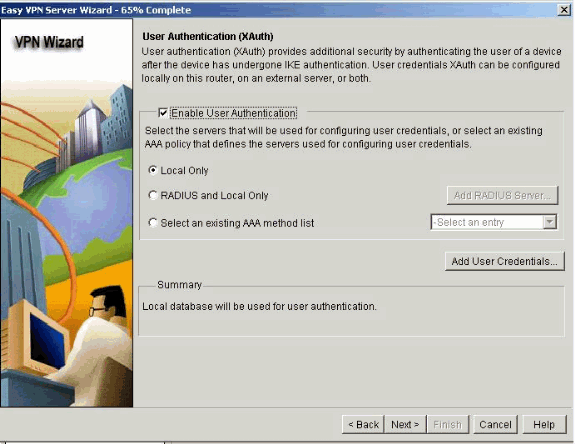

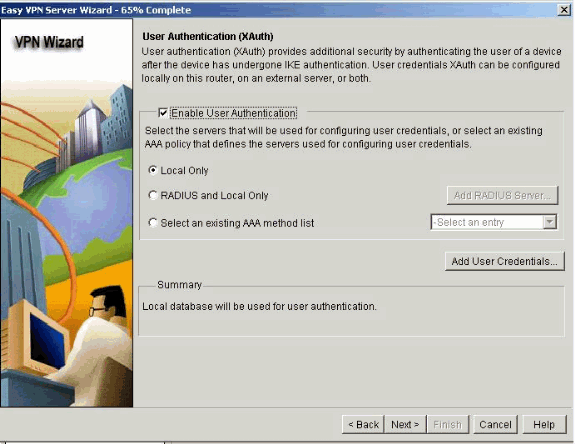

在 Easy VPN 服务器上配置用户认证。

可在外部服务器(如 RADIUS 服务器)和/或本地数据库中存储用户认证详细信息。AAA 登录验证方法列表被使用,用于决定搜索用户验证详细信息的顺序。

-

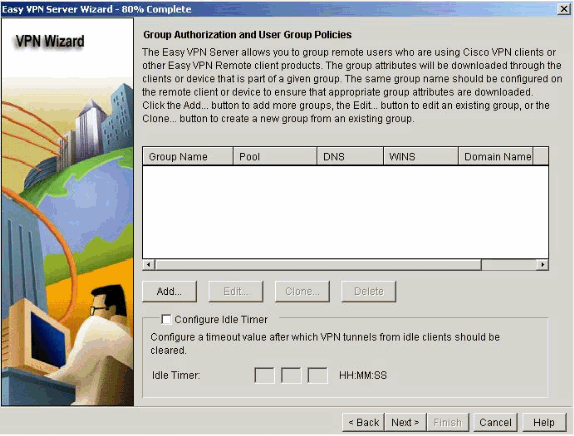

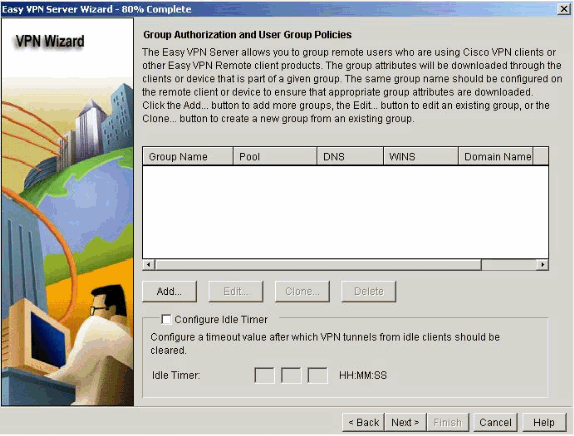

在此窗口中,您可以对本地数据库中的用户组策略执行添加、编辑、复制或删除操作。

-

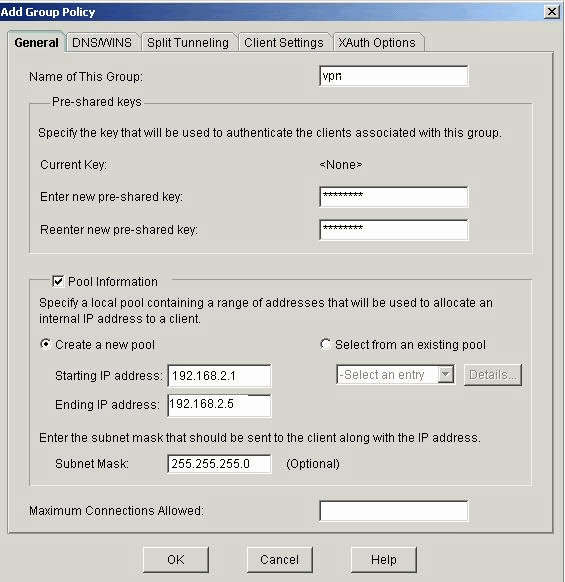

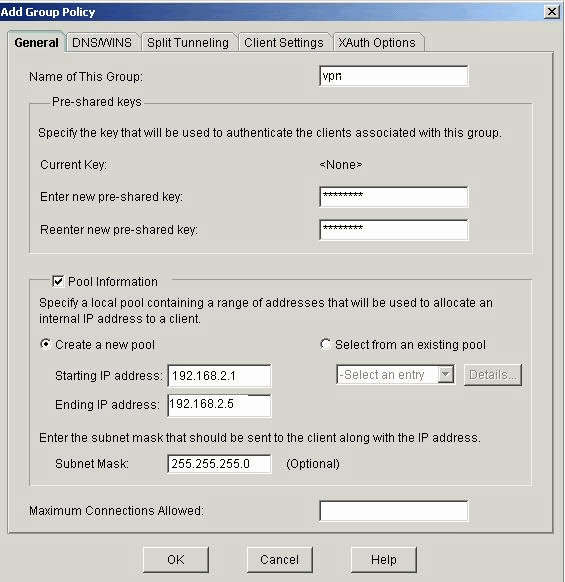

为“Tunnel Group Name”输入名称。提供适用于认证信息的预先共享密钥。

创建新池或选择一个现有池,用于将 IP 地址分配到 VPN 客户端。

-

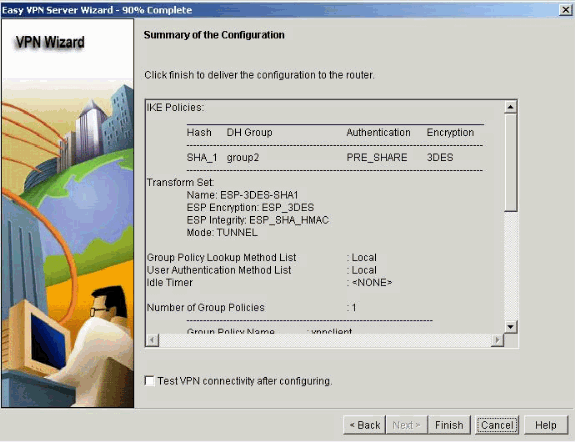

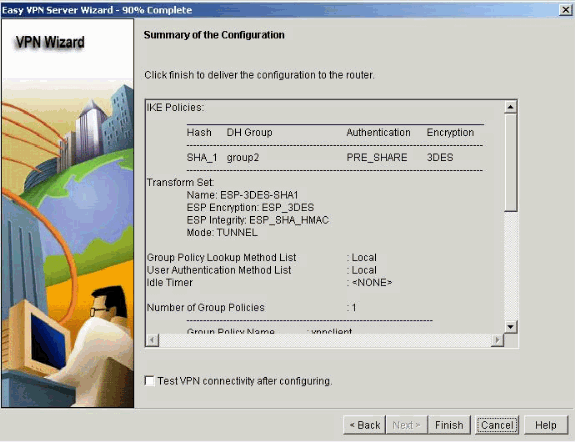

此窗口显示您已执行操作的汇总。如果对配置感到满意,请单击 Finish。

-

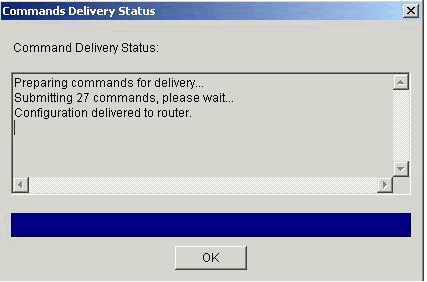

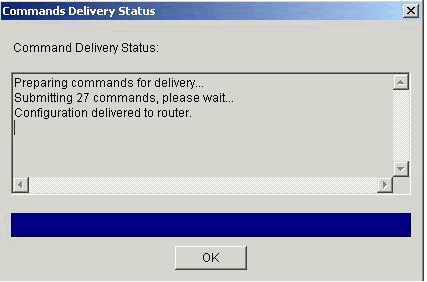

SDM 将配置信息发送到路由器,以更新运行配置。单击 OK 完成操作。

-

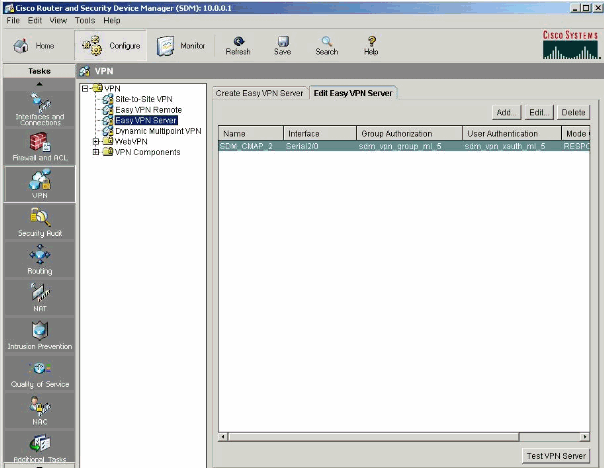

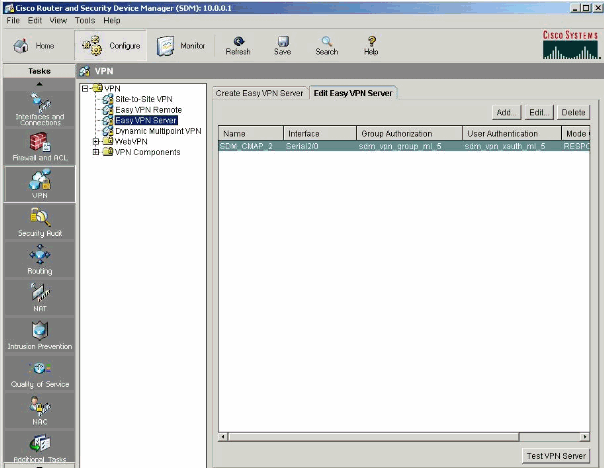

完成操作后,可以在需要时编辑和修改配置方面的变化。

路由器配置(VPN 服务器) Building configuration... Current configuration : 3336 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Router ! boot-start-marker boot-end-marker ! enable password cisco ! aaa new-model ! !--- In order to set AAA authentication at login, use the aaa authentication login !--- command in global configuration mode . aaa authentication login default local !--- Here, list name "sdm_vpn_xauth_ml_1" is specified for !--- the authentication of the clients. aaa authentication login sdm_vpn_xauth_ml_1 local aaa authorization exec default local aaa authorization network sdm_vpn_group_ml_1 local ! aaa session-id common ! resource policy ! ! ! ip cef ! ! ! ! !--- The RSA certificate generates after the !--- ip http secure-server command is enabled. crypto pki trustpoint TP-self-signed-392370502 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-392370502 revocation-check none rsakeypair TP-self-signed-392370502 ! ! crypto pki certificate chain TP-self-signed-392370502 certificate self-signed 01 3082023C 308201A5 A0030201 02020101 300D0609 2A864886 F70D0101 04050030 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657274 69666963 6174652D 33393233 37303530 32301E17 0D303530 39323130 30323135 375A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 1325494F 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3339 32333730 35303230 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818100 ED61BD43 0AD90559 2C7D7DB1 BB3147AA 784F3B46 9E63E63C 5CD61976 6BC46596 DB1AEB44 46644B18 8A890604 489B0447 B4B5C702 98272464 FFFD5511 A4BA79EC 239BCEA2 823F94EE 438B2E0A 5D90E9ED 8158BC8D 04F67C21 AEE1DB6F 046A0EF3 4C8798BE 0A171421 3FD5A690 7C735751 E7C58AA3 FB4CCE4F 5930212D 90EB4A33 02030100 01A36630 64300F06 03551D13 0101FF04 05300301 01FF3011 0603551D 11040A30 08820652 6F757465 72301F06 03551D23 04183016 8014B278 183F02DF 5000A124 124FEF08 8B704656 15CD301D 0603551D 0E041604 14B27818 3F02DF50 00A12412 4FEF088B 70465615 CD300D06 092A8648 86F70D01 01040500 03818100 C12AB266 0E85DAF6 264AC86F 27761351 E31DF628 BE7792B2 991725ED AAB3BABE B1F1C6CA 7E5C0D19 B9793439 E5AECC78 C5ECBE56 871EB4D3 39B60AD1 AB0B97FE 515B4CC6 81BEE802 DC02BD1B A0D10EE9 0FD79D72 B44C0143 6E39C06B D9178590 57D02A8F 750DA100 ABEEB1F1 B02A8B1F B746942B 892D1514 B2CC9D58 A28F08E2 quit ! ! ! ! ! ! ! ! ! ! !--- Creates a user account with all privileges. username sdmsdm privilege 15 password 0 sdmsdm ! ! !--- Creates an isakmp policy 1 with parameters like !--- 3des encryption, pre-share key authentication, and DH group 2. crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp client configuration group vpn !--- Defines the pre-shared key as sdmsdm. key sdmsdm pool SDM_POOL_1 netmask 255.255.255.0 ! !--- Defines transform set parameters. crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac ! crypto dynamic-map SDM_DYNMAP_1 1 set transform-set ESP-3DES-SHA reverse-route ! !--- Specifies the crypto map parameters. crypto map SDM_CMAP_1 client authentication list sdm_vpn_xauth_ml_1 crypto map SDM_CMAP_1 isakmp authorization list sdm_vpn_group_ml_1 crypto map SDM_CMAP_1 client configuration address respond crypto map SDM_CMAP_1 65535 ipsec-isakmp dynamic SDM_DYNMAP_1 ! ! ! ! interface Ethernet0/0 no ip address shutdown half-duplex ! interface FastEthernet1/0 ip address 10.77.241.157 255.255.255.192 duplex auto speed auto ! interface Serial2/0 ip address 10.1.1.1 255.255.255.0 no fair-queue !--- Applies the crypto map SDM_CMAP1 to the interface. crypto map SDM_CMAP_1 ! interface Serial2/1 no ip address shutdown ! interface Serial2/2 no ip address shutdown ! interface Serial2/3 no ip address shutdown !--- Creates a local pool named SDM_POOL_1 for issuing IP !--- addresses to clients. ip local pool SDM_POOL_1 192.168.2.1 192.168.2.5 !--- Commands for enabling http and https required to launch SDM. ip http server ip http secure-server ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 line aux 0 line vty 0 4 password cisco ! ! end

验证

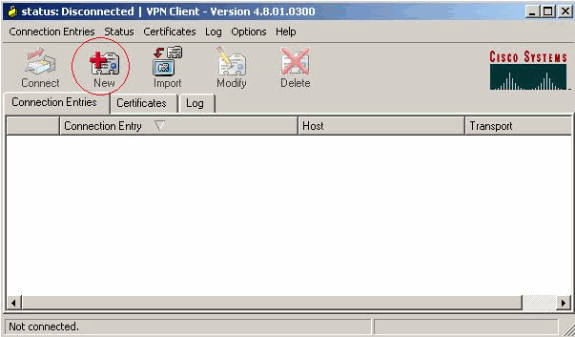

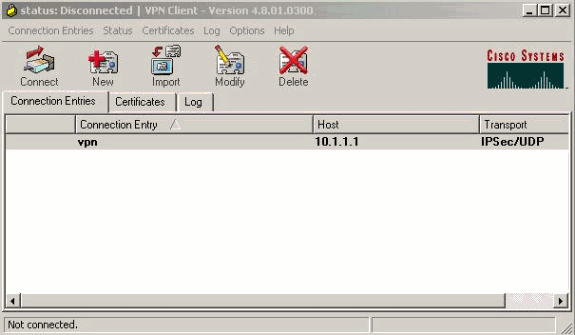

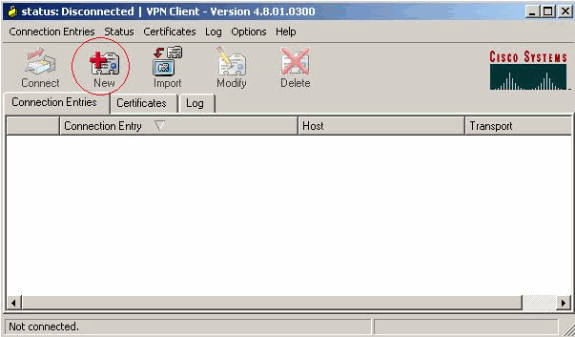

尝试使用 Cisco VPN 客户端连接到 Cisco 路由器,以验证是否已成功配置 Cisco 路由器。

-

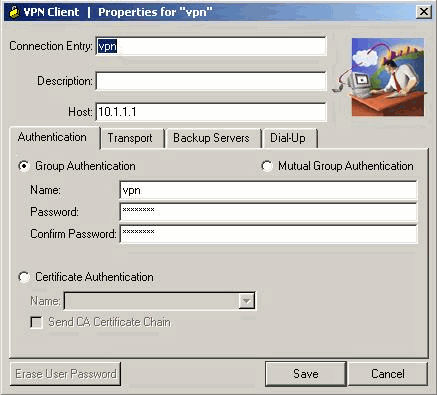

选择 Connection Entries > New。

-

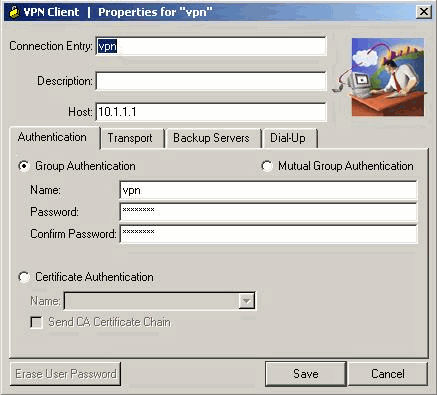

填写新连接的详细信息。

Host 字段应包含 Easy VPN 服务器(Cisco 路由器)隧道端点的 IP 地址或主机名。组认证信息应与步骤 9 中使用的组认证信息对应。完成后单击 Save 。

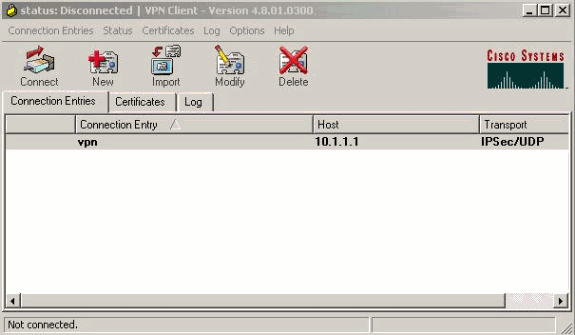

-

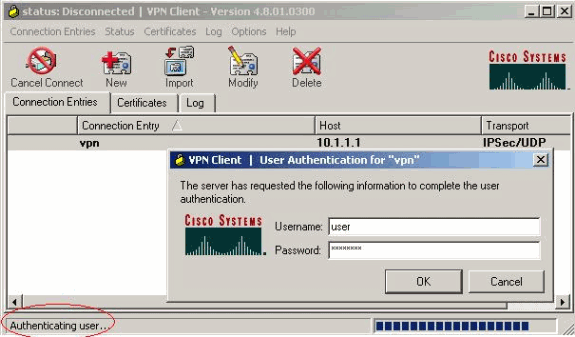

选择新创建的连接,然后单击 Connect。

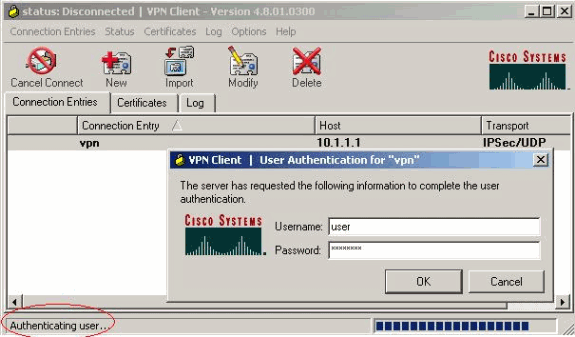

-

输入扩展认证 (Xauth) 的用户名和口令。此信息取决于步骤 7 中的 Xauth 参数。

-

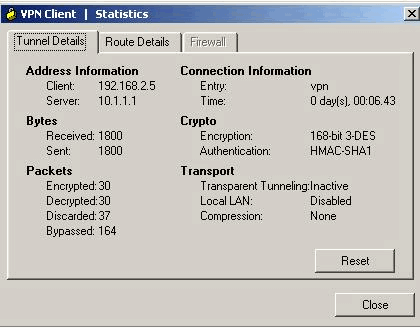

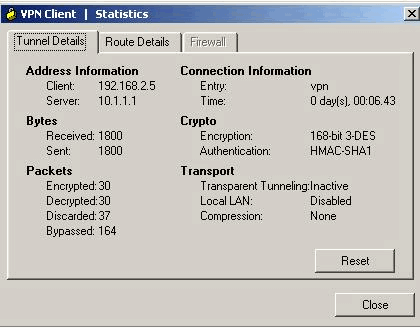

成功建立连接后,从“Status”菜单中选择 Statistics 以验证隧道的详细信息。

此窗口显示数据流和加密信息:

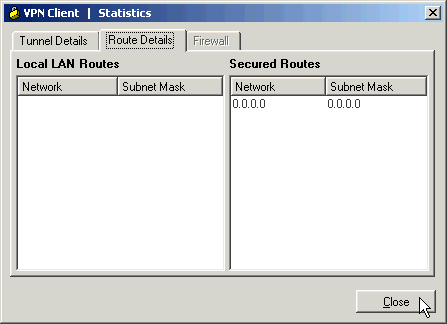

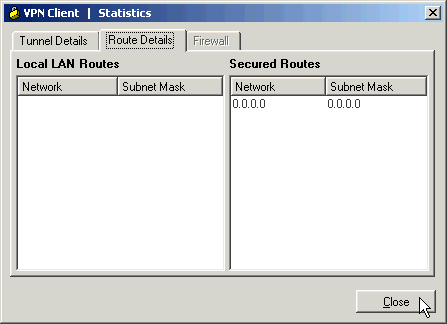

若对此窗口进行了配置,则将显示分割隧道信息:

-

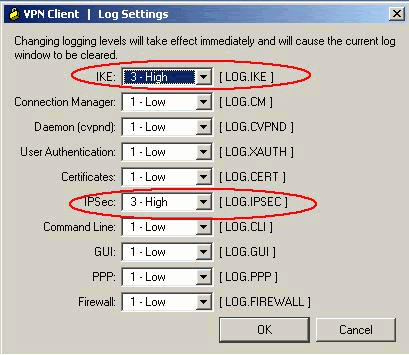

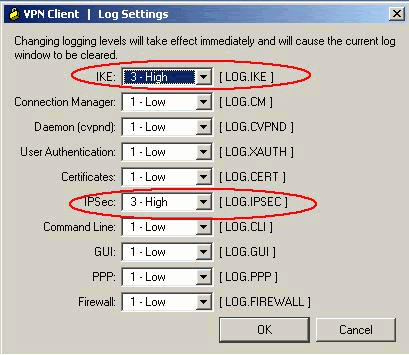

选择 Log > Log Settings,在 Cisco VPN 客户端中启用日志级别。

-

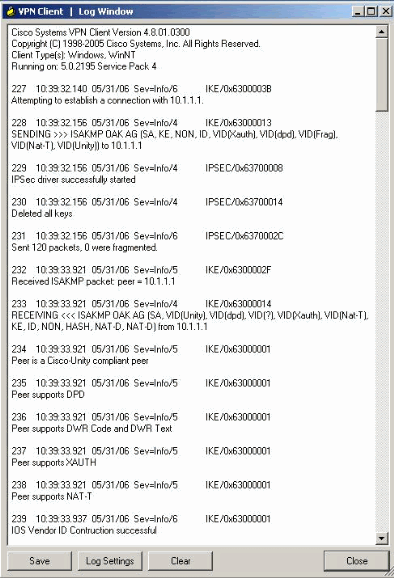

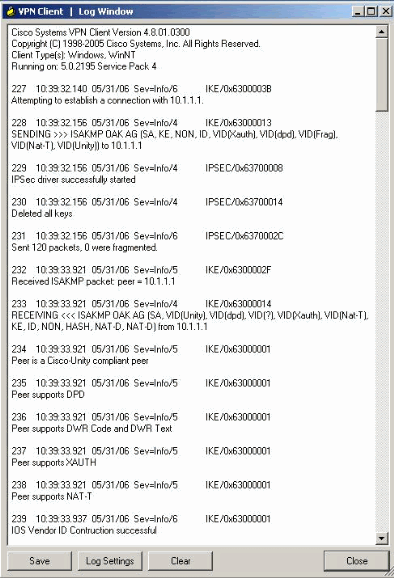

选择 Log > Log Windows 查看 Cisco VPN 客户端中的日志项。

反馈

反馈