Introduction

本文描述身份服务(ID)和身份供应商(IdP)的配置Okta网云基于单个符号的(SSO)。

| 产品 |

配置 |

| UCCX |

coresident |

| PCCE |

与CUIC (Cisco Unified智力中心)和LD (实际数据)的共同驻留 |

| UCCE |

与CUIC和LD的共同驻留2k配置的。 独立为4k和12k配置。 |

Prerequisites

Requirements

Cisco推荐您有这些题目知识:

- Cisco Unified Contact Center Express、Cisco Unified Contact Center Enterprise (UCCE),或者包的联系中心企业(PCCE)

- 安全主张标记语言(SAML) 2.0

- Okta

Components Used

The information in this document was created from the devices in a specific lab environment.All of the devices used in this document started with a cleared (default) configuration.If your network is live, make sure that you understand the potential impact of any command.

配置Okta作为身份服务提供商

步骤1.登陆对身份服务(ID)网页并且连接对设置并且通过点击下载元数据文件下载元数据文件。

步骤2.登陆到Okta服务器并且选择Admin选项。

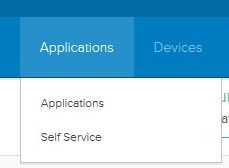

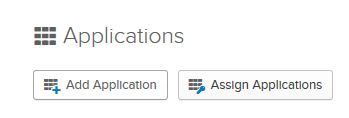

第3.步。从Okta显示板,请选择应用程序>应用程序。

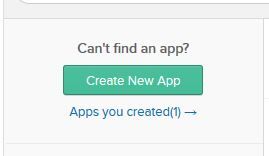

步骤4.使用向导,点击创建新的App创建一个新的定制应用。

第5.步。在创建一个新应用集成窗口,为了平台选择在下拉列表的Web,并且挑选SAML 2.0作为在方法的符号和精选创建。

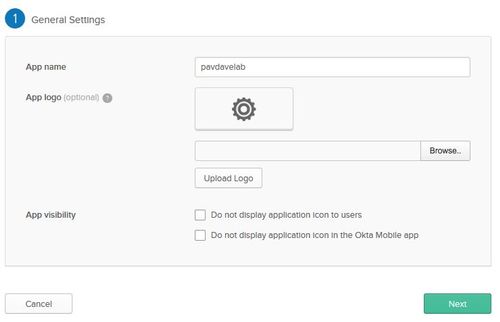

步骤6.输入App名字并且其次点击。

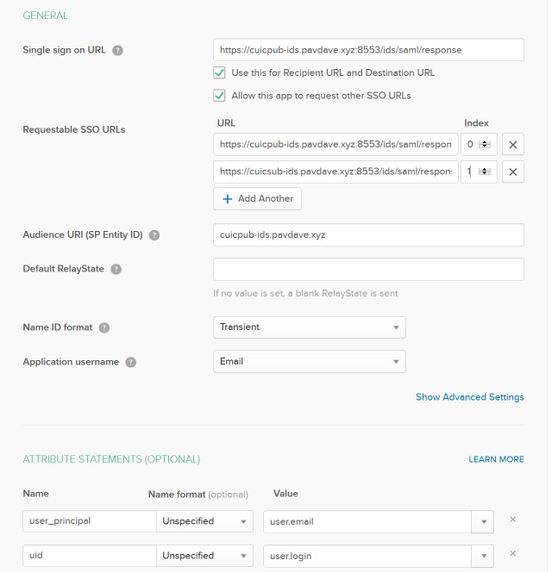

第7.步。在SAML集成,请创建SAML页输入详细资料。

- 在URL的单个符号-从元数据文件,请输入作为索引指定的URL AssertionConsumerService 0。

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

步骤8.添加需要的属性语句。

- uid -识别要求的认证的用户被发送到应用程序

- user_principal -识别用户的认证领域主张的被发送到Cisco身份服务

.。

步骤9.其次选择。

步骤10.选择“我是软件供应商。我希望集成我的app与Okta”并且点击完成。

第11.步。在选项下载的符号身份供应商元数据。

步骤12。打开下载的元数据文件并且更改NameIDFormat两条线路到以下并且保存文件。

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

配置身份服务

步骤1.连接到您的身份服务服务器。

步骤2.点击设置。

步骤3.其次点击。

步骤4.加载从Okta下载的元数据文件并且其次点击。

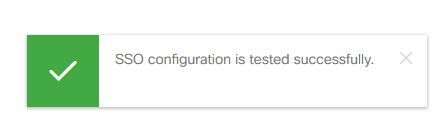

步骤5.点击测试SSO设置。一个新建窗口将提示登录验证到Okta。一个成功的登录显示与SSO配置的一个复选标记在屏幕的更低的右角成功测试。

Note:如果已经验证对Okta不会提示您再登陆,但是请参阅简要上推,当ID验证证件时。

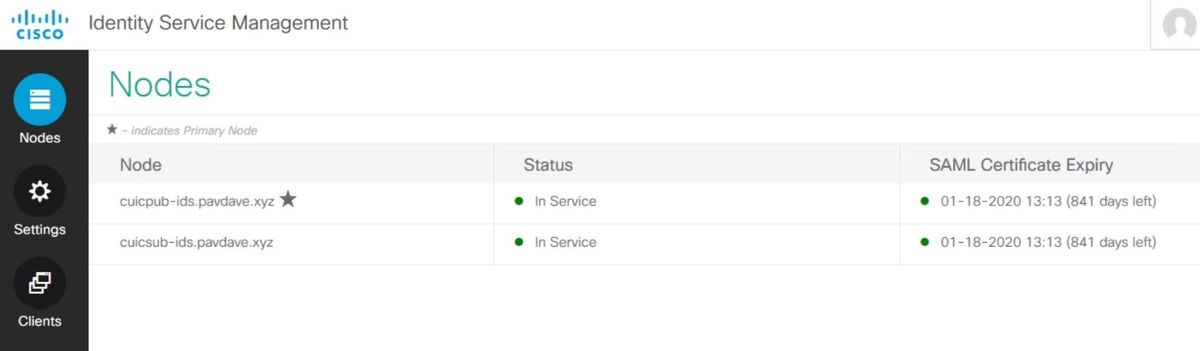

这时身份服务和身份供应商的配置完成,并且应该看到节点在使用中。

单一登录的进一步配置

在身份服务和身份供应商以后配置,下一步是设置UCCE或UCCX的单一登录。

深层读取