CX云代理概述v2.4

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

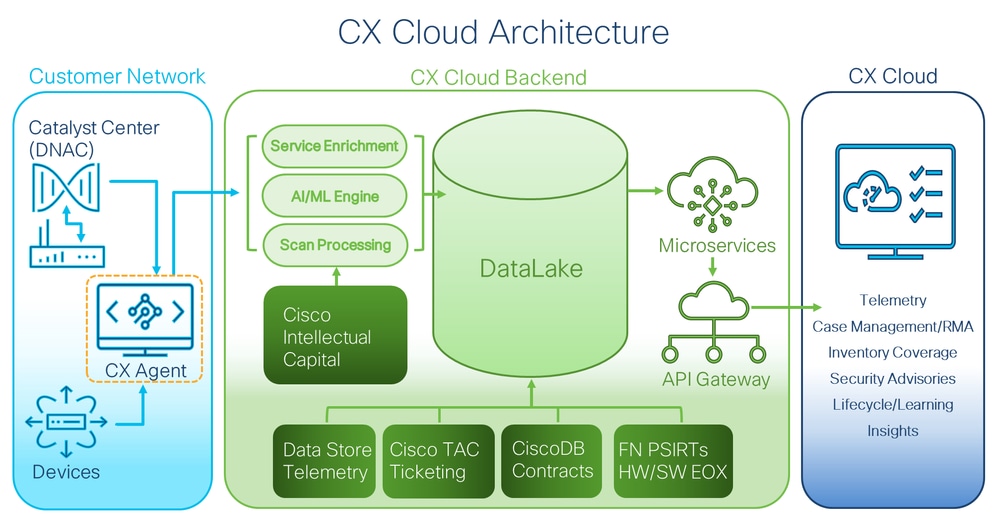

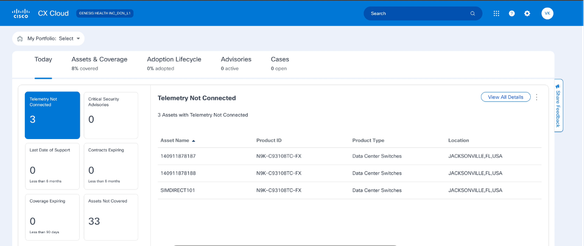

本文档介绍思科的客户体验(CX)云代理。思科的CX云代理是一个高度可扩展的平台,可从客户网络设备收集遥感勘测数据,为客户提供切实可行的见解。CX云代理支持将主动运行配置数据转换为在CX云中显示的主动预测型洞察力的人工智能(AI)/机器学习(ML)。

CX云架构

CX云架构

本指南特定于CX云代理v2.4。请参阅Cisco CX云代理页以访问以前的版本。

注意:本指南中的图像仅供参考。实际内容可能有所不同。

先决条件

CX Cloud Agent 作为虚拟机 (VM) 运行,可以开放式虚拟设备 (OVA) 或虚拟硬盘 (VHD) 的形式进行下载。

部署需求

- 新安装需要以下虚拟机监控程序之一:

- VMware ESXi v5.5或更高版本

- Oracle Virtual Box v5.2.30或更高版本

- Windows虚拟机监控程序版本2012到2022

- 部署VM需要下表中的配置:

| CX云代理部署类型 |

CPU核心数 |

RAM |

硬盘 |

*直接资产的最大数量 |

支持的虚拟机监控程序 |

| 小型OVA |

8核 |

16GB |

200GB |

10,000 |

VMware ESXi、Oracle VirtualBox和Windows Hyper-V |

| 中型OVA |

16摄氏度 |

32GB |

600GB |

20,000 |

VMware ESXi |

| 大型OVA |

32摄氏度 |

64GB |

1200GB |

50,000: |

VMware ESXi |

*除连接每个CX云代理实例的20个Cisco Catalyst Center(Catalyst Center)非集群或10个Catalyst Center集群外,

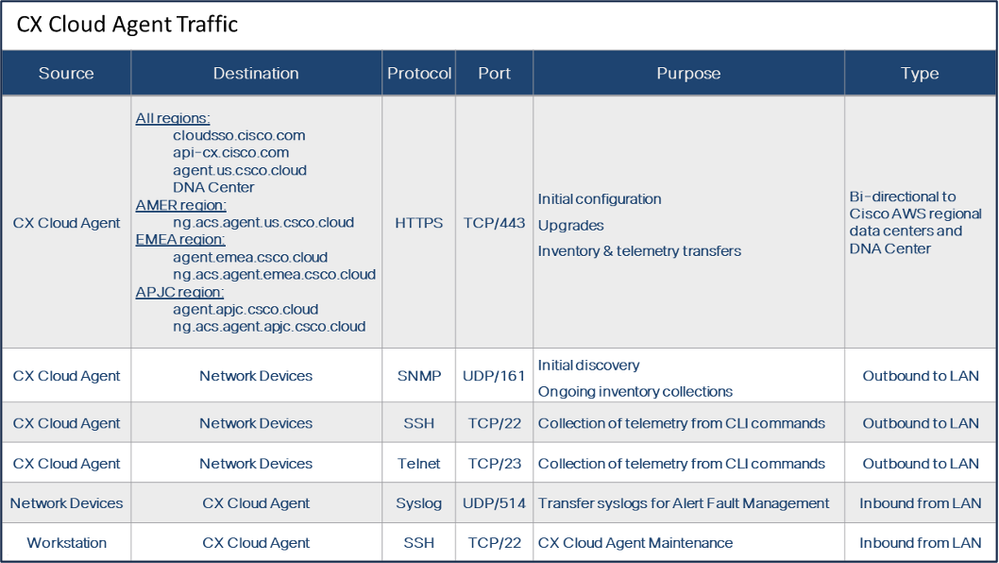

- 对于使用指定美国数据中心作为主要数据区域来存储CX云数据的客户,CX云代理必须能够连接到此处所示的服务器,使用完全限定域名(FQDN),并在TCP端口443上使用HTTPS:

- FQDN:agent.us.csco.cloud

- FQDN:ng.acs.agent.us.csco.cloud

- FQDN:cloudsso.cisco.com

- FQDN:api-cx.cisco.com

- 对于将指定的欧洲数据中心用作存储CX云数据的主要数据区域的客户:cx云代理必须能够使用FQDN和TCP端口443上的HTTPS连接到此处所示的两个服务器:

- FQDN:agent.us.csco.cloud

- FQDN:agent.emea.csco.cloud

- FQDN:ng.acs.agent.emea.csco.cloud

- FQDN:cloudsso.cisco.com

- FQDN:api-cx.cisco.com

- 对于将指定的亚太地区数据中心用作存储CX云数据的主要数据区域的客户:cx云代理必须能够使用FQDN和TCP端口443上的HTTPS连接到此处所示的两个服务器:

- FQDN:agent.us.csco.cloud

- FQDN:agent.apjc.csco.cloud

- FQDN:ng.acs.agent.apjc.csco.cloud

- FQDN:cloudsso.cisco.com

- FQDN:api-cx.cisco.com

- 对于使用指定的欧洲和亚太数据中心作为其主要数据区域的客户,FQDN连接:仅在初始设置期间向CX云注册CX云代理时需要agent.us.csco.cloud。在CX云代理成功注册到CX云后,不再需要此连接。

- 对于CX云代理的本地管理,必须能够访问端口22。

- 下表汇总了必须打开并启用CX云代理才能正常运行的端口和协议:

- 如果在VM环境中启用了动态主机配置协议(DHCP),则自动检测到IP;否则,必须提供可用的IPv4地址、子网掩码、默认网关IP地址和域名服务(DNS)服务器IP地址。

- 仅支持IPv4。

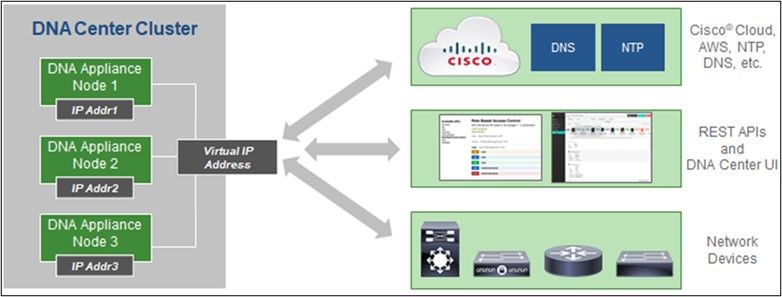

- 经认证的单节点和高可用性(HA)集群Catalyst Center版本为2.1.2.x到2.2.3.x、2.3.3.x、2.3.5.x、2.3.7.x以及Catalyst Center虚拟设备和Catalyst Center虚拟设备。

- 如果网络具有SSL拦截,则允许列表CX云代理的IP地址。

- 对于所有直接连接的资产,需要15级SSH权限。

- 仅使用提供的主机名;不能使用静态IP地址。

访问关键域

要开始 CX Cloud 之旅,用户需要以下域的访问权限。仅使用提供的主机名;请勿使用静态IP地址。

特定于CX云代理门户的域

| 主要域 |

其他域 |

| csco.cloud |

cloudfront.net |

| split.io |

eum-appdynamics.com |

| appdynamics.com |

|

| tiqcdn.com |

|

| jquery.com |

特定于CX云代理OVA的域

| 美洲地区 |

欧洲、中东和非洲 |

亚太地区 |

| cloudsso.cisco.com |

cloudsso.cisco.com |

cloudsso.cisco.com |

| api-cx.cisco.com |

api-cx.cisco.com |

api-cx.cisco.com |

| agent.us.csco.cloud |

agent.us.csco.cloud |

agent.us.csco.cloud |

| ng.acs.agent.us.csco.cloud |

agent.emea.csco.cloud |

agent.apjc.csco.cloud |

| ng.acs.agent.emea.csco.cloud |

ng.acs.agent.apjc.csco.cloud |

注意:必须在端口443上为指定FQDN启用重定向的情况下允许出站访问。

Catalyst Center支持的版本

支持的单节点和高可用性集群Catalyst Center版本为2.1.2.x到2.2.3.x、2.3.3.x、2.3.5.x、2.3.7.x以及Catalyst Center虚拟设备和Catalyst Center虚拟设备。

多节点 HA 集群 Cisco DNA Center

多节点 HA 集群 Cisco DNA Center

支持的浏览器

为在Cisco.com上获得最佳体验,建议使用以下浏览器的最新正式版本:

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

支持的产品列表

要查看CX云代理支持的产品列表,请参阅支持的产品列表。

升级/安装CX云代理v2.4

- 升级到新版本的现有客户应参阅升级CX云代理v2.4。

- 实施全新灵活的OVA v2.4安装的新客户应参阅添加CX云代理作为数据源。

将现有VM升级到大中型配置

客户可以根据自己的网络规模和复杂性,使用灵活的OVA选项将其现有的VM配置升级为中或大型。

要将现有VM配置从小型升级到中型或大型,请参阅将CX云代理VM升级到中型和大型配置部分。

升级CX云代理v2.4

运行CX云代理v2.3.x及更高版本的客户可以按照本节中的步骤直接升级到v2.4。

注意:使用CX云代理v2.2.x的客户应在升级到v2.4之前升级到v2.3.x,或将v2.4作为新的OVA安装进行安装。

要从CX云安装CX云代理升级v2.4,请执行以下操作:

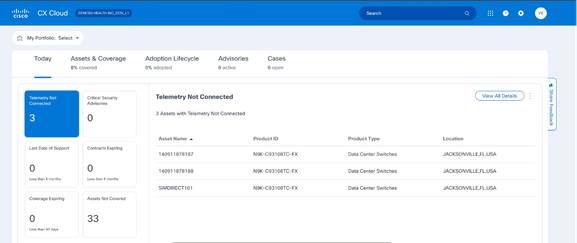

- 登录CX云。系统随即会显示Home页面。

CX云主页

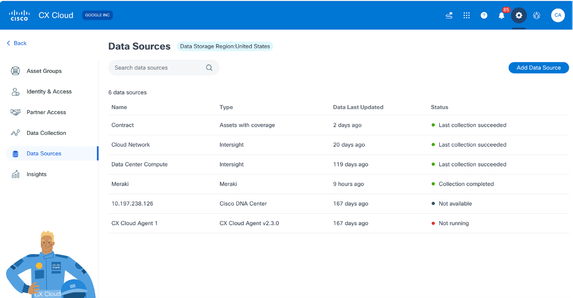

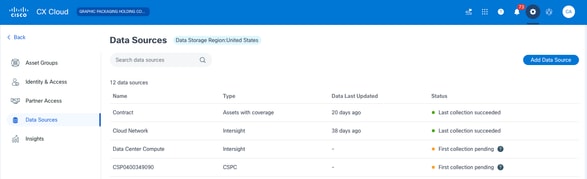

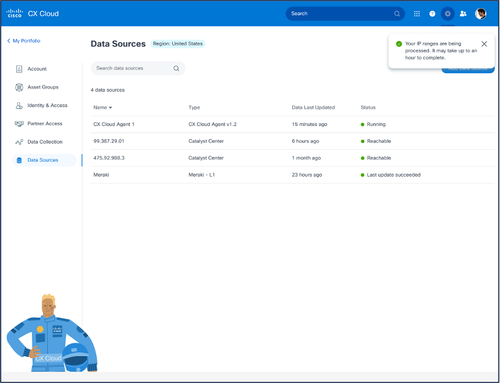

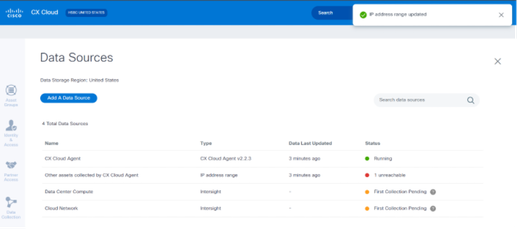

CX云主页 - 单击Admin Center图标。将打开Data Sources窗口,将CX云代理显示为现有数据源。

数据源

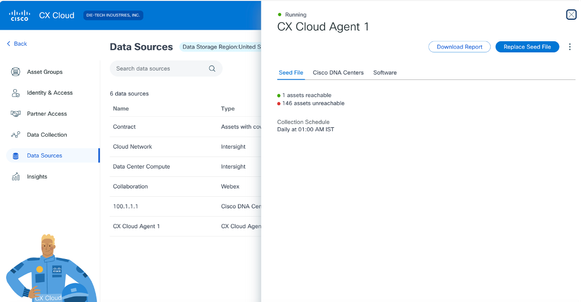

数据源 - 点击CX Cloud Agent数据源。CX Cloud Agent详细信息窗口打开。

数据源详细信息视图

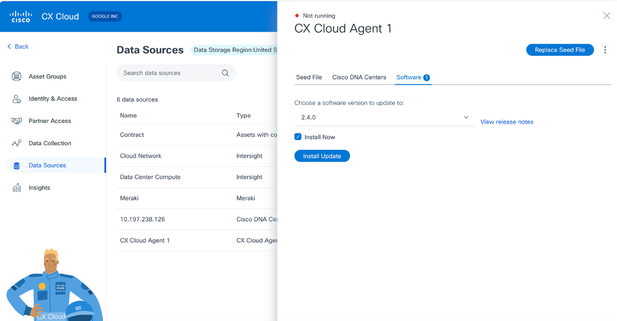

数据源详细信息视图 - 单击Software选项卡。

CX云代理详细资料视图

CX云代理详细资料视图 - 从Choose a software version to update to下拉菜单中选择软件版本2.4.0。

- 单击Install Update以安装CX Cloud Agent v2.4.0。

注意:客户可以通过清除显示计划选项的立即安装复选框,将更新安排在稍后。

添加CX云代理

在CX云中,客户最多可添加二十(20)个CX云代理实例。

添加CX云代理的步骤:

注意:重复以下步骤,添加其他CX云代理实例作为数据源。

- 登录到CX云。系统随即会显示Home页面。

CX云主页

CX云主页 - 选择Admin Center图标。Data Sources窗口打开。

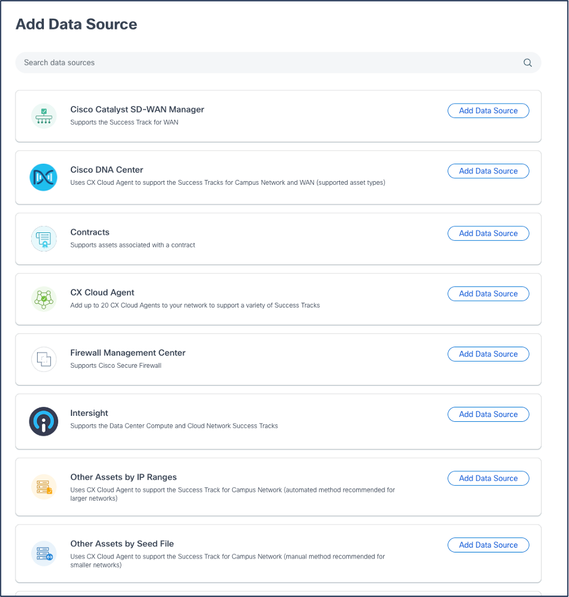

数据源

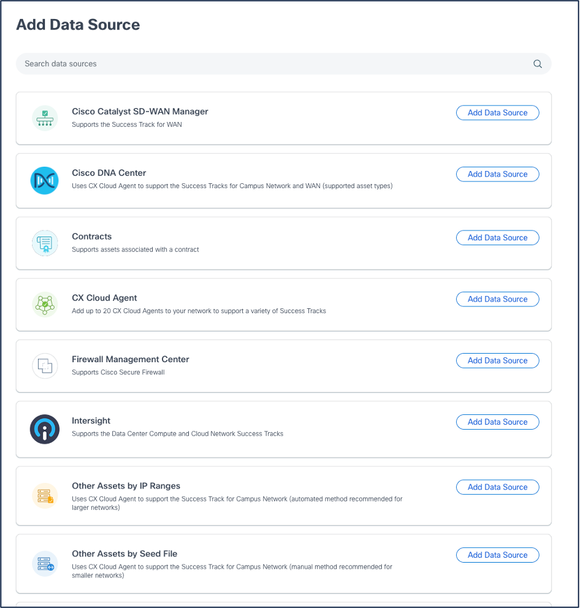

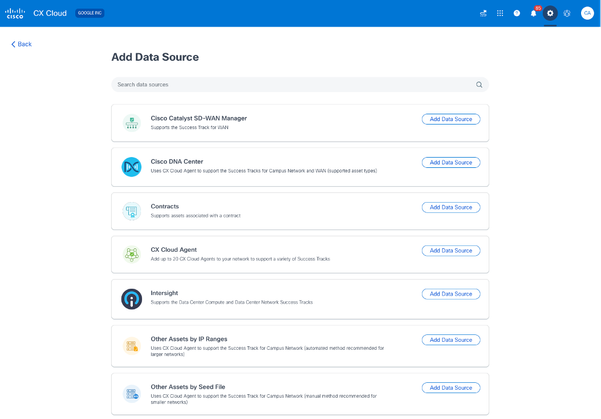

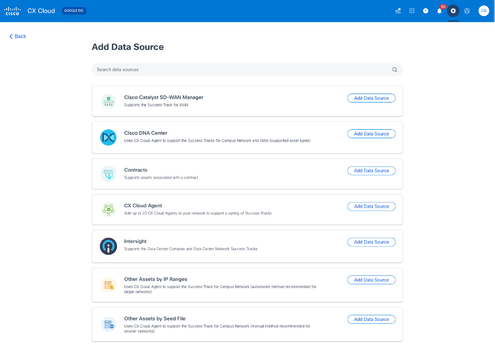

数据源 - 单击添加数据源。Add Data Source窗口打开。显示的选项因客户订用而异。

添加数据源

添加数据源 - 单击CX Cloud Agent选项中的添加数据源。设置CX云代理窗口打开。

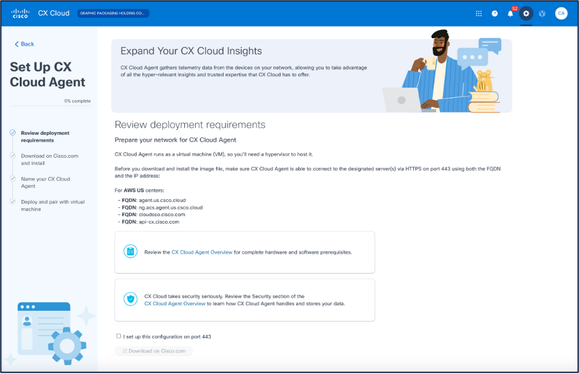

设置CX云代理

设置CX云代理 - 查看Review deployment requirements部分并选择I set up this configuration on port 443复选框。

- 单击Cisco.com上的下载。将打开软件下载页面。

- 下载CX云代理v2.4 OVA文件。

注意:部署OVA文件后,会生成完成CX云代理设置所需的配对代码。

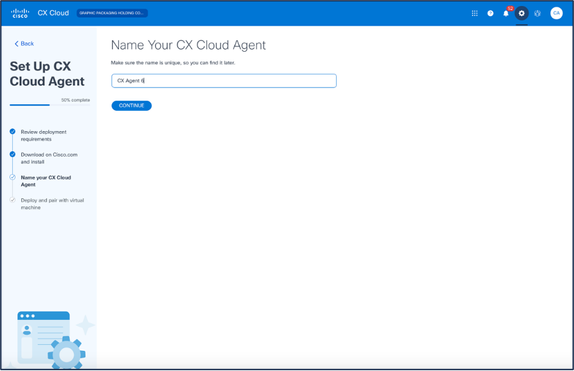

- 在Name Your CX Cloud Agent字段中输入CX云代理名称。

为您的CX云代理命名

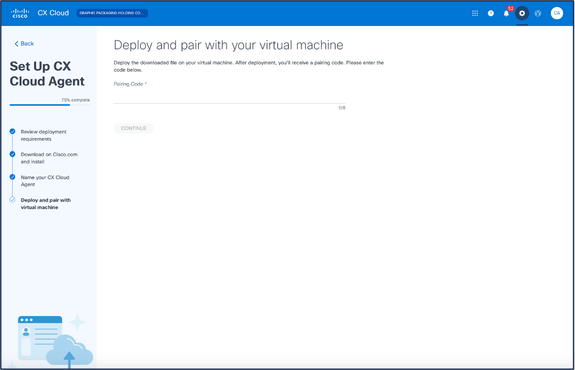

为您的CX云代理命名 - 单击 Continue。Deploy and pair with your virtual machine窗口打开。

部署并与虚拟机配对

部署并与虚拟机配对 - 输入在部署下载的OVA文件之后收到的配对代码。

- 单击 Continue。系统将显示注册进度,然后进行确认。

添加Catalyst Center作为数据源

添加Catalyst Center作为数据源的步骤:

- 在Admin Center > Data Sources窗口中单击Add Data Source。

添加数据源

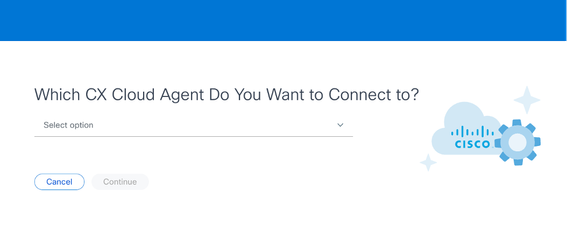

添加数据源 - 单击Catalyst Center选项中的添加数据源。

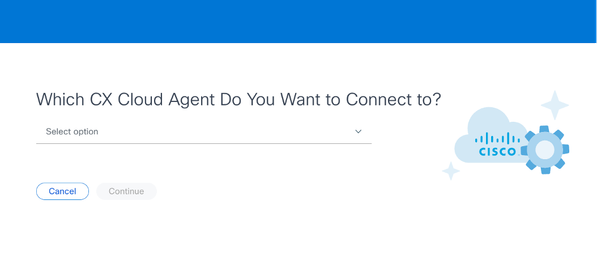

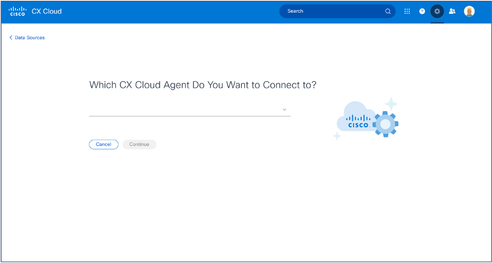

选择CX云代理

选择CX云代理 - 从Which CX Cloud Agent Do You Want to Connect to下拉列表中选择CX Cloud Agent。

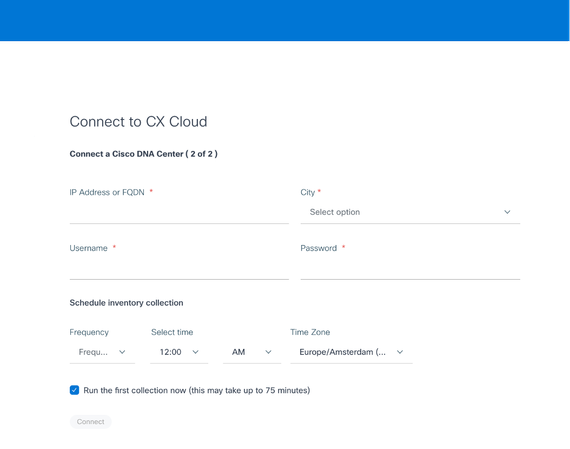

- 单击 Continue。连接到CX云窗口打开。

连接到CX云

连接到CX云 - 输入以下详细信息:

- 虚拟IP地址或FQDN(即,Catalyst Center IP地址),

- 城市(即Catalyst中心的位置),

- 用户名

- 密码

- 频率、时间和时区,指示CX云代理在“计划资产收集”部分中执行网络扫描的频率

注意:选中立即运行第一个收集复选框可立即运行收集。

-

单击 Connect。系统随即会显示Catalyst Center IP地址的确认信息。

添加其他资产作为数据源

遥测收集已扩展至非由Catalyst Center管理的设备,使客户能够查看遥测衍生的见解,并与针对更广泛设备的分析进行交互。在初始CX云代理设置后,用户可以选择配置CX云代理以连接到CX云监控的基础设施中的20个额外的Catalyst中心。

用户可以通过使用种子文件唯一标识要合并到CX云中的设备,或通过指定IP范围(CX云代理可以对其进行扫描)来标识这些设备。两种方法都依靠简单网络管理协议(SNMP)进行发现(SNMP),依靠安全外壳(SSH)进行连接。这些必须正确配置才能成功收集遥感勘测数据。

要添加其他资产作为数据源,请执行以下操作:

- 使用种子文件模板上传种子文件。

- 提供IP地址范围。

发现协议

基于种子文件的直接设备发现和基于IP范围的发现都依赖SNMP作为发现协议。存在不同版本的SNMP,但CX云代理支持SNMPV2c和SNMP V3,并且可配置任一或两种版本。用户必须提供相同的信息(下文将完整详细地介绍)才能完成配置并启用SNMP管理的设备与SNMP服务管理器之间的连接。

SNMPV2c和SNMPV3在安全性和远程配置模型方面有所不同。SNMPV3使用支持SHA加密的增强型加密安全系统来验证消息并确保其隐私。建议在所有公共网络和面向Internet的网络中使用SNMPv3,以防御安全风险和威胁。在CX云上,最好配置SNMPv3而不是SNMPv2c,但缺少内置支持SNMPv3的旧版设备除外。如果两个版本的SNMP均由用户配置,默认情况下,CX云代理可以尝试使用SNMPv3与各个设备通信,如果通信无法成功协商,则恢复为SNMPv2c。

连接协议

作为直接设备连接设置的一部分,用户必须指定设备连接协议的详细信息:SSH(或者telnet)。可以使用SSHv2,但个别传统资产缺乏相应内置支持的情况除外。请注意,SSHv1协议包含基本漏洞。当依赖SSHv1时,如果没有额外的安全性,遥测数据和底层资产可能会因这些漏洞而受到危害。Telnet也不安全。通过telnet提交的凭证信息(用户名和密码)不加密,因此很容易受到危害,并且没有额外的安全性。

设备的电信处理限制

以下是处理设备的遥测数据时的限制:

- 某些设备在收集摘要中可能显示为可访问,但在CX云资产页中不可见。设备检测限制会阻止此类设备遥测的处理。

- 如果种子文件或IP范围集合中的设备也是Cisco Catalyst Center资产的一部分,则仅针对Cisco Catalyst Center条目报告一次该设备。种子文件/IP范围条目中的相应设备被跳过,以避免重复。

使用种子文件添加其他资产

种子文件是.csv文件,其中每一行代表系统数据记录。在种子文件中,每个种子文件记录都对应于CX云代理可从其收集遥测的唯一设备。将从要导入的种子文件中捕获每个设备条目的所有错误或信息消息,作为作业日志详细信息的一部分。种子文件中的所有设备都被视为受管设备,即使设备在初始配置时无法访问。如果上传新的种子文件来替换以前的种子文件,上次上传的日期会显示在CX云中。

CX Cloud Agent可以尝试连接到设备,但无法处理每个设备,以便在无法确定PID或序列号的情况下在“资产”页中显示。种子文件中以分号开头的任何行都会被忽略。种子文件中的标题行以分号开头,可在创建客户种子文件时保留为(推荐选项)或删除该标题行。

示例种子文件(包括列标题)的格式不得以任何方式更改,这一点非常重要。单击提供的链接以查看PDF格式的种子文件。此PDF仅供参考,可用于创建需要以.csv格式保存的种子文件。

单击此链接可查看可用于创建.csv格式种子文件的种子文件。

注意:此PDF仅供参考,可用于创建需要以.csv格式保存的种子文件。

此表标识所有必需的种子文件列以及必须包括在每个列中的数据。

| 种子文件列 |

列标题/标识符 |

列的用途 |

| A |

IP 地址或主机名 |

提供设备的有效、唯一的IP地址或主机名。 |

| B |

SNMP协议版本 |

SNMP协议是CX云代理所必需的,用于客户网络中的设备发现。值可以是snmpv2c或snmpv3,但出于安全考虑,建议使用snmpv3。 |

| C |

snmpRo :如果col#=3被选为“snmpv2c”,则为必填项 |

如果为特定设备选择SNMPv2的旧变体,则必须指定设备SNMP集合的snmpRO(只读)凭证。否则,条目可以为空。 |

| D |

snmpv3用户名:如果col#=3被选为“snmpv3”,则为必填项 |

如果选择SNMPv3与特定设备进行通信,则必须提供各自的登录用户名。 |

| E |

snmpv3AuthAlgorithm:值可以是MD5或SHA |

SNMPv3协议允许通过MD5或SHA算法执行身份验证。如果设备配置了安全身份验证,则必须提供相应的身份验证算法。

注意:MD5被视为不安全,SHA可在支持它的所有设备上使用。 |

| F |

snmpv3AuthPassword :密码 |

如果在设备上配置了MD5或SHA加密算法,则需要为设备访问提供相关身份验证密码。 |

| G |

snmpv3PrivAlgorithm:值可以是DES、3DES |

如果设备配置了SNMPv3隐私算法(此算法用于加密响应),则需要提供相应的算法。

注意:DES使用的56位密钥太短,无法提供加密安全性,并且3DES可用于支持它的所有设备。 |

| H |

snmpv3PrivPassword :密码 |

如果在设备上配置了SNMPv3隐私算法,则需要为设备连接提供其各自的隐私密码。 |

| I |

snmpv3EngineId:engineID,表示设备的唯一ID,如果手动在设备上配置,请指定引擎ID |

SNMPv3 EngineID是代表每个设备的唯一ID。在收集CX云代理的SNMP数据集时,会发送此引擎ID作为参考。如果客户手动配置EngineID,则需要提供相应的EngineID。 |

| J |

cliProtocol:值可以是'telnet'、'sshv1'、'sshv2'。 如果空值默认可设置为“sshv2” |

CLI用于直接与设备交互。CX云代理将此协议用于特定设备的CLI收集。此CLI收集数据用于CX云中的资产和其他见解报告。建议使用SSHv2;如果没有其他网络安全措施,SSHv1和Telnet协议本身无法提供足够的传输安全性。 |

| K |

cliPort :CLI协议端口号 |

如果选择了任何CLI协议,则需要提供其各自的端口号。例如,22表示SSH,23表示telnet。 |

| L |

cliUser :CLI用户名(可以提供CLI用户名/密码或两者,但两列(col#=12和col#=13)不能为空。) |

需要提供设备的相应CLI用户名。CX云代理在CLI收集期间连接到设备时使用此功能。 |

| M |

cliPassword :CLI用户密码(可以提供CLI用户名/密码或两者,但两列(col#=12和col#=13)不能为空。) |

需要提供设备的相应CLI密码。CX云代理在CLI收集期间连接到设备时使用此功能。 |

| n |

cliEnableUser |

如果在设备上配置了enable,则需要提供设备的enableUsername值。 |

| O |

cliEnablePassword |

如果在设备上配置了enable,则需要提供设备的enablePassword值。 |

| P |

未来支持(无需输入) |

留作将来使用 |

| 问 |

未来支持(无需输入) |

留作将来使用 |

| R |

未来支持(无需输入) |

留作将来使用 |

| S |

未来支持(无需输入) |

留作将来使用 |

使用新的种子文件添加其他资产

要使用新的种子文件添加其他资产,请执行以下操作:

- 在Admin Center > Data Sources窗口中单击Add Data Source。

添加数据源

添加数据源 - 单击Other Assets by Seed File选项中的Add Data Source。

选择CX云代理

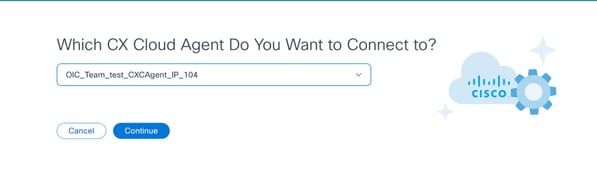

选择CX云代理 - 从Which CX Cloud Agent Do You Want to Connect to下拉列表中选择CX Cloud Agent。

继续

继续

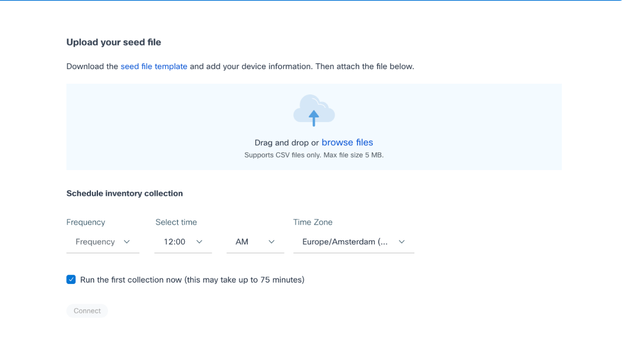

- 单击 Continue。系统随即会显示上传您的种子文件页面。

上传您的种子文件

上传您的种子文件 - 点击超链接种子文件模板下载模板。

- 手动输入数据或将数据导入到文件中。完成后,将模板另存为.csv文件以将该文件导入CX云代理。

- 拖放或点击browse文件上传.csv文件。

- 完成“计划资产收集”部分。

注意:在完成CX云的初始配置之前,CX云代理必须通过处理种子文件并与所有确定的设备建立连接来执行第一次遥测收集。可以按需启动收集,也可以根据此处定义的计划运行收集。用户可以通过选中Run the first collection now复选框执行第一个遥测连接。根据种子文件中指定的条目数量和其他因素,此过程可能需要相当长的时间。

- 单击 Connect。将打开Data Sources窗口,其中显示一条确认消息。

使用已修改的种子文件添加其他资产

要使用当前种子文件添加、修改或删除设备,请执行以下操作:

- 打开先前创建的种子文件,进行所需的更改,然后保存文件。

注意:要将资源添加到种子文件,请将这些资源附加到以前创建的种子文件,然后重新加载文件。这是必要的,因为上传新的种子文件会替换当前的种子文件。仅最新上传的种子文件用于发现和收集。

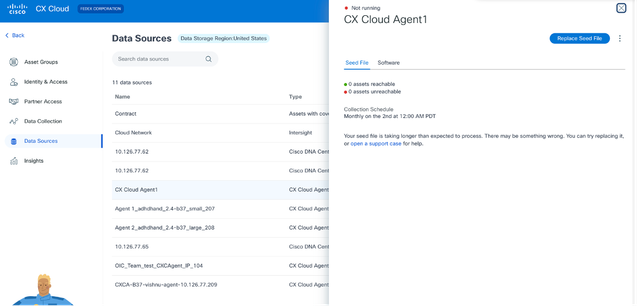

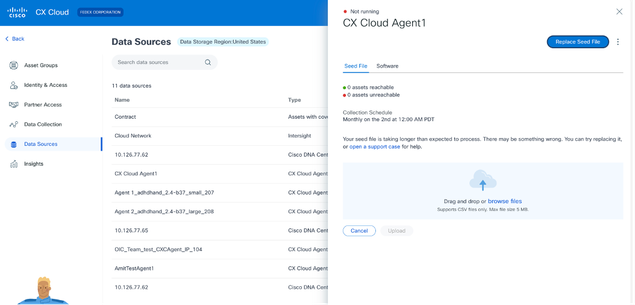

- 在数据源页面中,点击需要更新种子文件的CX云代理数据源。CX Cloud Agent详细信息窗口打开。

CX云代理详细信息窗口

CX云代理详细信息窗口 - 单击替换种子文件。

CX云代理窗口

CX云代理窗口 - 拖放或单击浏览文件上传已修改的种子文件。

- 单击Upload。

使用IP范围添加其他资产

IP范围允许用户识别硬件资产,然后根据IP地址从这些设备收集遥感勘测数据。通过指定单个网络级IP范围(CX云代理使用SNMP协议对其进行扫描),可以唯一标识遥测收集的设备。如果选择IP范围来标识直连设备,则所引用的IP地址可能受到尽可能严格的限制,同时允许覆盖所有需要的资产。

- 可以提供特定IP,也可以使用通配符替换IP的八位组以创建范围。

- 如果特定IP地址未包含在设置期间识别的IP范围内,CX云代理不会尝试与具有此类IP地址的设备通信,也不会从此类设备收集遥测数据。

- 输入*.*.*.*允许CX云代理将用户提供的凭证与任何IP一起使用。例如:172.16.*.*允许将凭证用于172.16.0.0/16子网中的所有设备。

- 如果网络或客户群(IB)有任何变更,则可以修改IP范围。请参阅编辑IP范围

CX云代理将尝试连接到设备,但是如果无法确定PID或序列号,则可能无法处理每个设备,以便在资产视图中显示。

注意:

单击Edit IP Address Range启动按需设备发现。将任何新设备(在指定IP范围之内或之外)添加或删除时,客户必须始终单击Edit IP Address Range(参阅Editing IP Ranges部分)并完成启动按需设备发现所需的步骤,以将任何新添加的设备包含到CX Cloud Agent收集资产中。

使用IP范围添加设备要求用户通过配置UI指定所有适用的凭证。显示的字段因在上一个窗口中选择的协议而异。如果为同一协议选择了多个选项(例如,同时选择SNMPv2c和SNMPv3或同时选择SSHv2和SSHv1),则CX云代理将根据各个设备功能自动协商协议选择。

当使用IP地址连接设备时,客户应确保IP范围内所有相关协议以及SSH版本和Telnet凭证有效,否则连接将失败。

按IP范围添加其他资产

要使用IP范围添加设备,请执行以下操作:

- 在Admin Center > Data Sources窗口中单击Add Data Source。

添加数据源

添加数据源 - 点击Other Assets by IP Ranges选项中的Add Data Source。

选择CX云代理

选择CX云代理 - 从Which CX Cloud Agent Do You Want to Connect to下拉列表中选择CX Cloud Agent。

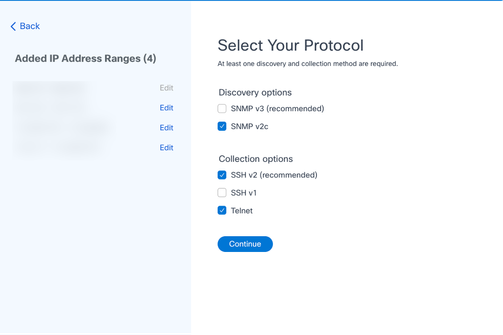

- 单击 Continue。Select Your Protocol窗口打开。

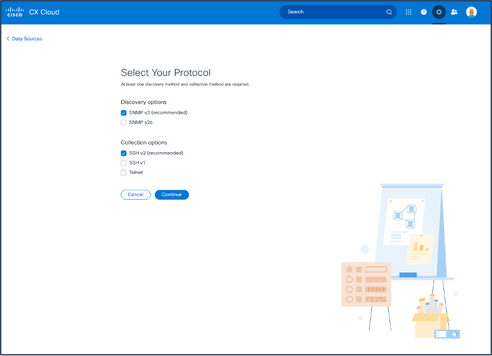

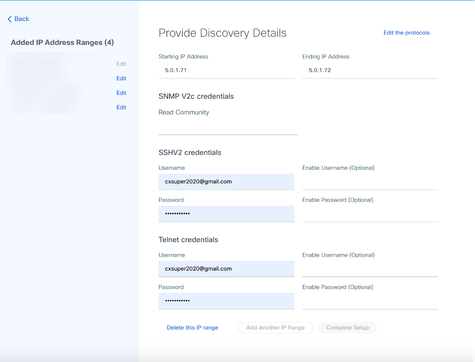

选择您的协议

选择您的协议 - 选中Discovery options和Collection选项的适用复选框。

- 单击 Continue。

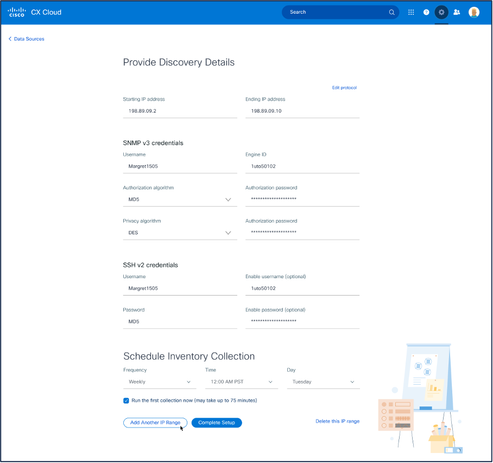

提供发现详细信息和计划资产收集部分

提供发现详细信息和计划资产收集部分 - 在Provide Discovery Details和Schedule Inventory Collection部分输入所需的详细信息。

注意:要为所选CX Cloud Agent添加另一个IP范围,请点击Add Another IP Range以导航回Set Your Protocol窗口,然后重复本节中的步骤。

- 单击完成设置。成功部署后会显示确认。

确认消息

确认消息

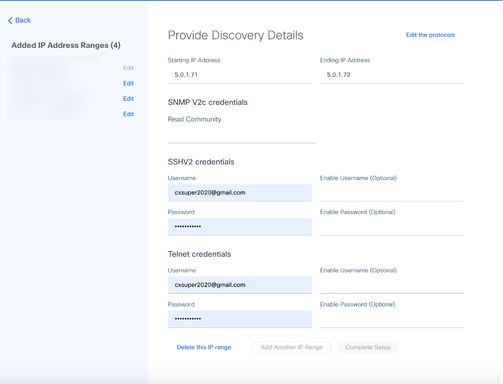

编辑IP范围

要编辑IP范围,请执行以下操作:

- 定位至“数据源”窗口。

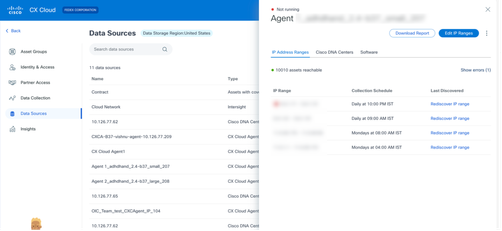

- 单击Data Sources中需要编辑IP范围的CX云代理。详细信息窗口打开。

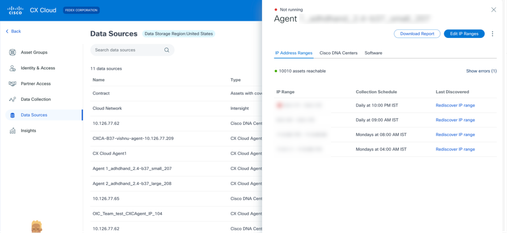

数据源

数据源 - 单击Edit IP Address Range。“连接到CX云”窗口打开。

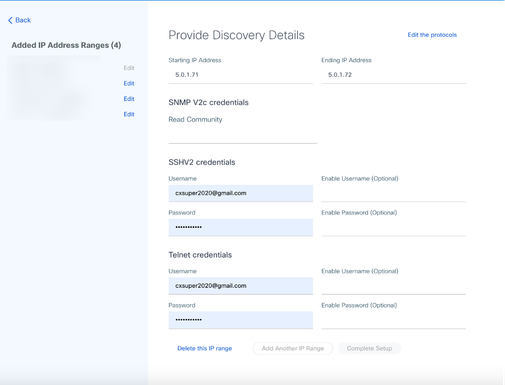

提供发现详细信息

提供发现详细信息 - 单击Edit the protocols。Select Your Protocol窗口打开。

选择您的协议

选择您的协议 - 选择适当的复选框以选择适用的协议,然后单击Continue以导航回Provide Discovery Details窗口。

提供发现详细信息

提供发现详细信息

6.根据需要编辑详细信息,然后单击完成设置。Data Sources窗口打开,显示一条消息,确认新添加的IP地址范围已添加。

注意:此确认消息不会验证修改后的范围内的设备是否可访问,或者其凭证是否被接受。此确认发生在客户启动发现过程时。

.

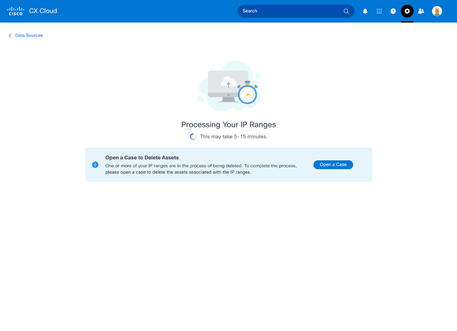

删除IP范围

删除IP范围的步骤:

- 定位至“数据源”窗口。

- 选择具有需要删除的IP范围的相应CX云代理。详细信息窗口打开。

数据源

数据源 - 单击Edit IP Ranges。Provide Discovery Details窗口打开。

提供发现详细信息

提供发现详细信息 - 单击Delete this IP range链接。系统随即会显示确认消息。

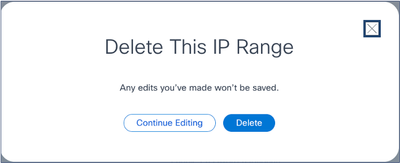

确认删除消息

确认删除消息 - 单击删除。

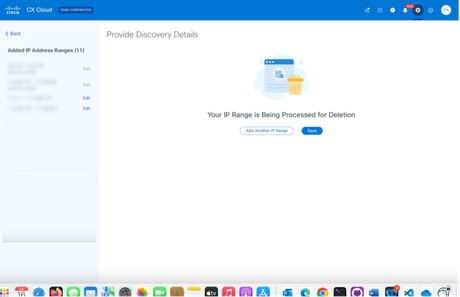

IP范围删除

IP范围删除 - 点击 保存.系统随即会显示处理消息。

删除IP范围

删除IP范围 - 单击Open a Case以创建案例,以删除与IP范围关联的资产。将打开Data Sources窗口,其中显示一条确认消息。

关于从多个控制器中发现的设备

Cisco Catalyst Center和与CX云代理的直接设备连接可能会发现某些设备,从而导致从这些设备收集重复数据。为避免收集重复数据,且只有一个控制器管理设备,需要确定CX云代理管理设备的优先级。

- 如果设备首先由Cisco Catalyst Center发现,然后由直接设备连接(使用种子文件或IP范围)重新发现,则Cisco Catalyst Center将优先控制设备。

- 如果设备首先通过直接设备连接至CX云代理被发现,然后由Cisco Catalyst Center重新发现,则Cisco Catalyst Center将优先控制设备。

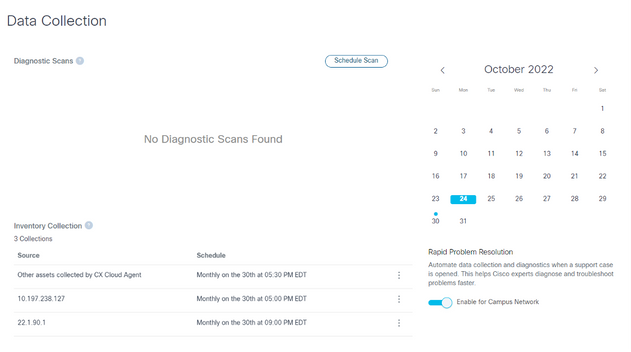

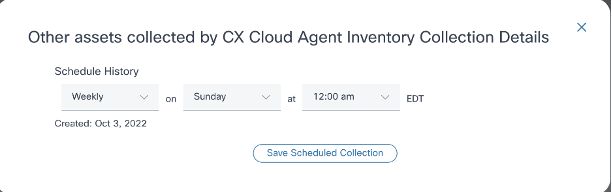

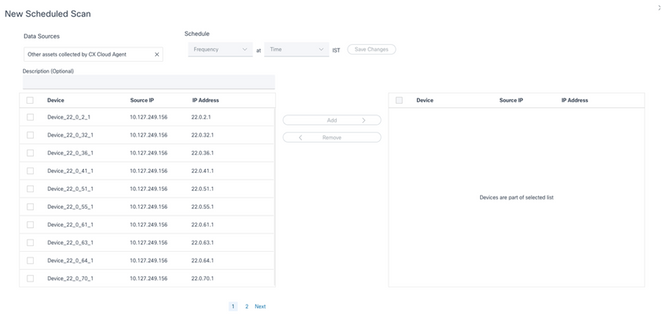

安排诊断扫描

客户可以在CX云中安排按需诊断扫描。

注意:思科建议安排诊断扫描或启动按需扫描,这些扫描应至少与资产收集计划相隔6-7小时,这样它们就不会重叠。同时执行多个诊断扫描可能会减慢扫描过程并可能导致扫描失败。

要计划诊断扫描,请执行以下操作:

- 在主页上,点击设置(齿轮)图标。

- 在“数据源”页上,在左侧窗格中选择数据收集。

- 单击Schedule Scan。

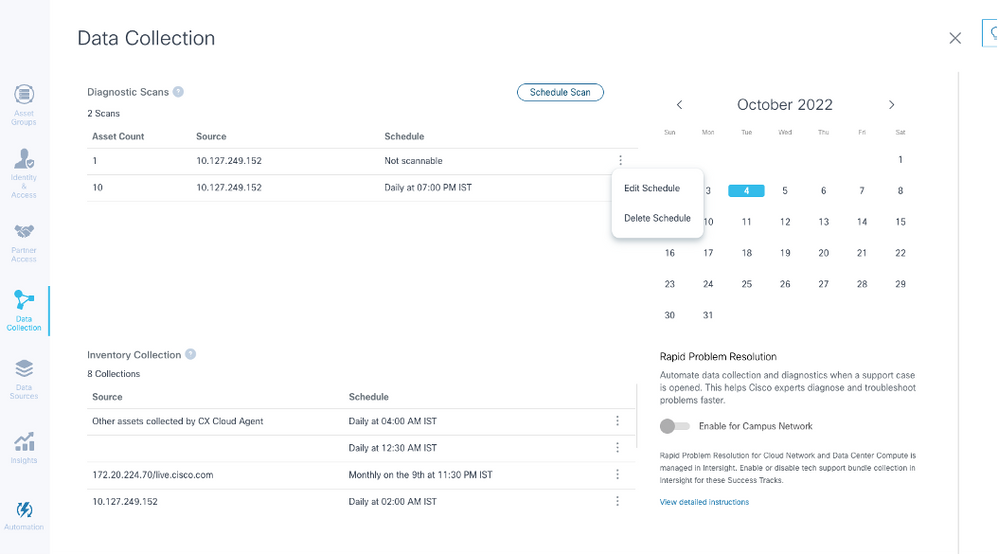

数据收集

数据收集 - 为此扫描配置计划。

配置扫描计划

配置扫描计划 - 在设备列表中,选择要扫描的所有设备,然后单击Add。

安排扫描

安排扫描 - 调度完成后,单击Save Changes。

诊断扫描和资产收集计划可从“数据收集”页面编辑和删除。

具有编辑和删除计划选项的数据收集

具有编辑和删除计划选项的数据收集

将CX云代理虚拟机升级到大中型配置

升级VM后,无法执行以下操作:

- 从大配置或中型配置缩减到小型配置

- 从大型配置缩减到中型配置

- 从中型升级到大型配置

在升级VM之前,Cisco建议拍摄快照,以便在发生故障时进行恢复。有关详细信息,请参阅备份和恢复CX云虚拟机。

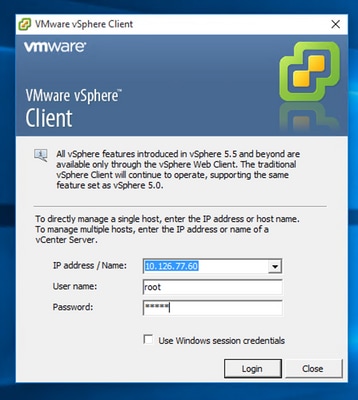

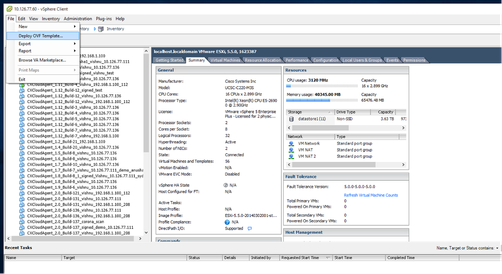

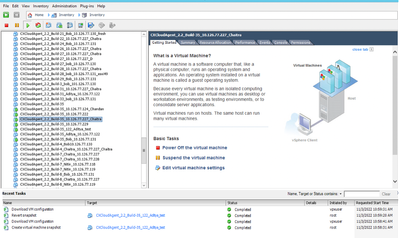

使用VMware vSphere胖客户端重新配置

要使用现有VMware vSphere胖客户端升级VM配置,请执行以下操作:

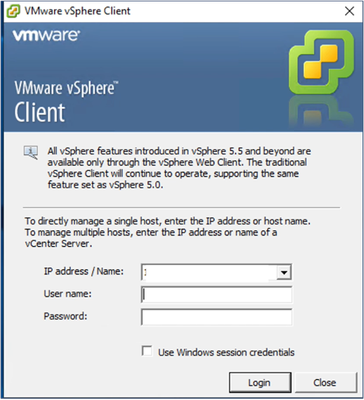

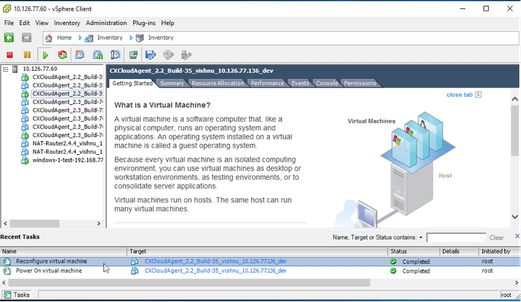

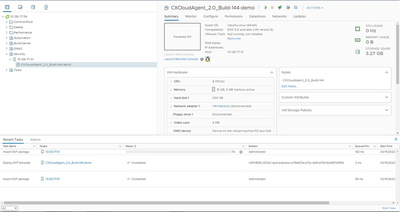

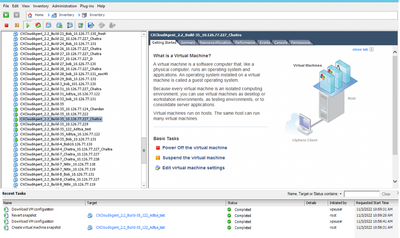

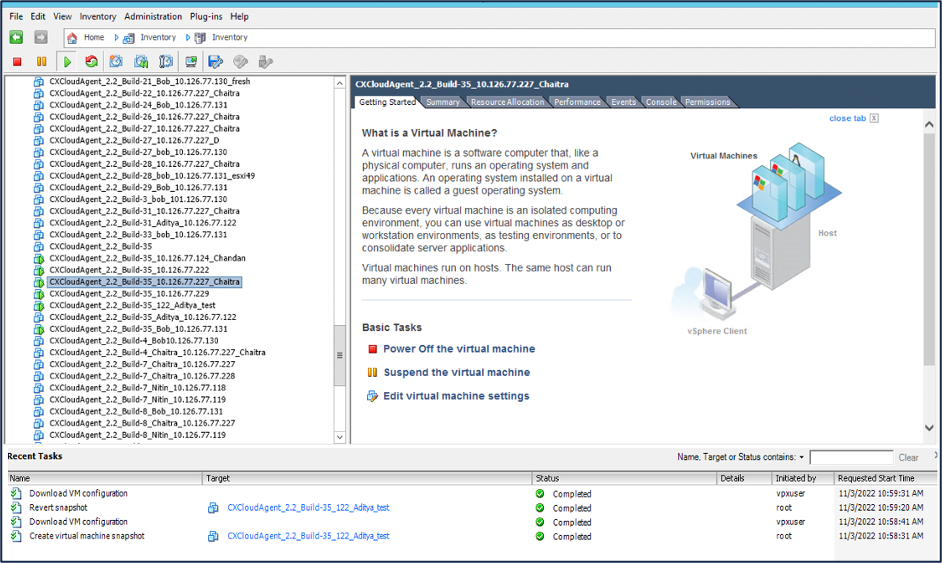

vSphere 客户端

vSphere 客户端

- 登录到VMware vSphere客户端。Home页面显示VM列表。

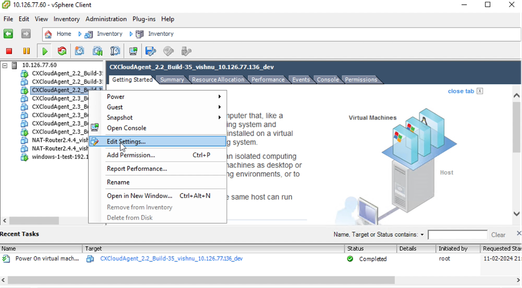

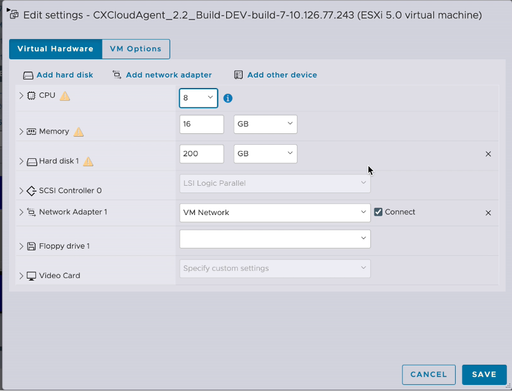

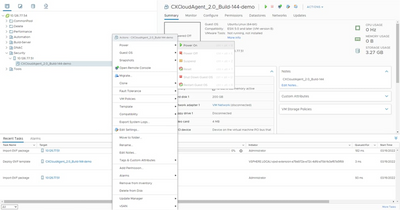

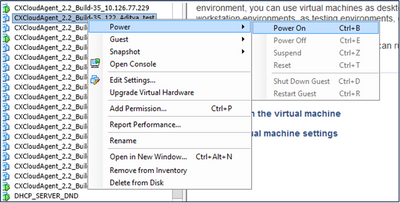

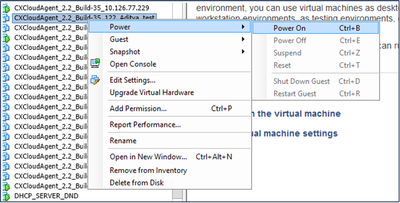

编辑设置

编辑设置 - 右键单击目标VM,然后从菜单中选择Edit Settings。VM Properties窗口打开。

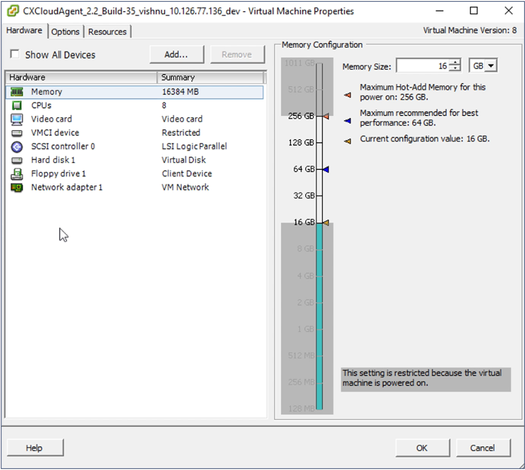

VM属性

VM属性 - 按照指定更新Memory Size值:

中:32 GB(32768 MB)

大容量:64 GB(65536 MB) - 选择CPU并更新指定的值:

中型:16个内核(8个插槽*2个内核/插槽)

大型:32个内核(16个插槽*2个内核/插槽) - 单击 Add。Add Hardware窗口打开。

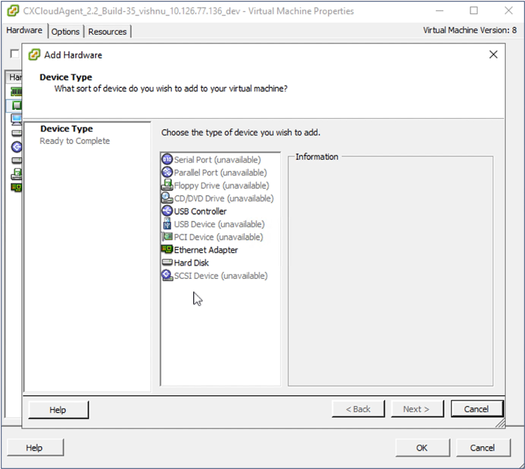

设备类型

设备类型 - 选择硬盘作为设备类型。

- 单击 Next。

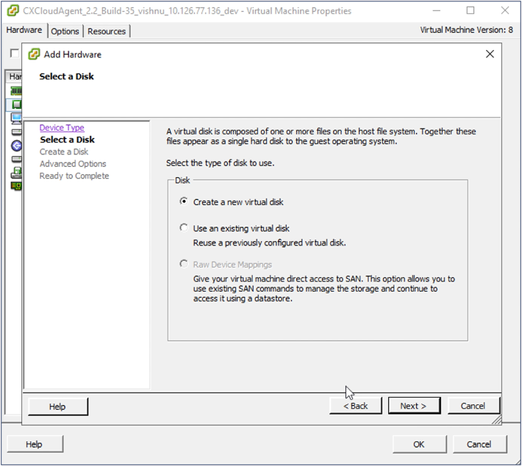

选择磁盘

选择磁盘 - 选择Create a new virtual disk单选按钮,然后单击Next。

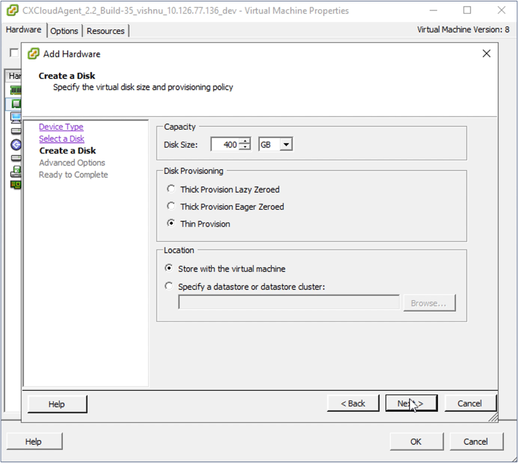

创建磁盘

创建磁盘 - 按指定方式更新Capacity > Disk Size:

中小型:400 GB(初始大小为200 GB,将总空间增加到600 GB)

小到大:1000 GB(初始大小为200 GB,将总空间增加到1200 GB) - 选择Disk Provisioning的Thin Provision单选按钮。

- 单击 Next。系统随即会显示高级选项窗口。

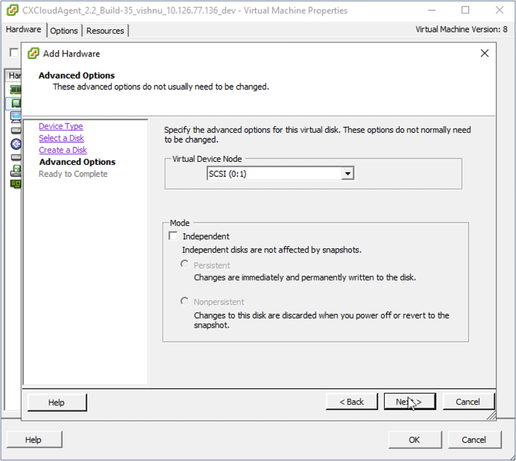

高级选项

高级选项 - 请勿进行更改。点击下一步继续。

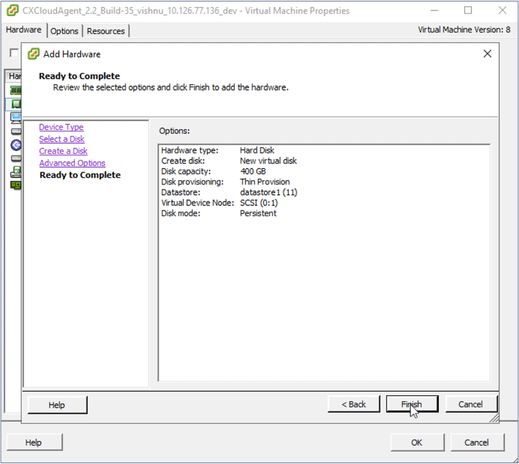

准备完成

准备完成 - 单击 完成。

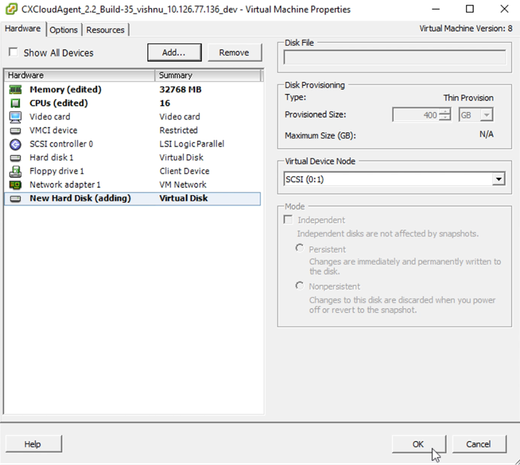

Hardware

Hardware - 单击OK完成重新配置。已完成的重新配置将显示在最近任务面板中。

最近的任务

最近的任务

注意:配置更改大约需要五分钟才能完成。

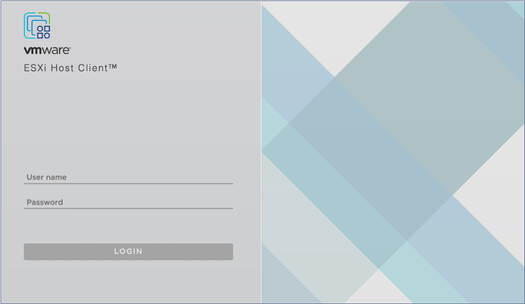

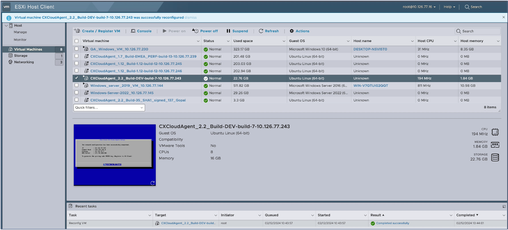

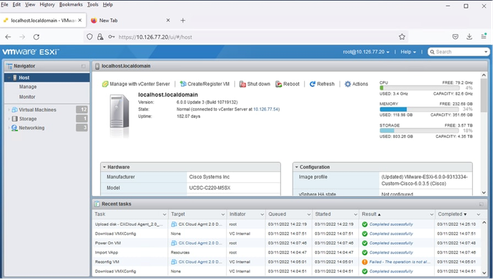

使用Web客户端ESXi v6.0重新配置

要使用Web客户端ESXi v6.0更新虚拟机配置,请执行以下操作:

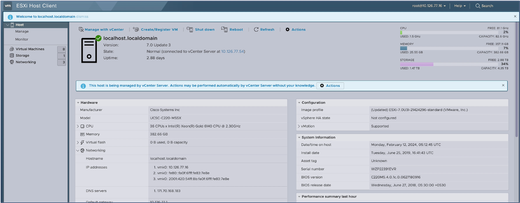

ESXi客户端

ESXi客户端

- 登录到VMware ESXi客户端。系统随即会显示Home页面。

ESXi主页

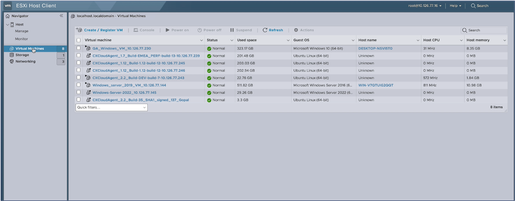

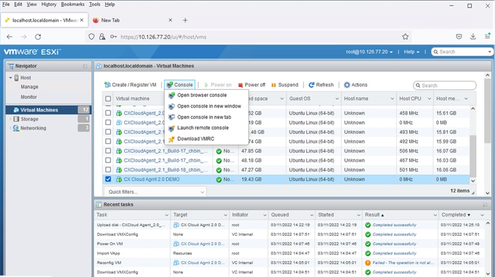

ESXi主页 - 单击Virtual Machine以显示VM列表。

VM列表

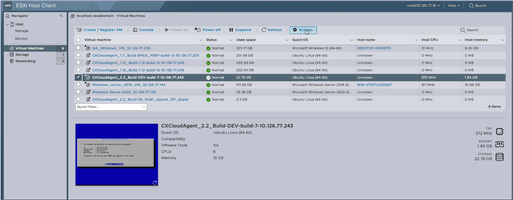

VM列表 - 选择目标虚拟机。

目标VM

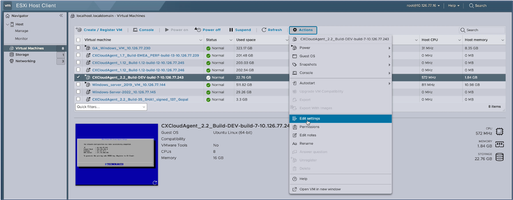

目标VM - 单击Actions并选择Edit Settings。Edit Settings窗口打开。

操作

操作 编辑设置

编辑设置 - 按指定更新CPU值:

中型:16个内核(8个插槽*2个内核/插槽)

大型:32个内核(16个插槽*2个内核/插槽) - 按指定更新Memory值:

中:32 GB

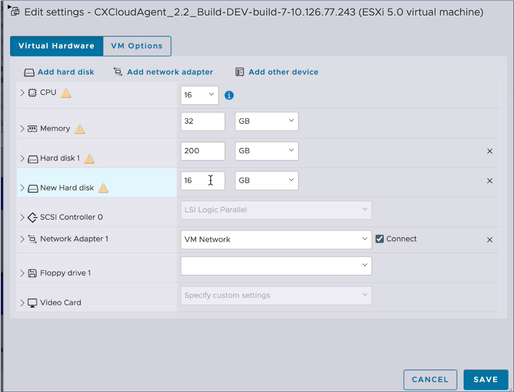

大型:64 GB - 单击Add hard disk> New standard hard disk。新的硬盘条目将显示在Edit settings窗口中。

编辑设置

编辑设置 - 按指定更新新硬盘值:

中小型:400 GB(初始大小为200 GB,将总空间增加到600 GB)

小到大:1000 GB(初始大小为200 GB,将总空间增加到1200 GB) - 单击箭头展开New Hard disk。系统随即会显示属性。

编辑设置

编辑设置 - 选择Thin provisioned单选按钮。

- 单击Save完成配置。配置更新显示在最近任务中。

最近的任务

最近的任务

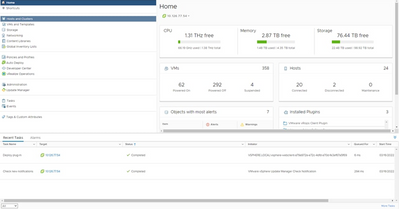

使用Web客户端vCenter重新配置

使用Web客户端vCenter更新VM配置:

vCenter

vCenter

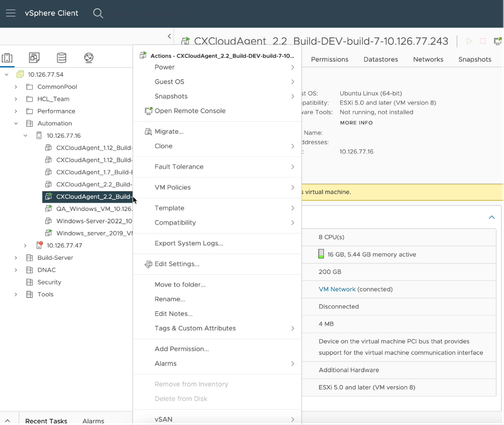

- 登录到vCenter。系统随即会显示Home页面。

VM列表

VM列表 - 右键单击目标VM,然后从菜单中选择Edit Settings。Edit Settings窗口打开。

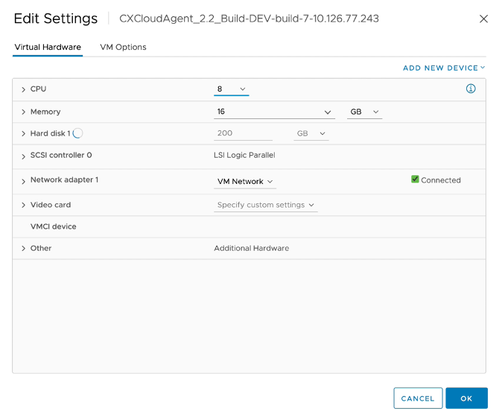

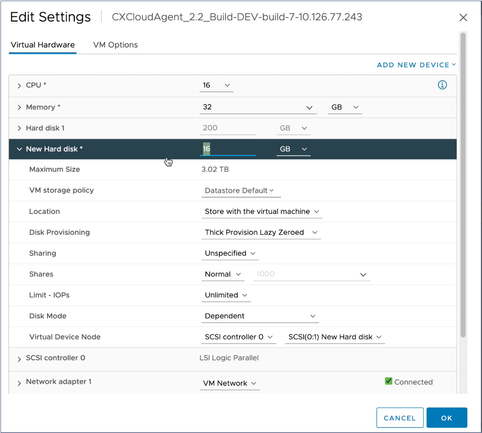

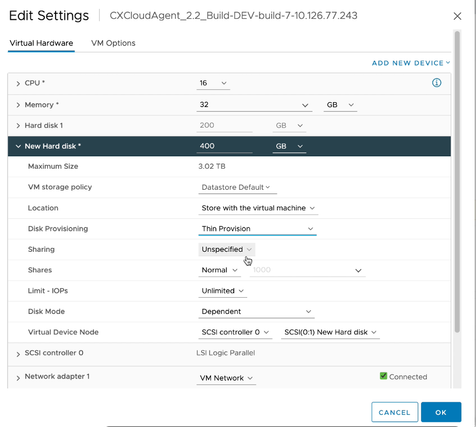

编辑设置

编辑设置 - 按照指定更新CPU值:

中型:16个内核(8个插槽*2个内核/插槽)

大型:32个内核(16个插槽*2个内核/插槽) - 按照指定更新Memory值:

中:32 GB

大型:64 GB 编辑设置

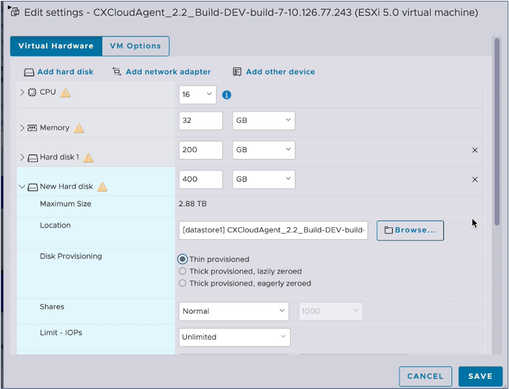

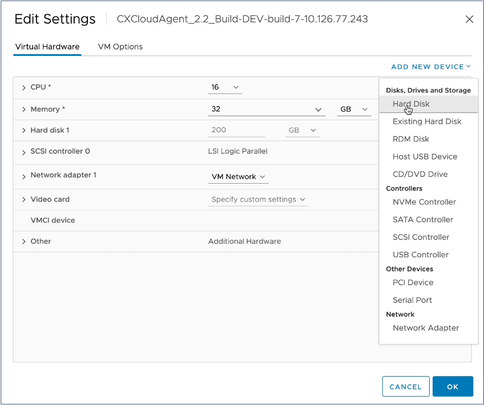

编辑设置 - 单击Add New Device,然后选择Hard Disk。New Hard disk条目添加成功。

编辑设置

编辑设置 - 按指定更新新硬盘内存:

中小型:400 GB(初始大小为200 GB,将总空间增加到600 GB)

小到大:1000 GB(初始大小为200 GB,将总空间增加到1200 GB) 编辑设置

编辑设置 - 从Disk Provisioning下拉列表中选择Thin Provision。

- 单击OK完成升级。

部署和网络配置

选择以下任一选项以部署CX云代理:

- VMware vSphere/vCenter胖客户端ESXi 5.5/6.0

- VMware vSphere/vCenter Web客户端ESXi 6.0或Web客户端vCenter安装

- Oracle Virtual Box 7.0.12

- Microsoft Hyper-V 安装

OVA 部署

胖客户端 ESXi 5.5/6.0 安装

此客户端允许使用vSphere胖客户端部署CX云代理OVA。

- 下载映像后,启动VMware vSphere Client并登录。

登录

登录 - 从菜单中选择文件>部署OVF模板。

vSphere 客户端

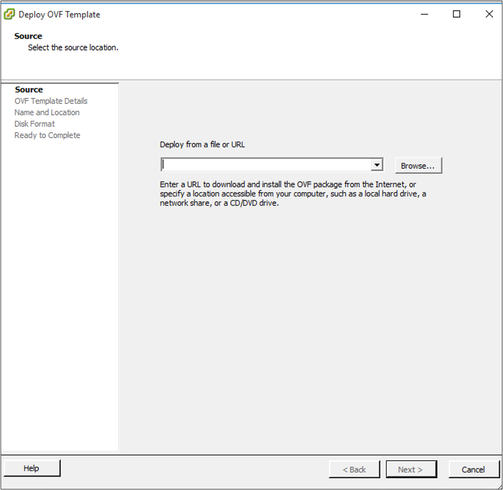

vSphere 客户端 - 浏览以选择OVA文件,然后单击下一步。

OVA 路径

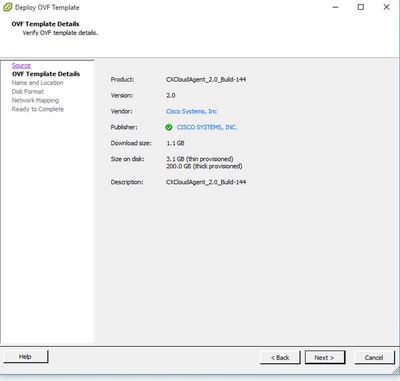

OVA 路径 - 验证OVF详细信息,然后单击下一步。

模板详细信息

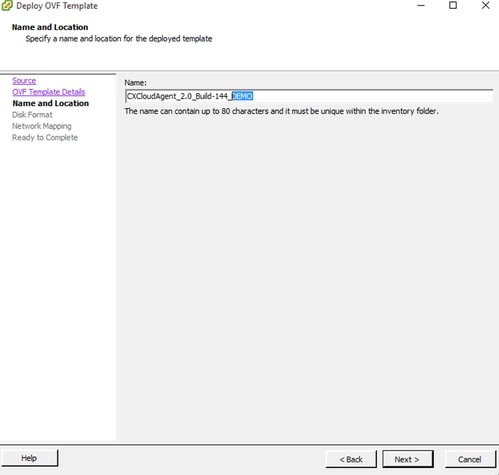

模板详细信息 - 输入Unique Name,然后单击Next。

名称和位置

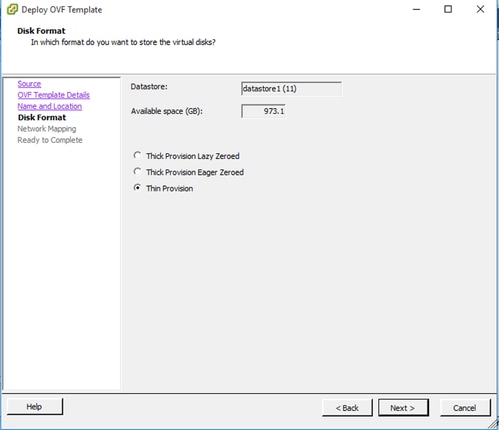

名称和位置 - 选择Disk Format,然后单击Next(建议使用Thin Provision)。

磁盘格式化

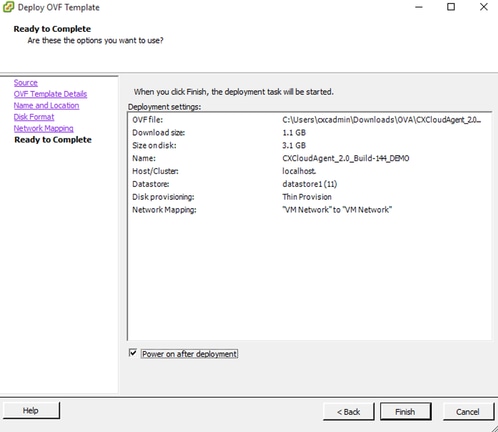

磁盘格式化 - 选中Power on after deployment复选框,然后单击Close。

准备完成

准备完成

部署可能需要几分钟。成功部署后会显示确认。

部署完成

部署完成 - 选择已部署的VM,打开控制台,然后转到网络配置以继续执行后续步骤。

Web 客户端 ESXi 6.0 安装

此客户端使用vSphere Web部署CX云代理OVA。

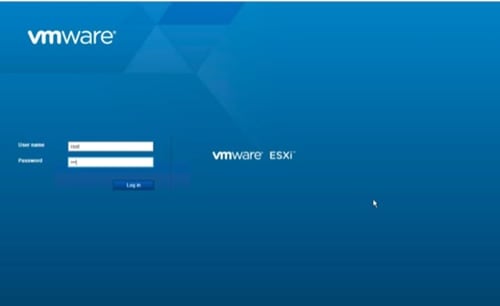

- 使用用于部署VM的ESXi/虚拟机监控程序凭证登录到VMWare UI。

VMware ESXi 登录

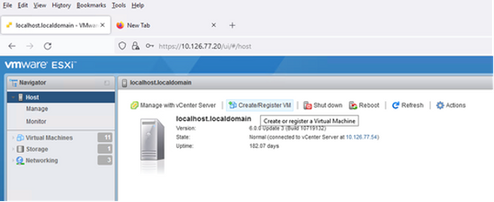

VMware ESXi 登录 - 选择Virtual Machine > Create / Register VM。

创建 VM

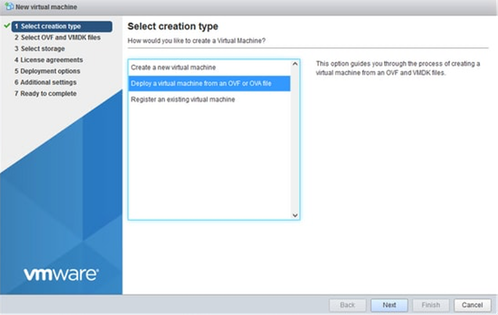

创建 VM - 选择通过 OVF 或 OVA 文件部署虚拟机,然后点击下一步。

选择创建类型

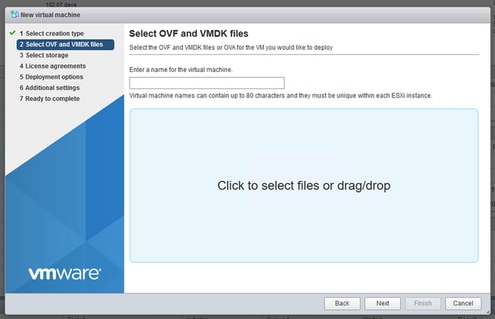

选择创建类型 - 输入虚拟机的名称,浏览以选择文件,或者拖放下载的OVA文件。

- 单击 Next。

OVA 选择

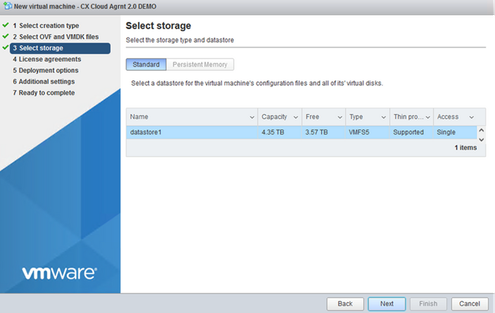

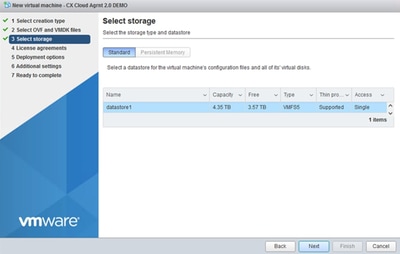

OVA 选择 - 选择标准存储,然后点击下一步。

选择存储

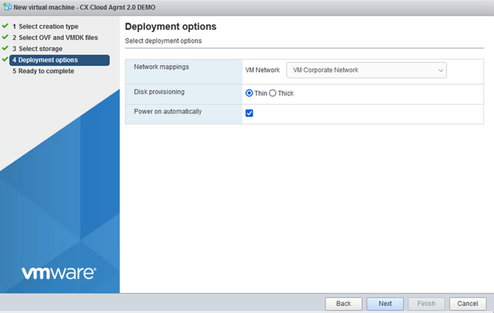

选择存储 - 选择适当的Deployment选项,然后单击Next。

部署选项

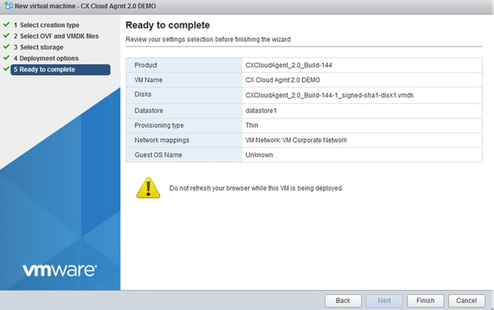

部署选项 - 检查设置,然后点击完成。

准备完成

准备完成 成功完成

成功完成 - 选择刚部署的虚拟机,然后选择Console > Open browser console。

控制台

控制台 - 导航到网络配置以继续执行后续步骤。

Web 客户端 vCenter 安装

请执行以下步骤:

- 使用ESXi/虚拟机监控程序凭证登录vCenter客户端。

登录

登录 - 在Home页中,单击Hosts and Clusters。

主页

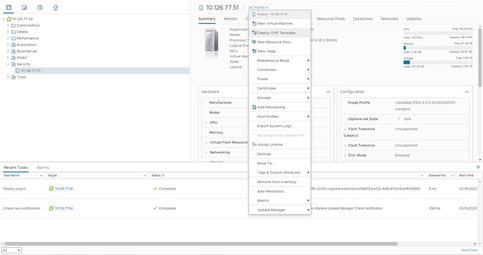

主页 - 选择 VM,然后点击操作 > 部署 OVF 模板。

操作

操作 选择模板

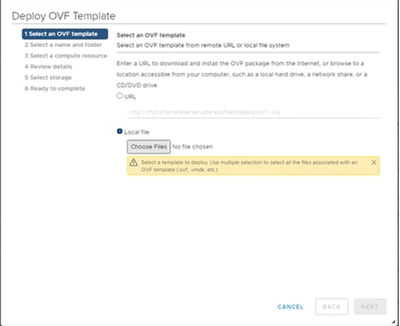

选择模板 - 直接添加URL或浏览以选择OVA文件,然后点击下一步。

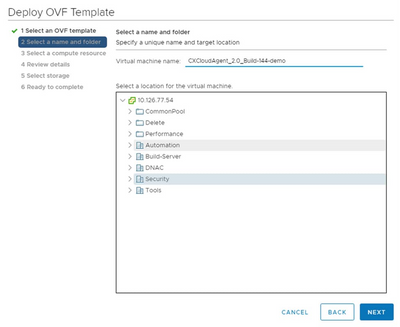

- 输入唯一的名称,并在需要时浏览到该位置。

- 单击 Next。

名称和文件夹

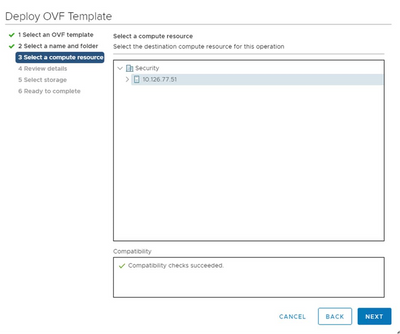

名称和文件夹 - 选择计算资源,然后单击下一步。

选择计算机资源

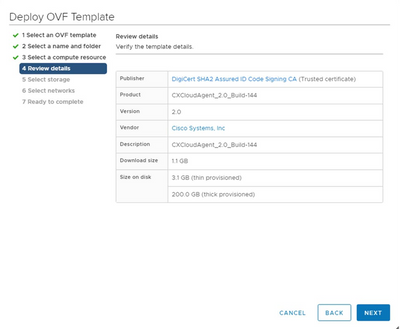

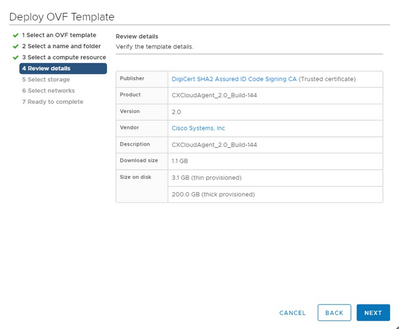

选择计算机资源 - 检查详细信息,然后点击下一步。

检查详细信息

检查详细信息 - 选择虚拟磁盘格式,然后点击下一步。

选择存储

选择存储 - 单击 Next。

选择网络

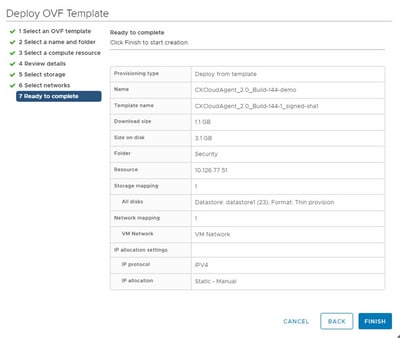

选择网络 - 单击 完成。

准备完成

准备完成 - 点击新添加的虚拟机的名称以查看状态。

已添加VM

已添加VM - 安装完成后,打开VM并打开控制台。

打开控制台

打开控制台 - 导航到网络配置以继续执行后续步骤。

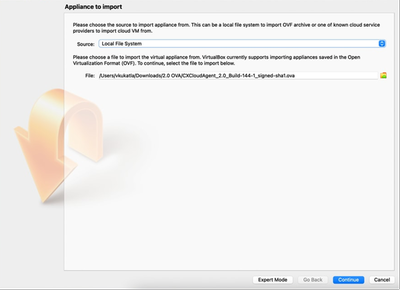

Oracle Virtual Box 7.0.12 安装

此客户端通过Oracle虚拟盒部署CX云代理OVA。

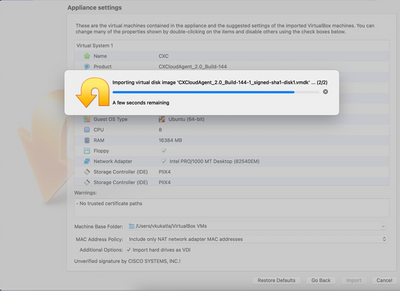

- 将CXCloudAgent_2.4 OVA下载到Windows框中任意文件夹。

- 使用命令行界面浏览到文件夹。

- 使用命令tar -xvf D:\CXCloudAgent_2.4_Build-xx.ova解压缩OVA文件。

解压缩OVA文件

解压缩OVA文件 - 打开Oracle VM UI。

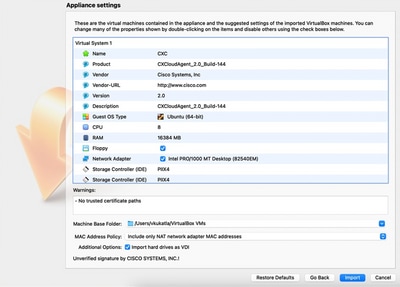

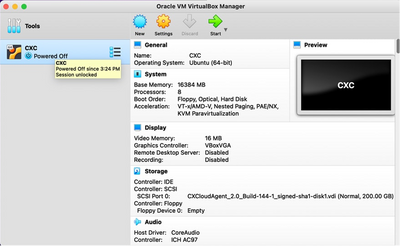

Oracle VM

Oracle VM - 从菜单中选择Machine>New。Create Virtual Machine窗口打开。

创建虚拟机

创建虚拟机 - 在虚拟机名称和操作系统窗口中输入以下详细信息。

名称:VM名称

文件夹:要存储VM数据的位置

ISO映像:none

type:Linux

版本:Gentoo(64位) - 单击 Next。Hardware窗口打开。

Hardware

Hardware - 输入Base Memory(16384 MB)和Processors(8 CPU),然后单击Next。Virtual Hard Disk窗口打开。

虚拟硬盘

虚拟硬盘 - 选择使用现有虚拟硬盘文件单选按钮,然后选择浏览图标。Hard Disk Selector窗口打开。

硬盘选择器

硬盘选择器 - 浏览到OVA文件夹并选择VMDK文件。

OVA文件夹

OVA文件夹 - 单击 Open(打开)。该文件将显示在Hardware Disk Selector窗口中。

硬盘选择器

硬盘选择器 - 单击选择。Virtual Hard Disk窗口打开。确认已选中显示的选项。

选择文件

选择文件 - 单击 Next。Summary窗口打开。

摘要

摘要 - 单击 完成。

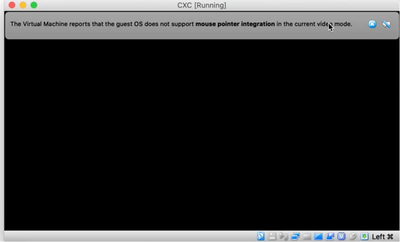

VM 控制台启动

VM 控制台启动 - 选择已部署的VM,然后单击Start。VM通电并显示控制台屏幕进行设置。

打开控制台

打开控制台 - 导航到网络配置以继续执行后续步骤。

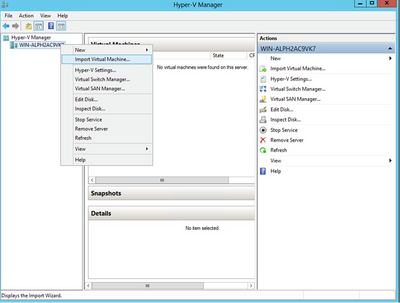

Microsoft Hyper-V 安装

此客户端通过Microsoft Hyper-V安装部署CX云代理OVA。

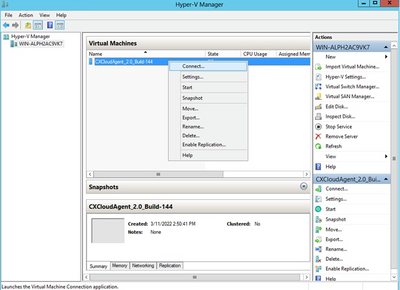

- 登录Hyper-V管理器。

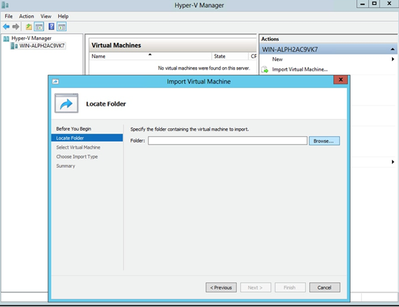

Hyper V管理器

Hyper V管理器 - 选择目标VM,右键单击以打开菜单,然后选择导入虚拟机。

要导入的文件夹

要导入的文件夹 - 浏览并选择下载文件夹,然后单击下一步。

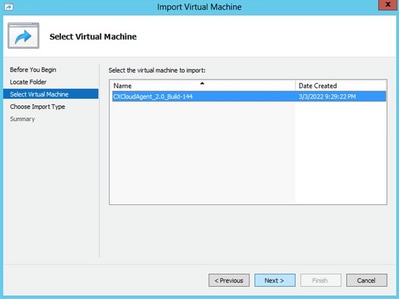

选择 VM

选择 VM - 选择VM,然后单击下一步。

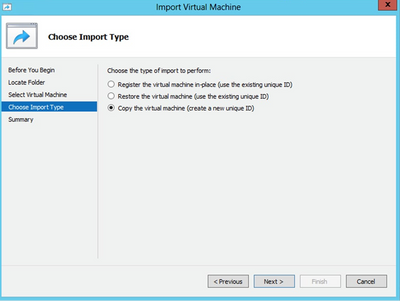

导入类型

导入类型 - 选择Copy the virtual machine(create a new unique ID)单选按钮,然后单击Next。

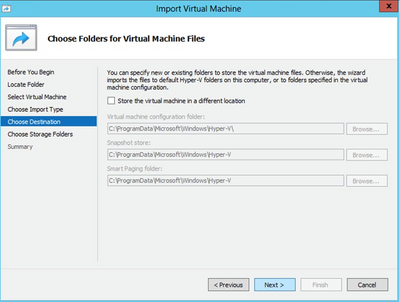

选择虚拟机文件的文件夹

选择虚拟机文件的文件夹 - 浏览以选择 VM 文件的文件夹。Cisco建议使用默认路径。

- 单击 Next。

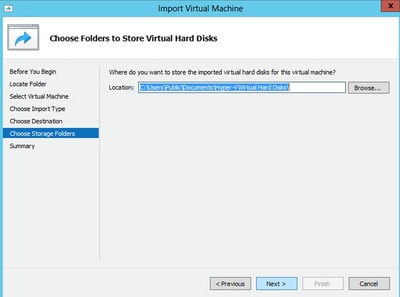

用于存储虚拟硬盘的文件夹

用于存储虚拟硬盘的文件夹 - 浏览并选择用于存储VM硬盘的文件夹。Cisco建议使用默认路径。

- 单击 Next。系统随即会显示VM摘要。

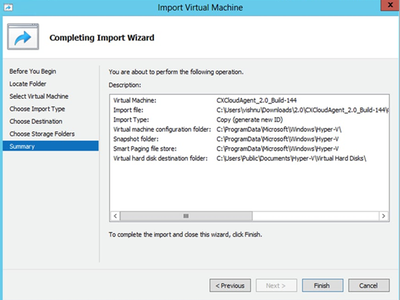

摘要

摘要 - 检验所有输入并点击完成。

- 成功完成导入后,将在Hyper-V上创建新的VM。打开VM设置。

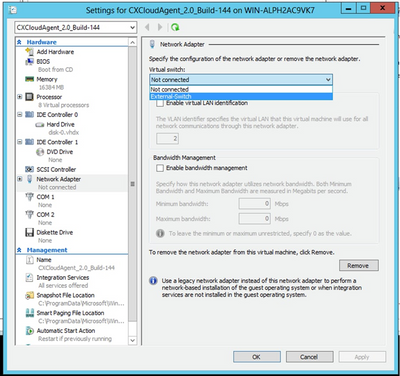

虚拟交换机

虚拟交换机 - 从左侧面板中选择Network Adaptor,然后从下拉列表选择可用的Virtual Switch。

启动 VM

启动 VM - 选择Connect以启动VM。

- 导航到网络配置以继续执行后续步骤。

网络配置

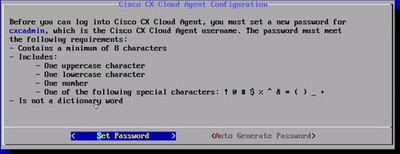

要为cxcadmin用户名设置CX云代理密码:

设置密码

设置密码

- 单击Set Password为cxcadmin添加新密码,或单击Auto Generate Password以获取新密码。

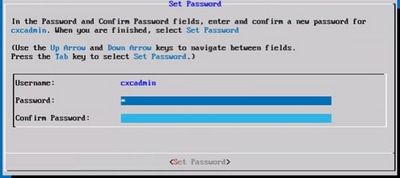

新密码

新密码 - 如果选择设置密码,请输入 cxcadmin 的密码并确认。点击设置密码并转到步骤 3。

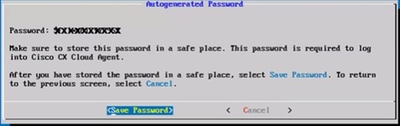

或者

如果选择Auto Generate Password,请复制生成的密码并将其存储起来供将来使用。点击保存密码并转至步骤 4。

自动生成的密码

自动生成的密码 保存密码

保存密码 - 点击保存密码以将其用于身份验证。

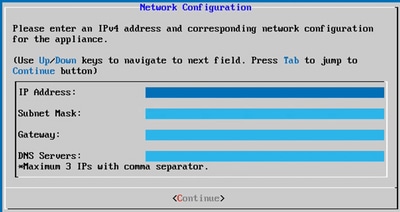

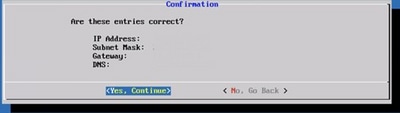

网络配置

网络配置 - 输入IP地址、子网掩码、网关和DNS服务器,然后单击继续。

确认

确认 - 确认输入,然后点击是, 继续。

自定义子网

自定义子网 - 为K3S集群配置输入自定义子网IP(如果客户的默认子网与其设备网络冲突,请选择另一个自定义子网)。

- 单击 Continue。

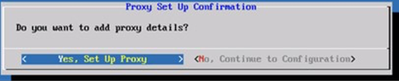

代理设置

代理设置 - 单击Yes, Set Up Proxy以设置代理详细信息,或单击No, Continue to Configuration以直接继续执行步骤11。

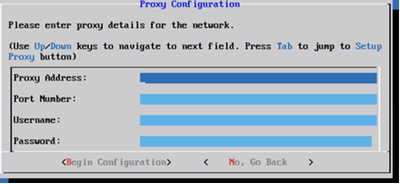

代理配置

代理配置 - 输入代理地址、端口号、用户名和密码。

- 点击开始配置。

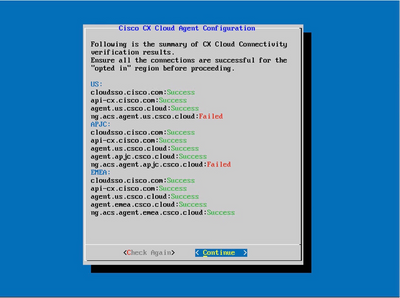

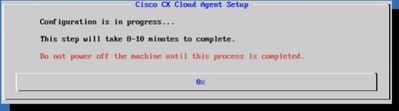

CX云代理设置

CX云代理设置 CX云代理配置

CX云代理配置 - 单击 Continue。

继续配置

继续配置 - 单击Continue继续配置以成功到达域。完成配置可能需要几分钟。

注意:如果无法成功访问域,则客户必须通过更改其防火墙来修复域的可达性,以确保域可访问。解决域可达性问题后,单击Check Again。

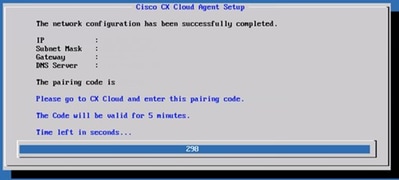

注册到 CX Cloud

注册到 CX Cloud - 单击Register to CX Cloud获取配对代码。

配对代码

配对代码 - 复制配对代码并返回到 CX Cloud 以继续设置。

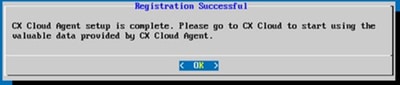

注册成功

注册成功 注意:如果配对代码过期,请单击Register to CX Cloud以生成新的配对代码(第13步)。

15.单击OK。

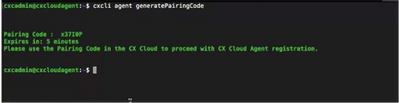

使用CLI生成配对代码的备用方法

用户还可以使用CLI选项生成配对代码。

使用CLI生成配对代码:

- 使用cxcadmin用户凭证通过SSH登录云代理。

- 使用cxcli agent generatePairingCode命令生成配对代码.

生成配对代码 CLI

生成配对代码 CLI - 复制配对代码并返回到 CX Cloud 以继续设置。

配置Cisco Catalyst Center以将系统日志转发到CX云代理

先决条件

支持的Cisco Catalyst Center版本为2.1.2.0到2.2.3.5、2.3.3.4到2.3.3.6、2.3.5.0和Cisco Catalyst Center虚拟设备

配置系统日志转发设置

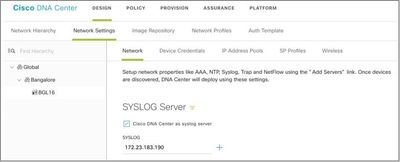

要在Cisco Catalyst Center中配置到CX云代理的系统日志转发,请执行以下步骤:

- 启动Cisco Catalyst Center。

- 转至设计 > 网络设置 > 网络。

- 对于每个站点,将 CX Cloud Agent IP 添加为系统日志服务器。

syslog 服务器

syslog 服务器

注意:配置后,与该站点关联的所有设备都将配置为向CX云代理发送级别为“关键”的系统日志。设备必须关联到站点,才能启用从设备到CX云代理的系统日志转发。更新系统日志服务器设置后,与该站点关联的所有设备将自动设置为默认关键级别。

配置其他资产以将系统日志转发到CX云代理

必须配置设备以将系统日志消息发送到CX云代理,才能使用CX云的故障管理功能。

注意:只有园区成功跟踪第2级设备才有资格配置其他资产以转发系统日志。

具有转发功能的现有系统日志服务器

执行系统日志服务器软件的配置说明,并将CX云代理IP地址添加为新目标。

注意:转发系统日志时,请确保保留原始系统日志消息的源IP地址。

没有转发功能的现有系统日志服务器或没有系统日志服务器

将每台设备配置为将系统日志直接发送到CX云代理IP地址。有关特定配置步骤,请参阅此文档。

启用信息级别系统日志设置

要使系统日志信息级别可见,请执行以下步骤:

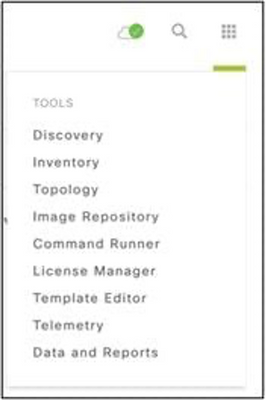

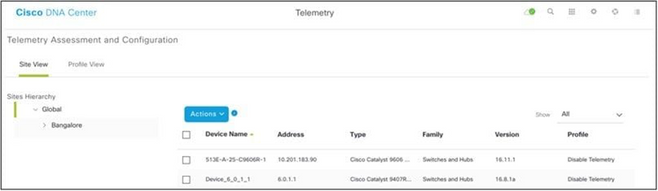

- 导航至工具>遥测。

工具菜单

工具菜单 - 选择并展开站点视图,然后从站点层次结构中选择站点。

站点视图

站点视图 -

选择所需站点并选中使用设备名称复选框的所有设备。

- 从操作下拉列表中选择最佳可见性。

操作

操作

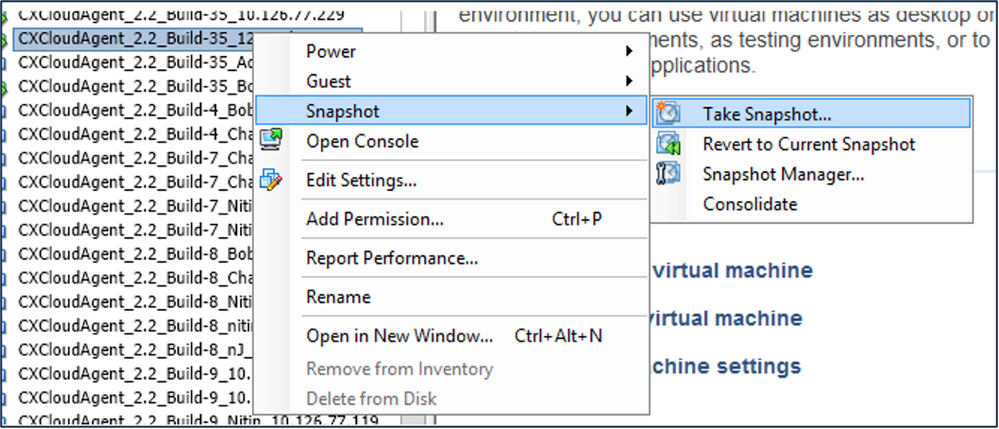

备份和恢复CX云虚拟机

建议使用快照功能在特定时间点保留CX云代理VM的状态和数据。此功能有助于将CX云VM恢复到拍摄快照的特定时间。

备份

要备份CX云虚拟机,请执行以下操作:

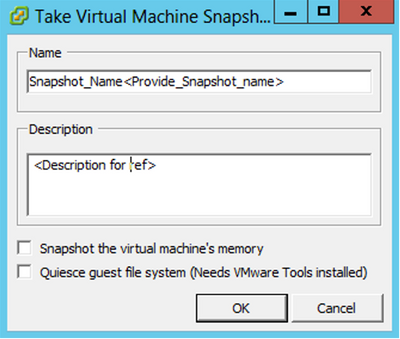

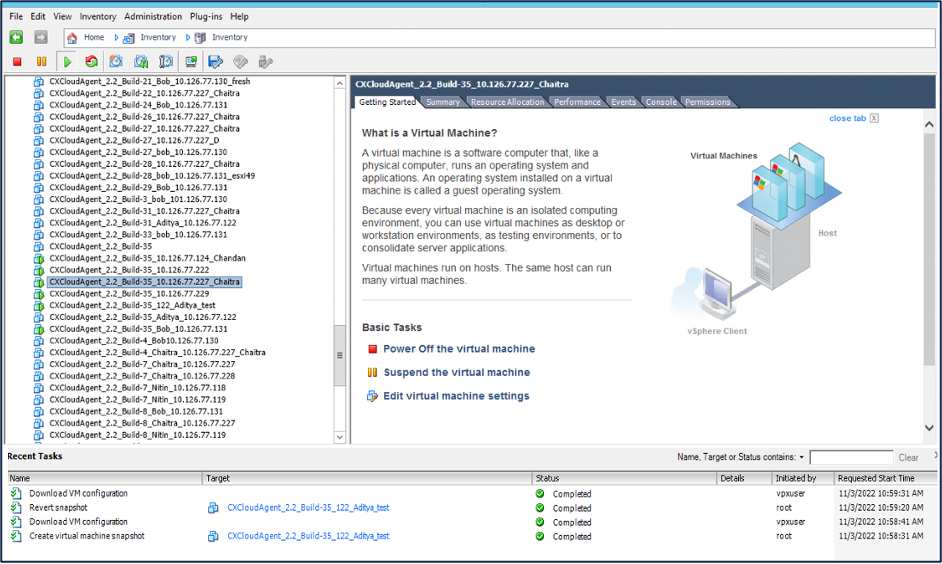

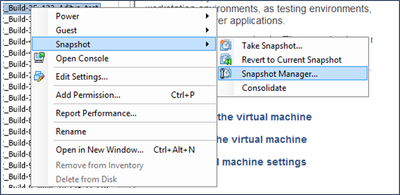

- 右键点击VM,然后选择快照>拍摄快照。Take Virtual Machine Snapshot窗口打开。

选择 VM

选择 VM 拍摄虚拟机快照

拍摄虚拟机快照 - 输入名称和说明。

注意:验证是否已清除Snapshot the virtual machine’s memory(为虚拟机内存创建快照)复选框。

3.单击确定。创建虚拟机快照状态在“最近的任务”列表中显示为已完成。

最近的任务

最近的任务

恢复

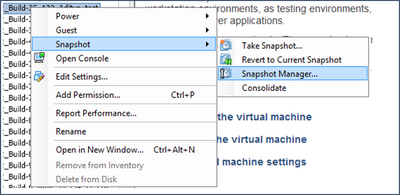

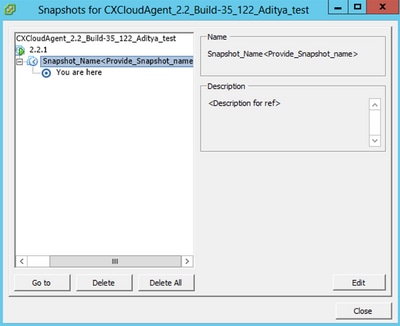

要恢复CX云虚拟机,请执行以下操作:

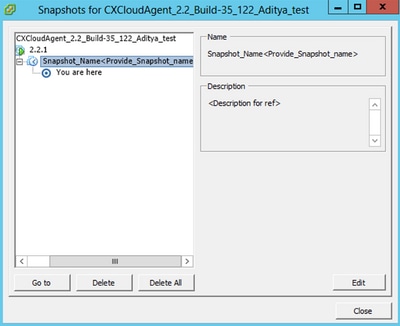

- 右键点击VM,然后选择Snapshot > Snapshot Manager。将打开VM的快照窗口。

选择VM窗口

选择VM窗口 Snapshots窗口

Snapshots窗口

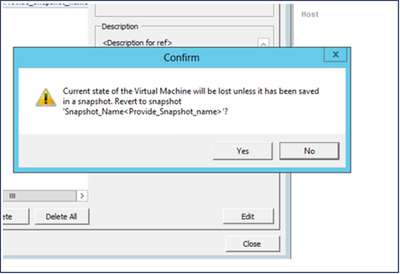

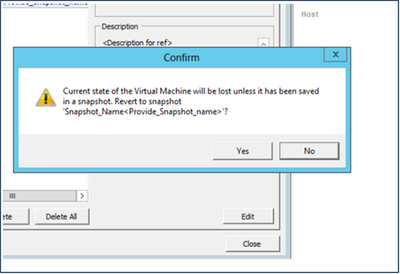

- 单击Go to。Confirm窗口打开。

确认窗口

确认窗口 - 单击 Yes。Revert snapshot状态在“Recent Tasks”列表中显示为Completed。

最近的任务

最近的任务 - 右键点击VM,然后选择Power > Power On打开VM。

安全

CX云代理可确保客户获得端到端安全性。CX云和CX云代理之间的连接是TLS安全的。云代理的默认SSH用户仅限于执行基本操作。

物理安全

在安全的VMware服务器公司中部署CX云代理OVA映像。OVA 通过思科软件下载中心安全共享。引导加载程序(单用户模式)密码设置为随机唯一密码。用户必须参考此FAQ才能设置此引导加载程序(单用户模式)密码。

账户安全

在部署过程中,会创建cxcadmin用户帐户。用户在初始配置期间必须设置密码。cxcadmin用户/凭证用于访问CX云代理API和通过SSH连接到设备。

cxcadmin用户具有权限最低的受限访问权限。cxcadmin密码遵循安全策略,是单向散列密码,有效期限为90天。cxcadmin用户可以使用名为remoteaccount的实用程序创建cxcroot用户。cxcroot用户可以获得root权限。

网络安全

可以使用SSH和cxcadmin用户凭证访问CX云代理VM。传入端口限制为 22 (SSH)、514(系统日志)。

身份验证

基于密码的身份验证:设备维护单个用户(cxcadmin),使用户能够对CX云代理进行身份验证和通信。

- 使用 SSH 在设备上执行 root 特权操作.

cxcadmin用户可以使用名为remoteaccount的实用程序创建cxcroot用户。此实用程序显示RSA/ECB/PKCS1v1_5加密密码,该密码只能从SWIM门户解密(DECRYPT请求表)。 只有授权人员才能访问此门户。cxcroot用户可使用此解密的密码获得root权限。密码有效期仅为两天。cxcadmin用户必须重新创建帐户,并在密码到期后从SWIM门户获取密码。

强化

CX云代理设备遵循互联网安全中心强化标准。

数据安全

CX云代理设备不存储任何客户个人信息。设备凭据应用程序(作为其中一个Pod运行)将加密的服务器凭据存储在安全数据库中。收集的数据不会以任何形式存储在设备内,除非在处理时临时存储。收集完成后,遥测数据会尽快上传到CX云,并在确认上传成功后立即从本地存储中删除。

数据传输

注册包包含所需的唯一X.509设备证书和密钥,用于与Iot核心建立安全连接。使用该代理通过传输层安全(TLS)v1.2使用消息队列遥测传输(MQTT)建立安全连接

日志和监控

日志不包含任何形式的个人身份信息(PII)数据。审核日志会捕获在CX云代理设备上执行的所有安全敏感型操作。

思科遥测命令

CX云使用Cisco遥测命令中列出的API和命令检索资产遥测。本文档根据命令对Cisco Catalyst Center库存、诊断网桥、Intersight、合规性见解、故障以及CX云代理收集的所有其他遥测源的适用性对命令进行分类。

资产遥测中的敏感信息在传输到云之前会被屏蔽。CX云代理会屏蔽所有已收集资产的敏感数据,这些资产会直接向CX云代理发送遥感勘测。这包括密码、密钥、社区字符串、用户名等。控制器在将此信息传输到CX云代理之前,为所有控制器管理的资产提供数据掩码。在某些情况下,控制器管理的资产遥感勘测可以进一步匿名化。请参阅相应的产品支持文档了解有关遥测匿名化的详细信息(例如,Cisco Catalyst Center管理员指南的匿名数据部分)。

虽然无法自定义遥测命令列表且无法修改数据掩码规则,但客户可以通过指定数据源来控制哪些资产的可遥测CX云访问,如控制器受管设备的产品支持文档或本文档的连接数据源部分所述(针对CX云代理收集的其他资产)。

安全汇总

| 安全特性 |

描述 |

| 引导加载程序密码 |

引导加载程序(单用户模式)密码设置为随机唯一密码。用户必须参考FAQ来设置其引导加载程序(单用户模式)密码。 |

| 用户访问权限 |

SSH: ·使用 cxcadmin 用户访问设备需要使用安装期间创建的凭证。 ·使用cxcroot用户访问设备需要授权人员使用SWIM门户解密凭证。 |

| 用户帐户 |

·cxcadmin:创建的默认用户帐户;用户可以使用cxcli执行CX云代理应用命令,并且对该设备的权限最低;使用 cxcadmin 用户创建 cxcroot 用户及其加密密码. ·cxcroot:cxcadmin可以使用实用程序remoteaccount创建此用户;用户可以使用此账户获得 root 权限。 |

| cxcadmin 密码政策 |

·密码使用 SHA-256 进行单向散列处理并安全存储。 ·至少八(8)个字符,包含以下三类字符:大写、小写、数字和特殊字符。 |

| cxcroot 密码政策 |

· cxcroot密码是RSA/ECB/PKCS1v1_5加密的 ·生成的密码需要在 SWIM 门户中解密。 · cxcroot用户和密码有效期为两天,可以使用cxcadmin用户重新生成。 |

| SSH 登录密码政策 |

·至少包含下列三个类别的八个字符:大写、小写、数字和特殊字符。 ·五次失败的登录尝试将设备锁定30分钟;密码将在90天后过期。 |

| 端口 |

开放传入端口 – 514(系统日志)和 22 (SSH) |

| 数据安全 |

·未存储任何客户信息。 ·未存储设备数据。 · Cisco Catalyst Center服务器凭证已加密并存储在数据库中。 |

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

3.0 |

14-Nov-2024 |

“Oracle Virtual Box 7.0.12安装”一节已更新。 |

2.0 |

26-Sep-2024 |

更新了文档,以将Cisco DNA Center名称变更为Cisco Catalyst Center。 |

1.0 |

25-Jul-2024 |

初始版本 |

反馈

反馈