简介

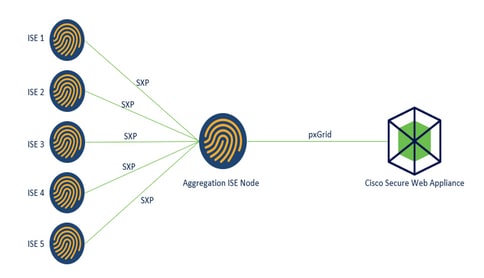

本文档介绍通过pxGrid将来自多个ISE部署的安全组标记(SGT)信息发送到单个思科安全网络设备(正式版网络安全设备WSA)以在TrustSec部署中利用基于SGT的Web访问策略的过程。

在版本14.5之前,安全网络设备只能与单个ISE集群集成基于SGT的身份策略。通过引入此新版本,安全网络设备现在可与来自多个ISE集群的信息进行互操作,并在它们之间汇聚一个单独的ISE节点。这带来了巨大的好处,使我们能够导出来自不同ISE集群的用户数据,并自由控制用户可以使用的退出点,无需1:1集成。

先决条件

要求

Cisco 建议您了解以下主题:

- 身份服务引擎 (ISE)

- 安全Web设备

- RADIUS协议

- TrustSec

- pxGrid

使用的组件

本文档中的信息基于以下软件和硬件版本:

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

限制

- 所有ISE集群需要为SGT维护统一的映射。

- ISE汇聚节点必须拥有其他ISE集群的SGT名称/编号。

- 安全Web设备只能根据SGT标记识别策略(访问/解密/路由),而不能识别组和用户。

- 报告和跟踪基于SGT。

- 现有的ISE/安全Web设备规模调整参数继续适用于此功能。

网络图

Process:

1.当最终用户连接到网络时,他们根据ISE中的授权策略接收SGT。

2.然后,不同的ISE集群通过SXP将此SGT信息以SGT-IP映射的形式发送到ISE汇聚节点。

3. ISE汇聚节点接收此信息并通过pxGrid与单个安全网络设备共享。

4.安全Web设备使用它学到的SGT信息,根据Web访问策略向用户提供访问权限。

配置

ISE 配置

启用SXP

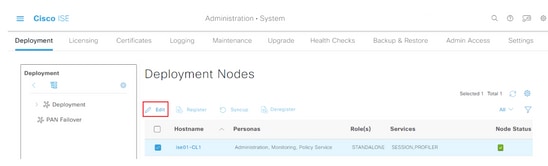

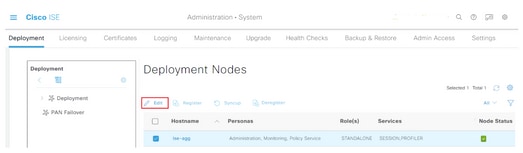

步骤1.选择三行图标  位于左上角,在Administration > System > Deployment中选择。

位于左上角,在Administration > System > Deployment中选择。

步骤2.选择要配置的节点,然后点击编辑。

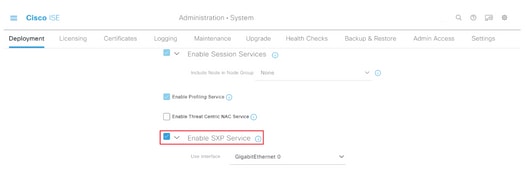

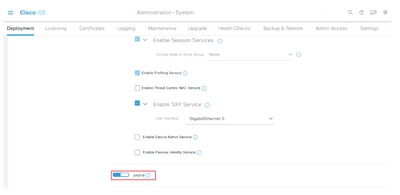

步骤3.要启用SXP,请勾选框Enable SXP Service

步骤4.向下滚动到底部,然后点击保存

注意:对每个集群中的其他ISE节点(包括汇聚节点)重复所有步骤。

在群集节点上配置SXP

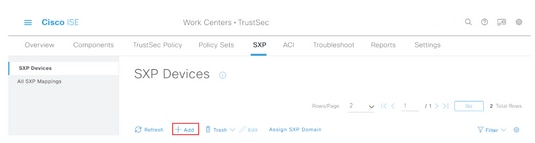

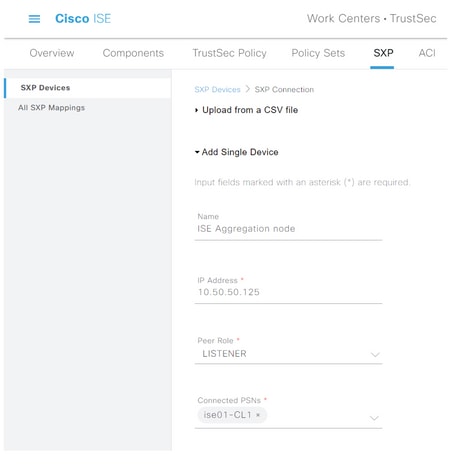

步骤1.选择三行图标 位于左上角,然后选择 工作中心> TrustSec > SXP。

位于左上角,然后选择 工作中心> TrustSec > SXP。

步骤2.点击+Add将ISE汇聚节点配置为SXP对等体。

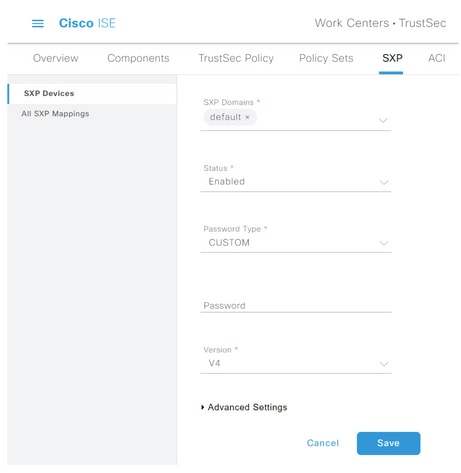

步骤3.定义ISE聚合节点的名称和IP地址,选择对等角色作为LISTENER。在连接的PSN、所需的SXP域下选择所需的PSN,在“状态”下选择启用,然后选择密码类型和所需的版本。

步骤4.单击保存

注意:对每个集群中的其他ISE节点重复所有步骤,以构建与汇聚节点的SXP连接。在汇聚节点上重复相同的过程,并选择SPEAKER作为对等角色。

在汇聚节点上配置SXP

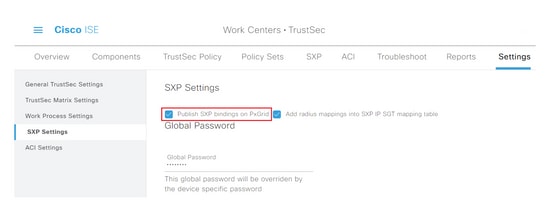

步骤1.选择位于左上角的三行图标,然后在“工作中心”>“TrustSec”>“设置”中进行选择

第二步: 单击SXP Settings选项卡

步骤3.要传播IP-SGT映射,请勾选在pxGrid上发布SXP绑定复选框。

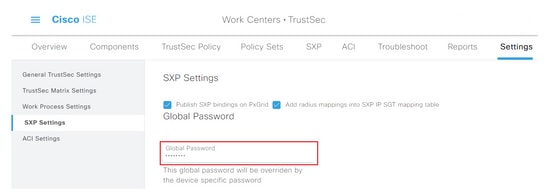

第 4 步(可选): 在Global Password下定义SXP设置的默认密码

步骤5.向下滚动并点击保存。

在聚合节点上启用pxGrid

第1步:选择位于左上角的三行图标,然后在Administration > System > Deployment上选择。

步骤2.选择要配置的节点,然后点击编辑。

步骤3.要启用pxGrid,请点击pxGrid旁边的按钮。

步骤4.向下滚动到底部,然后点击保存。

pxGrid自动审批

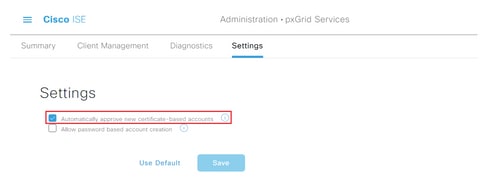

第1步:导航到左上角的三行图标并选择管理> pxGrid服务>设置。

第二步: 默认情况下,ISE不会自动批准pxGrid来自新pxGrid客户端的连接请求,因此必须通过选中Automatically approve new certificate-based accounts复选框启用该设置。

步骤3.点击保存

网络设备TrustSec设置

对于思科ISE处理来自支持TrustSec的设备请求,您必须在思科ISE中定义这些支持TrustSec的设备。

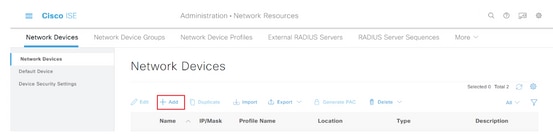

步骤1.导航至位于左上角的三个行图标,然后在Administration > Network Resources > Network Devices中选择。

第二步: 单击+Add。

步骤3.在Network Devices部分和RADIUS Authentication Settings中输入所需的信息。

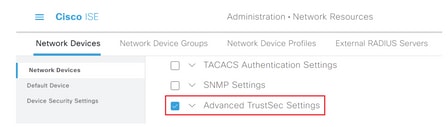

步骤4.选中Advanced TrustSec Settings复选框以配置启用TrustSec的设备。

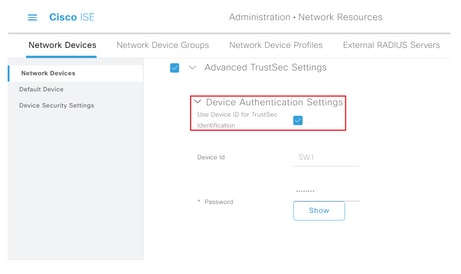

第5步:点击Use Device ID for TrustSec Identification复选框,以自动填充Network Devices(网络设备)部分中列出的设备名称。在密码字段中输入密码。

注意:ID和密码必须与随后在交换机上配置的“cts credentials id <ID> password <PW>”命令匹配。

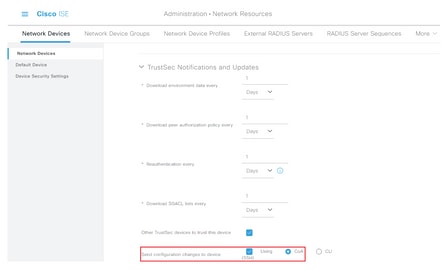

步骤6.选中Send configuration changes to device复选框,以便ISE可以向设备发送TrustSec CoA通知。

步骤7.选中Include this device when deploying Security Group Tag Mapping Updates复选框。

步骤8.要让ISE编辑网络设备的配置,请在EXEC Mode Username和EXEC Mode Password字段中输入用户凭证。或者,在启用模式密码字段中提供启用密码。

注意:对要成为TrustSec域一部分的所有其他NAD重复上述步骤。

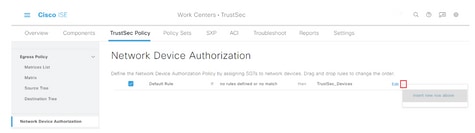

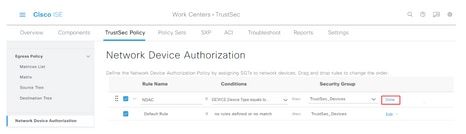

网络设备授权

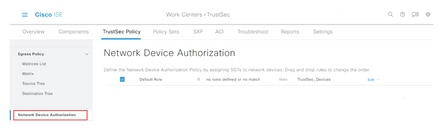

第1步:选择位于左上角的三行图标,然后依次选择工作中心(Work Centers)> TrustSec > TrustSec策略(TrustSec Policy)。

第二步: 在左侧窗格中,单击网络设备授权。

步骤3.在右侧,使用上文Edit 和Insert new row 旁边的下拉列表创建新的NDA规则。

第4步:定义规则名称、条件,并从Security Groups下的下拉列表选择适当的SGT。

步骤5.点击最右边的完成。

步骤6.向下滚动并点击保存。

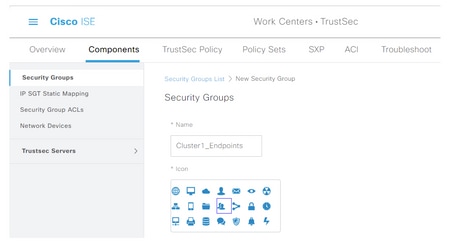

SGT

第1步:选择位于左上角的三行图标,然后在“工作中心”(Work Centers)>“TrustSec”(TrustSec)>“组件”(Components)中选择。

第二步: 在左侧窗格中,展开Security Groups。

步骤3.点击+Add以创建新的SGT。

步骤4.输入名称,然后在相应字段中选择一个图标。

步骤5.(可选)为其提供说明并输入标记值。

注意:为了能够手动输入标记值,导航到工作中心(Work Centers)> TrustSec >设置(Settings)> General TrustSec设置(General TrustSec Settings),并选择安全组标记编号(Security Group Tag Numbering)下的选项User Must Enter SGT Number。

步骤6.向下滚动并点击Submit

注意:对所有必需的SGT重复这些步骤。

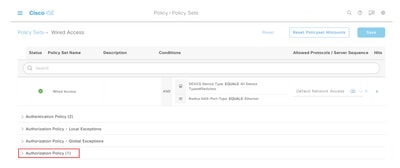

授权策略

第1步:选择位于左上角的三行图标,然后在Policy > Policy Sets中选择。

第二步: 选择适当的策略集。

步骤3.在策略集中,展开授权策略。

步骤4.单击  按钮以创建授权策略。

按钮以创建授权策略。

第5步:定义所需的规则名称、条件和配置文件,然后从Security Groups下的下拉列表中选择适当的SGT。

步骤6.点击保存。

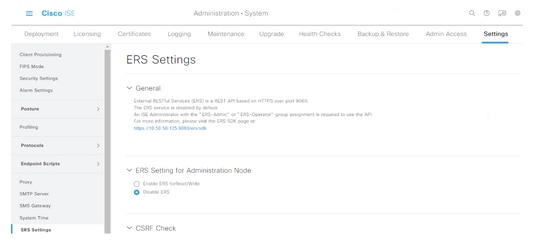

在ISE汇聚节点上启用ERS(可选)

外部RESTful API服务(ERS)是WSA可以查询组信息的API。默认情况下,ISE上禁用ERS服务。启用后,如果客户端作为ISE节点上的ERS Admin组成员进行身份验证,则可以查询API。要在ISE上启用服务并将帐户添加到正确的组,请执行以下步骤:

步骤1.选择位于左上角的三行图标,然后在Administration > System > Settings上选择。

第二步: 在左侧窗格中,单击ERS Settings。

步骤3.选择选项Enable ERS for Read/Write。

步骤4.单击保存并使用OK确认。

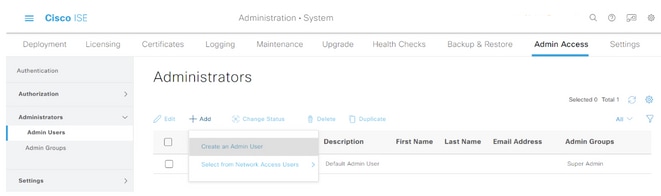

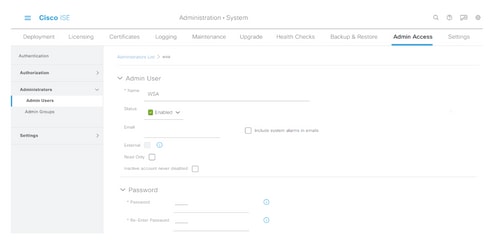

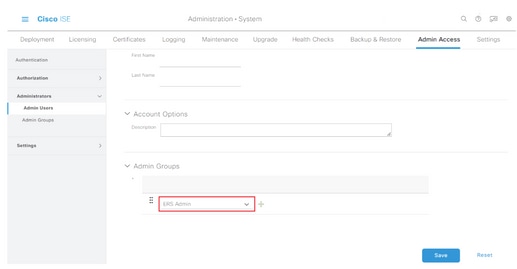

将用户添加到ESR管理员组(可选)

第1步:选择位于左上角的三行图标,然后选择Administration > System > Admin Access

第二步: 在左侧窗格中,展开Administrators,然后单击Admin Users。

第3步:点击+Add并从下拉列表中选择Admin User。

步骤4.在相应的字段中输入用户名和密码。

第5步:在Admin Groups字段中,使用下拉菜单选择ERS Admin。

步骤6.点击保存。

安全Web设备配置

根证书

如果集成设计使用内部证书颁发机构作为WSA和ISE之间的连接的信任根,则必须在两台设备上安装此根证书。

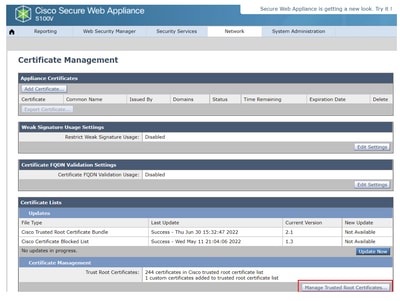

第1步:导航到Network > Certificate Management,然后单击Manage Trusted Root Certificates以添加CA证书。

步骤2.点击导入。

步骤3.单击Choose File以查找生成的根CA,然后点击Submit。

步骤4.重新点击Submit。

步骤5.在右上角,点击Commit Changes。

步骤6.重新点击Commit Changes。

pxGrid证书

在WSA中,创建密钥对和证书供pxGrid使用作为ISE服务配置的一部分完成。

步骤1.导航到网络>身份服务引擎。

步骤2.单击启用和编辑设置。

步骤3.单击Choose File以查找生成的根CA,然后点击Upload File。

注意:常见的错误配置是上载此部分中的ISE pxGrid证书。必须将根CA证书上传到ISE pxGrid节点证书字段。

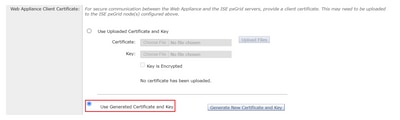

第4步:在Web设备客户端证书部分,选择使用生成的证书和密钥。

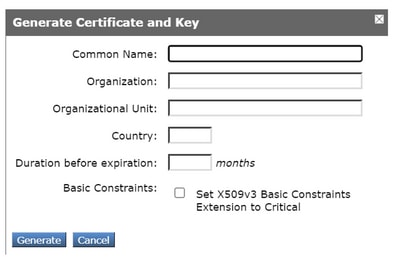

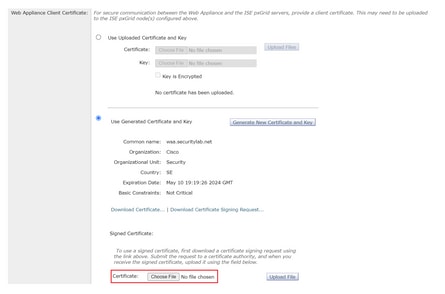

第5步:单击Generate New Certificate and Key按钮并填写所需的证书字段。

步骤6.点击Download Certificate Signing Request。

注意:建议选择Submit按钮提交对ISE配置的更改。如果在提交更改之前会话超时,则即使已下载CSR,生成的密钥和证书也会丢失。

第7步:在与CA签署CSR后,点击选择文件以查找证书。

步骤8.点击上传文件。

步骤9.提交并提交。

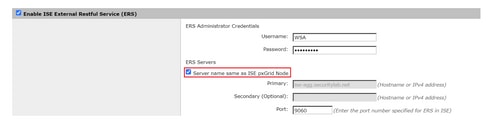

在安全Web设备上启用SXP和ERS

步骤1.单击SXP和ERS的Enable按钮。

第2步:在ERS Administrator Credentials字段中,输入在ISE上配置的用户信息。

步骤3.选中与ISE pxGrid节点相同的服务器名称的复选框,以继承早期配置的信息。否则,请在此处输入所需信息。

步骤4.提交并提交。

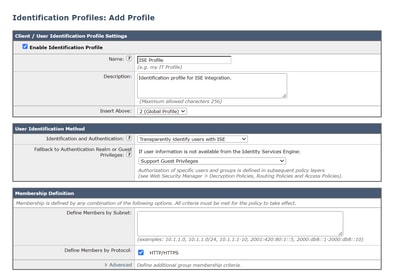

标识配置文件

为了在WSA策略中使用安全组标记或ISE组信息,必须首先创建标识配置文件,该配置文件利用ISE作为透明标识用户的方法。

步骤1.导航到Web Security Manager > Authentication > Identication Profiles。

步骤2.单击Add Identification Profile。

步骤3.输入名称和说明(可选)。

第4步:在Identification and Authentication部分,使用下拉菜单选择Transparently identify users with ISE。

步骤5.提交并提交。

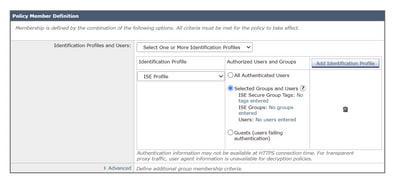

基于SGT的解密策略

步骤1.导航到Web Security Manager > Web Policies > Decryption Policies。

步骤2.点击Add Policy。

步骤3.输入名称和说明(可选)。

第4步:在标识配置文件和用户部分,使用下拉菜单选择选择一个或多个标识配置文件。

第5步:在Identification Profiles部分,使用下拉列表选择ISE标识配置文件的名称。

第6步:在Authorized Users and Groups部分,选择Selected Groups and Users。

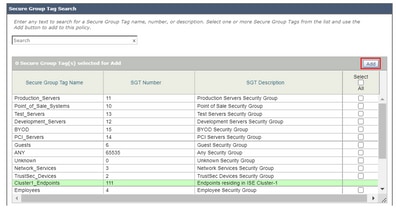

步骤7.点击ISE Secure Group Tags旁边的超链接。

第8步:在Secure Group Tag Search部分,选中所需SGT右侧的框,然后点击Add。

步骤9.单击“完成”返回。

步骤10.提交并提交。

交换机配置

AAA

aaa new-model

aaa group server radius ISE

server name ise01-cl1

server name ise02-cl1

ip radius source-interface Vlan50

aaa authentication dot1x default group ISE

aaa authorization network ISE group ISE

aaa accounting update newinfo periodic 2440

aaa accounting dot1x default start-stop group ISE

aaa server radius dynamic-author

client 10.50.50.120 server-key Cisco123

client 10.50.50.121 server-key Cisco123

auth-type any

radius server ise01-cl1

address ipv4 10.50.50.121 auth-port 1812 acct-port 1813

pac key Cisco123

radius server ise02-cl1

address ipv4 10.50.50.120 auth-port 1812 acct-port 1813

pac key Cisco123

TrustSec

cts credentials id SW1 password Cisco123 (This is configured in Privileged EXEC Mode)

cts role-based enforcement

aaa authorization network cts-list group ISE

cts authorization list cts-list

验证

从ISE到终端的SGT分配。

在这里,您可以看到来自ISE集群1的终端在成功身份验证和授权后分配了SGT:

在这里,您可以看到来自ISE集群2的终端在成功身份验证和授权后分配了SGT:

SXP映射

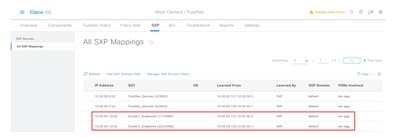

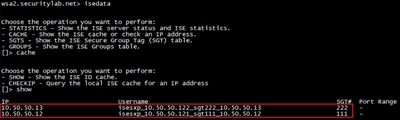

由于群集ISE节点和ISE汇聚节点之间启用了SXP通信,这些SGT-IP映射通过SXP通过ISE汇聚获取:

这些SXP映射来自不同的ISE集群,然后通过pxGrid通过ISE汇聚节点发送到WSA:

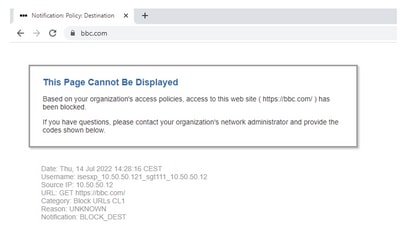

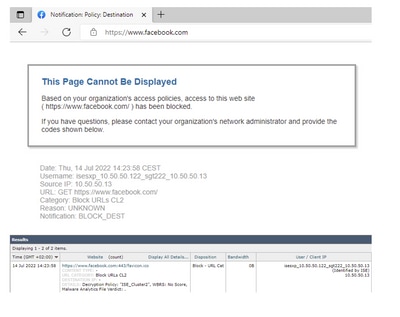

基于SGT的策略实施

在这里,您可以看到不同的终端与其各自的策略匹配,并且根据其SGT阻止流量:

属于ISE集群1的终端

属于ISE集群2的终端

相关信息