在MPLS/VPN网络的路由泄漏

简介

本文档提供 MPLS/VPN 环境中的路由泄漏的示例配置。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档不限于特定的软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文件规则的更多信息请参见“ Cisco技术提示规则”。

配置

本部分包含以下两个配置示例:

-

从全局路由表到 VPN 路由/转发实例 (VRF) 的路由泄漏和从 VRF 到全局路由表的路由泄漏

-

不同 VRF 之间的路由泄漏

注:要查找有关本文档中命令的其他信息,请使用命令查找工具(仅注册客户)。

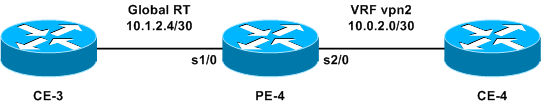

从全局路由表到 VRF 的路由泄漏和从 VRF 到全局路由表的路由泄漏

此配置描述从全局路由表到 VRF 的路由泄漏和从 VRF 到全局路由表的路由泄漏。

网络图

此配置使用以下网络设置:

配置

在本示例中,从全局路由表访问位于 VRF 中的网络管理系统 (NMS) 工作站。提供商边缘 (PE) 路由器和提供商 (P) 路由器必须将 NetFlow 信息导出到 VRF 中的 NMS 工作站 (10.0.2.2)。可通过 PE-4 上的 VRF 接口访问 10.0.2.2。

要从全局表访问10.0.2.0/30,在PE-4上引入指向VRF接口之外的10.0.2.0/30的静态路由。然后,通过内部网关协议(IGP)将此静态路由重分发到所有PE和P路由器。这可确保所有 PE 和 P 路由器都可通过 PE-4 访问 10.0.2.0/30。

还添加了静态 VRF 路由。该静态 VRF 路由指向全局网络中将数据流发送到此 NMS 工作站的子网。如果不添加此路由,PE-4 会丢弃在 VRF 接口上接收到的 NMS 工作站中的数据流;并且 PE-4 会将 ICMP:host unreachable rcv 消息发送到 NMS 工作站。

本部分使用以下配置:

| PE-4 |

|---|

! ip cef ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 ! interface Serial1/0 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast ! ip classless ip route 10.0.2.0 255.255.255.252 Serial2/0 ip route vrf vpn2 10.1.2.4 255.255.255.252 Serial1/0 ! |

现在可以将静态路由重新分配到要在网络范围内通告的任何 IGP。VRF 接口是 LAN 接口(例如,以太网)时同样适用。 这种情况下的确切配置命令是:

ip route 10.0.2.0 255.255.255.252 Ethernet2/0 10.0.2.2

注意:在接口名称后配置的IP地址仅由地址解析协议(ARP)使用,以知道要解析的地址。

注意:对于4500系列交换机,必须在VRF表中为各自的下一跳地址配置静态ARP条目。

注意:默认情况下,Cisco IOS®软件接受静态VRF路由。这可能会损害安全性,因为它可能引入不同 VRF 之间的路由泄漏。可以使用 no ip route static inter-vrf 命令防止安装此类静态 VRF 路由。有关 no ip route static inter-vrf 命令的详细信息,请参阅 MPLS 虚拟专用网 (VPN)。

验证

此部分提供信息确认您的配置适当地工作。

命令输出解释程序工具(仅限注册用户)支持某些 show 命令,使用此工具可以查看对 show 命令输出的分析。

-

show ip route 10.0.2.0 — 显示指定的 IP 地址路由条目。

-

show ip route vrf vpn2 10.1.2.4 — 显示指定的IP地址VRF路由条目。

PE-4# show ip route 10.0.2.0 Routing entry for 10.0.2.0/30 Known via "static", distance 1, metric 0 (connected) Routing Descriptor Blocks: * directly connected, via Serial2/0 Route metric is 0, traffic share count is 1 PE-4# show ip route vrf vpn2 10.1.2.4 Routing entry for 10.1.2.4/30 Known via "static", distance 1, metric 0 (connected) Redistributing via bgp 1 Advertised by bgp 1 Routing Descriptor Blocks: * directly connected, via Serial1/0 Route metric is 0, traffic share count is 1

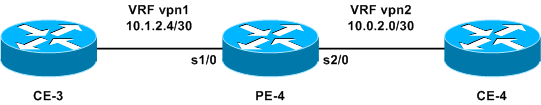

不同 VRF 之间的路由泄漏

此配置描述不同 VRF 之间的路由泄漏。

网络图

此配置使用以下网络图:

配置

不能将两个静态路由配置为在 VRF 之间通告每个前缀,因为不支持此方法 — 路由器将不路由数据包。为了实现 VRF 之间的路由泄漏,必须使用路由目标的导入功能并对路由器启用边界网关协议 (BGP)。不需要 BGP 邻居。

本部分使用以下配置:

| PE-4 |

|---|

! ip vrf vpn1 rd 100:1 route-target export 100:1 route-target import 100:1 route-target import 200:1 ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 route-target import 100:1 ! interface Serial1/0 ip vrf forwarding vpn1 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast router bgp 1 ! address-family ipv4 vrf vpn2 redistribute connected ! address-family ipv4 vrf vpn1 redistribute connected ! |

验证

本部分提供的信息可用于对配置进行故障排除。

命令输出解释程序工具(仅限注册用户)支持某些 show 命令,使用此工具可以查看对 show 命令输出的分析。

-

show ip bgp vpnv4 all — 显示通过BGP获取的所有VPNv4前缀。

PE-4# show ip bgp vpnv4 all BGP table version is 13, local router ID is 7.0.0.4 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 100:1 (default for vrf vpn1) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ? Route Distinguisher: 200:1 (default for vrf vpn2) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ?

注意:VRF之间的路由泄漏的另一种方式是将PE-4路由器上的两个以太网接口连接在一起,并将每个以太网接口与其中一个VRF关联。还必须在 VRF 表中为相应下一跳地址配置静态 ARP 条目。然而,不建议对 VRF 之间的路由泄漏使用此解决方案;建议使用的解决方案是前面所述的 BGP 技术。

故障排除

目前没有针对此配置的故障排除信息。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

10-Aug-2005 |

初始版本 |

反馈

反馈