简介

本文档介绍如何在软件定义广域网(SD-WAN)上集成OKTA单点登录(SSO)。

先决条件

要求

Cisco 建议您了解以下主题:

- SD-WAN概述

- 安全断言标记语言(SAML)

- 身份提供程序(IdP)

- 证书

使用的组件

本文档中的信息基于以下软件和硬件版本:

- Cisco vManage版本18.3.X或更高版本

- 思科vManage版本20.6.3

- 思科vBond版本20.6.3

- 思科vSmart版本20.6.3

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景

安全断言标记语言(SAML)是用于在各方之间,特别是在身份提供方和服务提供商之间交换身份验证和授权数据的开放标准。顾名思义,SAML是基于XML的安全断言(服务提供商用于制定访问控制决策的语句)标记语言。

身份提供程序(IdP)是一个受信任的提供程序,可用于使用单点登录(SSO)访问其他网站。SSO减少了密码疲劳,增强了可用性。它可以减小潜在攻击面,并提供更好的安全性。

配置

vManage配置

1. 在Cisco vManage中,导航到Administration > Settings > Identify Provider Settings > Edit。

Configuration > Settings

Configuration > Settings

2.单击Enabled。

3.单击以下载SAML元数据并将内容保存在文件中。OKTA端需要此功能。

下载SAML

下载SAML

提示:您需要来自METADATA的这些信息才能使用Cisco vManage配置OKTA。

a.实体Id

b.签名证书

c.加密证书

d.注销URL

e.登录UR

注意:证书必须采用x.509格式,并使用.CRT扩展名保存这些证书。

X.509证书

X.509证书

OKTA配置

1.登录OKTA帐户。

2.定位至“应用”>“应用”。

Applications(应用)> Applications(应用)

Applications(应用)> Applications(应用)

3.单击 创建应用集成。

创建应用程序

创建应用程序

4. 单击SAML 2.0和next。

配置SAML2.0

配置SAML2.0

常规设置

1.输入申请名称。

2.为应用程序添加徽标(可选)。

3.应用可视性(可选)。

4.单击下一步。

SAML常规设置

SAML常规设置

配置SAML

此表说明了本节中必须配置的参数。

| 组件 |

价值 |

配置 |

| 单点登录URL |

https://XX.XX.XX.XX:XXXX/samlLoginResponse |

从元数据中获取数据。 |

| 受众URI(SP实体ID) |

XX.XX.XX.XX |

Cisco vManage的IP地址或DNS |

| 默认RelayState |

|

空 |

| 名称ID格式 |

|

根据您的偏好 |

| 应用程序用户名 |

|

根据您的偏好 |

| 更新应用程序用户名 |

创建和更新 |

创建和更新 |

| 回复 |

已签名 |

已签名 |

| 断言签名 |

已签名 |

已签名 |

| 签名算法 |

RSA-SHA256 |

RSA-SHA256 |

| 摘要算法 |

SHA256 |

SHA256 |

| 断言加密 |

已加密 |

已加密 |

| 加密算法 |

AES256-CBC |

AES256-CBC |

| 密钥传输算法 |

RSA-OAEP |

RSA-OAEP |

| 加密证书 |

|

来自元数据的加密证书的格式必须为x.509。 |

| 启用单一注销 |

|

必须检查。 |

| 单一注销URL |

https://XX.XX.XX.XX:XXXX/samlLogoutResponse |

从元数据获取。 |

| SP颁发者 |

XX.XX.XX.XX |

vManage的IP地址或DNS |

| 签名证书 |

|

来自元数据的加密证书的格式必须为x.509。 |

| 断言内联挂接 |

无(禁用) |

无(禁用) |

| 身份验证上下文类 |

X.509证书 |

|

| 执行强制身份验证 |

Yes |

Yes |

| SAML颁发者ID字符串 |

SAML颁发者ID字符串 |

键入字符串文本 |

| 属性语句(可选) |

名称►用户名 名称格式(可选)►未指定

值►user.login |

名称►用户名 名称格式(可选)►未指定

值►user.login |

| 组属性语句(可选) |

组►称 名称格式(可选)►未指定 过滤►匹配regex ►。* |

组►称 名称格式(可选)►未指定 过滤►匹配regex ►。* |

注意:必须使用用户名和组,具体如配置SAML表中所示。

配置SAML第1部分

配置SAML第1部分

配置SAML第2部分

配置SAML第2部分

反馈

1.选择选项之一作为首选项。

2.单击完成。

SMAL反馈

SMAL反馈

在OKTA中配置组

1.导航至目录>组。

OKTA组

OKTA组

2.单击Add group并创建新组。

添加组

添加组

注意:组必须与Cisco vManage组匹配,且它们需要小写。

在OKTA中配置用户

1.定位至目录>人员。

OKTA用户

OKTA用户

2.单击添加人员,创建新用户,将其分配给组并保存。

添加用户

添加用户

注意:可使用Active Directory代替OKTA用户。

在应用程序中分配组和用户

1.定位至应用>应用>选择新应用。

2.单击Assign > Assign to Groups。

应用>组

应用>组

3.标识组,然后单击分配>完成。

分配组和用户

分配组和用户

4.现在必须将组和用户分配给应用程序。

验证

完成配置后,您可以通过OKTA访问Cisco vManage。

SSO Login Vmanage

SSO Login Vmanage

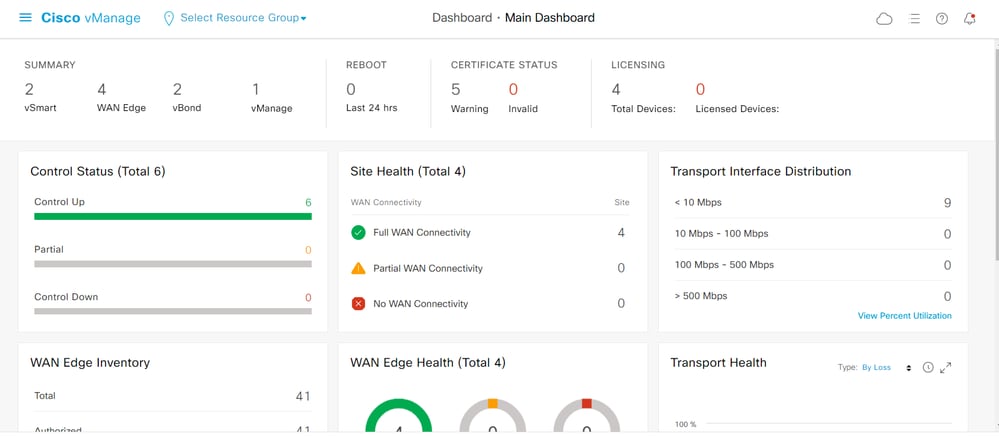

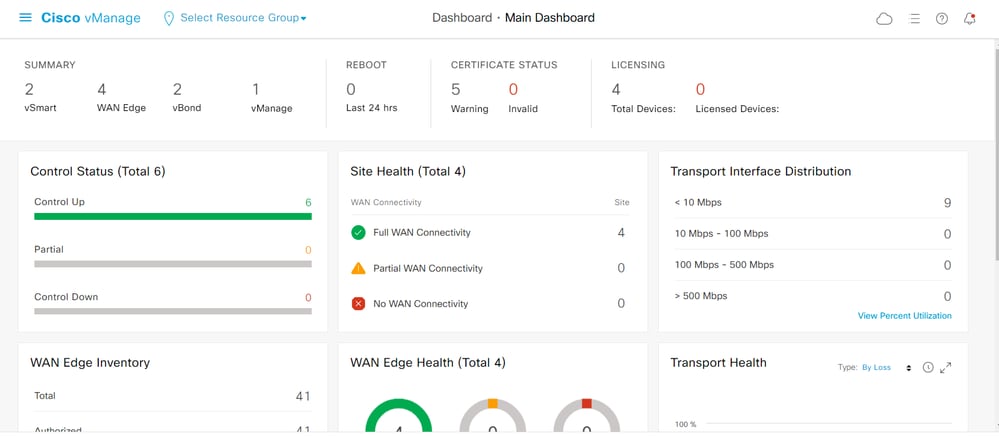

Vmanage GUI

Vmanage GUI

注意:要绕过SSO登录,可使用https://<vmanage>/login.html

故障排除

在Cisco vManage中查看与SSO相关的日志,请检查文件:var/log/nms/vmanage-server.log

相关信息

反馈

反馈