简介

本文档介绍如何使用现有配置组配置SD-WAN远程访问(SDRA)。

先决条件

要求

Cisco 建议您了解以下主题:

- 思科软件定义广域网(SD-WAN)

- PublicKey Infrastructure (PKI)

- FlexVPN

- RADIUS 服务器

使用的组件

本文档中的信息基于以下软件和硬件版本:

- C8000V版本17.12.03a

- vManage版本20.12.03a

- 使用简单证书注册协议(SCEP)的证书颁发机构(CA)服务器

- AnyConnect安全移动客户端4.10.04071版

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

在Manager上配置证书颁发机构(CA)

本节指导您通过SD-WAN Manager配置证书颁发机构(CA)服务器,以进行基于SCEP的自动注册。

注意:启用远程访问的设备会从此证书颁发机构获取证书。设备使用证书对远程访问客户端进行身份验证。

步骤1:导航至 企业CA 通过vManage配置CA证书。从vManage GUI:

配置 -> 证书颁发机构 -> 企业CA

注意:SD-WAN RA功能不支持其他CA选项,例如没有SCEP的企业CA、Cisco vManage as CA和Cisco vManage as intermediate CA

第二步:显示企业CA后,选择 SCEP 选项.

第三步: 复制CA证书并将其粘贴到Root Certificate 框中。

第四步:填写您的CA服务器信息:

注意:CA服务器已置于服务VRF 1中。对于所有SD-WAN RA前端,必须通过服务VRF才能访问CA服务器。

第五步:单击onSave Certificate Authority保存配置。

注意:在设备上完成并实施远程访问配置后,将应用相关的CA设置。

将远程访问功能配置文件添加到现有配置组。

通过修改现有配置组设置远程访问。

注意:可以使用CLI加载项模板或配置组配置SDRA。但是,它不支持使用功能模板。

在服务VPN上启用远程访问

警告:在服务VPN上启用远程访问是必需的步骤。否则,远程访问参数(配置文件/功能)的任何后续配置都不会传播到设备。

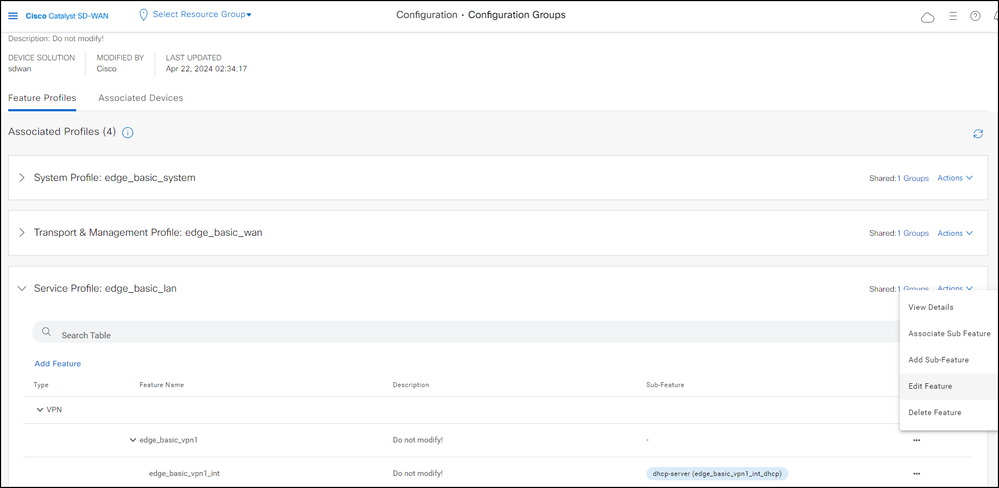

步骤1:在vManage GUI中,导航至配置 -> 配置组。点击预先存在的配置组右侧的三个点(...)并点击编辑。

第二步: 向下滚动到Service Profile:<name>,并展开部分。点击所需VPN配置文件右侧的三个点(...)并点击Edit Feature。

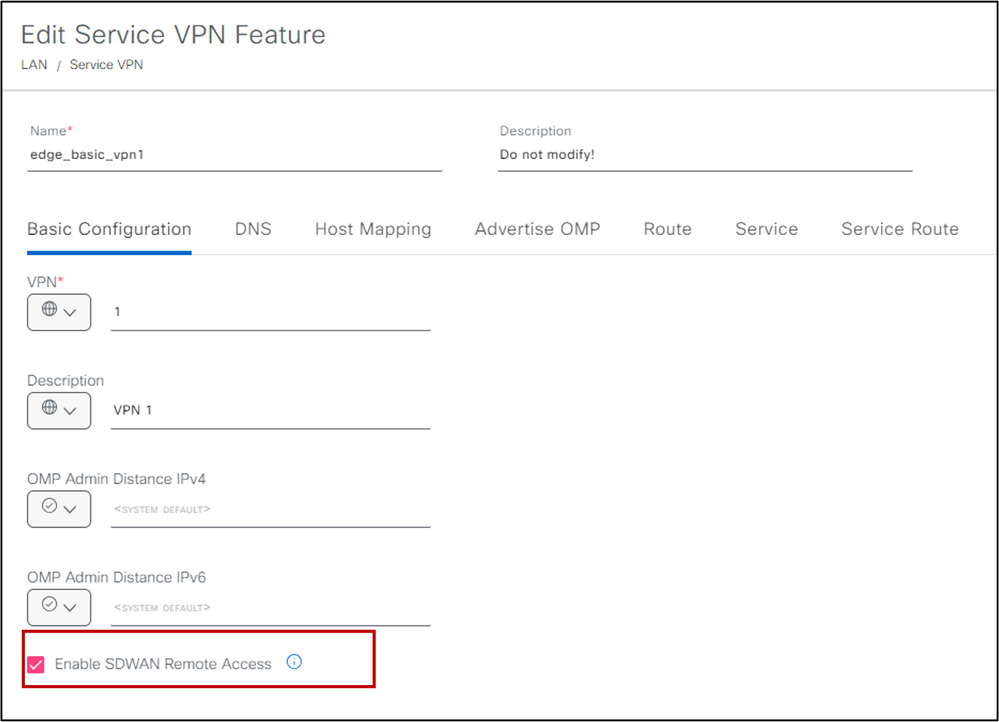

第三步:

选中此复选框 启用SD-WAN远程访问ss

第四步: Click Save.

配置远程访问功能

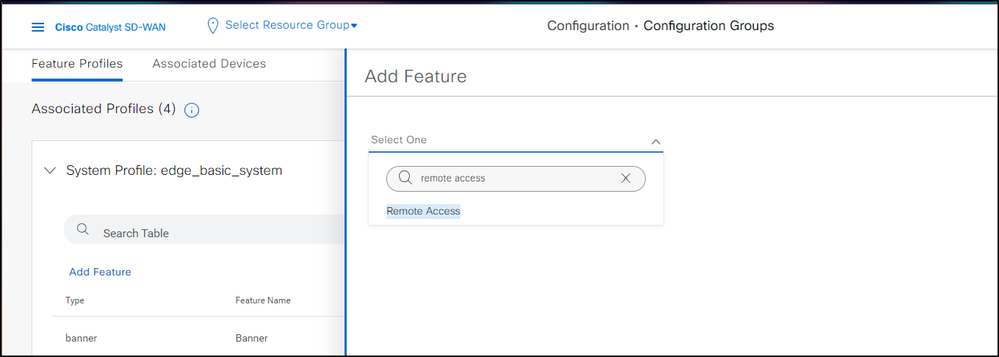

步骤1:在vManage GUI中,导航至配置->配置组-> <配置组名称>。单击右侧的三个点(...),然后单击“编辑”。

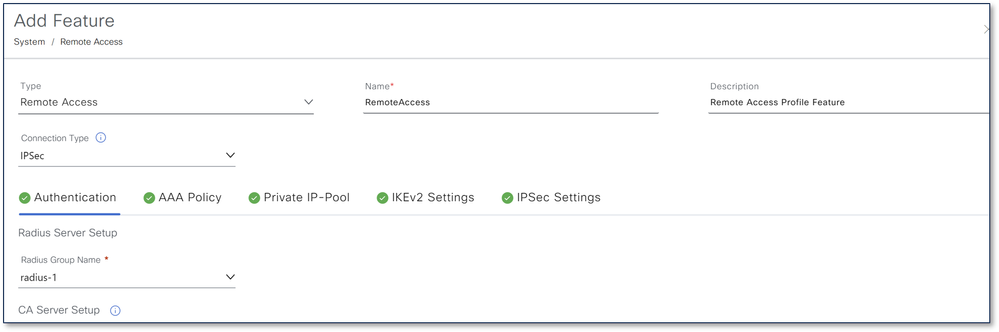

展开System Profile:<Name>部分。单击Add Features并搜索“Remote Access”。

SDRA协议

注意:SDRA同时支持IPSec和SSL;但是,本指南指定在本实验中使用IPSec,同时指出SSL配置是可选的,并且在很大程度上遵循相同的步骤。

配置RADIUS服务器

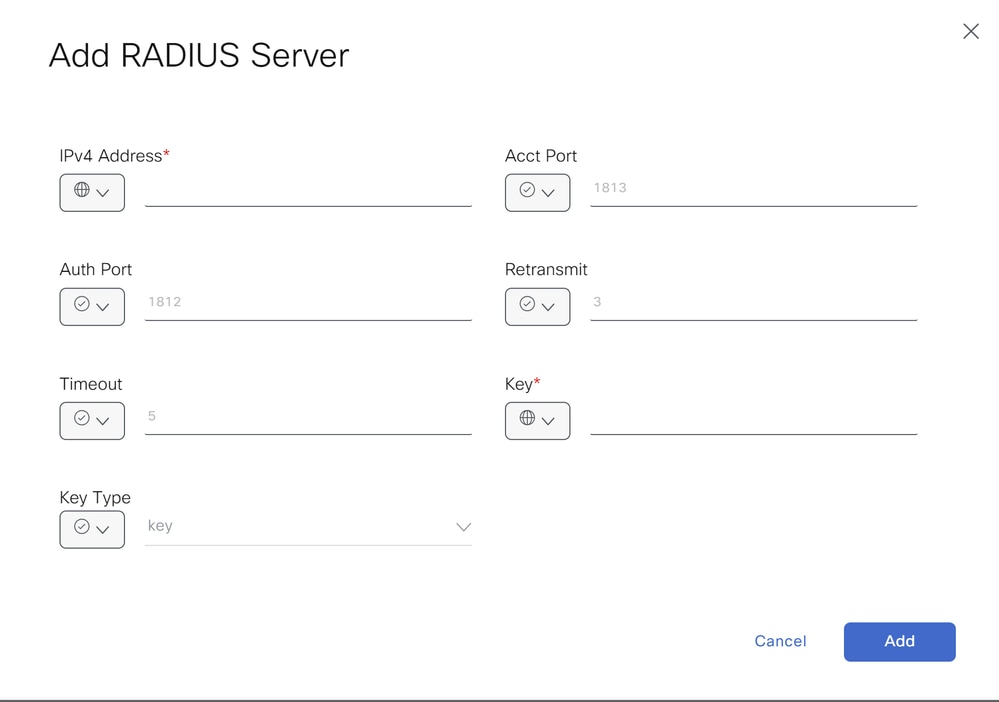

配置的第一部分是 Radius服务器设置 配置远程访问时。点击 添加Radius组 将其展开,然后 添加Radius组.

展开 RADIUS 服务器 部分,然后单击 添加 RADIUS 服务器.

使用RADIUS IPv4地址和密钥填写RADIUS服务器配置,并点击添加,如示例所示。

展开 RADIUS组 部分,然后单击 添加RADIUS组.

选择下拉菜单以 vpn的左侧,然后选择Global。

添加以前配置的RADIUS服务器。

配置RADIUS Group(如图所示),单击 Add(添加) 以保存RADIUS组。

以下是已完成的RADIUS配置示例。Click Save.

注意:SD-WAN RA前端使用RADIUS/EAP服务器对远程访问客户端进行身份验证并管理每用户策略。RADIUS/EAP服务器必须可从服务VPN中的所有SD-WAN RA前端访问。

CA服务器设置

下一部分是 CA服务器设置但是,由于此CA是在前一任务中配置的,因此它会自动提取此任务。此处不需要配置。

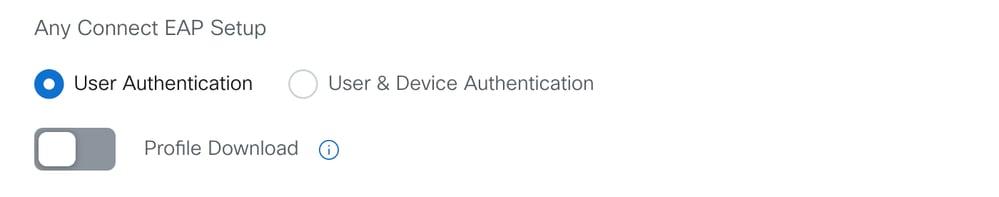

配置AnyConnect EAP设置

下一部分是AnyConnect EAP Setup,在此场景中,用户通过身份验证,因此User Authentication复选框是选定的选项(默认)。

注意:如果需要双重验证用户/口令和客户端证书,请选择用户和设备验证选项。此配置对应于CLI命令:authentication remote anyconnect-eap aggregate cert-request

配置 AAA 策略

对于本SDRA指南,远程用户包含一个电子邮件域,例如sdra-user@test.com。因此,为实现此目的,请选择Derive Name from Peer Identity Domain选项。

在策略密码字段中:cisco12345

IKEv2和IPSec设置

您可以保留所有这些配置为默认值并单击onSave。

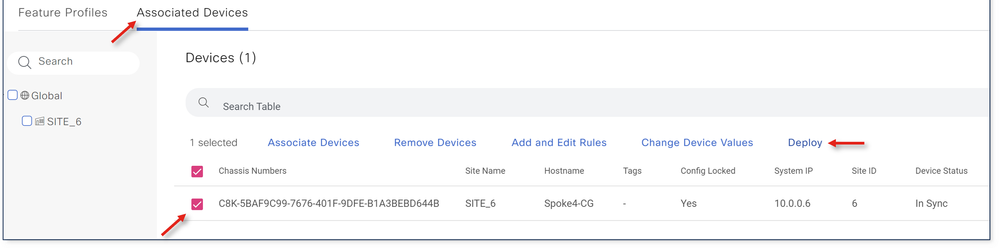

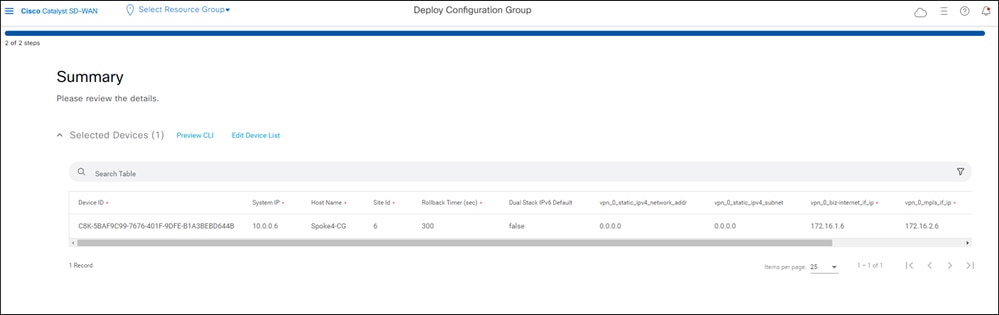

关联设备和部署

配置远程访问后,请继续通过 关联设备 选项卡。

选中所需设备的复选框 和 部署 .

单击“下一步”

选择预览CLI

在下一个屏幕中,选择 部署 再来一次。

验证

请求PKI证书

部署完成后,您需要通过CLI请求RA头端上的ID证书。

1. 登录到CLI RA头端。

2. 使用show run命令验证信任点配置是否已成功部署 | sec crypto pki trustpoint 命令。

crypto pki trustpoint sdra_trustpoint

enrollment url http://192.168.6.3:80

fingerprint 8F0B275AA454891B706AC5F27610157C4BE4C277

subject-name CN=SDRA-6-10.0.0.6-Spoke4-CG

vrf 1

revocation-check none

rsakeypair sdra_trustpoint 2048

auto-enroll 80

hash sha256

3. 验证sdra_trustpoint上是否安装了CA证书(根证书)

show crypto pki cert sdra_trustpoint

4. 如果没有关联的CA证书,则继续向CA服务器进行身份验证

crypto pki authenticate sdra_trustpoint

5. 请求用于远程访问(RA)连接的边缘设备的ID证书

注意:请验证列出的两个证书是否已安装并与sdra_trustpoint正确关联,以确保远程访问按预期运行。

crypto pki enroll sdra_trustpoint

Spoke4-CG#show crypto pki cert sdra_trustpoint

Certificate

Status: Available

Certificate Serial Number (hex): 03

Certificate Usage: General Purpose

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

Name: Spoke4-CG

hostname=Spoke4-CG

cn=SDRA-6-10.0.0.6-Spoke4-CG

Validity Date:

start date: 21:22:15 UTC Apr 26 2024

end date: 21:22:15 UTC Apr 26 2025

renew date: 21:22:14 UTC Feb 12 2025

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#3.cer

CA Certificate

Status: Available

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

cn=CA-SERVER-SDRA-CLUS2024

Validity Date:

start date: 22:37:07 UTC Apr 22 2024

end date: 22:37:07 UTC Apr 22 2027

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#1CA.cer

加密PKI调试

如果您在请求证书时遇到任何问题,请启用debug命令以帮助进行故障排除:

debug crypto pki messages debug crypto pki scep debug crypto transactions

参考:RADIUS属性

RADIUS服务器需要配置与远程访问用户对应的Cisco attribute-value (AV) Pair属性。

这是FreeRADIUS用户配置的示例。

IPSec Cisco AV对属性:

test.com Cleartext-Password := "cisco12345"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "ipsec:addr-pool=sdra_ip_pool",

Cisco-AVPair += "ipsec:route-set=prefix 192.168.6.0/24"

SSL思科AV对属性:

sdra_sslvpn_policy Cleartext-Password := "cisco"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "webvpn:addr-pool=sdra_ip_pool"

相关信息