简介

本文档介绍将思科自适应安全设备(ASA)迁移到Cisco Firepower的过程。

作者:Cisco TAC工程师Ricardo Vera。

先决条件

要求

思科建议您了解思科防火墙威胁防御(FTD)和自适应安全设备(ASA)。

使用的组件

本文档中的信息基于以下软件和硬件版本:

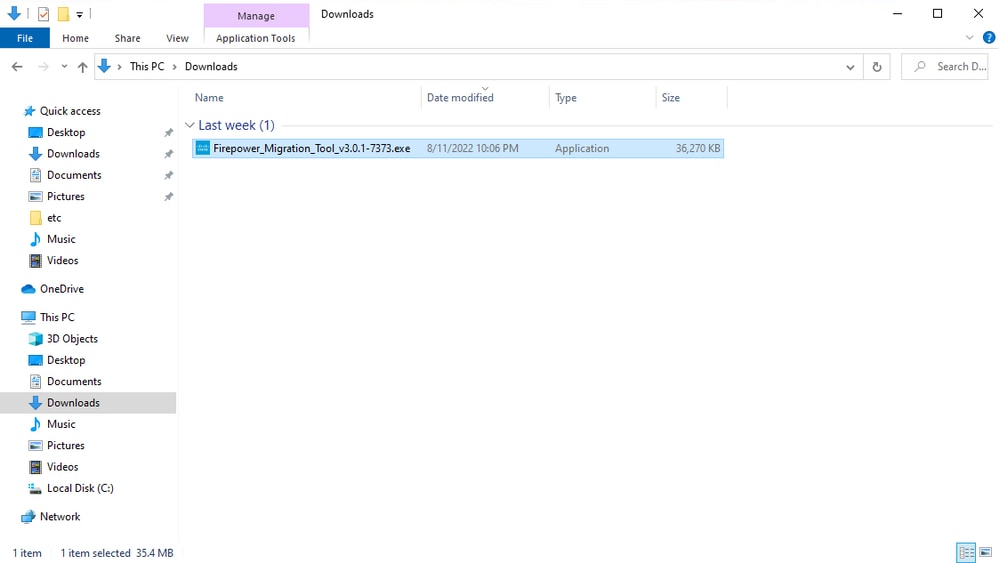

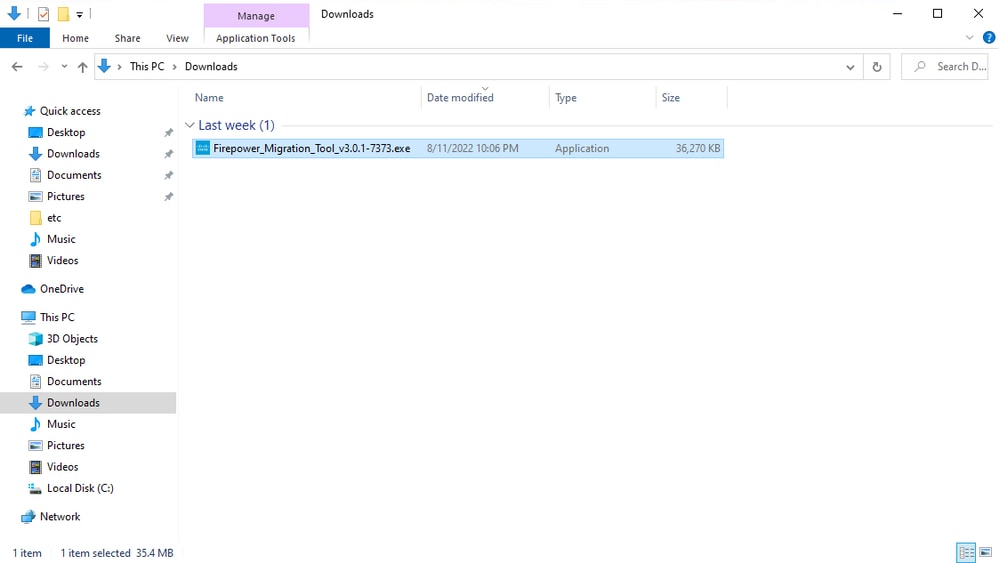

- 带Firepower迁移工具(FMT)v3.0.1的Windows PC

- 自适应安全设备(ASA)v9.16.1

- 安全防火墙管理中心(FMCv)v7.0.1

- 安全防火墙威胁防御虚拟(FTDv)v7.0.1

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

本文档的具体要求包括:

- 思科自适应安全设备(ASA)8.4版或更高版本

- 安全防火墙管理中心(FMCv)版本6.2.3或更高版本

防火墙迁移工具支持以下设备列表:

- 思科ASA(8.4+)

- 带FPS的Cisco ASA(9.2.2+)

- 检查点(r75-r77)

- 检查点(r80)

- Fortinet(5.0+)

- Palo Alto Networks(6.1+)

在继续迁移之前,请考虑防火墙迁移工具的准则和限制。

配置

网络图

配置步骤

- 从思科软件中心下载最新的Firepower迁移工具:

- 单击之前下载到计算机的文件。

注意:该程序会自动打开,控制台会在您运行文件的目录上自动生成内容。

- 运行该程序后,它会打开一个显示“最终用户许可协议”的Web浏览器。

- 选中此复选框可接受条款和条件。

- 单击Proceed。

- 登录迁移工具。

- 您可以使用CCO帐户或本地默认帐户登录。

- 本地默认帐户凭据为:

admin/Admin123

- 选择要迁移的源防火墙。

- 在本示例中,Cisco ASA(8.4+)用作源。

- 选择用于获取配置的提取方法。

- 手动上传要求您上传

Running Config ASA文件,格式为“.cfg”或“.txt”。

- 连接到ASA以直接从防火墙提取配置。

注意:在本示例中,直接连接到ASA。

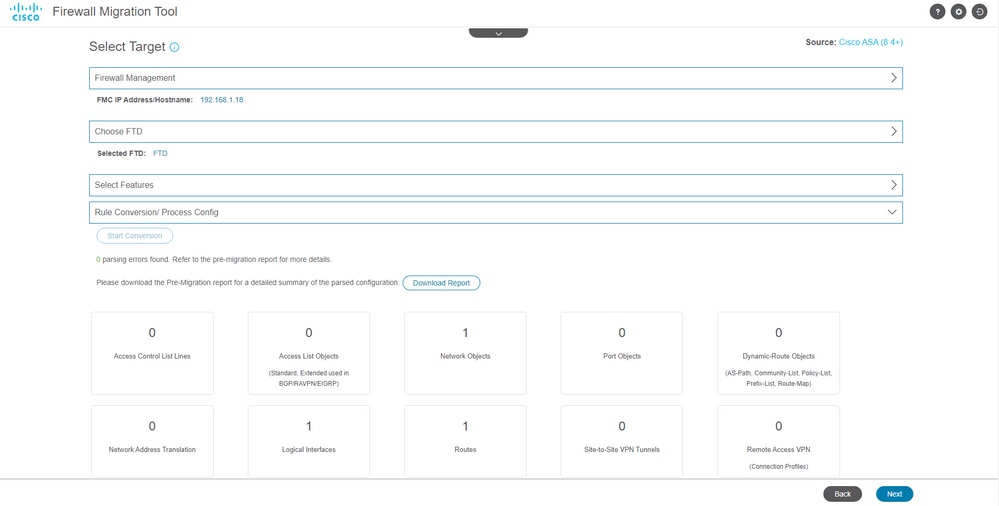

- 在防火墙上找到的配置摘要显示为控制面板,请点击下一步。

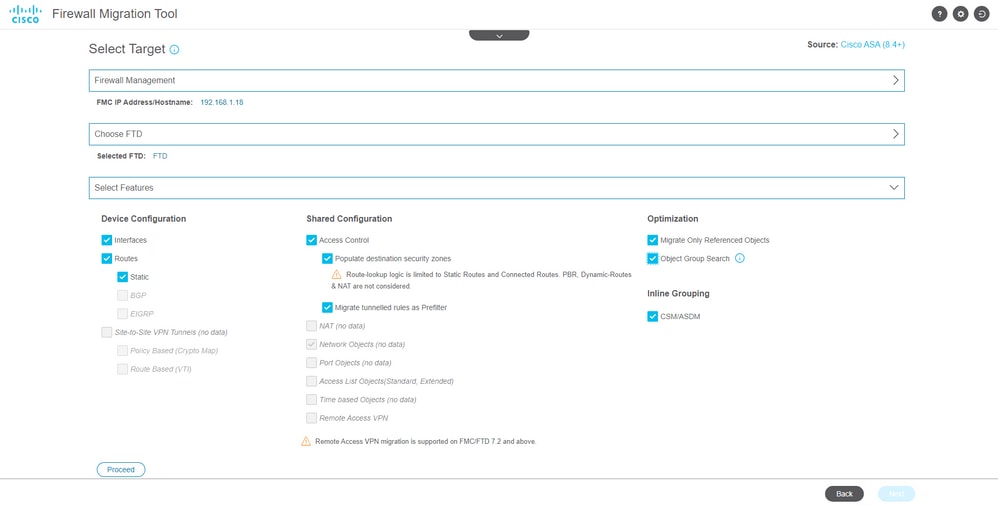

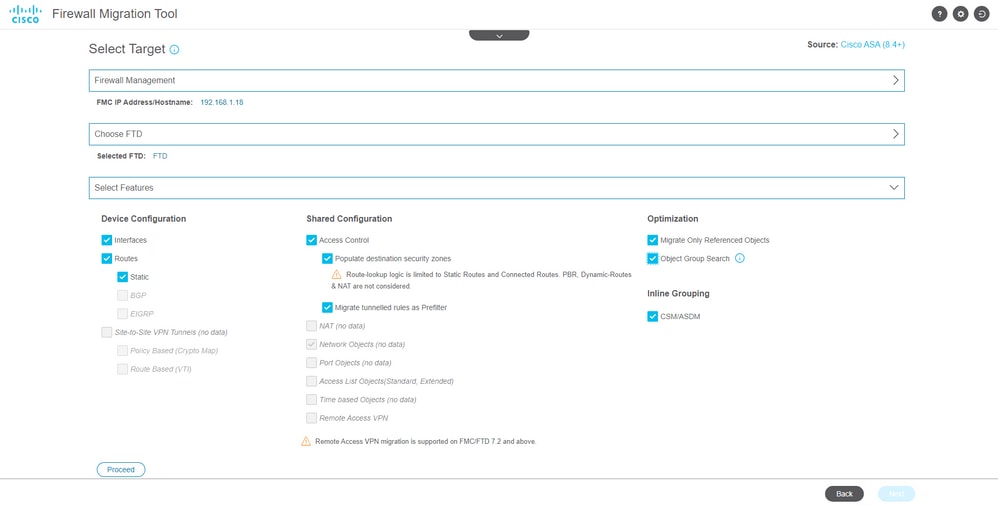

- 选择要用于迁移的目标FMC。

- 提供FMC的IP。

- 它会打开一个弹出窗口,提示您输入FMC的登录凭证。

- (可选)选择要使用的目标FTD。

- 如果选择迁移到FTD,请选择要使用的FTD。

- 如果不想使用FTD,可以填写此复选框

Proceed without FTD

- 选择要迁移的配置,屏幕截图上显示选项。

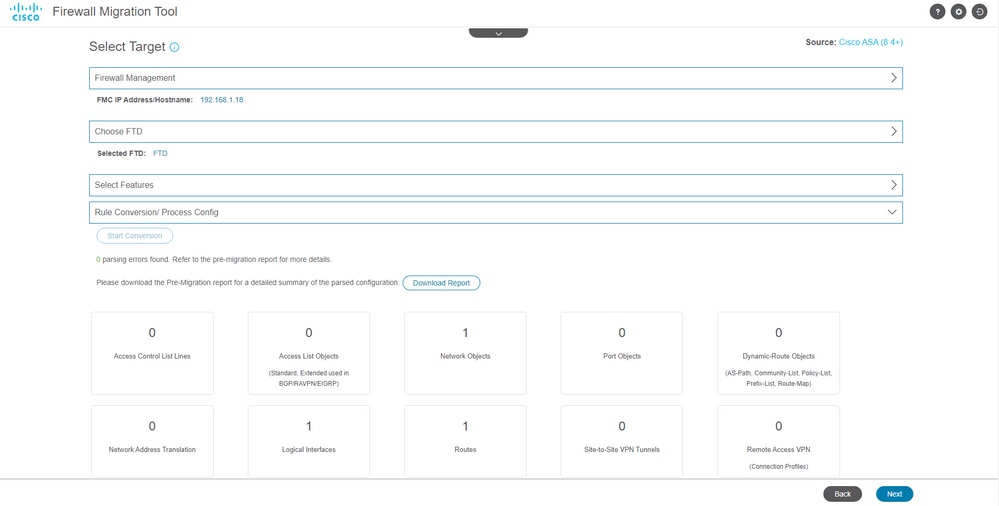

- 开始将配置从ASA转换为FTD。

- 转换完成后,将显示一个控制面板,其中包含要迁移的对象(仅限于兼容性)的摘要。

- 您也可以点击

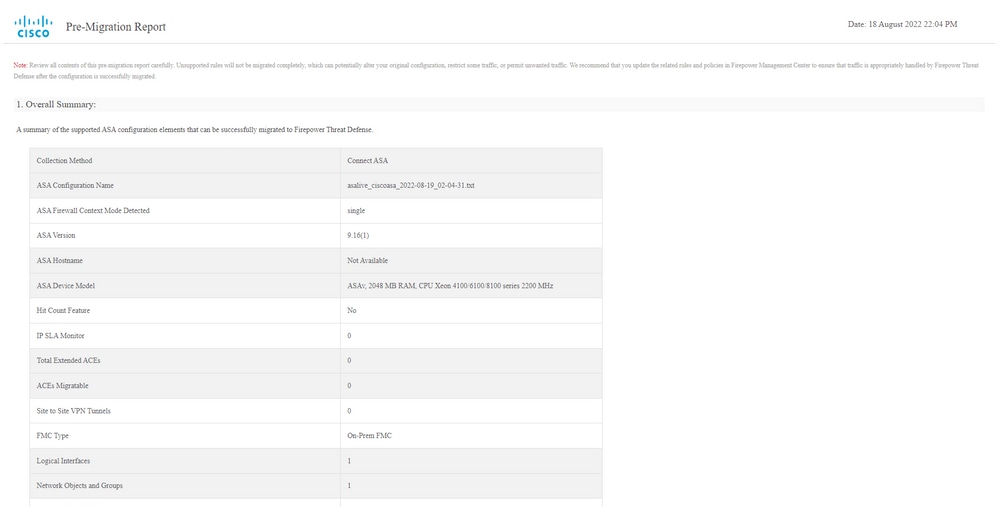

Download Report 接收要迁移的配置摘要。

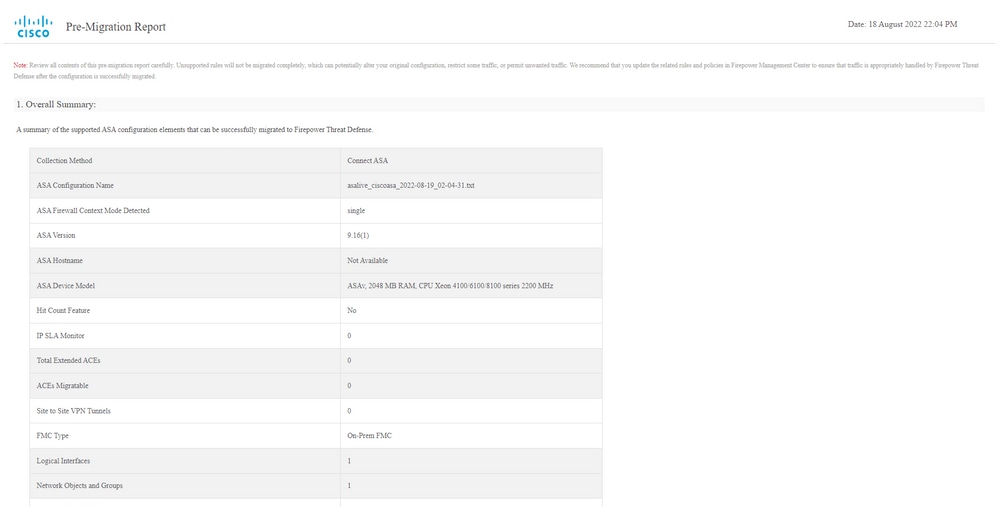

迁移前报告示例,如图所示:

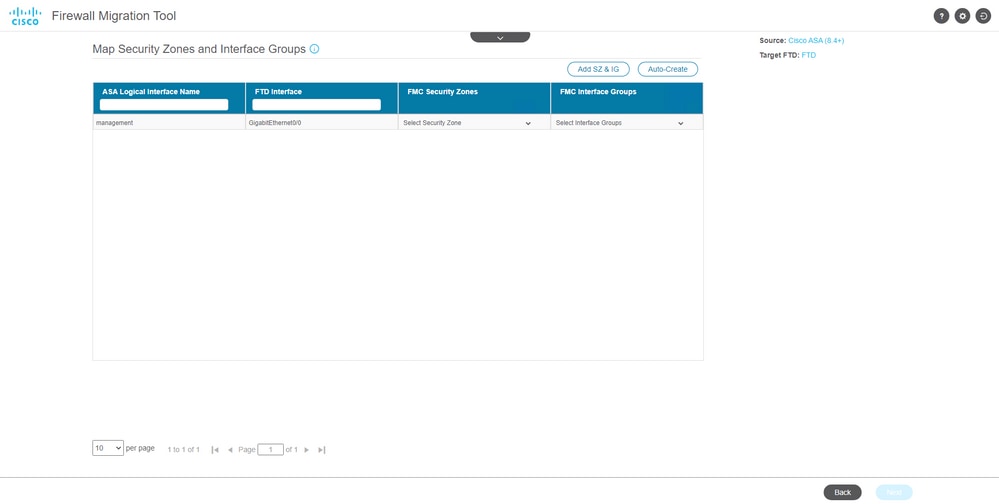

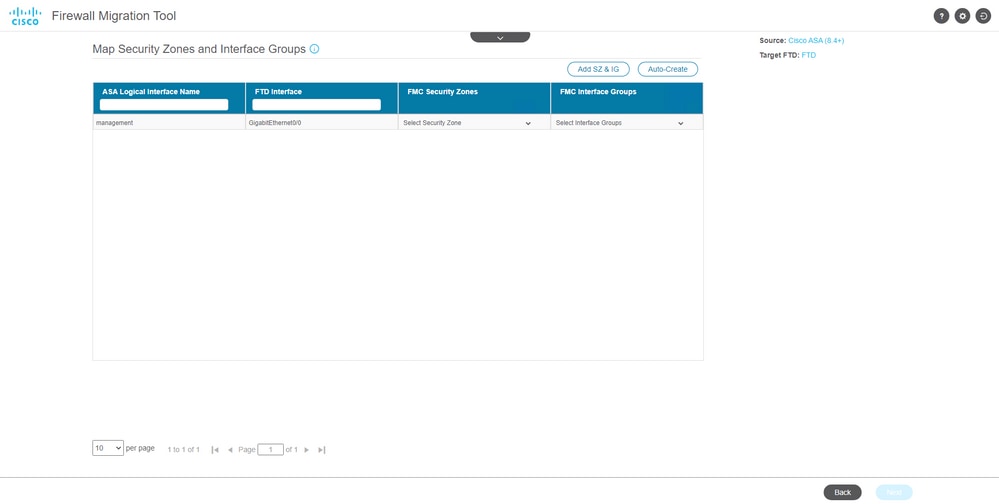

- 将ASA接口与迁移工具上的FTD接口映射。

- 为FTD上的接口创建安全区域和接口组

安全区域(SZ)和接口组(IG)由该工具自动创建,如图所示:

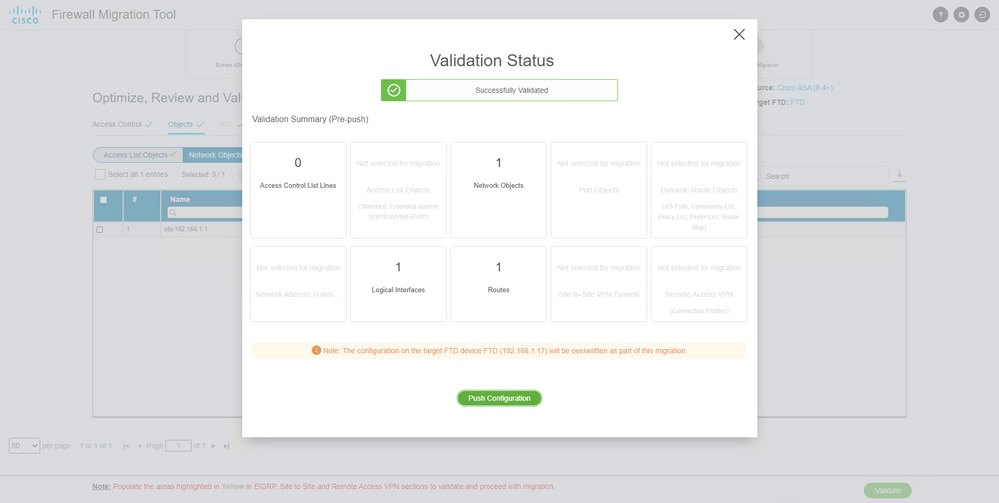

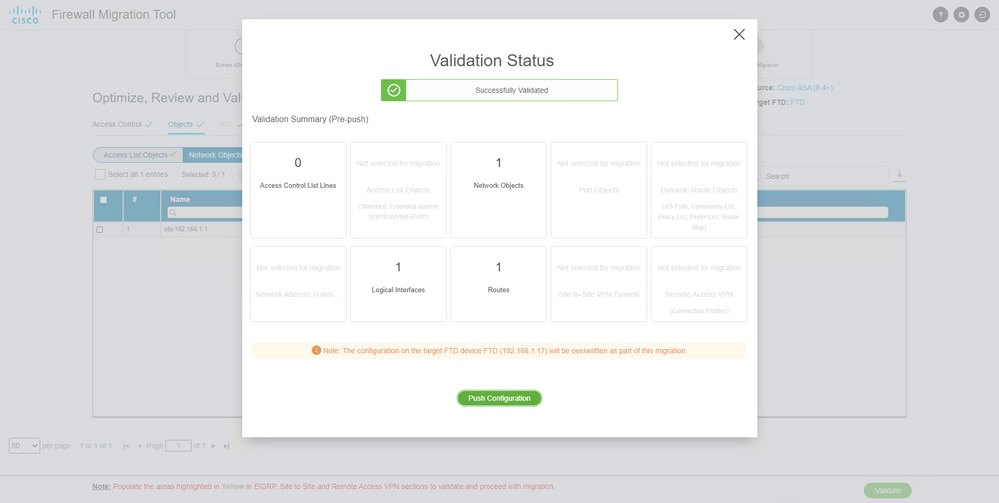

- 查看并验证要在迁移工具上迁移的配置。

- 如果您已完成配置的审核和优化,请单击

Validate.

- 如果验证状态成功,将配置推送到目标设备。

通过迁移工具推送的配置示例,如图所示:

成功迁移的示例,如图所示:

- (可选)如果选择将配置迁移到FTD,则需要部署将可用配置从FMC推送到防火墙,以便部署配置:

- 登录到FMC GUI。

- 导航至

Deploy 选项卡。

- 选择要将配置推送到防火墙的部署。

- 点击

Deploy.

故障排除

本部分提供的信息可用于对配置进行故障排除。

验证放置了Firepower迁移工具文件的目录中的日志,例如:

Firepower_Migration_Tool_v3.0.1-7373.exe/logs/log_2022-08-18-21-24-46.log

反馈

反馈