简介:

本文档介绍在由FMC管理的FTD上部署RAVPN设置以及在FTD之间部署站点到站点隧道的过程。

先决条件:

基本要求

- 对站点到站点VPN和RAVPN的基本了解是有益的。

- 了解在Cisco Firepower平台上配置基于IKEv2策略的隧道的基础知识至关重要。

此过程适用于在由FMC管理的FTD上部署RAVPN设置,并在FTD之间部署站点到站点隧道,其中AnyConnect用户可以访问其他FTD对等体后面的服务器。

使用的组件

- 适用于VMware的Cisco Firepower威胁防御:版本7.0.0

- Firepower管理中心:版本7.2.4(内部版本169)

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。.

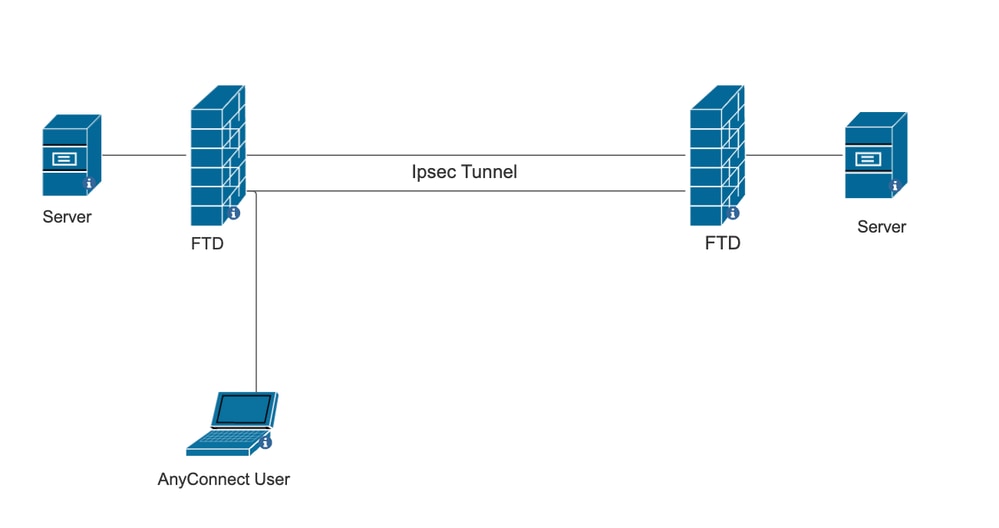

网络图

FMC上的配置

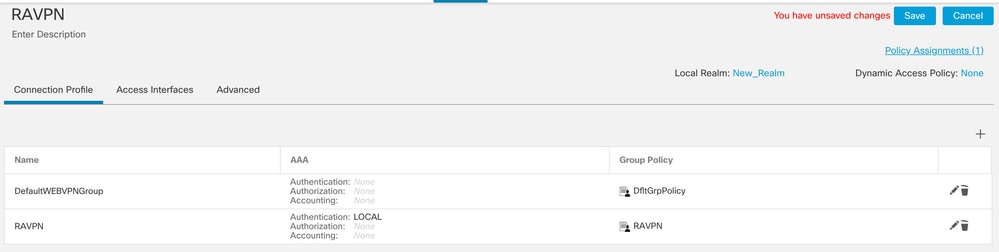

FMC管理的FTD上的RAVPN配置。

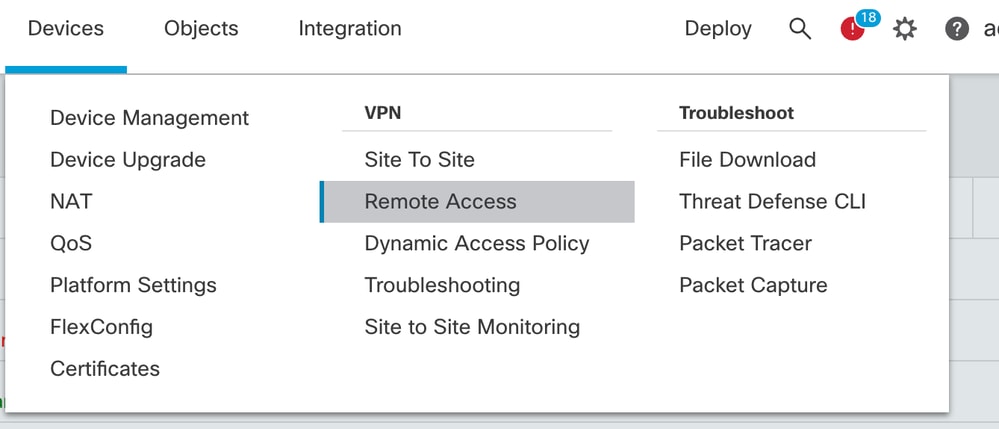

- 导航到设备>远程访问。

- 单击 Add。

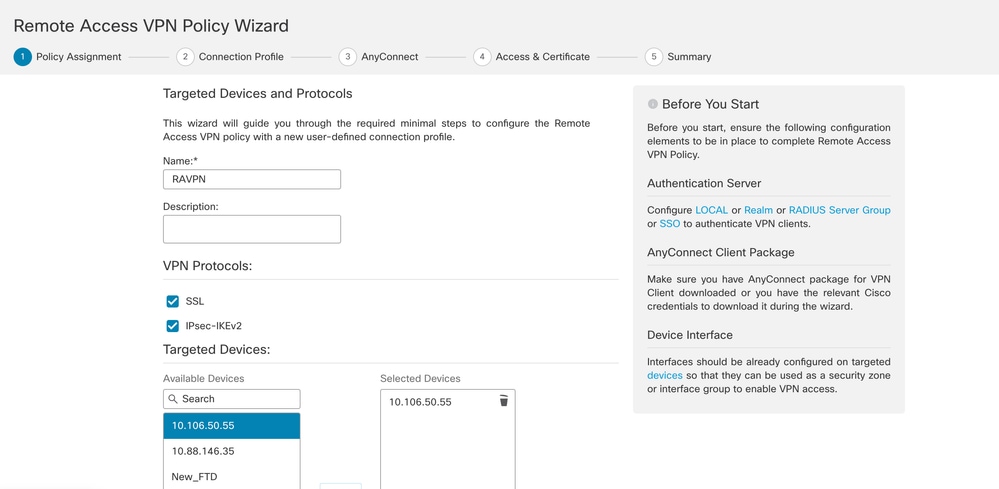

- 配置名称并从可用设备中选择FTD,然后单击Next。

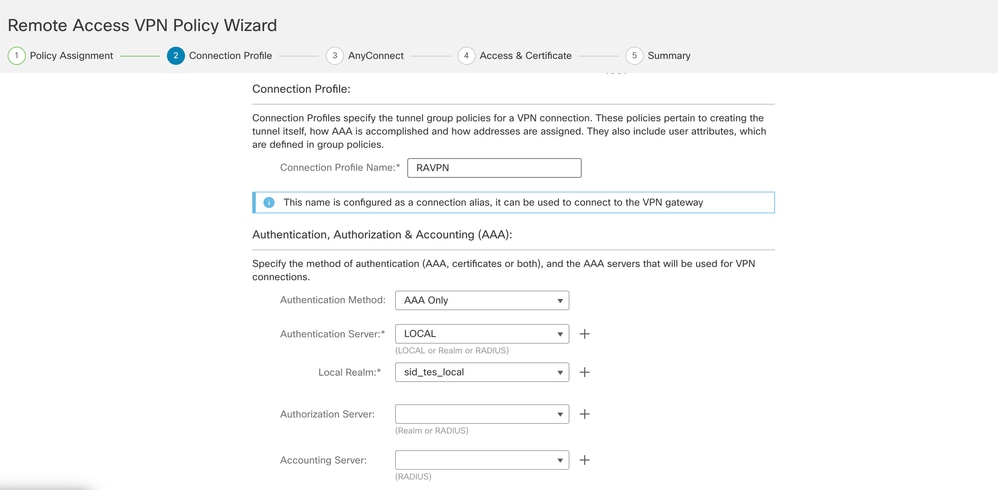

- 配置连接配置文件名称并选择身份验证方法。

注意:对于此配置示例,我们使用仅AAA和本地身份验证。但是,请根据您的要求进行配置。

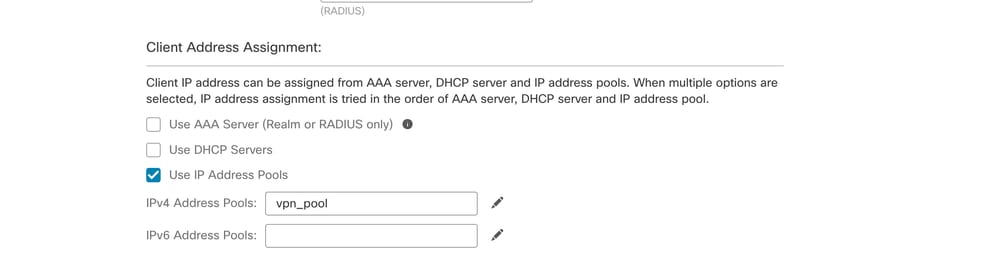

- 配置用于AnyConnect的IP地址分配的VPN池。

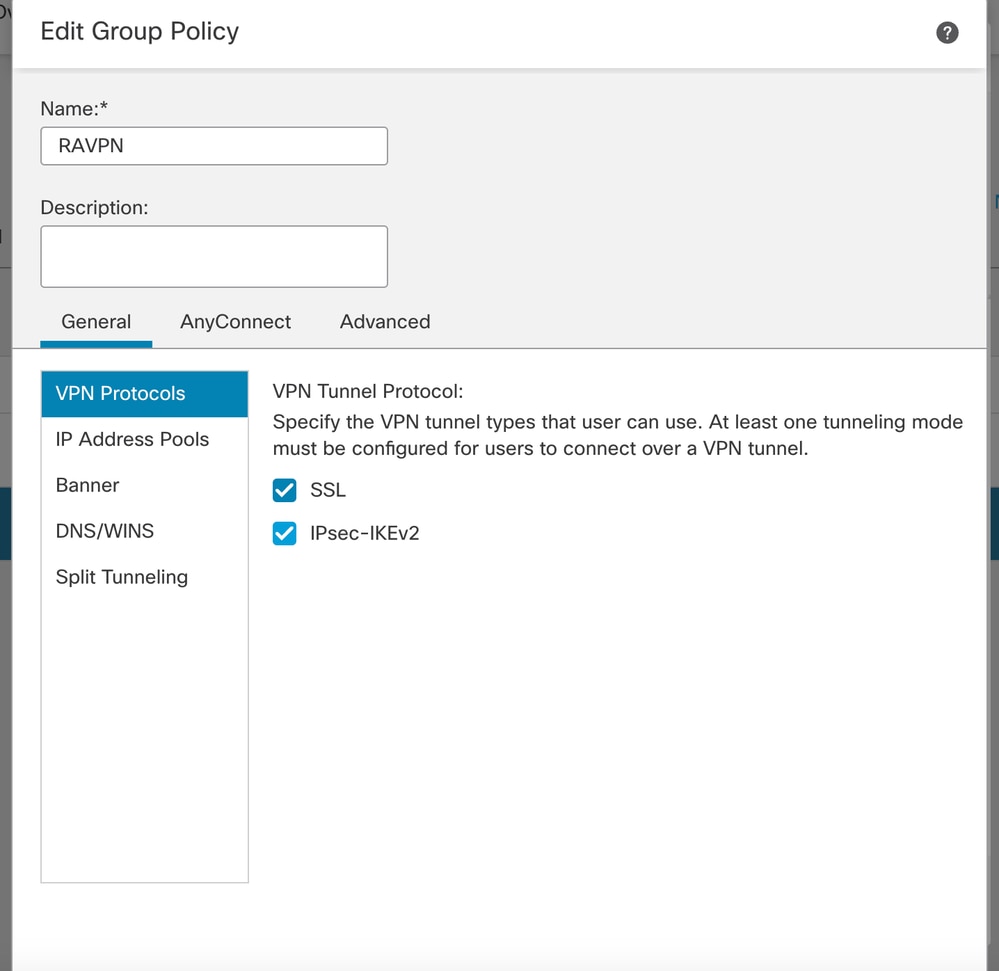

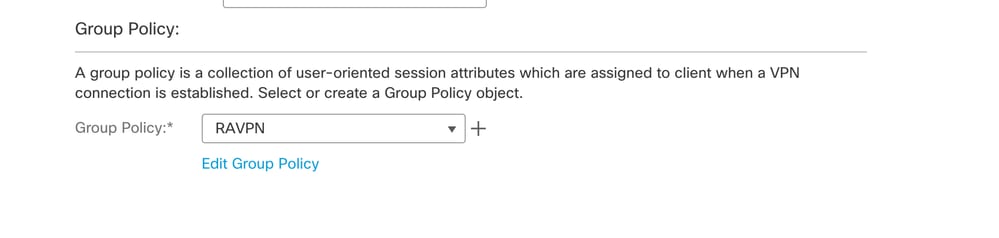

- 创建组策略。单击+以创建组策略。添加组策略的名称。

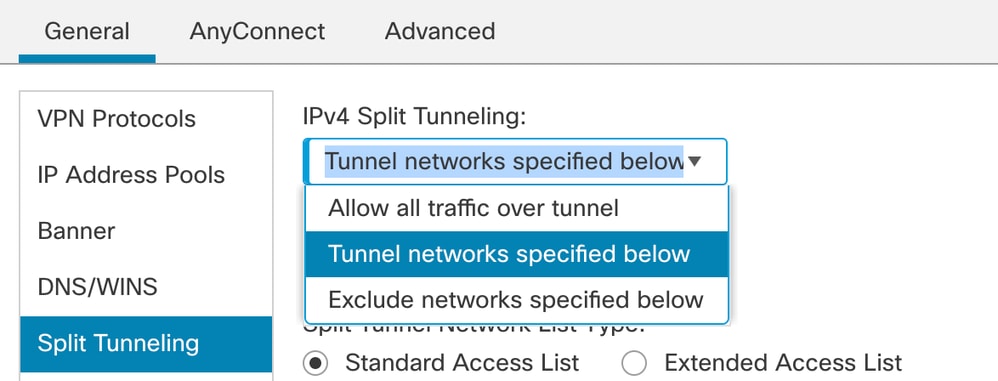

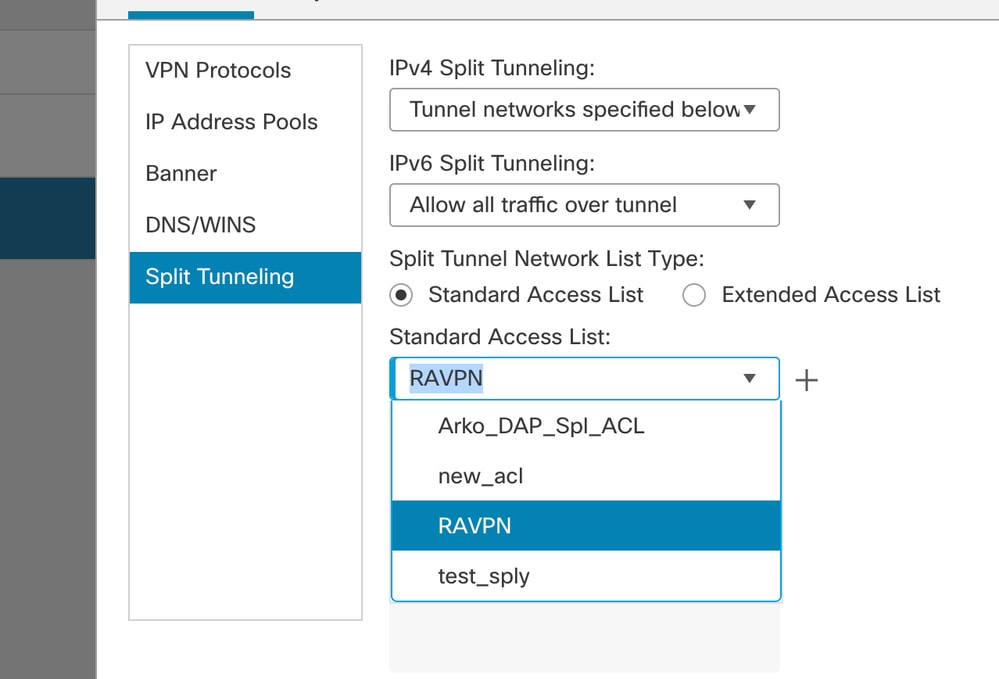

- 转到Split tunneling。选择此处指定的Tunnel networks:

- 从下拉列表中选择正确的访问列表。如果尚未配置ACL:点击+图标添加标准访问列表并创建一个新访问列表。

Click Save.

- 选择已添加的组策略,然后单击Next。

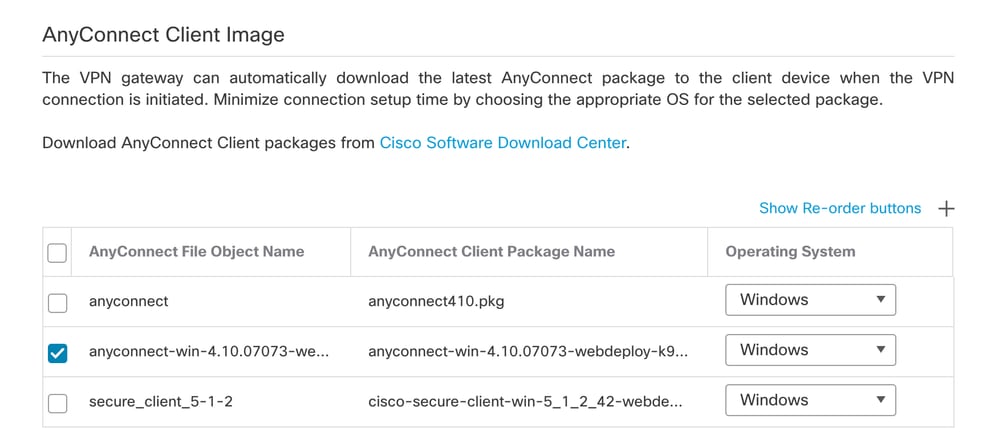

- 选择AnyConnect映像。

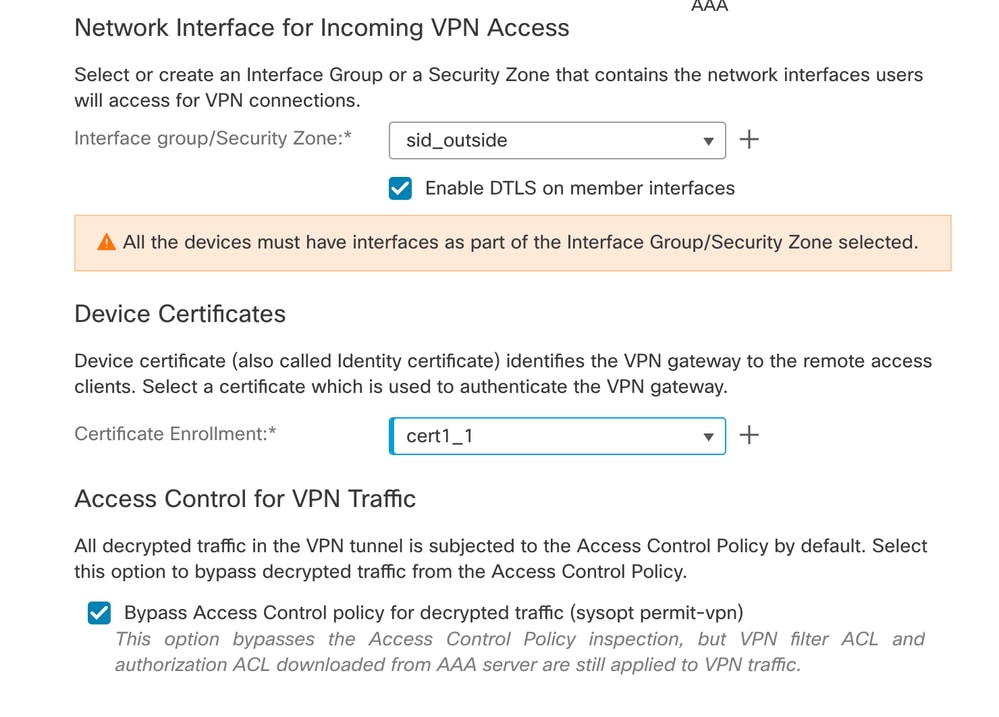

- 选择必须启用AnyConnect连接的接口,添加证书,为解密的流量选择旁路访问控制策略,然后单击Next。

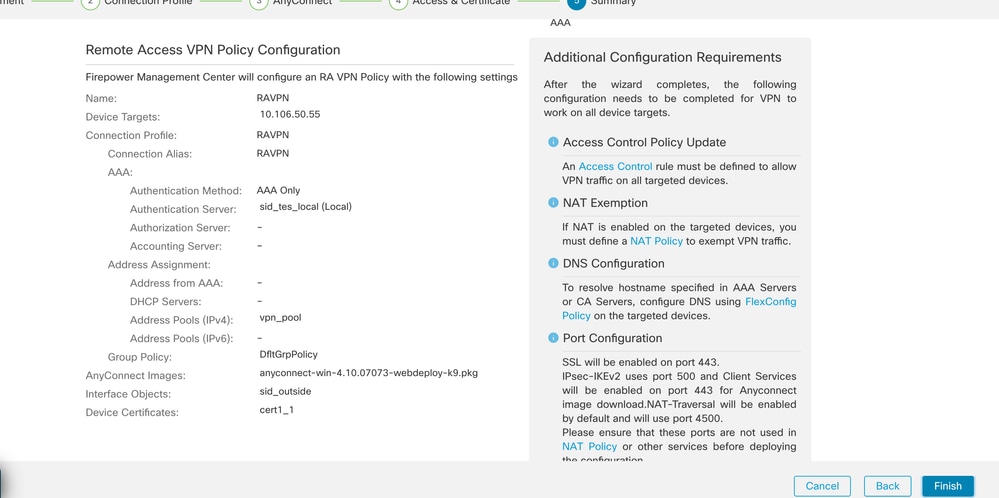

- 检查配置并单击Finish。

- 单击Save和Deploy。

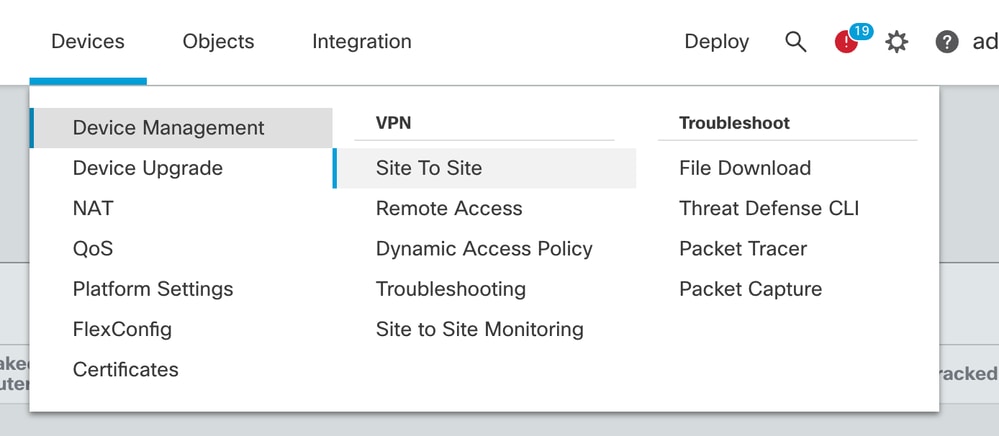

FTD上的IKEv2 VPN由FMC管理:

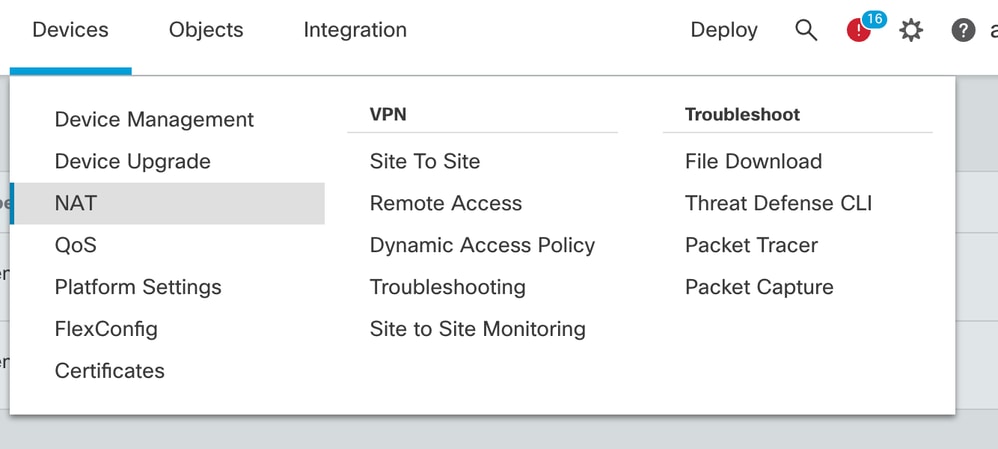

- 导航到设备>站点到站点。

- 单击 Add。

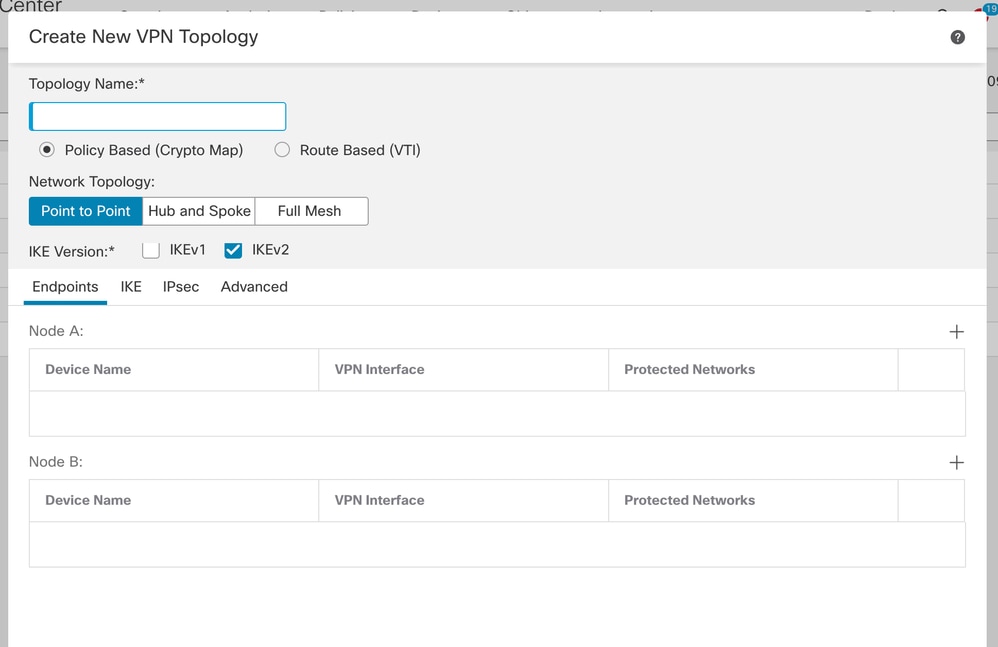

- 对于节点A,点击+:

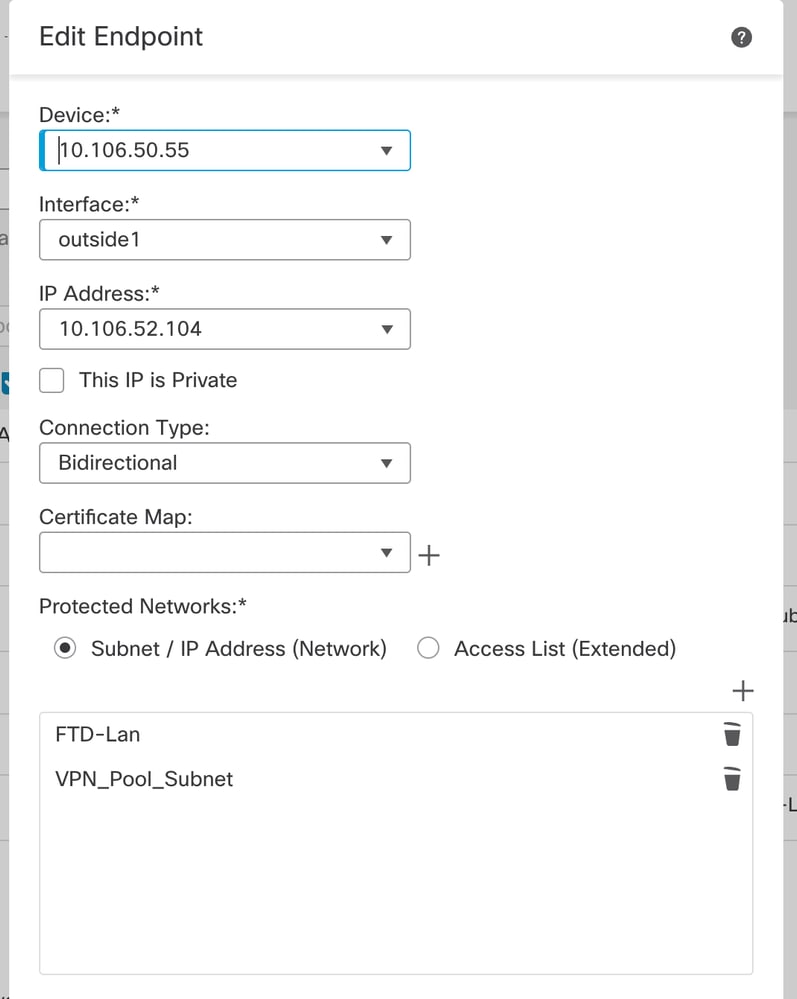

- 从Device中选择FTD,选择接口,添加必须通过IPSec隧道加密的本地子网(在本例中还包含VPN池地址),并单击OK。

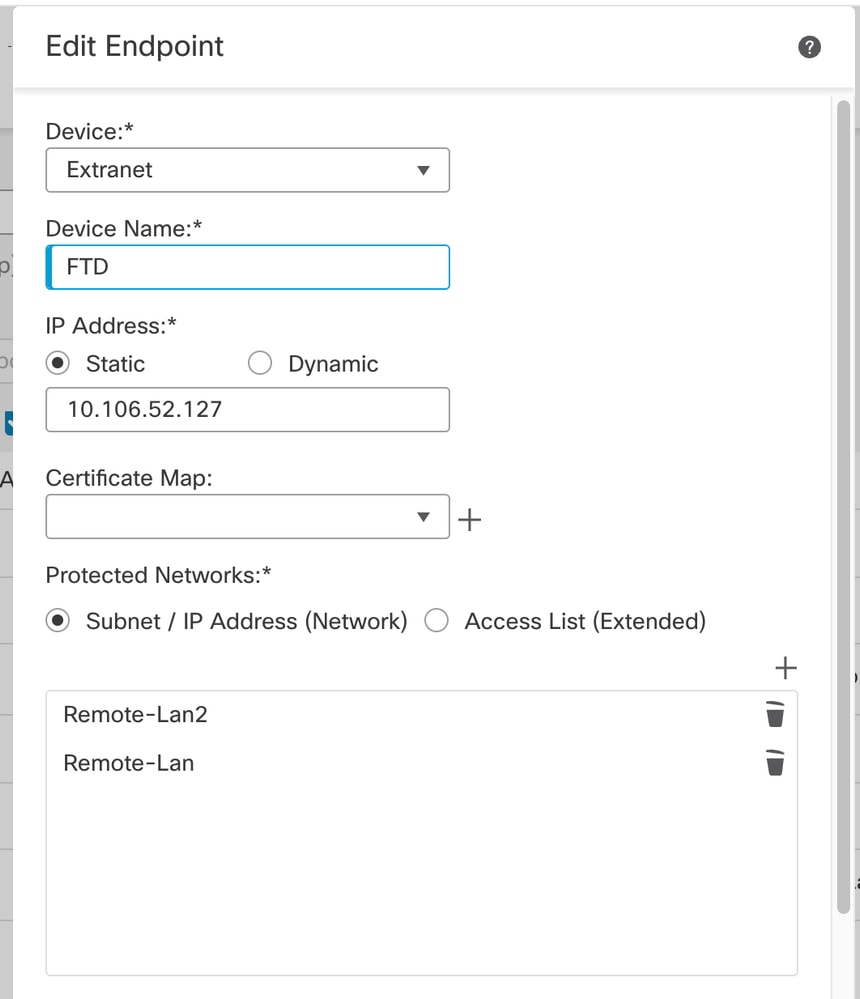

- 对于节点B,点击+:

> Select the Extranet from the Device, and give the Name of the peer Device。

>配置对等体详细信息并添加需要通过VPN隧道访问的远程子网,然后单击OK。

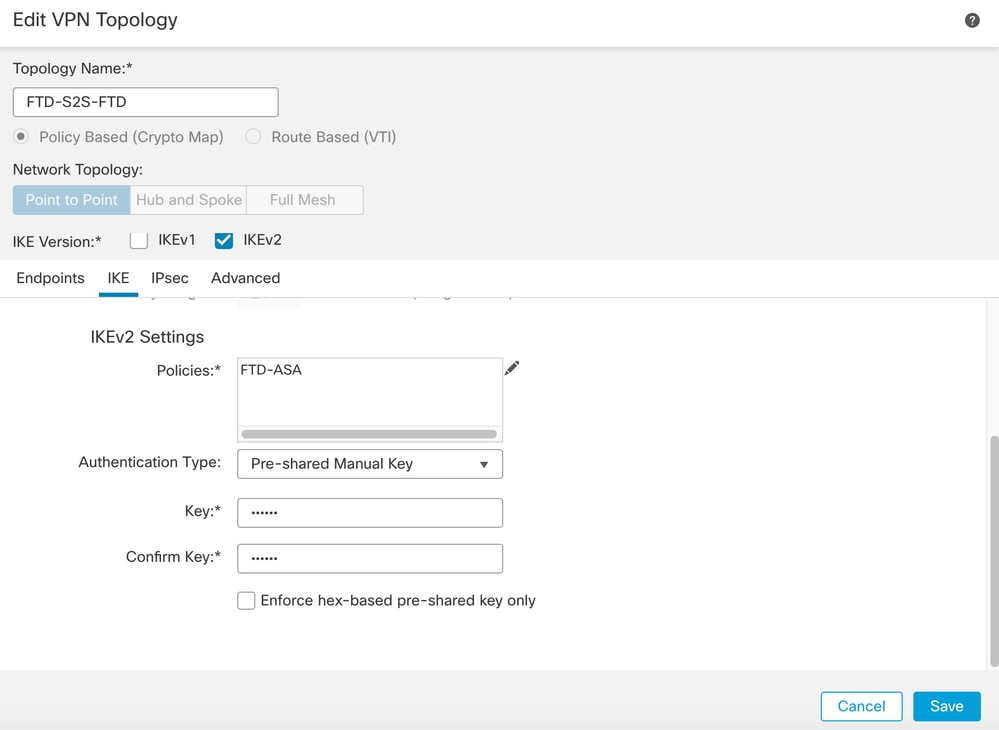

- 点击IKE选项卡:根据要求配置IKEv2设置

-

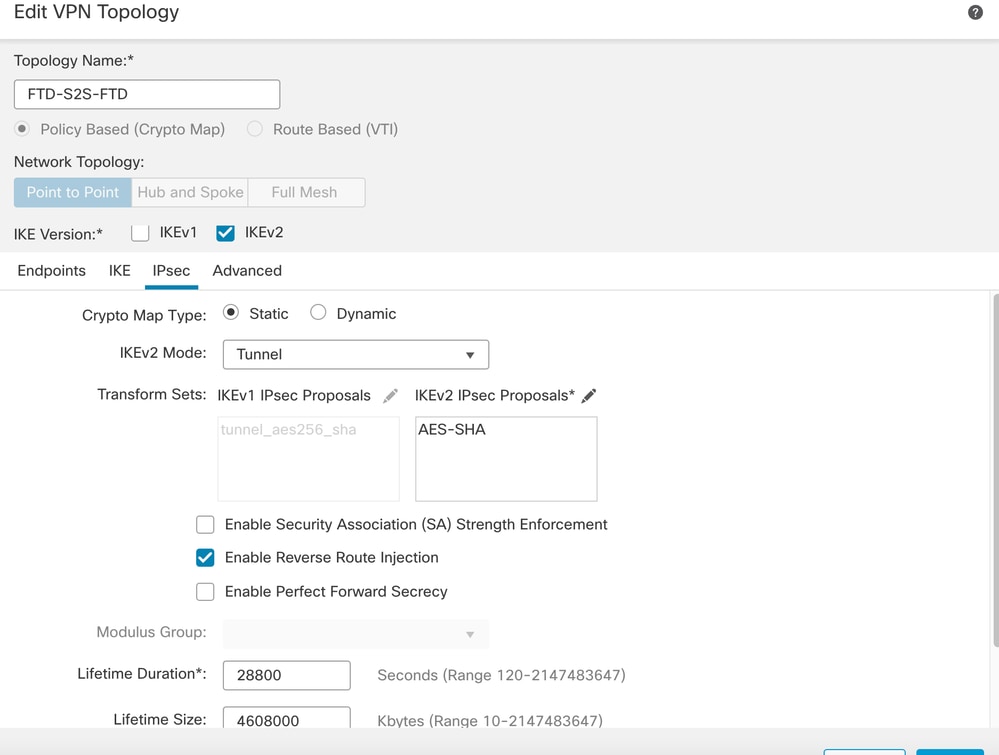

单击IPsec选项卡:根据需要配置IPSec设置。

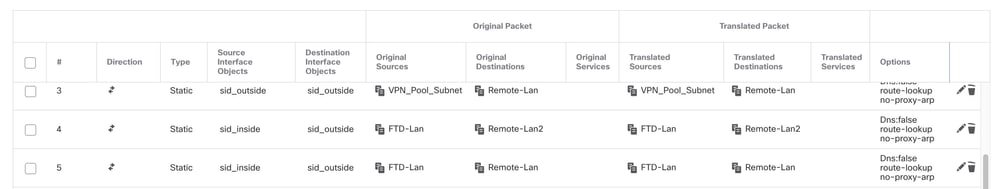

- 为相关流量配置Nat-Exempt(可选)

单击Devices > NAT

- 此处配置的NAT允许RAVPN和内部用户通过S2S IPSec隧道访问服务器。

- 同样地,在另一个对等端上进行配置以启用S2S隧道。

注意:加密ACL或相关流量子网必须是对等体上彼此的镜像副本。

验证

1. 要验证RAVPN连接,请执行以下操作:

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test Index : 5869

Assigned IP : 2.2.2.1 Public IP : 10.106.50.179

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15470 Bytes Rx : 2147

Group Policy : RAVPN Tunnel Group : RAVPN

Login Time : 03:04:27 UTC Fri Jun 28 2024

Duration : 0h:14m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a3468016ed000667e283b

Security Grp : none Tunnel Zone : 0

2. 要验证IKEv2连接,请执行以下操作:

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:2443, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

3363898555 10.106.52.104/500 10.106.52.127/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/259 sec

Child sa: local selector 2.2.2.0/0 - 2.2.2.255/65535

remote selector 10.106.54.0/0 - 10.106.54.255/65535

ESP spi in/out: 0x4588dc5b/0x284a685

3. 要验证IPSec连接,请执行以下操作:

firepower# show crypto ipsec sa peer 10.106.52.127

peer address: 10.106.52.127

Crypto map tag: CSM_outside1_map, seq num: 2, local addr: 10.106.52.104

access-list CSM_IPSEC_ACL_1 extended permit ip 2.2.2.0 255.255.255.0 10.106.54.0 255.255.255.0

local ident (addr/mask/prot/port): (2.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.106.54.0/255.255.255.0/0/0)

current_peer: 10.106.52.127

#pkts encaps: 3, #pkts encrypt: 3, #pkts digest: 3

#pkts decaps: 3, #pkts decrypt: 3, #pkts verify: 3

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 3, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.52.104/500, remote crypto endpt.: 10.106.52.127/500

path mtu 1500, ipsec overhead 94(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 0284A685

current inbound spi : 4588DC5B

inbound esp sas:

spi: 0x4588DC5B (1166597211)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (3962879/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000000F

outbound esp sas:

spi: 0x0284A685 (42247813)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (4285439/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

故障排除

- 要排除AnyConnect连接故障,请收集DART捆绑包或启用AnyConnect调试。

- 要排除IKEv2隧道故障,请使用以下调试:

debug crypto condition peer <peer IP address>

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

3. 要排除FTD上的流量问题,请捕获数据包并检查配置。