AnyConnect VPN电话故障排除- IP电话、ASA和CUCM

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

本文档介绍如何对使用安全套接字层(SSL)协议(Cisco AnyConnect安全移动客户端)的IP电话进行故障排除,以便连接到用作VPN网关的思科自适应安全设备(ASA)和连接到用作语音服务器的思科统一通信管理器(CUCM)。

有关带VPN电话的AnyConnect的配置示例,请参阅以下文档:

背景信息

在部署带IP电话的SSL VPN之前,请确认您已满足以下对ASA的AnyConnect许可证和美国导出受限版本的CUCM的初始要求。

确认ASA上的VPN电话许可证

VPN电话许可证在ASA中启用该功能。要确认可与AnyConnect连接的用户数量(无论其是否为IP电话),请检查AnyConnect Premium SSL许可证。有关详细信息,请参阅IP电话和移动VPN连接需要什么ASA许可证?。

在ASA上,使用show version命令检查功能是否已启用。许可证名称与ASA版本不同:

- ASA版本8.0.x:许可证名称为Linksys电话的AnyConnect。

- ASA版本8.2.x及更高版本:许可证名称为AnyConnect for Cisco VPN Phone。

以下是ASA版本8.0.x的示例:

ASA5505(config)# show ver

Cisco Adaptive Security Appliance Software Version 8.0(5)

Device Manager Version 7.0(2)

<snip>

Licensed features for this platform:

VPN Peers : 10

WebVPN Peers : 2

AnyConnect for Linksys phone : Disabled

<snip>

This platform has a Base license.

以下是ASA版本8.2.x及更高版本的示例:

ASA5520-C(config)# show ver

Cisco Adaptive Security Appliance Software Version 9.1(1)

Device Manager Version 7.1(1)

<snip>

Licensed features for this platform:

AnyConnect Premium Peers : 2 perpetual

AnyConnect Essentials : Disabled perpetual

AnyConnect for Cisco VPN Phone : Disabled perpetual

<snip>

This platform has an ASA 5520 VPN Plus license.

导出受限和导出不受限的CUCM

您应该为VPN电话功能部署美国出口受限版本的CUCM。

如果您使用美国出口不受限的CUCM版本,请注意:

- 修改IP电话安全配置以禁用信令和媒体加密;这包括VPN电话功能提供的加密。

- 您无法通过Import/Export导出VPN详细信息。

- VPN配置文件、VPN网关、VPN组和VPN功能配置的复选框不显示。

注意:一旦您升级到美国出口不受限版本的CUCM,则以后无法升级到此软件的美国出口受限制版本,也无法执行此软件的全新安装。

ASA的常见问题

注意:您可以使用思科CLI分析器(仅注册客户)查看对show命令输出的分析。使用debug命令之前,您还应参阅有关Debug命令的重要信息 Cisco文档。

在ASA上使用的证书

在ASA上,您可以使用自签名SSL证书、第三方SSL证书和通配符证书;其中任何一项都保护IP电话与ASA之间的通信。

只能使用一个身份证书,因为每个接口只能分配一个证书。

对于第三方SSL证书,请在ASA中安装完整的证书链,并包括所有中间证书和根证书。

用于ASA导出和CUCM导入的信任点/证书

ASA在SSL协商期间提供给IP电话的证书必须从ASA导出并导入到CUCM中。检查分配给IP电话连接到的接口的信任点,以了解要从ASA导出的证书。

请使用show run ssl命令验证要导出的信任点(证书)。有关详细信息,请参阅使用证书身份验证配置AnyConnect VPN电话的示例。

注意:如果您将第三方证书部署到一个或多个ASA,则确实需要从每个ASA导出每个身份证书,然后将其作为phone-vpn-trust导入CUCM。

ASA提供ECDSA自签名证书而不是配置的RSA证书

出现此问题时,较新的型号电话无法连接,而较旧的型号电话没有任何问题。以下是发生此问题时电话上的日志:

VPNC: -protocol_handler: SSL dpd 30 sec from SG (enabled) VPNC: -protocol_handler: connect: do_dtls_connect VPNC: -do_dtls_connect: udp_connect VPNC: -udp_connect: getsockname failed VPNC: -udp_connect: binding sock to eth0 IP 63.85.30.39 VPNC: -udp_connect: getsockname failed VPNC: -udp_connect: connecting to 63.85.30.34:443 VPNC: -udp_connect: connected to 63.85.30.34:443 VPNC: -do_dtls_connect: create_dtls_connection VPNC: -create_dtls_connection: cipher list: AES256-SHA VPNC: -create_dtls_connection: calling SSL_connect in non-block mode VPNC: -dtls_state_cb: DTLS: SSL_connect: before/connect initialization VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 write client hello A VPNC: -dtls_state_cb: DTLS: SSL_connect: DTLS1 read hello verify request A VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 write client hello A VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 flush data VPNC: -dtls_state_cb: DTLS: write: alert: fatal:illegal parameter VPNC: -vpnc_set_notify_netsd : cmd: 0x5 event: 0x40000 status: 0x0 error: 0x0 VPNC: -alert_err: DTLS write alert: code 47, illegal parameter VPNC: -create_dtls_connection: SSL_connect ret -1, error 1 VPNC: -DTLS: SSL_connect: SSL_ERROR_SSL (error 1) VPNC: -DTLS: SSL_connect: error:140920C5:SSL routines:SSL3_GET_SERVER_HELLO:

old session cipher not returned VPNC: -create_dtls_connection: DTLS setup failure, cleanup VPNC: -do_dtls_connect: create_dtls_connection failed VPNC: -protocol_handler: connect: do_dtls_connect failed VPNC: -protocol_handler: connect : err: SSL success DTLS fail

在9.4.1版及更高版本中,SSL/TLS支持椭圆曲线加密。当支持椭圆曲线的SSL VPN客户端(例如新的电话型号)连接到ASA时,将协商椭圆曲线密码套件,并且ASA向SSL VPN客户端提供椭圆曲线证书,即使对应接口配置了基于RSA的信任点也是如此。为了防止ASA提供自签名SSL证书,管理员必须删除通过ssl cipher命令对应的密码套件。例如,对于配置了RSA信任点的接口,管理员可以执行此命令,以便仅协商基于RSA的密码:

ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA"

通过实施思科漏洞ID CSCuu02848,可以优先进行配置。始终使用显式配置的证书。自签名证书仅在没有配置证书的情况下使用。

| 推荐的客户端密码 |

仅限RSA证书 |

仅EC证书 |

两个证书 |

无 |

|---|---|---|---|---|

| 仅RSA密码 |

使用RSA证书 使用RSA密码 |

使用RSA自签名证书 使用RSA密码 |

使用RSA证书 使用RSA密码 |

使用RSA自签名证书 使用RSA密码 |

| 仅EC密码(罕见) |

连接失败 |

使用EC证书 使用EC密码 |

使用EC证书 使用EC密码 |

使用EC自签名证书 使用EC密码 |

| 仅两个密码 |

使用RSA证书 使用RSA密码 |

使用EC证书 使用EC密码 |

使用EC证书 使用EC密码 |

使用EC自签名证书 使用EC密码 |

用于IP电话用户身份验证的外部数据库

您可以使用外部数据库对IP电话用户进行身份验证。轻量级目录访问协议(LDAP)或远程身份验证拨入用户服务(RADIUS)等协议可用于VPN电话用户的身份验证。

ASA证书和VPN电话信任列表之间的证书哈希匹配

请记住,您必须下载分配到ASA SSL接口的证书,并在CUCM中将其上传为电话VPN信任证书。不同情况可能会导致ASA提供的此证书的哈希值与CUCM服务器生成的哈希值不匹配,并通过配置文件推送到VPN电话。

配置完成后,测试IP电话和ASA之间的VPN连接。如果连接继续失败,请检查ASA证书的哈希值是否与IP电话预期的哈希值匹配:

- 检查ASA提供的安全散列算法1 (SHA1)散列。

- 使用TFTP从CUCM下载IP电话配置文件。

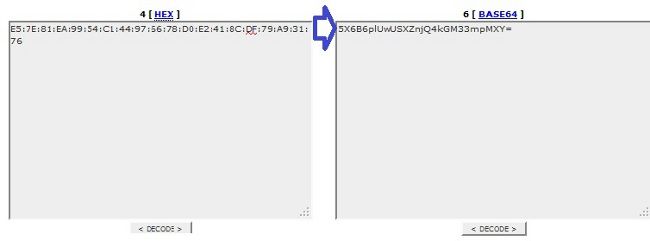

- 将散列值从十六进制解码为基数64或从基数64解码为十六进制。

检查SHA1哈希

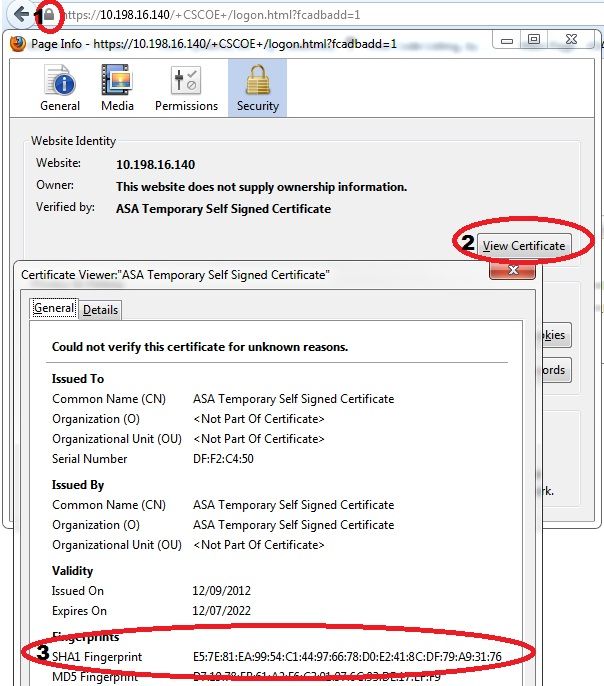

ASA展示通过ssl trustpoint命令应用于IP电话连接的接口的证书。要检查此证书,请打开浏览器(在本示例中为Firefox),然后输入电话应连接的URL (group-url):

下载IP电话配置文件

从可直接访问CUCM的PC下载存在连接问题的电话的TFTP配置文件。有两种下载方法:

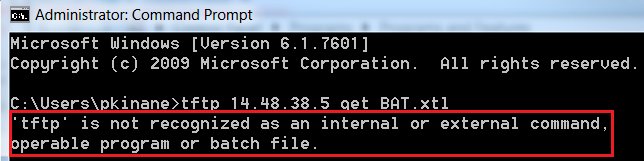

- 在Windows中打开CLI会话,并使用tftp -i <TFTP Server> GET SEP<Phone Mac Address>.cnf.xml 命令。

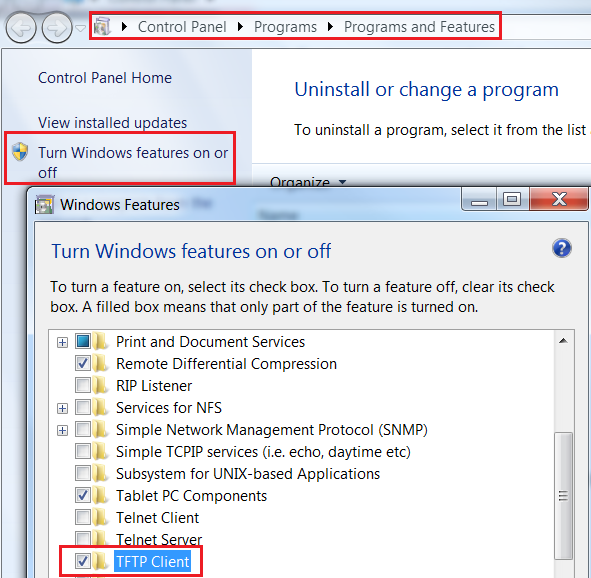

注意:如果收到与以下类似的错误,您应该确认TFTP客户端功能已启用。

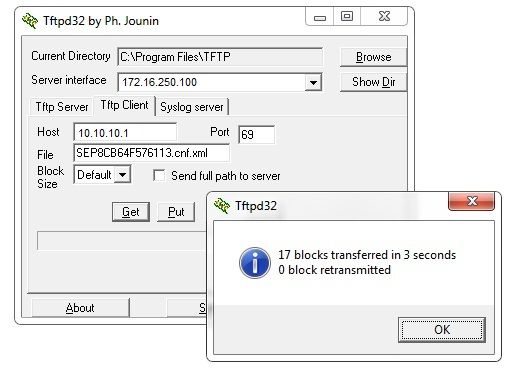

- 使用某个应用程序(如Tftpd32)下载文件:

- 下载文件后,打开XML并查找vpnGroup配置。此示例显示要验证的部分和certHash:

<vpnGroup>

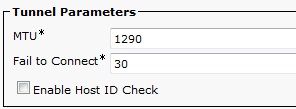

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>0</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1>https://10.198.16.140/VPNPhone</url1>

</addresses>

<credentials>

<hashAlg>0</hashAlg>

5X6B6plUwUSXZnjQ4kGM33mpMXY=

</credentials>

</vpnGroup>

解码散列

确认两个哈希值匹配。浏览器以十六进制格式显示哈希,而XML文件使用base 64,因此请将一种格式转换为另一种格式以确认匹配。市面上有许多翻译员,例如TRANSLATOR,BINARY。

注意:如果之前的哈希值不匹配,则VPN电话不信任与ASA协商的连接,并且连接失败。

VPN负载均衡和IP电话

VPN电话不支持负载平衡SSL VPN。VPN电话不执行实际证书验证,而是使用CUCM向下推送的散列来验证服务器。由于VPN负载平衡基本上是HTTP重定向,它要求电话验证多个证书,从而导致失败。VPN负载平衡故障的症状包括:

- 电话在服务器之间来回切换,需要花费极长时间进行连接,否则最终会失败。

- 电话日志包含如下消息:

909: NOT 20:59:50.051721 VPNC: do_login: got login response

910: NOT 20:59:50.052581 VPNC: process_login: HTTP/1.0 302 Temporary moved

911: NOT 20:59:50.053221 VPNC: process_login: login code: 302 (redirected)

912: NOT 20:59:50.053823 VPNC: process_login: redirection indicated

913: NOT 20:59:50.054441 VPNC: process_login: new 'Location':

/+webvpn+/index.html

914: NOT 20:59:50.055141 VPNC: set_redirect_url: new URL

<https://xyz1.abc.com:443/+webvpn+/index.html>

CSD和IP电话

目前,IP电话不支持思科安全桌面(CSD),并且在ASA中为隧道组或全局启用CSD时不会连接。

首先,确认ASA是否启用了CSD。在ASA CLI中输入show run webvpn命令:

ASA5510-F# show run webvpn

webvpn

enable outside

csd image disk0:/csd_3.6.6210-k9.pkg

csd enable

anyconnect image disk0:/anyconnect-win-3.1.00495-k9.pkg 1

anyconnect enable

ASA5510-F#

要检查IP电话连接期间的CSD问题,请检查ASA中的日志或调试。

ASA日志

%ASA-4-724002: Group <VPNPhone> User <Phone> IP <172.6.250.9> WebVPN session not

terminated. Cisco Secure Desktop was not running on the client's workstation.

ASA调试

debug webvpn anyconnect 255

<snip>

Tunnel Group: VPNPhone, Client Cert Auth Success.

WebVPN: CSD data not sent from client

http_remove_auth_handle(): handle 24 not found!

<snip>

注意:在AnyConnect用户负载较高的大型部署中,思科建议您不要启用debug webvpn anyconnect。其输出无法按IP地址过滤,因此可能会创建大量信息。

在ASA版本8.2及更高版本中,必须在tunnel-group的webvpn-attributes下应用without-csd命令:

tunnel-group VPNPhone webvpn-attributes

authentication certificate

group-url https://asa5520-c.cisco.com/VPNPhone enable

without-csd

在ASA的早期版本中,这是不可能的,因此唯一的解决方法是全局禁用CSD。

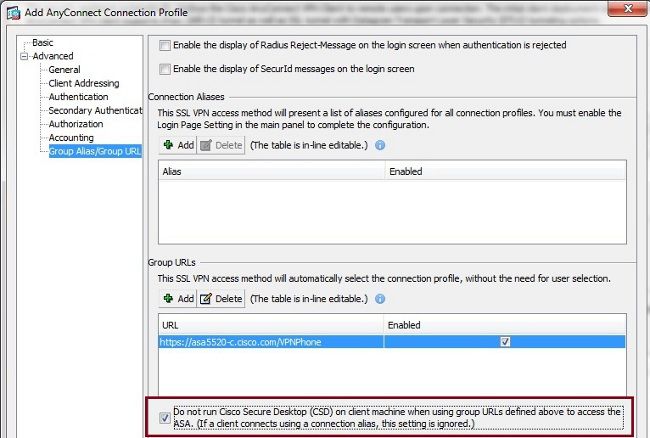

在思科自适应安全设备管理器(ASDM)中,您可以禁用特定连接配置文件的CSD,如下例所示:

注意:使用group-url可关闭CSD功能。

DAP规则

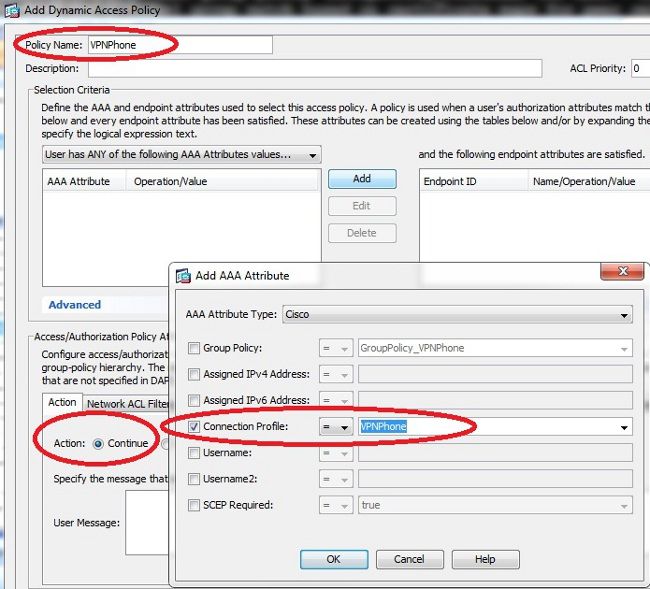

大多数部署不仅会将IP电话连接到ASA,还会连接不同类型的计算机(Microsoft、Linux、Mac OS)和移动设备(Android、iOS)。因此,查找动态访问策略(DAP)规则的现有配置是正常的,在大多数情况下,DfltAccessPolicy下的Default Action是连接终止。

如果出现这种情况,请为VPN电话创建单独的DAP规则。使用特定参数(如连接配置文件),并将操作设置为Continue:

如果没有为IP电话创建特定DAP策略,则ASA会在DfltAccessPolicy下显示命中,并且连接失败:

%ASA-6-716038: Group <DfltGrpPolicy> User <CP-7962G-SEP8CB64F576113> IP

<172.16.250.9> Authentication: successful, Session Type: WebVPN.

%ASA-7-734003: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9: Session

Attribute aaa.cisco.grouppolicy = GroupPolicy_VPNPhone

<snip>

%ASA-6-734001: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9,

Connection AnyConnect: The following DAP records were selected for this

connection: DfltAccessPolicy

%ASA-5-734002: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9: Connection terminated by the following DAP records: DfltAccessPolicy

一旦在操作设置为Continue的情况下为IP电话创建特定DAP策略,您就可以连接:

%ASA-7-746012: user-identity: Add IP-User mapping 10.10.10.10 -

LOCAL\CP-7962G-SEP8CB64F576113 Succeeded - VPN user

%ASA-4-722051: Group <GroupPolicy_VPNPhone> User <CP-7962G-SEP8CB64F576113> IP

<172.16.250.9> Address <10.10.10.10> assigned to session

%ASA-6-734001: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9, Connection

AnyConnect: The following DAP records were selected for this connection: VPNPhone

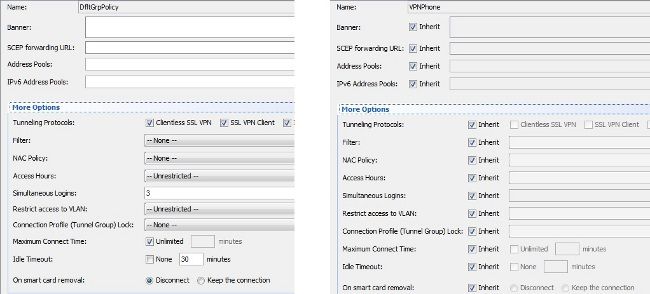

从DfltGrpPolicy或其他组继承的值

在许多情况下,DfltGrpPolicy设置有多个选项。默认情况下,除非在IP电话应使用的组策略中手动指定,否则这些设置将继承给IP电话会话。

从DfltGrpPolicy继承的一些参数可能会影响连接,这些参数包括:

- group-lock

- vpn-tunnel-protocol

- vpn-simultaneous-logins

- vpn-filter

假设DfltGrpPolicy和GroupPolicy_VPNPhone中具有以下示例配置:

group-policy DfltGrpPolicy attributes

vpn-simultaneous-logins 0

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

group-lock value DefaultWEBVPNGroup

vpn-filter value NO-TRAFFIC

group-policy GroupPolicy_VPNPhone attributes

wins-server none

dns-server value 10.198.29.20

default-domain value cisco.com

连接会从GroupPolicy_VPNPhone下未明确指定的DfltGrpPolicy继承参数,并在连接期间将所有信息推送到IP电话。

为了避免这种情况,请直接在组中手动指定所需的值:

group-policy GroupPolicy_VPNPhone internal

group-policy GroupPolicy_VPNPhone attributes

wins-server none

dns-server value 10.198.29.20

vpn-simultaneous-logins 3

vpn-tunnel-protocol ssl-client

group-lock value VPNPhone

vpn-filter none

default-domain value cisco.com

要检查DfltGrpPolicy的默认值,请使用show run all group-policy命令;此示例澄清两个输出之间的差异:

ASA5510-F# show run group-policy DfltGrpPolicy group-policy DfltGrpPolicy attributes dns-server value 10.198.29.20 10.198.29.21 vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless default-domain value cisco.com ASA5510-F#

ASA5510-F# sh run all group-policy DfltGrpPolicy group-policy DfltGrpPolicy internal

group-policy DfltGrpPolicy attributes

banner none

wins-server none

dns-server value 10.198.29.20 10.198.29.21

dhcp-network-scope none

vpn-access-hours none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

ipv6-vpn-filter none

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

以下是通过ASDM的group-policy inherit属性的输出:

支持的加密密码

使用7962G IP电话和固件版本9.1.1测试的AnyConnect VPN电话仅支持两个密码,它们都是高级加密标准(AES):AES256-SHA和AES128-SHA。如果ASA中未指定正确的密码,连接将被拒绝,如ASA日志中所示:

%ASA-7-725010: Device supports the following 2 cipher(s).

%ASA-7-725011: Cipher[1] : RC4-SHA

%ASA-7-725011: Cipher[2] : DES-CBC3-SHA

%ASA-7-725008: SSL client outside:172.16.250.9/52684 proposes the following

2 cipher(s).

%ASA-7-725011: Cipher[1] : AES256-SHA

%ASA-7-725011: Cipher[2] : AES128-SHA

%ASA-7-725014: SSL lib error. Function: SSL3_GET_CLIENT_HELLO Reason: no shared cipher

要确认ASA是否启用了正确的密码,请输入show run all ssl和show ssl命令:

ASA5510-F# show run all ssl

ssl server-version any

ssl client-version any

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point SSL outside

ASA5510-F#

ASA5510-F# show ssl

Accept connections using SSLv2, SSLv3 or TLSv1 and negotiate to SSLv3 or TLSv1

Start connections using SSLv3 and negotiate to SSLv3 or TLSv1

Enabled cipher order: rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

Disabled ciphers: des-sha1 rc4-md5 dhe-aes128-sha1 dhe-aes256-sha1 null-sha1

SSL trust-points:

outside interface: SSL

Certificate authentication is not enabled

ASA5510-F#

CUCM的常见问题

VPN设置未应用于IP电话

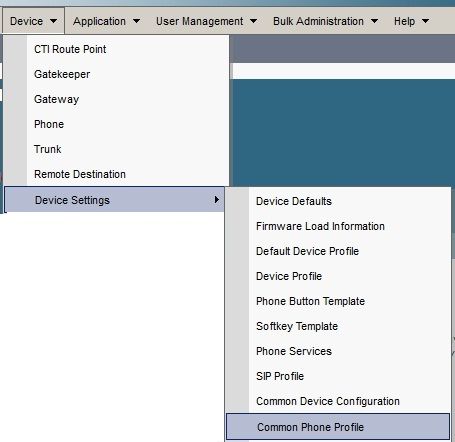

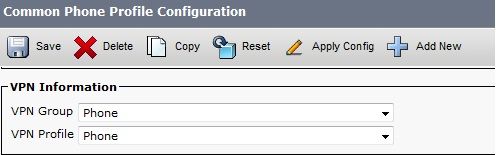

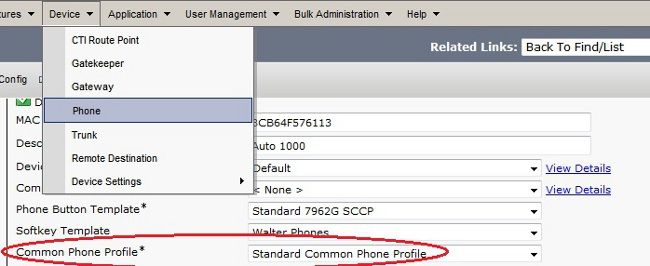

创建CUCM上的配置(网关、组和配置文件)后,在通用电话配置文件中应用VPN设置:

- 导航到设备 > 设备设置 > 通用电话配置文件。

- 输入VPN信息:

- 导航到设备 > 电话,确认此配置文件已分配给电话配置:

证书身份验证方法

为IP电话配置证书身份验证的方法有两种:制造商安装的证书(MIC)和本地重要证书(LSC)。请参阅使用证书身份验证的AnyConnect VPN电话配置示例以便根据您的情况选择最佳选项。

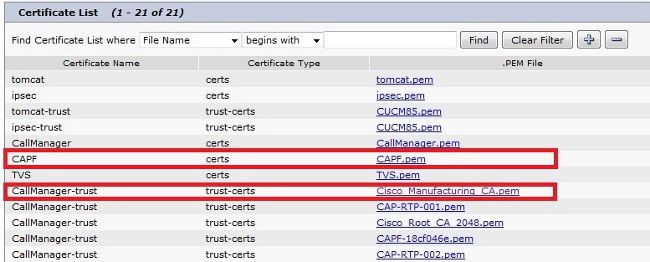

配置证书身份验证时,请从CUCM服务器导出证书(根CA)并将其导入ASA:

- 登录到CUCM。

- 导航到Unified OS Administration > Security > Certificate Management。

- 查找证书颁发机构代理功能(CAPF)或Cisco_Manufacturing_CA;证书类型取决于您使用的是MIC还是LSC证书身份验证。

- 将文件下载到本地计算机。

下载文件后,通过CLI或ASDM登录到ASA并将证书作为CA证书导入。

默认情况下,支持VPN的所有电话都预装了MIC。7960和7940型号电话不附带MIC,并且需要特殊的安装过程,以便LSC安全注册。

最新的思科IP电话(8811、8841、8851和8861)包括由新的制造SHA2 CA签名的MIC证书:

- CUCM版本10.5(1)包含并信任新的SHA2证书。

- 如果您运行早期的CUCM版本,您可能需要下载新的制造CA证书,并且:

- 将其上传到CAPF-trust,以便电话可以通过CAPF进行身份验证以获取LSC。

- 如果要允许电话使用SIP 5061的MIC进行身份验证,请将其上传到CallManager-trust。

- 将其上传到CAPF-trust,以便电话可以通过CAPF进行身份验证以获取LSC。

提示:如果CUCM当前运行的是早期版本,请单击此链接以获取SHA2 CA。

警告:Cisco建议您仅将MIC用于LSC安装。思科支持使用LSC对与CUCM的TLS连接进行身份验证。由于MIC根证书可能受到危害,因此将电话配置为使用MIC进行TLS身份验证或将其用于任何其他目的的客户会自行承担风险。如果MIC受到危害,思科不承担任何责任。

默认情况下,如果电话中存在LSC,则身份验证将使用LSC,而不管电话中是否存在MIC。如果电话中存在MIC和LSC,则身份验证将使用LSC。如果电话中不存在LSC,但存在MIC,则身份验证将使用MIC。

注意:请记住,对于证书身份验证,应从ASA导出SSL证书并将其导入CUCM。

主机ID检查

如果证书主题中的公用名称(CN)与电话用于通过VPN连接到ASA的URL (group-url)不匹配,请在CUCM上禁用主机ID检查,或在ASA中使用与ASA上该URL匹配的证书。

当ASA的SSL证书是通配符证书,SSL证书包含其他SAN(主题备用名称),或者使用IP地址而不是完全限定域名(FQDN)创建URL时,这是必要的。

这是当证书的CN与电话尝试访问的URL不匹配时IP电话日志的一个示例。

1231: NOT 07:07:32.445560 VPNC: DNS has wildcard, starting checks...

1232: ERR 07:07:32.446239 VPNC: Generic third level wildcards are not allowed,

stopping checks on host=(test.vpn.com) and dns=(*.vpn.com)

1233: NOT 07:07:32.446993 VPNC: hostID not found in subjectAltNames

1234: NOT 07:07:32.447703 VPNC: hostID not found in subject name

1235: ERR 07:07:32.448306 VPNC: hostIDCheck failed!!

为了在CUCM中禁用主机ID检查,请导航到高级功能 > VPN > VPN配置文件:

其他故障排除

要在ASA中使用的日志和调试

在ASA上,您可以启用以下调试和日志以进行故障排除:

logging enable

logging buffer-size 1048576

logging buffered debugging

debug webvpn anyconnect 255

注意:在AnyConnect用户负载较高的大型部署中,思科建议您不要启用debug webvpnh anyconnect。其输出无法按IP地址过滤,因此可能会创建大量信息。

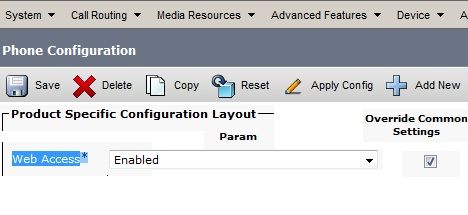

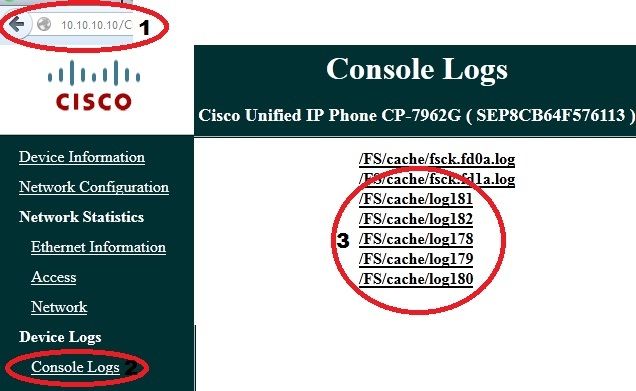

IP电话日志

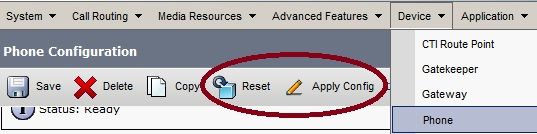

要访问电话日志,请启用Web访问功能。登录CUCM,然后导航到设备 > 电话 > 电话配置。找到要启用此功能的IP电话,并找到Web Access部分。将配置更改应用于IP电话:

启用该服务并重置电话以注入此新功能后,您可以在浏览器中访问IP电话日志;从可以访问该子网的计算机使用电话的IP地址。转到控制台日志并检查五个日志文件。由于电话会覆盖这五个文件,因此您必须检查所有这些文件,以便查找所需信息。

ASA日志和IP电话日志之间的相关问题

这是如何关联来自ASA和IP电话的日志的示例。在本示例中,ASA上证书的哈希值与电话配置文件上证书的哈希值不匹配,因为ASA上的证书已被其他证书替换。

ASA日志

%ASA-7-725012: Device chooses cipher : AES128-SHA for the SSL session with

client outside:172.16.250.9/50091

%ASA-7-725014: SSL lib error. Function: SSL3_READ_BYTES Reason: tlsv1 alert

unknown ca

%ASA-6-725006: Device failed SSL handshake with client outside:172.16.250.9/50091

电话日志

902: NOT 10:19:27.155936 VPNC: ssl_state_cb: TLSv1: SSL_connect: before/connect

initialization

903: NOT 10:19:27.162212 VPNC: ssl_state_cb: TLSv1: SSL_connect: unknown state

904: NOT 10:19:27.361610 VPNC: ssl_state_cb: TLSv1: SSL_connect: SSLv3 read server hello A

905: NOT 10:19:27.364687 VPNC: cert_vfy_cb: depth:1 of 1, subject:

</CN=10.198.16.140/unstructuredName=10.198.16.140>

906: NOT 10:19:27.365344 VPNC: cert_vfy_cb: depth:1 of 1, pre_err: 18 (self signed certificate)

907: NOT 10:19:27.368304 VPNC: cert_vfy_cb: peer cert saved: /tmp/leaf.crt

908: NOT 10:19:27.375718 SECD: Leaf cert hash = 1289B8A7AA9FFD84865E38939F3466A61B5608FC

909: ERR 10:19:27.376752 SECD: EROR:secLoadFile: file not found </tmp/issuer.crt>

910: ERR 10:19:27.377361 SECD: Unable to open file /tmp/issuer.crt

911: ERR 10:19:27.420205 VPNC: VPN cert chain verification failed, issuer certificate not found and leaf not trusted

912: ERR 10:19:27.421467 VPNC: ssl_state_cb: TLSv1: write: alert: fatal:

unknown CA

913: ERR 10:19:27.422295 VPNC: alert_err: SSL write alert: code 48, unknown CA

914: ERR 10:19:27.423201 VPNC: create_ssl_connection: SSL_connect ret -1 error 1

915: ERR 10:19:27.423820 VPNC: SSL: SSL_connect: SSL_ERROR_SSL (error 1)

916: ERR 10:19:27.424541 VPNC: SSL: SSL_connect: error:14090086:SSL

routines:SSL3_GET_SERVER_CERTIFICATE:certificate verify failed

917: ERR 10:19:27.425156 VPNC: create_ssl_connection: SSL setup failure

918: ERR 10:19:27.426473 VPNC: do_login: create_ssl_connection failed

919: NOT 10:19:27.427334 VPNC: vpn_stop: de-activating vpn

920: NOT 10:19:27.428156 VPNC: vpn_set_auto: auto -> auto

921: NOT 10:19:27.428653 VPNC: vpn_set_active: activated -> de-activated

922: NOT 10:19:27.429187 VPNC: set_login_state: LOGIN: 1 (TRYING) --> 3 (FAILED)

923: NOT 10:19:27.429716 VPNC: set_login_state: VPNC : 1 (LoggingIn) --> 3

(LoginFailed)

924: NOT 10:19:27.430297 VPNC: vpnc_send_notify: notify type: 1 [LoginFailed]

925: NOT 10:19:27.430812 VPNC: vpnc_send_notify: notify code: 37

[SslAlertSrvrCert]

926: NOT 10:19:27.431331 VPNC: vpnc_send_notify: notify desc: [alert: Unknown

CA (server cert)]

927: NOT 10:19:27.431841 VPNC: vpnc_send_notify: sending signal 28 w/ value 13 to

pid 14

928: ERR 10:19:27.432467 VPNC: protocol_handler: login failed

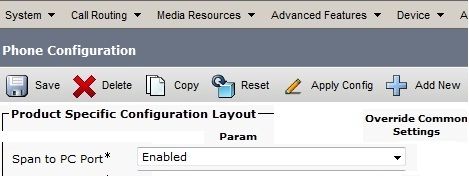

Span to PC Port功能

您可以将计算机直接连接到电话。电话的背板有一个交换机端口。

如前所述配置电话,在CUCM上启用SPAN至PC端口,并应用配置。电话开始将每个帧的副本发送到PC。在混合模式下使用Wireshark以捕获流量进行分析。

通过VPN连接时的IP电话配置更改

一个常见问题是,在IP电话通过AnyConnect连接到网络外部时,是否可以修改VPN配置。答案为是,但您应该确认一些配置设置。

在CUCM中进行必要的更改,然后将更改应用到电话。有三个选项(Apply Config、Reset、Restart)将新配置推送到电话。虽然所有三个选项都将VPN与电话和ASA断开连接,但如果您使用证书身份验证,则可以自动重新连接;如果您使用身份验证、授权和记帐(AAA),系统将再次提示您输入凭证。

注意:当IP电话位于远程端时,它通常从外部DHCP服务器接收IP地址。要使IP电话从CUCM接收新配置,应与总部的TFTP服务器联系。通常,CUCM是同一TFTP服务器。

为了接收包含更改的配置文件,请确认电话的网络设置中正确设置了TFTP服务器的IP地址;要进行确认,请使用DHCP服务器的选项150或手动设置电话上的TFTP。可以通过AnyConnect会话访问此TFTP服务器。

如果IP电话从本地DHCP服务器接收TFTP服务器,但该地址不正确,则可以使用备用TFTP服务器选项覆盖DHCP服务器提供的TFTP服务器IP地址。以下过程介绍如何应用备用TFTP服务器:

- 导航到设置 > 网络配置 > IPv4配置。

- 滚动到Alternate TFTP(备用TFTP)选项。

- 按“是”软键让电话使用另一台TFTP服务器;否则,按“否”软键。如果选项已锁定,请按* * #以将其解锁。

- 按 Save 软键。

- 在TFTP Server 1选项下应用备用TFTP服务器。

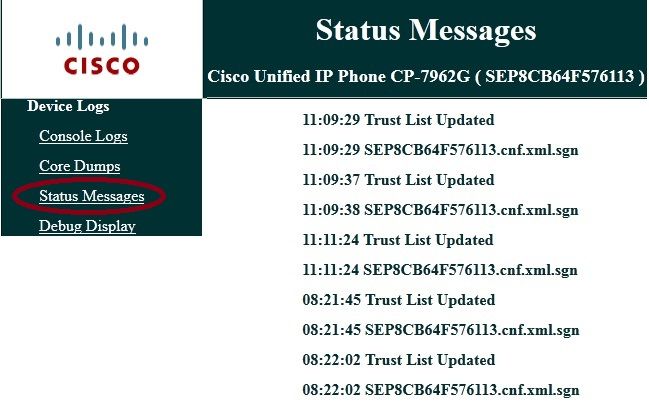

直接在Web浏览器或电话菜单中查看状态消息,以确认电话是否收到正确的信息。如果通信设置正确,您将看到如下消息:

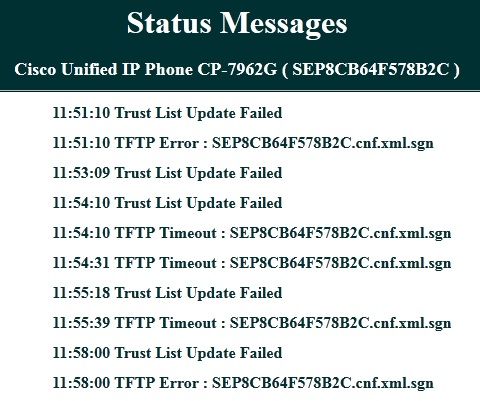

如果电话无法从TFTP服务器检索信息,您将收到TFTP错误消息:

续订ASA SSL证书

如果您具有正常运行的AnyConnect VPN电话设置,但是ASA SSL证书即将过期,则不需要将所有IP电话都连接到主站点即可将新的SSL证书注入电话;您可以在VPN连接时添加新的证书。

如果您导出或导入了ASA的根CA证书而不是身份证书,并且希望在此续订期间继续使用同一供应商(CA),则无需更改CUCM中的证书,因为证书保持不变。但是,如果您使用了身份证书,此操作是必需的;否则,ASA和IP电话之间的哈希值不匹配,并且电话不信任连接。

- 在ASA上续订证书。

注意:有关详细信息,请参阅ASA 8.x:通过ASDM续订和安装SSL证书。创建一个单独的信任点,在您对所有VPN IP电话应用证书之前,不要使用ssl trustpoint <name> outside命令应用此新证书。

- 导出新证书。

- 将新证书作为Phone-VPN-Trust证书导入CUCM。

注意:请注意CSCuh19734上传具有相同CN的证书将覆盖Phone-VPN-trust中的旧证书

- 导航到CUCM中的VPN网关配置,然后应用新证书。您现在拥有两个证书:即将到期的证书和尚未应用于ASA的新证书。

- 将此新配置应用于IP电话。导航到Apply Config > Reset > Restart以通过VPN隧道将新的配置更改注入到IP电话。确保所有IP电话都通过VPN连接,并且它们可以通过隧道到达TFTP服务器。

- 使用TFTP检查状态消息和配置文件,以确认IP电话已收到包含更改的配置文件。

- 在ASA中应用新的SSL信任点,并替换旧证书。

注意:如果ASA SSL证书已过期,并且IP电话无法通过AnyConnect连接,则可以向IP电话推送更改(例如新的ASA证书哈希)。将IP电话中的TFTP手动设置为公共IP地址,以便IP电话可以从那里检索信息。使用公共TFTP服务器托管配置文件;一个示例是在ASA上创建端口转发并将流量重定向到内部TFTP服务器。

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

06-May-2013 |

初始版本 |

由思科工程师提供

- 沃尔特·洛佩斯思科TAC工程师

- 爱德华多·萨拉萨尔思科TAC工程师

反馈

反馈