简介

本文档介绍如何配置访问控制策略(ACP)规则以检查来自虚拟专用网络(VPN)隧道或远程访问(RA)用户的流量,并将具有FirePOWER服务的思科自适应安全设备(ASA)用作互联网网关。

先决条件

要求

Cisco 建议您了解以下主题:

- AnyConnect、远程访问VPN和/或点对点IPSec VPN。

- Firepower ACP配置。

- ASA模块化策略框架(MPF)。

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 适用于ASDM的ASA5506W版本9.6(2.7)示例

- 适用于ASDM的FirePOWER模块版本6.1.0-330示例。

- 适用于FMC的ASA5506W版本9.7(1)示例。

- 适用于FMC的FirePOWER版本6.2.0示例。

- Firepower管理中心(FMC)版本6.2.0

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

问题

具备FirePOWER服务的ASA5500-X无法过滤和/或检查AnyConnect用户流量,其级别与使用单点永久内容安全的IPSec隧道连接的其它位置发出的流量相同。

此解决方案所涵盖的另一个症状是无法在没有其他来源影响的情况下对上述来源定义特定的ACP规则。

此场景非常常见,可以看到当在ASA上终止的VPN解决方案使用TunnelAll设计时。

解决方案

这可以通过多种方式实现。但是,此方案包括按区域进行的检查。

ASA 配置

步骤1.确定AnyConnect用户或VPN隧道连接到ASA的接口。

对等隧道

这是show run crypto map输出的一个片段。

crypto map outside_map interface outside

AnyConnect用户

命令show run webvpn显示启用AnyConnect访问的位置。

webvpn

enable outside

hostscan image disk0:/hostscan_4.3.05019-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.4.01054-webdeploy-k9.pkg 1

anyconnect image disk0:/anyconnect-macos-4.4.01054-webdeploy-k9.pkg 2

anyconnect enable

在此方案中,接口outside接收RA用户和对等隧道。

第2步:使用全局策略将流量从ASA重定向到FirePOWER模块。

使用match any条件或流量重定向的已定义访问控制列表(ACL)即可完成此操作。

match any 匹配的示例。

class-map SFR

match any

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

ACL匹配示例。

access-list sfr-acl extended permit ip any any

class-map SFR

match access-list sfr-acl

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

在不太常见的情况下,服务策略可用于外部接口。本文档未涵盖此示例。

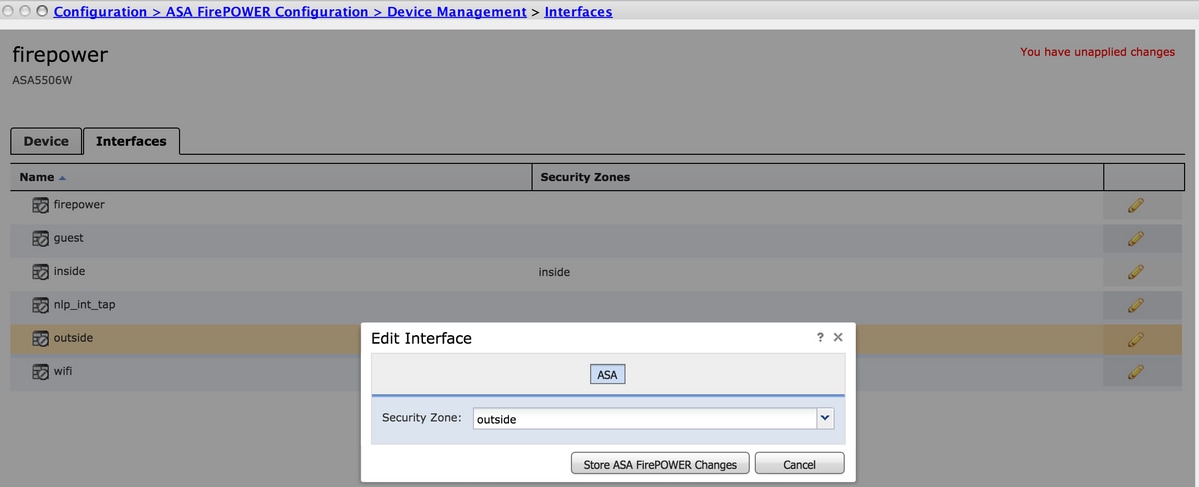

由ASDM配置管理的ASA FirePOWER模块

步骤1:选择Configuration > ASA FirePOWER Configuration > Device Management,为外部接口分配一个区域。在本例中,该区域称为outside。

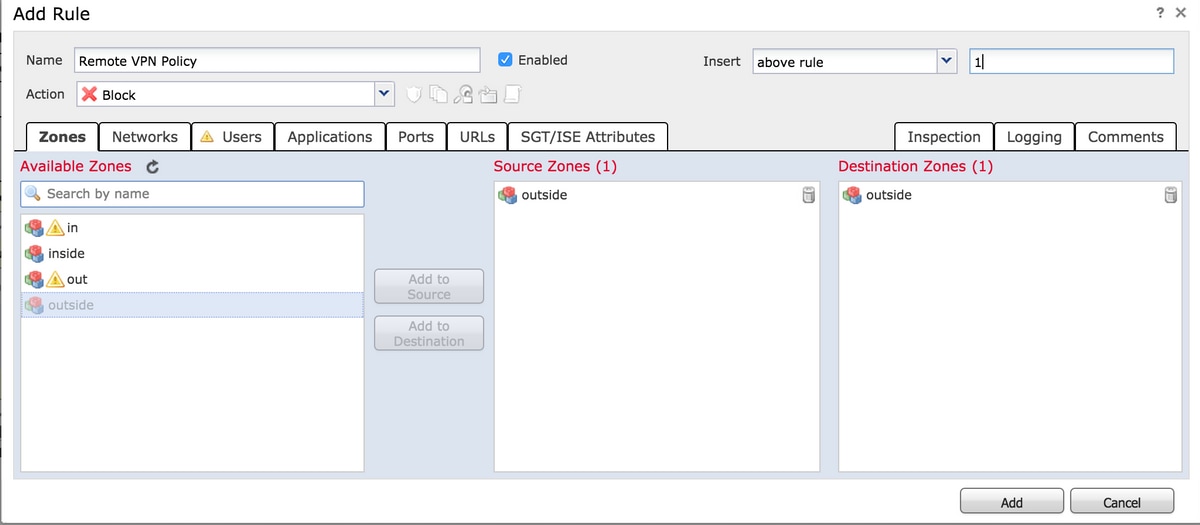

第二步:在Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy下选择Add Rule。

第三步:从区域选项卡中,选择外部区域作为规则的源和目标。

第四步:选择操作、标题和任何其他所需条件以定义此规则。

可以为此流量创建多个规则。请务必记住,源和目标区域必须是分配给VPN源和Internet的区域。

确保在这些规则之前,没有其他可以匹配的常规策略。最好在任何区域所定义的规则之上定义这些规则。

第五步:点击存储ASA FirePOWER更改(Store ASA FirePOWER Changes),然后部署FirePOWER更改(Deploy FirePOWER Changes)以使这些更改生效。

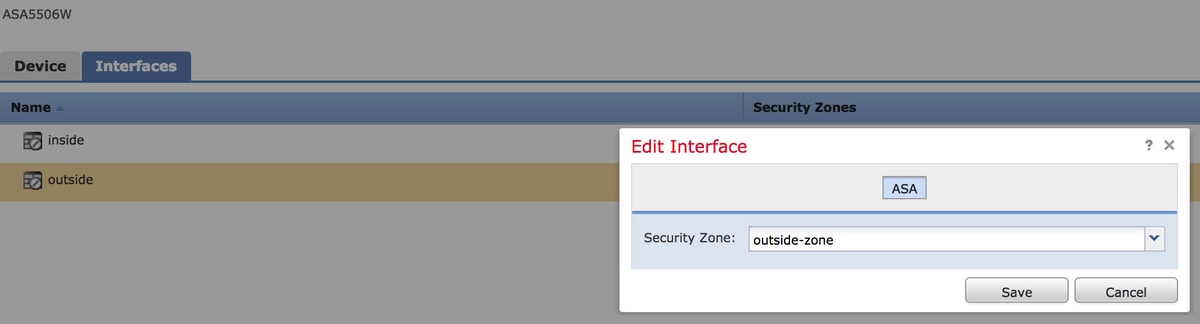

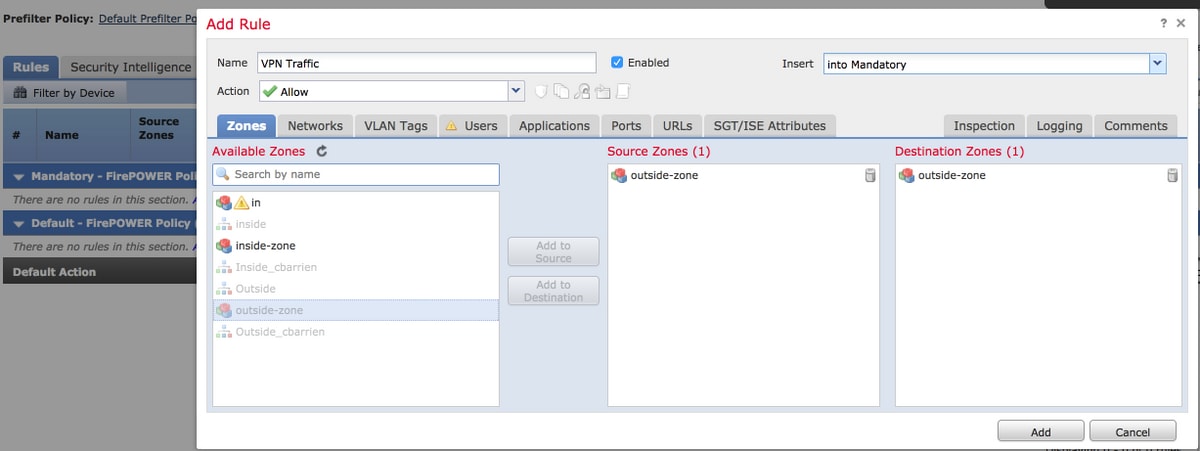

由FMC配置管理的ASA FirePOWER模块

步骤1:在Devices处为外部接口分配一个区域 > Management > Interfaces.在本例中,该区域称为 外部区域.

第二步:在Policies > Access Control > Edit下选择Add Rule。

第三步:从区域选项卡中,选择外部区域区域作为规则的源和目标。

第四步:选择操作、标题和任何其他所需条件以定义此规则。

可以为此流量创建多个规则。请务必记住,源和目标区域必须是分配给VPN源和Internet的区域。

确保在这些规则之前,没有其他可以匹配的常规策略。最好在任何区域所定义的规则之上定义这些规则。

第五步:单击Save,然后单击Deploy以使这些更改生效。

结果

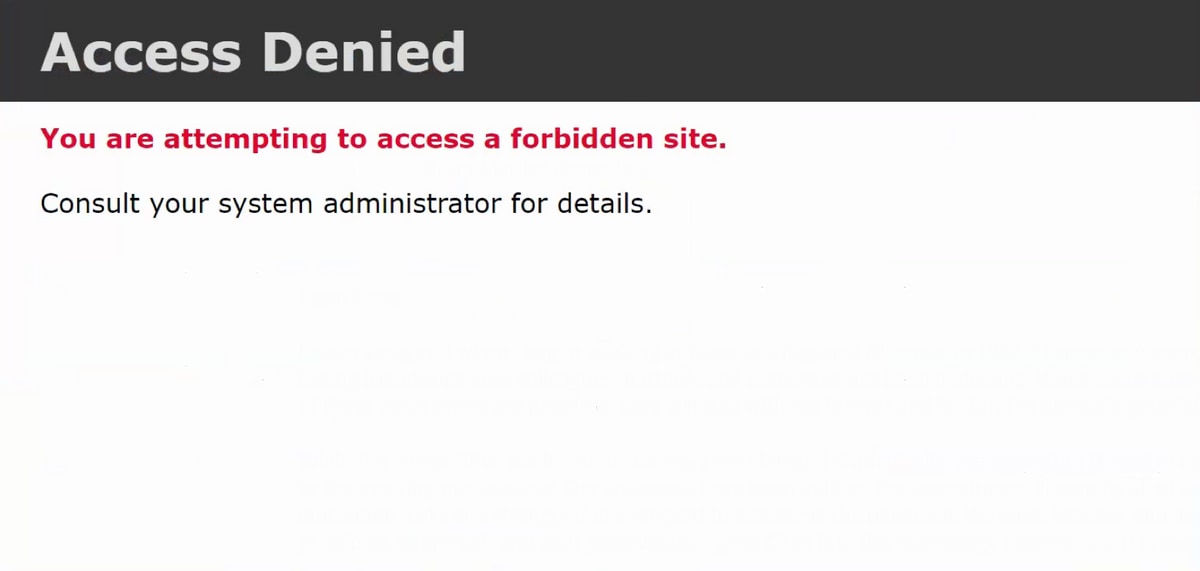

部署完成后,AnyConnect流量现在由应用的ACP规则过滤/检查。 在本示例中,成功阻止了URL。