简介

本文档介绍如何在FMC管理的Firepower威胁防御(FTD) v6.3上配置思科远程访问VPN解决方案(AnyConnect)。

先决条件

要求

Cisco 建议您了解以下主题:

- 基础远程访问VPN、安全套接字层(SSL)和互联网密钥交换(IKEv2)第2版知识

- 基本身份验证、授权和记帐(AAA)以及RADIUS知识

- FMC基础知识

- 基本的FTD知识

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科FMC 6.4

- 思科FTD 6.3

- AnyConnect 4.7

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

本文档旨在介绍FTD设备上的配置。如果您需要ASA配置示例,请参阅文档在ASA 9.X上配置AnyConnect VPN客户端U-turn流量

限制:

目前,这些功能在FTD上不受支持,但在ASA设备上仍然可用:

- 双AAA身份验证(FTD 6.5版上提供)

- 动态访问策略

- 主机扫描

- ISE终端安全评估

- RADIUS CoA

- VPN负载均衡器

- 本地身份验证(在Firepower设备管理器6.3上可用。思科漏洞ID CSCvf92680)

- LDAP属性映射(可通过FlexConfig获取,思科漏洞ID CSCvd64585)

- AnyConnect定制

- AnyConnect脚本

- AnyConnect本地化

- 每应用VPN

- SCEP代理

- WSA集成

- SAML SSO(思科漏洞ID CSCvq90789)

- RA和L2L VPN同步IKEv2动态加密映射

- AnyConnect模块(NAM、Hostscan、AMP Enabler、SBL、Umbrella、网络安全等)。DART是此版本中默认安装的唯一模块。

- TACACS、Kerberos(KCD身份验证和RSA SDI)

- 浏览器代理

配置

要通过FMC中的“远程访问VPN”向导,必须完成以下步骤:

步骤1:导入SSL证书

配置AnyConnect时,证书至关重要。SSL和IPSec仅支持基于RSA的证书。 IPSec支持椭圆曲线数字签名算法(ECDSA)证书,但是,当使用基于ECDSA的证书时,无法部署新的AnyConnect软件包或XML配置文件。 它可用于IPSec,但您必须将AnyConnect软件包与XML配置文件一起预部署,所有XML配置文件更新必须在每个客户端上手动推送(思科漏洞ID CSCtx42595)。

此外,证书必须包含带DNS名称和/或IP地址的公用名(CN)扩展,以避免网络浏览器中出现“不受信任的服务器证书”错误。

注意:在FTD设备上,生成证书签名请求(CSR)之前需要证书颁发机构(CA)证书。

- 如果CSR在外部服务器(例如Windows Server或OpenSSL)中生成,则手动注册方法将失败,因为FTD不支持手动密钥注册。

- 必须使用其他方法,例如PKCS12。

要使用手动注册方法获取FTD设备的证书,需要生成CSR。使用CA对其进行签名,然后导入身份证书。

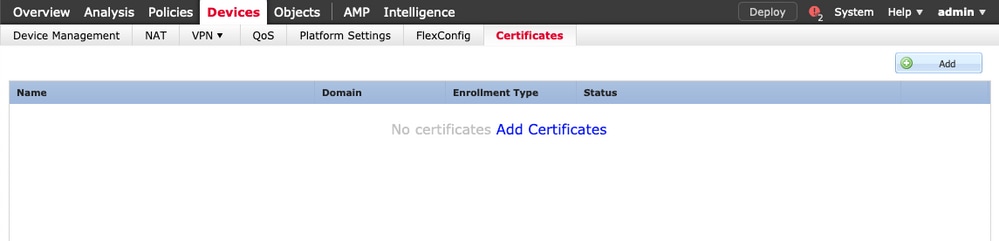

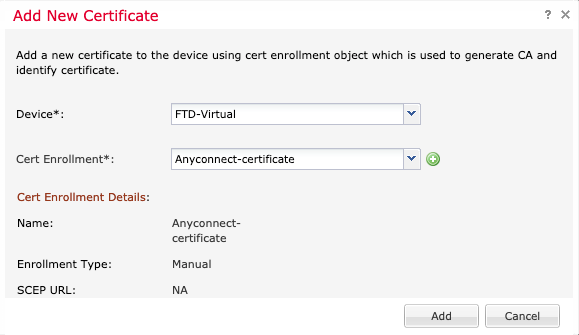

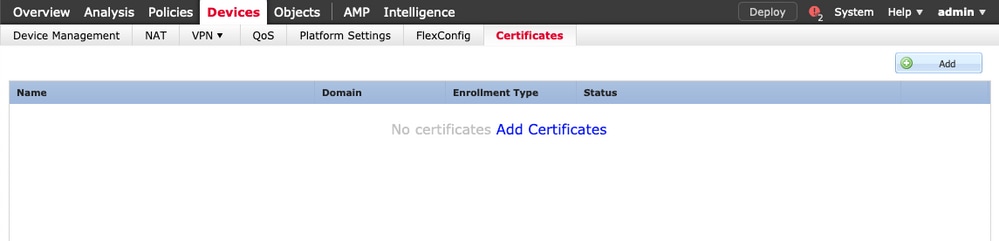

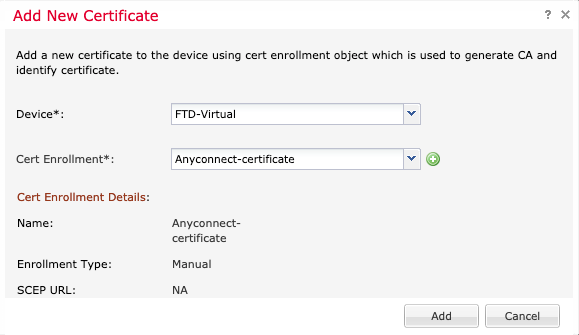

1. 导航到设备>证书,然后选择添加(如图所示)。

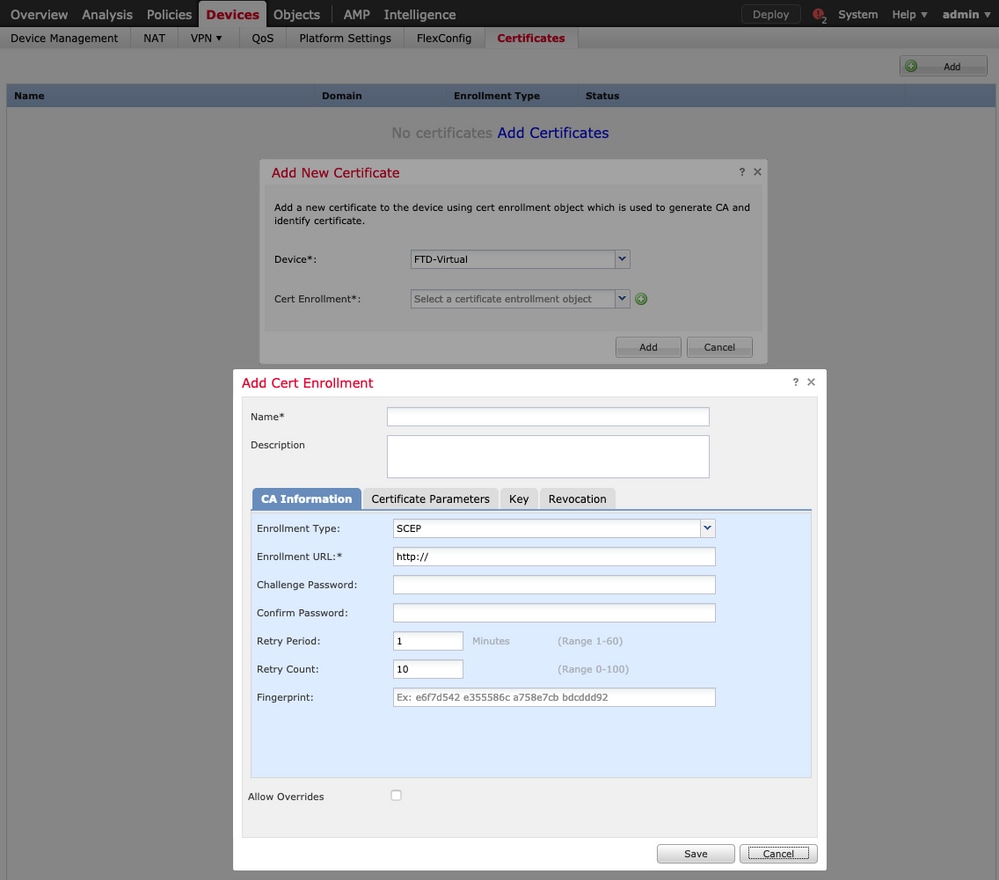

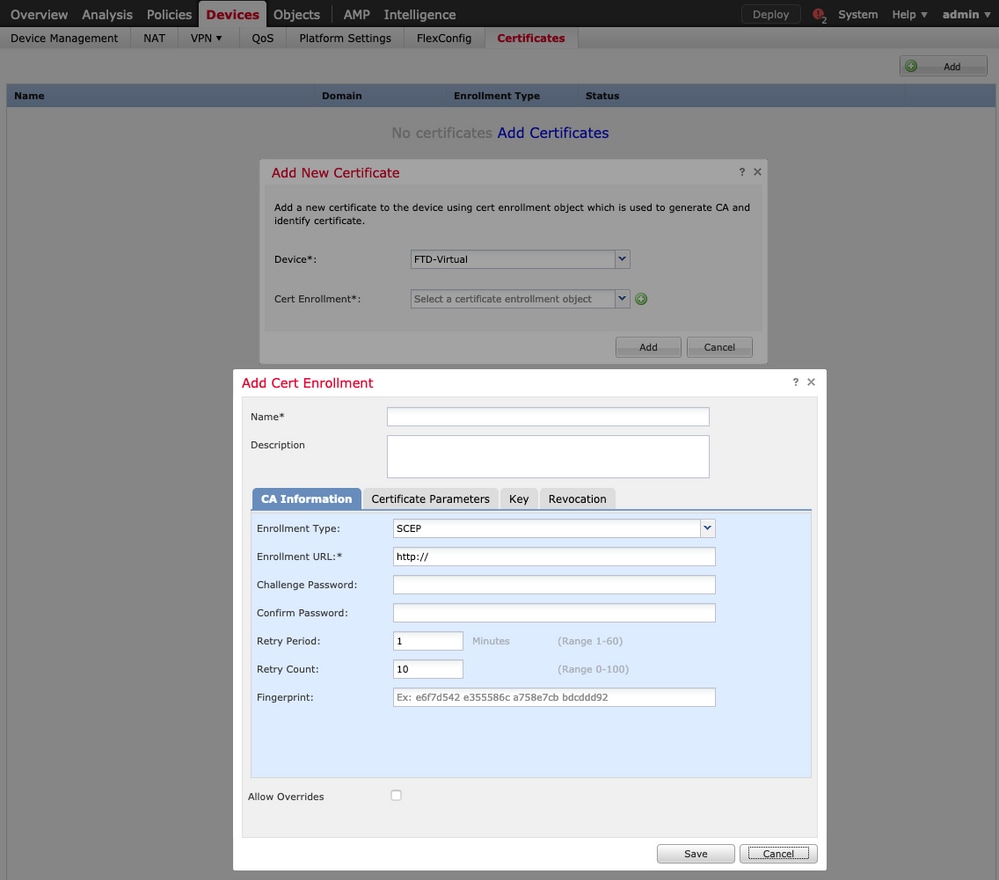

2. 选择设备,然后添加新的证书注册对象,如图所示。

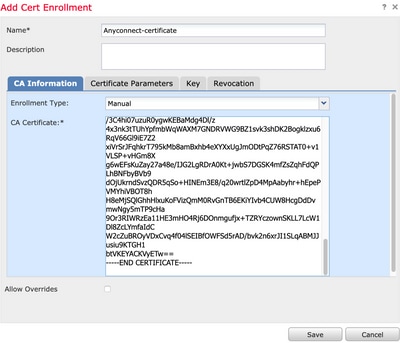

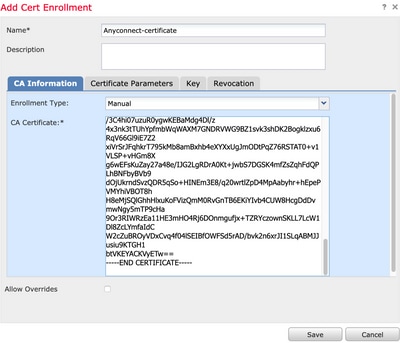

3. 选择手动注册类型并粘贴CA证书(用于签署CSR的证书)。

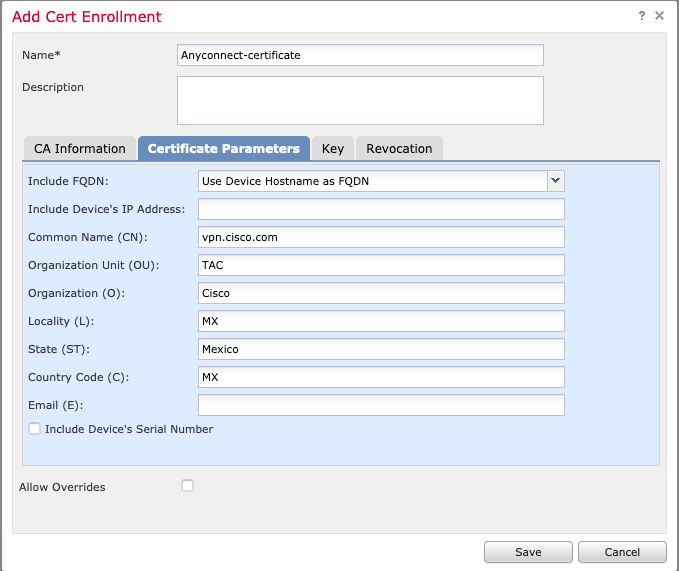

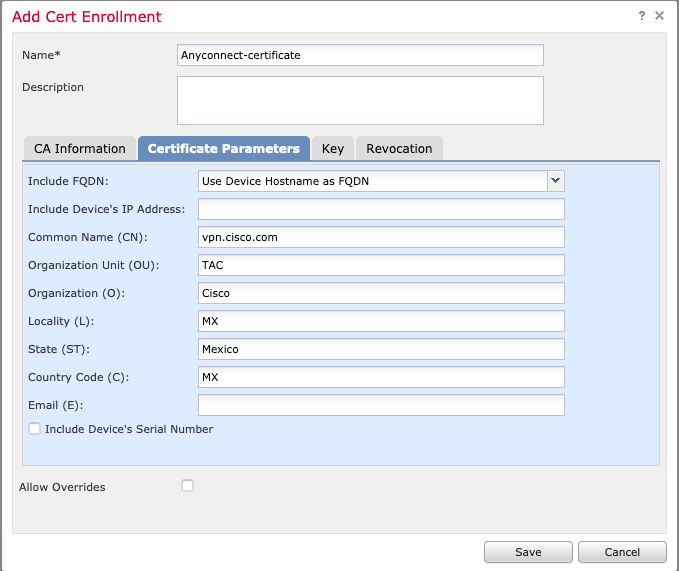

4. 选择证书参数选项卡,并在包括FQDN字段中选择自定义FQDN,然后填写证书详细信息(如图所示)。

5. 选择关键字标签,然后选择关键字类型。您可以选择名称和大小。对于RSA,最低要求是2048个字节。

6. 选择save,确认设备,然后在证书注册下选择刚创建的信任点。选择Add以部署证书。

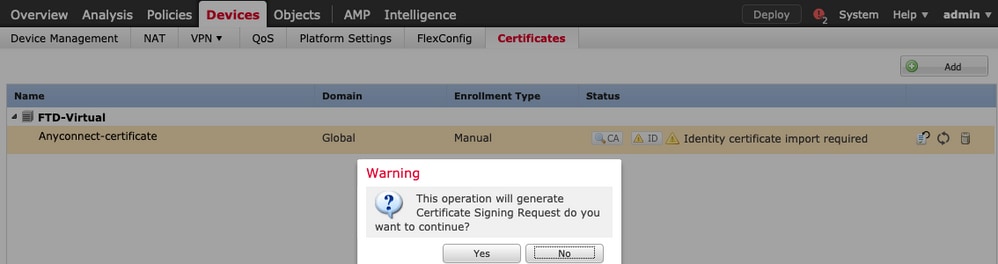

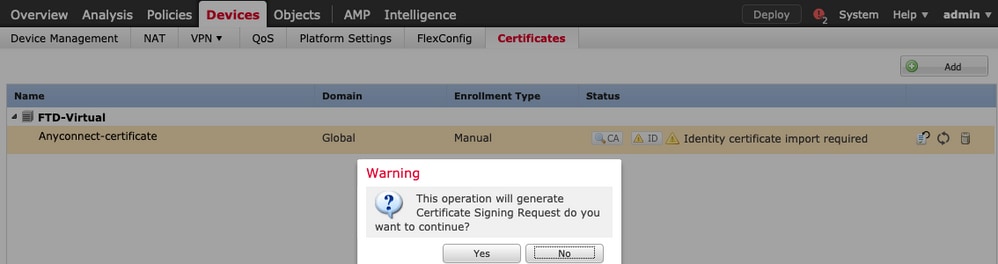

7. 在状态列中,选择ID图标并选择是生成CSR,如图所示。

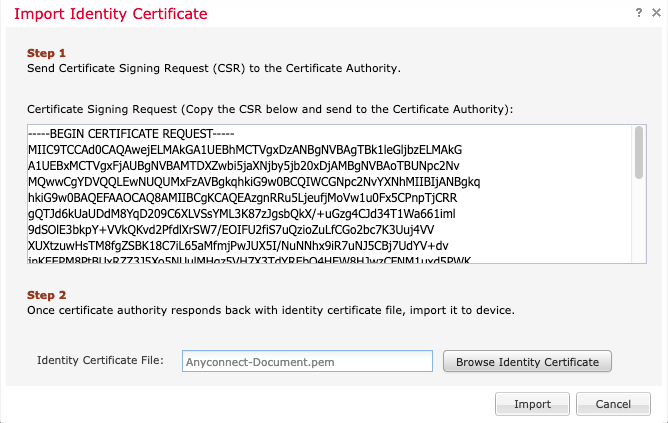

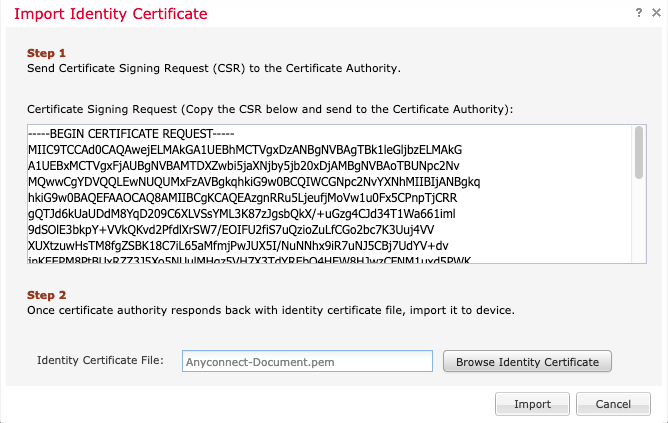

8. 复制CSR并使用您的首选CA(例如,GoDaddy或DigiCert)签署CSR。

9. 从CA接收身份证书(必须采用base64格式)后,选择Browse Identity Certificate,然后在本地计算机中查找证书。选择Import。

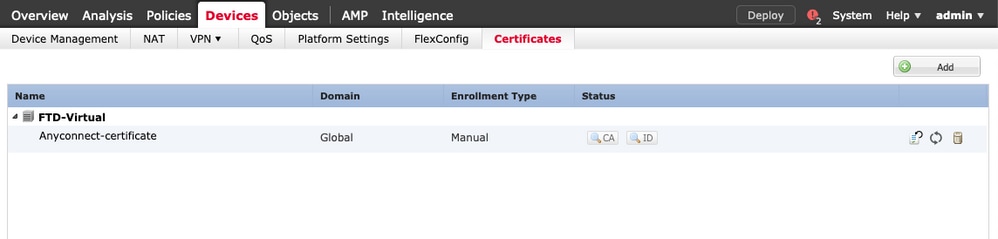

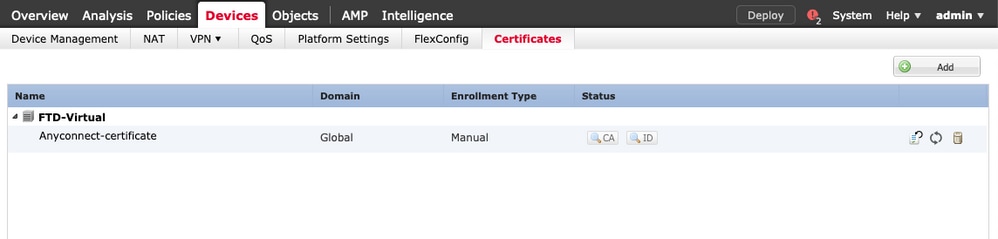

10. 导入后,CA和ID证书详细信息可供显示。

第二步:配置RADIUS服务器

在FMC管理的FTD设备上,不支持本地用户数据库。必须使用其他身份验证方法,例如RADIUS或LDAP。

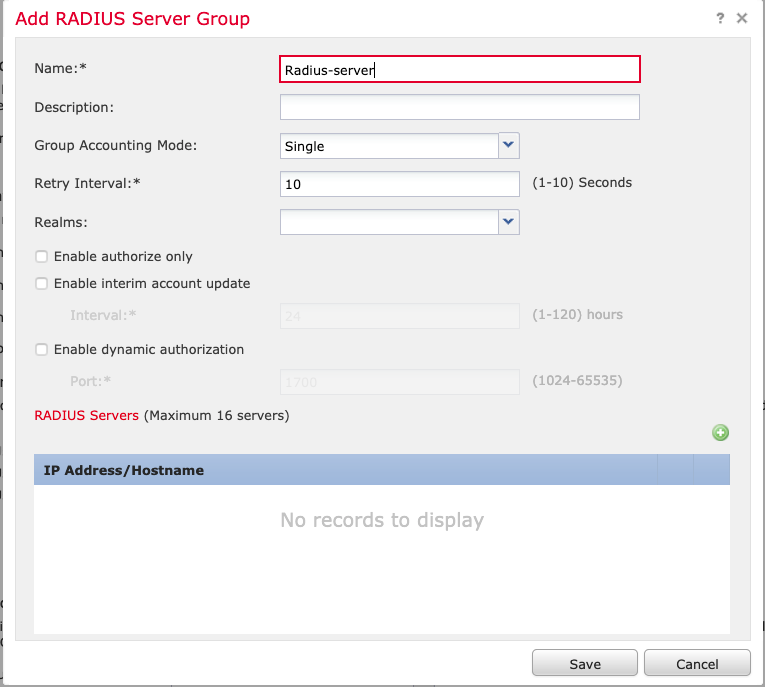

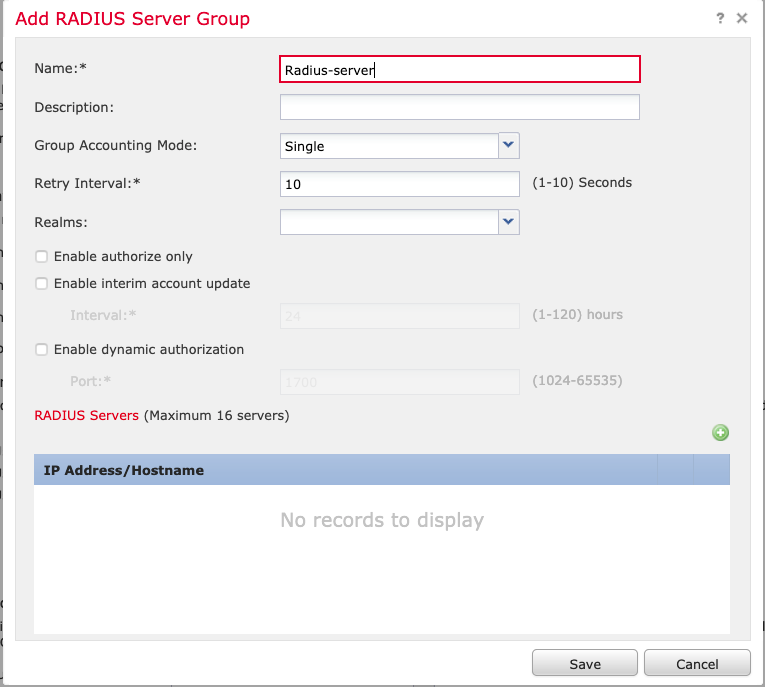

1. 导航到对象>对象管理> RADIUS服务器组>添加RADIUS服务器组(如图所示)。

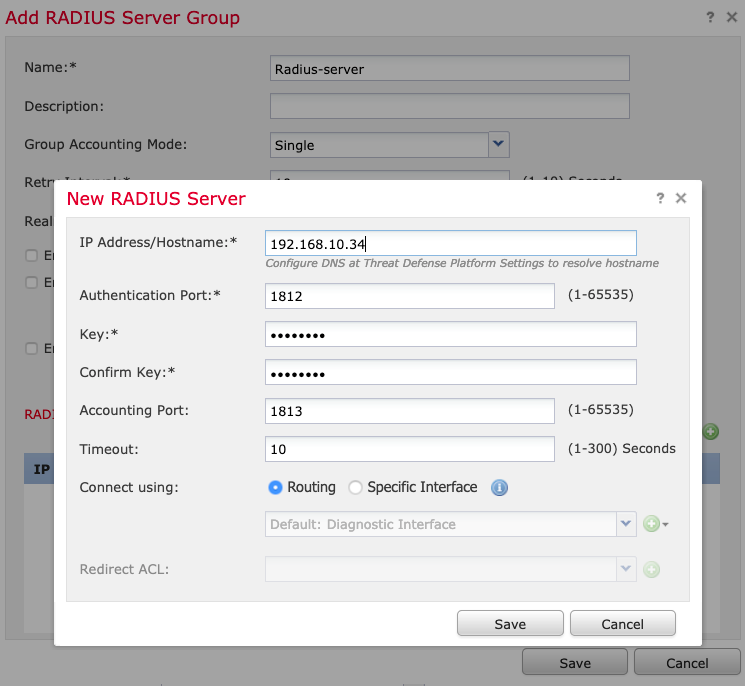

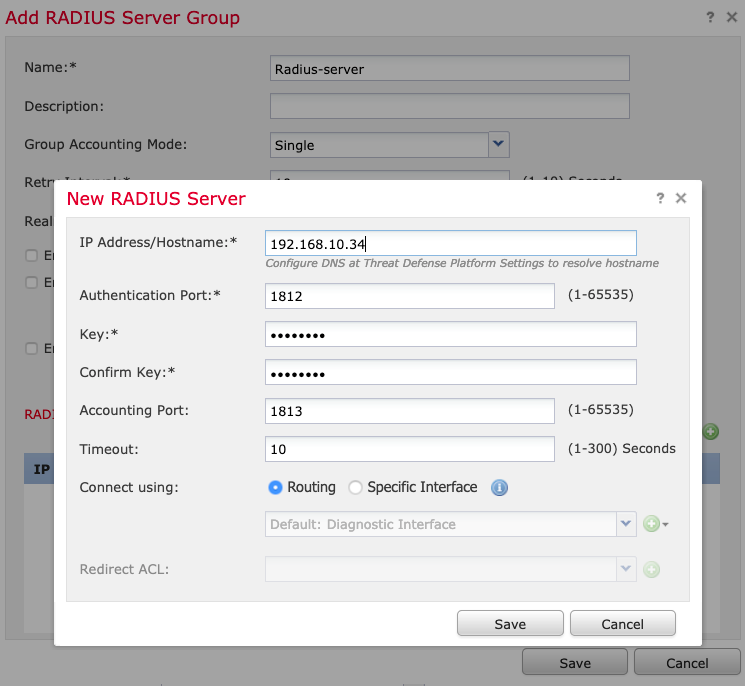

2. 为Radius服务器组指定名称并添加Radius服务器IP地址以及共享密钥(FTD与Radius服务器成对需要共享密钥),完成此表单后,请选择Save(如图所示)。

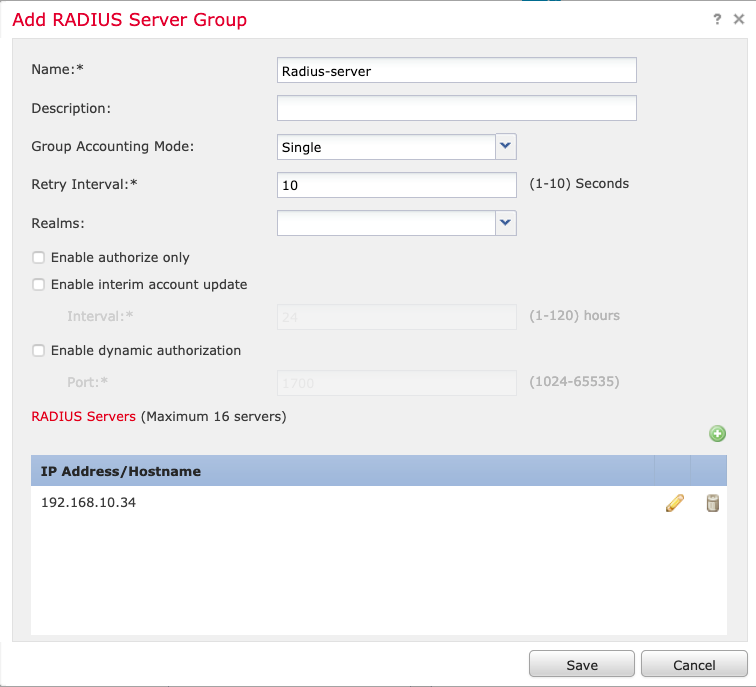

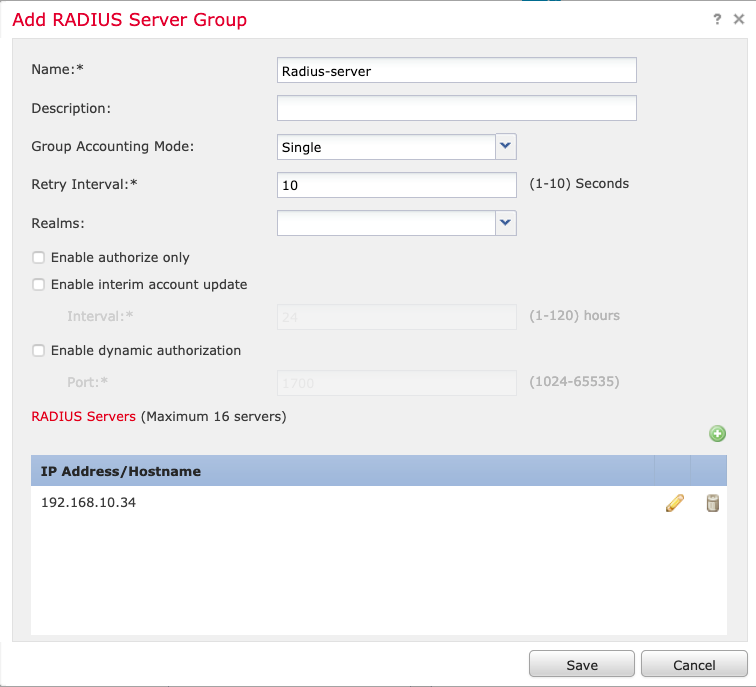

3. RADIUS服务器信息现在在RADIUS服务器列表中可用,如图所示。

第三步:创建IP池

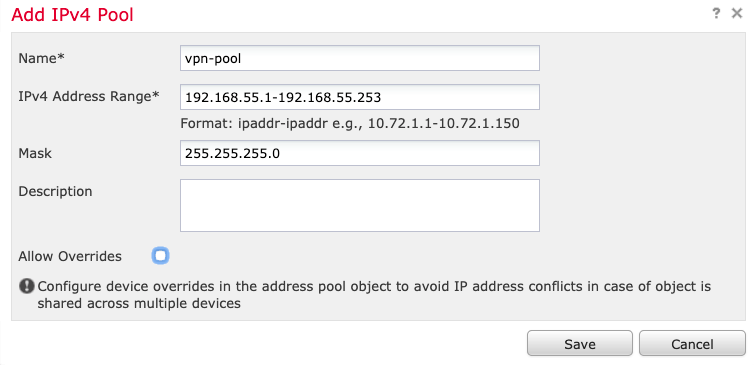

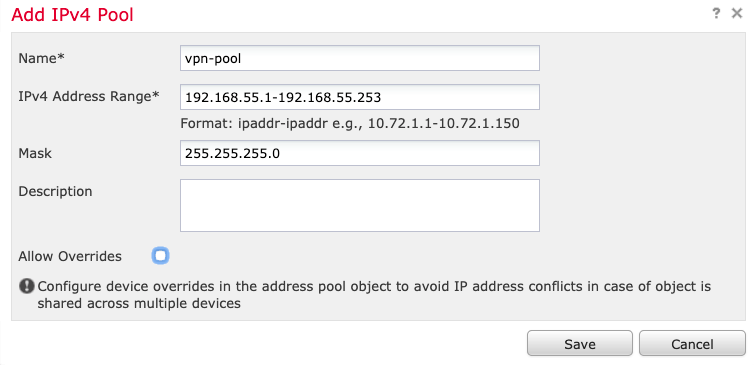

1. 导航到对象>对象管理>地址池>添加IPv4池。

2. 分配名称和IP地址范围,“掩码”字段不是必填字段,但可以指定,如图所示。

第四步:创建XML配置文件

1. 从Cisco.com下载配置文件编辑器工具并运行应用程序。

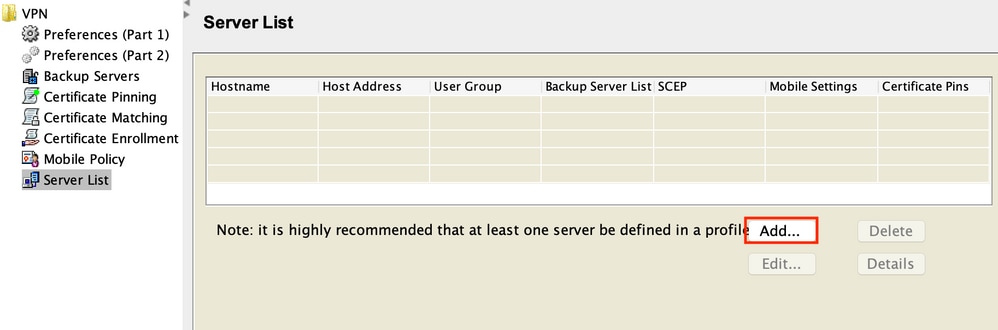

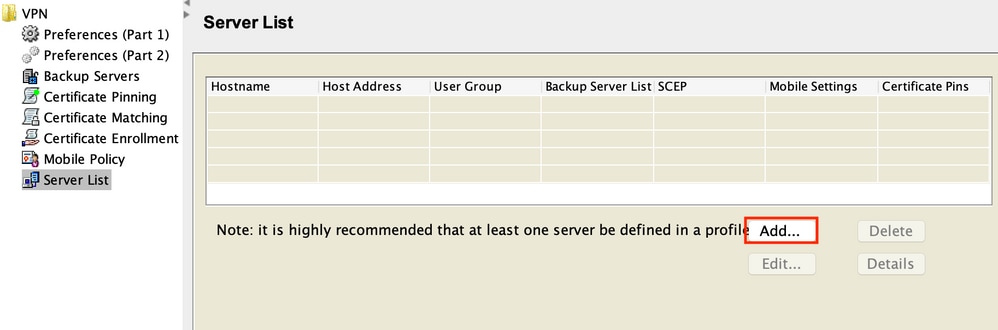

2. 在“配置文件编辑器”应用程序中,导航到服务器列表,然后选择添加(如图所示)。

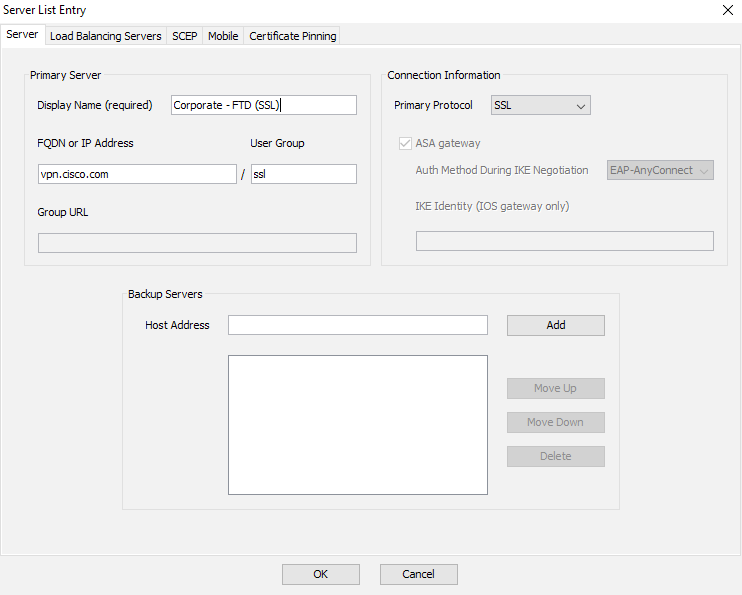

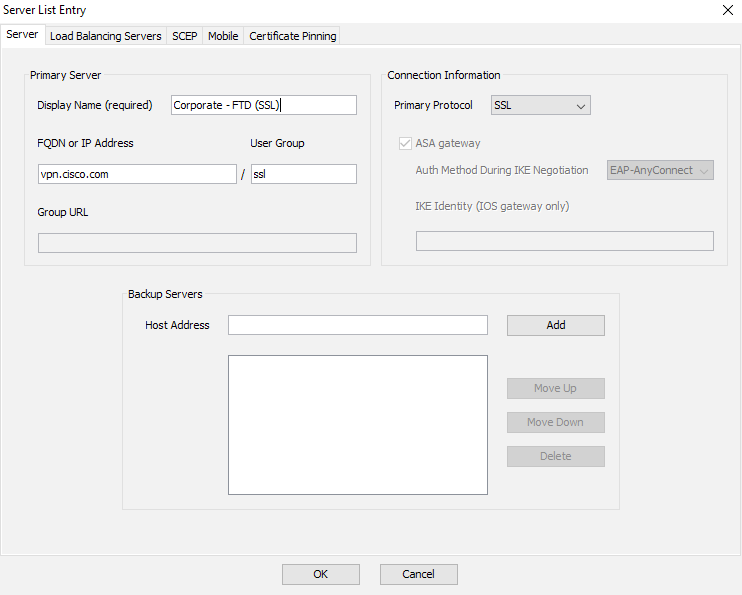

3. 分配显示名称、完全限定域名(FQDN)或IP地址,然后选择确定(如图所示)。

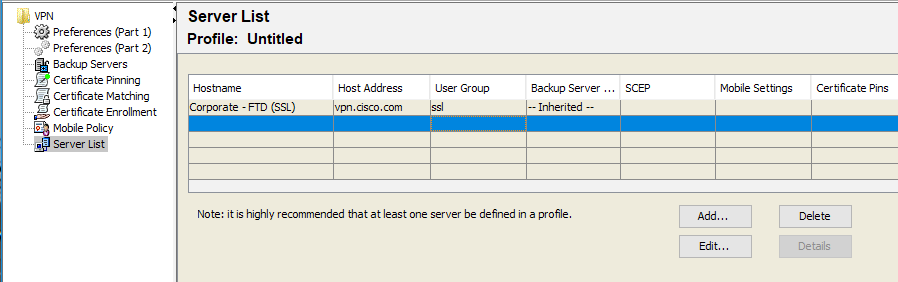

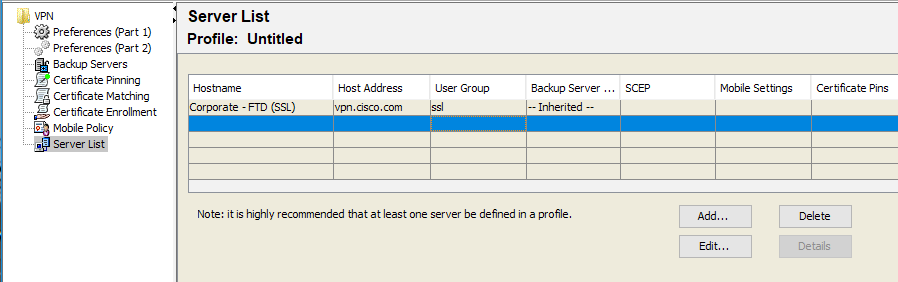

4. 现在,该条目在“服务器列表”菜单中可见:

5. 导航至文件>另存为。

注意:使用带分机的易于识别名称保存配置文件。

第五步:上传AnyConnect XML配置文件

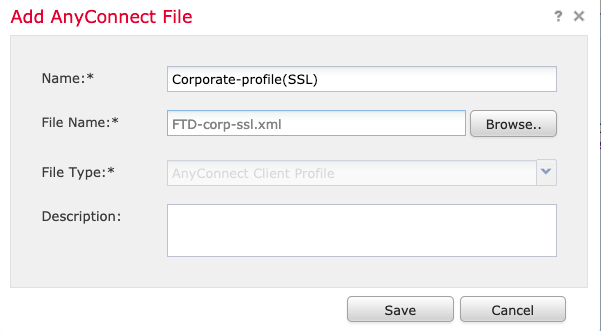

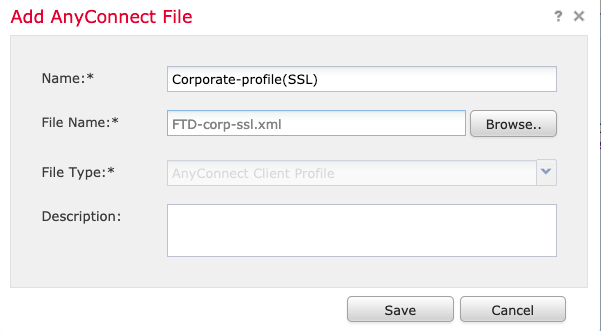

1. 在FMC中,导航至对象>对象管理> VPN > AnyConnect文件>添加AnyConnect文件。

2. 为对象指定名称,然后单击浏览。在本地系统中找到客户端配置文件,然后选择Save。

注意:确保选择AnyConnect Client Profile作为文件类型。

第六步:上传AnyConnect映像

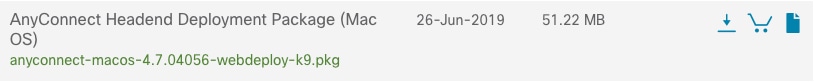

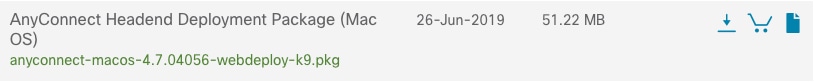

1.从Cisco下载网页下载webdeploy (.pkg)映像。

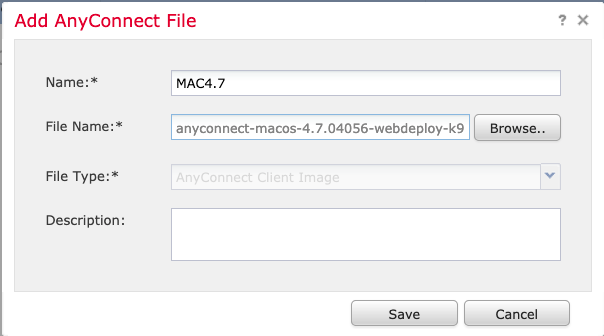

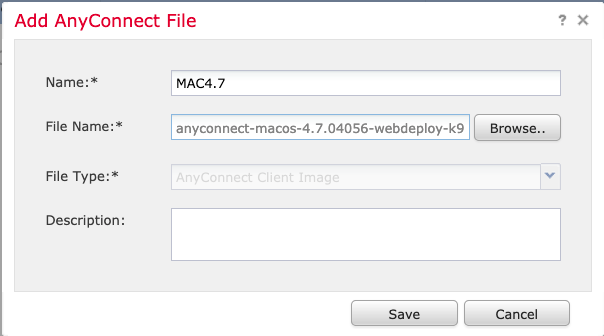

2. 导航到对象>对象管理> VPN > AnyConnect文件>添加AnyConnect文件。

3. 为AnyConnect软件包文件指定名称,并在选择文件后从本地系统中选择.pkg文件。

4. 选择保存。

注意:可以根据您的要求上传其他软件包(Windows、MAS、Linux)。

步骤 7.远程访问VPN向导

根据前面的步骤,可以相应地执行远程访问向导。

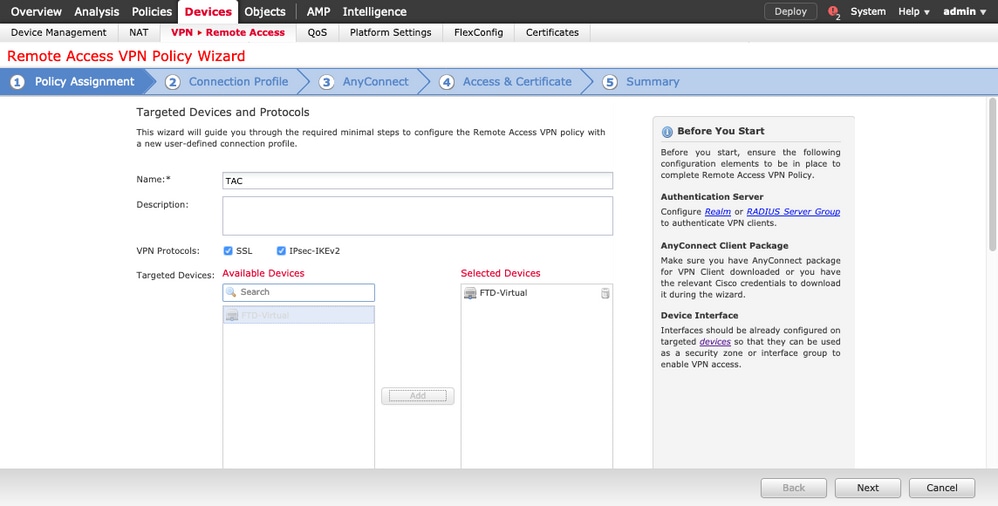

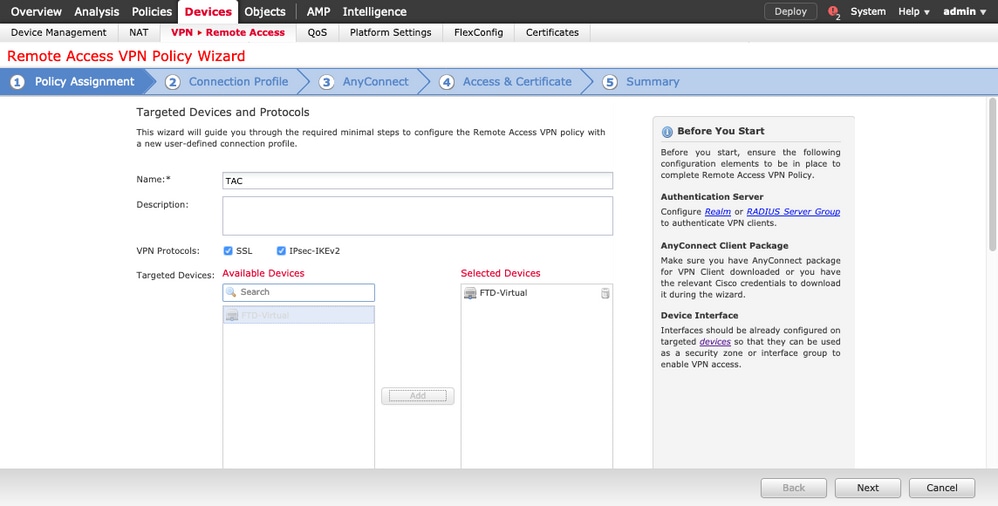

1. 导航到设备> VPN >远程访问。

2. 分配远程访问策略的名称,然后从可用设备中选择FTD设备。

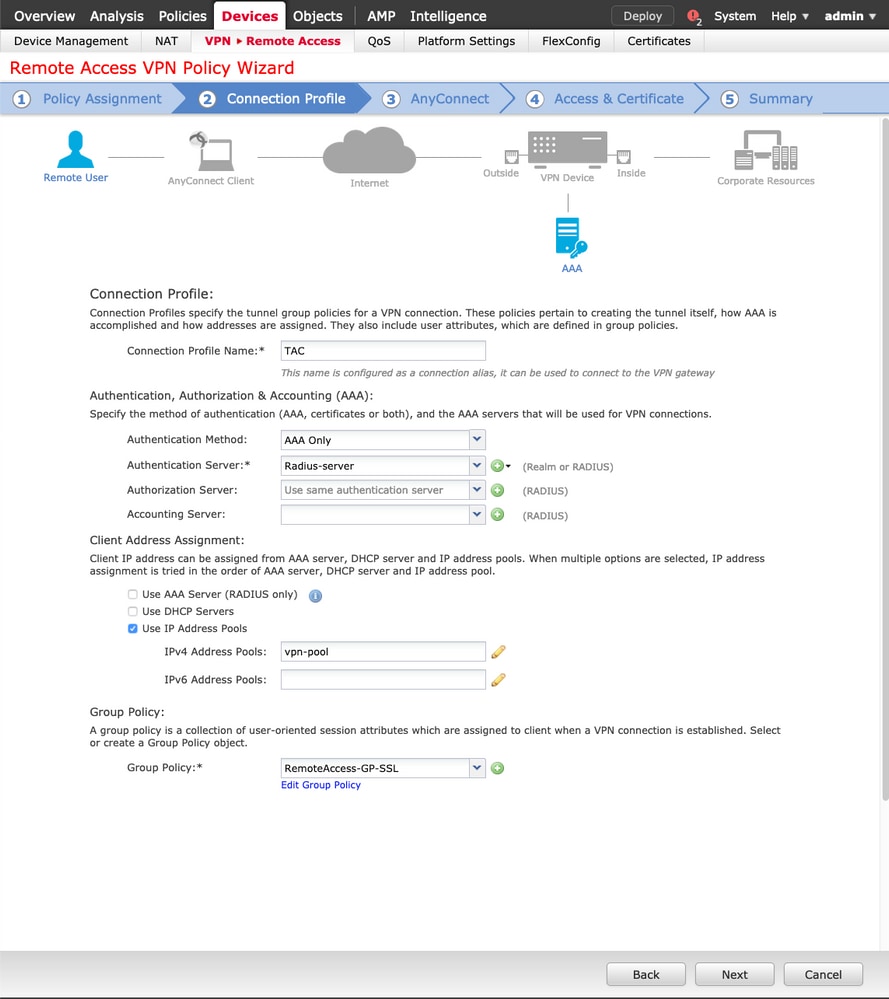

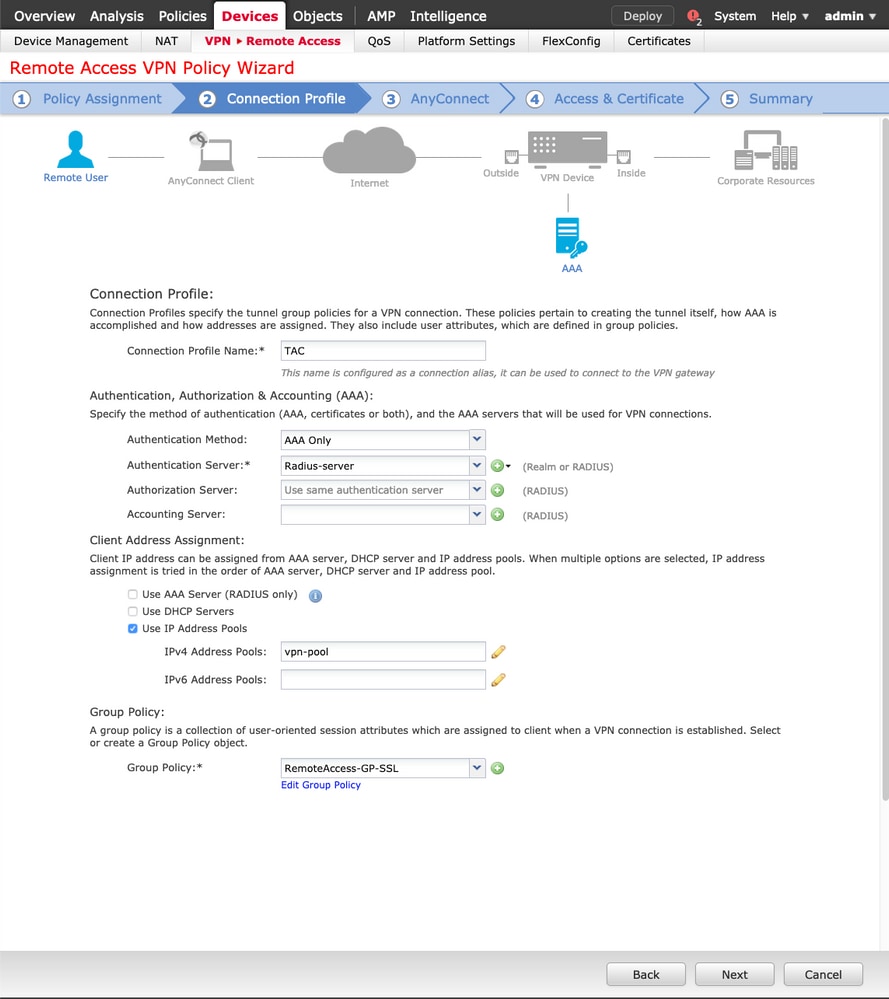

3. 分配连接配置文件名称(连接配置文件名称为隧道组名称),选择身份验证服务器和地址池,如图所示。

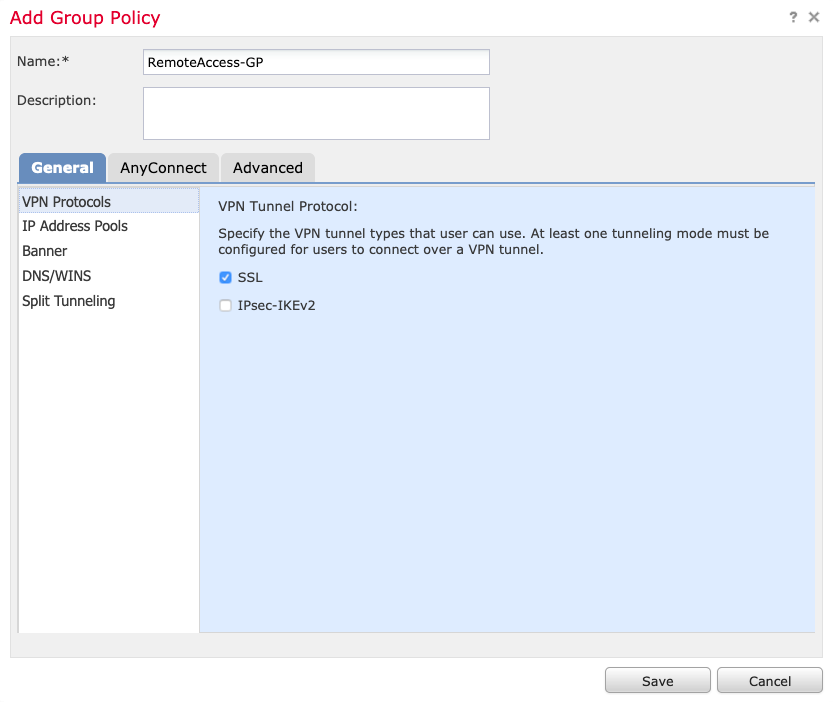

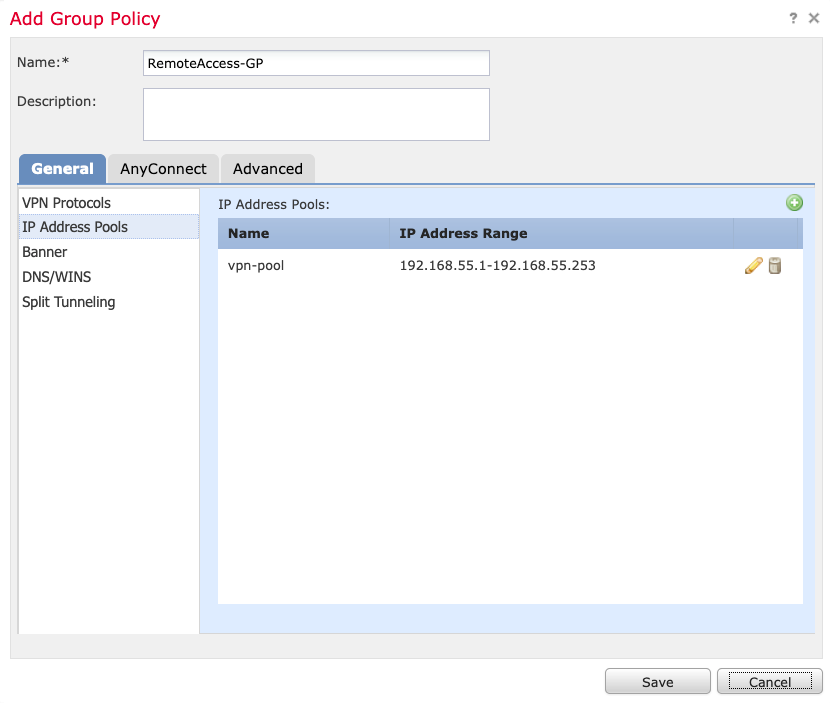

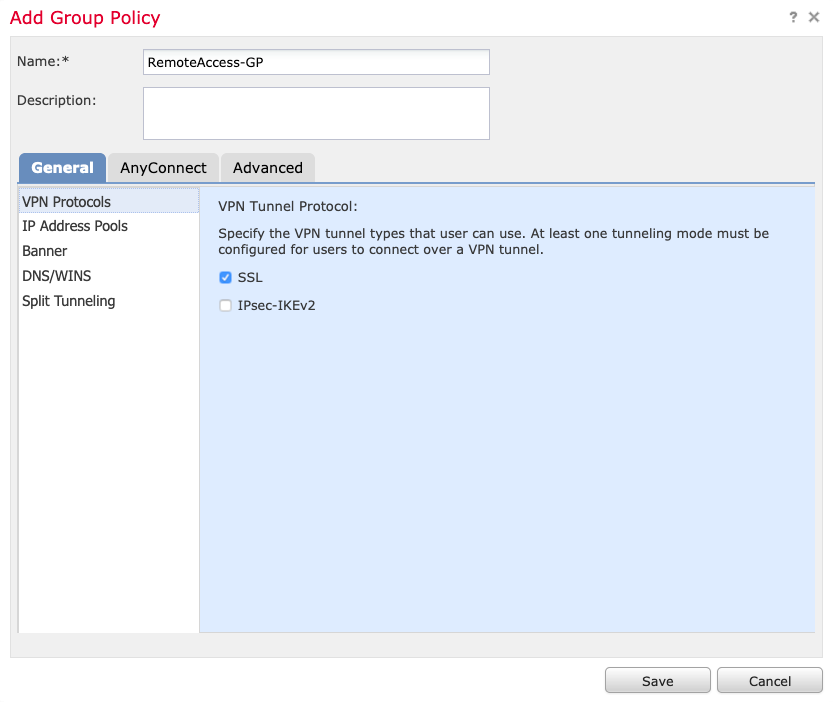

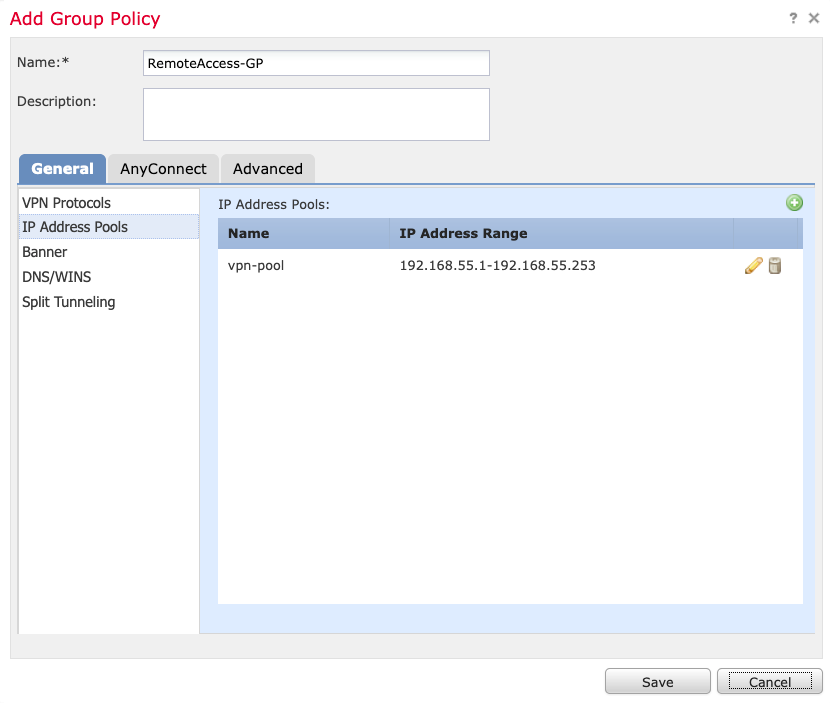

4. 选择+符号以创建组策略。

5.(可选)可以基于组策略配置本地IP地址池。如果未配置,则从连接配置文件(隧道组)中配置的池继承池。

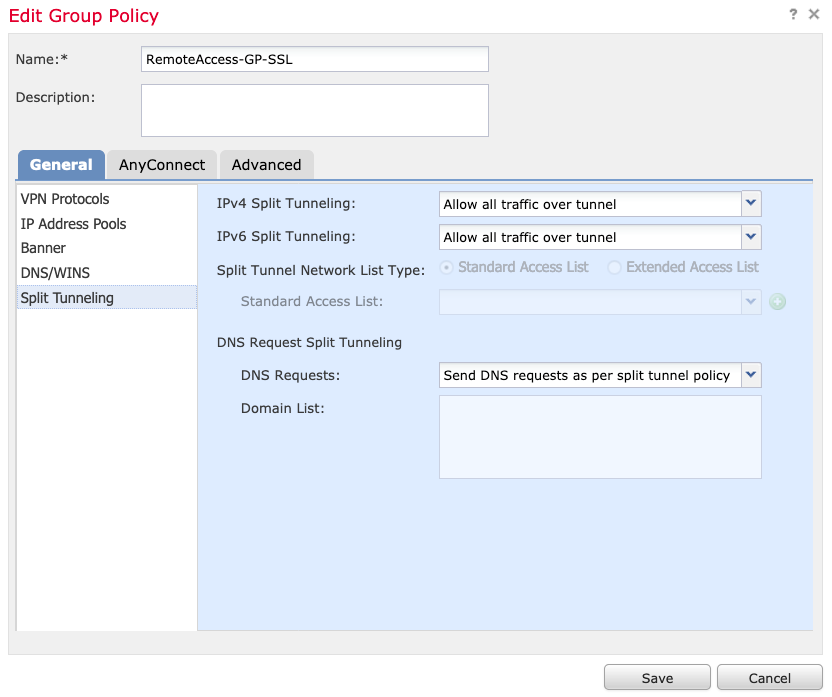

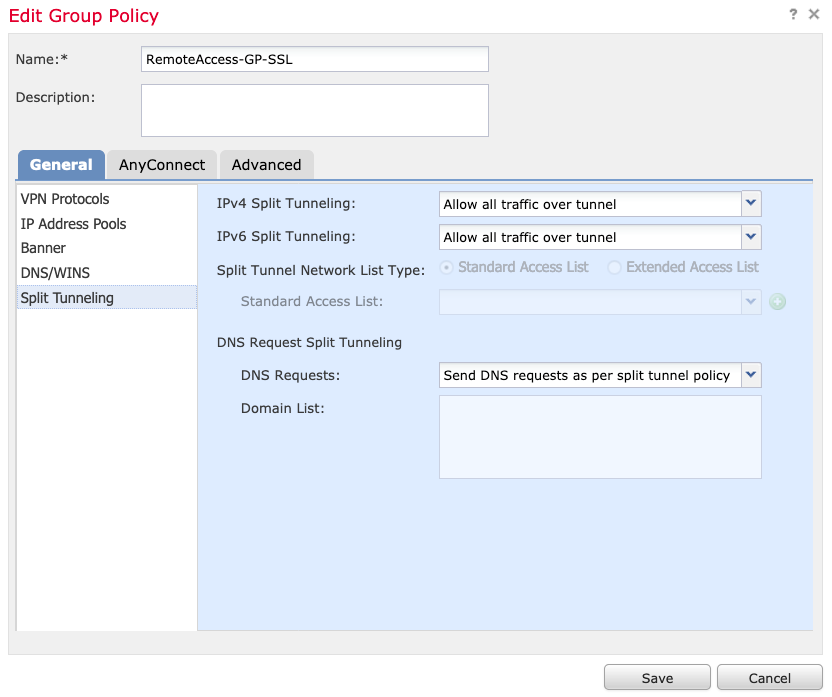

6. 对于本例,所有流量都通过隧道路由,IPv4分割隧道策略设置为允许所有流量通过隧道,如图所示。

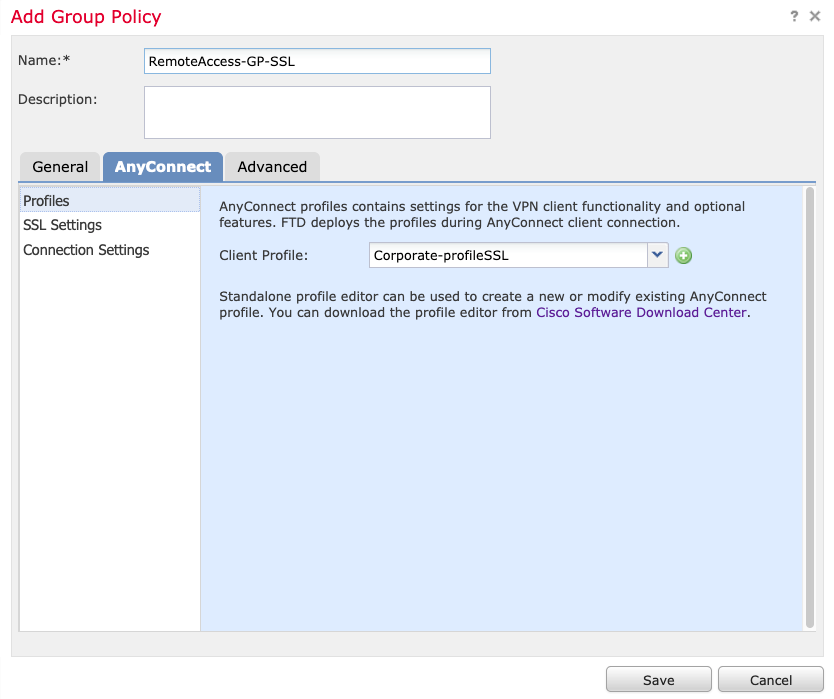

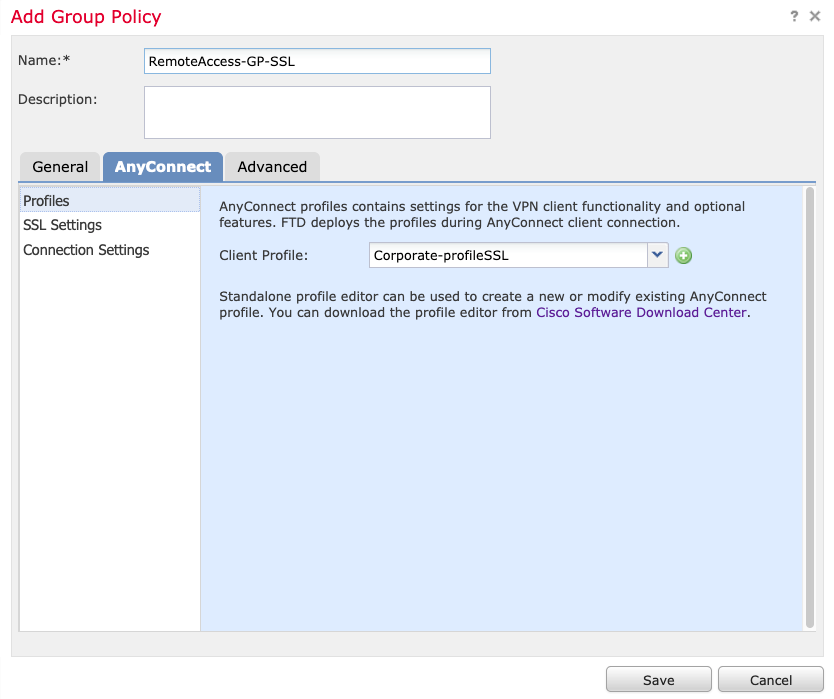

7. 选择AnyConnect配置文件的.xml配置文件,然后选择保存(如图所示)。

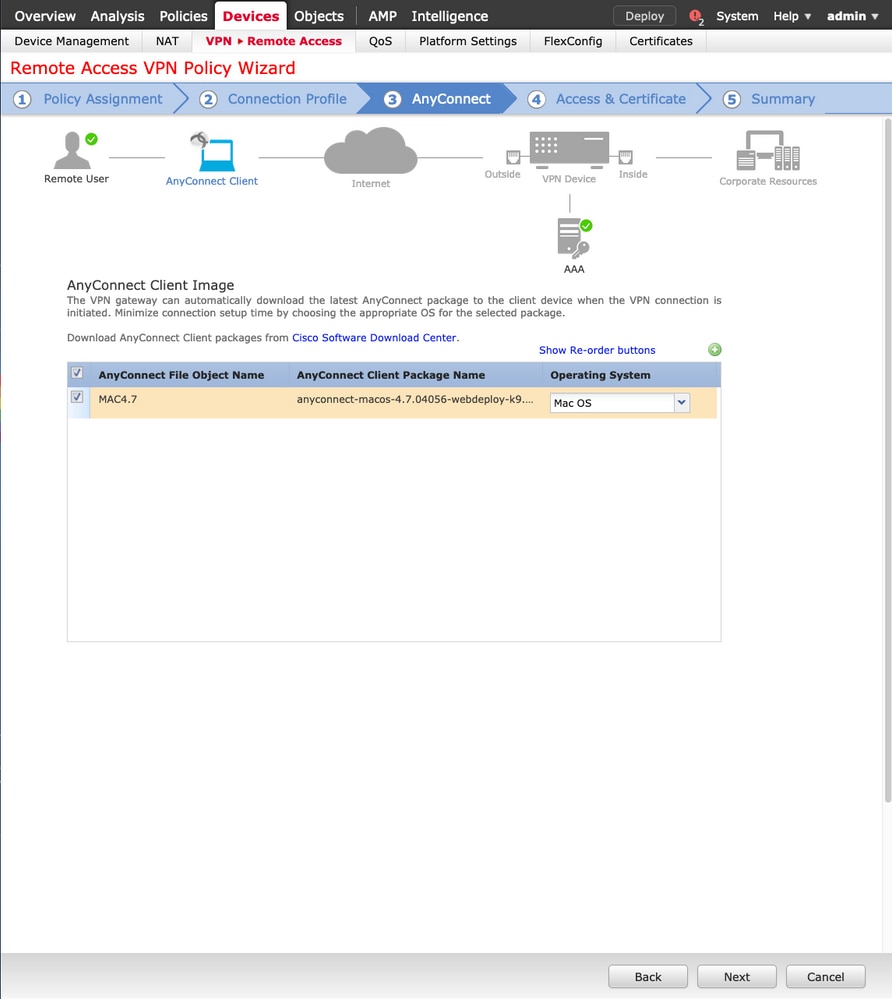

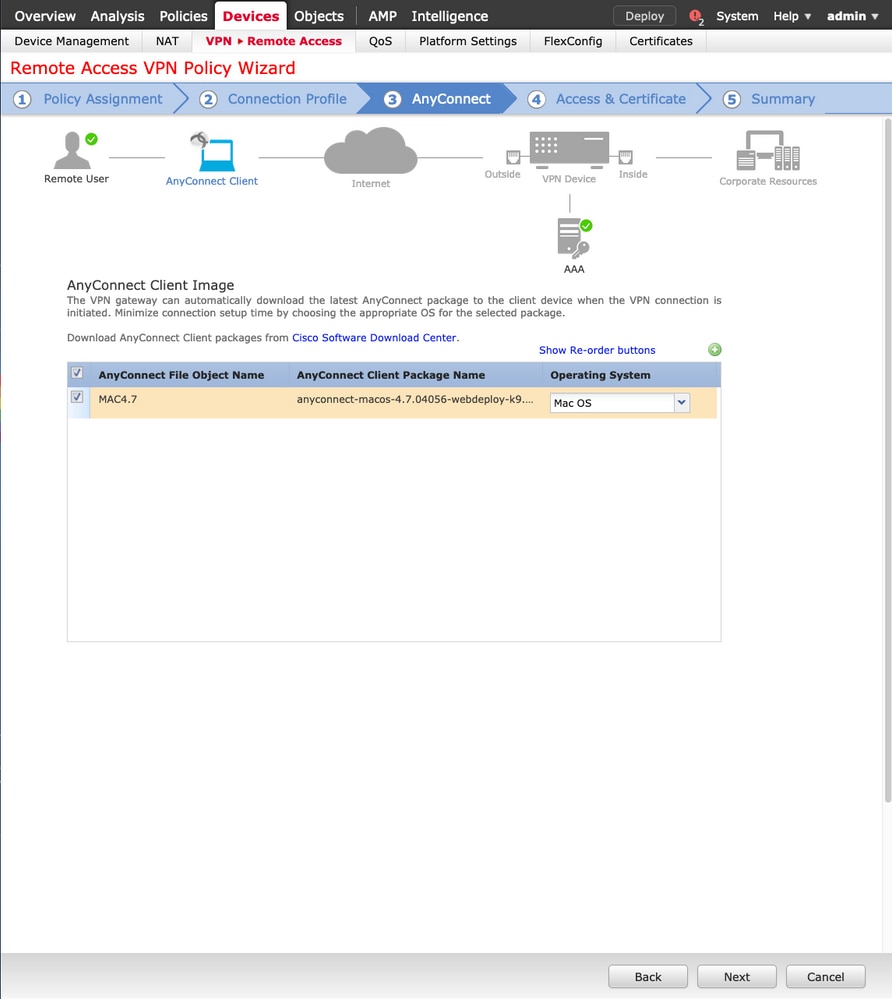

8. 根据运行的系统要求选择所需的AnyConnect映像,然后选择下一步(如图所示)。

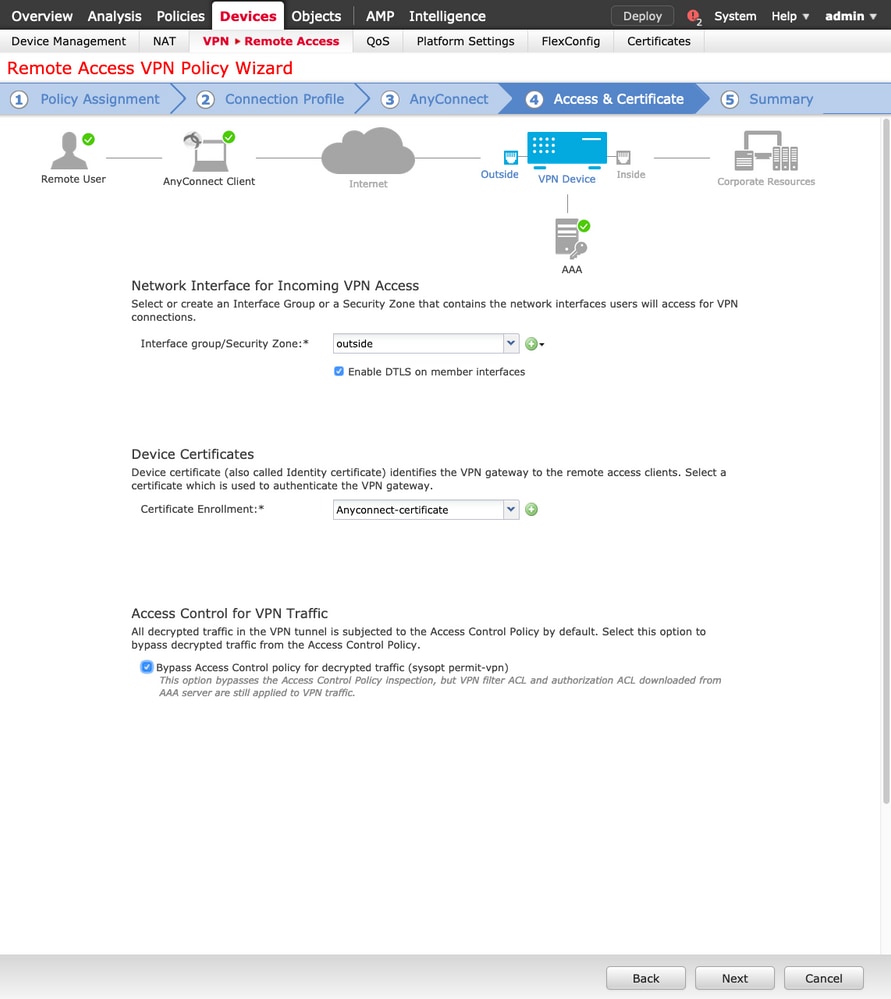

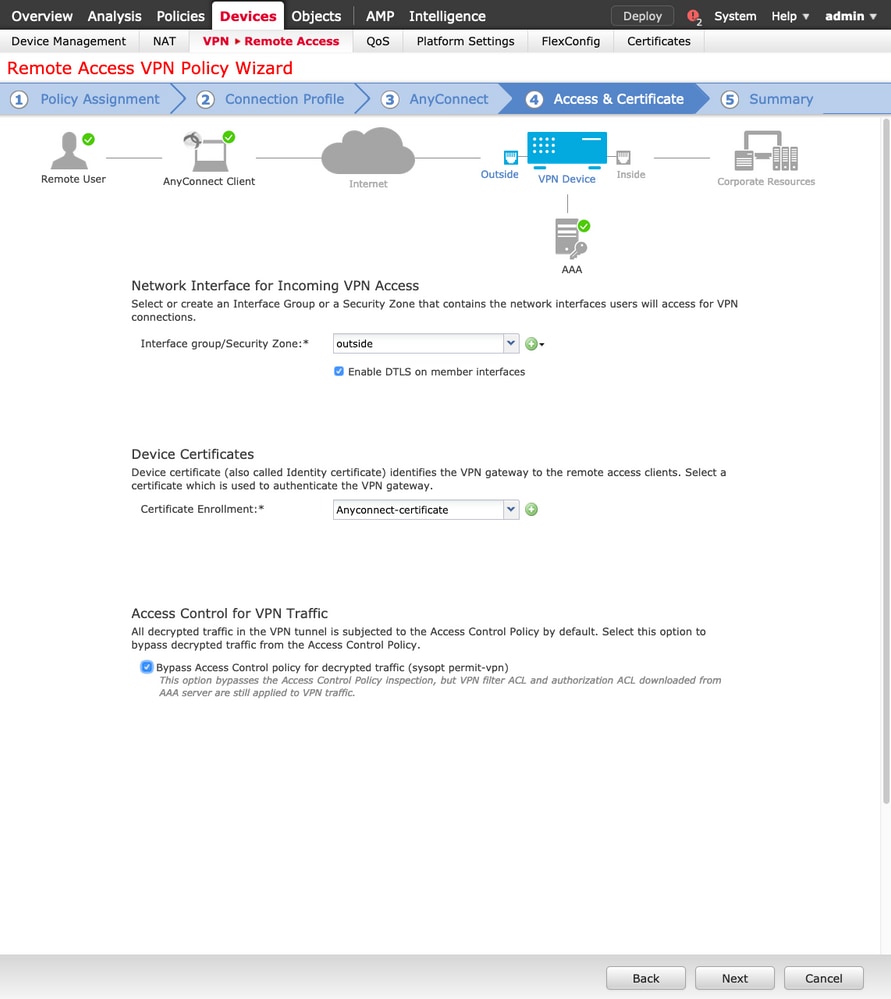

9. 选择安全区域和设备证书:

- 此配置定义VPN终止的接口以及SSL连接上提供的证书。

注意:在此场景中,FTD配置为不检查任何VPN流量,绕过“访问控制策略(ACP)”选项切换。

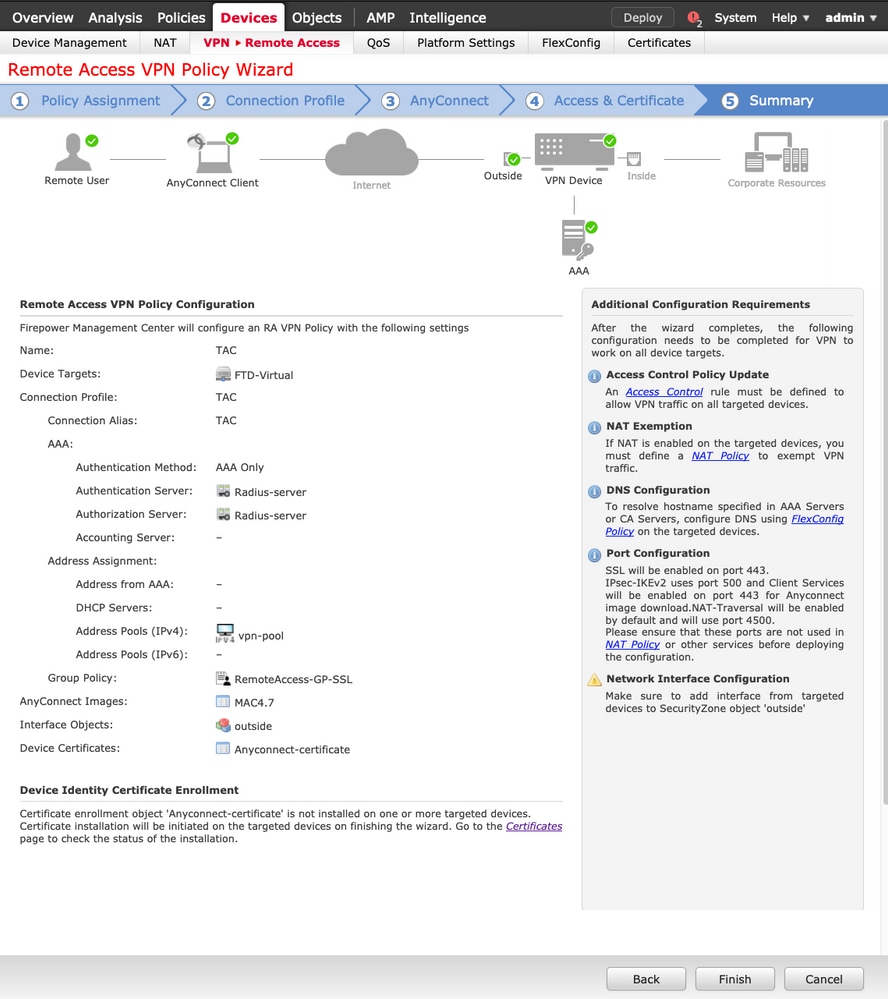

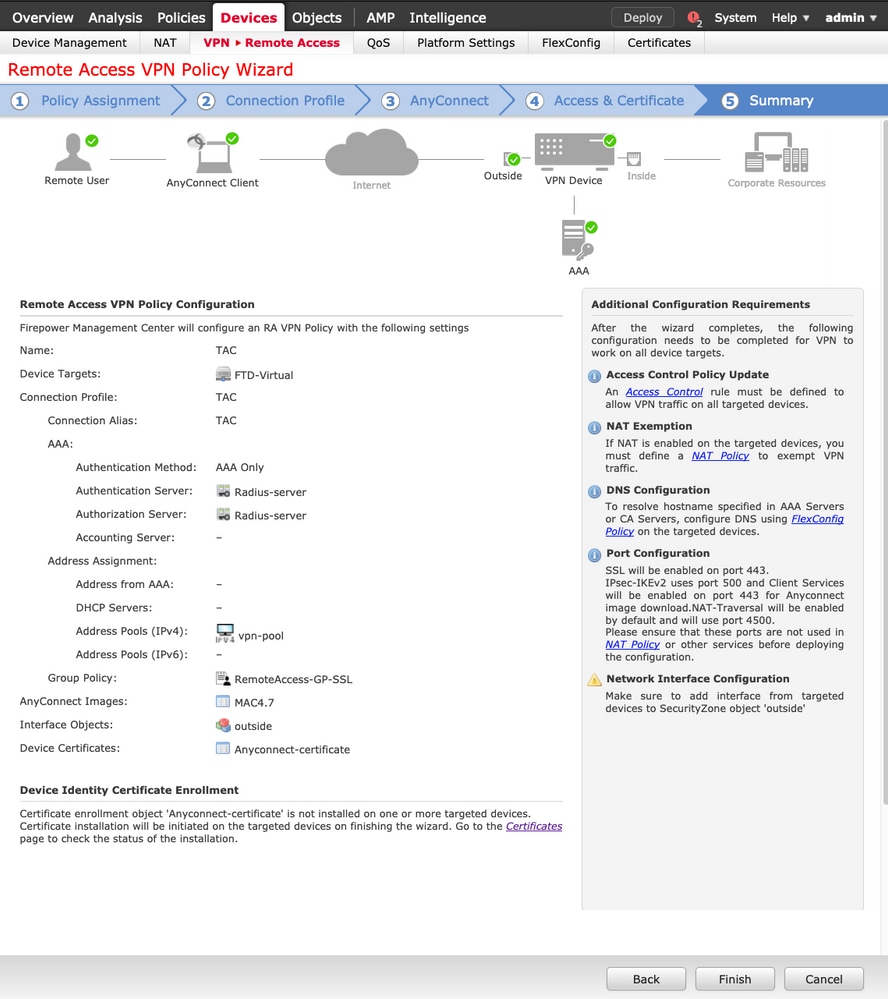

10. 选择完成并部署更改:

- 与VPN、SSL证书和AnyConnect软件包相关的所有配置均通过FMC部署进行推送,如图所示。

NAT免除和发夹

步骤1:NAT免除配置

NAT免除是一种首选转换方法,用于在流量流经VPN隧道(远程访问或站点到站点)时阻止流量路由到互联网。

当来自内部网络的流量要流经隧道而不进行任何转换时,需要执行此操作。

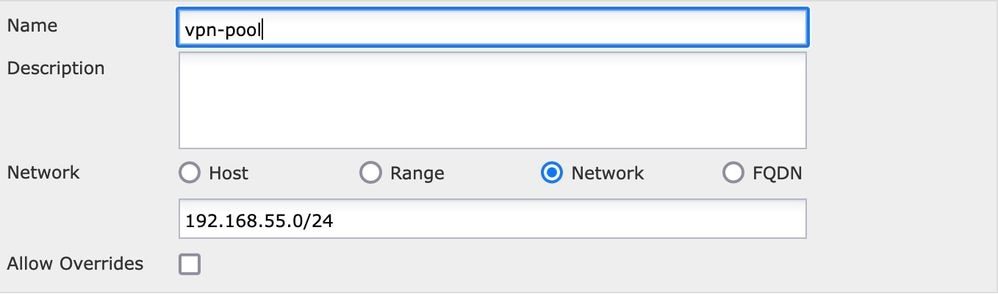

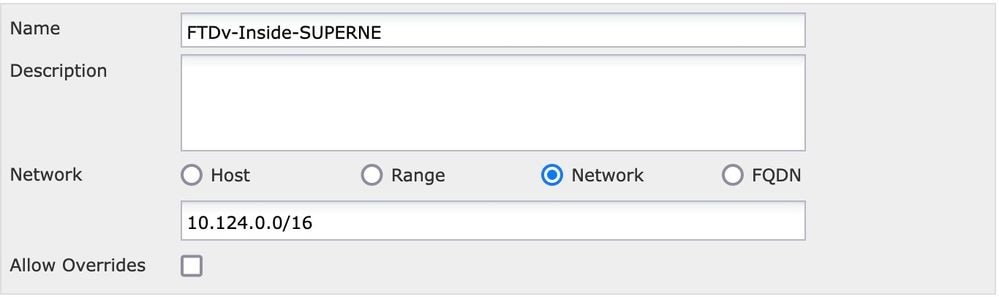

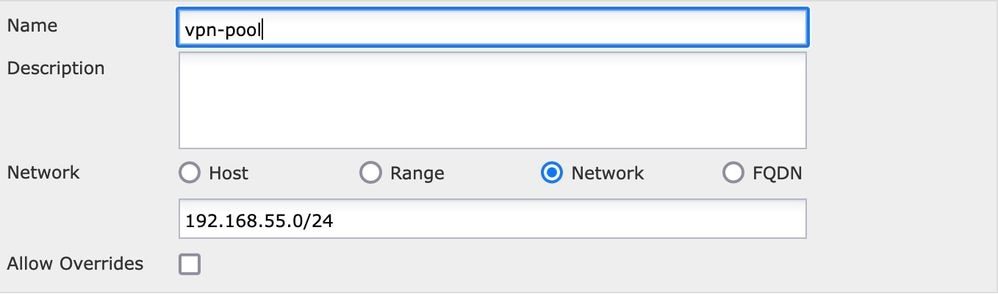

1. 导航到对象>网络>添加网络>添加对象,如图所示。

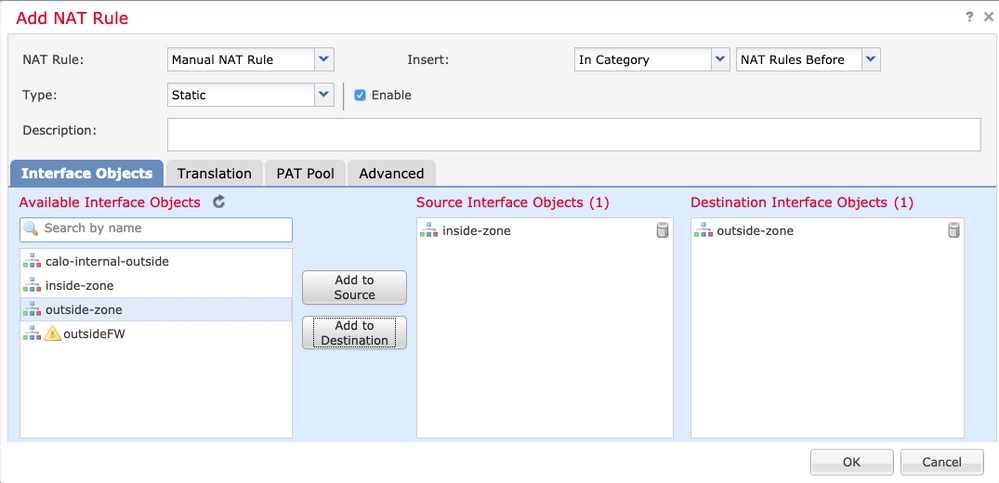

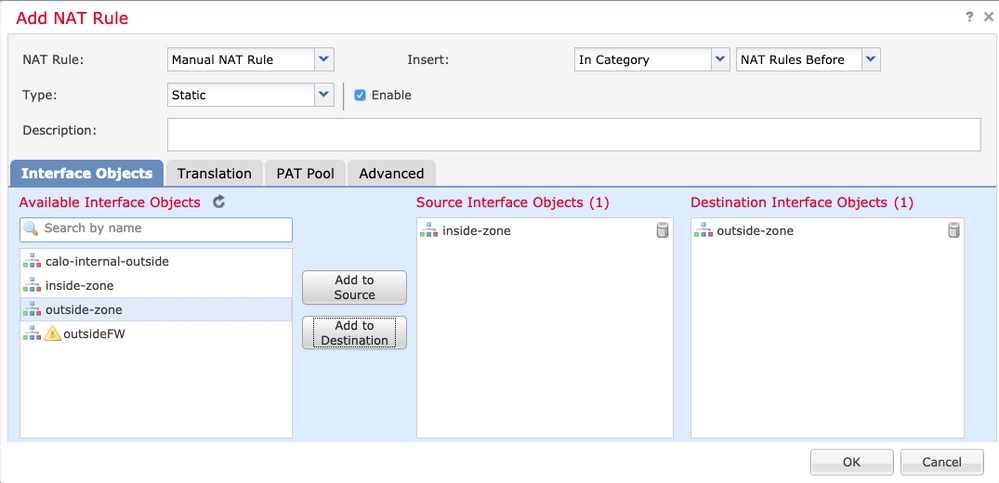

2. 导航到设备> NAT,选择相关设备使用的NAT策略,并创建新语句。

注意:流量从内部流向外部。

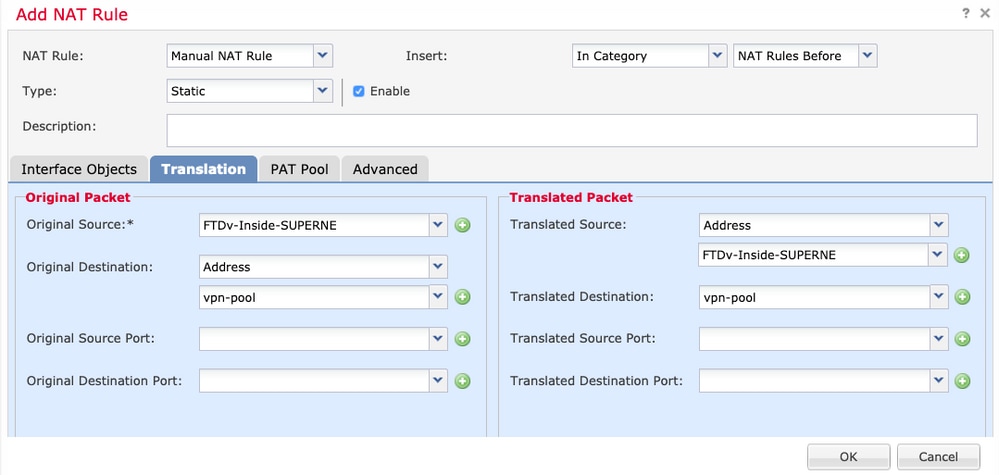

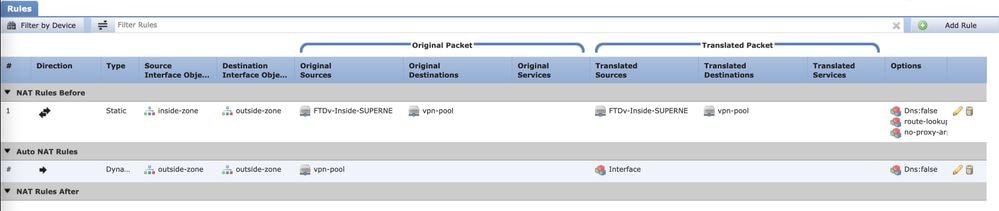

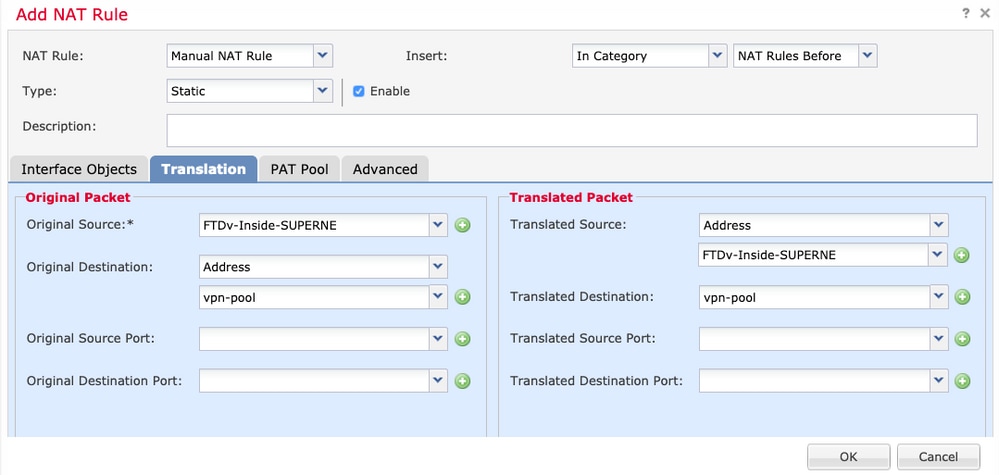

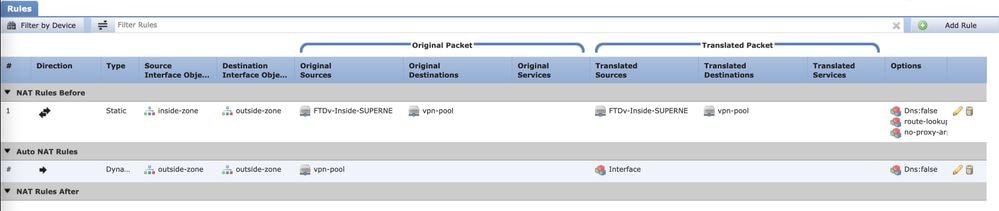

3. 选择FTD后的内部资源(原始源和转换后的源)和目标(Destination)作为AnyConnect用户的ip本地池(原始目标和转换后的目标),如图所示。

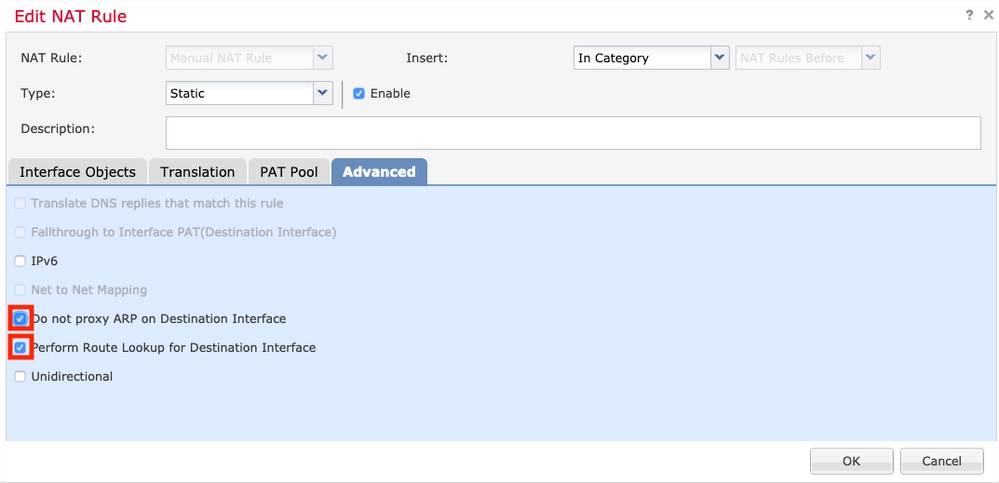

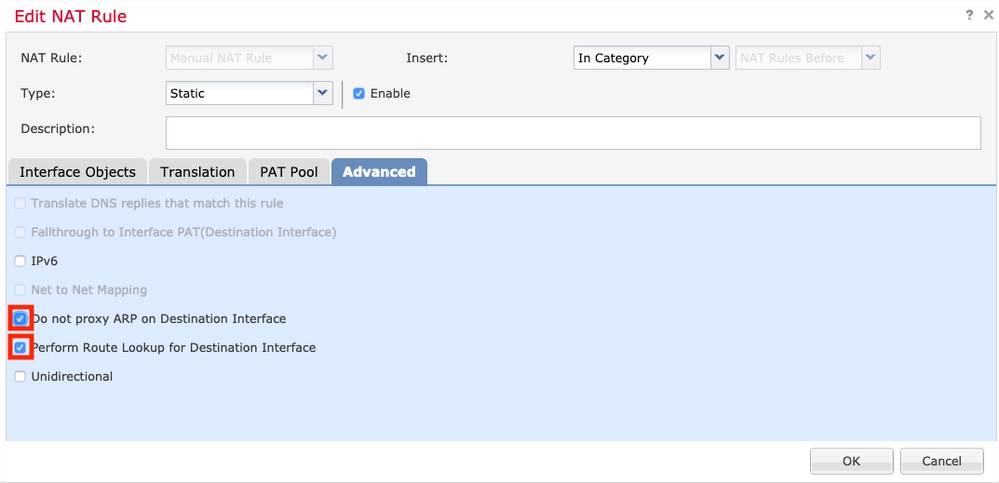

4. 确保切换选项(如图所示),以便在NAT规则中启用no-proxy-arp和route-lookup。选择确定(如图所示)。

5. 这是NAT免除配置的结果。

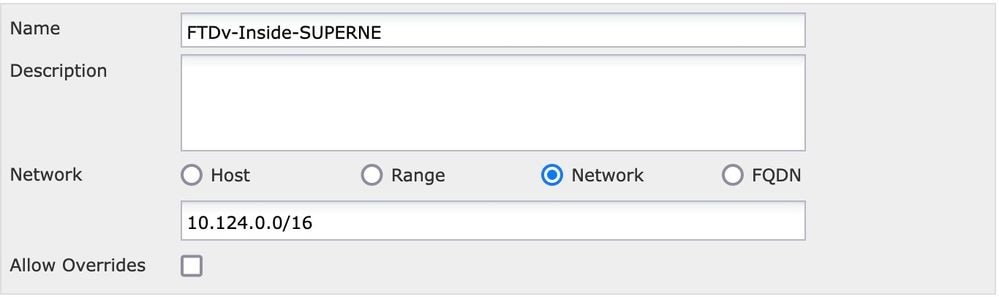

上一节中使用的对象如下所述。

第二步:发夹配置

也称为U-turn,这是一种允许流量通过接收流量的同一接口进行传输的转换方法。

例如,当AnyConnect配置有全隧道拆分隧道策略时,根据NAT免除策略访问内部资源。如果AnyConnect客户端流量要到达互联网上的外部站点,发夹NAT(或U-turn)负责将流量从外部路由到外部。

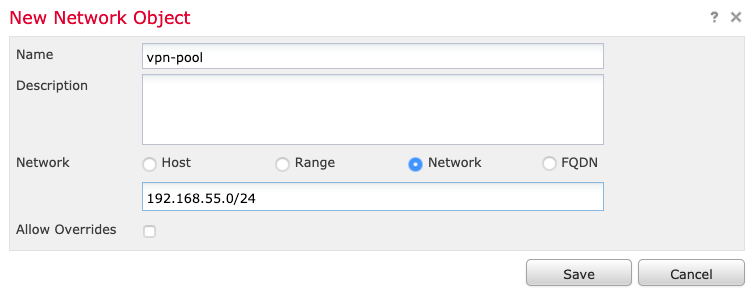

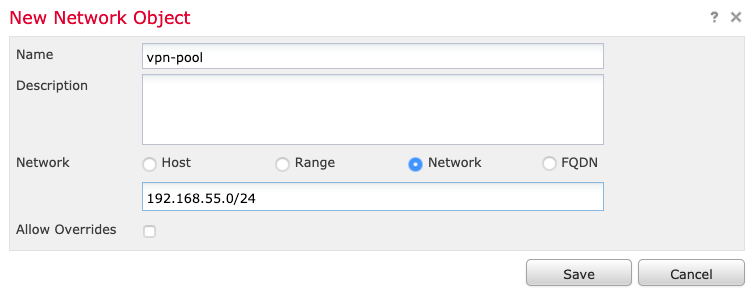

在NAT配置之前必须创建VPN池对象。

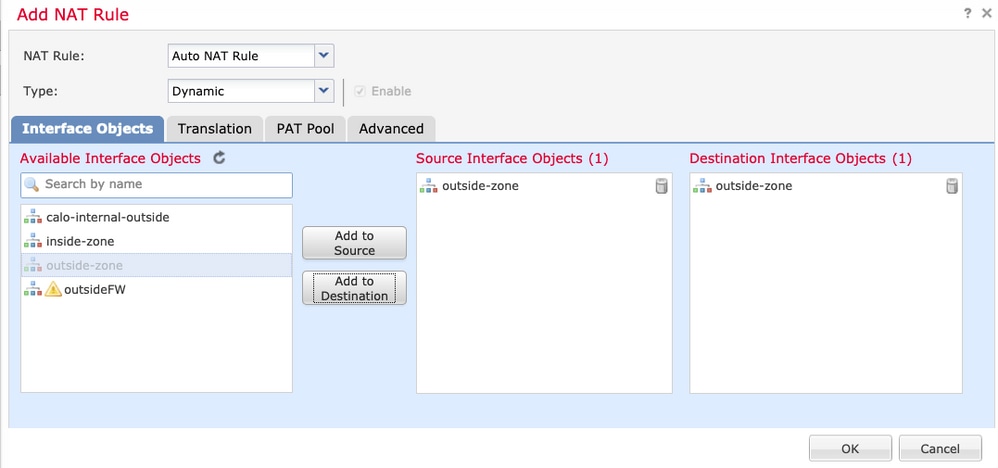

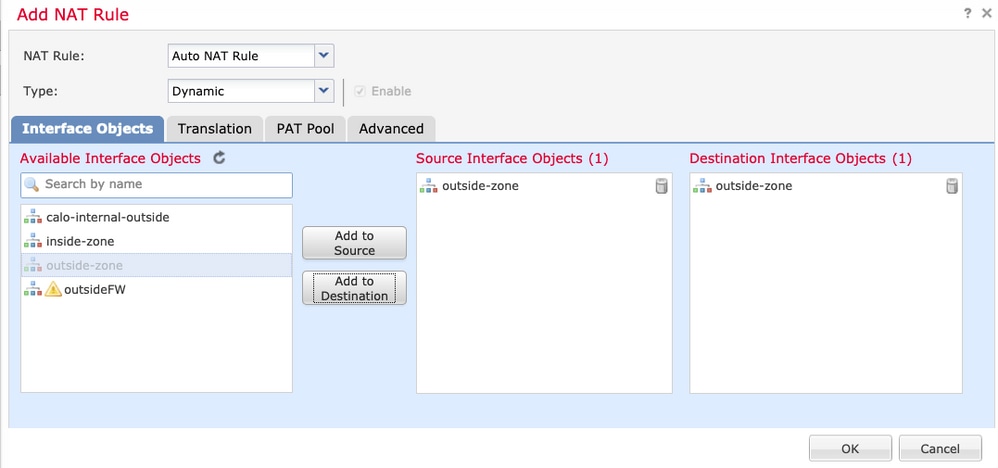

1. 创建新的NAT语句,在NAT Rule字段中选择Auto NAT Rule,然后选择Dynamic作为NAT类型。

2. 为源接口对象和目标接口对象(外部)选择相同的接口:

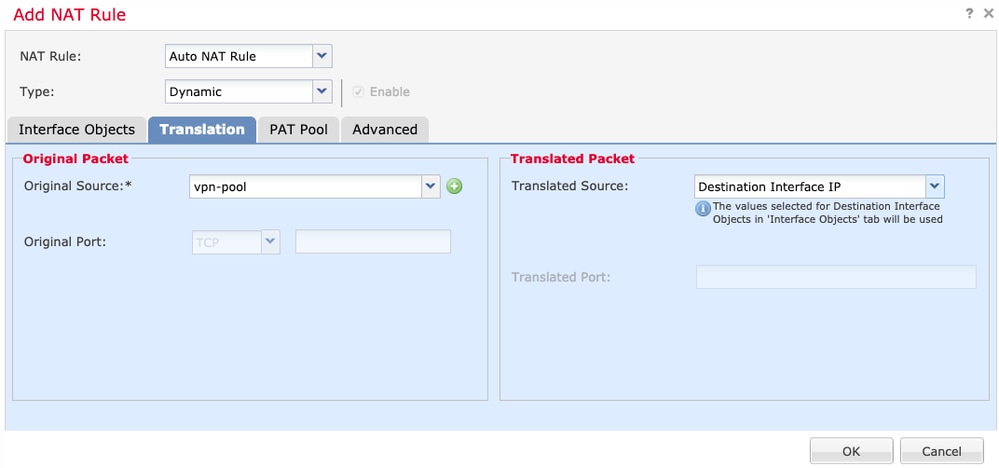

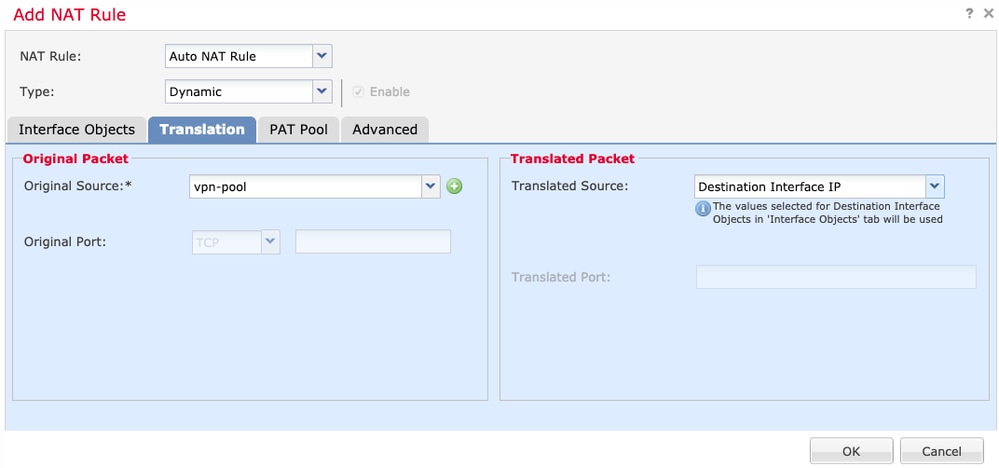

3. 在“转换”选项卡中,选择Original Source、vpn-pool对象,然后选择Destination Interface IP作为转换后的源。 选择确定(如图所示)。

4. 这是NAT配置的摘要,如图所示。

5. 单击保存并部署更改。

验证

使用本部分可确认配置能否正常运行。

在FTD命令行中运行这些命令。

- sh crypto ca certificates

- show running-config ip local pool

- show running-config webvpn

- show running-config tunnel-group

- show running-config group-policy

- show running-config ssl

- show running-config nat

故障排除

目前没有针对此配置的故障排除信息。

反馈

反馈