ASA 8.3:使用ACS 5.X进行TACACS身份验证

目录

简介

本文档提供有关如何配置安全设备以对网络访问的用户进行身份验证的信息。

先决条件

要求

本文档假设自适应安全设备(ASA)完全正常运行且配置为允许思科自适应安全设备管理器(ASDM)或CLI进行配置更改。

注意:有关如何允许ASDM远程配置设备的详细信息,请参阅允许对ASDM进行HTTPS访问。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

思科自适应安全设备软件版本8.3及更高版本

-

Cisco自适应安全设备管理器6.3版及更高版本

-

思科安全访问控制服务器5.x

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

配置

本部分提供有关如何配置本文档所述功能的信息。

注意:要获取有关本部分中所使用命令的更多信息,可使用命令查找工具(仅限已注册客户)。

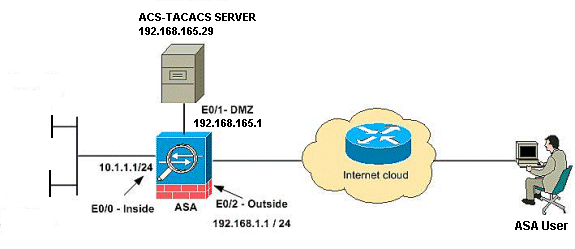

网络图

本文档使用以下网络设置:

注意:此配置中使用的IP编址方案在Internet上不能合法路由。这些地址是在实验室环境中使用的 RFC 1918 地址。

使用CLI从ACS服务器配置用于身份验证的ASA

为ASA执行以下配置,以便从ACS服务器进行身份验证:

!--- configuring the ASA for TACACS server ASA(config)# aaa-server cisco protocol tacacs+ ASA(config-aaa-server-group)# exit !--- Define the host and the interface the ACS server is on. ASA(config)# aaa-server cisco (DMZ) host 192.168.165.29 ASA(config-aaa-server-host)# key cisco !--- Configuring the ASA for HTTP and SSH access using ACS and fallback method as LOCAL authentication. ASA(config)#aaa authentication ssh console cisco LOCAL ASA(config)#aaa authentication http console cisco LOCAL

注意:在ASA上使用username cisco password cisco privilege 15命令创建一个本地用户,以便在ACS不可用时通过本地身份验证访问ASDM。

使用ASDM从ACS服务器配置用于身份验证的ASA

ASDM 步骤

要从ACS服务器配置ASA以进行身份验证,请完成以下步骤:

-

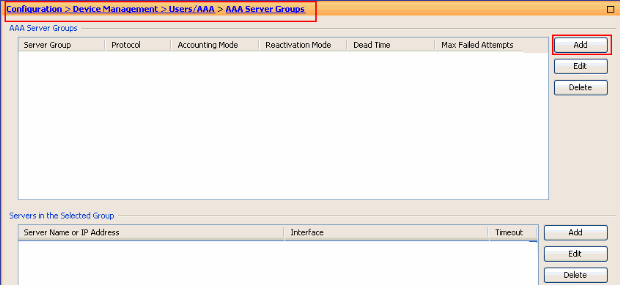

选择Configuration > Device Management > Users/AAA > AAA Server Groups > Add以创建AAA服务器组。

-

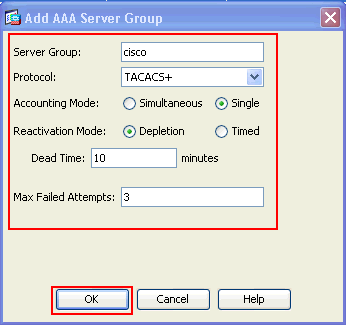

在Add AAA Server Group窗口中提供AAA Server Group详细信息,如下所示。使用的协议是TACACS+,并且创建的服务器组是cisco。

Click OK.

-

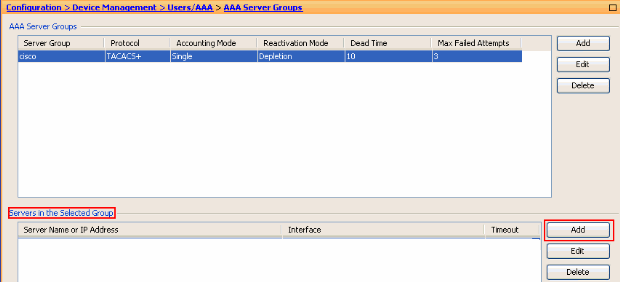

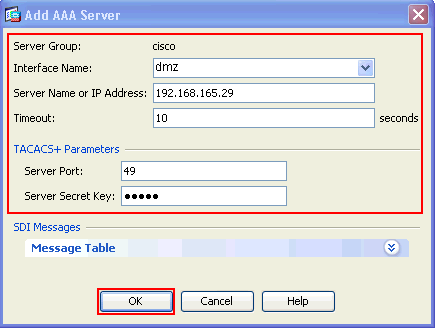

选择Configuration > Device Management > Users/AAA > AAA Server Groups,然后单击Servers in the Selected Group下的Add以添加AAA服务器。

-

在Add AAA Server窗口中提供AAA Server详细信息,如下所示。使用的服务器组是cisco。

单击OK,然后单击Apply。

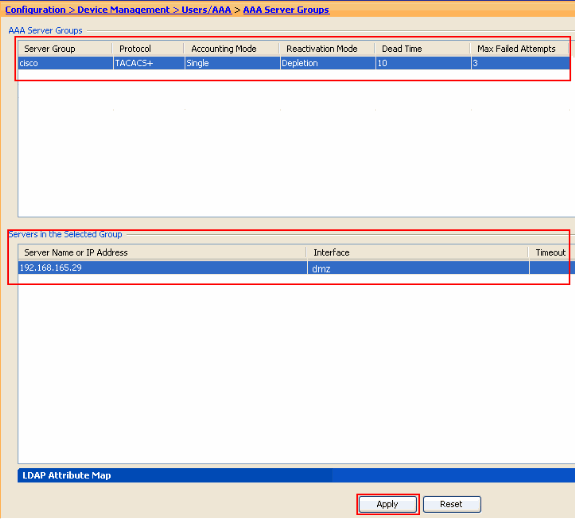

您将看到AAA服务器组和AAA服务器在ASA上配置。

-

单击 Apply。

-

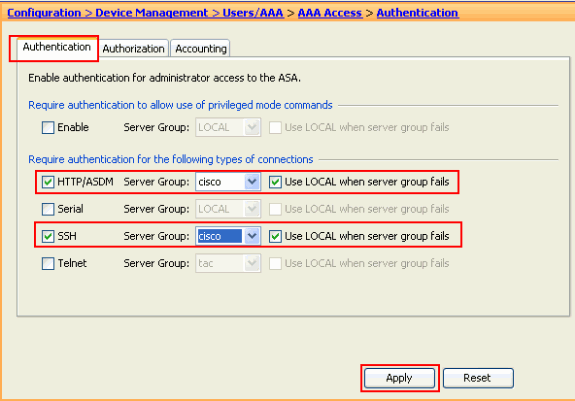

选择Configuration > Device Management > Users/AAA > AAA Access > Authentication,然后单击HTTP/ASDM和SSH旁边的复选框。然后,选择cisco作为服务器组并单击Apply。

将ACS配置为TACACS服务器

要将ACS配置为TACACS服务器,请完成以下步骤:

-

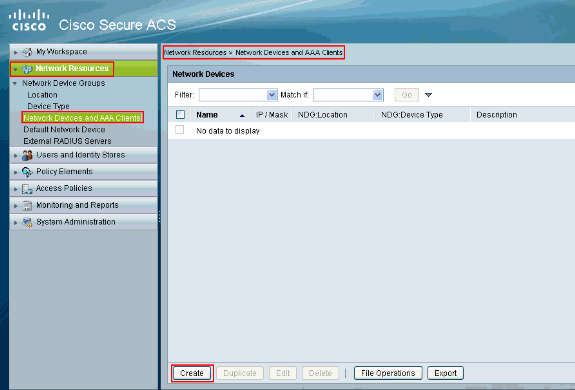

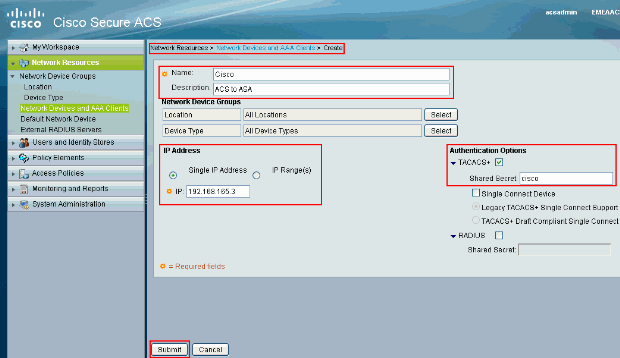

选择Network Resources > Network Devices and AAA Clients并单击Create,以便将ASA添加到ACS服务器。

-

提供有关客户端(ASA是此处的客户端)的必需信息,然后单击Submit。这使ASA能够添加到ACS服务器。详细信息包括ASA的IP地址和TACACS服务器详细信息。

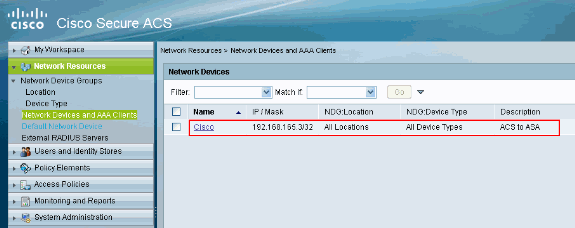

您将看到客户端Cisco被添加到ACS服务器。

-

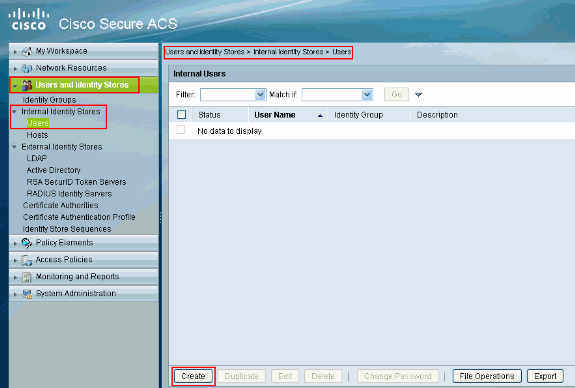

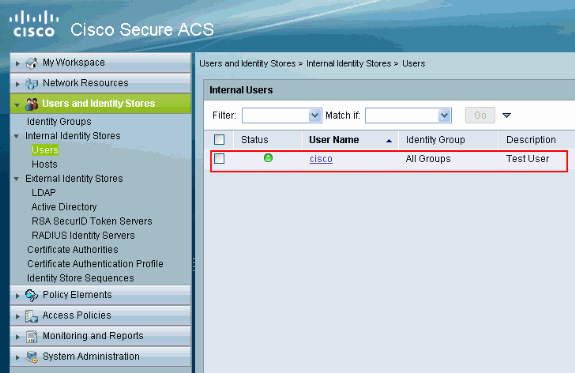

选择Users and Identity stores > Internal Identity Stores > Users并单击Create以创建新用户。

-

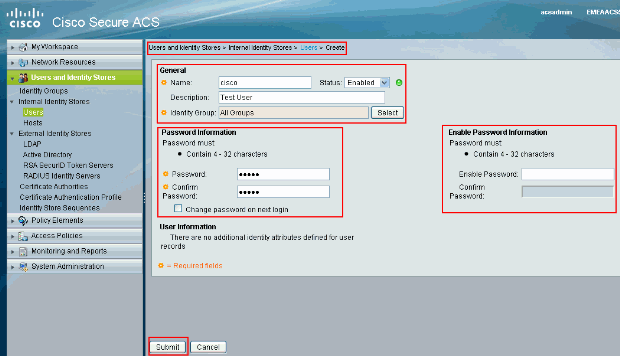

提供名称、密码和启用密码信息。Enable Password为可选。完成时,请单击 Submit。

您将看到用户cisco被添加到ACS服务器。

验证

使用本部分可确认配置能否正常运行。

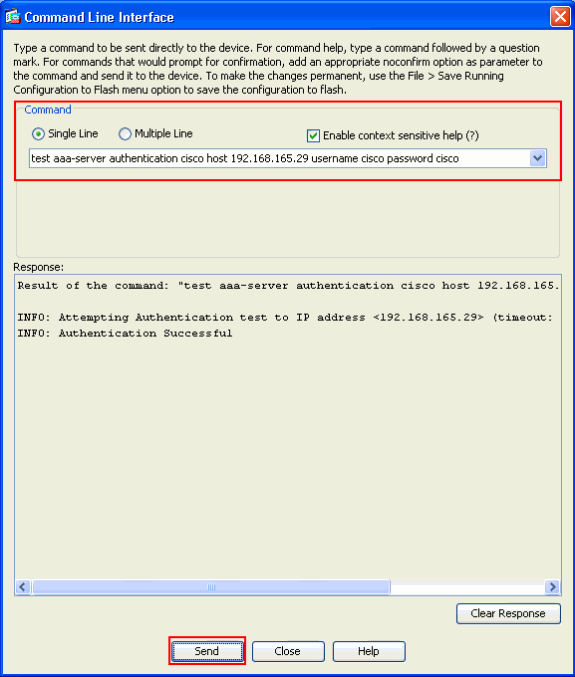

使用test aaa-server authentication cisco host 192.168.165.29 username cisco password cisco命令检查配置是否工作正常。下图显示身份验证成功,并且连接到ASA的用户已通过ACS服务器的身份验证。

命令输出解释程序(仅限注册用户)(OIT) 支持某些 show 命令。使用 OIT 可查看对 show 命令输出的分析。

故障排除

错误:AAA将TACACS+服务器x.x.x.x在aaa服务器组tacacs中标记为“失败”

此消息意味着Cisco ASA与x.x.x.x服务器失去连接。确保您在tcp 49上拥有从ASA到服务器x.x.x.x的有效连接。如果存在网络延迟,您还可以将TACACS+服务器的ASA超时从5秒增加到所需的秒数。ASA不会向FAILED服务器x.x.x.x发送身份验证请求。但是,它将使用aaa-server组tacacs中的下一个服务器。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

25-Apr-2011 |

初始版本 |

反馈

反馈