使用Cisco ASDM配置公共服务器

简介

本文档讨论如何使用Cisco自适应安全设备管理器(ASDM)配置公共服务器。公共服务器是外部世界使用其资源的应用服务器。从Cisco ASDM软件版本6.2引入了一项名为公共服务器的新功能。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

运行软件版本8.2及更高版本的Cisco ASA 5500系列自适应安全设备

-

Cisco自适应安全设备管理器软件版本6.2及更高版本

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文档约定的更多信息,请参考 Cisco 技术提示约定。

背景信息

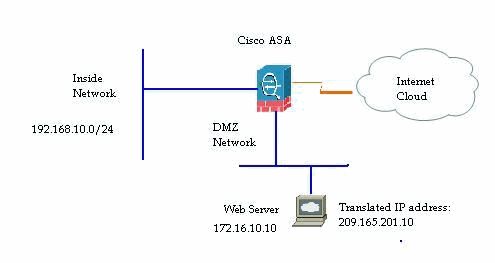

内部IP地址为172.16.10.10的Web服务器位于DMZ网络中,应该从外部世界访问。您需要以下项目来完成此操作:

-

创建特定于此Web服务器的转换条目。

-

创建一个ACL条目以允许此连接。

但是,从Cisco ASDM软件版本6.2及更高版本开始,公共服务器的新向导已引入。从现在开始,您无需单独配置NAT转换和ACL允许。相反,您需要指定简单的详细信息,例如公共接口、专用接口、公共IP地址、专用地址和服务。

配置

本部分提供有关如何配置本文档所述功能的信息。

注意:要获取此部分中所用命令的更多信息,可使用命令查找工具(仅限已注册客户)。

网络图

本文档使用以下网络设置:

ASDM 配置

要使用此向导配置公共服务器,请完成以下步骤。

-

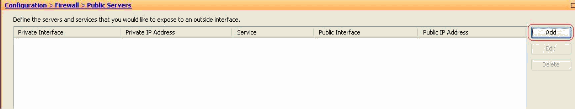

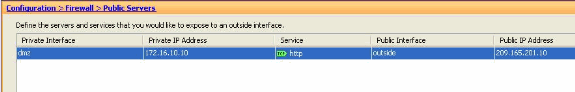

选择Configuration > Firewall > Public servers。

-

单击 Add。然后显示Add Public Server窗口。

-

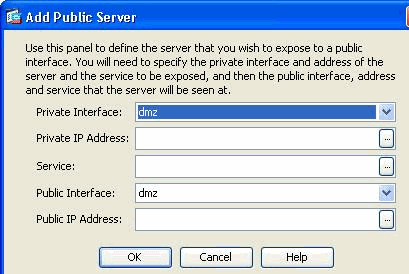

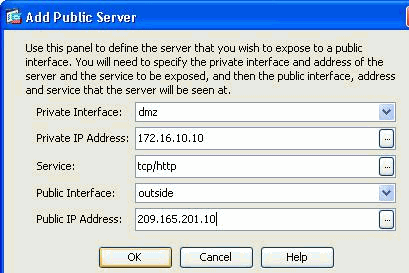

现在指定以下参数:

-

Private Interface -实际服务器连接的接口。

-

专用IP地址-服务器的实际IP地址。

-

Private Service -在实际服务器上运行的实际服务。

-

Public Interface -外部用户可以访问实际服务器所通过的接口。

-

Public Address -外部用户看到的IP地址。

-

-

Click OK.

-

您可以在Public Servers窗格中查看相关配置条目。

-

相应的CLI配置如下所示,供您参考:

Cisco ASA access-list inside_access_in extended permit tcp any host 209.165.201.10 eq www access-group inside_access_in in interface outside static (dmz,outside) 209.165.201.10 172.16.10.10 netmask 255.255.255.255

支持静态PAT

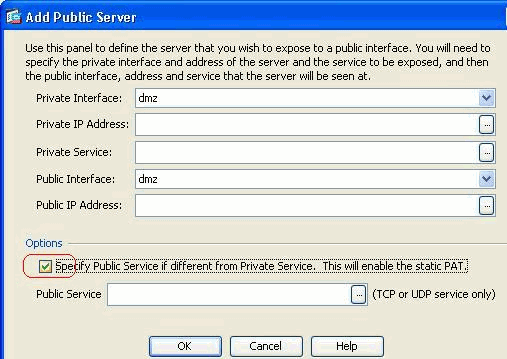

当您使用Cisco ASDM版本6.2时,您只能为静态NAT配置公共服务器,但不能使用静态PAT。这意味着公共服务器可以与它实际暴露在外界中的服务同时访问。从Cisco ASDM软件版本6.3及更高版本开始,支持带端口地址转换的静态NAT,这意味着您可以访问位于不同服务处的公共服务器,使其实际显示。

这是ASDM软件版本6.3的“添加公共服务器”(Add Public Server)窗口的示例ASDM屏幕快照。

在这种情况下,公共服务可以不同于私有服务。有关详细信息,请参阅支持端口地址转换的静态NAT。

有关CLI的更多说明

此功能仅从ASDM角度引入,便于管理员配置公共服务器。不会引入等效的新CLI命令。使用ASDM配置公共服务器时,系统会自动创建静态和访问列表的等效命令集,并且可在相应的ASDM窗格中查看这些命令。修改这些条目也会导致修改公共服务器条目。

验证

当前没有可用于此配置的验证过程。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

25-Jan-2012 |

初始版本 |

反馈

反馈