ASDM 6.4:使用IKEv2的站点到站点VPN隧道配置示例

简介

本文档介绍如何使用互联网密钥交换(IKE)第2版在两台思科自适应安全设备(ASA)之间配置站点到站点VPN隧道。本章介绍使用自适应安全设备管理器(ASDM) GUI向导配置VPN隧道的步骤。

先决条件

要求

确保已使用基本设置配置了Cisco ASA。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

运行软件版本8.4及更高版本的Cisco ASA 5500系列自适应安全设备

-

Cisco ASDM软件6.4版及更高版本

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文档约定的更多信息,请参考 Cisco 技术提示约定。

背景信息

IKEv2是对现有IKEv1协议的增强,它包括以下优点:

-

IKE对等体之间的消息交换更少

-

单向身份验证方法

-

内置对失效对等体检测(DPD)和NAT遍历的支持

-

使用可扩展身份验证协议(EAP)进行身份验证

-

使用防阻塞cookie消除简单DoS攻击的风险

配置

本部分提供有关如何配置本文档所述功能的信息。

注意:要获取有关本部分中所使用命令的更多信息,可使用命令查找工具(仅限已注册客户)。

网络图

本文档使用以下网络设置:

本文档显示HQ-ASA上的站点到站点VPN隧道的配置。BQ-ASA上的镜像也可以遵循相同的设置。

HQ-ASA上的ASDM配置

可以使用易于使用的GUI向导配置此VPN隧道。

请完成以下步骤:

-

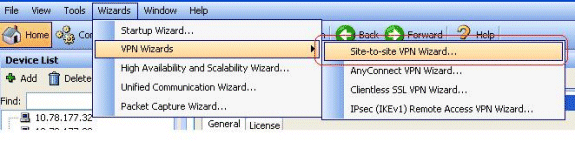

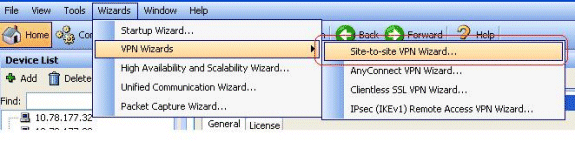

登录ASDM,然后转到Wizards > VPN Wizards > Site-to-site VPN Wizard。

-

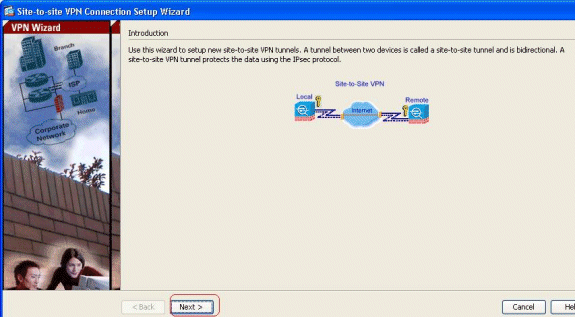

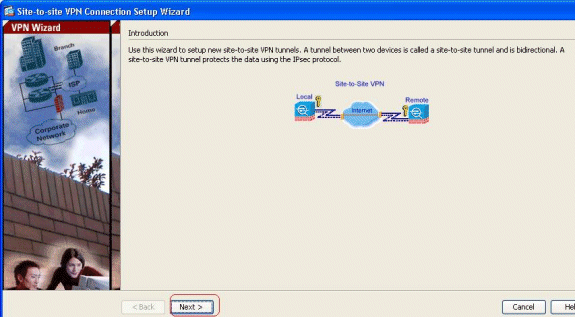

出现站点到站点VPN连接设置窗口。单击 Next。

-

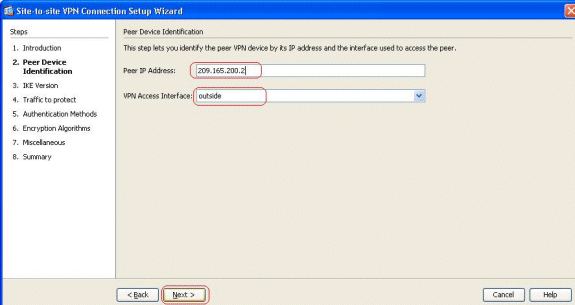

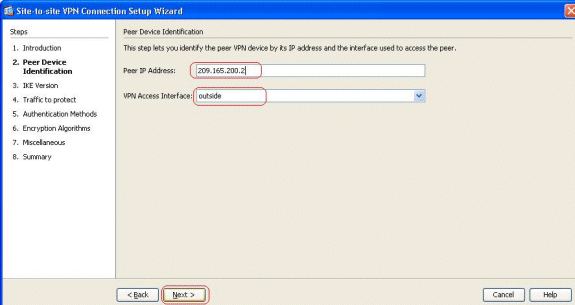

指定对等IP地址和VPN访问接口。单击 Next。

-

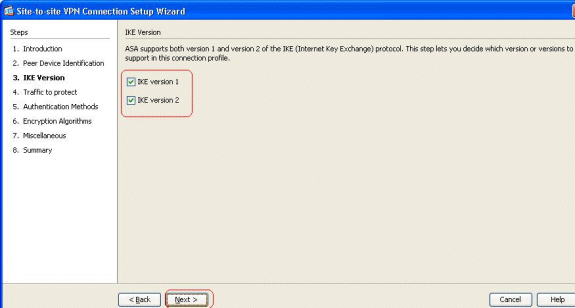

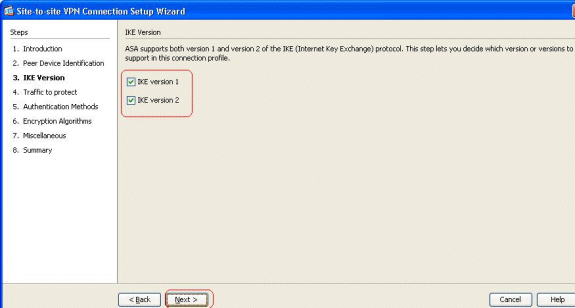

选择两个IKE版本,然后单击下一步。

注意:此处配置了IKE的两个版本,因为当IKEv2发生故障时,启动器可以从IKEv2备份到IKEv1。

-

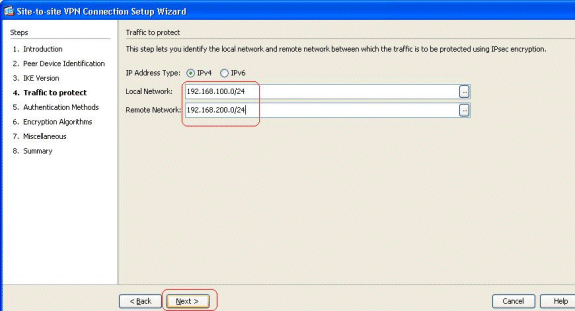

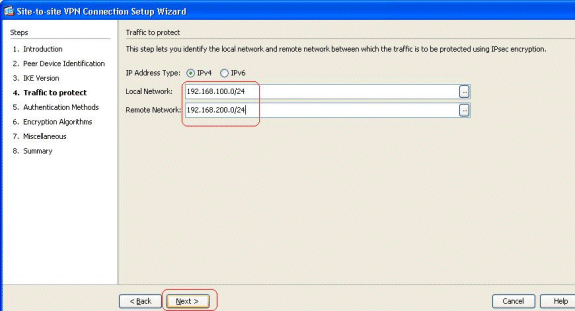

指定Local Network和Remote Network,以便加密这些网络之间的流量并通过VPN隧道传输。单击 Next。

-

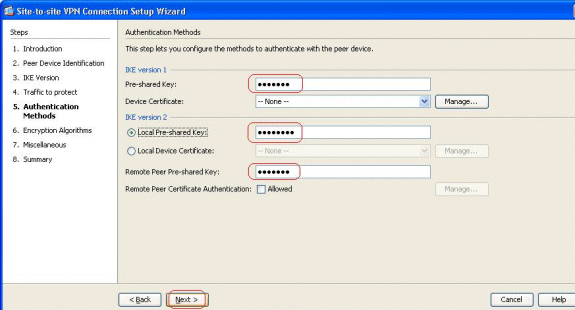

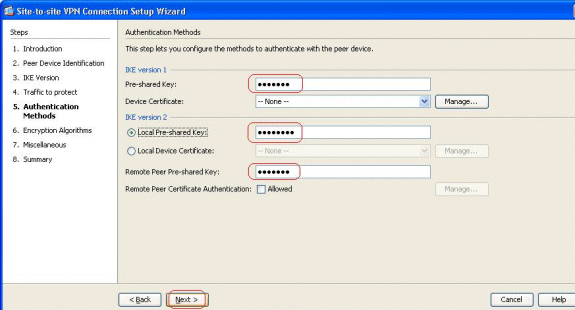

为两个IKE版本指定预共享密钥。

IKE版本1和版本2之间的主要区别在于它们允许的身份验证方法。IKEv1在VPN的两端仅允许一种类型的身份验证(即预共享密钥或证书)。但是,IKEv2允许使用单独的本地和远程身份验证CLI配置非对称身份验证方法(即,发起方的预共享密钥身份验证,响应方的证书身份验证)。

此外,可以在两端使用不同的预共享密钥。HQ-ASA端的本地预共享密钥将成为BQ-ASA端的远程预共享密钥。同样,HQ-ASA端的远程预共享密钥将成为BQ-ASA端的本地预共享密钥。

-

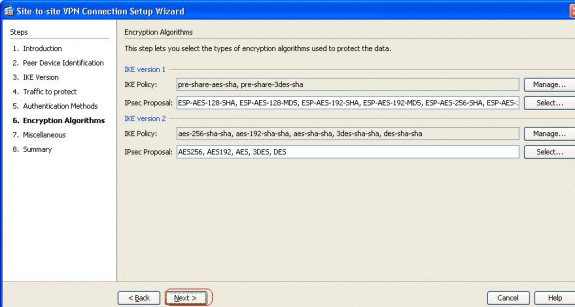

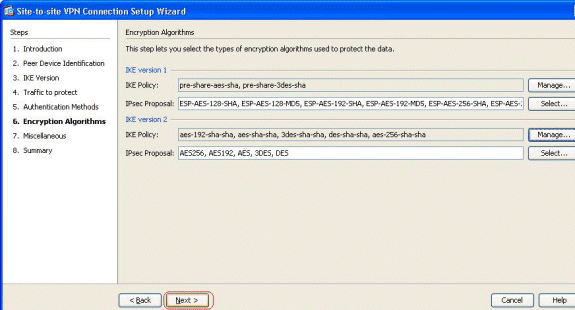

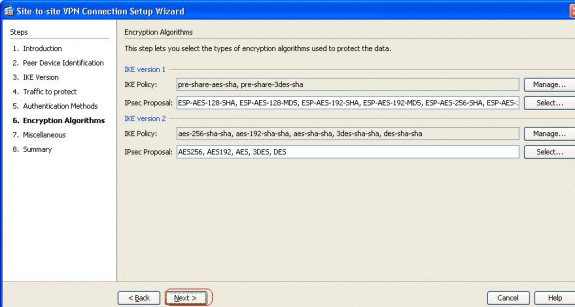

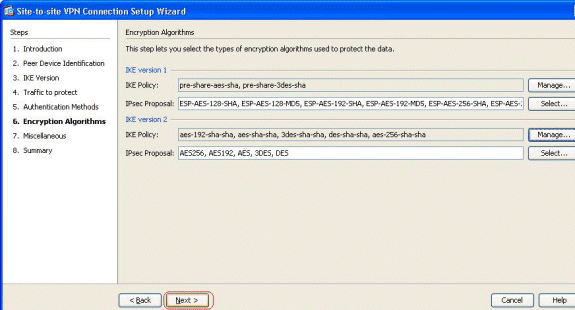

指定IKE版本1和2的加密算法。此处接受默认值:

-

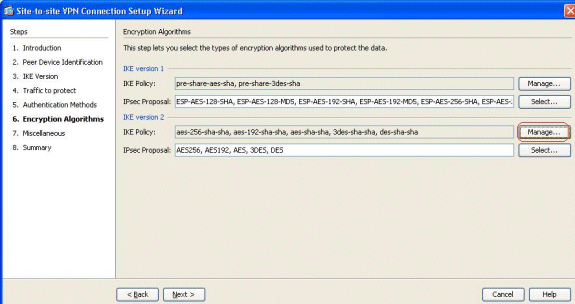

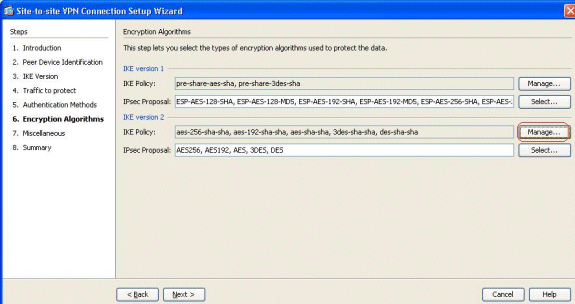

单击Manage...以修改IKE策略。

注意:

-

IKEv2中的IKE策略与IKEv1中的ISAKMP策略同义。

-

IKEv2中的IPsec提议与IKEv1中的转换集同义。

-

-

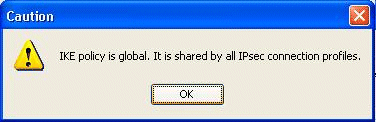

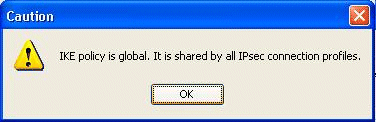

当您尝试修改现有策略时,系统会显示以下消息:

单击OK以继续。

-

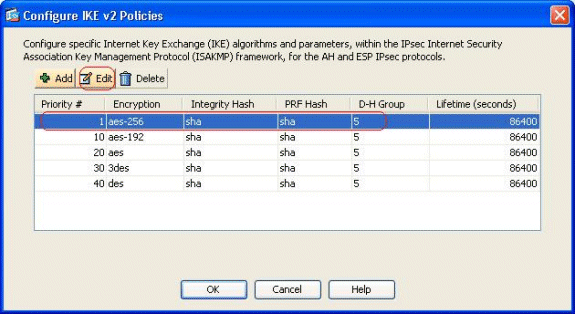

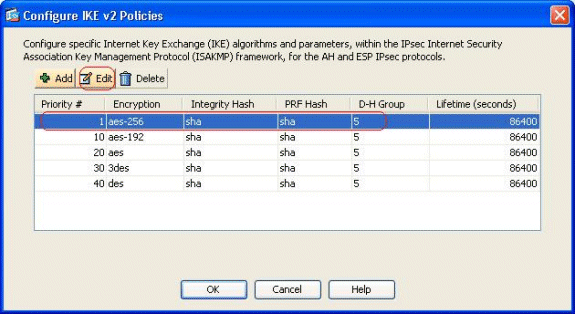

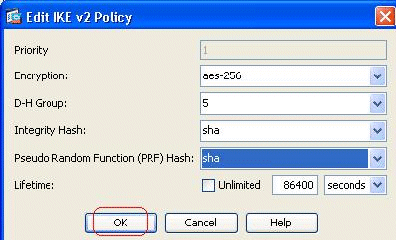

选择指定的IKE策略,然后单击Edit。

-

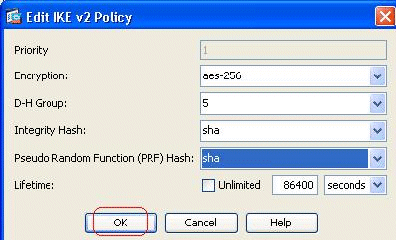

您可以修改诸如Priority、Encryption、D-H Group、Integrity Hash、PRF Hash和Lifetime值的参数。完成后单击 OK。

IKEv2允许将完整性算法与伪随机函数(PRF)算法分开协商。这可以在IKE策略中配置,当前可用选项为SHA-1或MD5。

您不能修改默认定义的IPsec建议参数。单击IPsec Proposal字段旁边的Select以添加新参数。就IPsec提议而言,IKEv1和IKEv2之间的主要区别在于,IKEv1接受加密和身份验证算法组合的转换集。IKEv2单独接受加密和完整性参数,并最终实现所有这些参数的OR组合。您可以在此向导的末尾的“摘要”幻灯片中查看这些信息。

-

单击 Next。

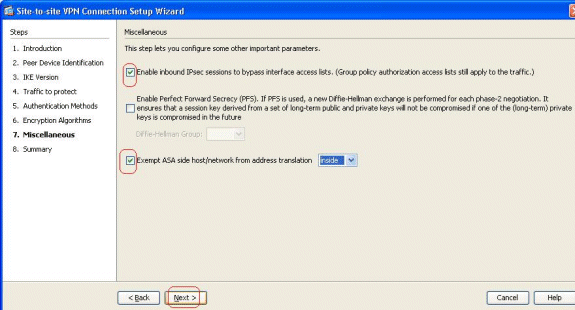

-

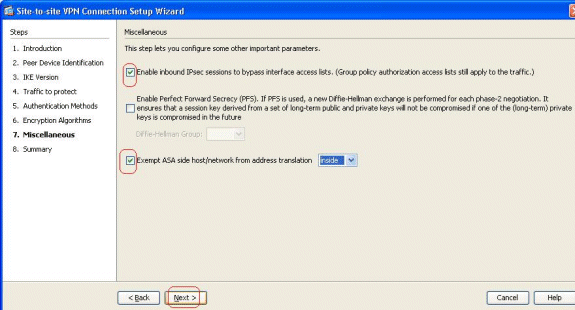

指定详细信息,例如NAT免除、PFS和接口ACL绕行。选择Next。

-

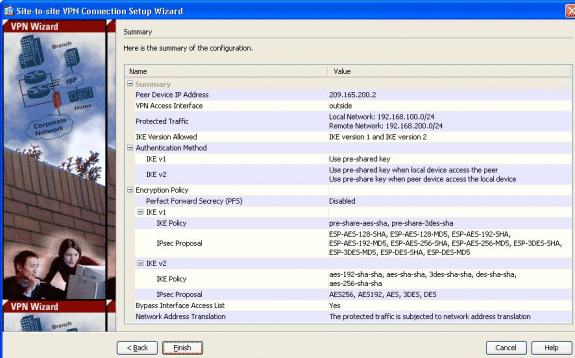

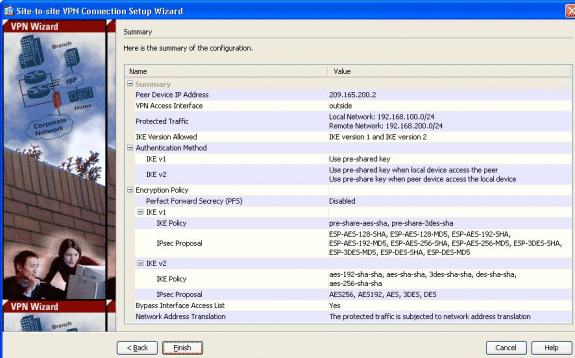

配置摘要可在此处查看:

单击Finish 完成站点到站点VPN隧道向导。使用配置的参数创建新的连接配置文件。

验证

使用本部分可确认配置能否正常运行。

命令输出解释程序(仅限注册用户)(OIT) 支持某些 show 命令。使用 OIT 可查看对 show 命令输出的分析。

-

show crypto ikev2 sa - 显示IKEv2运行时SA数据库。

-

show vpn-sessiondb detail l2l -显示有关站点到站点VPN会话的信息。

故障排除

故障排除命令

命令输出解释程序(仅限注册用户)(OIT) 支持某些 show 命令。使用 OIT 可查看对 show 命令输出的分析。

注意:使用debug命令之前,请参阅有关Debug命令的重要信息。

-

debug crypto ikev2 -显示IKEv2的调试消息。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

27-Mar-2012 |

初始版本 |

反馈

反馈