在自适应安全设备上配置服务质量

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

本文档介绍服务质量(QoS)如何在Cisco自适应安全设备上工作,并提供了如何实施该功能的示例。

先决条件

要求

思科建议您了解模块化策略框架(MPF)。

使用的组件

本文档中的信息基于运行版本9.2的自适应安全设备(ASA),但也可使用早期版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

可以在安全设备上配置QoS,以便针对各个流和VPN隧道流的选定网络流量提供速率限制,以确保所有流量均获得其公平份额的有限带宽。 此功能已与Cisco Bug IDCSCsk06260集成。

QoS 是一种网络功能,可用于给特定类型互联网流量指定优先级。随着Internet用户将其接入点从调制解调器升级到高速宽带连接(如数字用户线路(DSL)和电缆),在任何给定时间,单个用户都能吸收大部分(如果不是全部)可用带宽,从而使其他用户感到不堪重负。为了防止任意一个用户或站点到站点连接占用的带宽超过其公平的带宽份额,QoS 提供了一种管制功能,它规定任一用户可以使用的最大带宽。

QoS 指的是在底层技术所提供的带宽有限的情况下,网络通过使用各种技术为选定的网络流量提供更好的服务以实现最佳整体服务的能力。

安全设备中QoS的主要目标是针对单个流或VPN隧道流的选定网络流量提供速率限制,以确保所有流量都能公平获得其有限带宽份额。可以使用多种方式定义数据流。在安全设备中,QoS 可以应用于源 IP 地址和目标 IP 地址、源端口号和目标端口号,以及 IP 报头的服务类型 (ToS) 字节的组合。

可以在ASA上实施三种QoS:策略、整形和优先级排队。

流量策略

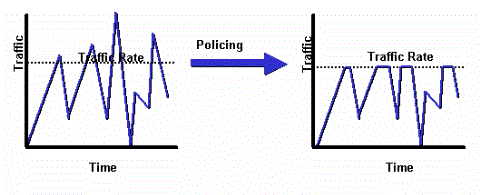

使用策略时,超过指定限制的流量会被丢弃。 策略管制是一种确保没有流量超过您配置的最大速率(位/秒)的方法,可确保任何一个流量流或类都不能接管整个资源。如果流量超过最大速率,ASA 将丢弃超限的流量。管制还设定了允许的单次最大突发流量。

下图说明当流量速率达到配置的最大速率时,超额流量将被丢弃时,流量策略会执行的操作。结果显示为带有波峰和波谷的锯齿形输出速率。

此示例显示如何在出站方向上将特定用户的带宽限制为 1 Mbps:

ciscoasa(config)# access-list WEB-LIMIT permit ip host 192.168.10.1 any

ciscoasa(config)# class-map Class-Policy

ciscoasa(config-cmap)# match access-list WEB-LIMIT

ciscoasa(config-cmap)#exit

ciscoasa(config)# policy-map POLICY-WEB

ciscoasa(config-pmap)# class Class-Policy

ciscoasa(config-pmap-c)# police output 1000000 conform-action transmit exceed-

action drop

ciscoasa(config-pmap-c)#exit

ciscoasa(config-pmap)#exit

ciscoasa(config)# service-policy POLICY-WEB interface outside

流量整形

流量整形用于匹配设备和链路速度,从而控制数据包丢失、可变延迟和链路饱和(可能导致抖动和延迟)。 安全设备上的流量整形允许设备限制流量。此机制会缓冲超过速度限制的流量,并尝试稍后发送流量。

无法专为特定类型的流量配置流量整形。整形流量包括通过设备的流量以及源自设备的流量。

下图说明了流量整形的作用;它会在队列中保留超额数据包,然后安排超额数据包随着时间推移用于后续传输。流量整形的结果是一个平滑的数据包输出速率。

注意:仅ASA版本5505、5510、5520、5540和5550支持流量整形。多核型号(例如 5500-X)不支持整形。

使用流量整形时,超过特定限制的流量会被加入队列(缓冲),并在下一个时间片内发送。

如果上游设备对网络流量造成瓶颈,则防火墙上的流量整形最有用。一个很好的例子是带 100 Mbit 接口的 ASA,它通过连接到路由器的电缆调制解调器或 T1 与上游互联网相连。流量整形允许用户在某个接口(例如外部接口)上配置最大出站吞吐量;防火墙从该接口向外传输流量至指定的带宽,然后尝试缓冲过多的流量,以便在链路不太饱和时稍后传输。

整形应用于从指定接口传出的所有汇聚流量。不能选择仅对特定流量进行整形。

注意:整形在加密后完成,不允许根据内部数据包或隧道组为VPN确定优先级。

优先级队列

借助优先级队列,您可以将特定类别的流量放入低延迟队列 (LLQ) 中,该队列排在标准队列之前处理。

注意:如果您在整形策略下确定流量的优先级,则无法使用内部数据包详细信息。防火墙只能执行 LLQ,而路由器可以提供更高级的队列和 QoS 机制,如加权公平队列 (WFQ) ,基于类的加权公平队列 (CBWFQ) 等。

分层 QoS 策略为用户提供了一种以分层方式指定 QoS 策略的机制。例如,如果用户想要对接口上的流量进行整形,并在已整形的接口流量内提供 VoIP 流量的优先级队列功能,那么用户可以指定顶级流量整形策略,并在其下指定优先级队列策略。分层 QoS 策略支持的范围有限。

仅允许以下选项:

- 顶极流量整形.

- 下一级的优先级队列.

注意:如果您在整形策略下确定流量的优先级,则无法使用内部数据包详细信息。防火墙只能执行 LLQ,而路由器可以提供更高级的队列和 QoS 机制,如加权公平队列 (WFQ) ,基于类的加权公平队列 (CBWFQ) 等。

此示例使用分层QoS策略以将外部接口上的所有出站流量整形为2 Mbps,就像整形示例一样,但它还指定具有差分服务代码点(DSCP)值ef的语音数据包以及Secure Shell (SSH)流量应获得优先级。

在要启用该功能的接口上创建优先级队列:

ciscoasa(config)#priority-queue outsideciscoasa(config-priority-queue)#queue-limit

2048ciscoasa(config-priority-queue)#tx-ring-limit 256

匹配 DSCP ef 的类别:

ciscoasa(config)# class-map Voice

ciscoasa(config-cmap)# match dscp ef

ciscoasa(config-cmap)# exit

匹配端口 TCP / 22 SSH 别流量的类:

ciscoasa(config)# class-map SSH

ciscoasa(config-cmap)# match port tcp eq 22

ciscoasa(config-cmap)# exit

用来实施语音和 SSH 流量优先级的策略映射:

ciscoasa(config)# policy-map p1_priority

ciscoasa(config-pmap)# class Voice

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# class SSH

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

用来对所有流量进行应用整形,并附加了语音和 SSH 流量优先的策略映射:

ciscoasa(config)# policy-map p1_shape

ciscoasa(config-pmap)# class class-default

ciscoasa(config-pmap-c)# shape average 2000000

ciscoasa(config-pmap-c)# service-policy p1_priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

最后,将整形策略附加到要在其上整形和优先处理出站流量的接口:

ciscoasa(config)# service-policy p1_shape interface outside

VPN 隧道流量的 QoS

IPsec VPN 的 QoS

根据perRFC 2401,原始IP报头中的服务类型(ToS)位被复制到加密数据包的IP报头,以便在加密后实施QoS策略。这允许将 DSCP/DiffServ 位应用于 QoS 策略中的任何位置的优先级。

在 IPsec 隧道上执行管制

您还可以对特定 VPN 隧道执行管制。为了选择要进行管制的隧道组,可以在类映射中使用match tunnel-group <tunnel>命令以及match flow ip destination 地址命令。

class-map tgroup_out

match tunnel-group ipsec-tun

match flow ip destination-address

policy-map qos

class tgroup_out

police output 1000000

使用match tunnel-groupcommand时,输入策略此时不起作用;有关详细信息,请参阅Cisco bug ID CSCth48255。如果您尝试使用 match flow ip destination-address 执行输入管制,就会收到以下错误:

police input 10000000

ERROR: Input policing cannot be done on a flow destination basis

使用tunnel-group(思科漏洞ID CSCth48255)时,此时输入管制似乎不起作用。 如果输入策略有效,则需要使用没有匹配流ip目标地址地址的类映射。

如果输入策略有效,则需要使用没有匹配流ip目标地址地址的类映射。

class-map tgroup_in

match tunnel-group ipsec-tun

policy-map qos

class tgroup_in

police input 1000000

如果您尝试在不具有匹配ip目标地址的类映射上管制输出,您将收到:

police output 10000000

ERROR: tunnel-group can only be policed on a flow basis

我们也可以使用访问控制列表 (ACL) 和 DSCP 等对内部流信息实施 QoS。由于前面提到的漏洞,ACL 是现在能够实现输入管制的方式。

注意:在所有平台类型上,最多可以配置64个策略映射。在 policy-map 中使用不同的 class-map,以便对流量进行分段。

安全套接字层 (SSL) VPN 的 QoS

在 ASA 版本 9.2 之前,ASA 不会保留 ToS 位。

此功能不支持 SSL VPN 隧道。有关详细信息,请参阅Cisco bug IDCSCsl73211。

ciscoasa(config)# tunnel-group a1 type webvpn

ciscoasa(config)# tunnel-group a1 webvpn-attributes

ciscoasa(config-tunnel-webvpn)# class-map c1

ciscoasa(config-cmap)# match tunnel-group a1

ciscoasa(config-cmap)# match flow ip destination-address

ciscoasa(config-cmap)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ERROR: tunnel with WEBVPN attributes doesn't support police!

ciscoasa(config-pmap-c)# no tunnel-group a1 webvpn-attributes

ciscoasa(config)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ciscoasa(config-pmap-c)#

注意:当使用电话VPN的用户使用AnyConnect客户端和数据报传输层安全(DTLS)对其电话加密时,由于AnyConnect不保留DTLS封装中的DSCP标志,因此优先级设置不起作用。

有关详细信息,请参阅增强请求思科漏洞IDCSCtq43909。

QoS 注意事项

以下是有关 QoS 的一些要点。

- 它通过模块化策略框架(MPF)以严格或分层方式应用:策略、整形、LLQ。

- 只能影响已经从网络接口卡(NIC)传递到DP(数据路径)的流量。

- 如果不在相邻设备上应用,则无法解决超限问题(它们发生得太早)。

- 在允许数据包之后对输入应用管制,在网卡之前对输出应用管制。

- 在输出端重写第二层 (L2) 地址后立即应用.

- 它对接口上的所有流量进行出站带宽整形。

- 适用于有限的上行链路带宽(例如,到10Mb调制解调器的千兆以太网(GE)链路)。

- 高性能ASA558x型号不支持。

- 优先级排队可能会耗尽尽力而为的流量。

- 不支持ASA5580或VLAN子接口上的10GE接口。

- 可以进一步调整接口环大小,以获得最佳性能.

配置示例

VPN隧道上的VoIP流量的QoS配置示例

网络图

本文档使用以下网络设置:

注意:确保IP电话和主机位于不同的网段(子网)中。对于良好的网络设计,建议进行这样设置。

本文档使用以下配置:

- 基于 DSCP 的 QoS 配置

- 基于支持 VPN 的 DSCP 的 QoS 配置

- 基于 ACL 的 QoS 配置

- 基于支持 VPN 的 ACL 的 QoS 配置

基于 DSCP 的 QoS 配置

!--- Create a class map named Voice.

ciscoasa(config)#class-map Voice

!--- Specifies the packet that matches criteria that

!--- identifies voice packets that have a DSCP value of "ef".

ciscoasa(config-cmap)#match dscp ef

!--- Create a class map named Data.

ciscoasa(config)#class-map Data

!--- Specifies the packet that matches data traffic to be passed through

!--- IPsec tunnel.

ciscoasa(config-cmap)#match tunnel-group 10.1.2.1

ciscoasa(config-cmap)#match flow ip destination-address

!--- Create a policy to be applied to a set

!--- of voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

PIX(config-pmap-c)#class Data

!--- Apply policing to the data traffic.

ciscoasa(config-pmap-c)#police output 200000 37500

!--- Apply the policy defined to the outside interface.

ciscoasa(config-pmap-c)#service-policy Voicepolicy interface outside

ciscoasa(config)#priority-queue outside

ciscoasa(config-priority-queue)#queue-limit 2048

ciscoasa(config-priority-queue)#tx-ring-limit 256

注意:ef的DSCP值是指与VoIP-RTP流量匹配的加速转发。

基于支持 VPN 的 DSCP 的 QoS 配置

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

!--- Configuration for IPsec policies.

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

!--- Sets the IP address of the remote end.

crypto map mymap 10 set peer 10.1.2.1

!--- Configures IPsec to use the transform-set

!--- "myset" defined earlier in this configuration.

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

!--- Configuration for IKE policies

crypto ikev1 policy 10

!--- Enables the IKE policy configuration (config-isakmp)

!--- command mode, where you can specify the parameters that

!--- are used during an IKE negotiation.

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

!--- Use this command in order to create and manage the database of

!--- connection-specific records like group name

!--- as 10.1.2.1, IPsec type as L2L, and password as

!--- pre-shared key for IPsec tunnels.

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

!--- Specifies the preshared key "cisco123" which should

!--- be identical at both peers.

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

queue-limit 2048

tx-ring-limit 256

!

class-map Voice

match dscp ef

class-map Data

match tunnel-group 10.1.2.1

match flow ip destination-address

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice

priority

class Data

police output 200000 37500

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

基于 ACL 的 QoS 配置

!--- Permits inbound H.323 calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq h323

!--- Permits inbound Session Internet Protocol (SIP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq sip

!--- Permits inbound Skinny Call Control Protocol (SCCP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq 2000

!--- Permits outbound H.323 calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq h323

!--- Permits outbound SIP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq sip

!--- Permits outbound SCCP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq 2000

!--- Apply the ACL 100 for the inbound traffic of the outside interface.

ciscoasa(config)#access-group 100 in interface outside

!--- Create a class map named Voice-IN.

ciscoasa(config)#class-map Voice-IN

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 100.

ciscoasa(config-cmap)#match access-list 100

!--- Create a class map named Voice-OUT.

ciscoasa(config-cmap)#class-map Voice-OUT

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 105.

ciscoasa(config-cmap)#match access-list 105

!--- Create a policy to be applied to a set

!--- of Voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice-IN

ciscoasa(config-pmap)#class Voice-OUT

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

ciscoasa(config-pmap-c)#end

ciscoasa#configure terminal

ciscoasa(config)#priority-queue outside

!--- Apply the policy defined to the outside interface.

ciscoasa(config)#service-policy Voicepolicy interface outside

ciscoasa(config)#end

基于支持 VPN 的 ACL 的 QoS 配置

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

interface GigabitEthernet2

nameif DMZ1

security-level 95

ip address 10.1.5.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

!--- Permits inbound H.323, SIP and SCCP calls.

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq h323

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq sip

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq 2000

!--- Permit outbound H.323, SIP and SCCP calls.

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq h323

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq sip

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq 2000

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

access-group 100 in interface outside

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

crypto map mymap 10 set peer 10.1.2.1

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

!

class-map Voice-OUT

match access-list 105

class-map Voice-IN

match access-list 100

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

!--- Inspection enabled for H.323, H.225 and H.323 RAS protocols.

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

!--- Inspection enabled for Skinny protocol.

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

!--- Inspection enabled for SIP.

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice-IN

class Voice-OUT

priority

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

注意:使用命令查找工具(仅限注册用户)可获取本部分使用的命令的更多信息。

验证

使用本部分可确认配置能否正常运行。

show service-policy police

要查看流量管制的 QoS 统计信息,可使用 show service-policy 命令及关键字 police。

ciscoasa(config)# show ser

ciscoasa(config)# show service-policy police

Interface outside:

Service-policy: POLICY-WEB

Class-map: Class-Policy

Output police Interface outside:

cir 1000000 bps, bc 31250 bytes

conformed 0 packets, 0 bytes; actions: transmit

exceeded 0 packets, 0 bytes; actions: drop

conformed 0 bps, exceed 0 bps

show service-policy priority

要查看实施 priority 命令的服务策略的 QoS 统计信息,可使用 show service-policy 命令及关键字 priority。

ciscoasa# show service-policy priority

Global policy:

Service-policy: qos_outside_policy

Interface outside:

Service-policy: qos_class_policy

Class-map: voice-traffic

Priority:

Interface outside: aggregate drop 0, aggregate transmit 9383

show service-policy shape

ciscoasa(config)# show service-policy shape

Interface outside:

Service-policy: qos_outside_policy

Class-map: class-default

shape (average) cir 2000000, bc 16000, be 16000

Queueing

queue limit 64 packets

(queue depth/total drops/no-buffer drops) 0/0/0

(pkts output/bytes output) 0/0

show priority-queue statistics

要显示接口的优先级队列统计信息,请在特权 EXEC 模式下使用 show priority-queue statistics 命令。结果将显示“尽力而为” (BE) 队列和低延迟队列 (LLQ) 的统计信息。以下示例显示在名为“outside”(外部)接口上应用 show priority-queue statistics 命令的输出结果。

ciscoasa# show priority-queue statistics outside

Priority-Queue Statistics interface outside

Queue Type = BE

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

Queue Type = LLQ

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

ciscoasa#

在此统计报告中,行项目的含义如下:

- Packets Dropped表示此队列中已丢弃的数据包总数。

- Packets Transmit表示此队列中已传输的数据包总数。

- Packets Enqueued表示已在此队列中排队的数据包总数。

- 当前Q长度表示此队列的当前深度。

- Max Q Length表示此队列中曾发生过的最大深度。

命令输出解释程序工具(仅限注册用户)支持某些showcommand。使用Output Interpreter工具来查看showcommand分析输出。

故障排除

目前没有针对此配置的故障排除信息。

其他信息

以下是流量整形功能引入的一些漏洞:

| 思科漏洞IDCSCsq08550 | 采用优先级队列的流量整形导致在 ASA 上出现流量故障. |

| Cisco bug IDCSCsx07862 | 采用优先级队列的流量整形导致数据包延迟和丢弃. |

| 思科漏洞IDCSCsq07395 | 如果 policy-map 也被编辑,添加整形服务策略会失败. |

常见问题

本部分回答了关于本文档提及信息的最常见问题之一。

流量在穿过 VPN 隧道时是否保留 QoS 标记?

Yes.如果运营商未在传输过程中删除 QoS 标记,那么 QoS 标记会在流经运营商网络时在隧道中保留下来。

提示:有关详细信息,请参阅CLI手册2:思科ASA系列防火墙CLI配置指南9.2中的DSCP和DiffServ Preservationsection。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

02-Mar-2007 |

初始版本 |

反馈

反馈