简介

本文档介绍FirePOWER模块的网络高级恶意软件防护(AMP)/文件访问控制功能,以及使用自适应安全设备管理器(ASDM)配置这些功能的方法。

先决条件

要求

Cisco 建议您了解以下主题:

- 了解自适应安全设备(ASA)防火墙和ASDM。

- FirePOWER设备知识。

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 运行软件版本5.4.1及更高版本的ASA Firepower模块(ASA 5506X/5506H-X/5506W-X、ASA 5508-X、ASA 5516-X)。

- 运行软件版本6.0.0及更高版本的ASA Firepower模块(ASA 5515-X、ASA 5525-X、ASA 5545-X、ASA 5555-X)。

- ASDM 7.5.1及更高版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

背景信息

恶意软件/恶意软件可以通过多种方式进入企业网络。为了识别并减轻此恶意软件和恶意软件的影响,FirePOWER的AMP功能可用于检测并选择性阻止网络中的恶意软件和恶意软件传输。

利用文件控制功能,您可以选择监控(检测)、阻止或允许文件上传和下载的传输。例如,可以实施阻止用户下载可执行文件的文件策略。

利用网络AMP功能,您可以选择希望通过常用协议监控的文件类型,并将SHA 256散列、文件中的元数据,甚至文件本身的副本发送到思科安全情报云进行恶意软件分析。根据文件分析,云会将文件散列属性恢复为安全或恶意。

文件控制和面向Firepower的AMP可以配置为文件策略,并用作整体访问控制配置的一部分。与访问控制规则相关联的文件策略会检查符合规则条件的网络流量。

注意:请确保FirePOWER模块具有保护/控制/恶意软件许可证以配置此功能。要验证许可证,请选择Configuration > ASA FirePOWER Configuration > License。

为文件控制/网络AMP配置文件策略

配置文件访问控制

登录ASDM并选择Configuration > ASA Firepower Configuration > Policies > Files。 系统将显示New File Policy对话框。

为新策略输入名称和可选说明(Description),然后点击存储ASA Firepower更改(Store ASA Firepower Changes)选项。系统将显示File Policy Rule页面。

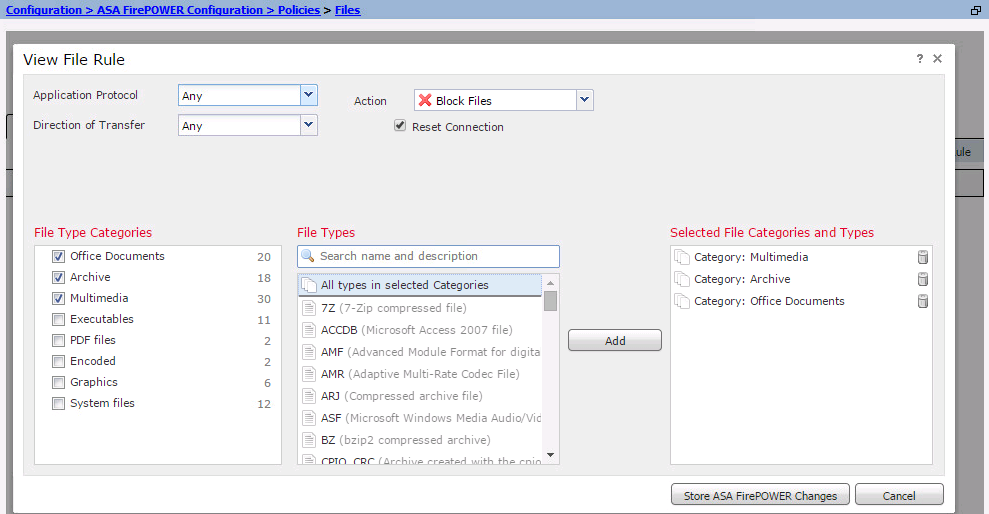

单击Add File Rule以向文件策略添加规则。通过文件规则,您可以对要记录、阻止或扫描恶意软件的文件类型进行精细控制。

Application Protocol:将应用协议指定为Any(默认)或特定协议(HTTP、SMTP、IMAP、POP3、FTP、SMB)。

传输方向:指定文件传输方向。根据应用协议,可以是Any(任意)或Upload/Download(上传/下载)。您可以检查文件下载的协议(HTTP、IMAP、POP3、FTP、SMB)以及文件上传的协议(HTTP、SMTP、FTP、SMB)。使用Any选项可以通过多个应用协议检测文件,而不管用户是发送还是接收文件。

操作:指定文件访问控制功能的操作。操作可以是Detect Files或Block Files。 Detect File操作生成事件,Block Files操作生成事件并阻止文件传输。通过Block Files操作,可以选择Reset Connection以终止连接。

File Type Categories:选择要为其阻止文件或生成警报的文件类型类别。

文件类型:选择文件类型。File Types选项为选择特定文件类型提供了更精细的选项。

选择存储ASA Firepower更改选项以保存配置。

配置网络恶意软件防护(网络AMP)

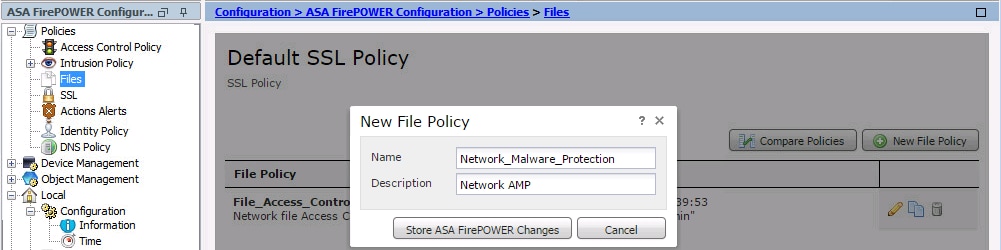

登录ASDM并导航到配置> ASA Firepower配置>策略>文件。 系统将显示File Policy页面。现在单击New File Policy对话框。

为新策略输入名称和可选的说明,然后点击存储ASA Firepower更改选项。系统将显示File Policy Rules页面。

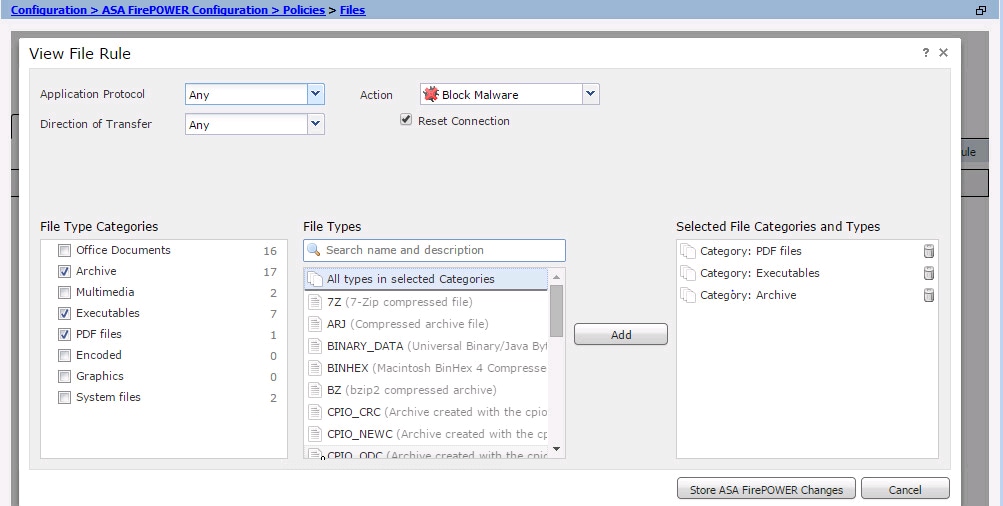

单击Add File Rule选项可将规则添加到文件策略。通过文件规则,您可以对要记录、阻止或扫描恶意软件的文件类型进行精细控制。

Application Protocol:指定Any(默认)或特定协议(HTTP、SMTP、IMAP、POP3、FTP、SMB)

传输方向:指定文件传输方向。它可以是任意(Any)或根据应用协议上传/下载(Upload/Download)。您可以检查用于文件下载的协议(HTTP、IMAP、POP3、FTP、SMB)和用于文件上传的协议(HTTP、SMTP、FTP、SMB)。无论用户是发送还是接收文件,使用Any选项都可以通过多个应用程序协议检测文件。

操作:对于网络恶意软件防护功能,操作可以是恶意软件云查找或阻止恶意软件。 操作Malware Cloud Lookup 仅生成事件,而操作Block Malware 生成事件并阻止恶意软件文件传输。

注意:恶意软件云查找和Block恶意软件规则允许Firepower计算SHA-256散列并将其发送用于云查找过程,以确定遍历网络的文件是否包含恶意软件。

File Type Categories:选择特定文件类别。

File Types:选择特定文件类型以获得更精细的文件类型。

选择Store ASA Firepower Changes选项以保存配置。

注意:文件策略按以下规则操作顺序处理文件:阻止优先于恶意软件检查,后者优先于简单检测和日志记录。

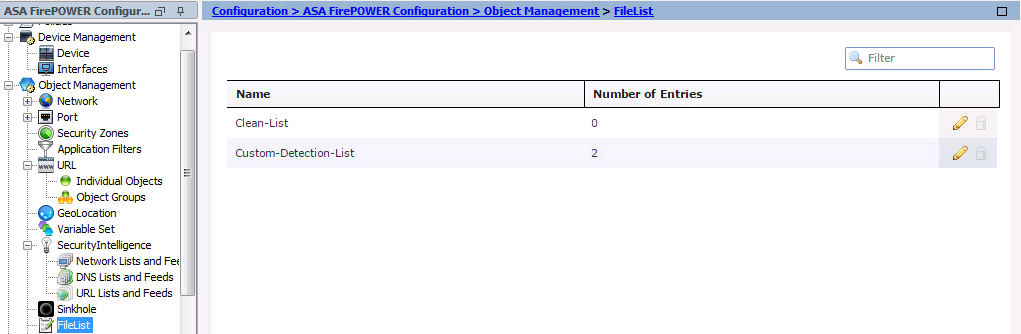

如果配置基于网络的高级恶意软件防护(AMP),并且Cisco Cloud错误地检测到文件的处置情况,则可以使用SHA-256哈希值将文件添加到文件列表,以提高将来检测文件处置情况的效果。根据文件列表的类型,可以执行以下操作:

- 要将文件视为云分配了安全性质,请将该文件添加到安全列表。

- 要将文件视为云分配了恶意软件性质,请将该文件添加到自定义列表。

要对此进行配置,请导航到Configuration > ASA FirePOWER Configuration > Object Management > File List,然后编辑列表以添加SHA-256。

为文件策略配置访问控制策略

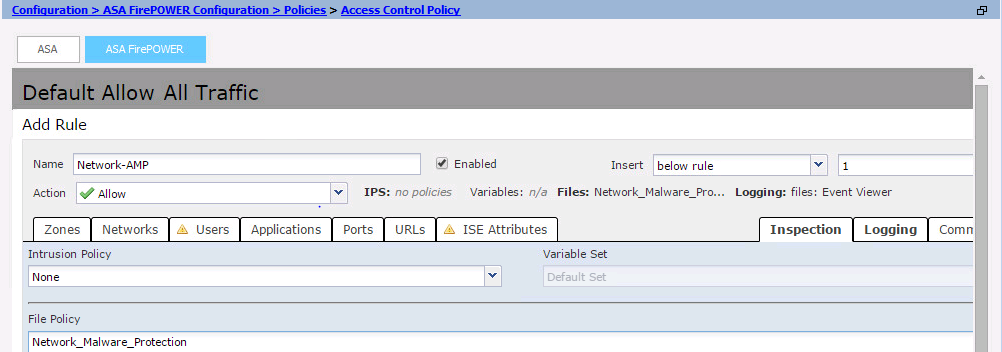

导航到配置> ASA Firepower配置>策略>访问控制策略,然后创建新的访问规则或编辑现有的访问规则,如下图所示。

要配置文件策略,操作应为Allow。导航到检查选项卡,然后从下拉菜单中选择文件策略。

要启用日志记录,请导航日志记录选项,并选择适当的日志记录选项和日志文件选项。点击Save/Add按钮保存配置。

选择Store ASA Firepower Changes选项以保存AC策略更改。

部署访问控制策略

导航到ASDM的部署选项,然后从下拉菜单中选择部署Firepower更改选项。单击Deploy选项以部署更改。

导航到监控> ASA Firepower监控>任务状态。 确保任务必须完成才能应用配置更改。

注意:在版本5.4.x中,要将访问策略应用于传感器,需要点击Apply ASA FirePOWER Changes。

监控文件策略事件的连接

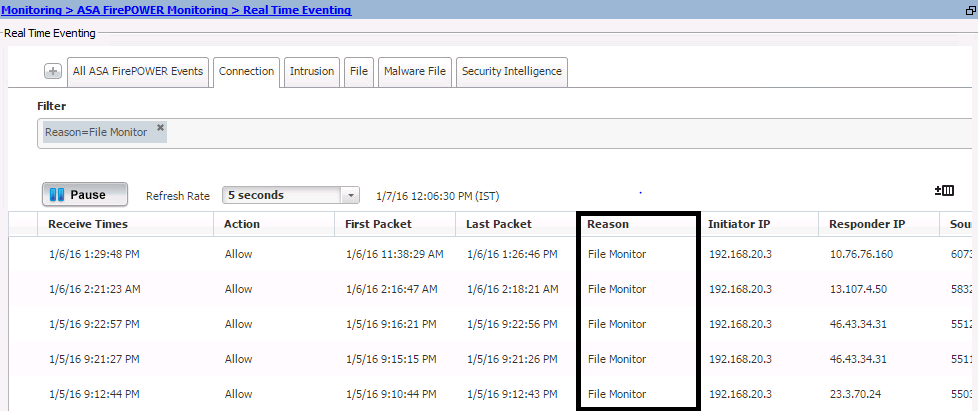

要查看与文件策略相关的Firepower模块生成的事件,请导航到Monitoring > ASA Firepower Monitoring > Real Time Eventing。

验证

当前没有可用于此配置的验证过程。

故障排除

确保已使用协议/方向/操作/文件类型正确配置文件策略。 确保访问规则中包含正确的文件策略。

确保访问控制策略部署成功完成。

监控连接事件和文件事件(Monitoring > ASA Firepower Monitoring > Real Time Eventing)以验证流量是否达到正确规则。

相关信息