简介

本文档对思科安全邮件云网关提供的金牌配置进行深入分析。

先决条件

要求

思科建议您了解以下主题:

- 思科安全邮件网关或云网关,UI和CLI管理

- Cisco Secure Email Email and Web Manager、UI级管理

- 思科安全电子邮件云客户可以请求CLI访问;请参阅:命令行界面(CLI)访问

使用的组件

本文档中的信息来自针对思科安全电邮云客户和管理员的金牌配置和最佳实践建议。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

相关产品

本文档还适用于以下内容:

- 思科安全邮件网关现场硬件或虚拟设备

- Cisco Secure Email and Web Manager本地硬件和虚拟设备

策略隔离区

在Email and Web Manager上为Cisco Secure Email Cloud客户配置和维护隔离区。请登录您的电子邮件和Web管理器以查看隔离区:

- ACCOUNT_TAKEOVER

- 反欺骗

- BLOCK_ATTACHMENTS

- 阻止列表

- DKIM_FAIL

- DMARC_QUARANTINE

- DMARC_REJECT

- FORGED_EMAIL

- INFORECTIVE_CONTENT

- 宏

- OPEN_RELAY

- SDR_DATA

- SPF_HARDFAIL

- SPF_SOFTFAIL

- TG_OUTBOUND_MALWARE

- URL_恶意

云网关Gold配置

警告:在生产环境中提交配置更改之前,需要查看和了解基于本文档中提供的最佳实践对配置所做的任何更改。更改配置之前,请咨询您的思科CX工程师、指定服务经理(DSM)或客户团队。

开始使用前

思科安全电邮云客户的金牌配置是云网关和思科安全电邮与Web管理器的最佳实践和零日配置。思科安全电子邮件云部署同时使用云网关和至少一(1)个电子邮件和Web管理器。部分配置和最佳实践指导管理员使用位于Email and Web Manager上的隔离区进行集中管理。

基本配置

邮件策略>收件人访问表(RAT)

收件人访问表定义公共侦听程序接受哪些收件人。表格至少指定地址以及接受还是拒绝该地址。 请查看RAT以根据需要添加和管理域。

Network > SMTP Routes

如果SMTP路由目标为Microsoft 365,请参阅Office365 Throttling CES New Instance with "4.7.500 Server busy"。请稍后重试”。

安全性服务

使用提供的值,为所有思科安全邮件云客户配置列出的服务:

IronPort反垃圾邮件(IPAS)

- 启用并配置Always scan 1M和Never scan 2M

- 扫描单个邮件的超时:60秒

URL 过滤

- 启用URL分类和信誉过滤器

- (可选)创建和配置名为“bypass_urls”的URL允许列表。

- 启用Web交互跟踪

- 高级设置:

- URL查找超时:15秒

- 正文和附件中扫描的最大URL数:400

- 重写消息中的URL文本和HREF:否

- URL日志记录:已启用

- (可选)从AsyncOS 14.2开始,云网关、URL追溯性裁决和URL补救可用;请参阅提供的版本说明和配置安全邮件网关和云网关的URL过滤

灰色邮件检测

- 启用并配置Always scan 1M和Never scan 2M

- 扫描单个邮件的超时:60秒

爆发过滤器

- 启用自适应规则

- 要扫描的最大邮件大小:2M

- 启用Web交互跟踪

高级恶意软件防护>文件信誉和分析

邮件跟踪

系统管理

用户(系统管理>用户)

- 请记得查看并设置与本地用户帐户和密码设置关联的密码短语策略

- 如有可能,配置并启用轻量级目录访问协议(LDAP)进行身份验证(系统管理> LDAP)

日志订阅(系统管理>日志订阅)

- 如果未配置,请创建并启用:

- 在“日志订阅全局设置”(Log Subscriptions Global Settings)中,编辑设置并将信头添加到、从、回复和发件人。

其他配置(可选)

需要审查和考虑的其他服务:

System Administration > LDAP

URL防御

SPF

- 发件人策略框架(SPF)DNS记录是在云网关的外部创建的。因此,思科强烈建议所有客户将SPF、DKIM和DMARC最佳实践构建到其安全状态中。有关SPF验证的详细信息,请参阅SPF配置和最佳实践。

- 对于思科安全电邮云客户,系统会为每个分配主机名发布所有云网关的宏,以便更轻松地添加所有主机。

- 将此项放在~all或 — all之前,放到当前DNS TXT(SPF)记录中(如果存在):

exists:%{i}.spf.<allocation>.iphmx.com

注意:确保SPF记录以~all或 — all结尾。在任何更改之前和之后验证域的SPF记录!

其他SPF示例

- SPF的一个极好示例是从云网关接收电子邮件以及从其他邮件服务器发送出站电子邮件。可以使用“a:”机制指定邮件主机:

v=spf1 mx a:mail01.yourdomain.com a:mail99.yourdomain.com ~all

v=spf1 mx exists:%{i}.spf.<allocation>.iphmx.com ~all

- 在本示例中,“ip4:”或“ip6:”机制指定IP地址或IP地址范围:

v=spf1 exists:%{i}.spf.<allocation>.iphmx.com ip4:192.168.0.1/16 ~all

CLI级别更改

反欺骗过滤器

- 请务必查看防欺骗的最佳实践指南

- 本指南为您提供关于防止邮件欺骗的深层示例和配置最佳实践

添加报头过滤器

- 请仅使用CLI,请编写并启用addHeaders消息过滤器:

addHeaders: if (sendergroup != "RELAYLIST")

{

insert-header("X-IronPort-RemoteIP", "$RemoteIP");

insert-header("X-IronPort-MID", "$MID");

insert-header("X-IronPort-Reputation", "$Reputation");

insert-header("X-IronPort-Listener", "$RecvListener");

insert-header("X-IronPort-SenderGroup", "$Group");

insert-header("X-IronPort-MailFlowPolicy", "$Policy");

}

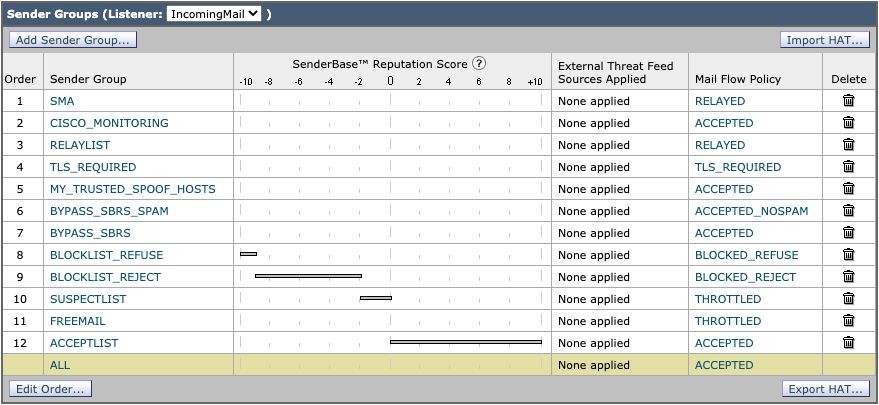

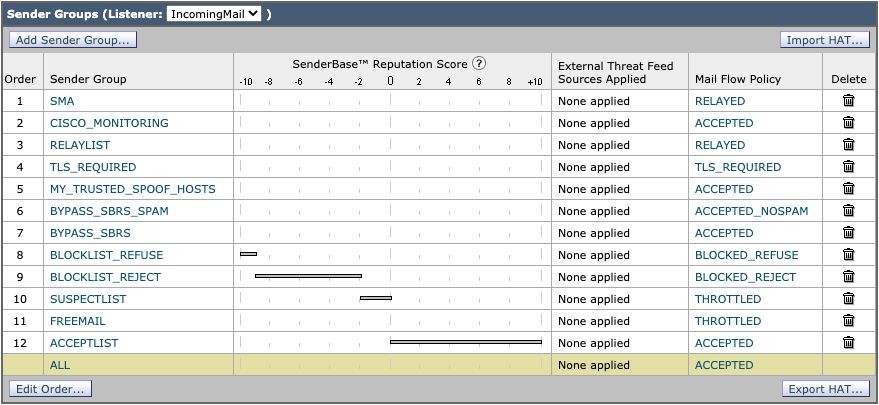

主机访问表(邮件策略>主机访问表(HAT))

HAT概述>其他发件人组

- ESA用户指南:创建邮件处理的发件人组

- BYPASS_SBRS — 对跳过信誉的源设置较高的值

- MY_TRUSTED_SPOOF_HOSTS — 欺骗过滤器的一部分

- TLS_REQUIRED — 用于TLS强制连接

在预定义的SUSPECTLIST发件人组中

- ESA用户指南:发件人验证:主机

- 启用“SBRS Scores on None”。

- (可选)启用“由于临时DNS故障,连接主机PTR记录查找失败”。

主动HAT示例

- BLOCKLIST_REFUSE [-10.0到–9.0]策略:BLOCKED_REFUSE

- BLOCKLIST_REJECT [-9.0到–2.0]策略:BLOCKED_REJECT

- SUSPECTLIST [-2.0到0.0和SBRS评分“无”]策略:已限制

- ACCEPTLIST [0.0到10.0]策略:已接受

注意:HAT示例显示了附加配置的邮件流策略(MFP)。有关MFP的完整信息,请参阅用户指南中的“了解邮件管道>传入/接收”,了解您已部署的思科安全邮件网关的相应版本的AsyncOS。

HAT示例:

默认策略参数

安全设置

- 将传输层安全(TLS)设置为首选

- 启用发件人策略框架(SPF)

- 启用DomainKey Identified Mail(DKIM)

- 启用基于域的邮件身份验证、报告和一致性(DMARC)验证并发送汇总反馈报告

注意:DMARC需要额外的调整才能配置。有关DMARC的详细信息,请参阅用户指南中的“邮件身份验证> DMARC验证”,了解您已部署的思科安全邮件网关的相应版本的AsyncOS。

传入邮件策略

默认策略的配置方式类似于:

反垃圾邮件

- 启用,阈值保留为默认阈值。(对评分的修改可能会增加误报。)

防病毒

- 邮件扫描:仅扫描病毒

- 对于无法扫描的邮件和感染病毒的邮件,请将存档原始邮件设置为否

AMP

- 对于Unscannable Actions on Message Errors,请使用Advanced和Add Custom Header to Message,X-TG-MSGERROR,值:True。

- 对于无法扫描的速率限制操作,请使用Advanced和Add Custom Header to Message,X-TG-RATELIMIT,值:True。

- 对于文件分析处于挂起状态的邮件,请使用对邮件应用的操作:“隔离”。

灰色邮件

- 为每个裁决(Marketing、Social、Bulk)启用扫描,并为Add Text to Subject预置,操作为Deliver。

- 对于Action on Bulk Mail,请使用Advanced和Add Custom Header(可选):X-Bulk,值:True。

内容过滤器

- 已选择ENABLED和URL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INFORECTION、DKIM_FAILURE、SPF_HARDFAIL、EXECUTIVE_SPOOF、DOMAIN_SPOOF、SDR和TG_RATE_LIMIT

- 本指南稍后将介绍这些内容过滤器

爆发过滤器

- 默认威胁级别为3;请根据您的安全要求进行调整。

- 如果邮件的威胁级别等于或超过此阈值,该邮件将移至爆发隔离区。(1=最低威胁,5=最高威胁)

- 启用邮件修改

- 为“为所有邮件启用”设置的URL重写。

- 将主题更改为:[可能的$threat_category欺诈]

策略名称(显示)

BLOCKLIST邮件策略配置为禁用除高级恶意软件防护之外的所有服务,并使用QUARANTINE操作链接到内容过滤器。

ALLOWLIST邮件策略已禁用反垃圾邮件、灰色邮件,并且为URL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INFORCISE、DKIM_FAILURE、SPF_HARDFAIL、EXECUTIVE SPOOF、DOMAIN_SPOOF、SDR、TG_RATE_LIMIT或您选择和配置的内容过滤器启用了内容过滤器。

ALLOW_SPOOF邮件策略启用所有默认服务,并且为URL_QUARANTINE_MALICIOUS、URL_REWRITE_SUSPICIOUS、URL_INFORCISE、SDR或您选择和配置的内容过滤器启用内容过滤器。

外发邮件策略

默认策略的配置方式类似于:

反垃圾邮件

防病毒

- 邮件扫描:仅扫描病毒

- (可选)对于所有邮件:Advanced > Other Notification,请启用“Others”并包含您的管理员/SOC联系人电子邮件地址

高级恶意软件保护

- 仅启用文件信誉

- 对速率限制执行不可扫描的操作:使用Advanced和Add Custom Header to Message: X-TG-RATELIMIT,值:“True”。

- 包含恶意软件附件的邮件:使用高级和将自定义信头添加到邮件:X-TG-OUTBOUND,值:“检测到恶意软件”。

灰色邮件

内容过滤器

- 已启用并选择您选择的TG_OUTBOUND_MALICIOUS、Strip_Secret_Header、EXTERNAL_SENDER_REMOVE、ACCOUNT_TAKEOVER或内容过滤器。

爆发过滤器

DLP

其他设置

词典(“邮件策略”>“词典”)

- 启用并审阅Profanity和Sexual_Content字典

- 使用所有执行名称创建Executive_FED词典进行伪造邮件检测

- 根据您对策略、环境、安全控制的需要,为受限关键字或其他关键字创建附加词典

目标控制(邮件策略>目标控制)

内容过滤器

注意:有关内容过滤器的详细信息,请参阅用户指南中的“内容过滤器”,了解您已部署的思科安全邮件网关的相应版本的AsyncOS。

传入内容过滤器

URL_QUARANTINE_MALICIOUS

条件:URL信誉;url-reputation(-10.00, -6.00, "bypass_urls", 1, 1)

操作:隔离:隔离("URL_MALICIOUS")

URL_REWRITE_SUSPICIOUS

条件:URL信誉;url-reputation(-5.90, -5.60, "bypass_urls", 0, 1)

操作:URL信誉;url-reputation-proxy-redirect(-5.90, -5.60,"",0)

URL_INFORCISE

条件:URL类别;url类别(['Adult', 'Child Abuse Content', 'Extreme', 'Hate Speech', 'Illegal Activities', 'Illegal Downloads', 'Illegal Drugs', 'Submitted', 'Filter Avoidance'], "bypass_urls", 1, 1)

操作:隔离;duplicate-quarantine("INFORCABLE_CONTENT")

DKIM_FAILURE

条件:DKIM身份验证;dkim-authentication == hardfail

操作:隔离;duplicate-quarantine("DKIM_FAIL")

SPF_HARDFAIL

条件:SPF验证;spf-status == fail

操作:隔离;duplicate-quarantine("SPF_HARDFAIL")

EXECUTIVE_SPOOF

条件:伪造邮件检测;伪造邮件检测("Executive_FED", 90, "")

条件:其他报头;报头("X-IronPort-SenderGroup")!= "(?i)allowspoof"

*设置Apply rule:仅当所有条件都匹配时

操作:添加/编辑信头;edit-header-text("Subject", "(.*)", "[EXTERNAL]\\1")

操作:隔离;duplicate-quarantine("FORGED_EMAIL")

DOMAIN_SPOOF

条件:其他报头;报头("X-Spoof")

操作:隔离;duplicate-quarantine("ANTI_SPOOF")

特别提款权

条件:域信誉;sdr-reputation(['可怕的'], "")

条件:域信誉;sdr-age(“天”、<、5、“”)

* set Apply rule:如果一个或多个条件匹配

操作:隔离;duplicate-quarantine("SDR_DATA")

TG_RATE_LIMIT

条件:其他标头;标头("X-TG-RATELIMIT")

操作:添加日志条目;log-entry("X-TG-RATELIMIT: $filenames")

BLOCKLIST_QUARANTINE

条件:(无)

操作:隔离;隔离(“阻止列表”)

外发内容过滤器

TG_OUTBOUND_MALICIOUS

条件:其他报头;报头("X-TG-OUTBOUND")== MALWARE

操作:隔离;隔离("TG_OUTBOUND_MALWARE")

Strip_Secret_Header

条件:其他信头;信头("PLACEHOLDER")== PLACEHOLDER

操作:剥离信头;strip-header("X-IronPort-Tenant")

EXTERNAL_SENDER_REMOVE

条件:(无)

操作:添加/编辑信头;edit-header-text("Subject", "\\[EXTERNAL\\]\\s?", "")

ACCOUNT_TAKEOVER

条件:其他报头;报头("X-AMP-Result")==(?i)恶意

条件:URL信誉;url-reputation(-10.00, -6.00, "", 1, 1)

*设置应用规则:如果一个或多个条件匹配

操作:Notify;notify("<插入管理员或通讯邮件地址>", "POSSIBLE ACCOUNT TAKEOVER", "", "ACCOUNT_TAKEOVER_WARNING")

操作: duplicate-quarantine("ACCOUNT_TAKEOVER")

对于思科安全电邮云客户,我们确实在金级配置和最佳实践建议中包括了示例内容过滤器。此外,请查看“SAMPLE_”过滤器,了解有关对您的配置有帮助的条件和操作的详细信息。

Cisco Live

Cisco Live在全球托管许多会话,并提供涵盖思科安全电邮最佳实践的面对面会话和技术分组讨论。有关过去的会话和访问权限,请访问Cisco Live(需要CCO登录):

如果会话不可用,Cisco Live将保留删除会话的权利,因为演示文稿已过期。

其他信息

思科安全电子邮件网关文档

安全邮件云网关文档

Cisco Secure Email and Web Manager文档

Cisco Secure产品文档

相关信息

反馈

反馈