简介

本文档介绍如何对安全管理设备(SMA)中安全断言标记语言(SAML)的错误“检索元数据信息时出错”进行故障排除。

先决条件

要求

Cisco 建议您了解以下主题:

- ADFS(Active Directory联合身份验证服务)

- SAML与SMA集成

- 已安装OpenSSL

使用的组件

本文档中的信息基于以下软件和硬件版本:

- SMA AsyncOs版本11.x.x

- SMA AsyncOs版本12.x.x

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

思科内容安全管理设备现在支持SAML 2.0单点登录(SSO),以便最终用户可以访问垃圾邮件隔离区,并使用用于访问其组织内其他启用SAML 2.0 SSO的服务的相同凭证。例如,您启用了Ping Identity作为SAML身份提供程序(IdP),并在Ally、Salesforce和Dropbox上拥有启用了SAML 2.0 SSO的帐户。将思科内容安全管理设备配置为作为服务提供商(SP)支持SAML 2.0 SSO时,最终用户可以一次性登录并访问所有这些服务,包括垃圾邮件隔离区。

问题

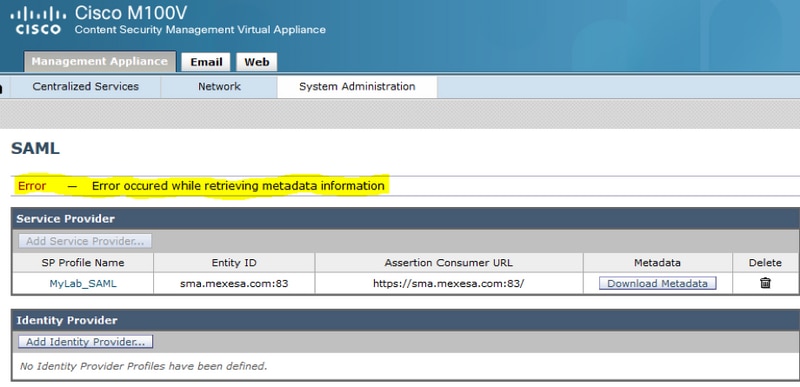

选择Download Metadata for SAML时,会出现“Error occurred while retrieving metadata information”,如图所示:

解决方案

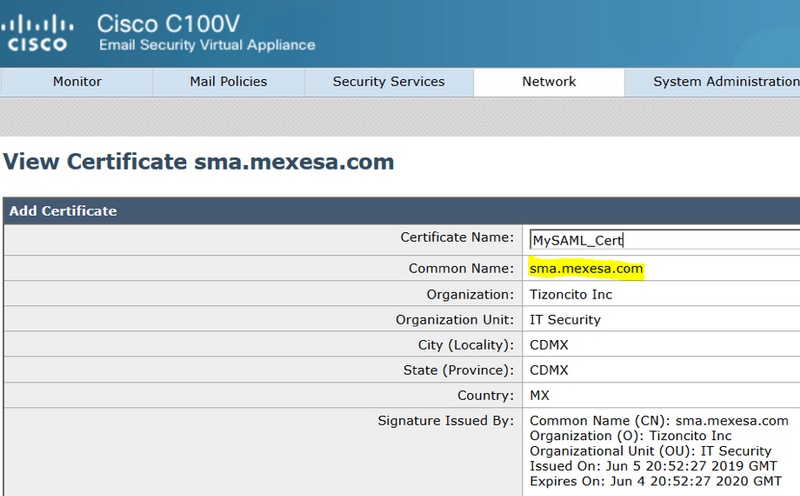

步骤1.在邮件安全设备(ESA)上创建新的自签名证书。

确保通用名称与实体ID URL相同,但不含端口号,如图所示:

步骤2.导出带有.pfx扩展名的新证书,键入密码并将其保存在计算机上。

步骤3.打开Windows终端并输入这些命令,提供上一步的口令。

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

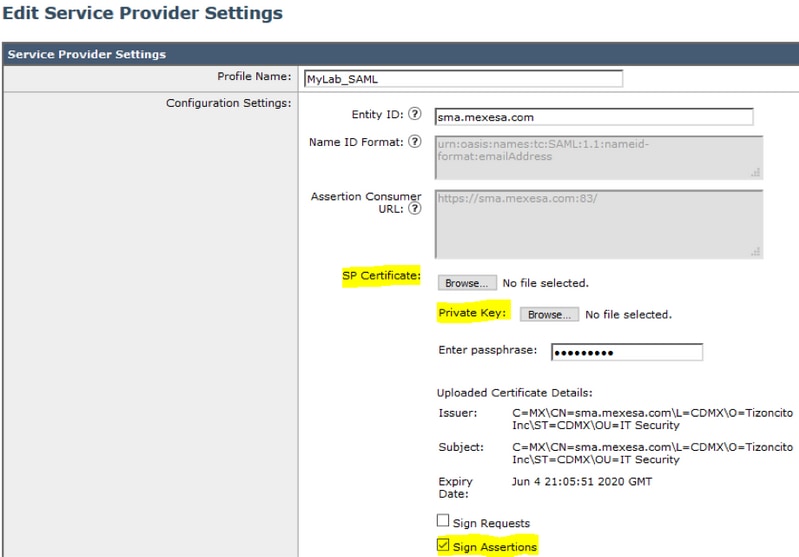

步骤4.在此过程结束时,必须有两个新文件:certificateprivatekey.pem和certificate.pem。在服务提供商配置文件中上传这两个文件,并使用与导出证书相同的密码。

步骤5. SMA要求两个文件均采用.PEM格式才能正常工作,如图所示。

步骤6.确保选中Sign Assertions复选框。

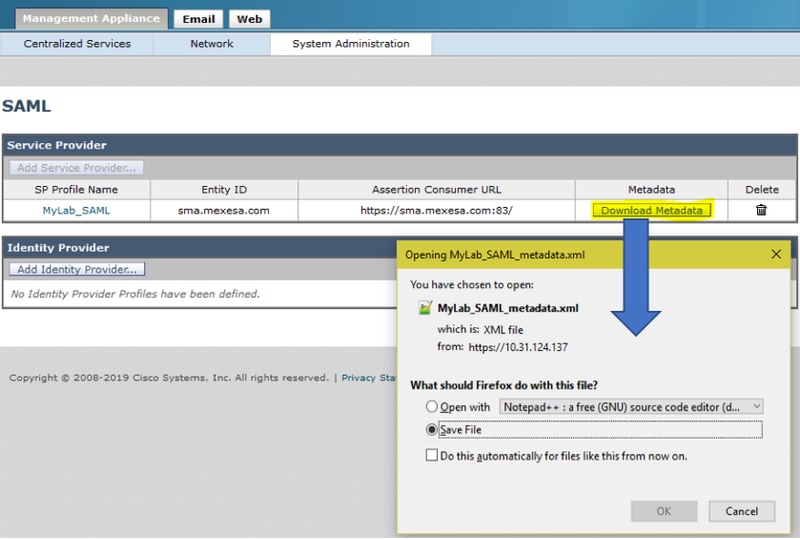

步骤7.提交并确认更改,您必须能够下载元数据,如图所示。

相关信息