简介

不受控制的大量邮件传送可能会使收件人域不堪重负。AsyncOS通过定义您的邮件安全服务将打开的连接数或将发送到每个目标域的邮件数,为您提供对邮件传送的完全控制。

在本文档中,我们将介绍:

- 设置退回验证以保护您的组织免受退回攻击

- 使用目标控制表来实践良好邻居策略

- 部署基于SMTP DNS的命名实体身份验证(DANE)以提供安全邮件传输

退回验证

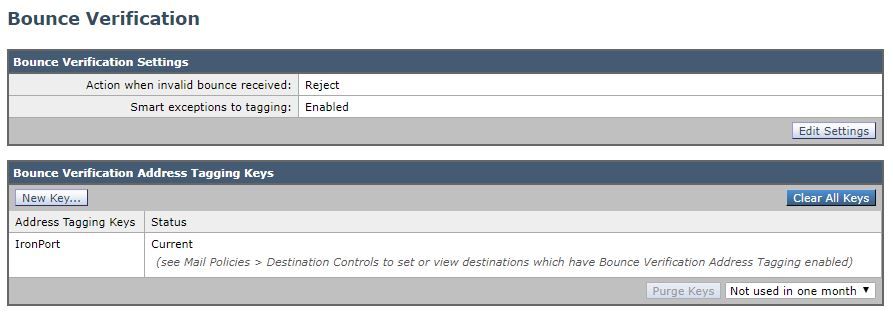

启用退回验证是抵御反向散射/退回攻击的一种非常好的方法。 退回验证背后的概念很简单。首先,标记离开您的 ESA。查找任何退回邮件上的标记,如果标记存在,则表示 这是源自您环境中的邮件的退回。如果缺少标注, 退回是欺诈性的,可以拒绝或丢弃。

例如,MAIL FROM: joe@example.com 成为邮件发件人: prvs=joe=123ABCDEFG@example.com.示例中的123...字符串是退回 在ESA设备发送时添加到信封发件人的验证标签。如果 邮件退回时,退回邮件中的信封收件人地址将包括 退回验证标签,可让ESA知道该标签是合法退回的 邮件.

您可以在系统范围内启用或禁用退回验证标记作为默认值。也可以 同时为特定域启用或禁用退回验证标记。在大多数情况下, 部署,默认情况下对所有域都启用该功能。

ESA配置

- 输入任何用作编码和解码地址标签的密钥的任意文本。例如,“Cisco_key”。

现在,让我们为“默认”域启用退回验证:

- 导航到邮件策略>目标控制,然后点击默认值。

- 配置退回验证:执行地址标记:是

- 点击提交并提交更改。请注意,默认域的退回验证现已启动。

使用目标控制表

不受控制的邮件传送可能会使收件人域不堪重负。借助ESA,您可以完全控制 通过定义设备将打开的连接数或设备的数量 设备将发送到每个目标域的邮件。 目标控制表提供当ESA处于活动状态时的连接和消息速率设置 传送到远程目的地。它还提供了用于尝试或强制对这些目标使用TLS的设置。ESA配置了目标控制表的默认配置。

在本文档中,我们将介绍如何管理和配置对默认设置不合适的目标的控制。例如,Google有一组接收规则,Gmail用户应该遵守这些规则,否则他们可能会发回SMTP 4XX响应代码和一条消息,告知您发送速度过快,或者收件人邮箱已超出其存储限制。我们将将Gmail域添加到目标控制表,限制向下面的Gmail收件人发送的邮件数量。

向目标控制表添加新域

如前所述,Google限制发件人向Gmail发送邮件。可以通过查看此处发布的Gmail发件人限制来验证接收限制- https://support.google.com/a/answer/1366776?hl=en

让我们设置Gmail的目标域,作为良好邻居策略的示例。

- 导航到邮件策略>目标控制,点击添加目标,然后使用以下参数创建新配置文件:

- 目的地:gmail.com

- IP地址首选项:首选IPv4

- 并发连接:最多20个

- 每个连接的最大消息数:5

- 收件人:每1分钟最多180个

- 退回验证:执行地址标记:默认(是)

- 点击提交并提交更改。 这是添加域后我们的目标控制表的外观。

请注意下图中的“目标限制”和“退回验证”更改:

部署基于SMTP DNS的命名实体身份验证(DANE)

基于SMTP DNS的命名实体身份验证(DANE)协议使用在DNS服务器上配置的域名系统安全(DNSSEC)扩展以及DNS资源记录(也称为TLSA记录)验证带有DNS名称的X.509证书。

TLSA记录会添加到包含证书颁发机构(CA)、终端实体证书或用于RFC 6698中所述的DNS名称的信任锚点的详细信息的证书中。域名系统安全(DNSSEC)扩展通过解决DNS安全中的漏洞,为DNS提供更高的安全性。使用加密密钥和数字签名的DNSSEC可确保查找数据正确并连接到合法服务器。

使用SMTP DANE进行传出TLS连接的优势如下:

- 通过防止中间人(MITM)降级攻击、窃听和DNS缓存中毒攻击,提供安全邮件传输。

- 提供TLS证书和DNS信息的真实性(当由DNSSEC保护时)。

ESA配置

在开始在ESA上设置DANE之前,请确保信封发件人和TLSA资源记录已通过DNSSEC验证,且接收域受DANE保护。可以在ESA上使用CLI命令daneverify执行此操作。

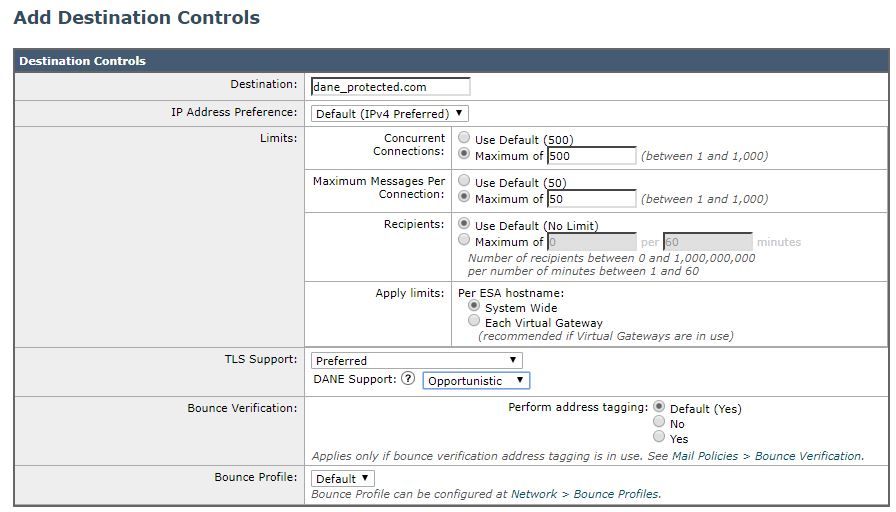

- 导航到邮件策略>目标控制,点击添加目标,然后使用以下参数创建新配置文件:

- 目的地: dane_protected.com

- TLS支持:首选

- DANE支持:专案