简介

本文档介绍邮件安全设备(ESA)的发件人域信誉(SDR)配置。

先决条件

要求

Cisco 建议您了解以下主题:

使用的组件

本文档中的信息基于AsyncOS for ESA 12.0及更高版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

1.特别提款权已被开发为额外资源,以改进垃圾邮件检测。

2. SDR捕获多个报头值,将其上传到Talos威胁情报服务器,在该服务器上,将结合其他详细信息,根据Talos.acron导出的公式,以分级方式确定每封邮件的判定结果。

3.决策中包含的标题值包括:

- 信封发件人

- 从

- 回复

- dmarc、dkim和spf验证(如果已配置)

- From(名称部分)可选地从“From”和“Reply-To”信头提交

- 发件人IP

- 在“From”和“Reply-To”信头中显示名称

5.对所有入站邮件执行SDR扫描。

6. SDR扫描仅在简单邮件传输协议(SMTP)接受邮件之后进行。

7.如果不实施邮件过滤器或内容过滤器,则无法执行任何操作。

8. SDR操作将在已配置的邮件过滤器或内容过滤器中执行。

9.配置的组件包括:

- 启用域信誉服务

- 域例外列表(可选)

- 域例外列表(全局)

- 域例外列表(特定邮件/内容过滤器)

- 邮件过滤器或内容过滤器

配置

启用域信誉服务WebUI

可以从WebUI或CLI界面启用SDR。

WebUI:

1.导航至Mail Security Services > Domain Reputation > Enable。

2.单击Enable Sender Domain Reputation Filtering旁边的框。

3.如果要将可选的题头值包括在选定数据中,以提高效率,请选择包括附加属性:(可选)。 单击?以了解。

4.选择此框Sender Domain Reputation Query Timeout。 单击?以了解。

5.选择Match Domain Exception List based Domain in Envelope From - Enabled。

6.单击提交>提交,如图所示。

发件人(域信誉)服务

发件人(域信誉)服务

域信誉" />安全服务>域信誉

域信誉" />安全服务>域信誉

域例外列表

1.域例外列表可以绕过入站邮件流的发件人域信誉扫描。

2.域例外列表可以应用于不同的位置,以影响邮件流。

3.全局应用程序可应用于所有已扫描的邮件。

4.内容/邮件过滤器中的更详细应用只能影响已配置的过滤器。

5.域例外列表提供了2个选项,既提供了简单选项,也提供了更安全的选项。

6.本文档介绍为成功绕过使用域例外列表的邮件的SDR而采用的选项。

7.已解释域例外列表要求

创建地址列表

- 导航到邮件策略>地址列表>添加地址列表>名称>说明>列表类型:仅域

- 使用逗号分隔添加每个域名。

- 单击Submit和Commit Changes,如图所示。

要应用于域例外列表的地址列表

要应用于域例外列表的地址列表

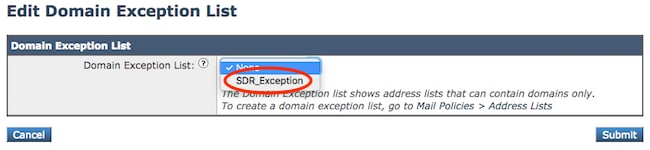

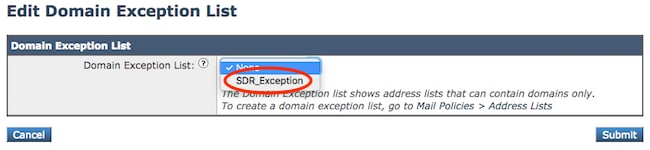

将地址列表应用于SDR全局域例外列表

- 导航到安全服务(Security Services)>域信誉(Domain Reputation)>域例外列表(Domain Exception List)>编辑设置(Edit Settings)>域例外列表(Domain Exception List)(选择您的列表)。

- 单击Submit和Commit Changes,如图所示。

从下拉列表中选择地址列表

从下拉列表中选择地址列表

将地址列表应用于内容/邮件过滤器

传入内容过滤器:

1.导航至条件> URL信誉>威胁源选项。

2.条件域信誉。

域例外列表允许每个策略操作。

域例外列表允许每个策略操作。

邮件过滤器:

邮件过滤器中的域例外列表应用将作为选项包含在条件中。

注:这些示例包括domain_exception_list作为整个条件的一部分。

- sdr-reputation(['bad', 'poor', 'intained', 'weak', 'unknown', 'neutral', 'good'], domain_exception_list)

- sdr-age(“天数”, <, 5, domain_exception_list)

- sdr-unscannable(domain_exception_list)

有关邮件过滤器应用的更全面说明和示例,请参阅ESA用户指南的标题:

- ETF的域信誉规则

- 根据使用邮件过滤器的发件人域信誉过滤邮件

创建内容过滤器以对SDR判定执行操作

- SDR仅对传入邮件流启用。

- SDR条件名称:域信誉。

- 可以创建多个条件来组合不同的结果。

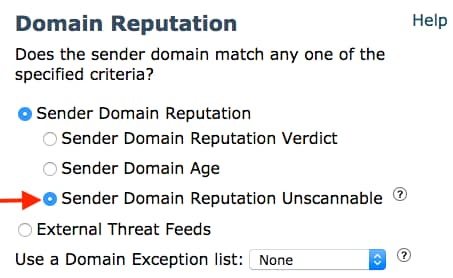

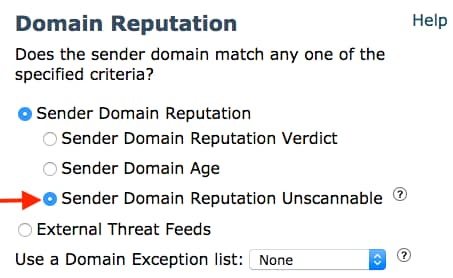

- 域信誉条件包含两个不同的检查,每个检查包含多个选项:

- 发件人域信誉

- 发件人域信誉判定

- 发件人域期限

- 发件人域信誉不可扫描

- 外部威胁源

- 允许使用下载的威胁源内容列表根据为SDR收集的相同域报头进行扫描。

注意:域信誉条件中的这些选项可以根据每个选择的不同选项进行可视更改。

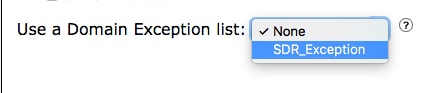

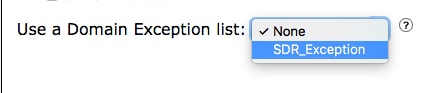

5.域信誉条件中的最后一个选项是域例外列表。

6.与“地址列表”关联的“域例外列表”功能通过将该列表应用于更详细的邮件策略级别邮件处理,为操作的应用增加了更多控制。

7.定位至“邮件策略”>“传入内容过滤器”>“添加过滤器”>“添加条件”>“域信誉”。

8.条件1:发件人域信誉判定。

- 糟糕,糟糕,受污染,虚弱,未知,中性,好

- 包含用于选择要匹配的范围的滑动三角标记。

- “糟糕”和“糟糕”是采取行动时建议的值。

- 匹配“可怕”和“差”的邮件可以有额外的类别,例如“邮件跟踪”(Message Tracking)中的“垃圾邮件”(Spam)或“可恶意”(Malicious)可查看的值。

SDR判定可调整范围滑动条。

SDR判定可调整范围滑动条。 SDR判定滑动条的完整视图。

SDR判定滑动条的完整视图。

9.条件2:发件人域期限。

- 域的期限可能与风险增加或可靠性长期确立有关。

- 期限少于10天的域的可能性会更大。

发件人域期限。值越低表示风险越高。

发件人域期限。值越低表示风险越高。

10.条件3:发件人域信誉不可扫描。

SDR不可扫描

SDR不可扫描

11.条件4:外部威胁源

- SDR扫描中包含的报头也可以使用自定义下载的STIX/TAXII内容进行扫描。

- 外部威胁源在此详细介绍了外部威胁源

外部威胁源可用于扫描用于SDR的相同报头。

外部威胁源可用于扫描用于SDR的相同报头。

邮件安全设备用户指南

12.条件5:使用域例外列表。

- 使用内容过滤器中的域例外列表比全局列表添加更多控制。

域例外列表允许每个策略操作。

域例外列表允许每个策略操作。

13.结合这些条件的行动可能范围从最小到极大,这取决于管理员的预期结果。

14.列出了一些比较受欢迎的行动:

- 隔离/复制到隔离

- 丢弃

- 在邮件主题或正文中添加免责声明或警告。

- 创建日志条目以生成消息跟踪日志的特定单词、短语或值。

通过使用邮件过滤器配置SDR

- ESA用户指南是邮件过滤器语法、定义和示例的优秀来源。

- 在《用户指南》中搜索此标题,以获取邮件过滤器除此处提供的信息之外的其他内容。

3.以下条件与SDR消息过滤器相关联:

- 如果sdr-reputation(['bad', 'poor'] >>>此值的所有值包括:Bad、Poor、Intained、Weak、Unknown、Neutral、Good

- if sdr-reputation(['bad', 'poor'], "<domain_exception_list>")>>这包括使用域例外列表

- 如果sdr-age(<'unit'>, <'operator'> <'actual value'>)>>,请参阅《用户指南》中的“operator”定义。

- if(sdr-age("unknown", ""))>> unit = unknown。其余值将替换为“”

- 示例:if(sdr-age("months", <, 1, ""))。 >> unit = days、months、years。运算符= <(小于)。实际值= 1

- 如果sdr-unscannable(<'domain_exception_list'>)>> As present,则表示消息导致无法扫描。此示例还包括域例外列表条件。

- if(sdr-unscannable(""))>>>此示例不包括例外列表。值将替换为("")

验证

使用本部分可确认配置能否正常运行。

启用SDR服务后,mail_logs和Message Tracking开始显示SDR:日志条目。

- mail_logs包含收集的SDR数据的得分。

- 该得分在邮件流的早期确定,之后再确定邮件策略。

- 对裁决执行的操作发生在邮件过滤和内容过滤操作时。

xxx.com> mail_logs sample including SDR verdict

Tue Dec 3 15:22:44 2019 Info: New SMTP ICID 5539460 interface Data 1 (10.10.10.170) address 55.1.x.y reverse dns host xxx1.xxx.com verified yes

Tue Dec 3 15:22:44 2019 Info: ICID 5539460 ACCEPT SG Production_INBOUND match xxx1.xxx.com SBRS 2.5 country United States

Tue Dec 3 15:22:44 2019 Info: ICID 5539460 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES128-GCM-SHA256

Tue Dec 3 15:22:44 2019 Info: Start MID 3291517 ICID 5539460

Tue Dec 3 15:22:44 2019 Info: MID 3291517 ICID 5539460 From: <customer@xxx.com>

Tue Dec 3 15:22:44 2019 Info: MID 3291517 ICID 5539460 RID 0 To: <owner@xxx.com>

Tue Dec 3 15:22:44 2019 Info: MID 3291517 IncomingRelay(PROD_TO_BETA): Header Received found, IP 172.20.245.245 being used, SBRS -1.9 country United States

Tue Dec 3 15:22:44 2019 Info: MID 3291517 Message-ID '<mail>'

Tue Dec 3 15:22:44 2019 Info: MID 3291517 Subject "You\\'ve Been Nominated for inclusion with Who\\'s Who"

Tue Dec 3 15:22:44 2019 Info: MID 3291517 SDR: Domains for which SDR is requested: reverse DNS host: Not Present, helo: xxx1.xxx.com, env-from: xxx.com, header-from: xxx.com, reply-to: Not Present

Tue Dec 3 15:22:46 2019 Info: MID 3291517 SDR: Consolidated Sender Reputation: Awful, Threat Category: N/A, Suspected Domain(s) : owner@xxx.com, owner=xxx.com@xxx.com. Youngest Domain Age: unknown for domain: owner@xxx.com

Tue Dec 3 15:22:46 2019 Info: MID 3291517 SDR: Tracker Header : 5Zrl76622ZDGPsS6cByUUXq7LTXXS3/wonoZb5cGe2AbRQKxXE5Fag5SfJuNyzii3UPRVoCasmgBq9G0UrsLt7i/omQxDae82pU/wJbLOD8akDJ7eq7cLFChOcPm0utOmSv9sFJ4K/K1dL4uNiB13e/pXHjGDAmZrKwo7A13/7HTMCZz8PaMgKl7AFKvwVuZc1oVn5OGQr95d0L5x6/ipHZi6/2oKPxMcovolx580SiJ29lJFv7qLjJ8jOlGZCEQOVBnzRHJ7X8wJrZKhGMiLgy

Tue Dec 3 15:22:46 2019 Info: MID 3291517 ready 10011 bytes from <owner@xxx.com>

Tue Dec 3 15:22:46 2019 Info: MID 3291517 Custom Log Entry: MF_URL_Category_all HIT

Tue Dec 3 15:22:46 2019 Info: MID 3291517 matched all recipients for per-recipient policy DEFAULT in the inbound table

Tue Dec 3 15:22:47 2019 Info: MID 3291517 interim verdict using engine: CASE spam positive

Tue Dec 3 15:22:47 2019 Info: MID 3291517 using engine: CASE spam positive

Tue Dec 3 15:22:47 2019 Info: MID 3291517 interim AV verdict using Sophos CLEAN

Tue Dec 3 15:22:47 2019 Info: MID 3291517 antivirus negative

Tue Dec 3 15:22:47 2019 Info: MID 3291517 AMP file reputation verdict : SKIPPED (no attachment in message)

Tue Dec 3 15:22:47 2019 Info: MID 3291517 using engine: GRAYMAIL negative

Tue Dec 3 15:22:47 2019 Info: MID 3291517 Custom Log Entry: SDR_Verdict_matched_Awful_Poor

Tue Dec 3 15:22:47 2019 Info: Start MID 3291519 ICID 0

4.简单的grep命令,用于检查特定判定的频率或是否存在特定判定。

- >> grep "Sender Reputation: Bad" mail_logs

- >> grep "Sender Reputation: Poor" mail_logs

5.此外,可使用CLI findevent命令和MID值来获取邮件日志详细信息。

xxx.com> grep "SDR: Domain Reputation.*Poor" mail_logs

Tue Dec 3 11:07:01 2019 Info: MID 3265844 SDR: Consolidated Sender Reputation: Poor, Threat Category: Spam, Suspected Domain(s) : xxx.com Youngest Domain Age: 21 days for domain: customer@xxx.net

Tue Dec 3 12:57:28 2019 Info: MID 3277401 SDR: Consolidated Sender Reputation: Poor, Threat Category: Spam, Suspected Domain(s) : xxxs.com@xxx.com, Youngest Domain Age: 6 months 29 days for domain: xxxs.com@xxx.com

xxx.com> grep "SDR: Domain Reputation.*Awful" mail_logs

Tue Dec 3 10:24:08 2019 Info: MID 3261075 SDR: Consolidated Sender Reputation: Awful, Threat Category: N/A, Suspected Domain(s) : owner@xxxxxx.us Youngest Domain Age: unknown for domain: owner@xxx.ca

Tue Dec 3 15:18:27 2019 Info: MID 3291182 SDR: Consolidated Sender Reputation: Awful, Threat Category: N/A, Suspected Domain(s) : example.com@xxx.info, xxx@.info. Youngest Domain Age: 1 day for domain: example.com@xxx.info

故障排除

本部分提供的信息可用于对配置进行故障排除。

- 无SDR:mail_logs或Message Tracking中存在的日志:

- 对于通过ACCEPT邮件流策略的邮件,始终可以显示SDR日志。

- 确保已按照本指南初始步骤中的说明启用该服务。

2. SDR超时:

- 验证SDR的思科云服务器是否已打开且可供使用。

- v2.sds.cisco.com

- 使用CLI中的telnet可执行非常一般的测试。

- 如果出现标语,可以确认基本的可达性。

- CLI > telnet v2.sds.cisco.com 443(这只能验证时间点。)

- 检查来自其他服务的日志,以确定是否存在与基于Internet的服务进行通信的潜在故障。

- CLI > displayalerts以检查是否存在其他通信故障迹象。

- 在13.5 AsyncOS之前,SDR和URL过滤都使用v2.sds.cisco.com。

- 如果网络路径包含延迟,则检查URL过滤CLI命令> websecuritydiagnostics可以提供一些验证。

- 检查Sender Domain Reputation Timeout Setting,并确定该值是否可以增加1-10秒。导航到安全服务>域信誉>编辑>发件人域信誉查询超时:2

- 默认值为2秒,最大设置为10秒。

相关信息

域信誉" />安全

域信誉" />安全

反馈

反馈