简介

本文档介绍如何将Duo与安全管理设备(SMA)和Azure for Security Assertion Markup Language(SAML)身份验证集成。

先决条件

要求

Cisco 建议您了解以下主题:

- 有效的Azure帐户:你必须拥有Azure订阅以及对Azure AD控制台的访问权限,才能设置与Duo(免费许可证)的集成

- 支持SAML的服务提供程序(SP):您必须具有支持SAML身份验证的应用或系统,并且配置为使用Azure AD作为身份提供程序。

- 配置信息:您必须拥有特定的SP和Duo配置信息,例如SAML实体ID、SAML响应URL和SAML安全密钥。

使用的组件

本文档中的信息基于以下软件和硬件版本:

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

Duo是一个双因素身份验证服务提供商,为SAML身份验证添加了一层安全性。

在典型方案中,Azure充当身份提供程序(IdP),而外部服务(如Web应用程序或信息系统)充当安全SMA。

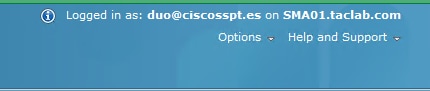

使用Duo和Azure进行SAML身份验证的流程如下所示:

- 用户尝试访问安全SMA,并被重定向到Azure进行登录。

- Azure请求用户身份验证,并使用Duo通过第二个身份验证因素(呼叫、SMS、硬件令牌和WebAuth)验证用户身份。

- 通过身份验证后,Azure会向SMA发送SAML响应,其中包含有关用户的授权信息和断言。

- SMA验证SAML响应,如果有效,则允许用户访问受保护的资源。

- 总之,SAML with Duo and Azure支持跨不同系统和平台的安全集中用户身份验证,使用密码身份验证和二元身份验证的组合来提高安全性。

重要观察

- SAML是支持用户跨不同系统和平台进行身份验证和授权的安全标准。

- IdP是存储允许用户进行身份验证的所有信息的身份(意味着双重身份拥有用于确认和批准身份验证请求的所有用户信息)。

- SP简而言之,它是应用程序。

注意:这仅适用于Azure作为SAML身份验证源。

配置

1.配置单点登录

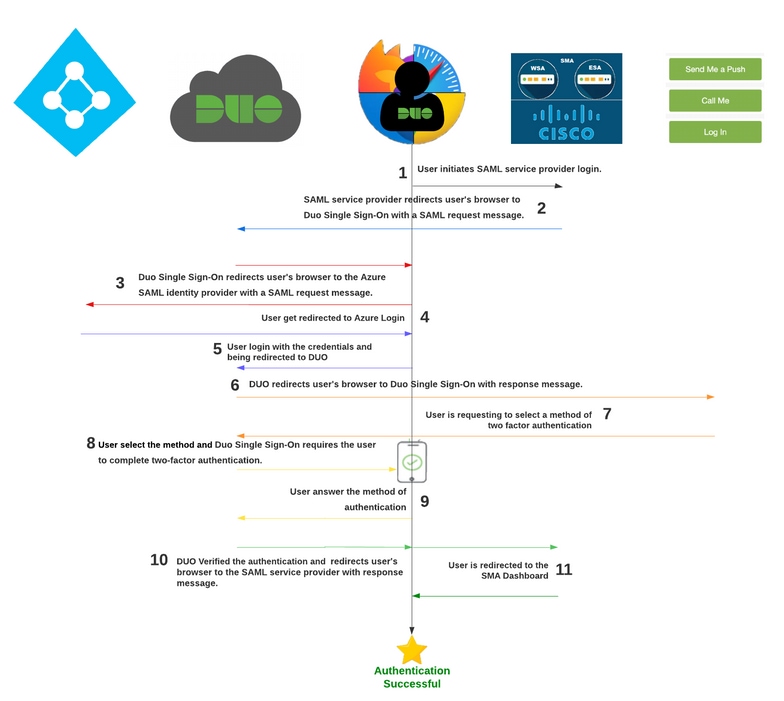

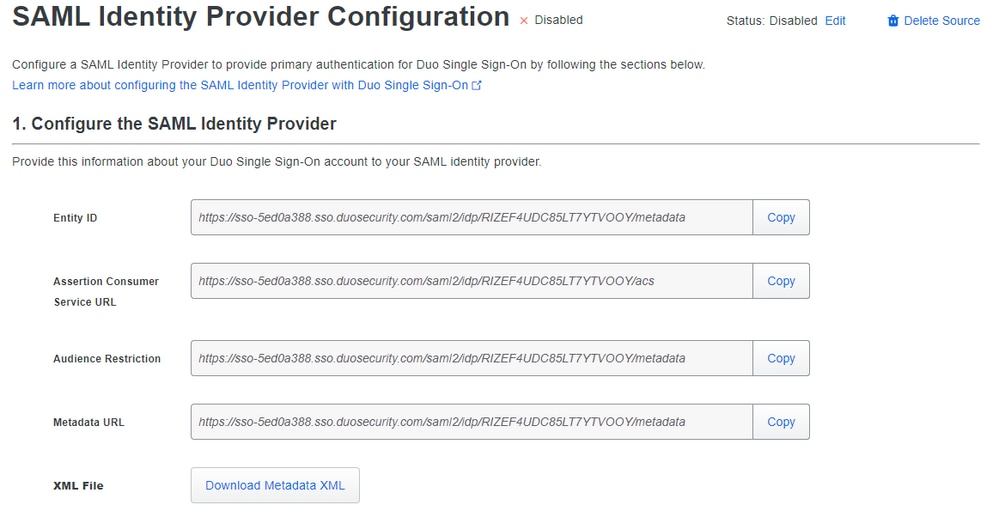

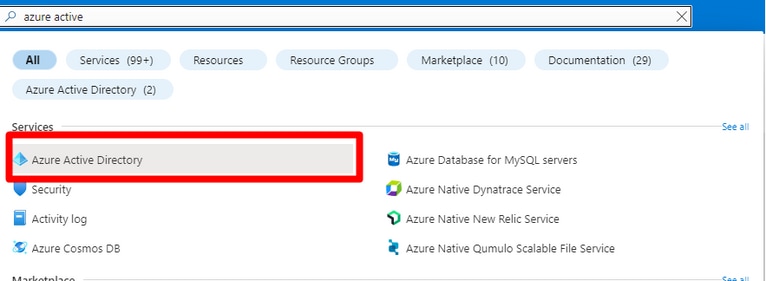

在管理员门户中导航至 Single Sign-on > Duo Central > Add source.

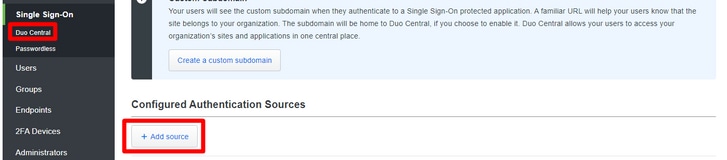

并选择 Add SAML Identity Provider 如图所示.

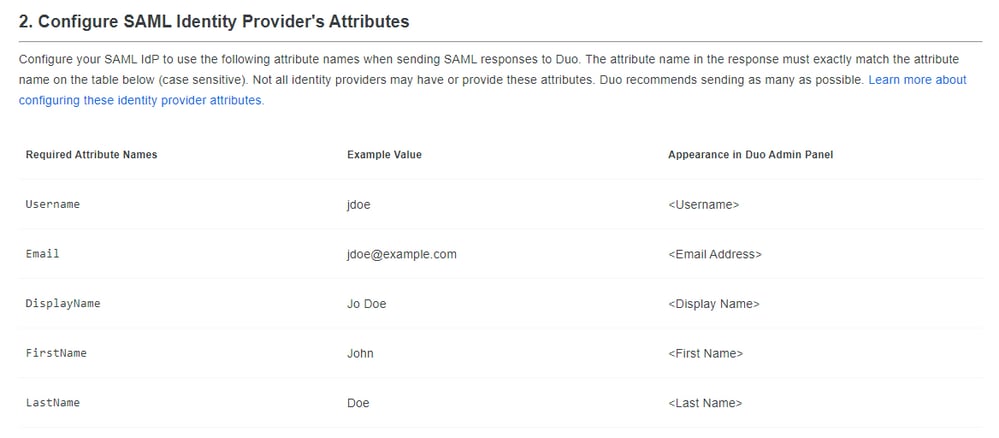

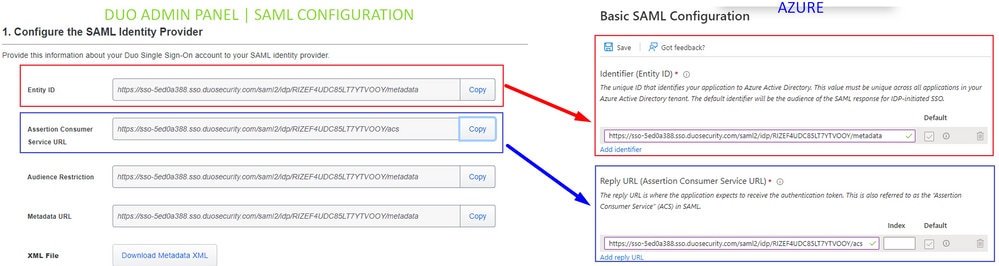

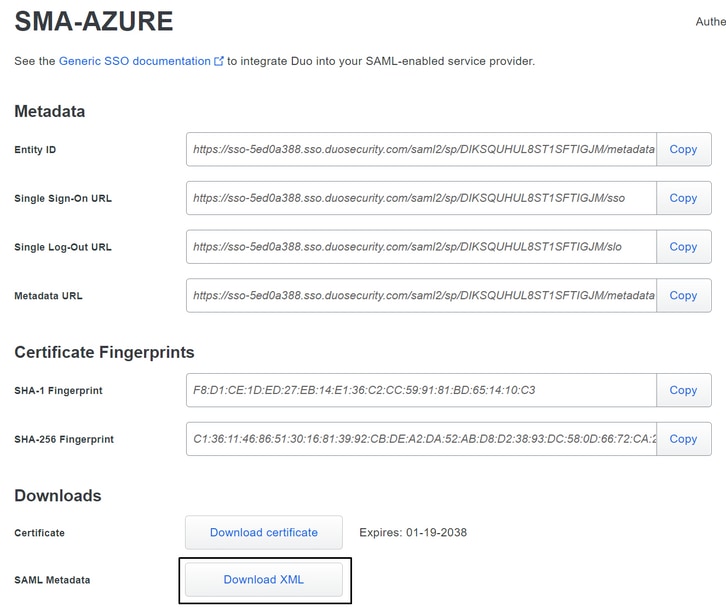

在此部分,您可以找到将Duo与Azure集成以与您的SMA集成所需的所有信息。

维护其他窗口中的信息以便在集成中使用,同时在Azure中配置参数。

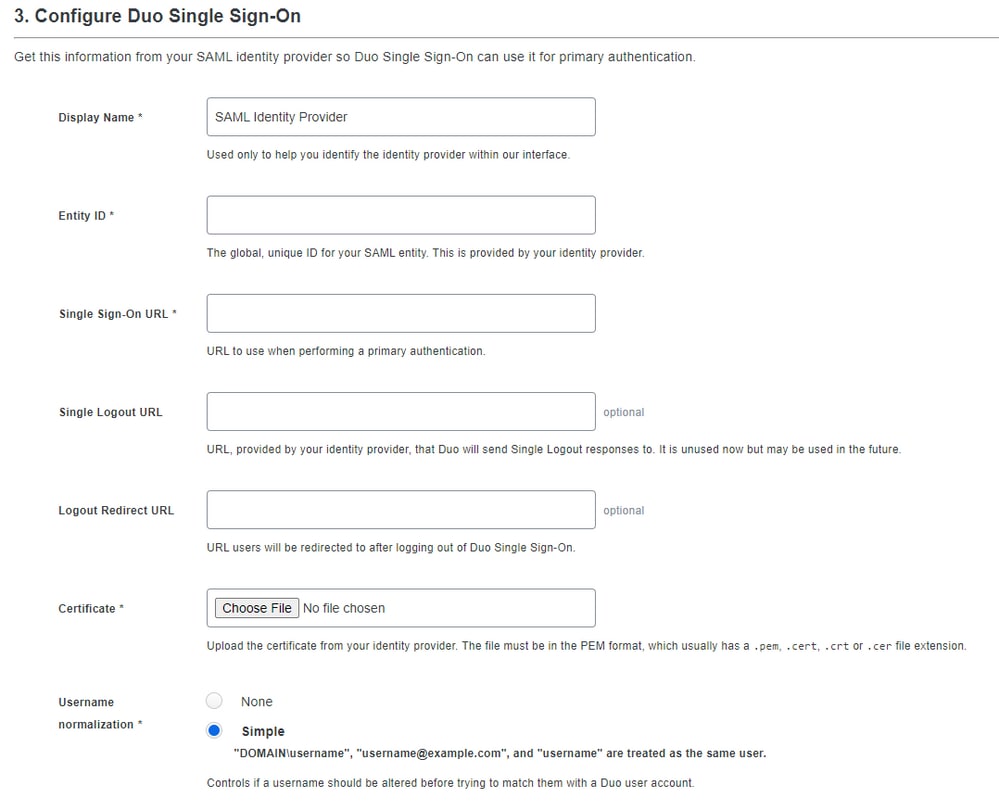

现在,当您检查您在SAML Azure集成(Duo管理门户)部分拥有的信息后,您需要在Azure门户https://portal.azure.com/下登录。

搜索 Azure Active Directory 在顶部的搜索栏中,如图所示。

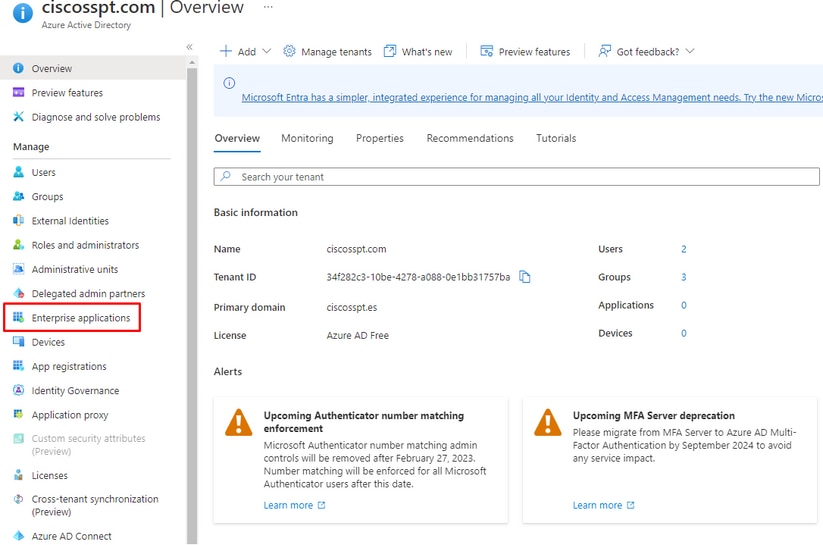

导航至 Enterprise Applications 如图所示.

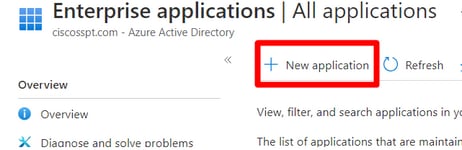

选择 New Application 如图所示.

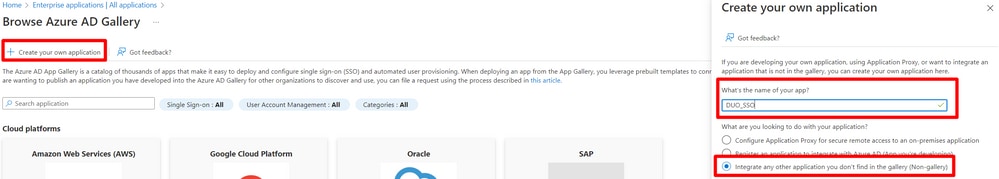

选择 Create your own application,选择应用的名称,然后选择 Integrate any other application you don't find in the gallery (Non-Gallery)并点击 Create.

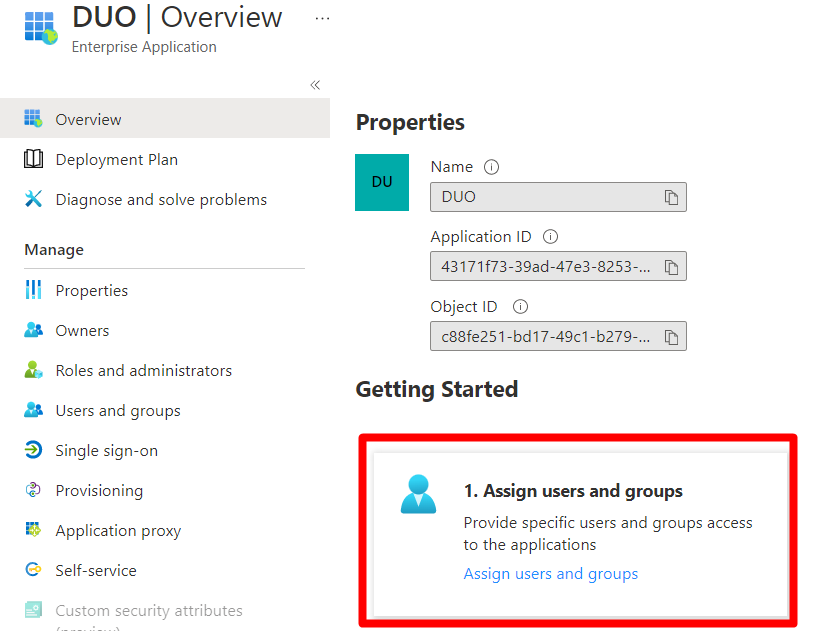

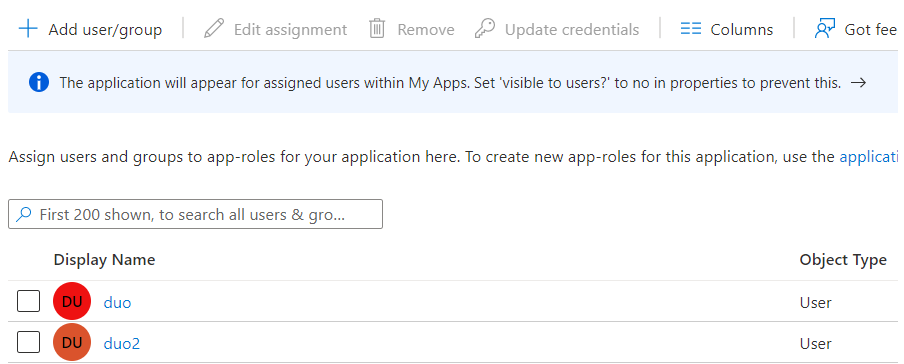

现在,添加用户。(只有在此处添加的用户才能在单点登录(SSO)登录时使用)。

选择 Assign Users and Groups 如图所示.

选择 Add user/group 如图所示.

注意:只有您的AD获得许可时,您才能添加组,否则您可使用用户。

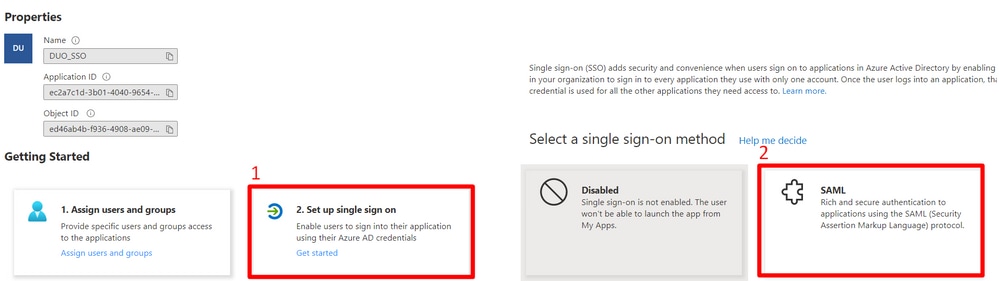

添加用户或组后,您将从SSO配置开始。

- 选择

Set Up Single Sign-on

- 选择

SAML

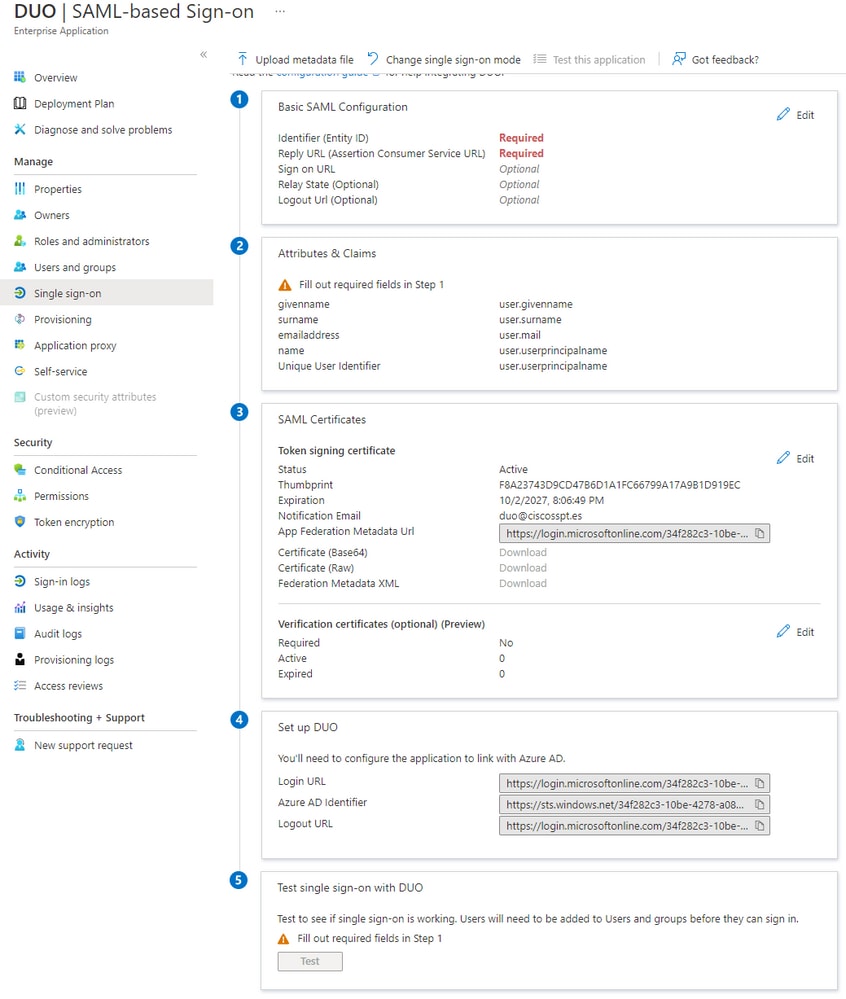

之后,您需要使用Duo管理门户中的SAML Azure集成数据在Azure上配置基于Duo SAML的登录。

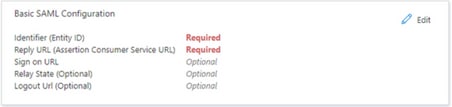

选择 Edit 在 Basic SAML Configuration 如图所示.

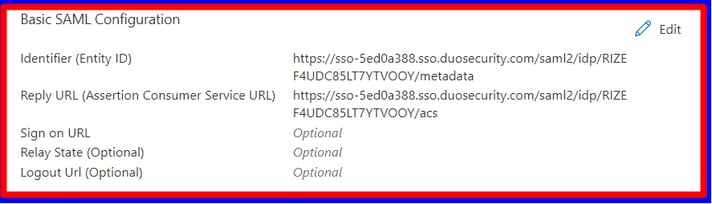

将数据从实体ID和断言消费者服务URL的双重复制到以下位置的Azure后:Identifier (Entity ID) 和 Reply URL (Assertion Consumer Service URL), 您已完成此过程。

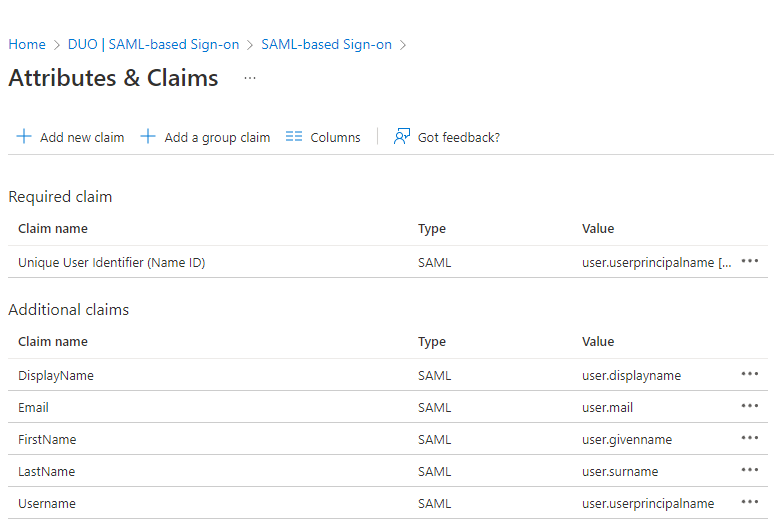

现在,选择 Edit 对于 Attributes & Claims .

Delete the previous configuration 并将下一个配置添加到 Attributes & Claims .

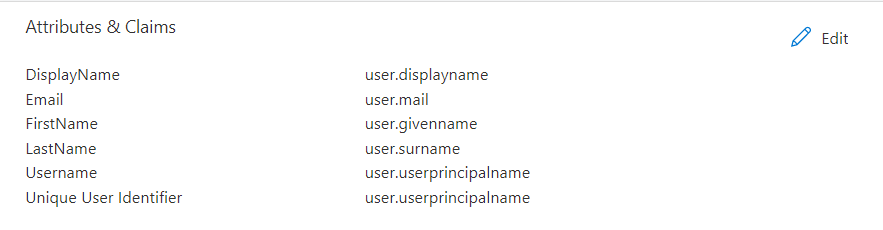

您有如下内容:

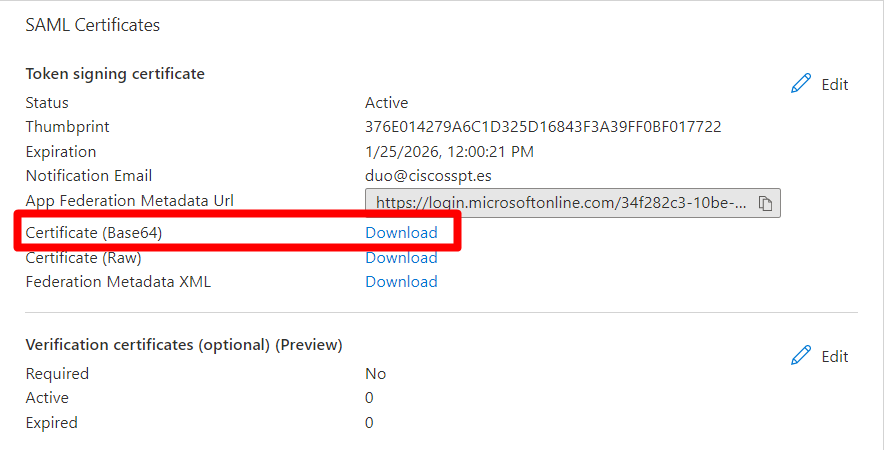

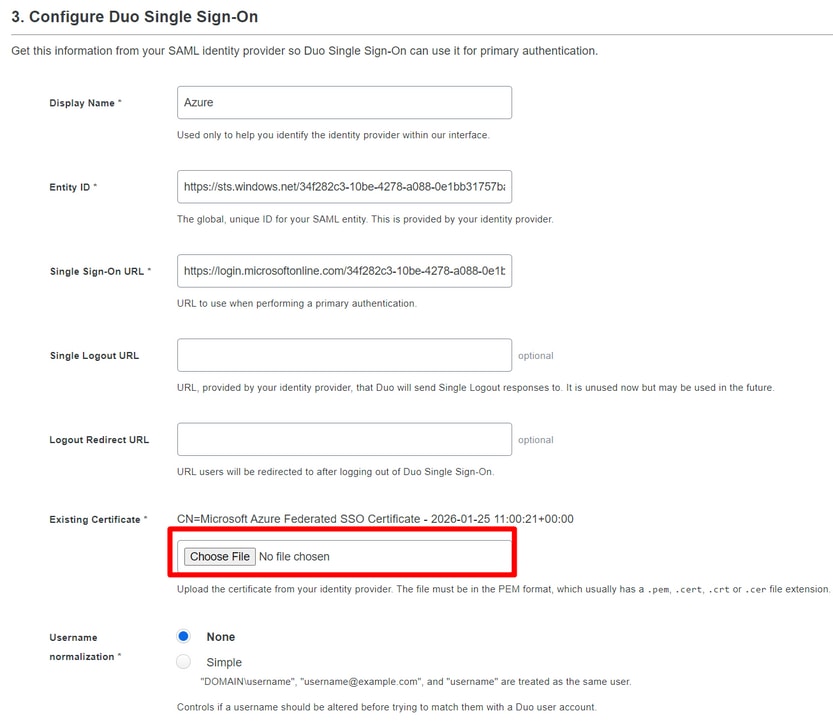

要完成配置,您需要下载SAML证书下的证书,并将其上传到SAML配置上的Duo Admin Portal。

点击 Choose File

现在,您已结束Duo和Azure之间的SAML配置。

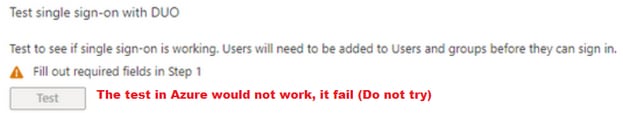

警告: Azure中的测试不起作用,它失败(请不要尝试)。

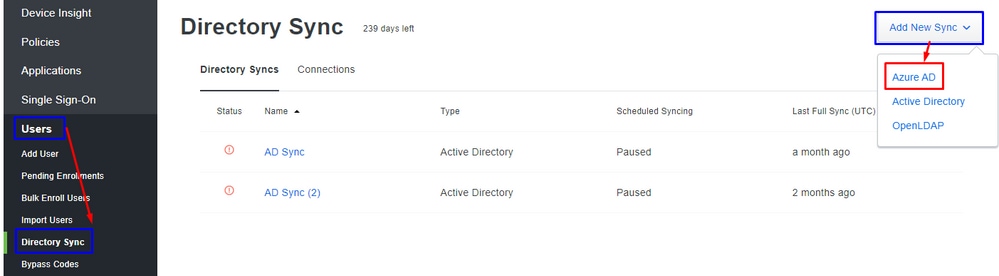

2.将AD同步配置为同步双核Azure中的用户(可选)

此步骤是可选的,但有助于将组从Azure同步到Duo。 如果您不想这样做,可以跳过此步骤。

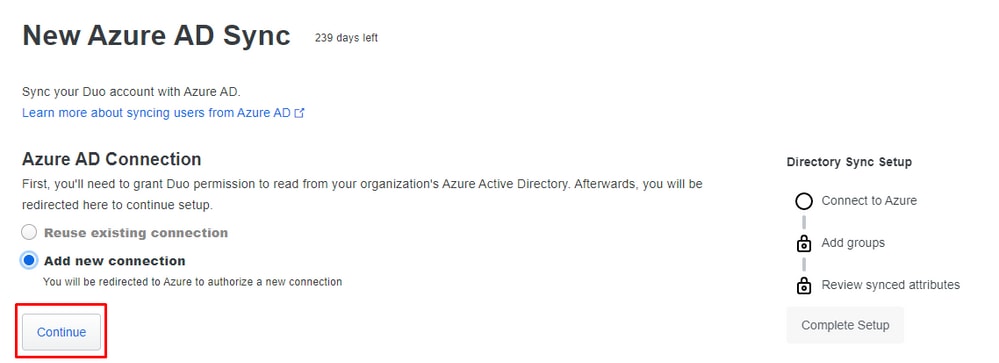

导航至Users > Directory Sync > Add New Sync > Azure AD

之后,您将被重定向到 New Azure AD Sync.选择 Add New Connection,并点击 Continue.

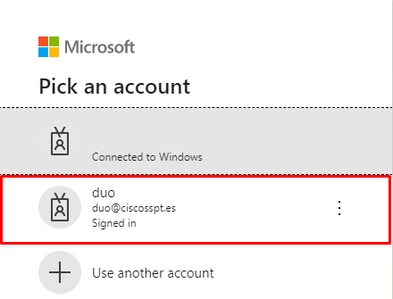

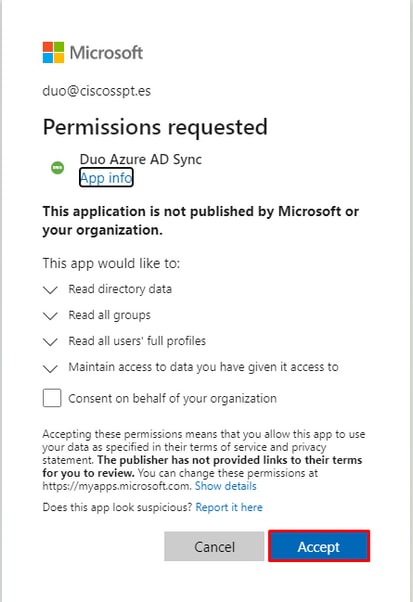

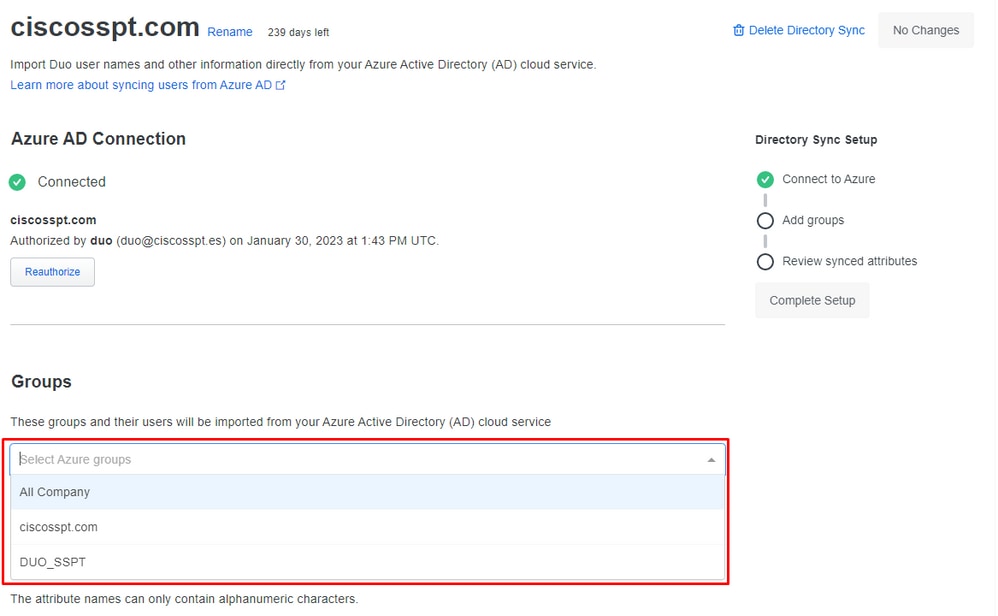

您必须在Azure中进行身份验证才能接受协议和权限。

选择Groups 集成到一起。

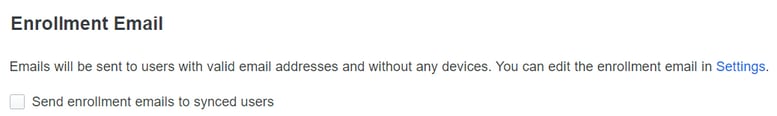

在此之前,您可以选中此复选框,以便允许发送注册电子邮件,或等待用户登录应用并被提示注册双核。

选择 Save.

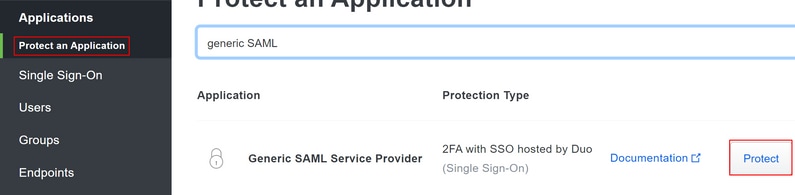

3.为SMA配置Duo单点登录应用

请参阅通用SAML服务提供商的单点登录 | Duo安全。

在Duo中创建应用程序以集成SMA。

Navigate to Applications > Protect an Application- 搜索

Generic SAML Service Provider.

- 选择

Protect.

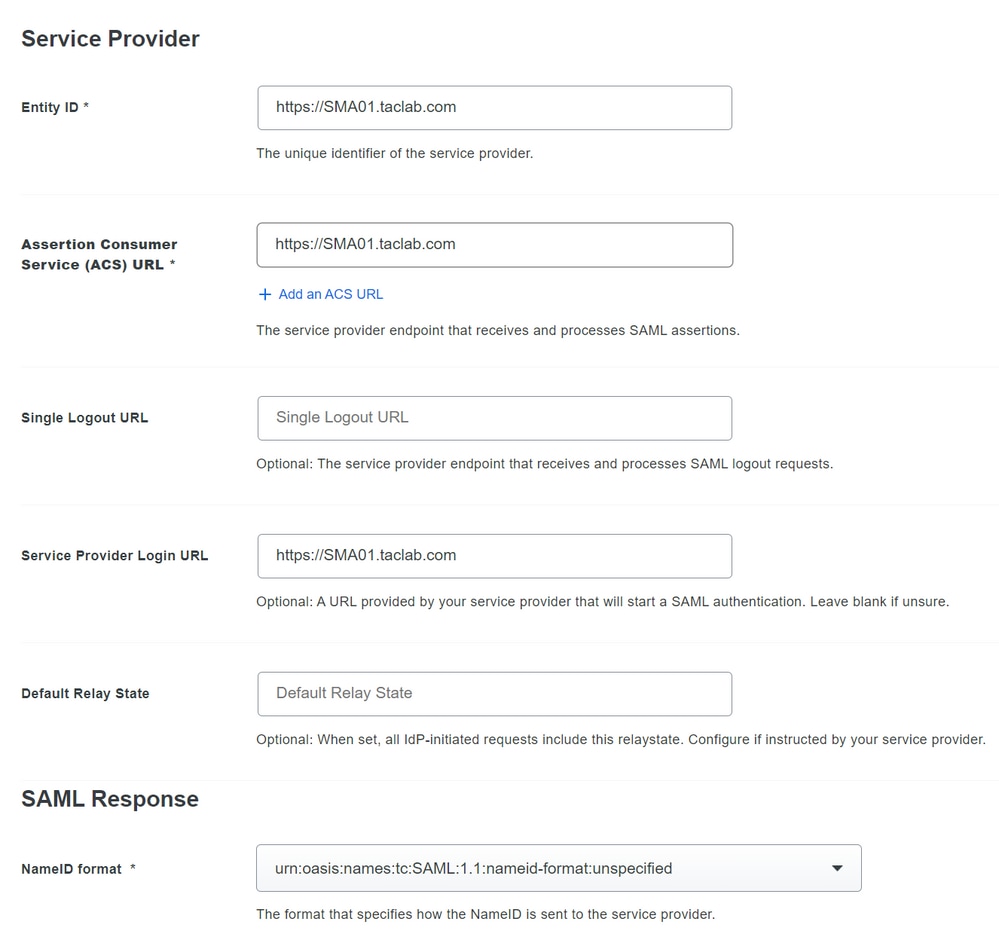

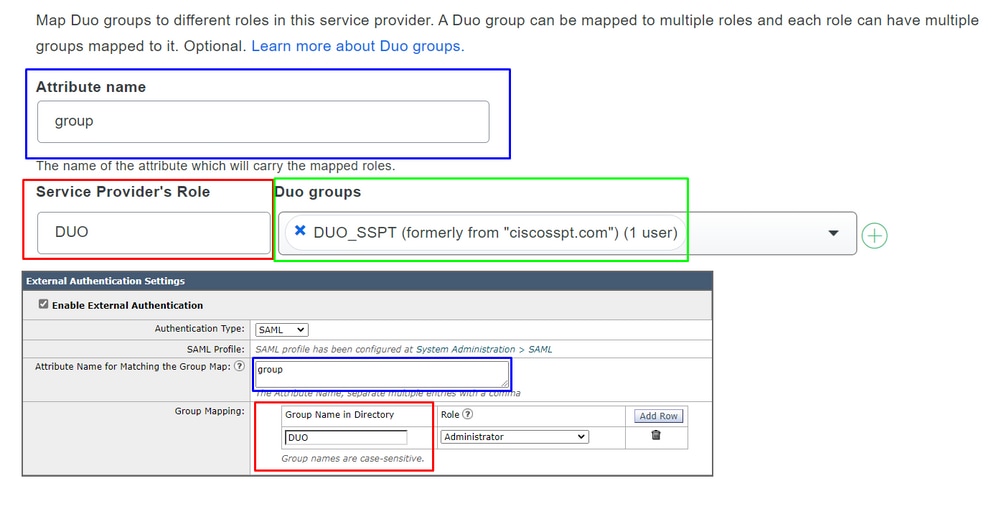

在本部分中,您为服务提供商和SAML响应配置一些共享SP和IdP的变量。

您可以为IdP配置最重要的部分,以允许用户在SAML中进行身份验证并发送正确的参数。

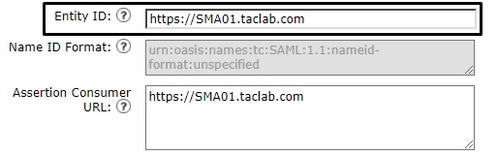

- 实体ID:服务提供商实体ID用于唯一标识服务提供商。服务提供商实体ID的格式通常是URI。

- Assertion Consumer:接收和处理SAML断言的服务提供商终端。应用的SAML断言消费者服务(ACS)URL。

- Service Provider Login URL:随HTTP POST发送SAML断言的位置。这通常称为应用程序的SAML断言消费者服务(ACS)URL。

- Name ID format:标识断言subject语句的SAML处理规则和约束。使用默认值“未指定”(Unspecified),除非应用程序明确要求使用特定格式。

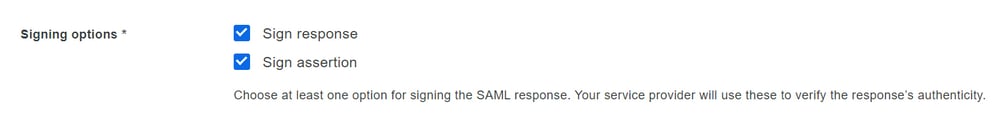

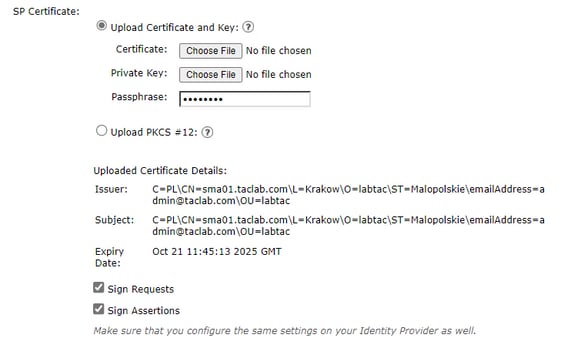

Sign response 和 Sign assertion 需要在SMA和Duo上标记。

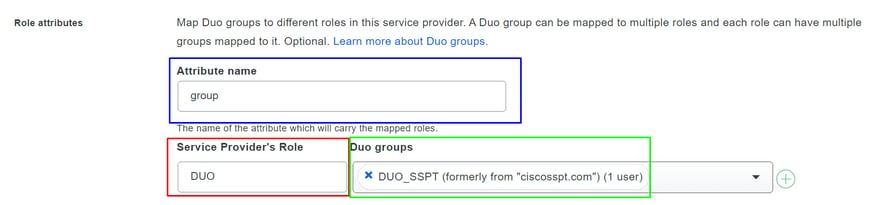

- Attribute Name:属性名称取决于为身份提供程序配置的属性。设备在Group Mapping字段中搜索属性名称的匹配条目,这是可选的。如果未进行配置,设备将在“组映射”(Group Mapping)字段中搜索所有属性的匹配条目。

- 服务提供商角色:编写您想要的任何内容,仅是为了与

group name in the directory 在SMA中。

- Duo Groups:在SMA和Duo之间的身份验证阶段使用的集成组。(请记住,用于身份验证的组在Duo中而不是SMA中)。

4.将SMA配置为使用SAML

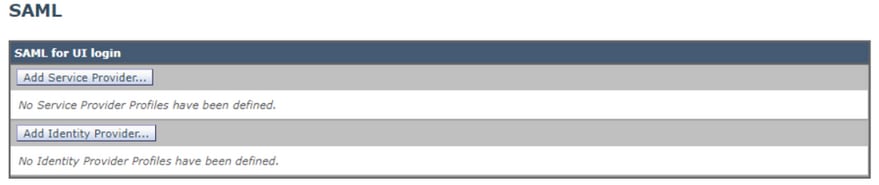

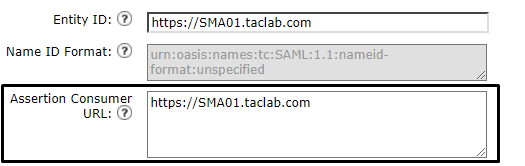

导航至 System Administration > SAML 如图所示.

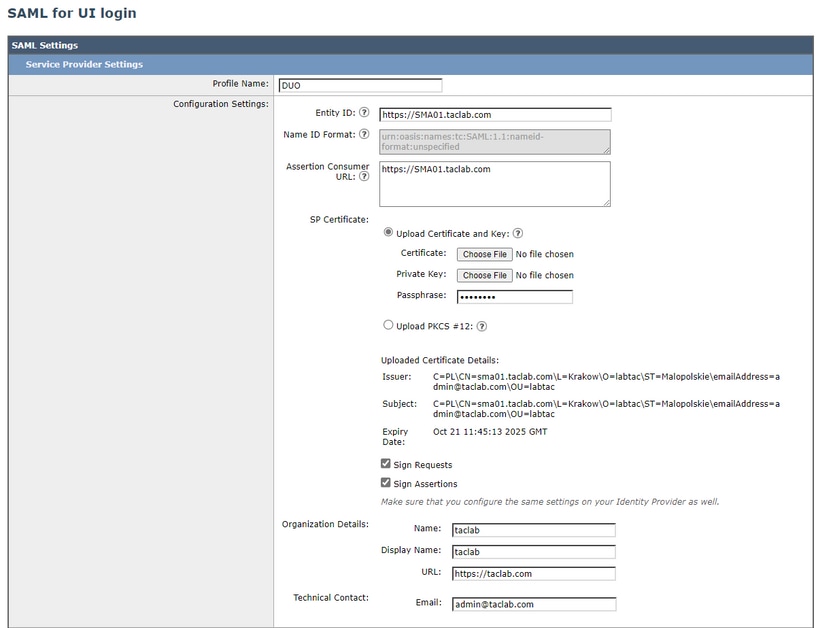

选择 Add Service Provider.

- 实体ID:服务提供商实体ID用于唯一标识服务提供商。服务提供商实体ID的格式通常是URL。

- Assertion Consumer URL:Assertion Consumer URL是身份提供方在身份验证成功后必须发送SAML断言的URL。用于访问SMA网络界面的URL必须与断言使用者URL相同。在Duo上配置SMA设置时需要此值。

- SP证书(SP Certificate):即已为其配置声明使用者URL的主机名的证书。

最好你用 openssl 在Windows或Linux上。如果要配置自签名证书,可以分步完成此操作,也可以使用证书:

1.创建私钥。这有助于启用加密或解密。

openssl genrsa -out domain.key 2048

2.创建证书签名请求(CSR)。

openssl req -key domain.key -new -out domain.csr

3.创建自签名证书。

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

如果需要更多天,可以在以下时间后更改值 -days .

注:请记住,根据最佳实践,证书的期限不能超过5年。

之后,您可以在上传证书和密钥选项中将证书和密钥上传到SMA。

注意:如果要以PKCS #12格式上传证书,可以在步骤3后创建证书。

可选

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

对于组织详细信息,您可以根据需要填写并选择提交

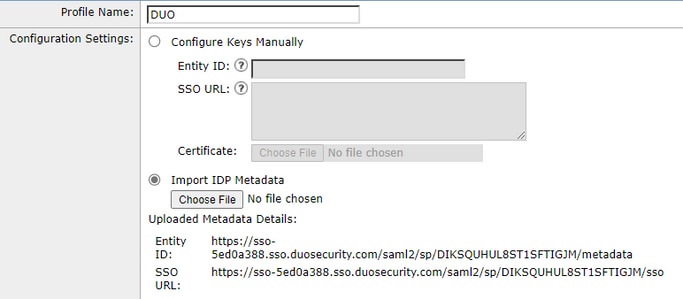

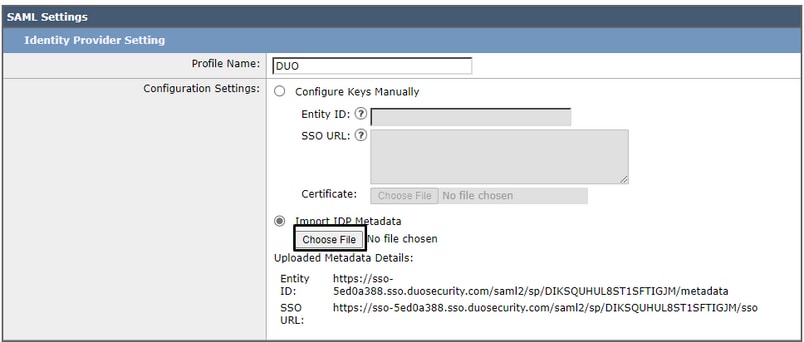

导航至System Administration > SAML > Add Identity Provider 如图所示.

在此步骤中,有两个选项,您可以手动上传信息或通过XML文件上传信息。

在Duo中导航到您的应用程序并下载IdP元数据文件。

下载文件后,您只需在SMA的IdP Metadata选项中上传该文件。

对于SMA下的最后一个步骤,导航至 System Administration > Users > External Authentication > SAML. 并配置下一个参数,使其与Duo配置看起来相同。

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

之后,您可以提交更改并确认部署是否按预期工作!

验证

使用本部分可确认配置能否正常运行。

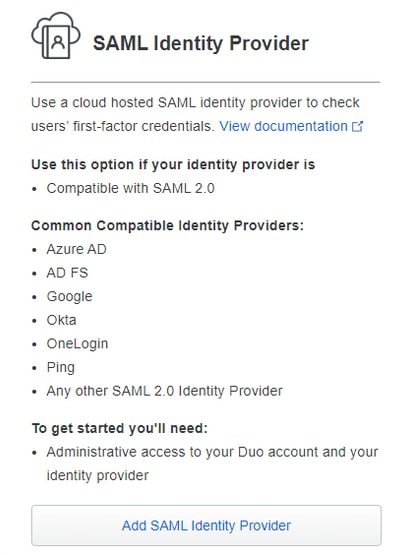

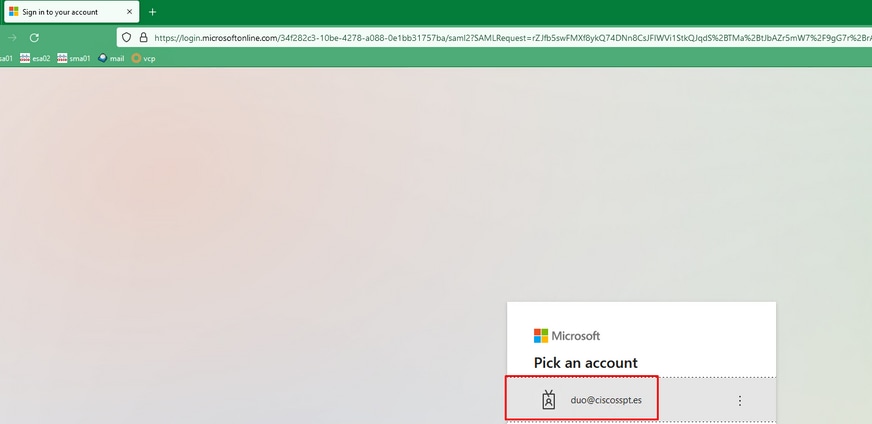

要测试您的配置,请选择 Use Single Sign on 如图所示.

系统会提示您登录Microsoft登录,如图所示。

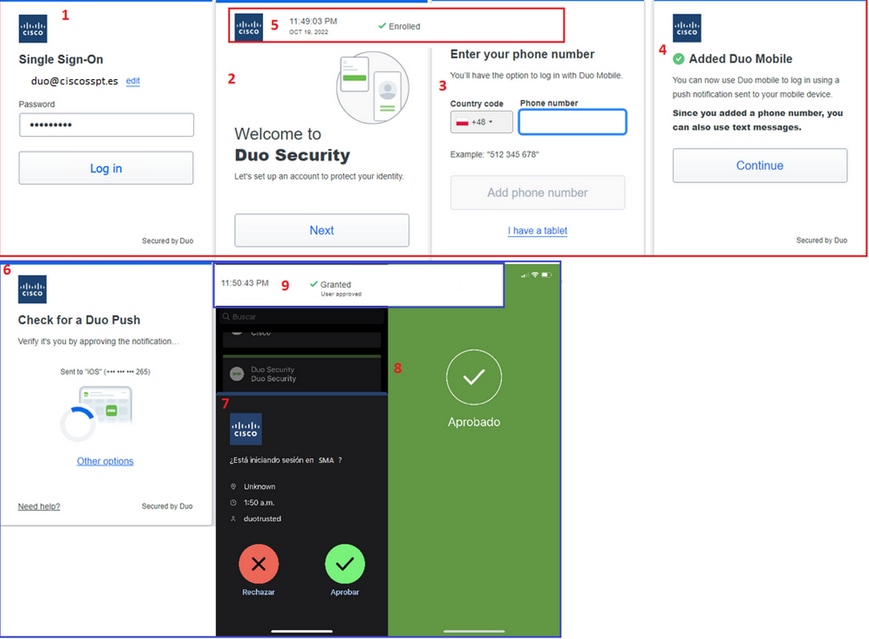

之后,如果用户已注册,则必须提示在Duo中配置用户名和密码进行身份验证,之后,您需要选择身份验证方法。

如果您没有注册用户,并且您的策略已配置为注册未注册用户,则系统会在之后将您移至注册流程和身份验证方法,如下例所示。

如果已配置并更正所有内容,则您已成功登录。