Firepower可扩展操作系统(FXOS)2.2:使用TACACS+的ACS进行远程管理的机箱身份验证和授权。

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

简介

本文档介绍如何通过访问控制服务器(ACS)为Firepower可扩展操作系统(FXOS)机箱配置TACACS+身份验证和授权。

FXOS机箱包括以下用户角色:

- 管理员 — 完成对整个系统的读写访问。默认管理员帐户默认分配此角色,且无法更改。

- 只读 — 对系统配置的只读访问,无权修改系统状态。

- 操作 — 对NTP配置、智能许可的Smart Call Home配置和系统日志(包括系统日志服务器和故障)的读写访问。读取系统其余部分的访问权限。

- AAA — 对用户、角色和AAA配置的读写访问。读取系统其余部分的访问权限。

通过CLI,可以看到如下内容:

fpr4120-TAC-A /security* # show role

角色:

角色名称优先级

—

aaa

管理员

运营

只读只读只读

作者:Tony Remirez、Jose Soto,Cisco TAC工程师。

先决条件

要求

Cisco 建议您了解以下主题:

- Firepower可扩展操作系统(FXOS)知识

- ACS配置知识

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科Firepower 4120安全设备版本2.2

- 虚拟思科访问控制服务器版本5.8.0.32

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

配置

配置的目标是:

- 通过ACS对登录FXOS基于Web的GUI和SSH的用户进行身份验证。

- 通过ACS根据用户角色,授权用户登录FXOS基于Web的GUI和SSH。

- 通过ACS验证FXOS上身份验证和授权的正确操作。

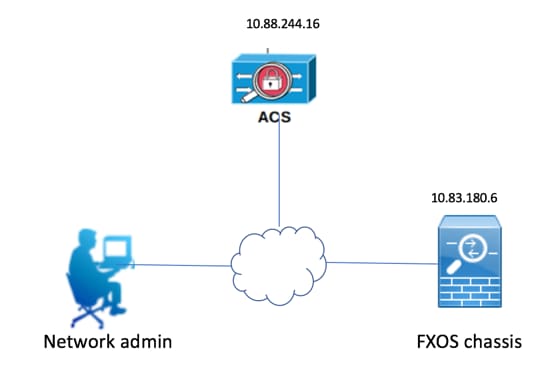

网络图

配置

配置FXOS机箱

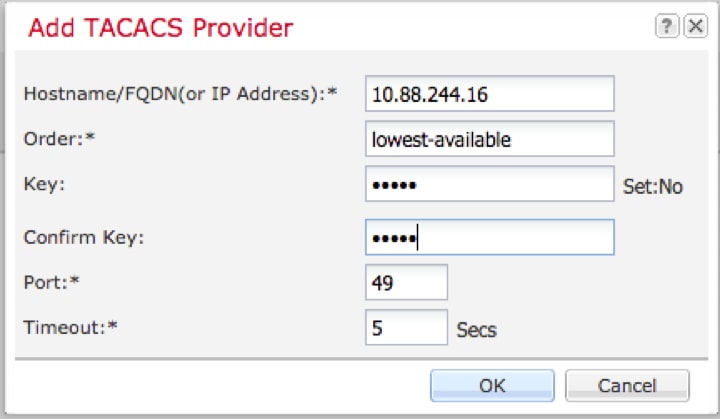

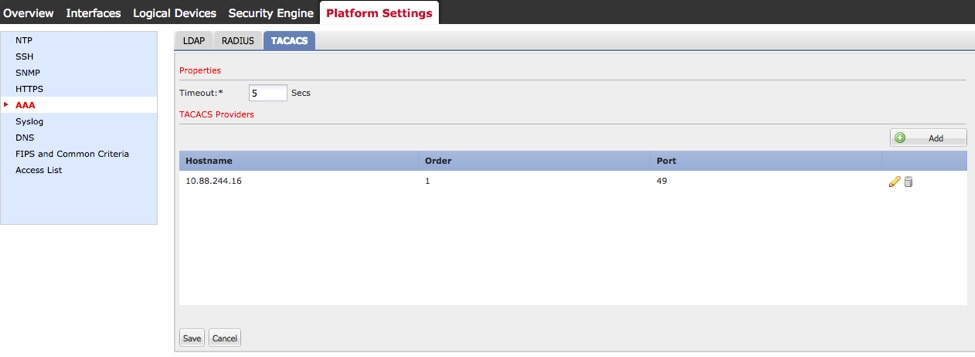

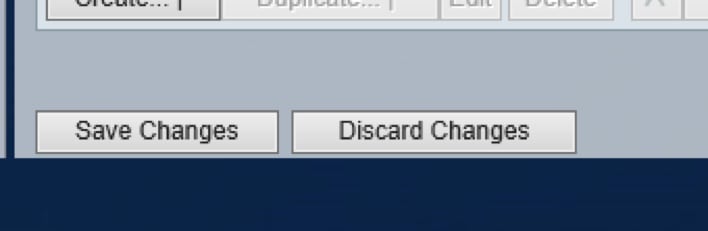

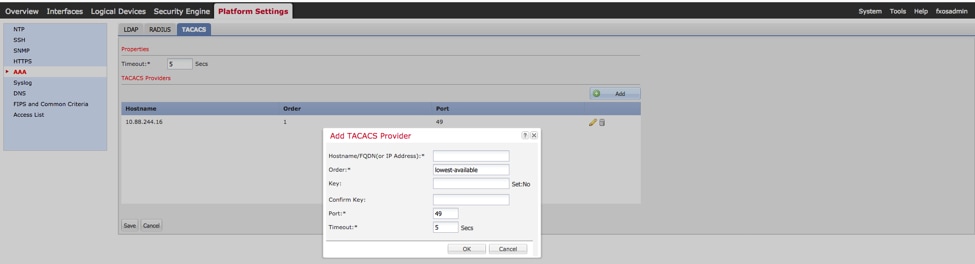

使用机箱管理器创建TACACS提供程序

步骤1.导航至Platform Settings > AAA。

步骤2.单击TACACS选项卡。

步骤3.对于要添加的每个TACACS+提供程序(最多16个提供程序)。

3.1.在TACACS提供程序区域中,单击添加。

3.2.在“添加TACACS提供程序”对话框中,输入所需的值。

3.3.单击“确定”关闭“添加TACACS提供程序”对话框。

步骤4.单击“保存”。

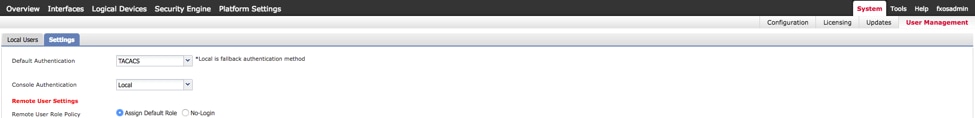

步骤5.导航至System > User Management > Settings。

步骤6.在Default Authentication下,选择TACACS。

使用CLI创建TACACS+提供程序

步骤1.要启用TACACS身份验证,请运行以下命令。

fpr4120-TAC-A#范围安全

fpr4120-TAC-A /security # scope default-auth

fpr4120-TAC-A /security/default-auth # set realm tacacs

步骤2.使用show detail命令显示结果。

fpr4120-TAC-A /security/default-auth # show detail

默认身份验证:

管理领域:塔卡奇

运营领域:塔卡奇

Web会话刷新期(秒):600

Web、ssh、telnet会话的会话超时(秒):600

Web、ssh、telnet会话的绝对会话超时(秒):3600

串行控制台会话超时(秒):600

串行控制台绝对会话超时(秒):3600

管理员身份验证服务器组:

操作身份验证服务器组:

第2因素的使用:无

步骤3.要配置TACACS服务器参数,请运行以下命令。

fpr4120-TAC-A#范围安全

fpr4120-TAC-A /security # scope tacacs

fpr4120-TAC-A /security/tacacs #输入server 10.88.244.50

fpr4120-TAC-A /security/tacacs/server # set descr "ACS Server"

fpr4120-TAC-A /security/tacacs/server* # set key

输入密钥:******

确认密钥:******

步骤4.使用show detail命令显示结果。

fpr4120-TAC-A /security/tacacs/server* # show detail

TACACS+ 服务器:

主机名、FQDN或IP地址:10.88.244.50

描述:

订单:1

端口:49

密钥:****

超时:5

配置ACS服务器

将FXOS添加为网络资源

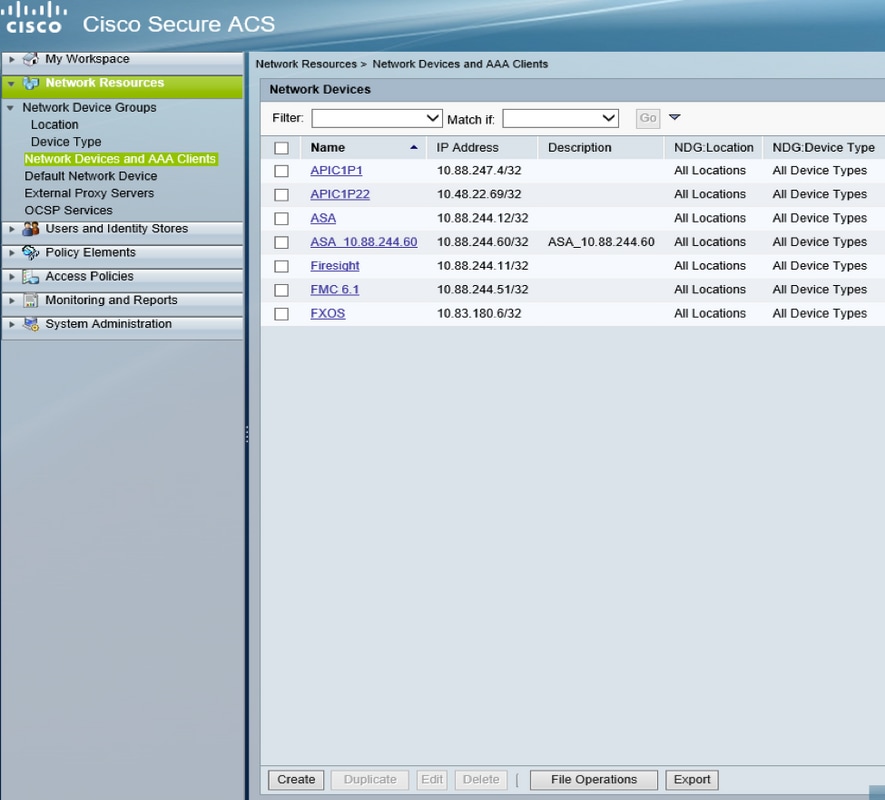

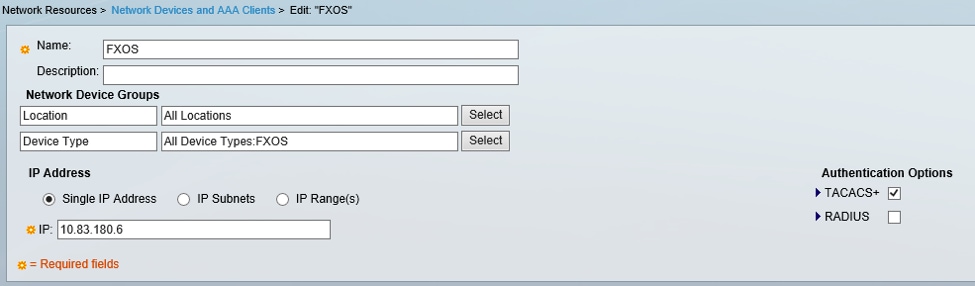

步骤1.导航至Network Resources > Network Devices and AAA Clients。

步骤2.单击“创建”。

步骤3.输入所需的值(Name、IP Address、Device Type和Enable TACACS+并添加KEY)。

步骤4.单击“提交”。

创建身份组和用户

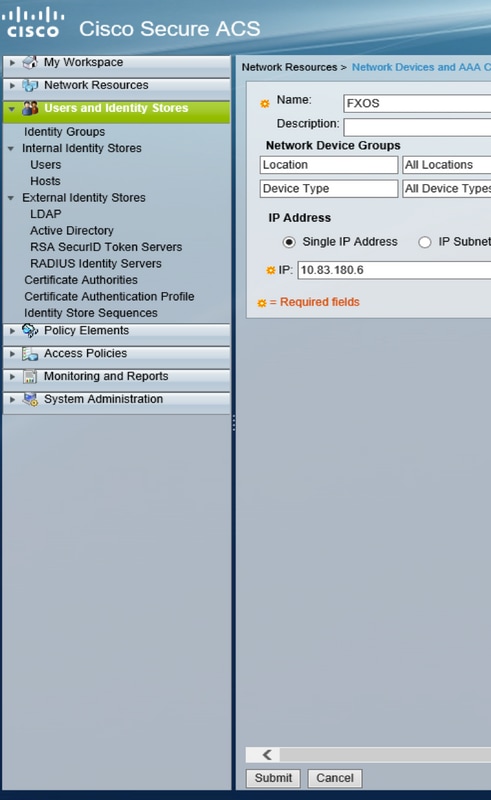

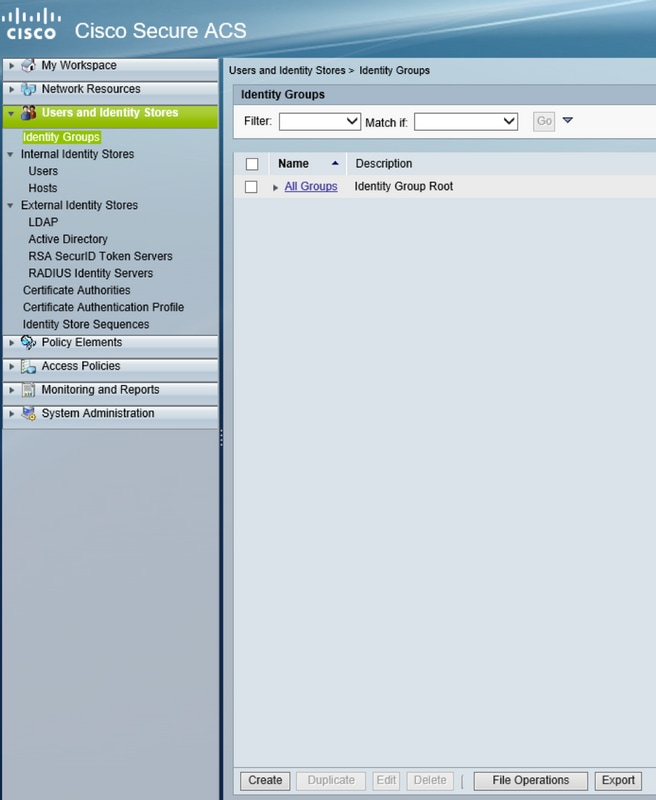

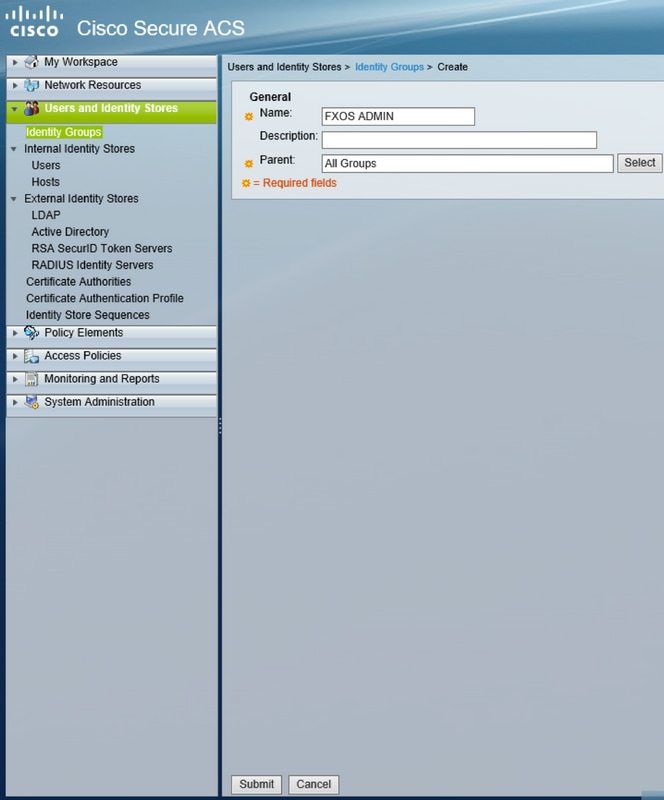

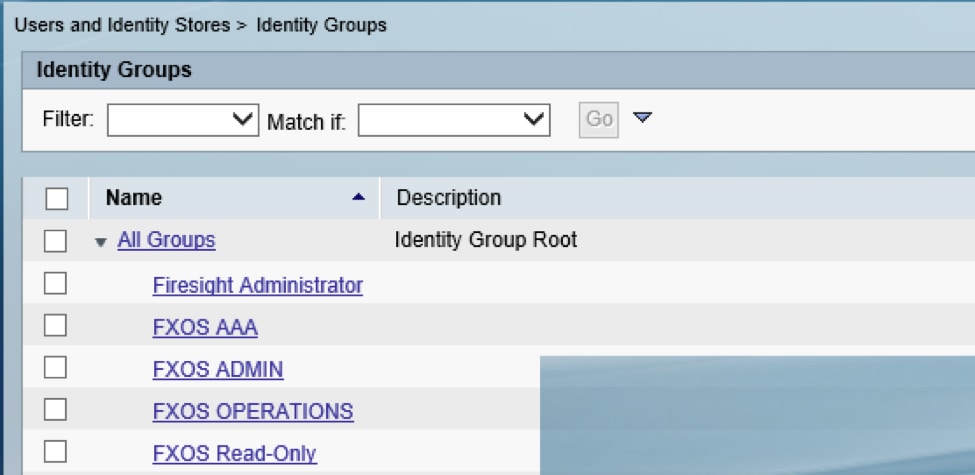

步骤1.导航至“用户和身份库”>“身份组”。

步骤2.单击“创建”。

步骤3.输入名称值,然后单击“提交”。

步骤4.对所有所需的用户角色重复步骤2和3。

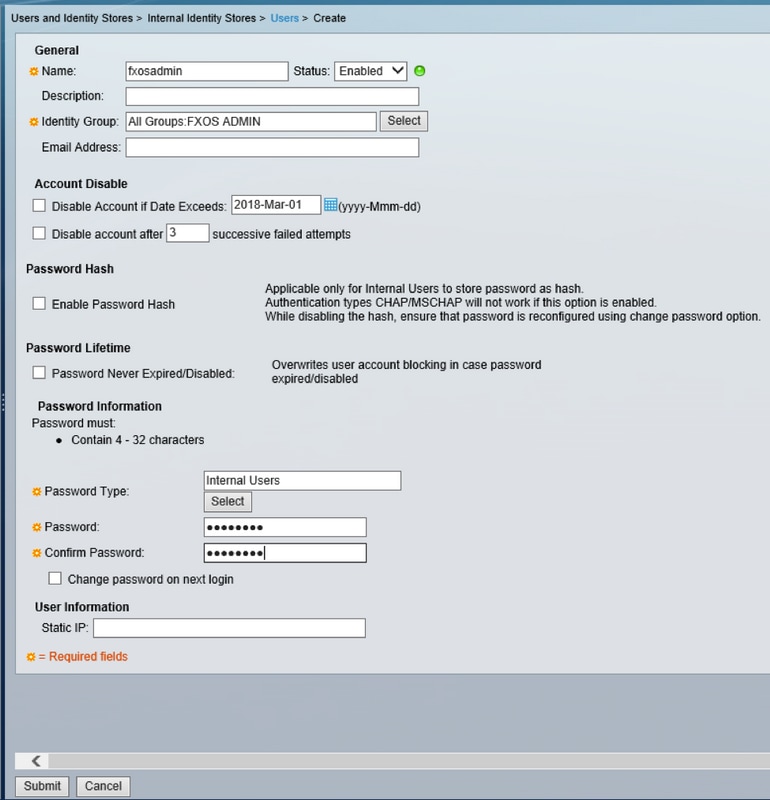

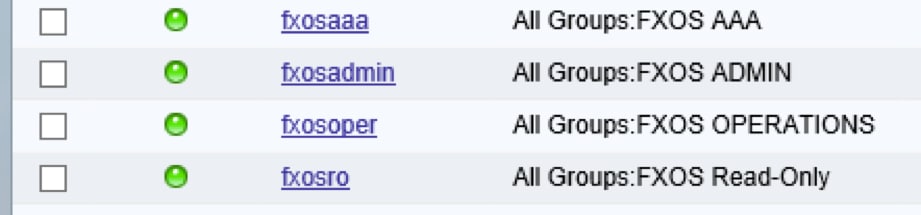

步骤5.导航至“用户和身份库”>“内部身份库”>“用户”。

步骤6.单击“创建”。

步骤7.输入所需的值(Name、Identity Group、Password)。

步骤8.对所有必需用户重复步骤6和7。

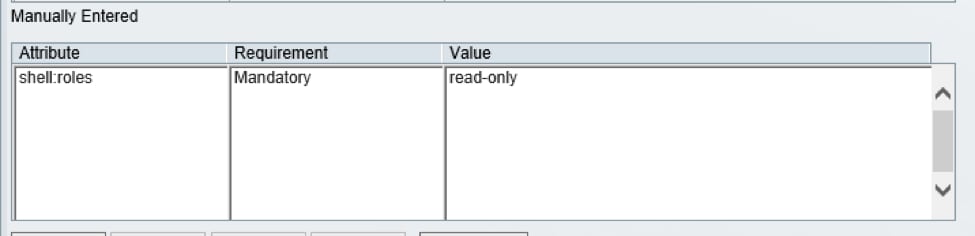

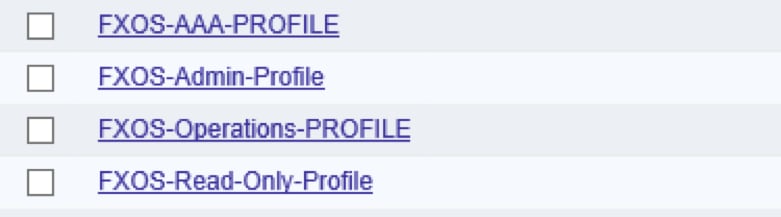

为每个用户角色创建外壳配置文件

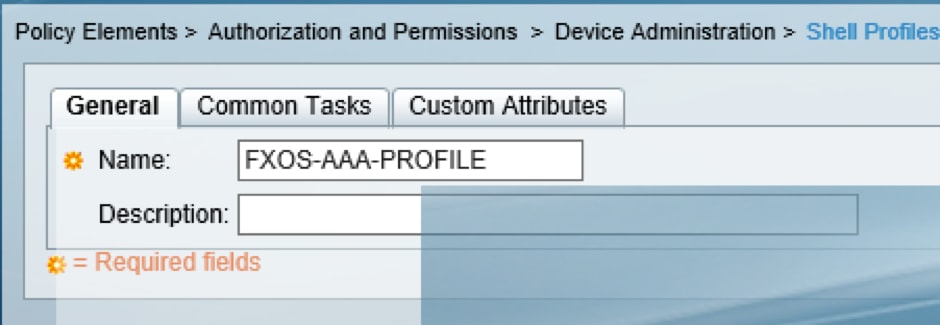

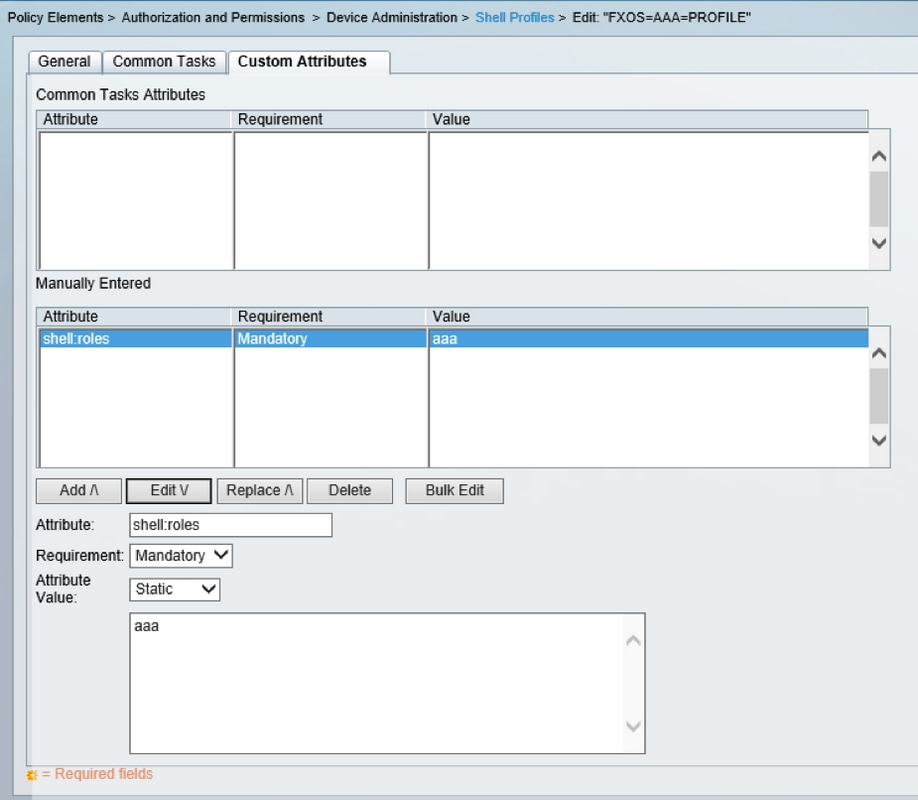

步骤1.导航至Policy Elements > Authorization and Permissions > Device Administration > Shell Profiles > Click Create。

步骤2.填写授权配置文件的所有属性。

2.1.在“常规”选项卡中配置配置文件名称。

2.2.在自定义属性选项卡中配置以下CISCO-AV-PAIR

cisco-av-pair=shell:roles="aaa"

2.3.单击“添加/\”,然后单击提交。

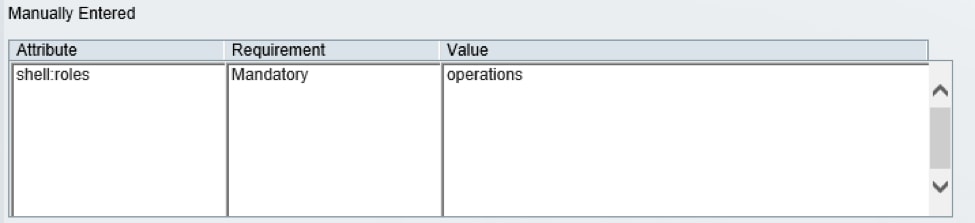

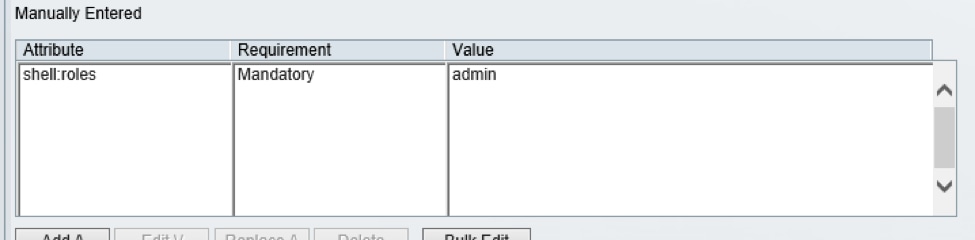

步骤3.使用以下Cisco-AV-Pair对剩余的用户角色重复步骤1和2

cisco-av-pair=shell:roles="admin"

cisco-av-pair=shell:roles="operations"

cisco-av-pair=shell:roles="只读"

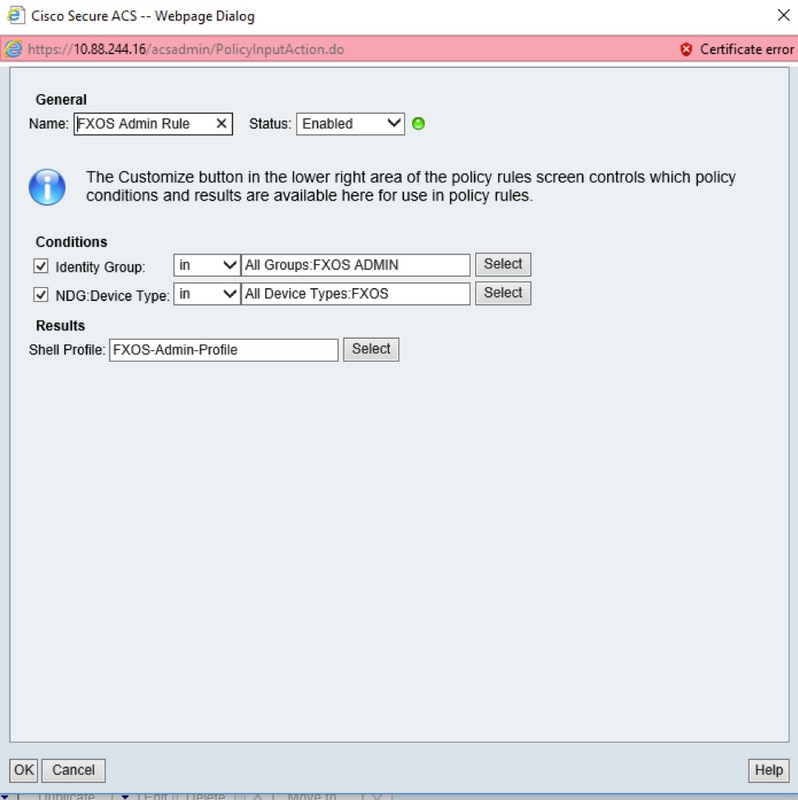

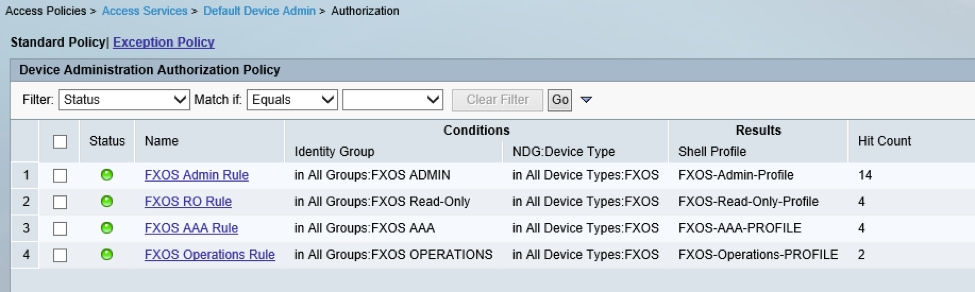

创建设备管理员访问策略

步骤1.导航至Access Policies > Access Services > Default Device Admin > Authorization > Click Create。

步骤2.填写所需参数(身份组、设备类型和外壳配置文件),然后单击确定。

步骤3.对所有用户角色重复步骤1和2。

步骤4.单击页面底部的Save Changes。

验证

您现在可以测试每个用户,并验证其是否分配了正确的用户角色。

FXOS机箱验证

- Telnet或SSH至FXOS机箱,并使用ISE上任何已创建的用户登录。

username:fxosadmin

密码:

fpr4120-TAC-A#范围安全

fpr4120-TAC-A /security # show remote-user detail

远程用户fxosaa:

描述:

用户角色:

名称:aaa

名称:只读

远程用户fxosadmin:

描述:

用户角色:

名称:admin

名称:只读

远程用户fxosoper:

描述:

用户角色:

名称:运营

名称:只读

远程用户fxosro:

描述:

用户角色:

名称:只读

根据输入的用户名,FXOS机箱cli将仅显示为分配的用户角色授权的命令。

管理员用户

fpr4120-TAC-A /security # ?

确认确认

clear-user-sessionsclear User Sessions

创建托管对象

删除托管对象

禁用禁用服务

启用服务

输入管理对象

范围更改当前模式

设置属性值

显示系统信息

终止活动CIMC会话

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

fpr4120-TAC-A(fxos)#

只读用户

fpr4120-TAC-A /security # ?

范围更改当前模式

设置属性值

显示系统信息

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

拒绝角色的权限百分比

- 浏览到FXOS机箱IP地址并使用ISE上任何已创建的用户登录。

管理员用户角色。

只读用户:

注意:请注意,“添加”按钮呈灰色显示。

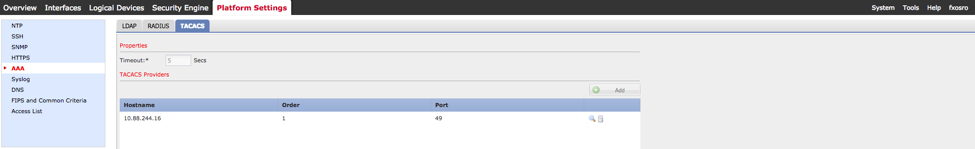

ACS验证

- 导航至监控和报告>启动监控和报告查看器>报告> AAA协议> TACACS身份验证>单击运行。您应该能够看到成功和失败的尝试。

故障排除

要调试AAA身份验证和授权,请在FXOS cli中运行以下命令。

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

fpr4120-TAC-A(fxos)# debug aaa event

fpr4120-TAC-A(fxos)# debug aaa errors

fpr4120-TAC-A(fxos)#期限监控器

身份验证尝试成功后,您将看到以下输出。

2018年2月5日14:31:29.192410 aaa:aaa_req_process进行身份验证。session no 0

2018年2月5日14:31:29.192439 aaa:aaa_req_process:来自应用的常规AAA请求:login appln_subtype:默认

2018年2月5日14:31:29.192462 aaa:try_next_aaa_method

2018年2月5日14:31:29.192488 aaa:配置的方法总数为1,当前要尝试的索引为0

2018年2月5日14:31:29.192509 aaa:handle_req_using_method

2018年2月5日14:31:29.192527 aaa:AAA_METHOD_SERVER_GROUP

2018年2月5日14:31:29.192552 aaa:aaa_sg_method_handler group = tacacs

2018年2月5日14:31:29.192572 aaa:使用传递给此函数的sg_protocol

2018年2月5日14:31:29.192592 aaa:正在向TACACS服务发送请求

2018年2月5日14:31:29.192654 aaa:mts_send_msg_to_prot_daemon:负载长度= 374

2018年2月5日14:31:29.192694 aaa:会话:0x856b4cc已添加到会话表1

2018年2月5日14:31:29.192717 aaa:已成功配置方法组

2018年2月5日14:31:29.366388 aaa:aaa_process_fd_set

2018年2月5日14:31:29.366423 aaa:aaa_process_fd_set:aaa_q上的mtscallback

2018年2月5日14:31:29.366467 aaa:mts_message_response_handler:MTS响应

2018年2月5日14:31:29.366496 aaa:prot_daemon_reponse_handler

2018年2月5日14:31:29.366524 aaa:会话:0x856b4cc从会话表0中删除

2018年2月5日14:31:29.366554 aaa:is_aaa_resp_status_success状态= 1

2018年2月5日14:31:29.366581 aaa:is_aaa_resp_status_success为TRUE

2018年2月5日14:31:29.366608 aaa:aaa_send_client_response以进行身份验证。session->flags=21。aaa_resp->flags=0。

2018年2月5日14:31:29.366642 aaa:AAA_REQ_FLAG_NORMAL

2018年2月5日14:31:29.367462 aaa:aaa_req_process进行授权。session no 0

2018年2月5日14:31:29.367496 aaa:aaa_req_process通过来自应用的上下文调用:login appln_subtype:default authen_type:2, authen_method:0

2018年2月5日14:31:29.367525 aaa:aaa_send_req_using_context

2018年2月5日14:31:29.367552 aaa:aaa_sg_method_handler组=(空)

2018年2月5日14:31:29.367579 aaa:使用传递给此函数的sg_protocol

2018年2月5日14:31:29.367607 aaa:基于情景或定向AAA请求(例外:不是中继请求)。 不会复制AAA请求

2018年2月5日14:31:29.367634 aaa:正在向TACACS服务发送请求

2018年2月5日14:31:29.369679 aaa:mts_send_msg_to_prot_daemon:负载长度= 660

2018年2月5日14:31:29.369739 aaa:会话:0x856b4cc已添加到会话表1

2018年2月5日14:31:29.539392 aaa:aaa_process_fd_set

2018年2月5日14:31:29.539420 aaa:aaa_process_fd_set:aaa_q上的mtscallback

2018年2月5日14:31:29.539449 aaa:mts_message_response_handler:MTS响应

2018年2月5日14:31:29.539470 aaa:prot_daemon_reponse_handler

2018年2月5日14:31:29.539496 aaa:会话:0x856b4cc从会话表0中删除

2018年2月5日14:31:29.539525 aaa:is_aaa_resp_status_success状态= 2

2018年2月5日14:31:29.539550 aaa:is_aaa_resp_status_success为TRUE

2018年2月5日14:31:29.539578 aaa:aaa_send_client_response以进行授权。session->flags=9。aaa_resp->flags=0。

2018年2月5日14:31:29.539606 aaa:AAA_REQ_FLAG_NORMAL

2018年2月5日14:31:29.539683 aaa:mts_send_response成功

2018年2月5日14:31:29.539723 aaa:aaa_cleanup_session

2018年2月5日14:31:29.602013 aaa:旧操作码:accounting_interim_update

2018年2月5日14:31:29.602041 aaa:aaa_create_local_acct_req:user=, session_id=, log=added user fxosro

2018年2月5日14:31:29.602076 aaa:aaa_req_process,用于记帐。session no 0

2018年2月5日14:31:29.602109 aaa:MTS请求引用为NULL。本地请求

2018年2月5日14:31:29.602135 aaa:设置AAA_REQ_RESPONSE_NOT_NEEDEDED

2018年2月5日14:31:29.602162 aaa:aaa_req_process:来自应用的常规AAA请求:default appln_subtype:默认

2018年2月5日14:31:29.602190 aaa:try_next_aaa_method

2018年2月5日14:31:29.602228 aaa:没有默认配置方法

2018年2月5日14:31:29.602249 aaa:此请求没有可用的配置

2018年2月5日14:31:29.602357 aaa:aaa_local_accounting_msg

2018年2月5日14:31:29.602386 aaa:更新:::已添加用户fxosro

2018年2月5日14:31:29.602414 aaa:av列表为空。无vsan id

2018年2月5日14:31:29.602541 aaa:aaa_send_client_response用于记帐。session->flags=254。aaa_resp->flags=0。

2018年2月5日14:31:29.602569 aaa:对旧库的记帐请求的响应将作为SUCCESS发送

2018年2月5日14:31:29.602594 aaa:此请求不需要响应

2018年2月5日14:31:29.602619 aaa:AAA_REQ_FLAG_LOCAL_RESP

2018年2月5日14:31:29.602643 aaa:aaa_cleanup_session

2018年2月5日14:31:29.602671 aaa:aaa_req应被释放。

2018年2月5日14:31:29.602698 aaa:本地回退方法成功

2018年2月5日14:31:29.603544 aaa:aaa_process_fd_set

2018年2月5日14:31:29.603565 aaa:aaa_process_fd_set:aaa_accounting_q上的mtscallback

2018年2月5日14:31:29.603588 aaa:旧操作码:accounting_interim_update

2018年2月5日14:31:29.603613 aaa:aaa_create_local_acct_req:user=, session_id=, log=added user:fxosro to role:read-only

2018年2月5日14:31:29.603643 aaa:aaa_req_process,用于记帐。session no 0

2018年2月5日14:31:29.603669 aaa:MTS请求引用为NULL。本地请求

2018年2月5日14:31:29.603695 aaa:设置AAA_REQ_RESPONSE_NOT_NEEDEDED

2018年2月5日14:31:29.603721 aaa:aaa_req_process:来自应用的常规AAA请求:default appln_subtype:默认

2018年2月5日14:31:29.603747 aaa:try_next_aaa_method

2018年2月5日14:31:29.603779 aaa:没有默认配置方法

2018年2月5日14:31:29.603807 aaa:此请求没有可用的配置

2018年2月5日14:31:29.603834 aaa:try_fallback_method

2018年2月5日14:31:29.603856 aaa:handle_req_using_method

2018年2月5日14:31:29.603874 aaa:local_method_handler

2018年2月5日14:31:29.603891 aaa:aaa_local_accounting_msg

2018年2月5日14:31:29.603911 aaa:update:::added user:fxosro to role:read-only

2018年2月5日14:31:29.603934 aaa:av列表为空。无vsan id

2018年2月5日14:31:29.604040 aaa:aaa_send_client_response用于记帐。session->flags=254。aaa_resp->flags=0。

2018年2月5日14:31:29.604058 aaa:对旧库的记帐请求的响应将作为SUCCESS发送

2018年2月5日14:31:29.604074 aaa:此请求不需要响应

2018年2月5日14:31:29.604089 aaa:AAA_REQ_FLAG_LOCAL_RESP

2018年2月5日14:31:29.604104 aaa:aaa_cleanup_session

2018年2月5日14:31:29.604119 aaa:aaa_req应被释放。

2018年2月5日14:31:29.604135 aaa:本地回退方法成功

2018年2月5日14:31:31.084252 aaa:aaa_req_process,用于记帐。session no 0

2018年2月5日14:31:31.084280 aaa:设置AAA_REQ_RESPONSE_NOT_NEEDEDED

2018年2月5日14:31:31.084309 aaa:aaa_req_process:来自应用的常规AAA请求:default appln_subtype:默认

2018年2月5日14:31:31.084336 aaa:try_next_aaa_method

2018年2月5日14:31:31.084375 aaa:没有默认配置方法

2018年2月5日14:31:31.084403 aaa:此请求没有可用的配置

2018年2月5日14:31:31.084430 aaa:try_fallback_method

2018年2月5日14:31:31.084457 aaa:handle_req_using_method

2018年2月5日14:31:31.084484 aaa:local_method_handler

2018年2月5日14:31:31.084511 aaa:aaa_local_accounting_msg

2018年2月5日14:31:31.084540 aaa:更新:::enabled(null)

2018年2月5日14:31:31.084568 aaa:av列表为空。无vsan id

2018年2月5日14:31:31.084693 aaa:aaa_send_client_response用于记帐。session->flags=211。aaa_resp->flags=0。

2018年2月5日14:31:31.084721 aaa:此请求不需要响应

2018年2月5日14:31:31.084746 aaa:AAA_REQ_FLAG_LOCAL_RESP

2018年2月5日14:31:31.084769 aaa:aaa_cleanup_session

2018年2月5日14:31:31.084792 aaa:mts_drop request msg

2018年2月5日14:31:31.084833 aaa:本地回退方法成功

2018年2月5日14:31:31.384309 aaa:mts_aaa_req_process

2018年2月5日14:31:31.384340 aaa:aaa_req_process,用于记帐。session no 0

2018年2月5日14:31:31.384368 aaa:设置AAA_REQ_RESPONSE_NOT_NEEDEDED

2018年2月5日14:31:31.384395 aaa:aaa_req_process:来自应用的常规AAA请求:default appln_subtype:默认

2018年2月5日14:31:31.384423 aaa:try_next_aaa_method

2018年2月5日14:31:31.384462 aaa:没有默认配置方法

2018年2月5日14:31:31.384490 aaa:此请求没有可用的配置

2018年2月5日14:31:31.384517 aaa:try_fallback_method

2018年2月5日14:31:31.384545 aaa:handle_req_using_method

2018年2月5日14:31:31.384570 aaa:local_method_handler

2018年2月5日14:31:31.384595 aaa:aaa_local_accounting_msg

2018年2月5日14:31:31.384620 aaa:更新:::enabled(null)

2018年2月5日14:31:31.384645 aaa:av列表为空。无vsan id

2018年2月5日14:31:31.384769 aaa:aaa_send_client_response用于记帐。session->flags=211。aaa_resp->flags=0。

2018年2月5日14:31:31.384796 aaa:此请求不需要响应

2018年2月5日14:31:31.384820 aaa:AAA_REQ_FLAG_LOCAL_RESP

2018年2月5日14:31:31.384846 aaa:aaa_cleanup_session

2018年2月5日14:31:31.384869 aaa:mts_drop request msg

2018年2月5日14:31:31.384911 aaa:本地回退方法成功

身份验证尝试失败后,您将看到以下输出。

2018年2月5日14:29:18.702123 aaa:mts_aaa_req_process

2018年2月5日14:29:18.702144 aaa:aaa_req_process进行身份验证。session no 0

2018年2月5日14:29:18.702169 aaa:aaa_req_process:来自应用的常规AAA请求:login appln_subtype:默认

2018年2月5日14:29:18.702188 aaa:try_next_aaa_method

2018年2月5日14:29:18.702212 aaa:配置的方法总数为1,当前要尝试的索引为0

2018年2月5日14:29:18.702232 aaa:handle_req_using_method

2018年2月5日14:29:18.702251 aaa:AAA_METHOD_SERVER_GROUP

2018年2月5日14:29:18.702276 aaa:aaa_sg_method_handler group = tacacs

2018年2月5日14:29:18.702295 aaa:使用传递给此函数的sg_protocol

2018年2月5日14:29:18.702315 aaa:正在向TACACS服务发送请求

2018年2月5日14:29:18.702378 aaa:mts_send_msg_to_prot_daemon:负载长度= 372

2018年2月5日14:29:18.702427 aaa:会话:0x856b4cc已添加到会话表1

2018年2月5日14:29:18.702459 aaa:已成功配置方法组

2018年2月5日14:29:18.876839 aaa:aaa_process_fd_set

2018年2月5日14:29:18.876870 aaa:aaa_process_fd_set:aaa_q上的mtscallback

2018年2月5日14:29:18.876908 aaa:mts_message_response_handler:MTS响应

2018年2月5日14:29:18.876938 aaa:prot_daemon_reponse_handler

2018年2月5日14:29:18.876966 aaa:会话:0x856b4cc从会话表0中删除

2018年2月5日14:29:18.877003 aaa:is_aaa_resp_status_success状态= 2

2018年2月5日14:29:18.877030 aaa:is_aaa_resp_status_success为TRUE

2018年2月5日14:29:18.877058 aaa:aaa_send_client_response以进行身份验证。session->flags=21。aaa_resp->flags=0。

2018年2月5日14:29:18.877086 aaa:AAA_REQ_FLAG_NORMAL

2018年2月5日14:29:18.877171 aaa:mts_send_response成功

2018年2月5日14:29:18.877224 aaa:aaa_cleanup_session

2018年2月5日14:29:18.877253 aaa:mts_drop request msg

2018年2月5日14:29:18.877299 aaa:aaa_req应被释放。

2018年2月5日14:29:18.877364 aaa:aaa_process_fd_set

2018年2月5日14:29:18.877391 aaa:aaa_process_fd_set:aaa_q上的mtscallback

2018年2月5日14:29:18.877410 aaa:aaa_enable_info_config:GET_REQ for aaa login错误消息

2018年2月5日14:29:18.877415 aaa:返回配置操作的返回值:未知安全项

相关信息

启用TACACS/RADIUS身份验证时,FX-OS CLI上的Ethanalyzer命令将提示输入密码。此行为由Bug引起。

错误ID:CSCvg87518

由思科工程师提供

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

反馈

反馈