简介

本文档介绍如何通过Firepower管理中心(FMC)将Microsoft质询握手身份验证协议第2版(MS-CHAPv2)启用为身份验证方法,用于具有远程身份验证拨入用户服务(RADIUS)身份验证的远程访问VPN客户端。

先决条件

要求

Cisco 建议您了解以下主题:

- Firepower威胁防御(FTD)

- Firepower管理中心(FMC)

- 身份服务引擎 (ISE)

- Cisco AnyConnect 安全移动客户端

- RADIUS协议

使用的组件

本文档中的信息基于以下软件版本:

- FMCv - 7.0.0(内部版本94)

- FTDv - 7.0.0(内部版本94)

- ISE - 2.7.0.356

- AnyConnect - 4.10.02086

- Windows 10专业版

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

默认情况下,FTD使用密码身份验证协议(PAP)作为AnyConnect VPN连接的RADIUS服务器的身份验证方法。

PAP为用户提供了一种简单的方法来通过双向握手建立其身份。PAP密码使用共享密钥加密,是最不完善的身份验证协议。PAP不是强身份验证方法,因为它几乎不能抵御反复的试错攻击。

MS-CHAPv2身份验证引入对等体之间的相互身份验证和更改密码功能。

要启用MS-CHAPv2作为ASA和RADIUS服务器之间用于VPN连接的协议,必须在连接配置文件中启用密码管理。启用密码管理会生成从FTD到RADIUS服务器的MS-CHAPv2身份验证请求。

配置

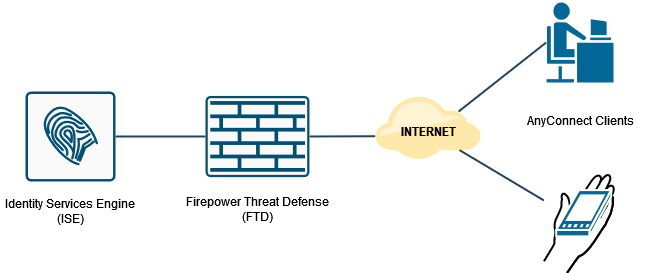

网络图

通过FMC配置RA VPN的AAA/RADIUS身份验证

有关分步过程,请参阅本文档和此视频:

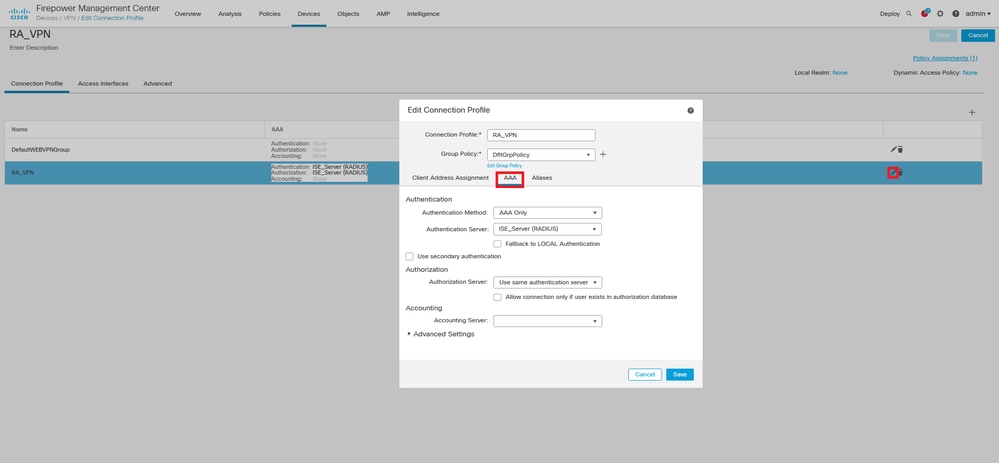

步骤1.配置Remote Access VPN后,导航至Devices > Remote Access,编辑新创建的连接配置文件,然后导航至AAA选项卡。

展开“高级设置”部分,然后单击“启用密码管理”复选框。Click Save.

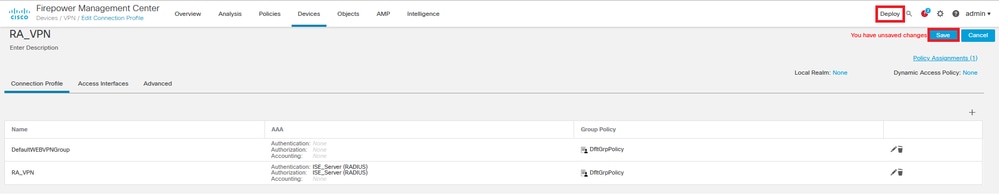

保存并部署。

FTD CLI上的远程访问VPN配置为:

ip local pool AC_Pool 10.0.50.1-10.0.50.100 mask 255.255.255.0

interface GigabitEthernet0/0

nameif Outside_Int

security-level 0

ip address 192.168.0.100 255.255.255.0

aaa-server ISE_Server protocol radius

aaa-server ISE_Server host 172.16.0.8

key *****

authentication-port 1812

accounting-port 1813

crypto ca trustpoint RAVPN_Self-Signed_Cert

enrollment self

fqdn none

subject-name CN=192.168.0.100

keypair <Default-RSA-Key>

crl configure

ssl trust-point RAVPN_Self-Signed_Cert

webvpn

enable Outside_Int

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

anyconnect image disk0:/csm/anyconnect-win-4.10.02086-webdeploy-k9.pkg 1 regex "Windows"

anyconnect enable

tunnel-group-list enable

cache

no disable

error-recovery disable

group-policy DfltGrpPolicy attributes

vpn-tunnel-protocol ikev2 ssl-client

user-authentication-idle-timeout none

webvpn

anyconnect keep-installer none

anyconnect modules value none

anyconnect ask none default anyconnect

http-comp none

activex-relay disable

file-entry disable

file-browsing disable

url-entry disable

deny-message none

tunnel-group RA_VPN type remote-access

tunnel-group RA_VPN general-attributes

address-pool AC_Pool

authentication-server-group ISE_Server

password-management

tunnel-group RA_VPN webvpn-attributes

group-alias RA_VPN enable

将ISE配置为支持MS-CHAPv2作为身份验证协议

假设:

- FTD已添加为ISE上的网络设备,因此它可以处理来自FTD的RADIUS访问请求。

- ISE至少有一个用户可用于验证AnyConnect客户端。

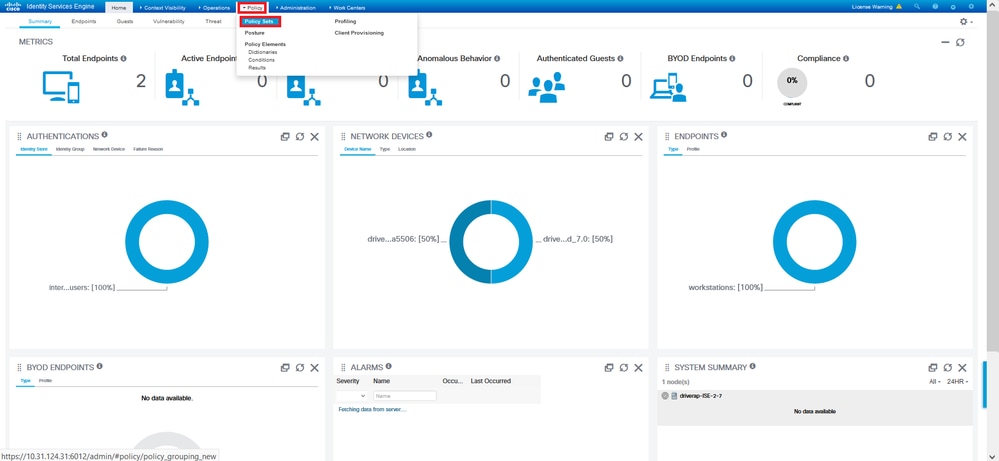

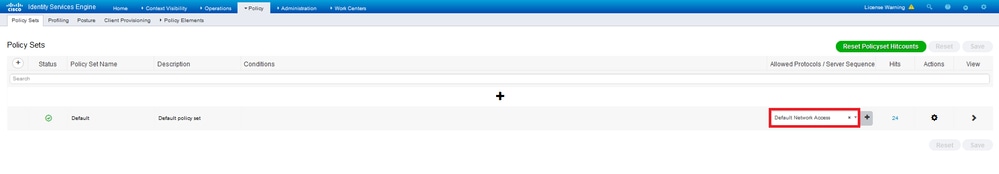

步骤2.导航至Policy > Policy Sets,并找到Allowed Protocols policy attached to Policy Set,在其中对AnyConnect用户进行身份验证。在本示例中,仅存在一个策略集,因此所讨论的策略是默认网络访问。

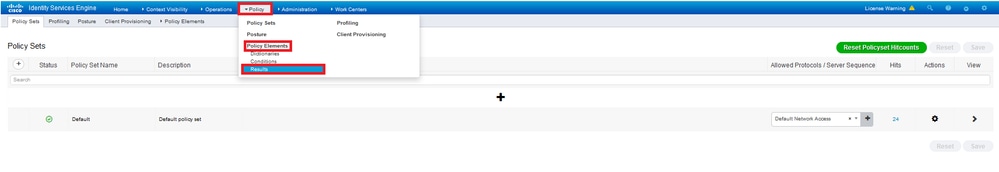

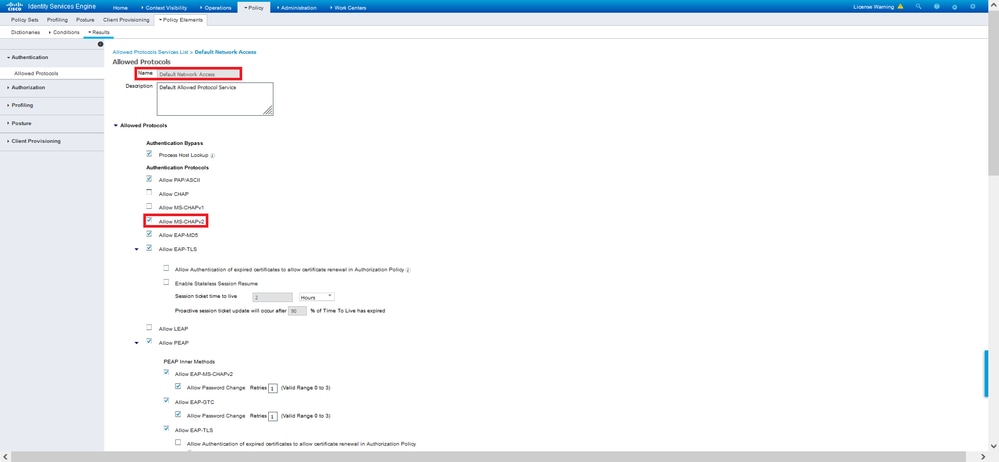

步骤3.导航至Policy > Policy Elements > Results。在Authentication > Allowed Protocols下,选择并编辑Default Network Access。

确保选中“允许MS-CHAPv2”复选框。向下滚动并保存。

验证

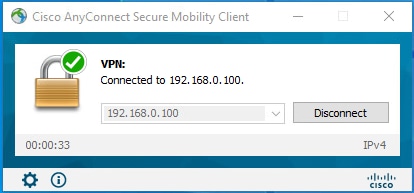

导航至安装Cisco AnyConnect安全移动客户端的客户端计算机。连接到FTD头端(本示例中使用Windows计算机)并键入用户凭证。

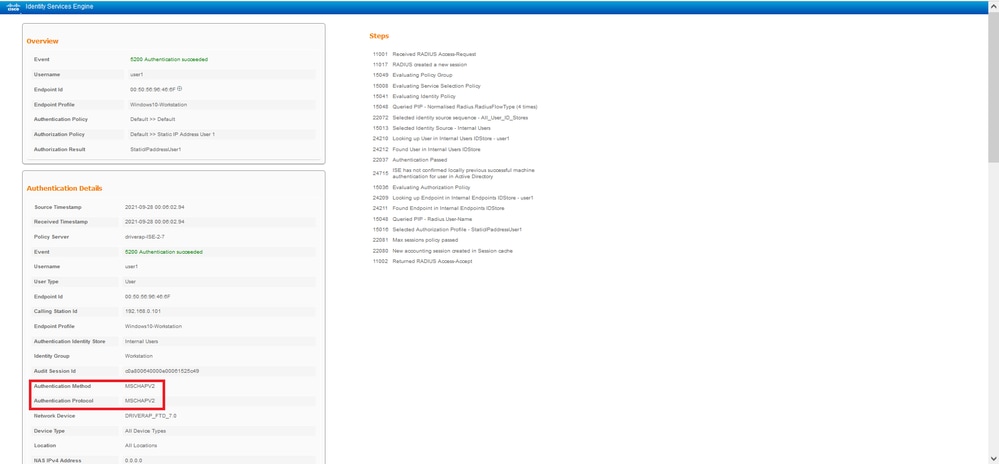

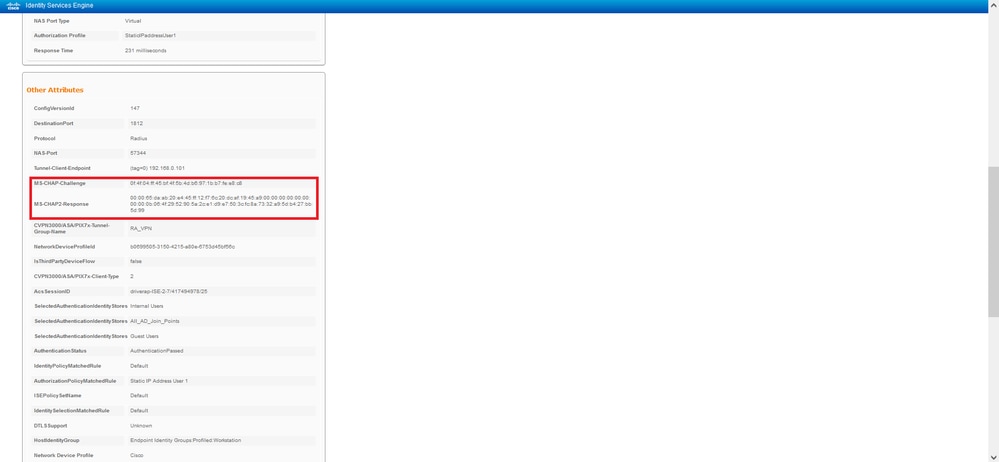

ISE上的RADIUS实时日志显示:

注意:test aaa-server authentication命令始终使用PAP向RADIUS服务器发送身份验证请求,无法强制防火墙使用此命令使用MS-CHAPv2。

firepower# test aaa-server authentication ISE_Server host 172.16.0.8 username user1 password XXXXX

信息:尝试对IP地址(172.16.0.8)进行身份验证测试(超时:12 秒)

信息:身份验证成功

注意:请勿通过Flex-config修改隧道组ppp-attributes,因为这对通过RADIUS协商的AnyConnect VPN(SSL和IPSec)连接的身份验证协议没有影响。

tunnel-group RA_VPN ppp-attributes

no authentication pap

身份验证CHAP

authentication ms-chap-v1

no authentication ms-chap-v2

no authentication eap-proxy

故障排除

本节提供可用于排除配置故障的信息。

在F上TD:

在ISE上: