简介

本文档介绍如何通过 Firepower 管理中心 (FMC) 为 Firepower Threat Defense (FTD) 配置日志记录。

先决条件

要求

Cisco 建议您了解以下主题:

- FirePOWER

- 自适应安全设备(ASA)

- 系统日志协议

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 用于运行软件版本6.0.1及更高版本的ASA(5506X/5506H-X/5506W-X、ASA 5508-X、ASA 5516-X)的ASA Firepower威胁防御映像

- 适用于运行软件版本6.0.1及更高版本的ASA(5515-X、ASA 5525-X、ASA 5545-X、ASA 5555-X、ASA 5585-X)的ASA Firepower威胁防御映像

- FMC版本6.0.1及更高版本

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

FTD系统日志为您提供了用于监控FTD设备并进行故障排除的信息。

这些日志在日常故障排除和事件处理方面都有用。FTD设备支持本地和外部日志记录。

本地日志记录可帮助您对实时问题进行故障排除。外部日志记录是从FTD设备到外部系统日志服务器的日志收集方法。

记录到中央服务器有助于汇聚日志和警报。外部日志记录可以帮助记录关联和事件处理。

对于本地日志记录,FTD设备支持控制台、内部缓冲区选项和安全外壳(SSH)会话日志记录。

对于外部日志记录,FTD设备支持外部系统日志服务器和邮件中继服务器。

注意:如果大量流量通过设备,请注意日志记录/严重性/速率限制的类型。执行此操作以限制日志数量,从而避免影响防火墙。

配置

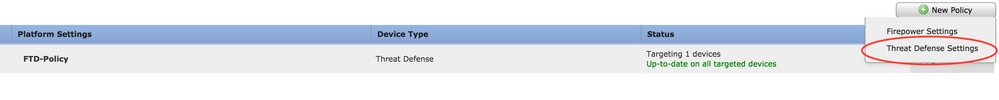

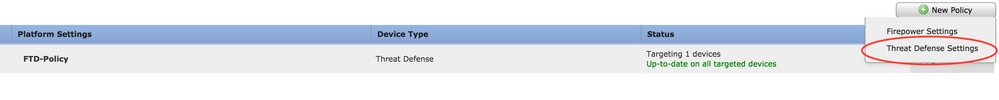

当您导航到Devices选项卡下的Platform Settings选项卡时,可以配置所有与日志记录相关的配置。选择Devices > Platform Settings ,如图所示。

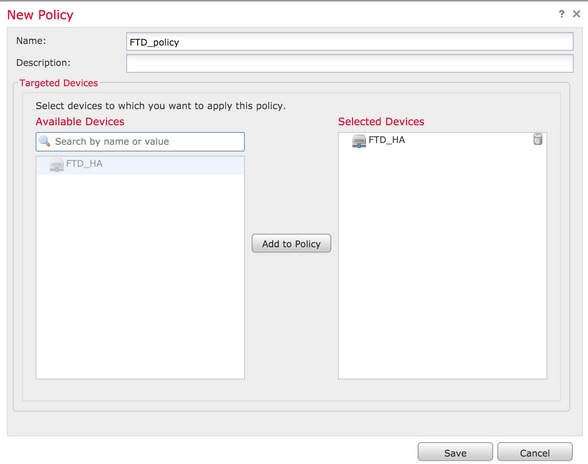

点击铅笔图标以编辑现有的策略,或点击New Policy,然后选择Threat Defense Settings以创建新的FTD策略,如此图中所示。

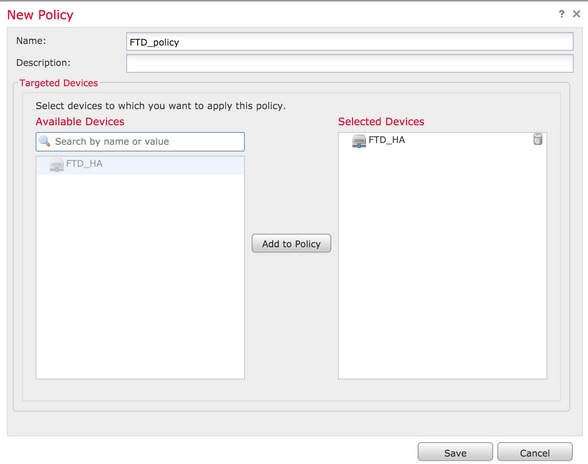

选择要应用此策略的FTD设备,并单击Save,如此图中所示。

配置全局系统日志配置

某些配置适用于本地和外部日志记录。本节介绍可为系统日志配置的必需和可选参数。

日志设置

日志记录设置选项适用于本地和外部日志记录。要配置日志记录设置,请选择Devices > Platform Settings。

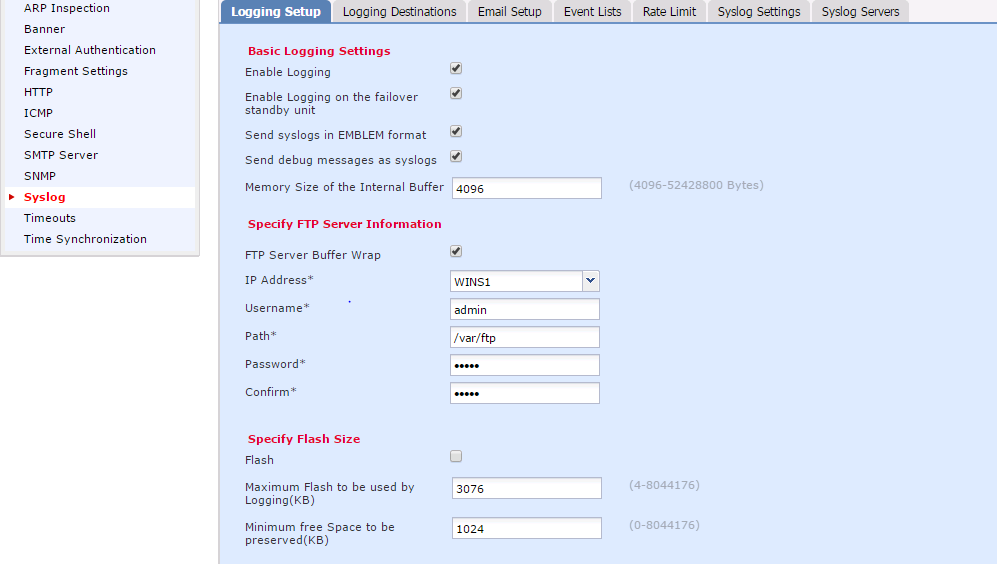

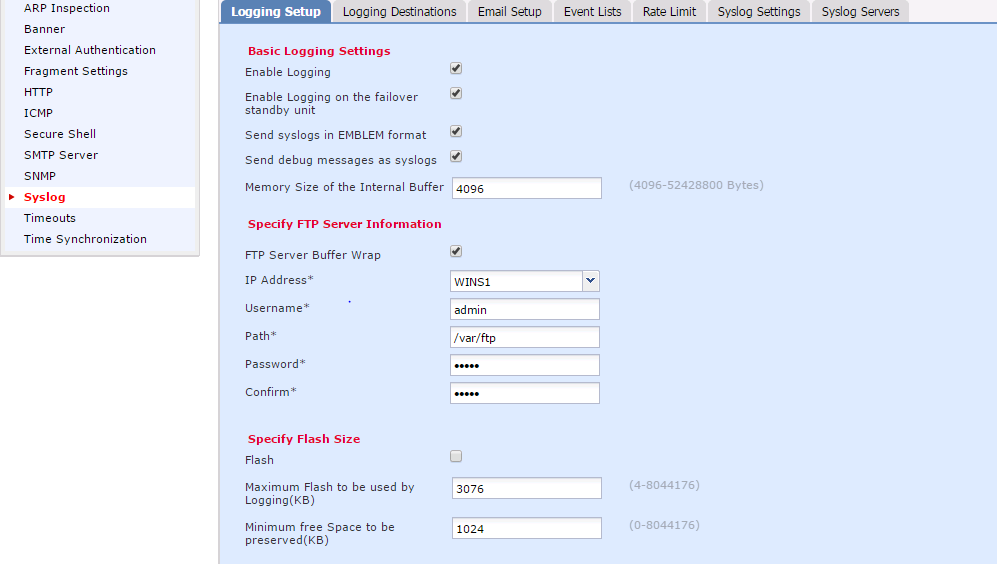

选择 。Syslog > Logging Setup

基本日志记录设置

Enable Logging:选中Enable Logging复选框以便启用日志记录。这是强制选项。Enable Logging on the failover standby unit:选中Enable Logging on the failover standby unit复选框以在备用FTD(FTD高可用性集群的一部分)上配置日志记录。Send syslogs in EMBLEM format:选中Send syslogs in EMBLEM format复选框以便为每个目标启用系统日志格式为EMBLEM。EMBLEM格式主要用于CiscoWorks Resource Manager Essentials (RME) Syslog分析器。此格式与路由器和交换机生成的Cisco IOS软件系统日志格式相匹配。它仅可用于UDP系统日志服务器。Send debug messages as syslogs:选中Send debug messages as syslogs复选框以将调试日志作为系统日志消息发送到系统日志服务器。Memory size of the Internal Buffer:输入FTD可以保存日志数据的内部内存缓冲区大小。如果达到其缓冲区限制,则将旋转日志数据。

FTP服务器信息(可选)

如果要在日志数据覆盖内部缓冲区之前将其发送到FTP服务器,请指定FTP服务器详细信息。

FTP Server Buffer Wrap:选中FTP Server Buffer Wrap复选框以将缓冲区日志数据发送到FTP服务器。IP Address:输入FTP服务器的IP地址。Username:输入FTP服务器的用户名。Path:输入FTP服务器的目录路径。Password:输入FTP服务器的密码。Confirm:再次输入同一密码。

闪存大小(可选)

如果要在内部缓冲区已满后将日志数据保存到闪存,请指定闪存大小。

Flash:选中Flash复选框以将日志数据发送到内部闪存。Maximum Flash to be used by Logging(KB):输入可用于日志记录的最大大小(以KB为单位)。Minimum free Space to be preserved(KB):输入需要保留的最小闪存大小(以KB为单位)。

点击Save以保存平台设置。选择Deploy选项,选择要应用更改的FTD设备,并单击Deploy以开始部署平台设置。

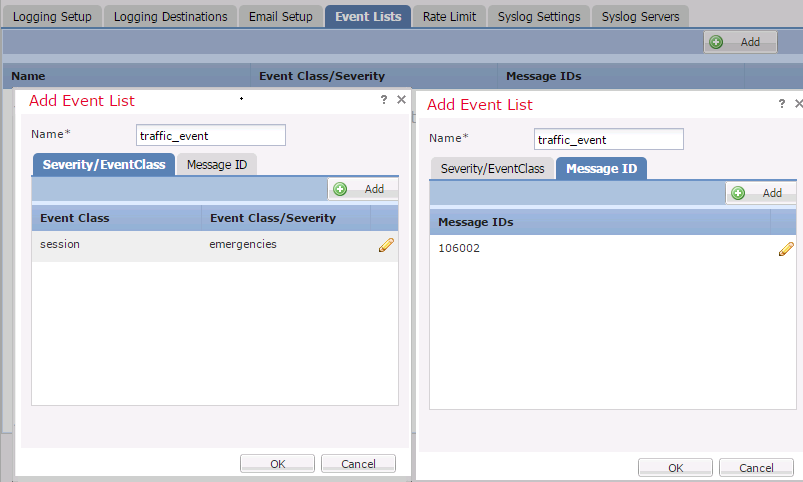

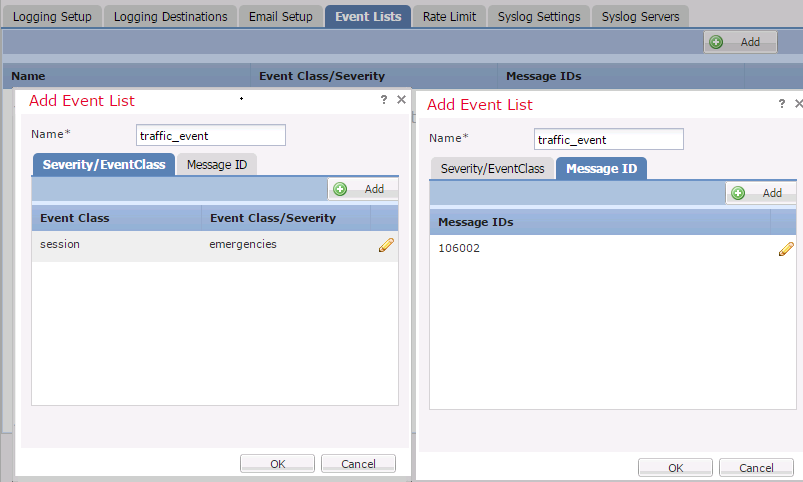

事件列表

通过Configure Event Lists选项,可以创建/编辑事件列表,并指定要在事件列表过滤器中包含的日志数据。在Logging destinations下配置日志记录过滤器时,可以使用Event Lists。

系统允许两个选项使用自定义事件列表的功能。

要配置自定义事件列表,请选择Device > Platform Setting > Threat Defense Policy > Syslog > Event List并点击Add。以下是选项:

Name:输入事件列表的名称。Severity/Event Class:在Severity/Event Class部分,点击Add。Event Class:从下拉列表中选择所需日志数据类型的事件类。Event Class定义一组表示相同功能的Syslog规则。

例如,会话的Event Class包括与会话相关的所有系统日志。

Syslog Severity:从下拉列表中选择所选Event Class的严重性。严重性范围为0(紧急)到7(调试)。Message ID:如果您对与消息ID相关的特定日志数据感兴趣,请单击Add以放置基于消息ID的过滤器。Message IDs:将消息ID指定为单独/范围格式。

点击OK以保存配置。

点击Save以保存平台设置。选择Deploy,选择要应用更改的FTD设备,并单击Deploy以开始部署平台设置。

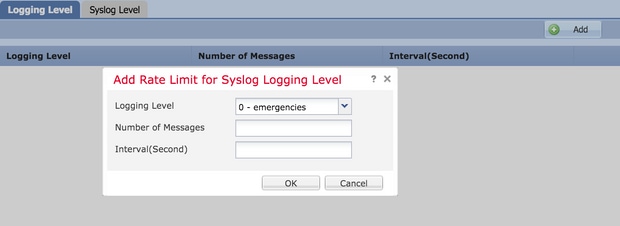

速率限制系统日志

Rate limit选项定义可以发送到所有已配置目标的消息数量,并定义要向其分配速率限制的消息的严重性。

要配置自定义事件列表,请选择Device > Platform Setting > Threat Defense Policy > Syslog > Rate Limit。有两个选项可用于指定速率限制:

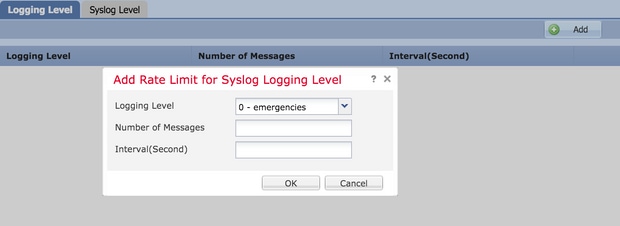

要启用基于日志记录级别的速率限制,请选择Logging Level并点击Add。

Logging Level:从Logging Level下拉列表中,选择要执行速率限制的日志记录级别。Number of Messages:输入在指定时间间隔内接收的最大系统日志消息数。Interval(Second):根据之前配置的参数消息数,输入可以接收一组固定系统日志消息的时间间隔。

系统日志的速率是消息数/时间间隔。

单击OK以保存日志记录级别配置。

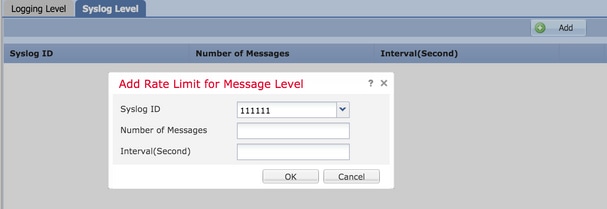

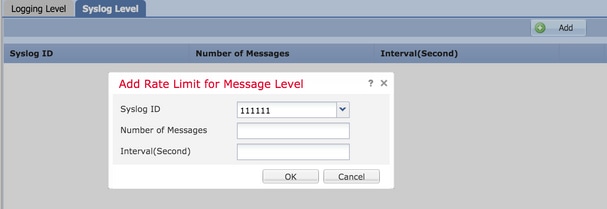

要启用基于日志记录级别的速率限制,请选择Logging Level并点击Add。

Syslog ID:系统日志ID用于唯一标识系统日志消息。从Syslog ID下拉列表中,选择系统日志ID。Number of Messages:输入在指定时间间隔内接收的最大系统日志消息数。Interval(Second):根据之前配置的参数消息数,输入可以接收一组固定系统日志消息的时间间隔。

系统日志的速率是消息数/时间间隔。

单击OK以保存系统日志级别配置。

点击Save以保存平台设置。选择Deploy,选择要应用更改的FTD设备,并单击Deploy以开始部署平台设置。

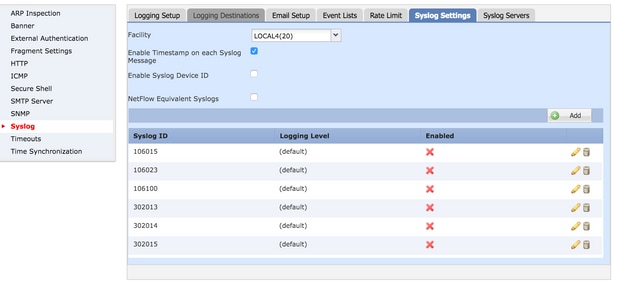

Syslog 设置

系统日志设置允许将设备值的配置包括在系统日志消息中。您还可以在日志消息和其他系统日志服务器特定参数中包含时间戳。

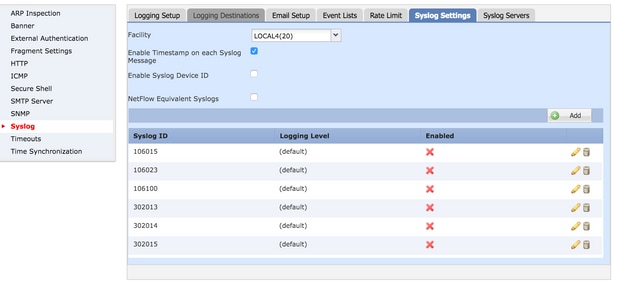

要配置自定义事件列表,请选择Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Settings。

Facility:设备代码用于指定记录消息的程序类型。具有不同设施的消息可以采用不同方式处理。从Facility下拉列表中,选择设施值。Enable Timestamp on each Syslog Message:选中Enable Timestamp on each Syslog Message复选框以便在Syslog消息中包含时间戳。Enable Syslog Device ID:选中Enable Syslog Device ID复选框以便在非EMBLEM格式系统日志消息中包含设备ID。Netflow Equivalent Syslogs:选中Netflow Equivalent Syslogs复选框以发送NetFlow等效系统日志。它可能会影响设备的性能。- 添加特定系统日志ID:要指定其他系统日志ID,请点击

Add并指定Syslog ID/ Logging Level复选框。

点击Save以保存平台设置。选择Deploy,选择要应用更改的FTD设备,并单击Deploy以开始部署平台设置。

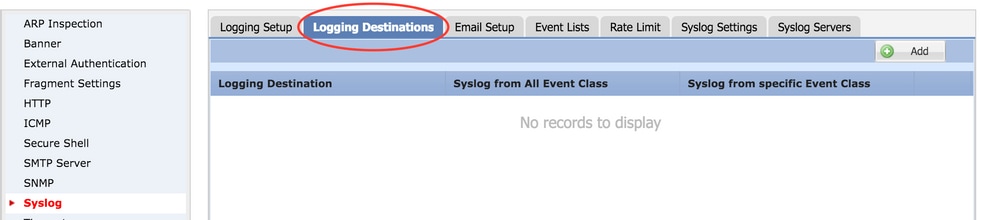

配置本地日志记录

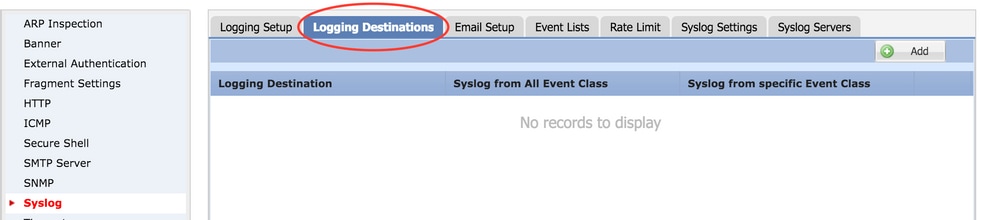

Logging Destination部分可用于配置到特定目标的日志记录。

可用的内部日志记录目标为:

- 内部缓冲区(Internal Buffer):记录到内部日志记录缓冲区(logging buffered)

- 控制台:将日志发送到控制台(日志控制台)

- SSH会话:将系统日志记录到SSH会话(终端监控)

配置本地日志记录有三个步骤。

步骤1:选择 。Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinations

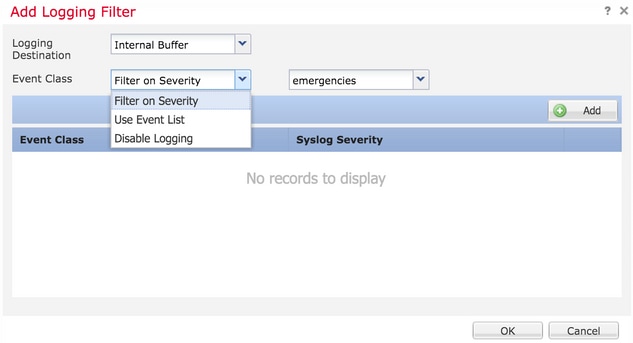

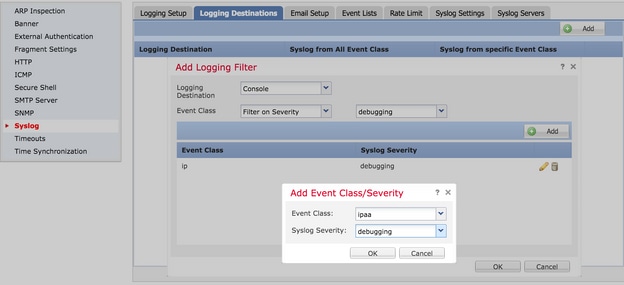

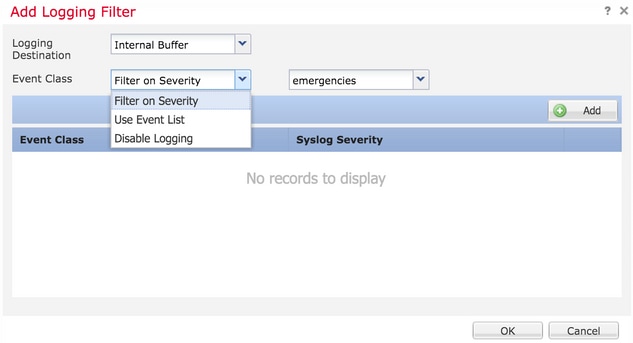

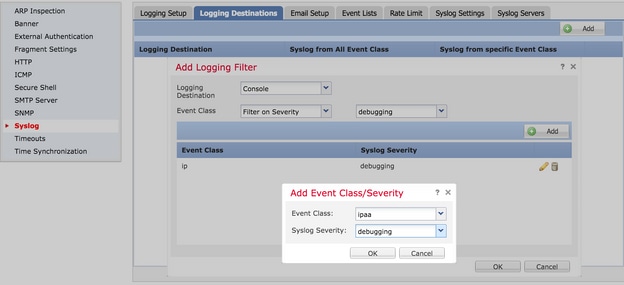

第二步:单击Add 以添加特定logging destination的日志记录过滤器。

Logging Destination:从Logging Destination下拉列表中选择所需的日志记录目标为内部缓冲区、控制台或SSH会话。

Event Class:从Event Class下拉列表中,选择事件类。如前所述,事件类是表示相同功能的一组系统日志。可以通过以下方式选择事件类:

Filter on Severity:事件类根据系统日志的严重性进行过滤。User Event List:管理员可以使用自己的自定义事件类创建特定事件列表(前面已介绍),并在本节中引用它们。Disable Logging:使用此选项可禁用所选日志记录目标和日志记录级别的日志记录。

Logging Level:从下拉列表中选择日志记录级别。日志记录级别范围为0(紧急)到7(调试)。

第三步:要将单独的Event类添加到此日志记录过滤器,请单击Add。

Event Class:从Event Class下拉列表中选择事件类。

Syslog Severity:从Syslog Severity下拉列表中选择系统日志严重性。

过滤器配置为添加特定日志记录目标的过滤器后,点击OK。

点击Save以保存平台设置。选择Deploy,选择要应用更改的FTD设备,并单击Deploy以开始部署平台设置。

配置外部日志记录

要配置外部日志记录,请选择Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinations。

FTD支持这些类型的外部日志记录。

- 系统日志服务器:将日志发送到远程系统日志服务器。

- SNMP陷阱:将注销作为SNMP陷阱发送。

- E-Mail:使用预配置的邮件中继服务器通过邮件发送日志。

外部日志记录和内部日志记录的配置相同。Logging destinations(日志记录目标)的选择决定了所实施的日志记录类型。可以根据自定义事件列表为远程服务器配置事件类。

远程系统日志服务器

系统日志服务器可以配置为从FTD远程分析和存储日志。

配置远程系统日志服务器需要三个步骤。

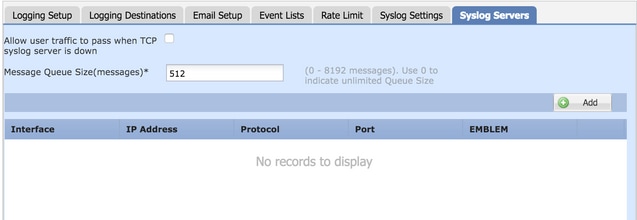

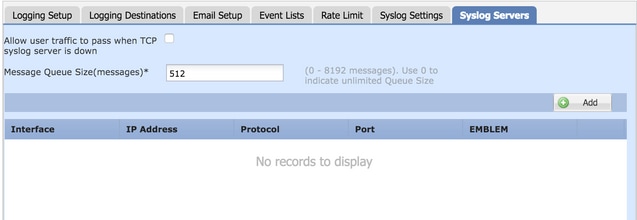

步骤1:选择 。Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Servers

第二步:配置与系统日志服务器相关的参数。

- 在TCP系统日志服务器关闭时允许用户流量通过:如果网络中已部署TCP系统日志服务器且无法访问,则通过ASA的网络流量将被拒绝。仅当ASA和Syslog服务器之间的传输协议为TCP时适用。选中

Allow user traffic to pass when TCP syslog server is down复选框以允许系统日志服务器发生故障时数据流通过接口。

- 消息队列大小:消息队列大小是当远程系统日志服务器繁忙并且不接受任何日志消息时,在FTD中排队消息的数量。默认值为512条消息,最小值为1条消息。如果在该选项中指定0,则队列大小被视为无限制。

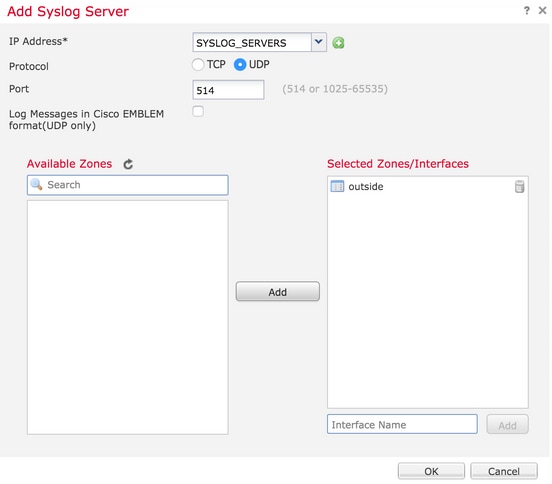

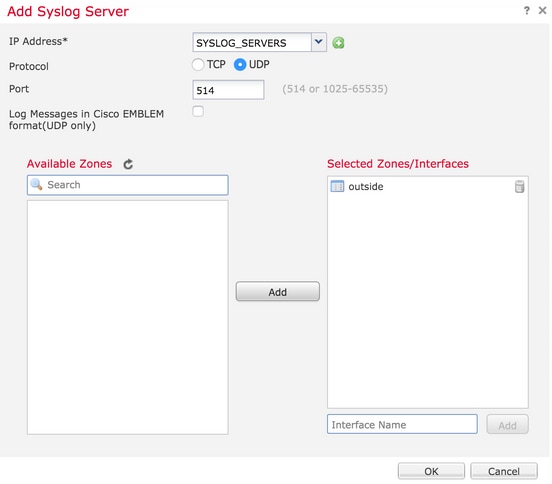

第三步:要添加远程系统日志服务器,请单击Add。

IP Address:从IP Address下拉列表中,选择列出系统日志服务器的网络对象。如果尚未创建网络对象,请点击加号(+)图标以创建新对象。

Protocol:单击TCP或UDP单选按钮进行Syslog通信。

Port:输入系统日志服务器端口号。默认值为514。

Log Messages in Cisco EMBLEM format(UDP only):如果需要以思科EMBLEM格式记录消息,请点击Log Messages in Cisco EMBLEM format (UDP only)复选框以启用此选项。这仅适用于基于UDP的系统日志。

Available Zones:输入可访问系统日志服务器的安全区域,并将其移至Selected Zones/Interfaces列。

单击OK和Save以保存配置。

点击Save以保存平台设置。选择Deploy,选择要应用更改的FTD设备,并单击Deploy以开始部署平台设置。

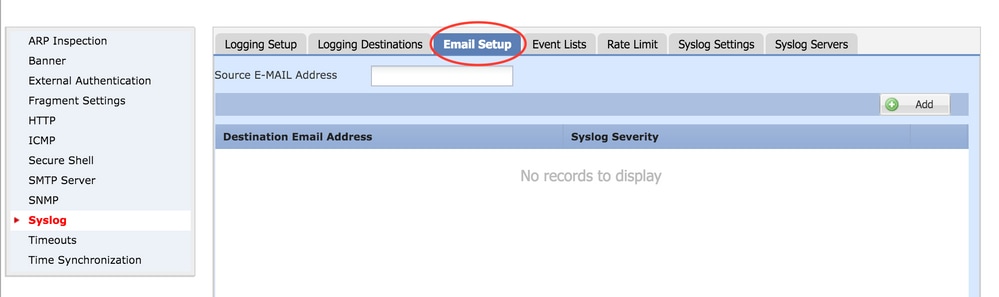

用于日志记录的电子邮件设置

FTD允许您将系统日志发送到特定邮件地址。只有在已配置邮件中继服务器的情况下,才能将邮件用作日志记录目标。

配置系统日志的邮件设置有两个步骤。

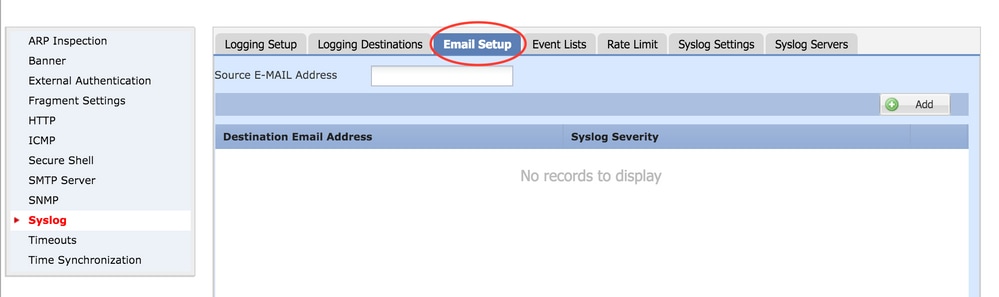

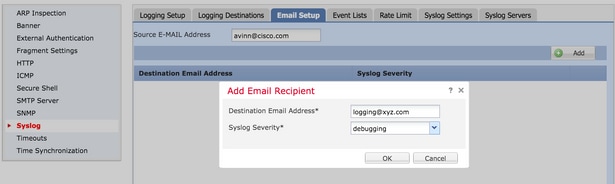

步骤1:选择 。Device > Platform Setting > Threat Defense Policy > Syslog >Email Setup

Source E-MAIL Address:输入源邮件地址,该地址显示在从FTD发送的所有邮件中,这些邮件包含Syslog。

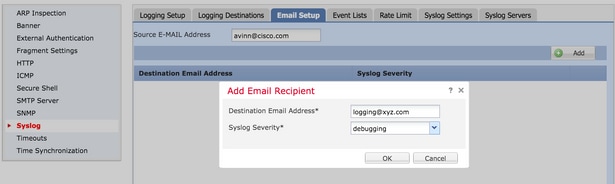

第二步:要配置目标邮件地址和系统日志严重性,请点击Add。

Destination Email Address:输入发送系统日志消息的目标邮件地址。

Syslog Severity:从Syslog Severity下拉列表中选择系统日志严重性。

点击OK以保存配置。

点击Save以保存平台设置。选择Deploy,选择要应用更改的FTD设备,并单击Deploy以开始部署平台设置。

验证

当前没有可用于此配置的验证过程。

故障排除

本部分提供了可用于对配置进行故障排除的信息。

- 在FTD CLI中验证FTD系统日志配置。登录到FTD的管理界面,并输入

system support diagnostic-cli命令以通过控制台连接到诊断CLI。 > system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

><Press Enter>

firepower# sh run logging

logging enable

logging console emergencies

logging buffered debugging

logging host inside 192.168.0.192

logging flash-minimum-free 1024

logging flash-maximum-allocation 3076

logging permit-hostdown

- 确保可以从FTD访问系统日志服务器。通过SSH登录到FTD管理接口,并使用

ping命令验证连接。 Copyright 2004-2016, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.0.1 (build 37)

Cisco Firepower Threat Defense for VMWare v6.0.1 (build 1213)

> system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> en

Password:

firepower# ping 192.168.0.192

- 您可以捕获数据包以验证FTD和Syslog服务器之间的连接。通过SSH登录到FTD管理接口,并输入命令

system support diagnostic-cli。有关数据包捕获命令,请参阅使用CLI和ASDM捕获ASA数据包配置示例。

- 确保成功应用策略部署。

相关信息

反馈

反馈