简介

本文档介绍如何使用Cisco FMC和FTD启用Microsoft轻量级目录访问协议(LDAP)外部身份验证。

先决条件

要求

Cisco 建议您了解以下主题:

- 思科Firepower威胁防御(FTD)

- 思科Firepower管理中心(FMC)

- Microsoft LDAP

使用的组件

本文档中的信息基于以下软件和硬件版本:

- FTD 6.5.0-123

- FMC 6.5.0-115

- Microsoft Server 2012

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

FMC和受管设备包括用于管理访问的默认管理员帐户。您可以在FMC和受管设备上添加自定义用户帐户,可以是内部用户,也可以是LDAP或RADIUS服务器上的外部用户(如果您的型号支持)。FMC和FTD支持外部用户身份验证。

· 内部用户- FMC/FTD设备检查本地数据库以进行用户身份验证。

· 外部用户-如果本地数据库中不存在该用户,则来自外部LDAP或RADIUS身份验证服务器的系统信息将填充其用户数据库。

网络图

配置

FMC GUI中的基本LDAP配置

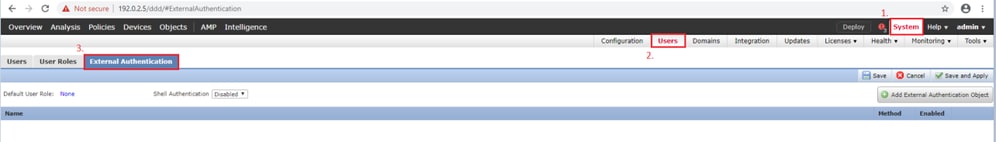

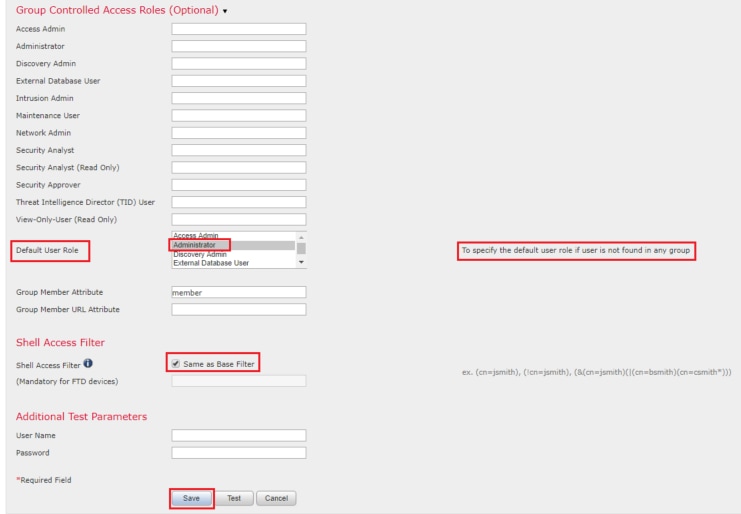

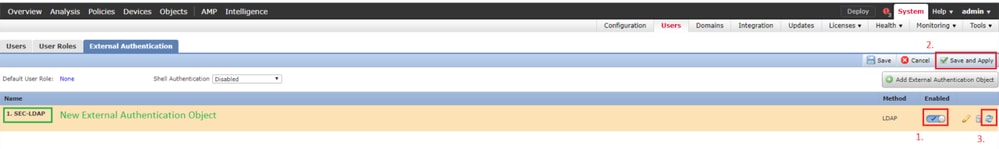

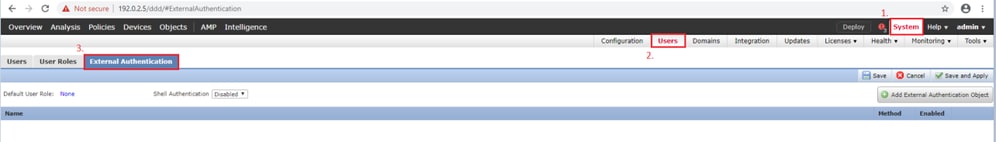

步骤1:导航至:System > Users > External Authentication

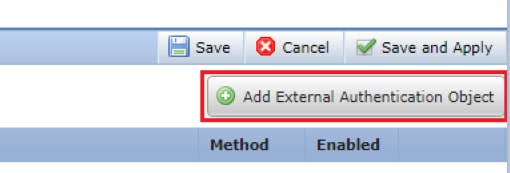

第二步:选择Add External Authentication Object:

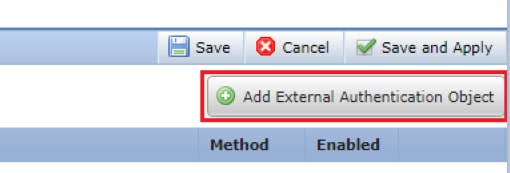

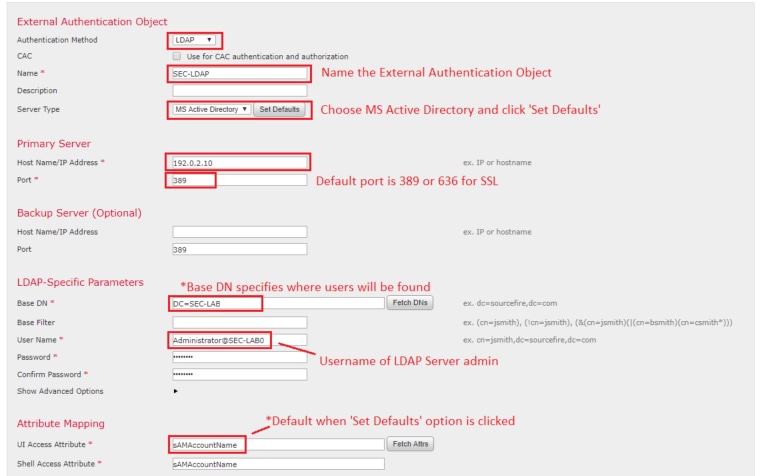

第三步:填写必填字段:

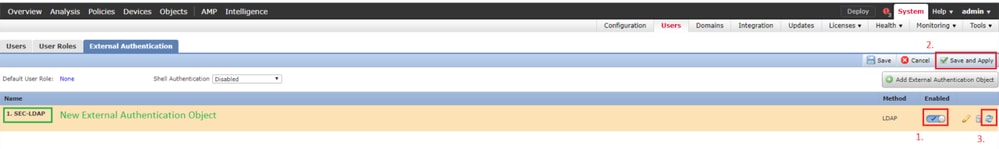

第四步:启用对External Authentication象并保存:

外部用户的外壳访问

FMC支持两个不同的内部管理员用户:一个用于Web界面,另一个具有CLI访问权限。这意味着,谁可以访问GUI,谁也可以访问CLI这两者之间有明显的区别。在安装时,默认admin用户的密码会进行同步,以便在GUI和CLI上保持一致,但是,它们会通过不同的内部机制进行跟踪,最终可能有所不同。

还必须向LDAP外部用户授予外壳访问权限。

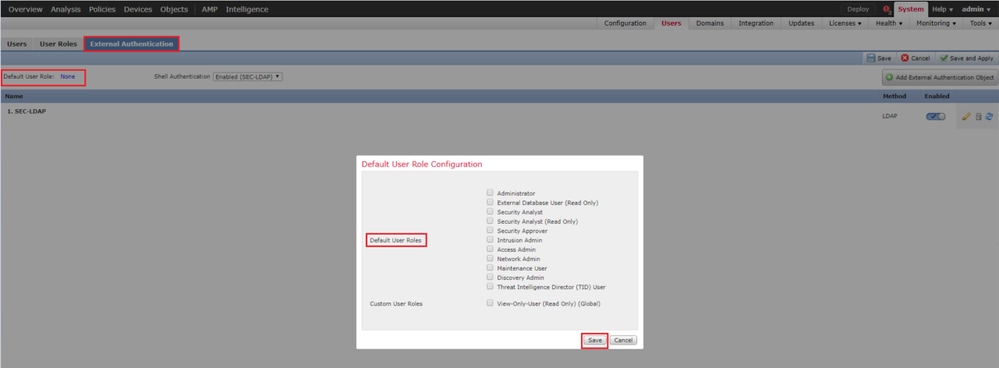

步骤1:导航到System > Users > External Authentication(然后单击Shell Authentication 下拉框)(如图所示)并保存:

第二步:在FMC中部署更改。

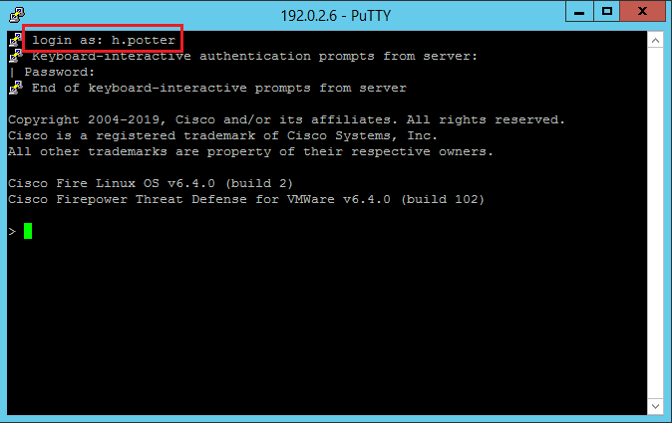

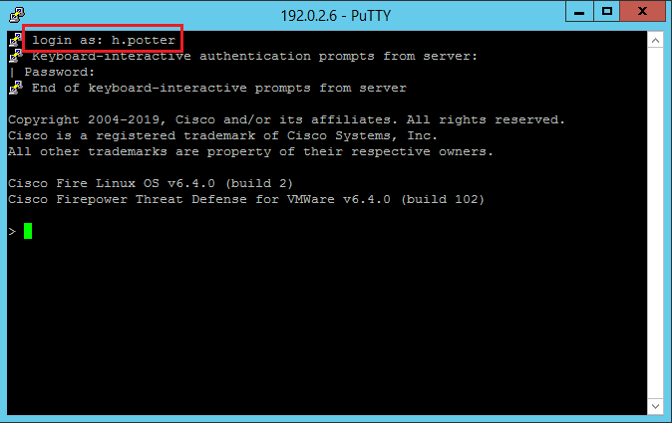

为外部用户配置外壳访问后,将启用通过SSH登录,如图所示:

FTD的外部身份验证

可以在FTD上启用外部身份验证。

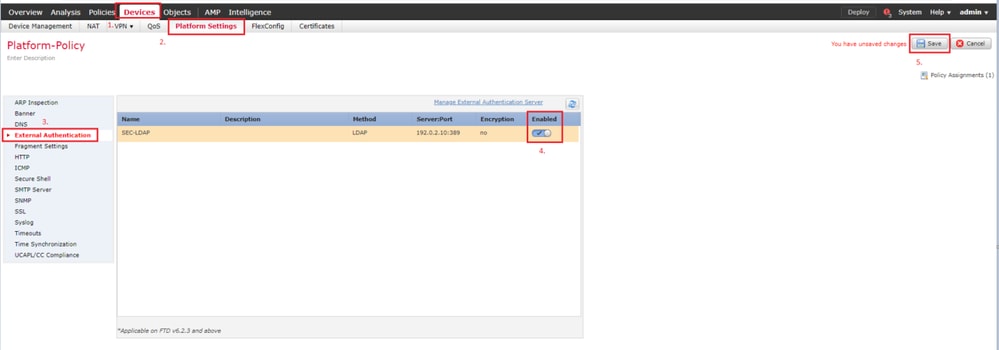

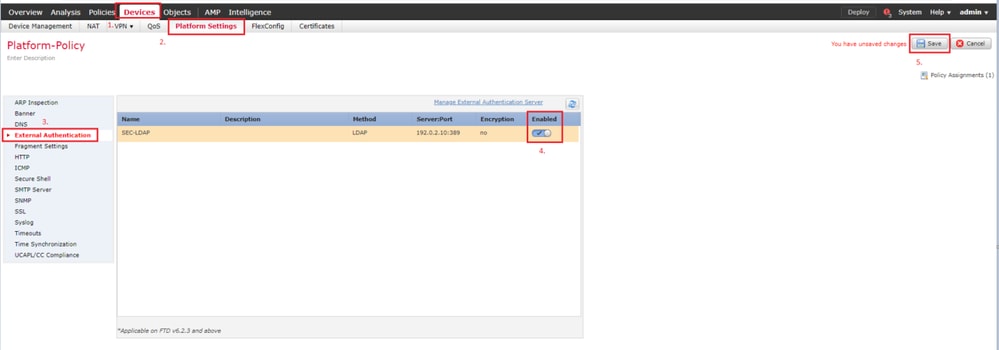

步骤1:导航到Devices > Platform Settings > External Authentication。点击Enabled和save:

用户角色

用户权限取决于分配的用户角色。您还可以创建自定义用户角色,这些角色具有根据组织需求定制的访问权限,或者您可以使用预定义角色,例如安全分析师和发现管理员。

用户角色有两种类型:

- Web界面用户角色

- CLI用户角色

有关预定义角色的完整列表和详细信息,请参阅用户角色。

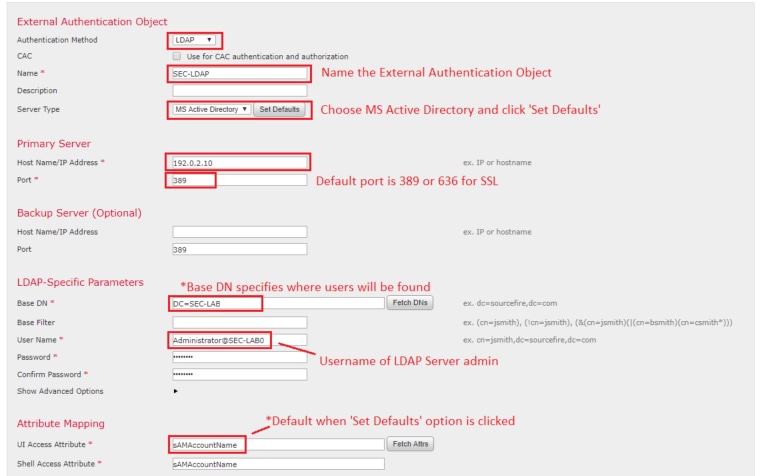

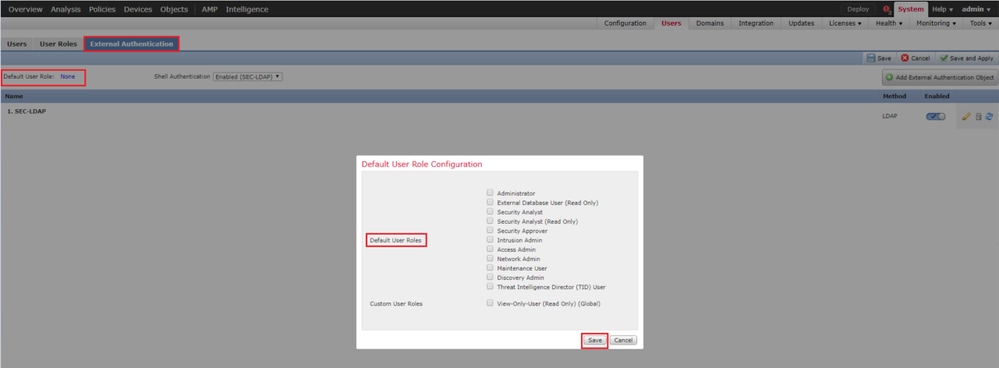

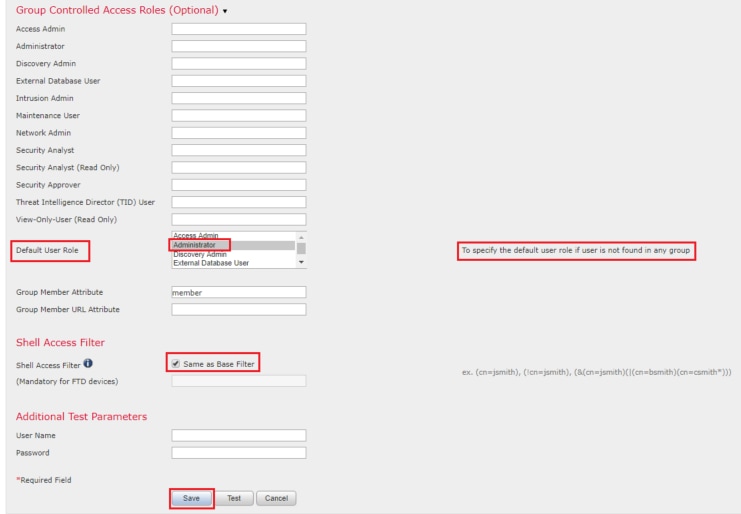

要为所有外部身份验证对象配置默认用户角色,请导航到System > Users > External Authentication > Default User Role。 选择要分配的默认用户角色并单击Save。

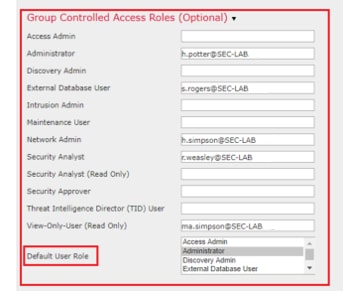

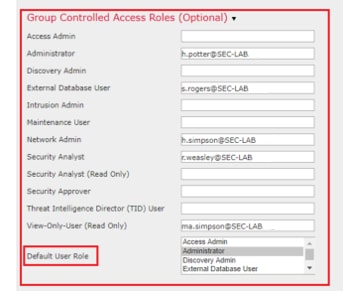

要选择默认用户角色或将特定角色分配给特定对象组中的特定用户,可以选择对象并导航至Group Controlled Access Roles(如图所示):

SSL或TLS

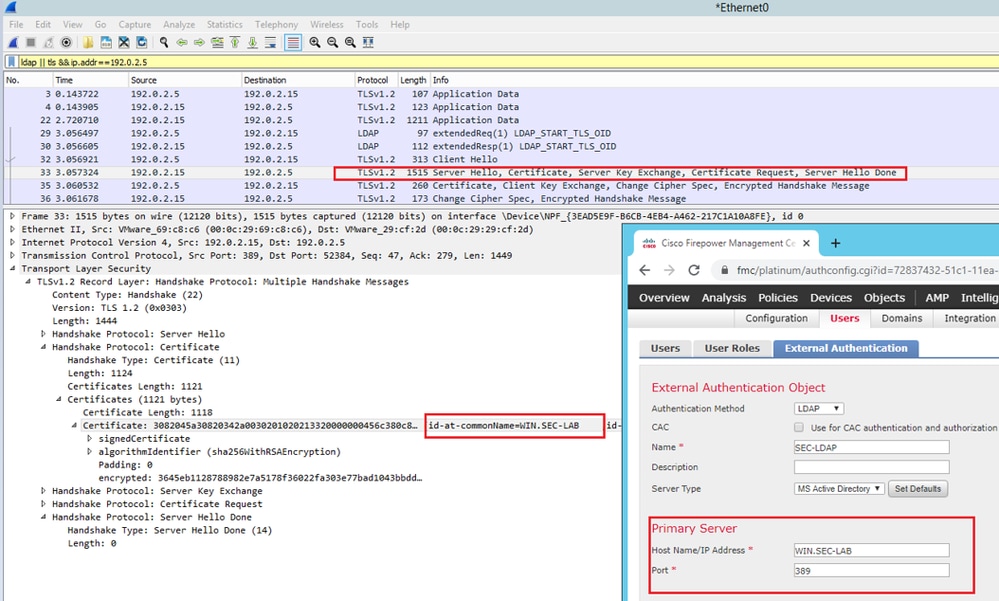

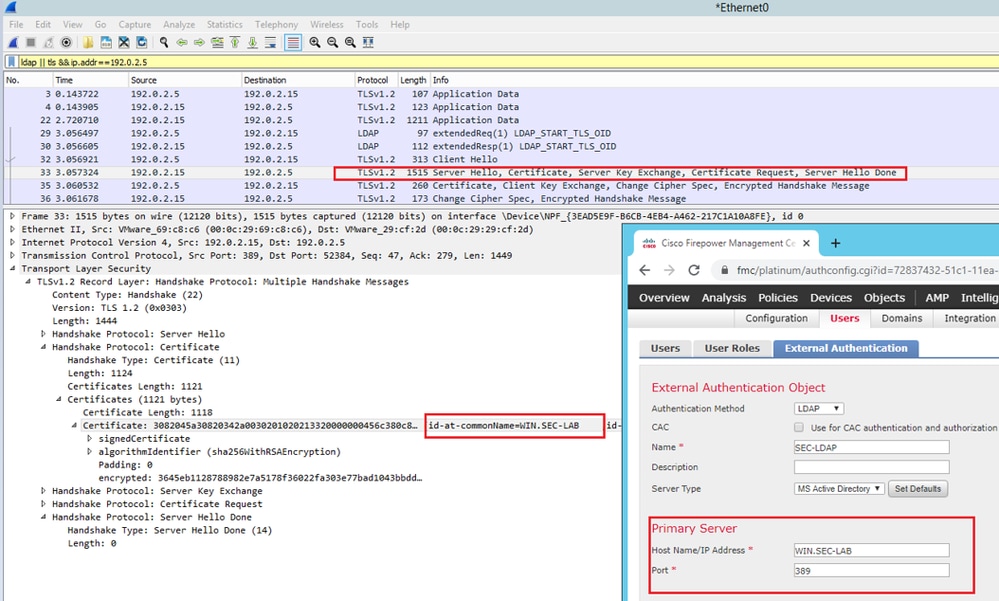

必须在FMC中配置DNS。这是因为证书的Subject值必须与 Authentication Object Primary Server Hostname匹配。配置Secure LDAP后,数据包捕获不再显示明文绑定请求。

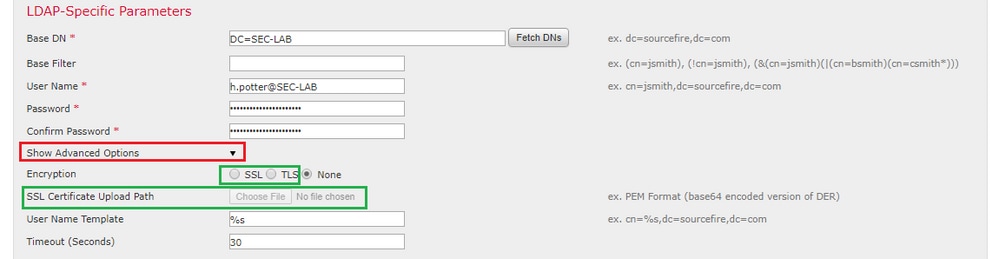

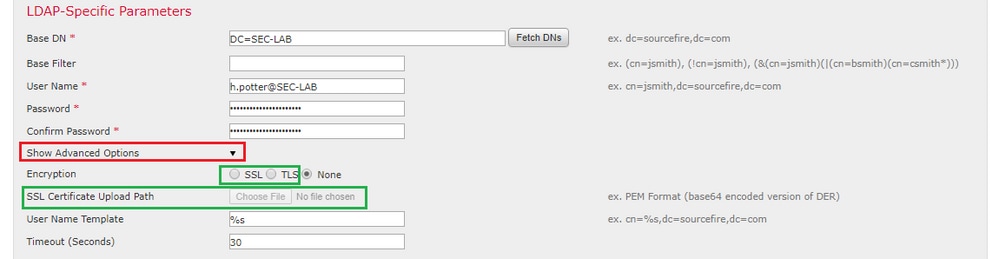

SSL将默认端口更改为636,TLS将其保留为389。

注意:TLS加密需要所有平台上的证书。对于SSL,FTD还需要证书。对于其他平台,SSL不需要证书。但是,建议您始终为SSL上传证书,以防止中间人攻击。

步骤1:导航到Devices > Platform Settings > External Authentication > External Authentication Object(仅限注册用户)并输入高级选项SSL/TLS信息:

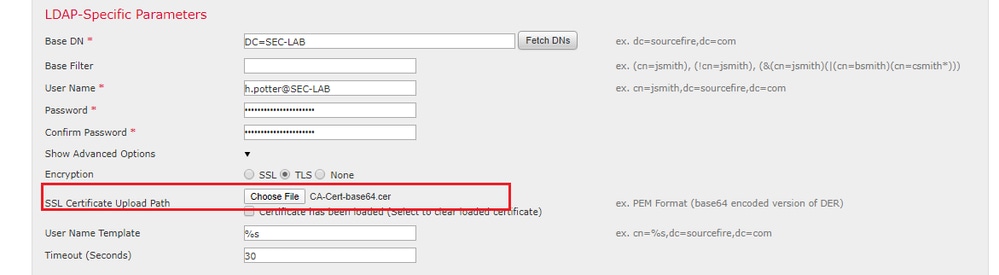

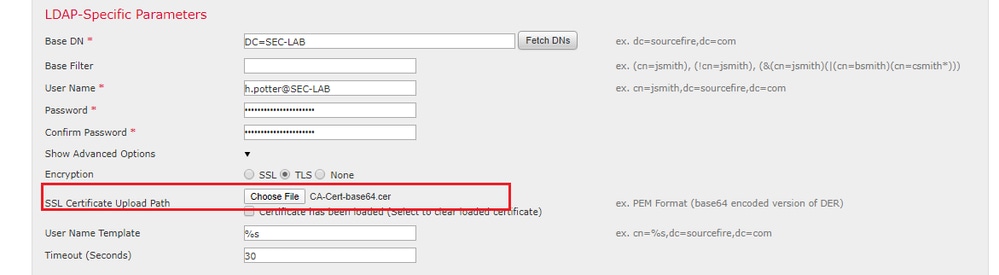

第二步:上传签署服务器证书的CA证书。证书必须是PEM格式。

第三步:保存配置。

验证

测试搜索库

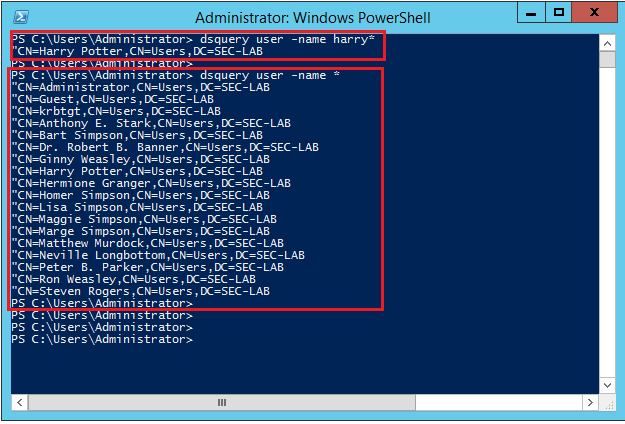

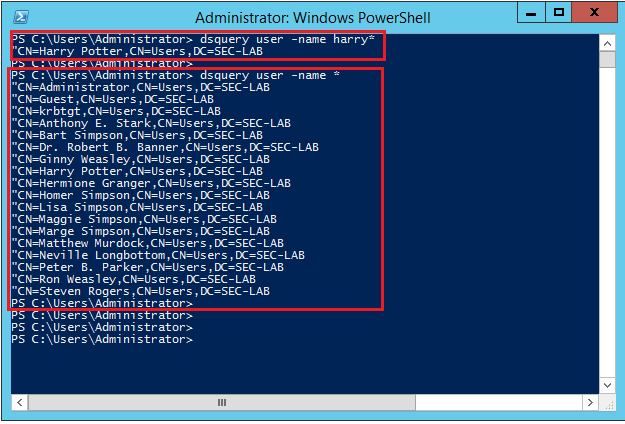

打开配置了LDAP的Windows命令提示符或PowerShell,然后键入命令:dsquery user -name <known username>。

例如:

PS C:\Users\Administrator> dsquery user -name harry*

PS C:\Users\Administrator> dsquery user -name *

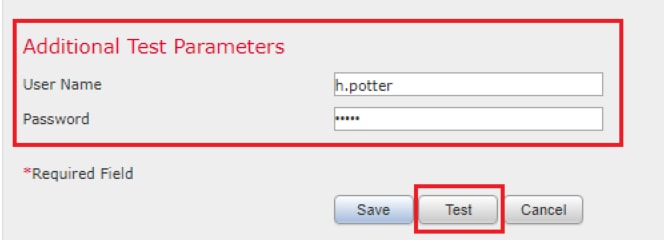

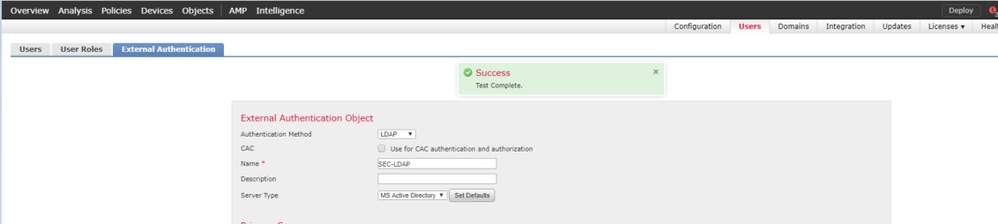

测试LDAP集成

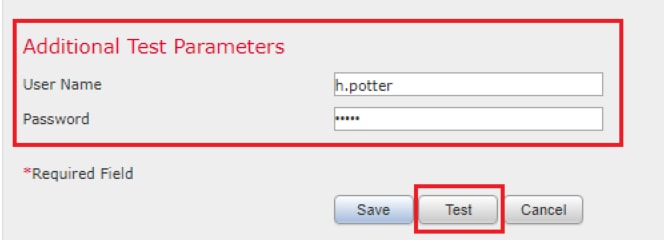

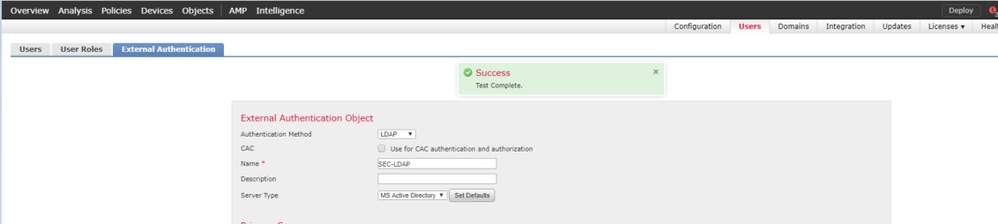

导航到System > Users > External Authentication > External Authentication Object。页面底部有一个Additional Test Parameters 部分,如图所示:

选择测试以查看结果。

故障排除

FMC/FTD和LDAP如何进行交互以下载用户

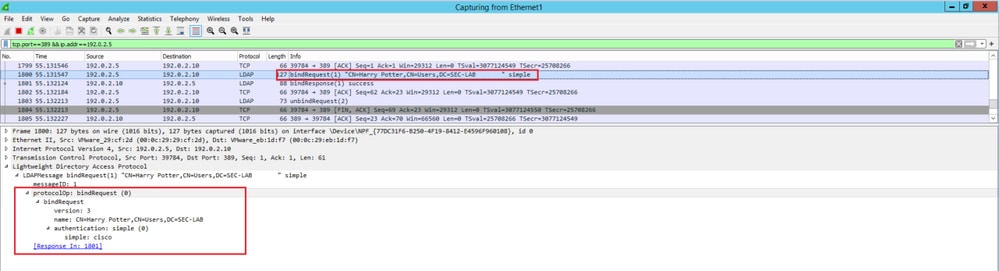

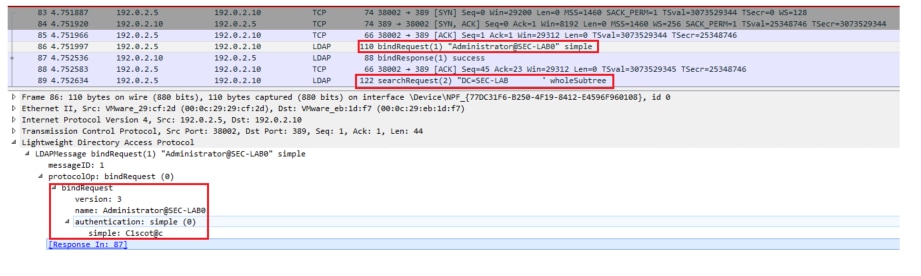

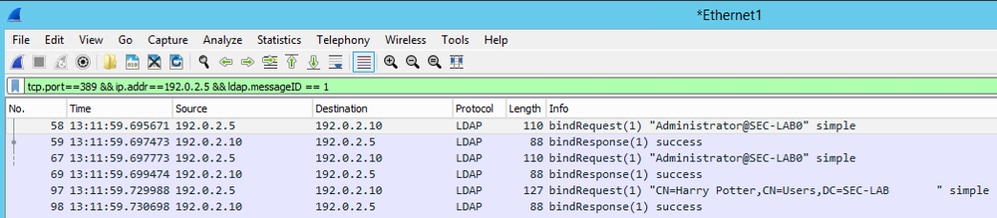

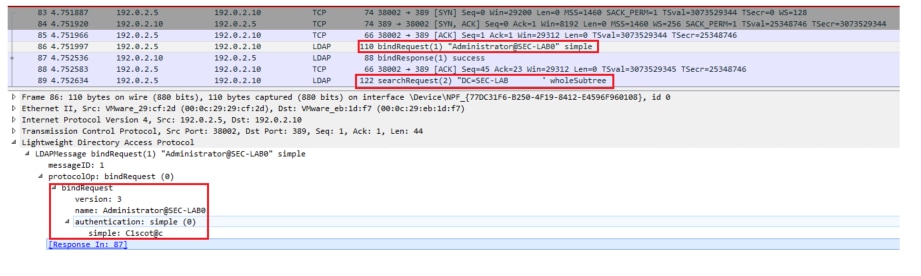

为了使FMC能够从Microsoft LDAP服务器拉取用户,FMC必须首先使用LDAP管理员凭证在端口389或636 (SSL)上发送绑定请求。一旦LDAP服务器能够对FMC进行身份验证,它将以成功消息做出响应。最后,FMC可以使用搜索请求消息发出请求,如图所示:

<< --- FMC sends: bindRequest(1) "Administrator@SEC-LAB0" simple LDAP must respond with: bindResponse(1) success --- >> << --- FMC sends: searchRequest(2) "DC=SEC-LAB,DC=NET" wholeSubtree

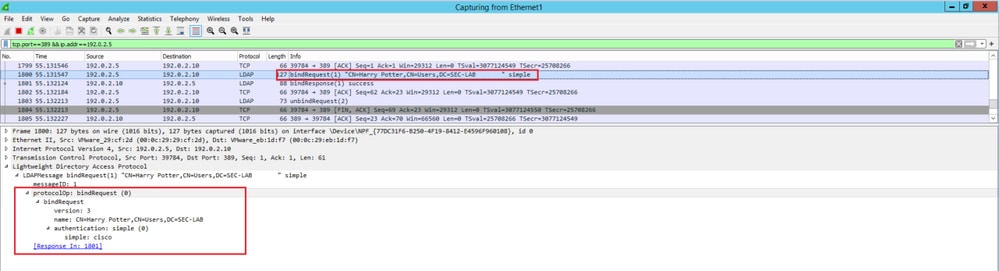

请注意,默认情况下,身份验证以明文形式发送口令:

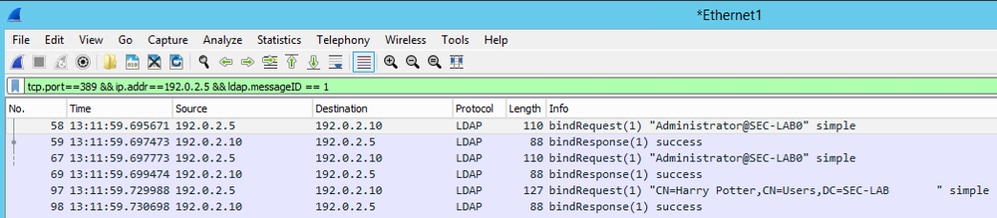

FMC/FTD和LDAP如何进行交互以验证用户登录请求

为了使用户能够在启用LDAP身份验证时登录到FMC或FTD,初始登录请求将发送到Firepower,但用户名和密码将转发到LDAP以获得成功/拒绝响应。这意味着FMC和FTD不将密码信息保存在本地数据库中,而是等待LDAP确认如何继续。

如果接受用户名和密码,则会在Web GUI中添加一个条目,如图所示:

在FMC CLISH中运行命令show user以验证用户信息: > show user <username>

命令显示指定用户的详细配置信息。将显示以下值:

Log in —登录名称

UID —数字用户ID

Auth(本地或远程)-如何对用户进行身份验证

Access (Basic or Config) -用户的权限级别

已启用(启用或禁用)-用户是否处于活动状态

重置(Yes或No)—用户是否必须在下次登录时更改密码

Exp (Never or a number) -必须更改用户密码之前的天数

警告(N/A或数字)-用户被指定以便在密码到期之前更改其密码的天数

Str(是或否)-用户的密码是否必须满足检查强度的标准

锁定(Yes或No) -用户帐户是否因登录失败次数过多而被锁定

Max (N/A or a number) -锁定用户帐户之前失败登录的最大数量

SSL或TLS未按预期工作

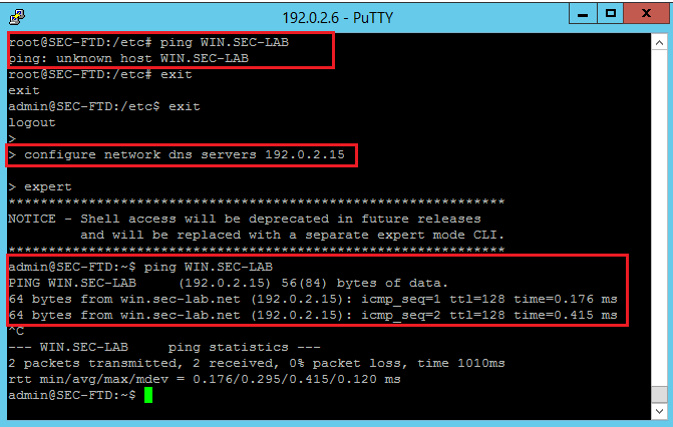

如果您未在FTD上启用DNS,则可以在尾部日志中看到提示LDAP不可达的错误:

root@SEC-FMC:/$ sudo cd /var/common

root@SEC-FMC:/var/common$ sudo pigtail

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.0.2.15 user=h.potter

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_ldap: ldap_starttls_s: Can't contact LDAP server

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: PAM: Authentication failure for h.potter from 192.0.2.15

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Failed keyboard-interactive/pam for h.potter from 192.0.2.15 port 61491 ssh2

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: maximum authentication attempts exceeded for h.potter from 192.0.2.15 port 61491 ssh2 [preauth]

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Disconnecting authenticating user h.potter 192.0.2.15 port 61491: Too many authentication failures [preauth]

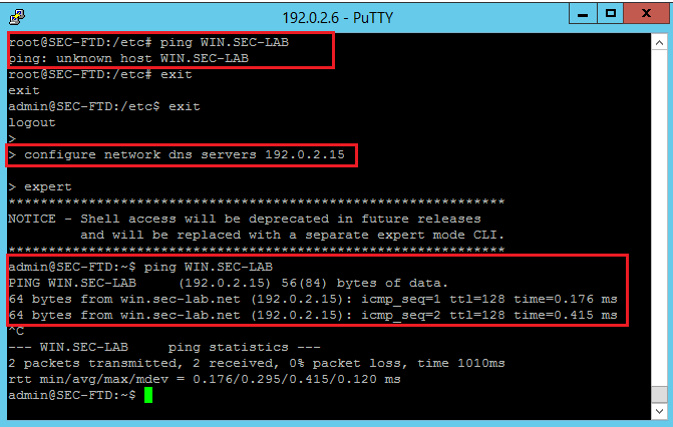

确保Firepower能够解析LDAP服务器完全限定域名(FQDN)。否则,请添加映像中所示的正确DNS。

FTD:访问FTD CLISH并运行命令: > configure network dns servers <IP Address>.

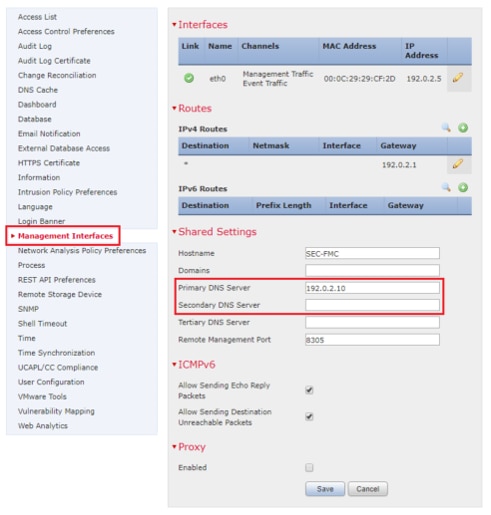

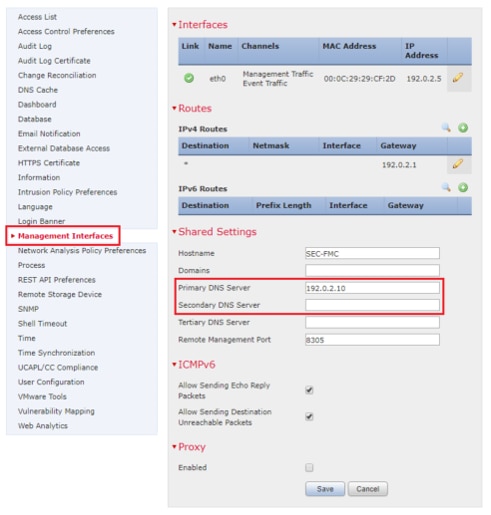

FMC:选择System > Configuration,然后选择Management Interfaces(如图所示):

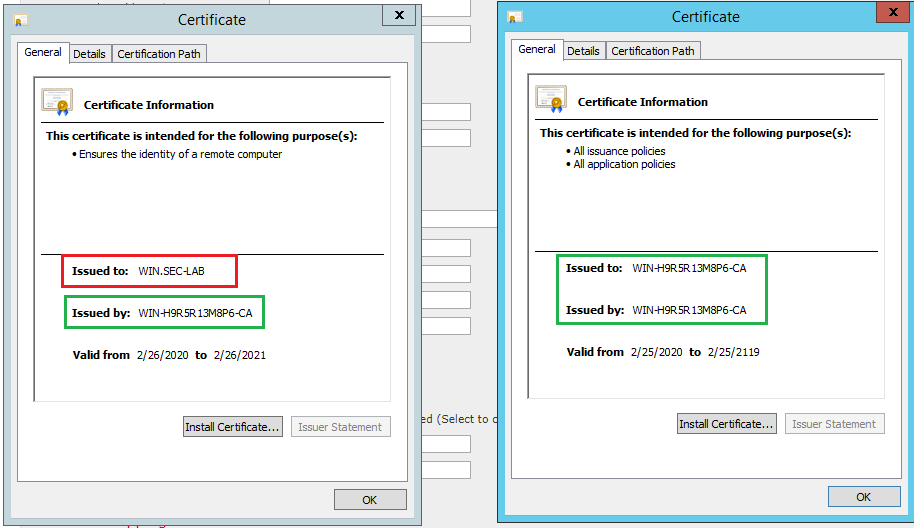

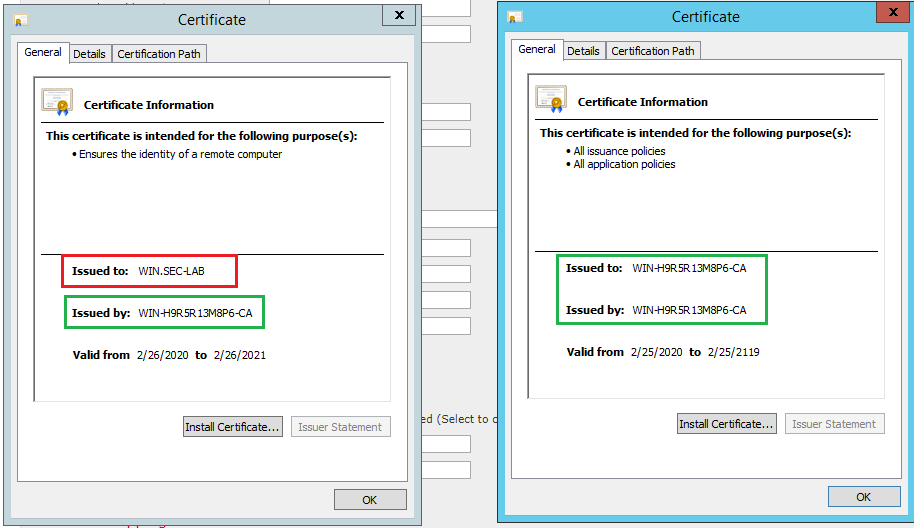

确保上传到FMC的证书是签署LDAP服务器证书的CA的证书,如图所示:

使用数据包捕获来确认LDAP服务器发送正确的信息:

相关信息

反馈

反馈