简介

本文档介绍在统一计算系统管理器(UCSM)上配置增强型终端访问控制器访问控制系统(TACACS+)身份验证。TACACS+是用于身份验证、授权和责任服务(AAA)的网络协议,它提供了一种集中管理网络访问设备(NAD)的方法,您可以在其中通过服务器管理和创建规则,在此使用案例场景中,我们将使用身份服务引擎(ISE)。

先决条件

要求

Cisco 建议您了解以下主题:

- Cisco UCS Manager(UCSM)

- 增强型终端访问控制器访问控制系统(TACACS+)

- 身份服务引擎 (ISE)

使用的组件

本文档中的信息基于以下软件和硬件版本:

- UCSM 4.2(3d)

- 思科身份服务引擎(ISE)版本3.2

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

上的TACACS+配置 ISE

设置 的TACACS+ 在ISE上

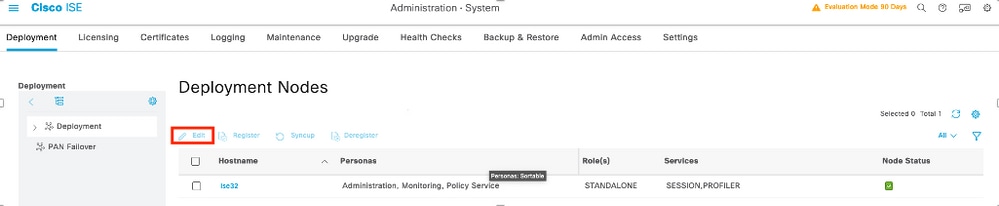

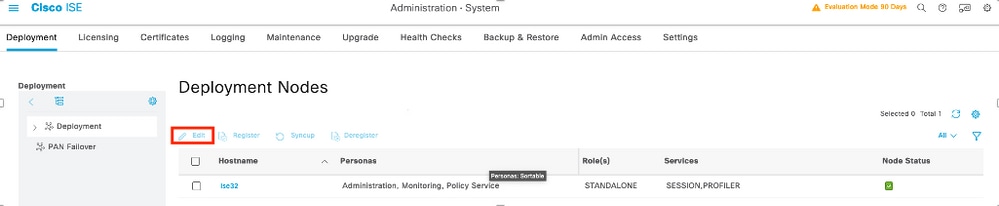

步骤1:第一个任务是检查ISE是否具有处理TACACS+身份验证的正确功能,以便您需要在策略服务节点(PSN)中检查是否具有设备管理服务(Device Admin Service)功能,浏览菜单Administration > System > Deployment,选择ISE将执行TACACS+的节点,然后选择按钮编辑。

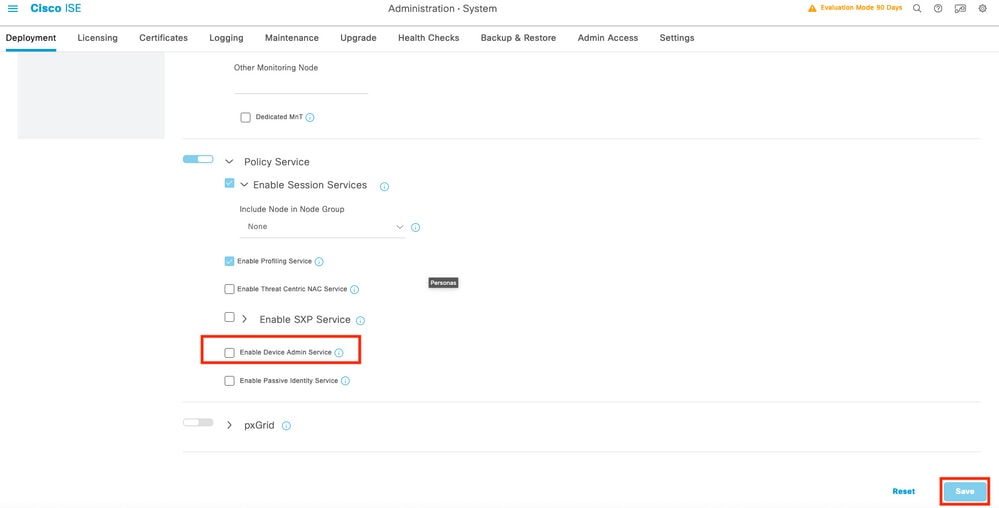

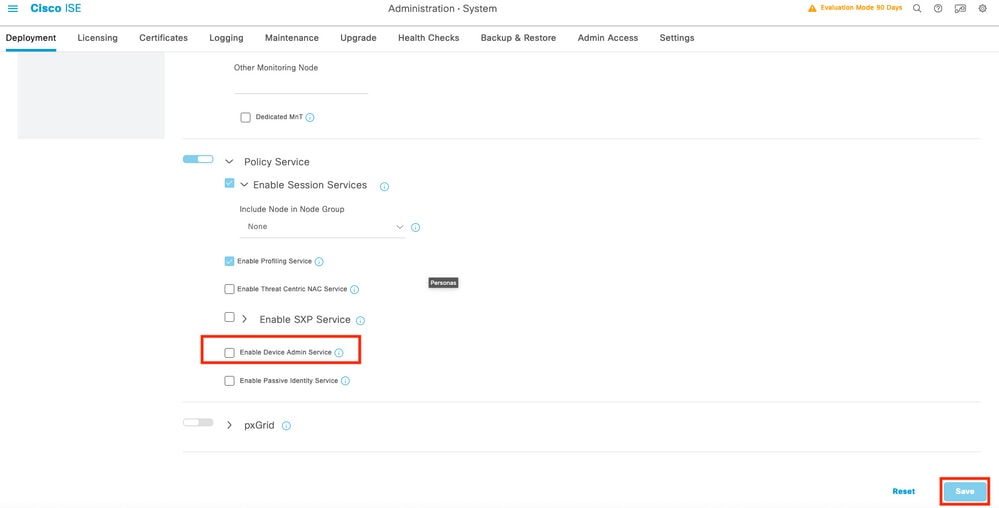

第二步:向下滚动,直到您看到相应的功能Device Administration Service(请注意,要启用此功能,您首先需要在节点上启用策略服务器角色,并且需要在部署中提供TACACS+许可证),选中该复选框,然后保存配置:

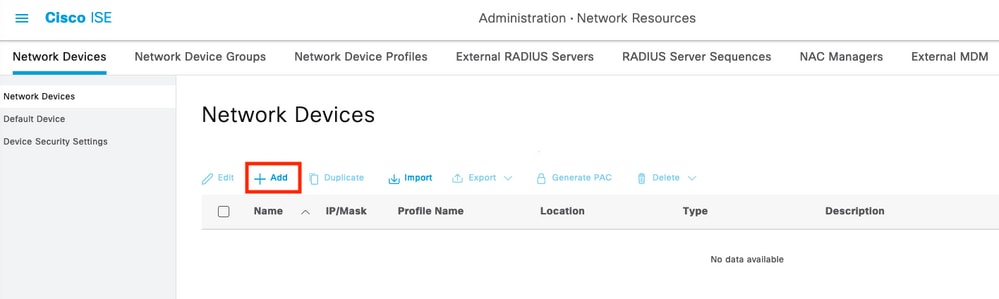

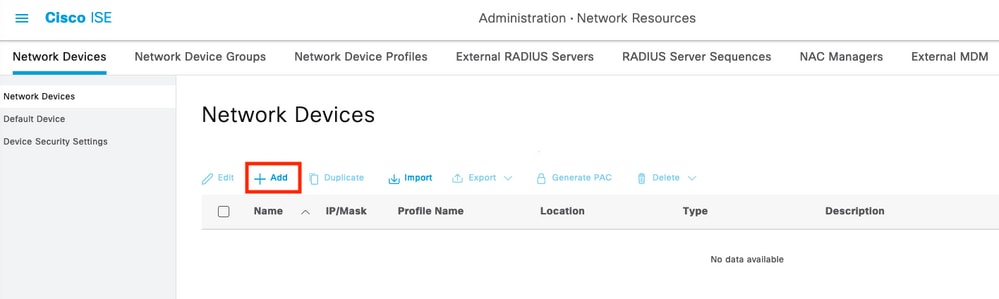

第三步:配置将ISE用作TACACS+作为服务器的网络接入设备(NAD),导航到菜单Administration > Network Resources > Network Devices,然后选择按钮+Add。

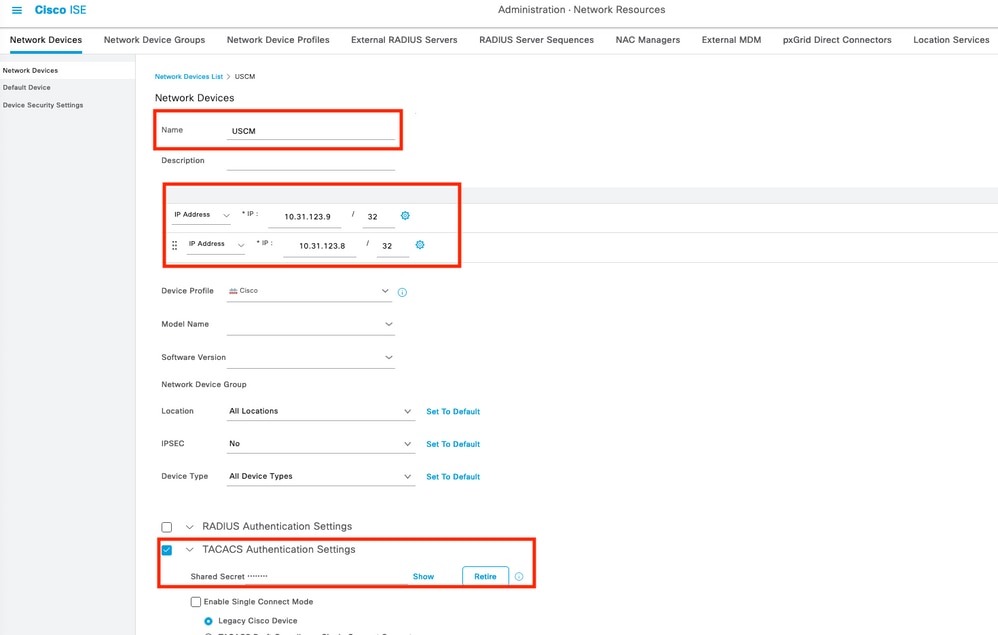

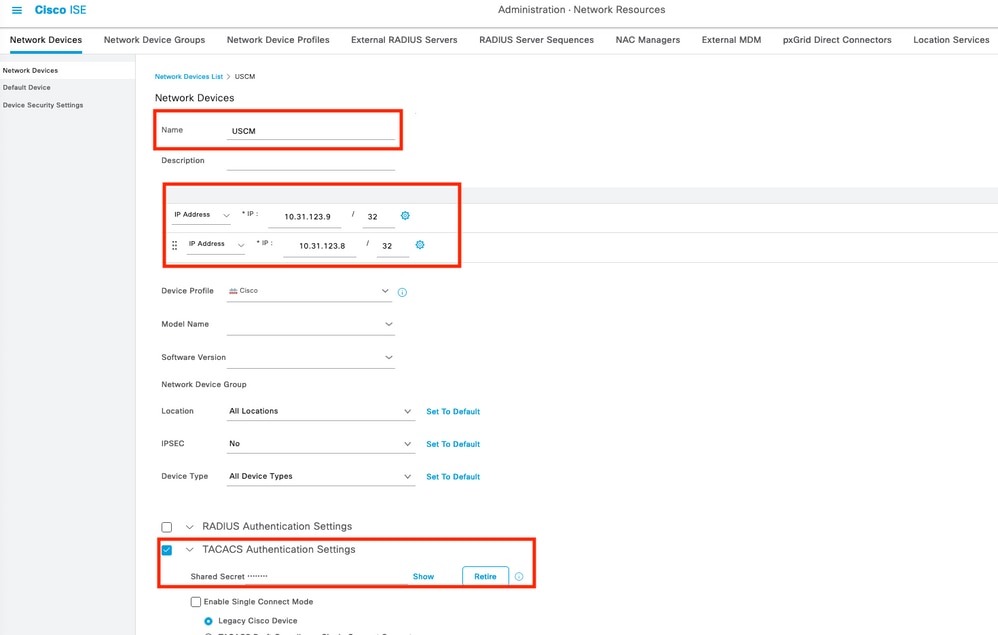

第四步:在本节中,配置:

- 要作为TACACS+客户端的UCSM的名称。

- UCSM用于向ISE发送请求的IP地址。

- TACACS+共享密钥,这是用于加密UCSM和ISE之间的数据包的密码

注意:对于集群配置,请为两个交换矩阵互联添加管理端口IP地址。此配置可确保在第一交换矩阵互联发生故障且系统故障切换到第二交换矩阵互联时,远程用户可以继续登录。所有登录请求均源自这些IP地址,而不是Cisco UCS Manager使用的虚拟IP地址。

在ISE上配置属性和规则

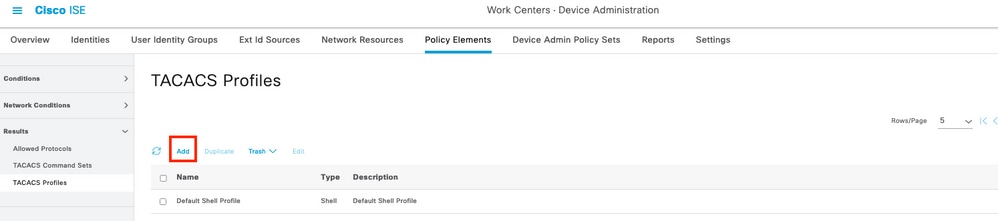

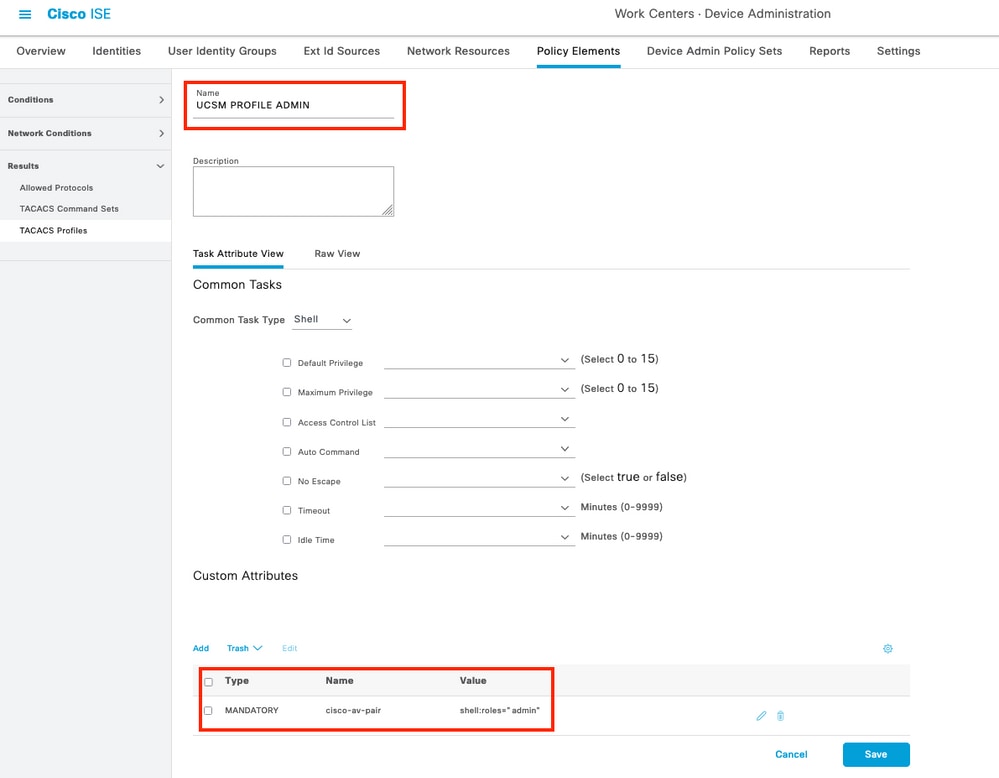

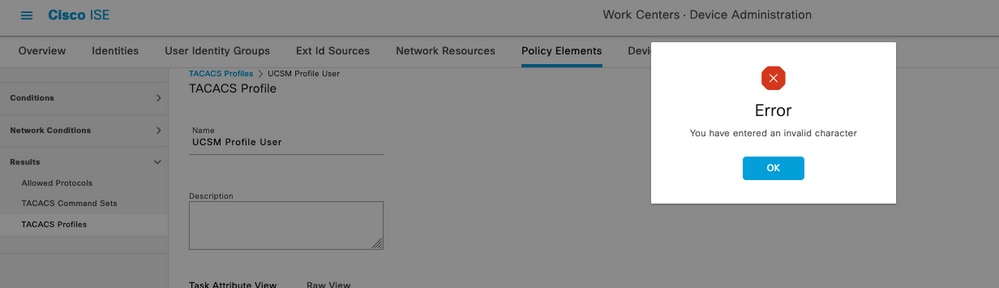

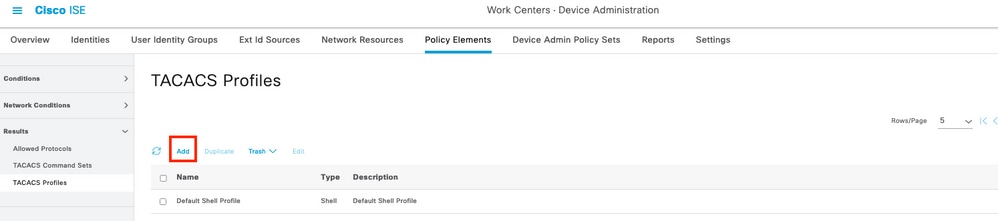

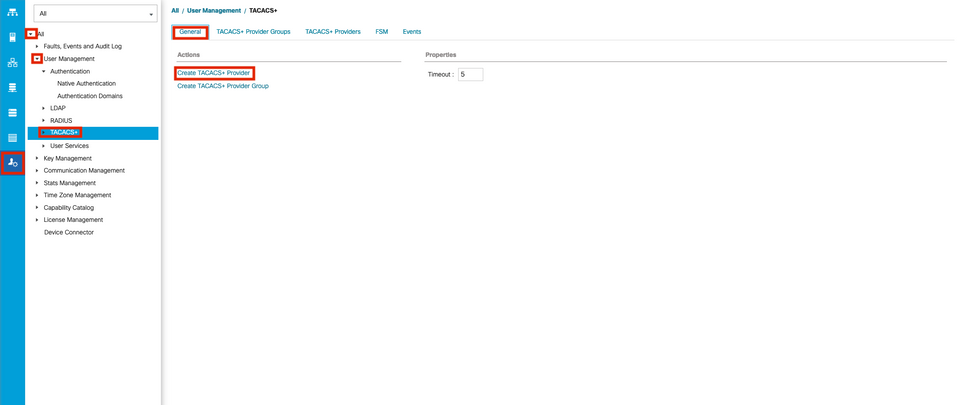

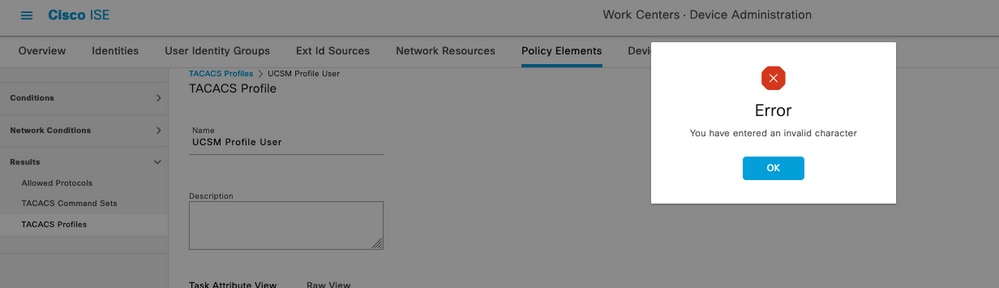

步骤1:创建TACACS+配置文件,导航到菜单Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles,然后选择Add

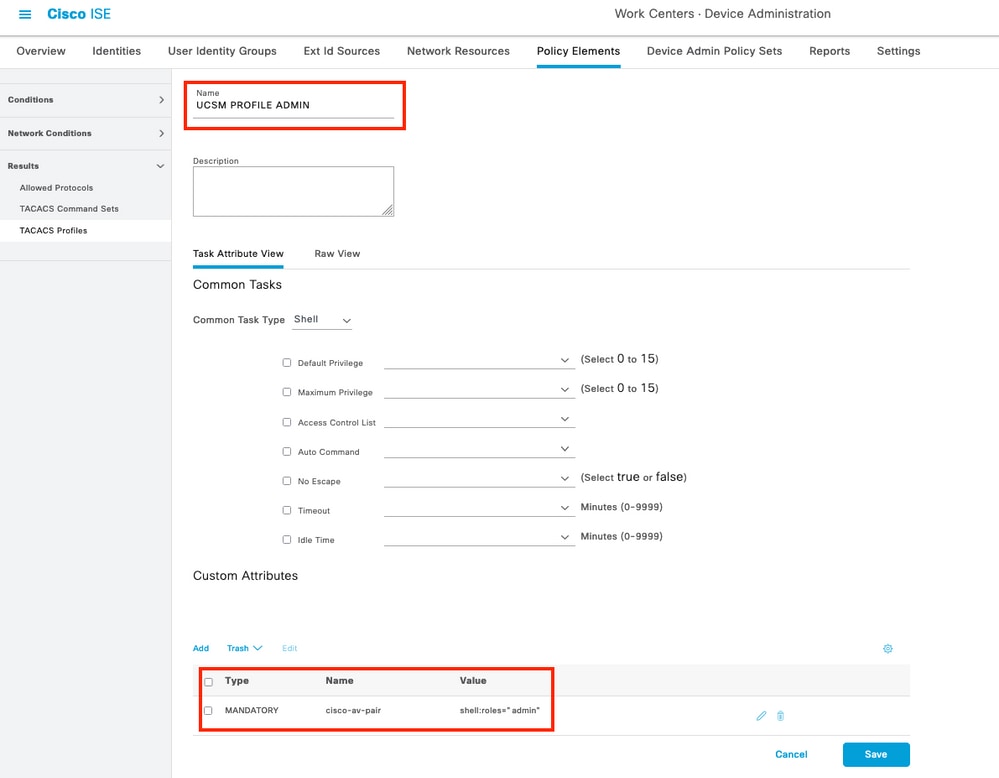

第二步:在本部分中,使用名称配置配置文件,并在Custom Attributes部分中,选择Add,然后创建一个特征MANDATORY的属性,将其命名为cisco-av-pair,并在值中选择一个可用于UCSM的角色并输入该角色作为shell角色,在本示例中,将使用角色admin,并且选定的输入需要为shell:roles="admin"(如下所示)。

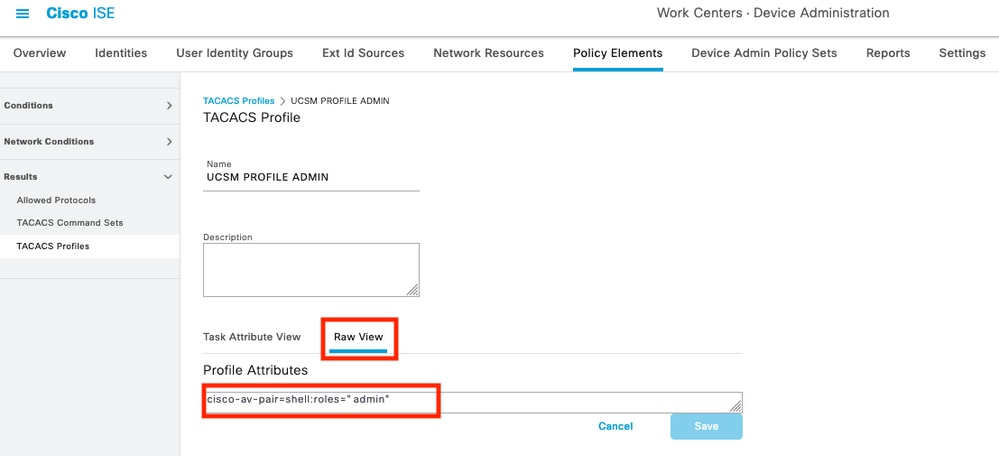

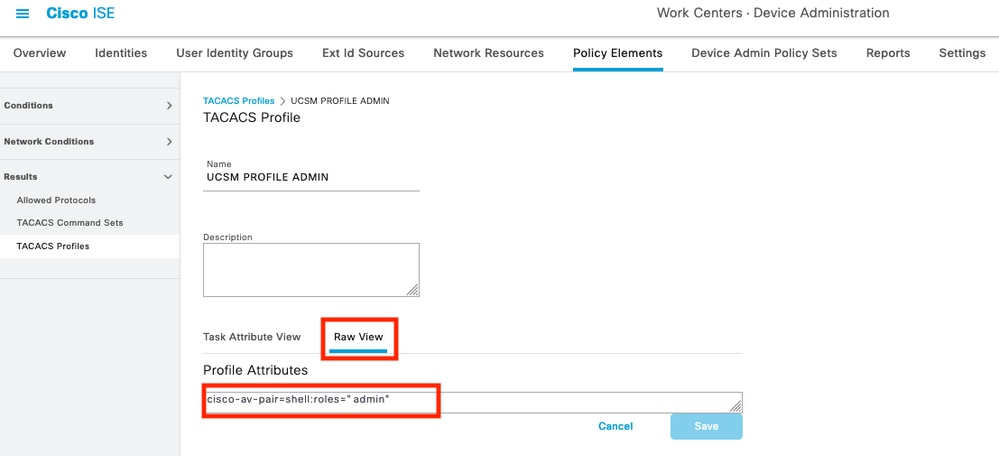

在同一菜单中,如果您为TACACS配置文件选择Raw View,则可以验证将通过ISE发送的属性的相应配置。

注:cisco-av-pair name是为TACACS+提供程序提供属性ID的字符串。

第三步:选中并保存配置。

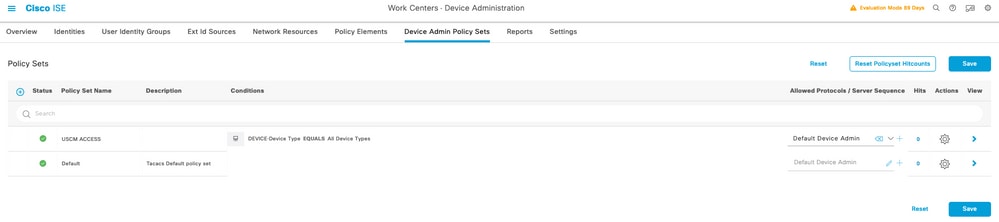

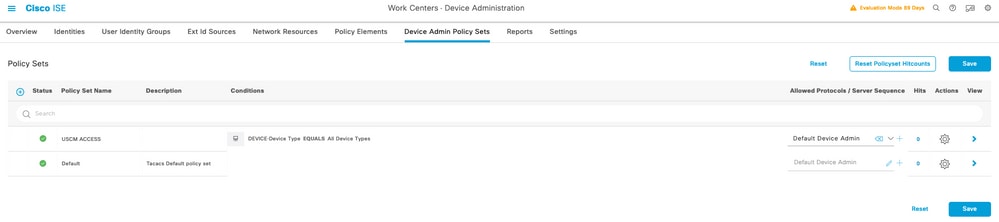

第四步:创建用于UCSM的Device Admin Policy Set,导航菜单Work Centers > Device Administration > Device Admin Policy Sets,然后从现有策略集中选择齿轮图标,然后选择上面的Insert新行

第五步:将此新策略集命名为Policy Set,根据将从UCSM服务器进行中的TACACS+身份验证的特征添加条件,并选择Allowed Protocols > Default Device Admin,保存配置。

第六步:在>视图选项中选择,并在Authentication Policy部分中选择ISE将从中查询将在UCSM中输入的用户名和凭据的外部身份源,在本示例中,凭据对应于ISE中存储的内部用户。

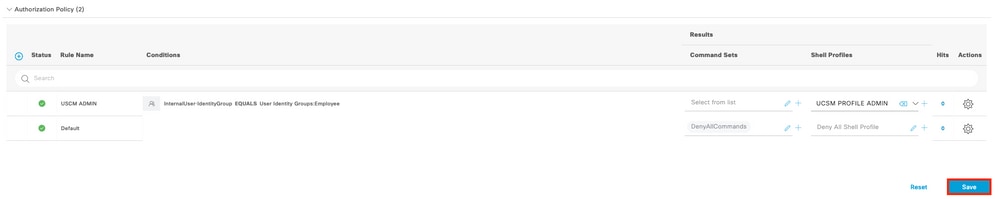

步骤 7.向下滚动至名为Authorization Policy的部分,直到Default policy,选择齿轮图标,然后在上面插入一个规则。

步骤 8为新的授权规则命名,添加与要进行身份验证的用户相关的条件已作为组成员身份,并在Shell Profiles部分添加您之前配置的TACACS配置文件,保存配置。

UCSM上的TACACS+配置

登录Cisco UCS ManagerGUI和 具有管理员权限的用户。

为用户创建角色

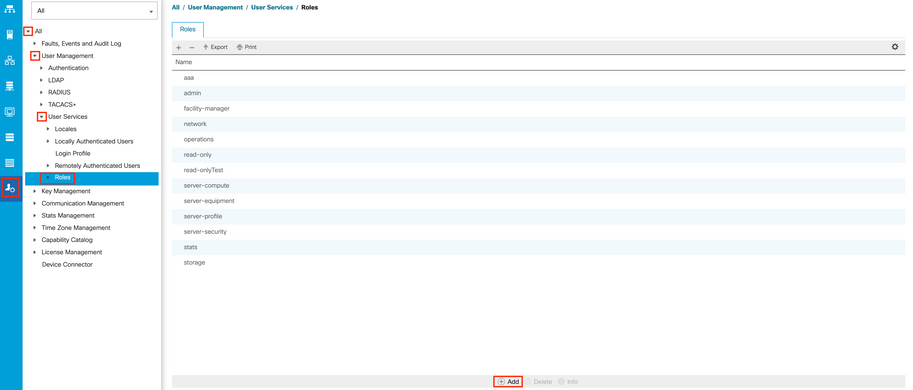

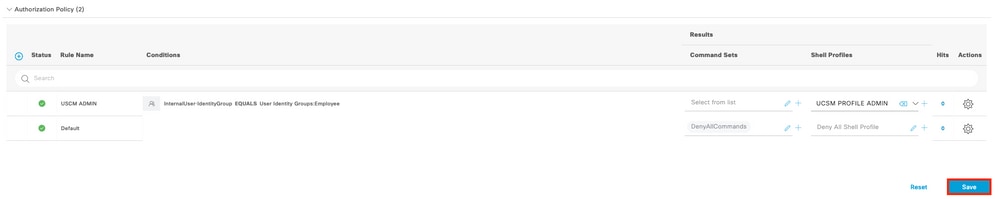

步骤1:在Navigation窗格中,选择Admin选项卡。

第二步:在Admin选项卡上,展开All > User Management > User Services > Roles。

第三步: 如果Work窗格,选择General选项卡。

第四步:为自定义角色选择Add。此示例使用默认角色。

第五步:验证名称角色是否与之前在TACACS配置文件中配置的名称相匹配。

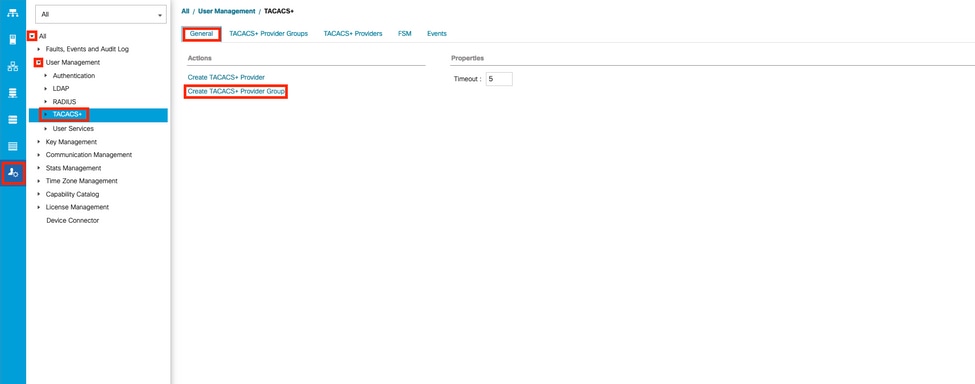

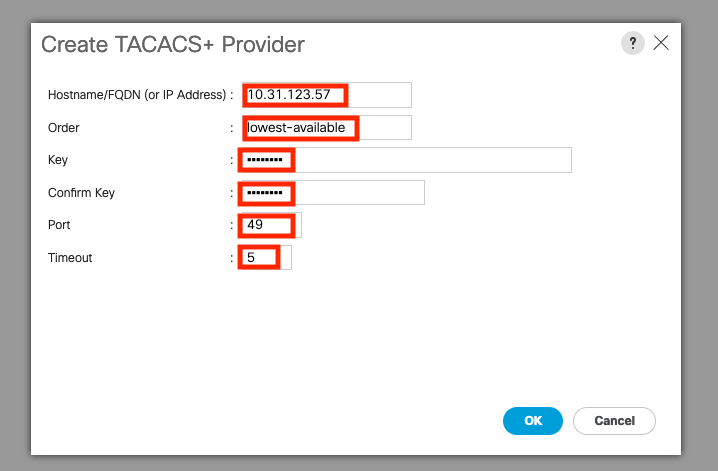

创建TACACS+提供程序

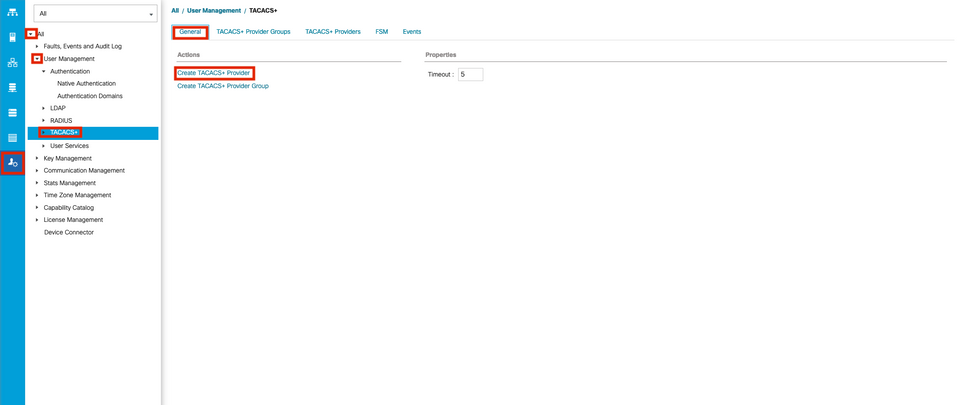

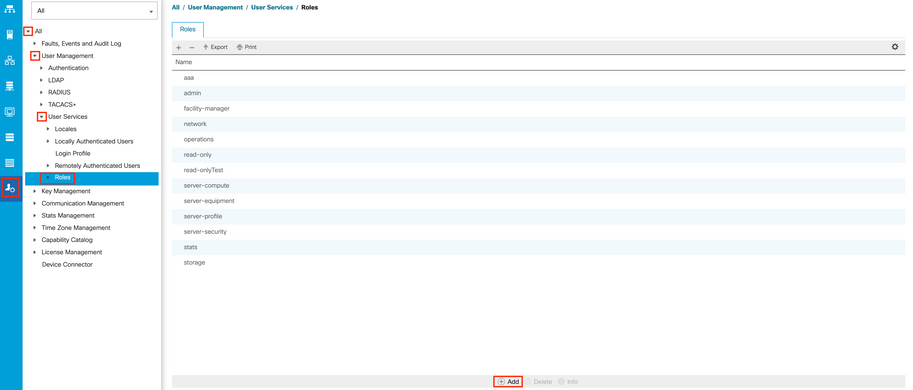

步骤1:在Navigation窗格中,选择Admin选项卡。

第二步:在Admin选项卡上,展开All > User Management > TACACS+。

第三步: 如果Work窗格,选择General 选项卡。

第四步: 如果Actions区域,选择Create TACACS+ Provider.

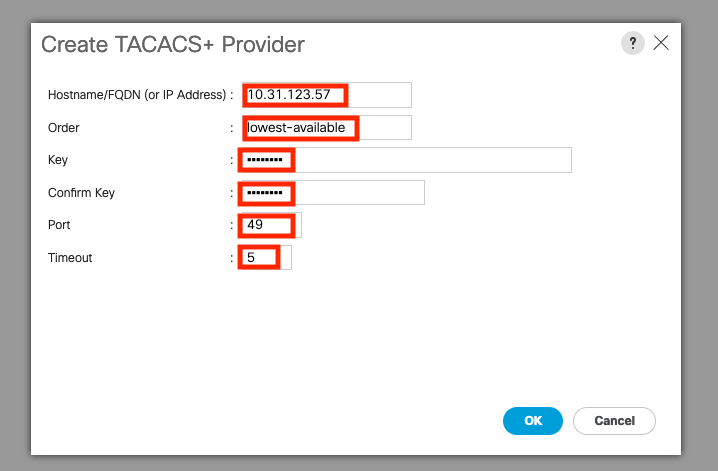

第五步: 如果Create TACACS+ Provider向导,输入适当的信息。

第六步:选择“确定”。

注:如果使用主机名而不是IP地址,则必须在Cisco UCS Manager中配置DNS服务器。

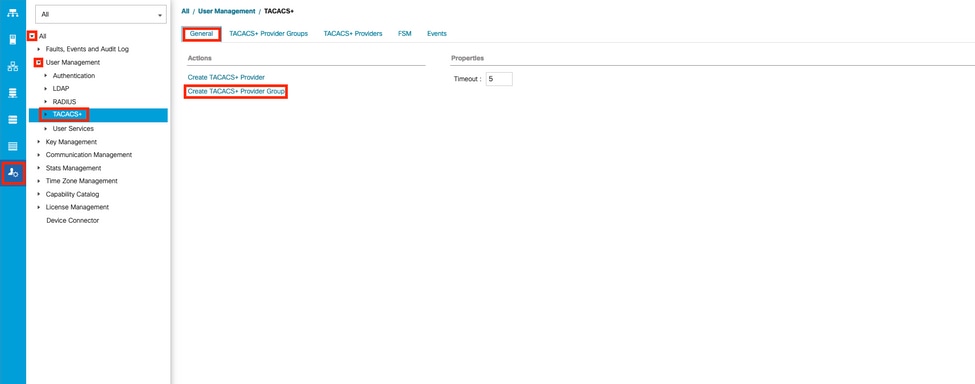

创建TACAC+提供程序组

步骤1:如果Navigation窗格,选择 Admin 选项卡。

第二步: 在Admin选项卡,展开 All > User Management > TACACS+.

第三步: 如果Work窗格,选择 General 选项卡。

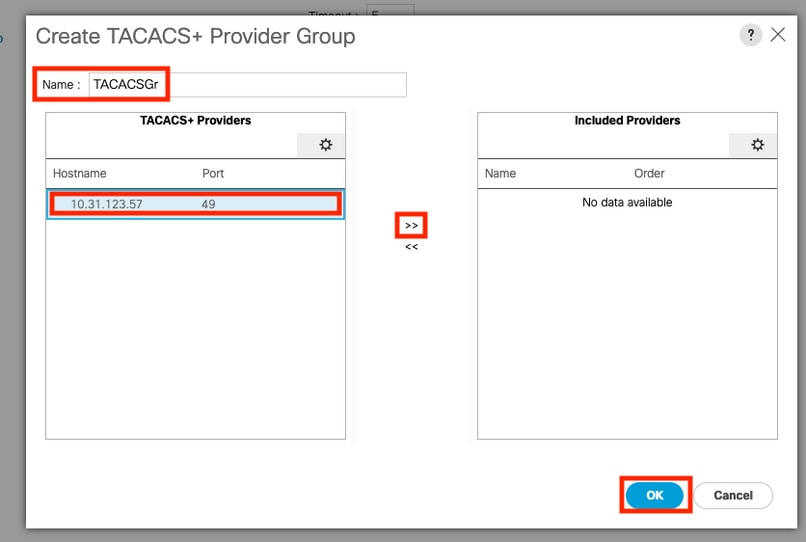

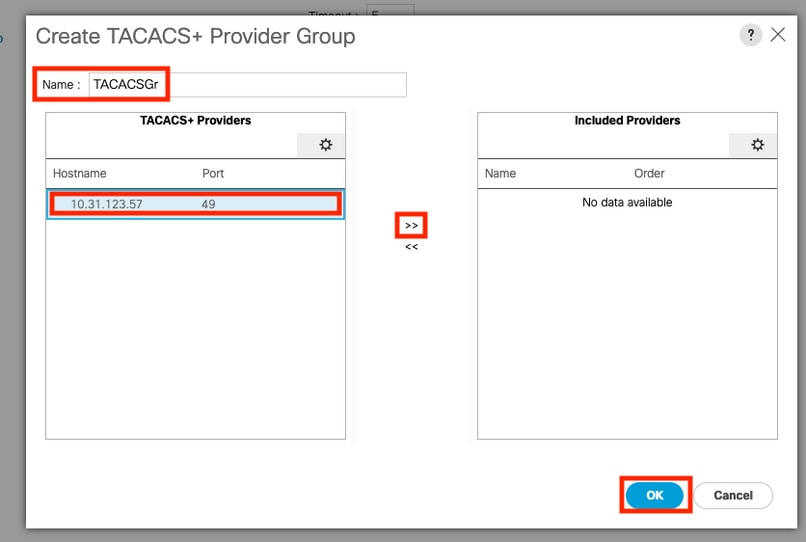

第四步: 如果Actions区域,选择Create TACACS+ Provider组.

第五步:在创建TACACS+提供程序组对话框中,输入请求的信息。

- 在名称字段中,输入组的唯一名称。

- 在TACACS+ Providers表中,选择要包含在组中的提供程序。

- 选择>>按钮将提供程序添加到包含的提供程序表。

第六步:选择“确定”。

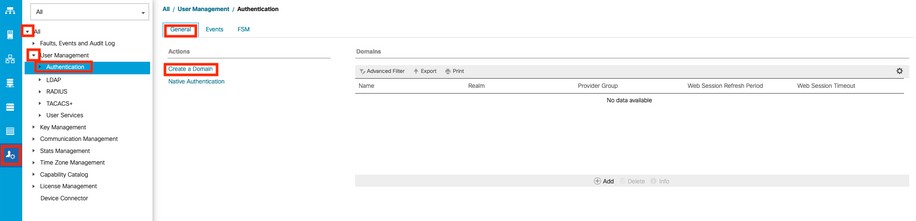

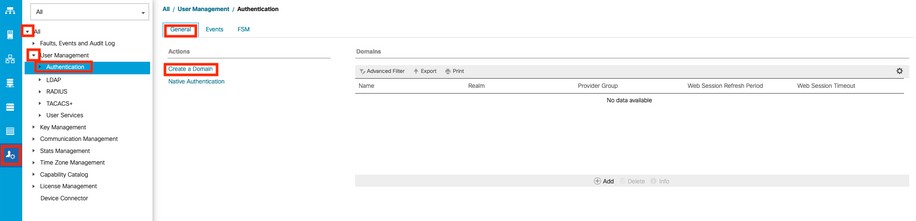

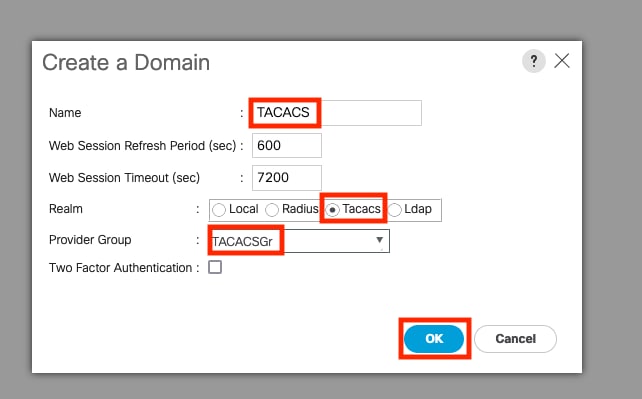

创建身份验证域

步骤1: 如果 Navigation 窗格,选择 Admin 选项卡。

第二步: 在 Admin 选项卡,展开 All > User Management > Authentication

第三步: 如果Work窗格,选择 General 选项卡。

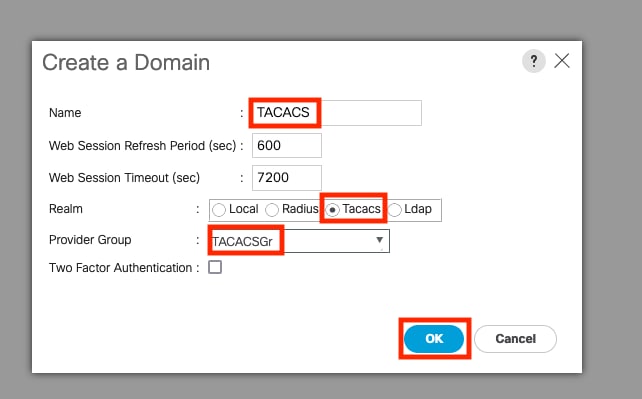

第四步: 如果Actions区域,选择Create a Domain.

第五步:在Create Domain对话框中,输入请求的信息。

- 在名称字段中,输入域的唯一名称。

- 在Realm中,选择Tacacs选项。

- 从Provider Group下拉列表中,选择以前创建的TACACS+提供程序组,然后选择OK

故障排除

UCSM上的常见TACACS+问题

- 密钥错误或字符无效。

- 端口错误.

- 由于防火墙或代理规则,无法与提供商通信。

- FSM不是100%。

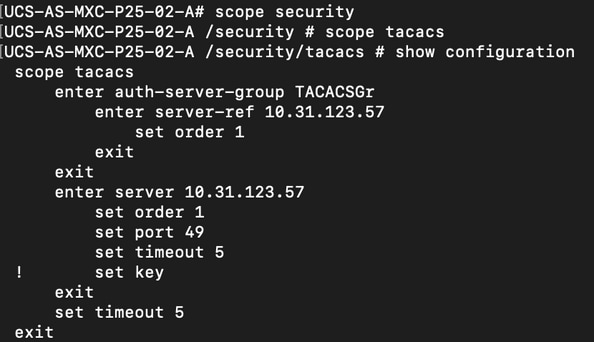

验证UCSM TACACS+配置:

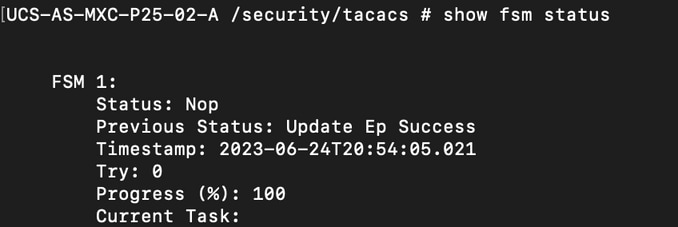

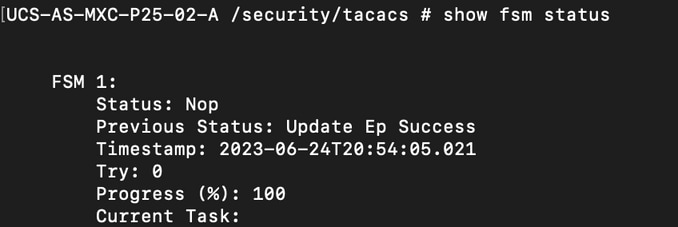

您必须确保UCSM已实施配置检查,有限状态机(FSM)的状态显示为100%完成。

从UCSM命令行验证配置

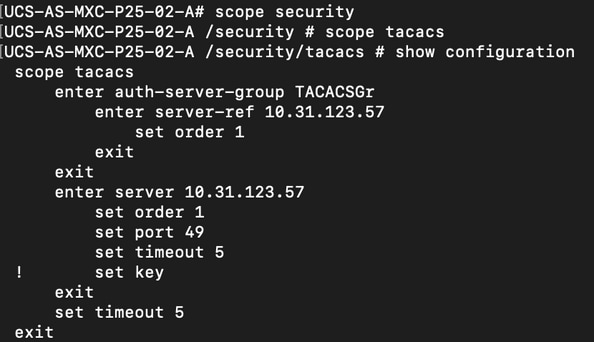

UCS-A# scope security

UCS-A /security # scope tacacs

UCS-A /security/tacacs # show configuration

UCS-A /security/tacacs # show fsm status

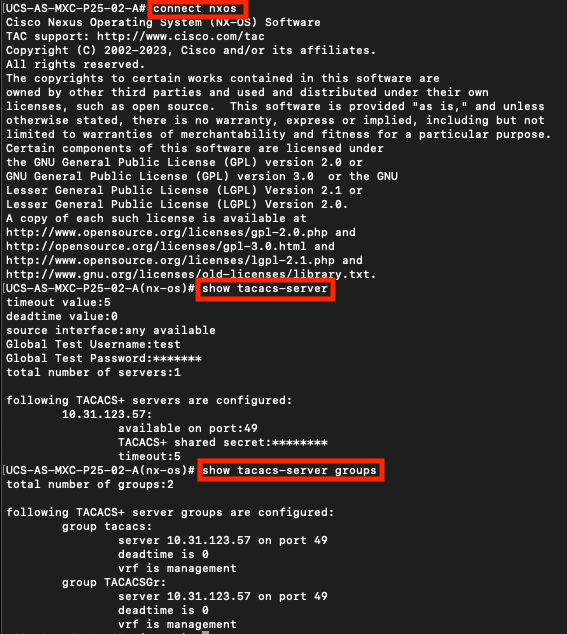

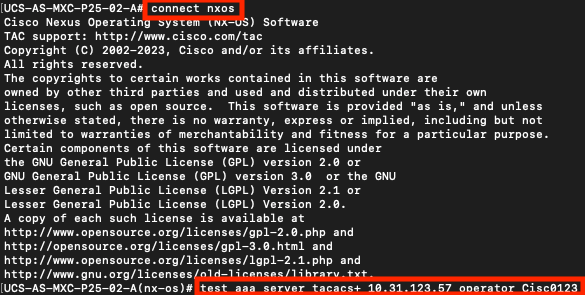

从NXOS验证Tacacs配置:

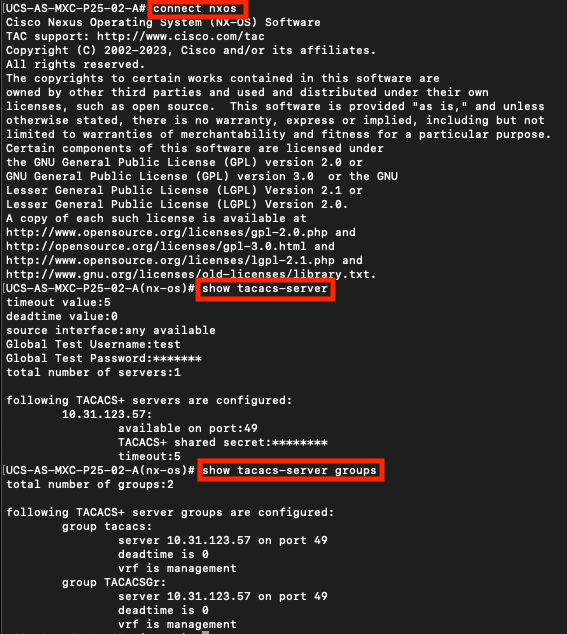

UCS-A# connect nxos

UCS-A(nx-os)# show tacacs-server

UCS-A(nx-os)# show tacacs-server groups

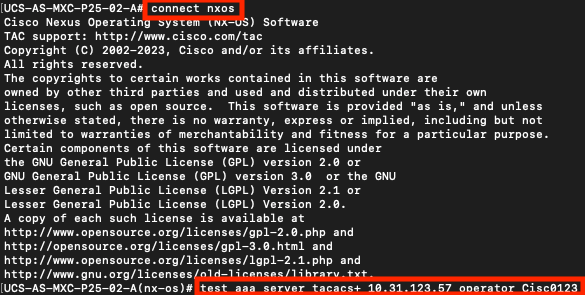

要从NX-OS测试身份验证,请在执行模式下使用test aaa命令(仅适用于NXOS)。

验证服务器配置:

UCS-A(nx-os)# test aaa server tacacs+ <TACACS+-server-IP-address or FQDN> <username> <password>

UCSM审核

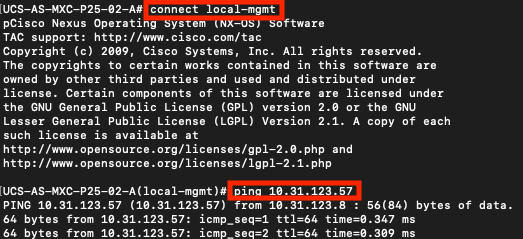

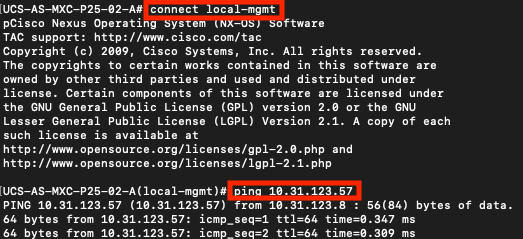

可达性验证

UCS-A# connect local-mgmt

UCS-A(local-mgmt)# ping <TACACS+-server-IP-address or FQDN>

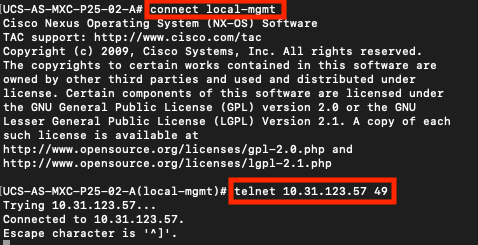

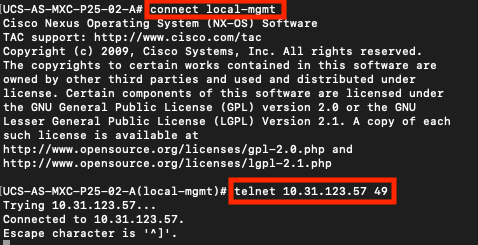

端口验证

UCS-A# connect local-mgmt

UCS-A(local-mgmt)# telnet <TACACS+-server-IP-address or FQDN> <Port>

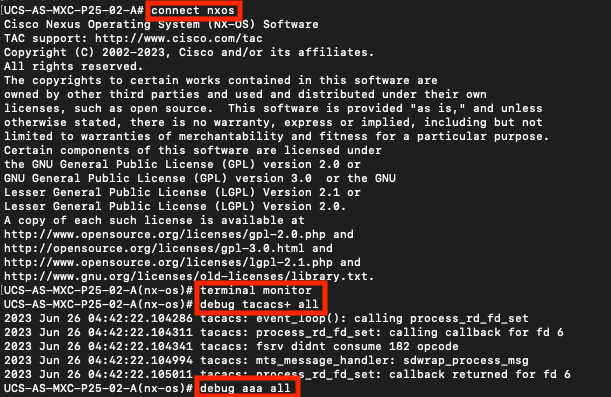

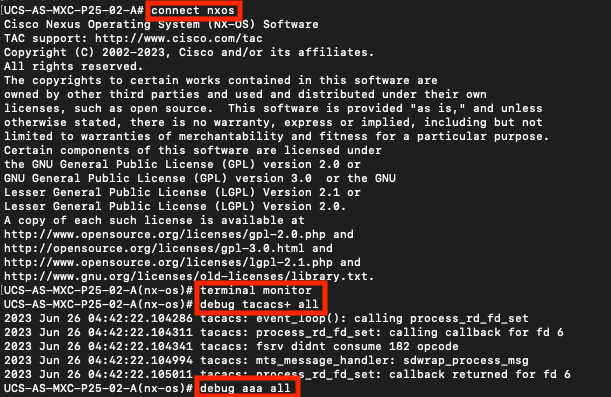

查看错误的最有效方法是启用NXOS调试,通过此输出,您可以看到导致通信错误的组、连接和错误消息。

- 打开到UCSM的SSH会话,使用具有管理员权限的任何特权用户(最好是本地用户)登录,转到NX-OS CLI上下文并启动终端监控。

UCS-A# connect nxos

UCS-A(nx-os)# terminal monitor

UCS-A(nx-os)# debug aaa all

UCS-A(nx-os)# debug aaa aaa-request

UCS-A(nx-os)# debug tacacs+ aaa-request

UCS-A(nx-os)# debug tacacs+ aaa-request-lowlevel

UCS-A(nx-os)# debug tacacs+ all

- 现在打开新的GUI或CLI会话,并尝试以远程用户(TACACS+)身份登录。

- 收到登录失败消息后,关闭关闭会话或使用以下命令进行的调试。

UCS-A(nx-os)# undebug all

ISE上的常见TACAC问题

此错误是由以下Bug https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwc91917引起的,请确保您具有解决此缺陷的位置。

ISE审核

步骤1:检查TACACS+可维护性是否正在运行,可以签入:

- GUI:检查是否在Administration > System > Deployment中列出了DEVICE ADMIN服务节点。

- CLI:运行命令show ports | 包括49以确认TCP端口中存在属于TACACS+的连接

ise32/admin#show ports | include 49

tcp: 169.254.4.1:49, 169.254.2.1:49, 169.254.4.1:49, 10.31.123.57:49

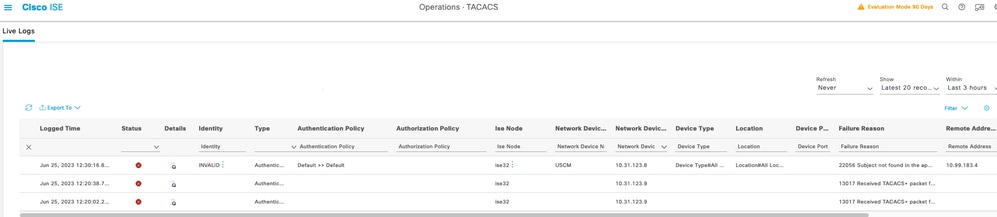

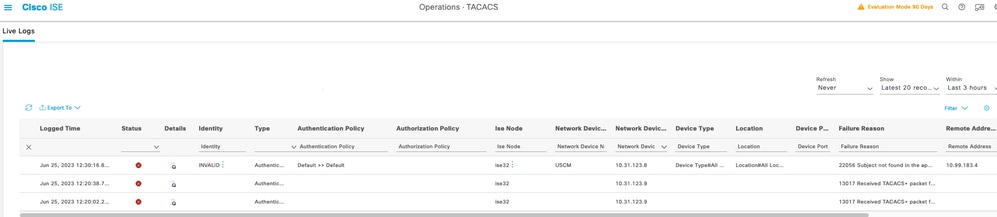

第二步:确认是否存在有关TACACS+身份验证尝试的实时日志:可以在Operations > TACACS > Live logs菜单中进行检查。

根据故障原因,您可以调整配置或解决故障原因。

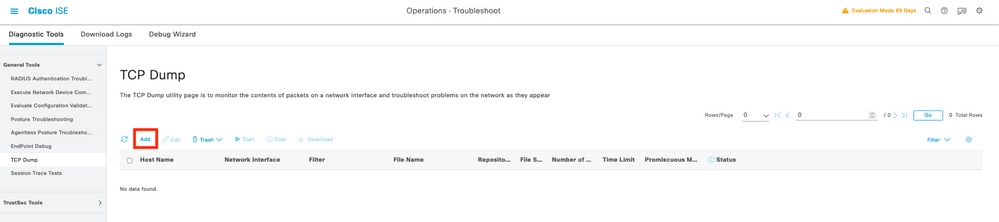

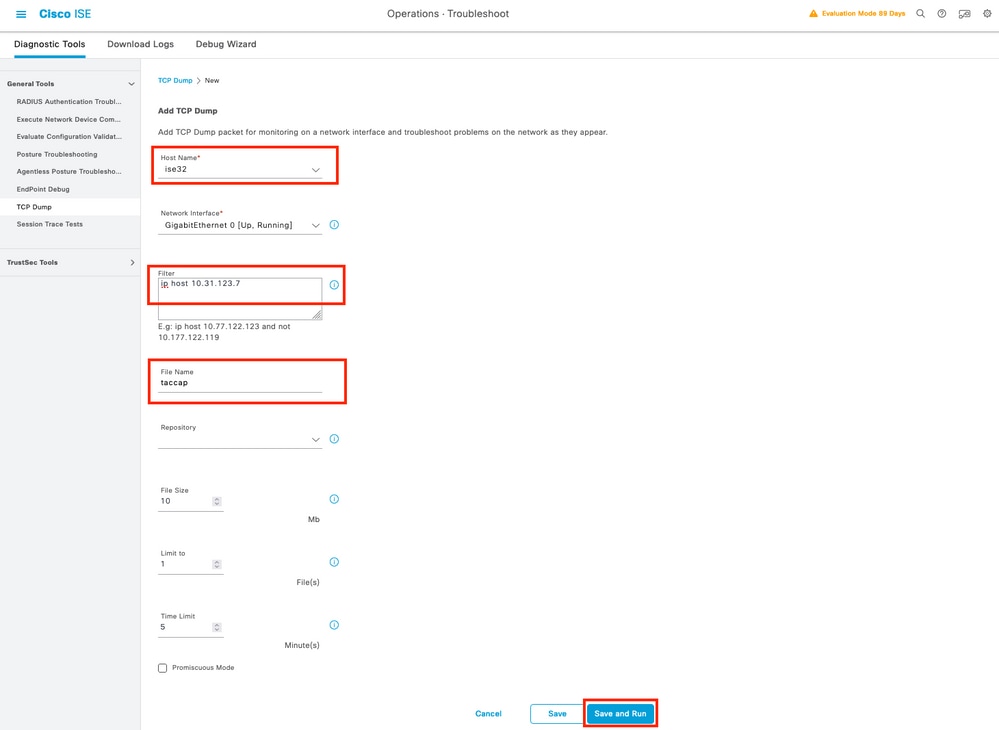

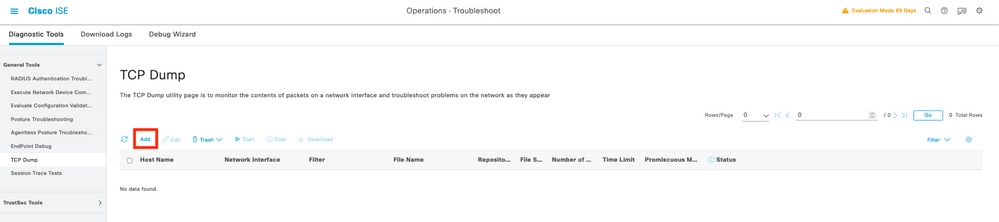

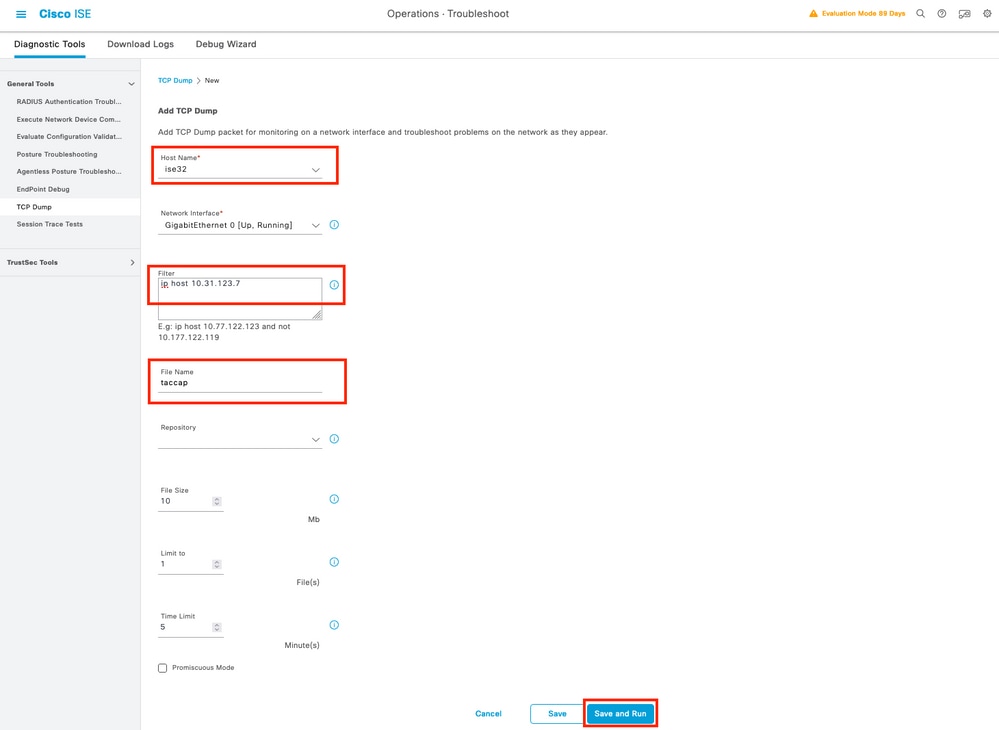

第三步:如果看不到任何实时日志,请继续捕获数据包,导航到菜单Operations > Troubleshoot > Diagnostic Tools > General Tools > TCP Dump,选择on add

选择UCSM从中发送身份验证的策略服务节点,然后在过滤器中继续输入ip host X.X.X.X(与从中发送身份验证的UCSM的IP对应),命名捕获并向下滚动以保存,运行捕获并从UCSM登录。

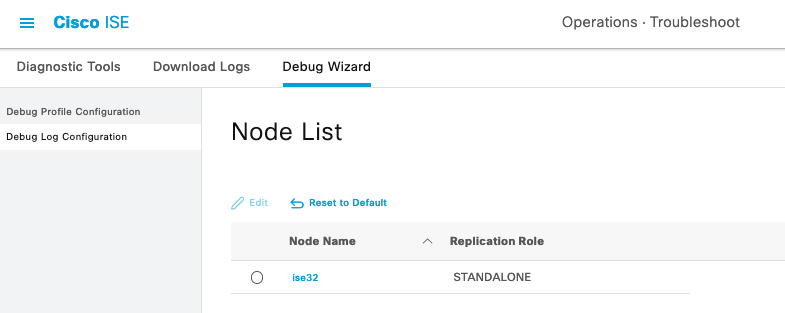

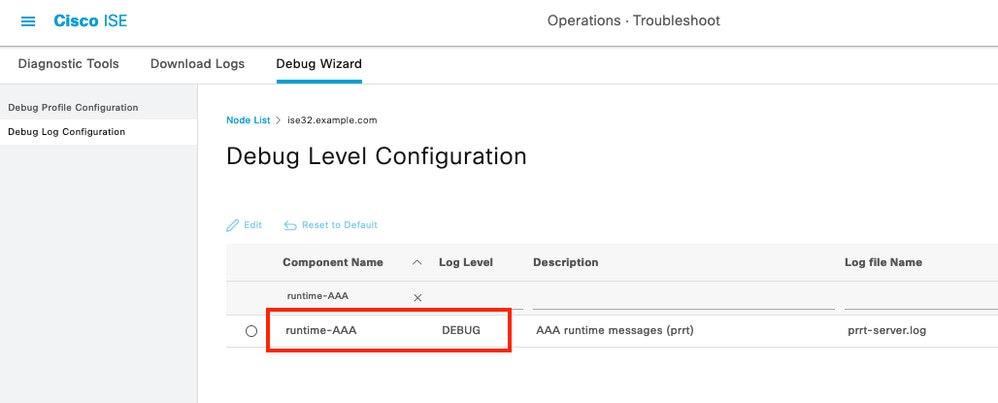

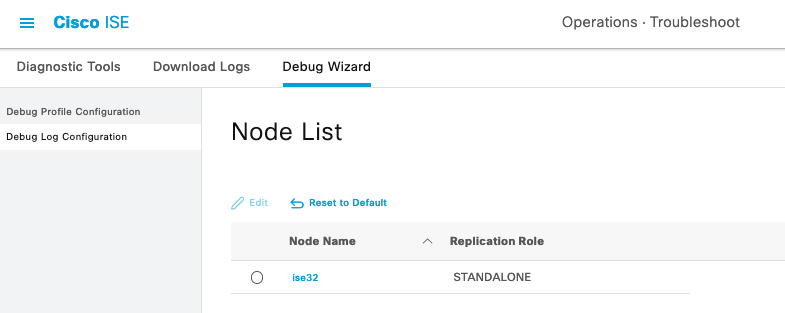

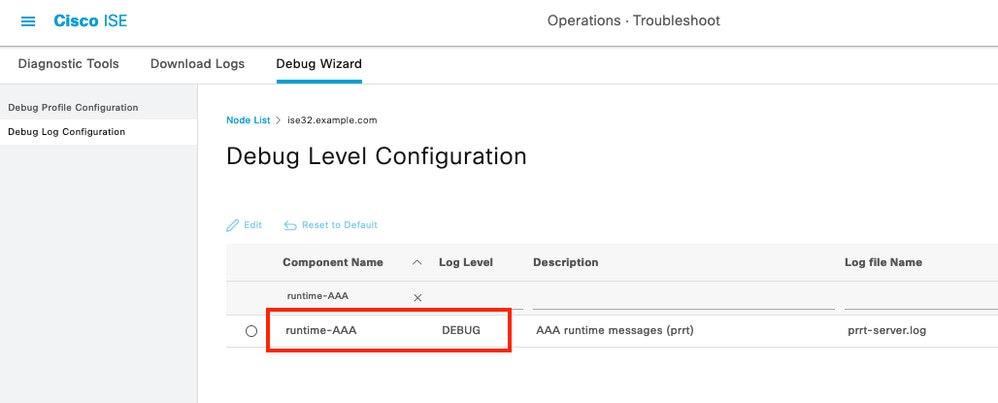

第四步:在操作>故障排除>调试向导>调试日志配置中执行身份验证的PSN内的调试中启用组件runtime-AAA,选择PSN节点,然后在编辑按钮中选择“下一步”。

查找组件runtime-AAA并将其级别更改为debug,然后再次重现问题,然后继续分析日志。

注:有关详细信息,请参阅Cisco Youtube的频道How to Enable Debuggs on ISE 3.x Versions https://www.youtube.com/watch?v=E3USz8B76c8中的视频。

相关信息

Cisco UCS Manager管理指南

Cisco UCS CIMC配置指南TACACS+

反馈

反馈