简介

本文档介绍如何将身份服务引擎(ISE) 3.3补丁1与Duo集成以实现多重身份验证。从版本3.3补丁1开始,ISE可配置为与Duo服务进行本地集成,因此无需身份验证代理。

先决条件

要求

Cisco 建议您具有以下主题的基础知识:

使用的组件

本文档中的信息基于:

- 思科ISE版本3.3补丁1

- Duo

- Cisco ASA 9.16(4) 版

- Cisco安全客户端5.0.04032版

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

流程图

流程图

流程图

步骤

0. 配置阶段包括选择Active Directory组(从中同步用户),在MFA向导完成之后,即会进行同步。它由两个步骤组成。查找Active Directory以获取用户和特定属性的列表。通过Cisco ISE管理API调用Duo Cloud将用户推送到那里。管理员需要注册用户。注册可包括激活Duo Mobile用户的可选步骤,该步骤允许您的用户使用Duo Push一次点击身份验证

1. 启动VPN连接,用户输入用户名和密码并点击OK。网络设备发送RADIUS访问请求发送到PSN

2. PSN节点通过Active Directory对用户进行身份验证

3. 当身份验证成功且配置了MFA策略时,PSN会与PAN联系以联系双云

4. 使用Cisco ISE身份验证API调用Duo Cloud以调用Duo的第二次身份验证。ISE通过SSL TCP端口443与Duo的服务通信。

5. 进行第二因素身份验证。用户完成第二因素身份验证过程

6. PAN的验证结果为Duo的响应

7. PAN使用第二因素身份验证的结果响应PSN

8. Access-Accept被发送到网络设备,VPN连接建立

配置

选择要保护的应用程序

导航到Duo Admin Dashboard https://admin.duosecurity.com/login。使用管理员凭证登录。

导航到控制面板>应用程序>保护应用程序。查找Cisco ISE Auth API并选择Protect。

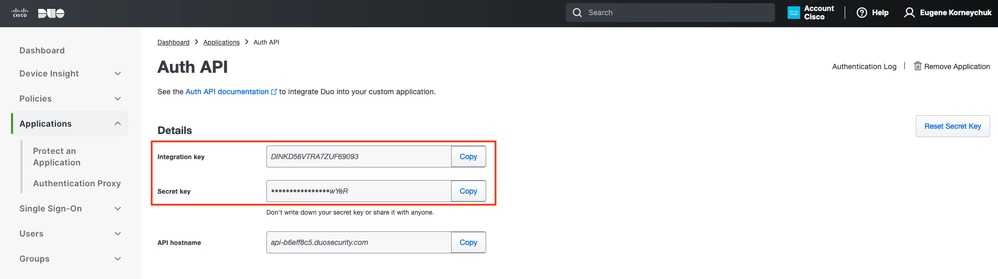

身份验证API 1

身份验证API 1

记录Integration密钥和密钥。

身份验证API 2

身份验证API 2

导航到控制面板>应用程序>保护应用程序。查找Cisco ISE管理员API并选择保护。

注意:只有具有所有者角色的管理员才能在双核管理面板中创建或修改思科ISE管理员API应用。

身份验证API 1

身份验证API 1

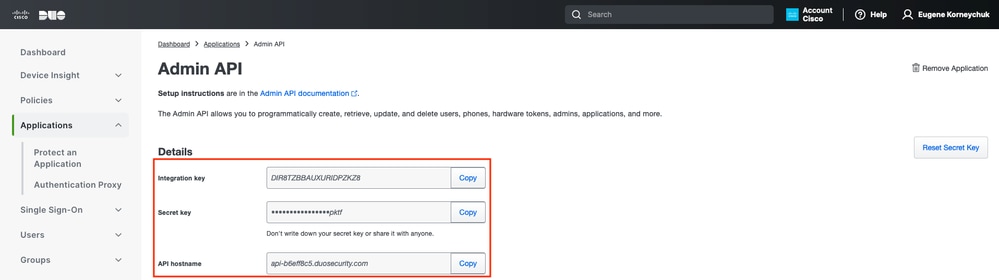

记录Integration key和Secret key以及API主机名。

管理API 2

管理API 2

配置API权限

导航到控制面板>应用>应用。选择Cisco ISE Admin API。

选中授予读取资源和授予写入资源权限。点击Save Changes。

管理API 3

管理API 3

将ISE与Active Directory集成

1. 导航到管理>身份管理>外部身份库> Active Directory >添加。提供加入点名称、Active Directory域并单击Submit。

Active Directory 1

Active Directory 1

2. 当系统提示将所有ISE节点加入此Active Directory域时,点击是。

Active Directory 2

Active Directory 2

3. 提供AD用户名和口令,然后单击OK。

Active Directory 3

Active Directory 3

在ISE中访问域所需的AD帐户可以具有下列任一项:

- 将工作站添加到相应域中的域用户权限

- 在将ISE计算机加入域之前,在创建ISE计算机的帐户所在的相应计算机容器上创建计算机对象或删除计算机对象权限

注意:思科建议禁用ISE帐户的锁定策略,并配置AD基础设施,以便在管理员为帐户使用错误密码时向其发送警报。当输入错误的密码时,ISE不会在必要时创建或修改其计算机帐户,因此可能会拒绝所有身份验证。

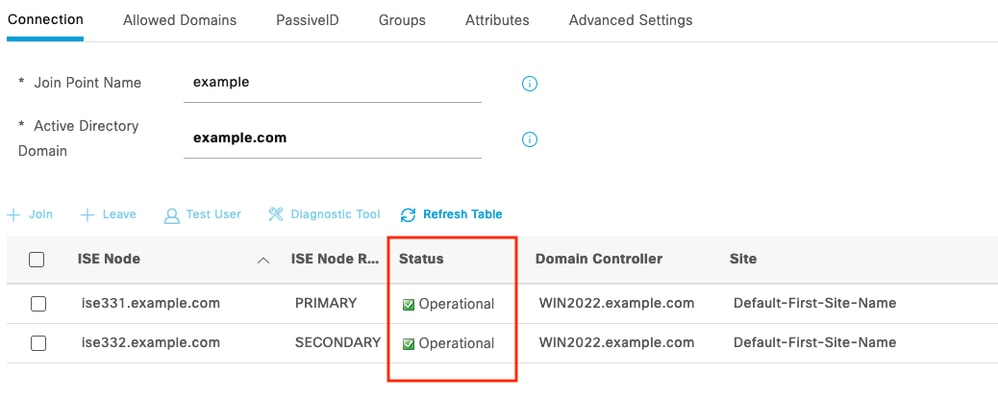

4. 活动目录处于运行状态。

Active Directory 4

Active Directory 4

5. 定位至“组”>“添加”>“从目录中选择组”>“检索组”。选中您选择的AD组(用于同步用户和授权策略)对应的复选框,如下图所示。

Active Directory 5

Active Directory 5

6. 单击保存以保存检索到的AD组。

Active Directory 6

Active Directory 6

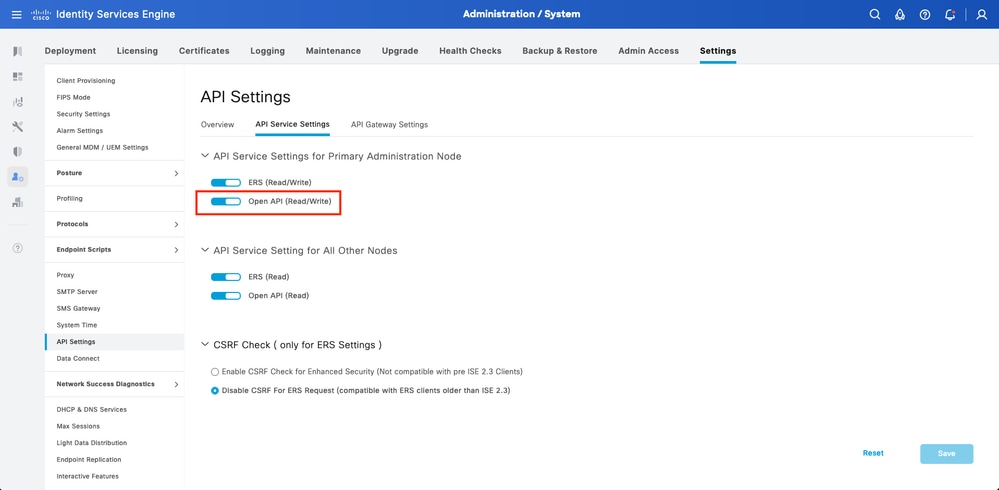

启用开放式API

导航到管理>系统>设置> API设置> API服务设置。启用Open API并单击Save。

开放式API

开放式API

启用MFA身份源

导航到管理>身份管理>设置>外部身份源设置。启用MFA并单击Save。

ISE MFA 1

ISE MFA 1

配置MFA外部身份源

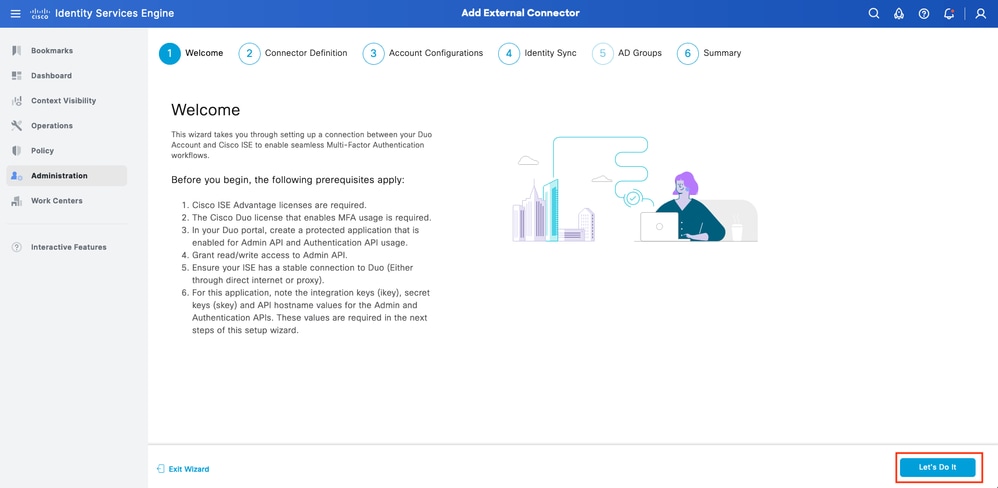

导航到管理>身份管理>外部身份源。单击Add。在欢迎屏幕上,单击让我们做。

ISE Duo向导1

ISE Duo向导1

在下一个屏幕中,配置Connection Name,然后单击Next。

ISE Duo向导2

ISE Duo向导2

通过Select Applications to Protect步骤配置API主机名、思科ISE管理API集成和密钥、思科ISE身份验证API集成和密钥的值。

ISE Duo向导3

ISE Duo向导3

单击Test Connection。测试连接成功后,可以点击下一步。

ISE Duo向导4

ISE Duo向导4

配置身份同步。此过程将使用之前提供的API凭证将您选择的Active Directory组中的用户同步到双核帐户中。选择Active Directory加入点。单击Next。

注意:Active Directory配置不在文档范围内,请按照本文档将ISE与Active Directory集成。

ISE Duo向导5

ISE Duo向导5

选择要将用户从其中同步到Duo的Active Directory组。单击Next。

ISE Duo向导6

ISE Duo向导6

验证设置是否正确,然后单击Done。

ISE Duo向导7

ISE Duo向导7

将用户注册到Duo

注意:双用户注册不在本文档的讨论范围之内,请考虑此文档以了解有关注册用户的更多信息。在本文档中,使用手动用户注册。

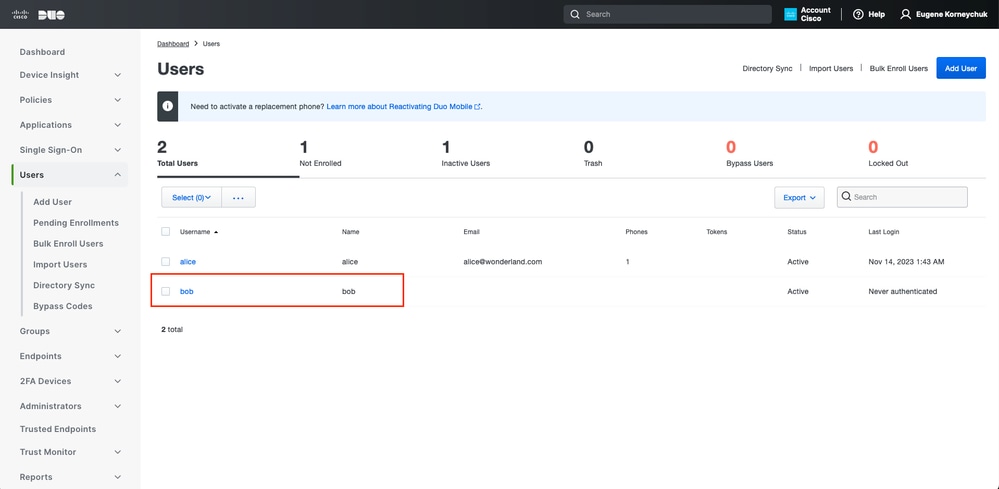

打开Duo Admin Dashboard。导航到控制面板>用户。点击从ISE同步的用户。

Duo注册1

Duo注册1

向下滚动到Phones。点击Add Phone。

Duo注册2

Duo注册2

输入Phone Number,然后单击Add Phone。

Duo注册3

Duo注册3

配置策略集

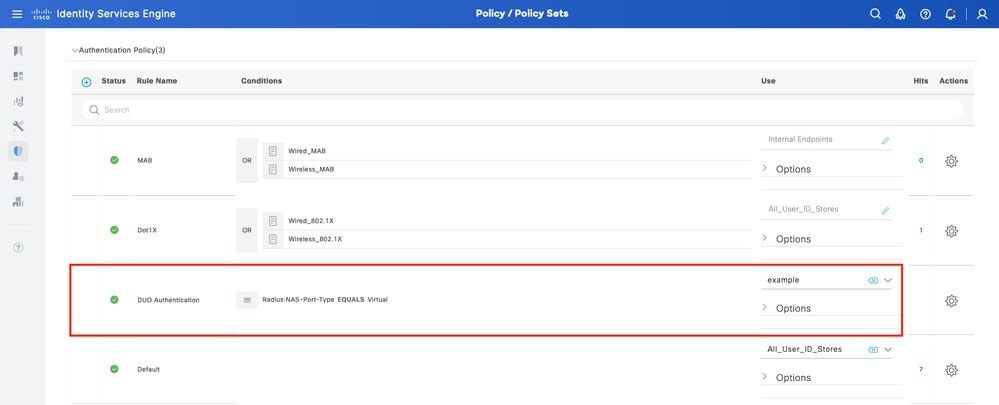

1. 配置身份验证策略

导航到策略>策略集。选择要为其启用MFA的策略集。将主身份验证身份库配置为Active Directory的身份验证策略。

策略集1

策略集1

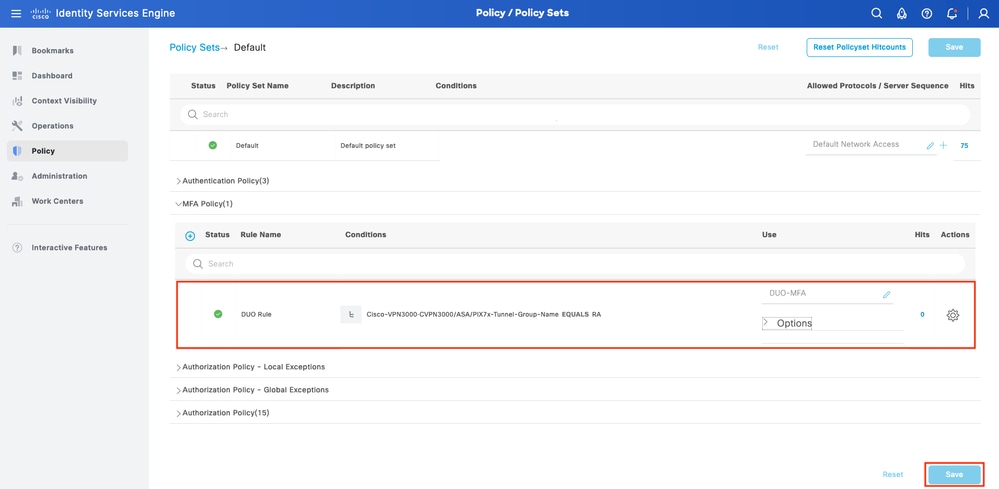

2. 配置MFA策略

在ISE上启用MFA后,ISE策略集的新部分可用。展开MFA Policy并单击+以添加MFA Policy。根据您的选择配置MFA条件,在使用部分选择之前配置的DUO-MFA。单击Save。

ISE策略

ISE策略

注意:上面配置的策略依赖于名为RA的隧道组。连接到RA隧道组的用户将被强制执行MFA。ASA/FTD配置不在本文档的讨论范围之内。使用此文档配置ASA/FTD

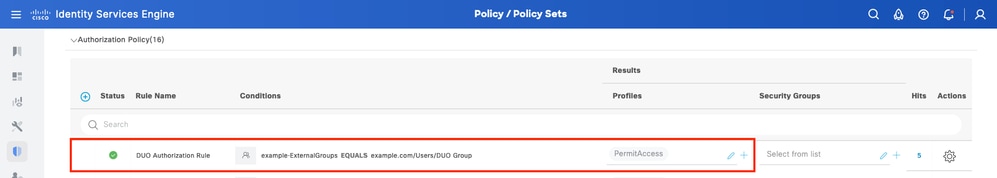

3. 配置授权策略

使用Active Directory组条件和您选择的权限配置授权策略。

策略集3

策略集3

限制

在撰写本文档时:

1. 仅支持Duo推送和电话作为第二因素身份验证方法

2. 未将任何组推送到双核云,仅支持用户同步

3. 仅支持以下多重身份验证使用案例:

- VPN用户身份验证

- TACACS+管理员访问身份验证

验证

打开Cisco Secure Client,单击Connect。提供用户名和口令,然后单击OK。

VPN 客户

VPN 客户

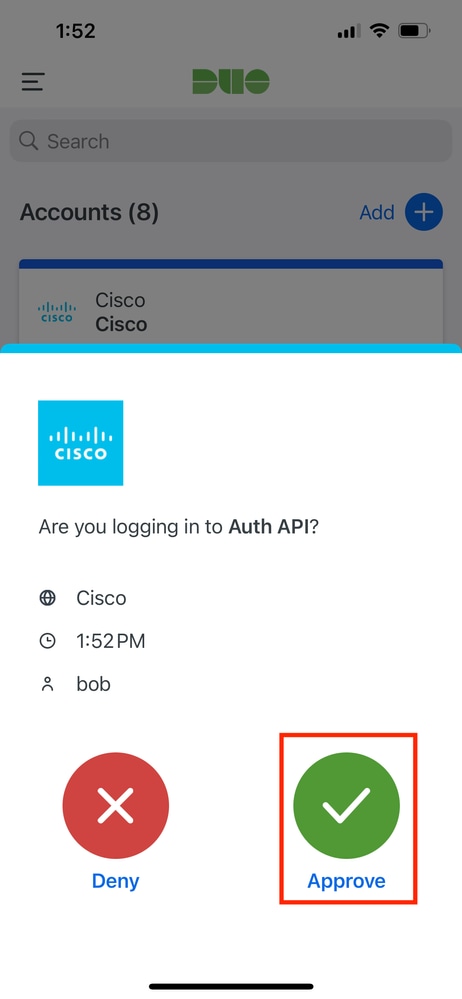

用户移动设备必须收到双向Push通知。批准。VPN连接已建立。

双核Push

双核Push

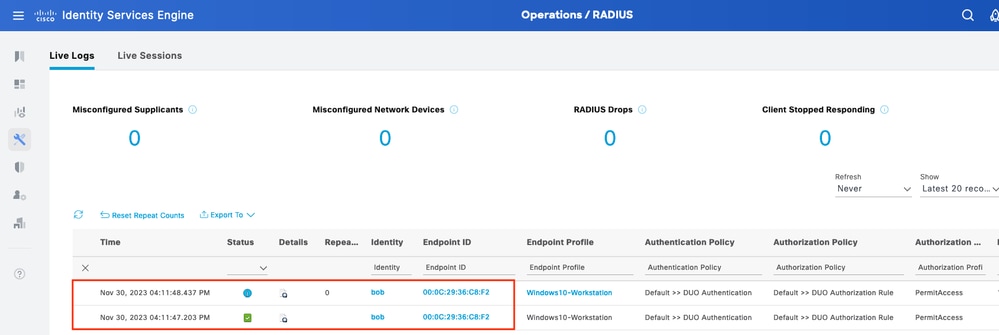

导航到ISE 操作>实时日志以确认用户身份验证。

实时日志1

实时日志1

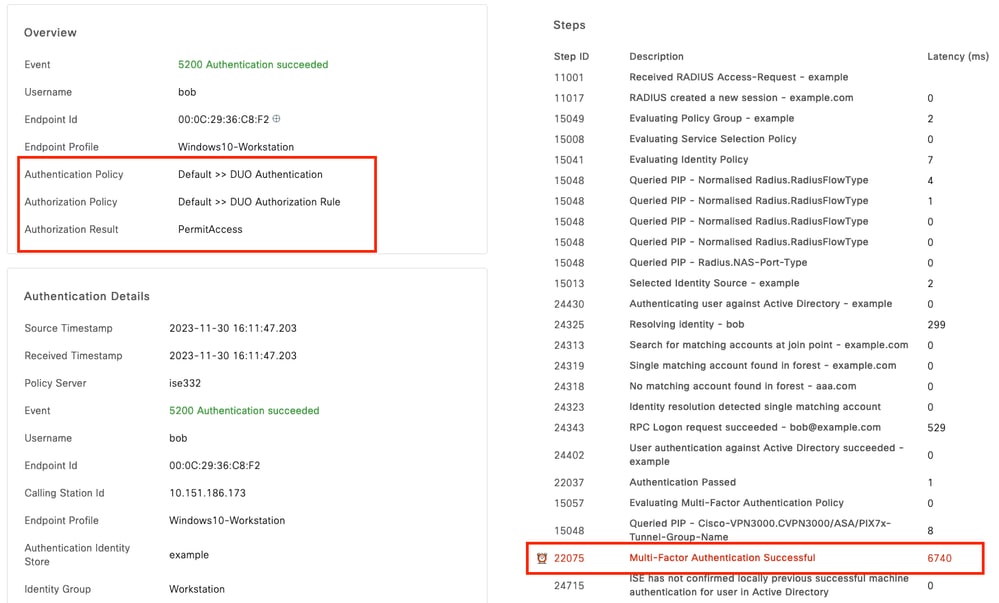

点击Details Authentication Report,验证身份验证策略,授权策略和授权结果。滚动右侧的步骤。要确认MFA成功,应显示以下行:

多重身份验证成功

实时日志2

实时日志2

故障排除

在ISE上启用的调试。

| 使用案例 |

日志组件 |

日志文件 |

关键日志消息 |

| MFA相关日志 |

策略引擎 |

ise-psc.log |

DuoMfaAuthApiUtils -:::-已向Duo客户端管理器提交请求

DuoMfaAuthApiUtils —> Duo响应 |

| 策略相关日志 |

prrt-JNI |

prrt-management.log |

RadiusMfaPolicyRequestProcessor

TacacsMfaPolicyRequestProcessor |

| 身份验证相关日志 |

运行时AAA |

prrt-server.log |

MfaAuthenticator::onAuthenticateEvent

MfaAuthenticator::sendAuthenticateEvent

MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Duo身份验证、ID同步相关日志 |

|

duo-sync-service.log |

|