使用iPEP ISE和ASA的VPN内联状态

简介

本文档提供有关如何设置与自适应安全设备(ASA)和身份服务引擎(ISE)的内联状态的信息。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档中的信息基于ASA版本8.2(4)和ISE版本1.1.0.665。

规则

有关文档约定的更多信息,请参考 Cisco 技术提示约定。

背景信息

ISE提供许多AAA服务(状态、分析、身份验证等)。某些网络设备(NAD)支持Radius授权更改(CoA),允许根据终端设备的状态或分析结果动态更改其授权配置文件。其他NAD(如ASA)尚不支持此功能。这意味着需要在Inline Posture Enforcement模式(iPEP)下运行的ISE来动态更改终端设备的网络访问策略。

基本概念是所有用户流量将通过iPEP,节点也充当RADIUS代理。

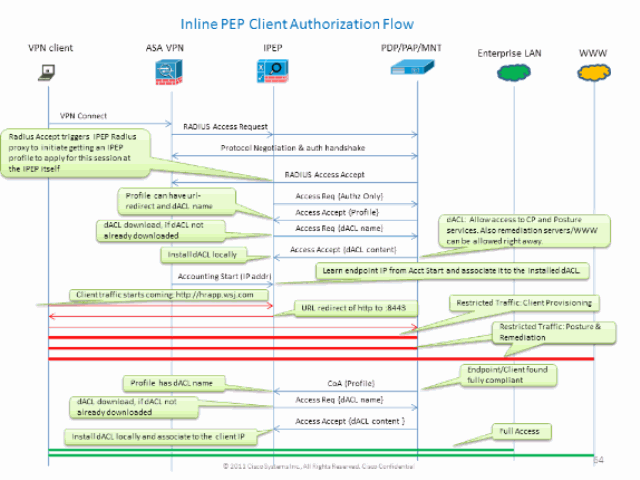

基本流程

-

VPN用户登录。

-

ASA将请求发送到iPEP节点(ISE)。

-

iPEP重写请求(通过添加思科AV-PAIR属性指示这是iPEP身份验证)并将请求发送到ISE策略节点(PDP)。

-

PDP回复将转发到NAD的iPEP。

-

如果用户已通过身份验证,则NAD必须发送记账启动请求(请参阅CSCtz84826)。这将触发iPEP上的会话启动。在此阶段,用户被重定向以进行安全评估。此外,您需要为从WEBVPN门户建立的隧道启用临时记账更新,因为ISE希望在RADIUS记账中具有framed-ip-address属性。但是,当连接到门户时,由于未建立隧道,客户端的VPN IP地址未知。这将确保ASA将发送临时更新,例如隧道何时建立。

-

用户进行状态评估,根据评估结果,PDP将使用iPEP上的CoA更新会话。

此屏幕截图说明了此过程:

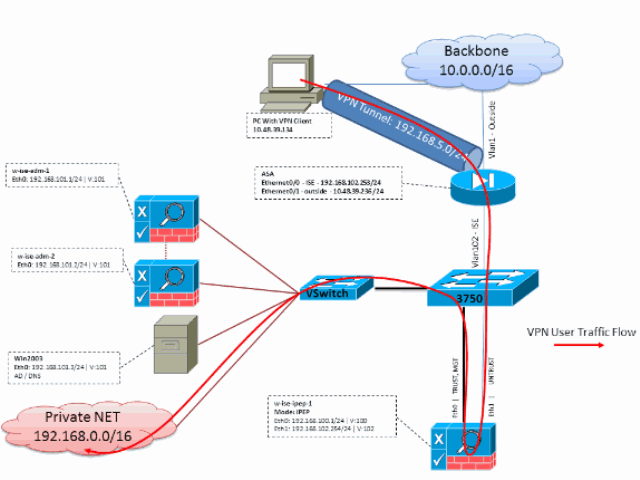

示例拓扑

ASA 配置

ASA配置是简单的IPSEC远程VPN:

! interface Ethernet0/0 nameif ISE security-level 50 ip address 192.168.102.253 255.255.255.0 ! interface Ethernet0/1 nameif outside security-level 0 ip address 10.48.39.236 255.255.255.0 ! access-list split extended permit ip 192.168.0.0 255.255.0.0 any ! aaa-server ISE protocol radius interim-accounting-update !--- Mandatory if tunnel established from WEBVPN Portal aaa-server ISE (ISE) host 192.168.102.254 !--- this is the iPEP IP key cisco crypto ipsec transform-set TS1 esp-aes esp-sha-hmac crypto ipsec security-association lifetime seconds 28800 crypto ipsec security-association lifetime kilobytes 4608000 crypto dynamic-map DMAP1 10 set transform-set TS1 crypto dynamic-map DMAP1 10 set reverse-route crypto map CM1 10 ipsec-isakmp dynamic DMAP1 crypto map CM1 interface outside crypto isakmp enable outside crypto isakmp policy 1 authentication pre-share encryption aes hash sha group 2 lifetime 86400 ! ip local pool VPN 192.168.5.1-192.168.5.100 ! group-policy DfltGrpPolicy attributes dns-server value 192.168.101.3 !--- The VPN User needs to be able to resolve the CN from the !--- ISE HTTPS Certificate (which is sent in the radius response) vpn-tunnel-protocol IPSec svc webvpn split-tunnel-policy tunnelspecified split-tunnel-network-list value split address-pools value VPN ! tunnel-group cisco general-attributes address-pool VPN authentication-server-group ISE accounting-server-group ISE !--- Does not work without this (see introduction) ! tunnel-group cisco ipsec-attributes pre-shared-key cisco ! route outside 0.0.0.0 0.0.0.0 10.48.39.5 1 route ISE 192.168.0.0 255.255.0.0 192.168.102.254 1 !--- You need to make sure the traffic to the local subnets !--- are going through the inline ISE !

ISE 配置

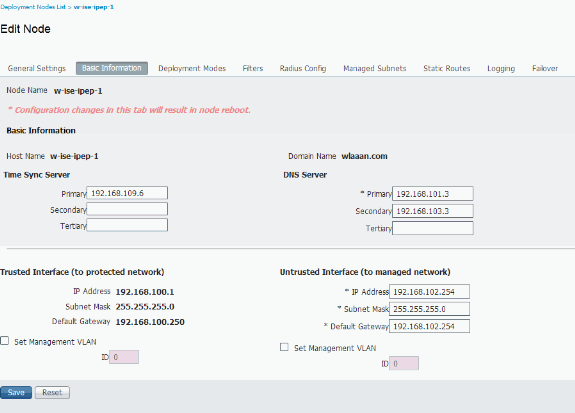

iPEP配置

要做的第一件事是添加ISE作为iPEP节点。您可以在此处找到有关该流程的其他信息:

http://www.cisco.com/en/US/docs/security/ise/1.1/user_guide/ise_ipep_deploy.html#wp1110248。

这基本上就是您在各个选项卡中必须配置的内容(本节中提供的屏幕截图说明了这一点):

-

配置不受信任的IP和全局IP设置(在本例中,不受信任的IP为192.168.102.254)。

-

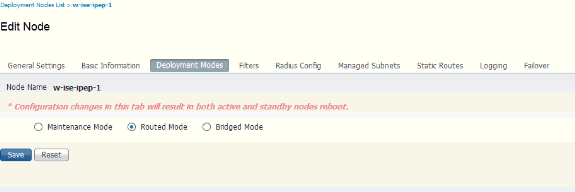

部署为路由模式。

-

为ASA放置一个静态过滤器,以允许ASA通过iPEP框(否则,通过iPEP框与ISE之间的连接会断开)。

-

将策略ISE配置为Radius服务器,将ASA配置为Radius客户端。

-

将路由添加到指向ASA的VPN子网。

-

将监控ISE设置为日志记录主机(默认情况下端口20514;在这种情况下,策略ISE也在监控)。

重要的证书配置要求:

在尝试注册iPEP节点之前,请确保满足以下证书扩展密钥使用要求。如果未在iPEP和管理节点上正确配置证书,注册过程将完成。但是,您将失去对iPEP节点的管理员访问权限。以下详细信息已根据《ISE 1.1.x iPEP部署指南》进行推断:

管理和内联状态节点的本地证书中存在某些属性组合可能会阻止相互身份验证工作。

属性包括:

-

扩展密钥使用(EKU) -服务器身份验证

-

扩展密钥使用(EKU) -客户端身份验证

-

Netscape证书类型- SSL服务器身份验证

-

Netscape证书类型- SSL客户端身份验证

管理证书需要以下任一组合:

-

如果两个EKU属性在Inline Posture证书中禁用,则两个EKU属性都应禁用;如果服务器属性在Inline Posture证书中启用,则两个EKU属性都应启用。

-

应禁用两个Netscape证书类型属性,或者同时启用这两个属性。

内联状态证书需要以下任意组合:

-

应禁用两个EKU属性,或者同时启用两个属性,或者仅启用服务器属性。

-

应禁用两个Netscape Cert Type属性,或者同时启用这两个属性,或者仅启用服务器属性。

-

当自签名本地证书在管理和内联状态节点使用时,您必须将管理节点的自签名证书在内联状态节点的信任列表中。此外,如果您在部署中同时具有主要和辅助管理节点,您必须安装两个管理节点的自签名证书在内联状态节点的信任列表中。

-

在管理和内联状态节点使用CA签名的本地证书时,相互身份验证应正常工作。在这种情况下,签名CA的证书在注册之前安装在管理节点上,并且此证书复制到Inline Posture节点。

-

如果CA颁发的密钥用于保护管理和Inline Posture节点之间的通信,则在注册Inline Posture节点之前,您必须将来自管理节点的公钥(CA证书)添加到Inline Posture节点的CA证书列表。

基本配置:

部署模式配置:

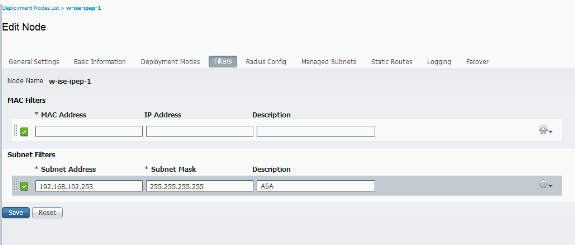

过滤器配置:

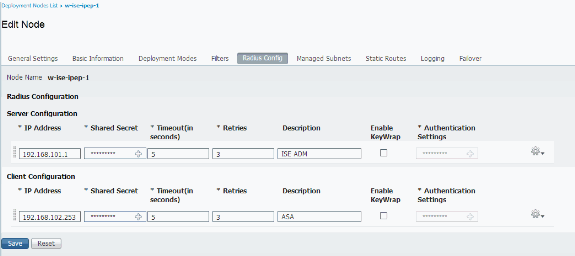

RADIUS 配置:

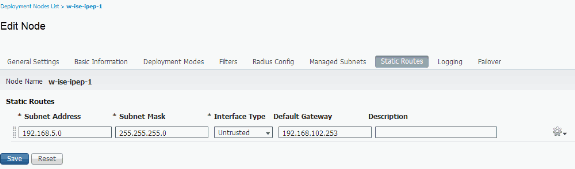

静态路由:

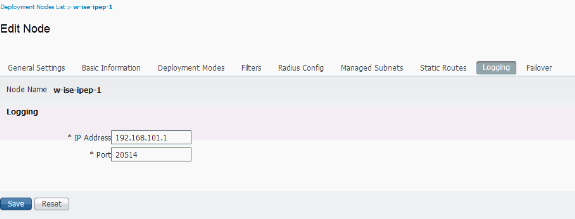

日志记录:

身份验证和状态配置

有三种状态状态:

-

Unknown:尚未建立安全评估

-

合规(Compliant):制定安全评估且系统合规(Posture is make and the system is Compliant)

-

不合规(Non-Compliant):已建立安全评估,但系统至少未通过一次检查

现在,必须创建用于不同情况的授权配置文件(将为Inline Authorization Profiles:这将添加Cisco AV-Pair中的ipep-authz=true属性)。

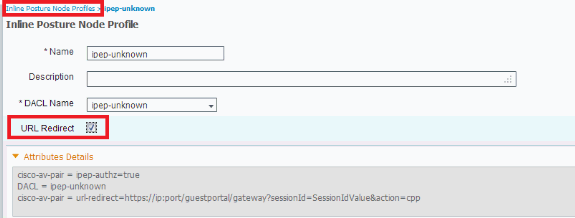

通常,Unknown配置文件会返回重定向URL(状态发现),这会将用户的流量转发到ISE并会要求安装NAC代理。如果已安装NAC代理,这将允许将其HTTP发现请求转发到ISE。

在此配置文件中,使用至少允许发往ISE和DNS的HTTP流量的ACL。

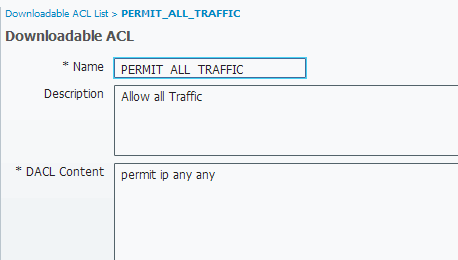

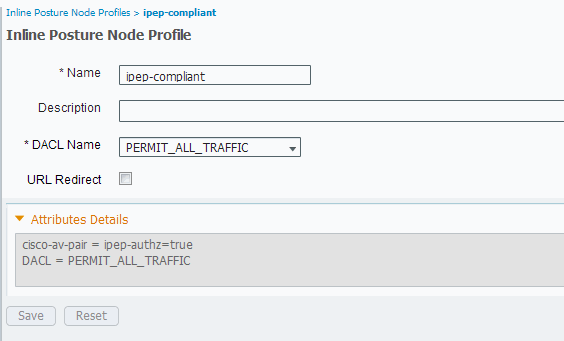

合规和不合规配置文件通常会返回可下载ACL,以根据用户配置文件授予网络访问权限。例如,不合规配置文件可允许用户访问Web服务器以下载防病毒软件,或授予有限的网络访问权限。

在本示例中,将创建“未知”和“兼容”配置文件,并检查是否存在notepad.exe作为要求。

状态配置文件配置

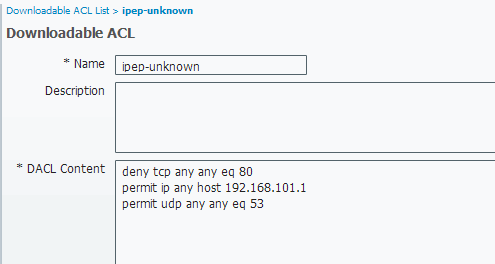

要做的第一件事是创建可下载ACL (dACL)和配置文件:

注意:要使配置文件名称与dACL名称匹配,这不是必需的。

-

合规

-

ACL:ipep-unknown

-

授权配置文件:ipep-unknown

-

-

不合规

-

ACL:ipep不兼容

-

授权配置文件:ipep不合规

-

未知dACL:

未知配置文件:

兼容dACL:

符合性配置文件:

授权配置

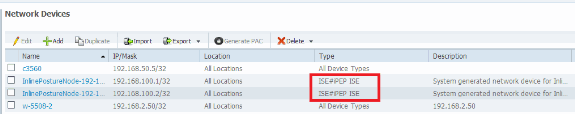

创建配置文件后,您需要匹配来自iPEP的RADIUS请求,并向其应用正确的配置文件。iPEP ISE使用将在授权规则中使用的特殊设备类型进行定义:

需要:

授权:

注意:如果计算机上未安装代理,则可以定义客户端调配规则。

结果

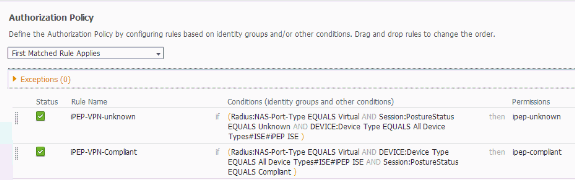

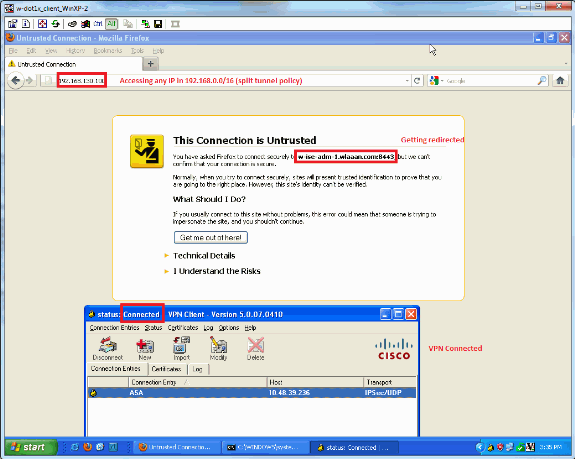

系统将提示您安装代理(在本例中,客户端调配已设置):

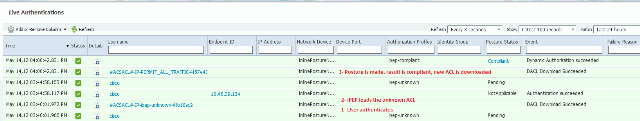

此阶段的部分输出:

ciscoasa# show vpn-sessiondb remote Session Type: IPsec Username : cisco Index : 26 Assigned IP : 192.168.5.2 Public IP : 10.48.39.134 Protocol : IKE IPsec License : IPsec Encryption : AES128 Hashing : SHA1 Bytes Tx : 143862 Bytes Rx : 30628 Group Policy : DfltGrpPolicy Tunnel Group : cisco Login Time : 13:43:55 UTC Mon May 14 2012 Duration : 0h:09m:37s Inactivity : 0h:00m:00s NAC Result : Unknown VLAN Mapping : N/A VLAN : none

在iPEP中:

w-ise-ipep-1/admin# show pep table session Current Sessions (IP, MAC(if available), Profile ID, VLAN (if any)): 192.168.5.2 00:00:00:00:00:00 2 0 w-ise-ipep-1/admin# show pep table accesslist normal #ACSACL#-IP-ipep-unknown-4fb10ac2: deny tcp any host 192.168.101.1 eq 80 deny tcp any host 192.168.101.1 eq 443 permit ip any host 192.168.101.1 permit udp any any eq 53

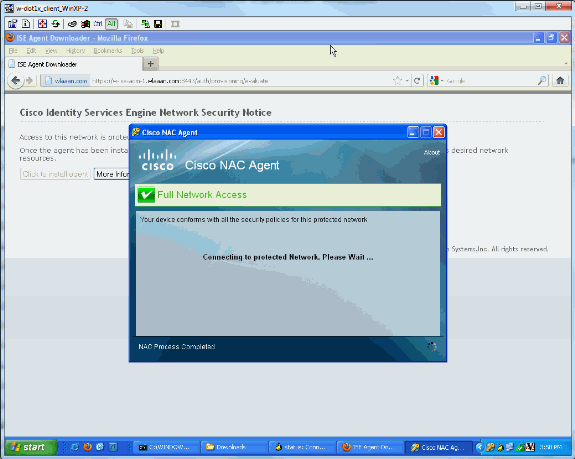

下载并安装代理后:

代理应自动检测ISE并运行状态评估(假设您已经定义了状态规则,这是另一个主题)。在本示例中,安全评估成功,显示以下内容:

注意:上面的屏幕截图中有两个身份验证。但是,由于iPEP框会缓存ACL,因此不会每次都下载ACL。

在iPEP上:

w-ise-ipep-1/admin# show pep table session Current Sessions (IP, MAC(if available), Profile ID, VLAN (if any)): 192.168.5.2 00:00:00:00:00:00 3 0 w-ise-ipep-1/admin# show pep table accesslist normal #ACSACL#-IP-PERMIT_ALL_TRAFFIC-4f57e406: permit ip any any #ACSACL#-IP-ipep-unknown-4fb10ac2: deny tcp any host 192.168.101.1 eq 80 deny tcp any host 192.168.101.1 eq 443 permit ip any host 192.168.101.1 permit udp any any eq 53 w-ise-ipep-1/admin#

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

19-Dec-2012 |

初始版本 |

反馈

反馈