简介

本文档介绍如何配置思科身份服务引擎(ISE),以便仅在USB大容量存储设备断开连接时提供对网络的完全访问权限。

先决条件

要求

Cisco 建议您了解以下主题:

- 自适应安全设备(ASA) CLI配置和安全套接字层(SSL) VPN配置的基础知识

- 有关ASA上的远程访问VPN配置的基本知识

- ISE和安全评估服务的基本知识

使用的组件

思科身份服务引擎(ISE) 2.1版与AnyConnect安全移动客户端4.3版支持USB大容量存储检查和补救。本文档中的信息基于以下软件版本:

- Cisco ASA软件9.2(4)版及更高版本

- 带有Cisco AnyConnect安全移动客户端4.3版及更高版本的Microsoft Windows版本7

- 思科ISE版本2.1及更高版本

配置

网络图

流程如下:

- 用户尚未连接到VPN,已插入专用USB大容量存储设备,且内容可供用户使用

- AnyConnect客户端发起的VPN会话通过ISE进行身份验证。终端的终端安全评估状态未知,规则“Posture_Unknown”命中,因此会话将被重定向到ISE

- USB检查在AC ISE终端安全评估中引入新的检查类别,只要终端保持在同一个ISE控制网络中,它们就会持续监控该终端。唯一可用的逻辑补救操作是阻止由其驱动器号识别的USB设备

- 更新ASA上的VPN会话,删除重定向ACL并授予完全访问权限

VPN会话只是一个示例。状况功能对于其他类型的访问也运行良好。

ASA

ASA配置为使用ISE作为AAA服务器进行远程SSL VPN访问。需要配置RADIUS CoA以及重定向ACL:

aaa-server ISE21 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE21 (outside) host 10.48.23.88

key cisco

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE21

accounting-server-group ISE21

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.3.00520-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

dns-server value 10.62.145.72

vpn-tunnel-protocol ssl-client

access-list ACL_WEBAUTH_REDIRECT extended deny udp any any eq domain

access-list ACL_WEBAUTH_REDIRECT extended deny ip any host 10.48.23.88

access-list ACL_WEBAUTH_REDIRECT extended deny icmp any any

access-list ACL_WEBAUTH_REDIRECT extended permit tcp any any

有关详细信息,请参阅:

AnyConnect 4.0与ISE版本1.3集成的配置示例

ISE

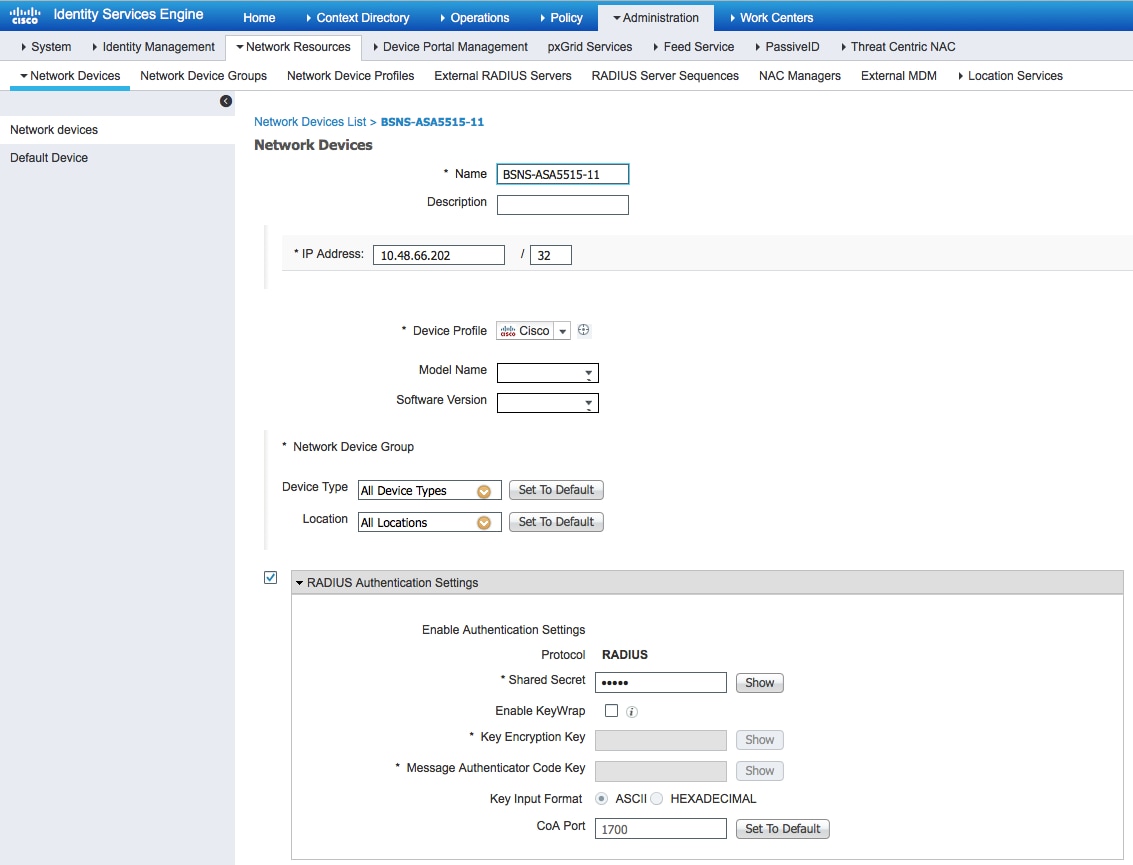

步骤1:配置网络设备

从Administration > Network Resources > Network Devices > add ASA。

第二步:配置状况条件和策略

确保已更新终端安全评估条件:Administration > System > Settings > Posture > Updates > Update now option。

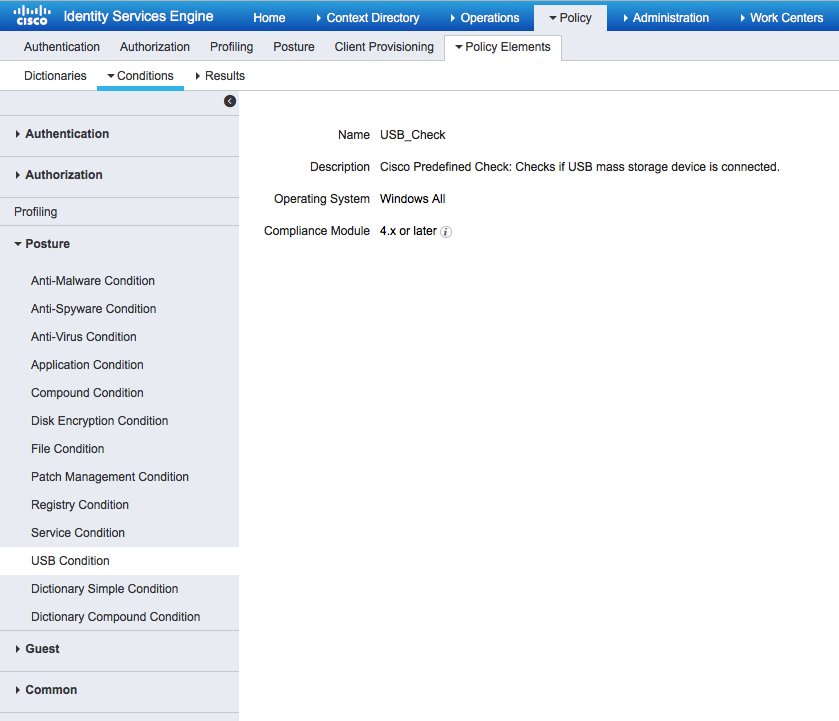

ISE 2.1附带预配置的USB条件,可检查USB大容量存储设备是否已连接。

从策略>Policy元素>情况>状态> USB情况验证现有情况:

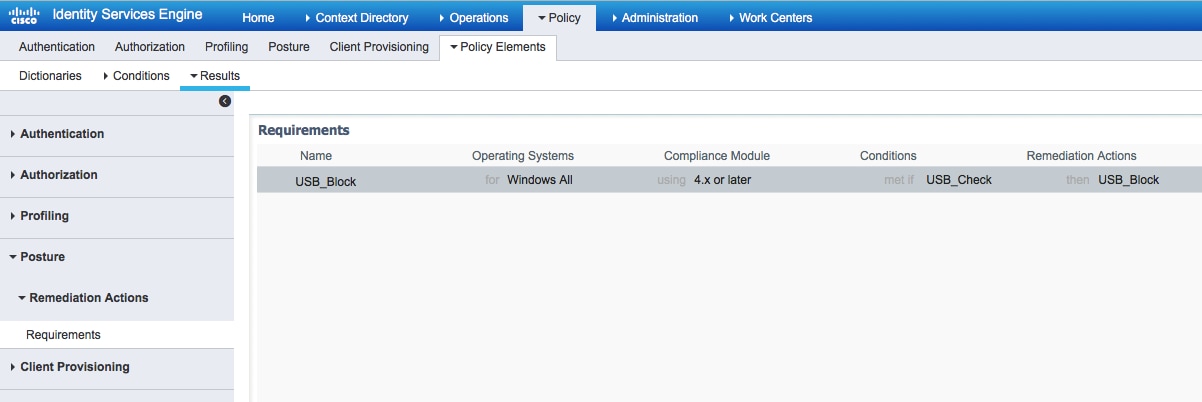

从Policy > Policy Elements > Results > Posture > Requirements,验证使用该条件的预配置要求。

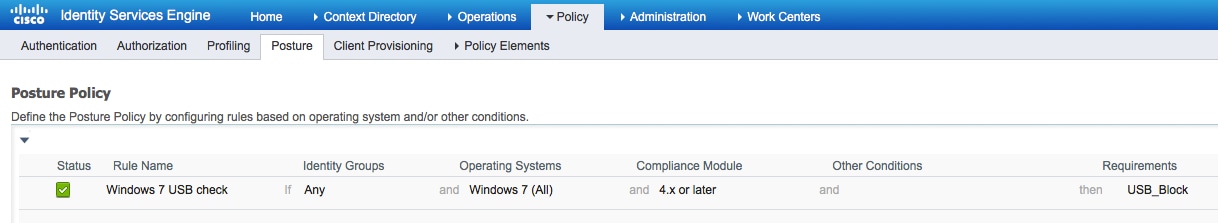

从策略>状态,为所有Windows添加一个使用该要求的条件:

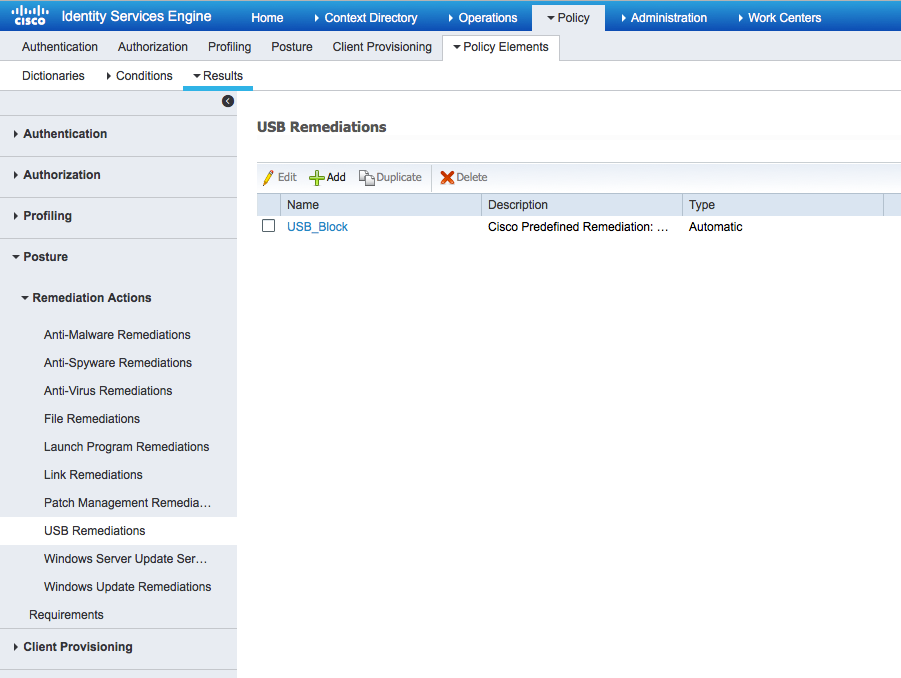

从策略>Policy元素>结果>状态>补救措施> USB补救验证预先配置的补救措施以阻止USB存储设备:

第三步:配置客户端调配资源和策略

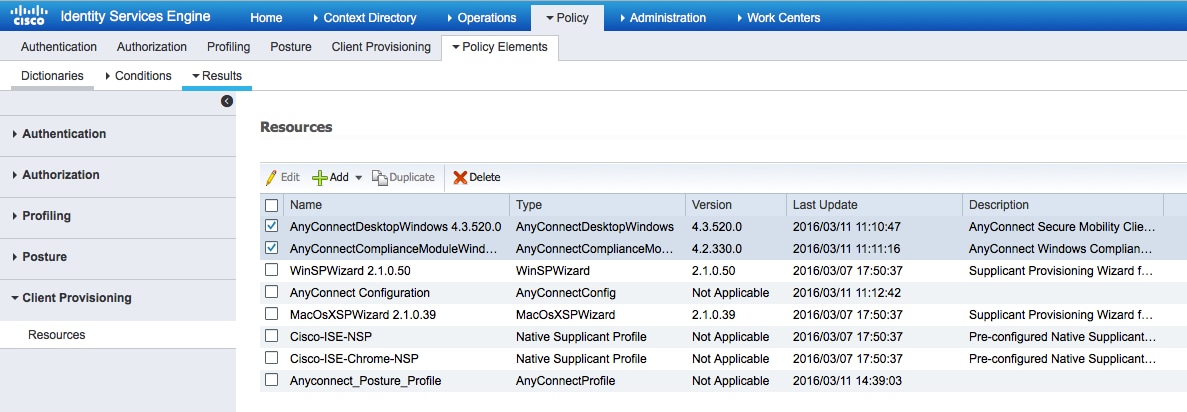

从策略>策略元素>客户端调配>资源从Cisco.com下载合规性模块并手动上传AnyConnect 4.3软件包:

使用Add > NAC Agent或AnyConnect Posture Profile以默认设置创建AnyConnect状态配置文件(名称:Anyconnect_Posture_Profile)。

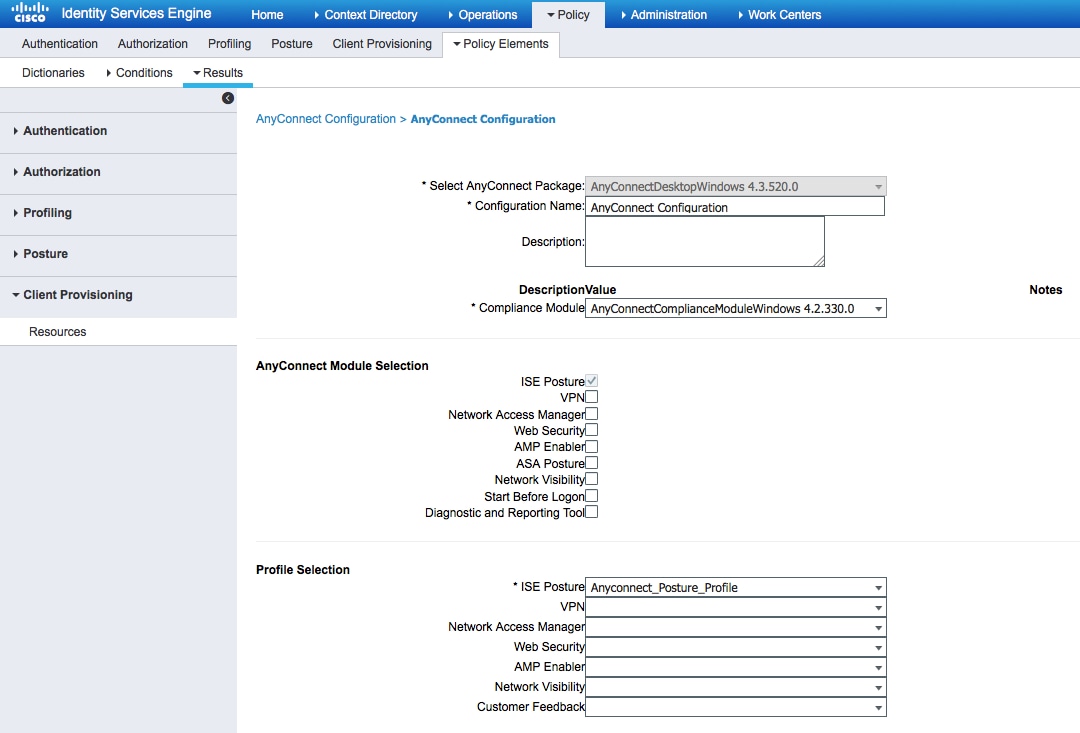

使用Add > AnyConnect Configuration添加AnyConnect配置(名称:AnyConnect配置):

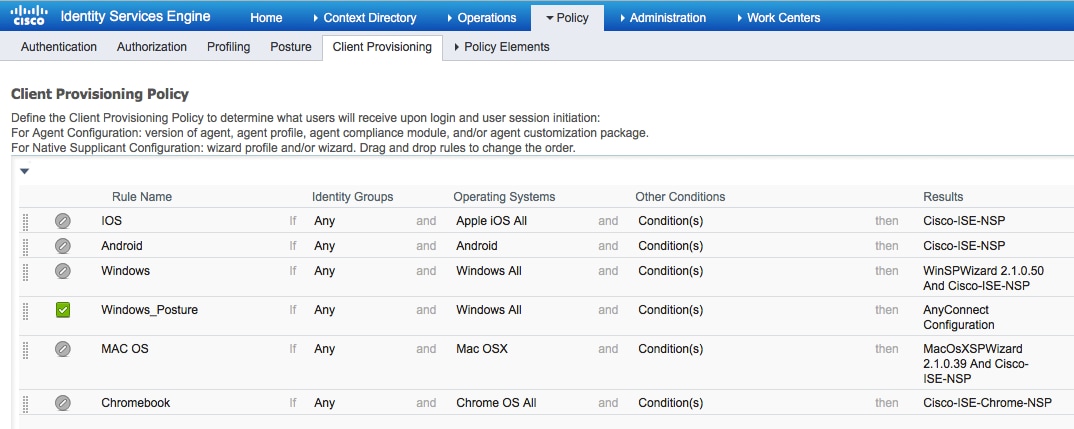

在策略>客户端调配中,为Windows创建一个新策略(Windows_Posture)以使用AnyConnect配置:

第四步:配置授权规则

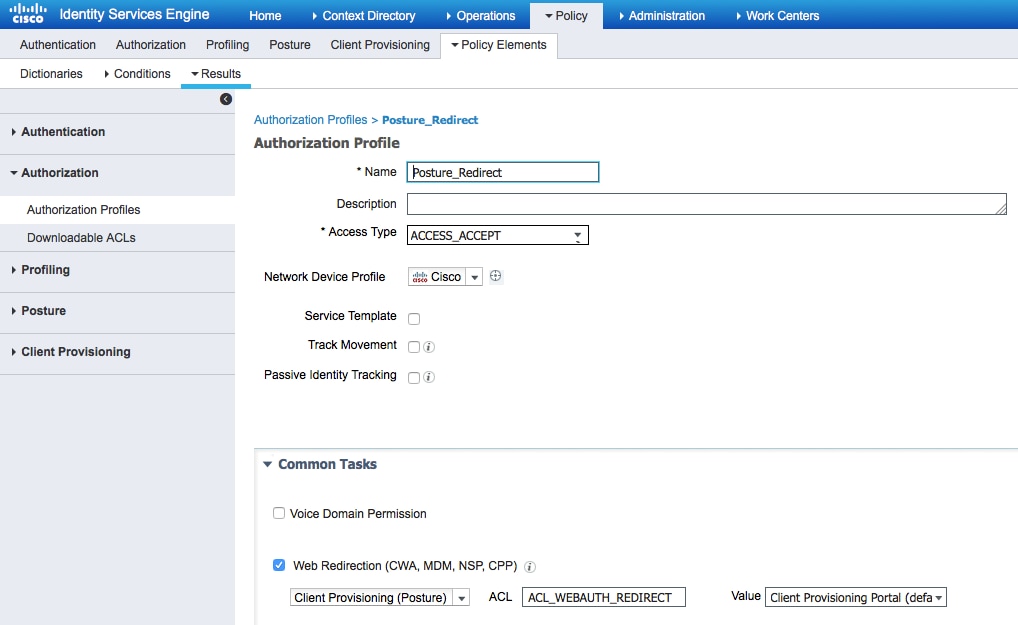

从Policy > Policy Elements > Results > Authorization添加重定向到默认客户端调配门户的授权配置文件(名称:Posture_Redirect):

注意:ACL_WEBAUTH_REDIRECT ACL是在ASA上定义的。

从策略>授权为重定向创建授权规则。在ISE上预配置合规设备的授权规则:

如果终端兼容,则提供完全访问权限。如果状态未知或不合规,则返回客户端调配的重定向。

验证

建立VPN会话之前

已插入USB设备,其内容可供用户使用。

VPN会话建立

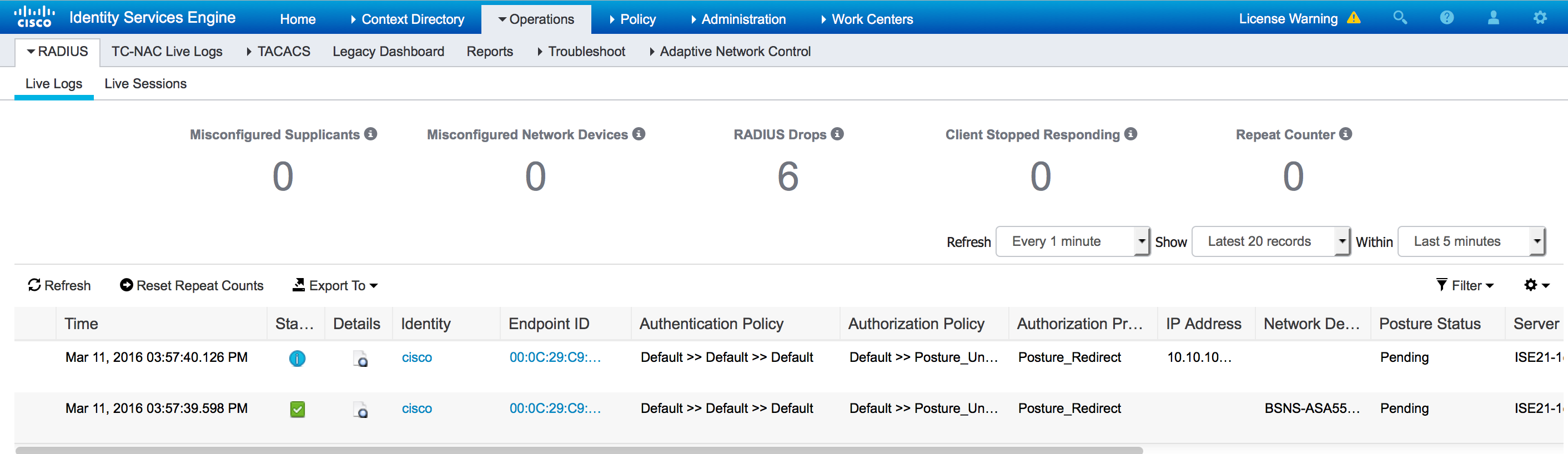

在身份验证过程中,ISE将返回重定向访问列表和重定向URL作为Posture_Redirect授权配置文件的一部分

一旦VPN会话建立,来自客户端的ASA流量将根据重定向访问列表重定向:

BSNS-ASA5515-11# sh vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 29

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 14696 Bytes Rx : 18408

Pkts Tx : 20 Pkts Rx : 132

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 15:57:39 CET Fri Mar 11 2016

Duration : 0h:07m:22s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a3042ca0001d00056e2dce3

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 29.1

Public IP : 10.229.16.34

Encryption : none Hashing : none

TCP Src Port : 61956 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7601 Service Pack 1

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 774

Pkts Tx : 5 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 29.2

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 61957

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 1245

Pkts Tx : 5 Pkts Rx : 5

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 29.3

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 55708

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 1294 Bytes Rx : 16389

Pkts Tx : 10 Pkts Rx : 126

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ISE21-1ek.example.com:8443/portal/gateway?sessionId=0a3042ca0001d00056e2dce3&portal=2b1ba210-e...

Redirect ACL : ACL_WEBAUTH_REDIRECT

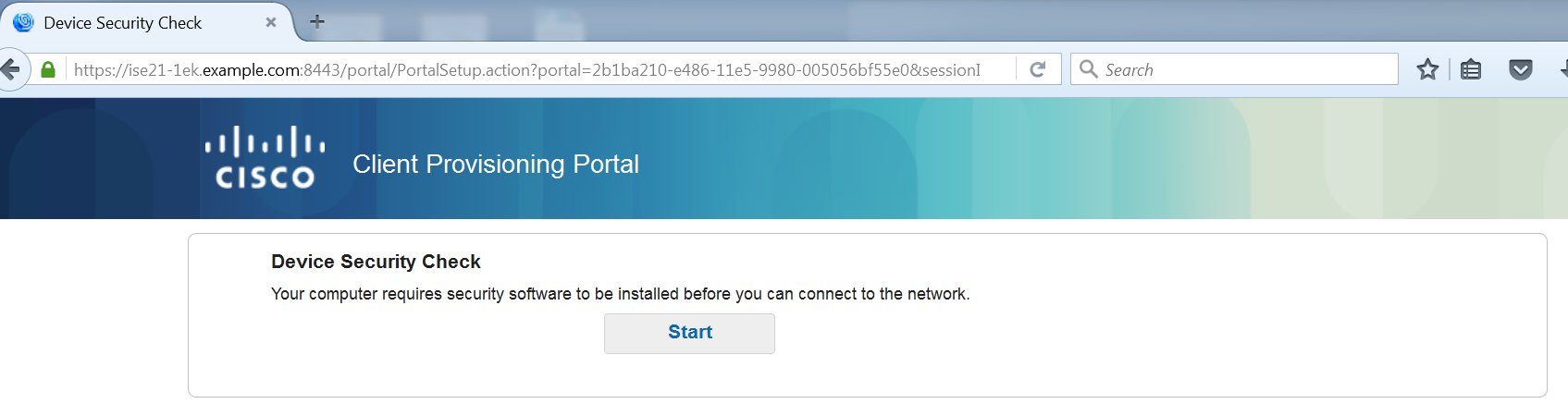

客户端调配

在此阶段,终端Web浏览器流量重定向到ISE进行客户端调配:

如果需要,会更新AnyConnect以及状态和合规性模块。

状况检查和CoA

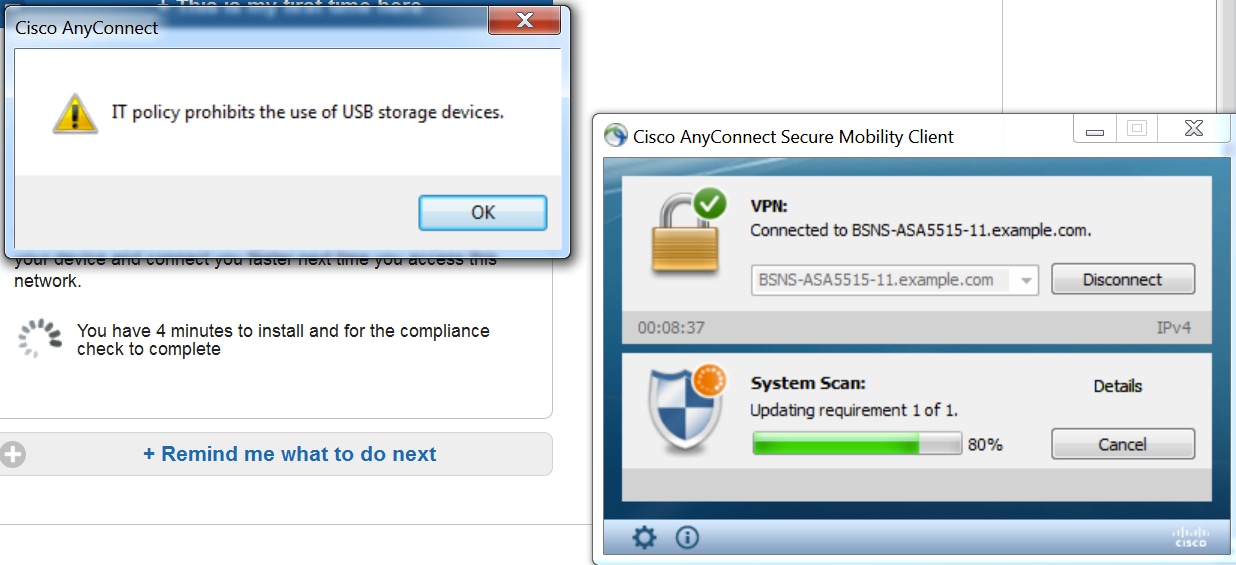

安全评估模块已执行,发现ISE(可能需要DNS A记录才能使enroll.cisco.com成功),下载并检查安全评估条件,新的OPSWAT v4阻止USB设备操作。将为用户显示配置的消息:

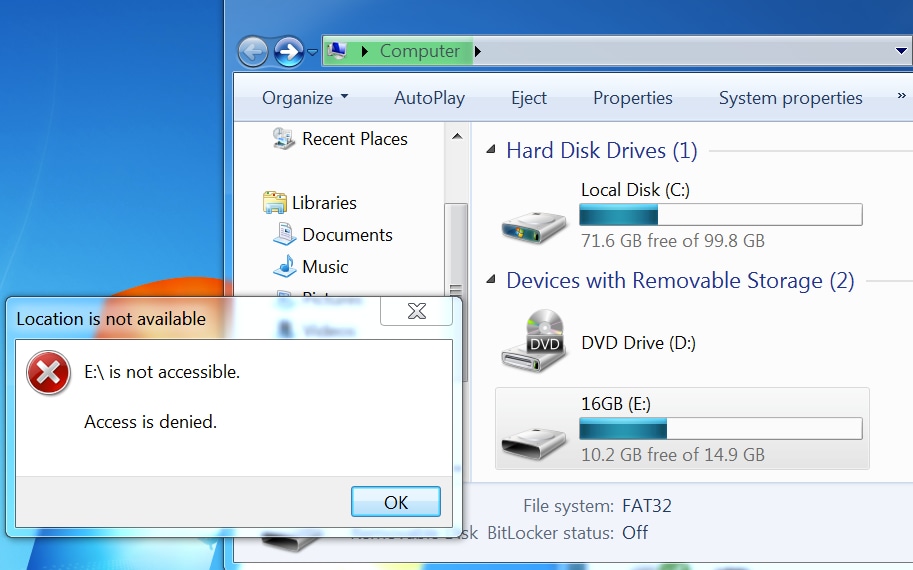

确认消息后,用户无法再使用USB设备:

ASA删除提供完全访问权限的重定向ACL。AnyConnect报告合规性:

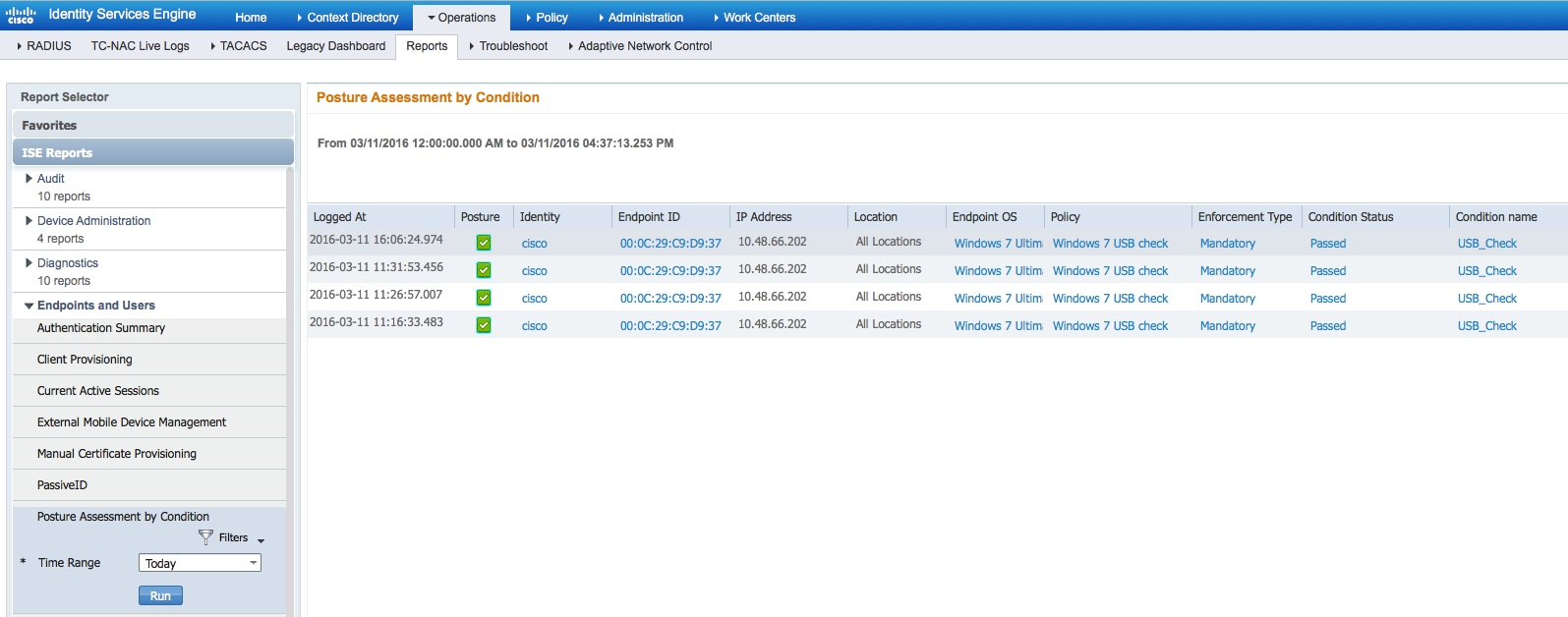

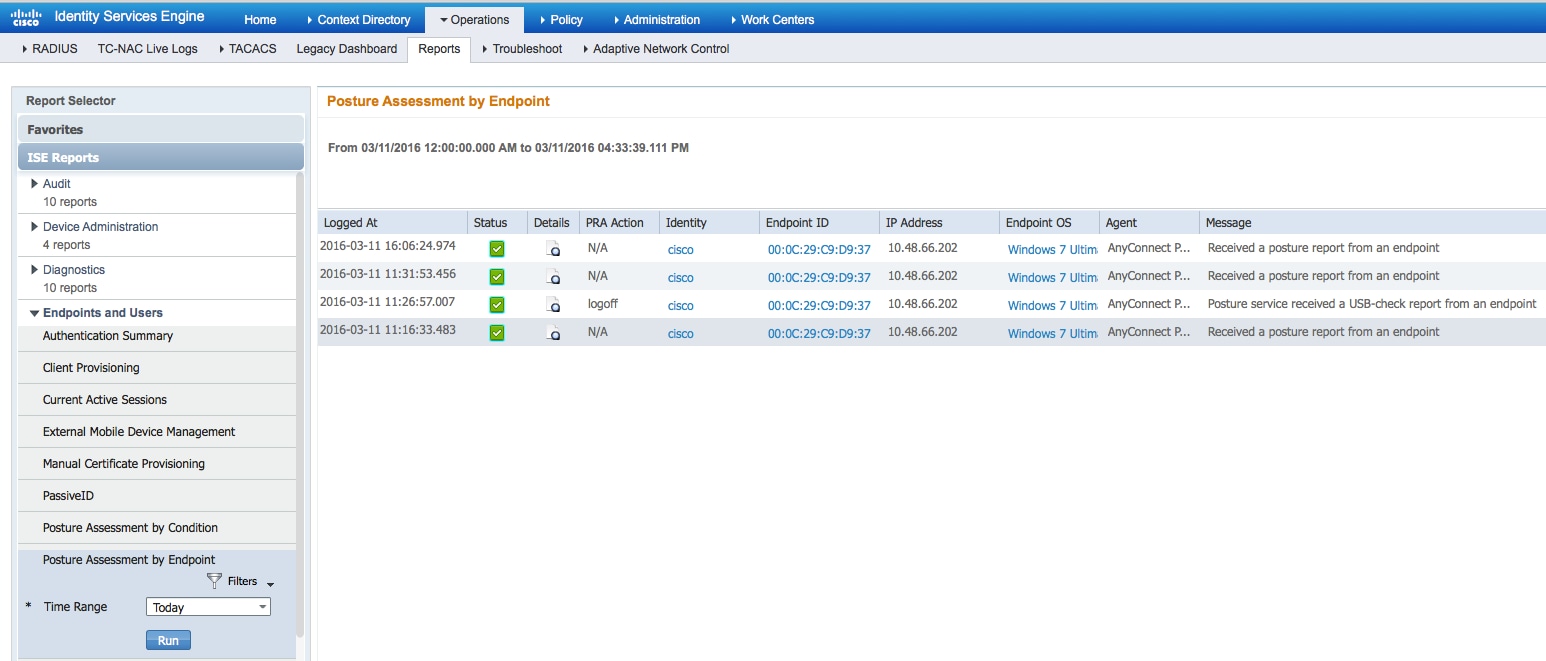

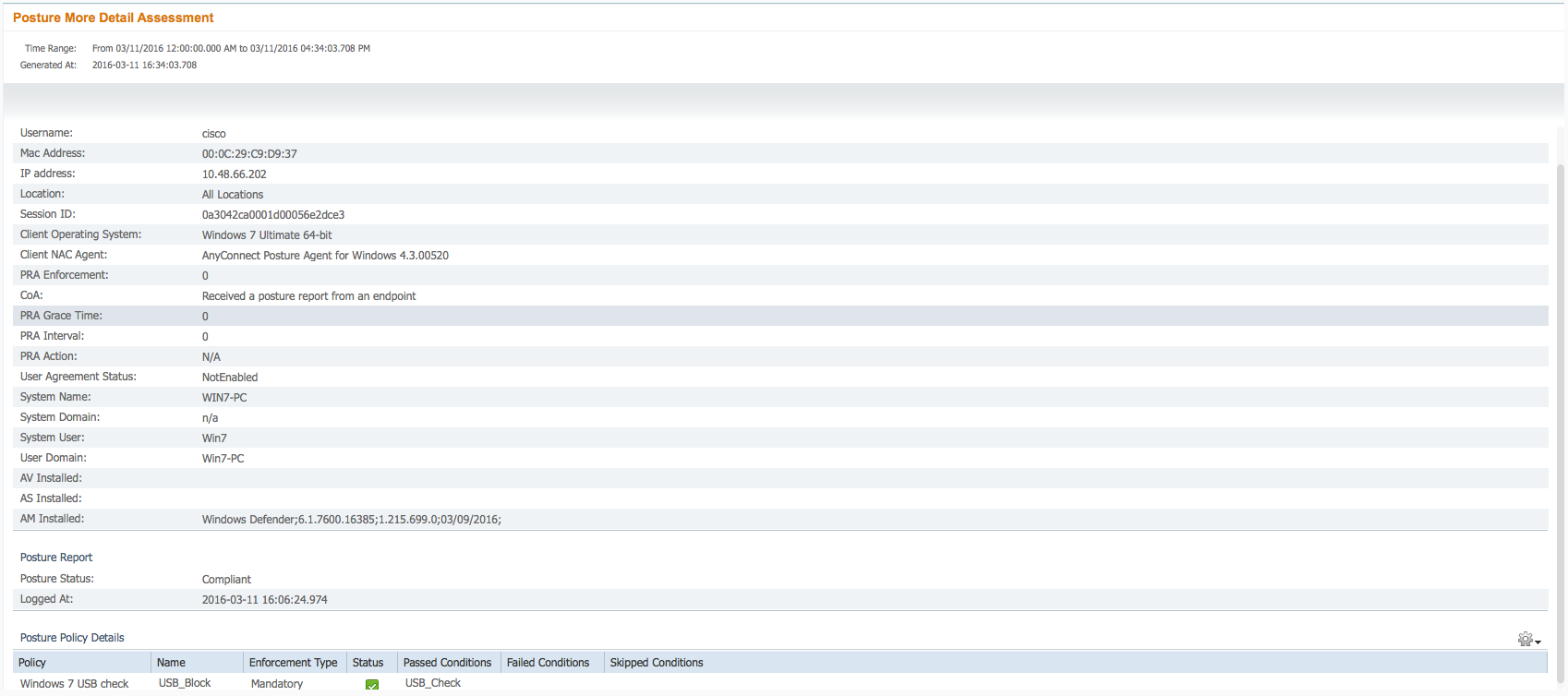

此外,ISE上的详细报告可以确认已通过所需的条件。

状况评估(按条件):

终端安全评估:

终端报告的详细信息:

故障排除

ISE能够提供故障情况的详细信息,应相应地采取措施。

参考