简介

本文档介绍在使用身份服务引擎(ISE)作为代理的部署中使用外部TACACS+服务器的功能。

先决条件

要求

- 基本了解ISE上的设备管理。

- 本文档基于身份服务引擎版本2.0,适用于任何版本高于2.0的身份服务引擎。

使用的组件

注意:本文档中对ACS的任何引用均可解释为对任何外部TACACS+服务器的引用。但是,ACS上的配置和任何其他TACACS服务器上的配置可能会有所不同。

本文档中的信息基于以下软件和硬件版本:

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有配置更改的潜在影响。

配置

本节帮助配置ISE以将TACACS+请求代理至ACS。

网络图

配置ISE

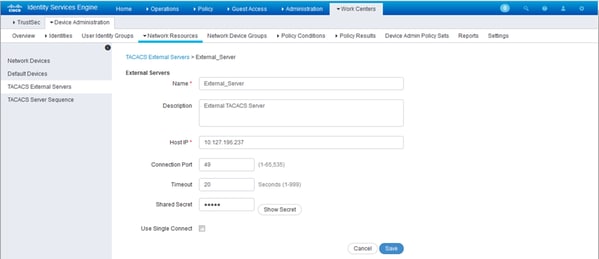

- 可以在ISE上配置多个外部TACACS服务器,并且可用于对用户进行身份验证。要在ISE上配置外部TACACS+服务器,请导航到Work Centers > Device Administration > Network Resources > TACACS External Servers。单击Add并填写外部服务器详细信息的详细信息。

此部分提供的共享密钥必须与ACS中使用的共享密钥相同。

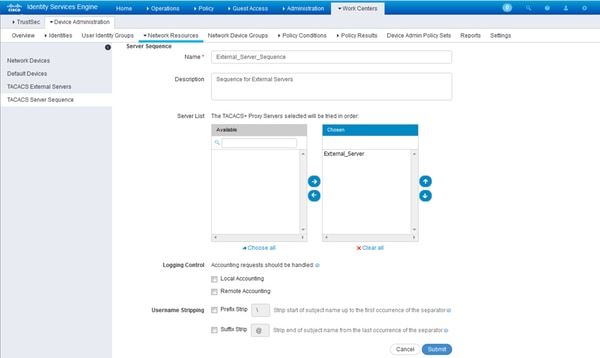

- 为了利用已配置的外部TACACS服务器,必须将其添加到TACACS服务器序列中,以便在策略集中使用。要配置TACACS服务器序列,请导航到工作中心>设备管理>网络资源> TACACS服务器序列。单击Add,填写详细信息,然后依次选择需要使用的服务器。

除服务器序列外,还提供了另外两个选项。日志记录控制和用户名剥离。

Logging Control提供在ISE上本地记录记帐请求或将记帐请求记录到同时处理身份验证的外部服务器的选项。

Username Stripping用于在将请求转发到外部TACACS服务器之前通过指定分隔符来剥离前缀或后缀。

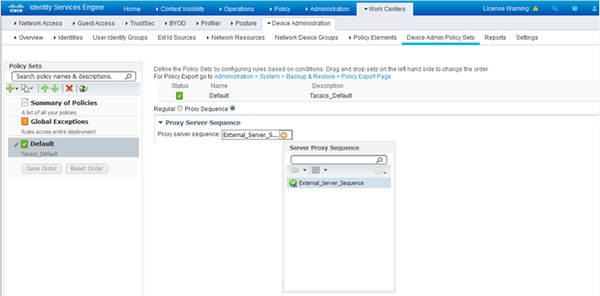

- 要使用配置的外部TACACS服务器序列,必须将策略集配置为使用创建的序列。若要将策略集配置为使用外部服务器序列,请导航到工作中心>设备管理>设备管理策略集> [选择策略集]。切换单选按钮,显示Proxy Sequence。选择创建的外部服务器序列。

配置 ACS

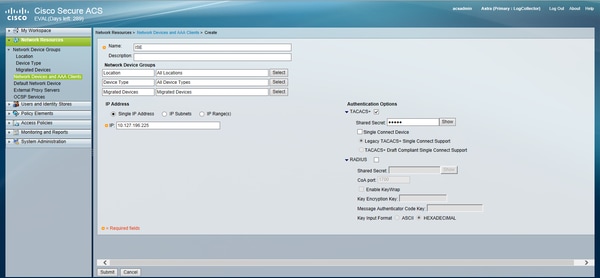

对于ACS,ISE只是要发送TACACS请求的另一个网络设备。要在ACS中将ISE配置为网络设备,请导航到网络资源>网络设备和AAA客户端。单击Create并使用ISE上配置的相同共享密钥填写ISE服务器的详细信息。

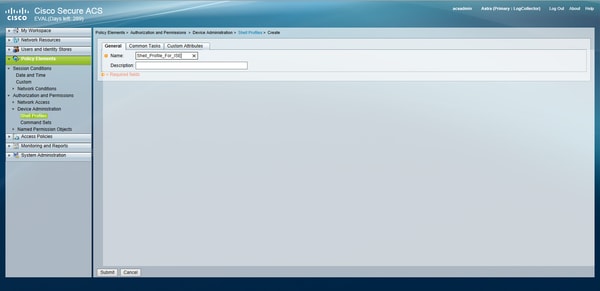

在ACS上配置设备管理参数,即外壳配置文件和命令集。要配置外壳配置文件,请导航到策略元素>授权和权限>设备管理>外壳配置文件。单击Create,并根据要求配置名称、常见任务和自定义属性。

要配置命令集,请导航到策略元素>授权和权限>设备管理>命令集。 点击创建,并根据要求填写详细信息。

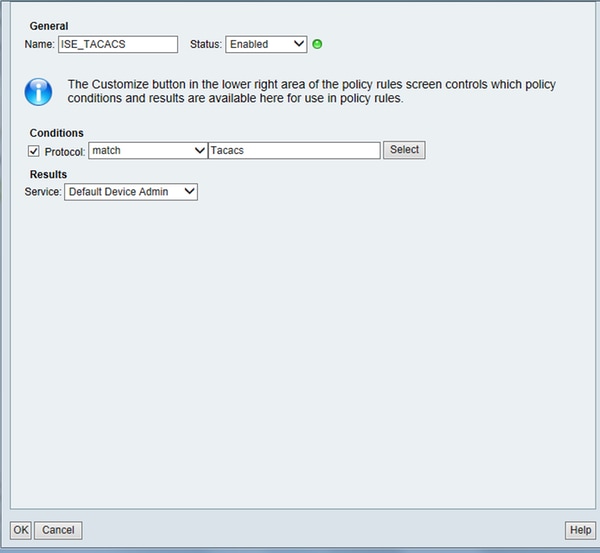

根据要求配置在服务选择规则中选择的访问服务。要配置访问服务规则,请导航到访问策略>访问服务>默认设备管理>身份,选择要使用的身份库进行身份验证。通过导航到Access Policies > Access Services > Default Device Admin > Authorization,可以配置授权规则。

注意:特定设备的授权策略和外壳配置可能有所不同,这不在本文档的讨论范围之内。

验证

使用本部分可确认配置是否工作正常。

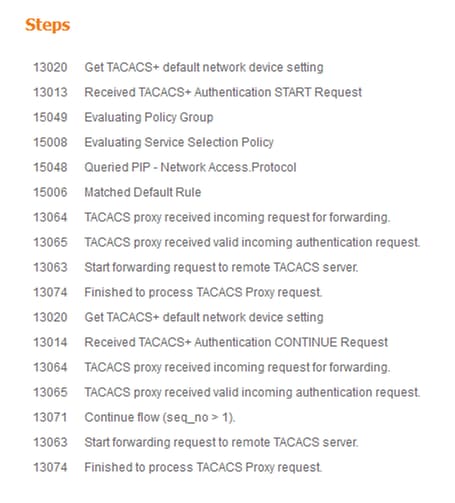

可以在ISE和ACS上执行验证。ISE或ACS的配置错误将导致身份验证失败。ACS是处理身份验证和授权请求的主服务器,ISE负责与ACS服务器相互通信,并充当请求的代理。由于数据包通过两台服务器,因此可以在两台服务器上完成身份验证或授权请求的验证。

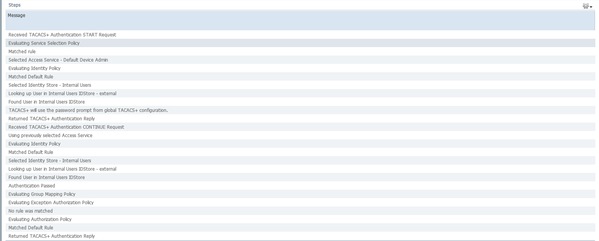

网络设备配置为ISE作为TACACS服务器而不是ACS。因此,请求首先到达ISE,ISE根据配置的规则决定是否需要将该请求转发到外部服务器。这可以在ISE上的TACACS Live日志中进行验证。

要查看ISE上的实时日志,请导航到操作> TACACS >实时日志。可以在此页面上查看实时报告,并且可以通过点击与所关注的特定请求有关的放大镜图标来检查特定请求的详细信息。

要在ACS上查看身份验证报告,请导航到Monitoring and Reports > Launch Monitoring and Report Viewer > Monitoring and Reports > Reports > AAA Protocol > TACACS Authentication。 与ISE类似,通过点击与所关注的特定请求有关的放大镜图标可以检查特定请求的详细信息

故障排除

本部分提供可用于对配置进行故障排除的信息

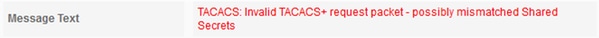

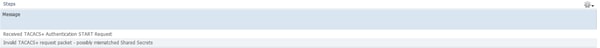

1. 如果ISE上报告的详细信息显示如图所示的错误消息,则它表示ISE或网络设备(NAD)上配置的共享密钥无效。

2. 如果ISE上没有请求身份验证报告,但最终用户对网络设备的访问被拒绝,这通常表明存在多种情况。

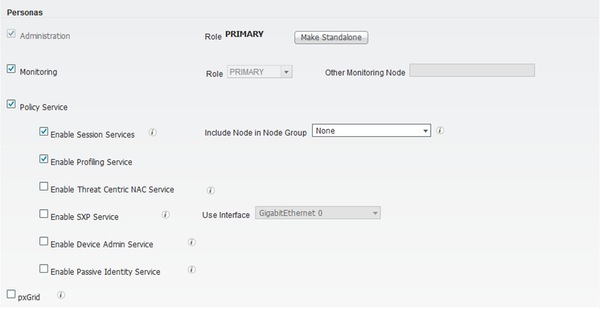

- 如果在ISE上禁用了设备管理角色,则会以静默方式丢弃对ISE的任何TACACS+请求。报告或实时日志中将不显示指示相同内容的日志。要进行验证,请导航到管理>系统>部署> [选择节点]。单击Edit,注意General Settings选项卡下的Enable Device Admin Service复选框,如图所示。需要选中该复选框,设备管理才能在ISE上运行。

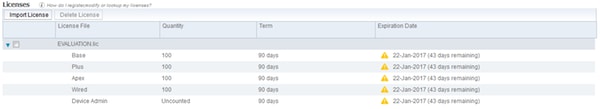

- 如果设备管理许可证不存在已过期,则所有TACACS+请求将以静默方式丢弃。GUI中没有显示相同内容的日志。导航到管理>系统>许可以检查设备管理许可证。

- 如果未配置网络设备或者在ISE上配置了错误的网络设备IP,则ISE会以静默方式丢弃数据包。不会将响应发送回客户端,并且不会在GUI中显示日志。与ACS相比,TACACS+在ISE中的行为发生了变化,ACS通知请求来自未知网络设备或AAA客户端。

- 请求到达ACS,但响应未返回ISE。如图所示,可以从ACS上的报告中检查此情况。通常,这是因为为ISE配置的ACS或为ACS配置的ISE上的共享密钥无效。

- 即使未配置ISE或未在ACS上配置网络设备配置中的ISE管理接口的IP地址,也不会发送响应。在这种情况下,可以在ACS上观察图中的消息。

- 如果在ACS上看到成功的身份验证报告,但在ISE上看不到任何报告,并且用户被拒绝,则此报告很可能是网络中的问题。这可以通过ISE上的数据包捕获和必要的过滤器进行验证。要在ISE上收集数据包捕获,请导航到操作>故障排除>诊断工具>常规工具> TCP转储。

3. 如果可以在ISE上看到报告,但在ACS上看不到报告,则可能意味着由于ISE上的策略集配置错误(可以根据ISE上的详细报告进行故障排除)或由于网络问题(可以通过ACS上的数据包捕获识别)而请求未到达ACS。

4. 如果在ISE和ACS上都看到这些报告,但用户仍被拒绝访问,则更常见的是ACS上的访问策略配置中存在问题,可以根据ACS上的详细报告进行故障排除。此外,必须允许从ISE到网络设备的返回流量。