简介

本文档介绍如何配置Prime基础设施以通过ISE 2.x的TACACS进行身份验证。

要求

Cisco建议您了解以下主题的基础知识:

配置

思科Prime Network Control System 3.1

思科身份服务引擎2.0或更高版本。

(注意:ISE仅支持从版本2.0开始的TACACS,但是可以将Prime配置为使用Radius。如果您希望将Radius与旧版本的ISE或第三方解决方案配合使用,Prime除了TACACS外,还包括Radius属性列表。)

Prime配置

导航到以下屏幕:Administration / Users/ Users, Roles & AAA,如下所示。

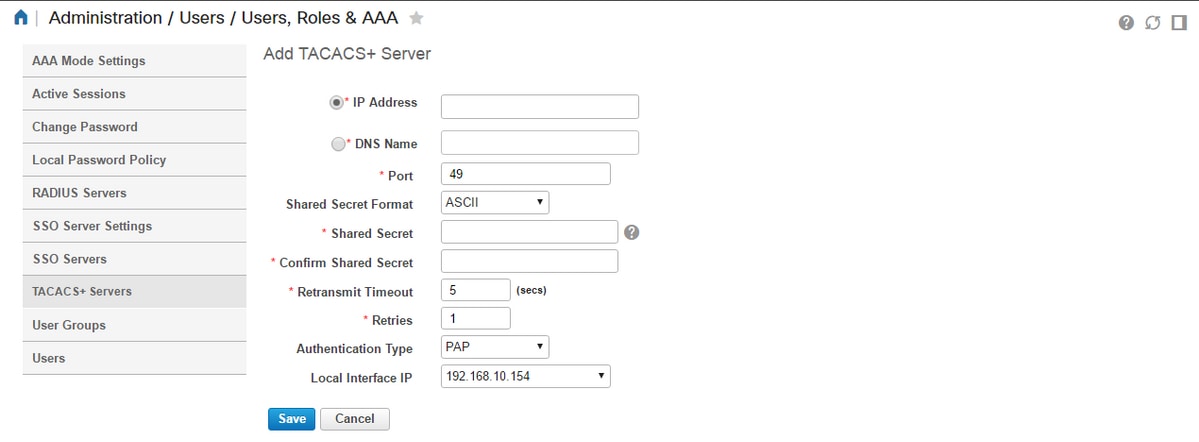

之后,选择TACACS+ Servers选项卡,然后选择右上角的Add TACACS+ Server选项,并选择go。

在下一个屏幕上,TACACS服务器条目的配置可用(这必须针对每个单独的TACACS服务器完成)

此处需要输入服务器的IP地址或DNS地址,以及共享密钥。另请注意您要使用的本地接口IP,因为稍后需要在ISE中将此同一IP地址用于AAA客户端。

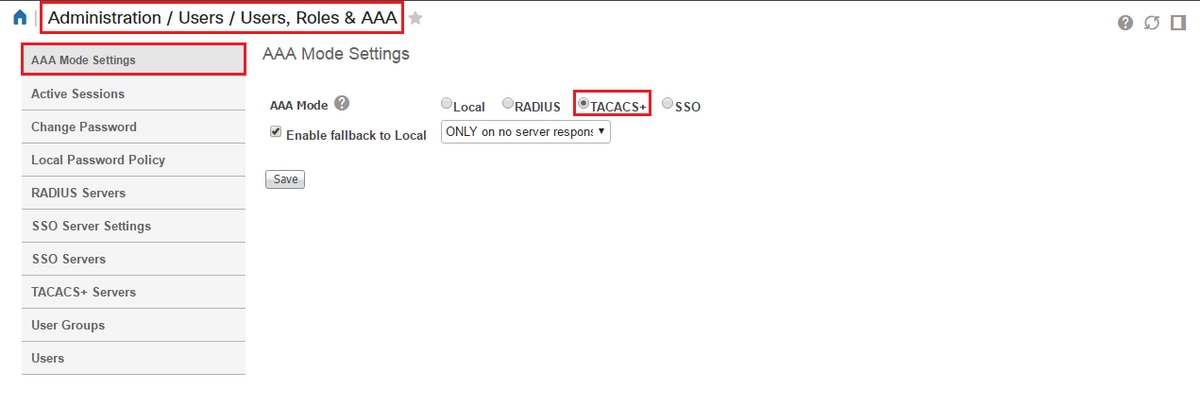

以完成Prime上的配置。您需要在AAA mode settings选项卡下的Administration / Users / Users, Roles & AAA下启用TACACS。

(注意:建议选中Enable fallback to Local选项,该选项为ONLY on no server response或On no response or failure选项,特别是在测试配置时)

ISE 配置

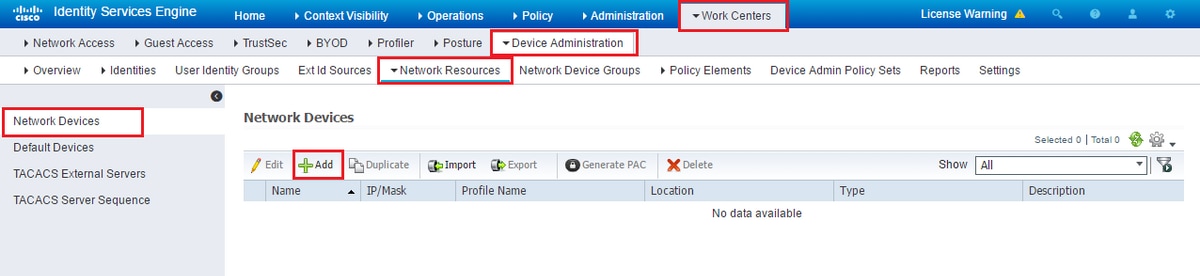

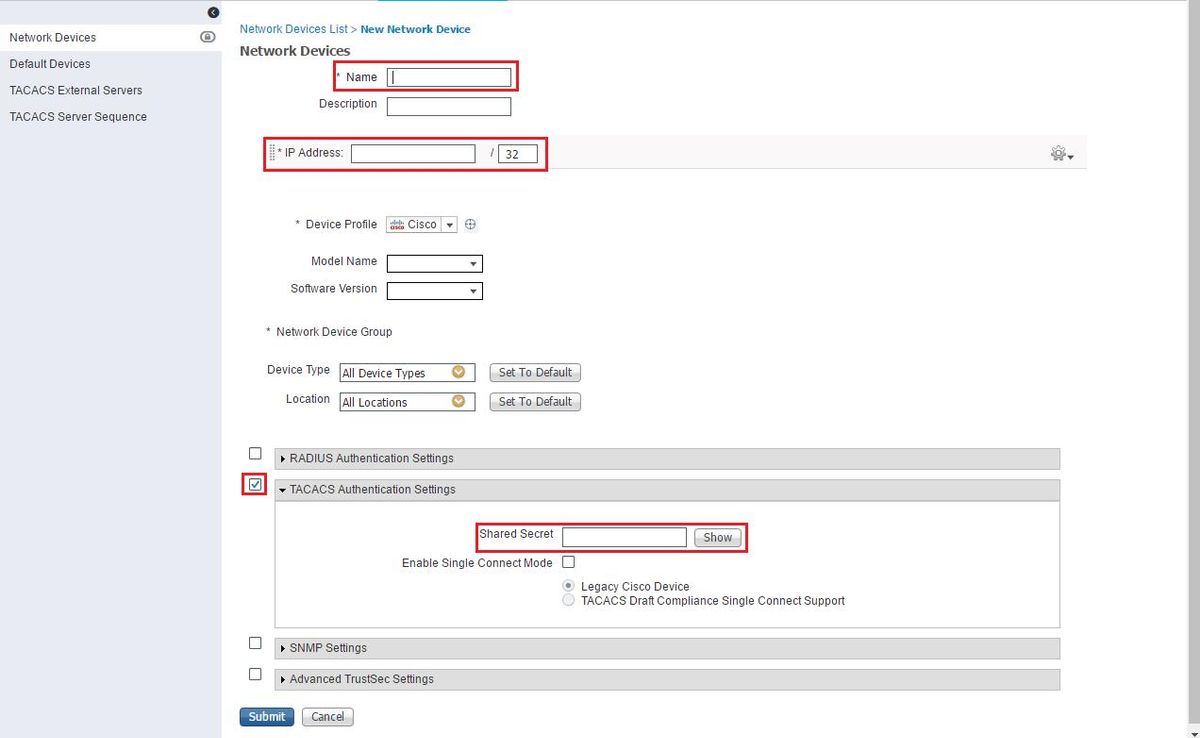

在工作中心/设备管理/网络资源/网络设备/添加,将Prime配置为ISE上的AAA客户端

输入Prime服务器的信息。您需要包括的必要属性包括Name、IP address、选择TACACS的选项和Shared Secret。您可能还希望添加设备类型,特别是为Prime,以便稍后用作授权规则或其他信息的条件,但是这是可选的。

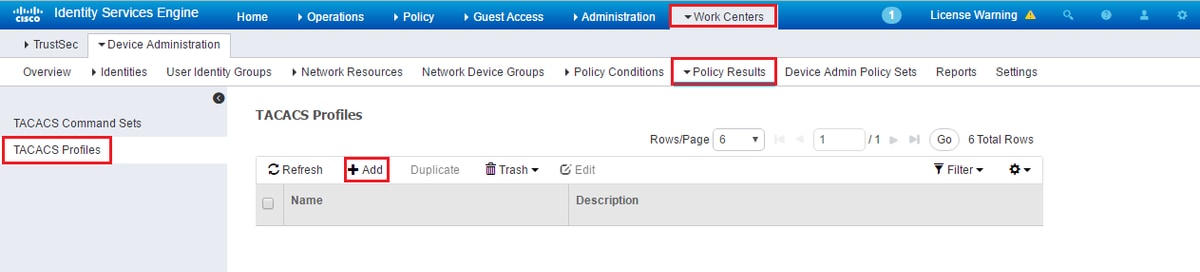

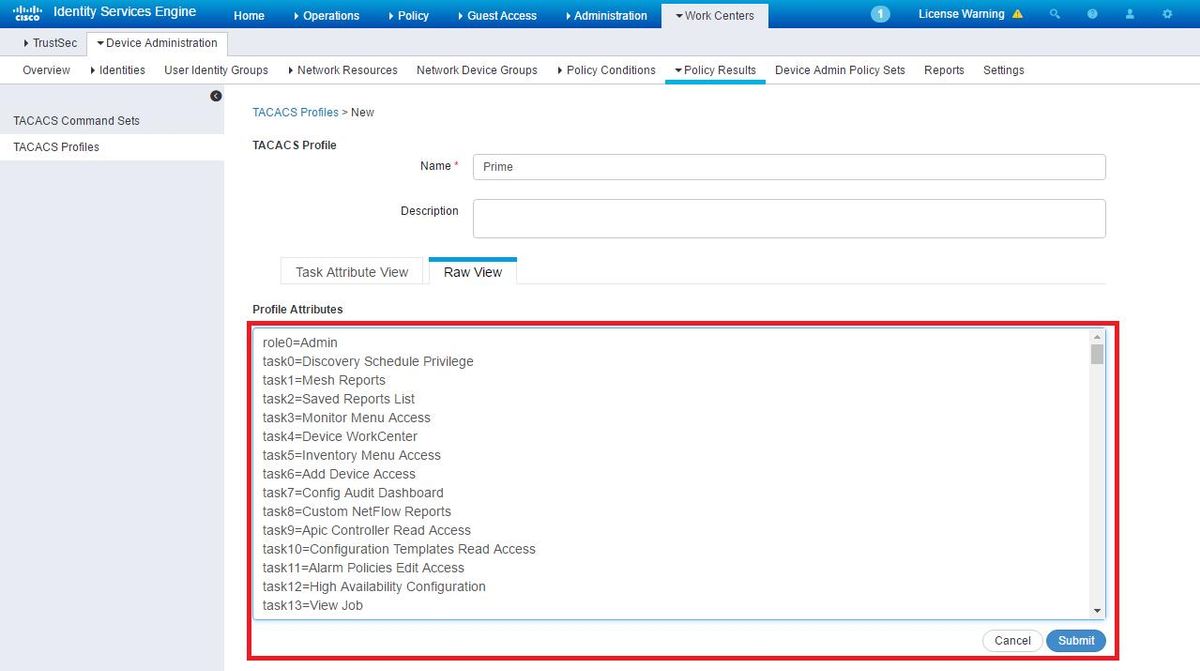

然后创建TACACS配置文件结果,将所需的属性从ISE发送到Prime,以提供正确的访问级别。导航到Work Centers(工作中心)/Policy Results(策略结果)/Tacacs Profiles(Tacacs配置文件),然后选择Add(添加)选项。

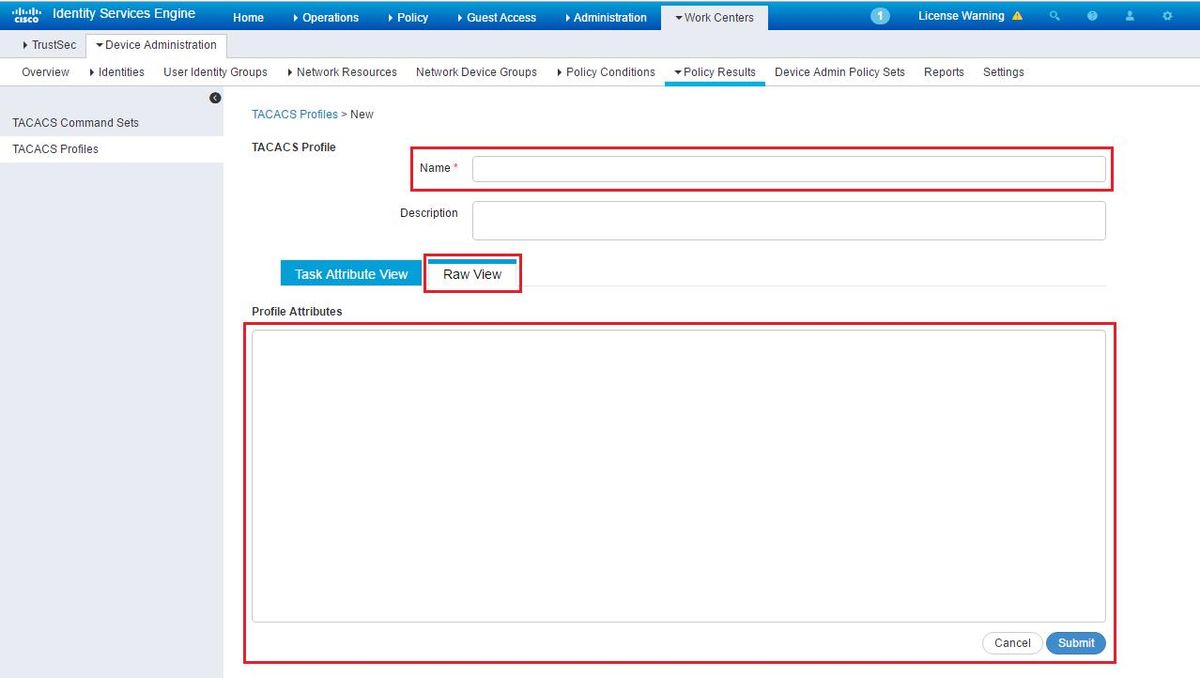

配置名称,并使用Raw View选项在“Profile attributes”框下输入属性。属性将来自初级服务器本身。

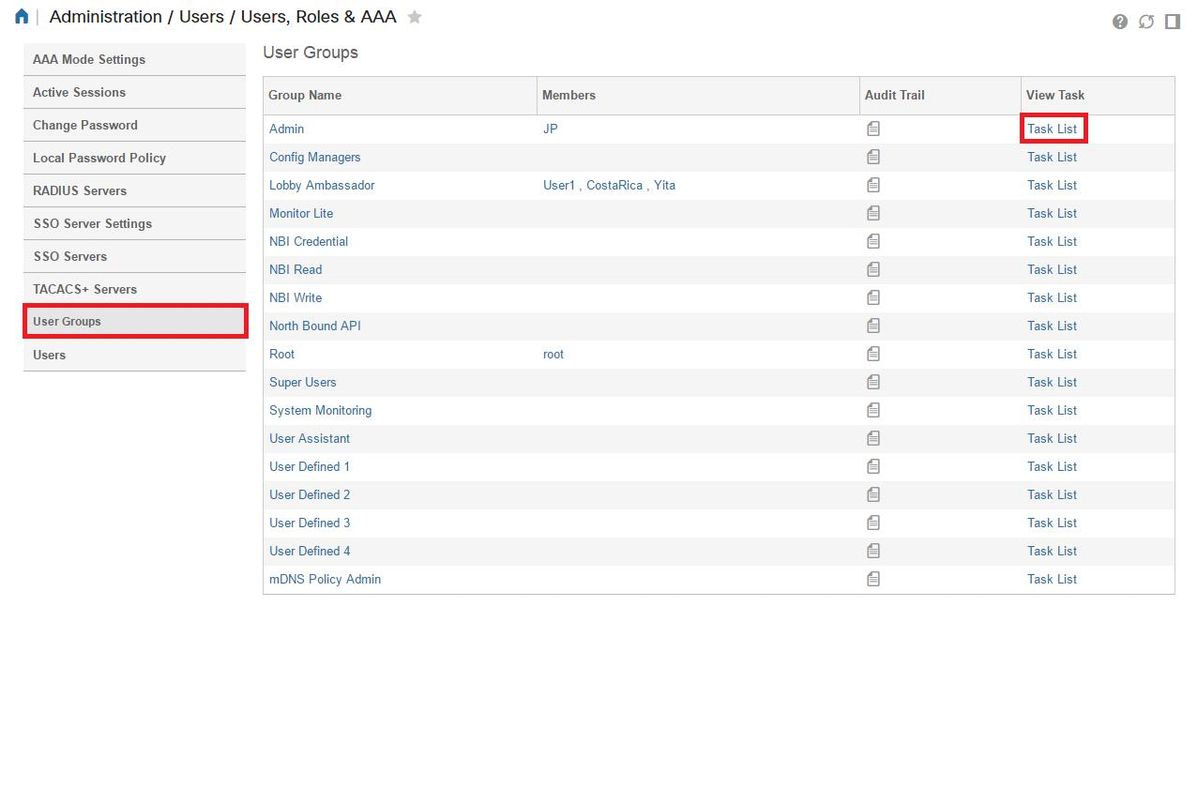

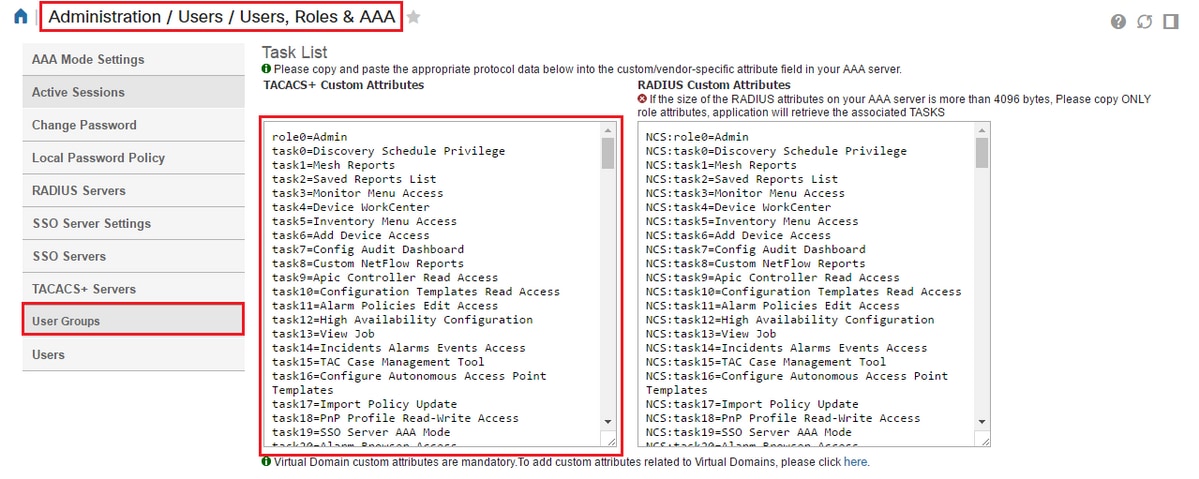

获取Administration / Users/ Users, Roles & AAA(管理/用户/用户、角色和AAA)屏幕下的属性,然后选择User Groups(用户组)选项卡。此处选择您要提供的组访问级别。在本示例中,通过选择左侧相应的任务列表,可以提供Admin访问权限。

复制所有TACACS自定义属性。

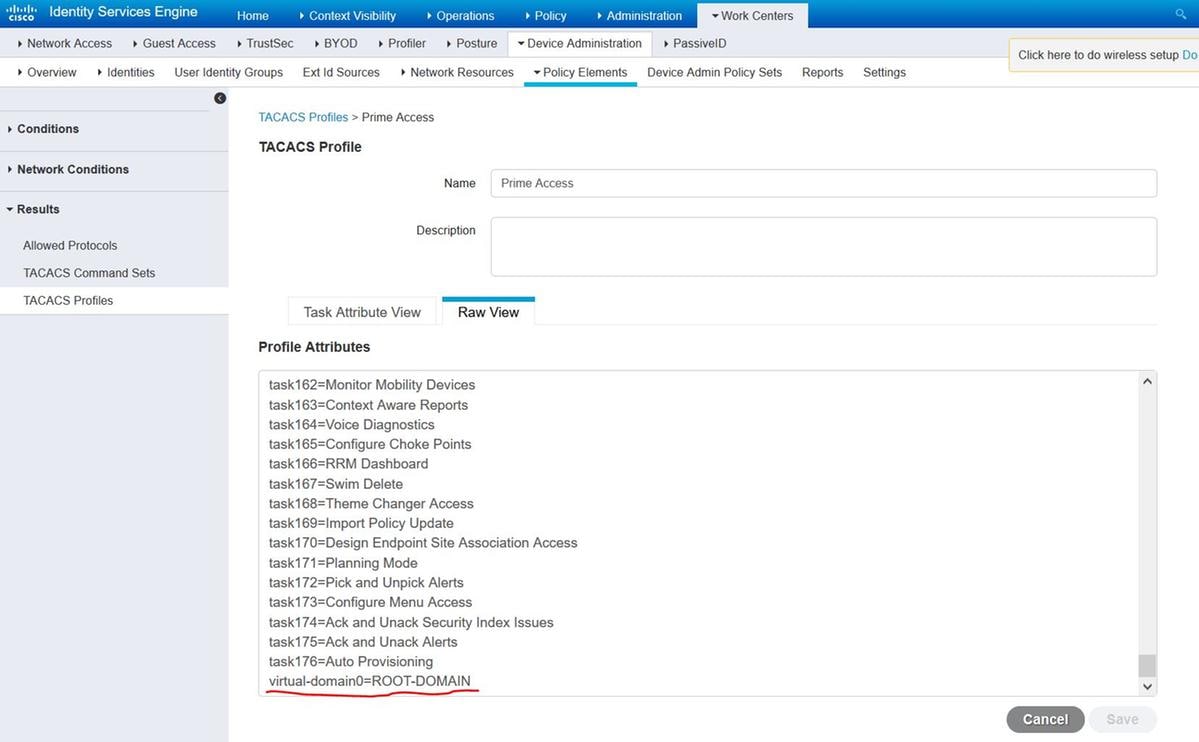

然后将其粘贴到ISE上的配置文件的原始视图部分。

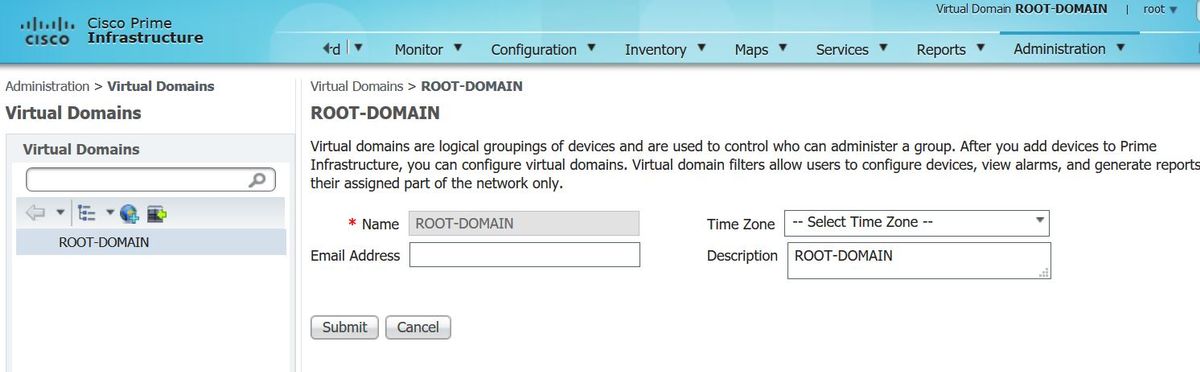

虚拟域自定义属性是必需的。根域信息可在Prime Administration -> Virtual Domains下找到。

Prime虚拟域名称必须添加为属性virtual-domain0=“虚拟域名”

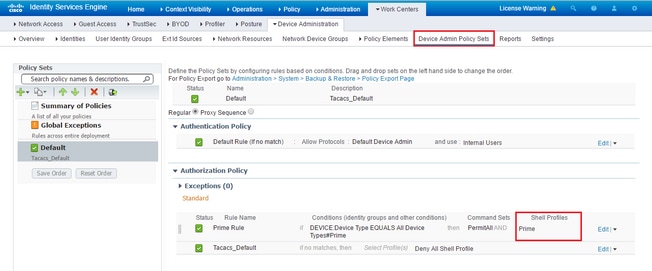

完成此操作后,您只需在Work Centers / Device Administration / Device Admin Policy Sets下创建规则以分配上一步中创建的外壳配置文件

(注意:“条件”因部署而异,但您可以将“设备类型”专门用于Prime或其他类型的过滤器(例如Prime的IP地址)用作“条件”之一,以便此规则正确过滤请求)

此时,配置应该已完成。

故障排除

如果此配置不成功,并且在Prime上启用了本地回退选项,您可以通过删除Prime的IP地址从ISE强制进行故障切换。这将导致ISE不响应并强制使用本地凭证。如果将本地回退配置为在拒绝时执行,则本地帐户仍可正常工作并提供对客户的访问权限。

如果ISE显示身份验证成功且与正确的规则匹配,但是Prime仍拒绝请求,您可能需要仔细检查配置文件中是否正确配置了属性以及是否发送了其他属性。